Similar presentations:

Информационная безопасность (тема 4)

1.

Информационнаябезопасность

2.

Информационная безопасность - защищенностьинформации и поддерживающей инфраструктуры

от случайных или преднамеренных воздействий

естественного или искусственного характера,

чреватых нанесением ущерба владельцам и

пользователям информации.

Защита информации – это комплекс мероприятий,

направленных на обеспечение информационной

безопасности.

3.

Метод (способ) защиты данных - совокупность приемов иопераций, реализующих функции защиты данных.

Примерами их могут служить, например, методы

шифрования и паролирования.

На основе методов защиты создаются средства защиты

(например, устройства шифрации/дешифрации,

программы анализа пароля, датчики охранной

сигнализации и т.д.).

Механизм защиты - совокупность средств защиты,

функционирующих совместно для выполнения

определенной задачи по защите данных

(криптографические протоколы, механизмы защиты

операционных систем и т.д.).

Система обеспечения безопасности данных (СОБД) совокупность средств и механизмов защиты данных.

4.

Цель мероприятий в области информационнойбезопасности – защитить интересы субъектов

информационных отношений.

Интересы эти многообразны, но все они

концентрируются вокруг трех основных аспектов:

Доступность – это возможность за приемлемое время

получить требуемую информационную услугу.

Целостность - актуальность и непротиворечивость

информации, ее защищенность от разрушения и

несанкционированного изменения.

Конфиденциальность – это защита от

несанкционированного доступа к информации

5.

Информационные угрозыУгроза безопасности– это потенциально

существующая возможность случайного или

преднамеренного действия или бездействия,

в результате которого может быть нарушена

безопасность данных.

Попытка реализации угрозы называется атакой,

а тот, кто предпринимает такую попытку, –

злоумышленником

Потенциальные злоумышленники называются

источниками угрозы.

6.

Информационные угрозыНесанкционированный доступ к данным

(НСД) - злоумышленное или случайное

действие, нарушающее технологическую

схему обработки данных и ведущее

к получению, модификации или

уничтожению данных.

НСД может быть пассивным (чтение,

копирование) и активным (модификация,

уничтожение).

7.

Информационные угрозыСлучайные:

Ошибки пользователя

Ошибки в программировании

Отказ, сбой аппаратуры

Преднамеренные:

Хищение информации

Компьютерные вирусы

Физическое воздействие

на аппаратуру

Форс-мажорные обстоятельства

8.

Классификация угроз безопасности данныхУгрозы безопасности данных

Каналы утечки

Воздействие

Косвенные

Случайные (природная среда)

Прямые

Целенаправленные (нарушитель)

Внутренние (внутрисистемные)

Отказы технических средств

и программного обеспечения

Действия обслуживающего

персонала

9.

Неумышленныедействия

Воздействие на

персонал

Шпионаж

Технологические

Психологическое

воздействие на

персонал

Программные

(логические)

Физическое

воздействие на

персонал

Удаленный

нарушитель

Физические

Локальный

нарушитель

Отказ оборудования и

внутренних систем

жизнеобеспечения

Форс-мажорные

обстоятельства

Человек

Виды информационных угроз

Информационные угрозы

Организационные

Действия

персонала

10.

Информационные угрозыЧаще всего угроза является следствием

наличия уязвимых мест в защите

информационных систем (таких,

например, как возможность доступа

посторонних лиц к критически важному

оборудованию или ошибки в

программном обеспечении).

11.

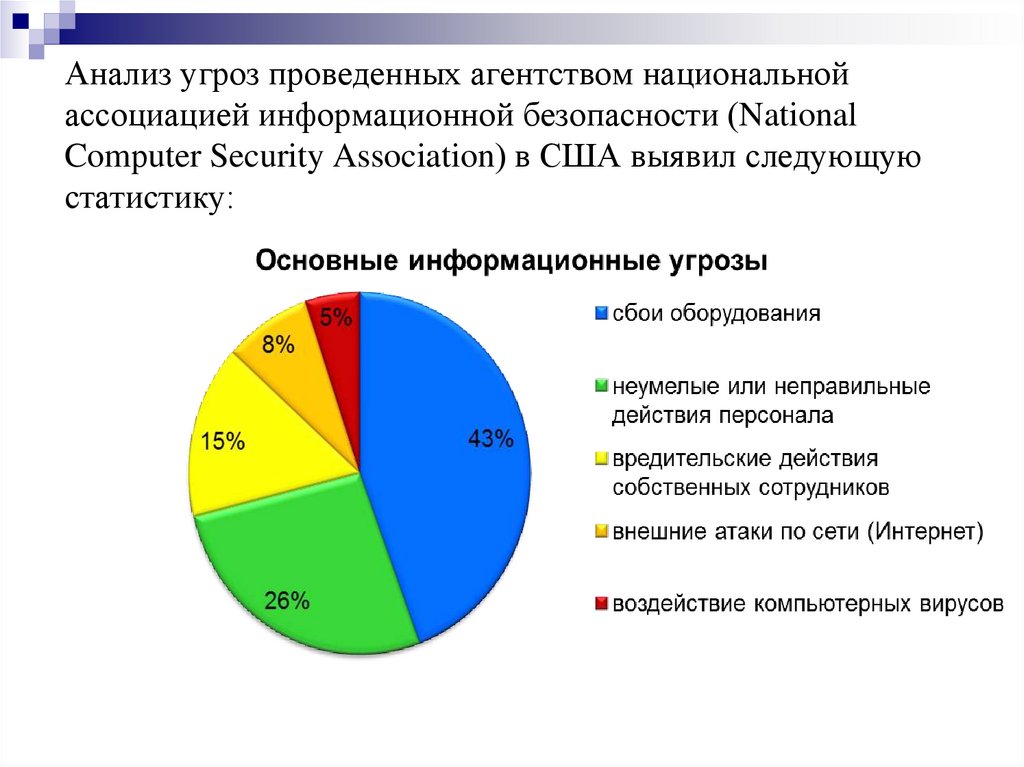

Анализ угроз проведенных агентством национальнойассоциацией информационной безопасности (National

Comрuter Security Association) в США выявил следующую

статистику:

12.

Обеспечение связиД

Обеспечение безопасности

информации складывается из

трех составляющих:

Конфиденциальности,

Целостности,

Доступности.

Точками приложения процесса

защиты информации

к информационной

системе являются:

аппаратное обеспечение,

программное обеспечение

обеспечение

связи (коммуникации).

Сами процедуры(механизмы)

защиты разделяются на

защиту физического

уровня,

защиту персонала

организационный уровень.

13.

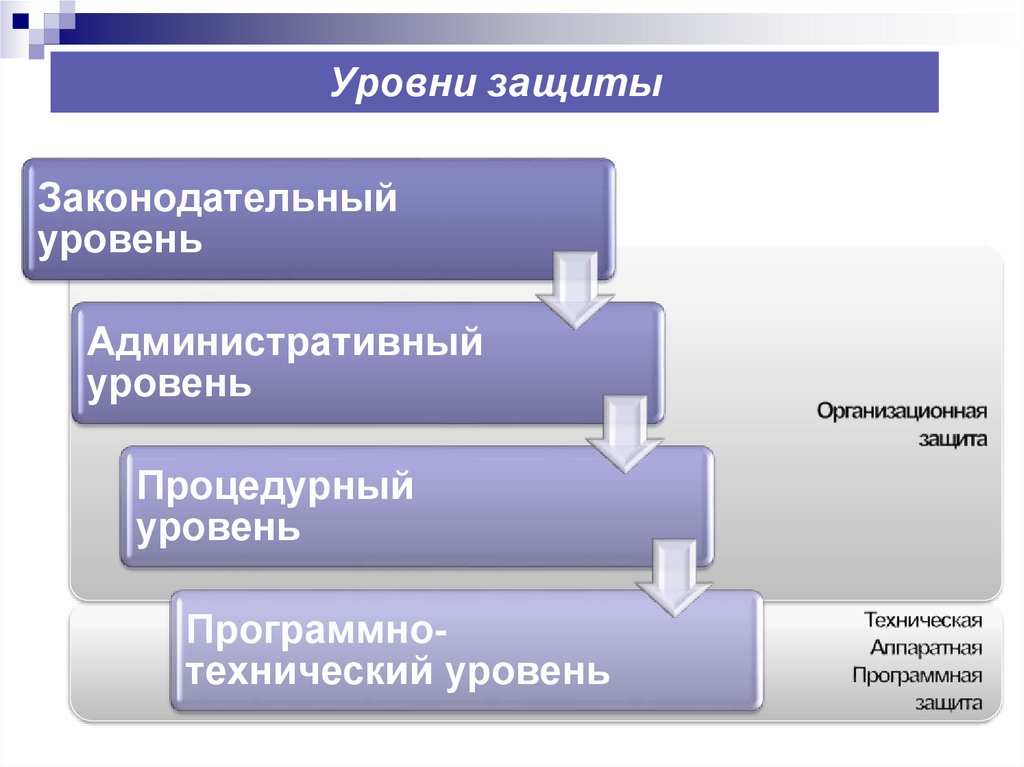

Уровни защитыЗаконодательный

уровень

Административный

уровень

Процедурный

уровень

Программнотехнический уровень

14.

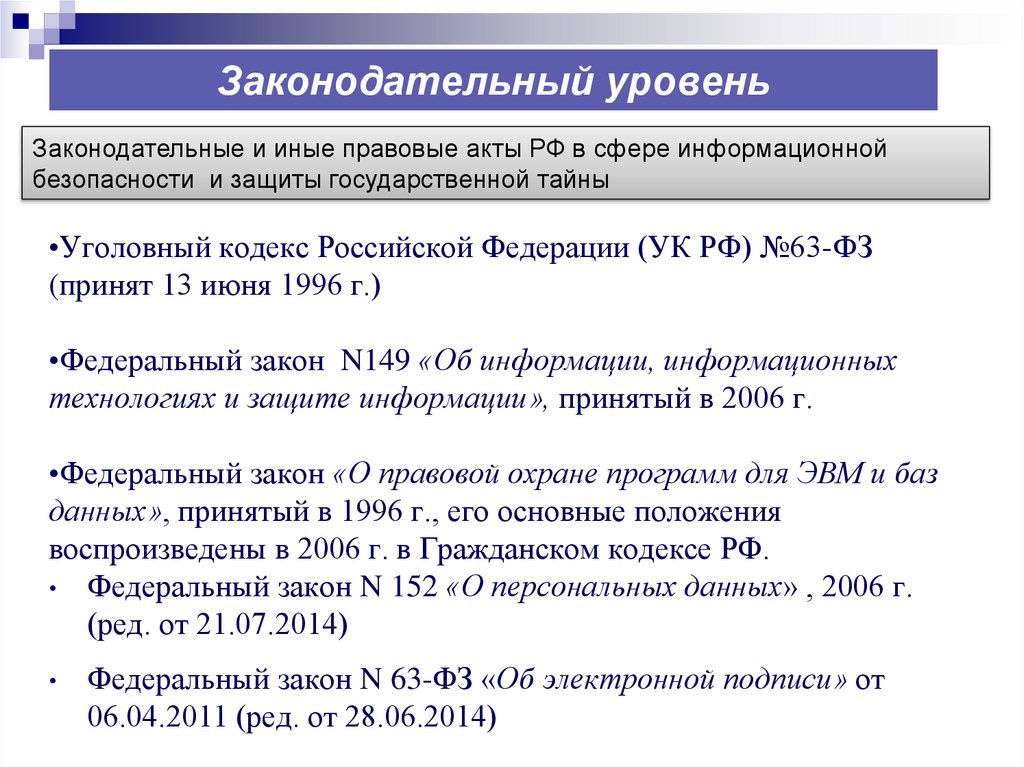

Законодательный уровеньЗаконодательные и иные правовые акты РФ в сфере информационной

безопасности и защиты государственной тайны

•Уголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

•Федеральный закон N149 «Об информации, информационных

технологиях и защите информации», принятый в 2006 г.

•Федеральный закон «О правовой охране программ для ЭВМ и баз

данных», принятый в 1996 г., его основные положения

воспроизведены в 2006 г. в Гражданском кодексе РФ.

• Федеральный закон N 152 «О персональных данных» , 2006 г.

(ред. от 21.07.2014)

Федеральный закон N 63-ФЗ «Об электронной подписи» от

06.04.2011 (ред. от 28.06.2014)

15.

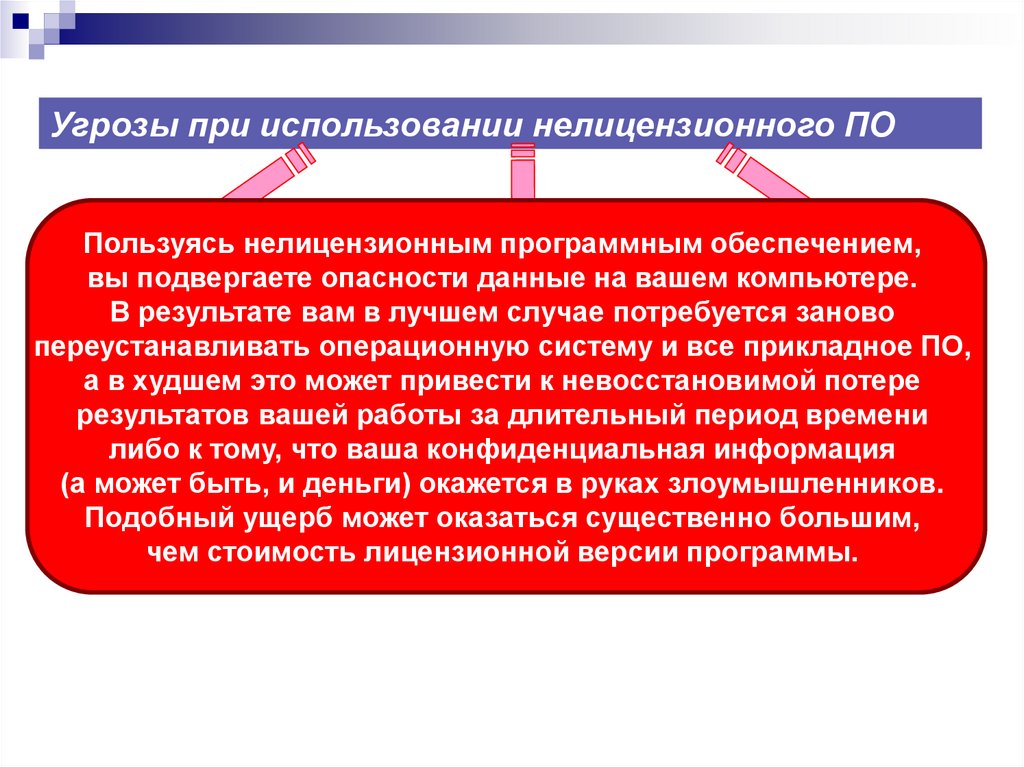

Угрозы при использовании нелицензионного ПОПользуясь нелицензионным программным обеспечением,

вы подвергаете опасности данные на вашем компьютере.

В результате вам в лучшем случае потребуется заново

переустанавливать операционную систему и все прикладное ПО,

а в худшем это может привести к невосстановимой потере

результатов вашей работы за длительный период времени

либо к тому, что ваша конфиденциальная информация

(а может быть, и деньги) окажется в руках злоумышленников.

Подобный ущерб может оказаться существенно большим,

чем стоимость лицензионной версии программы.

16.

Угрозы при использовании нелицензионного ПОРаспространение

и использование

нелицензионного ПО

является нарушением

Закона об охране

авторских прав,

за что виновный

несет гражданскую,

административную

или уголовную

ответственность

«Взламывая» защиту

программы, хакер

может по незнанию

повредить ее код.

Работа «взломанной»

программы становится

нестабильной.

Кроме того, хакеры

используют

«взломанные»

программы в качестве

«приманки»,

встраивая в них

«троянские

программы»

Сайты и диски,

посредством которых

распространяются

«взломанные»

программы

либо средства

для их «взлома»,

бывают заражены

различными

вредоносными

программами

17.

Законодательный уровеньНаказания за создание вредоносных программ

штраф

и конфискация

компьютерного

оборудования

тюремный

срок

смертная

казнь

(Филлипины)

18.

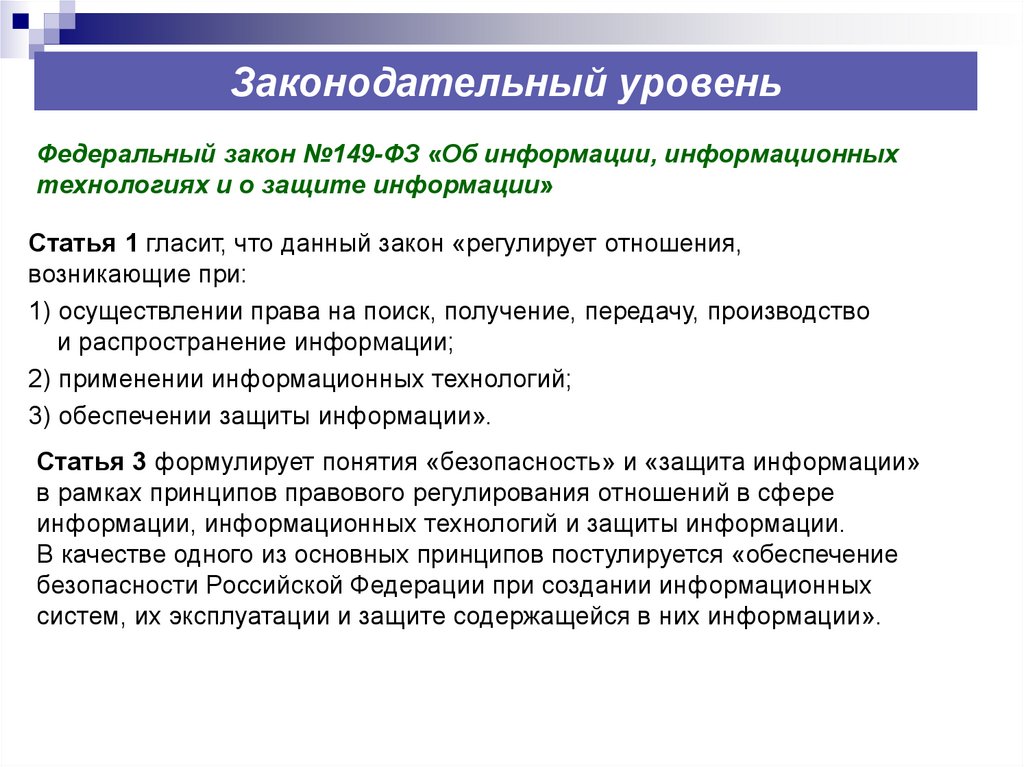

Законодательный уровеньФедеральный закон №149-ФЗ «Об информации, информационных

технологиях и о защите информации»

Статья 1 гласит, что данный закон «регулирует отношения,

возникающие при:

1) осуществлении права на поиск, получение, передачу, производство

и распространение информации;

2) применении информационных технологий;

3) обеспечении защиты информации».

Статья 3 формулирует понятия «безопасность» и «защита информации»

в рамках принципов правового регулирования отношений в сфере

информации, информационных технологий и защиты информации.

В качестве одного из основных принципов постулируется «обеспечение

безопасности Российской Федерации при создании информационных

систем, их эксплуатации и защите содержащейся в них информации».

19.

Законодательный уровеньФедеральный закон № 149 -ФЗ «Об информации, информационных

технологиях и о защите информации»

Статья 10 «Распространение информации или предоставление

информации» затрагивает проблему спам-рассылок.

Статья 16 рассматривает основные понятия и положения, касающиеся

защиты информации.

Cтатья 17 определяет ответственность за правонарушения в сфере

информации, информационных технологий и защиты информации.

Любые деяния, приводящие к повреждению или уничтожению

информации, к ее намеренному искажению, а также стремление

получить неправомерный доступ к чужой конфиденциальной

информации (то, чем занимаются авторы вирусов, троянов

и других вредоносных программ) являются преступлением

20.

Законодательный уровеньФедеральный закон № 152-ФЗ «О персональных данных»

определяет основные понятия и положения о защите персональной,

т. е. личной информации каждого человека.

Статья 3 гласит, что персональные данные – это «любая информация,

относящаяся к определенному или определяемому на основании такой

информации физическому лицу (субъекту персональных данных),

в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения,

адрес, семейное, социальное, имущественное положение, образование,

профессия, доходы, другая информация».

21.

Законодательный уровеньУголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

определяет меры наказания за преступления, связанные с компьютерной

информацией.

Глава 28

Статья 272. Неправомерный доступ к компьютерной информации.

Статья 273. Создание, использование и распространение вредоносных

программ для ЭВМ.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ

или их сети.

22.

Административный уровеньГлавная задача мер административного уровня –

сформировать программу работ в области

информационной безопасности и обеспечить ее

выполнение, выделяя необходимые ресурсы и

контролируя состояние дел.

Основой мер административного уровня, то есть мер,

предпринимаемых руководством организации,

является политика безопасности..

Политика безопасности - это комплекс мер и активных

действий по управлению и совершенствованию систем и

технологий безопасности, включая информационную

безопасность.

23.

Административный уровеньРазработка политики и программы

безопасности начинается с анализа рисков,

первым этапом которого является

ознакомление с наиболее распространенными

угрозами

Главные угрозы – внутренняя сложность ИС,

непреднамеренные ошибки штатных

пользователей, операторов, системных

администраторов и других лиц,

обслуживающих информационные системы,

кражи и подлоги, пожары и другие аварии

поддерживающей инфраструктуры.

24.

Процедурный уровеньК процедурному уровню относятся меры

безопасности, реализуемые людьми.

Группы процедурных мер:

управление персоналом;

физическая защита;

поддержание работоспособности;

реагирование на нарушения режима безопасности;

планирование восстановительных работ.

25.

Принципы безопасностинепрерывность защиты в пространстве и

времени;

разделение обязанностей;

минимизация привилегий.

26.

Текущие работыНеобходимо регулярно осуществлять:

поддержку пользователей;

поддержку программного обеспечения;

конфигурационное управление;

резервное копирование;

управление носителями;

документирование;

регламентные работы.

27.

Программно-технический уровеньПрограммно-технические меры, то есть меры,

направленные на контроль компьютерных

сущностей – оборудования, программ и/или

данных, образуют последний и самый важный

рубеж информационной безопасности.

Основные механизмы безопасности:

•идентификация и проверка подлинности

пользователей,

•управление доступом,

•протоколирование и аудит,

•криптография,

•экранирование,

•обеспечение высокой доступности.

28.

Меры безопасностипревентивные, препятствующие нарушениям

ИБ;

меры обнаружения нарушений;

локализующие, сужающие зону воздействия

нарушений;

меры по выявлению нарушителя;

меры восстановления режима безопасности.

29.

Организационная защитаорганизация режима и охраны.

организация работы с сотрудниками (подбор и расстановка

персонала, их изучение, обучение правилам работы с

конфиденциальной информацией, ознакомление с мерами

ответственности за нарушение правил защиты информации и др.)

организация работы с документами и документированной

информацией (разработка, использование, учет, исполнение, возврат,

хранение и уничтожение документов и носителей конфиденциальной

информации)

организация использования технических средств сбора, обработки,

накопления и хранения конфиденциальной информации;

организация работы по анализу внутренних и внешних угроз

конфиденциальной информации и выработке мер по обеспечению ее

защиты;

организация работы по проведению систематического контроля

за работой персонала с конфиденциальной информацией, порядком

учета, хранения и уничтожения документов и технических носителей.

30.

Технические средства защиты информацииДля защиты периметра информационной системы создаются:

системы охранной и пожарной сигнализации;

системы цифрового видео наблюдения;

системы контроля и управления доступом (СКУД).

Защита информации от ее утечки техническими каналами связи

обеспечивается следующими средствами и мероприятиями:

использованием экранированного кабеля и прокладка проводов

и кабелей в экранированных конструкциях;

установкой на линиях связи высокочастотных фильтров;

построение экранированных помещений («капсул»);

использование экранированного оборудования;

установка активных систем зашумления;

создание контролируемых зон.

31.

Аппаратные средства защиты информацииСпециальные регистры для хранения реквизитов защиты:

паролей, идентифицирующих кодов, грифов или уровней

секретности;

Устройства измерения индивидуальных характеристик

человека (голоса, отпечатков) с целью его идентификации;

Схемы прерывания передачи информации в линии связи с

целью периодической проверки адреса выдачи данных.

Устройства для шифрования информации (криптографические

методы).

Системы бесперебойного питания:

Источники бесперебойного питания;

Резервирование нагрузки;

Генераторы напряжения.

32.

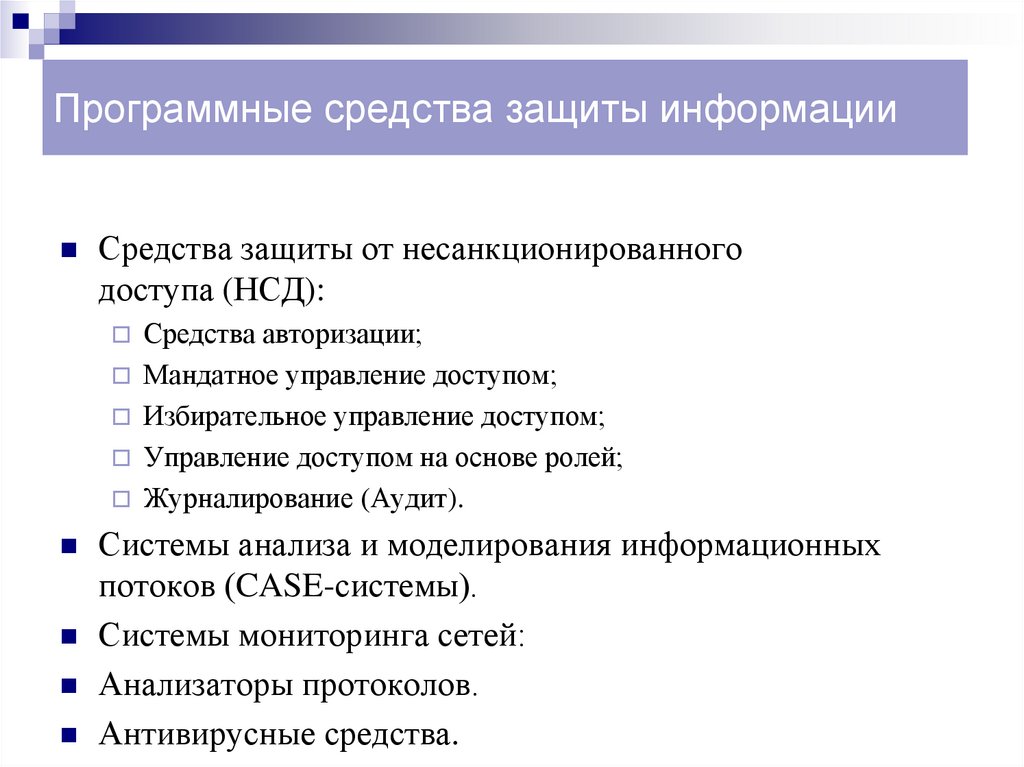

Программные средства защиты информацииСредства защиты от несанкционированного

доступа (НСД):

Средства авторизации;

Мандатное управление доступом;

Избирательное управление доступом;

Управление доступом на основе ролей;

Журналирование (Аудит).

Системы анализа и моделирования информационных

потоков (CASE-системы).

Системы мониторинга сетей:

Анализаторы протоколов.

Антивирусные средства.

33.

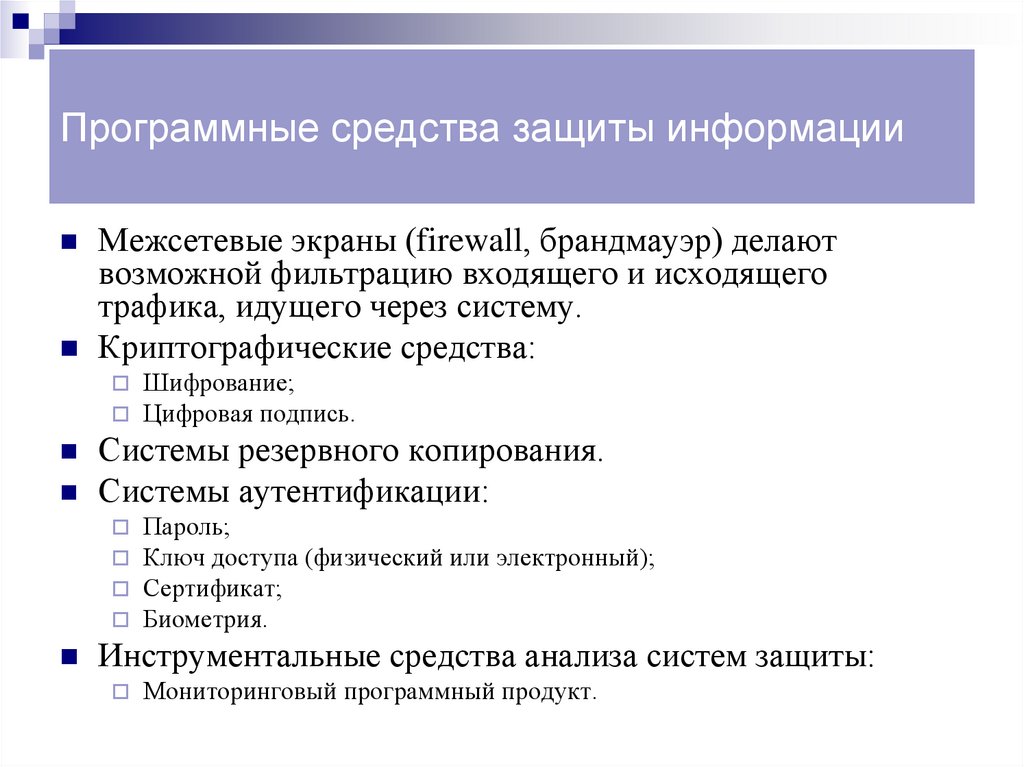

Программные средства защиты информацииМежсетевые экраны (firewall, брандмауэр) делают

возможной фильтрацию входящего и исходящего

трафика, идущего через систему.

Криптографические средства:

Шифрование;

Цифровая подпись.

Системы резервного копирования.

Системы аутентификации:

Пароль;

Ключ доступа (физический или электронный);

Сертификат;

Биометрия.

Инструментальные средства анализа систем защиты:

Мониторинговый программный продукт.

34.

Компьютерные вирусыКомпьютерный вирус – это специальная

программа, наносящая заведомый вред

компьютеру, на котором она запускается на

выполнение, или другим компьютерам в сети.

Основной функцией вируса является его

размножение.

35.

Классификация компьютерных вирусовпо среде обитания;

по способу заражения;

по воздействию;

по особенностям алгоритма.

36.

Вредоносные программыЧервями называют вирусы, которые распространяются по

глобальным сетям, поражая целые системы, а не отдельные

программы. Это самый опасный вид вирусов, так как объектами

нападения в этом случае становятся информационные системы

государственного масштаба.

С появлением глобальной сети Internet этот вид нарушения

безопасности представляет наибольшую угрозу, т.к. ему в

любой момент может подвергнуться любой из компьютеров,

подключенных к этой сети.

Основная функция вирусов данного типа – взлом атакуемой

системы, т.е. преодоление защиты с целью нарушения

безопасности и целостности.

37.

Интересные факты о компьютерныхвирусах

Однажды утром многие люди по всему миру

получили электронные письма с заголовком «Я

люблю тебя», причём письма приходили с адресов

друзей и коллег. За любовным признанием

скрывался компьютерный вирус, который нанес

ущерб мировой экономике в 10 миллиардов евро.

Вирус «I Love You» (именно так он назывался) был

занесен в Книгу Рекордов Гиннесса как самый

разрушительный компьютерный вирус в мире. Он

поразил более 3 миллионов компьютеров на

планете, став ещё и самым дорогим за всю историю.

38.

Интересные факты о компьютерныхвирусах

В Интернете появился особый вирус – спам, который

умеет воздействовать на подсознание пользователя.

Этот спам выглядит обычной рекламой, которая

предлагает приобрести определенные товары.

Однако, человек видит не только статическое

изображение, но также и ряд очень быстро

меняющихся картинок, которые содержат слово

«покупай». Это слово остаётся на экране монитора

всего 10 миллисекунд, но чётко откладывается в

мозгах.

39.

Интересные факты о компьютерныхвирусах

Самый известный любитель вирусов в нашей

стране – это студент одного из ВУЗов Воронежа.

Он создал в Интернете сайт, на котором

разместил для всех желающих целую коллекцию

компьютерных вирусов (более 4.000 штук). Этот

сайт был обнаружен ФСБ и студент был осужден

на два года условно за распространение в

интернете компьютерных вирусов. Что

интересно, сам студент тоже написал свой вирус,

который до сих пор не обнаруживается

средствами защиты.

40.

Интересные факты о компьютерныхвирусах

Американские специалисты недавно пришли к выводу, что

борьба с компьютерными вирусами будет крайне долгой, и,

судя по всему, безуспешной. А всё потому, что 40 лет назад

Интернет создавался исходя из двух критериев: открытости и

гибкости. Но не безопасности.

-Cегодня в мире более 50 компаний-разработчиков

антивирусного программного обеспечения. Более 5000

вирусологов по всему миру занимаются проблемами

компьютерных вирусов. Изобретено уже более 300 различных

антивирусных программ.

-Около 15% вирусов проникают в компьютеры несмотря на

установленную антивирусную защиту. Ведь для того чтобы

антивирус устарел, в наше время требуется всего 1-2 дня.

41.

Интересные факты о компьютерныхвирусах

Эпидемия компьютерных вирусов дала

жизнь новой отрасли экономики –

ежегодно производители антивирусного

программного обеспечения

зарабатывают до $2 млрд.

42.

Недостатки антивирусных программНи одна из существующих антивирусных технологий не может

обеспечить полной защиты от вирусов.

Антивирусная программа забирает часть вычислительных

ресурсов системы, нагружая центральный процессор и жёсткий диск.

Особенно это может быть заметно на слабых компьютерах.

Антивирусные программы могут видеть угрозу там, где её нет

(ложные срабатывания).

Антивирусные программы загружают обновления из Интернета, тем

самым расходуя трафик.

Различные методы шифрования и упаковки вредоносных программ

делают даже известные вирусы не обнаруживаемыми антивирусным

программным обеспечением. Для обнаружения этих

«замаскированных» вирусов требуется мощный механизм распаковки,

который может дешифровать файлы перед их проверкой. Однако во

многих антивирусных программах эта возможность отсутствует и, в

связи с этим, часто невозможно обнаружить зашифрованные

вирусы.[8]

43.

Знаменитые хакеры мира44.

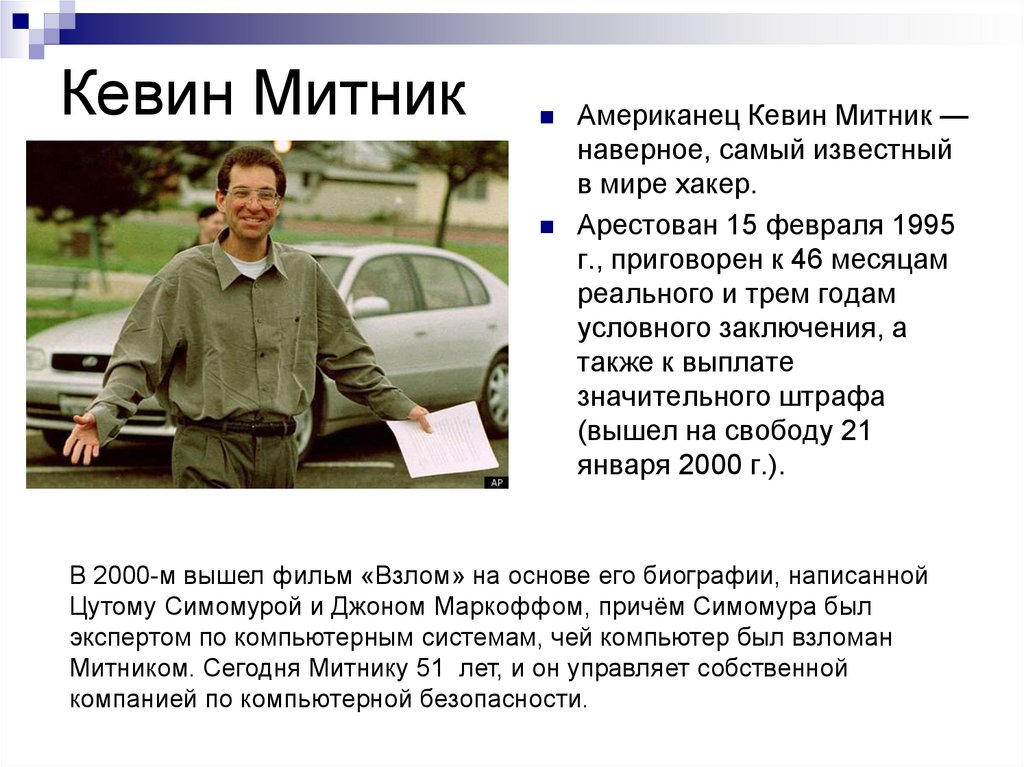

Кевин МитникАмериканец Кевин Митник —

наверное, самый известный

в мире хакер.

Арестован 15 февраля 1995

г., приговорен к 46 месяцам

реального и трем годам

условного заключения, а

также к выплате

значительного штрафа

(вышел на свободу 21

января 2000 г.).

В 2000-м вышел фильм «Взлом» на основе его биографии, написанной

Цутому Симомурой и Джоном Маркоффом, причём Симомура был

экспертом по компьютерным системам, чей компьютер был взломан

Митником. Сегодня Митнику 51 лет, и он управляет собственной

компанией по компьютерной безопасности.

45.

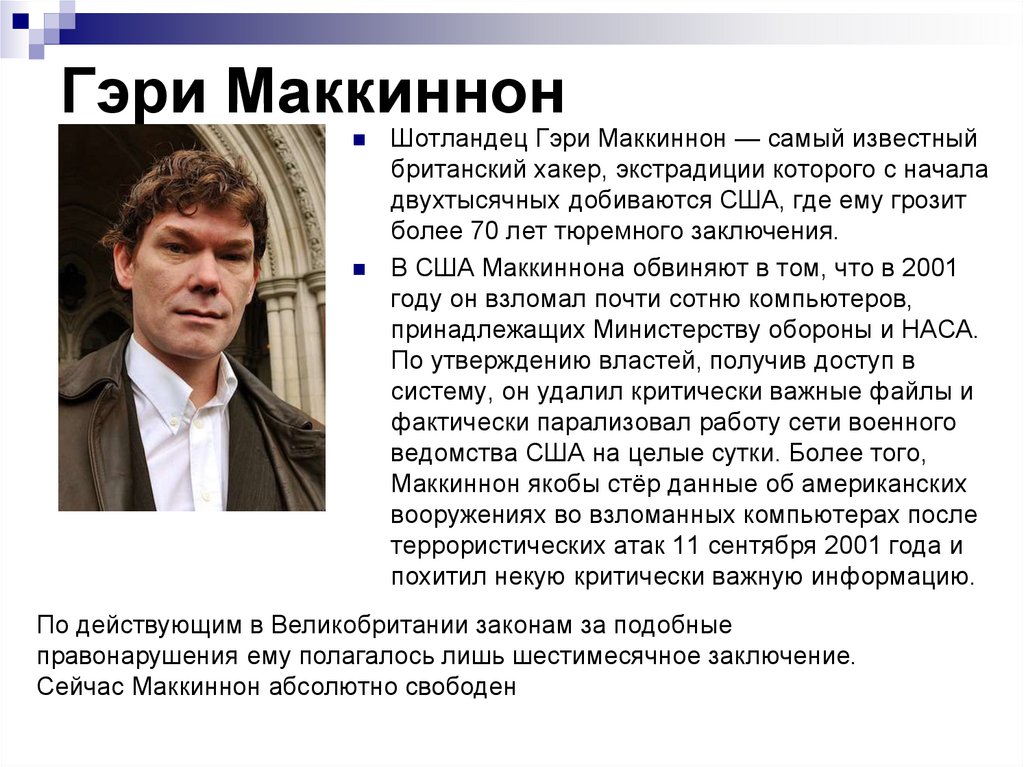

Гэри МаккиннонШотландец Гэри Маккиннон — самый известный

британский хакер, экстрадиции которого с начала

двухтысячных добиваются США, где ему грозит

более 70 лет тюремного заключения.

В США Маккиннона обвиняют в том, что в 2001

году он взломал почти сотню компьютеров,

принадлежащих Министерству обороны и НАСА.

По утверждению властей, получив доступ в

систему, он удалил критически важные файлы и

фактически парализовал работу сети военного

ведомства США на целые сутки. Более того,

Маккиннон якобы стёр данные об американских

вооружениях во взломанных компьютерах после

террористических атак 11 сентября 2001 года и

похитил некую критически важную информацию.

По действующим в Великобритании законам за подобные

правонарушения ему полагалось лишь шестимесячное заключение.

Сейчас Маккиннон абсолютно свободен

46.

Гэри МаккиннонСам Маккиннон утверждал, что искал в компьютерах американских

военных свидетельства утаивания от общественности информации об НЛО и

других потенциально полезных технологиях.

США в 2002 года официально обвинил и Маккиннона в семи фактах

компьютерных преступлений, и если бы Великобритания выдала его США, то

взломщик вполне мог бы провести в тюрьме всю свою жизнь.

Защита настояла на медицинском обследовании Маккиннона, и у него были

диагностированы синдром Аспергера (форма аутизма) и клиническая

депрессия, способная спровоцировать самоубийство.

В 2009 году Верховный суд выдал разрешение на экстрадицию, но

общественный резонанс дела привёл к тому, что она так и не состоялась. В

дальнейшем было решено отказаться от уголовного преследования хакера и в

Великобритании: формально — из-за сложностей с доказательствами,

находящимися на территории США. Сейчас Маккиннон абсолютно свободен.

47.

Джонатан ДжеймсАмериканец Джонатан Джеймс — первый

несовершеннолетний хакер, осуждённый в

США за киберпреступления. Как

утверждало обвинение, в 15-летнем

возрасте в 1999 году он взломал

компьютерную систему собственной

школы, сеть телекоммуникационной

компании Bell South, а затем проник на

сервер Министерства обороны США.

Здесь он перехватил более трёх тысяч

электронных писем сотрудников

госучреждений.

Он умудрился проникнуть в сеть NASA и

украсть ПО на сумму больше чем в $1,5

млн. ПО, которое украл Джеймс, отвечает

за систему жизнеобеспечения

международных космических станций,

включая систему контроля температуры и

влажности в жилых отсеках.» После

обнаружения взлома, NASA пришлось

отключить систему для проверки и

приведения в рабочее состояние, что

обошлось налогоплательщикам в $41 000.

48.

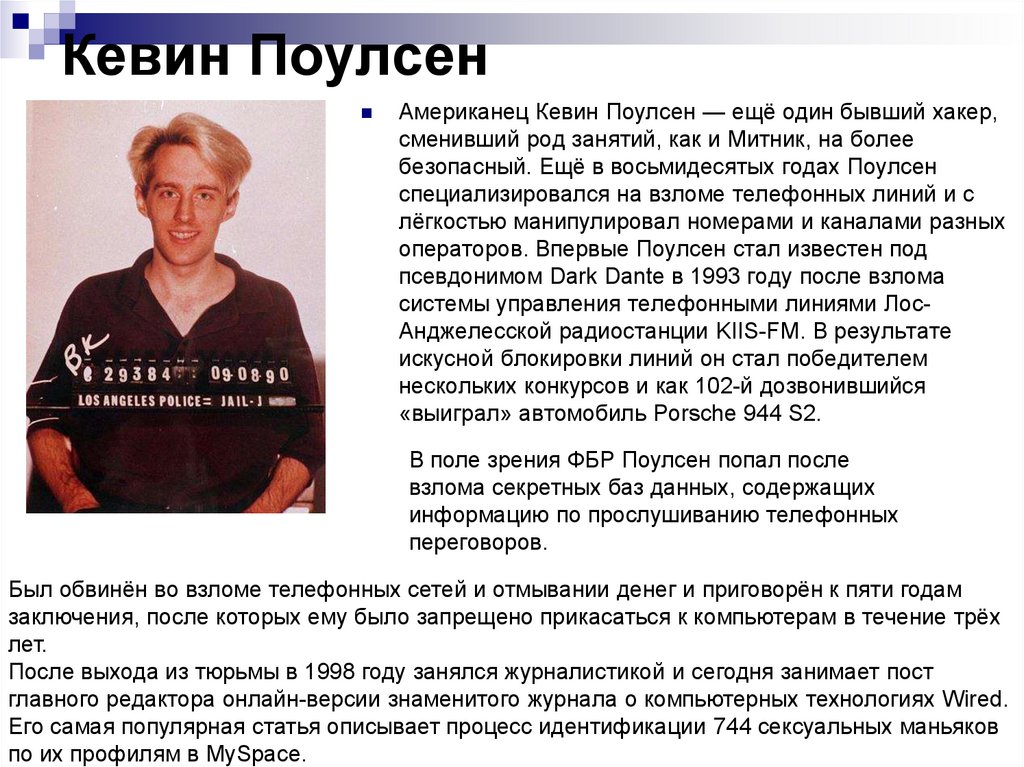

Кевин ПоулсенАмериканец Кевин Поулсен — ещё один бывший хакер,

сменивший род занятий, как и Митник, на более

безопасный. Ещё в восьмидесятых годах Поулсен

специализировался на взломе телефонных линий и с

лёгкостью манипулировал номерами и каналами разных

операторов. Впервые Поулсен стал известен под

псевдонимом Dark Dante в 1993 году после взлома

системы управления телефонными линиями ЛосАнджелесской радиостанции KIIS-FM. В результате

искусной блокировки линий он стал победителем

нескольких конкурсов и как 102-й дозвонившийся

«выиграл» автомобиль Porsche 944 S2.

В поле зрения ФБР Поулсен попал после

взлома секретных баз данных, содержащих

информацию по прослушиванию телефонных

переговоров.

Был обвинён во взломе телефонных сетей и отмывании денег и приговорён к пяти годам

заключения, после которых ему было запрещено прикасаться к компьютерам в течение трёх

лет.

После выхода из тюрьмы в 1998 году занялся журналистикой и сегодня занимает пост

главного редактора онлайн-версии знаменитого журнала о компьютерных технологиях Wired.

Его самая популярная статья описывает процесс идентификации 744 сексуальных маньяков

по их профилям в MySpace.

49.

Свен Олаф КамфиусВыходец из Голландии, владелец

провайдера CyberBunker, предоставлявшего

хостинг Pirate Bay, и видный деятель

немецкой Пиратской партии, был арестован

испанской полицией в апреле 2013 года

после серии мощных кибератак, которые,

угрожали работоспособности всего

Интернета.

Массированная DDoS-атака на серверы Spamhaus Project последовала после того, как

эта фирма, специализирующаяся на компьютерной безопасности, внесла CyberBunker и

CB3ROB в свой «чёрный список». В ответ Камфиус объявил о создании группировки

STOPhaus, в которую, по его утверждению, вошли хакеры не только США, Канады и

Западной Европы, но также России, Украины и Китая. При помощи умножения запросов

через DNS-резолверы разных провайдеров группе STOPhaus удалось засыпать серверы

Spamhaus Project запросами со скоростью более 300 Гбит/с, что замедлило работу всего

Интернета.

Сам он называет себя интернет-активистом и борцом против цензуры и всех тех, кто

пытается контролировать Интернет.

50.

ВАША ИНФОРМАЦИОННАЯБЕЗОПАСНОСТЬ ЗАВИСИТ

ТОЛЬКО ОТ ВАС!

informatics

informatics