Similar presentations:

Криптографические методы защиты информации. Лекция №1

1.

Введение. Цель курса, его связь с другими курсами. Осферах применения криптографических методов.

Некоторые прикладные примеры.

Раздел 1. Основы криптографии

Лекция № 1

2.

Вопросы:1. Основные понятия криптографии.

2. 3. Реализация криптографических методов

.

3. Алгебра множеств.

3.

СПИСОК ЛИТЕРАТУРЫОсновная литература

1. Алгоритмы: построение и анализ [Текст] : научное издание / Т.

Кормен [и др.]. - 2-е изд. - М. ; СПб. ; Киев : Вильямс, 2007. - 1290 с. : ил. ; 24

см. - Библиогр.: с.1257-1276. - Предм. указ.: с. 1277-1290. - Пер. изд. :

Introduction to Algorithms / T. Cormen, C. Leiserson, R. Riverst. - 2 ed. - ISBN 58459-0857- 4 : 939.43 р. Экз-ры: физмат 25828(8 экз.)

2. Курс высшей алгебры [Электронный ресурс] : учеб. / А. Г. Курош. Москва : Лань, 2013. - 431 с. : ил. - (Классическая учебная литература по

математике) (Лучшие классические учебники). - Режим доступа: ЭБС

"Издательство "Лань". - Неогранич. доступ. - ISBN 978-5-8114-0521-3: Б.ц.

"Рекомендовано Министерством образования РФ в качестве учебника для

студентов высших учебных заведений, обучающихся по специальностям

""Математика", "Прикладная математика"". (Реком. МО)

3. Теория чисел [Электронный ресурс] : учеб. пособие / А. А.

Бухштаб. - Москва : Лань", 2008. - 384 с. : ил. ; 21 см. - (Классическая учебная

литература по математике) (Учебники для вузов. Специальная литература). Режим доступа: ЭБС "Издательство "Лань". - Неогранич. доступ. - Библиогр. в

тексте. - ISBN 978-5-8114-0847-4 : Б.ц.

4.

СПИСОК ЛИТЕРАТУРЫДополнительная литература

1. Вычислимость. Введение в теорию рекурсивных функций [Текст] /

Катленд,Найджел; Пер. с англ. А.А.Мучника; Под ред.С.Ю.Маслова. - М. :

Мир. Ч.1. - 1983. - 120 с. : ил. ; 21см. - 9.20 р. Экз-ры: физмат 10168(24 экз.)

2. Математическая логика : учеб. пособие для студ., обуч. по техн. и

естественно-науч. спец. / И. А. Лавров ; ред. Л. Л. Максимова. - М. : Академия,

2006. - 240 с. ; 22 см. - (Университетский учебник: Прикладная математика и

информатика). - Библиогр.: с. 230. - Предм. указ.: с. 231-238. - ISBN 5-76952735-8 : 283.80 р., 124.74 р. Экз-ры: нф А609873; физмат 27992(1 экз.)

3. Математическая логика [Текст] : научное издание / С. К. Клини ;

Пер. с англ. Ю. А. Гастева, ред. Г. Е. Минц. - 2-е изд., стер. - М. : Едиториал

УРСС, 2005. - 480 с. ; 21 см. - Библиогр.: с.451-465 . - Предм. указ.: с.470-478 .

- Пер. изд. : Mathematical logic / Cole Kleene Stephen. - ISBN 5-354-01011-х :

235.00 р., 236.00 р. Экз-ры: нф А589139; нф А590638; физмат 22038(12 экз.)

4. Теория чисел : учебник / Ю. В. Нестеренко. - М. : Академия, 2008. 265 с. ; 21 см. - (Высш. профессиональное образование: Физикоматематические науки). - Библиогр.: с. 262. - ISBN 978-5-7695-4646-4 : 168.30

р. Экз-ры: нф А612405.

5.

1. Основные термины криптографии• Криптография - это наука о сохранении секретов.

• В сущности, криптографию можно рассматривать как

способ сохранения больших секретов (которые

неудобно хранить в тайне из-за их размеров) при

помощи секретов малых (которые прятать проще и

удобней).

• Под «большими секретами» имеется в виду, как

правило, так называемый открытый текст, а «малые

секреты» обычно называют кpиптoграфическими

ключами.

Криптография в переводе с греческого означает "тайнопись".

В настоящее время криптография занимается поиском и

исследованием математических методов преобразования

информации

6.

Основные термины криптографииРазработку и применение шифров называют криптографией,

в то время как науку о раскрытии шифров криптоанализом. Поскольку проверка шифров на стойкость

является обязательным элементом их разработки,

криптоанализ также является частью процесса разработки.

Криптология - это наука, предметом которой являются

математические основания как криптографии, так и

криптоанализа одновременно.

Криптоаналитической атакой называют использование

специальных методов для раскрытия ключа шифра и/или

получения открытого текста. Предполагается, что

атакующей стороне уже известен алгоритм шифрования, и

ей требуется только найти конкретный ключ.

Иногда криптографию и криптоанализ объединяют в одну науку – криптологию

(kryptos - тайный, logos - наука)

Криптология занимается вопросами обратимого преобразования информации с

целью защиты от несанкционированного доступа

6

7.

Основные термины криптографии• Шифром

называют

систему

или

алгоритм,

трансформирующий произвольное сообщение в такую

форму, которую не сможет прочитать никто кроме тех,

кому это сообщение предназначено.

• Шифр – совокупность заранее оговоренных способов

преобразования исходного секретного сообщения с

целью его защиты

• При шифровании и расшифровке используется ключ

(key), который и есть тот «маленький секрет».

• Пространством ключей называют множество всех

возможных ключей, доступных для использования в

алгоритме.

• Исходное, незашифрованное сообщение называют

открытым тeкстом (plaiпtext)

• Зашифрованным текстом (ciphertext). соответственно,

называют сообщение, полученное в результате

шифрования.

7

8.

Основные термины криптографии• ГАММИРОВАНИЕ – процесс наложения по определенному закону

гаммы шифра на открытые данные.

• ГАММА ШИФРА – псевдослучайная двоичная

последовательность, вырабатываемая по заданному алгоритму,

для шифрования открытых данных и расшифрования

зашифрованных данных.

• ШИФРОВАНИЕ ДАННЫХ – процесс зашифрования и

расшифрования данных.

• ЗАШИФРОВАНИЕ ДАННЫХ – процесс преобразования открытых

данных в зашифрованные с помощью шифра.

• РАСШИФРОВАНИЕ ДАННЫХ – процесс преобразования закрытых

данных в открытые с помощью шифра.

8

9.

Основные термины криптографии• ДЕШИФРОВАНИЕ – процесс преобразования закрытых данных в открытые

при неизвестном ключе и, возможно, неизвестном алгоритме.

• ИМИТОЗАЩИТА – защита от навязывания ложных данных. Для

обеспечения имитозащиты к зашифрованным данным добавляется

имитовставка, которая представляет собой последовательность данных

фиксированной длины, полученную по определенному правилу из

открытых данных и ключа.

• КЛЮЧ – конкретное секретное состояние некоторых параметров алгоритма

криптографического преобразования данных, обеспечивающее выбор

одного варианта из совокупности всевозможных для данного алгоритма.

• СИНХРОПОСЫЛКА – исходные открытые параметры алгоритма

криптографического преобразования.

• КРИПТОСТОЙКОСТЬ – характеристика шифра, определяющая его стойкость

к дешифрованию без знания ключа. Обычно она определяется периодом

времени, необходимым для дешифрования.

Система шифрования, или шифрсистема, – это любая

система, которую можно использовать для обратимого

изменения текста сообщения с целью сделать его

непонятным для всех, кроме тех, кому оно предназначено. 9

10.

Основные термины криптографииКриптография изучает построение и использование систем

шифрования, в том числе их стойкость, слабости и степень уязвимости

относительно различных методов вскрытия.

Другая важная концепция связана со словом «взлом». Когда

говорят, что некоторый алгоритм был «взломан» , это не

обязательно означает, что найден практический способ

раскрытия шифрованных сообщений. Может иметься в виду в

виду, что найден способ существенно уменьшить ту

вычислительную работу, которая требуется для раскрытия

шифрованного сообщения методом «грубой силы», то есть

простым перебором всех возможных ключей.

При осуществлении такого взлома. практически шифр все же

может оставаться стойким, поскольку требуемые

вычислительные возможности будут все еще оставаться за

гранью реального. Однако, хотя существование метода взлома

не означает еще реальной уязвимости алгоритма, обычно такой

алгоритм более не используют.

10

11.

Основные термины криптографииВсе методы преобразования информации с целью защиты от

несанкционированного доступа делятся на две большие группы:

• методы шифрования с закрытым ключом

• методы шифрования с открытым ключом

Шифрование с закрытым ключом (шифрование с секретным ключом или

симметричное шифрование) - для шифрования и расшифрования данных в этих

методах используется один и тот же ключ, который обе стороны стараются

хранить в секрете от противника.

Шифрование с открытым ключом (асимметричное шифрование) стало

использоваться для криптографического закрытия информации лишь во

второй половине ХХ века.

В эту группу относятся методы шифрования, в которых для шифрования и

расшифрования данных используются два разных ключа. При этом

один из ключей (открытый ключ) может передаваться по открытому

(незащищенному) каналу связи

11

12.

Основные термины криптографииКриптографическая система защиты информации –

система защиты информации, в которой используются

криптографические методы для шифрования данных

12

13.

3. Реализация криптографических методовВ "докомпьютерную" эпоху шифрование данных выполнялось

вручную. Специалист-шифровальщик обрабатывал исходное сообщение

посимвольно и таким образом получал зашифрованный текст. Несмотря на

то, что результат шифрования многократно проверялся, известны

исторические факты ошибок шифровальщиков. После изобретения

механических шифровальных машин процесс обработки данных при

шифровании был автоматизирован и ускорен. Кроме того, применение

шифровальной техники снизило вероятность ошибок в процессе

шифрования и расшифрования. Первый механический шифровальный

прибор «скитала» был изобретен в Древней Спарте в 4 – 5 веке до н.э.

Для зашифровки текста использовался цилиндр, на который наматывалась

пергаментная лента и писался текст.

Архимед предложил первое

устройство

для

взлома

шифра

«скиталы». На жезл конической формы

наматывался свиток и сдвигался вниз

или вверх до получения осмысленного

сообщения.

13

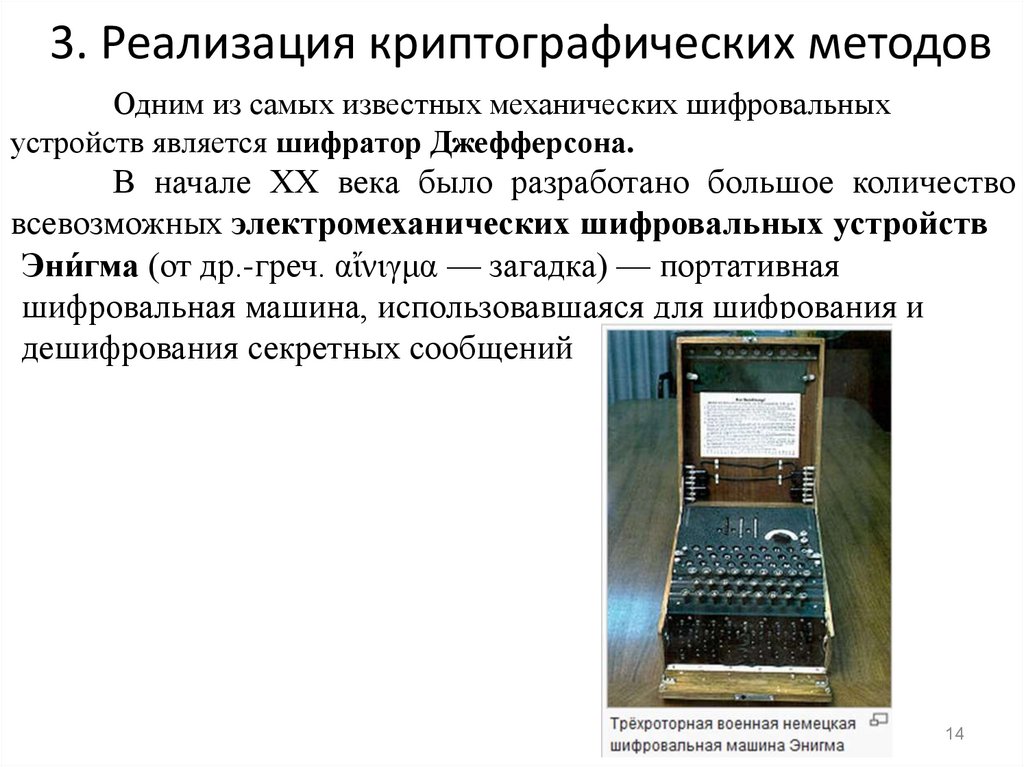

14.

3. Реализация криптографических методовОдним из самых известных механических шифровальных

устройств является шифратор Джефферсона.

В начале ХХ века было разработано большое количество

всевозможных электромеханических шифровальных устройств

Эни́гма (от др.-греч. αἴνιγμα — загадка) — портативная

шифровальная машина, использовавшаяся для шифрования и

дешифрования секретных сообщений

14

15.

Где криптография применяется всовременном обществе?

• шифрование данных при передаче по открытым каналам связи

(например, при совершении покупки в Интернете сведения о

сделке, такие как адрес, телефон, номер кредитной карты, обычно

зашифровываются в целях безопасности);

• обслуживание банковских пластиковых карт;

• хранение и обработка паролей пользователей в сети;

• сдача бухгалтерских и иных отчетов через удаленные каналы

связи;

• банковское обслуживание предприятий через локальную или

глобальную сеть;

• безопасное от несанкционированного доступа хранение данных

на жестком диске компьютера (в операционной системе Windows

даже имеется специальный термин – шифрованная файловая

15

система (EFS))

16.

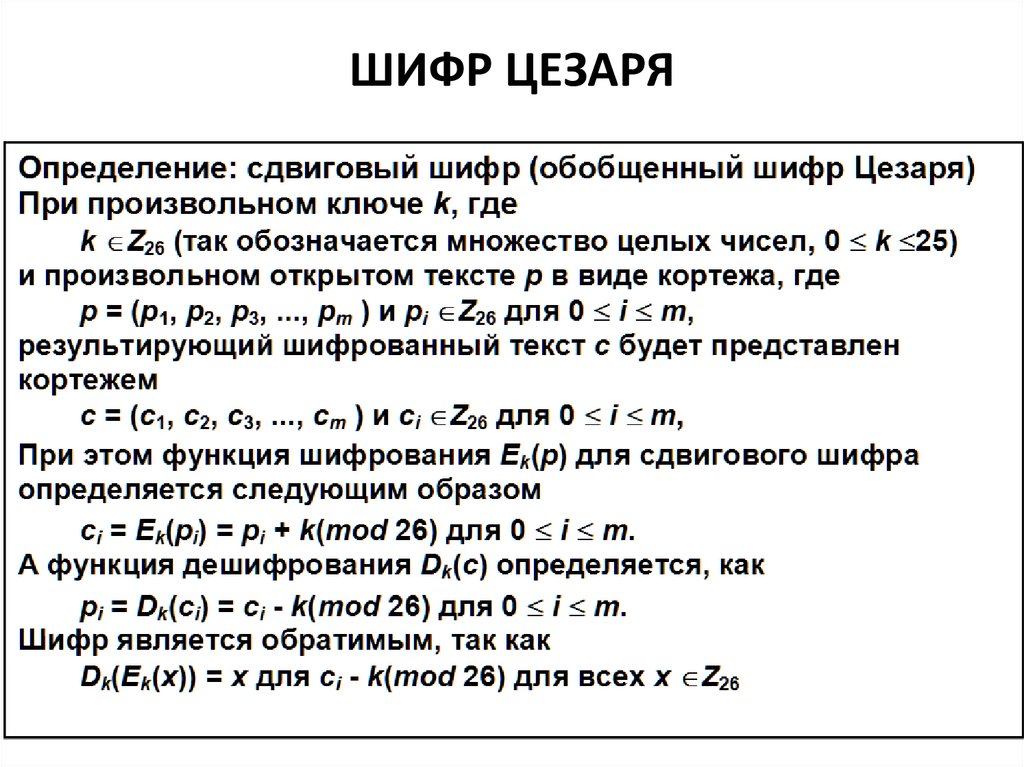

2. ШИФР ЦЕЗАРЯ• Шифр Цезаря, также известный как шифр сдвига, код Цезаря

или сдвиг Цезаря — один из самых простых и наиболее широко

известных методов шифрования.

• Шифр Цезаря — это вид шифра подстановки, в котором

каждый символ в открытом тексте заменяется символом,

находящимся на некотором постоянном числе позиций левее или

правее него в алфавите. Например, в шифре со сдвигом вправо на

3, А была бы заменена на Г, Б станет Д, и так далее.

• Шифр назван в честь римского императора Гая Юлия Цезаря,

использовавшего его для секретной переписки со своими

генералами.

• Шаг шифрования, выполняемый шифром Цезаря, часто

включается как часть более сложных схем, таких как шифр

Виженера, и всё ещё имеет современное приложение в

системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря

легко взламывается и не имеет почти никакого применения на

практике.

16

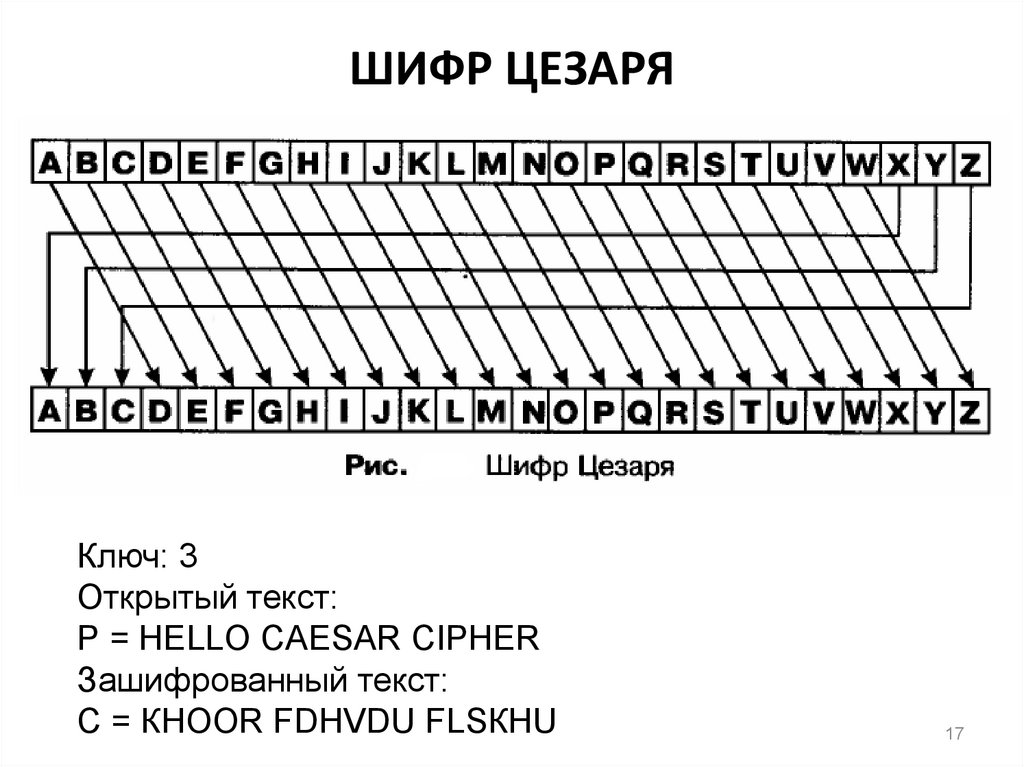

17.

ШИФР ЦЕЗАРЯКлюч: 3

Oткрытый текст:

Р = HELLO CAESAR CIPНER

Зашифрованный текст:

С = КНООR FDНVDU FLSКНU

17

18.

ШИФР ЦЕЗАРЯ18

19.

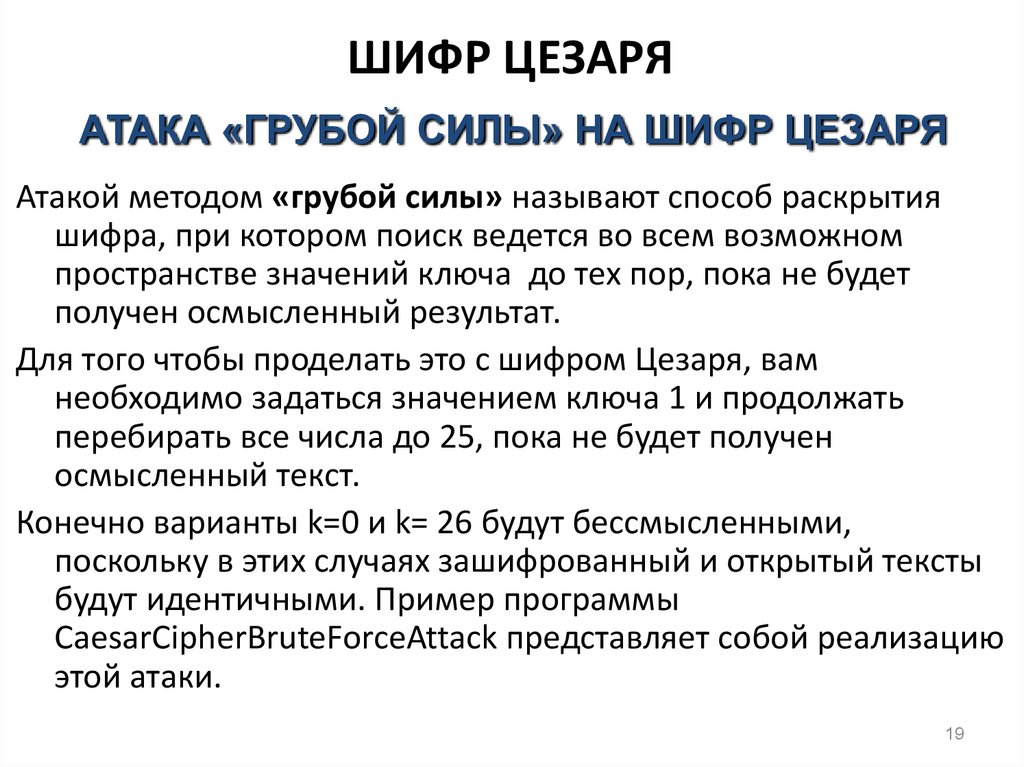

ШИФР ЦЕЗАРЯАТАКА «ГРУБОЙ СИЛЫ» НА ШИФР ЦЕЗАРЯ

Атакой методом «грубой силы» называют способ раскрытия

шифра, при котором поиск ведется во всем возможном

пространстве значений ключа до тех пор, пока не будет

получен осмысленный результат.

Для тoгo чтобы проделать это с шифром Цезаря, вам

необходимо задаться значением ключа 1 и продолжать

перебирать все числа до 25, пока не будет получен

осмысленный текст.

Конечно варианты k=0 и k= 26 будут бессмысленными,

поскольку в этих случаях зашифрованный и открытый тексты

будут идентичными. Пример прогpаммы

CaesarCipherBruteForceAttack представляет собой реализацию

этой атаки.

19

20.

ПРОСТОЙ ПОДСТАНОВОЧНЫЙ ШИФРПростой подстановочный шифр в свое время не помог

королеве Марии.

В подстановочном шифре каждый символ заменяется

заранее определенным символом подстановочного

алфавита, что относит eгo, как и шифр Цезаря, к

моноалфавитным подстановочным шифрам.

Это означает, что существует однозначное соответствие

между символами в открытом тексте и символами в

тексте зашифрованном. Такое свойство шифра делает

eгo уязвимым для атаки, основанной на частотном

анализе.

20

21.

ПРОСТОЙ ПОДСТАНОВОЧНЫЙ ШИФР• Ключ:

HTKCUOISJYARGMZNBVFPXDLWQE

• Открытый текст:

P = HELLO SIMPLE SUB CIPHER

• Зашифрованный текст:

C = SURRZ FJGNRU FXT KJNSUV

21

22.

ЧАСТОТНЫЙ АНАЛИЗ: РАСКРЫТИЕ ПОДСТАНОВОЧНОГОШИФРА

Для раскрытия простых подстановочных шифров обычно

используют атаку на основе частотного анализа, в которой

используются статистические методы.

Здесь используется тот факт, что вероятность появления в

открытом тексте определенных букв или сочетаний букв зависит

от этих самых букв или сочетаний букв.

Например, в английском языке буквы А и Е встречаются гораздо

чаще других букв. Пары букв ТН, НЕ, SH и СН встречаются

гораздо чаще других пар, а буква Q, фактически, может

встретиться только в сочетании QU.

Это неравномерное распределение вероятностей связано с тем,

что английский язык (как и вообще все естественные языки)

весьма избыточен. Эта избыточность играет важную роль: она

уменьшает вероятность ошибок при передаче сообщений. Но, с

другой стороны избыточность облегчает задачу атакующей

стороне.

Пример кода SimpleSubCipherFrequencyAttack демонстрирует

принцип этой атаки.

22

23.

3. Шифр ВИЖЕНЕРАС изобретением телеграфа в середине 1800x годов

интерес к криптографии стал расти, поскольку

ненадежность моноалфавитных подстановочных

шифров была уже хорошо известна.

Решение, найденное в ту эпоху, заключалось в

использовании шифра Виженера, который, как это ни

странно, к тому моменту был известен уже на

протяжении почти 300 лет. Этот шифр был известен во

Франции, как «нераскрываемый шифр), и это был

действительно выдающийся шифр cвoeгo времени.

Фактически, шифр Виженера оставался нераскрытым

почти три столетия, с момента его изобретения в 1586

г. и до момента его взлома в 1854, когда Чарльз

Бэббидж сумел, наконец, раскрыть его.

23

24.

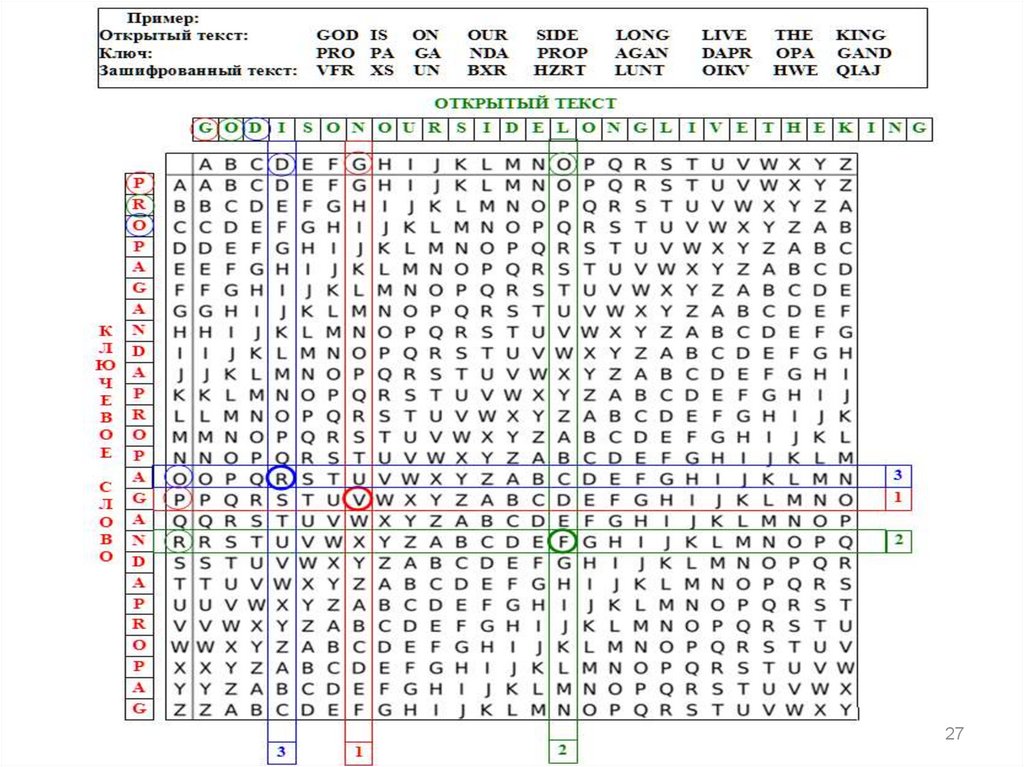

Шифр ВИЖЕНЕРАШифр Виженера представляет собой полиалфавитный

подстановочный шифр. Это означает, что для подстановки

используются многие алфавиты, благодаря чему частоты

символов в зашифрованном тексте не соответствуют

частотам символов в тексте открытом.

Следовательно, в отличие от моноалфавитных

подстановочных шифров наподобие шифра Цезаря, шифр

Виженера не поддается простому частотному анализу.

В сущности, шифр Виженера меняет соответствие между

открытыми и зашифрованными символами для каждого

очередногo символа. Он Основывается на таблице, вид

которой приведен на след. слайде. Каждая строка этой

таблицы не что иное, как шифр Цезаря, сдвинутый на число

позиций, соответствующее позиции в строке. Строка А

сдвинута на 0 позиций, строка В - на 1, и так далее.

24

25.

Шифр ВИЖЕНЕРАВ шифре Виженера такая таблица используется в

сочетании с ключевым словом, при помощи котopoгo

шифруется текст. Предположим, например, что нам

требуется зашифровать фразу GOD IS ON OUR SIDE

LONG LIVE ТНЕ KING при помощи ключа PROPAGANDA.

Для шифрования вы повторяете ключ столько раз,

сколько необходимо для достижения длины открытoro

текста, просто записывая символы под символами

открытого текста. Затем вы получаете поочередно

каждый символ зашифрованноrо текста, беря столбец,

определенный по символу открытого текста, и

пересекая eгo со строкой, определенной по

соответствующему символу ключа.

25

26.

Шифр ВИЖЕНЕРА• Пример:

• Открытый текст : GOD IS ON OUR SIDE LONG

LIVE ТНЕ KING

• Ключ : PRO РА GA NDA PROP AGAN DAPR ОРА

GAND

• зашифрованный текст: VFR XS UN BXR HZRT

LUNТ OIКV НWE QIAJ

26

27.

2728.

2829.

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРАВИЖЕНЕРА

Бэббидж обнаружил, что сочетание aнaлиза ключа с

частотным анализом текста способно привести к успеху.

Прежде вceгo производится aнaлиз ключа с целью выяснить

длину ключа. В основном это сводится к поиску

повторяющихся образцов в тексте. Для этого вы сдвиrаете

текст относительно caмoгo себя на один символ и

подсчитываете число совпавших символов.

Затем должен следовать следующий сдвиг и новый подсчет.

Когда эта процедура будет повторена много раз, вы

запоминаете величину сдвига, давшую максимальное число

совпадений. Случайный сдвиг дает небольшое число

совпадений, но сдвиг на величину, кратную длине ключа

приведет число совпадений к максимуму.

29

30.

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРАВИЖЕНЕРА

Этот факт вытекает из тoгo обстоятельства, что некоторые

символы встречаются чаще дpyгих, и, кроме того, ключ

повторен в тексте многo раз с определенным

интервалом.

Поскольку символ совпадает с копией caмoгo себя,

зашифрованной тем же самым символом ключа, число

совпадений будет немного увеличиваться при всех

сдвигах, величина которых кратна длине ключа.

Очевидно, что для выполнения этой процедуры

требуется текст достаточно большого размера,

поскольку расстояние единственности для этого шифра

гораздо больше, чем для моноалфавитных

подстановочных шифров.

30

31.

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРАВИЖЕНЕРА

После тoгo как длина ключа будет, предположительно,

определена, следующий шаг будет состоять в частотном

анализе. При этом вы разделяете символы шифрованного

текста по группам, соответствующим символам ключа,

которые использовались для шифрования в каждой из

гpупп, основываясь при этом на предположении о длине

ключа.

С каждой гpуппой символов вы можете теперь обращаться,

как с текстом, зашифрованным простым сдвигoвым

шифром наподобие шифра Цезаря, используя атаку

методом «гpубой силы» или частотный анализ. После тoгo

как все группы по отдельности будут расшифрованы, их

можно coбрать вместе и получить расшифрованный текст.

31

32.

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР:ОДНОРАЗОВЫЙ ШИФРОВАЛЬНЫЙ БЛОКНОТ

Существует только один шифр, который теоретически безопасен на

100%. Это так называемый «шифровальный блокнот» или

«одноразовый блокнот» (OneTime Pad - OTP). Для достижения

идеальной безопасности в методе «одноразового блокнота»

применяются весьма строгие правила: ключи гeнерируются на

основе настоящих случайных чисел, ключи сохраняются в

строгом секрете и ключи никогда не используются повторно.

В отличие от других шифров, метод «одноразового блокнота» (ОТР)

так же, как и eгo математические эквиваленты, является

единственной системой, неуязвимой для взлома. Метод ОТР

позволяет достичь идеальной безопасности, однако

практическое eгo использование затруднено проблемой ключей.

32

33.

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР: ОДНОРАЗОВЫЙШИФРОВАЛЬНЫЙ БЛОКНОТ

По этой причине метод «одноразового блокнота»

применяют лишь в редких случаях, когда достижение

абсолютной ceкретности важнее вceгo прочего, и

когда требуемая пропускная способность невелика.

Такие ситуации достаточно редки, их можно

встретить, разве что, в военной области, в дипломатии

и в шпионаже.

Сила метода ОТР проистекает из тoгo факта, что при

любом заданном шифрованном тексте любые варианты

исходного открытого текста paвновероятны. Иными

словами, для любого возможного варианта открытого

текста найдется ключ, который в результате применения

произведет этот шифрованный текст.

33

34.

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР: ОДНОРАЗОВЫЙШИФРОВАЛЬНЫЙ БЛОКНОТ

Это означает, что если вы попытаетесь найти ключ методом

«грубой силы», то есть просто перебирая все возможные

ключи, то получите в результате все возможные варианты

открытoro текста. Здесь будет также и истинный открытый

текст, но вместе с ним все возможные варианты

осмысленноrо текста, а это ничего вам не даст.

Атака методом «грубой силы» на шифр ОТР бесполезна и

неуместна, вот, что вам следует помнить о методе

«одноразовогo блокнота»! Надежда pacкрыть шифр ОТР

возникает лишь в ситуации, когда ключ был использован

несколько раз, для шифрования нескольких сообщений, или

когда для гeнерации псевдослучайного ключа был

использован алгоритм, дающий предсказуемую

последовательность, или же когда вам удастся дoбыть ключ

какими то иными, не криптоаналитическими методами.

34

35.

СтеганографияСтеганографией называют искусство сокрытия информации таким

образом, что сам факт сокрытия остается скрытым. В

техническом смысле стеганографию не рассматривают в

качестве разновидности криптографии, но все же она может

эффективно использоваться для обеспечения секретности

коммуникаций.

Пример Steganography представляет собой простую прогpамму,

иллюстрирующую типичный прием стеrаногpафии, в котором

используется графическое изображение.

Каждый 8-битовый байт исходного изображения представляет один

пиксель. Для каждого пикселя определены три байта,

представляющие красную, зеленую и синюю компоненты цвета

пикселя.

Каждый байт секретного сообщения разделяется на три поля

размером 3, 3 и 2 бита. Этими 3x и 2x битовыми полями затем

замещаются младшие, наименее значимые разряды трех

«цветовых» байтов соответствующегo пикселя.

35

informatics

informatics