Similar presentations:

Разновидности кибератак

1.

Разновидностикибератак

Подготовил: студент группы КБ-231 Сорокина Марина

2.

Понятие кибератакиКибератаки — это

попытки получить

несанкционированный

доступ к

компьютерным

системам и украсть,

изменить или

уничтожить данные.

3.

Типы кибератак и угроз➢ Вредоносные программы

➢ Распределенные атаки типа

"отказ в обслуживании" (DDoS)

➢ Фишинг

➢ Атаки путем внедрения кода SQL

➢ Межсайтовые сценарии (XSS)

➢ Ботнеты

➢ Программы-шантажисты

4.

Вредоносныепрограммы

Маскируются под безобидное ПО или проверенное

вложение электронной почты. К ним относятся

трояны, программы-шпионы, черви, вирусы и

программы для показа рекламы.

5.

Распределенные атаки типа"отказ в обслуживании"

(DDoS)

При атаке несколько систем направляют большое

количество запросов к сайту или сети. Атака DDoS

может выражаться в появлении сотен всплывающих

окон или рекламных объявлений и даже вызывать

сбой в работе сайта.

6.

ФишингРассылка мошеннических сообщений электронной

почты от имени известных компаний с хорошей

репутацией. Злоумышленники используют фишинг

для получения доступа к данным в личных или

корпоративных сетях.

7.

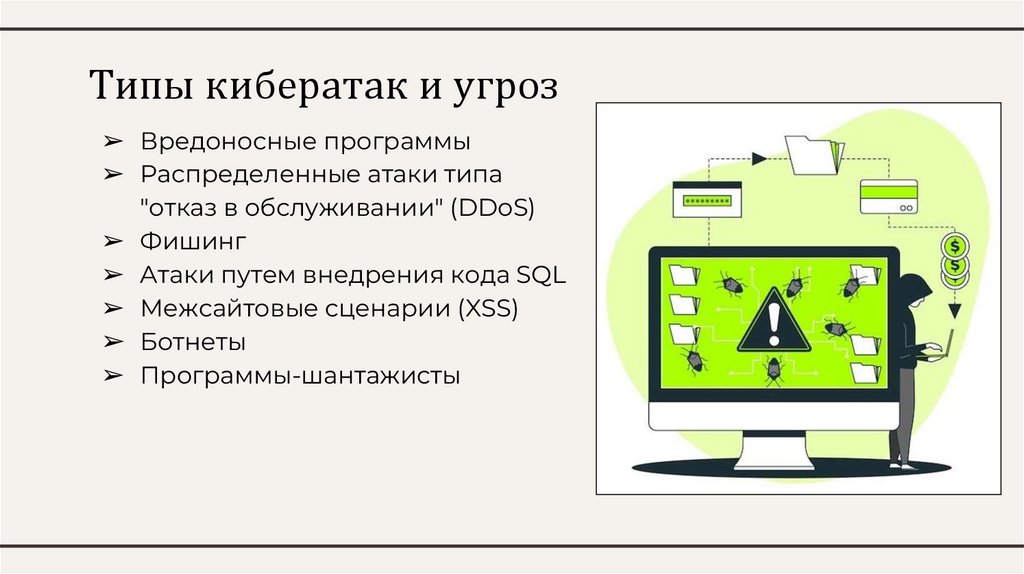

Атаки путем внедрениякода SQL

При атаках киберпреступники злоупотребляют

возможностями приложений (например, LinkedIn и

Target), чтобы украсть или удалить данные либо

получить над ними контроль.

8.

Межсайтовыесценарии (XSS)

Киберпреступник отправляет по электронной почте

ссылку на веб-сайт с внедренным сценарием или

спамом. Пользователь переходит по этой ссылке и

раскрывает злоумышленнику персональные данные.

9.

БотнетыКомпьютеры заражаются вирусами и другими

вредоносными программами, что ведет к появлению

мусорных всплывающих сообщений и спама.

10.

ПрограммышантажистыПрограмма уничтожает возможность доступа к

важным данным или системам либо блокирует ее до

тех пор, пока не будет выплачен выкуп.

11.

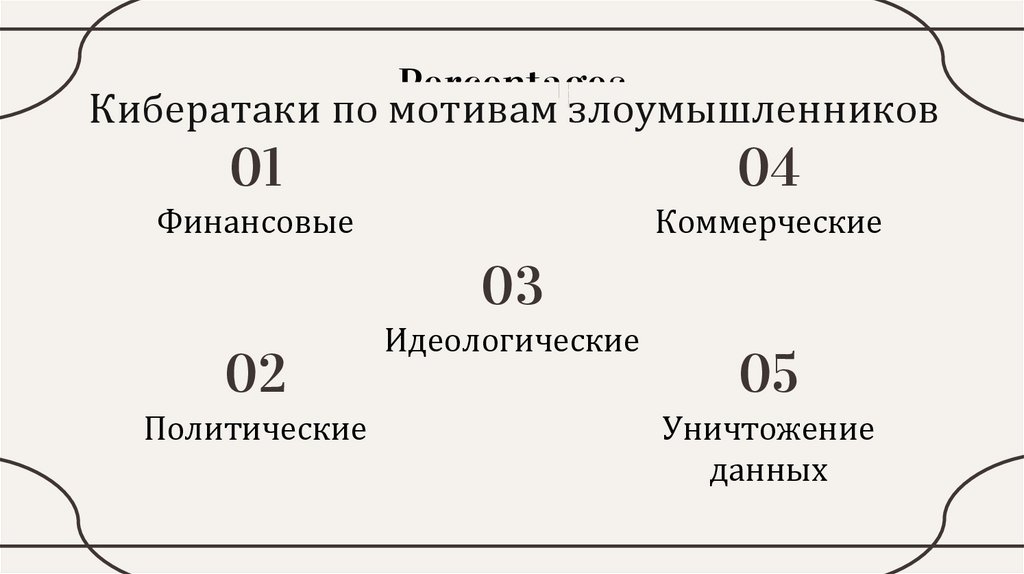

PercentagesКибератаки по мотивам злоумышленников

01

04

Финансовые

Коммерческие

03

02

Политические

Идеологические

05

Уничтожение

данных

12.

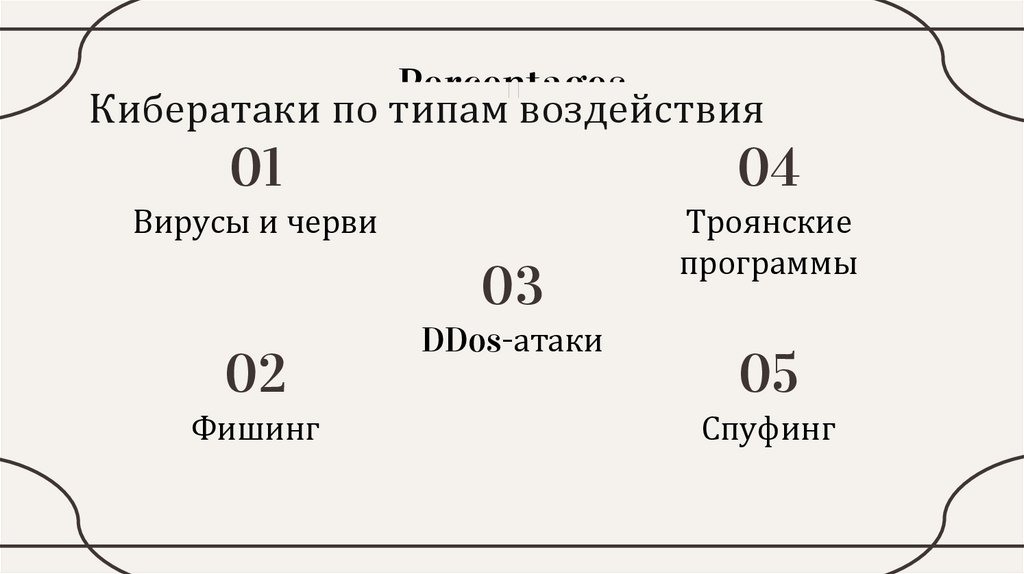

PercentagesКибератаки по типам воздействия

01

04

Вирусы и черви

03

02

Фишинг

DDos-атаки

Троянские

программы

05

Спуфинг

13.

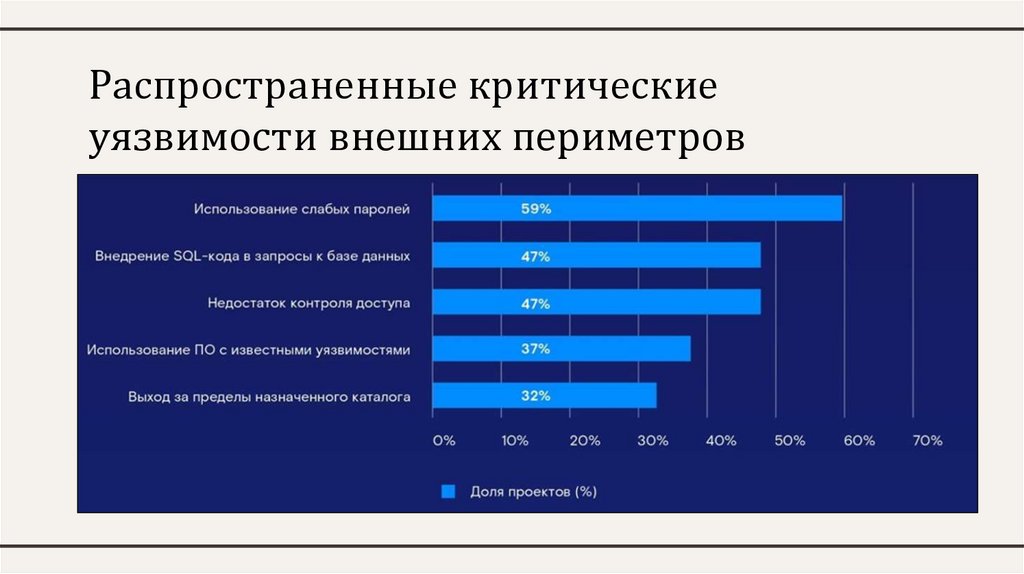

Распространенные критическиеуязвимости внешних периметров

14.

Наиболее частые уязвимости вовнутренних сетях

15.

Защита от кибератакБезопасность

облачной среды

Управление

рисками

Управление

идентификацией

и доступом

Интегрированные

средства SIEM и XDR

16.

Защита от кибератак➢ Используйте антивирусное ПО;

➢ Используйте сетевой экран;

➢ Регулярно обновляйте ПО, устройства и плагины;

➢ Не передавайте важные данные по незащищённым каналам;

➢ Используйте двухфакторную или многофакторную

аутентификацию;

➢ Проверяйте ссылки, по которым переходите;

➢ Не отправляйте важные данные спонтанно.

17.

В заключениеБезопасность должна быть как на техническом уровне, в который

входят все необходимые инструменты по защите

инфраструктуры, так и на организационном –

сотрудники компании всегда

должны быть в курсе последних

новостей и актуальных

техниках

киберпреступников.

informatics

informatics