Similar presentations:

Защита от кибератак

1.

Защита от кибератакДокладчики

Новрузов Э.

Филатов Я.

2.

ПонятияХакерская атака — в настоящее

«Покушение на систему безопасности»

время

под

словосочетанием

понимается

3.

Виды:- Mailbombing

- Переполнение буфера

- Вирусы, троянские программы, черви, снифферы, руткиты и

другие специальные программы

- Сниффинг пакетов

- IP-спуфинг

- Man-in-the-Middle

4.

MailbombingСчитается самым старым методом атак, хотя суть его проста и примитивна: большое

количество почтовых сообщений делают невозможными работу с почтовыми ящиками,

а иногда и с целыми почтовыми серверами. Для этой цели было разработано

множество программ, и даже неопытный пользователь мог совершить атаку, указав

всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений.

Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя

для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как

даже почтовые фильтры провайдеров не могут определить реального отправителя

спама. Провайдер может ограничить количество писем от одного отправителя, но адрес

отправителя и тема зачастую генерируются случайным образом.

5.

Переполнение буфераПожалуй, один из самых распространённых типов атак в Интернете. Принцип

данной атаки построен на использовании программных ошибок, позволяющих

вызвать нарушение границ памяти и аварийно завершить приложение или

выполнить произвольный бинарный код от имени пользователя, под которым

работала уязвимая программа. Если программа работает под учётной записью

администратора системы, то данная атака позволит получить полный контроль

над компьютером жертвы, поэтому рекомендуется работать под учётной

записью рядового пользователя, имеющего ограниченные права на системе, а

под учётной записью администратора системы выполнять только операции,

требующие административные права.

6.

Вирусы, троянские программы, черви, снифферы, руткитыи другие специальные программы

Следующий вид атаки представляет собой более изощрённый метод получения

доступа к закрытой информации — использование специальных программ для

ведения работы на компьютере жертвы, а также дальнейшего распространения (это

вирусы и черви). Такие программы предназначены для поиска и передачи своему

владельцу секретной информации, либо просто для нанесения вреда системе

безопасности и работоспособности компьютера жертвы. Принципы действия этих

программ различны.

7.

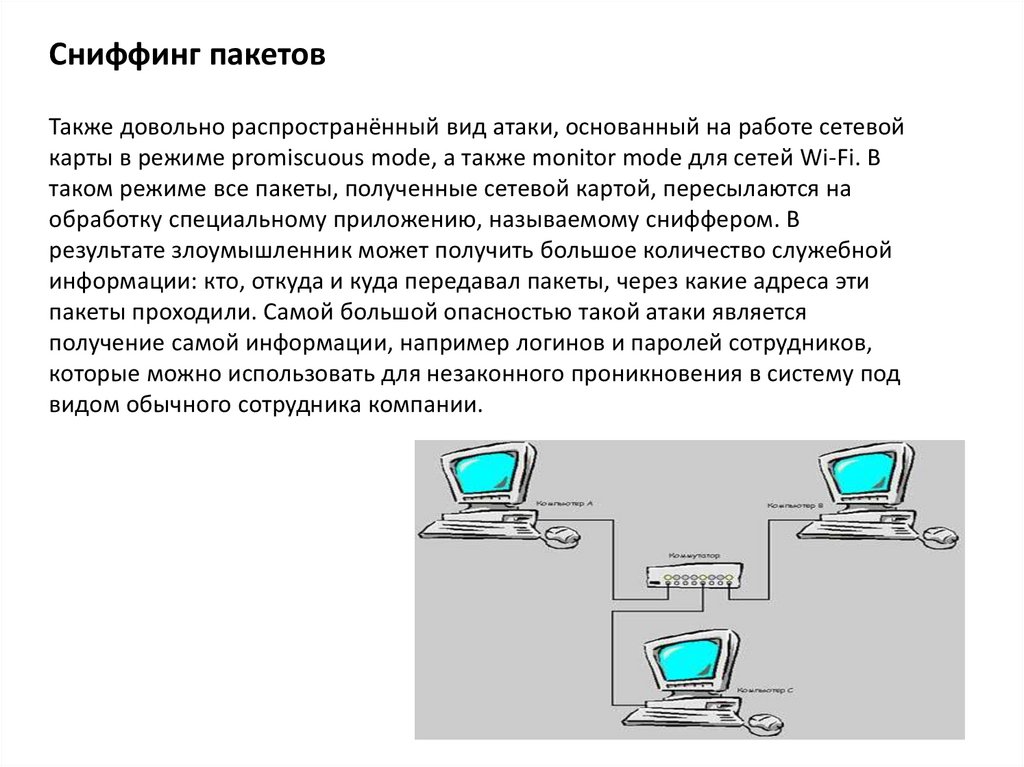

Сниффинг пакетовТакже довольно распространённый вид атаки, основанный на работе сетевой

карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В

таком режиме все пакеты, полученные сетевой картой, пересылаются на

обработку специальному приложению, называемому сниффером. В

результате злоумышленник может получить большое количество служебной

информации: кто, откуда и куда передавал пакеты, через какие адреса эти

пакеты проходили. Самой большой опасностью такой атаки является

получение самой информации, например логинов и паролей сотрудников,

которые можно использовать для незаконного проникновения в систему под

видом обычного сотрудника компании.

8.

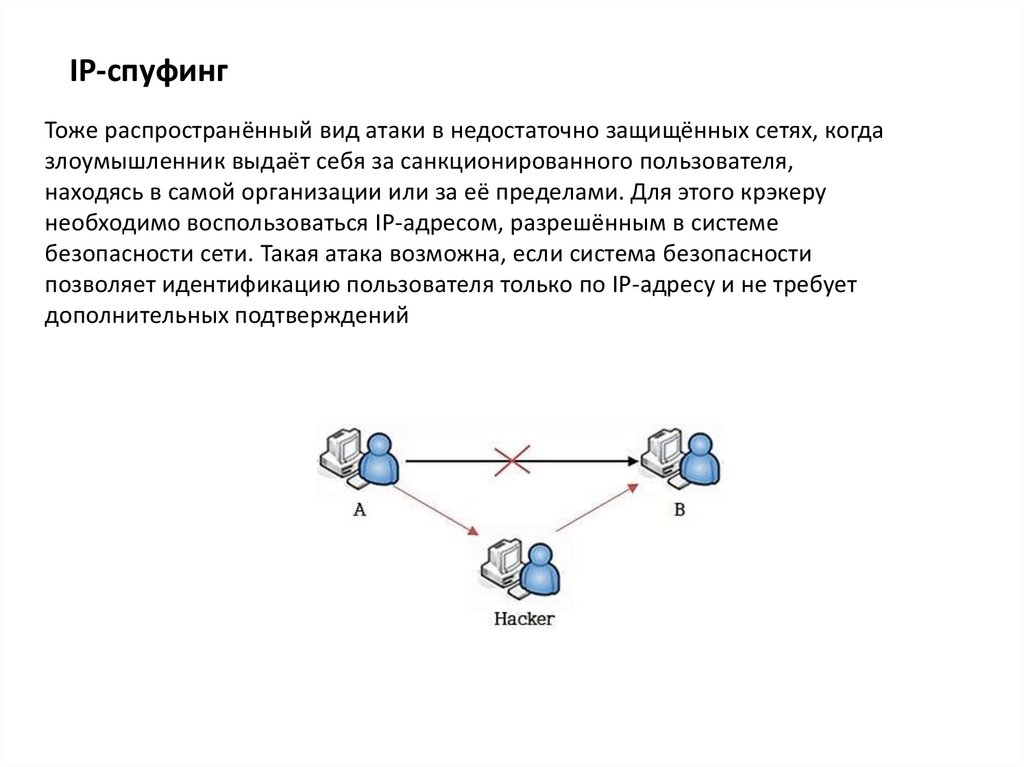

IP-спуфингТоже распространённый вид атаки в недостаточно защищённых сетях, когда

злоумышленник выдаёт себя за санкционированного пользователя,

находясь в самой организации или за её пределами. Для этого крэкеру

необходимо воспользоваться IP-адресом, разрешённым в системе

безопасности сети. Такая атака возможна, если система безопасности

позволяет идентификацию пользователя только по IP-адресу и не требует

дополнительных подтверждений

9.

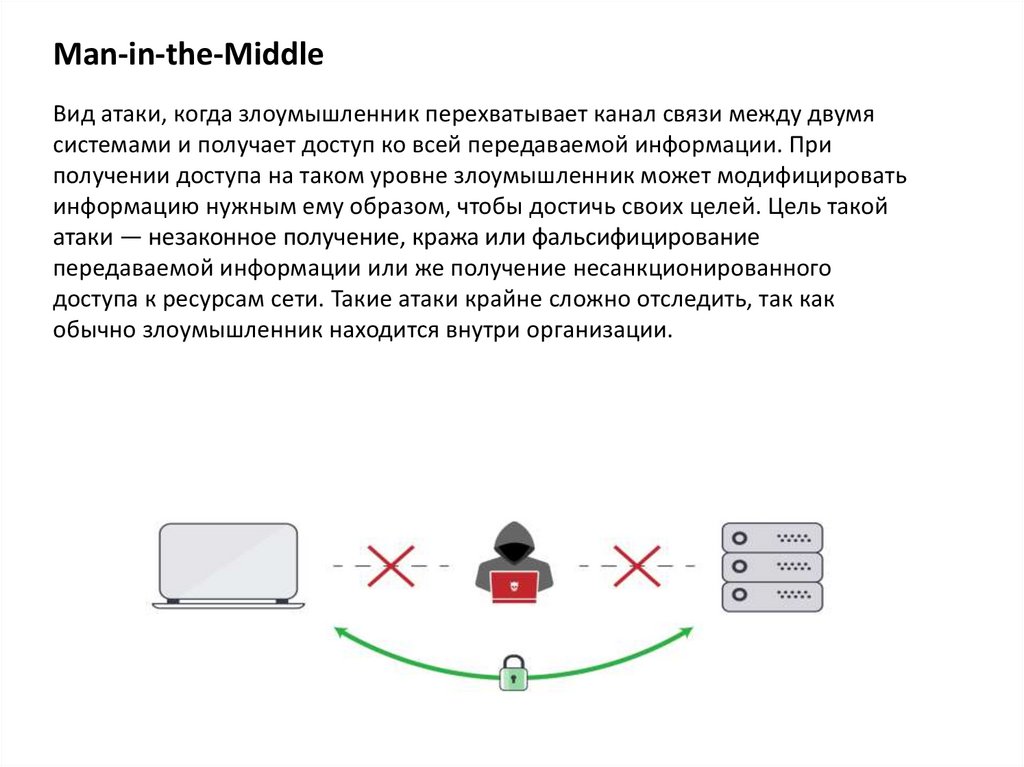

Man-in-the-MiddleВид атаки, когда злоумышленник перехватывает канал связи между двумя

системами и получает доступ ко всей передаваемой информации. При

получении доступа на таком уровне злоумышленник может модифицировать

информацию нужным ему образом, чтобы достичь своих целей. Цель такой

атаки — незаконное получение, кража или фальсифицирование

передаваемой информации или же получение несанкционированного

доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как

обычно злоумышленник находится внутри организации.

10.

Нормативно правовое регулированиеОсновным законом, регулирующим свободу доступа к информации, является N 149 ФЗ "Об

информации, информационных технологиях и защите информации". Этот закон регулирует

отношения, возникающие при осуществлении права на поиск, получение, передачу,

производство и распространение информации; применении информационных технологий;

обеспечении защиты информации.

Действия хакеров на территории РФ в зависимости от цели и мотивов могут предполагать

уголовную, административную и гражданско правовую ответственность.

Административная ответственность за хакерскую деятельность может возникнуть в случае

нарушения Статьи 13 Кодекса РФ об административных правонарушениях РФ

(Административные правонарушения в области связи и информации). Данная статья

предполагает ответственность за разглашение информации с ограниченным доступом, а также

нарушение установленного порядка хранения, использования или распространения

информации персональных данных.

В зависимости от тяжести правонарушения размер штрафа может составить от трехсот до

двадцати тысяч рублей.

Согласно статье 273 УК РФ создание, использование и распространение вредоносных

компьютерных программ, которые предназначены для несанкционированного уничтожения,

блокирования, модификации, копирования компьютерной информации или нейтрализации

средств защиты компьютерной информации, является уголовно наказуемым. Предполагаемое

наказание лишение свободы на срок до четырех лет (если действия хакеров повлекли тяжкие

последствия до семи лет) с выплатой штрафа в размере до двухсот тысяч рублей.

11.

Нарушение хакерами авторских и смежных прав предполагает штраф в размере до двухсот тысячрублей, которые могут быть заменены исправительными работами либо лишением свободы на

срок до двух лет.

Хакерская деятельность в компьютерной сети может подпадать под действие статей 272 и 274 УК

РФ. Неправомерный доступ к компьютерной информации в случае, если действия лица повлекли

уничтожение, блокирование, модификацию либо копирование компьютерной информации,

предполагает наказание в виде штрафа в размере до двухсот тысяч рублей либо ограничение

свободы или принудительные работы на срок до двух лет.

В случае, если доказана корыстная заинтересованность нарушителя или нанесенный его

действиями ущерб превышает один миллион рублей, штраф может вырасти до трехсот тысяч

рублей, а срок ограничения свободы до четырех лет. Возможно также лишение свободы на срок

до полугода.

В случае если в действиях нарушителя усматривается нарушение правил эксплуатации обработки

или передачи охраняемой компьютерной информации либо информационно

телекоммуникационных сетей, повлекшее уничтожение, блокирование, модификацию либо

копирование компьютерной информации (статья 274 УК РФ), ему грозит лишение свободы на срок

до двух лет. Эта мера может быть заменена выплатой штрафа в размере до пятисот тысяч рублей.

12.

ЗащитаМежсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент

компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него

сетевого трафика в соответствии с заданными правилами.

Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети

или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в

протоколах сетевой модели OSI или в программном обеспечении, установленном на

компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его

характеристики с заданными шаблонами.

Наиболее распространённое место для установки межсетевых экранов — граница периметра

локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и

с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик

не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован.

Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и

между различными сегментами сети, что обеспечивает дополнительный уровень

безопасности.

-Антивирусное ПО

-Службы защиты от хищения личных данных

-Активируйте двухфакторную защиту

informatics

informatics