Similar presentations:

Мониторинг безопасности системы. Программные средства проведения аудита безопасности

1.

Мониторинг безопасности системы.Программные средства проведения

аудита безопасности

2.

Что такое мониторинг событий информационнойбезопасности?

С технической точки зрения это процесс автоматизированной проверки всех событий

безопасности, которые система получает из ряда источников. Такими источниками

являются:

журналы ОС,

антивирусные приложения,

ПО, анализирующее защищенность инфраструктуры,

сетевое оборудование.

3.

На сегодняшний день существует ряд решений для обеспечения постоянногоотслеживания угроз. Любая система мониторинга событий информационной

безопасности может быть отнесена к одной из следующих категорий:

SIEM (Security Information and Event Management) – системы, которые отслеживают

и анализируют события в режиме реального времени.

UBA (User Behavioral Analytics) – системы, которые собирают данные о действиях

сетевых пользователей с целью последующего анализа и выявления возможных угроз.

UEBA (User and Entity Behavioral Analytics) – системы, позволяющие обнаруживать

аномалии в действиях пользователей и работе самих корпоративных сетей.

4.

Решения, контролирующие эффективность сотрудников и отслеживающиевнутри сети все их действия, которые касаются работы с корпоративными

конфиденциальными данными.

Системы поиска и выявления различного рода атак, ориентированные на

улучшение общей защищенности корпоративной сети.

5.

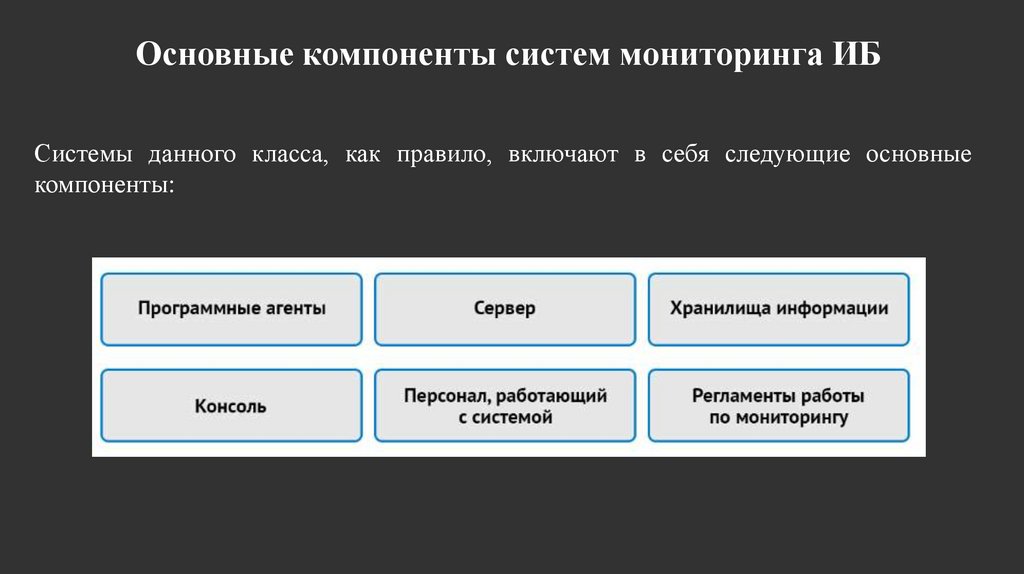

Основные компоненты систем мониторинга ИБСистемы данного класса, как правило, включают в себя следующие основные

компоненты:

6.

программные агенты – их задача заключается в сборе данных, поступающих изразличных источников;

сервер – выполняет централизованный анализ поступившей информации, основываясь

на тех правилах и политиках, которые были заданы ИБ-специалистом;

хранилища информации – консолидируют данные обо всех событиях безопасности,

поступающих из источников. Информация в хранилище может содержаться от

нескольких дней до нескольких месяцев, в зависимости от размера самого хранилища и

объемов поступающих данных;

7.

консоль – служит для управления параметрами обработки, просмотра журналовсобытий и обращения к хранилищу;

персонал, работающий с системой;

регламенты работы по мониторингу.

8.

Настройка мониторингаДля того, чтобы настроить мониторинг информационной безопасности средств и систем

информатизации, необходимо определить ряд параметров:

что должно рассматриваться в качестве инцидента ИБ;

какие виды инцидентов присущи или могут быть присущи данной компании;

какие события могут предварять каждый тип инцидента;

какие источники могут производить инциденты;

к каким рискам ведет каждый вид инцидента, и каков взаимный приоритет данных

рисков.

9.

Для целей предотвращения угроз, выявляемых в ходе мониторинга, создается SOC(Security Operations Center – Центр по обеспечению безопасности).

SOC представляет собой команду специалистов по инфобезопасности, основная

задача которых – выявлять и предотвращать угрозы корпоративным данным.

10.

Мониторинг состояния информационной безопасности дает возможность вавтоматическом режиме анализировать работу IT-ресурсов компании, сетевых

приложений, оборудования и веб-сервисов.

Применение специализированных решений для мониторинга позволяет эффективно

управлять рисками и обеспечивать соответствие всех систем корпоративным

политикам информационной безопасности.

В тоже время некорректно настроенная, пусть и дорогая, система мониторинга ИБ не

позволит снизить потери от негативных инцидентов ИБ. Поэтому рекомендуется

проводить ее аудит не реже одного раза в год.

11.

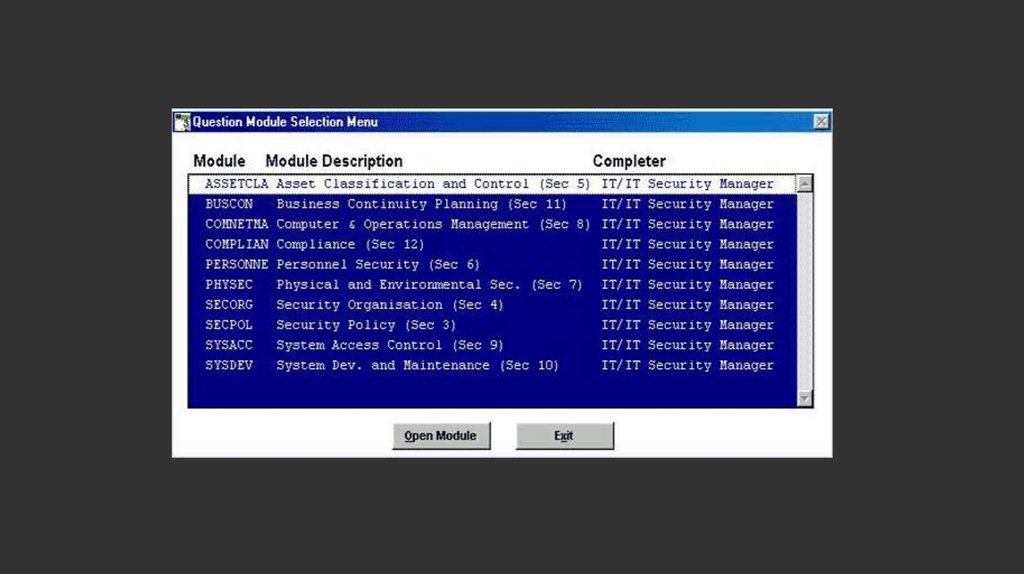

Программные средства проведения аудита безопасностиCobra

Британская Cobra от компании C & A Systems Security Ltd представляет собой продукт,

позволяющий аудитору провести проверку соответствия информационной системы

требованиям ISO 17799. Cobra, как и любой продукт данного класса, представляет

собой экспертную систему, задача которой, опросив ИТ-менеджера, сделать вывод о

соответствии системы ISO 17799.

12.

13.

Стоимость продукта составляет $895 и $1995 за систему с модулем анализа рисковбазового уровня.

К недостаткам системы Cobra можно отнести:

устаревший интерфейс (несмотря, на то что, данный продукт является в этой

области одним из наиболее известных на западе, его разработчики по каким-то

причинам не занимаются модернизацией его пользовательского интерфейса);

отсутствие возможности установки пользователем веса на каждое требование;

отсутствие русскоязычной версии;

возникают проблемы с генерацией отчета под Win98;

возможна нестабильность системы при работе с отчетом под Win2000.

14.

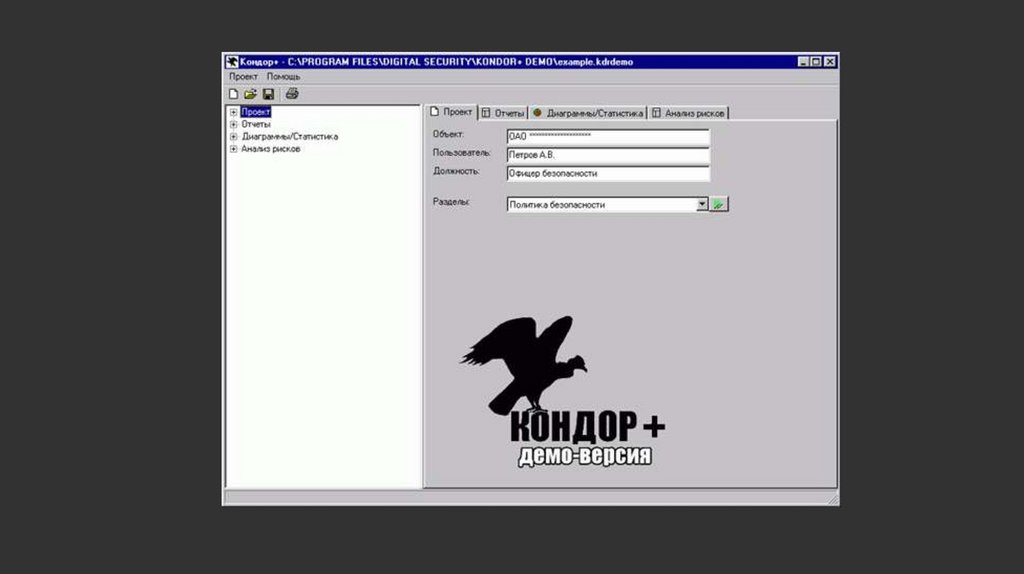

КОНДОР+Программный продукт КОНДОР+, разработанный российской компанией Digital

Security, предназначен для проверки соответствия политики информационной

безопасности компании требованиям ISO 17799.

КОНДОР+ включает в себя более двухсот вопросов, ответив на которые, специалист

получает отчет о состоянии существующей политики безопасности, а так же модуль

оценки уровня рисков соответствия требованиям ISO 17799.

15.

16.

Кроме того, КОНДОР+ дает возможность специалисту отслеживать вносимые наоснове выданных рекомендаций изменения в политику безопасности, постепенно

приводя ее в полное соответствие с требованиями стандарта.

Стоимость продукта составляет $225 (КОНДОР) и $345 (КОНДОР+ с модулем анализа

рисков базового уровня).

К недостаткам КОНДОР+ можно отнести:

отсутствие возможности установки пользователем веса на каждое требование;

отсутствие возможности внесения пользователем комментариев.

law

law