Similar presentations:

Алгоритм ГОСТ 28147-89

1.

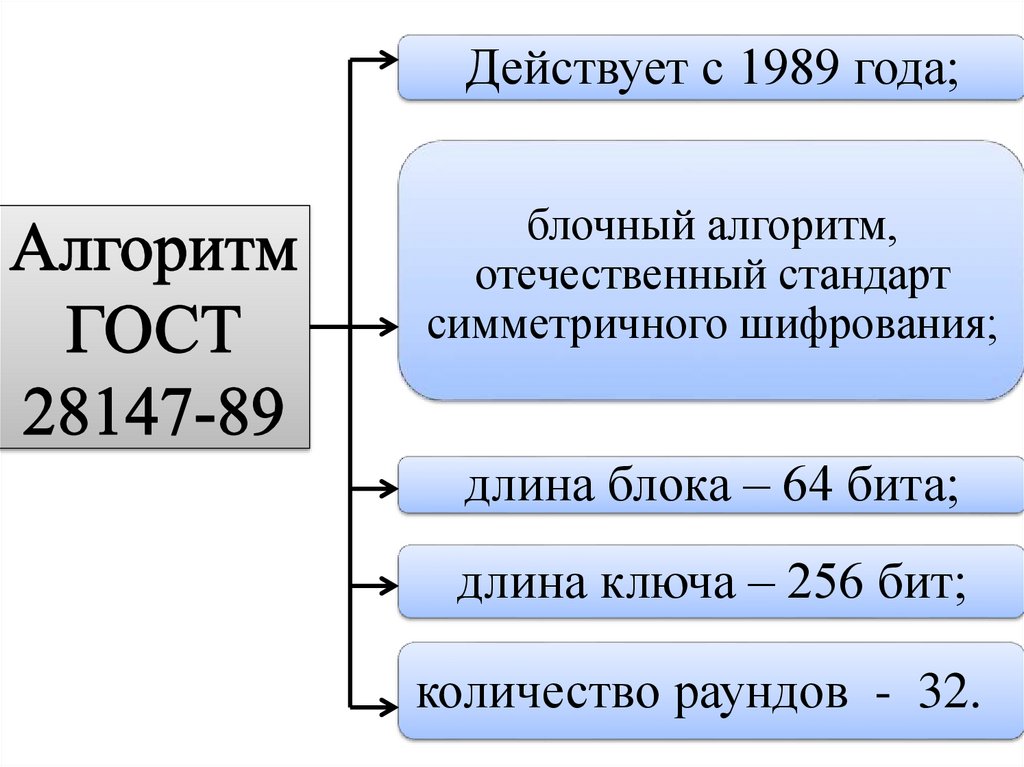

Алгоритм ГОСТ 28147-892.

Действует с 1989 года;блочный алгоритм,

отечественный стандарт

симметричного шифрования;

длина блока – 64 бита;

длина ключа – 256 бит;

количество раундов - 32.

3.

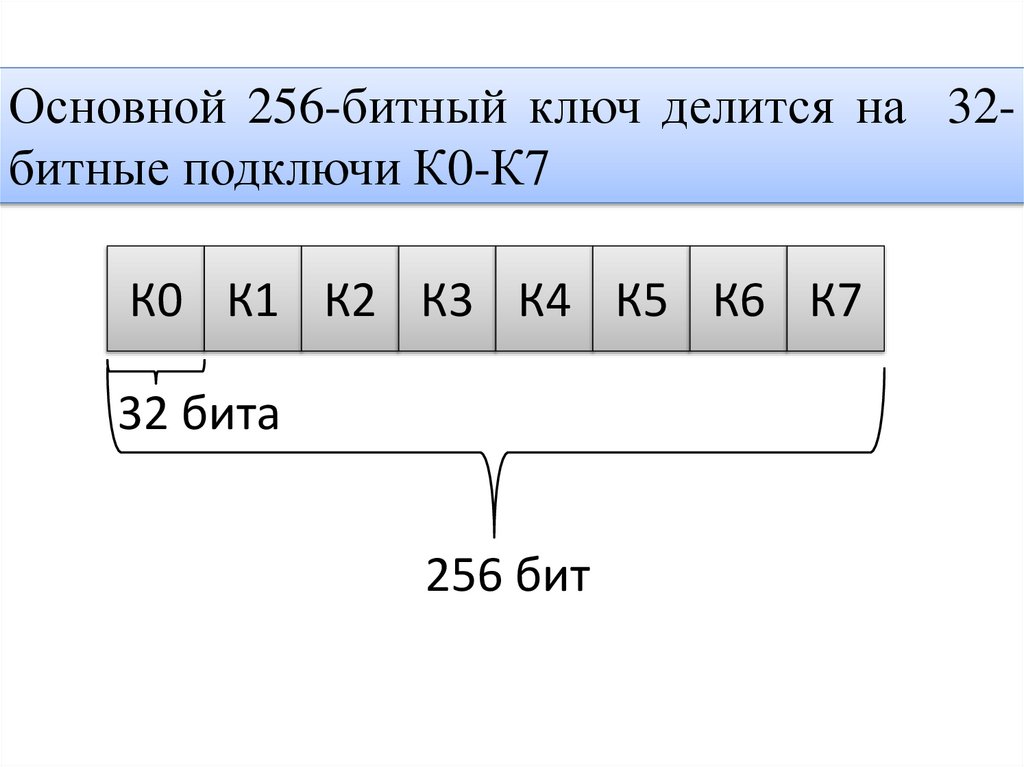

Основной 256-битный ключ делится на 32битные подключи К0-К7К0 К1 К2 К3 К4 К5 К6 К7

32 бита

256 бит

4.

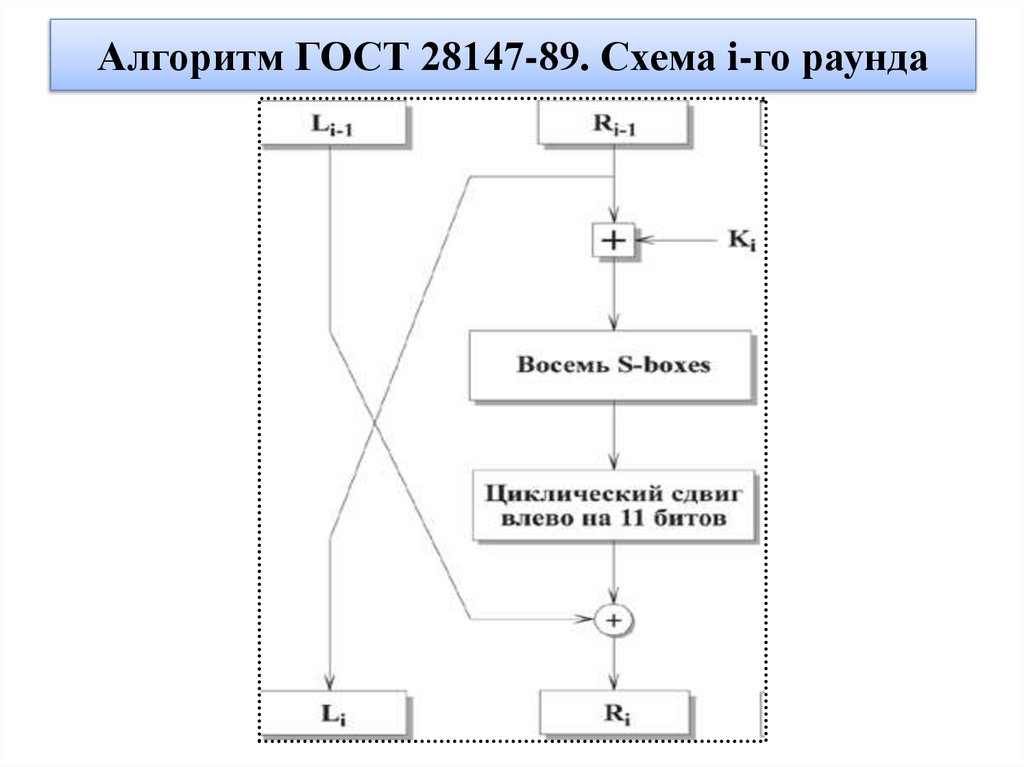

Алгоритм ГОСТ 28147-89. Схема i-го раунда5.

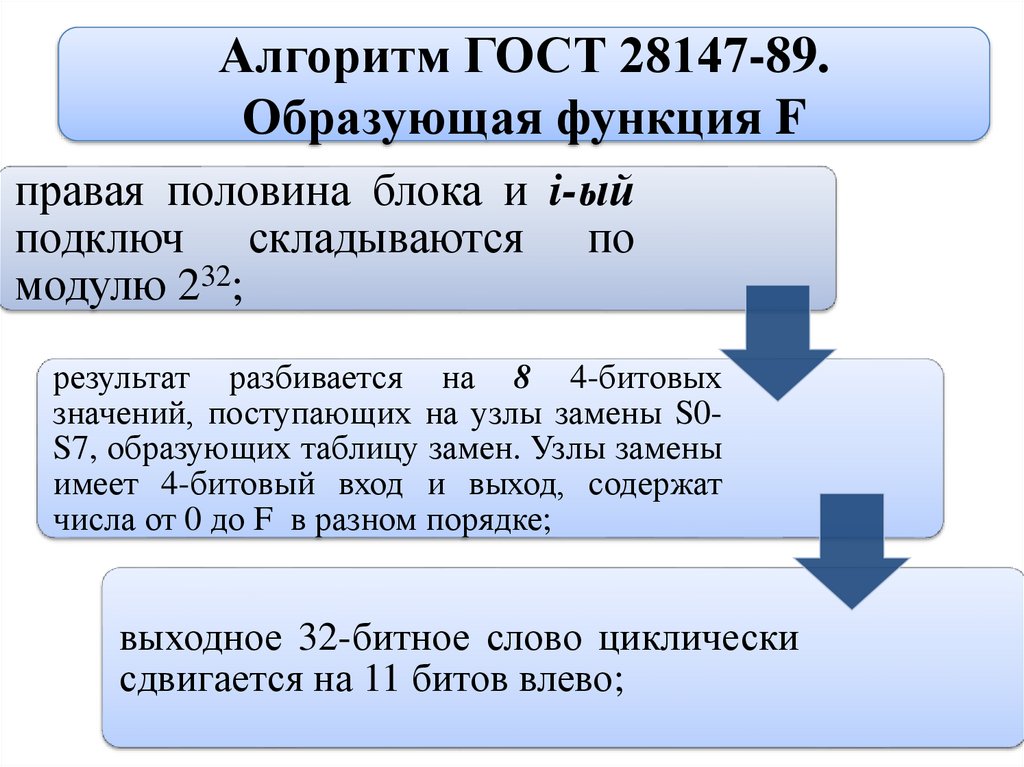

Алгоритм ГОСТ 28147-89.Образующая функция F

правая половина блока и i-ый

подключ складываются по

модулю 232;

результат разбивается на 8 4-битовых

значений, поступающих на узлы замены S0S7, образующих таблицу замен. Узлы замены

имеет 4-битовый вход и выход, содержат

числа от 0 до F в разном порядке;

выходное 32-битное слово циклически

сдвигается на 11 битов влево;

6.

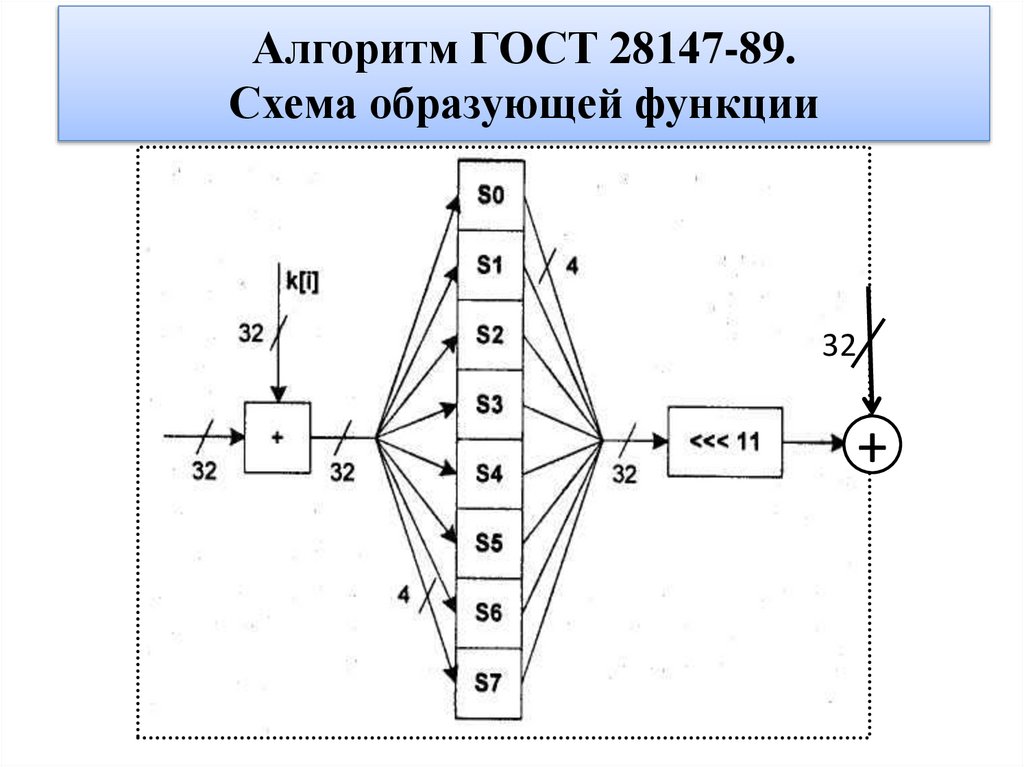

Алгоритм ГОСТ 28147-89.Схема образующей функции

32

+

7.

Базовые циклы криптопреобразованияпо ГОСТ 28147-89

8.

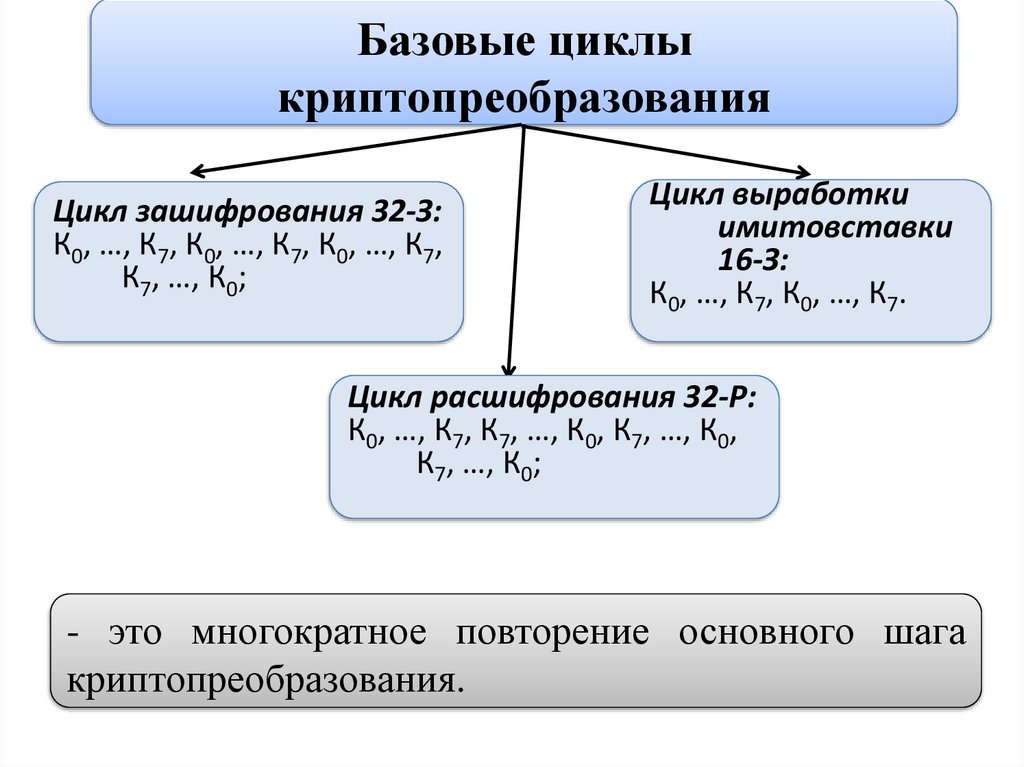

Базовые циклыкриптопреобразования

Цикл зашифрования 32-З:

К0, …, К7, К0, …, К7, К0, …, К7,

К7, …, К0;

Цикл выработки

имитовставки

16-З:

К0, …, К7, К0, …, К7.

Цикл расшифрования 32-Р:

К0, …, К7, К7, …, К0, К7, …, К0,

К7, …, К0;

- это многократное повторение основного шага

криптопреобразования.

9.

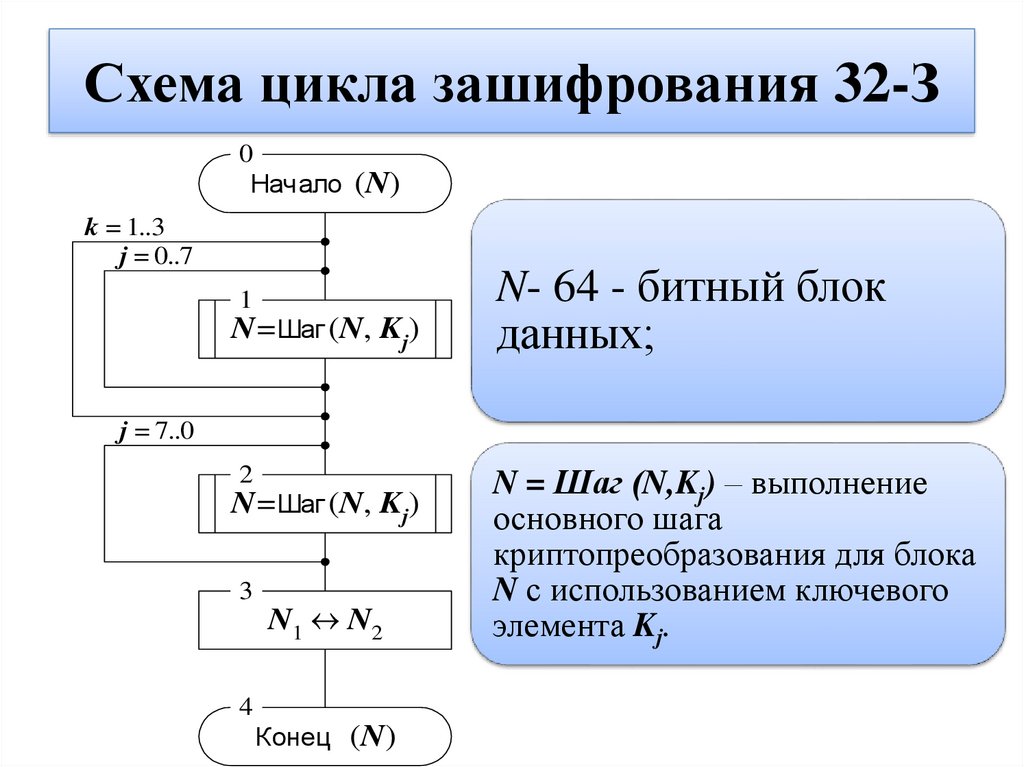

Схема цикла зашифрования 32-З0

Начало (N)

k = 1..3

j = 0..7

1

N=Шаг (N, Kj)

N- 64 - битный блок

данных;

j = 7..0

2

N=Шаг (N, Kj)

3

N1 N2

4

Конец

(N)

N = Шаг (N,Kj) – выполнение

основного шага

криптопреобразования для блока

N с использованием ключевого

элемента Kj.

10.

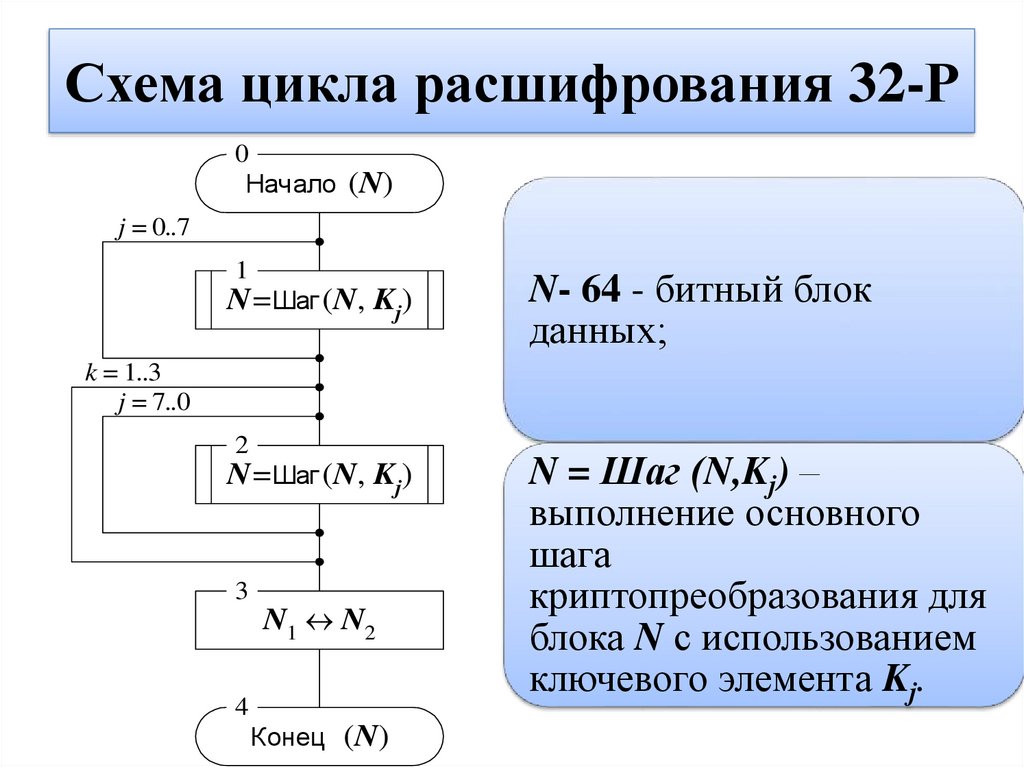

Схема цикла расшифрования 32-Р0

Начало (N)

j = 0..7

1

N=Шаг (N, Kj)

N- 64 - битный блок

данных;

k = 1..3

j = 7..0

2

N=Шаг (N, Kj)

3

N1 N2

4

Конец

(N)

N = Шаг (N,Kj) –

выполнение основного

шага

криптопреобразования для

блока N с использованием

ключевого элемента Kj.

11.

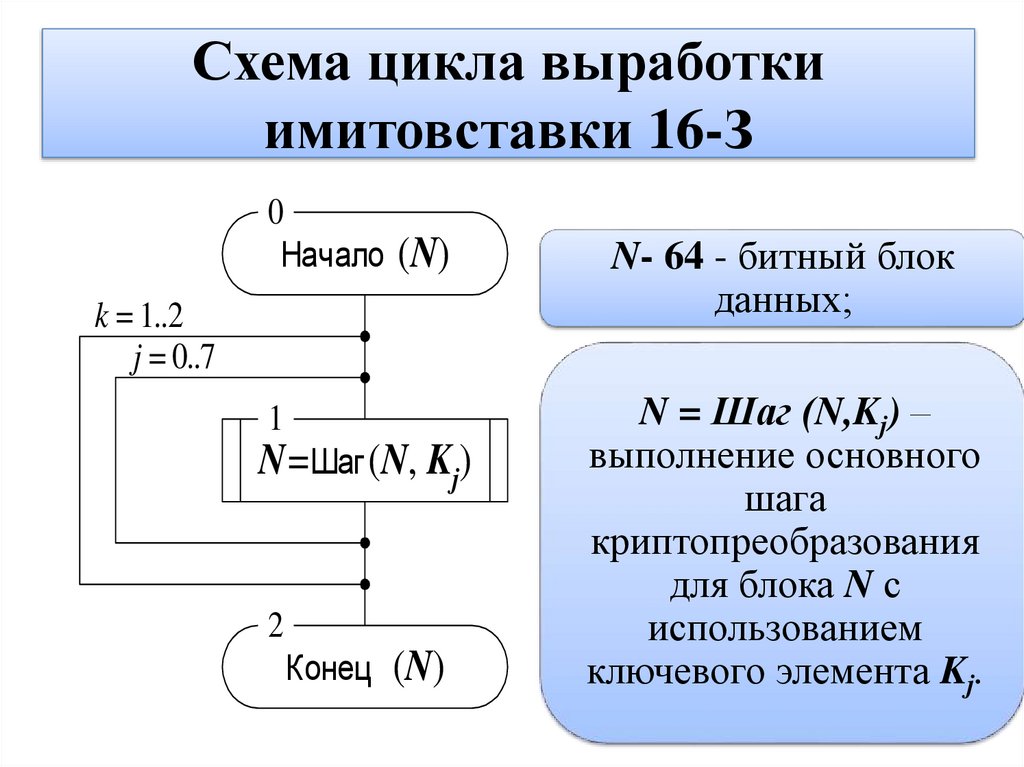

Схема цикла выработкиимитовставки 16-З

0

Начало (N)

k = 1..2

j = 0..7

1

N=Шаг (N, Kj)

2

Конец (N)

N- 64 - битный блок

данных;

N = Шаг (N,Kj) –

выполнение основного

шага

криптопреобразования

для блока N с

использованием

ключевого элемента Kj.

12.

Основные режимышифрования

13.

Режимы блочного шифрованияпростая

замена;

гаммирование

режим выработки

имитовставки.

гаммирование с

обратной связью;

14.

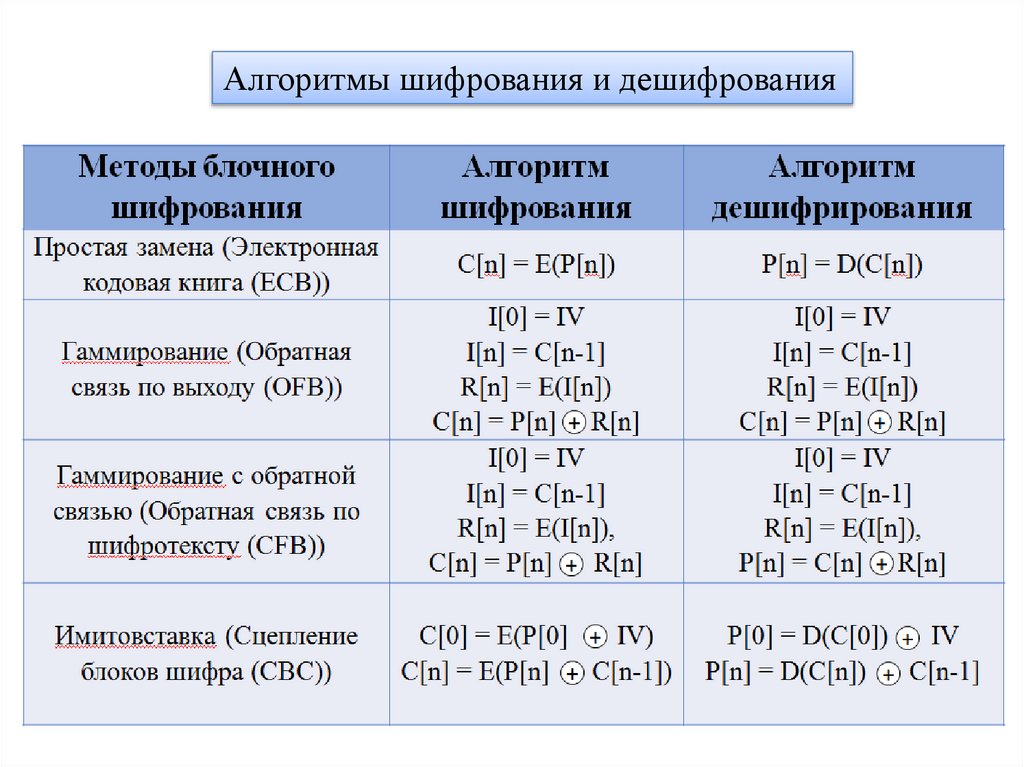

Алгоритмы шифрования и дешифрования15.

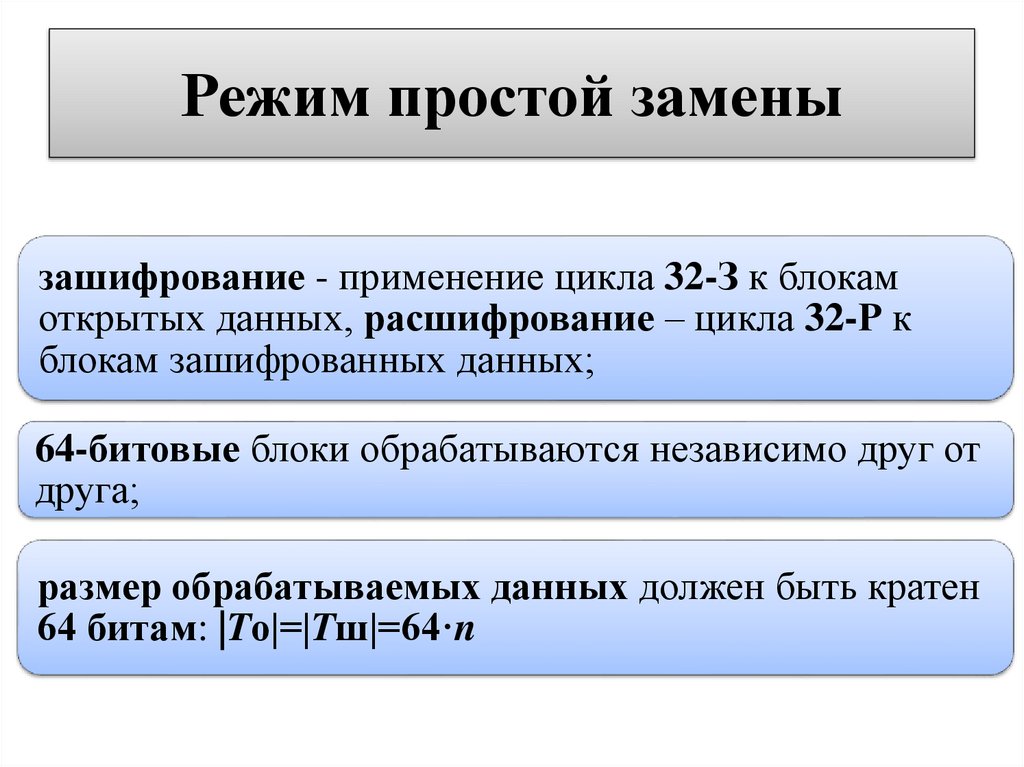

Режим простой заменызашифрование - применение цикла 32-З к блокам

открытых данных, расшифрование – цикла 32-Р к

блокам зашифрованных данных;

64-битовые блоки обрабатываются независимо друг от

друга;

размер обрабатываемых данных должен быть кратен

64 битам: |Tо|=|Tш|=64·n

16.

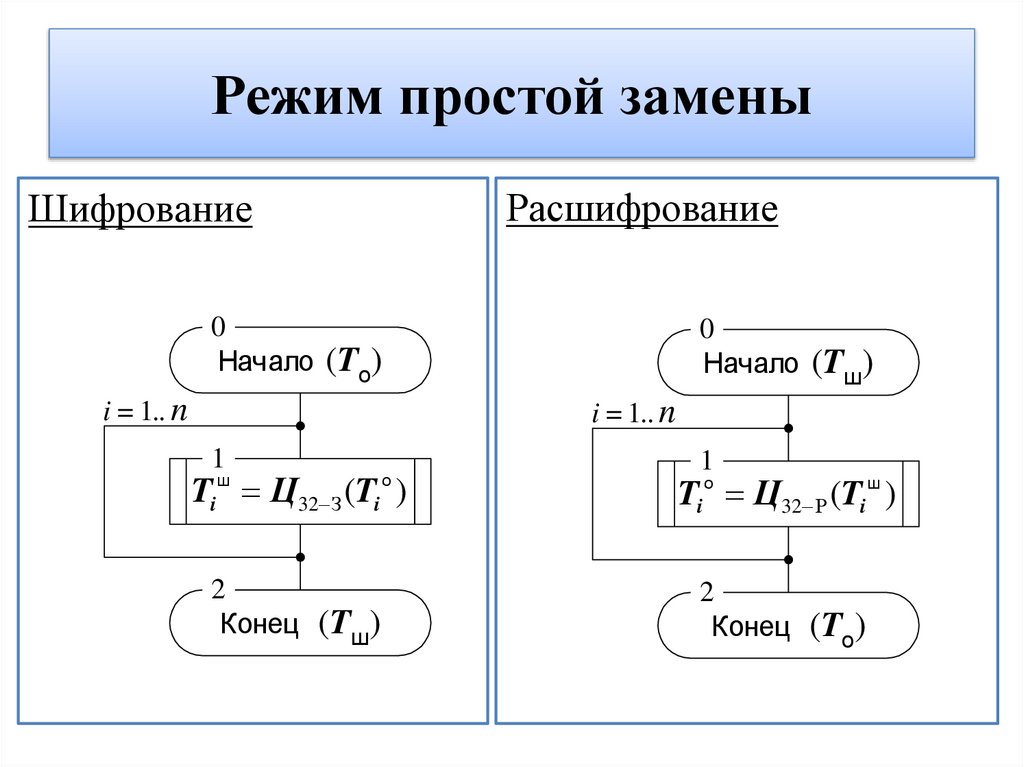

Режим простой заменыРасшифрование

Шифрование

0

Начало (Tо)

i = 1.. n

0

Начало (Tш)

i = 1.. n

1

1

Ti Ц32 З (Ti )

Ti о Ц32 Р (Tiш )

2

Конец (Tш)

2

Конец (Tо)

ш

о

17.

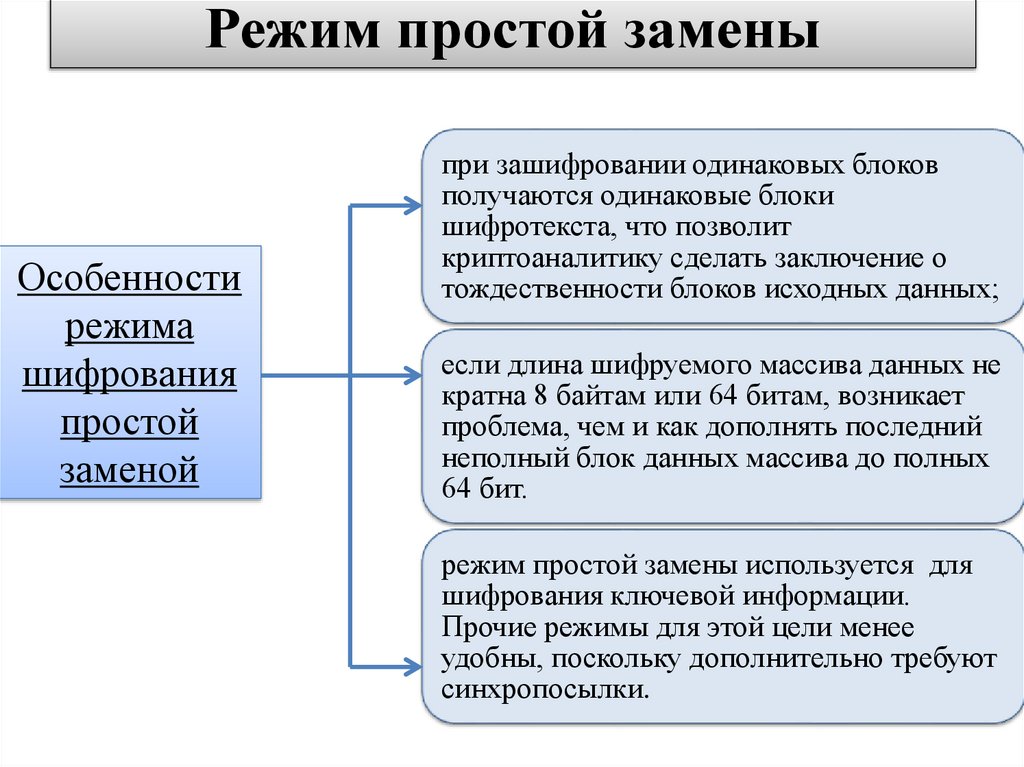

Режим простой заменыОсобенности

режима

шифрования

простой

заменой

при зашифровании одинаковых блоков

получаются одинаковые блоки

шифротекста, что позволит

криптоаналитику сделать заключение о

тождественности блоков исходных данных;

если длина шифруемого массива данных не

кратна 8 байтам или 64 битам, возникает

проблема, чем и как дополнять последний

неполный блок данных массива до полных

64 бит.

режим простой замены используется для

шифрования ключевой информации.

Прочие режимы для этой цели менее

удобны, поскольку дополнительно требуют

синхропосылки.

18.

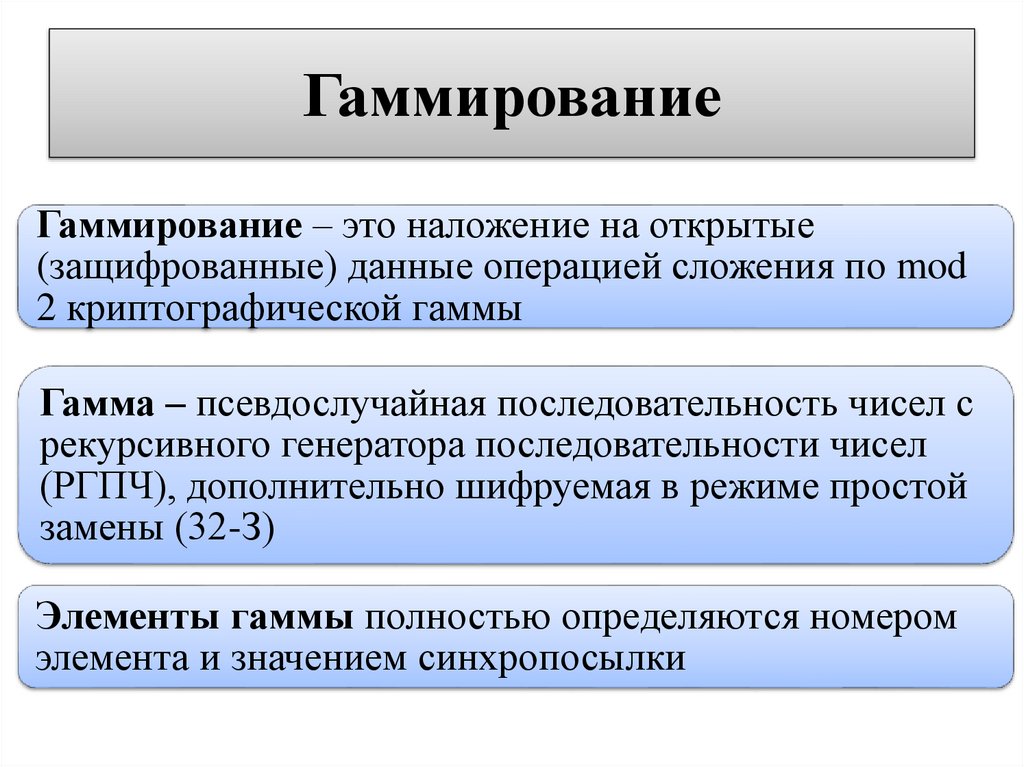

ГаммированиеГаммирование – это наложение на открытые

(защифрованные) данные операцией сложения по mod

2 криптографической гаммы

Гамма – псевдослучайная последовательность чисел с

рекурсивного генератора последовательности чисел

(РГПЧ), дополнительно шифруемая в режиме простой

замены (32-З)

Элементы гаммы полностью определяются номером

элемента и значением синхропосылки

19.

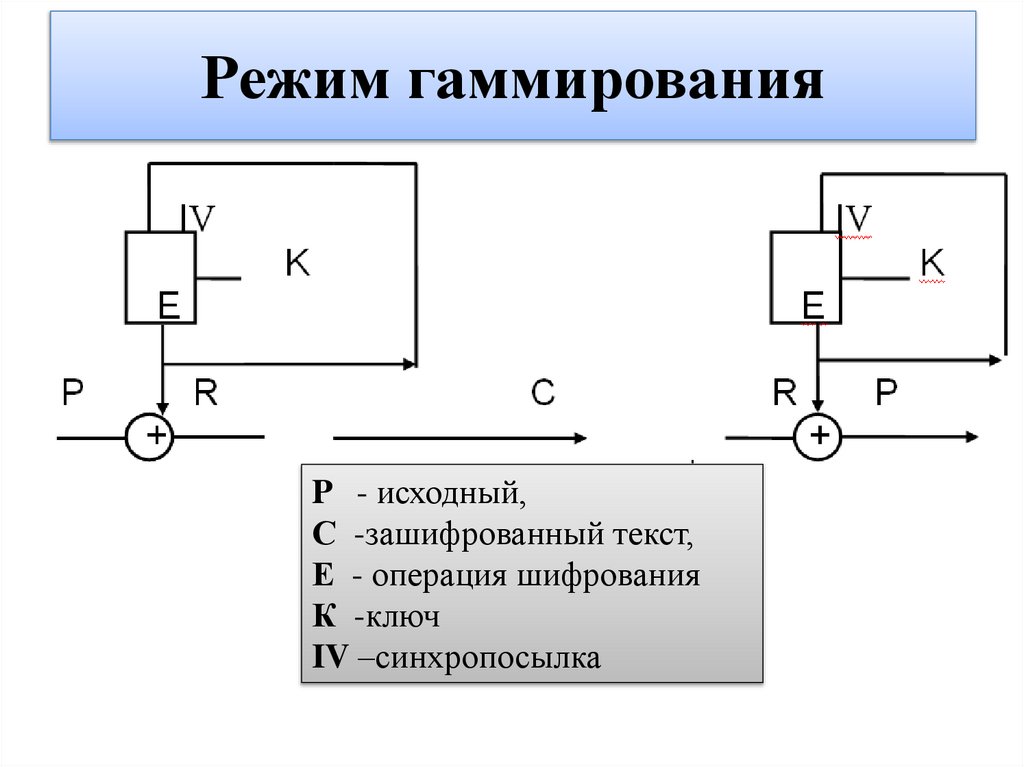

Режим гаммированияP - исходный,

С -зашифрованный текст,

Е - операция шифрования

К -ключ

IV –синхропосылка

20.

Период повторенияблизок к максимально

64

возможному (2 )

Соседние значения

отличаются в каждом

байте

Простота аппаратной и

программной реализации

21.

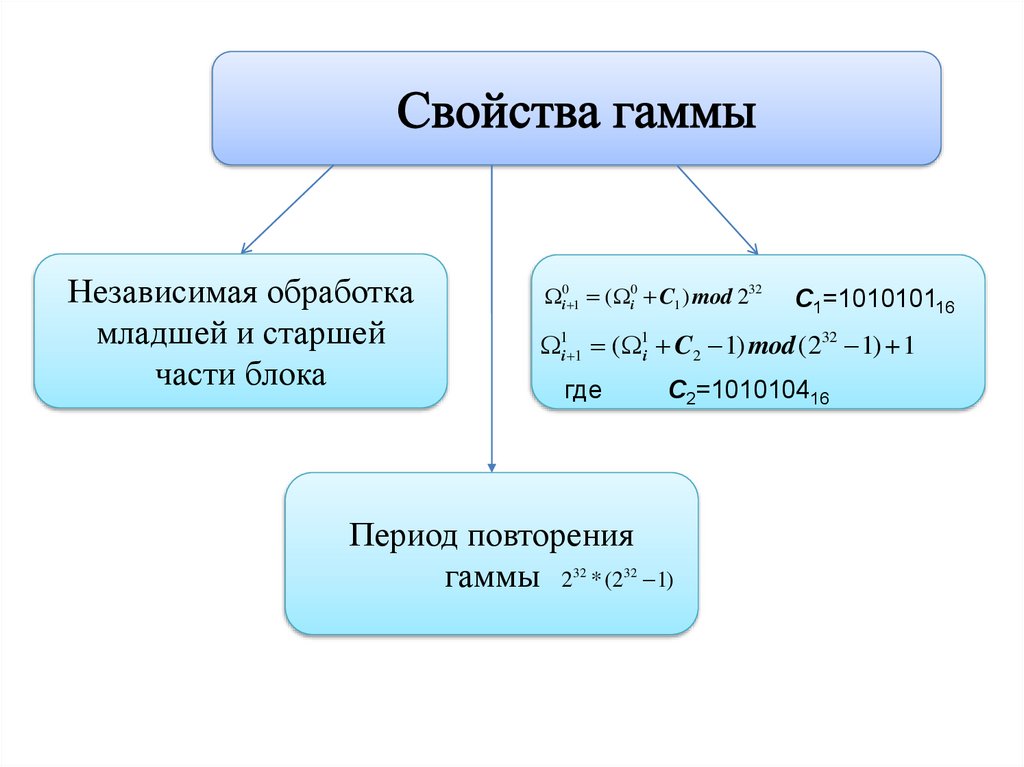

Независимая обработкамладшей и старшей

части блока

0i 1 ( 0i C1 ) mod 232

C1=101010116

1i 1 ( 1i C2 1) mod ( 232 1) +1

где

C2=101010416

Период повторения

гаммы 2 * (2 1)

32

32

22.

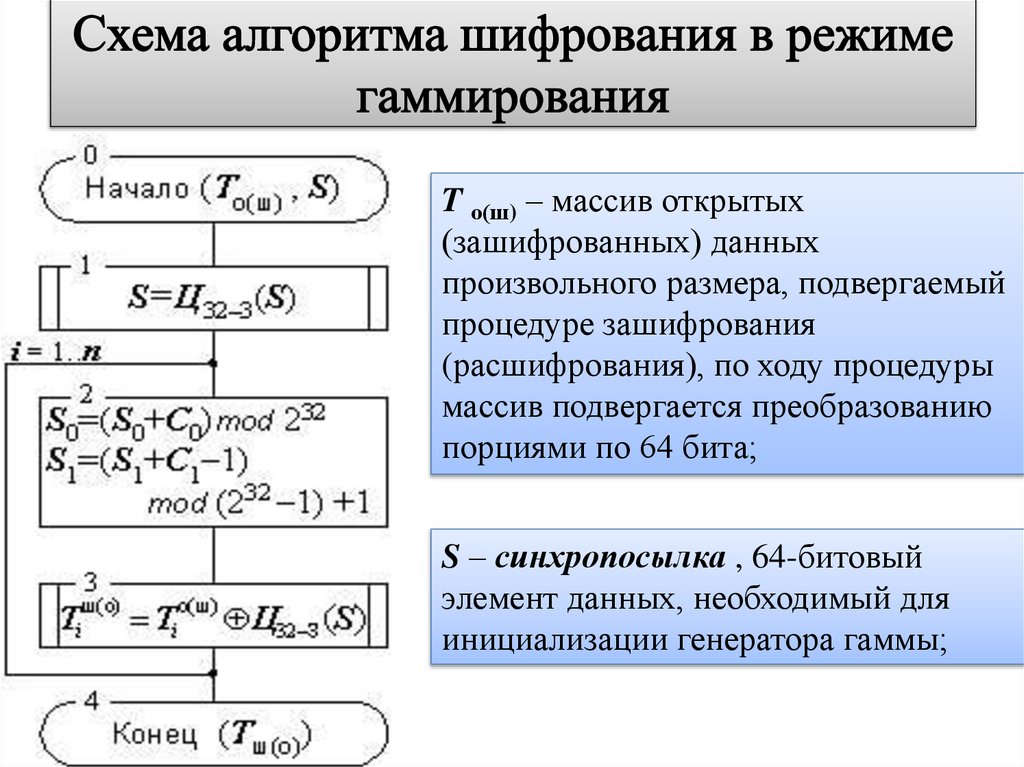

T о(ш) – массив открытых(зашифрованных) данных

произвольного размера, подвергаемый

процедуре зашифрования

(расшифрования), по ходу процедуры

массив подвергается преобразованию

порциями по 64 бита;

S – синхропосылка , 64-битовый

элемент данных, необходимый для

инициализации генератора гаммы;

23.

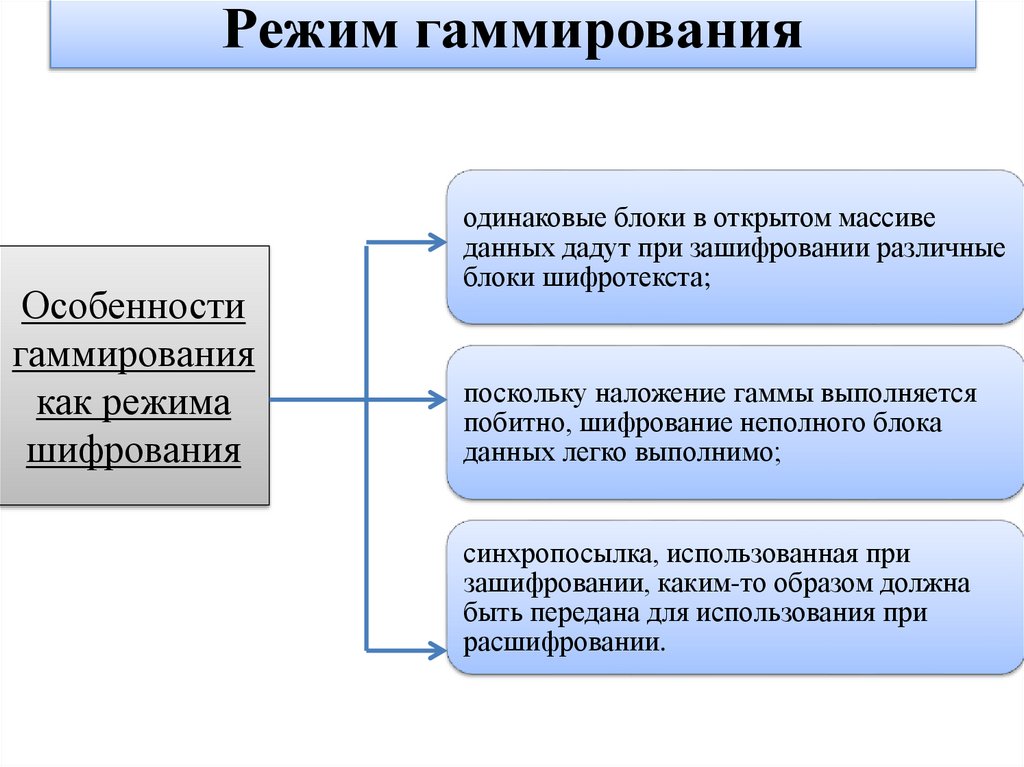

Режим гаммированияОсобенности

гаммирования

как режима

шифрования

одинаковые блоки в открытом массиве

данных дадут при зашифровании различные

блоки шифротекста;

поскольку наложение гаммы выполняется

побитно, шифрование неполного блока

данных легко выполнимо;

синхропосылка, использованная при

зашифровании, каким-то образом должна

быть передана для использования при

расшифровании.

24.

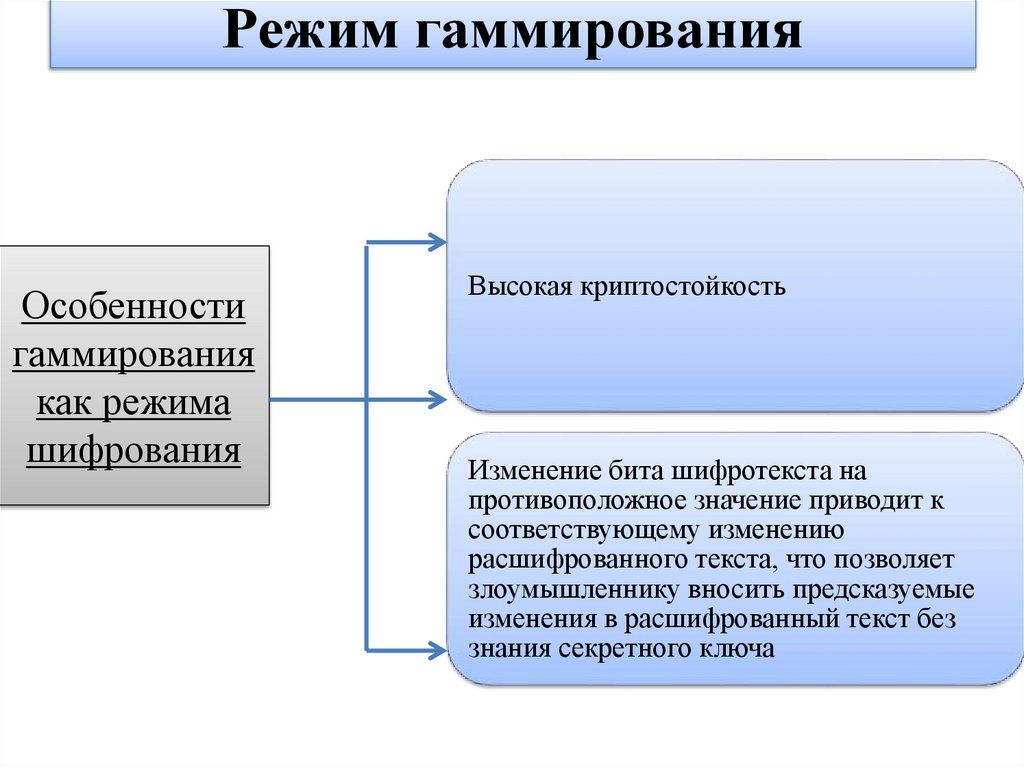

Режим гаммированияОсобенности

гаммирования

как режима

шифрования

Высокая криптостойкость

Изменение бита шифротекста на

противоположное значение приводит к

соответствующему изменению

расшифрованного текста, что позволяет

злоумышленнику вносить предсказуемые

изменения в расшифрованный текст без

знания секретного ключа

25.

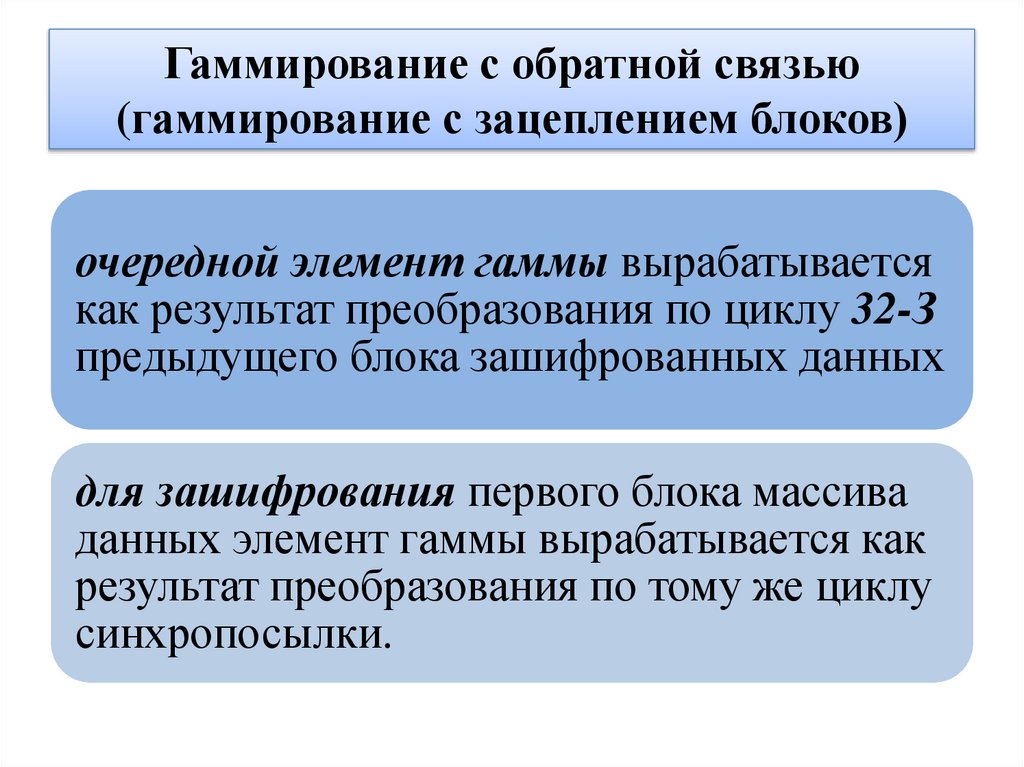

Гаммирование с обратной связью(гаммирование с зацеплением блоков)

очередной элемент гаммы вырабатывается

как результат преобразования по циклу 32-З

предыдущего блока зашифрованных данных

для зашифрования первого блока массива

данных элемент гаммы вырабатывается как

результат преобразования по тому же циклу

синхропосылки.

26.

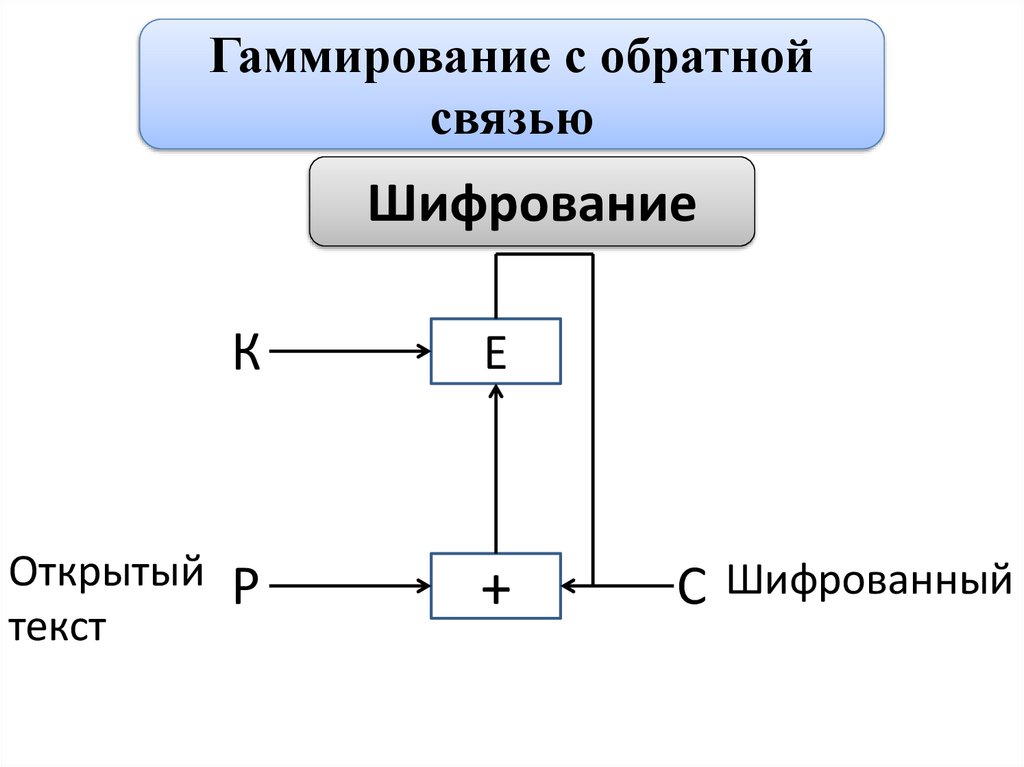

Гаммирование с обратнойсвязью

Шифрование

К

Е

Открытый Р

текст

+

С Шифрованный

27.

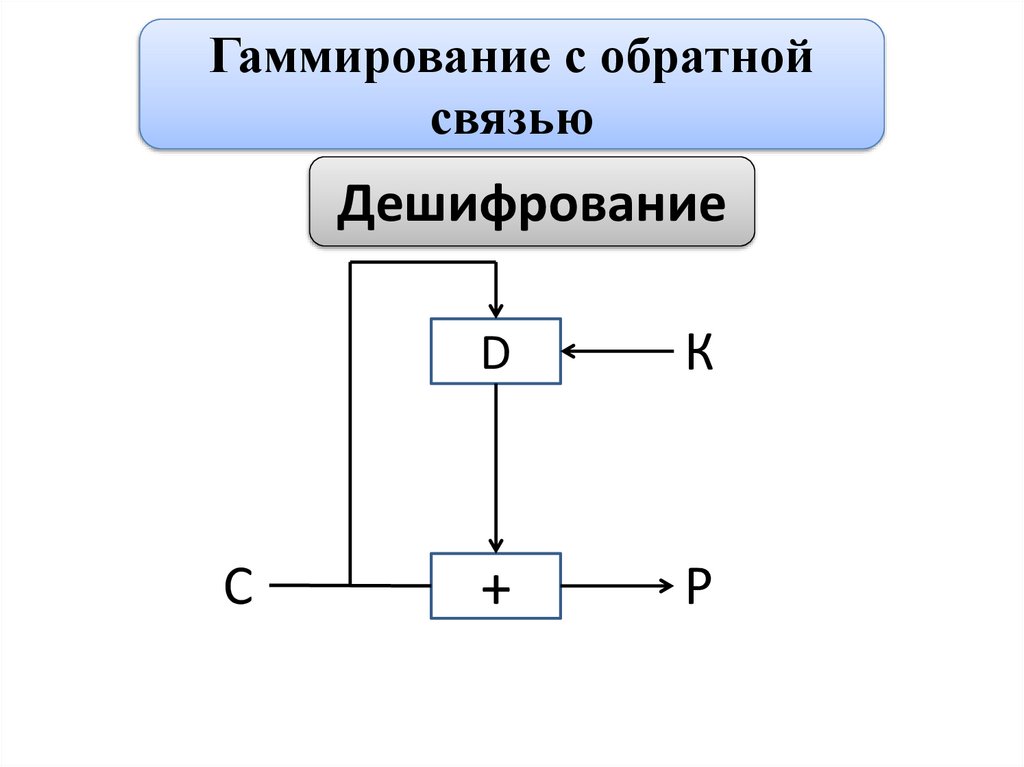

Гаммирование с обратнойсвязью

Дешифрование

С

D

К

+

Р

28.

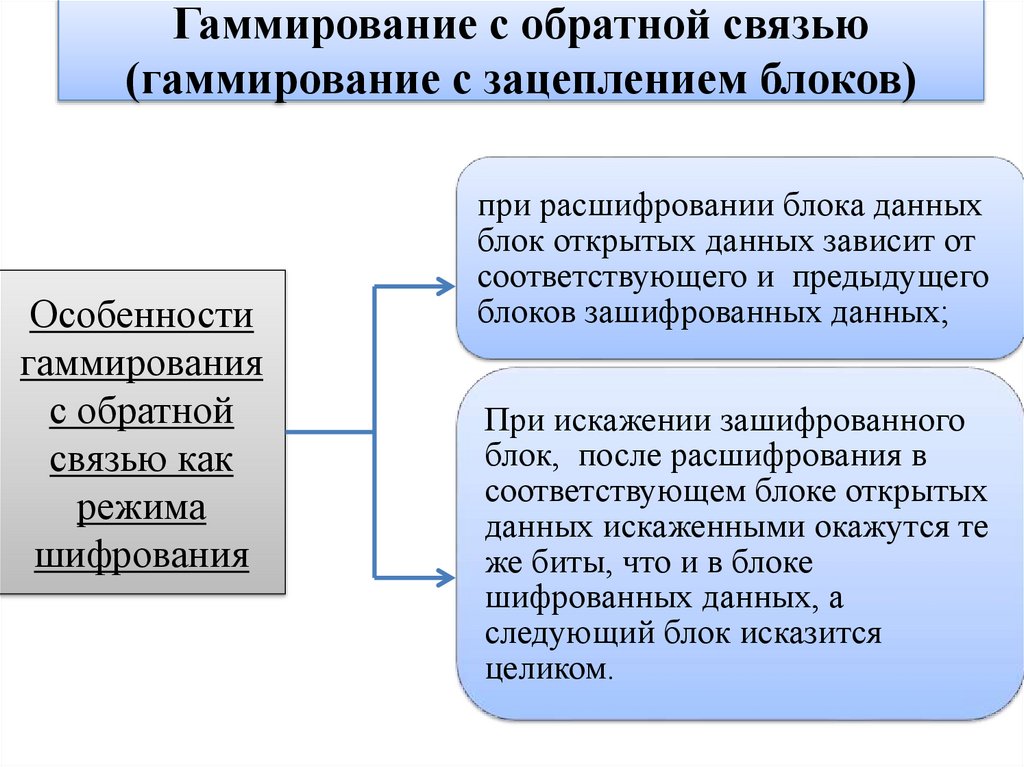

Гаммирование с обратной связью(гаммирование с зацеплением блоков)

Особенности

гаммирования

с обратной

связью как

режима

шифрования

при расшифровании блока данных

блок открытых данных зависит от

соответствующего и предыдущего

блоков зашифрованных данных;

При искажении зашифрованного

блок, после расшифрования в

соответствующем блоке открытых

данных искаженными окажутся те

же биты, что и в блоке

шифрованных данных, а

следующий блок исказится

целиком.

29.

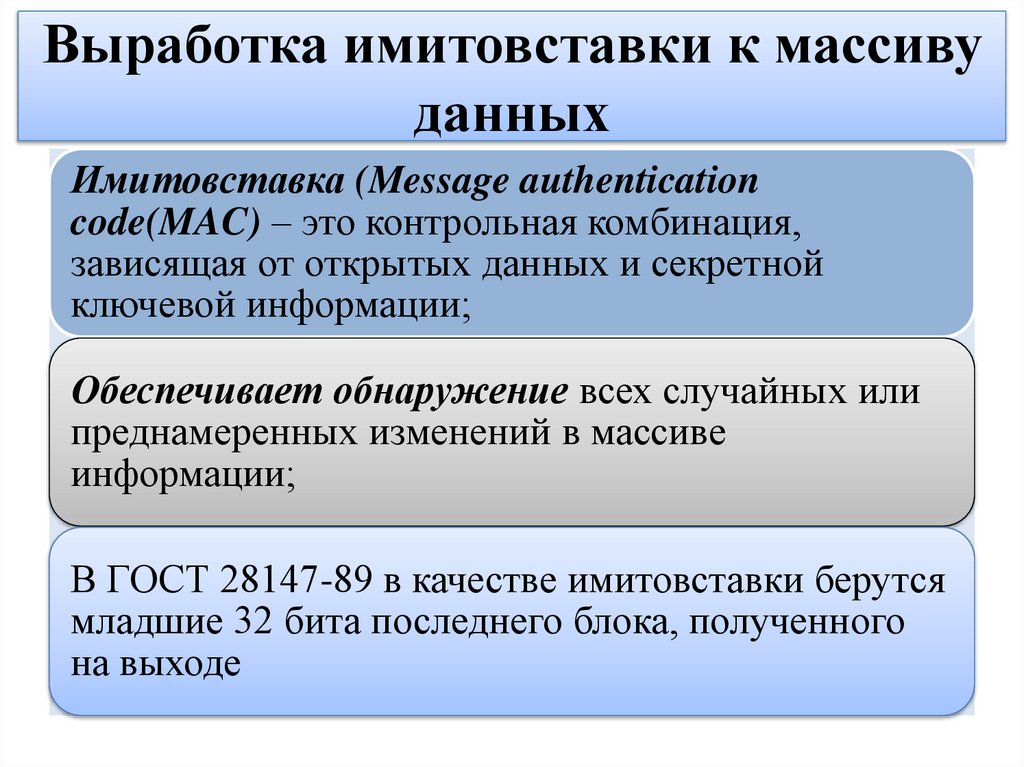

Выработка имитовставки к массивуданных

Имитовставка (Message authentication

code(MAC) – это контрольная комбинация,

зависящая от открытых данных и секретной

ключевой информации;

Обеспечивает обнаружение всех случайных или

преднамеренных изменений в массиве

информации;

В ГОСТ 28147-89 в качестве имитовставки берутся

младшие 32 бита последнего блока, полученного

на выходе

30.

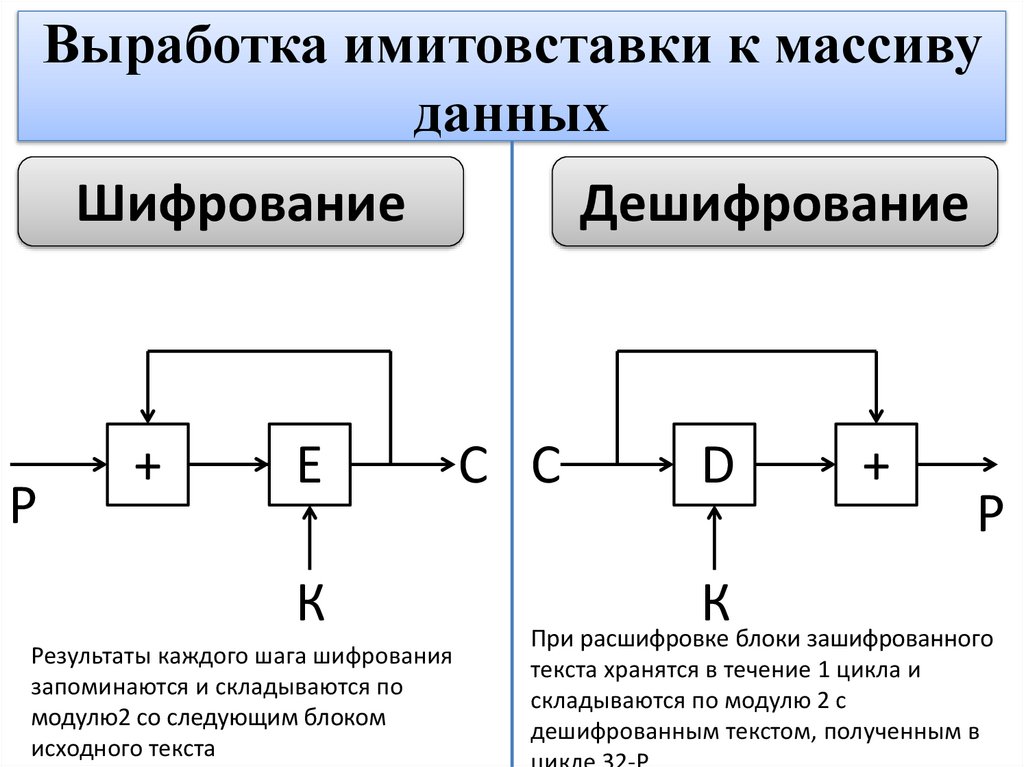

Выработка имитовставки к массивуданных

Шифрование

Р

+

Е

К

Результаты каждого шага шифрования

запоминаются и складываются по

модулю2 со следующим блоком

исходного текста

Дешифрование

С С

D

+

Р

К

При расшифровке блоки зашифрованного

текста хранятся в течение 1 цикла и

складываются по модулю 2 с

дешифрованным текстом, полученным в

31.

Выработка имитовставки к массивуданных

informatics

informatics