Similar presentations:

Российский стандарт шифрования

1.

РОССИЙСКИЙ СТАНДАРТШИФРОВАНИЯ

ГОСТ 28147-89

ГОСТ 34.12-2018

ГОСТ 34.13-2018

2.

НА ОСНОВАНИИ ПРОВЕДЕННОГО АНАЛИЗА И В СВЯЗИ С ВВОДОМ ВДЕЙСТВИЕ МЕЖГОСУДАРСТВЕННЫХ СТАНДАРТОВ ГОСТ 34.12-2018 И ГОСТ

34.13.2018 ФСБ РОССИИ УСТАНАВЛИВАЕТ СЛЕДУЮЩИЙ ПОРЯДОК

ИСПОЛЬЗОВАНИЯ АЛГОРИТМА БЛОЧНОГО ШИФРОВАНИЯ ГОСТ 28147-89.

1. Средства криптографической защиты информации, предназначенные для защиты информации, не содержащей сведений,

составляющих государственную тайну, реализующие, в том числе алгоритм ГОСТ 28147-89, не должны разрабатываться после

1 июня 2019 года, за исключением случаев, когда алгоритм ГОСТ 28147-89 в таких средствах предназначен для обеспечения

совместимости с действующими средствами, реализующими этот алгоритм.

2. Использование алгоритма ГОСТ 28147-89 после 1 июня 2019 года для обеспечения совместимости с действующими

криптографическими средствами должно быть обоснованно заказчиком и согласованно с Центром защиты информации и

специальной связи ФСБ России.

3. В средствах криптографической защиты информации, предназначенных для защиты информации, не содержащей сведений,

составляющих государственную тайну, техническое задание на разработку которых утверждено после 1 июня 2019 года, в случае

необходимости использования блочного шифра для обеспечения конфиденциальности или целостности информации должна

быть предусмотрена реализация алгоритма шифрования информации в соответствии с ГОСТ 34.12-2018 и ГОСТ 34.13-2018 хотя

бы по одному из определяемых стандартами вариантов.

3.

ГОСТ 28147-89Стандарт шифрования ГОСТ 28147-89 - симметричный (одноключевой)

криптографический алгоритм.

Введен в действие с июля 1990 года

Определяет правила шифрования и расшифровки данных;

Определяет правило выработки имитовставки.

Длина блока – 64 бита

Длина ключа – 256 бит

K = K7K6K5K4K3K2K1K0.

4.

СТАНДАРТ ШИФРОВАНИЯ ГОСТ 28147-89ПРЕДУСМАТРИВАЕТ ШИФРОВАНИЕ И РАСШИФРОВКУ

ДАННЫХ В СЛЕДУЮЩИХ РЕЖИМАХ РАБОТА:

• простая замена;

• гаммирование;

• гаммирование с обратной связью;

• выработка имитовставки.

5.

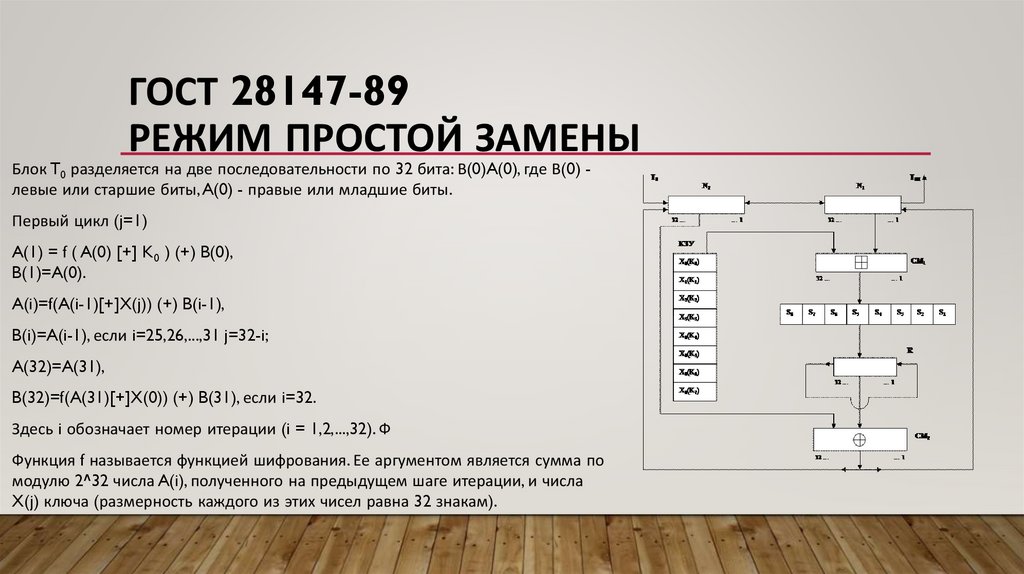

ГОСТ 28147-89РЕЖИМ ПРОСТОЙ ЗАМЕНЫ

Блок T0 разделяется на две последовательности по 32 бита: В(0)A(0), где В(0) левые или старшие биты, A(0) - правые или младшие биты.

Первый цикл (j=1)

A(1) = f ( A(0) [+] K0 ) (+) B(0),

B(1)=A(0).

A(i)=f(A(i-1)[+]X(j)) (+) B(i-1),

B(i)=A(i-1), если i=25,26,...,31 j=32-i;

A(32)=A(31),

B(32)=f(A(31)[+]X(0)) (+) B(31), если i=32.

Здесь i обозначает номер итерации (i = 1,2,...,32). Ф

Функция f называется функцией шифрования. Ее аргументом является сумма по

модулю 2^32 числа A(i), полученного на предыдущем шаге итерации, и числа

X(j) ключа (размерность каждого из этих чисел равна 32 знакам).

6.

ГОСТ 28147-89РЕЖИМ ПРОСТОЙ ЗАМЕНЫ

Функция шифрования включает две операции над полученной 32-разрядной суммой.

• Первая операция называется подстановкой К. Блок подстановки К состоит из 8 узлов замены К(1) ... К(8) с

памятью 64 бит каждый. Поступающий на блок подстановки 32-разрядный вектор разбивается на 8

последовательно идущих 4-х разрядных векторов, каждый из которых преобразуется в 4-х разрядный вектор

соответствующим узлом замены, представляющим собой таблицу из 16 целых чисел в диапазоне 0...15.

Входной вектор определяет адрес строки в таблице, число из которой является выходным вектором. Затем 4х разрядные выходные векторы последовательно объединяются в 32-разрядный вектор. Таблицы блока

подстановки К содержит ключевые элементы, общие для сети ЭВМ и редко изменяемые.

• Вторая операция - циклический сдвиг влево 32-разрядного вектора, полученного в результате подстановки К.

64-разрядный блок зашифрованных данных Тш представляется в виде Тш=А(32)B(32).

7.

ГОСТ 28147-89РЕЖИМ ГАММИРОВАНИЯ

• Открытые данные, разбитые на 64-разрядные блоки Т(i)(i=1,2,.. .,m, где m определяется

объемом шифруемых данных), зашифровываются в режиме гаммирования

Ш(i)=A(Y(i-1) [+] C2, Z(i-1) {+} C(1) (+) T(i) = Г(i) (+) T(i).

Ш(i) обозначает 64-разрядный блок зашифрованного текста,

А - функцию шифрования в режиме простой замены (аргументами этой функции являются

два 32-разрядных числа),

С1 и С2 - константы, заданные в ГОСТ 28147-89.

Величины Y(i) и Z(i) определяются итерационно по мере формирования гаммы, следующим

образом : (Y(0),Z(0))=A(S), где S - 64-разрядная двоичная последовательность

(синхропосылка); (Y(i),Z(i))=(Y(i-1) [+] C2, Z(i-1) {+} C(1)), для i = 1,2,...,m.

8.

ГОСТ 28147-89РЕЖИМ ГАММИРОВАНИЯ РАСШИФРОВАНИЕ

Расшифровка данных выполняется в обратной последовательности на основе знания

ключевой последовательности и синхропосылки S, которая не является секретным

элементом шифрования и может храниться в запоминающем устройстве или передаваться в незащищенном виде по каналам связи.

9.

ГОСТ 28147-89РЕЖИМ ГАММИРОВАНИЯ С ОБРАТНОЙ СВЯЗЬЮ

Как в и режиме гаммирования открытые данные, разбитые на 64-разрядные блоки Т(i)(i=1,2,...,m ,где

m определяется объемом шифруемых данных), зашифровываются путем поразрядного сложения по

модулю 2 с гаммой шифра Гш, которая вырабатывается блоками по 64 бит :

Гш=(Г(1),Г(2),...,Г(i),...,Г(m)).

Ш(1)=A(S) (+) T(1)=Г(1) (+) Т(1),

Ш(i)=A(Ш(i-1)) (+) T(i)=Г(i) (+) Т(i), для i = 2,3,...,m.

Здесь Ш(i) обозначает 64-разрядный блок зашифрованного текста, A - функцию шифрования в

режиме простой замены.

Аргументом функции на первом шаге итеративного алгоритма является 64- разрядная

синхропосылка, а на всех последующих - предыдущий блок зашифрованных данных Ш(i-1).

10.

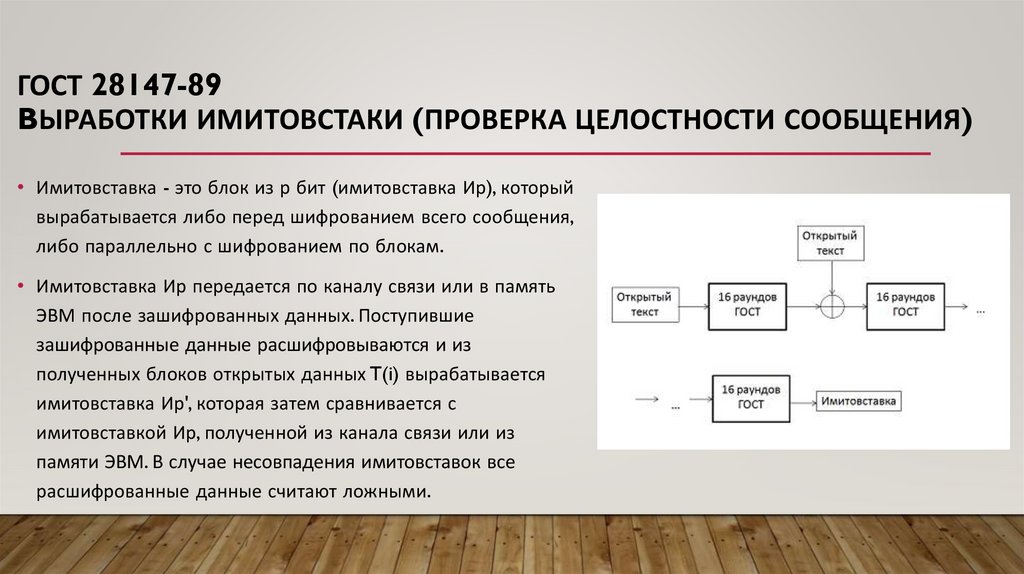

ГОСТ 28147-89BЫРАБОТКИ ИМИТОВСТАКИ (ПРОВЕРКА ЦЕЛОСТНОСТИ СООБЩЕНИЯ)

• Имитовставка - это блок из р бит (имитовставка Ир), который

вырабатывается либо перед шифрованием всего сообщения,

либо параллельно с шифрованием по блокам.

• Имитовставка Ир передается по каналу связи или в память

ЭВМ после зашифрованных данных. Поступившие

зашифрованные данные расшифровываются и из

полученных блоков открытых данных T(i) вырабатывается

имитовставка Ир', которая затем сравнивается с

имитовставкой Ир, полученной из канала связи или из

памяти ЭВМ. В случае несовпадения имитовставок все

расшифрованные данные считают ложными.

11.

ГОСТ 34.12-2018• Принят на основе на основе ГОСТ Р

34.12-2015;

• Длина блока 128 бит; 64 бита;

• Длина ключа 256 бит;

• КУЗнецов, НЕЧаев И Компания.

12.

ГОСТ 34.12-2018 (КУЗНЕЧИК)• Основу алгоритма составляет так называемая SP сеть — подстановочно-перестановочная

сеть (Substitution-Permutationnetwork).

• Шифр на основе SP-сети получает на вход блок и ключ и совершает несколько

чередующихся раундов, состоящих из стадий подстановки и стадий перестановки.

• В «Кузнечике» выполняется девять полных раундов, каждый из которых включает в себя

три последовательные операции.

• Десятый раунд не полный, он включает в себя только первую операцию XOR.

13.

ОПЕРАЦИИ «КУЗНЕЧИКА»• Операция наложения раундового ключа или побитовый XOR ключа и входного блока данных;

• Нелинейное преобразование, которое представляет собой простую замену одного байта на

другой в соответствии с таблицей;

• Линейное преобразование. Каждый байт из блока умножается в поле Галуа на один из

коэффициентов ряда. Байты складываются между собой по модулю 2, и все 16 байт блока

сдвигаются в сторону младшего разряда, а полученное число записывается на место считанного

байта.

14.

СХЕМА ШИФРОВАНИЯ И РАСШИФРОВАНИЯ БЛОКАДАННЫХ

15.

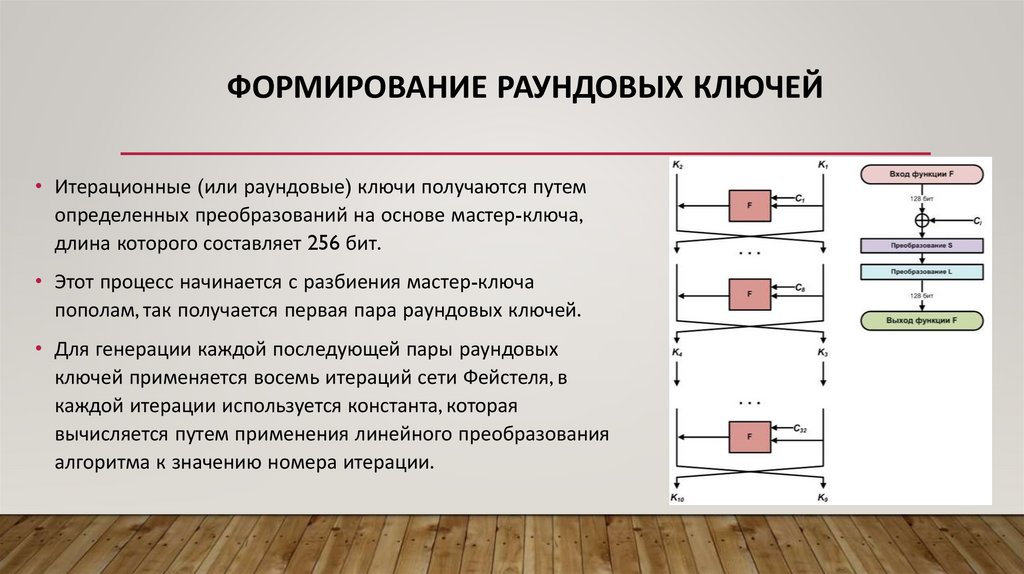

ФОРМИРОВАНИЕ РАУНДОВЫХ КЛЮЧЕЙ• Итерационные (или раундовые) ключи получаются путем

определенных преобразований на основе мастер-ключа,

длина которого составляет 256 бит.

• Этот процесс начинается с разбиения мастер-ключа

пополам, так получается первая пара раундовых ключей.

• Для генерации каждой последующей пары раундовых

ключей применяется восемь итераций сети Фейстеля, в

каждой итерации используется константа, которая

вычисляется путем применения линейного преобразования

алгоритма к значению номера итерации.

16.

ГОСТ Р 34.12-2015 И ГОСТ 34.12-2018• ГОСТ Р 34.12-2015 – российский стандарт,

• ГОСТ 34.12-2018 – межгосударственный.

17.

ГОСТ 34.13-2018 КРИПТОГРАФИЧЕСКАЯ ЗАЩИТАИНФОРМАЦИИ РЕЖИМЫ РАБОТЫ БЛОЧНЫХ ШИФРОВ

• Чтобы зашифровать текст, размер которого не совпадает с размером блока, необходимо

воспользоваться одним из режимов работы блочных шифров.

• Режимы работы блочных шифров предназначены для того, чтобы не дать злоумышленнику

читать поток сообщений.

18.

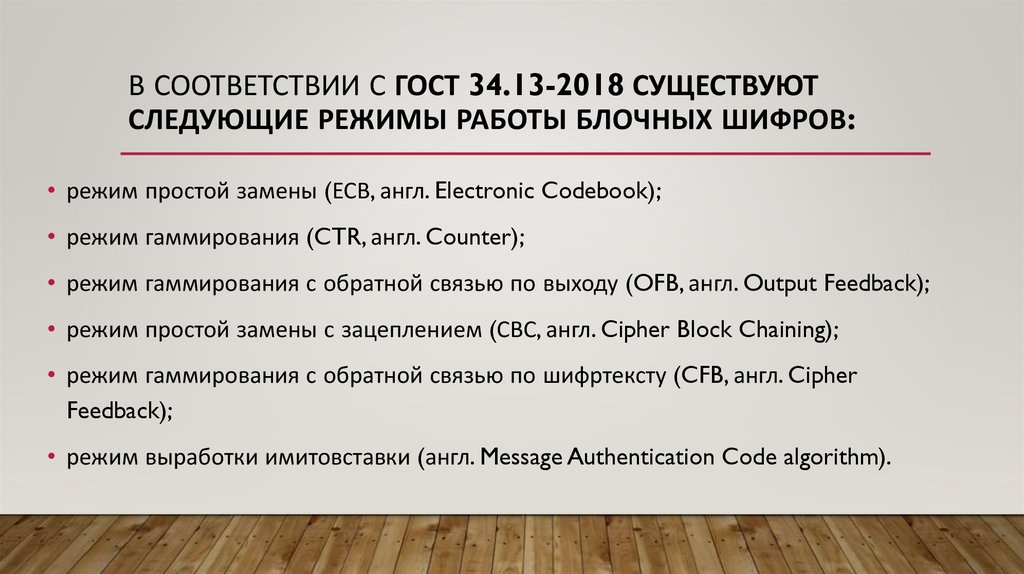

В СООТВЕТСТВИИ С ГОСТ 34.13-2018 СУЩЕСТВУЮТСЛЕДУЮЩИЕ РЕЖИМЫ РАБОТЫ БЛОЧНЫХ ШИФРОВ:

• режим простой замены (ЕСВ, англ. Electronic Codebook);

• режим гаммирования (CTR, англ. Counter);

• режим гаммирования с обратной связью по выходу (OFB, англ. Output Feedback);

• режим простой замены с зацеплением (СВС, англ. Cipher Block Chaining);

• режим гаммирования с обратной связью по шифртексту (CFB, англ. Cipher

Feedback);

• режим выработки имитовставки (англ. Message Authentication Code algorithm).

19.

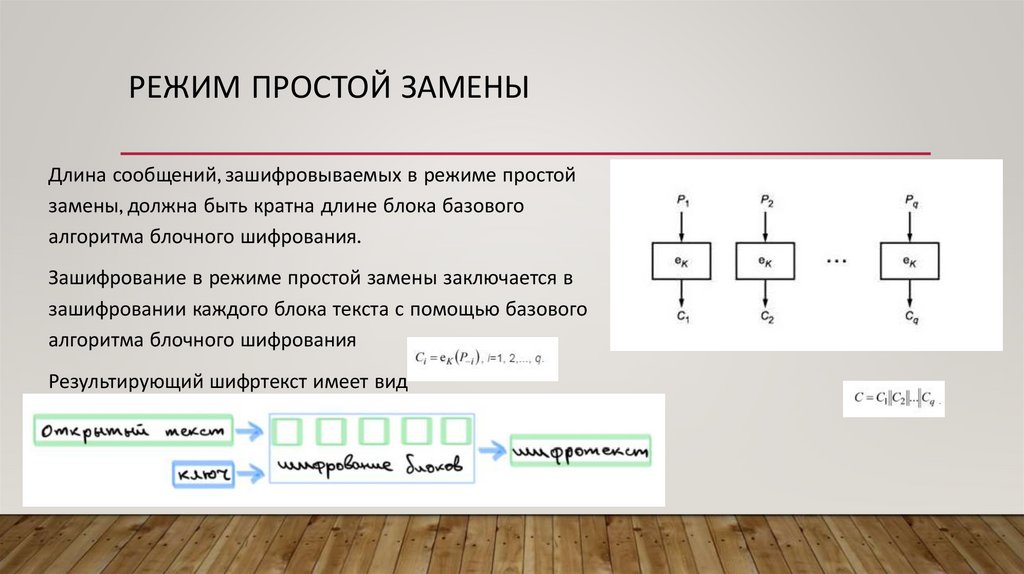

РЕЖИМ ПРОСТОЙ ЗАМЕНЫДлина сообщений, зашифровываемых в режиме простой

замены, должна быть кратна длине блока базового

алгоритма блочного шифрования.

Зашифрование в режиме простой замены заключается в

зашифровании каждого блока текста с помощью базового

алгоритма блочного шифрования

Результирующий шифртекст имеет вид

20.

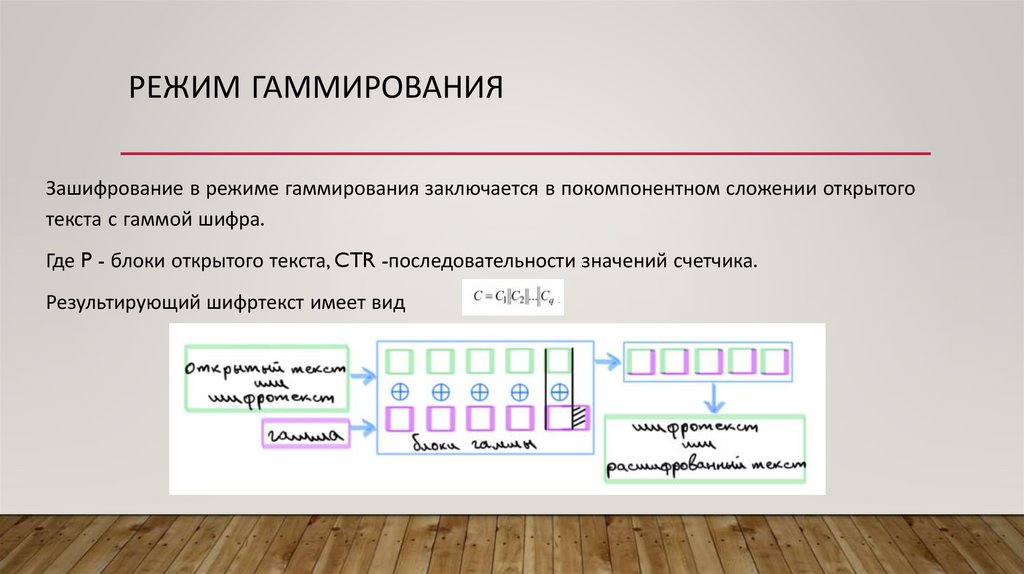

РЕЖИМ ГАММИРОВАНИЯЗашифрование в режиме гаммирования заключается в покомпонентном сложении открытого

текста с гаммой шифра.

Где P - блоки открытого текста, CTR -последовательности значений счетчика.

Результирующий шифртекст имеет вид

21.

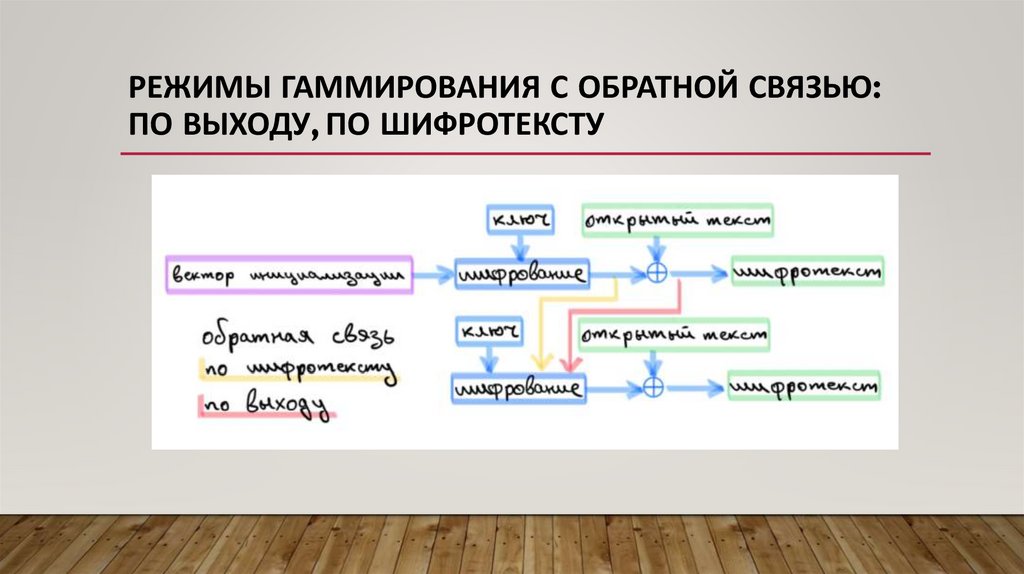

РЕЖИМЫ ГАММИРОВАНИЯ С ОБРАТНОЙ СВЯЗЬЮ:ПО ВЫХОДУ, ПО ШИФРОТЕКСТУ

22.

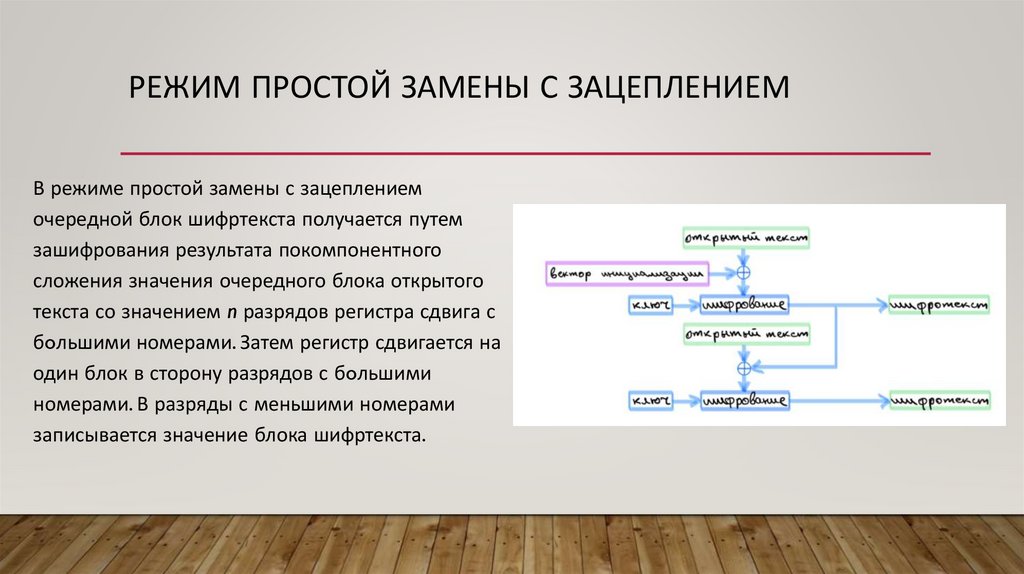

РЕЖИМ ПРОСТОЙ ЗАМЕНЫ С ЗАЦЕПЛЕНИЕМВ режиме простой замены с зацеплением

очередной блок шифртекста получается путем

зашифрования результата покомпонентного

сложения значения очередного блока открытого

текста со значением n разрядов регистра сдвига с

бoльшими номерами. Затем регистр сдвигается на

один блок в сторону разрядов с бoльшими

номерами. В разряды с меньшими номерами

записывается значение блока шифртекста.

23.

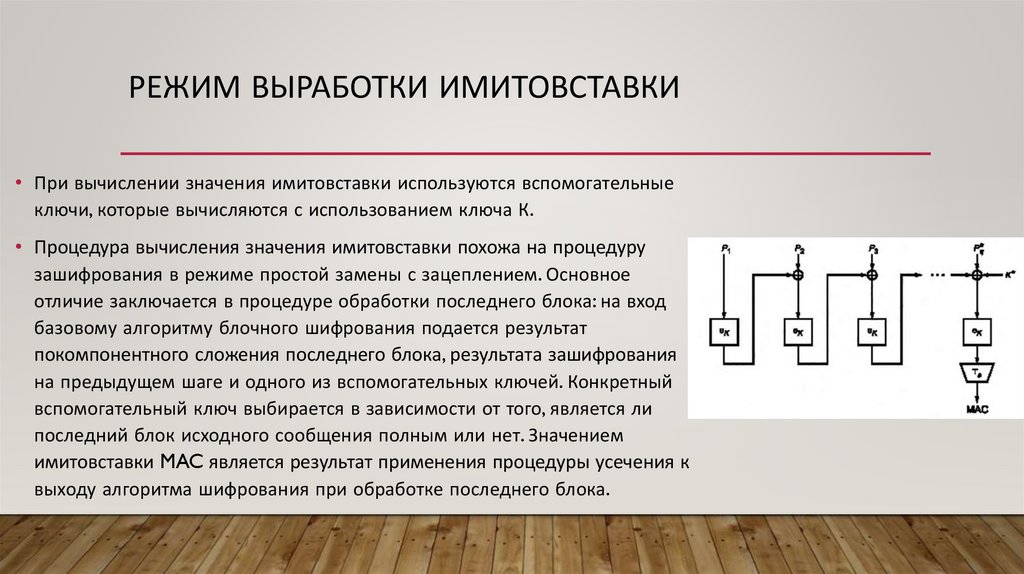

РЕЖИМ ВЫРАБОТКИ ИМИТОВСТАВКИ• При вычислении значения имитовставки используются вспомогательные

ключи, которые вычисляются с использованием ключа К.

• Процедура вычисления значения имитовставки похожа на процедуру

зашифрования в режиме простой замены с зацеплением. Основное

отличие заключается в процедуре обработки последнего блока: на вход

базовому алгоритму блочного шифрования подается результат

покомпонентного сложения последнего блока, результата зашифрования

на предыдущем шаге и одного из вспомогательных ключей. Конкретный

вспомогательный ключ выбирается в зависимости от того, является ли

последний блок исходного сообщения полным или нет. Значением

имитовставки MAC является результат применения процедуры усечения к

выходу алгоритма шифрования при обработке последнего блока.

24.

ОЦЕНКА НАДЕЖНОСТИ КРИПТОАЛГОРИТМОВМетоды оценки качества криптоалгоритмов, используемые на практике:

• всевозможные попытки их вскрытия;

• анализ сложности алгоритма дешифрования;

• оценка статистической безопасности шифра.

25.

ВСЕВОЗМОЖНЫЕ ПОПЫТКИ ВСКРЫТИЯ ШИФРОВЗЛОУМЫШЛЕННИКОМ:

• противник может перехватывать все зашифрованные сообщения, но не имеет

соответствующих им открытых текстов;

• противник может перехватывать все зашифрованные сообщения и добывать

соответствующие им открытые тексты;

• противник имеет доступ к шифру (но не ключам!) и поэтому может

зашифровывать и расшифровывать любую информацию.

26.

ОСНОВНЫЕ КРИТЕРИИ ОЦЕНКИ СТОЙКОСТИ• отсутствие статистической зависимости между входной и выходной последовательностями;

• выходная последовательность по своим статистическим свойствам должна быть похожа на

истинно случайную последовательность;

• при неизменной входной информационной последовательности незначительное изменение

ключа должно приводить к существенному изменению выходной последовательности;

• при неизменном ключе незначительное изменение входной последовательности должно

приводить к существенному изменению выходной последовательности;

• отсутствие зависимости между ключами, последовательно используемыми в процессе

шифрования.

27.

ВЫБОР КРИПТОАЛГОРИТМА ОПРЕДЕЛЯЕТСЯСЛЕДУЮЩИМИ ФАКТОРАМИ

• особенностью защищаемой информации (документы, исходные тексты программ, графические

файлы и т. п.);

• особенностями среды хранения или передачи информации;

• ценностью информации, характером защищаемых секретов, временем обеспечения

секретности;

• объемами информации, скоростью ее передачи, степенью оперативности ее предоставления

пользователю;

• возможностями собственников информации, владельцев средств сбора, обработки, хранения и

передачи информации по ее защите;

• характером угроз, возможностями противника.

informatics

informatics