Similar presentations:

Информационная безопасность. Аутентификация и атаки

1.

Информационнаябезопасность

Аутентификация и атаки

2.

3.

Процессы защитыИдентификация — процесс распознавания пользователя по его

идентификатору.

Аутентификация

—

процедура

проверки

подлинности,

доказательство что пользователь именно тот, за кого себя выдает.

Авторизация — предоставление определённых прав.

4.

Аутентификация« субъект знает » — претендент обладает некоторой

информацией, которой нет у других субъектов компьютерной системы

(паролями, цифровыми кодами, секретными ключами), и знание

которой он демонстрирует в протоколах аутентификации;

« субъект обладает » — претендент имеет некоторый физический

предмет (токен, интеллектуальную карту, генератор паролей), который

необходим для его участия в протоколе аутентификации и который

выполняет для него криптографические преобразования информации;

« субъект существует » — в протоколе проверяются некоторые

признаки,

характеризующие

человеческую

индивидуальность

субъекта (иными словами биометрические признаки: отпечатки

пальцев, голос, рисунок радужной оболочки глаза и др.).

5.

6.

Парольная аутентификация.Многоразовый пароль

Каждый субъект компьютерной системы имеет пароль — секрет,

который он разделяет с системой. Демонстрация знания этого

секрета принимается системой как подтверждение идентичности

субъекта. В качестве пароля обычно выбирается буквенная и (или)

цифровая последовательность, которую пользователь легко может

запомнить и при необходимости ввести по запросу системы.

Основные угрозы протоколам парольной аутентификации:

разглашение,

прослушивание,

угадывание пароля.

7.

Основные способы атаки на пароль• Брутфорс-атака (полным перебором)

• Атака с распылением паролей

• Словарная атака (перебор по словарю)

• Сбор паролей из общедоступных мест

• Подстановка учетных данных

• Атака с использованием радужных таблиц

• Кейлогеры

8.

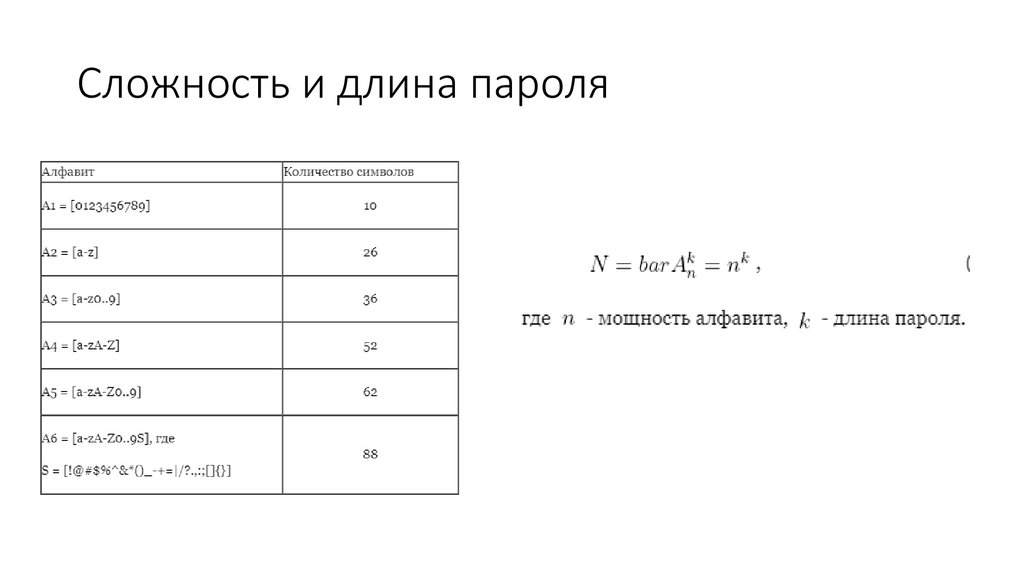

Сложность и длина пароля9.

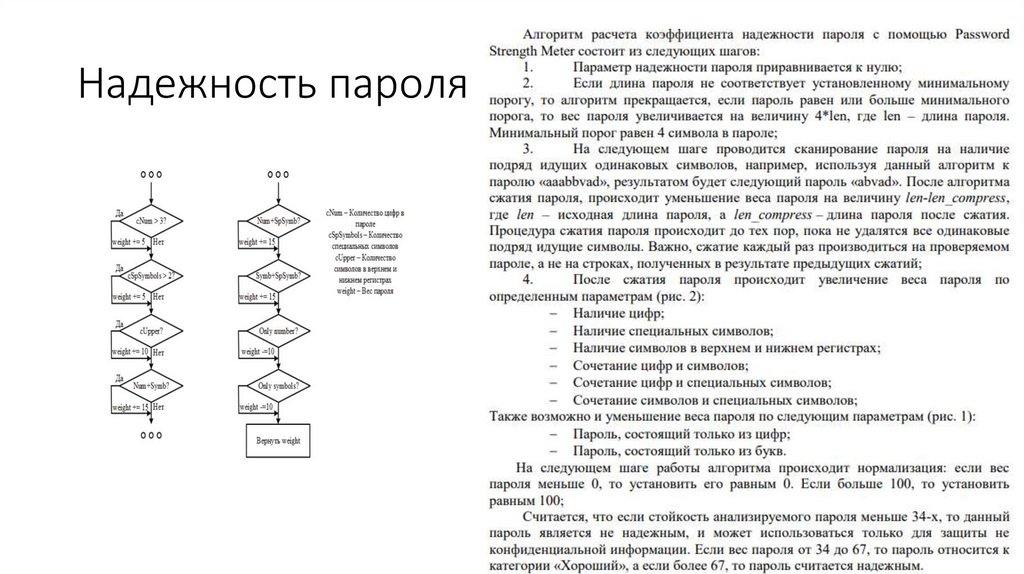

Надежность пароля10.

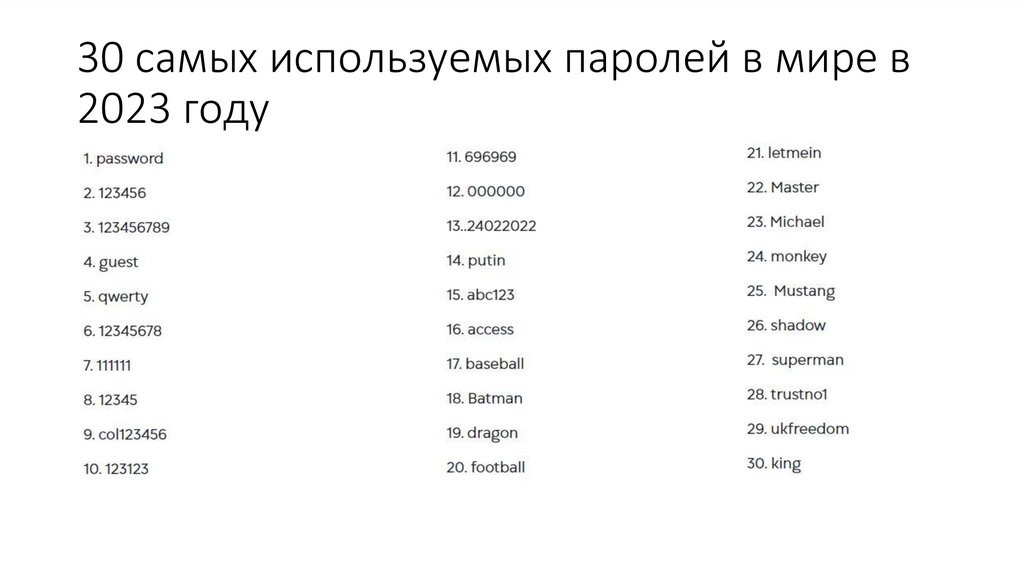

Часто встречаемые пароли11.

30 самых используемых паролей в мире в2023 году

12.

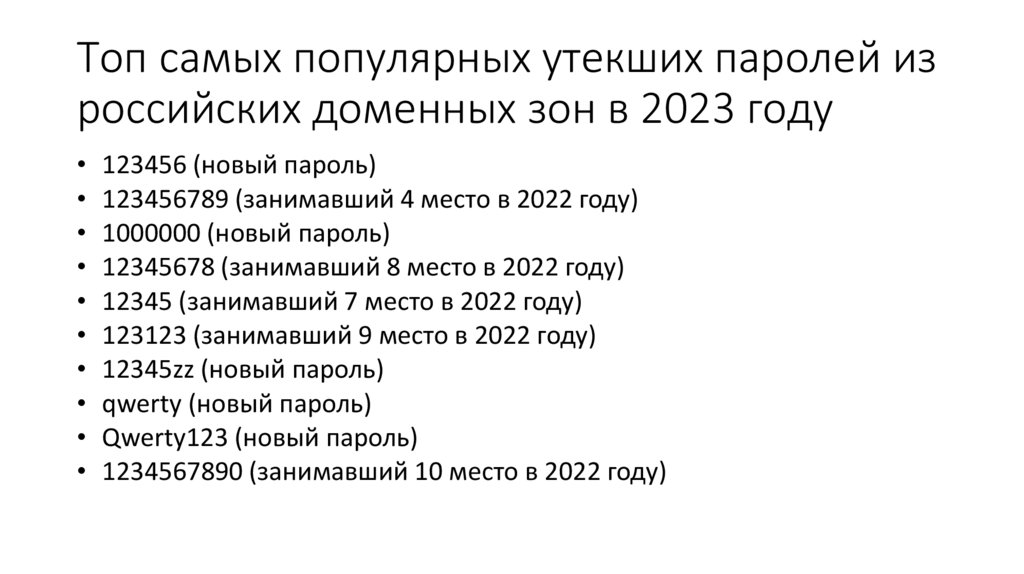

Топ самых популярных утекших паролей изроссийских доменных зон в 2023 году

• 123456 (новый пароль)

• 123456789 (занимавший 4 место в 2022 году)

• 1000000 (новый пароль)

• 12345678 (занимавший 8 место в 2022 году)

• 12345 (занимавший 7 место в 2022 году)

• 123123 (занимавший 9 место в 2022 году)

• 12345zz (новый пароль)

• qwerty (новый пароль)

• Qwerty123 (новый пароль)

• 1234567890 (занимавший 10 место в 2022 году)

13.

Самые повторяемые закономерности впаролях

14.

Результаты исследования уровнязащищенности паролей от личных и рабочих

аккаунтов (Яндекс.Взгляд.)

• 59% опрошенных используют одинаковые пароли для разных

аккаунтов, что в случае компрометации хотя бы одного из них может

привести к взлому всех остальных.

• 53% пользователей меняют свои пароли крайне редко, а

специальными программами для надежного хранения паролей

пользуются меньше 10% опрошенных.

• В опросе, который проходил в марте 2022 года, участвовали более 700

человек из всех восьми федеральных округов РФ. 61% опрошенных –

люди в возрасте от 30 до 50 лет, 26% – младше 30 лет и 13% – старше

50 лет.

15.

Результаты исследования уровнязащищенности паролей от личных и рабочих

аккаунтов («РТК-Солар»)

• 55% респондентов уверены, что соблюдают все три базовых требования к безопасности

паролей. Это уникальность, длина не менее восьми знаков, а также сложность – наличие

букв разного регистра, цифр и специальных символов.

• 42% считают, что соблюдают два требования из трех.

• 3% пользователей признались, что их пароли слабо защищены и соответствует максимум

одному требованию безопасности.

• Но лишь 41% респондентов не используют один и тот же пароль для нескольких аккаунтов.

• 29% меняют пароль, только если забывают старый, 18% – реже чем раз в год, а 6% вообще

никогда не меняют пароли. 28% опрошенных меняют их раз в полгода, еще 20% – раз в год.

• 50% респондентов используют ненадежные методы хранения паролей: записывают их на

бумаге, запоминают в браузере либо хранят в текстовых файлах на устройстве, с которого

входят в аккаунты.

• 5% пользователей признались, что довольно часто передают коллегам свои учетные

данные. Еще 14% делают это иногда.

16.

Задание:Определить сложность пароля

Составить памятку по составлению пароля / реализации

системы парольной аутентификации

Собрать информацию, которая может быть использована как

пароль

17.

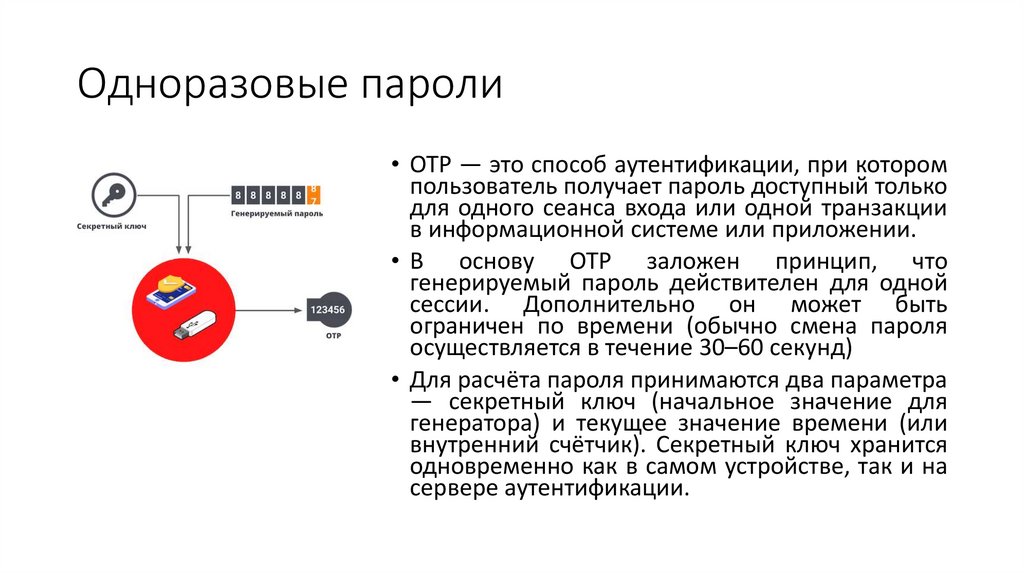

Одноразовые пароли• OTP — это способ аутентификации, при котором

пользователь получает пароль доступный только

для одного сеанса входа или одной транзакции

в информационной системе или приложении.

• В основу OTP заложен принцип, что

генерируемый пароль действителен для одной

сессии. Дополнительно он может быть

ограничен по времени (обычно смена пароля

осуществляется в течение 30–60 секунд)

• Для расчёта пароля принимаются два параметра

— секретный ключ (начальное значение для

генератора) и текущее значение времени (или

внутренний счётчик). Секретный ключ хранится

одновременно как в самом устройстве, так и на

сервере аутентификации.

18.

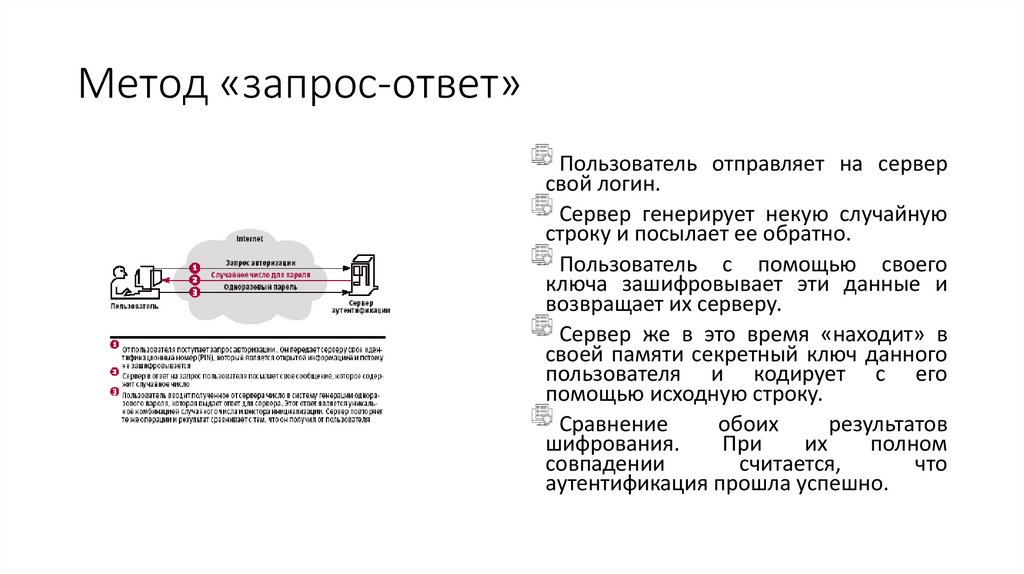

Метод «запрос-ответ»Пользователь отправляет на сервер

свой логин.

Сервер генерирует некую случайную

строку и посылает ее обратно.

Пользователь с помощью своего

ключа зашифровывает эти данные и

возвращает их серверу.

Сервер же в это время «находит» в

своей памяти секретный ключ данного

пользователя и кодирует с его

помощью исходную строку.

Сравнение

обоих

результатов

шифрования.

При

их

полном

совпадении

считается,

что

аутентификация прошла успешно.

19.

Основные способы атаки на пароль• DoS-атака – атака «отказ обслуживании»

• Повтор сеанса

• Подмена личности (кража токена и т.д.)

20.

Распространенные атаки• Атака «человек посередине»

• Атака на цепочку поставок

• Программы вымогатели

• Вредоносное ПО

• Шпионское ПО

• Фишинг

• Спуфинг

• Злой двойник

• Претекстинг

21.

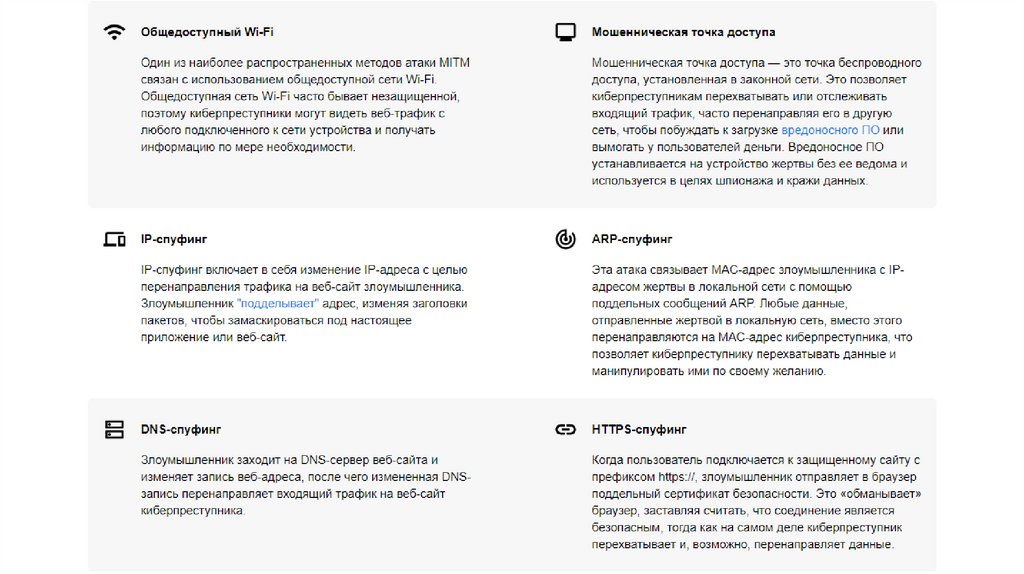

Атака «человек посередине»Киберпреступник перехватывает данные, пересылаемые между

двумя организациями или людьми

Киберпреступник перехватывает трафик и либо пропускает его,

собирая информацию по мере ее поступления, либо

перенаправляет его куда-то еще

22.

23.

24.

Атака на цепочку поставок• Атаки на цепочки поставок происходят путем внедрения вирусов

или другого вредоносного программного обеспечения

посредством поставщика или вендора. Например, кейлоггер,

размещенный на USB-накопителе, может проникнуть в крупную

розничную компанию и начать регистрировать нажатия клавиш

для определения паролей к учетным записям сотрудников.

25.

26.

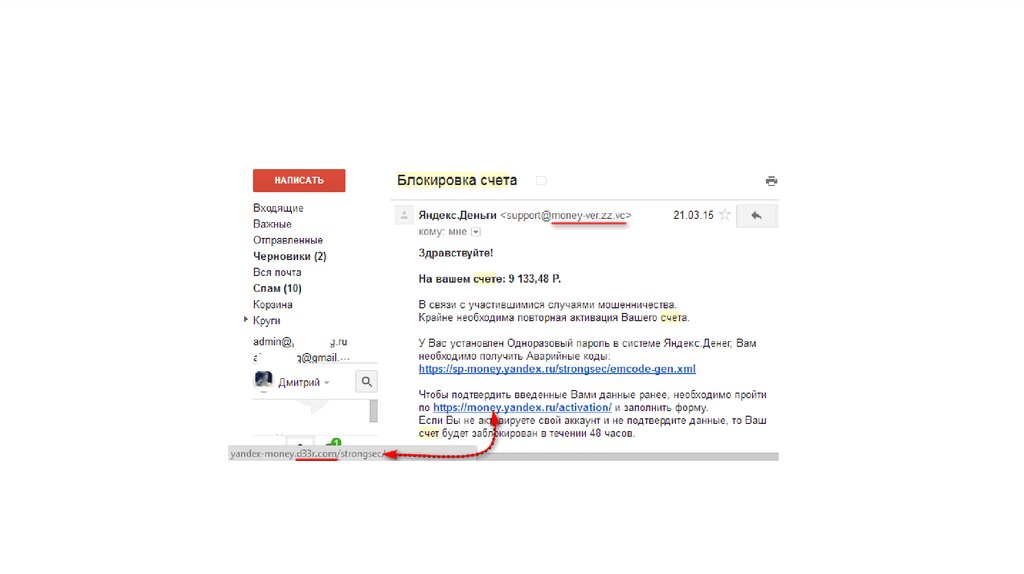

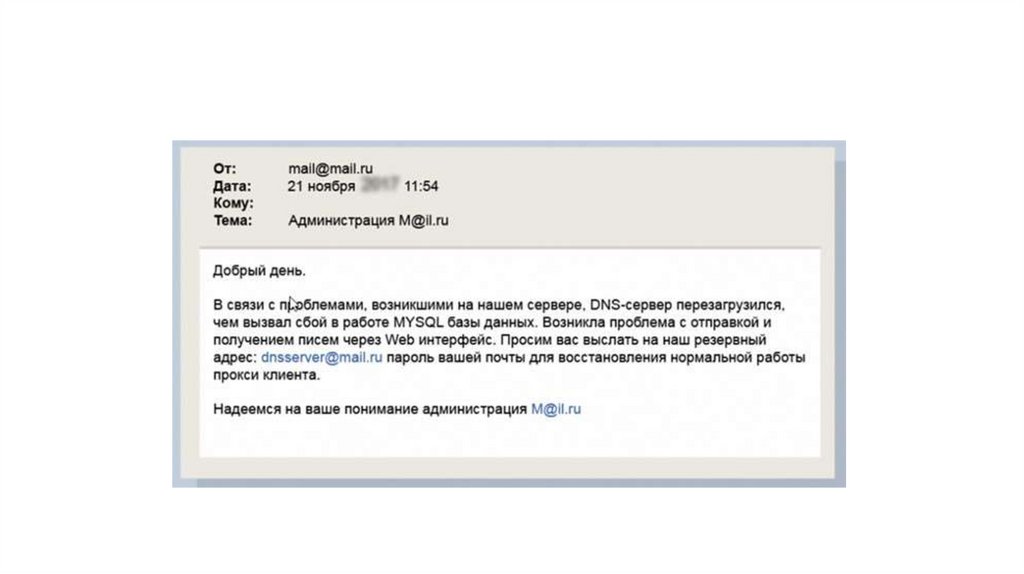

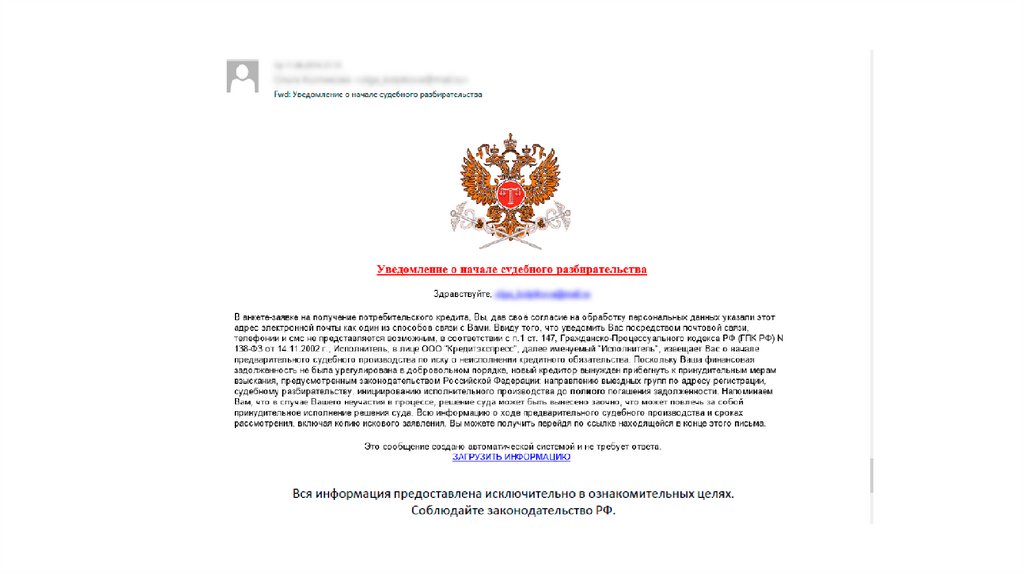

Фишинговые атаки, спуфинг• Фишинг (от англ. fishing — рыбачить, выуживать) — это вид

кибератаки, при которой злоумышленник пытается получить

доступ к личной информации пользователя, например к логину и

паролю от электронной почты или данным банковской карты.

• У спуфинговых атак (спирфишинг) есть одна общая черта: они

используют имеющуюся у них информацию о своей жертве,

чтобы обмануть ее, заставив ее подумать, что с ней связывается

компания или кто-то знакомый. Спирфишинг — это

целенаправленная

попытка

украсть

конфиденциальную

информацию у конкретной жертвы.

27.

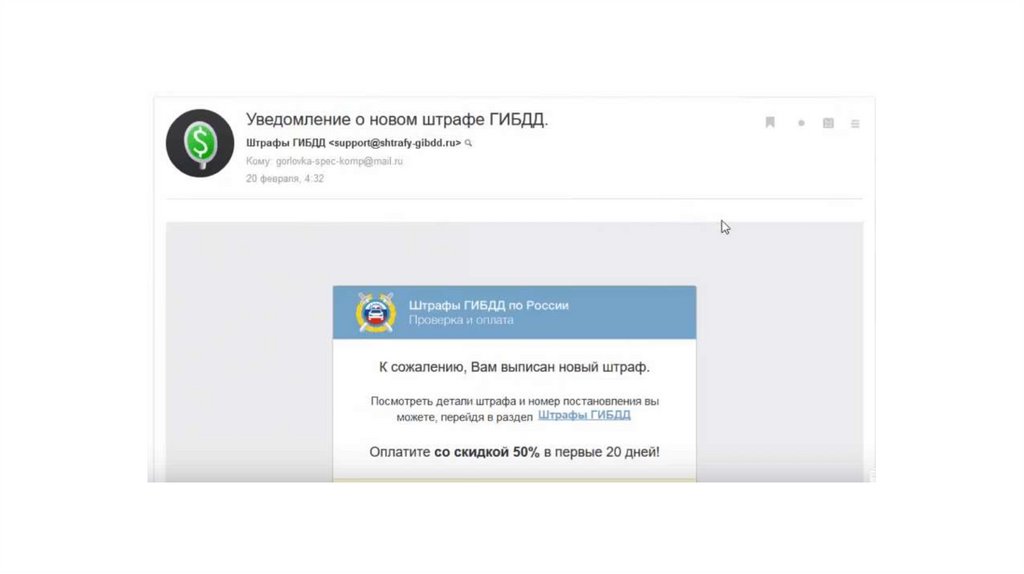

Виды фишинга• Фишинговое письмо маскируется под запрос от существующей компании или

сервиса.

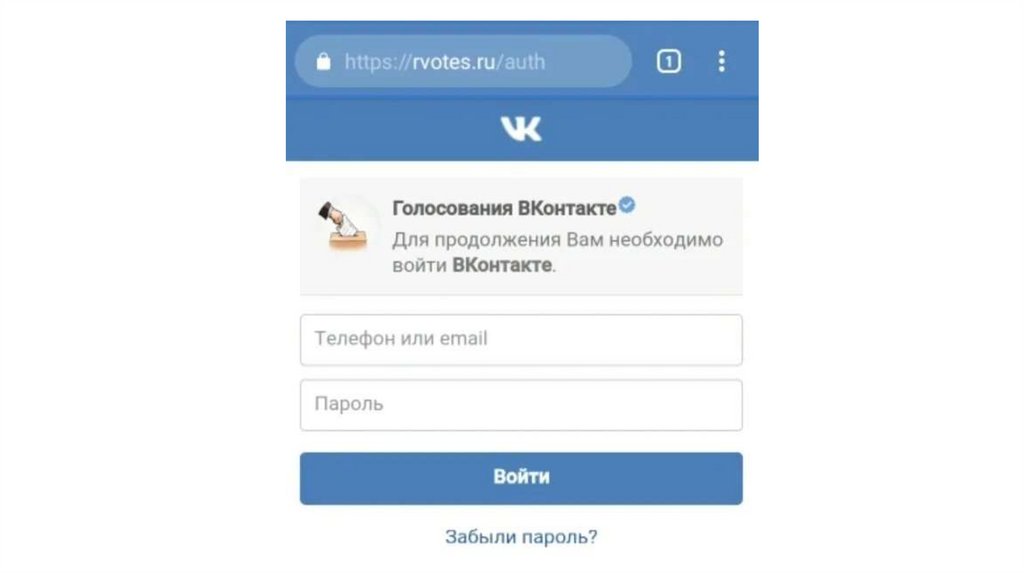

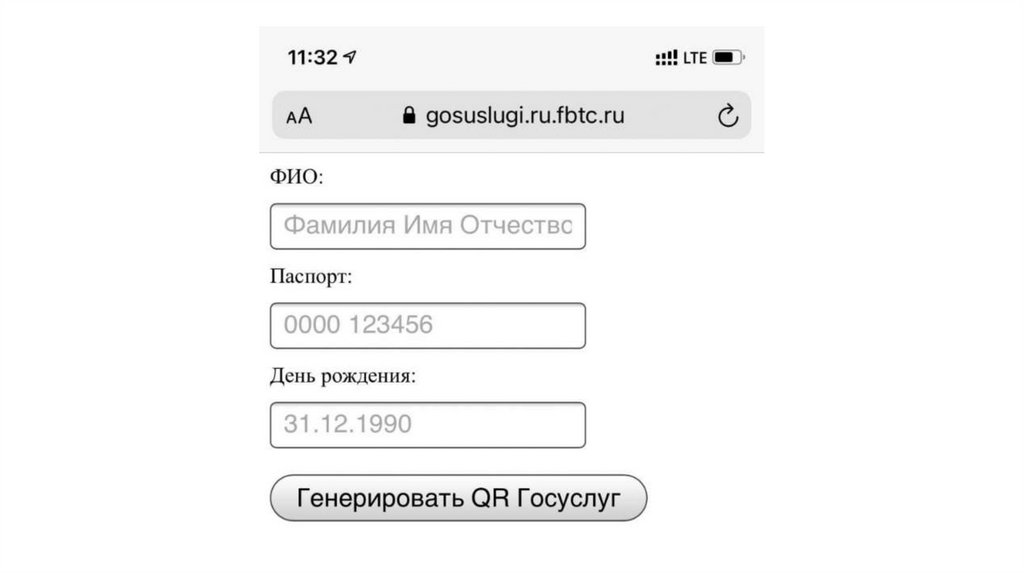

• Фишинговый сайт делают похожим на веб-страницу популярного сервиса.

• Фишинговое сообщение (смишинг) работает так же. Это СМС или сообщение

в социальных сетях, которые заставляют пользователя совершить необходимое

мошенникам действие — перейти по ссылке или перезвонить на их номер.

• Социальный фишинг (разновидность фишингового сайта) - это фишинговые атаки,

целью которых являются аккаунты в популярных соцсетях.

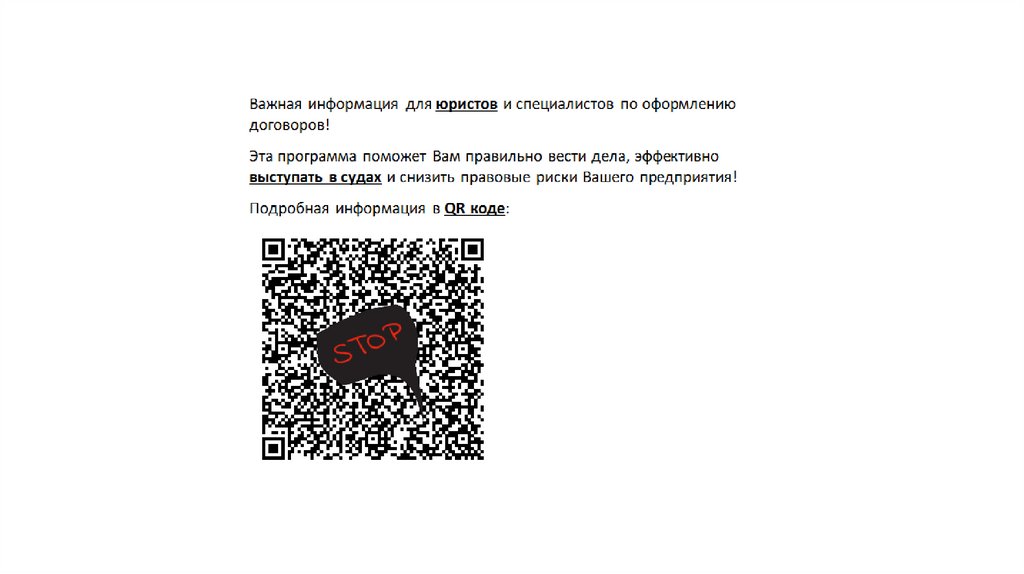

• Байтинговые атаки побуждают жертв перейти по ссылке в письме или сообщении

без запугивания. Наоборот, они обещают призы и выгодные предложения.

• Фарминг — это форма фишинга, которая направлена на получение личных данных

через поддельные сайты. В фарминге пользователя автоматически перенаправят

на поддельный сайт, даже если он зашёл по проверенной ссылке.

28.

Виды фишинга• Тип фишинговой атаки Evil Twin («злой двойник») включает в себя создание копии

легитимной сети WiFi, которая на самом деле заманивает жертв, подключающихся

к ней, на специальный фишинговый сайт.

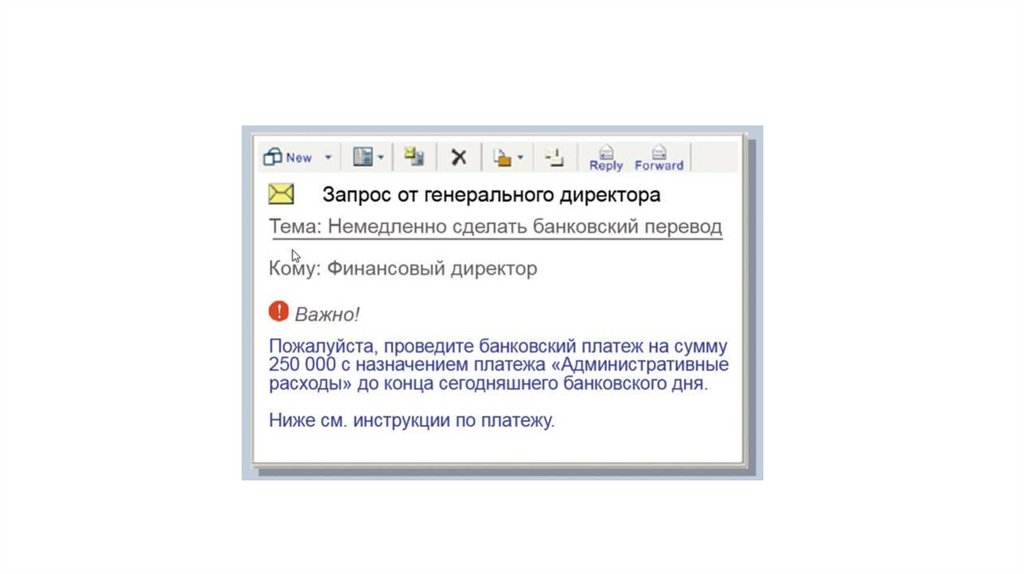

• CEO-мошенничество – это форма фишинга, при которой злоумышленник получает

доступ к учетной записи электронной почты высокопоставленного руководителя

(например, генерального директора). Имея в своем распоряжении

скомпрометированный аккаунт, кибер-преступник, выдавая себя за генерального

директора, отправляет электронные письма сотрудникам организации с целью

осуществить мошеннический банковский перевод или провести ряд других

незаконных действий.

• Vishing (вишинг), иначе известный как voice phishing (голосовой фишинг), похож на

смишинг в том, что телефон используется в качестве средства для атаки, но вместо

того, чтобы использовать текстовые сообщения, атака проводится с помощью

телефонного звонка. Вишинг-звонок часто передает автоматическое голосовое

сообщение якобы от легитимной организации (например, ваш банк или

государственное учреждение).

29.

Статистика30.

31.

32.

33.

34.

35.

36.

37.

38.

39.

40.

Задание:Составьте фишинговое письмо для массовой

(например, органа власти или популярного сервиса)

Составьте сценарий смишинга или вишинга

рассылки

internet

internet