Similar presentations:

Цифровизация. Цифровой суверенитет

1.

Цифровизация2.

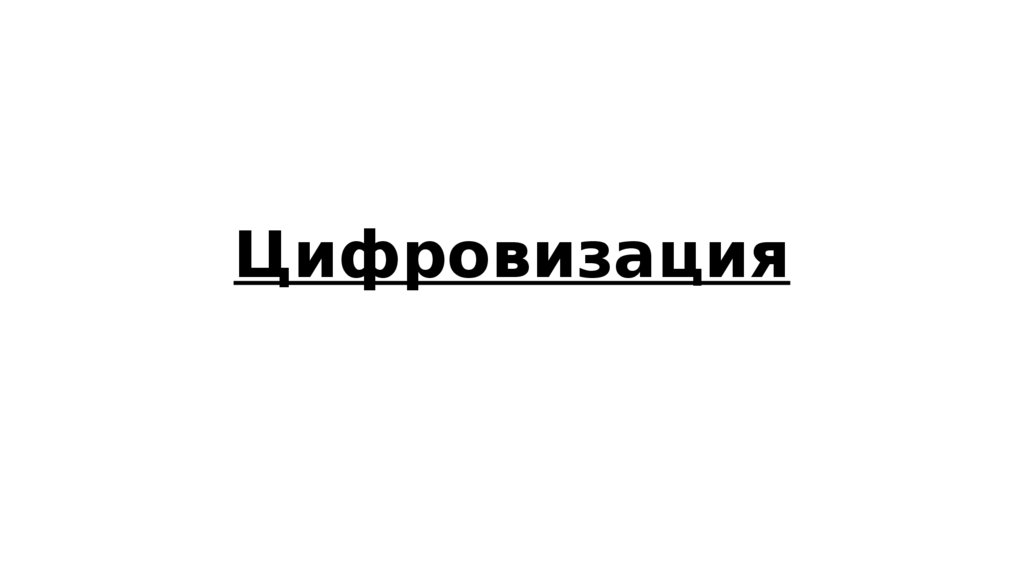

Цифровизация- это не оцифровка• 1995 году всего лишь 45 млн человек имели доступ в Интернет, а сегодня – почти

3,5 млрд (почти в 100 раз увеличилось число пользователей и-т.

• Помимо людей активно присутствуют в Интернет 20 млрд машин и механизмов

• 99% мировых данных уже оцифровано и более 50% имеют IP-адрес, в

дальнейшем объем данных будет удваиваться каждые 2 года.

• В ближайшие 10-20 лет перестанет существовать около 50% профессий

• Каждая минута в новом мире :

• 150 млн электр. писем

• 20 млн сообщений в WhatsApp

• 3 млн просмотров на YouTube

• 2,5 млн поиск запросов GOOGLE

• 700 тыс. входов на Facebook

• Более 200 тыс. долл., потраченных на Amazon.com

2

3.

Цифровойсуверенитет

3

4.

Цифровой суверенитетЦифровой суверенитет – это право и возможность страны

самостоятельно определять, что происходит в ее информационном

пространстве

Электронный суверенитет

Информационный суверенитет

4

5.

Компоненты цифрового суверенитета• Собственная аппаратная платформа: процессор, микросхемы,

цифровые устройства (ПК, смартфоны), сетевое оборудование,

чип геопозиционирования

• Собственная программная платформа: BIOS, операционная

система, браузер, офисный пакет, бухгалтерия, ERP,

шифрование, антивирус, средства разработки и ПО, средства

информационной безопасности.

• Собственные системы управления предприятиями и страной:

электронное правительство, ИТ в министерствах и ведомствах,

банковские системы, инженерные и транспортно-логистические

системы, системы управления промышленными объектами и

предприятиями, системы проектирования

5

6.

Компоненты цифрового суверенитета• Собственная интернет-инфраструктура: система доменных имен,

собственные корневые серверы, подконтрольные регистраторы

• Собственная сетевая платежная система и система электронной

торговли с подсистемой подтверждения личности

• Собственная медийная структура Интернета: поисковики, карты,

социальные сети, интернет-СМИ, блоги, контентные проекты,

порталы обучения и рекрутинга.

• Собственная система управления информацией: анализ и

мониторинг трафика и социальных медиа, распространения

контента, управление аудиторией, нейтрализация и упреждение

действий информационных противников

6

7.

Состояние цифровых технологий вдругих странах мира

• Китай движется к построению своего полного цифрового суверенитета:

энергично строит цифровой суверенитет: есть свои ОС, процессоры,

поисковики, почта, мессенджеры, социальные сети, антивирусы, сетевое

оборудование и ПО, система блокирования нежелательной информации

(страновой фильтр Golden Shield, …)

• Европа и Япония отказались от цифрового суверенитета и встали в кильватер

США. Большинство ИТ, интернет-сервисов (Google, Facebook, Twitter, Ebay,

Amazon и т.п.) – американские , без национальных альтернатив.

• Страны Британского содружества (Англия, Австралия, Канада, Новая

Зеландия) – зона американского цифрового доминирования и его

поддержки (слежка за всеми каналами коммуникации в мире опирается на

англосаксонские страны)

• Страны Юго-Восточной Азии не имеют достаточно знаний, однако обе Кореи

и Вьетнам активно строят свою цифровую независимостью

• Ближний Восток испытывают нехватку кадровых и технологических ресурсов

для построения линейки ИТ, опирается на американские технологии.

7

8.

Информационная война• Электронная война («кибервойна» и «кибероружие») – давление

на иностранное государство с помощью вирусов, троянских

программ, электронных шпионов, закладок, сетевых атак,

сетевой слежки, удаленного управления информационными

системами. Эта война частично и тайно идет сейчас, хотя

наносить открытые удары стороны пока не решаются.

• Информационная война (медийная война)- идеологическопропагадистское воздействие на население и элиту страны –

через СМИ, социальные сети, поисковые машины, блоги,

массовые рассылки. Эта война – не потенциальная, она

«горячая», она ведется прямо сейчас открыто и в полную силу.

8

9.

Типовые сценарии кибервойны1. Тотальная слежка, кража государственных, военных и

промышленных секретов.

2. Экономическая киберблокада.

3. Аппаратные закладки в компьютерах и планшетных

устройствах, отключение или захват устройств.

4. Атаки на бытовую технику, автомобили и другие

объекты.

5. Атаки на индустриальные объекты и критическую

инфраструктуру.

6.

9

10.

Сценарии информационной войны• Тотальная слежка и анализ больших данных о личности

(настроения, слабости, грешки, преступления)

• Давление на личность

• Создание точек влияния во власти и обществе

• Анализ больших данных о настроениях масс (точки недовольства,

проблемы, социальная температура)

• Пропаганда, влияние

• Вбросы, фейки, мифы, создание ложной повестки

• Организация митингов, беспорядков, паники

10

11.

Возможности давления на личность• Персональный компьютер или планшет:

• персональная слежка

• отключение

• Личный смартфон или фитнес-браслет

• вся информация пересылается Google, Apple;

• местоположение фиксируется всегда;

• самопроизвольная отсылка фотографий;

• возможность удаленного воздействия вплоть до блокировки;

• с обновлением можно прислать личный вирус или троян

Смартфон не является личным устройством. Это удаленно

контролируемое устройство, проданное владельцу для его

развлечения и одновременной слежки за ним.

11

12.

Возможности давления на личность• Публичная почта на Gmail, Yahoo, Hotmail

• переписка хранится вне России, полный доступ американских

спецслужб

• встроенный семантический анализ текстов

• возможность замены или компрометации писем

• аккаунт в Whatsapp, FaceBook, Twitter, Instagram

• Идентификация личности,

• информация о платежеспособности,

• Встроенные инструменты анализа текстов, социального графа.

12

13.

Экономическая киберблокада• Торговые площадки. Площадка Ebay (её платёжная система Раураl) монополист мировой розничной торговли через Интернет. Любые

ограничения или повышенные сборы для России нарушат

экономический баланс и логистику предприятий.

• Платежи. Большинство платежей в РФ, включая зарплаты, ведётся в

системах Visa и MasterCard. Им известны все персональные данные,

размеры зарплат, места работы, развлечений и покупок наших

граждан. Все карты или процессинг могут быть заблокированы

удалённо.

• Путешествия. Booking.com и Agoda - 50% всех продаж гостиничных

услуг в мире. Могут в один момент отключить продажи российским

гостиницам и турагентствам. Своей системы бронирования у России

нет.

• Кибервалюты. Биткойн - разработка американских спецслужб с целью

быстрого финансирования разведок США, Англии, Канады в разных

странах. «Приватизирована», как Интернет, GPS, TOR. ФактическиДоллар 2.0. Контроль курса валют находится в руках владельцев

бирж.

13

14.

Аппаратные и программные закладки в ПК•Система BIOS, отвечающая за загрузку операционной системы

персонального компьютера, имеет недекларируемые возможности и

даёт производителю или злоумышленнику возможность обхода

любой защиты ПК, как аппаратной, так и программной

•Сам ПК может находиться и в выключенном состоянии -микросхема

BIOS питается от батареи, современные материнские платы

поддерживают питающее напряжение на всех компонентах ПК

•Ситуация ухудшается: Intel заменяет традиционный BIOS на новую

технологию UEFI (Unified Extensible Firmware Interface), заведомо

имеющую недокументированные функции и собственное интернетсоединение

•Всё системное программное обеспечение, как правило, содержит

закладки и уязвимости.

14

15.

Угроза бытовым объектамАвтомобили, телевизоры, носимая электроника, медицинская

техника - всё имеет встроенный компьютер, подключение к

Интернет и облачное хранилище данных

А это значит:

• Есть возможность удалённой остановки устройства или любого

другого воздействия

• Все действия объекта отслеживаются

• Перемещения и действия объекта сохраняются в системе. В

чужой системе, естественно

• По оценке компании Ericsson число датчиков и устройств Internet

of Things (1оТ) превысило число мобильных телефонов и стало

самой большой категорией подключённых устройств на планете

15

16.

Атаки на критическую инфраструктуру и объекты• 2009 - Появление первого боевого вируса Stuxnet.

• 2010-2011 - Его последователи Duqu (атаки на АСУ ТП Германии,

Бельгии, Филиппин и Китая) и Flame (пострадали Судан, Сирия, Иран,

Ливан, Египет) - созданы для атак на индустриальные объекты.

• 2010 - создано киберкомандование США (USCybercom - 6000

сотрудников, бюджет $647М в год).

• 2015 - опубликована стратегия США в области кибер-пространства,

определяющая возможность властей США совершать кибератаки на

военные сети и военную инфраструктуру своих противников в

регионах, где США имеют интересы (New York Times).

• 2016 - Стратегический исследовательский центр RAND выпустил

доклад про перспективные "невоенные" стратегии принуждения

конкурентов и противников США, среди которых:

— Финансовые и экономические санкции

— Поддержка оппозиции, действующей "ненасильственным" путем

— Наступательные кибер-операции

16

17.

Атаки на критическую инфраструктуру и объекты2009 - Появление первого боевого вируса Stuxnet

2010-2011 - Его последователи Duqu (атаки на АСУ ТП Германии,

Ьельгии Филиппин и Китая) и Flame (пострадали Судан, Сирия,

Иран, Ливан, Египет) - созданы для атак на индустриальные

объекты

2010 - создано киберкомандование США (USCybercom - 6000

сотрудников, бюджет $647М в год)

2015 - опубликована стратегия США в области кибер-пространства,

определяющая возможность властей США совершать кибератаки

на военные сети и военную инфраструктуру своих противников в

регионах, где США имеют интересы (New York Times)

2016 - Стратегический исследовательский центр RAND выпустил

доклад про перспективные "невоенные" стратегии принуждения

конкурентов и противников США, среди которых:

— Финансовые и экономические санкции

— ПОДДЕРЖКА ОППОЗИЦИИ, ДЕЙСТВУЮЩЕЙ

"НЕНАСИЛЬСТВЕННЫМ" ПУТЕМ

software

software