Similar presentations:

Axborot kommunikatsiya texnologiyalari xavfsizligiga bo ladigan tahdidlar

1.

MUHAMMAD AL-XORAZMIY NOMIDAGITOSHKENT AXBOROT TEXNOLOGIYALARI UNIVERSITETI

DINSHUNOSLIK

1

2.

REJA:• Axborot xavfsizligi tushunchasi va axborotni himoyalash

muammolari

Axborot-kommunikatsion tizimlar va

tarmoqlarda taxdidlar va zaifliklar

• XULOSA

• FOYDANILGAN ADABIYOTLAR

3.

4.

5.

6.

Axborotning muximlikdarajasi qadim

zamonlardan ma’lum.

SHuning uchun xam

qadimda axborotni

himoyalash uchun turli

xil usullar qo’llanilgan.

Ulardan biri – sirli

yozuvdir. Undagi

xabarni xabar

yuborilgan manzil

egasidan boshqa shaxs

o’qiy olmagan. Asrlar

davomida bu san’at –

sirli yozuv jamiyatning

yuqori tabaqalari,

davlatning elchixona

rezidentsiyalari va

razvedka missiyalaridan

tashqariga chiqmagan.

7.

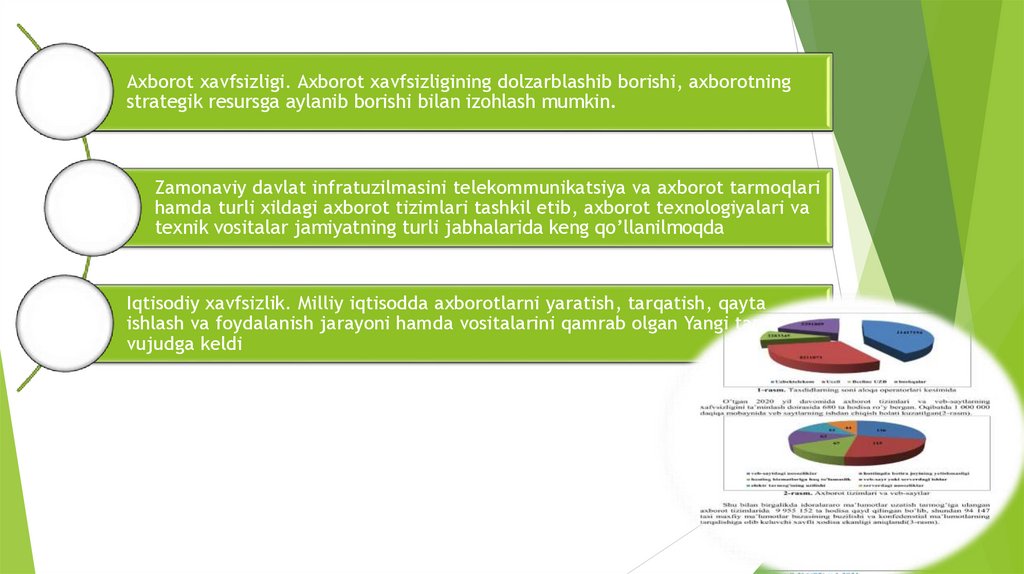

Axborot xavfsizligi. Axborot xavfsizligining dolzarblashib borishi, axborotningstrategik resursga aylanib borishi bilan izohlash mumkin.

Zamonaviy davlat infratuzilmasini telekommunikatsiya va axborot tarmoqlari

hamda turli xildagi axborot tizimlari tashkil etib, axborot texnologiyalari va

texnik vositalar jamiyatning turli jabhalarida keng qo’llanilmoqda

Iqtisodiy xavfsizlik. Milliy iqtisodda axborotlarni yaratish, tarqatish, qayta

ishlash va foydalanish jarayoni hamda vositalarini qamrab olgan Yangi tarmoq

vujudga keldi

8.

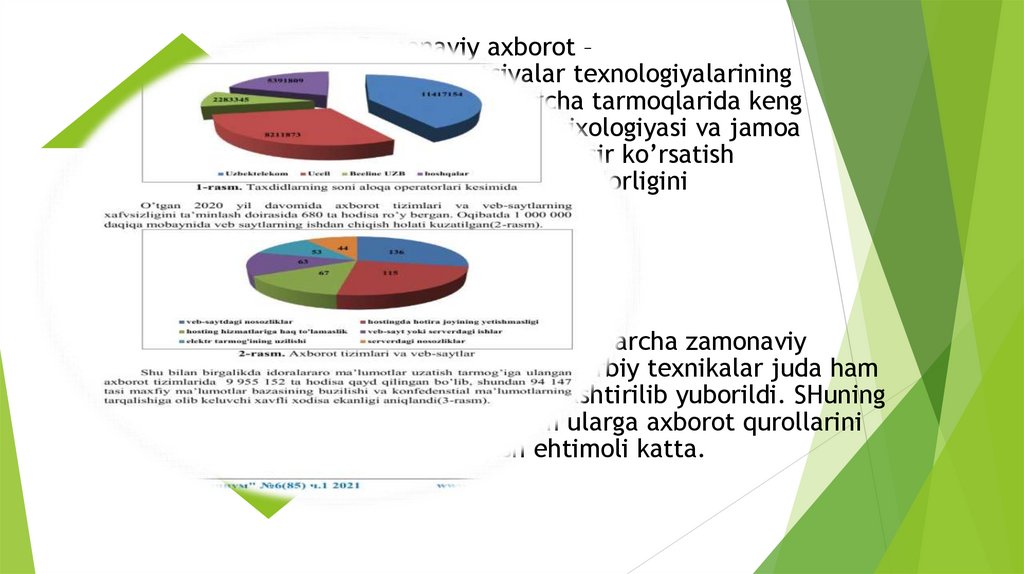

Zamonaviy axborot –kommunikatsiyalar texnologiyalarining

milliy iqtisod barcha tarmoqlarida keng

qo’llanishi inson psixologiyasi va jamoa

ongiga «yashirin» ta’sir ko’rsatish

vositalarining samaradorligini

yuksaltirib yubordi.

Hozirgi kunda barcha zamonaviy

qurollar va harbiy texnikalar juda ham

kompyuterlashtirilib yuborildi. SHuning

uchun xam ularga axborot qurollarini

qo’llash ehtimoli katta.

9.

Faqat birnecha o’n yil

oldin hamma

narsa tubdan

o’zgardi,

ya’ni axborot

o’z qiymatiga

ega bo’ldi va

keng

tarqaladigan

mahsulotga

aylandi.

Uni endilikda

ishlab

chiqaradilar,

saqlaydilar,

uzatishadi,

sotadilar va

sotib oladilar.

Bulardan

tashqari uni

o’g’irlaydilar,

buzib talqin

etadilar va

soxtalashtira

dilar.

10.

XulosaO’zining

dasturiy

xavfsizlikning

barcha

ta’minotini

noutbukka

mexanizmlarini

o’rnatgan

chetlab

o’tish

niyati

buzuq

odam

imkoniyatiga

ega

bo’ladi.Kompyuterni o’z ixtiyoriga olgan o’g’ri unga o’zining dasturini o’rnatganida

uni tuxtatib bo’lmaydi.BIOSda (Basic Input/Output System-kiritish/chiqarishning

bazaviy tizimi) va qattiq diskda o’rnatilgan parollar o’g’rilangan noutbukdan

foydalanishga to’sqinlik qilishi mumkin.

Ushbu barcha vositalar afsuski, tajribali xaker uchun to’siq bo’laolmaydi.

11.

Foydalanilgan adabiyotlarAxborotlashtirish to’g’risidagi O’zbekiston Respublikasi qonuni, 21-aprel 2021-yil,

560–II-son.

Elektron raqamli imzo‖ to’g’risida O’zbekiston Respublikasining qonuni . Toshkent

sh., 2021 yil 21 aprel, 562–II-son.

Ganiev C.K., Karimov M.M., Tashev K.A. Axborot xavfsizligi. Axborotkommunikasion tizimlar xavfsizligi. O’quv qo’llanma. T. Aloqachi‖. 2008. – 382 b

12.

MUHAMMAD AL-XORAZMIY NOMIDAGITOSHKENT AXBOROT TEXNOLOGIYALARI UNIVERSITETI

E’TIBORINGIZ UCHUN RAXMAT!

DINSHUNOSLIK

12

informatics

informatics