Similar presentations:

Axborot xavfsizligiga tahdidlar. 1-Ma'ruza

1.

1-Ma'ruzaKirish. Axborot xavfsizligiga tahdidlar.

REJA

1. Axborot tahdidlari tushunchasi

2. Tahdid turlarining tasnifi

3. Axborot xavfsizligiga bevosita tahdidlar

4. Kiberhujumlar hayot sikli

5. Kiberjinoyatchilar hujumiga tayyorgarlik bosqichi Kill chain

6. Razvedka xizmati (Reconnaissance)

7. Resurslarni ishlab chiqish (Resource Development)

2.

“Tahdid” deganda u yoki bu tarzda axborotxavfsizligini buzishning potentsial imkoniyati

tushuniladi. Tahdidni amalga oshirishga urinish

“hujum”, bu urinishni amalga oshiruvchi esa

“hujumchi” deb ataladi. Ko'pincha tahdid axborot

tizimlarini himoya qilishda zaifliklarning mavjudligi

natijasidir.

3.

Tahdid turlarining tasnifiTurli mezonlar bo'yicha tahdid turlarini tasniflash:

1. Axborot xavfsizligiga bevosita tahdid :

Mavjudligi

Butunlik

Maxfiylik

2. Tahdidlarga qaratilgan komponentlar:

Ma'lumotlar

Dasturlar

Uskunalar

Qo'llab-quvvatlovchi infratuzilma

3. Amalga oshirish usuli bo’yicha:

Tasodifiy yoki qasddan

Tabiiy yoki sun'iy

4. Xavf manbasining joylashuvi bo'yicha:

Ichki

Tashqi

4.

Axborotxavfsizligiga

tahdidlarni

amalga

oshirish

axborotning

maxfiyligi, yaxlitligi va mavjudligini buzish hisoblanadi. Buzg'unchi

maxfiy ma'lumotlar bilan tanishishi, uni o'zgartirishi yoki hatto yo'q

qilishi, shuningdek, qonuniy foydalanuvchining ma'lumotlarga kirishini

cheklashi yoki bloklashi mumkin. Bunday holda, tajovuzkor tashkilot

xodimi yoki ruxsatsiz shaxs bo'lishi mumkin. Ammo, bundan tashqari,

xodimlarning

tasodifiy,

tasodifiy

xatolari,

shuningdek,

ba'zida

tabiatning o'zi tomonidan taqdim etiladigan kutilmagan hodisalar

tufayli ma'lumotlarning qiymati pasayishi mumkin.

5.

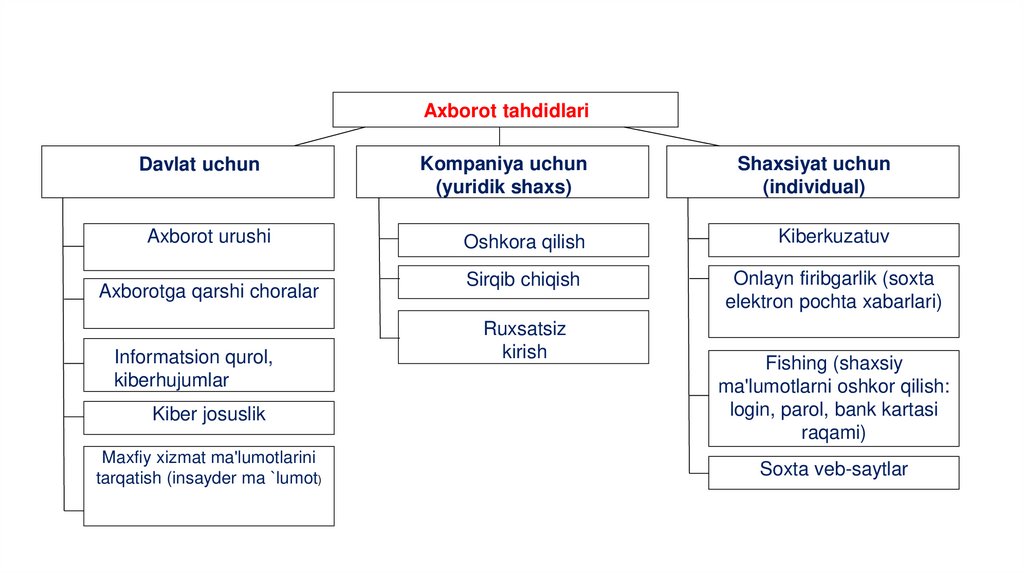

Axborot tahdidlariDavlat uchun

Kompaniya uchun

(yuridik shaxs)

Shaxsiyat uchun

(individual)

Axborot urushi

Oshkora qilish

Kiberkuzatuv

Sirqib chiqish

Onlayn firibgarlik (soxta

elektron pochta xabarlari)

Axborotga qarshi choralar

Informatsion qurol,

kiberhujumlar

Kiber josuslik

Maxfiy xizmat ma'lumotlarini

tarqatish (insayder ma `lumot)

Ruxsatsiz

kirish

Fishing (shaxsiy

ma'lumotlarni oshkor qilish:

login, parol, bank kartasi

raqami)

Soxta veb-saytlar

6.

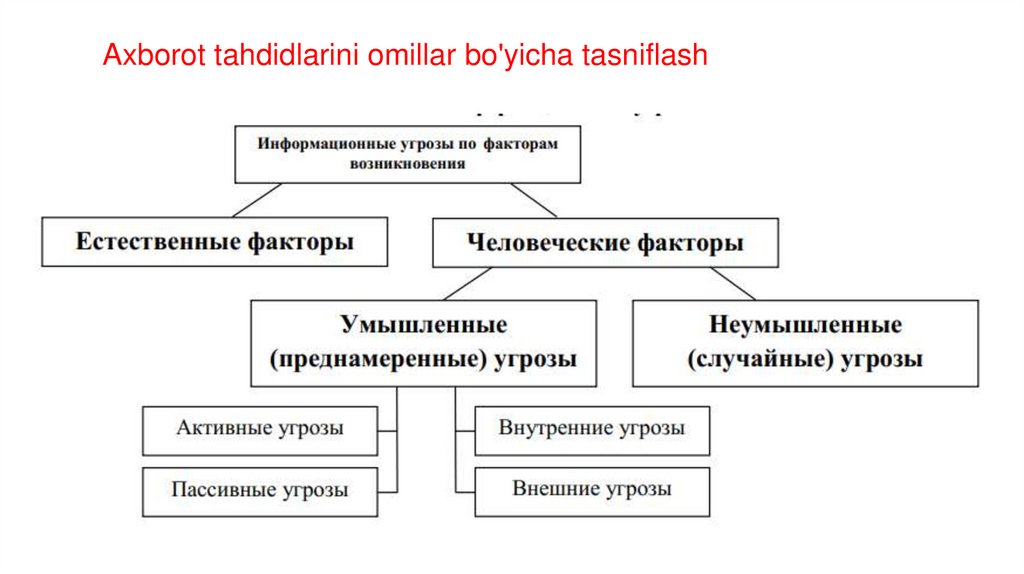

Axborot tahdidlarini omillar bo'yicha tasniflash7.

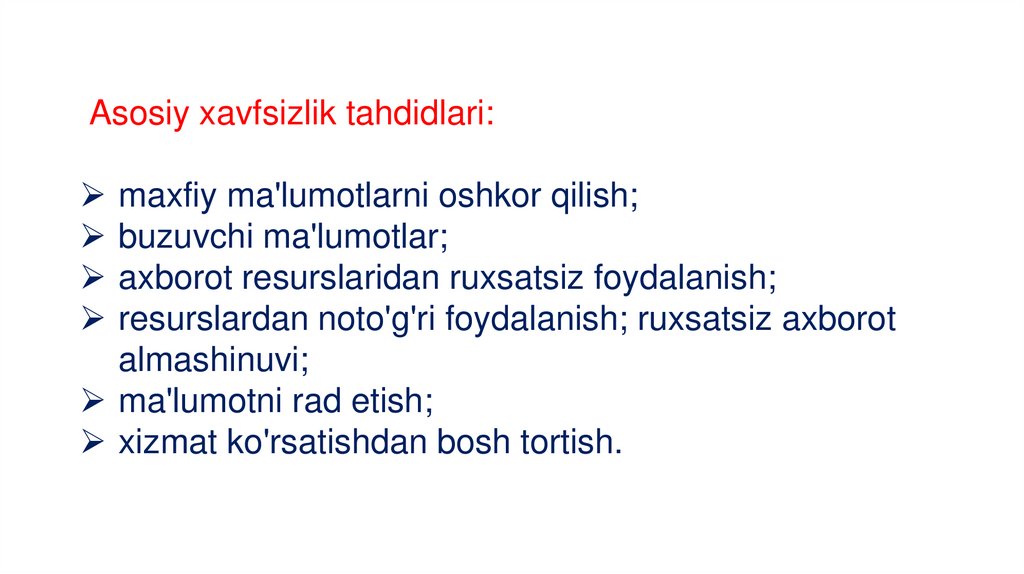

Asosiy xavfsizlik tahdidlari:maxfiy ma'lumotlarni oshkor qilish;

buzuvchi ma'lumotlar;

axborot resurslaridan ruxsatsiz foydalanish;

resurslardan noto'g'ri foydalanish; ruxsatsiz axborot

almashinuvi;

ma'lumotni rad etish;

xizmat ko'rsatishdan bosh tortish.

8.

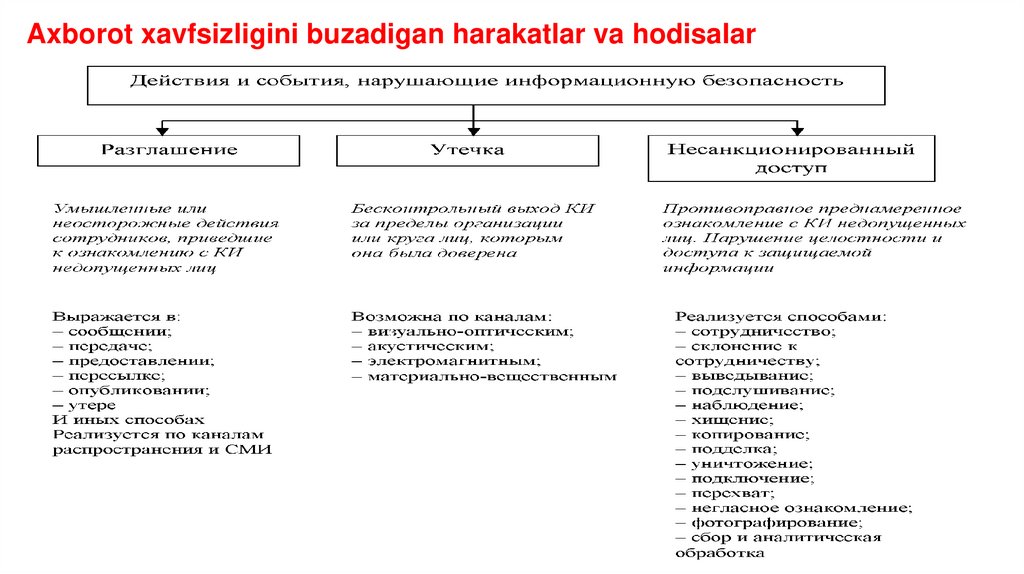

Axborot xavfsizligini buzadigan harakatlar va hodisalar9.

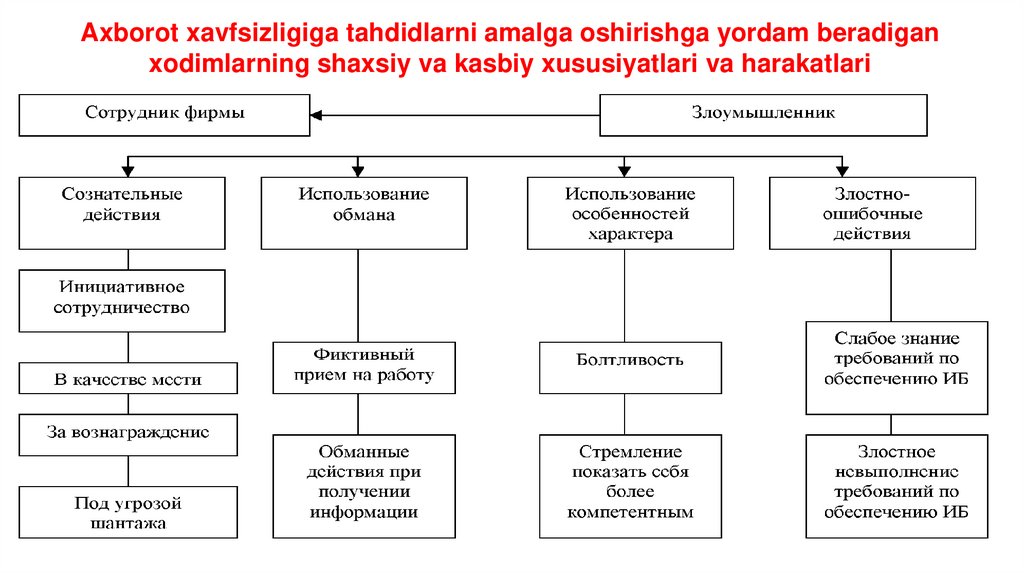

Axborot xavfsizligiga tahdidlarni amalga oshirishga yordam beradiganxodimlarning shaxsiy va kasbiy xususiyatlari va harakatlari

10.

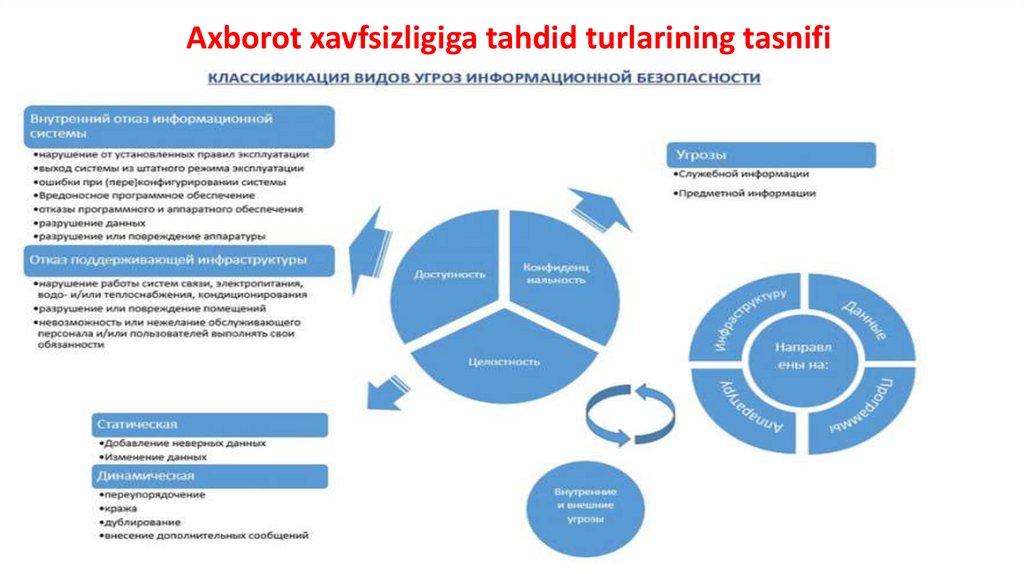

Axborot xavfsizligiga tahdid turlarining tasnifi11.

Axborot xavfsizligiga bevosita tahdidlarMavjudlikning asosiy tahdidlariga quyidagilar kiradi

Axborot tizimining ichki ishlamay qolishi;

Qo'llab-quvvatlovchi infratuzilmaning ishlamay qolishi.

12.

Ichki muvaffaqiyatsizliklarning asosiy manbalari quyidagilardir :Belgilangan foydalanish qoidalarini buzish (tasodifiy yoki qasddan).

Foydalanuvchilarning tasodifiy yoki qasddan harakatlari

(so'rovlarning taxminiy sonidan oshib ketishi, qayta ishlangan

ma'lumotlarning haddan tashqari miqdori va boshqalar) tufayli

tizimning normal ishlashidan chiqishi.

Tizimni (qayta) sozlashda xatolar

Zararli dasturiy ta'minot

Uskuna va dasturiy ta'minotdagi nosozliklarMa'lumotlarni yo'q

qilishUskunaning yo'q qilinishi yoki shikastlanishi

13.

Qo'llab-quvvatlovchi infratuzilma bilan bog'liq holda, quyidagi tahdidlarniko'rib chiqish tavsiya etiladi:

Aloqa, elektr ta'minoti, suv va / yoki issiqlik ta'minoti tizimlarining

(tasodifiy yoki qasddan) buzilishi; konditsionerlik;

Binolarni yo'q qilish yoki buzish;

Xizmat ko'rsatuvchi xodimlar va / yoki foydalanuvchilarning o'z

vazifalarini bajarishga qodir emasligi yoki istamasligi (fuqarolar

tartibsizliklari, transport hodisalari, terrorchilik harakati yoki uning

tahdidi, ish tashlash va boshqalar).

14.

Asosiy tahdidlar yaxlitlikmumkin ga bo'linadi statik yaxlitlikka tahdidlar va dinamik yaxlitlikka

tahdidlar.

Shunday qilib ga bo'linishi kerak xizmat ma'lumotlari va tarkibining

yaxlitligiga tahdid... Xizmat ma'lumotlari kirish parollari, mahalliy

tarmoqdagi ma'lumotlarni uzatish yo'llari va shunga o'xshash

ma'lumotlarni anglatadi. Ko'pincha va deyarli barcha holatlardabosqinchi

ish tartibi va himoya choralari bilan tanish bo'lgan tashkilot xodimi bo'lib

chiqadi.

15.

BILAN statik yaxlitlikni buzish maqsadi bosqinchi balki:Noto'g'ri ma'lumotlarni kiriting

O'zgartirish ma'lumotlar

Tahdidlar dinamik yaxlitlik bor

qayta tartiblash

O'g'irlik

takrorlash ma'lumotlar yoki qo'shimcha xabarlarni kiritish.

16.

Maxfiylikka asosiy tahdidlarMaxfiy axborotni mavzu va xizmat ma’lumotlariga bo‘lish mumkin.

Xizmat ma'lumotlari (masalan, foydalanuvchi parollari) ma'lum bir

mavzu sohasiga tegishli emas, u axborot tizimida texnik rol o'ynaydi,

lekin uni oshkor qilish ayniqsa xavflidir, chunki u barcha ma'lumotlarga,

shu jumladan mavzuga ruxsatsiz kirish bilan to'la....

17.

Zamonaviy kiberhujumHarakatlar bosqinchi Tarmoq buzilganidan oldin,

jabrlanuvchilar odatda ikkinchisi ko'rinmaydigan joyga

joylashtiriladi, bu ularni aniqlashni ancha qiyinlashtiradi.

Hujumchilar ochiq manbalarda mavjud bo'lgan ma'lumotlardan

foydalangan holda o'z jabrlanuvchilarini tekshirib ko'ring va

tashkilotning pudratchilar va uchinchi shaxslar bilan

munosabatlaridan foydalanib, jabrlanuvchining infratuzilmasiga

har qanday tarzda kirish huquqiga ega bo'ling....

18.

Hayot sikli kiberhujumlar (o'ldirish zanjir)O'ldiring zanjir iborat quyidagi bosqichlardan:

razvedka va ma'lumotlarni yig'ish,

hujum usulini tanlash,

yetkazib berish,

ekspluatatsiya,

mahkamlash,

buyruqlarni bajarish,

maqsadga erishish...

19.

NStayyorgarlik bosqichi hujumchilar hujumchilar Kkasal zanjirYoniq hujumga tayyorgarlik bosqichi, ko'ra hujumchilar o'ldirish

zanjir matritsaning ikkita qismida tasvirlangan amallarni

bajaradi Korxona:

razvedka xizmati, uning mohiyati jabrlanuvchi haqida faol va

passiv usullar bilan ma'lumot olishdir

resurslarni rivojlantirisho'tkazish uchun infratuzilma va

vositalarni tayyorlash uchun zarur bo'lgan kiberhujumlar...

20.

razvedka xizmati (Razvedka)1. Faol skanerlash (Faol Skanerlash) - jabrlanuvchining infratuzilmasi to'g'risidagi

ma'lumotlarni faol usulda, ya'ni jabrlanuvchining infratuzilmasi bilan bevosita o'zaro

aloqada bo'lmagan razvedkaning boshqa shakllaridan farqli ravishda tarmoq trafigi

orqali to'plash. Faol skanerlash quyidagilarni o'z ichiga oladi:

IP manzil diapazonlarini skanerlash (Skanerlash IP Bloklar) eng faol ishlatiladigan IP

manzillarni aniqlash va ushbu manzillar tayinlangan xostlar haqida batafsil ma'lumot

olish. Skanerlash oddiy aks-sado so'rovidan (ICMP so'rovlari va javoblari) bannerlar

yoki boshqa tarmoq artefaktlari yordamida foydalanilayotgan dasturiy ta'minot/xizmat

versiyalarini ochib beruvchi yanada murakkab skanerlashgacha bo'lishi mumkin.

Skanerlash zaifliklar (Zaiflik Skanerlash) maqsadli xost/ilova konfiguratsiyasi

(masalan, dasturiy ta'minot va versiya) ma'lum bir maqsadning maqsadiga mos

kelishini tekshirish ekspluatatsiya qilishshuningdek, server bannerlari, tinglash

portlari yoki boshqa tarmoq artefaktlari yordamida ishlaydigan dasturiy ta'minot va

versiya raqamlari haqida ma'lumot to'plash...

21.

2.Kolleksiya jabrlanuvchining uy egalari haqida ma'lumot (Yig'ingJabrlanuvchi Xost Ma `lumot), bu turli yo'llar bilan olinishi mumkin,

masalan, to'g'ridan-to'g'ri faol skanerlash yordamida yoki fishing...

Hujumchilar shuningdek, veb-saytlarni buzishi va tashrif

buyuruvchilar haqida ma'lumot to'plash uchun zararli kontentni

yoqishi mumkin. Xost ma'lumotlari xost nomi, IP manzili,

funksionallik, konfiguratsiya xususiyatlari kabi ma'lumotlarni o'z

ichiga olishi mumkin. Oxir-oqibat, tajovuzkor jabrlanuvchi

infratuzilmasining quyidagi tarkibiy qismlari haqida ma'lumot

to'playdi:

apparat (Uskuna),

dasturiy ta'minot (Dasturiy ta'minot),

proshivka (Mikrodastur),

mijoz konfiguratsiyasi (Mijoz Konfiguratsiyalar).

22.

3.Kolleksiya jabrlanuvchining shaxsini tasdiqlovchi ma'lumotlar(Yig'ing Jabrlanuvchi Identifikatsiya Ma `lumot), unda turli

tafsilotlar, jumladan, shaxsiy ma'lumotlar (masalan,

xodimlarning ismlari, elektron pochta manzillari va boshqalar),

shuningdek, maxfiy ma'lumotlar bo'lishi mumkin. Tajovuzkor

tomonidan olingan ma'lumotlar quyidagilarni o'z ichiga olishi

kerak:

hisob ma'lumotlari (Hisob ma'lumotlari),

elektron pochta manzillari (Elektron pochta Manzillar),

xodimlarning ismlari (Xodim Ismlar).

23.

4. Jabrlanuvchining tarmog'i haqida ma'lumot yig'ish (Yig'ing Jabrlanuvchi TarmoqMa `lumot), jabrlanuvchi infratuzilmasining tarmoq komponentlari, jumladan,

ma'muriy ma'lumotlar (masalan, IP-manzil diapazonlari, domen nomlari va

boshqalar) haqida ko'plab tafsilotlarni o'z ichiga olishi mumkin. Ushbu bosqichda

tajovuzkor jabrlanuvchining tarmoq topologiyasi haqida aniq tushunchaga ega

bo'ladi va u haqidagi ma'lumotlarni biladi:

xususiyatlari domen (Domen Xususiyatlari), shu jumladan to'liq domen ma'lumotlari (nomi,

ro'yxatga oluvchi va boshqalar) va ro'yxatga oluvchi (manzillar elektron pochta va telefon

raqamlari);

DNS, shu jumladan ro'yxatdan o'tgan nom serverlari, shuningdek manzilni tavsiflovchi yozuvlar

subdomenlar, pochta serverlari va boshqa xostlar;

tarmoq ishonch bog'liqliklari (Tarmoq Ishonch Bog'liqlar), xususan, uchinchi tomon haqida

tashkilotlar / domenlar, kimda bor kirish jabrlanuvchining tarmog'iga;

tarmoq topologiyasi (Tarmoq Topologiya), shu jumladan tashqi va ichki tarmoq infratuzilmasining

jismoniy va/yoki mantiqiy joylashuvi, tarmoq haqidagi ma'lumotlar bilan birga qurilmalar va

boshqalar.

IP manzillar, tajovuzkorga hujum qilingan tashkilot hajmi, jismoniy joylashuvi, internet provayderi

jabrlanuvchining ijtimoiy infratuzilmasini joylashtirish;

tarmoq xavfsizlik qurilmalari (Tarmoq Xavfsizlik Texnika), shu jumladan o'rnatilgan himoya

vositalarining mavjudligi va xususiyatlari to'g'risidagi ma'lumotlar...

24.

5. Jabrlanuvchining tashkiloti haqida ma'lumot to'plash (Yig'ingJabrlanuvchi Org Ma `lumot), shu jumladan bo'limlar / bo'limlarning

nomlari, biznes operatsiyalarining o'ziga xos xususiyatlari va asosiy

xodimlarning roli va mas'uliyati. Ushbu bosqichda hujumchi diqqatini

qaratadi:

biznes munosabat (Biznes Aloqalar), shu jumladan, jabrlanuvchining apparat va

dasturiy resurslari uchun yetkazib berish zanjirlari va yetkazib berish yo'llarini ochib

berishi mumkin bo'lgan ma'lumotlarni aniqlash uchun uchinchi shaxslar bilan

munosabatlar;

jismoniy joylashuvni aniqlash (Aniqlash Jismoniy Joylar), xususan, asosiy resurslar

va infratuzilmaning joylashuvi, boshqa narsalar qatorida, jabrlanuvchi qaysi yuridik

yurisdiksiyada ishlayotganligini aniqlash uchun;

ish sur'atini aniqlash (Aniqlash Biznes Temp), shu jumladan ish tartibi, sotib olish

vaqti / sanasi va apparat va dasturiy ta'minotni jabrlanuvchiga etkazib berish;

rolini aniqlash (Aniqlash Rollar), shu jumladan biznes rollari haqidagi ma'lumotlar va

asosiy xodimlar uchun identifikatsiya ma'lumotlari, shuningdek ular kirish huquqiga

25.

6. Fishing ma'lumot uchun (Fishing uchun Ma `lumot)zararli kodni ishgatushirish va zararli dasturlarni yuqtirish o'rniga, jabrlanuvchidan

ma'lumotlarni yig'ish. Boshqacha qilib aytganda, bu jabrlanuvchini maxfiy

ma'lumotlarga, hisobga olish ma'lumotlariga yoki boshqa foydali

ma'lumotlarga aldashga urinishdir.:

maqsadli xizmatlar fishing (Spearphishing Xizmat), shu jumladan turli ijtimoiy

tarmoqlar, shaxsiy pochta va maqsadli tashkilot tomonidan nazorat qilinmaydigan

boshqa xizmatlar orqali;

investitsiya maqsadi fishing (Spearphishing Qo'shimcha), shu jumladan, qabul

qiluvchi ma'lumotni to'ldirishi va faylni qaytarishi haqidagi xabar bilan elektron

pochtaga biriktirilgan fayl;

maqsadli havolalar fishing (Spearphishing Havola) elektron pochta xabarlariga

qo'shilgan va jabrlanuvchini faol ravishda bosishga yoki brauzerda harakat qilishga

ko'ndirish uchun ijtimoiy muhandislik matni bilan birga....

26.

7. Yopiq manbalarda qidirish (Qidirmoq Yopiq Manbalar), shu jumladanshaxsiy manbalardan jabrlanuvchi haqidagi ma'lumotlar, ma'lumotlar

bazalari, pullik obunalar va agar kerak bo'lsa, Internetning qorong'u

tomoni. Asosan, tajovuzkor quyidagi tarzda olinishi mumkin bo'lgan

ma'lumotlarga e'tibor qaratadi:

ma'lumotlar provayderlaridan kiber razvedka (Tahdid Intel Sotuvchilar) ommaga

eʼlon qilinganidan koʻra koʻproq maʼlumotlarni taklif qiluvchi pullik kanallar yoki

portallarni taklif qilishi mumkin;

texnik ma'lumotlarni sotib olish (Sotib olish Texnik Ma'lumotlar) ishonchli shaxsiy

manbalar va ma'lumotlar bazalarida (ma'lumotlar bazasi tasmalarini skanerlash

uchun pullik obunalar yoki boshqa ma'lumotlarni yig'ish xizmatlari) turli texnik

ma'lumotlarni, shu jumladan, lekin ular bilan cheklanmasdan, xodimlar bilan

bog'lanish ma'lumotlari, hisobga olish ma'lumotlari yoki qurbonlar infratuzilmasi

tafsilotlarini to'plash uchun...

27.

8. Ochiq texnik ma'lumotlar bazalarida qidirish (Qidirmoq Ochiq Texnik Ma'lumotlarbazalari)shu jumladan onlayn ma'lumotlar bazalari ma'lumotlari va omborlardomenni /

sertifikatni ro'yxatdan o'tkazish paytida, shuningdek, trafik va / yoki skanerdan yig'ilgan

tarmoq ma'lumotlari / artefaktlarining ommaviy to'plamlaridan qoldirilgan. Ushbu

bosqichda tajovuzkor quyidagi manbalardan foydalanadi:

Belgilangan IP diapazonlari, aloqa ma'lumotlari va DNS server nomlari kabi ro'yxatdan o'tgan

domen haqidagi ma'lumotlarni olish uchun WHOIS;

DNS / passiv DNS, shu jumladan ro'yxatdan o'tgan nom serverlari va manzillarni tavsiflovchi

yozuvlar subdomenlar, pochta serverlari va boshqalar xostlar;

raqamli sertifikatlar (Raqamli Sertifikatlar) sertifikatlashtirish organi tomonidan chiqarilgan va

ro'yxatdan o'tgan tashkilot, shuningdek sertifikatdan foydalanadigan domenlar to'g'risidagi

ma'lumotlarni o'z ichiga olgan;

kontent yetkazib berish tarmoqlari (CDNlar) yuklarni muvozanatlash uchun mas'uldir va

tashkilotlarga so'rovchining geografik mintaqasi asosida kontentni etkazib berishni sozlash

imkonini beradi;

umumiy ma'lumotlar bazalari (Skanerlash Ma'lumotlar bazalari) yoki veb skanerlash/so'rovnoma

natijalarini e'lon qiluvchi onlayn xizmatlar, ko'pincha faol IP manzillar, xost nomlari, ochiq portlar,

sertifikatlar va hatto xizmat bannerlari kabi ma'lumotlarni to'playdi....

28.

to'qqiz. Ochiq veb-saytlar / domenlarni qidiring (Qidirmoq Ochiq Vebsaytlar/Domenlar) foydalanish jabrlanuvchi haqida nozik ma'lumotlarnianiqlash uchun:

ijtimoiy tarmoqlar (Ijtimoiy OAV),

qidiruv tizimlari (Qidirmoq Dvigatellar).

10. Jabrlanuvchiga tegishli saytlarda qidirish (Qidirmoq Jabrlanuvchiga

tegishli Veb-saytlar), bo'lim / bo'lim nomlari, jismoniy joylashuvi va asosiy

xodimlar to'g'risidagi ma'lumotlar (ismlar, rollar va aloqa ma'lumotlari)

haqida ma'lumotni ochish).

29.

Resurslarni rivojlantirish (Manba Rivojlanish)1. Infratuzilmani tayyorlash (Sotib olish Infratuzilma)... Bu jarayon jismoniy

yoki bulutli serverlar, domenlar va uchinchi tomon veb-xizmatlari bo'lishi

mumkin bo'lgan infratuzilmani sotib olish yoki ijaraga olishni o'z ichiga

olishi mumkin. Quyidagi infratuzilma yechimlaridan birini ishlatish yoki

ularni birgalikda ishlatish tajovuzkorga tayyorlanish imkonini

beradikiberhujum:

domenlar (Domenlar),

DNS server (DNS Server),

virtual shaxsiy server (Virtual Shaxsiy Server),

server (Server),

botnet (Botnet),

veb-xizmatlar (Veb Xizmatlar).

30.

2. Buzilgan hisoblar (Murosaga kelish Hisoblar)... Ijtimoiy muhandislikbilan bog'liq operatsiyalar uchun tashkilot xodimi va proksi-serverning

onlayn tasviridan foydalanish muhim bo'lishi mumkin. Hisob

qaydnomalarini yaratish o'rniga, tajovuzkorlar mavjud hisoblarni buzishi

mumkin. Mavjud hisob qaydnomasidan foydalanish potentsial qurbonga

ma'lum darajadagi ishonchni uyg'otishi mumkin. Hujumchi quyidagi

hisoblarga e'tibor qaratadi:

ijtimoiy tarmoqlardagi akkauntlar (Ijtimoiy OAV Hisoblar),

elektron pochta hisoblari (Elektron pochta Hisoblar).

31.

3. Infratuzilmaning buzilishi (Murosaga kelish Infratuzilma). Jabrlanuvchininginfratuzilmasini buzishdan oldin, tajovuzkorlar uchinchi tomon infratuzilmasidan

foydalanishlari mumkin. kiberhujumlar... Infratuzilma yechimlariga jismoniy yoki

bulutli serverlar, domenlar va uchinchi tomon veb-xizmatlari kiradi. Infratuzilmani

sotib olish yoki ijaraga olish o'rniga, tajovuzkor undan hayot tsiklining boshqa

bosqichlarida foydalanishi mumkin.kiberhujumlar... V har qanday holatda,

tajovuzkor infratuzilma komponentlarini buzishi mumkin, masalan:

domenlar (Domenlar),

DNS server (DNS Server),

virtual shaxsiy server (Virtual Shaxsiy Server),

server (Server),

botnet (Botnet),

veb-xizmatlar (Veb Xizmatlar).

32.

4 . Imkoniyatlarni rivojlantirish (Rivojlantiring Imkoniyatlar). Odatda budizayn talablarini aniqlash va ularning faoliyatini qo'llab-quvvatlash uchun

echimlarni qurish jarayoni, masalan:

zararli dastur (Zararli dastur),

kodni imzolash sertifikatlari (Kodni imzolash sertifikatlari),

raqamli sertifikatlar (Raqamli Sertifikatlar),

ekspluatatsiya qiladi (Ekspluatatsiyalar).

33.

5. Hisob qaydnomalarini yaratish (Tashkil etish Hisoblar)... Hujumchilarkeyingi operatsiyalarda tasvir yaratish uchun foydalaniladigan hisoblar

yaratishi mumkin. Bundan tashqari, tajovuzkor ishonchni qozonishi kerak,

bu esa ommaviy ma'lumotlarning rivojlanishini, mavjudligini, tarixini va

tegishli aloqalarni nazarda tutadi. Ushbu ishlanma ijtimoiy tarmoqlar, vebsaytlar yoki boshqa ommaga ochiq ma'lumotlarga nisbatan qo'llanilishi

mumkin, ularga havola qilinishi va ushbu belgi yoki identifikatsiyadan

foydalangan holda tranzaksiya jarayonida qonuniyligi tekshirilishi mumkin.

Ushbu bosqichda tajovuzkor quyidagi hisoblarni yaratadi:

ijtimoiy tarmoqlardagi akkauntlar (Ijtimoiy OAV Hisoblar),

elektron pochta hisoblari (Elektron pochta Hisoblar).

34.

6. Imkoniyatlarni qo'lga kiritish (Oling Imkoniyatlar)... Maqsadli tashkilotichida o'z imkoniyatlarini rivojlantirish o'rniga, tajovuzkorlar jabrlanuvchiga

qarshi quyidagi vositalardan foydalanishlari mumkin:

zararli dastur (Zararli dastur),

asboblar (Asbob),

kodni imzolash sertifikatlari (Kodni imzolash sertifikatlari),

raqamli sertifikatlar (Raqamli Sertifikatlar),

ekspluatatsiya qiladi (Ekspluatatsiyalar),

zaifliklar (Zaifliklar).

35.

Tan'anaviy kiberhujumlar, keyin hujumchini tayyorlash bosqichi,qoida tariqasida, passiv va faol razvedkaga qisqartiriladi, shu

jumladan:

jabrlanuvchining infratuzilmasi xodimlari va tarkibiy qismlari

to'g'risida ochiq manbalardan ma'lumotlarni qidirish;

jabrlanuvchining korporativ tarmog'iga kirish nuqtalarini

qidirish;

har bir xostda ishlayotgan xizmatlarni va ularning versiyalarini,

shuningdek, foydalaniladigan xavfsizlik choralarini aniqlash.

informatics

informatics life safety

life safety