Similar presentations:

Впровадження системи технічного захисту

1.

Забезпечення безпекиінформації:

Впровадження

системи технічного

захисту

Виконав студент групи Н 212 Горбатюк Олександр

Олександрович

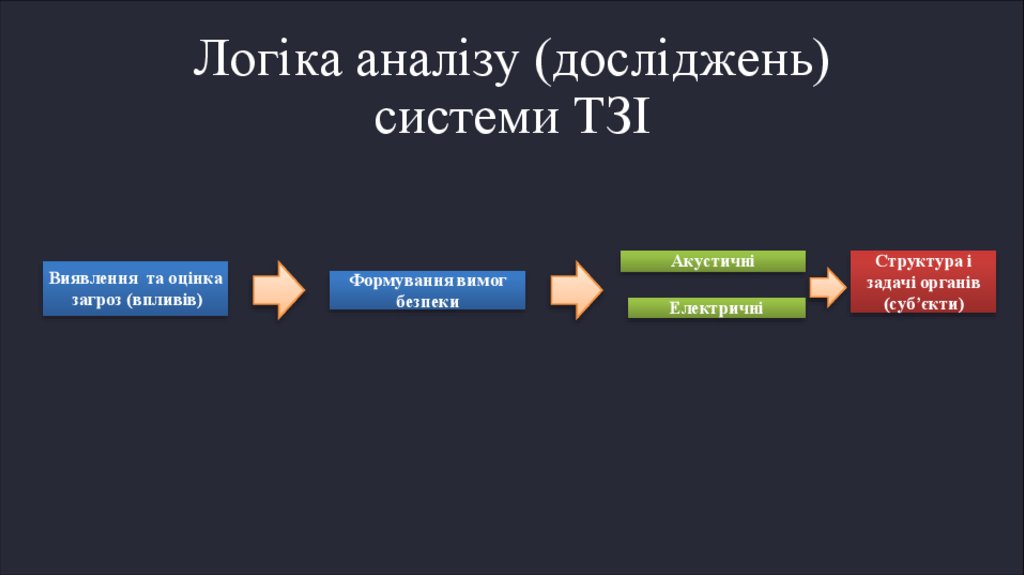

2.

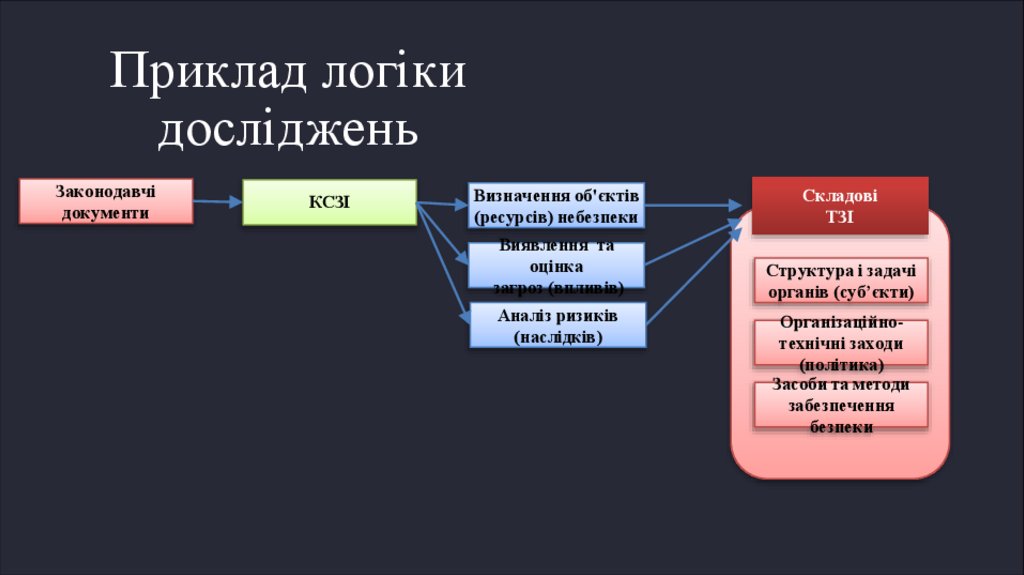

ВступПрезентація про

впровадження системи технічного

захисту. Мета - розкрити важливість

захисту

т методи її

забезпечення.

та

3.

Значення безпекиінформації

Забезпечення

є

критичним для уникнення витоку

конфіденційних даних та збереження

довіри клієнтів. Впровадження системи

технічного захисту допомагає уникнути

та злому систем.

4.

Приклад:Використано модель

загальної безпеки

а також наукові підходи:

• системний,

• процесний,

• об’єктноорієнтований,

• нечіткі логіка (fuzzy

logic)

• множини, що

перетинаються…

5.

Аналіз ризиківПроведення

є

необхідним етапом для

визначення уразливостей системи.

Виявлення потенційних загроз та оцінка

їх впливу допомагає визначити

необхідні заходи

забезпечення

.

6.

Предметна галузьзнань

що розглядається…

З використанням чого

Яким чином

Хто здійснює діяльність

Де написано

Засоб

Стру Орга

Зако

и та

ктур нізац

нода

мето

а ійновчі

ди

орган техні

доку

систе

ів

чні

мент

ми

(суб’є заход

и

безпе

кти) и

ки

Послідовність етапів

функціонування

системи безпеки

(цикл процесів)

Над чим працюємо

Які

можуть бути

Щонаслідки

може трапитися

Які наслідки можуть бути

Що треба зробити

Як можна зробити

Конкретна діяльність

Результати діяльності

1*

2*

3*

4*

*1

11

21

31

41

*2

12

22

32

42

Аналіз ризиків (наслідків)

*3

13

23

33

43

Визначення вимог

безпеки

Вибір варіантів рішень

(план заходів)

Впровадження рішень

(заходів та засобів)

Контроль та оцінка ефективності

безпеки

*4

14

24

34

44

*5

15

25

35

45

*6

16

26

36

46

*7

17

27

37

47

Визначення об'єктів (ресурсів)

небезпеки

Виявлення та оцінка

загроз (впливів)

7.

Вибір технічнихзасобів

При виборі

для

захисту інформації важливо

враховувати специфіку бізнесу та

потреби організації. Відповідно до

аналізу ризиків, обираються

та

.

8.

Впровадження системитехнічного захисту

Ефективне

передбачає

навчання персоналу,

налагодження процедур та

постійний моніторинг. Це дозволяє

підтримувати високий рівень

в

організації.

9.

Логіка аналізу (досліджень)системи ТЗІ

Виявлення та оцінка

загроз (впливів)

Формування вимог

безпеки

Акустичні

Електричні

Структура і

задачі органів

(суб’єкти)

10.

Приклад логікидосліджень

Законодавчі

документи

КСЗІ

Визначення об'єктів

(ресурсів) небезпеки

Складові

ТЗІ

Виявлення та

оцінка

загроз (впливів)

Структура і задачі

органів (суб’єкти)

Аналіз ризиків

(наслідків)

Організаційнотехнічні заходи

(політика)

Засоби та методи

забезпечення

безпеки

11.

Інтеграція з існуючимисистемами

При інтеграції системи технічного

захисту важливо забезпечити

сумісність з

. Це

дозволить уникнути конфліктів та

зберегти функціональність всієї

.

12.

Стратегія реагуванняна інциденти

Розробка

є важливою складовою

системи технічного захисту. Швидке

виявлення та реагування на

дозволяє

мінімізувати можливі збитки.

13.

Навчанняперсоналу

Проведення

з

питань

є

важливим етапом впровадження

системи технічного захисту.

Інформований персонал є першою

лінією оборони від.

14.

Постійниймоніторинг

Постійний

с

тану

дозволяє

вчасно виявляти та усувати

можливі загрози. Регулярні

та оновлення системи

допомагають підтримувати

високий рівень захисту.

15.

Результативпровадження

Впровадження системи технічного

захисту призводить до зниження ризику

витоку інформації та збільшення довіри

клієнтів. Ефективна система захисту є

важливим елементом для успішної

.

16.

ПідсумокПід час презентації було продемонстровано важливість

впровадження системи технічного захисту для забезпечення

безпеки інформації. Розглянуто та з'ясовано потенційні

загрози і методи їх уникнення. Використання сучасних

технологій та стандартів було запропоновано для

забезпечення ефективного захисту. Можливі шляхи

практичної реалізації наданих пропозицій включають

впровадження шифрування, мережевих брандмауерів та

систем моніторингу безпеки. Очікувані результати

включають зменшення ризику порушення безпеки даних та

покращення довіри користувачів.

17.

Дякуюза увагу

informatics

informatics