Similar presentations:

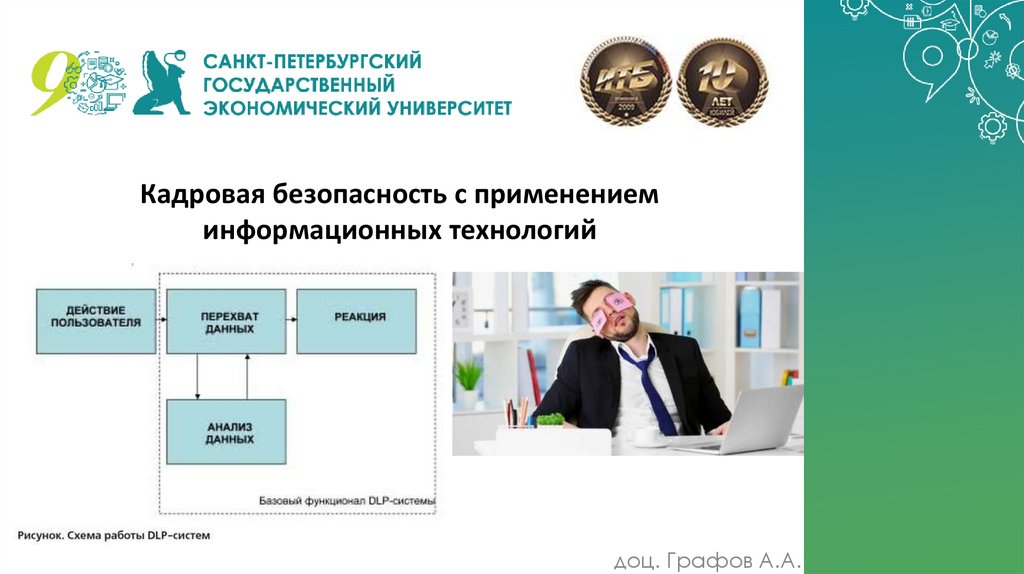

Кадровая безопасность с применением информационных технологий

1.

Кадровая безопасность с применениеминформационных технологий

доц. Графов А.А.

2.

Содержание презентации1

Актуальность применения

2

Основные определения и история

3

Принципы работы DLP

4

Классификация и типология DLP

5

Вендоры и цены

3.

Актуальность4.

Актуальность5.

Что же такое DLP???Data Loss Protection (DLP),

Data Leak Prevention (DLP),

Data Leakage Protection (DLP),

Information Protection and Control (IPC),

Information Leak Prevention (ILP),

Information Leak Protection (ILP),

Information Leak Detection & Prevention (ILDP),

Content Monitoring and Filtering (CMF),

Extrusion Prevention System (EPS),

Employee Management Software (EMS)

Data Infiltration, Productivity Control, eDiscovery…

DLP-решения – продукты, позволяющие в режиме реального времени

обнаружить и блокировать несанкционированную передачу (утечку)

конфиденциальной информации по какому-либо каналу коммуникации,

используя информационную инфраструктуру предприятия.

6.

7.

8.

КейлоггерыКейло́гер, кейло́ггер (англ. keylogger,

правильно читается «ки-ло́ггер» —

от англ. key — клавиша и logger —

регистрирующее устройство) —

программное

обеспечение

или

аппаратное

устройство,

регистрирующее

различные действия пользователя —

нажатия

клавиш

на

клавиатуре

компьютера, движения и нажатия

клавиш мыши и т. д.*

9.

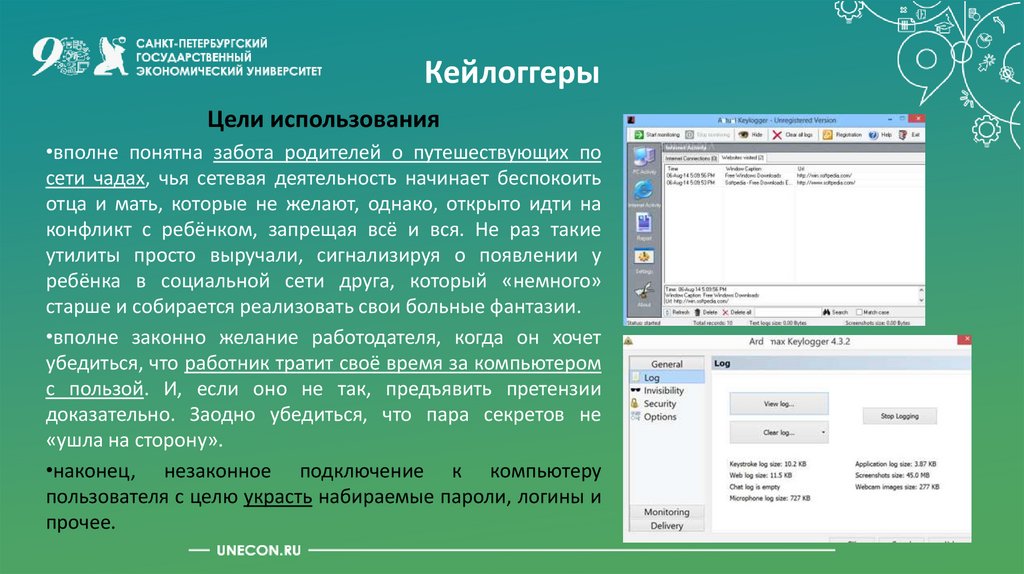

КейлоггерыЦели использования

•вполне понятна забота родителей о путешествующих по

сети чадах, чья сетевая деятельность начинает беспокоить

отца и мать, которые не желают, однако, открыто идти на

конфликт с ребёнком, запрещая всё и вся. Не раз такие

утилиты просто выручали, сигнализируя о появлении у

ребёнка в социальной сети друга, который «немного»

старше и собирается реализовать свои больные фантазии.

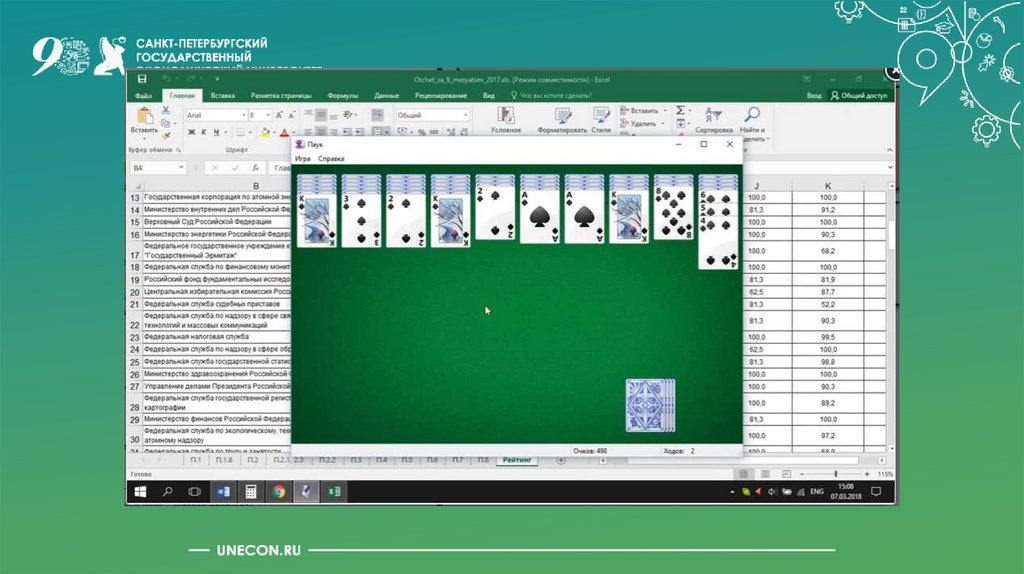

•вполне законно желание работодателя, когда он хочет

убедиться, что работник тратит своё время за компьютером

с пользой. И, если оно не так, предъявить претензии

доказательно. Заодно убедиться, что пара секретов не

«ушла на сторону».

•наконец, незаконное подключение к компьютеру

пользователя с целю украсть набираемые пароли, логины и

прочее.

10.

Как работают DLP-системы?«Информационная» безопасность началась с появления DLPсистем.

До этого все продукты «ИБ» защищали не информацию, а

инфраструктуру — места хранения, передачи и обработки

данных, «данные вообще».

DLP-система научилась

отличать конфиденциальную информацию от

неконфиденциальной.

11.

Как работают DLP-системы?В основном для категоризации данных в продуктах по

защите корпоративной информации от утечек используются

две основных группы технологий — лингвистический

анализ

(морфологический,

семантический)

и

статистические методы (Digital Fingerprints, Document DNA,

антиплагиат).

Другие

технологии:

формальных структур.

метки,

атрибуты,

анализаторы

12.

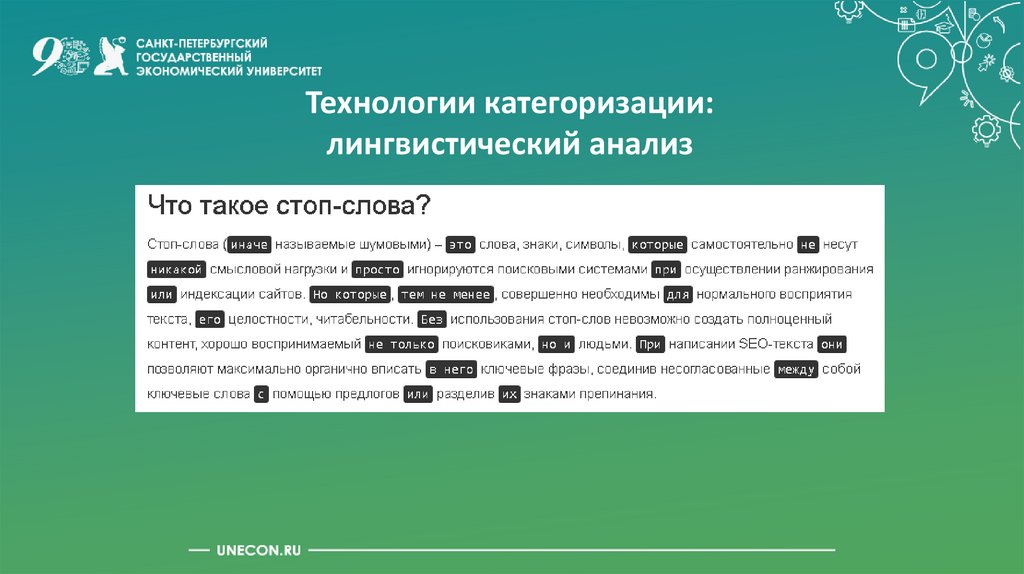

Технологии категоризации:лингвистический анализ

Основные методы лингвистических технологий:

Использование стоп-слов

Контекстный анализ (оценка, в сочетании с

какими

другими

словами

используется

конкретный термин)

Семантический анализ (соотношение общего

количества слов в тексте и значимых слов,

составляющих семантическое ядро)

13.

Технологии категоризации:лингвистический анализ

14.

Технологии категоризации:лингвистический анализ

Основные достоинства лингвистических технологий:

Работают напрямую с содержимым невзирая на отсутствие

формальных меток и грифов

Обучаемость – лингвистический движок умеет учиться на

своих ошибках

Масштабируемость – скорость работы не зависит от числа

категорий

Простота настройки – свежее преимущество, появившееся с

«автолингвистами»

Категории,

не

связанные

с

бизнес-данными

противоправная деятельность, слухи, личные дела и т.п.

–

15.

Технологии категоризации:лингвистический анализ

Основные недостатки лингвистических технологий:

Зависимость от языка – в разных языках очень заметные

конструктивные отличия

Не вся конфиденциальная информация находится в виде

связных текстов – и лингвистические технологии бесполезны

для чисел, кода, изображений, медиа.

Вероятностный подход – есть возможность утечки или

блокирования легитимного БП

Сложность разработки движка

16.

Технологии категоризации:статистические методы

В основе статистических методов - задача компьютерного

поиска значимых цитат.

Текст (код содержимого файла) делится на куски

определенного размера, с каждого из которых снимается

хеш.

Если некоторая последовательность хешей встречается в

двух текстах (файлах) одновременно, то с большой

вероятностью тексты (файлы) в этих областях совпадают.

17.

Технологии категоризации:статистические методы

Основные достоинства статистических методов:

Статистические технологии одинаково хорошо работают с

текстами на любых языках.

Методы могут применяться для анализа любых цифровых

объектов. Статистические методы являются эффективными

средствами защиты от утечки аудио и видео, активно

применяющиеся в музыкальных студиях и кинокомпаниях.

Статистические методы могут с хорошей точностью (до 100%)

определить, есть в проверяемом файле значимая цитата из

образца или нет. Это сильно облегчает защиту нечасто

изменяющихся и уже категоризированных файлов.

18.

Технологии категоризации:статистические методы

Основные недостатки статистических методов:

Простота обучения системы (указал системе файл, и он

уже защищен) перекладывает на

ответственность за обучение системы.

пользователя

Физический

размер отпечатка. Увеличение числа

отпечатков-образцов увеличивает время анализа.

Время снятия отпечатка напрямую зависит от размера

файла и его формата. Если время снятия отпечатка

больше, чем время неизменности объекта, то задача

решения не имеет.

19.

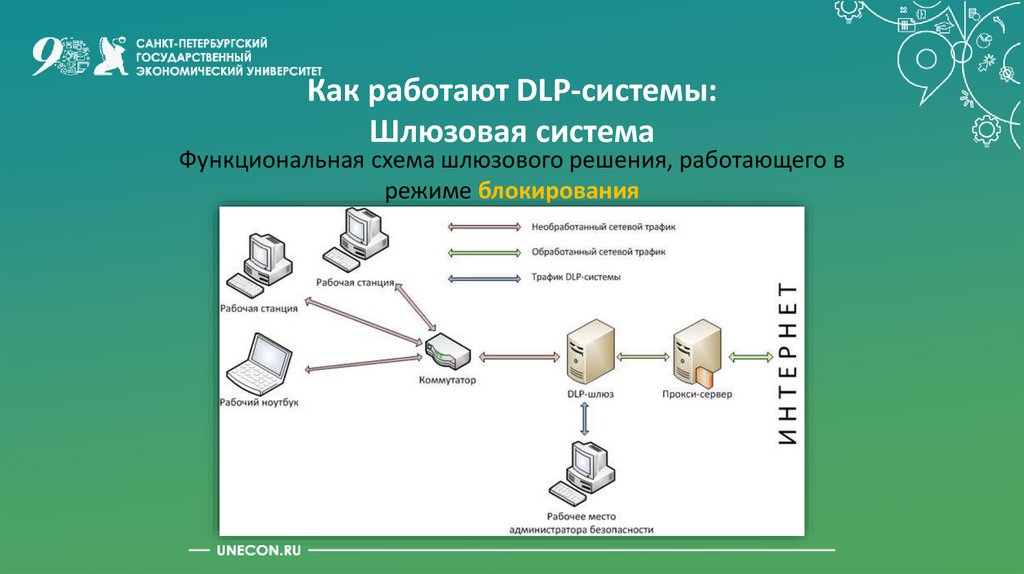

Как работают DLP-системы:Шлюзовая система

Функциональная схема шлюзового решения, работающего в

режиме блокирования

20.

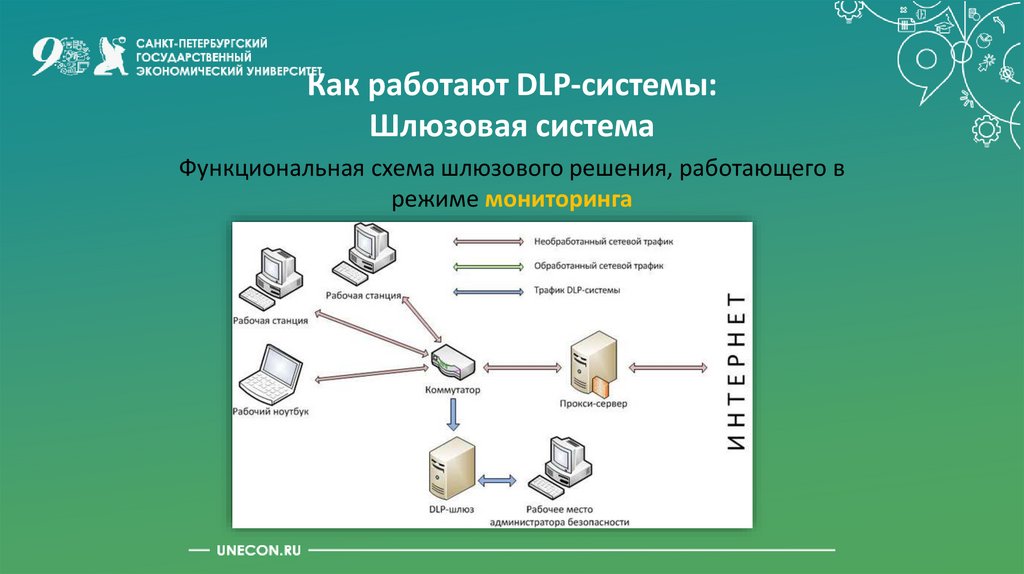

Как работают DLP-системы:Шлюзовая система

Функциональная схема шлюзового решения, работающего в

режиме мониторинга

21.

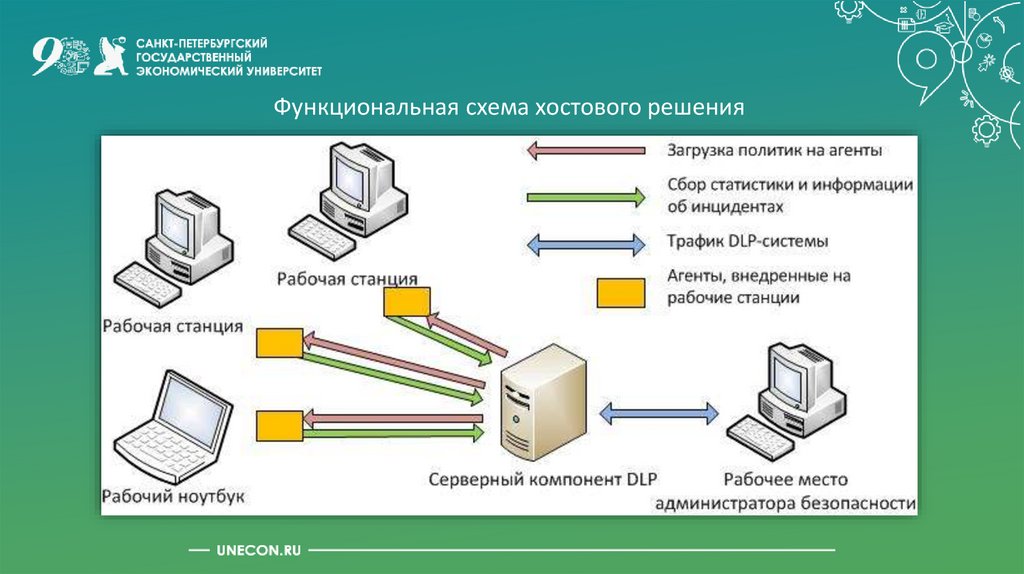

Функциональная схема хостового решения22.

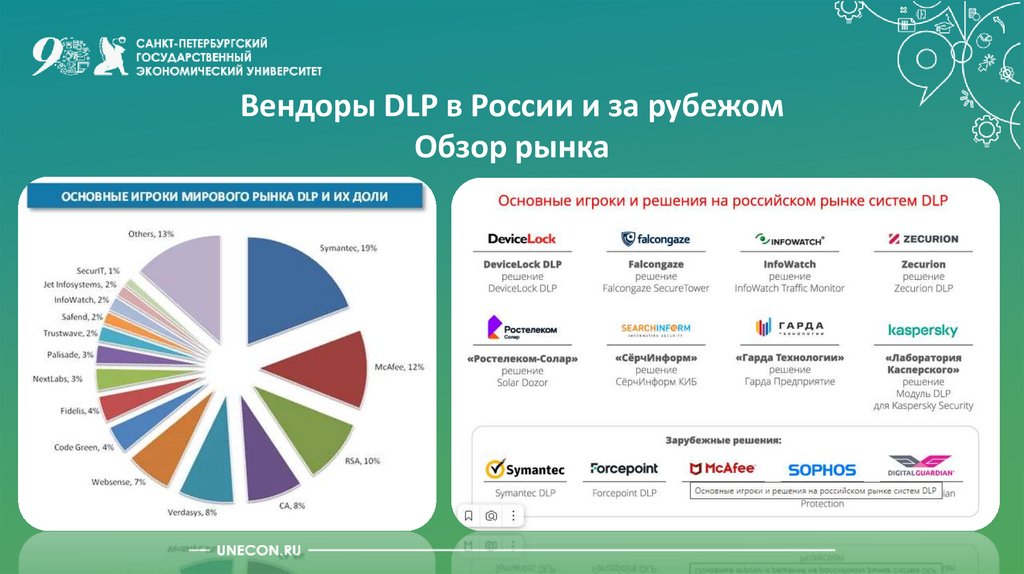

Вендоры DLP в России и за рубежомОбзор рынка

23.

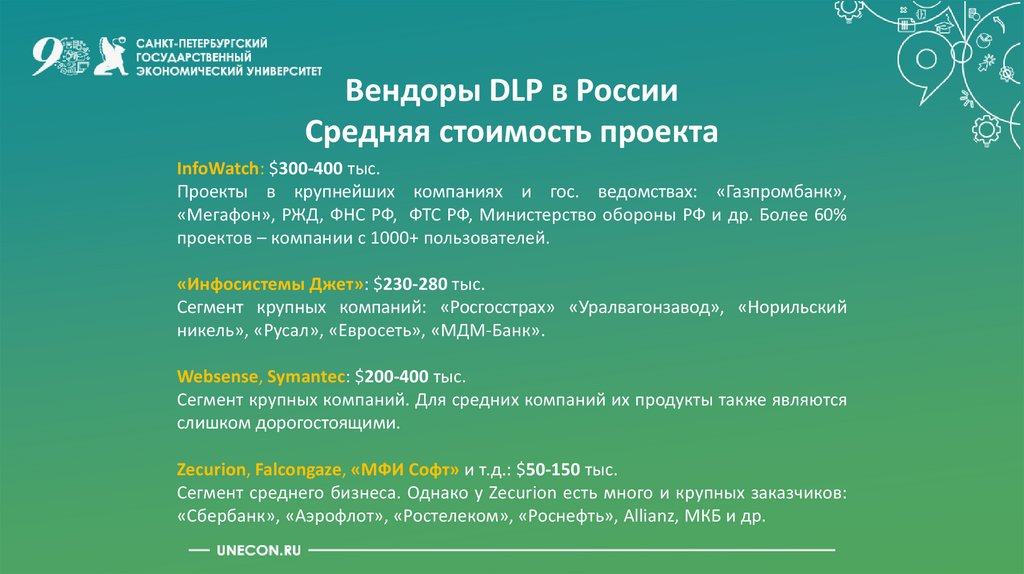

Вендоры DLP в РоссииСредняя стоимость проекта

InfoWatch: $300-400 тыс.

Проекты в крупнейших компаниях и гос. ведомствах: «Газпромбанк»,

«Мегафон», РЖД, ФНС РФ, ФТС РФ, Министерство обороны РФ и др. Более 60%

проектов – компании с 1000+ пользователей.

«Инфосистемы Джет»: $230-280 тыс.

Сегмент крупных компаний: «Росгосстрах» «Уралвагонзавод», «Норильский

никель», «Русал», «Евросеть», «МДМ-Банк».

Websense, Symantec: $200-400 тыс.

Сегмент крупных компаний. Для средних компаний их продукты также являются

слишком дорогостоящими.

Zecurion, Falcongaze, «МФИ Софт» и т.д.: $50-150 тыс.

Сегмент среднего бизнеса. Однако у Zecurion есть много и крупных заказчиков:

«Сбербанк», «Аэрофлот», «Ростелеком», «Роснефть», Allianz, МКБ и др.

24.

25.

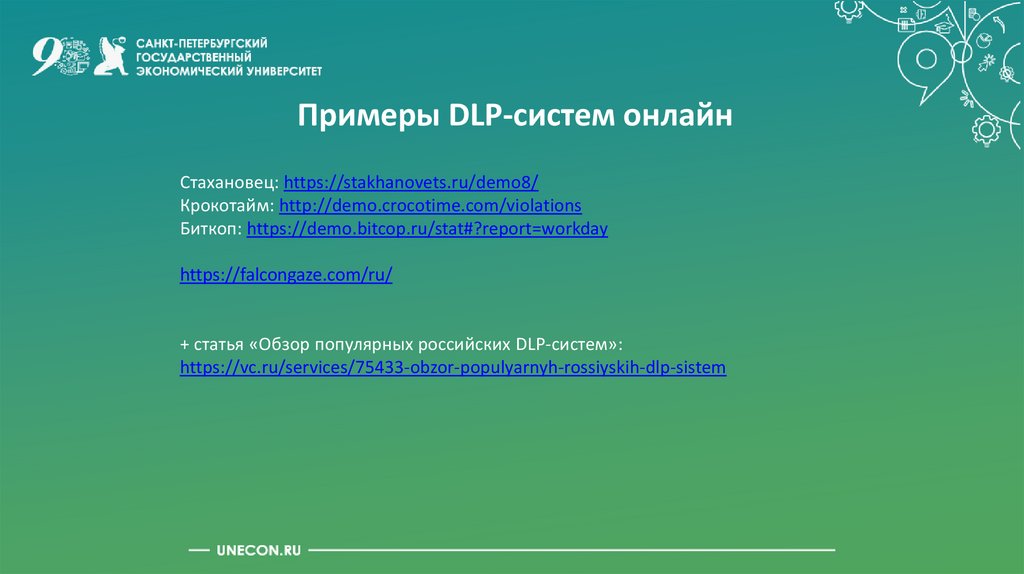

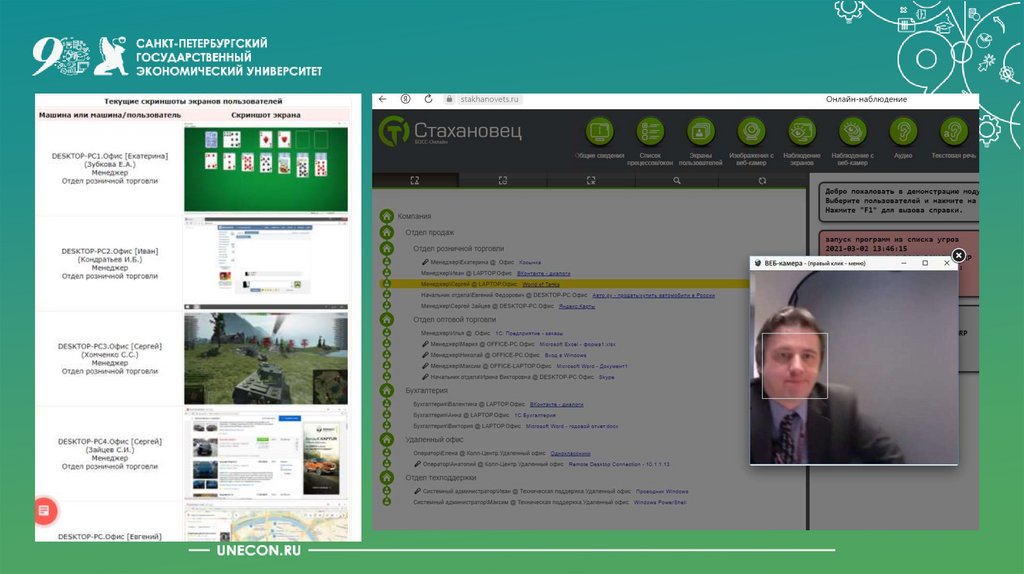

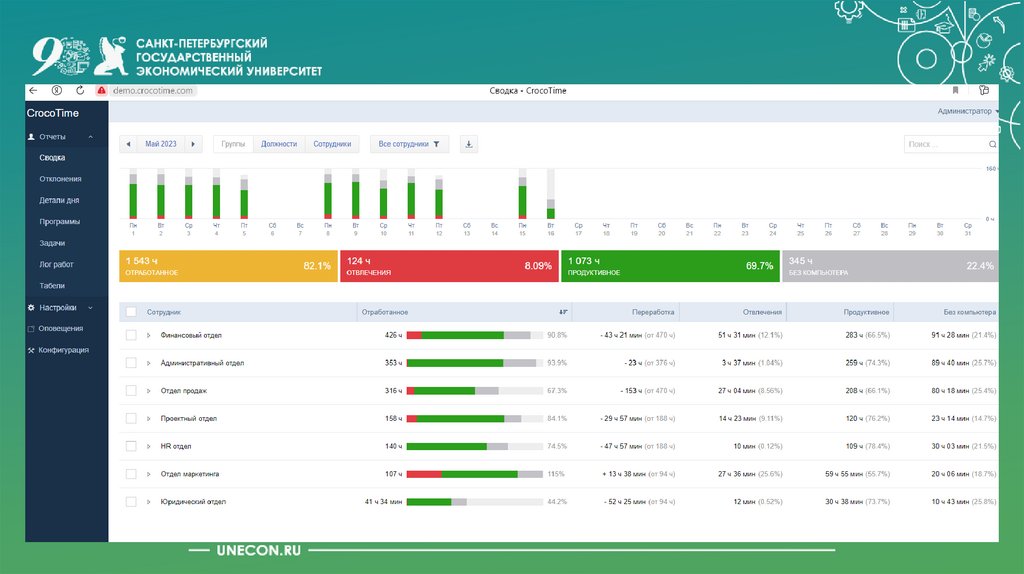

Примеры DLP-систем онлайнСтахановец: https://stakhanovets.ru/demo8/

Крокотайм: http://demo.crocotime.com/violations

Биткоп: https://demo.bitcop.ru/stat#?report=workday

https://falcongaze.com/ru/

+ статья «Обзор популярных российских DLP-систем»:

https://vc.ru/services/75433-obzor-populyarnyh-rossiyskih-dlp-sistem

26.

27.

28.

29.

Спасибо за внимание!Контакты докладчика:

+7-904-612-73-45 (Telegram, WhatsApp)

aag@itb.spb.ru

Официальный сайт СПбГЭУ: https://unecon.ru/

Сайт ООО «Инновационные Технологии в Бизнесе»:

www.Itb.spb.ru

informatics

informatics