Similar presentations:

Разработка системы защиты информации. Лекция №3

1. Кафедра систем сбора и обработки информации

ВОЕННО-КОСМИЧЕСКАЯ АКАДЕМИЯ ИМЕНИ А.Ф. МОЖАЙСКОГОКафедра систем сбора и обработки информации

По дисциплине: «Информационная безопасность

и защита информации»

Лекция №3

Преподаватель 61 кафедры

Лепешкин Ф.В.

2. Лекция № 3. Разработка системы защиты информации

Цель: изучить основные способы по разработке системы защитыинформации на соответствие требованиям по защите информации

Учебные вопросы:

1.

Разработка системы защиты информации в контексте анализа

информационных рисков.

2.

Формирование требований к системе информационнокомпьютерной безопасности.

3.

Модель защищаемых информационных ресурсов

2

3.

31. Разработка системы защиты информации в

контексте анализа информационных рисков

4. Разработка системы защиты информации в контексте анализа информационных рисков

Защита информации - это не разовое мероприятие и даже неопределенная совокупность проведенных мероприятий и

установленных средств защиты, а непрерывный

целенаправленный процесс.

Высокая степень защищенности автоматизированных систем

достигается путем тщательного анализа, выработки

детальных требований и многоуровневого синтеза систем

защиты

4

5. Базовые этапы построения системы информационно-компьютерной безопасности

Анализ физической и логической архитектуры компьютернойсистемы, а также используемых схем автоматизированной

обработки информации

Анализ

Определение, анализ и классификация возможных угроз

информации в компьютерной системе

Выявление на основе проведенного анализа уязвимых

элементов, через которые возможна реализация угроз

информации, и формирование модели нарушителя

Оценка текущего уровня информационно-компьютерной

безопасности и определение риска

Выработка детальных

требований

Разработка политики безопасности как совокупности

концептуальных решений, направленных на эффективную

защиту информации и ассоциированных с ней ресурсов

Формирование полного перечня детальных требований к

системе информационно-компьютерной безопасности в

соответствии с необходимыми классами защищенности

Разработка и реализация проекта системы защиты

информации с учетом всех предъявленных требований и

влияющих на защиту факторов

Синтез

Проверка соблюдения всех норм по обеспечению

информационно-компьютерной безопасности и контроль

правильности функционирования

Внедрение системы защиты и ее поддержание в актуальном

состоянии

5

6. Информационная безопасность системах обеспечивается:

•на уровне разработчиков системы защиты - выполнением нормативных требованийв процессе разработки и тщательным анализом информационных рисков, в

результате которого оценивается эффективность и достаточность принятых мер

защиты;

•на уровне руководства предприятия - организацией разработки, уточнения и

реализации доказанной политики безопасности;

•на административном уровне

- разработкой, уточнением и выполнением

корректных, полных и непротиворечивых планов защиты и восстановления;

•на процедурном уровне - разработкой, уточнением и обеспечением выполнения

инструкций по информационной безопасности для всего персонала;

•на программно-аппаратном уровне - качественной разработкой и поддержкой

отлаженного, сертифицированного и аттестованного комплекса средств защиты.

6

7. Разработка системы защиты информации в контексте анализа информационных рисков

7Необходимые действия по внедрению

системы информационно-компьютерной безопасности:

•выборочное подключение имеющихся защитных средств,

обеспечивает поэтапное усиления степени защищенности;

что

•первоначальную

установку

отслеживающего

режима

функционирования

средств

защиты,

при

котором

несанкционированные действия пользователей фиксируются в

системном журнале обычным порядком, но не блокируются (данный

режим позволяет выявлять и устранять имеющиеся некорректности в

настройках средств защиты

без нарушения существующей

технологии обработки информации);

•возможности по автоматизированному изменению полномочий

пользователей в зависимости от информации, накопленной в

системных журналах.

8. Стандарты определяющие процесс анализа информационных рисков АС

•ГОСТР

51583.

Защита

автоматизированных систем в

положения.

информации.

защищённом

Порядок

создания

исполнении. Общие

•ГОСТ Р ИСО/МЭК 15408-2002. Информационная технология. Методы и

средства обеспечения безопасности. Критерии оценки безопасности

информационных технологий.

•ГОСТ Р ИСО/МЭК 17799-2005. Практические правила управления

информационной безопасностью.

8

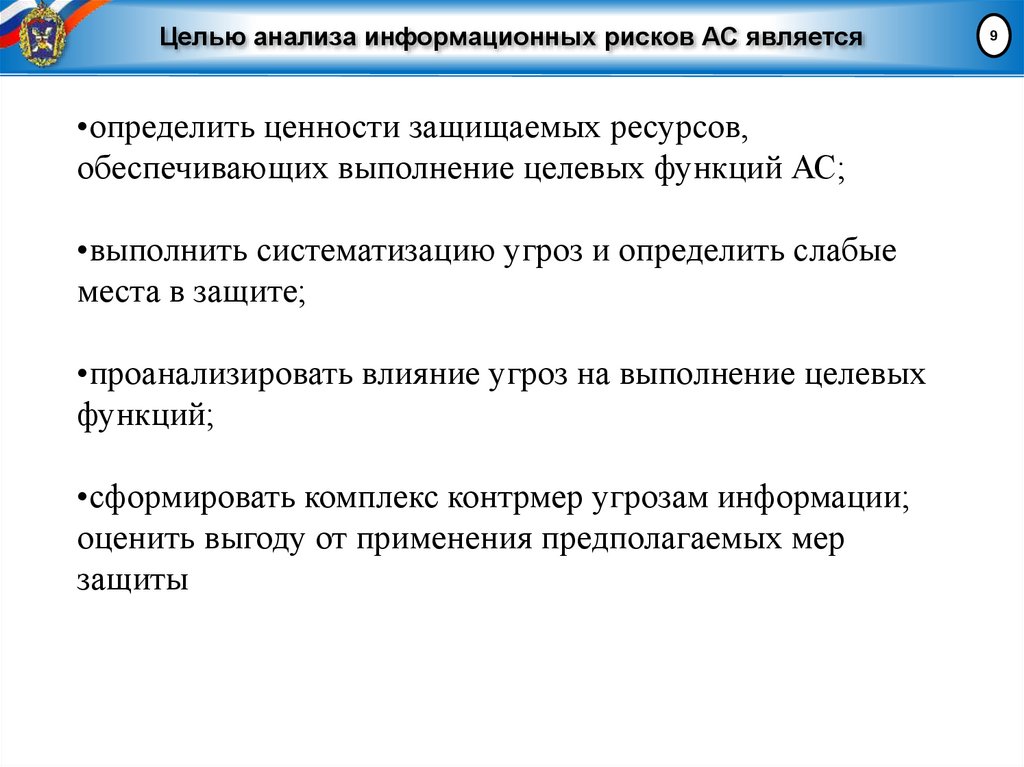

9. Целью анализа информационных рисков АС является

•определить ценности защищаемых ресурсов,обеспечивающих выполнение целевых функций АС;

•выполнить систематизацию угроз и определить слабые

места в защите;

•проанализировать влияние угроз на выполнение целевых

функций;

•сформировать комплекс контрмер угрозам информации;

оценить выгоду от применения предполагаемых мер

защиты

9

10. Анализ информационных рисков позволяет убедиться в следующем:

•защита охватывает всю систему;•идентифицированы угрозы и уязвимости ресурсов и их

уровни оценены;

•идентифицированы и оценены все возможные риски;

•контрмеры эффективны;

•расходы, связанные с информационной безопасностью,

оправданы.

10

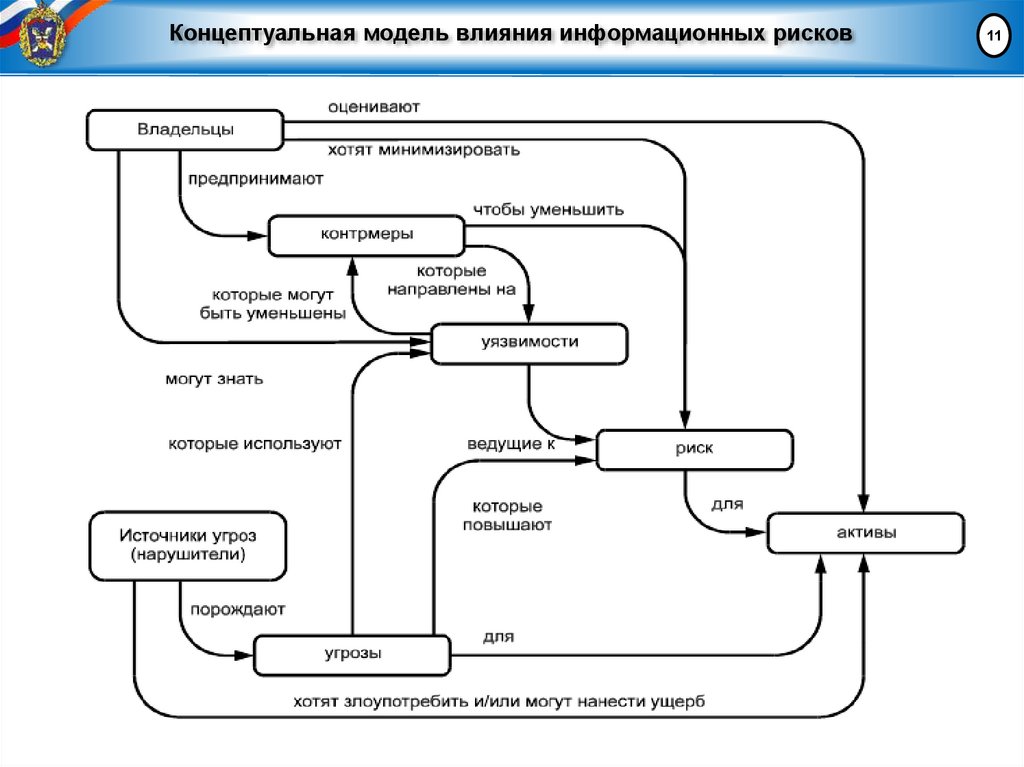

11. Концептуальная модель влияния информационных рисков

1112. Объективные внешние и внутренние факторы их влияние на безопасность активов.

•Угрозы - потенциальные возможности нарушения безопасности информации.Каждая из угроз характеризуется вероятностью реализации и степенью

возможного негативного воздействия.

•Уязвимости - слабые места (слабости) в системе защиты, которые делают

возможной реализацию угроз. Каждая из уязвимостей характеризуется

простотой (легкостью) использования при реализации соответствующей угрозы.

•Контрмеры – меры, направленные на уменьшение уязвимостей. Контрмеры

характеризуются степенью перекрытия имеющихся угроз и прочностью

механизмов защиты.

•Риски - факторы, отражающие опасность возникновения ущерба в результате

реализации угроз. Риск характеризуется стоимостным выражением

вероятностного события нарушения безопасности, ведущего к ущербу.

12

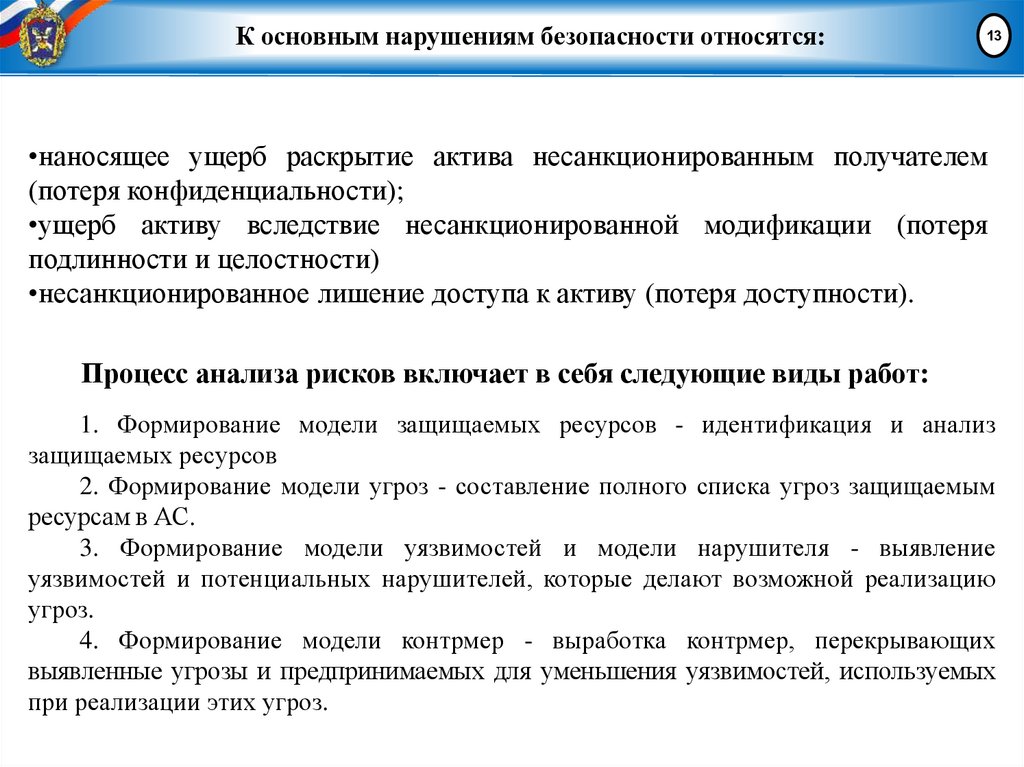

13. К основным нарушениям безопасности относятся:

13•наносящее ущерб раскрытие актива несанкционированным получателем

(потеря конфиденциальности);

•ущерб активу вследствие несанкционированной модификации (потеря

подлинности и целостности)

•несанкционированное лишение доступа к активу (потеря доступности).

Процесс анализа рисков включает в себя следующие виды работ:

1. Формирование модели защищаемых ресурсов - идентификация и анализ

защищаемых ресурсов

2. Формирование модели угроз - составление полного списка угроз защищаемым

ресурсам в АС.

3. Формирование модели уязвимостей и модели нарушителя - выявление

уязвимостей и потенциальных нарушителей, которые делают возможной реализацию

угроз.

4. Формирование модели контрмер - выработка контрмер, перекрывающих

выявленные угрозы и предпринимаемых для уменьшения уязвимостей, используемых

при реализации этих угроз.

14. Формирование требований к системе информационно-компьютерной безопасности

Формирование требованийк системе информационно-компьютерной безопасности

при выработке контрмер необходимо:

•определить требуемые классы (уровни) защищенности АС и используемых средств;

•описать контрмеры, основанные на использовании рассматриваемых средств

защиты, перекрывающих выявленные угрозы, и предпринимаемые для уменьшения

уязвимостей, делающих возможной реализацию этих угроз;

•сформировать схему размещения рассматриваемых средств защиты с указанием

режимов функционирования и параметров конфигурации, обеспечивающих

максимальную степень стойкости защиты;

•определить порядок реализации контрмер и применения рассматриваемых средств

защиты;

•сформировать рекомендации по поддержанию принятых контрмер в актуальном

состоянии, исключающем рост имеющихся и появление новых уязвимостей.

14

15. Технические требования к системе информационно-компьютерной безопасности систем обработки электронных документов

Тенденции в развитии компьютерных сетейрост открытости (подключение к открытым

коммуникациям и наличие в рамках одной

локальной сети сегментов с различными

требованиями по информационнокомпьютерной безопасности);

рост гетерогенности (совместное

использование различных аппаратных, сетевых

и операционных платформ, отличающихся

особенностями настройки, эксплуатации и

сопровождения);

рост масштабности (наличие большого числа

пользователей различной организационной

принадлежности и рост сложности

компьютерных систем);

рост динамичности (интенсивное изменение

структуры, технологических схем и условий

функционирования компьютерных сетей).

Недостатки современных компьютерных систем

отсутствие или недостаточная эффективность

функций защиты в используемых технологиях

обработки данных и протоколах

информационного обмена;

наличие ошибок в программном обеспечении;

сложность управления (установки,

использования и администрирования).

Общесистемные требования

соответствие законодательным актам и

нормативным документам;

требования теории и практики защиты

информации;

требования по эффективности управления и

контроля;

требования по надежности защиты и удобству

администрирования и применения.

Технические требования к системе

информационно-компьютерной безопасности

наличие и полнота реализации всех

приоритетных функций защиты;

наличие эффективной службы

централизованного управления

пользователями и ресурсами компьютерной

сети;

поддержка возможности обновления

общесистемного ПО;

способность к поэтапному внедрению и

адаптации;

возможность контроля защищенности, а также

обнаружения атак;

простота и удобство установки, эксплуатации

и сопровождения.

15

16. требования к методам и средствам технической защиты :

•функциональные - решение требуемой совокупности задач защиты;•требования по надежности - способности корректно, а также с требуемой полнотой

и стойкостью выполнять все предусмотренные функции защиты;

•требования по гибкости - возможности адаптации при изменении структуры,

технологических

схем

и

условий

функционирования

защищаемой

автоматизируемой системы, а также способности к поэтапному внедрению;

•эргономические - простоты и удобства установки и конфигурирования,

администрирования, эксплуатации, а также минимизации помех пользователям;

•качества документации - наличия всех необходимых эксплуатационных

документов, правильности оформления, а также полноты, корректности и

непротиворечивости их содержания;

•формальные - наличия необходимых сертификатов, протоколов, актов, а также

других документально оформленных подтверждений о присутствии заявленных

возможностей;

•экономические - минимизация финансовых и ресурсных затрат.

16

17. Вопрос 3. Модель защищаемых ресурсов Схема использования и размещения информационных и программных ресурсов компьютера

Вопрос 3. Модель защищаемых ресурсов17

Схема использования и размещения информационных и программных ресурсов

компьютера

Информация

Требует для

обработки

Требуют для

выполнения

Время

процессора

Требует для

ввода-вывода

Требует для

временного

хранения

Устройства

ввода-вывода

(монитор, сканер,

принтер и т.д.)

Основная

память

Запоминающие

устройства

(HDD, USB, DVD и т.д.)

Требует для

постоянного

хранения

Требует для

передачи

Другие виды

памяти (регистры

процессора, порты

ввода-вывода)

Средства передачи

данных

Могут

потребовать

для

использования

Программы

informatics

informatics