Similar presentations:

Методы обеспечения информации

1.

автономное профессиональное образовательное учреждение Краснодарского"Краснодарский информационно-технологический техникум"

края

Методы обеспечения

информации

https://kk-kitt.ru/

26 октября, 2023 год

Государственное

Для вас старались:

Савин Ю.А.

Данил К.А.

г.

Краснодар

2.

Contents01.

Методы информационной безопасности

02.

Правовые и организационно-технические методы

обеспечения информационной безопасности

03.

Основное содержание составляющих ИБ

04.

Концептуальная модель информационной безопасности

3.

Что такое информационнаябезопасность и что она включает

Информационная безопасность - это меры для защиты информации от

несанкционированного доступа, обеспечения её конфиденциальности,

целостности и доступности

Технические средства

Организационные средства

резервное копирование и удаленное

хранение наиболее важных массивов

данных; дублирование и

резервирование всех подсистем сетей,

которые имеют значение для

сохранности данных; обеспечение

возможности использовать резервные

системы электропитания; обеспечение

безопасности от пожара или

повреждения оборудования водой

разрабатывают внутреннюю документацию;

проводят инструктаж и периодические

проверки персонала; разграничивают

зоны ответственности; внедряют

программные продукты, которые защищают

данные от копирования или уничтожения

любым пользователем, в том числе топменеджментом организации; составляют

планы восстановления системы.

Аутентификация

Идентификация

система способов проверки

совпадения пользователя с тем

образом, которому разрешен

допуск.

механизм присвоения собственного

уникального имени или образа

пользователю, который

взаимодействует с информацией.

4.

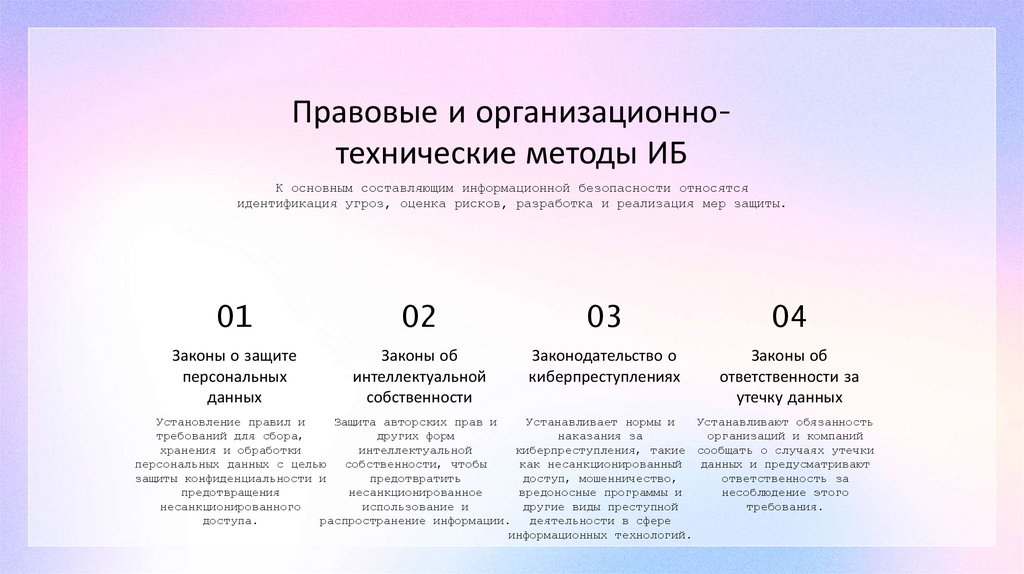

Правовые и организационнотехнические методы ИБК основным составляющим информационной безопасности относятся

идентификация угроз, оценка рисков, разработка и реализация мер защиты.

01

02

03

04

Законы о защите

персональных

данных

Законы об

интеллектуальной

собственности

Законодательство о

киберпреступлениях

Законы об

ответственности за

утечку данных

Установление правил и

Защита авторских прав и

Устанавливает нормы и

Устанавливают обязанность

требований для сбора,

других форм

наказания за

организаций и компаний

хранения и обработки

интеллектуальной

киберпреступления, такие сообщать о случаях утечки

персональных данных с целью

собственности, чтобы

как несанкционированный

данных и предусматривают

защиты конфиденциальности и

предотвратить

доступ, мошенничество,

ответственность за

предотвращения

несанкционированное

вредоносные программы и

несоблюдение этого

несанкционированного

использование и

другие виды преступной

требования.

доступа.

распространение информации.

деятельности в сфере

информационных технологий.

5.

Составляющиеинформационной

безопасности

6.

Составляющие информационнойбезопасности

К основным составляющим информационной безопасности

относятся идентификация угроз, оценка рисков, разработка и

реализация мер защиты.

Авторизация

Процесс предоставления

или ограничения доступа

авторизованным

пользователям согласно их

роли или полномочиям.

Дополнительные

аспекты ИБ

Включают обнаружение и

предотвращение

вторжений, защиту от

вредоносных программ.

7.

Всего по чуть-чутьХотите факт? Держите - В 2021 году по данным исследования IBM, средний размер

компенсации за инциденты информационной безопасности составлял около 4,24 миллиона

долларов США.

• Концептуальная модель

информационной безопасности

представляет собой системный

подход, включающий анализ угроз,

оценку рисков, выбор мер защиты и Концептуальная модель

ИБ

постоянный мониторинг

безопасности.

• Современные вызовы включают

защиту от сложных кибератак,

управление рисками утечек данных

и соблюдение растущих требований

законодательства.

Современные вызовы в

области ИБ

• Примеры практической реализации

включают внедрение систем

управления безопасностью

информации (ISMS) и

Примеры практической

использование стандартов, таких

реализации ИБ

как ISO 27001.

Будущее

информационной

безопасности

• Будущее информационной

безопасности будет сосредоточено

на развитии искусственного

интеллекта для обнаружения угроз,

обеспечении защиты облачных

технологий и адаптации к

эволюционирующим киберугрозам.

8.

BEDI S UYAZVIMOSTUМинутка фактов

из мира ИБ

Согласно отчету Verizon 2021, 85% всех нарушений

безопасности связаны с уязвимостями, для которых

уже существовали известные исправления, но

которые не были применены.

HACKERS

Давайте впитаем

эту инфу

В 2020 году в результате нападений хакеров было

скомпрометировано около 36 миллиардов записей,

оставляя миллионы людей под угрозой утраты

конфиденциальной информации.

CYBERATTACK

Самыми распространенными видами кибератак

являются фишинг, вредоносные программы,

неуполномоченный доступ и атаки на приложения и

сервисы.

2FA

Двухфакторная аутентификация (2FA) является

эффективным средством защиты онлайн-аккаунтов.

Она требует предоставления не только пароля, но

и дополнительного подтверждения, например, через

смс-сообщение или мобильное приложение.

9.

Бэкапы и восстановлениепроверка подлинности

пользователей или устройств

перед предоставлением доступа

к информации.

Фильтрация

трафика

использование средств

фильтрации и мониторинга

сетевого трафика для

обнаружения и блокировки

потенциально вредоносных или

нежелательных соединений.

Обновление программного

обеспечения

регулярное обновление

операционных систем,

приложений и антивирусных

программ для исправления

уязвимостей и повышения

безопасности.

МЕТОДЫ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

10.

Нет никакой безопасности. И как только ты это понимаешь,весь мир перед тобой на блюде.

Политика

информационной

безопасности

Физическая

безопасность

Управление

рисками

Техническая

безопасность

Представляет собой набор

правил, процедур и мер

безопасности, разработанных

организацией для защиты

информации от угроз, как

внутренних, так и внешних.

Включает в себя меры,

принимаемые для защиты

физического оборудования,

серверных комнат, центров

обработки данных и других

физических активов

организации.

Процесс идентификации,

анализа, оценки и

управления угрозами и

рисками информационной

безопасности

Включает в себя меры,

принимаемые на уровне

технологий и систем для

обеспечения безопасности

информации.

11.

Нет нити, у которой были бы начало и конец.Есть целая сеть из нитей, и я вишу внутри.

Вывод

Мы рассмотрели основные методы

и подходы информационной

безопасности. Спасибо за

внимание!

Самое уязвимое — это люди.

Держите ещё цитаток <3

Но я вижу красоту в правилах. Невидимая

пропасть хаоса скрывается за угрожающей маской

порядка.

12.

В этом непростомделе, для лучшего

преподавателя,

работали мы:

Важговский А.В.

Кто знает его, у того нет больше

лучших преподавателей, ведь кто

может быть лучше него?

Данил К.А.

Вроде как бы и да, но в тоже время и

нет.

Ждёт посылку с Алиэкспресс.

Съешь ещё этих

мягких французских

булочек, да выпей

чаю

Куда я жмал

Савин Ю.А.

Хотел туда сюда и миллионер, а

получилось туда сюда и я курьер.

informatics

informatics