Similar presentations:

Социальная инженерия и OSINT

1.

Лекция#3Соц.инженерия и OSINT

2.

OSINT - поиск информации из открытых источников1. Open Source Intelligence согласно The Penetration Testing Executio

n Standard

2. Advanced Reconnaissance Framework

3. Средств автоматизации Open Source Intelligence (OSINT)

3.

РазведкаСбор информации

● База жителей Украины nomer.org

● ЧП/ФОП: (любимый бот в Telegram @OpenDataUABot)

● Декларации @OpenDeclarationBot

● Реестр судебных дел: http://reyestr.court.gov.ua/

● 101 публичный реестр Украины. Пользуйтесь!

http://argumentua.com/stati/101-publichnyi-reestr-ukrainy-polzuites

● Соц. Сети (восстановление аккаунта по известным данным)

● Мессенджеры

● Google (дорки)

● Информация о мобильных номерах

4.

БД утекших паролей1. https://haveibeenpwned.com

2. https://www.leakedsource.com (2$ в сутки)

3. https://isleaked.com

5.

Домены в зоне .uaДля регистрации нужна торговая марка и номер лицензии

● Найти номер лицензии: http://dig.ua

● Проверить владельца ТМ: http://base.uipv.org/searchBUL/search.php

6.

Поисковики1. Гугл хакинг

2. Продвинутый Яндекс поиск

3. Shodan

4. Censys

7.

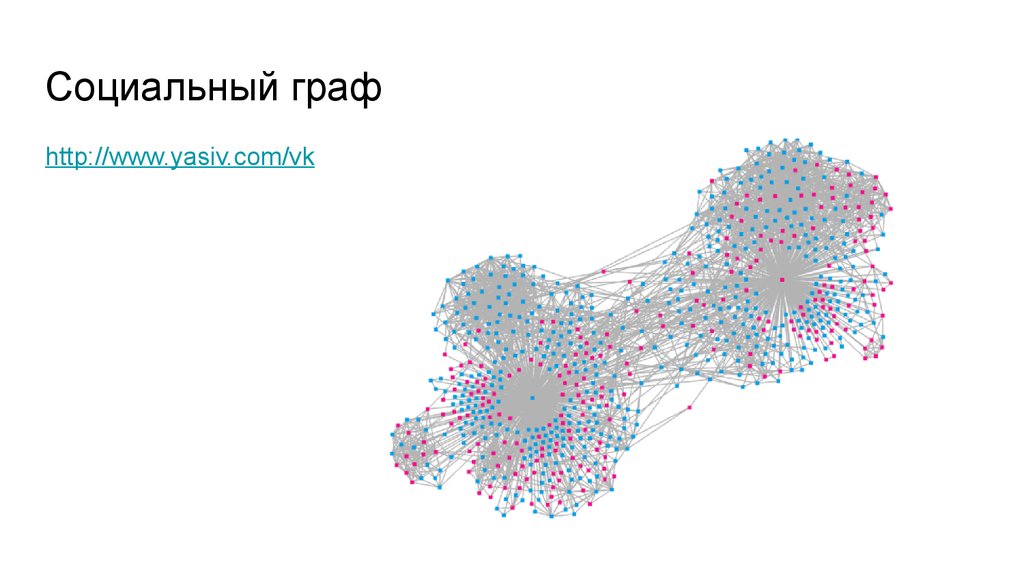

Социальный графhttp://www.yasiv.com/vk

8.

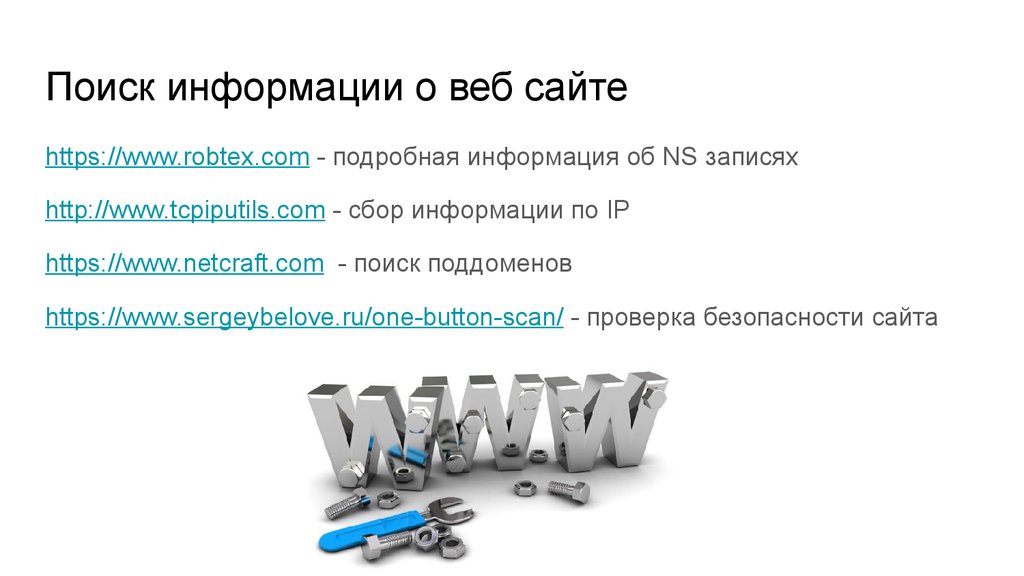

Поиск информации о веб сайтеhttps://www.robtex.com - подробная информация об NS записях

http://www.tcpiputils.com - сбор информации по IP

https://www.netcraft.com - поиск поддоменов

https://www.sergeybelove.ru/one-button-scan/ - проверка безопасности сайта

9.

О компанииhttps://youcontrol.com.ua - бесплатно узнать ЕДРПОУ по ФИО/названию

https://usr.minjust.gov.ua/ua/freesearch - узнать инфо о компании по ЕДРПОУ

10.

Получить имейлы компанииhttps://emailhunter.co/

theharvester - утилита из KaliLinux

10

11.

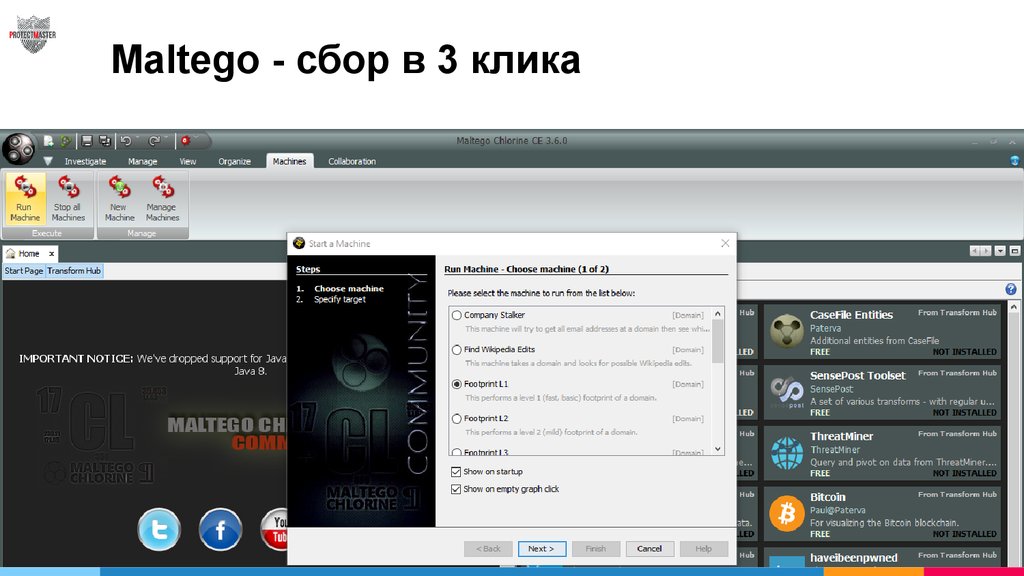

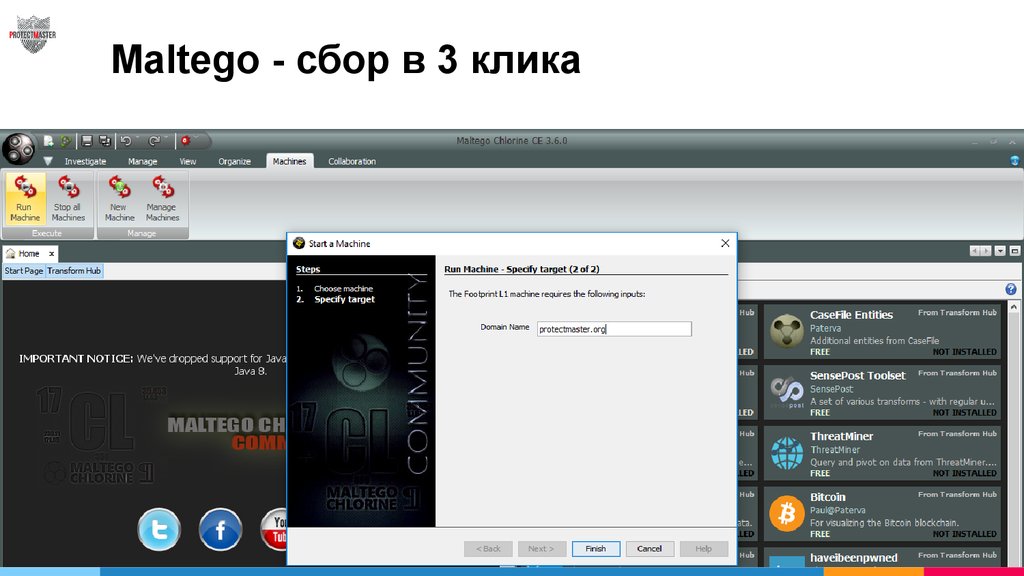

Maltego - сбор в 3 клика12.

Maltego - сбор в 3 клика13.

Maltego - сбор в 3 клика14.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Претекстинг — это действие, отработанное

по заранее составленному сценарию

(претексту). В результате цель (жертва)

должна

выдать

определённую

информацию, или совершить определённое

действие. (дальше кейс на примере

Amazon)

Этот вид атак применяется обычно по

телефону.

Обычно нужны доп.данные (например,

персонализации: выяснение имени

сотрудника, занимаемой им должности

и названия проектов, над которыми он

работает), с тем, чтобы обеспечить

доверие цели.

15.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Фишинг

—

техника,

направленная

на

жульническое

получение

конфиденциальной

информации. Обычно злоумышленник посылает

цели e-mail, подделанный под официальное

письмо — от банка или платёжной системы —

требующее

«проверки»

определённой

информации, или совершения определённых

действий.

Это письмо обычно содержит ссылку на

фальшивую

web-страницу,

имитирующую

официальную, с корпоративным логотипом и

содержимым, и содержащую форму, требующую

ввести конфиденциальную информацию — от

домашнего адреса до пин-кода банковской карты.

16.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Троянский конь: Эта техника эксплуатирует

любопытство, либо алчность цели. Злоумышленник

отправляет e-mail, содержащий во вложении важное

обновление антивируса, или даже свежий компромат

на сотрудника. Такая техника остаётся эффективной,

пока пользователи будут слепо кликать по любым

вложениям.

17.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Дорожное яблоко: Этот метод атаки

представляет

собой

адаптацию

троянского

коня,

и

состоит

в

использовании физических носителей.

Злоумышленник

может

подбросить

инфицированный USB, CD, или карту

памяти, в месте, где носитель может быть

легко найден (коридор, лифт, парковка).

Носитель

подделывается

под

официальный,

и

сопровождается

подписью,

призванной

вызвать

любопытство.

Например: “Зарплата

сентябрь 2016”.

сотрудников

на

18.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Кви про кво: Злоумышленник может

позвонить по случайному номеру в

компанию, и представиться сотрудником

техподдержки, опрашивающим, есть ли

какие-либо технические проблемы. В

случае, если они есть, в процессе их

«решения» цель вводит команды,

которые позволяют злоумышленнику

запустить вредоносное программное

обеспечение.

19.

Виды соц. инженерии (Самое общее)https://habrahabr.ru/post/83415/

Обратная социальная инженерия.

Целью обратной социальной инженерии

является заставить цель саму обратиться к

злоумышленнику за «помощью». С этой

целью злоумышленник может применить

следующие техники:

Диверсия: Создание обратимой неполадки

на компьютере жертвы.

Реклама:

Злоумышленник

подсовывает

жертве объявление вида «Если возникли

неполадки с компьютером, позвоните по

такому-то номеру» (это в большей степени

касается сотрудников, которые находятся в

командировке или отпуске).

20.

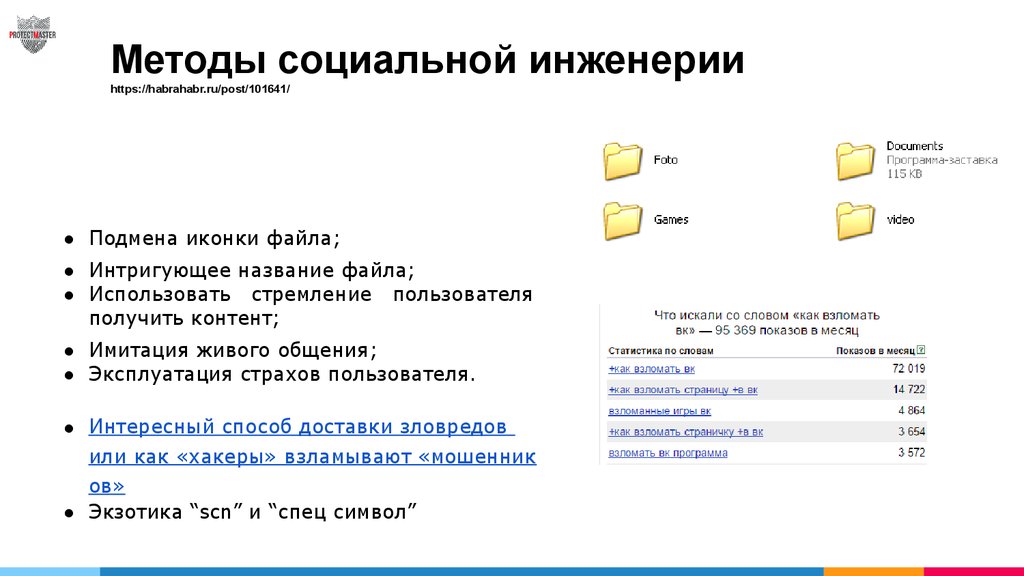

Методы социальной инженерииhttps://habrahabr.ru/post/101641/

● Подмена иконки файла;

● Интригующее название файла;

● Использовать стремление пользователя

получить контент;

● Имитация живого общения;

● Эксплуатация страхов пользователя.

● Интересный способ доставки зловредов

или как «хакеры» взламывают «мошенник

ов»

● Экзотика “scn” и “спец символ”

21.

Content spoofing на примере сайтапрезидента

Уязвимость закрыта!

http://president.gov.ua/js/jw/player.swf?file=http://site/1.flv

Пример :

Порошенко заявил о намерении сняться в ПОРНО

Взято с http://websecurity.com.ua/6956/

22.

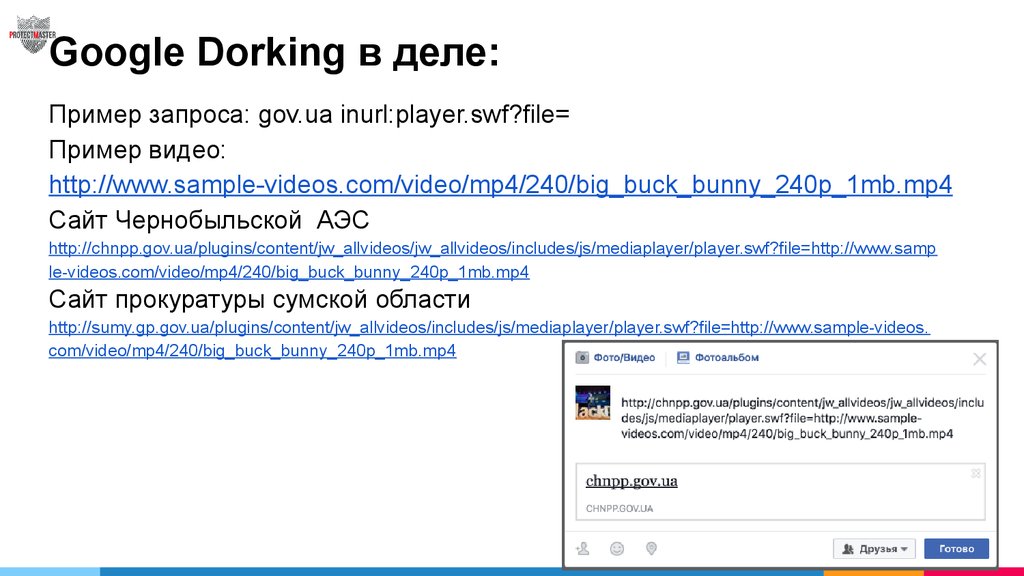

Google Dorking в деле:Пример запроса: gov.ua inurl:player.swf?file=

Пример видео:

http://www.sample-videos.com/video/mp4/240/big_buck_bunny_240p_1mb.mp4

Сайт Чернобыльской АЭС

http://chnpp.gov.ua/plugins/content/jw_allvideos/jw_allvideos/includes/js/mediaplayer/player.swf?file=http://www.samp

le-videos.com/video/mp4/240/big_buck_bunny_240p_1mb.mp4

Сайт прокуратуры сумской области

http://sumy.gp.gov.ua/plugins/content/jw_allvideos/includes/js/mediaplayer/player.swf?file=http://www.sample-videos.

com/video/mp4/240/big_buck_bunny_240p_1mb.mp4

23.

Где деньги?Кейс 1 : Покупка техники на amazon

за 10% от стоимости

Кейс 2 (для дебилов):

“Волшебный кошелек”

https://bhf.io/threads/95624/

24.

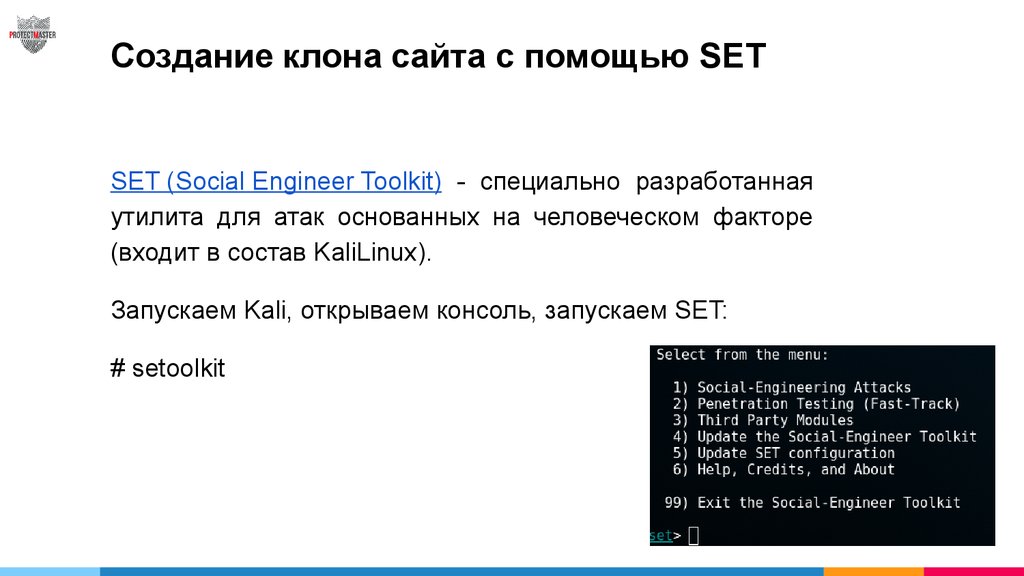

Создание клона сайта с помощью SETSET (Social Engineer Toolkit) - специально разработанная

утилита для атак основанных на человеческом факторе

(входит в состав KaliLinux).

Запускаем Kali, открываем консоль, запускаем SET:

# setoolkit

25.

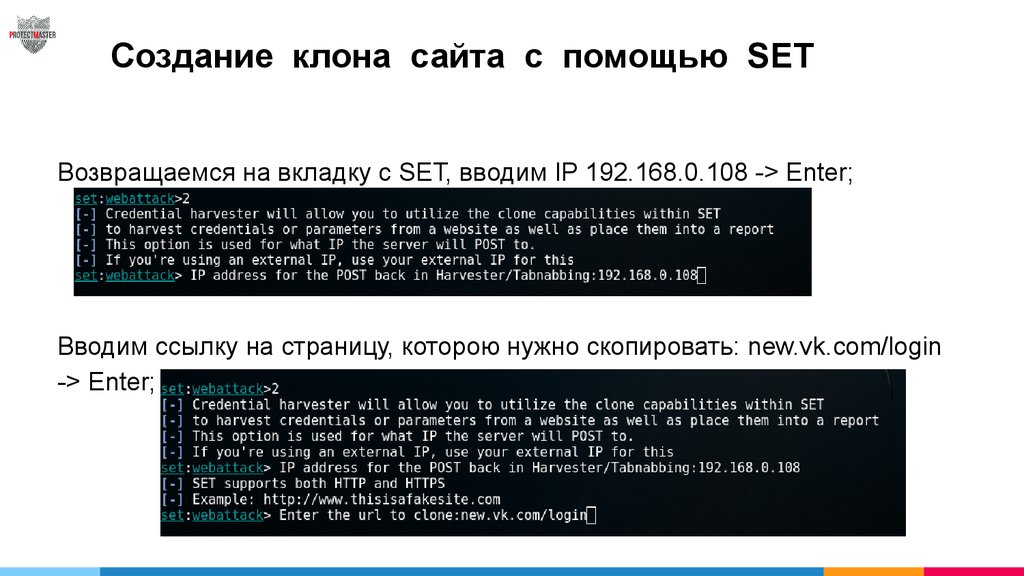

Создание клона сайта с помощью SETЖмем 1 (Social-Engineering Attacks) -> Enter;

Жмем 2 (Website Attack Vectors) -> Enter;

Жмем 3 (Credential Harvester Attack Method) -> Enter;

Жмем 2 (Site Cloner) -> Enter.

Открываем вторую вкладку терминала (Ctrl+Shift+T)

# ifconfig

Копируем свой IP. (мой 192.168.0.108)

26.

Создание клона сайта с помощью SETВозвращаемся на вкладку с SET, вводим IP 192.168.0.108 -> Enter;

Вводим ссылку на страницу, которою нужно скопировать: new.vk.com/login

-> Enter;

27.

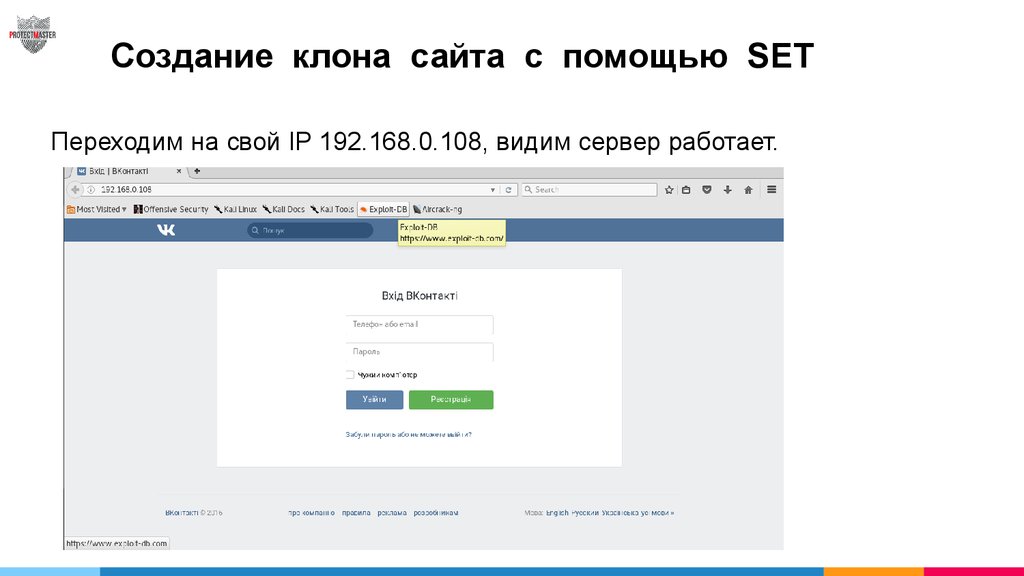

Создание клона сайта с помощью SETЕсли Apache не запущен, предложит его запустить: y -> Enter.

Наш сайт находится в /var/www/html/ (3 файла), сервер уже запущен

28.

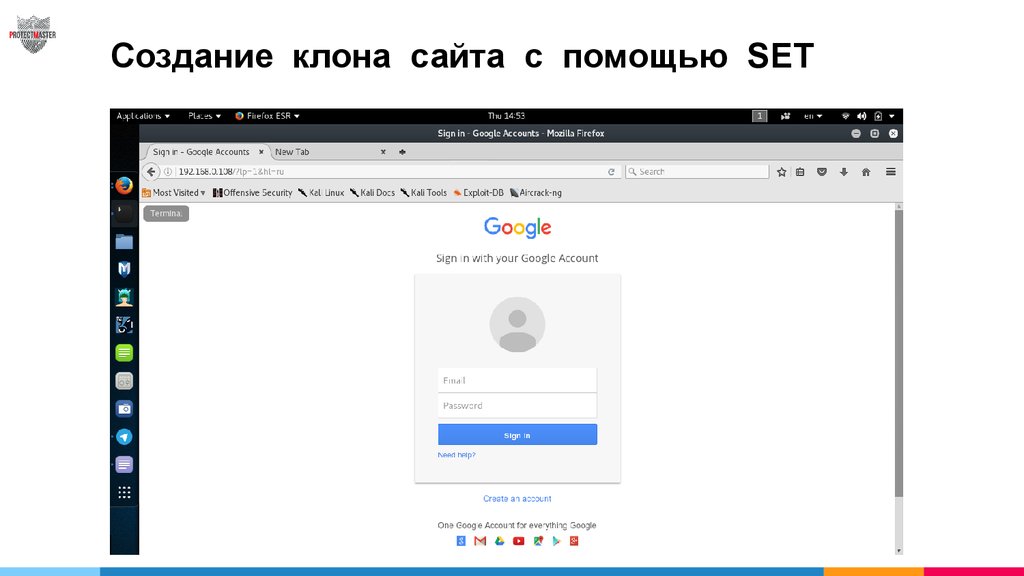

Создание клона сайта с помощью SETПереходим на свой IP 192.168.0.108, видим сервер работает.

29.

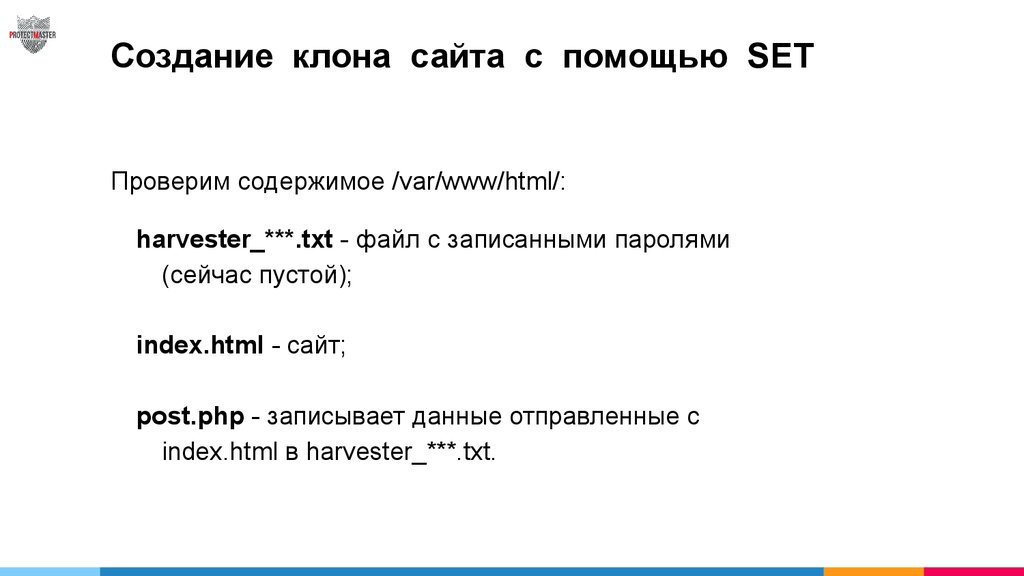

Создание клона сайта с помощью SETПроверим содержимое /var/www/html/:

harvester_***.txt - файл с записанными паролями

(сейчас пустой);

index.html - сайт;

post.php - записывает данные отправленные с

index.html в harvester_***.txt.

30.

Создание клона сайта с помощью SETВернемся на сайт, введем данные и проверим

harvester_***.txt

Введенные данные записались в файл.

31.

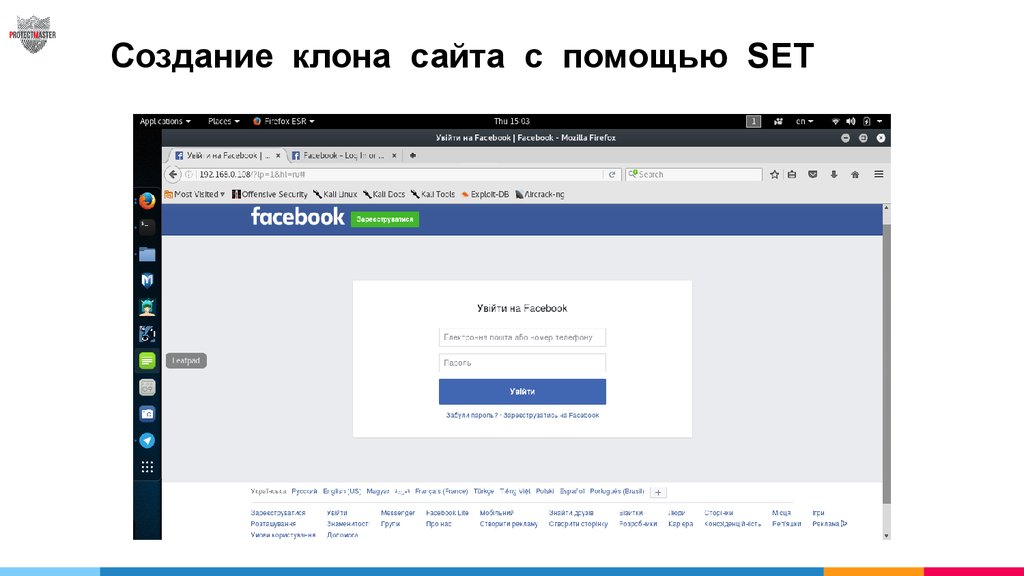

Создание клона сайта с помощью SET32.

Создание клона сайта с помощью SET33.

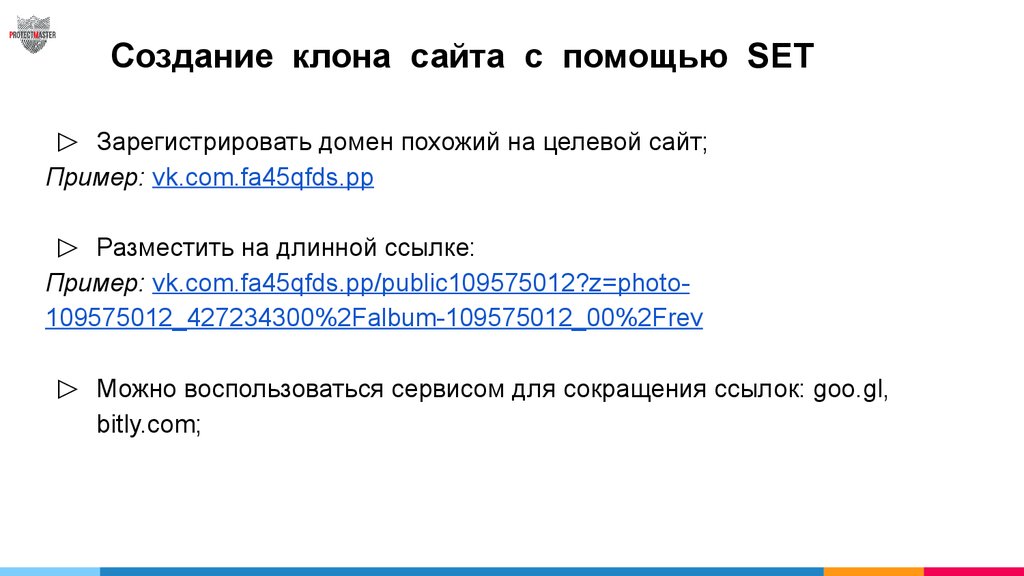

Создание клона сайта с помощью SET▷ Зарегистрировать домен похожий на целевой сайт;

Пример: vk.com.fa45qfds.pp

▷ Разместить на длинной ссылке:

Пример: vk.com.fa45qfds.pp/public109575012?z=photo109575012_427234300%2Falbum-109575012_00%2Frev

▷ Можно воспользоваться сервисом для сокращения ссылок: goo.gl,

bitly.com;

34.

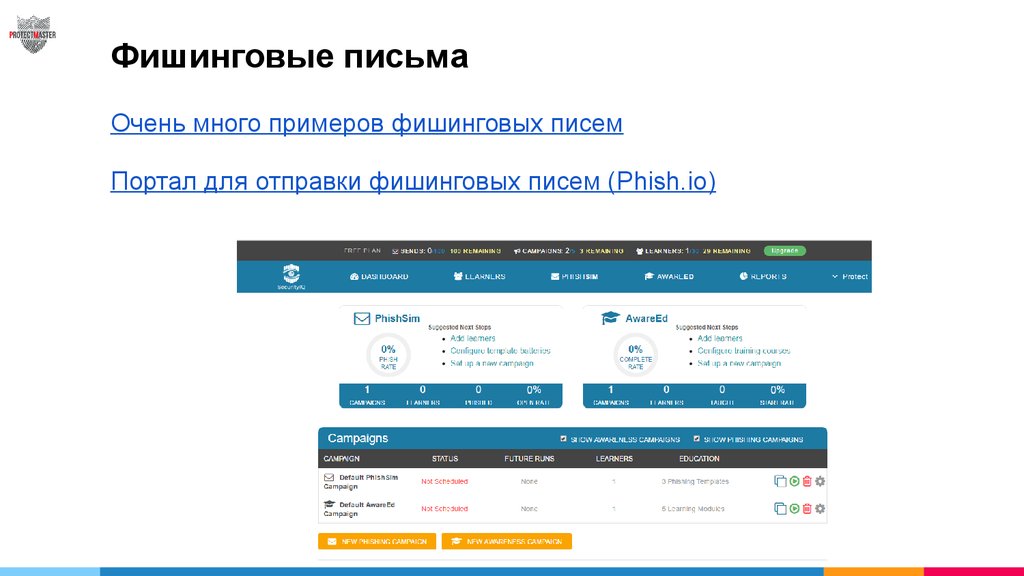

Фишинговые письмаОчень много примеров фишинговых писем

Портал для отправки фишинговых писем (Phish.io)

35.

Создание фишинговых писемSnappySnippet - копирует любую разметку на сайте.

Например можно скопировать внешний вид прикрепленных

файлов

http://html.editey.com/ -

сервис от гугла, позволяет видить

изменения html “на лету”

https://templates.mailchimp.com/resources/inline-css/

-

получение

inlinecss

Отправка HTML писем - самый простой вариант Thunderbird

36.

Боевой примерhttps://en.protectmaster.org/v/login.php

https://en.protectmaster.org/g/login.php

37.

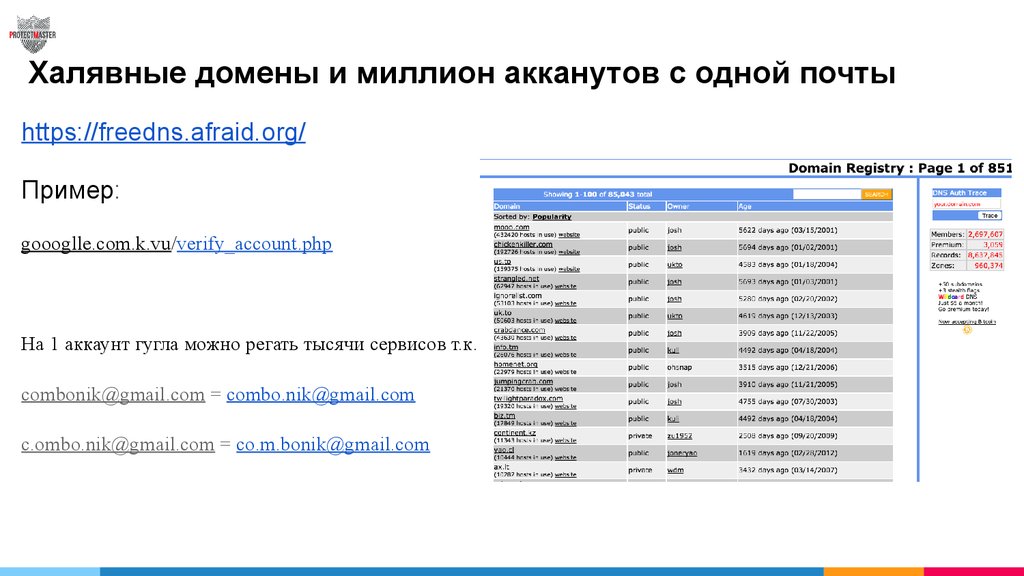

Халявные домены и миллион акканутов с одной почтыhttps://freedns.afraid.org/

Пример:

goooglle.com.k.vu/verify_account.php

На 1 аккаунт гугла можно регать тысячи сервисов т.к.

combonik@gmail.com = combo.nik@gmail.com

c.ombo.nik@gmail.com = co.m.bonik@gmail.com

38.

Где взять шаблоны, чтоб не заморачиватьсяhttps://securityiq.infosecinstitute.com

39.

RuberDuckyСмысл заключается в том, что подключенное устройство является

программируемым и определяется в системе как USB-клавиатура,

что как следствие, позволяет обойти любой запрет на автозагрузку

и т.д.

https://goo.gl/mGOuBU - подробно в этом видео

https://ducktoolkit.com/ - сайт для авто формирования сплойтов

NetHunter — это пoчти не измененный Kali Linux, устанавливаемый

«поверх» Android и работающий внутри chroot-окружения.

https://xakep.ru/2015/04/07/195-kalinethunter/ - хорошее описание

возможностей

40.

Неделя 2.▷ ДЗ 3 - сбор информации об одном из одногруппников (данные

будут на гугл диске)

▷ Неделя 2 - Веб безопасность, Бабич Эдуард

41.

E-mail: info@protectmaster.orgТелефон: +380947112959

https://vk.com/protectua

https://www.facebook.com/protectmaster/

https://twitter.com/protectmasterua

https://www.youtube.com/channel/UCC5lUDEZMZGuV0JYNhpak1Q

41

internet

internet