Similar presentations:

Системы шифрования дисковых данных

1.

Системы шифрованиядисковых данных

2.

Шифрование диска — технология защитыинформации, переводящая данные на

диске в нечитаемый код, который

нелегальный пользователь не сможет легко

расшифровать.

3.

Классификация• Для шифрования диска используется

специальное программное или аппаратное обеспечение,

которое шифрует каждый бит хранилища.

4.

Прозрачное шифрование• Прозрачное шифрование (Transparent encryption), также

называемое шифрованием в реальном времени (real-time

encryption) или шифрованием на лету (on-the-fly

encryption) — это метод, использующий какоенибудь программное обеспечение для шифрования диска

• Существует несколько способов организации прозрачного

шифрования: шифрование разделов и шифрование на

уровне файлов.

5.

шифрование на уровне файловойсистемы

• Шифрование на уровне файловой системы (filesystem-level

encryption — FLE ) — процесс шифрования каждого файла

в хранилище. Доступ к зашифрованным данным можно

получить только после успешной аутентификации.

Некоторые операционные системы имеют собственные

приложения для FLE, при этом доступно и множество

реализаций от сторонних разработчиков. FLE прозрачно,

это значит, что каждый, кто имеет доступ к файловой

системе, может просматривать названия

и метаданные зашифрованных файлов, которыми может

воспользоваться злоумышленник

6.

Отличия FDE от FLE• FDE автоматически шифрует все данные на диске, в то

время как FLE не защищает данные вне зашифрованных

файлов и папок, поэтому временные и swap файлы могут

содержать незашифрованную информацию

7.

Trusted Platform Module• Trusted Platform Module (TPM) — это безопасный

криптопроцессор, встроенный в материнскую плату,

который может быть использован

для аутентификации аппаратных устройств. Так же он

может хранить большие двоичные данные, например,

секретные ключи и связывать их с конфигурацией целевой

системы, в результате чего они будут зашифрованы, и

расшифровать их можно будет только на выбранном

устройстве

• Есть как FDE, использующие TPM, например, BitLocker, так

и те, которые не поддерживают работу с ним,

8.

Полное шифрование и главнаязагрузочная запись

• При установке программно реализованного FDE на

загрузочный диск операционной системы, которая

использует главную загрузочную запись (master boot record,

MBR), FDE должен перенаправлять MBR на специальную

предзагрузочную среду (pre-boot environment, PBE), для

осуществления предзагрузочной аутентификации ( Pre-Boot

Authentication, PBA). Только после прохождения PBA будет

расшифрован загрузочный сектор операционной системы.

Некоторые реализации предоставляют возможность PBA по

сети

9.

Механизмы восстановленияпароля/данных

• Для систем шифрования дисков необходимы безопасные и

надёжные механизмы восстановления данных. Реализация

должна предоставлять простой и безопасный способ

восстановления паролей (наиболее важную информацию) в

случае, если пользователь его забудет.

• Большинство реализаций предлагают решения на основе

пароля пользователя. К примеру, если есть защищённый

компьютер, то он может отправить пользователю, забывшему

пароль, специальный код, который он потом использует для

доступа к сайту восстановления данных. Сайт задаст

пользователю секретный вопрос, на который пользователь

ранее давал ответ, после чего ему будет выслан пароль или

одноразовый код восстановления данных. Это также может быть

реализовано обращением к службе поддержки

10.

Проблемы безопасности• Большинство программно реализованных систем полного

шифрования уязвимы для атаки методом холодной

перезагрузки, посредством которого ключи могут быть

украдены. Атака основана на том, что данные

в оперативной памяти могут сохраняться до нескольких

минут после выключения компьютера. Время сохранения

можно увеличить охлаждением памяти. Системы,

использующие TPM, тоже неустойчивы к такой атаке, так

как ключ, необходимый операционной системе для доступа

к данным, хранится в оперативной памяти

11.

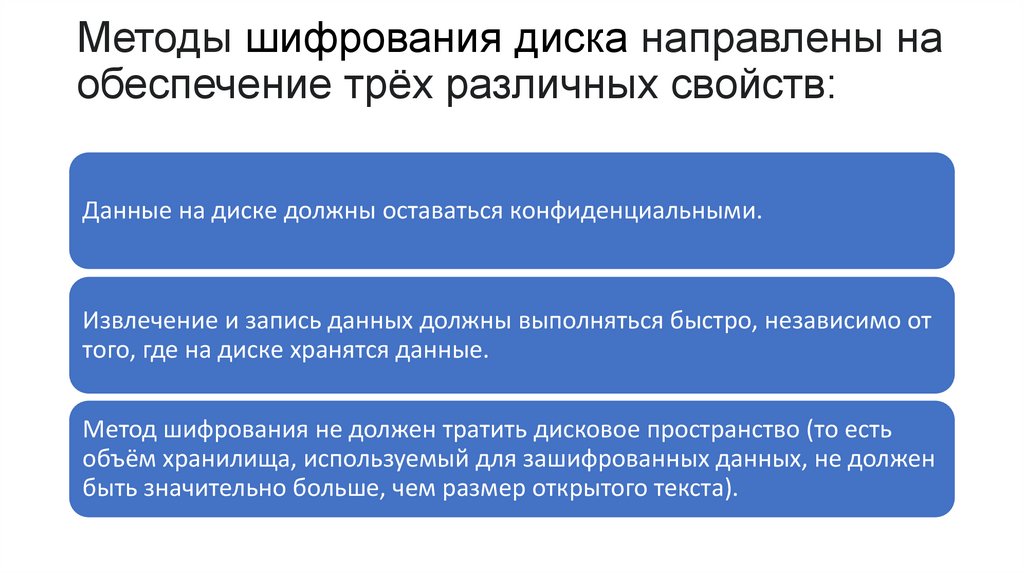

Методы шифрования диска направлены наобеспечение трёх различных свойств:

Данные на диске должны оставаться конфиденциальными.

Извлечение и запись данных должны выполняться быстро, независимо от

того, где на диске хранятся данные.

Метод шифрования не должен тратить дисковое пространство (то есть

объём хранилища, используемый для зашифрованных данных, не должен

быть значительно больше, чем размер открытого текста).

12.

Самошифруемый диск• Самошифруемый диск (self-encrypting drive — SED) —

диск, шифрование которого реализовано на

методах аппаратного шифрования и полного

шифрования диска с условием того, что в контроллер этого

диска встроено устройство аппаратного шифрования

13.

Работа предзагрузки самошифруемогодиска определяется следующим порядком:

1.При первой загрузке это ПО запрашивает пользователя ввести

номинальные учётные данные и генерирует дисковой ключ сессии

(англ. disk session key — DSK), которым шифрует эти пользовательские

данные.

2.Далее это ПО хеширует номинальные пользовательские учётные

данные и шифрует им DSK, который после сохраняет.

3.При выключении питания шифрование активируется.

4.Когда пользователь запускает компьютер, ПО управления

самошифруемого диска запрашивает номинальные учётные данные.

5.После получения данных это ПО хеширует их и расшифровывает ключ

DSK, которым затем расшифровывает ранее записанные номинальные

учётные данные.

6.ПО Проверяет соответствие ранее записанных и полученных данных.

1. В случае несоответствия пользователю предоставляется ещё несколько (заранее

определённое количество) шансов ввести правильные номинальные учётные

данные.

2. В случае правильности введённых данных отправляется сигнал на

расшифрование данных на самошифруемом диске.[

14.

Очистка диска• Согласно патенту #: US20120254602 ПО управления

самошифруемого диска при получении команды очистки

уничтожает ключ шифрования, таким образом данные

невозможно расшифровать и они становятся

недоступными. С другой стороны согласно патенту

#: US20110264925 когда пользователь хочет очистить диск,

ему предлагается несколько вариантов очистки (например:

удаление ключа шифрования (быстрый способ, но менее

безопасный) или замена данных другими). TCG утверждает

что их спецификация при очистке диска стирает имеющийся

ключ шифрования и генерирует новый ключ, таким образом

информация, которая была ранее записана становится

недоступной

15.

Устойчивость к взлому• Многие самошифруемые диски используют общепринятый

алгоритм шифрования AES. В нём используются ключи 128

или 256 битные. Данный алгоритм, начиная с 2003 года,

АНБ считает достаточно устойчивым для защиты

государственной тайны. В случае самошифруемого диска

ключ хранится на самом диске в зашифрованном виде,

таким образом взломщик не может им завладеть.

16.

Уязвимость1.Несмотря на защищённость самошифруемого диска

алгоритмом AES, уязвимым местом остаётся авторизация

пользователя с помощью пароля.

2.Исследователи в университете Эрлангена —

Нюрнберга нашли способы возможного взлома

самошифруемых дисков. Один из них называется Hot Plug

attack. В этом методе атакуемый диск после авторизации

должен быть переподключён к компьютеру взломщика без

отключения питания диска. Другие же атаки являются

адаптированными из уже имеющихся способов для

определённых ситуаций.

17.

Достоинства аппаратного шифрования• аппаратный датчик случайных чисел создаёт действительно случайные числа

для формирования надёжных ключей шифрования и электронной цифровой

подписи;

• аппаратная реализация криптоалгоритма гарантирует его целостность;

• шифрование и хранение ключей осуществляются в самой плате шифратора, а

не в оперативной памяти компьютера;

• загрузка ключей в шифрующее устройство с электронных ключей Touch

Memory (i-Button) и смарт-карт производится напрямую, а не через системную

шину компьютера и ОЗУ, что исключает возможность перехвата ключей;

• с помощью аппаратных шифраторов можно реализовать системы

разграничения доступа к компьютеру и защиты информации от

несанкционированного доступа;

• применение парафазных шин при создании шифрпроцессора исключает

угрозу чтения ключевой информации по колебаниям электромагнитного

излучения, возникающим при шифровании данных, в цепях «земля —

питание» устройства.

• шифрование данных проходит быстрее чем в программно-аппаратно

шифровании

informatics

informatics