Similar presentations:

Классификация современного рынка отечественных систем электронной коммерции. Лекция 10

1.

Классификация современного рынкаотечественных систем электронной

коммерции.

Проблемы электронной коммерции в терминах ФЗ-152

Лекция 10

2.

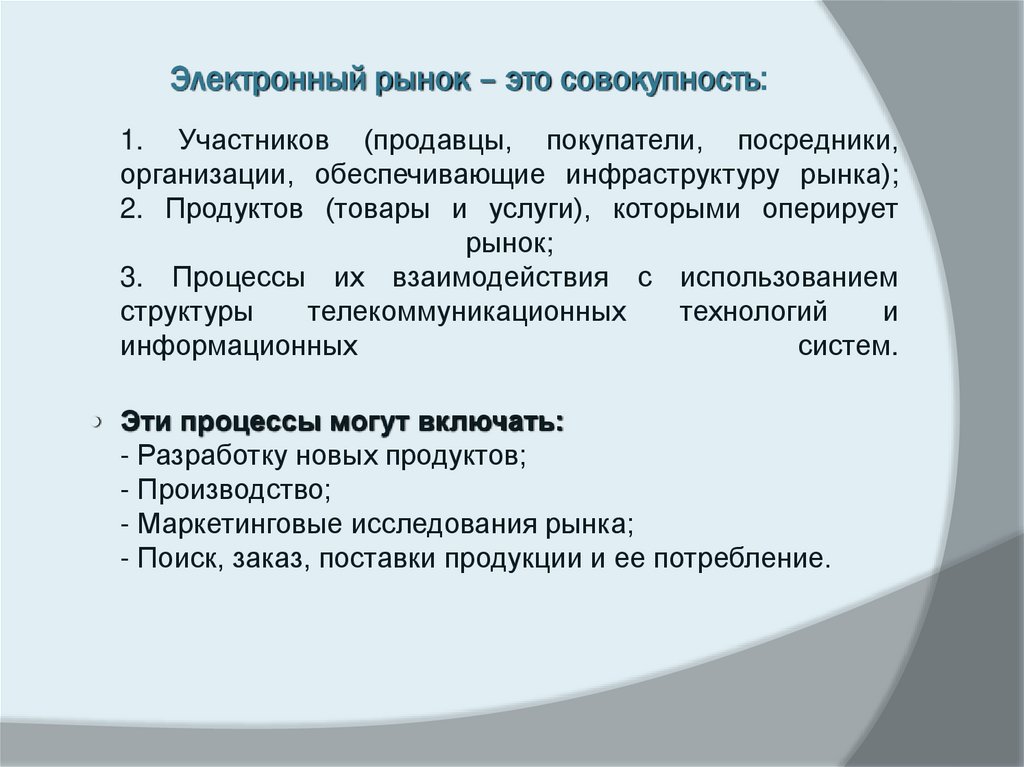

Электронный рынок – это совокупность:Участников (продавцы, покупатели, посредники,

организации, обеспечивающие инфраструктуру рынка);

2. Продуктов (товары и услуги), которыми оперирует

рынок;

3. Процессы их взаимодействия с использованием

структуры

телекоммуникационных

технологий

и

информационных

систем.

1.

Эти процессы могут включать:

- Разработку новых продуктов;

- Производство;

- Маркетинговые исследования рынка;

- Поиск, заказ, поставки продукции и ее потребление.

3.

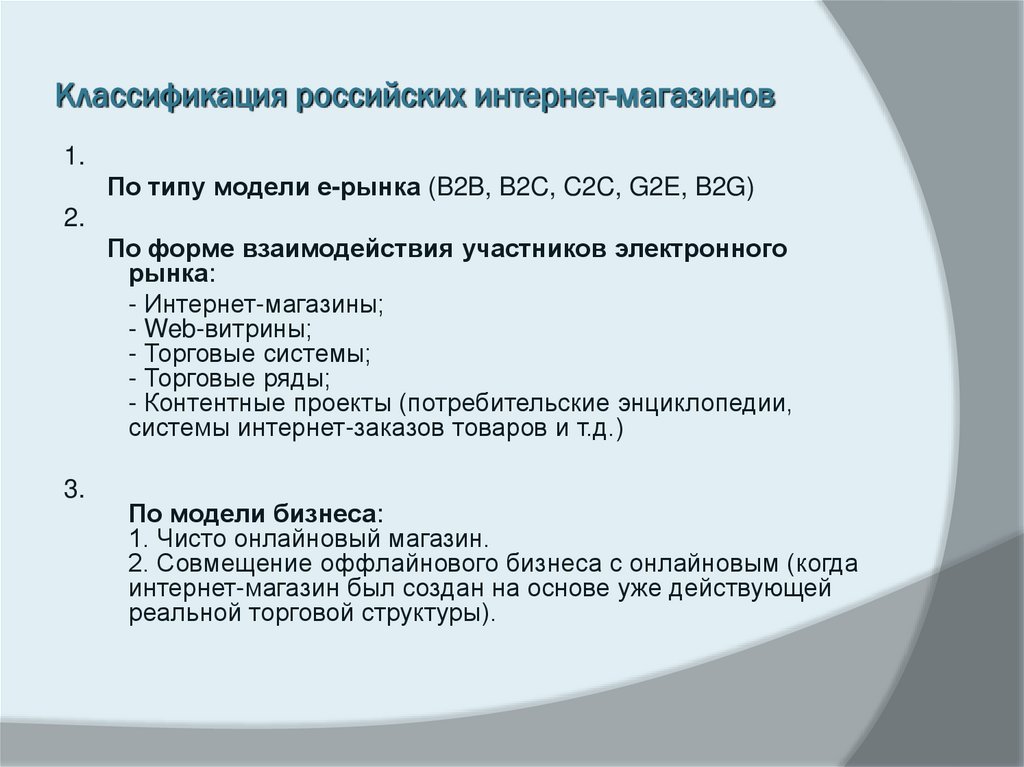

Классификация российских интернет-магазинов1.

По типу модели е-рынка (B2B, B2C, C2C, G2E, B2G)

2.

По форме взаимодействия участников электронного

рынка:

- Интернет-магазины;

- Web-витрины;

- Торговые системы;

- Торговые ряды;

- Контентные проекты (потребительские энциклопедии,

системы интернет-заказов товаров и т.д.)

3.

По модели бизнеса:

1. Чисто онлайновый магазин.

2. Совмещение оффлайнового бизнеса с онлайновым (когда

интернет-магазин был создан на основе уже действующей

реальной торговой структуры).

4.

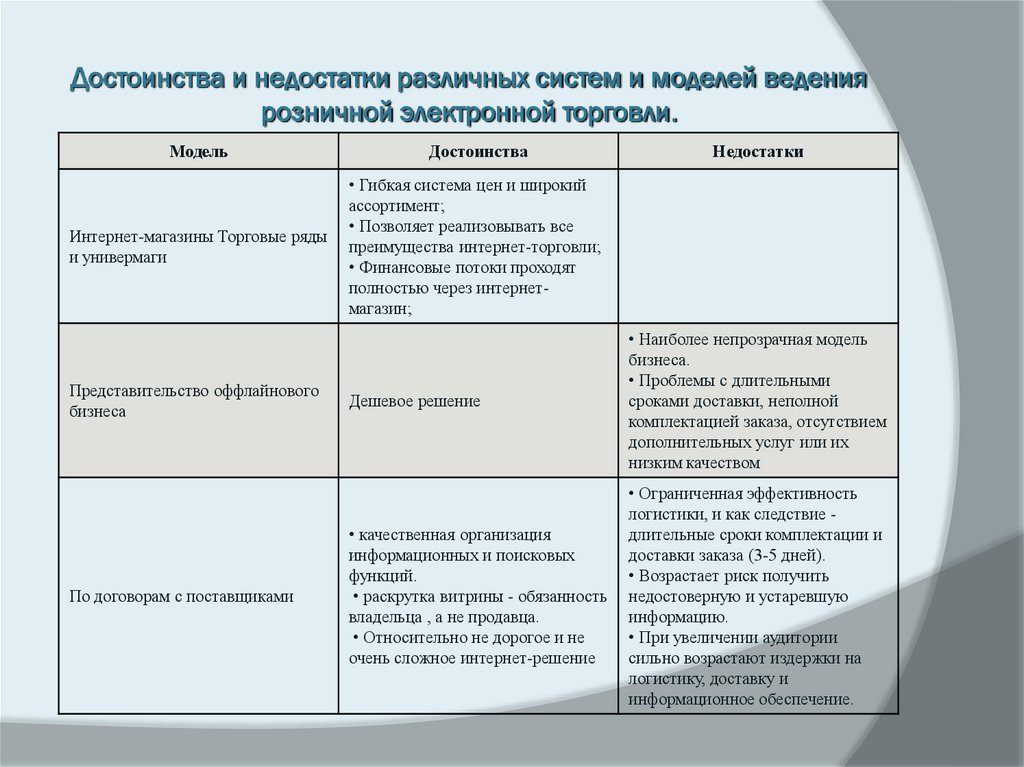

Достоинства и недостатки различных систем и моделей ведениярозничной электронной торговли.

Модель

Достоинства

Интернет-магазины Торговые ряды

и универмаги

• Гибкая система цен и широкий

ассортимент;

• Позволяет реализовывать все

преимущества интернет-торговли;

• Финансовые потоки проходят

полностью через интернетмагазин;

Представительство оффлайнового

бизнеса

По договорам с поставщиками

Недостатки

Дешевое решение

• Наиболее непрозрачная модель

бизнеса.

• Проблемы с длительными

сроками доставки, неполной

комплектацией заказа, отсутствием

дополнительных услуг или их

низким качеством

• качественная организация

информационных и поисковых

функций.

• раскрутка витрины - обязанность

владельца , а не продавца.

• Относительно не дорогое и не

очень сложное интернет-решение

• Ограниченная эффективность

логистики, и как следствие длительные сроки комплектации и

доставки заказа (3-5 дней).

• Возрастает риск получить

недостоверную и устаревшую

информацию.

• При увеличении аудитории

сильно возрастают издержки на

логистику, доставку и

информационное обеспечение.

5.

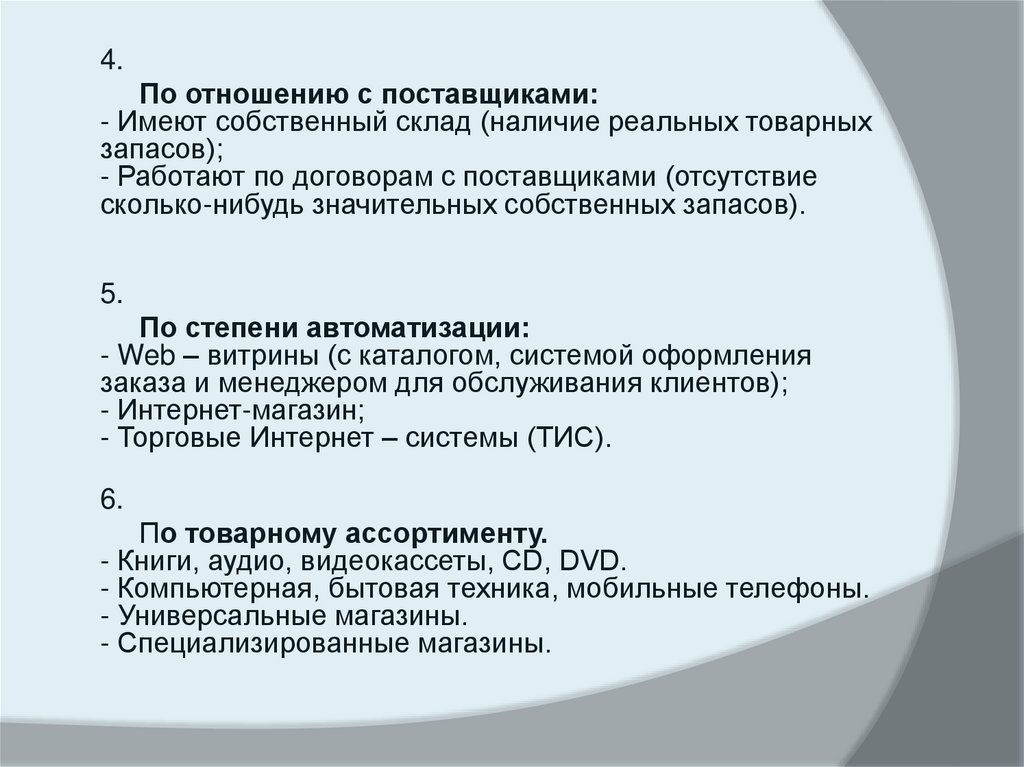

4.По отношению с поставщиками:

- Имеют собственный склад (наличие реальных товарных

запасов);

- Работают по договорам с поставщиками (отсутствие

сколько-нибудь значительных собственных запасов).

5.

По степени автоматизации:

- Web – витрины (с каталогом, системой оформления

заказа и менеджером для обслуживания клиентов);

- Интернет-магазин;

- Торговые Интернет – системы (ТИС).

6.

По товарному ассортименту.

- Книги, аудио, видеокассеты, CD, DVD.

- Компьютерная, бытовая техника, мобильные телефоны.

- Универсальные магазины.

- Специализированные магазины.

6.

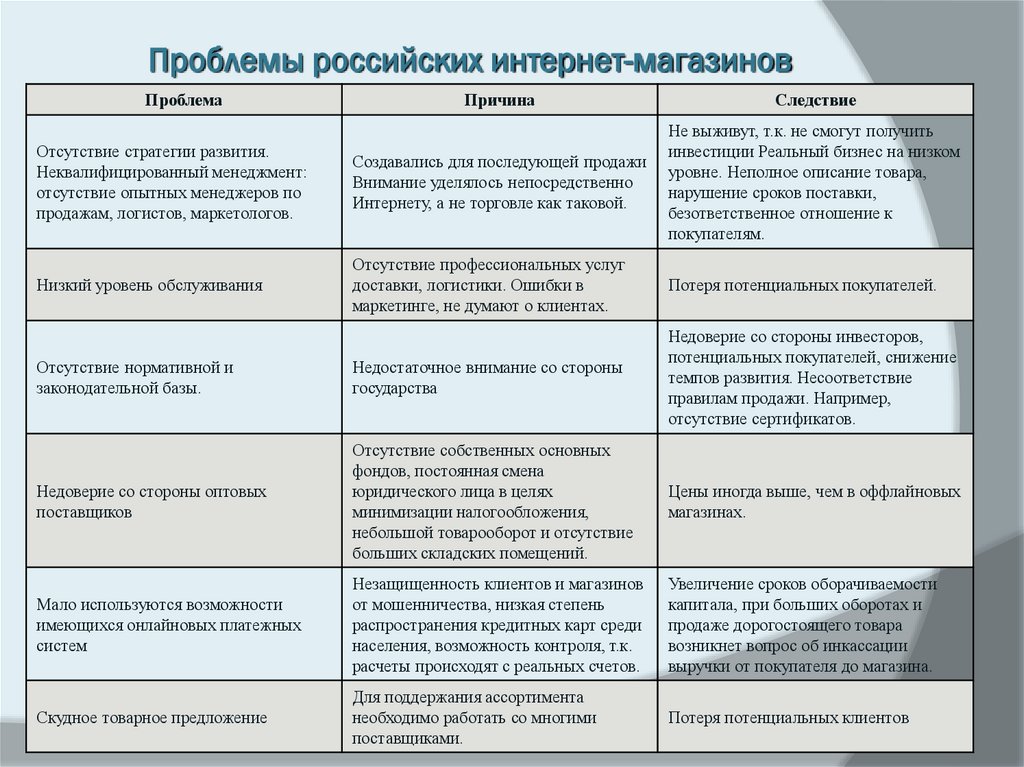

Проблемы российских интернет-магазиновПроблема

Причина

Следствие

Отсутствие стратегии развития.

Неквалифицированный менеджмент:

отсутствие опытных менеджеров по

продажам, логистов, маркетологов.

Создавались для последующей продажи

Внимание уделялось непосредственно

Интернету, а не торговле как таковой.

Не выживут, т.к. не смогут получить

инвестиции Реальный бизнес на низком

уровне. Неполное описание товара,

нарушение сроков поставки,

безответственное отношение к

покупателям.

Низкий уровень обслуживания

Отсутствие профессиональных услуг

доставки, логистики. Ошибки в

маркетинге, не думают о клиентах.

Потеря потенциальных покупателей.

Отсутствие нормативной и

законодательной базы.

Недостаточное внимание со стороны

государства

Недоверие со стороны инвесторов,

потенциальных покупателей, снижение

темпов развития. Несоответствие

правилам продажи. Например,

отсутствие сертификатов.

Недоверие со стороны оптовых

поставщиков

Отсутствие собственных основных

фондов, постоянная смена

юридического лица в целях

минимизации налогообложения,

небольшой товарооборот и отсутствие

больших складских помещений.

Цены иногда выше, чем в оффлайновых

магазинах.

Мало используются возможности

имеющихся онлайновых платежных

систем

Незащищенность клиентов и магазинов

от мошенничества, низкая степень

распространения кредитных карт среди

населения, возможность контроля, т.к.

расчеты происходят с реальных счетов.

Увеличение сроков оборачиваемости

капитала, при больших оборотах и

продаже дорогостоящего товара

возникнет вопрос об инкассации

выручки от покупателя до магазина.

Скудное товарное предложение

Для поддержания ассортимента

необходимо работать со многими

поставщиками.

Потеря потенциальных клиентов

7.

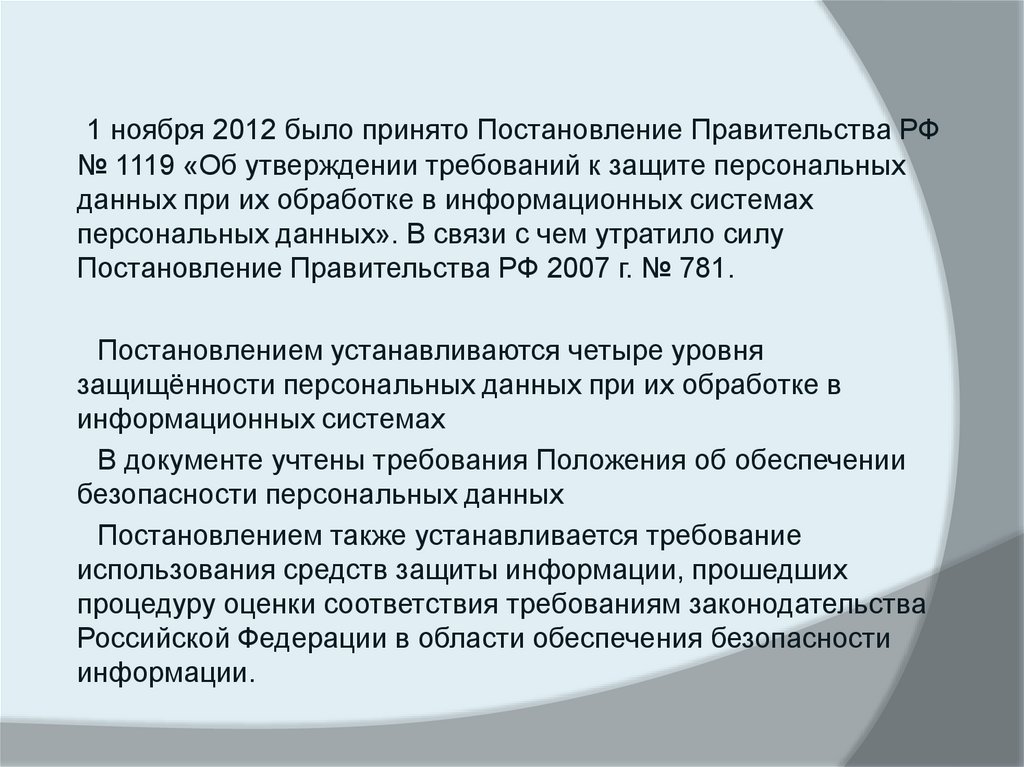

1 ноября 2012 было принято Постановление Правительства РФ№ 1119 «Об утверждении требований к защите персональных

данных при их обработке в информационных системах

персональных данных». В связи с чем утратило силу

Постановление Правительства РФ 2007 г. № 781.

Постановлением устанавливаются четыре уровня

защищённости персональных данных при их обработке в

информационных системах

В документе учтены требования Положения об обеспечении

безопасности персональных данных

Постановлением также устанавливается требование

использования средств защиты информации, прошедших

процедуру оценки соответствия требованиям законодательства

Российской Федерации в области обеспечения безопасности

информации.

8.

Почему мы защищаем ИСПДнПЕРСОНАЛЬНЫЕ ДАННЫЕ - любая информация,

относящаяся к определенному или определяемому на

основании такой информации физическому лицу

(субъекту персональных данных), в том числе его

фамилия, имя, отчество, год, месяц, дата и место

рождения, адрес,

семейное, социальное, имущественное положение,

образование, профессия, доходы, другая информация.

Ст. 3 Федерального закона №152-ФЗ «О персональных

данных» от 27.07.2006 (ред. 25.07.2012 г.)

9.

Почему мы защищаем ИСПДнВ наиболее общем случае персональные данные в учреждении

это:

данные кадрового учета;

информация о физических лицах;

информация о клиентах и посетителях;

данные статистического учёта;

экспертные системы анализа.

«Операторы при обработке данных обязаны принимать

необходимые организационные и технические меры для защиты

персональных данных от неправомерного или случайного

доступа к ним».

Федеральный закон №152-ФЗ «О персональных данных»

10.

Классификация информационных системперсональных данных

Порядок классификации определен приказом ФСТЭК России,

ФСБ России и Мининформсвязи России № 55/86/20

от 13 февраля 2008 г.

В ходе классификации определяются:

-категория обрабатываемых персональных данных;

-объем обрабатываемых персональных данных;

-тип информационной системы;

-структура информационной системы и местоположение ее

технических средств;

-режимы обработки персональных данных;

-режимы разграничения прав доступа пользователей;

-наличие подключений к сетям общего пользования и(или)

сетям международного информационного обмена.

11.

Классификация информационных системперсональных данных

Класс ИСПДн (К1) — информационные системы, для которых

нарушение заданной характеристики безопасности персональных

данных, обрабатываемых в них, может привести к значительным

негативным последствиям для субъектов персональных данных;

Класс ИСПДн (К2) — информационные системы, для которых

нарушение заданной характеристики безопасности персональных

данных, обрабатываемых в них, может привести к негативным

последствиям для субъектов персональных данных;

Класс ИСПДн (К3) — информационные системы, для которых

нарушение заданной характеристики безопасности персональных

данных, обрабатываемых в них, может привести к незначительным

негативным последствиям для субъектов персональных данных;

12.

Проблемы электронной коммерции в терминахФЗ-152

Одним из наиболее важных преимуществ электронной

коммерции для потребителей считается анонимность

покупок при наличии персонализации, что и вызвало

ряд проблем при попытке спроецировать эту схему на

ФЗ-152.

Учитывая, что для продажи и доставки товаров и услуг

конечному потребителю все субъекты интернеткоммерции должны как-то идентифицировать клиента,

все они могут попасть под определение оператора

персональных данных, принятое в ФЗ-152:

«…юридическое или физическое лицо, организующее

и (или) осуществляющее обработку персональных

данных, а также определяющее цели и содержание

обработки персональных данных».

13.

Первый шаг.Владельцу интернет-магазина надо

провести инвентаризацию своих

информационных систем и выявить те,

которые реально обрабатывают

персональные данные.

Решения для интернет-магазинов, как

отечественные, так и зарубежные,

создавались разработчиками без оглядки на

требования ФЗ-152, другие нормативные

акты Правительства РФ и рекомендации

регуляторов.

14.

Второй шагОператору, выявившему все информационные системы

персональных данных (ИСПДн) в своем ИТ-хозяйстве, придется

проанализировать и уточнить их архитектуру.

При этом для снижения затрат на обеспечение безопасности крайне

желательным представляется разделение веб-сервера, сервера

приложений и сервера баз данных на самостоятельные сегменты с

использованием сертифицированных межсетевых экранов, ну и,

естественно, экранирование всей структуры на границе с Сетью.

В ходе предварительной классификации ИСПДн на этом этапе

необходимо тщательно проанализировать категории обрабатываемых

в каждом сегменте персональных данных (составить перечни),

условия функционирования ИСПДн и имеющиеся в наличии средства

защиты информации.

На этом же этапе целесообразно провести оценку возможности

снижения классов подсистем за счет обезличивания персональных

данных, принятия различного рода организационных мер и даже

исключения части данных из обработки.

Анализ имеющихся механизмов и средств защиты информации

должен дать ответ о наличии у них сертификатов ФСТЭК и ФСБ по

требованиям безопасности или перспективы проведения такой

сертификации.

15.

Третий шаг.Интернет-магазину придется заняться нормотворчеством — созданием

процедур и описывающих их локальных нормативных актов, которые в

новой редакции ФЗ-152 определены как меры, необходимые и

достаточные для обеспечения выполнения обязанностей,

предусмотренных Федеральным законом.

К таковым закон относит назначение оператором ответственного за

организацию обработки персональных данных и издание документов,

определяющих политику в отношении обработки персональных данных,

локальных актов по вопросам обработки персональных данных, а также

локальных актов, устанавливающих процедуры, направленные на

предотвращение и выявление нарушений законодательства Российской

Федерации, устранение последствий таких нарушений.

В законе определено, что оператор, осуществляющий сбор

персональных данных с использованием информационнотелекоммуникационных сетей, обязан опубликовать документ,

определяющий его политику в отношении обработки персональных

данных, и сведения о реализуемых требованиях к защите персональных

данных, а также обеспечить возможность доступа к указанному

документу с использованием средств соответствующей

информационно-телекоммуникационной сети.

А в новой статье 22.1 закона четко определены обязанности лиц,

ответственных за организацию обработки персональных данных,

причем об этих лицах придется проинформировать Роскомнадзор

16.

На этом этапе представляется крайне необходимым пересмотреть публичныеоферты, предлагаемые интернет-магазином своим покупателям в части сбора,

обработки и правомерности получения персональных данных, а также

сформировать формы-шаблоны о согласии на обработку и ответственности за

правомерность и достоверность предоставляемых данных, которые должны

подтверждаться покупателем при заказе товара.

Однако все это полумеры, поскольку, как мы уже выяснили, в качестве

подтверждения согласия на обработку регулятор их рассматривать не склонен.

Но это все-таки лучше, чем полное отсутствие каких-либо мер,

подтверждающих стремление оператора к выполнению закона, например

предусмотрев, как рекомендуется на сайте Роскомнадзора, простановку галочки

напротив фразы «Я подтверждаю свое согласие на передачу информации по

открытым каналам связи».

Целесообразно также пересмотреть и уточнить форму документа,

подтверждающего оказание услуги (доставку товара) там, где это возможно, а

если сделать этого нельзя (в счет-фактуре, например, содержание которой

жестко определено), разработать отдельную форму с подтверждением

согласия, которую покупатель будет подписывать при получении товара.

Поскольку содержание этого согласия законом не установлено, оно может быть

произвольным, например, таким: «Я, Иванов Иван Иванович, подтверждаю

согласие на обработку моих персональные данных, необходимых для

исполнения акцептованного мною (моим представителем) договора публичной

оферты с … (наименование оператора персональных данных) в течение срока,

необходимого для оказания услуги, а также предусмотренного

законодательством Российской Федерации, и мое согласие не может быть

отозвано до истечения этого срока».

17.

Четвертый шаг.Необходимо разработать частную модель угроз

информационным системам персональных данных и

документально оформить классификацию ИСПДн,

обычно в виде акта, составленного специально

назначенной комиссией и утвержденного

руководителем оператора.

Мнение о том, что актуализировать модель угроз надо

только для специальных систем персональных

данных, представляется ошибочным, поскольку в

постановлении Правительства 2007 года № 781 ни

типовых, ни специальных систем нет, а модель угроз

формировать требуется.

18.

Пятый шаг.Исходя из модели угроз, класса и условий функционирования ИСПДн,

надо спроектировать и построить подсистему безопасности ИСПДн.

Подсистема должна в полном объеме реализовывать выбранные в

проекте методы и средства защиты персональных данных.

Алгоритм действий здесь очевиден: для каждой актуальной угрозы

определяется способ ее нейтрализации с учетом методических

рекомендаций ФСТЭК и ФСБ, и устанавливаются конкретные

функциональные требования к выбранным механизмам защиты.

Затем из числа сертифицированных средств защиты выбираются

реализующие необходимые функции:

-межсетевое экранирование на границе с Интернетом;

-распределенное межсетевое экранирование внутри ИСПДн;

-обнаружение/предупреждения вторжений;

-мониторинг защищенности;

-антивирусная защита;

-разграничение доступа работников оператора к персональным

данным клиентов;

-доверенная загрузка для серверов;

-защита виртуальной инфраструктуры (при ее наличии).

19.

И здесь возникает существенная проблема, с которойсталкиваются практически все проектировщики и

пользователи систем информационной безопасности. Речь

идет о «зоопарке» средств защиты, созданных разными

производителями и плохо взаимодействующих, а иногда и

конфликтующих между собой, требующих для каждого из

них свои системы управления, отчетности и т. д.

Поэтому целесообразно использовать системы защиты

производителей, имеющих максимально полную линейку

сертифицированных продуктов, которые нейтрализуют

угрозы, как определенные регуляторами в качестве

типовых, так и не являющиеся таковыми, но

представляющие реальную опасность для оператора,

занимающегося электронной коммерцией.

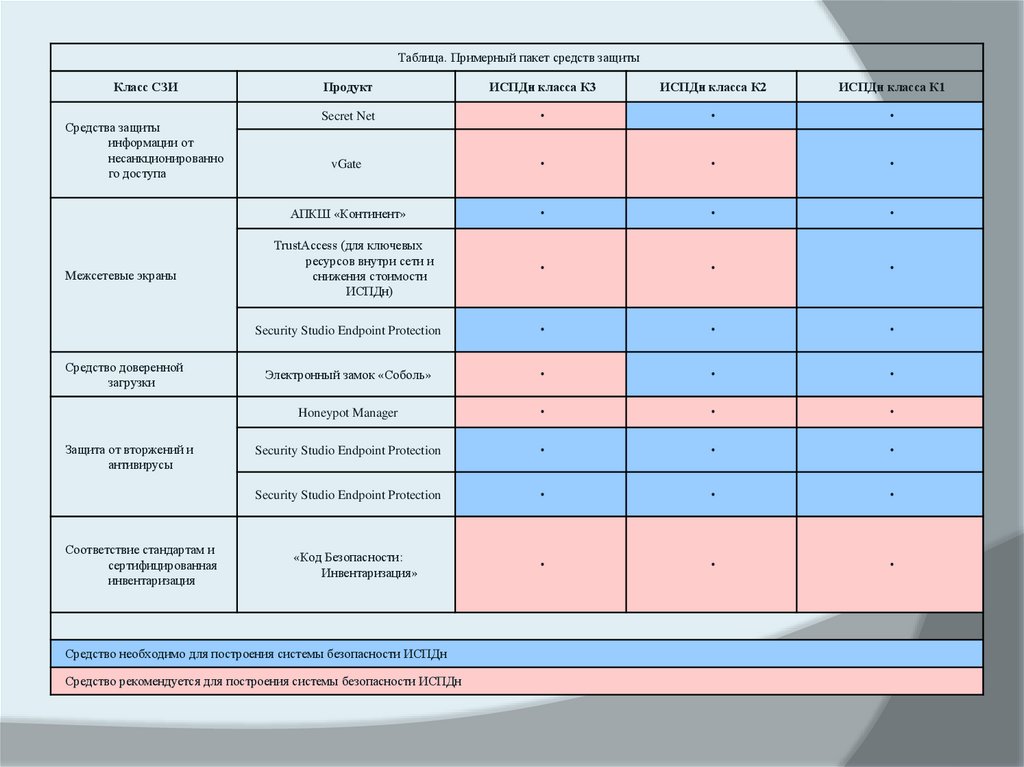

В таблице приведен пример одного из возможных наборов

средств защиты.

20.

Шестой шаг.Сформулировать и направить уведомления в

Роскомнадзор об обработке персональных

данных.

21.

Неуведомление о факте обработкиперсональных данных

наиболее часто выявляемое территориальными органами

Роскомнадзора нарушение;

- например, по результатам проведенных в 2009 году проверок

операторам было выдано 557 предписаний об устранении

выявленных нарушений законодательства РФ в области

персональных данных, составлено и направлено в суды 54

протокола об административных правонарушениях.

- В 2010 году выдано уже 1908 предписаний об устранении

выявленных нарушений, составлено и направлено на

рассмотрение в суды 2996 протоколов об административных

правонарушениях, причем практически все выявленные

нарушения были классифицированы по ст.19.7 КоАП –

«Непредставление или несвоевременное представление в

государственный орган сведений, представление которых

предусмотрено законом и необходимо для осуществления этим

органом его законной деятельности, а равно представление в

государственный орган таких сведений в неполном объеме или в

искаженном виде».

22.

Таблица. Примерный пакет средств защитыКласс СЗИ

Средства защиты

информации от

несанкционированно

го доступа

Межсетевые экраны

Средство доверенной

загрузки

Защита от вторжений и

антивирусы

Соответствие стандартам и

сертифицированная

инвентаризация

Продукт

ИСПДн класса К3

ИСПДн класса К2

ИСПДн класса К1

Secret Net

vGate

АПКШ «Континент»

TrustAccess (для ключевых

ресурсов внутри сети и

снижения стоимости

ИСПДн)

Security Studio Endpoint Protection

Электронный замок «Соболь»

Honeypot Manager

Security Studio Endpoint Protection

Security Studio Endpoint Protection

«Код Безопасности:

Инвентаризация»

Средство необходимо для построения системы безопасности ИСПДн

Средство рекомендуется для построения системы безопасности ИСПДн

23.

На сайте ФСТЭК (Федеральнаяслужба по техническому и

экспортному контролю) России

содержится «Государственный

реестр сертифицированных средств

защиты информации. Системы

сертификации средств защиты

информации по требованиям

безопасности информации»

В нем содержится около 6000 средств, получивших

сертификаты.

24.

Сертифицированные средства защиты1.СЗИ НСД - средства защиты информации от

несанкционированного доступа.

Используются для предотвращения

несанкционированных действий пользователей,

имеющих доступ к рабочим станциям ИСПДн.

Включают в себя такие механизмы, как контроль

загрузки со сменных носителей (CD/DVD-диски,

флешки), контроль устройств (что бы нельзя было

подключить флешку и копировать информацию),

реализацию разграничения доступа.

25.

Защита компьютеров от НСД являетсяодной из основных проблем защиты

информации.

Цель защиты информации противодействие угрозам безопасности

информации. Угроза безопасности

информации - действие или событие,

которое может привести к разрушению,

искажению или несанкционированному

использованию информационных

ресурсов.

26.

Средства защиты информации отнесанкционированного доступа

Secret Net

vGate

Код Безопасности

Соболь

Страж NT (НПЦ Модуль)

Dallas Lock (Конфидент)

Аура (СПИИРАН)

ЩИТ – РЖД

Аккорд (ОКБ САПР)

27.

Защита всех сопутствующих компонентовинформационных

отношений:

оборудования (технических средств);

программ (программных средств);

данных (информации);

персонала.

28.

СЗИ от НСД Secret NetБолее 10 лет является одним из

лучших средств защиты информации от

несанкционированного доступа к

информационным ресурсам

рабочих станций и серверов.

Обладает сертификатами ФСТЭК России

и может использоваться для защиты

персональных данных в ИСПДн до

класса К1 включительно.

29.

Достоинства Secret NetЭффективная защита от НСД - контроль обращения с

защищаемой информацией, контроль использования

отчуждаемых носителей на основе политик безопасности.

Централизованное управление - наличие единого

централизованного управления и мониторинга

безопасности.

Защита терминальных сессий на основе “тонких

клиентов”.

Масштабируемая система – обеспечивает защиту и

управление как отдельных АРМов, так и сети крупной

организации, с развитой филиальной инфраструктурой.

Гибкая ценовая политика – цена и комплектность

поставки зависит от количества защищаемых рабочих

станций и требований по безопасности.

30.

Возможности Secret Net31.

Защита входа в системуУсиленная аутентификация пользователей (в том

числе и с использованием аппаратной

поддержки ПАК «Соболь» и Secret Net Card). В

качестве индивидуальных идентификаторов

могут быть использованы:

–iButton

–eToken PRO, eToken PRO Java (USB, смарт-карта)

–Rutoken

32.

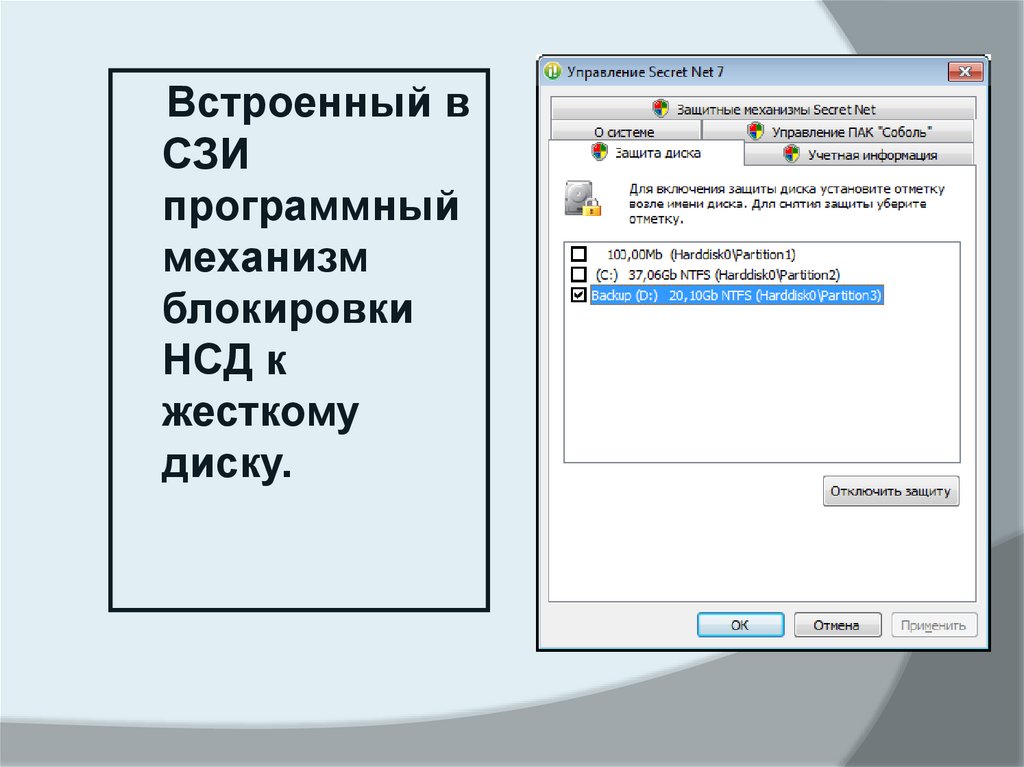

Встроенный вСЗИ

программный

механизм

блокировки

НСД к

жесткому

диску.

33.

Совместно с Secret Net могут бытьиспользованы средства

аппаратной поддержки,

обеспечивающие защиту

компьютера от

несанкционированной загрузки с

внешних носителей:

•Программно-аппаратный

комплекс «Соболь» (версии 2.1

и 3.0)

•Secret Net Card

34.

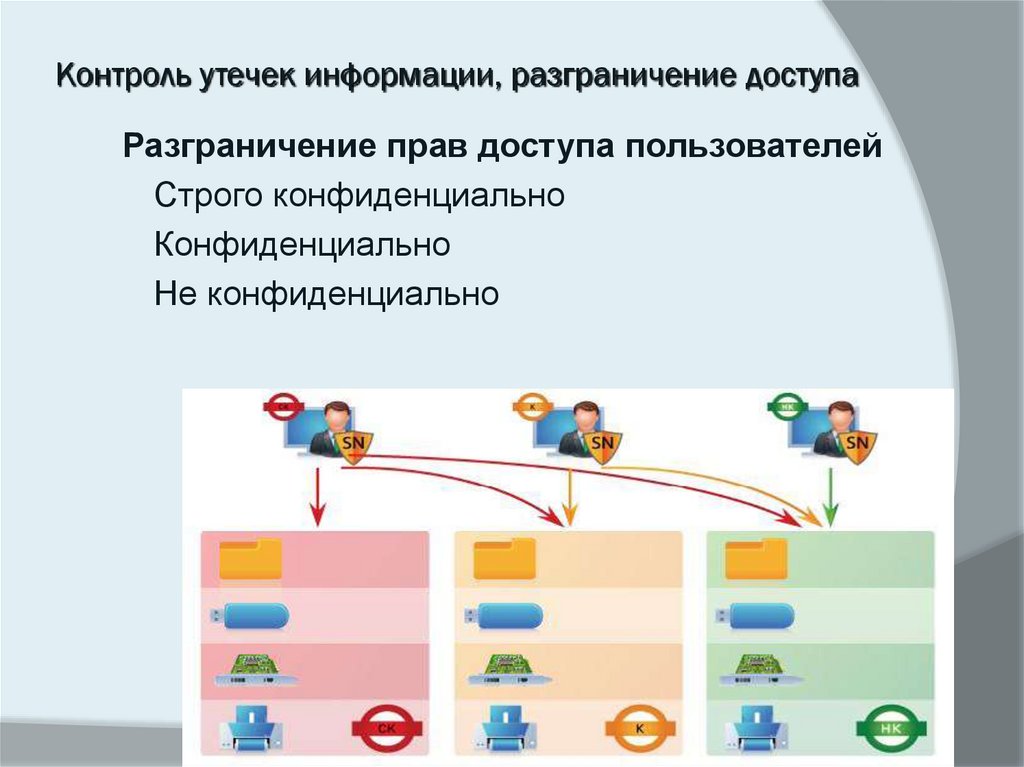

Контроль утечек информации, разграничение доступаРазграничение прав доступа пользователей

Строго конфиденциально

Конфиденциально

Не конфиденциально

35.

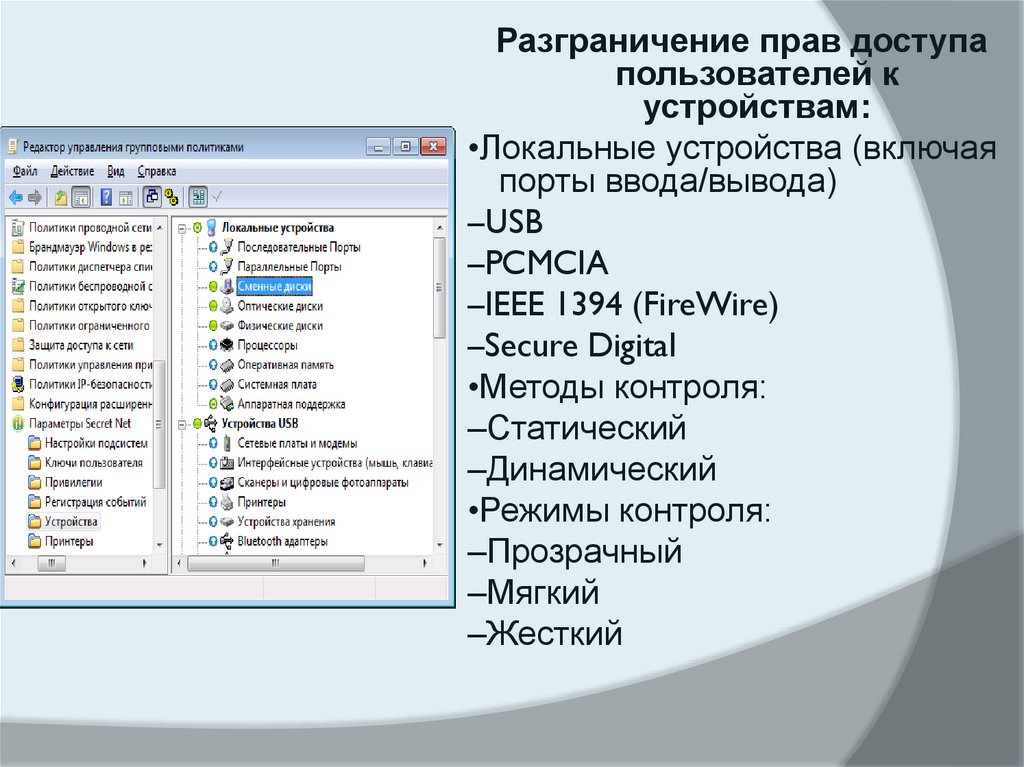

Разграничение прав доступапользователей к

устройствам:

•Локальные устройства (включая

порты ввода/вывода)

–USB

–PCMCIA

–IEEE 1394 (FireWire)

–Secure Digital

•Методы контроля:

–Статический

–Динамический

•Режимы контроля:

–Прозрачный

–Мягкий

–Жесткий

36.

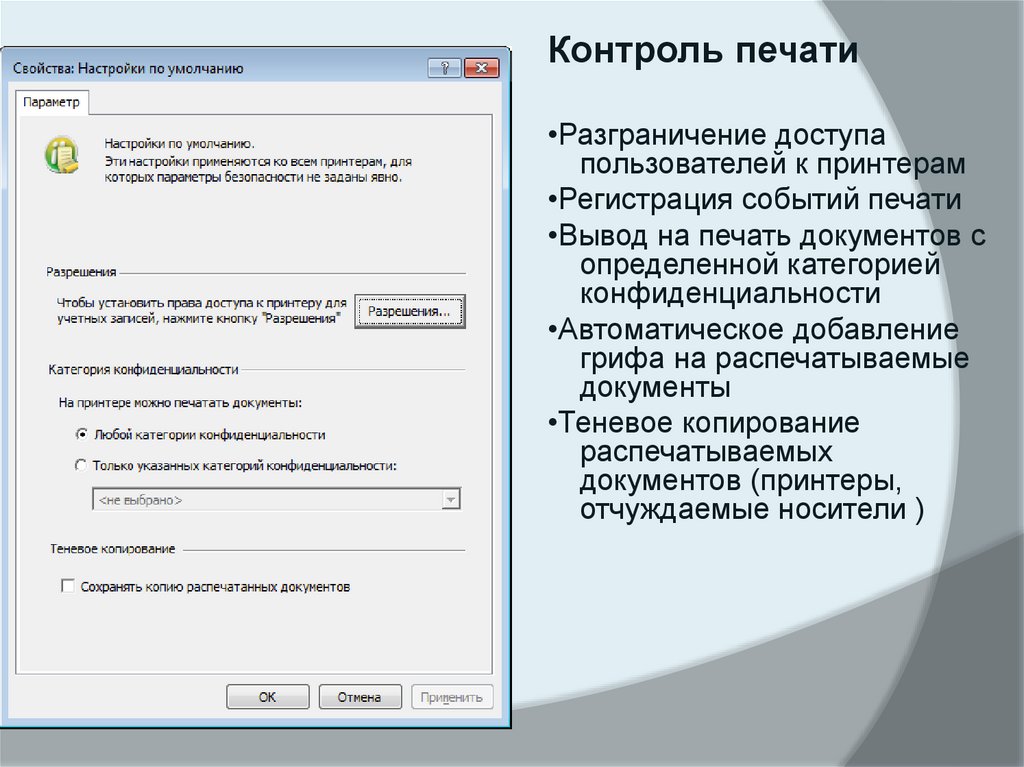

Контроль печати•Разграничение доступа

пользователей к принтерам

•Регистрация событий печати

•Вывод на печать документов с

определенной категорией

конфиденциальности

•Автоматическое добавление

грифа на распечатываемые

документы

•Теневое копирование

распечатываемых

документов (принтеры,

отчуждаемые носители )

37.

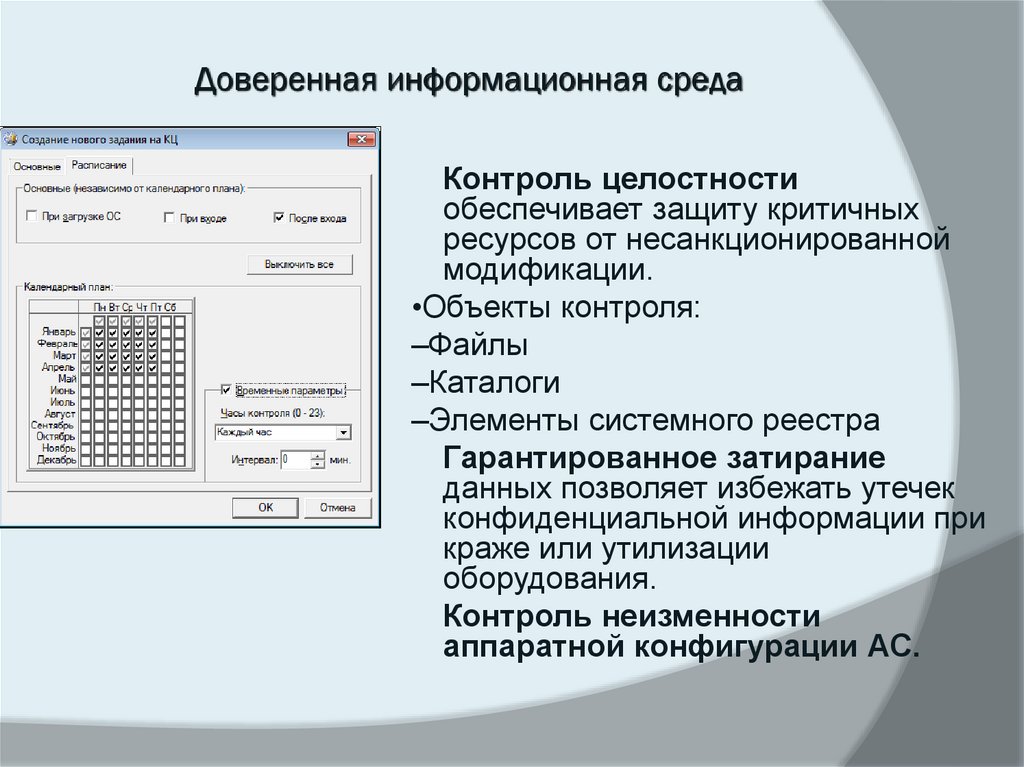

Доверенная информационная средаКонтроль целостности

обеспечивает защиту критичных

ресурсов от несанкционированной

модификации.

•Объекты контроля:

–Файлы

–Каталоги

–Элементы системного реестра

Гарантированное затирание

данных позволяет избежать утечек

конфиденциальной информации при

краже или утилизации

оборудования.

Контроль неизменности

аппаратной конфигурации АС.

38.

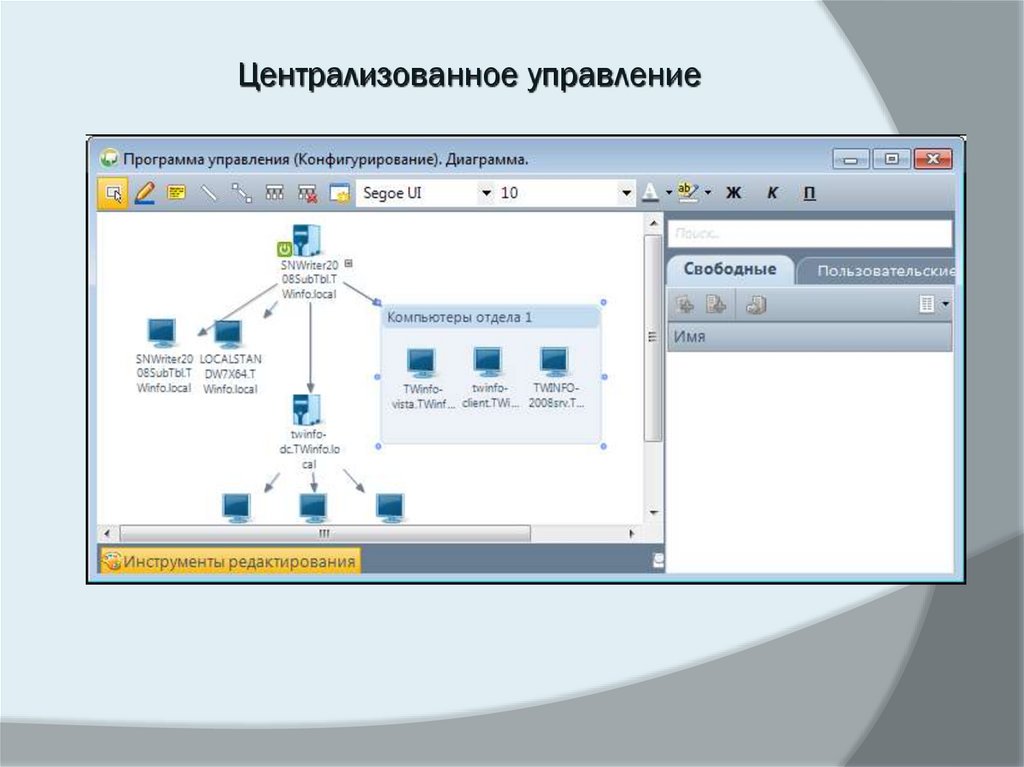

Централизованное управление39.

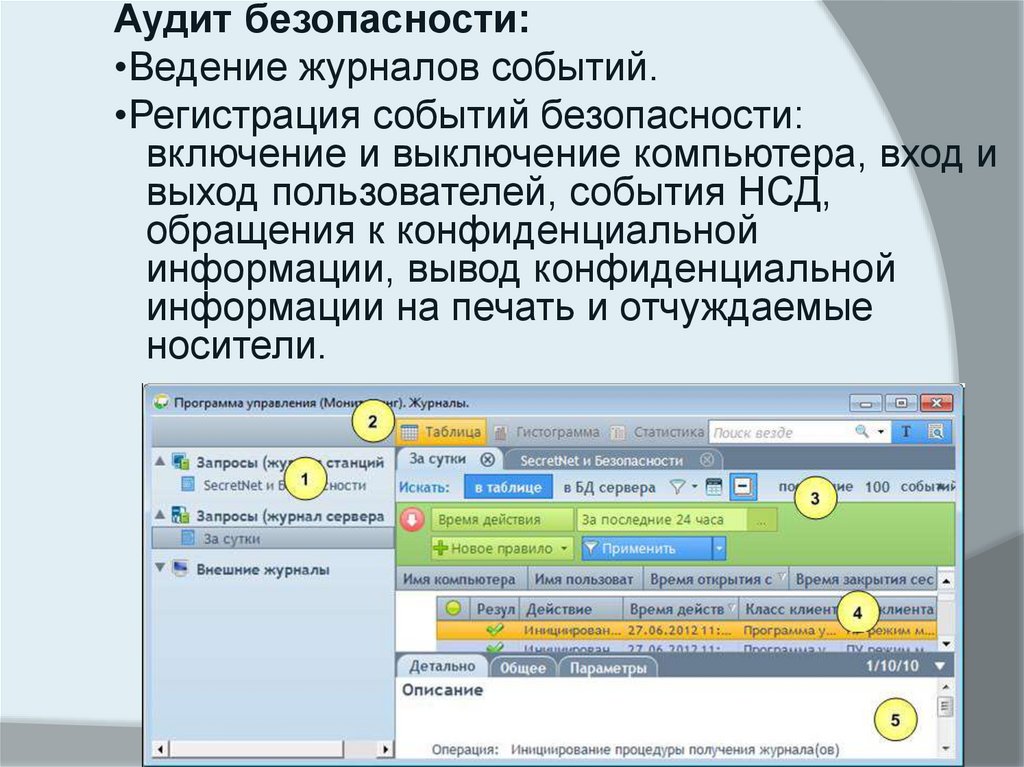

Аудит безопасности:•Ведение журналов событий.

•Регистрация событий безопасности:

включение и выключение компьютера, вход и

выход пользователей, события НСД,

обращения к конфиденциальной

информации, вывод конфиденциальной

информации на печать и отчуждаемые

носители.

40.

Варианты развертывания Secret NetАвтономный режим – предназначен

для защиты небольшого количества

(до 20-25) рабочих станций и

серверов. При этом каждая машина

администрируется локально.

Сетевой режим (с

централизованным

управлением) – предназначен для

развертывания в доменной сети c

Active Directory. Данный вариант имеет

средства централизованного

управления и

позволяет применить политики

безопасности в масштабах

организации. Сетевой вариант

Secret Net может быть успешно

развернут в сложной доменной сети

(domain tree/forest).

41.

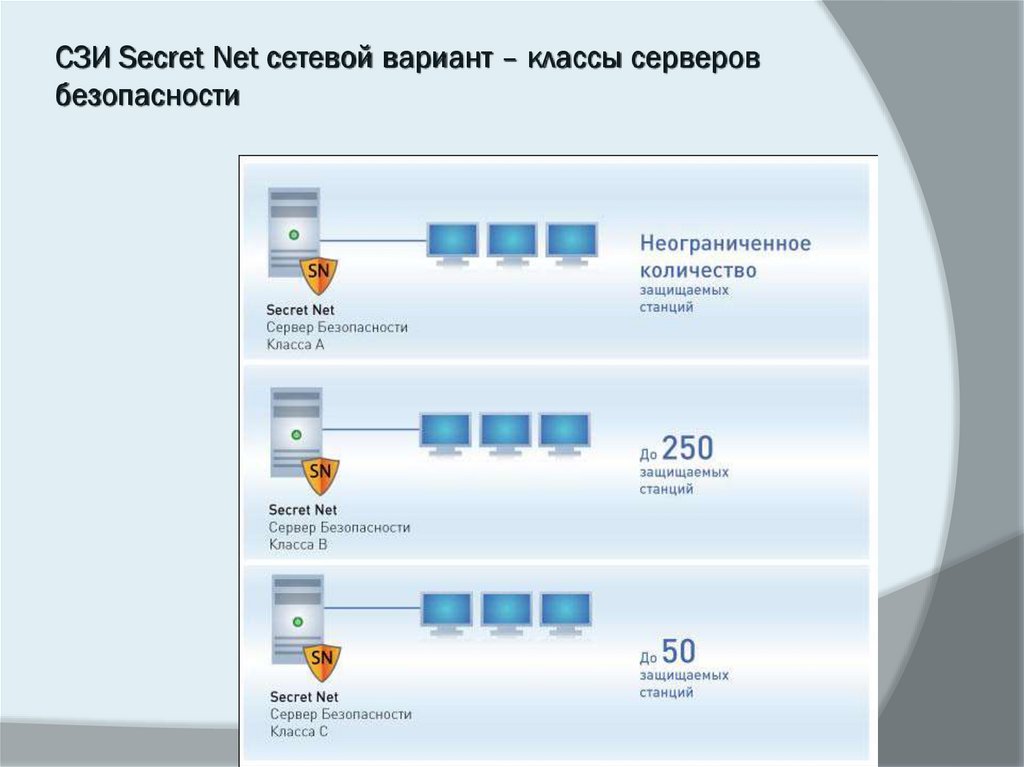

СЗИ Secret Net сетевой вариант – классы серверовбезопасности

42.

43.

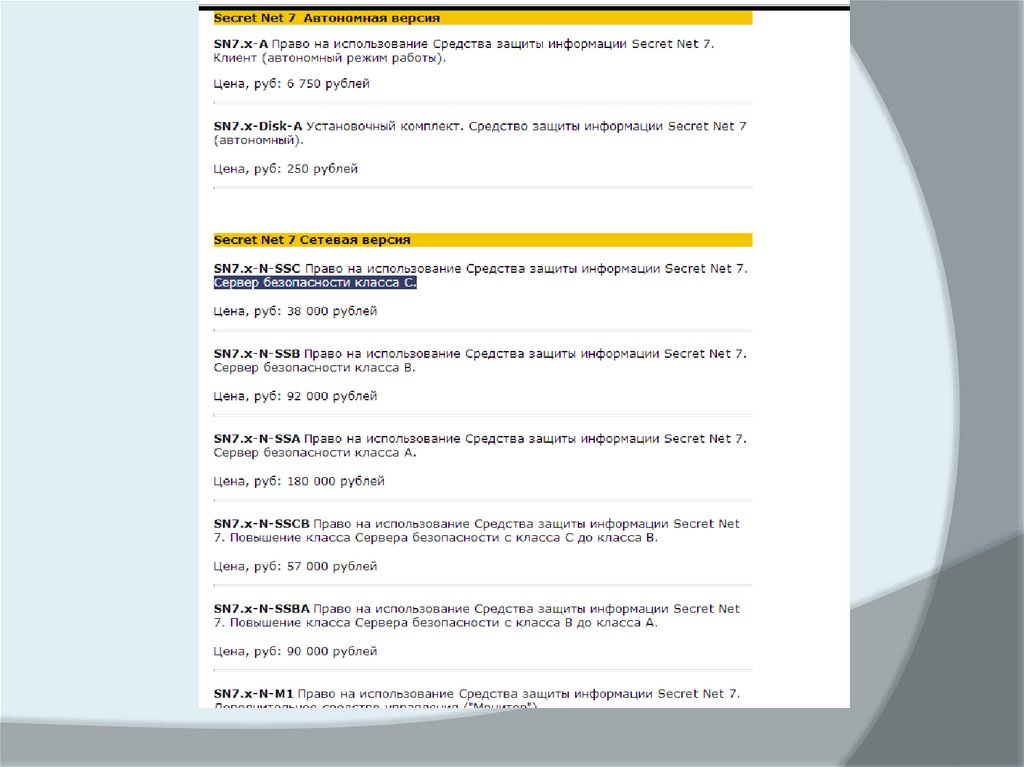

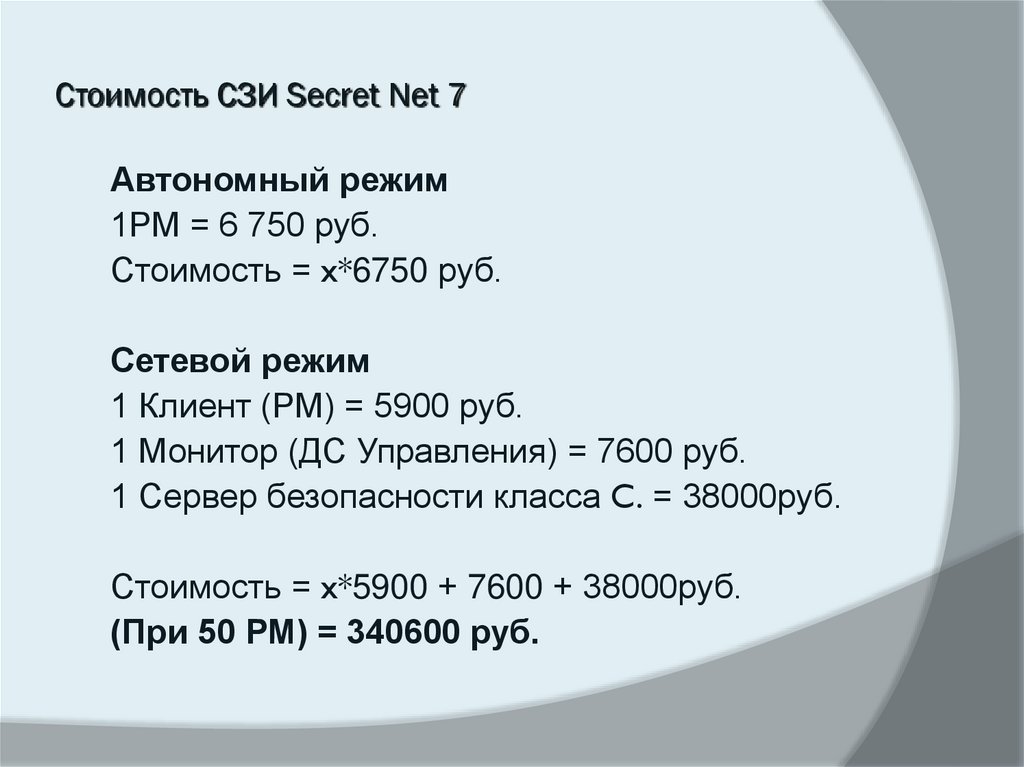

Стоимость СЗИ Secret Net 7Автономный режим

1РМ = 6 750 руб.

Стоимость = x*6750 руб.

Сетевой режим

1 Клиент (РМ) = 5900 руб.

1 Монитор (ДС Управления) = 7600 руб.

1 Сервер безопасности класса C. = 38000руб.

Стоимость = x*5900 + 7600 + 38000руб.

(При 50 РМ) = 340600 руб.

44.

Межсетевые экраны - этокомплекс аппаратных или программных

средств, осуществляющий контроль и

фильтрацию проходящих через него

сетевых пакетов в соответствии с

заданными правилами.

Основной задачей сетевого экрана

является защита компьютерных сетей или

отдельных узлов от несанкционированного

доступа. Также сетевые экраны часто

называют фильтрами, так как их основная

задача — не пропускать (фильтровать)

пакеты, не подходящие под критерии,

определённые в конфигурации.

45.

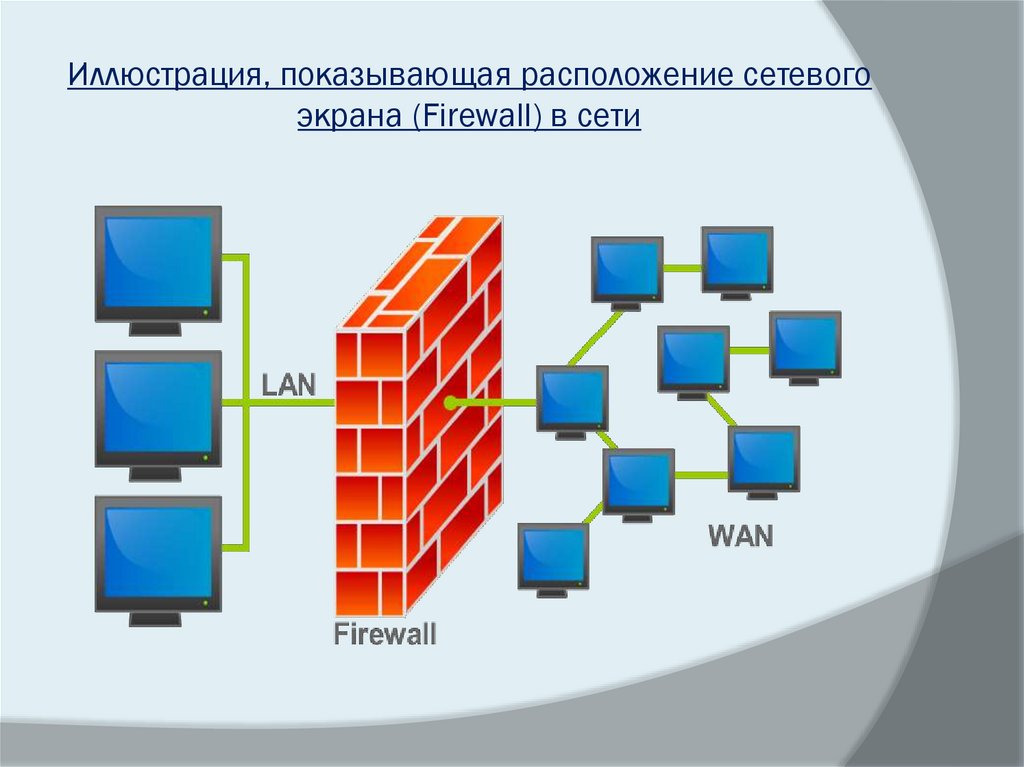

Иллюстрация, показывающая расположение сетевогоэкрана (Firewall) в сети

46.

Типичные возможностифильтрация доступа к заведомо незащищенным службам;

препятствование получению закрытой информации из

защищенной подсети, а также внедрению в защищенную

подсеть ложных данных с помощью уязвимых служб;

контроль доступа к узлам сети;

может регистрировать все попытки доступа как извне, так и

из внутренней сети, что позволяет вести учёт

использования доступа в Интернет отдельными узлами

сети;

регламентирование порядка доступа к сети;

уведомление о подозрительной деятельности, попытках

зондирования или атаки на узлы сети или сам экран.

47.

Проблемы, не решаемые файрволомне защищает узлы сети от проникновения через

«люки» (англ. back doors) или уязвимости ПО;

не обеспечивает защиту от многих внутренних

угроз, в первую очередь — утечки данных;

не защищает от загрузки пользователями

вредоносных программ, в том числе вирусов.

48.

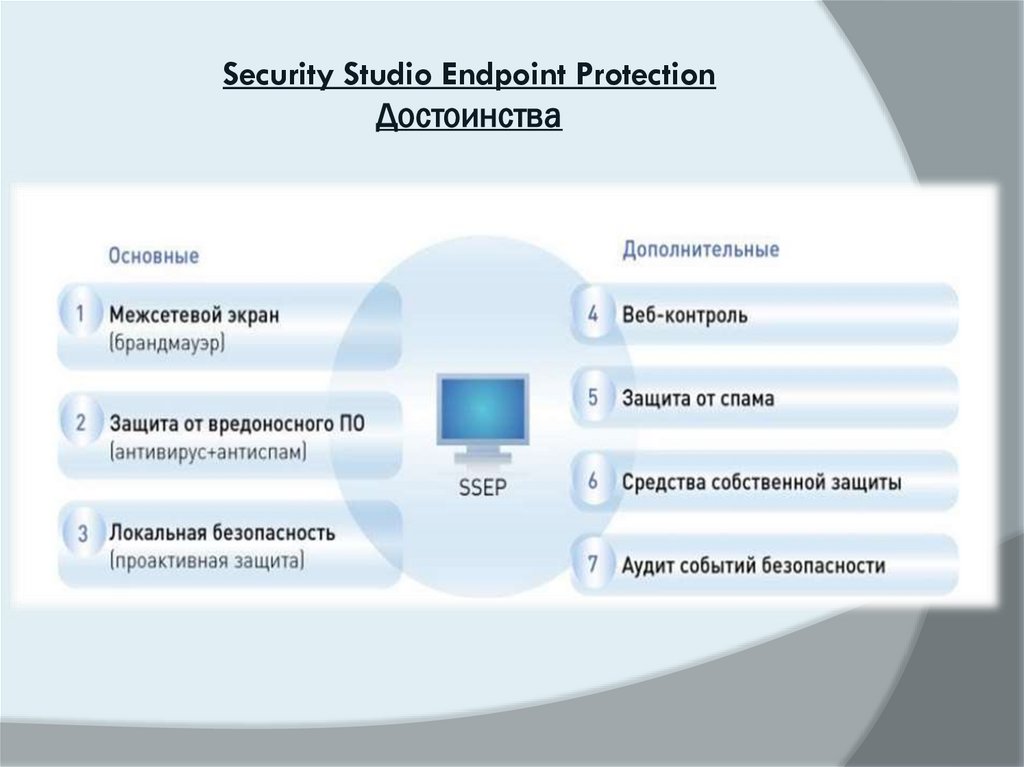

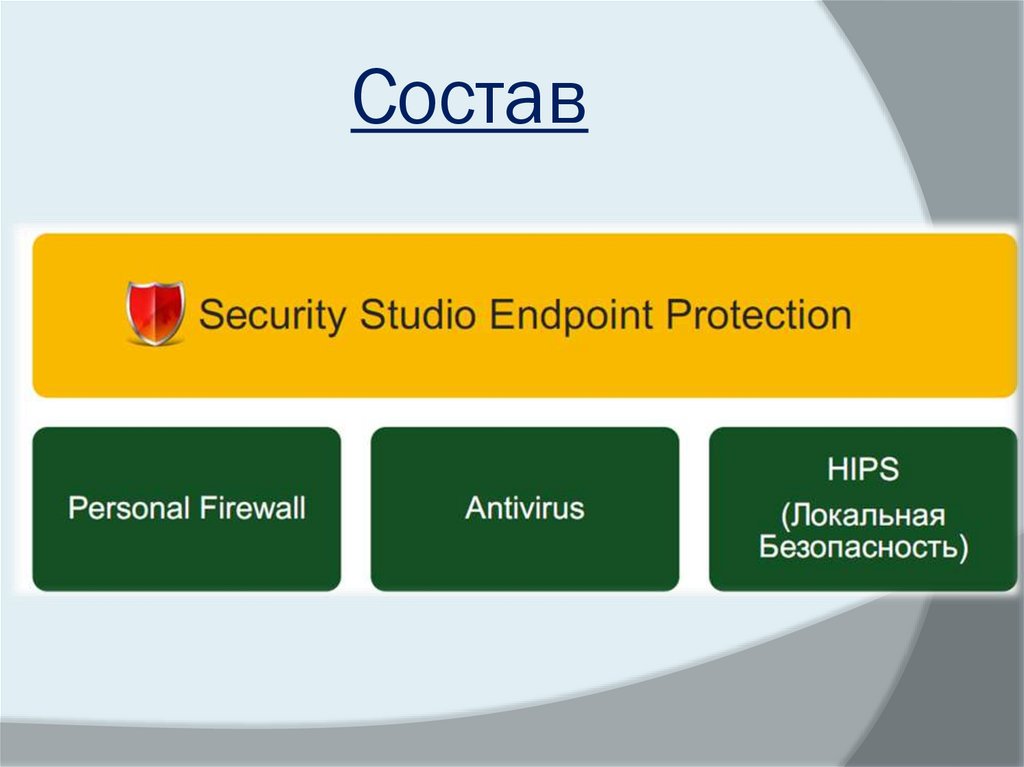

Security Studio Endpoint ProtectionДостоинства

49.

Состав50.

51.

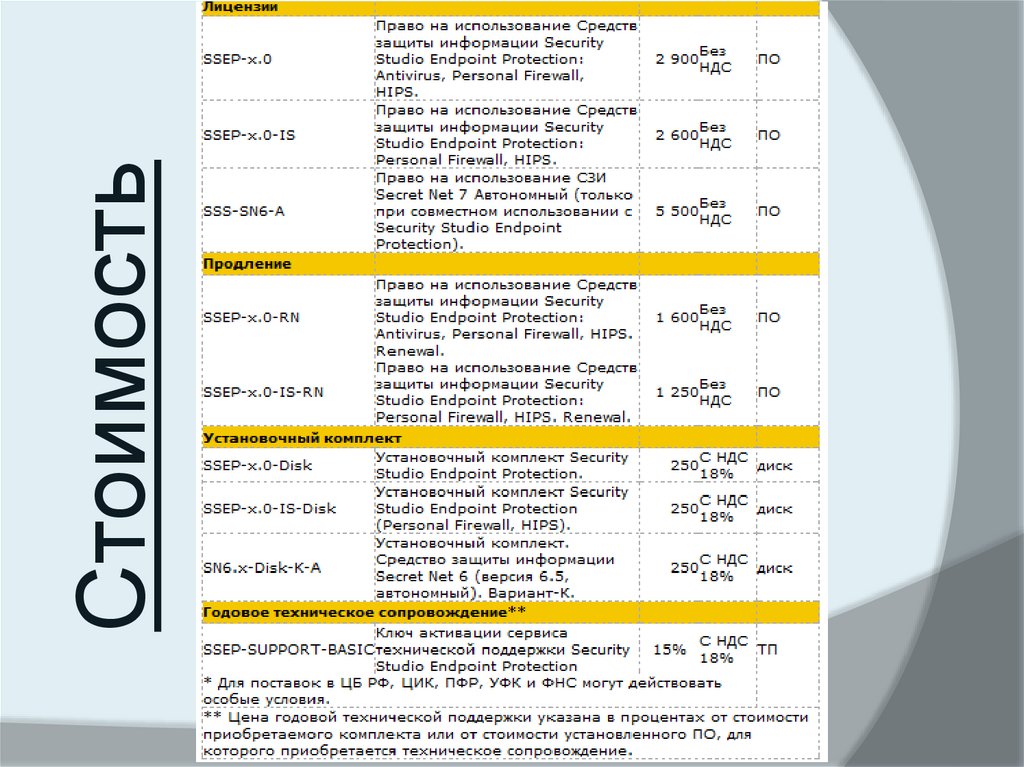

Стоимость52.

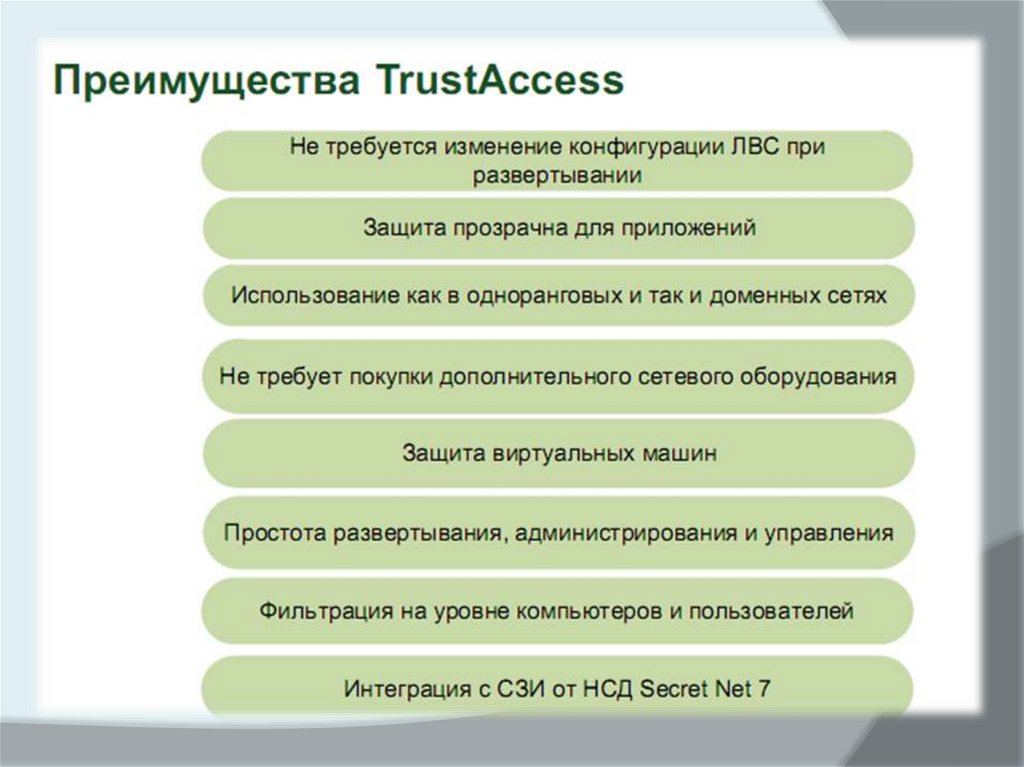

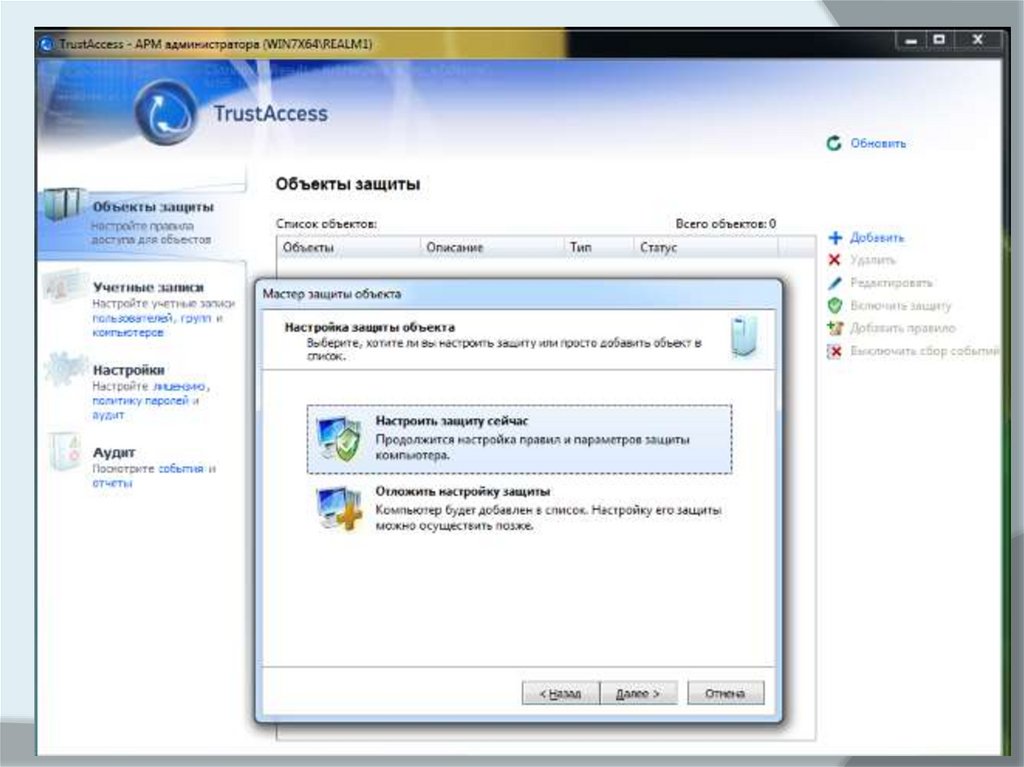

TrustAccess53.

54.

55.

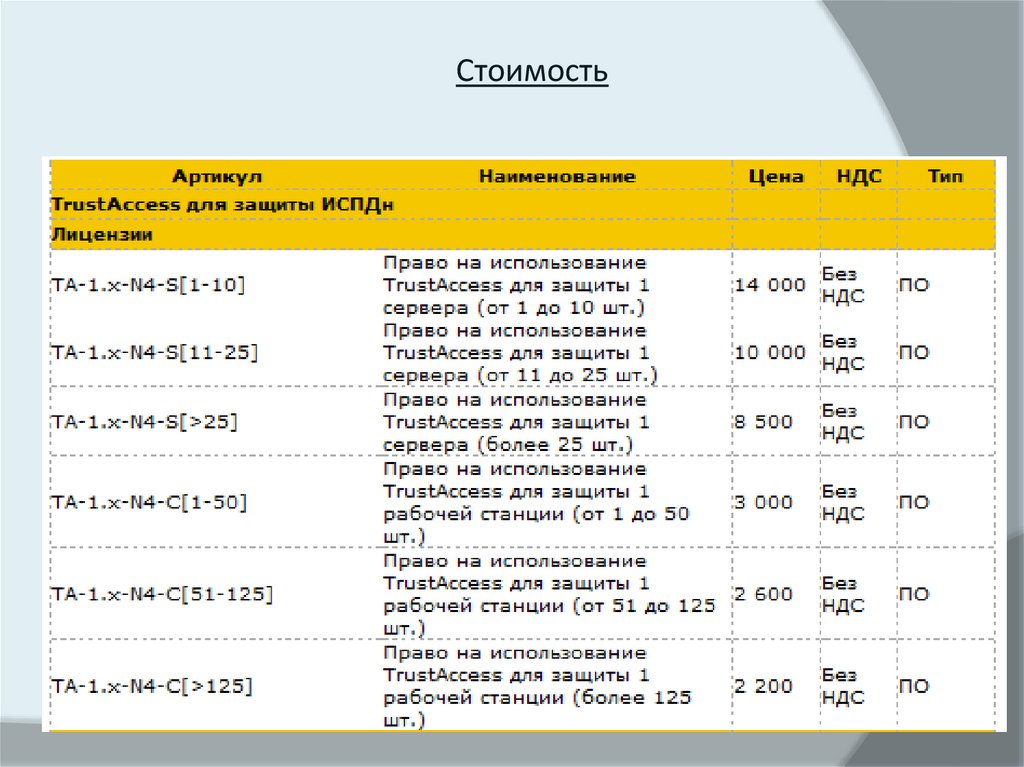

Стоимость56.

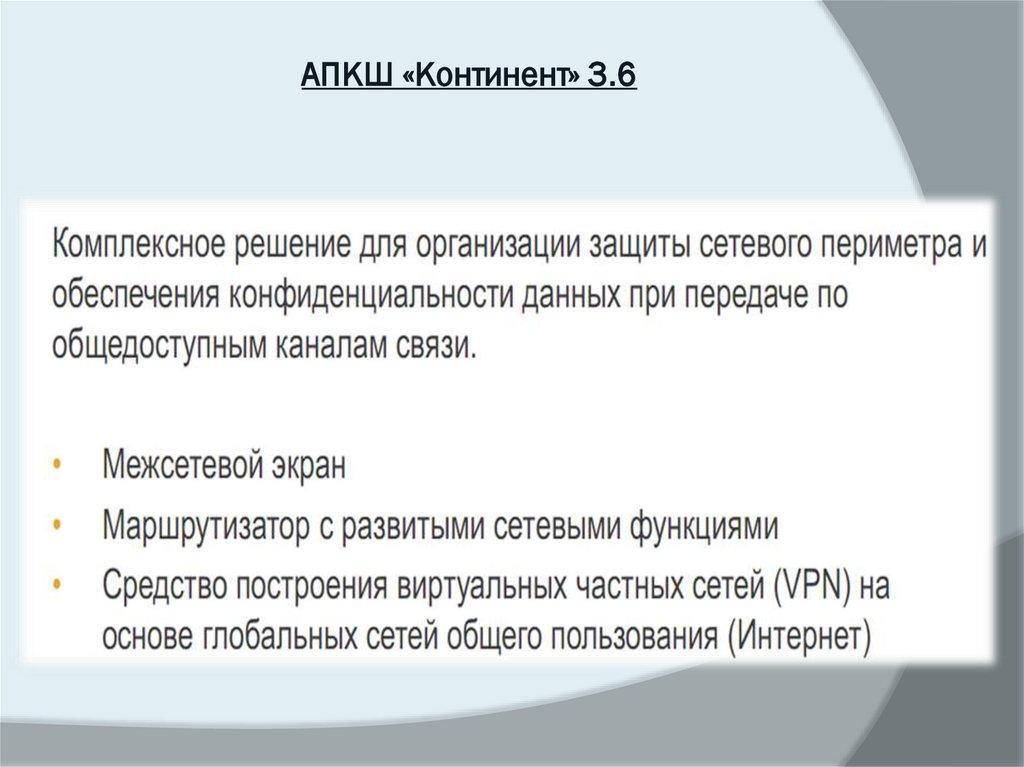

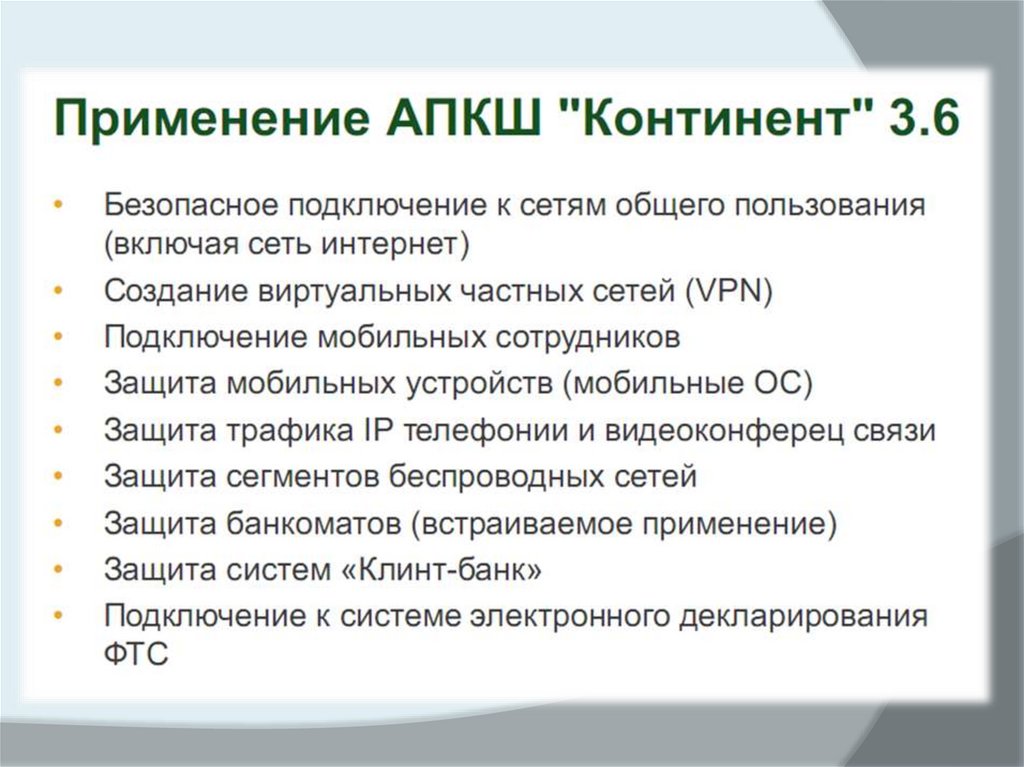

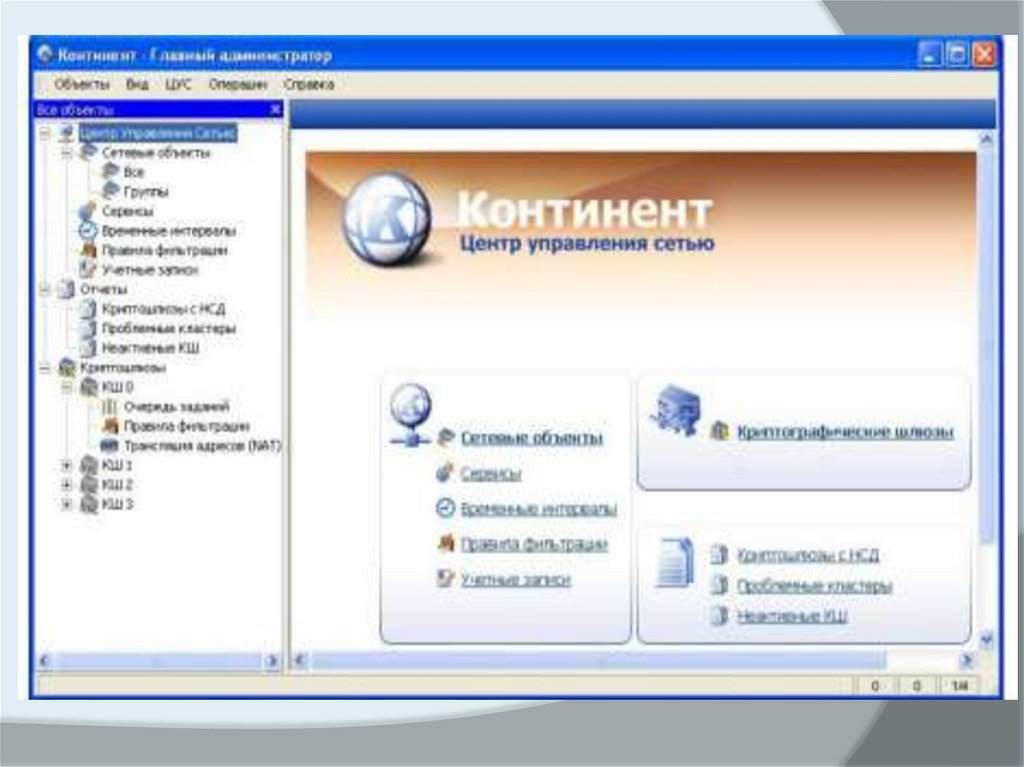

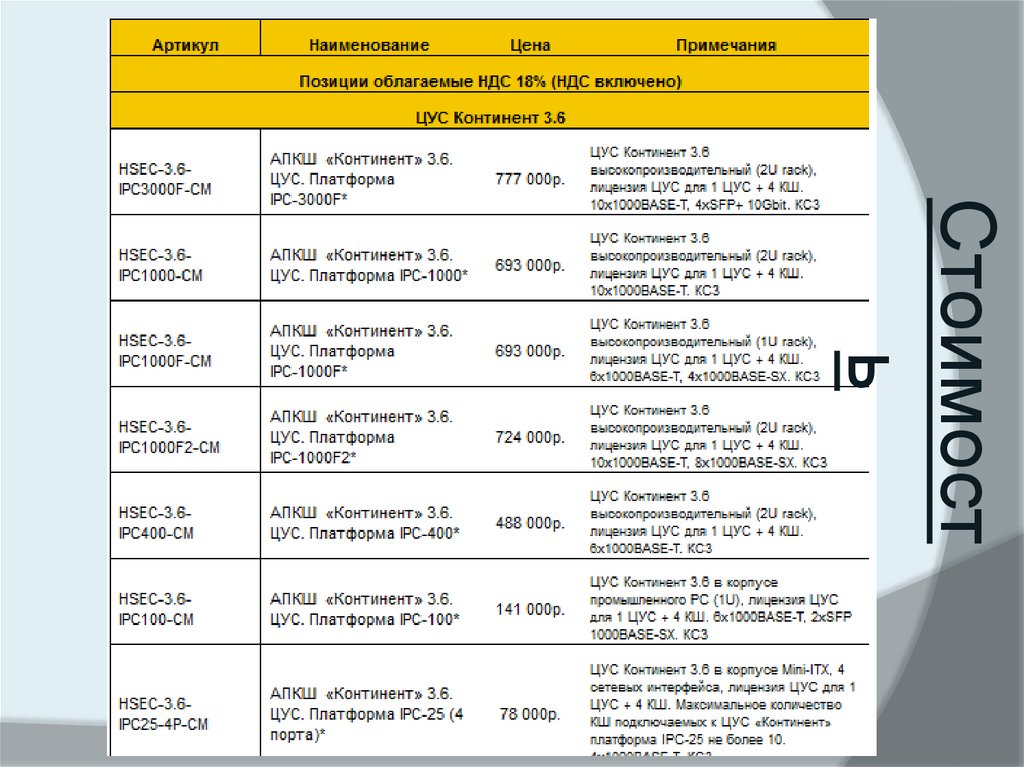

АПКШ «Континент» 3.657.

58.

59.

60.

Стоимость

61.

62.

Средства доверенной загрузкиДоверенная загрузка— это загрузка различных операционных систем только

с заранее определенных постоянных носителей после успешного

завершения специальных процедур: проверки целостности технических и

программных средств ПК (с использованием механизма пошагового

контроля целостности) и аппаратной идентификации / аутентификации

пользователя.

Доверенная загрузка обычно включает в себя:

-Аутентификацию;

-Контроль устройства, с которого BIOS начинает загрузку ОС;

-Контроль целостности и достоверности загрузочного сектора устройства

и системных файлов запускаемой ОС;

-Шифрование/расшифрование загрузочного сектора, системных файлов ОС,

либо шифрование всех данных устройства (опционально).

-Аутентификация, шифрование и хранение секретных

данных, таких как ключи, контрольные суммы и

хэш-суммы, выполняются на базе аппаратных средств.

63.

АУТЕНТИФИКАЦИЯАутентификация пользователя может

производиться различными способами и на

разных этапах загрузки компьютера.

Для подтверждения личности запускающего

компьютер могут требоваться различные

факторы:

-Секретный логин и пароль пользователя;

-Дискета, компакт-диск, флэш-карта с

секретной аутентификационной

информацией;

-Аппаратный ключ, подключаемый к

компьютеру через USB, последовательный

или параллельный порты;

-Аппаратный ключ, либо биометрическая

информация, считываемые в компьютер с

помощью отдельно выполненного

аппаратного модуля.

64.

ЭТАПЫ ДОВЕРЕННОЙ ЗАГРУЗКИНа различных этапах загрузки компьютера

доверенная загрузка может быть выполнена

различными средствами, и, следовательно, будет

обладать различной функциональностью.

-Выполнение микропрограммы BIOS;

-Передача управления загрузочному устройству;

-Выполнение загрузочного сектора операционной

системы.

65.

ИСПОЛЬЗОВАНИЕ АППАРАТНЫХ СРЕДСТВАппаратные модули доверенной загрузки

имеют значительные преимущества перед

чисто-программными средствами. Главные

преимущества аппаратных средств:

-Высокой степени защищённость секретной

информации о паролях, ключах и

контрольных суммах системных файлов;

-Возможная засекреченность алгоритмов

шифрования, выполняемых аппаратно;

-Невозможность запустить компьютер, не

вскрывая его содержимого;

-В случае шифрования загрузочного

сектора, невозможно запустить

операционную систему пользователя, даже

после извлечения аппаратного модуля;

-В случае полного шифрования данных,

невозможность получить любые данные

после извлечения аппаратного модуля.

66.

ЭЛЕКТРОННЫЙ ЗАМОК «СОБОЛЬ»Это аппаратно-программное средство защиты

компьютера от несанкционированного доступа.

Электронный замок «Соболь» может применяться

как устройство, обеспечивающее защиту

автономного компьютера, а также рабочей станции

или сервера, входящих в состав локальной

вычислительной сети.

Возможности:

-идентификация и аутентификация пользователей

до запуска BIOS при помощи идентификаторов

iButton, iKey 2032, eToken PRO, eToken PRO (Java)

и Rutoken S/ RF S;

-блокировка загрузки операционных систем со

съемных носителей;

-Контроль целостности программной среды;

-Контроль целостности системного реестра

Windows;

-Контроль конфигурации компьютера (PCIустройств, ACPI, SMBIOS);

-Сторожевой таймер;

-Регистрация попыток доступа к ПЭВМ.

67.

ЭЛЕКТРОННЫЙ ЗАМОК «СОБОЛЬ»Достоинства электронного замка «Соболь»

-Наличие сертификатов ФСБ и ФСТЭК России.

-Защита информации, составляющей государственную тайну.

-Помощь в построении прикладных криптографических

приложений.

-Простота в установке, настройке и эксплуатации.

-Поддержка 64-битных операционных систем Windows.

-Поддержка идентификаторов iButton, iKey 2032, eToken PRO,

eToken PRO (Java) и Rutoken S/ RF S.

-Гибкий выбор форматов исполнения платы (PCI, PCI-E, Mini PCIE) и вариантов комплектации.

-Поддержка файловой системы EXT 4 в ОС семейства Linux.

-Поддержка высокоскоростного режима USB 2.0/3.0 для усиленной

идентификации пользователей.

68.

ДОВЕРЯЮТ ЭЛЕКТРОННОМУЗАМКУ «СОБОЛЬ»

Министерство внутренних дел Российской Федерации;

Министерство обороны Российской Федерации;

Министерство здравоохранения Российской Федерации;

Совет безопасности Российской Федерации;

Министерство иностранных дел Российской Федерации;

Федеральное казначейство;

Федеральная налоговая служба Российской Федерации;

Федеральная служба безопасности Российской Федерации;

Почта России;

Федеральная таможенная служба;

Центральный банк Российской Федерации;

Генеральная прокуратура РФ;

Министерство транспорта РФ и другие.

69.

МОДУЛЬ ДОВЕРЕННОЙ ЗАГРУЗКИ «КРИПТОНЗАМОК/PCI»Предназначен для разграничения и контроля доступа пользователей к

аппаратным ресурсам автономных рабочих мест, рабочих станций и

серверов локальной вычислительной сети.

Особенности:

-идентификация и аутентификация пользователей до запуска BIOS при

помощи идентификаторов Тouch Мemory;

-разграничение ресурсов компьютера, принудительная загрузка

операционной системы (ОС) с выбранного устройства в соответствии с

индивидуальными настройками для каждого пользователя;

-блокировка компьютера при НСД, ведение электронного журнала

событий в собственной энергонезависимой памяти;

-подсчет эталонных значений контрольных сумм объектов и проверка

текущих значений контрольных сумм, экспорт/импорт списка проверяемых

объектов на гибкий магнитный диск;

-возможность интеграции в другие системы обеспечения безопасности

(сигнализация, пожарная охрана).

70.

АППАРАТНЫЙ МОДУЛЬ ДОВЕРЕННОЙ ЗАГРУЗКИ"АККОРД-АМДЗ"

Представляет собой аппаратный контроллер, предназначенный для

установки в слот ISA или PCI.

Основные возможности:

-идентификация и аутентификация пользователя с использованием

ТМ-идентификатора и пароля длиной до 12 символов;

-блокировка загрузки ПЭВМ с внешних носителей;

-ограничение времени работы пользователей;

-контроль целостности файлов, аппаратуры и реестров;

-регистрация входа пользователей в систему в журнале регистрации;

-администрирование системы защиты (регистрация пользователей,

контроль целостности программной и аппаратной части ПЭВМ).

Дополнительные возможности:

-контроль и блокировка физических линий;

-интерфейс RS-232 для применения пластиковых карт в качестве

идентификатора;

-аппаратный датчик случайных чисел для криптографических

применений;

-дополнительное устройство энергонезависимого аудита.

71.

СТОИМОСТЬОриентировочная

стоимость (руб.)

Состав

комплекта:

Соболь

Криптон-замок

Аккорд-АМДЗ

9500-12500

6000-9000

8500-10000

плата PCI (PCI-Express);

диск с ПО и

документацией;

соединительный кабель

для механизма

сторожевого таймера;

паспорт в печатном виде;

наклейка и сертификат;

идентификаторы Rutoken

(32Kb) - 2шт;

считыватель - 1шт.

Необходимо

дополнительно

приобрести устройство

для подключения iButton

(Touch Memory) и iButton

(Touch Memory) для

хранения электронного

контроллер в сборе;

съемник информации в

сборе;

персональный

идентификатор.

идентификатора.

72.

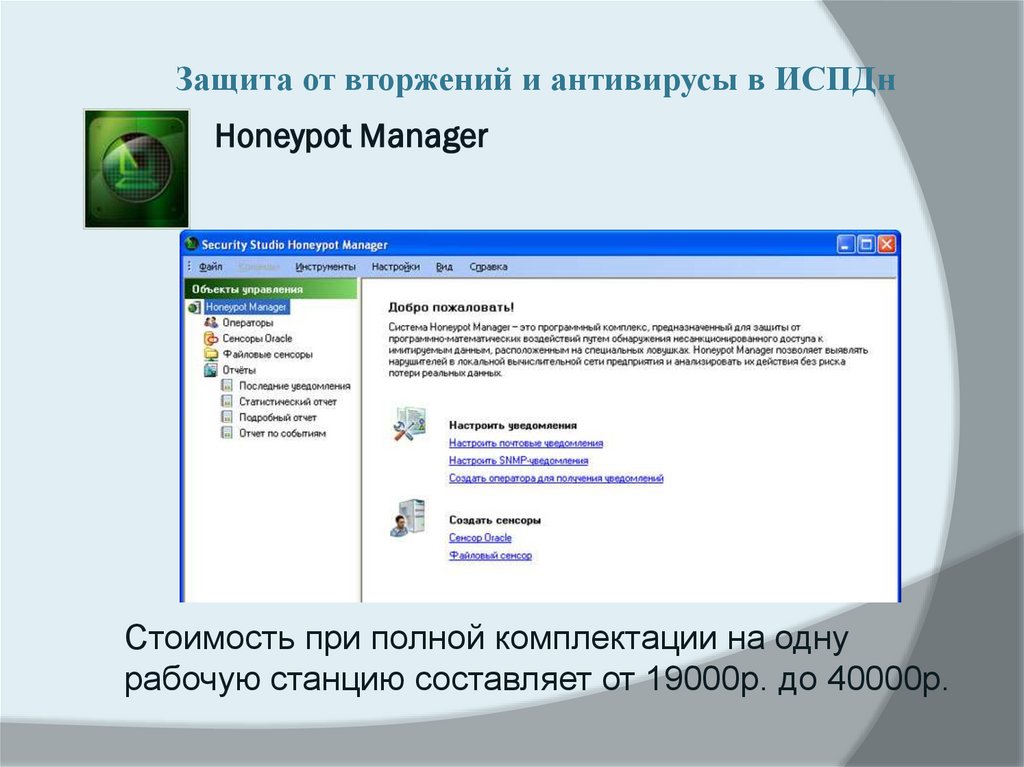

Защита от вторжений и антивирусы в ИСПДнHoneypot Manager

Стоимость при полной комплектации на одну

рабочую станцию составляет от 19000р. до 40000р.

73.

Ключевые возможностиИмитация реальной системы хранения данных;

Обнаружение и регистрация фактов НСД к

имитируемым данным;

Оповещение заинтересованных лиц о попытках

НСД к имитируемым данным;

Генерация отчетов о работе системы за

определенные периоды времени;

Централизованное управление несколькими

имитационными системами;

Возможность гибкой настройки правил

реагирования на попытки НСД;

Возможность генерации данных, близких к

реальным.

74.

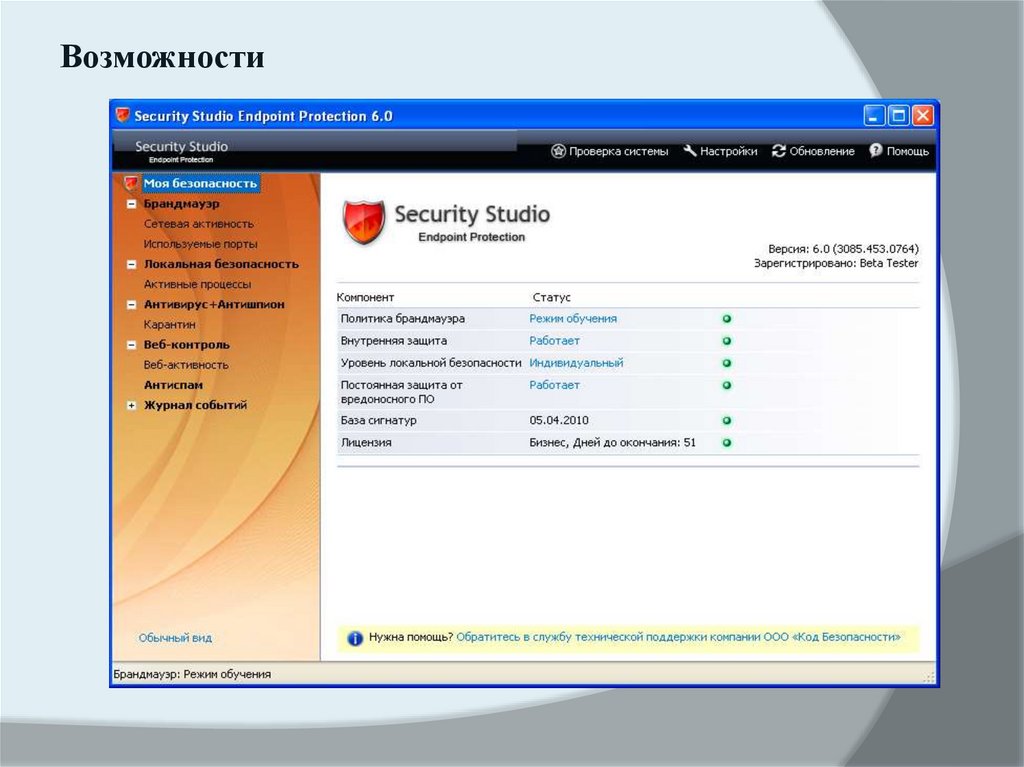

Security Studio Endpoint ProtectionЗащита компьютера от сетевых вторжений,

вредоносных программ и спама.

Безопасный доступ в сеть

Защита от известных вирусов и программ-шпионов

Защита от неизвестных угроз

Безопасное использование сетевых ресурсов и

защита от спама

Стоимость на одну рабочую станцию при полной

комплектации

составляет от 1000 до 2700р.

75.

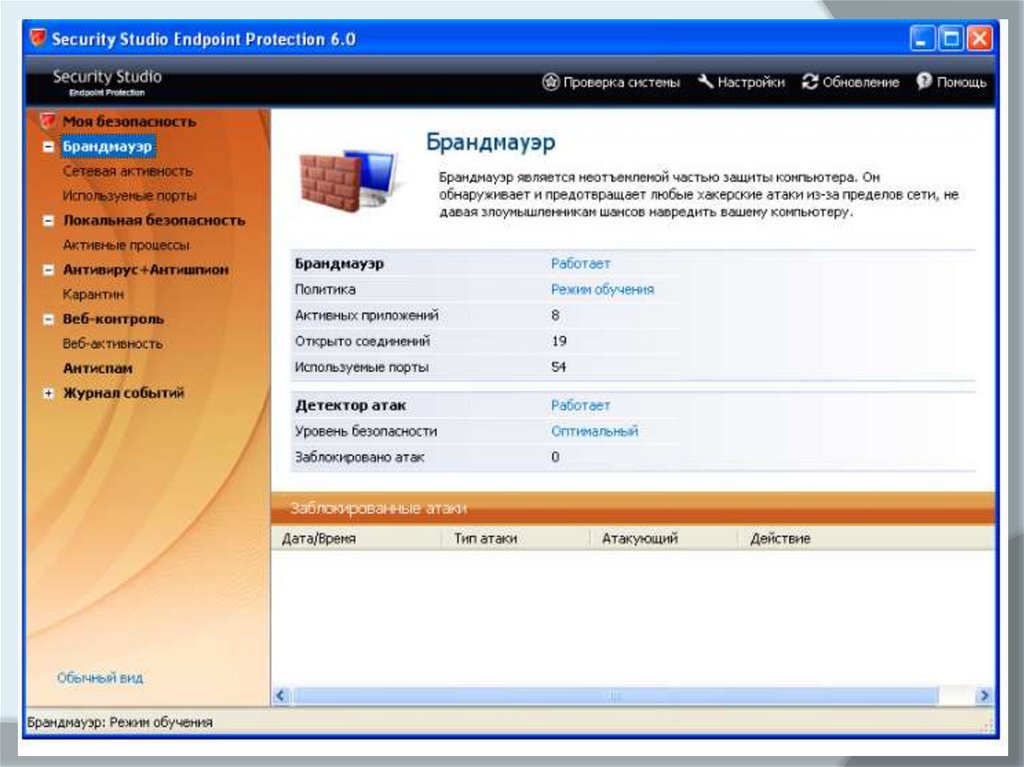

ВозможностиAdministration Center

Межсетевой экран

Антивирус и антишпион

Средство обнаружения вторжений

Веб-контроль

Антиспам

76.

Достоинства и преимущества Security Studio EndpointProtection

Средство обнаружения вторжений –

одно из наиболее технически

совершенных средств

противодействия утечкам информации

Возможность работы параллельно с

антивирусом другого производителя

Возможность внедрения комплексного

решения совместно с Secret Net

77.

Secret Net являетсясертифицированным

средством защиты

информации от

несанкционированного

доступа и позволяет привести

автоматизированные системы

в соответствие требованиям

регулирующих документов.

78.

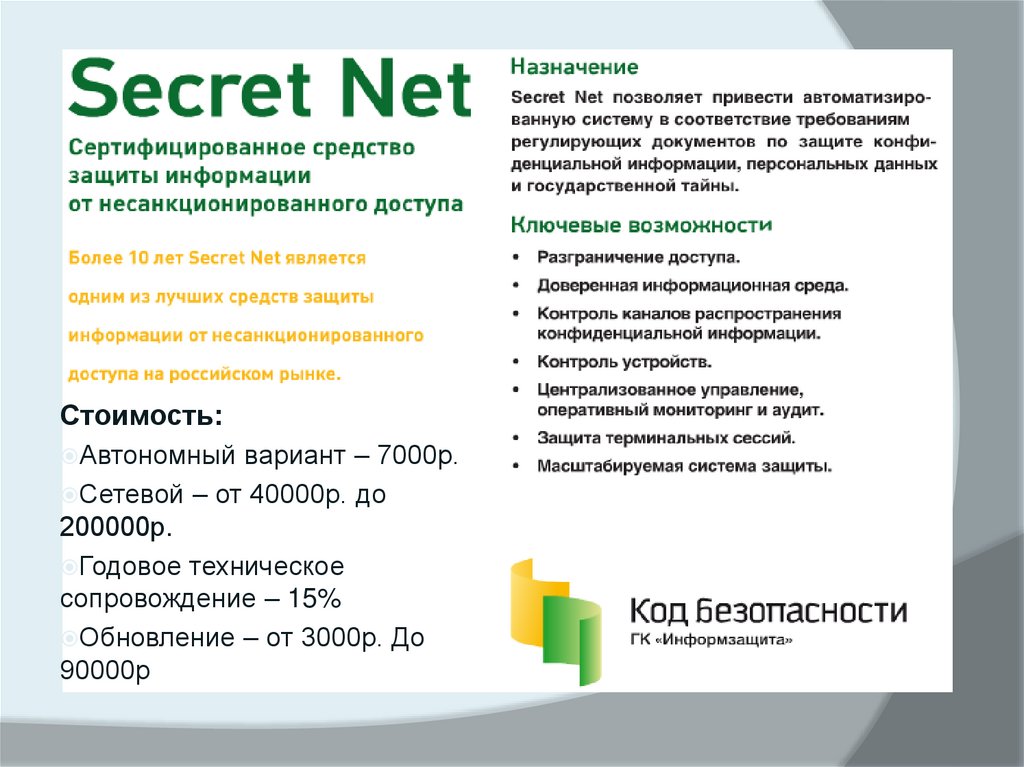

Стоимость:Автономный вариант – 7000р.

Сетевой – от 40000р. до

200000р.

Годовое техническое

сопровождение – 15%

Обновление – от 3000р. До

90000р

79.

vGate R2Стоимость за 1 экземпляр Сервера авторизации vGate

– 89000р;

за 1 физический процессор на защищаемом ESXхосте – 25000р.

80.

ВозможностиУсиленная аутентификация администраторов виртуальной

инфраструктуры и администраторов информационной безопасности

Защита средств управления виртуальной инфраструктурой от НСД

Мандатное управление доступом

Защита ESX-серверов от НСД

Контроль целостности конфигурации виртуальных машин и

доверенная загрузка

Контроль доступа администраторов ВИ к файлам виртуальных

машин

Разграничение доступа ESX серверов на запуск виртуальных машин

Контроль целостности и доверенная загрузка ESX-серверов

Контроль целостности и защита от НСД компонентов СЗИ

Регистрация событий, связанных с информационной безопасностью

Централизованное управление и мониторинг

81.

Данные средства предлагаюттакие крупные компании как:

Компания «Информзащита»

Код безопасности

SoftLine

«Эшелон» Комплексная безопасность

и др.

82.

Клиентами данных компаний являются такиекрупные организации как:

internet

internet business

business