Similar presentations:

Система защиты информации в банковских системах

1.

Муниципальное автономное общеобразовательное учреждение«Гимназия № 25 города Благовещенска»

ПРОЕКТ

Система защиты информации в банковских системах

Автор: Функнер М.С Класс 11 В

Руководитель: Кирюхин Михаил Игоревич

2.

Содержание1.

2.

3.

4.

5.

6.

7.

8.

9.

Понятие банковской системы

Особенности информационной безопасности банков

Безопасность автоматизированных систем обработки

информации в банка

Защита информации путем применения программных и

технических средств

Аутентификация электронных данных

Электронная подпись

Антифрод

Виды утечек информации

Заключение

3.

Цель: Выяснить на сколько хорошо защищены наши банковские данные находясь ввсемирной паутине под названием интернет.

Задачи:

1. Рассмотреть особенности защиты банковских данных.

2. Собрать информации из различных источников.

3. Сделать буклет с необходимой информацией

Гипотеза: Система защиты банковских данных необходимы в современном мире

4.

Понятие банковской системы• Банковская система — совокупность различных

видов национальных банков кредитных

организаций, действующих в рамках общего

денежно-кредитного механизма. Банковская

система включает центральный банк,

сеть коммерческих банков и других кредитнорасчётных центров. Центральный банк проводит

государственную эмиссионную и валютную

политику, является ядром резервной системы.

Коммерческие банки осуществляют все

виды банковских операций.

5.

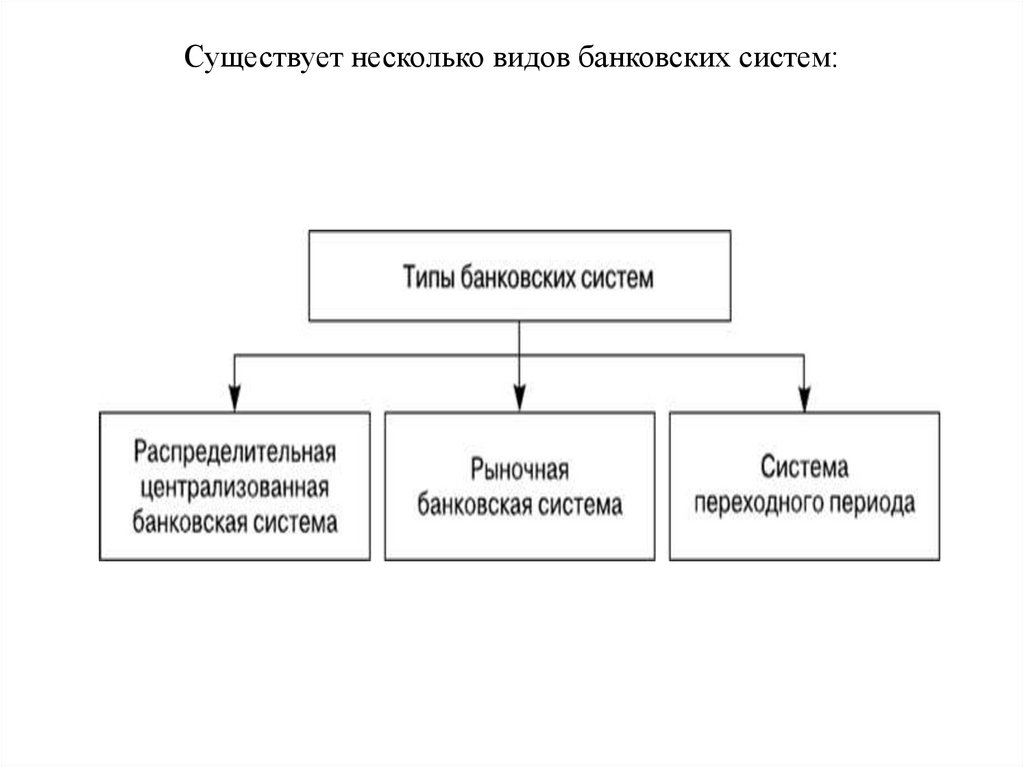

Существует несколько видов банковских систем:6.

Особенности информационной безопасности банковБольшинство банков самостоятельно разрабатывают программное обеспечение – от общих

систем до мобильных приложений. ЦБ РФ внес инициативу обязательной сертификации всех

программ и обновлений, но она встретила сопротивление в финансовом сообществе. Банки

отметили, что иногда обновление должно быть сделано в течение 1-2 недель после

выявления ошибок в приложении, а сертификация замедлит его выход на рынок на месяцы.

Сейчас в практической деятельности банков с целью предотвращения хищения средств

клиентов при помощи компьютерных технологий используются следующие программные и

технические средства осуществления информационной безопасности:

• программные средства защиты от внутреннего и внешнего фрода или мошенничества в

сфере электронной коммерции;

системы многофакторной аутентификации клиентов при онлайн-пользовании услугами

банка

системы мониторинга информационных сетей и удаленных устройств, способных

выявлять и реагировать на инциденты информационной безопасности;

средства защиты банкоматов, исключающие несанкционированный доступ на

физическом или информационном уровнях.

7.

Безопасность автоматизированных систем обработки информации вбанках

Банковская информация всегда была предметом высокого внимания со

стороны всевозможных злоумышленников. Все банковские преступления

начинаются с утечки информации. Автоматизированные банковские системы

являются каналами для таких потерь. С момента начала введения

автоматизированных банковских систем (АБС) они стали предметом

внезаконных посягательств

На сегодняшний день проблема умышленных нарушений функционирования

АСОИБ как никогда актуально. В 1992 году ущерб от компьютерных

преступлений составил $555млн это 930 лет рабочего времени или 15.3 года

машинного времени. По другим данным ущерб финансовых организаций

составляет от $173 млн. до $41 млрд. в год

8.

Защита информации путем применения программных и техническихсредств

Защита информации с помощью аппаратных и программных средств:

1) организовать включение в банковскую информационную систему механизмов и

программ, блокирующих доступ к ней третьих лиц, в том числе с использованием

шифрования, паролей или иных способов, позволяющих:

• получать доступ для записи, чтения, уничтожения или создания информации только

уполномоченными лицами

• Защита юридической силы электронных документов при обработке, передаче и хранении

информационных сообщений, хранящих платежные поручения и иные финансовые

документы с помощью электронной цифровой подписи;

2) организует подачу механизмов аутентификации и идентификации (аутентификации

пользователя) в информационную систему банка на основе использования ключей, паролей

и т.п., а также характеристик биометрических данных, удостоверяющих личность

пользователя;

3) установление обязательного механизма доступа к специально именованным объектам

(программам, папкам, файлам, томам) в разрешенных пределах;

4) организация системы автоматической регистрации (регистрации) информационной

системой событий, которые касаются безопасности информации.

9.

Аутентификация электронных данныхАутентификация — это проверка того, что субъект доступа имеет предъявленный

ему идентификатор; подтверждение подлинности.

Аутентификатор — это пакет, который доказывает, что клиент действительно

владеет закрытым ключом.

Методы аутентификации:

- текстовый ввод логина и пароля;

- пластиковые карты;

- электронные сертификаты;

- биометрические устройства, такие как сканер радужной оболочки глаза,

портативный сканер или сканер отпечатков пальцев.

В последнее время всё чаще встречается многоступенчатая аунтифекация.Он осн

ован на использовании различных компонентов, таких как информация, известная

пользователю (пароль), использование физических компонентов (таких как смарт

-карты и т. д.) и технологий идентификации (биометрические данные).

10.

Электронная подписьЭлектронная подпись (ЭП) Цифровая подпись (ЦП) позволяет подтвердить

авторство электронного документа (будь то реальное лицо или, например,

аккаунт в криптовалютной системе). Подпись связана как с автором, так и с

самим документом с помощью криптографических методов, и не может быть

подделана с помощью обычного копирования

ЭЦП — это реквизит электронного документа, полученный в результате

криптографического преобразования информации с

использованием закрытого ключа подписи и позволяющий проверить

отсутствие искажения информации в электронном документе с момента

формирования подписи (целостность), принадлежность подписи

владельцу сертификата ключа подписи (авторство), а в случае успешной

проверки подтвердить факт подписания электронного документа

(неотказуемость).

11.

АнтифродАнтифрод— система, предназначенная для оценки финансовых

транзакций в Интернете на предмет подозрительности с точки зрения

мошенничества и предлагающая рекомендации по их дальнейшей

обработке. Как правило, сервис антифрода состоит из стандартных и

уникальных правил, фильтров и списков, по которым и проверяется

каждая транзакция.

Фрод-мониторинг транзакций осуществляют департаменты банков,

связанные с безопасностью и оценкой рисков. Собственные технологии

фрод-мониторинга есть у международных платежных систем (VISА,

MasterCard и другие). Так же как дополнительную услугу к интернетэквайрингу, фрод-мониторинг предлагают процессинговые центры и

платежные шлюзы.

На государственном уровне данные фрод-мониторинга использует

Управление К для пресечения мошеннических действий в сфере

информационных технологий.

12.

Банки используют антифрод для обнаружения и блокированияследующих операций

1. Незаконных снятий с помощью:

-карточных транзакций (банкоматы, POS-терминалы, карточные интернет

покупки),

-интернет-банк, мобильных приложений, киоски самообслуживания,

-снятия по сговору в депозитных операциях, с неактивных счетов и пр.

2. Мошеннических кредитов:

3. Злоумышленных фондовых операций

4. Операций по отмыванию средств

Антифрод работает по следующему принципу:

1. Настраиваются алгоритмы обнаружения подозрительной активности

2. Организуется подключение к источникам данных

3. Осуществляется подключение к системам ожидающим результатов проверки

4. Организуется последующее совершенствование алгоритмов обнаружения

подозрительности, актуализация и расширение источников данных

Изменения способов злоумышленных действий требует изменения алгоритмов их

детектирования и источников этой информации.

13.

Виды утечек информации• Утечки информации — неправомерная передача конфиденциальных

сведений (материалов, важных для различных компаний или

государства, персональных данных граждан), которая может быть

умышленной или случайной.

• Любые сведения, находящиеся в компьютере, имеют свою стоимость.

Поэтому похищение личных данных владельца компьютера способно

нанести ему вред. Имея доступ к логинам и паролям, а также к

банковским картам и счетам, злоумышленники крадут деньги

граждан, промышленные секреты и тайны предприятий.

• Информация утекает в результате бесконтрольного распространения

секретов за пределы кабинета, здания, предприятия. Утрата ценных

сведений может случиться при неправильном использовании норм и

правил политики безопасности. Несоблюдение правил защиты и

хранения данных влекут за собой их утечку и распространение в

общедоступных местах, таких как сеть «Интернет»

14.

ЗаключениеОдной из наиболее острых экономических проблем Российской Федерации

выступает рост угроз экономической и финансовой безопасности государства.

В центре экономической системы находится банковская сфера, которая в

данный момент, находится в не лучшем состоянии. Данное утверждение

связано с процессом филиализации Центрального банка России по

отношению к Федеральной резервной системе, что прикрепляет

национальную экономику к доллару и ослабляет рубль.

Несмотря на возросший уровень информационных технологий, позволяющих

несанкционированно получить доступ к секретной информации, современный

рынок способен предложить эффективные и надежные способы защиты

банковской информации, которые совершенствуются с не меньшей скоростью,

чем инструменты взлома. Обеспечение информационной безопасности — это

одна из наиболее актуальных проблем для каждого банка, в которое

вкладывается достаточно большое количество времени и ресурсов.

finance

finance informatics

informatics