Similar presentations:

Курсовая работа "Разработать алгоритм и схему криптосистемы передачи информации, используя комбинацию шифров"

1.

Курсовая работаПо дисциплине: «Защита информации»

На тему: «Разработать алгоритм и схему криптосистемы

передачи информации, используя комбинацию шифров

простой и сложной замены для телефонной сети общего

использования»

Подготовил:

студент 3 курса

группы ИТ-403

Пожидаев В.В.

2.

ЗАДАНИЕ• Цель работы, разработать алгоритм шифрования с использованием комбинации

шифров простой и сложной замены.

• Объект исследования – Защита информации. Объект исследования изучает

комплекс мер по защите и укрепления конфиденциальности данных

пользователей.

• Задача данной работы – реализация собственного алгоритма шифрования

информации, с использованием комбинации «Шифр Вернама» и «Алгоритм DES».

3.

Общие сведенияДля реализации заданной задачи были рассмотрены множество шифров простой и

сложной замены, при помощи которых можно зашифровать ту или иную

информацию, и из этих множеств были выбраны такие шифры как «Метод

Вернама» и «Алгоритм шифрования DES»

Шифр «Вернама» является простейшим шифром бинарной логики, который

обладает абсолютной криптографической стойкостью, и без знания ключа не

будет являться возможным случай дешифровки сообщения.

Шифр «Алгоритм DES» является блочным шифр-алгоритмом, который берет

строку битов открытого текста фиксированной длины и преобразует ее с

помощью серии сложных операций в другую строку битов зашифрованного

текста той же длинны.

4.

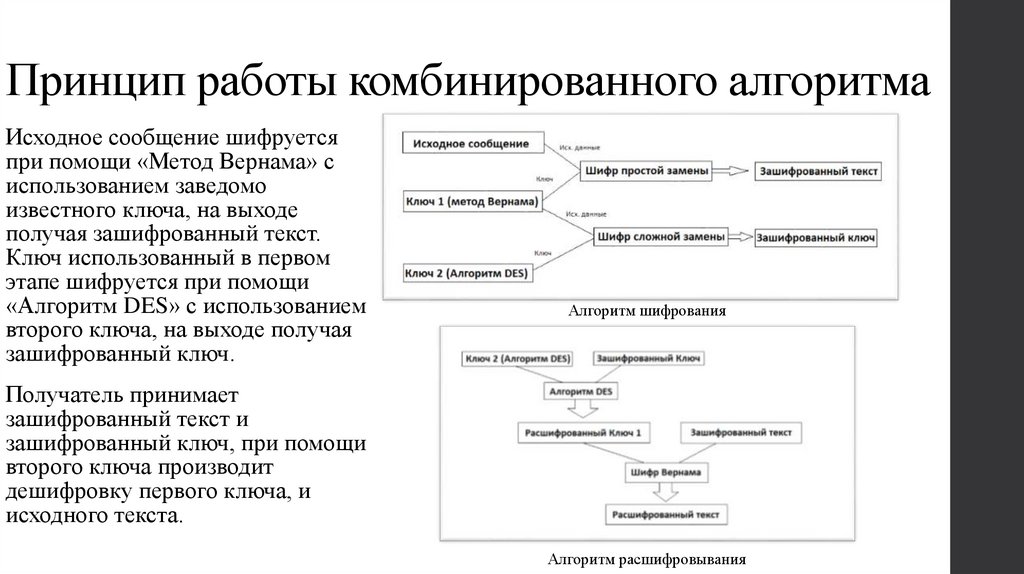

Принцип работы комбинированного алгоритмаИсходное сообщение шифруется

при помощи «Метод Вернама» с

использованием заведомо

известного ключа, на выходе

получая зашифрованный текст.

Ключ использованный в первом

этапе шифруется при помощи

«Алгоритм DES» с использованием

второго ключа, на выходе получая

зашифрованный ключ.

Алгоритм шифрования

Получатель принимает

зашифрованный текст и

зашифрованный ключ, при помощи

второго ключа производит

дешифровку первого ключа, и

исходного текста.

Алгоритм расшифровывания

5.

Первый этап.Шифрование простым методом

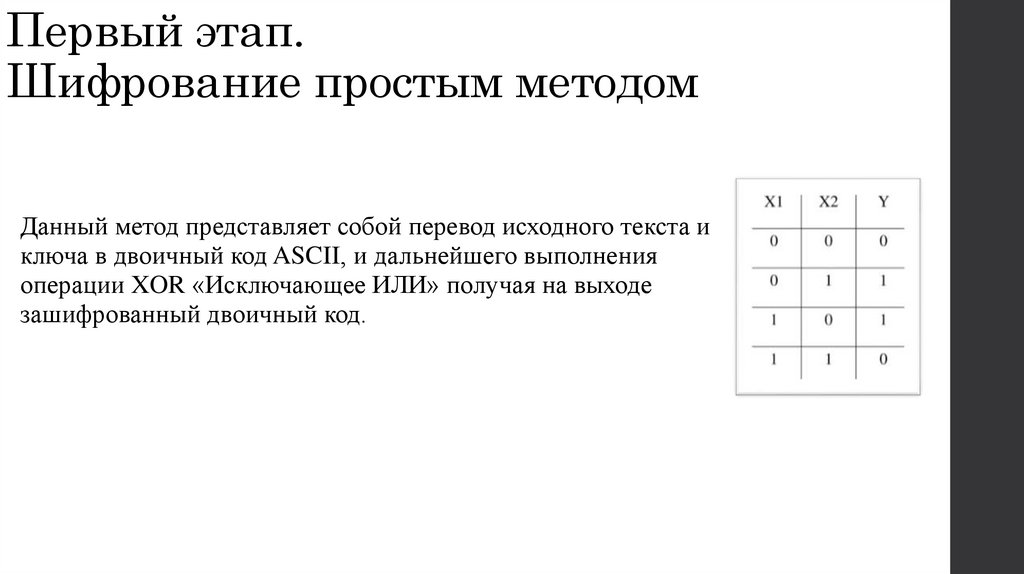

Данный метод представляет собой перевод исходного текста и

ключа в двоичный код ASCII, и дальнейшего выполнения

операции XOR «Исключающее ИЛИ» получая на выходе

зашифрованный двоичный код.

6.

Второй этап.Шифрование сложным методом

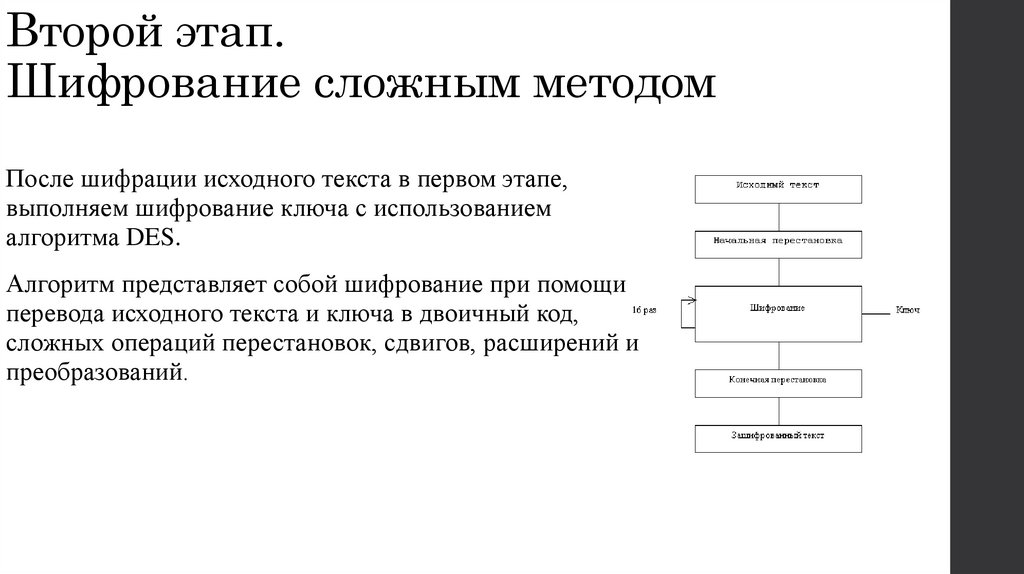

После шифрации исходного текста в первом этапе,

выполняем шифрование ключа с использованием

алгоритма DES.

Алгоритм представляет собой шифрование при помощи

перевода исходного текста и ключа в двоичный код,

сложных операций перестановок, сдвигов, расширений и

преобразований.

7.

Второй этап.Шифрование сложным методом

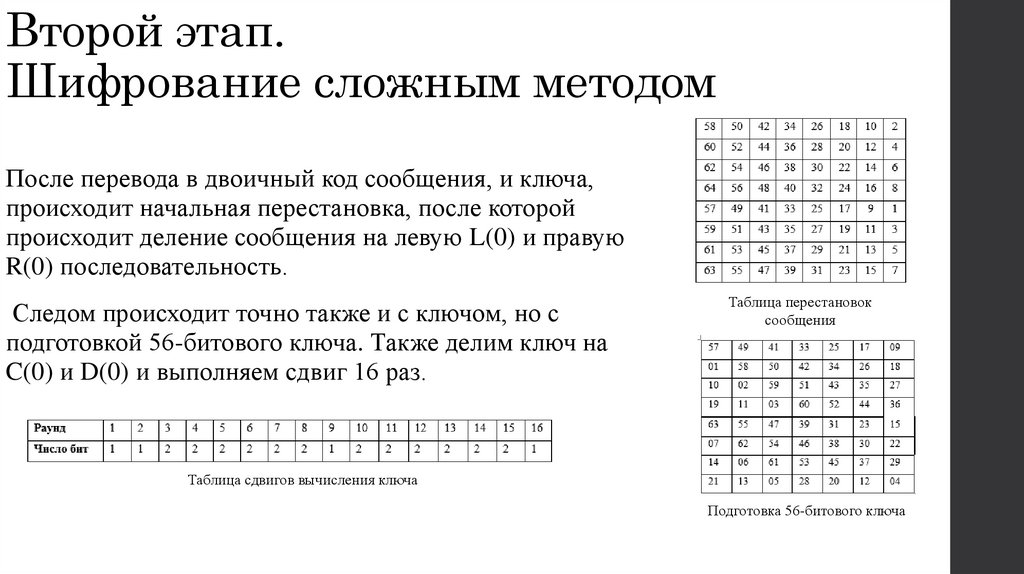

После перевода в двоичный код сообщения, и ключа,

происходит начальная перестановка, после которой

происходит деление сообщения на левую L(0) и правую

R(0) последовательность.

Следом происходит точно также и с ключом, но с

подготовкой 56-битового ключа. Также делим ключ на

C(0) и D(0) и выполняем сдвиг 16 раз.

Таблица перестановок

сообщения

Таблица сдвигов вычисления ключа

Подготовка 56-битового ключа

8.

Второй этап.Шифрование сложным методом

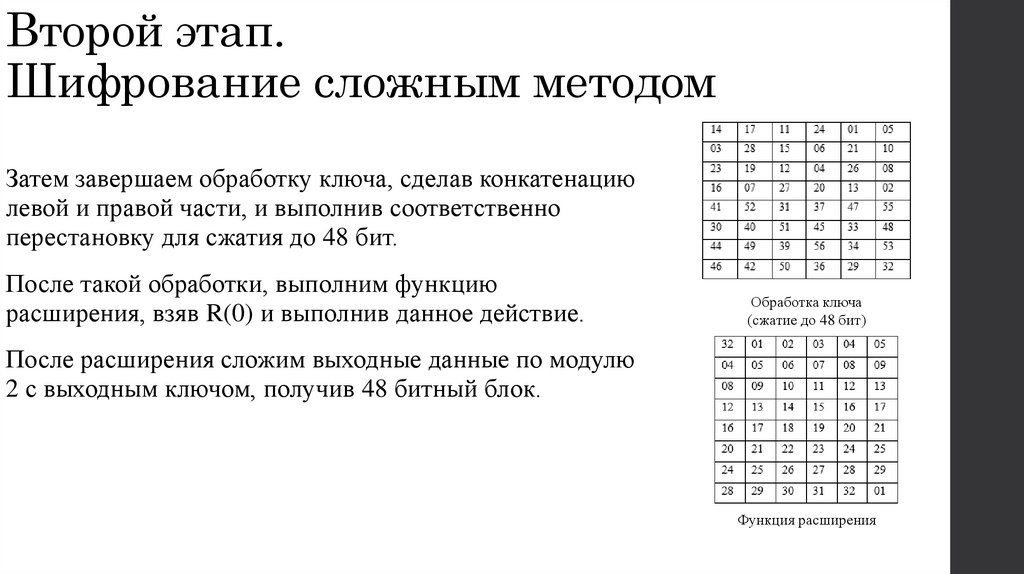

Затем завершаем обработку ключа, сделав конкатенацию

левой и правой части, и выполнив соответственно

перестановку для сжатия до 48 бит.

После такой обработки, выполним функцию

расширения, взяв R(0) и выполнив данное действие.

Обработка ключа

(сжатие до 48 бит)

После расширения сложим выходные данные по модулю

2 с выходным ключом, получив 48 битный блок.

Функция расширения

9.

Второй этап.Шифрование сложным методом

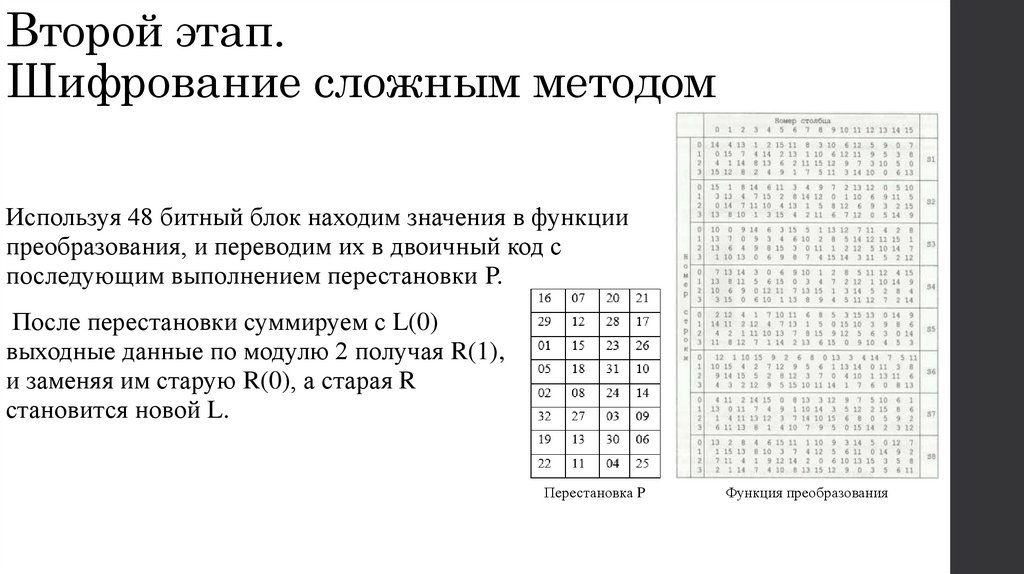

Используя 48 битный блок находим значения в функции

преобразования, и переводим их в двоичный код с

последующим выполнением перестановки P.

После перестановки суммируем с L(0)

выходные данные по модулю 2 получая R(1),

и заменяя им старую R(0), а старая R

становится новой L.

Перестановка P

Функция преобразования

10.

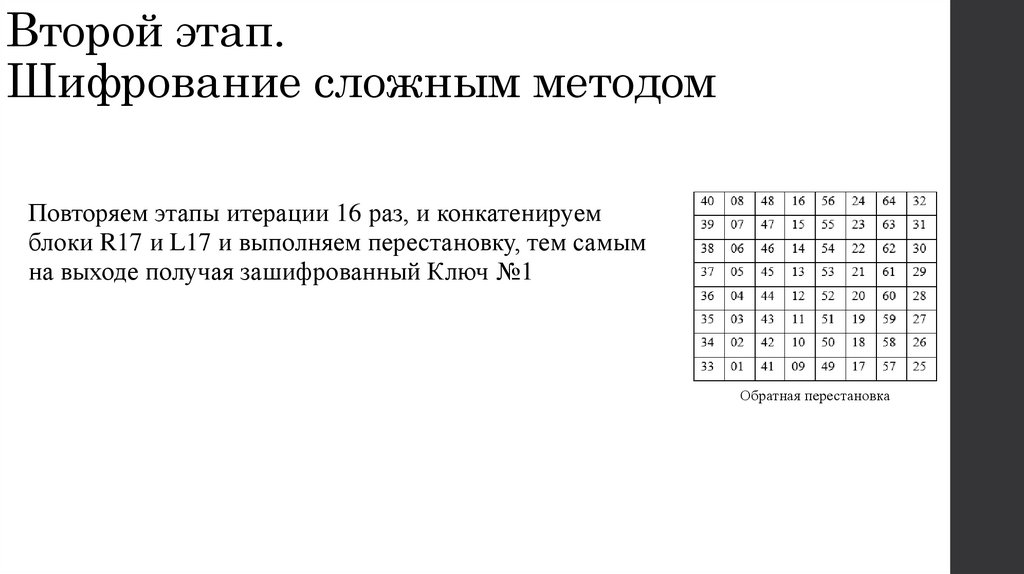

Второй этап.Шифрование сложным методом

Повторяем этапы итерации 16 раз, и конкатенируем

блоки R17 и L17 и выполняем перестановку, тем самым

на выходе получая зашифрованный Ключ №1

Обратная перестановка

11.

ЗАКЛЮЧЕНИЕВ данной курсовой работе были рассмотрены шифры простой и сложной

замены для реализации по теме комбинированного алгоритма шифрования для

телефонной сети общего пользования. Данным алгоритмом было показано,

что при помощи его использования, надежность шифрованных данных

улучшает безопасность в его передачи другим пользователям.

informatics

informatics