Similar presentations:

Технологии межсетевого экранирования

1.

2.

3.

Межсетевое экранирование – технологияинформационной безопасности

Первое поколение (1980-е годы) – фильтры пакетов

Второе поколение (начало 1990-х годов) – МЭ уровня

соединения

Третье поколение (1991 год) – МЭ прикладного уровня

Четвертое поколение (середина 1990-х годов) –

инспекторы состояний

Пятое поколение (2010 год) – глубокая инспекция

пакетов

4.

Межсетевой экран, брандмауэр (Firewall,Brandmauer) - узел сети, который служит барьером

для предотвращения передачи нежелательного

трафика из одной сети в другую.

5.

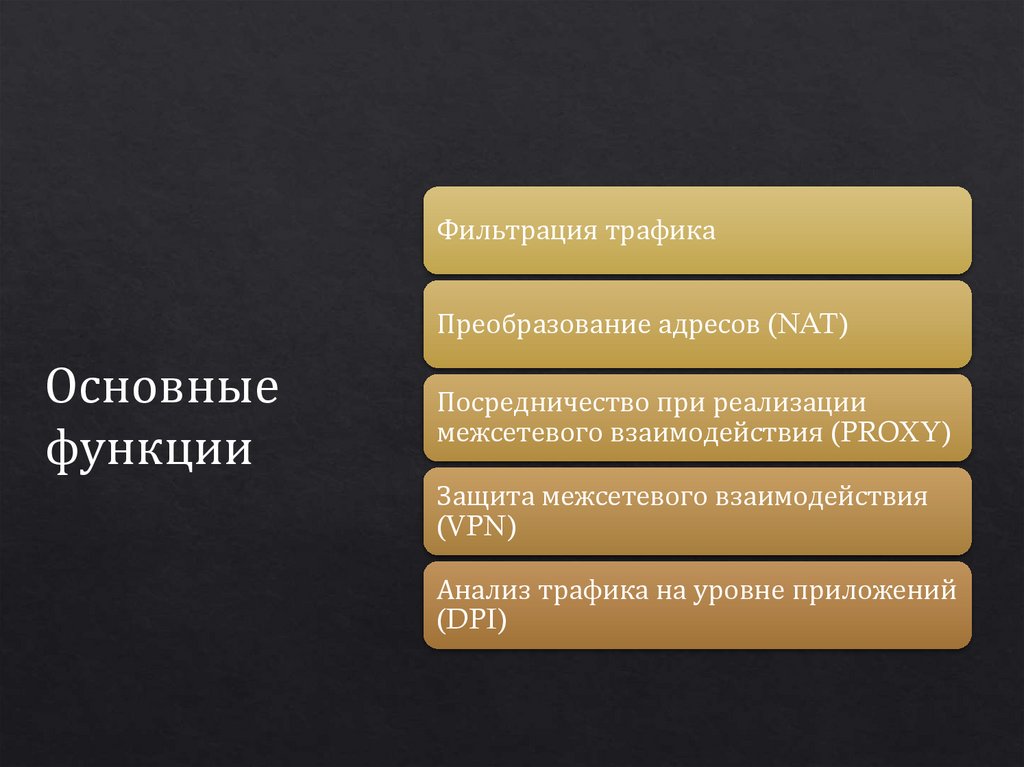

Фильтрация трафикаПреобразование адресов (NAT)

Основные

функции

Посредничество при реализации

межсетевого взаимодействия (PROXY)

Защита межсетевого взаимодействия

(VPN)

Анализ трафика на уровне приложений

(DPI)

6.

7.

8.

9.

10.

11.

12.

Основные методы:• Построение правил – от наиболее конкретных к

общим. Большинство пакетных фильтров пакетов

осуществляют обработку с помощью наборов

правил “сверху вниз” и останавливает ее, когда

обнаруживается соответствие.

Размещение наиболее активных правил в верхней

части набора фильтров.

13.

14.

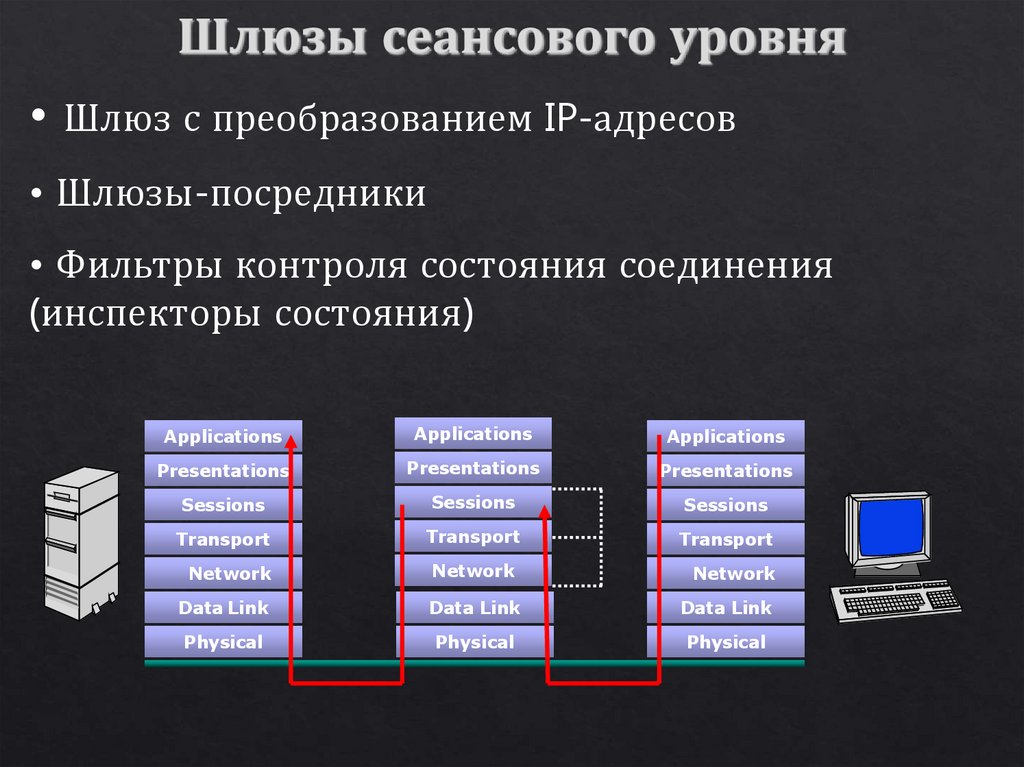

• Шлюз с преобразованием IP-адресов• Шлюзы-посредники

• Фильтры контроля состояния соединения

(инспекторы состояния)

Applications

Applications

Applications

Presentations

Presentations

Presentations

Sessions

Sessions

Sessions

Transport

Transport

Transport

Network

Network

Network

Data Link

Data Link

Data Link

Physical

Physical

Physical

15.

В таблице хранится следующая информация о соединении:• уникальный идентификатор сессии для соединения,

• состояние соединения (рукопожатие, установлено, закрыто),

• текущие значения номеров последовательностей пакетов,

• IP- адреса источника и назначения,

• тип протокола

• порт источника и порт назначения транспортного протокола,

• физический сетевой интерфейс, с которого ожидается

поступление очередного сетевого пакета,

• время жизни виртуального соединения в случае отсутствия

активности.

16.

Преимущества· Контролируют сессию в целом, что обеспечивает большую

защищенность по сравнению с фильтрами пакетов

· разрешает прохождение пакетов только для установленных

соединений

Недостатки

• полнофункциональная инспекция возможна только для 4уровня OSI

• не обеспечена проверка вышестоящих протоколов

• ограниченные возможности аудита событий

17.

18.

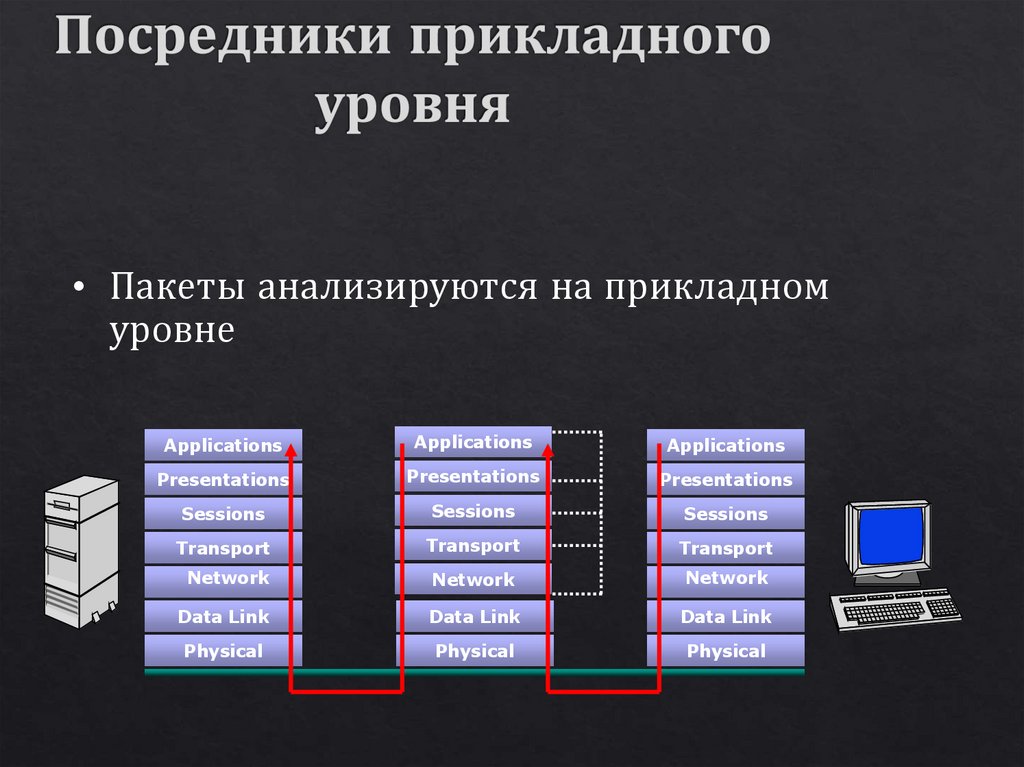

• Пакеты анализируются на прикладномуровне

Applications

Applications

Applications

Presentations

Presentations

Presentations

Sessions

Sessions

Sessions

Transport

Transport

Transport

Network

Network

Network

Data Link

Data Link

Data Link

Physical

Physical

Physical

19.

Функции:• Идентификация и аутентификация пользователей

• Проверка подлинности информации

• Разграничение доступа к ресурсам внутренней и внешней

сети

• Фильтрация и преобразование потока сообщений

(шифрование, поиск вирусов)

• Регистрация событий, реагирование на задаваемые события

• Кэширование данных, запрашиваемых из внешней сети

20.

21.

Аппаратно-программные комплексыPIX компании Cisco

FireBox

компании WatchGuard

22.

DMZ - Demilitarized Zone(Демилитаризованная зона) - cеть, которая

добавляется между защищенной сетью и

сетью, которая имеет меньший уровень

безопасности, для создания

дополнительного уровня безопасности.

Задачи защиты DMZ

• разграничение доступа к ресурсам и серверам в

DMZ

• конфиденциальность информации, передаваемой

при работе пользователей с ресурсами DMZ

• контроль за действиями пользователей,

например, за обращениями к базам данных.

23.

• Внешний почтовый сервер• Web сервер

• Внешний DNS сервер

• Сервер приложений и БД

• Системы, доступные из внешнего мира

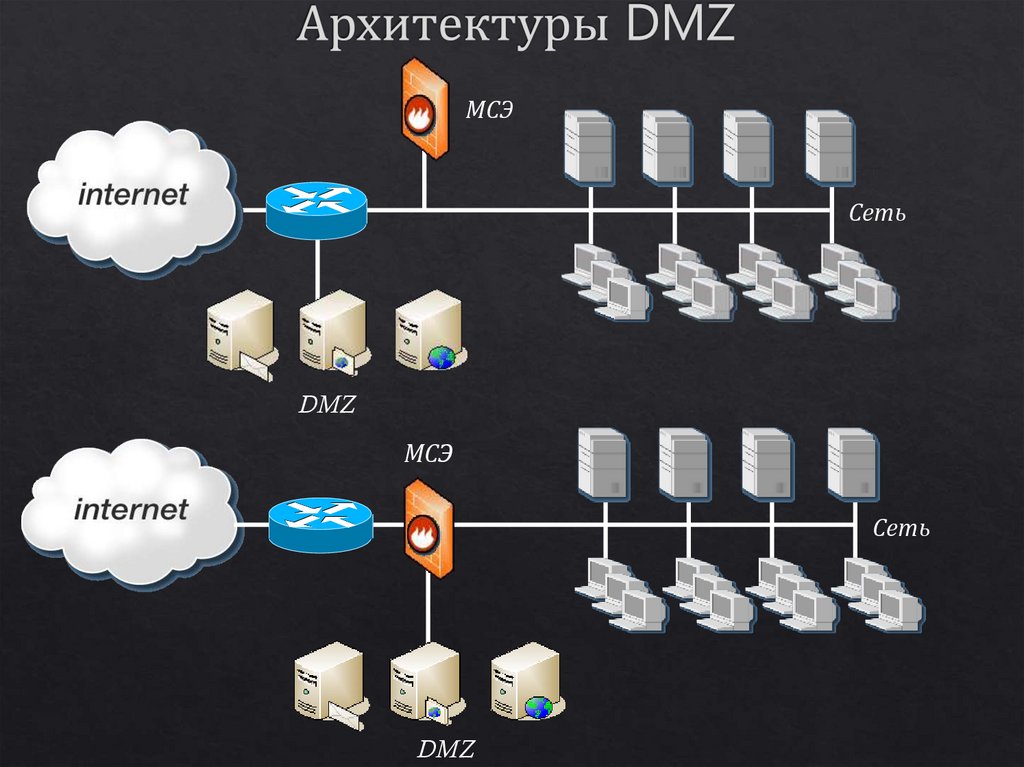

24.

МСЭСеть

DMZ

МСЭ

Сеть

DMZ

25.

Показатели защищенности применяются к МЭ дляопределения уровня защищенности, который они

обеспечивают при межсетевом взаимодействии

Деление МЭ на соответствующие классы по уровням

контроля межсетевых информационных потоков с точки

зрения защиты информации необходимо в целях разработки

и применения обоснованных и экономически оправданных

мер по достижению требуемого уровня защиты информации

при взаимодействии сетей ЭВМ, АС.

Гостехкомиссия России. Средства вычислительной техники. Межсетевые

экраны. Защита от несанкционированного доступа к информации.

Показатели защищенности от несанкционированного доступа к информации

26.

Всего выделяется пять показателейзащищенности:

Управление доступом;

Идентификация и аутентификация;

Регистрация событий и оповещение;

Контроль целостности;

Восстановление работоспособности.

На основании показателей защищенности

определяются следующие пять классов

защищенности МЭ:

Простейшие фильтрующие маршрутизаторы - 5 класс;

Пакетные фильтры сетевого уровня - 4 класс;

Простейшие МЭ прикладного уровня - 3 класс;

МЭ базового уровня - 2 класс;

Продвинутые МЭ - 1 класс.

27.

1. Многопользовательские АС, обрабатывающиеинформацию различных уровней

конфиденциальности

Классы защищенности: 1А, 1Б, 1В, 1Г, 1Д

2. Многопользовательские АС, в которых все

пользователи имеют равный доступ ко всей

обрабатываемой информации, расположенной на

носителях разного уровня конфиденциальности

Классы защищенности: 2А, 2Б

3. Однопользовательские АС, в которых пользователь

имеет полный доступ ко всей обрабатываемой

информации, расположенной на носителях разного

уровня конфиденциальности

28.

При включении МЭ в АС определенного класса защищенности,класс защищенности совокупной АС, полученной из исходной

путем добавления в нее МЭ, не должен понижаться.

Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5

класса.

Для АС класса 3А, 2А в зависимости от важности

обрабатываемой информации должны применяться МЭ

следующих классов:

• при обработке информации с грифом “секретно” - не ниже 3

класса;

• при обработке информации с грифом “совершенно секретно”

- не ниже 2 класса;

29.

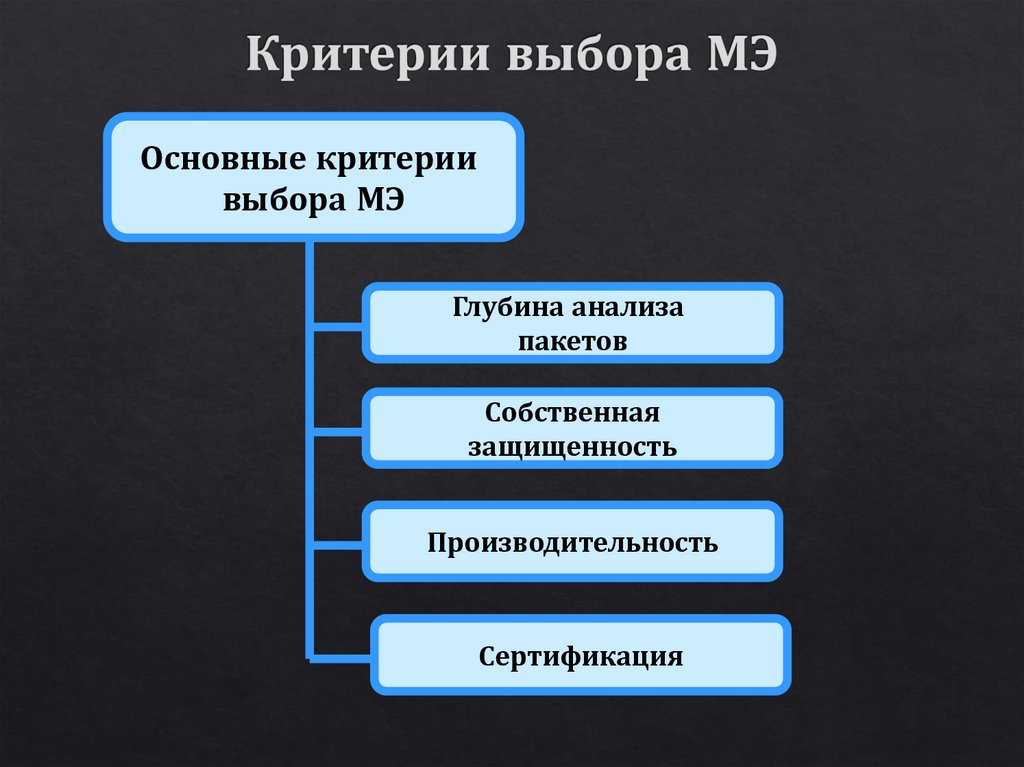

Основные критериивыбора МЭ

Глубина анализа

пакетов

Собственная

защищенность

Производительность

Сертификация

informatics

informatics