Similar presentations:

Основы безопасности информационных технологий. Технологии межсетевых экранов

1. Основы безопасности информационных технологий

Технологии межсетевых экранов.2. Содержание лекции

Основные понятияФильтрация пакетов

Межсетевые экраны уровня соединения

Межсетевые экраны прикладного уровня

Межсетевые экраны с динамической фильтрацией пакетов

Межсетевые экраны инспекции состояний

Межсетевые экраны уровня ядра

Обход межсетевых экранов

постепенный подход

туннелирование

3. Основные понятия

Межсетевой экран (сетевой экран) — комплекс аппаратных илипрограммных средств, осуществляющий контроль и фильтрацию

проходящих через него сетевых пакетов в соответствии с

заданными правилами.

Задачи:

защита и изоляция приложений, сервисов и машин во

внутренней сети от нежелательного трафика, приходящего

из внешней сети интернет

ограничение или запрещение доступа хостов внутренней

сети к сервисам внешней сети интернет

поддержка преобразования сетевых адресов (network

address translation, NAT)

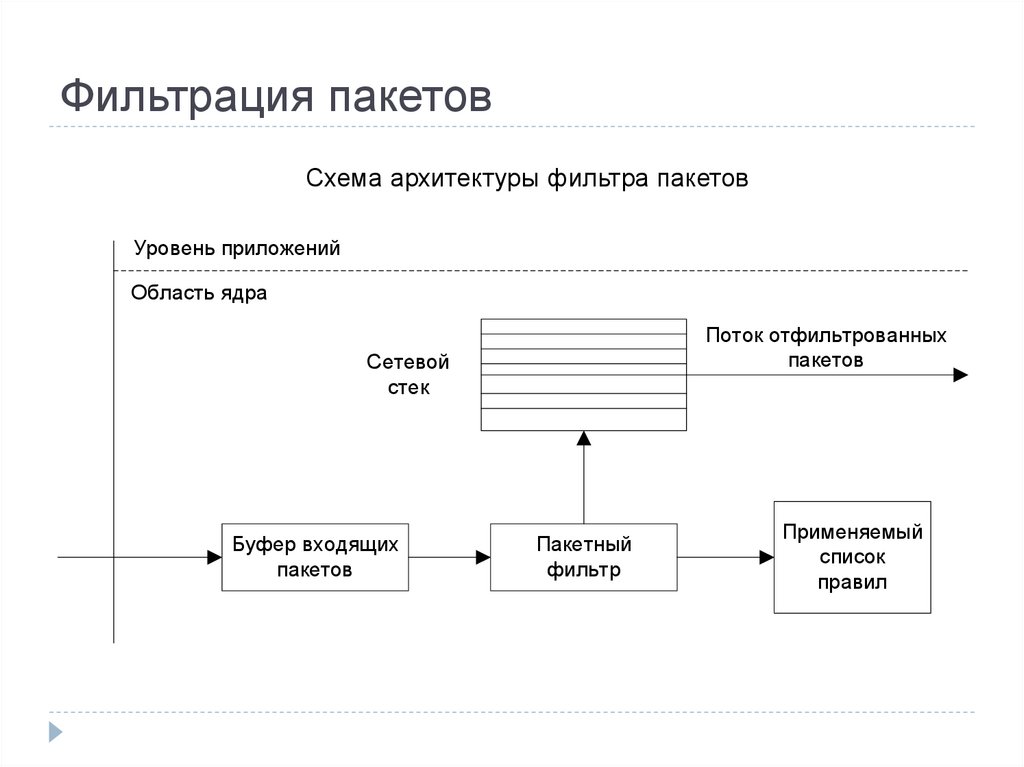

4. Фильтрация пакетов

Фильтры пакетов контролируют:физический интерфейс, откуда пришел пакет

IP-адрес источника

IP-адрес назначения

тип транспортного уровня (TCP, UDP, ICMP)

транспортные порты источника и назначения

5. Фильтрация пакетов

Схема архитектуры фильтра пакетовУровень приложений

Область ядра

Поток отфильтрованных

пакетов

Сетевой

стек

Буфер входящих

пакетов

Пакетный

фильтр

Применяемый

список

правил

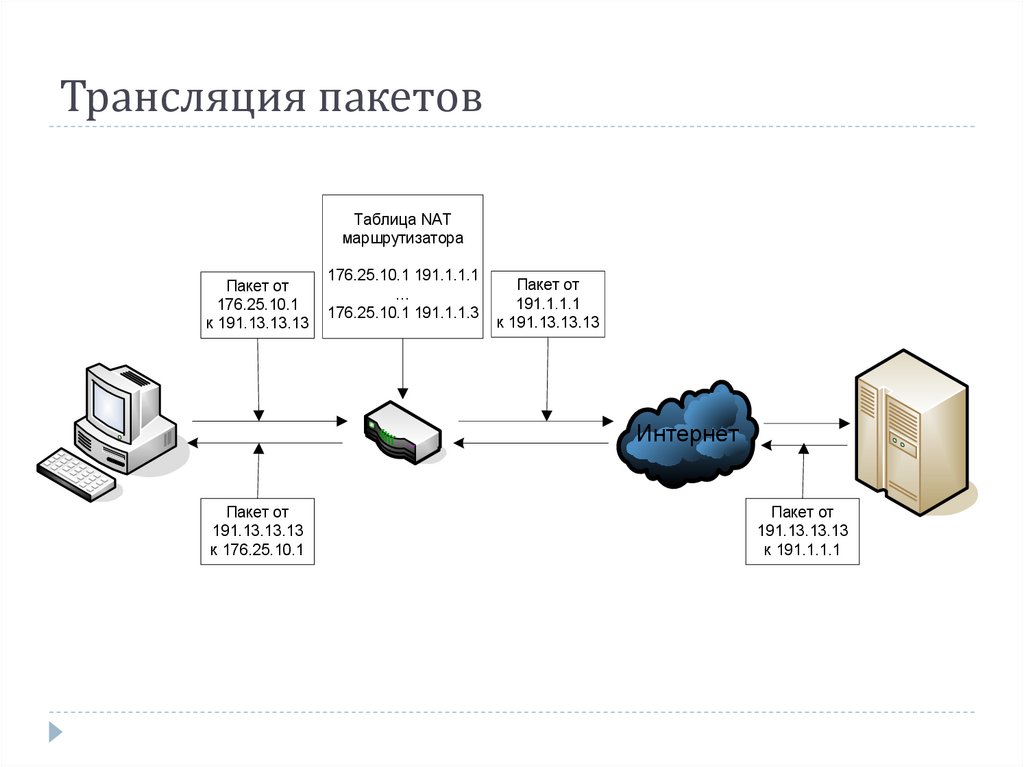

6. Трансляция пакетов

Таблица NATмаршрутизатора

Пакет от

176.25.10.1

к 191.13.13.13

176.25.10.1 191.1.1.1

…

176.25.10.1 191.1.1.3

Пакет от

191.1.1.1

к 191.13.13.13

Интернет

Пакет от

191.13.13.13

к 176.25.10.1

Пакет от

191.13.13.13

к 191.1.1.1

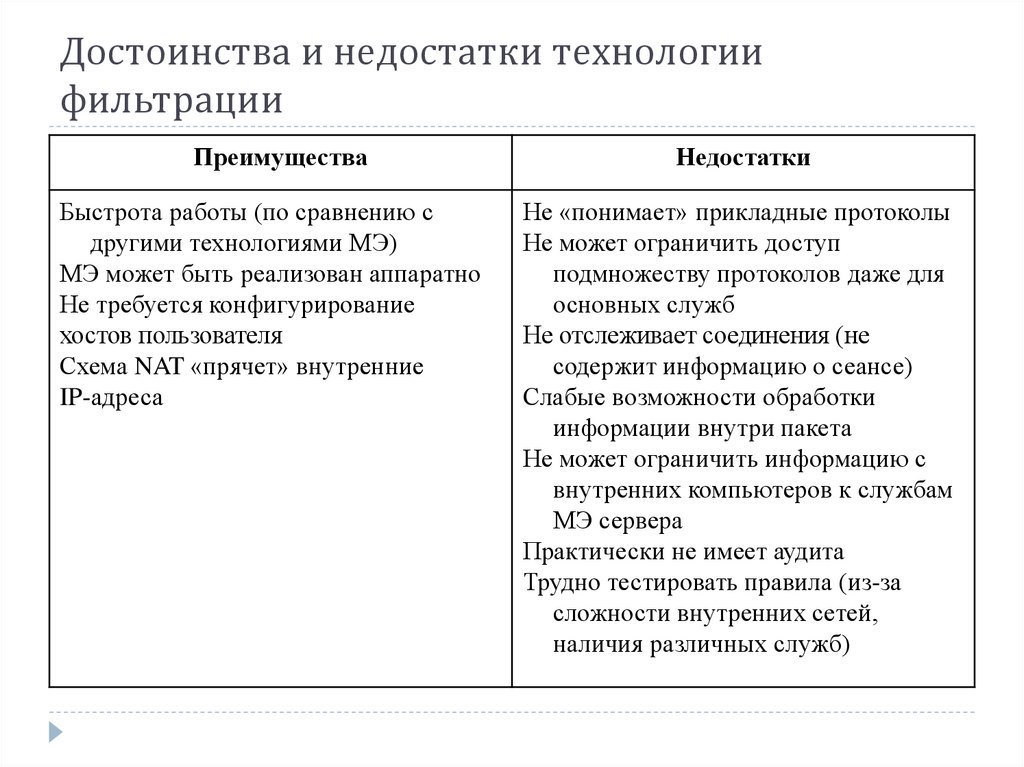

7. Достоинства и недостатки технологии фильтрации

ПреимуществаБыстрота работы (по сравнению с

другими технологиями МЭ)

МЭ может быть реализован аппаратно

Не требуется конфигурирование

хостов пользователя

Схема NAT «прячет» внутренние

IP-адреса

Недостатки

Не «понимает» прикладные протоколы

Не может ограничить доступ

подмножеству протоколов даже для

основных служб

Не отслеживает соединения (не

содержит информацию о сеансе)

Слабые возможности обработки

информации внутри пакета

Не может ограничить информацию с

внутренних компьютеров к службам

МЭ сервера

Практически не имеет аудита

Трудно тестировать правила (из-за

сложности внутренних сетей,

наличия различных служб)

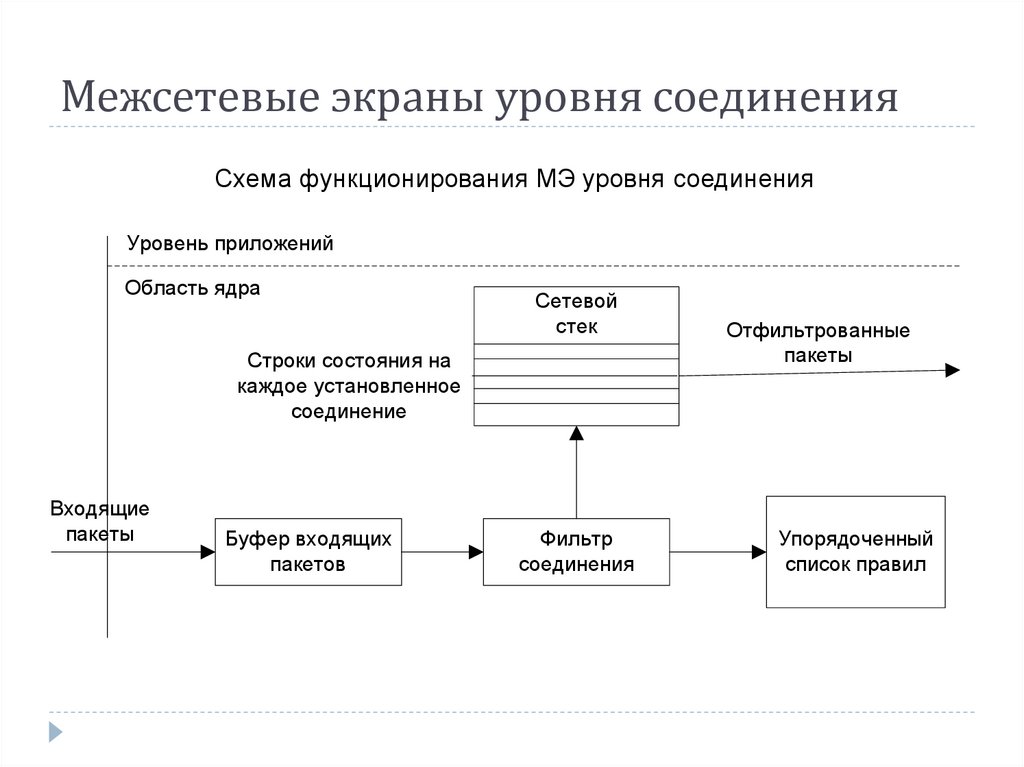

8. Межсетевые экраны уровня соединения

Схема функционирования МЭ уровня соединенияУровень приложений

Область ядра

Сетевой

стек

Строки состояния на

каждое установленное

соединение

Входящие

пакеты

Буфер входящих

пакетов

Фильтр

соединения

Отфильтрованные

пакеты

Упорядоченный

список правил

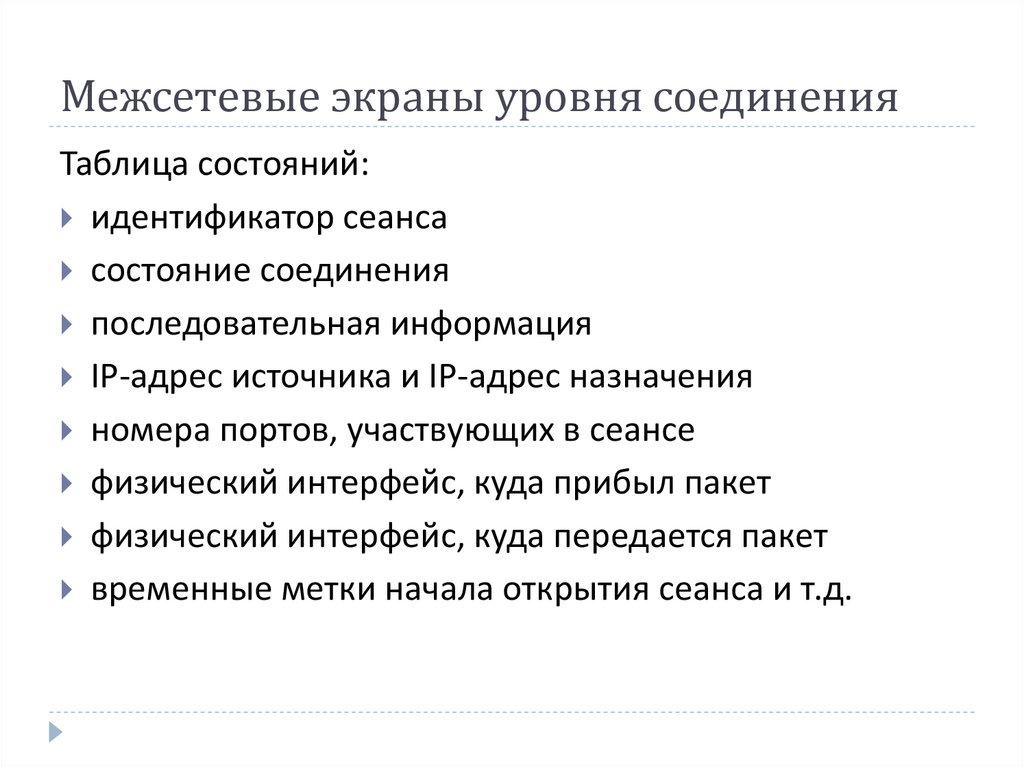

9. Межсетевые экраны уровня соединения

Таблица состояний:идентификатор сеанса

состояние соединения

последовательная информация

IP-адрес источника и IP-адрес назначения

номера портов, участвующих в сеансе

физический интерфейс, куда прибыл пакет

физический интерфейс, куда передается пакет

временные метки начала открытия сеанса и т.д.

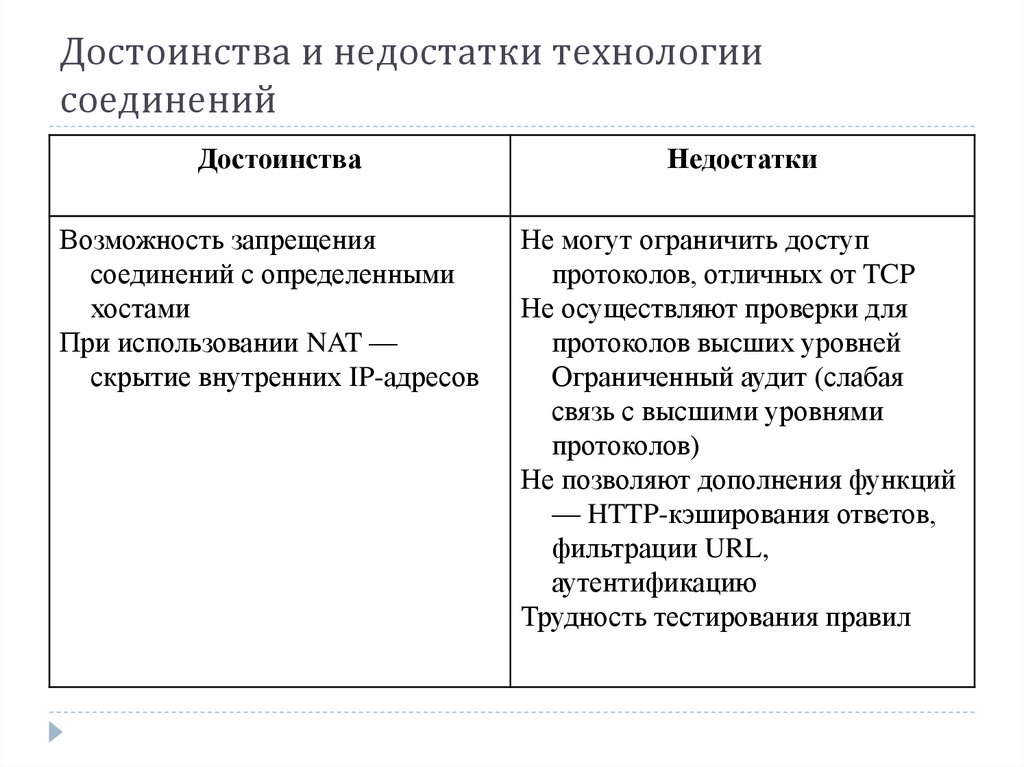

10. Достоинства и недостатки технологии соединений

ДостоинстваВозможность запрещения

соединений с определенными

хостами

При использовании NAT —

скрытие внутренних IP-адресов

Недостатки

Не могут ограничить доступ

протоколов, отличных от TCP

Не осуществляют проверки для

протоколов высших уровней

Ограниченный аудит (слабая

связь с высшими уровнями

протоколов)

Не позволяют дополнения функций

— HTTP-кэширования ответов,

фильтрации URL,

аутентификацию

Трудность тестирования правил

11. Межсетевые экраны прикладного уровня

Схема функционирования МЭ прикладного уровняАнализ данных,

сравнение со списками

допустимых команд

Служба proxy

Список

accept и deny

Уровень приложений

Область ядра

Специальный сетевой

стек

Входящие

пакеты

Буфер входящих

пакетов

Отфильтрованные

пакеты

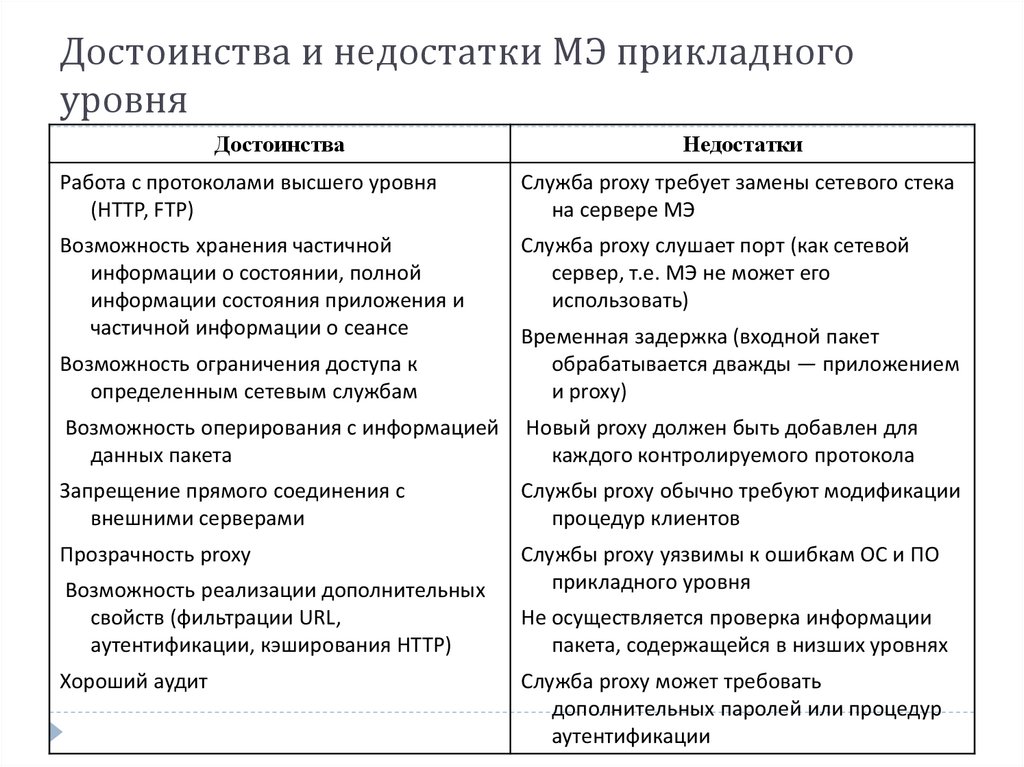

12. Достоинства и недостатки МЭ прикладного уровня

ДостоинстваНедостатки

Работа с протоколами высшего уровня

(HTTP, FTP)

Служба proxy требует замены сетевого стека

на сервере МЭ

Возможность хранения частичной

информации о состоянии, полной

информации состояния приложения и

частичной информации о сеансе

Служба proxy слушает порт (как сетевой

сервер, т.е. МЭ не может его

использовать)

Возможность ограничения доступа к

определенным сетевым службам

Временная задержка (входной пакет

обрабатывается дважды — приложением

и proxy)

Возможность оперирования с информацией

данных пакета

Новый proxy должен быть добавлен для

каждого контролируемого протокола

Запрещение прямого соединения с

внешними серверами

Службы proxy обычно требуют модификации

процедур клиентов

Прозрачность proxy

Службы proxy уязвимы к ошибкам ОС и ПО

прикладного уровня

Возможность реализации дополнительных

свойств (фильтрации URL,

аутентификации, кэширования HTTP)

Хороший аудит

Не осуществляется проверка информации

пакета, содержащейся в низших уровнях

Служба proxy может требовать

дополнительных паролей или процедур

аутентификации

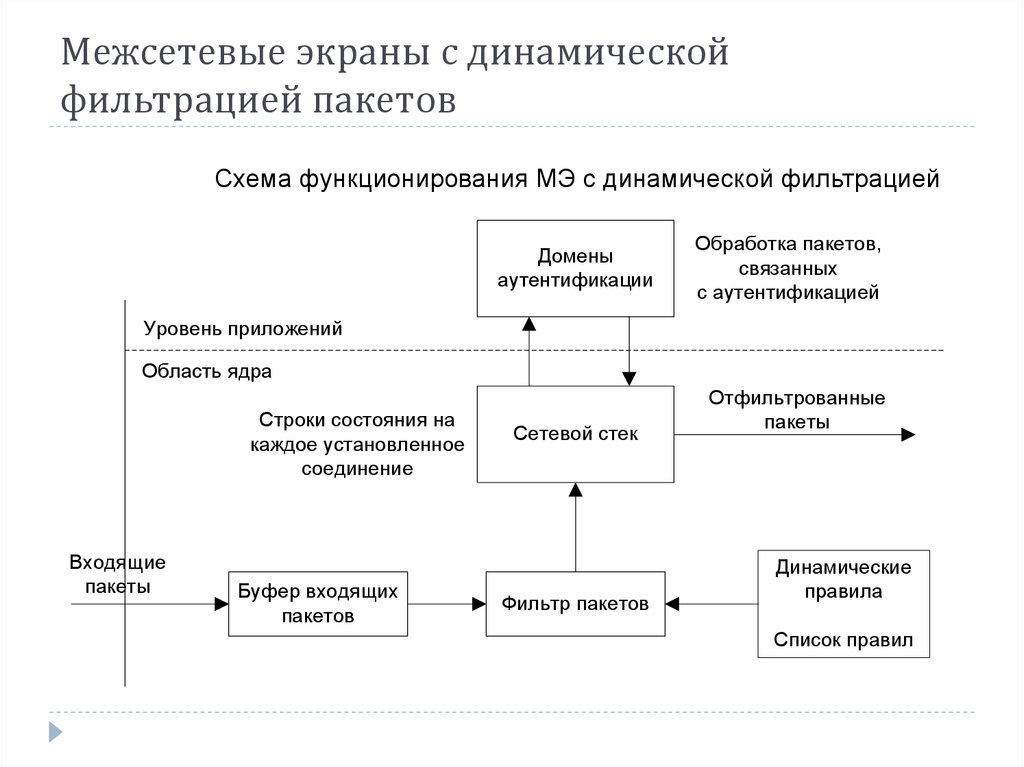

13. Межсетевые экраны с динамической фильтрацией пакетов

Схема функционирования МЭ с динамической фильтрациейДомены

аутентификации

Обработка пакетов,

связанных

с аутентификацией

Уровень приложений

Область ядра

Строки состояния на

каждое установленное

соединение

Входящие

пакеты

Буфер входящих

пакетов

Сетевой стек

Фильтр пакетов

Отфильтрованные

пакеты

Динамические

правила

Список правил

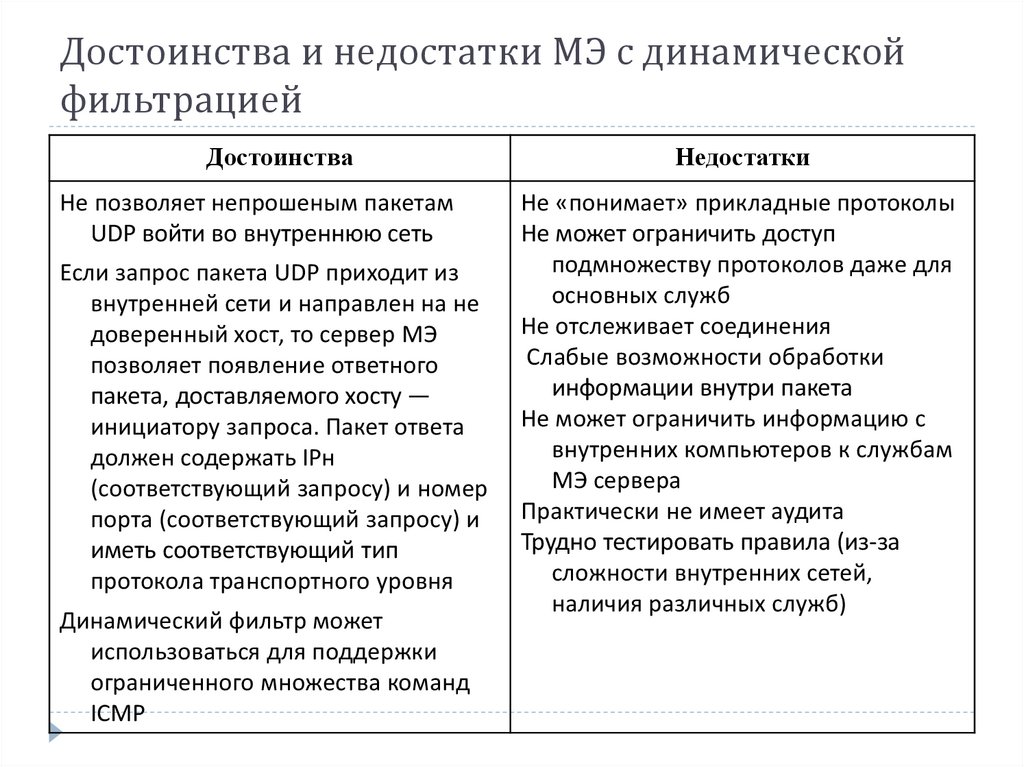

14. Достоинства и недостатки МЭ с динамической фильтрацией

ДостоинстваНе позволяет непрошеным пакетам

UDP войти во внутреннюю сеть

Если запрос пакета UDP приходит из

внутренней сети и направлен на не

доверенный хост, то сервер МЭ

позволяет появление ответного

пакета, доставляемого хосту —

инициатору запроса. Пакет ответа

должен содержать IPн

(соответствующий запросу) и номер

порта (соответствующий запросу) и

иметь соответствующий тип

протокола транспортного уровня

Динамический фильтр может

использоваться для поддержки

ограниченного множества команд

ICMP

Недостатки

Не «понимает» прикладные протоколы

Не может ограничить доступ

подмножеству протоколов даже для

основных служб

Не отслеживает соединения

Слабые возможности обработки

информации внутри пакета

Не может ограничить информацию с

внутренних компьютеров к службам

МЭ сервера

Практически не имеет аудита

Трудно тестировать правила (из-за

сложности внутренних сетей,

наличия различных служб)

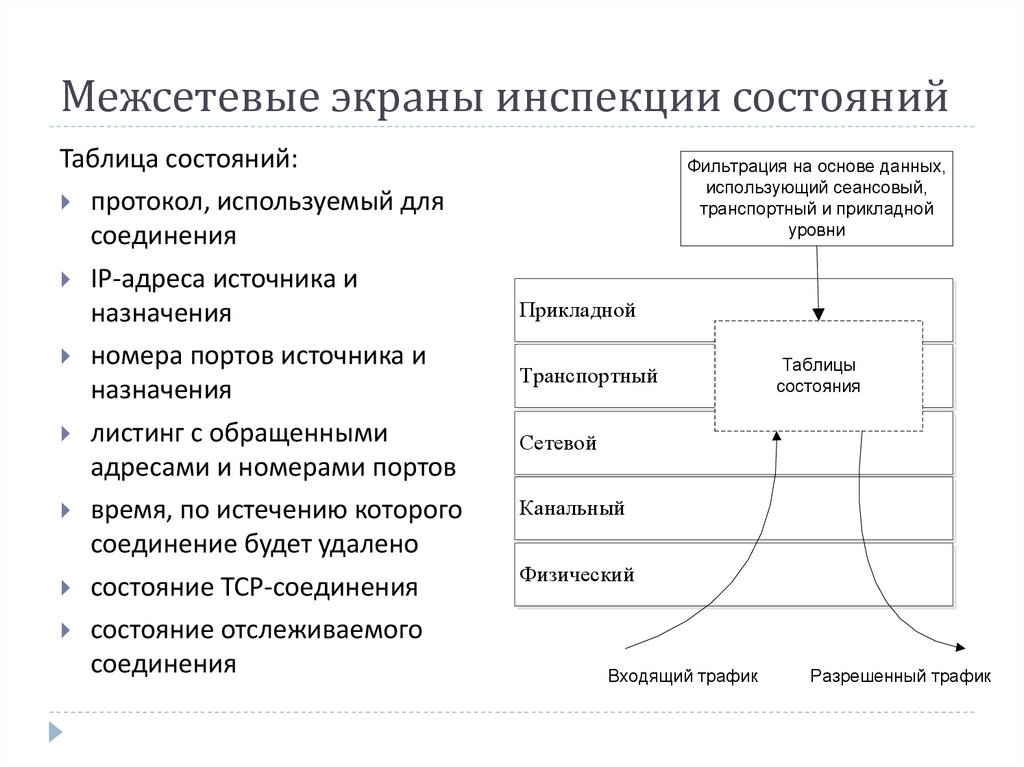

15. Межсетевые экраны инспекции состояний

Таблица состояний:протокол, используемый для

соединения

IP-адреса источника и

назначения

номера портов источника и

назначения

листинг с обращенными

адресами и номерами портов

время, по истечению которого

соединение будет удалено

состояние TCP-соединения

состояние отслеживаемого

соединения

Фильтрация на основе данных,

использующий сеансовый,

транспортный и прикладной

уровни

Прикладной

Транспортный

Таблицы

состояния

Сетевой

Канальный

Физический

Входящий трафик

Разрешенный трафик

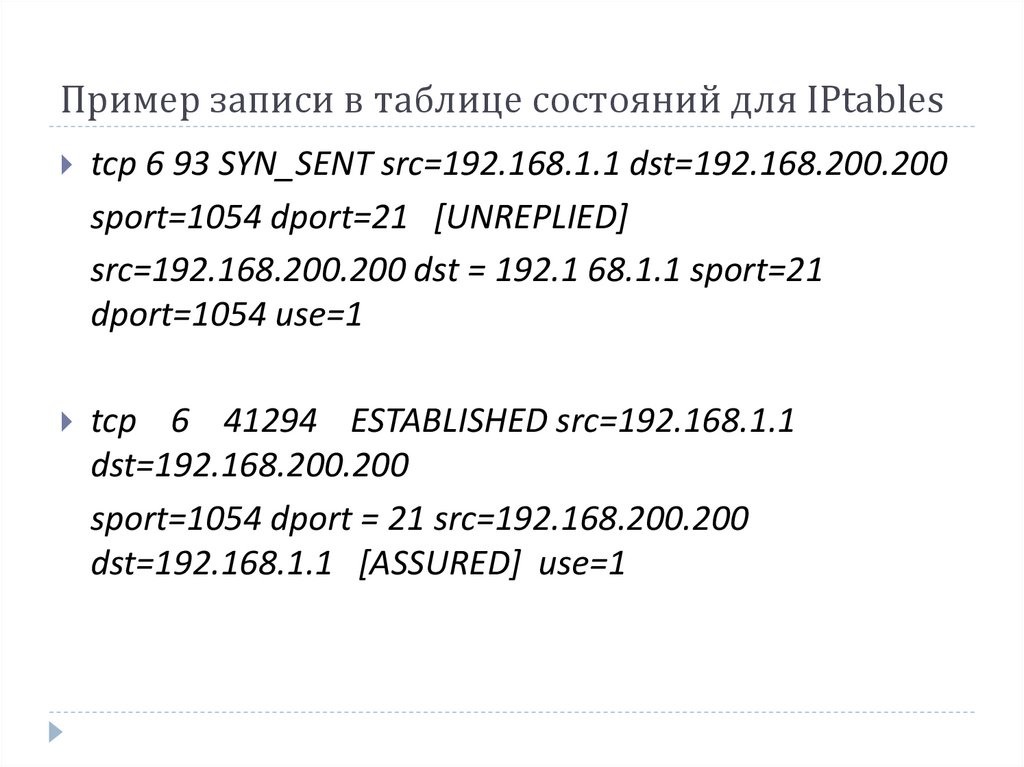

16. Пример записи в таблице состояний для IPtables

tcp 6 93 SYN_SENT src=192.168.1.1 dst=192.168.200.200sport=1054 dport=21 [UNREPLIED]

src=192.168.200.200 dst = 192.1 68.1.1 sport=21

dport=1054 use=1

tcp 6 41294 ESTABLISHED src=192.168.1.1

dst=192.168.200.200

sроrt=1054 dport = 21 src=192.168.200.200

dst=192.168.1.1 [ASSURED] use=1

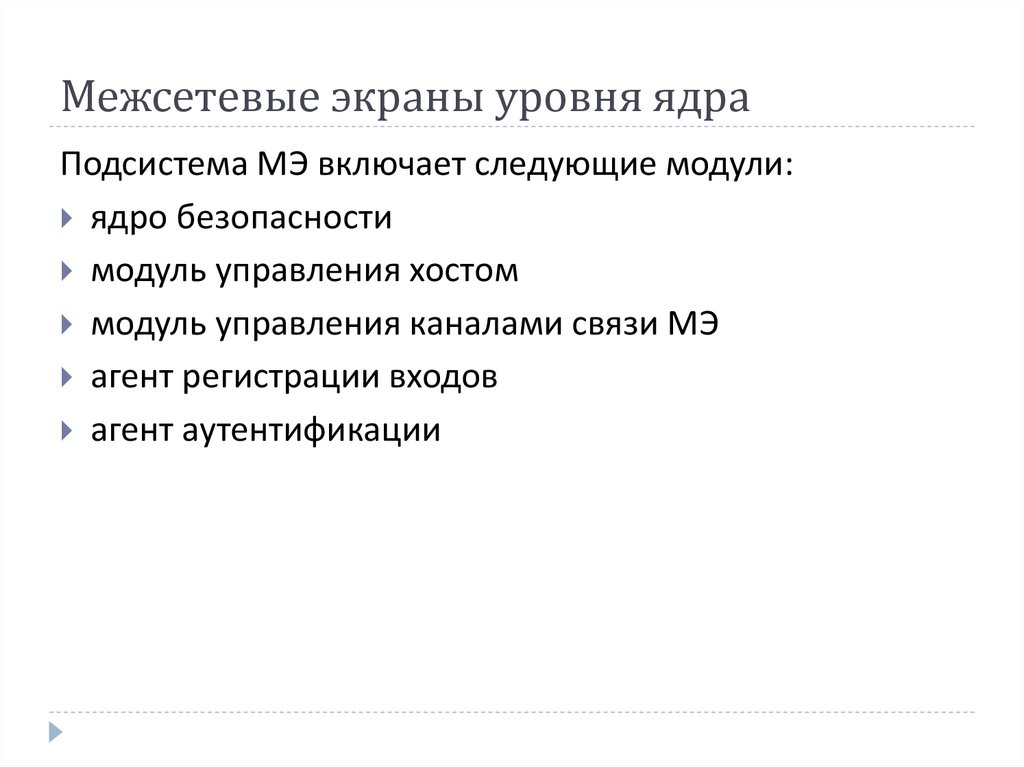

17. Межсетевые экраны уровня ядра

Подсистема МЭ включает следующие модули:ядро безопасности

модуль управления хостом

модуль управления каналами связи МЭ

агент регистрации входов

агент аутентификации

18. Межсетевые экраны уровня ядра

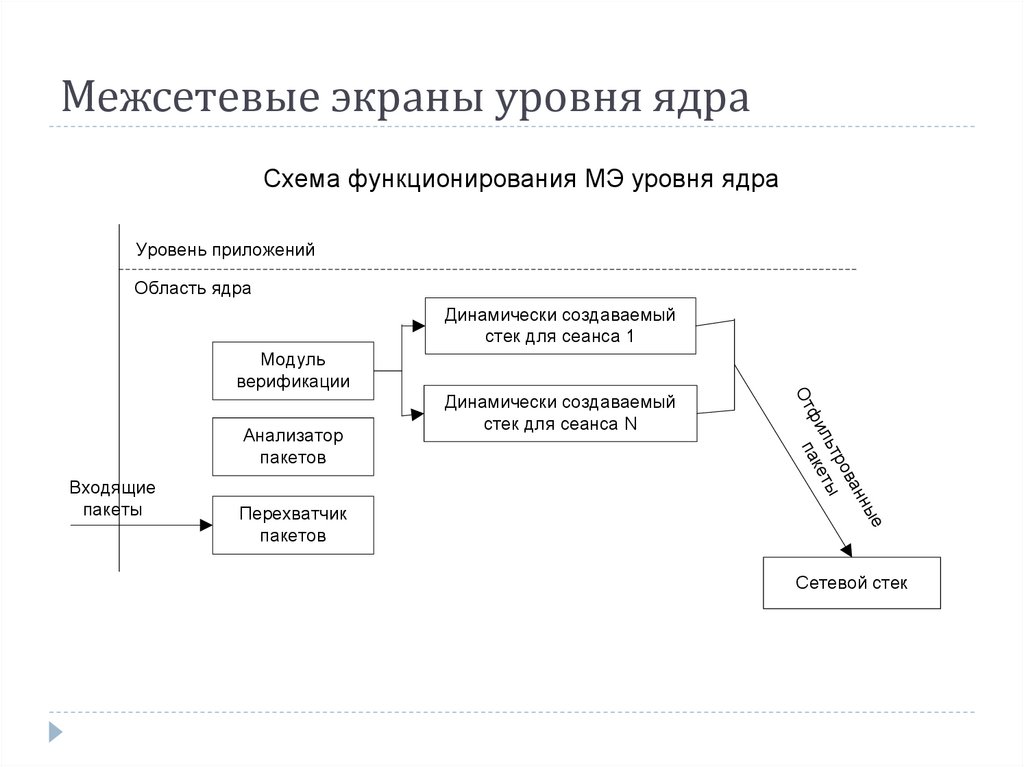

Схема функционирования МЭ уровня ядраУровень приложений

Область ядра

Динамически создаваемый

стек для сеанса 1

Модуль

верификации

Перехватчик

пакетов

ые

Входящие

пакеты

н

ан

ов

тр ты

ль

фи паке

От

Анализатор

пакетов

Динамически создаваемый

стек для сеанса N

Сетевой стек

19. Виды Proxy

для IPдля ICMP

для TCP

для UDP

для HTTP

для FTP

для Telnet

для SMTP

20. Обход межсетевых экранов: постепенный подход

Под постепенным подходом (firewalking) понимаетсяметодика сбора информации об удаленной сети,

защищенной МЭ используя трассировкочно-подобные

методы для посылки и анализа ответов на IP-пакетов

21. Обход межсетевых экранов: туннелирование

В процессе инкапсуляции применяются три типапротоколов:

несущий протокол

протокол-пассажир

протокол инкапсуляции

Необходимо решить следующие задачи:

разработать несущий протокол, протокол-пассажир и

протокол инкапсуляции

проанализировать методы обнаружения туннеля и

снизить влияние демаскирующих факторов

internet

internet informatics

informatics