Similar presentations:

Безопасное поведение в сети

1.

2.

Пылаева Наталья Сергеевна+ Рузова Наталия (наш новый участник)

3.

4.

5.

ЛЕКЦИЯ6.

Правило 1:храните свои тайны

7.

Правило 2:надежные пароли и

двухфакторная

аутентификация

8.

Правило 3:защитите само устройство

9.

7 лучших бесплатных антивирусов:Kaspersky Security Cloud Free

360 Total Security

Malwarebytes Free

Comodo Internet Security

Dr. Web CureIt

Trend Micro

Защитник Windows

10.

Правило 4: не ведитесь науловки мошенников, других

манипуляторов и всяких

токсиков

11.

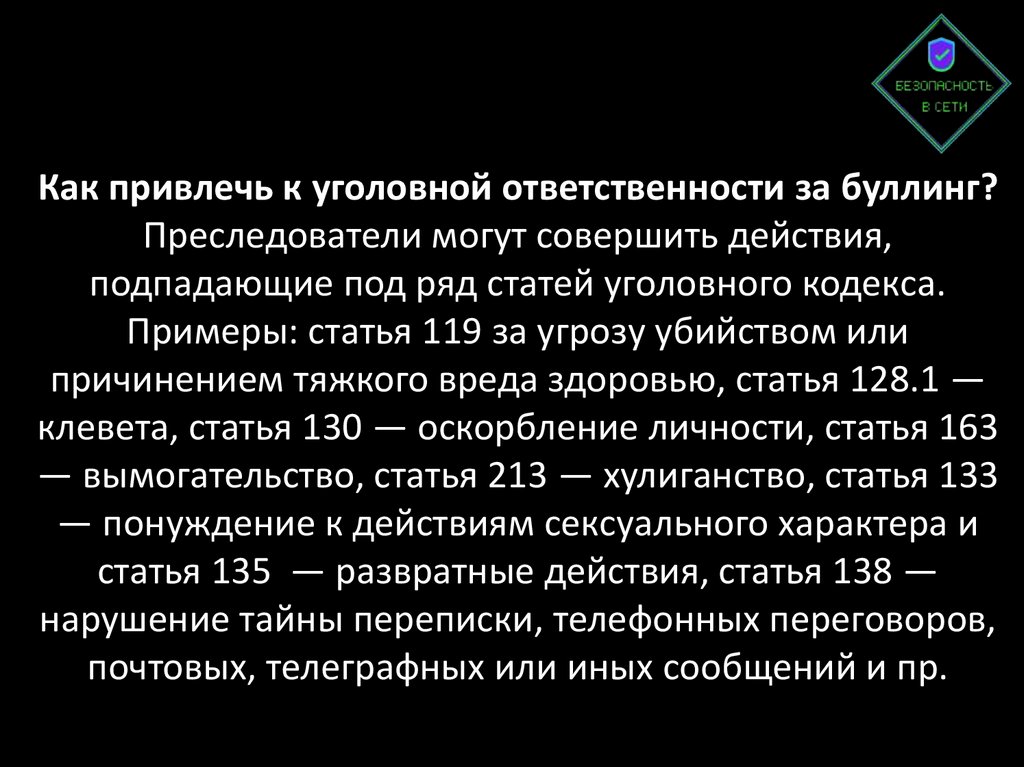

Как привлечь к уголовной ответственности за буллинг?Преследователи могут совершить действия,

подпадающие под ряд статей уголовного кодекса.

Примеры: статья 119 за угрозу убийством или

причинением тяжкого вреда здоровью, статья 128.1 —

клевета, статья 130 — оскорбление личности, статья 163

— вымогательство, статья 213 — хулиганство, статья 133

— понуждение к действиям сексуального характера и

статья 135 — развратные действия, статья 138 —

нарушение тайны переписки, телефонных переговоров,

почтовых, телеграфных или иных сообщений и пр.

12.

Правило 5: соблюдайтезаконы в сети, а также

сетевой этикет

13.

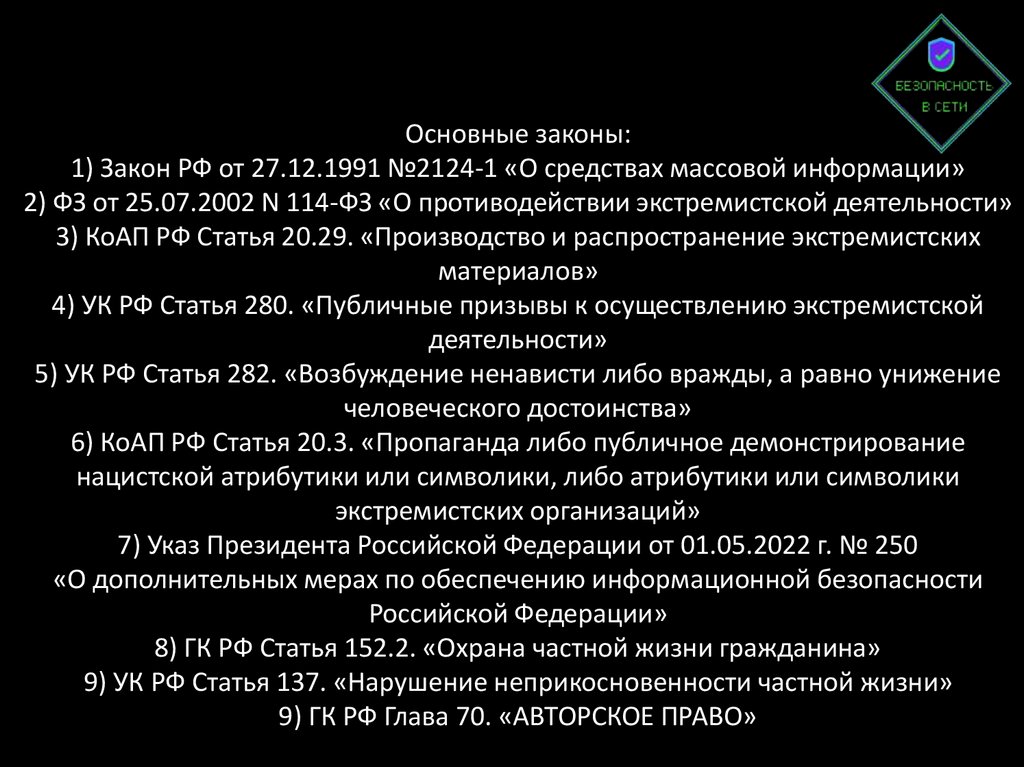

Основные законы:1) Закон РФ от 27.12.1991 №2124-1 «О средствах массовой информации»

2) ФЗ от 25.07.2002 N 114-ФЗ «О противодействии экстремистской деятельности»

3) КоАП РФ Статья 20.29. «Производство и распространение экстремистских

материалов»

4) УК РФ Статья 280. «Публичные призывы к осуществлению экстремистской

деятельности»

5) УК РФ Статья 282. «Возбуждение ненависти либо вражды, а равно унижение

человеческого достоинства»

6) КоАП РФ Статья 20.3. «Пропаганда либо публичное демонстрирование

нацистской атрибутики или символики, либо атрибутики или символики

экстремистских организаций»

7) Указ Президента Российской Федерации от 01.05.2022 г. № 250

«О дополнительных мерах по обеспечению информационной безопасности

Российской Федерации»

8) ГК РФ Статья 152.2. «Охрана частной жизни гражданина»

9) УК РФ Статья 137. «Нарушение неприкосновенности частной жизни»

9) ГК РФ Глава 70. «АВТОРСКОЕ ПРАВО»

14.

Правило 6: помните процифровой след

15.

ИНТЕЛЛЕКТУАЛЬНАЯ ИГРА16.

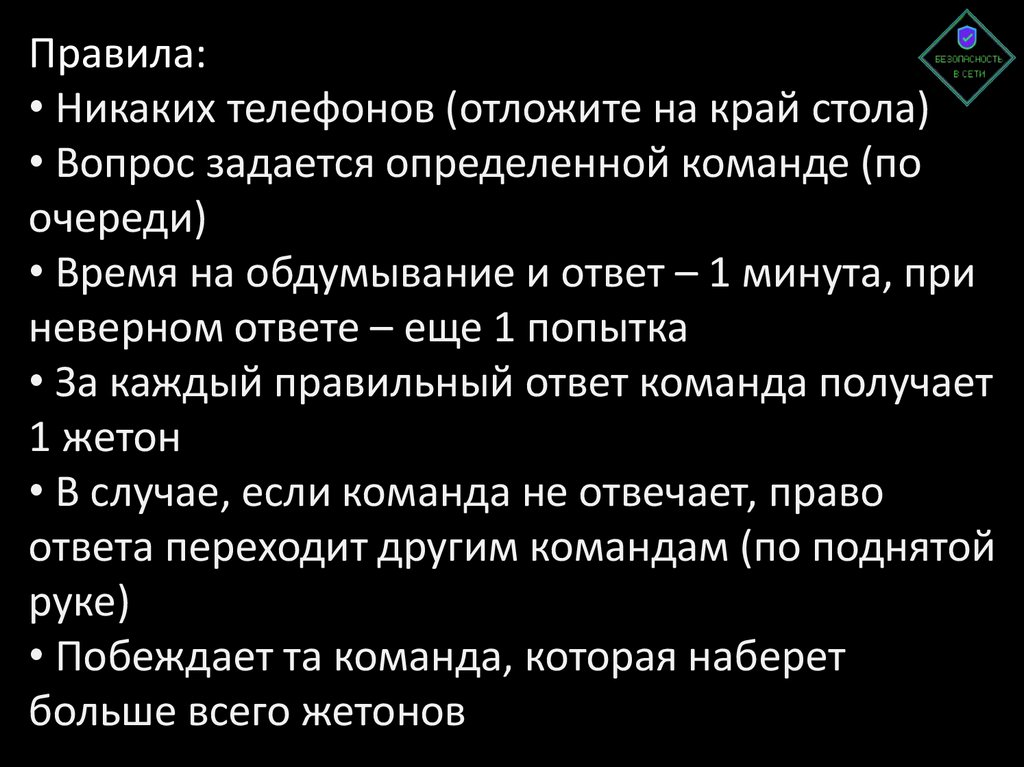

Правила:• Никаких телефонов (отложите на край стола)

• Вопрос задается определенной команде (по

очереди)

• Время на обдумывание и ответ – 1 минута, при

неверном ответе – еще 1 попытка

• За каждый правильный ответ команда получает

1 жетон

• В случае, если команда не отвечает, право

ответа переходит другим командам (по поднятой

руке)

• Побеждает та команда, которая наберет

больше всего жетонов

17.

18.

Вопрос 1:Что такое CVE?

19.

Ответ:Аббревиатура CVE

расшифровывается как Common

Vulnerabilities and Exposures и

является базой данных

общеизвестных уязвимостей

информационной безопасности

20.

Вопрос 2:Запрещен ли в

России майнинг?

21.

Ответ:Напрямую запрета нет, но некоторые

государственные органы, в числе которых

Банк России, высказываются отрицательно

по вопросу легализации криптовалют и их

оборота, в том числе предлагается полный

запрет майнинга

22.

Вопрос 3:Сколько постов в

нашей группе?

(можно ошибиться

в количестве на 5)

23.

Ответ:141 пост

24.

Вопрос 4:Как называется маленькая программа,

генерирующая

активационные/регистрационные/серийные

номера для активации/регистрации

программного обеспечения или

псевдоподлинные CD-ключи и

криптографические ключи для кодирования

данных?

25.

Ответ:Кейген (генератор ключей)

26.

Вопрос 5:Кто ведет реестр (список)

Иноагентов?

1. Роскомнадзор

2. ФСБ

3. Минюст

27.

Ответ:3. Минюст (Министерство

юстиции РФ)

28.

Вопрос 6:Как называется вредоносное ПО,

которое активируется ответом на

какое-либо событие — например,

запуск пользователем приложения,

посещение целевого веб-сайта или

по наступлению определенной

даты?

29.

Ответ:Логическая бомба

30.

Вопрос 7:Как называется шпионская

программа,

регистрирующая каждое

нажатие клавиши?

31.

Ответ:Кейлоггер

32.

Вопрос 8:Как называется тип

вредоносных программ,

маскирующихся под

легитимное ПО?

33.

Ответ:Троянец (троянский вирус

или троянская программа)

34.

Вопрос 9:В каком году был принят

Закон «О средствах

массовой

информации»?

35.

Ответ:27 декабря 1991 года

36.

Вопрос 10:Как называется вид вредоносного

программного обеспечения, который

способен самостоятельно

распространяться в локальной или

Интернет-сети путем создания

собственных копий?

37.

Ответ:Сетевой червь

38.

Вопрос 11:Что такое двухфакторная

аутентификация?

39.

Ответ:это метод идентификации пользователя

в каком-либо сервисе при помощи

запроса аутентификационных данных

двух разных типов, что обеспечивает

двухслойную, а значит, более

эффективную защиту аккаунта от

несанкционированного проникновения

40.

Вопрос 12:Какими статьями из УК РФ

регламентируется закон об

экстремизме?

41.

Ответ:УК РФ Статья 280. «Публичные призывы

к осуществлению экстремистской

деятельности»

УК РФ Статья 282. «Возбуждение

ненависти либо вражды, а равно

унижение человеческого достоинства»

42.

Вопрос 13:Как расшифровывается

аббревиатура VPN?

43.

Ответ:Virtual Private Network

«виртуальная частная

сеть»

44.

Вопрос 14:Вы стали жертвой

мошенничества. Куда вы

обратитесь за помощью?

45.

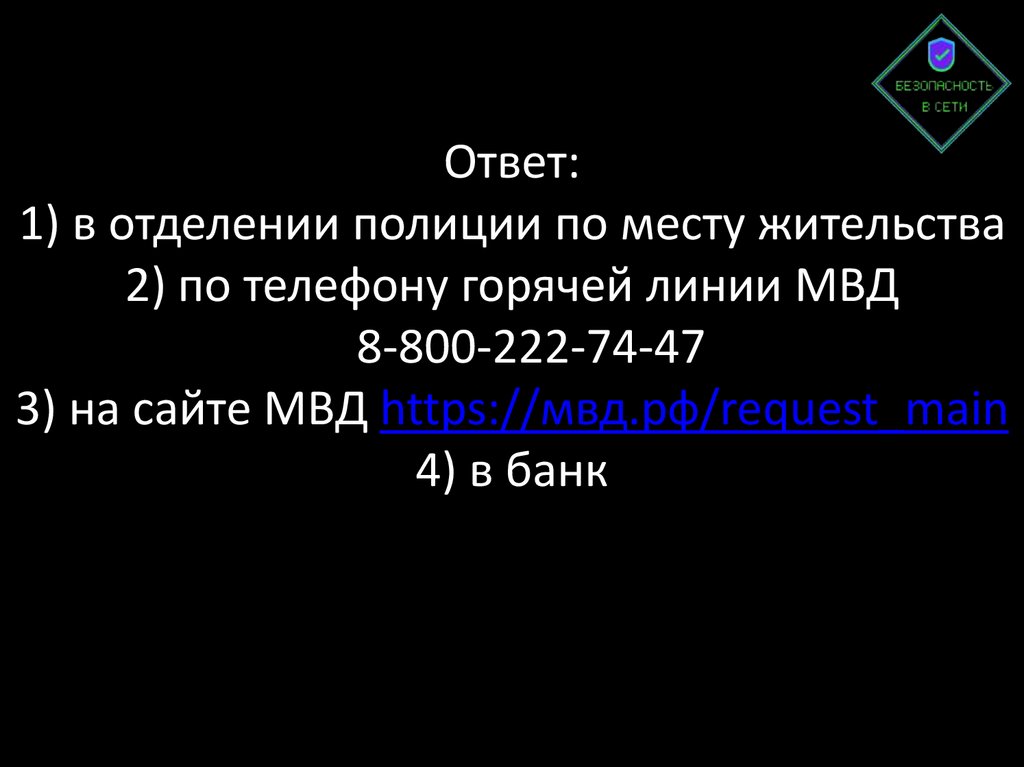

Ответ:1) в отделении полиции по месту жительства

2) по телефону горячей линии МВД

8-800-222-74-47

3) на сайте МВД https://мвд.рф/request_main

4) в банк

46.

Вопрос 15:Чем отличается

брандмауэр от файрвола?

47.

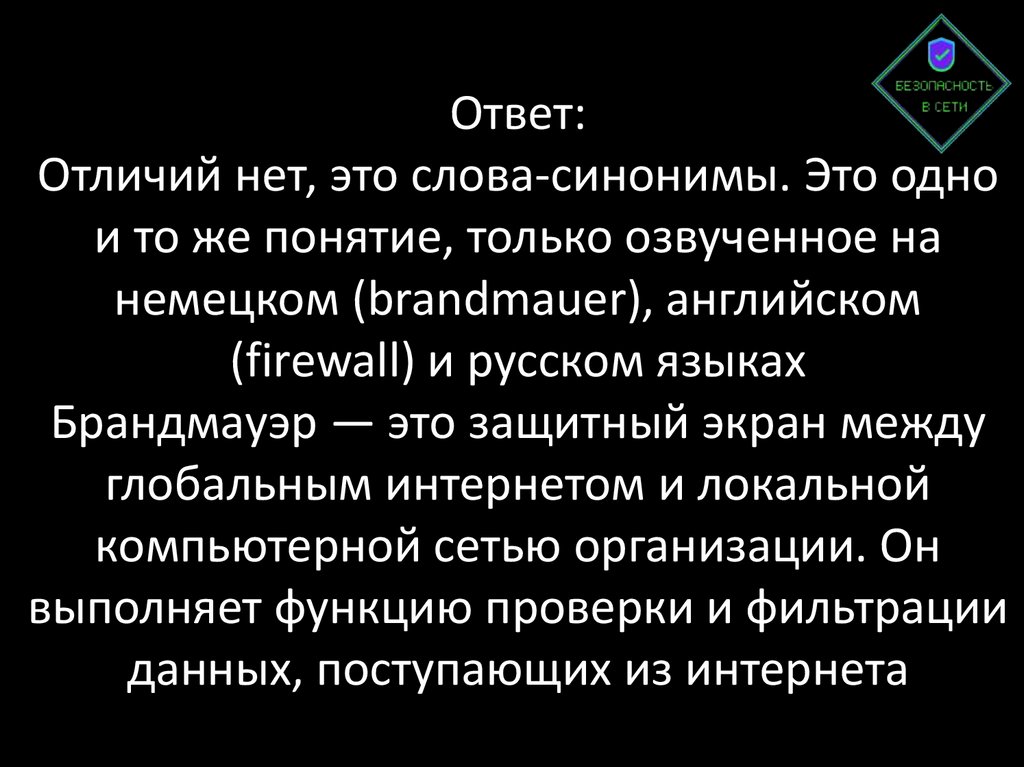

Ответ:Отличий нет, это слова-синонимы. Это одно

и то же понятие, только озвученное на

немецком (brandmauer), английском

(firewall) и русском языках

Брандмауэр — это защитный экран между

глобальным интернетом и локальной

компьютерной сетью организации. Он

выполняет функцию проверки и фильтрации

данных, поступающих из интернета

48.

Вопрос 16:Всем известно, что наша частная жизнь

охраняется статьей ГК РФ 152.2. Охрана

частной жизни гражданина, но что

входит в понятие «частная жизнь»?

49.

Ответ:1) Личная жизнь (происхождение, национальность,

родители, место жительства, пребывания,

имущество, участие в конкурсах, номера

телефонов, учебные заведения)

2) Семейная тайна (любые отношения, дети)

3) Сведения о здоровье и болезнях (в том числе

представляющих угрозу окружающим)

50.

Вопрос 17:Что такое цифровой след?

51.

Ответ:это данные, которые вы оставляете при

использовании интернета (посещаемые вебсайты, отправляемые электронные письма и

информация, указываемая в онлайн-формах)

Цифровой след можно использовать для

отслеживания действий человека и его

устройств в интернете

52.

Вопрос 18:О чем речь?

Это раздел медицинской науки, изучающий

закономерности влияния информации на

психическое, физическое и социальное

благополучие человека, его работоспособность,

продолжительность жизни, общественное

здоровье социума, разрабатывающий нормативы

и мероприятия по оздоровлению окружающей

информационной среды и оптимизации

интеллектуальной деятельности

53.

Ответ:Информационная гигиена

internet

internet