Similar presentations:

Общие закономерности работы с системой доступа к информационной системе

1. Управление контролем доступа, целостностью и гарантированным уничтожением конфиденциальных данных с использованием технических

средств2. Общие закономерности работы с системой доступа к ИС

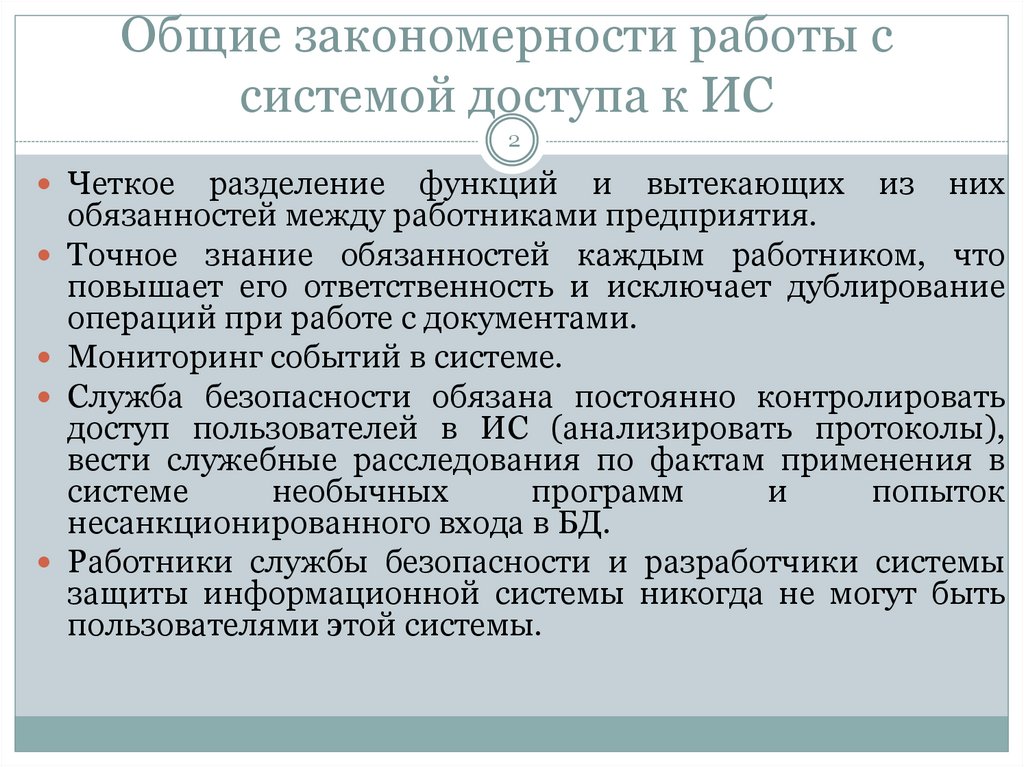

2Четкое

разделение функций и вытекающих из них

обязанностей между работниками предприятия.

Точное знание обязанностей каждым работником, что

повышает его ответственность и исключает дублирование

операций при работе с документами.

Мониторинг событий в системе.

Служба безопасности обязана постоянно контролировать

доступ пользователей в ИС (анализировать протоколы),

вести служебные расследования по фактам применения в

системе

необычных

программ

и

попыток

несанкционированного входа в БД.

Работники службы безопасности и разработчики системы

защиты информационной системы никогда не могут быть

пользователями этой системы.

3. Технические средства

3Ревизор 1 XP

Ревизор 2 XP

КОМПАНИЯ «КОД БЕЗОПАСНОСТИ»

Secret Net Studio

ФИКС 2.0.2

Terrier

Шредеры

Аппаратные системы гарантированного

уничтожения

4. Типы информационных активов, подлежащих идентификации и учету

4В качестве

типов информационных

активов,

подлежащих идентификации и учету, рекомендуется

рассматривать следующие типы:

-виртуальные

машины,

предназначенные

для

размещения

серверных

компонентов

автоматизированных

систем,

рабочих

мест

пользователей и эксплуатирующего персонала;

-ресурсы

доступа,

относящиеся

к

сервисам

электронной почты; web-сервисам;

-базы данных;

-сетевые файловые ресурсы;

-бумажные носители информации.

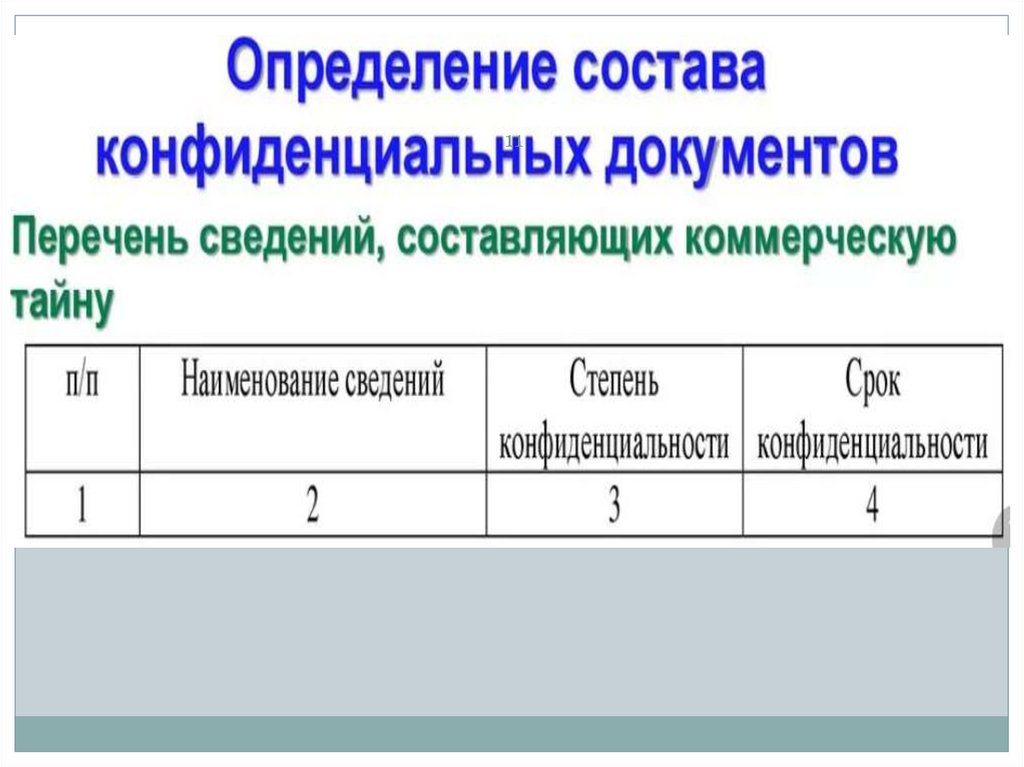

5. Конфиденциальные сведения

Конфиденциальные сведения5

В зависимости от назначения конфиденциальные

документы

подразделяются

на:

входящие;

исходящие; внутренние.

По своей природе конфиденциальные документы

бывают:

нормативно-методические (НМД);

руководящие (РД);

распорядительные (РПД);

информационно-справочные (ИСД);

организационные (ОД);

финансово-бухгалтерские (ФБД);

кадровые (по личному составу) КД.

6. Модель для классификации информационных объектов

6"Д"

означает

"доступность",

"Ц"

—

"целостность"*

"К"

—

"конфиденциальность", цифры возрастают с убыванием значимости

критерия).

По наличию (доступность)

Критическая — без нее работа субъекта останавливается (ДО).

Очень важная — без нее можно работать, но очень короткое время (Д1).

Важная — без нее можно работать некоторое время, но рано или поздно

она понадобится (Д2)

Полезная — без нее можно работать, но ее использование экономит

ресурсы (ДЗ).

Несущественная — устаревшая или неиспользуемая, не влияющая на

работу субъекта (Д4).

Вредная — ее наличие требует обработки, а обработка ведет к расходу

ресурсов, не давая результатов либо принося ущерб (Д5). (В

определенных организациях может понадобиться и такой параметр.)

7. Модель для классификации информационных объектов

7По несанкционированной модификации (целостность)

Критическая — ее несанкционированное изменение приведет к

неправильной работе всего субъекта или значительной его части;

последствия модификации необратимы (ЦО)

Очень важная — ее несанкционированное изменение приведет к

неправильной работе субъекта через некоторое время, если не будут

предприняты

некоторые

действия;

последствия

модификации

необратимы (Ц1).

Важная — ее несанкционированное изменение приведет к неправильной

работе части субъекта через некоторое время, если не будут

предприняты некоторые действия; последствия модификации обратимы

(Ц2).

Значимая — ее несанкционированное изменение скажется через

некоторое время, но не приведет к сбою в работе субъекта; последствия

модификации обратимы (ЦЗ).

Незначимая — ее несанкционированное изменение не скажется на

работе системы (Ц4).

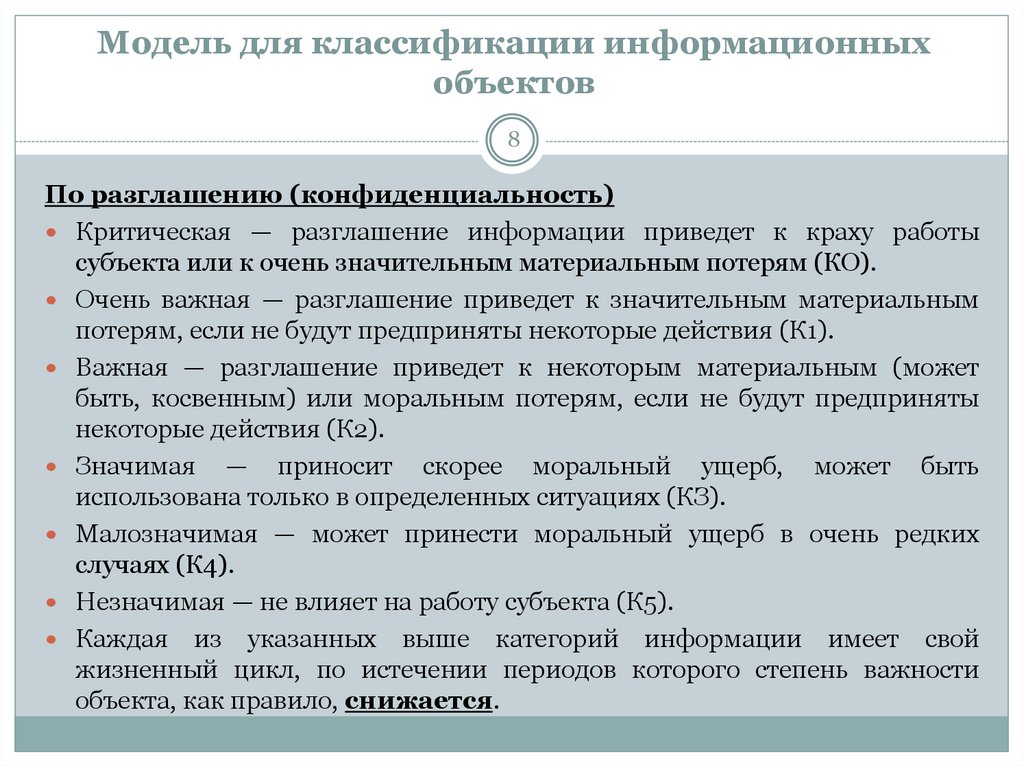

8. Модель для классификации информационных объектов

8По разглашению (конфиденциальность)

Критическая — разглашение информации приведет к краху работы

субъекта или к очень значительным материальным потерям (КО).

Очень важная — разглашение приведет к значительным материальным

потерям, если не будут предприняты некоторые действия (К1).

Важная — разглашение приведет к некоторым материальным (может

быть, косвенным) или моральным потерям, если не будут предприняты

некоторые действия (К2).

Значимая — приносит скорее моральный ущерб, может быть

использована только в определенных ситуациях (КЗ).

Малозначимая — может принести моральный ущерб в очень редких

случаях (К4).

Незначимая — не влияет на работу субъекта (К5).

Каждая из указанных выше категорий информации имеет свой

жизненный цикл, по истечении периодов которого степень важности

объекта, как правило, снижается.

9. Грифы секретности

9Закон РФ от 21.07.1993 N 5485-1 (ред. от 11.06.2021)

"О государственной тайне"

Статья 8. Степени секретности сведений и грифы

секретности носителей этих сведений

Степень

секретности

сведений,

составляющих

государственную тайну, должна соответствовать степени

тяжести ущерба, который может быть нанесен

безопасности

Российской

Федерации

вследствие

распространения указанных сведений.

Устанавливаются три степени секретности сведений,

составляющих

государственную

тайну,

и

соответствующие этим степеням грифы секретности для

носителей указанных сведений: "особой важности",

"совершенно секретно" и "секретно".

10. Грифы секретности

10Закон РФ от 21.07.1993 N 5485-1 (ред. от 11.06.2021)

"О государственной тайне"

Статья 8. Степени секретности сведений и грифы

секретности носителей этих сведений

Степень

секретности

сведений,

составляющих

государственную тайну, должна соответствовать степени

тяжести ущерба, который может быть нанесен

безопасности

Российской

Федерации

вследствие

распространения указанных сведений.

Устанавливаются три степени секретности сведений,

составляющих

государственную

тайну,

и

соответствующие этим степеням грифы секретности для

носителей указанных сведений: "особой важности",

"совершенно секретно" и "секретно".

11.

1112. Процедура разграничения доступа

Разграничениедоступа

основывается

на

однозначном

расчленении

информации

по

тематическим

группам,

уровням

конфиденциальности этих групп и пользователям,

которым эта информация предназначена для работы.

Какая информация нужна сотруднику

и какой

информацией он может пользоваться решает

полномочный руководитель.

Иерархическая

последовательность

доступа

к

информации реализуется по принципу «чем выше

уровень доступа, тем уже круг допущенных

лиц».

12

13. Доступ персонала к конфиденциальной служебной информации и ИС

Разрешительная (разграничительная) система доступарешает следующие задачи:

беспрепятственного прохода сотрудника в здание учреждения, в

рабочее помещение, к офисному рабочему оборудованию и

компьютеру;

обеспечения сотрудника всем необходимым для реализации своих

служебных функций (документами, делами, базами данных,

информацией, техническими средствами и т.д.);

ограничения

и

регламентации

состава

сотрудников,

функциональные

обязанности

которых

требуют

знания

государственной или служебной тайны, работы с ценными

документами.

13

14. Доступ к персональному компьютеру, серверу или терминалу включает

•определение и регламентацию состава сотрудников, имеющих праводоступа (входа) в помещения, в которых находится вычислительная

техника, линии связи и т.п.;

•определение временного режима нахождения этих лиц в

указанных помещениях;

•организацию охраны этих помещений в рабочее и нерабочее время,

определение правил снятия помещений с охраны и отключения

технических средств наблюдения и сигнализирования;

• определение правил постановки помещений на охрану;

•организацию пропускного режима в указанные помещения;

•организацию действий охраны и персонала в экстремальных

ситуациях или при авариях техники и оборудования помещений;

•организацию выноса из указанных помещений материальных

ценностей, машинных и бумажных носителей информации.

14

15. Допуск сотрудника к секретной или конфиденциальной информации

Под допуском понимается процедура оформления права гражданна доступ к сведениям ограниченного распространения и

согласия (разрешения) собственника информации на

передачу ее в пользование для работы конкретному лицу.

Разрешение (санкция) на доступ к конфиденциальным сведениям

всегда является строго персонифицированным и дается

руководителем только в письменном виде: приказом,

утверждающим схему (матрицу полномочий) должностного или

именного доступа к информации, резолюцией на документе,

списком-разрешением в карточке выдачи дела или на обложке дела,

списком ознакомления с документом.

Взаимные обязательства администрации и оформляемого лица

находят отражение в трудовом договоре (контракте) и

дополнительном обязательстве о неразглашении служебных

сведений.

15

16. Порядок выдачи разрешения на доступ

Допускможет носить временный характер на период

выполнения определенной работы и может пересматриваться

при изменении профиля работы сотрудника. Если сотрудник

допускается только к части документа, то в разрешении четко

указываются конкретные пункты, разделы, страницы, приложения, с

которыми он может ознакомиться.

При нарушении порядка работы со сведениями, составляющими

служебную тайну, сотрудник лишается допуска и может понести

наказание в соответствии с существующими в учреждении правилами

внутреннего трудового распорядка.

Без

дополнительного

разрешения

допускаются

к

документу:

исполнитель, если он продолжает работать по этой же тематике,

и лица, визировавшие, согласовывавшие, подписывавшие,

утверждавшие

документ.

Лица,

указанные

в

тексте

конфиденциального распорядительного документа, допускаются к нему

для ознакомления без дополнительной санкции руководителя.

16

17. Порядок выдачи разрешения на доступ

Руководителинесут персональную ответственность за

правомерность выдаваемых ими разрешений на доступ

сотрудников

(исполнителей)

к

конфиденциальным

сведениям.

В

свою

очередь

исполнители

несут

персональную ответственность за сохранность в тайне их

содержания, сохранность носителя и за соблюдение

правил работы с документами.

Любое обращение к секретному или конфиденциальному

документу, ознакомление с ним в любой форме обязательно

фиксируется в учетных формах документа и на самом

документе в виде соответствующей отметки и подписи

лица, которому документ выдавался.

17

18. Организация конфиденциального документооборота

18Строиться на основе следующих принципов:

—разрешительной системы доступа к конфиденциальным

документам;

—исключения НСД к конфиденциальным документам;

—целенаправленного регулирования процессов движения

конфиденциальных документов;

—исключения инстанций прохождения конфиденциальных

документов и действий с ними, не обусловленных характером и

порядком исполнения документов;

—фиксированной передачи конфиденциальных документов;

—обеспечения своевременного и качественного исполнения

конфиденциальных документов;

—персональной и обязательной ответственности за выдачу

неправомерных

разрешений

на

ознакомление

с

конфиденциальными документами и на их отправление.

19. Организация конфиденциального документооборота

19Хранение

конфиденциальных

документов

допускается в общем делопроизводстве.

Но

обязательно они должны находиться

отдельно от других дел делопроизводства.

На столе должны находиться предметы,

которые необходимы в данное время.

20. Организации рабочих мест делопроизводственного персонала

20• Ответственность

за

хранение

документов,

находящихся на исполнении, возлагается на

служащих-исполнителей. Исполненные документы

подшивают в папки и хранят в соответствующих

подразделениях учреждения.

• Ответственность за их хранение несут секретари.

Хранение документов вне папок, на столах или в

незакрытых ящиках столов строго запрещается.

21. Организации рабочих мест делопроизводственного персонала

21Конфиденциальные документы должны храниться в

отдельном помещении в запираемых и опечатываемых

шкафах.

Железные шкафы и сейфы служат для хранения секретной

документации, печатей, штампов, денег и бланков строгой

отчетности.

Сейф всегда должен быть закрытым. Открывается только

когда из него берут или кладут необходимый предмет.

В сейфе не должно быть ничего лишнего тем более личных

вещей сотрудников.

Закончив работу, сотрудник должен опечатать сейф.

Ключи от столов, шкафов, сейфов хранятся в местах,

установленных руководителем учреждения или структурных

подразделениях.

22. Организация работы с конфиденциальными документами

22• Копирование документов - один из способов получения

сведений, составляющих тайну фирмы.

Наиболее ценные документы руководители фирм

копируют сами.

Черновики секретных документов должны готовиться в

тетрадях с пронумерованными листами. После подготовки

документов «набело» черновики должны уничтожаться

уполномоченными на то сотрудниками.

Уничтожение документов должно контролироваться.

Число копий секретных документов должно строго

учитываться, а копировальные машины снабжаться

счетчиком копий и ключом, запускающим машины в

действие.

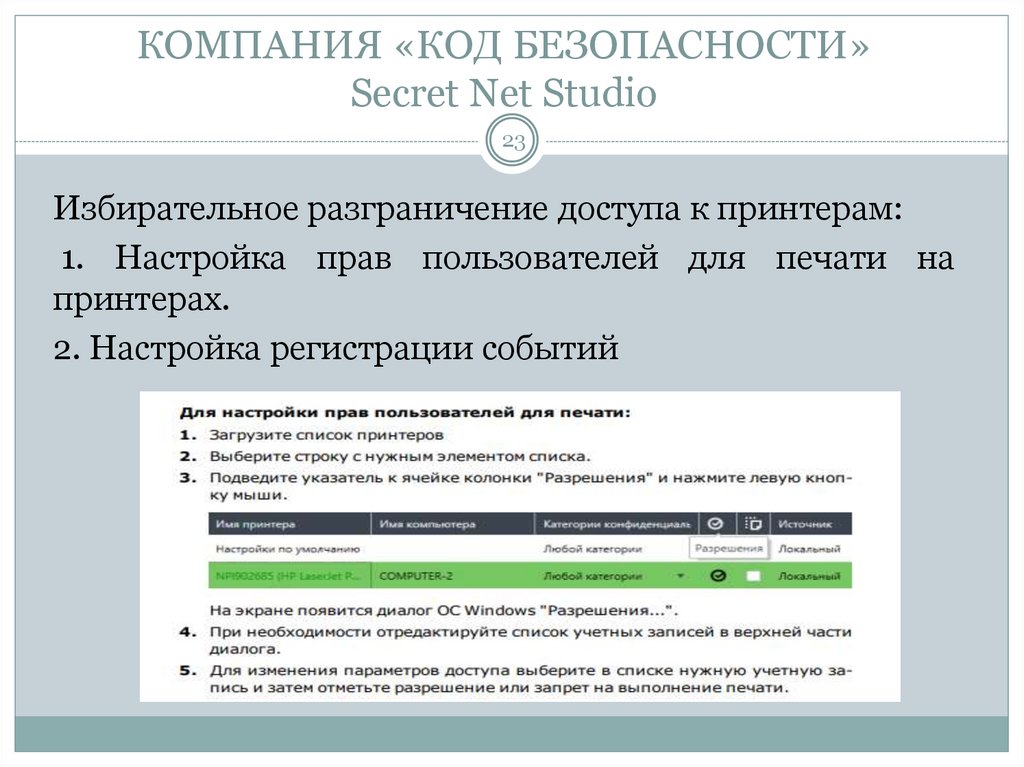

23. КОМПАНИЯ «КОД БЕЗОПАСНОСТИ» Secret Net Studio

23Избирательное разграничение доступа к принтерам:

1. Настройка прав пользователей для печати на

принтерах.

2. Настройка регистрации событий

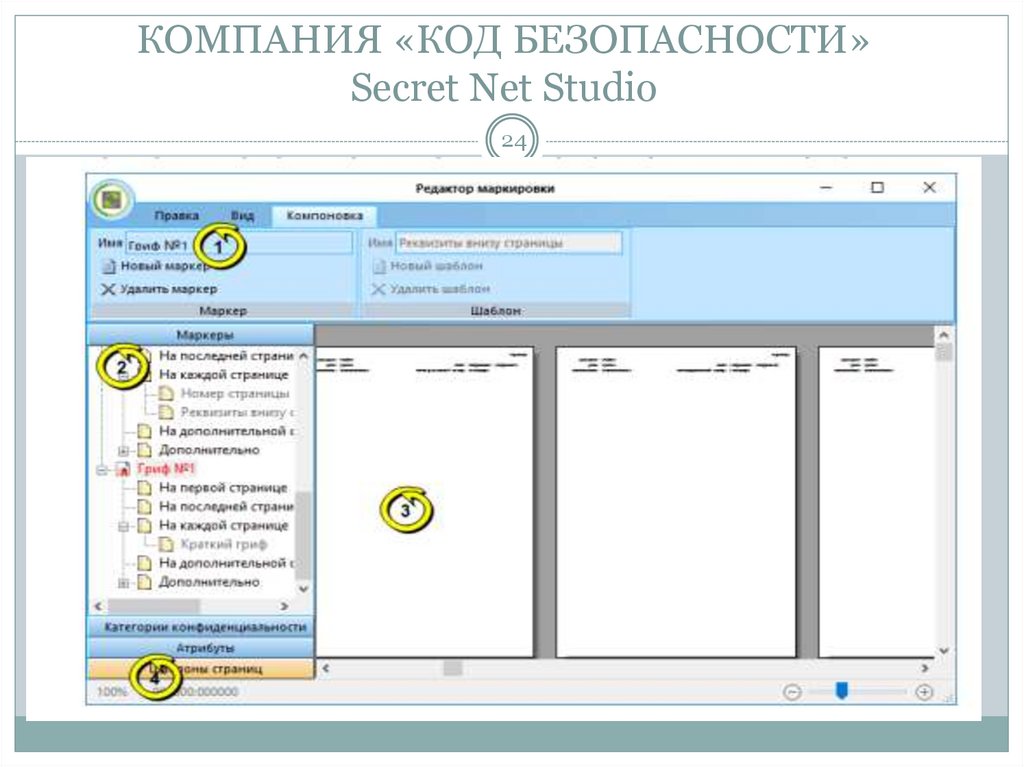

24. КОМПАНИЯ «КОД БЕЗОПАСНОСТИ» Secret Net Studio

24При включенном режиме маркировки в распечатываемые

документы автоматически добавляются специальные

маркеры (грифы), содержащие учетные сведения для

печати.

Маркер представляет собой особую форму со сведениями

и обычно располагается в колонтитулах или на полях

страниц.

Сведения

содержат

информацию

о

распечатанном документе (например, когда распечатан,

кем, сколько страниц).

На компьютерах, входящих в один домен безопасности,

должны

применяться

одинаковые

параметры

использования маркеров. Рекомендуется задать эти

параметры в одной общей групповой политике.

25. Настройка теневого копирования

25Механизм теневого копирования предназначен для

создания в системе дубликатов данных, выводимых

на отчуждаемые носители информации.

Дубликаты (копии) сохраняются в специальном

хранилище, доступ к которому имеют только

уполномоченные пользователи.

Компонент Windows Search, на базе которого

реализован

поиск

в

хранилище

теневого

копирования, по умолчанию поддерживает широкий

спектр типов файлов для поиска по содержимому.

Например, поиск по наличию слова или фразы

выполняется в файлах с расширениями txt, htm, html,

xml, а также в документах, сохраненных в

приложениях пакета Microsoft Office.

26. Работа с машинными носителями информации

Конфиденциальная информация должна храниться только на учтенныхносителях, которые во внерабочее время подлежат изъятию из ЭВМ и сдаче в

отдел конфиденциальной документации.

Любые машинные носители конфиденциальной информации должны иметь

яркую маркировку, а работа с ними должна быть организована по аналогии с

бумажными секретными или конфиденциальными документами.

Вносить в служебные помещения личные машинные носители информации и

работать с ними на служебных компьютерах сотрудникам должно

категорически запрещаться.

Доступ к машинным носителям информации, хранящимся вне ЭВМ,

предполагает:

•организацию

порядка

ежедневной

сдачи

сотрудниками

носителей

конфиденциальной информации на хранение;

•определение и регламентацию состава руководителей и сотрудников, не сдающих

технические носители информации на хранение в конце рабочего дня;

• организацию порядка уничтожения информации на носителе (форматирование

носителя) и порядка физического уничтожения носителя (Неактуальная

информация подлежит уничтожению) .

26

27. Гарантированное уничтожение данных

27Используется чтобы обеспечить гарантированное

удаление информации с носителей данных, ПК и

серверов при их выводе из эксплуатации,

передаче на ремонт или в другие организации.

Используется для защиты информации от утечек,

которые

могут

возникнуть

в

связи

с

неправильной

утилизацией

запоминающих

устройств и их дальнейшим использованием

злоумышленником.

Может

происходить как с уничтожением

носителя, так и без.

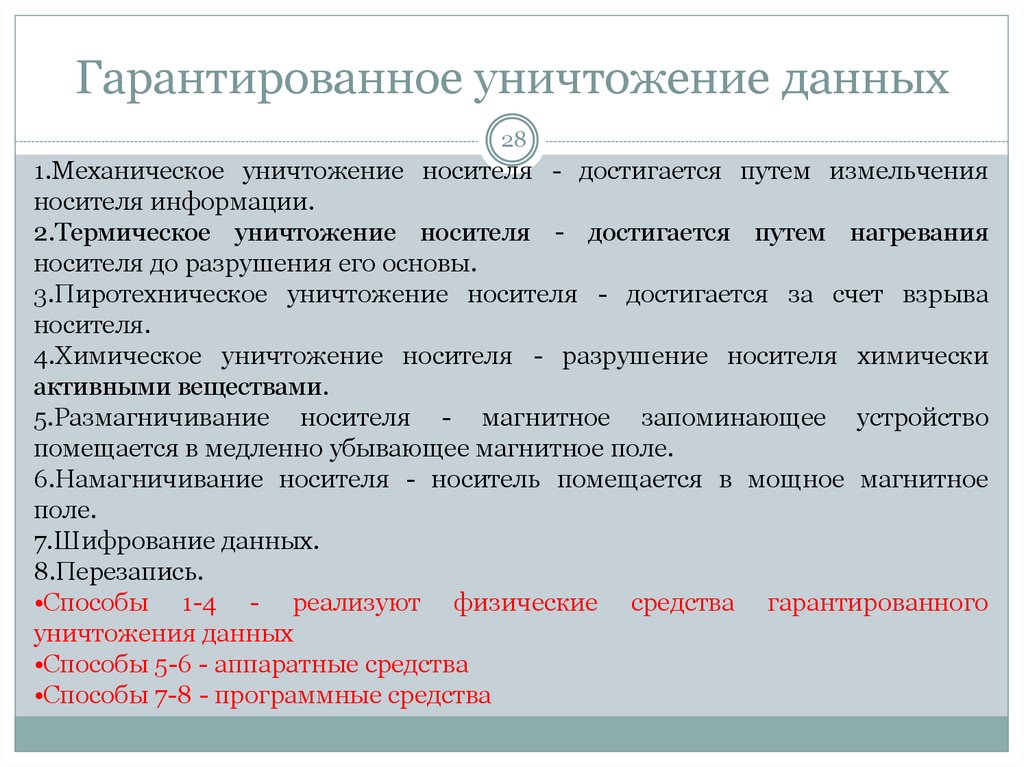

28. Гарантированное уничтожение данных

281.Механическое уничтожение носителя - достигается путем измельчения

носителя информации.

2.Термическое уничтожение носителя - достигается путем нагревания

носителя до разрушения его основы.

3.Пиротехническое уничтожение носителя - достигается за счет взрыва

носителя.

4.Химическое уничтожение носителя - разрушение носителя химически

активными веществами.

5.Размагничивание носителя - магнитное запоминающее устройство

помещается в медленно убывающее магнитное поле.

6.Намагничивание носителя - носитель помещается в мощное магнитное

поле.

7.Шифрование данных.

8.Перезапись.

•Способы 1-4 - реализуют физические средства гарантированного

уничтожения данных

•Способы 5-6 - аппаратные средства

•Способы 7-8 - программные средства

29. Стандарты

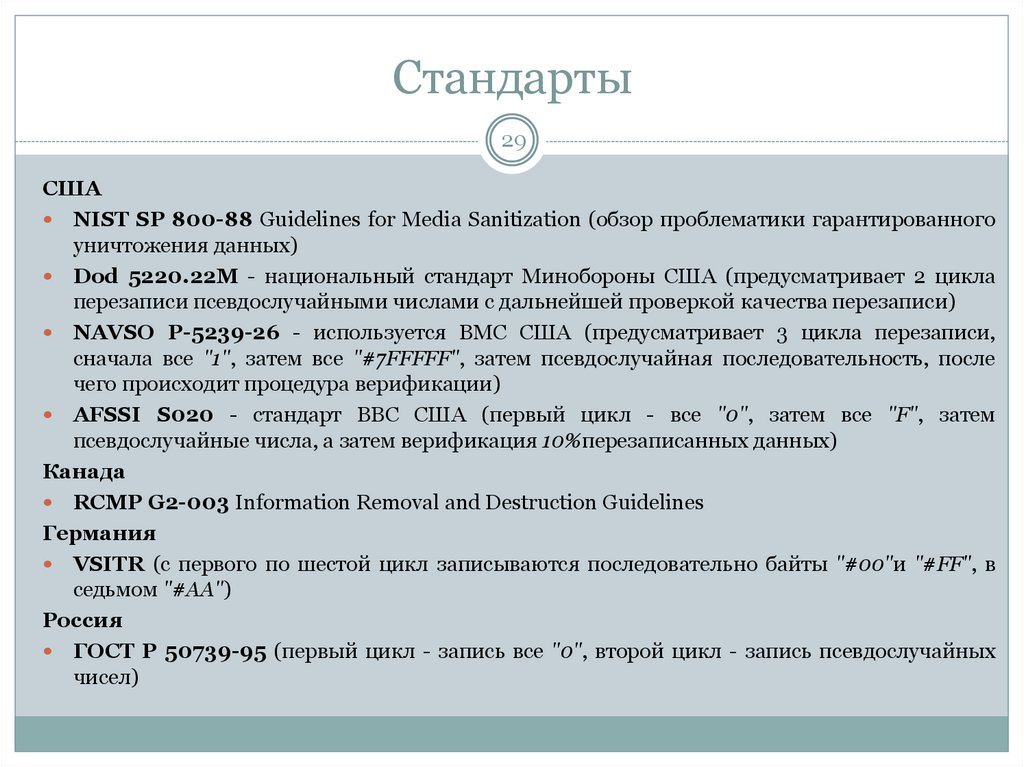

29США

NIST SP 800-88 Guidelines for Media Sanitization (обзор проблематики гарантированного

уничтожения данных)

Dod 5220.22M - национальный стандарт Минобороны США (предусматривает 2 цикла

перезаписи псевдослучайными числами с дальнейшей проверкой качества перезаписи)

NAVSO P-5239-26 - используется ВМС США (предусматривает 3 цикла перезаписи,

сначала все "1", затем все "#7FFFFF", затем псевдослучайная последовательность, после

чего происходит процедура верификации)

AFSSI S020 - стандарт ВВС США (первый цикл - все "0", затем все "F", затем

псевдослучайные числа, а затем верификация 10%перезаписанных данных)

Канада

RCMP G2-003 Information Removal and Destruction Guidelines

Германия

VSITR (с первого по шестой цикл записываются последовательно байты "#00"и "#FF", в

седьмом "#AA")

Россия

ГОСТ P 50739-95 (первый цикл - запись все "0", второй цикл - запись псевдослучайных

чисел)

30. Гарантированное уничтожение данных

30На

старых жёстких дисках может оставаться

информация важная .

Полное форматирование» диска в Windows XP и

более старых версиях системы не приведёт к его

очистке.

Начиная

с Windows Vista операционные

системы Microsoft по умолчанию однократно

перезаписывают

содержимое

выбранного

раздела нулями во время его полного

форматирования.

31. Гарантированное уничтожение данных

31Количество циклов перезаписи можно задать и самостоятельно,

прибегнув к командной строке:

format d: /fs:NTFS /p:10

В примере форматируется том D в файловую систему NTFS,

перезаписывается весь раздел нулями 10 раз, используется

параметр /p («passes»), задающий количество проходов.

Перезаписать конкретный файл или каталог Windows не

позволяет.

Операционные системы семейства Linux позволяет удалить один

или несколько файлов, воспользовавшись консольной утилитой

shred:

shred -u -n 40 /private/file.txt

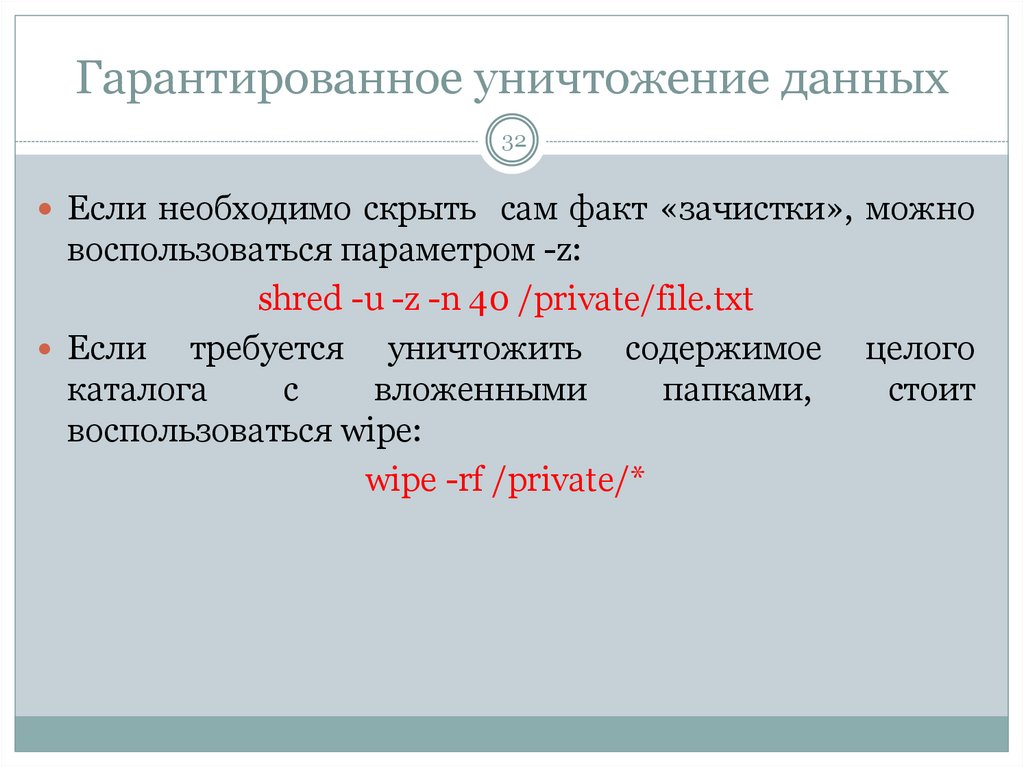

32. Гарантированное уничтожение данных

32Если необходимо скрыть сам факт «зачистки», можно

воспользоваться параметром -z:

shred -u -z -n 40 /private/file.txt

Если требуется

уничтожить содержимое

каталога

с

вложенными

папками,

воспользоваться wipe:

wipe -rf /private/*

целого

стоит

33. НАЗНАЧЕНИЕ ПРОГРАММЫ ПО «Terrier»

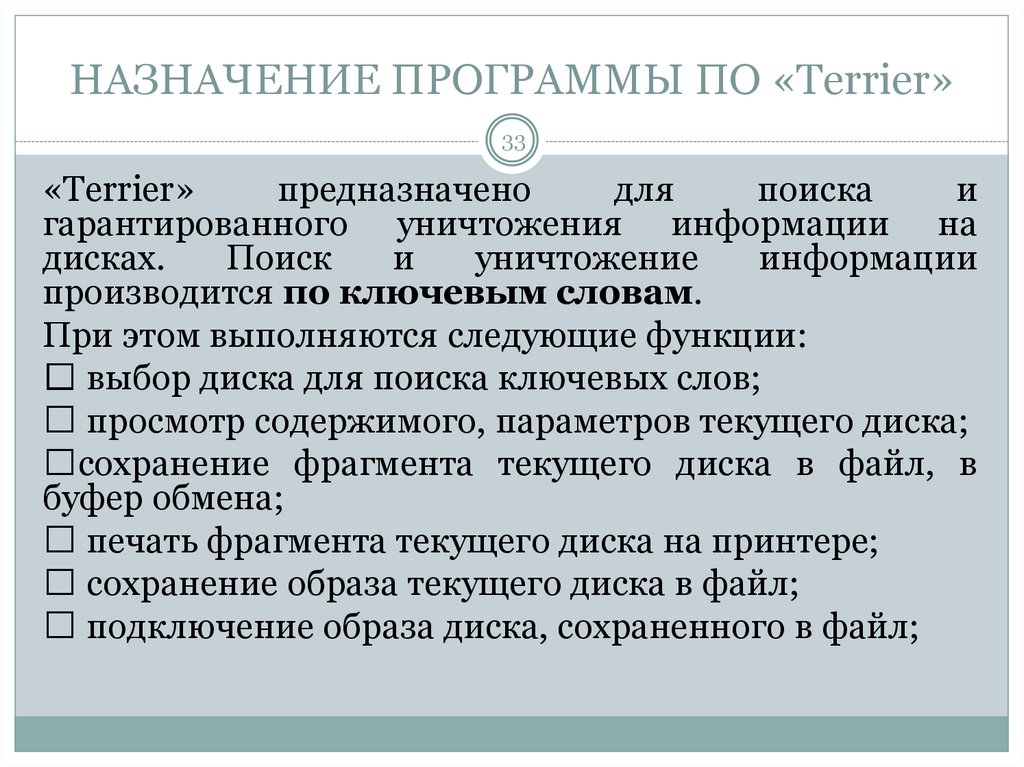

33«Terrier»

предназначено

для

поиска

и

гарантированного уничтожения информации на

дисках.

Поиск

и

уничтожение

информации

производится по ключевым словам.

При этом выполняются следующие функции:

выбор диска для поиска ключевых слов;

просмотр содержимого, параметров текущего диска;

сохранение фрагмента текущего диска в файл, в

буфер обмена;

печать фрагмента текущего диска на принтере;

сохранение образа текущего диска в файл;

подключение образа диска, сохраненного в файл;

34. НАЗНАЧЕНИЕ ПРОГРАММЫ ПО «Terrier»

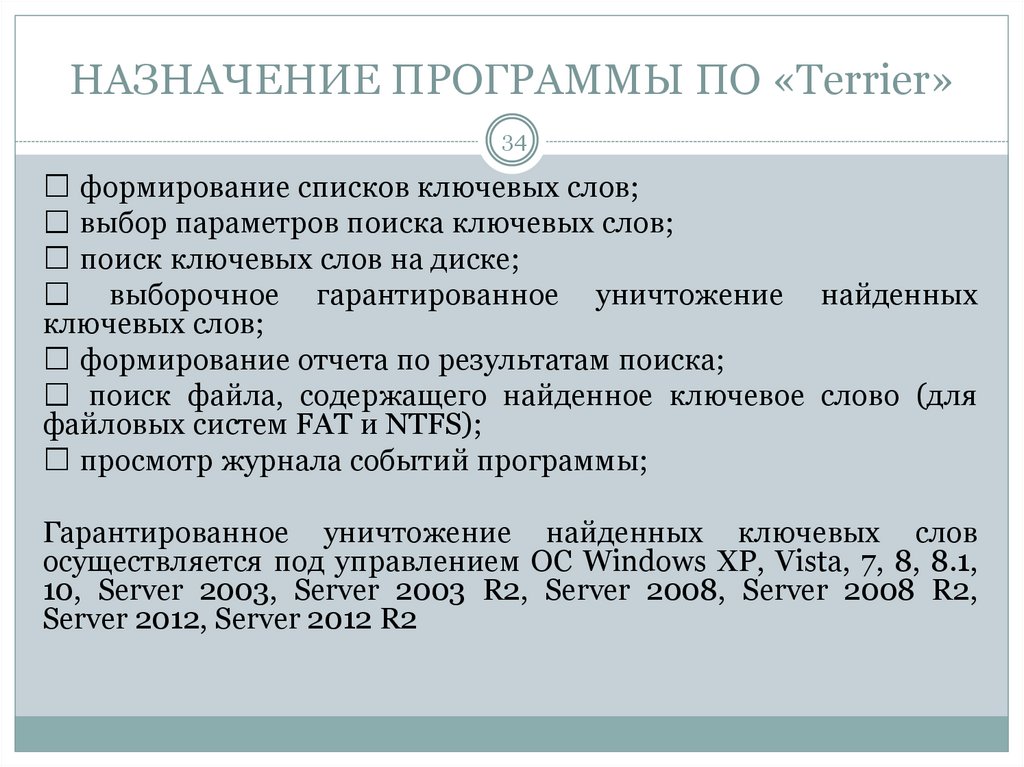

34формирование списков ключевых слов;

выбор параметров поиска ключевых слов;

поиск ключевых слов на диске;

выборочное гарантированное уничтожение найденных

ключевых слов;

формирование отчета по результатам поиска;

поиск файла, содержащего найденное ключевое слово (для

файловых систем FAT и NTFS);

просмотр журнала событий программы;

Гарантированное уничтожение найденных ключевых слов

осуществляется под управлением ОС Windows XP, Vista, 7, 8, 8.1,

10, Server 2003, Server 2003 R2, Server 2008, Server 2008 R2,

Server 2012, Server 2012 R2

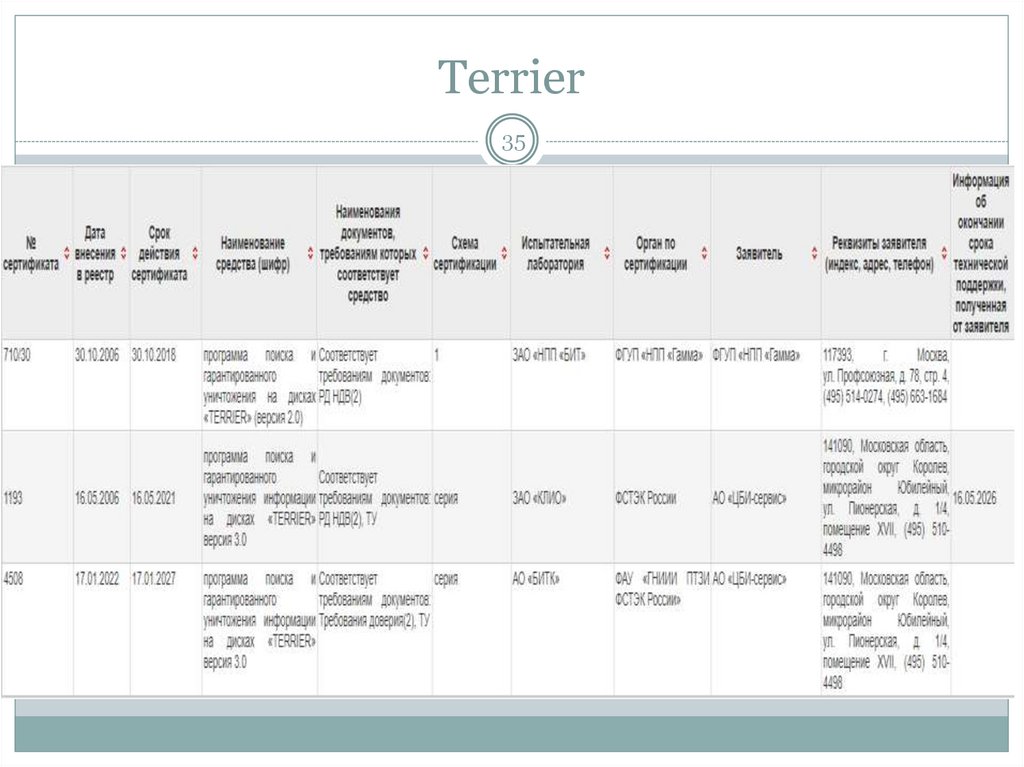

35. Terrier

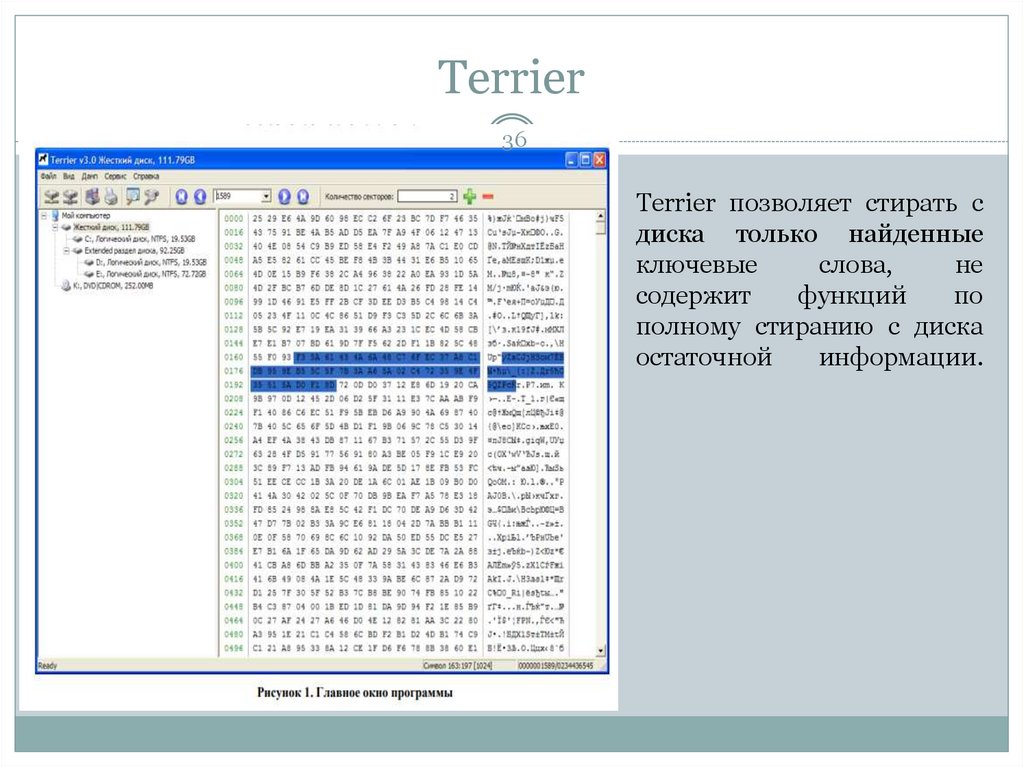

3536. Terrier

36Terrier позволяет стирать с

диска только найденные

ключевые

слова,

не

содержит

функций

по

полному стиранию с диска

остаточной

информации.

37. Terrier

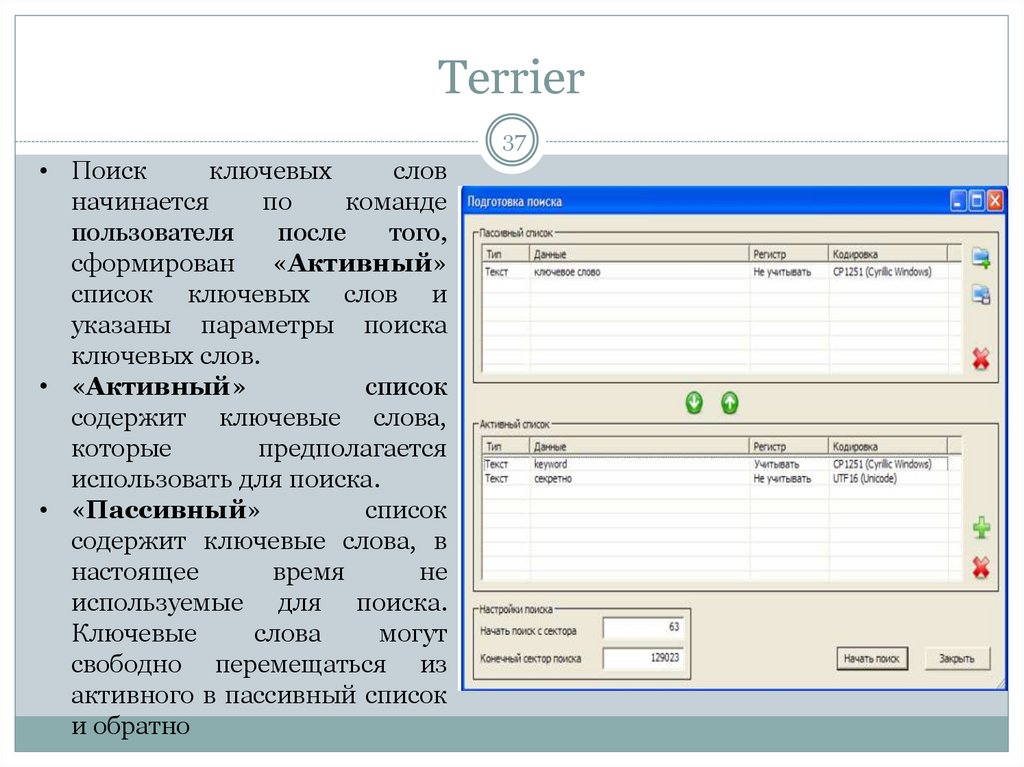

37• Поиск

ключевых

слов

начинается

по

команде

пользователя

после

того,

сформирован «Активный»

список ключевых слов и

указаны параметры поиска

ключевых слов.

• «Активный»

список

содержит ключевые слова,

которые

предполагается

использовать для поиска.

• «Пассивный»

список

содержит ключевые слова, в

настоящее

время

не

используемые для поиска.

Ключевые

слова

могут

свободно перемещаться из

активного в пассивный список

и обратно

38. Terrier

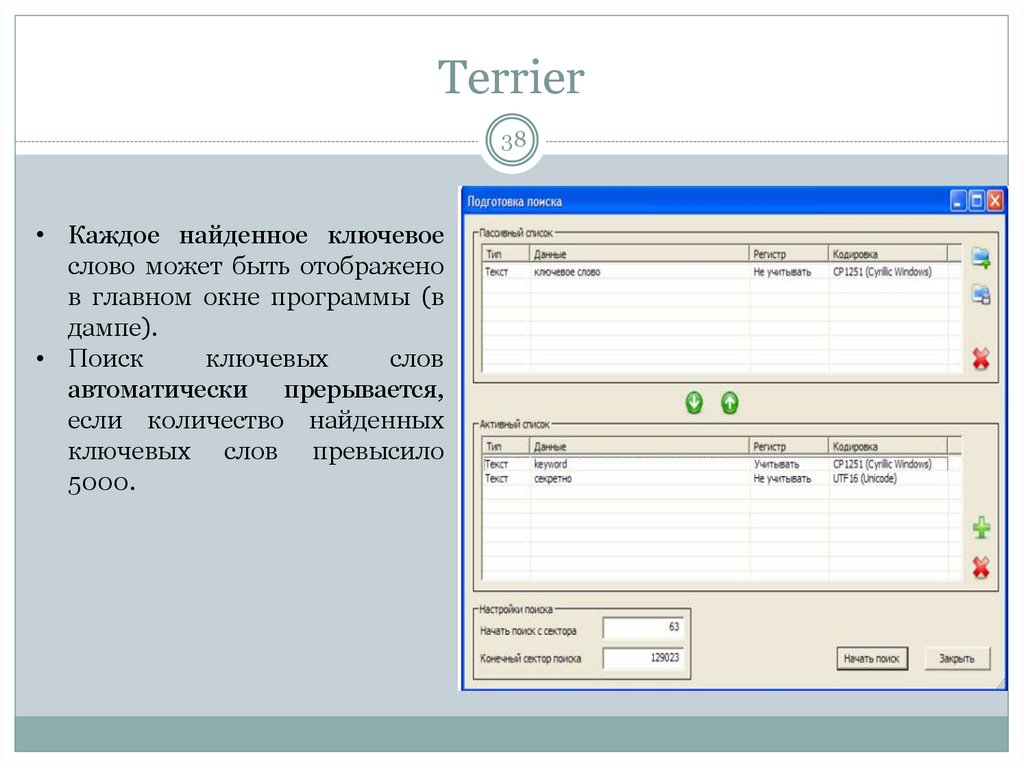

38• Каждое найденное ключевое

слово может быть отображено

в главном окне программы (в

дампе).

• Поиск

ключевых

слов

автоматически прерывается,

если количество найденных

ключевых слов превысило

5000.

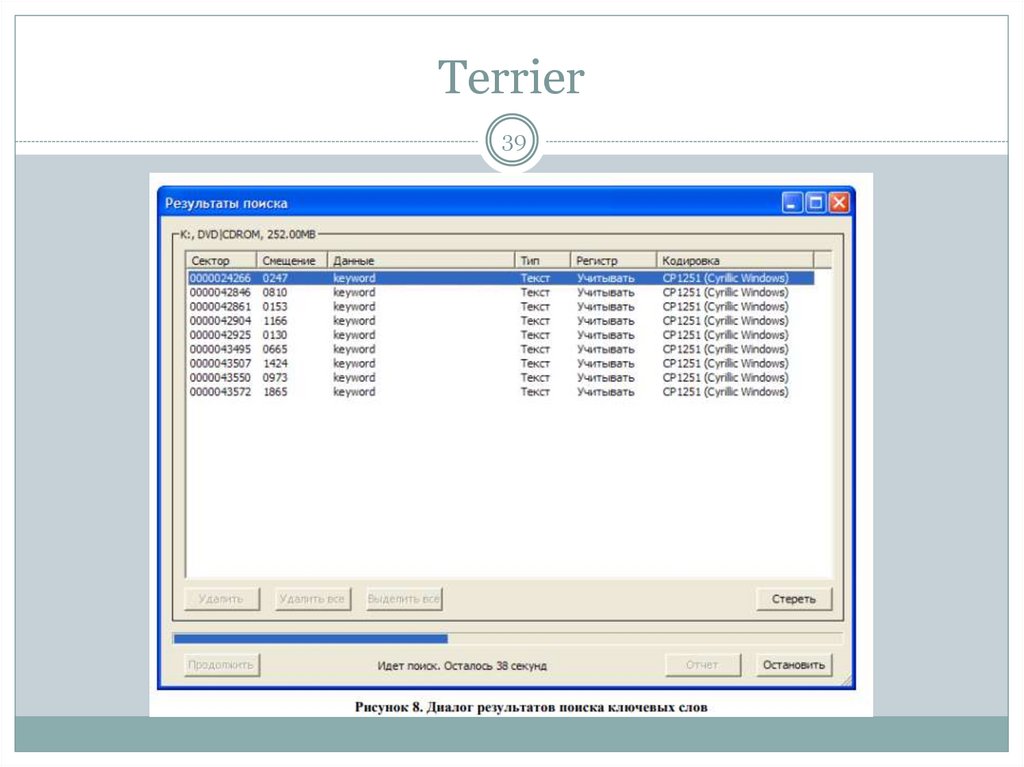

39. Terrier

3940. Terrier

40• Terrier позволяет определить имя и расположение

файла, содержащего найденное ключевое слово,

для файловых систем типа Fat и NTFS.

• Если ключевое слово, содержится в файле реально

присутствующем на диске, то этот файл может

быть полностью просмотрен с использованием ПО

Terrier или сохранен на диск.

• Для файлов с длинным (кириллическим) именем

корректно определяется длинное имя.

41. Terrier

41На основе информации, полученной по результатам

поиска, формируется отчет в формате TXT.

Отчет содержит следующую информацию:

Время и дата поиска;

Описание диска, на котором производился поиск;

Количество найденных ключевых слов;

Список найденных ключевых слов (с указанием

номера сектора и смещения по которому было найдено

ключевое слово).

42. Технические средства удаления данных

42Для удаления данных на жестком диске, и любом

магнитном носителе, можно использовать системы

экстренного уничтожения информации, а

также специальные программы.

Оба способа используются и когда необходимо

удалить

данные

на

жестких

дисках

без

возможности восстановления.

Аппаратный и программный способы существенно

отличаются друг от друга и применяются для разных

целей.

Системы

уничтожения

информации

используются, в основном, при необходимости

экстренного удаления ценных данных при

попытках

захвата,

хищения,

несанкционированного

доступа

к

компьютерам и корпоративным серверам.

43. Недостатки программ удаления данных

43Программы

уничтожения

информации

повторяют процесс перезаписи до 35 раз, и это

занимает слишком много времени (процесс

полного удаления данных на диске емкостью в

несколько десятков гигабайт длится несколько

часов).

Длительность процесса зависит не только от

объема «затираемой» информации, но и от

выбора параметров процесса. Чем быстрее

программа выполняет свою работу, тем меньше

страдает жесткий диск.

44. Недостатки программ удаления данных

44В процессе многократной перезаписи магнитный

носитель нагревается, а длительный перегрев может

привести не только к появлению ошибок записи, но и

к повреждению винчестера.

Такие программы подходят для планового

удаления информации при утилизации жестких

дисков, но не для экстренного уничтожения

данных, когда действовать надо быстро.

Системы уничтожения могут встраиваться в корпус

компьютера или сервера, а также могут встраиваться

в кейсы и сейфы для безопасной транспортировки и

хранения жестких дисков.

45. Недостатки программ удаления данных

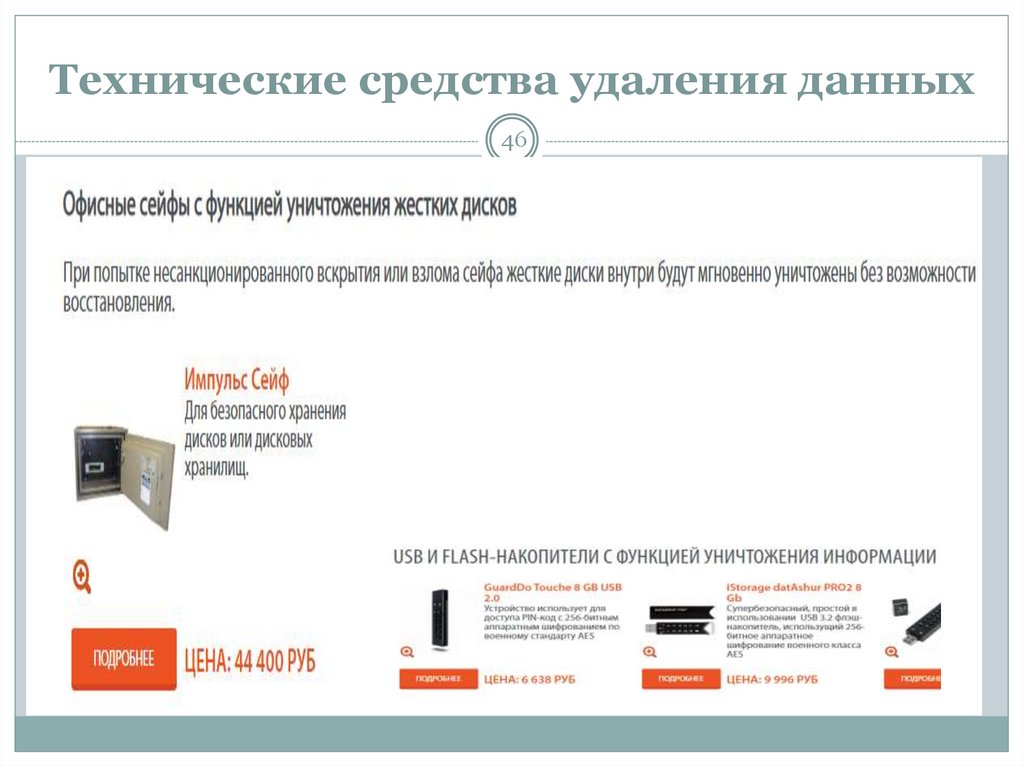

4546. Технические средства удаления данных

4647. Технические средства удаления данных

4748. Выбор шредера по типу уничтожаемого документа

48Шредер

(англ.

shredder

—

измельчатель,

кромсатель) — офисное устройство (оргтехника) для

измельчения бумаги.

Правительственные организации, предприятия и

частные лица используют шредеры для уничтожения

частных или конфиденциальных документов: счетов,

кредитных карт, банковских выписок и других

документов, которые могут быть использованы

для мошенничества или кражи личных данных.

Промышленные шредеры измельчают пластиковые

карточки, магнитные носители.

49. Выбор шредера по типу уничтожаемого документа

49Уровень

секретности

показывает,

на

какое

количество фрагментов разрезается документ. Чем

больше будет таких кусочков, тем сложнее

злоумышленникам восстановить документ.

В России нет открытых стандартов по уничтожению

документов, поэтому обычно придерживаются

международных стандартов DIN 66399.

Всего на данный момент используется 7 уровней

секретности. Самый низкий и слабый для бумажных

документов P-1 уровень секретности, самый высокий

и наиболее защищенный от восстановления — P-7

уровень секретности.

50. Выбор шредера по типу уничтожаемого документа

50P-1 и P-2 уровни секретности идеально подходят для

утилизации

публичных

несекретных

документов

компании: открытая деловая переписка, служебные

инструкции, заявления, справки, выписки, расписки,

объяснительные,

автобиографии,

характеристики,

гарантийные талоны, акты выполненных работ,

сертификаты. Все эти бумаги в большинстве не являются

секретными и поэтому не требуют сильного измельчения.

Главная задача шредеров начальных уровней секретности

— утилизация документа, чтобы им нельзя было

воспользоваться второй раз.

Резка документов чаще всего происходит на 30–36 полос

во всю длину листа. Информацию из таких

утилизированных

документов

можно

восстановить вручную за несколько часов.

51. Выбор шредера по типу уничтожаемого документа

51Средние уровни секретности позволяют

уничтожить документ, чтобы его нельзя

было восстановить вручную.

Лист А4 разрезается примерно 310–450

бумажных фрагментов.

Информацию из уничтоженных

документов можно восстановить

только

при

использовании

специальных

электронных

средств, вручную не получится.

P-3 и P-4 уровни секретности

рекомендуются для уничтожения

большинства

офисных

документов,

содержащих

коммерческую

тайну

или

конфиденциальные

данные:

товарные

накладные,

коммерческие

предложения,

счета, прайс листы, отчеты,

зарплатные

ведомости,

доверенности, кассовые чеки,

платежные

поручения,

персональные

данные,

контракты и приложения к

ним.

Эти документы содержат ценную

информацию, которая может

повредить компании в случае

утечки к конкурентам.

52. Выбор шредера по типу уничтожаемого документа

52P-5 уровень секретности используется для уничтожения

конфиденциальных документов первых лиц компании:

генеральный и финансовый директор, главный бухгалтер, главный

инженер и т. д.

P-5 уровень секретности рекомендуется для уничтожения особо

ценной или секретной информации — годовой отчет компании,

маркетинговый и налоговый отчет, стратегический план,

конструкторские разработки.

Документы,

уничтоженные

с

P-5

уровнем

секретности

затруднительно

восстановить

даже

при

помощи

спецсредств, так как каждый лист А4 измельчается на более чем

2000 микрофрагментов размером не более 2×15 мм.

Однако у высоко секретных шредеров довольно много

ограничений — низкая производительность в листах,

высокая цена, ограничения по уничтожению скрепленных

документов.

53. Ревизор 1 XP

53«Ревизор 1 XP» предназначен для создания и редактирования модели

СРД (проекта разграничения доступа (ПРД)). Программой

выполняются следующие функции:

Автоматическое сканирование локальных логических дисков,

доступных сетевых папок (выбор ресурсов для сканирования

осуществляется администратором АРМ).

Автоматическое считывание установленных прав доступа файловой

системы (NTFS). Построение по результатам сканирования дерева

ресурсов, соответствующего структуре ресурсов АРМ и ЛВС.

Автоматическое получение списка локальных и доменных

пользователей, ручная регистрация в ПРД пользователей и установка

их уровней допуска.

Установка прав доступа пользователей к

объектам доступа, а также грифов секретности объектов доступа.

Создание отчетов на основе информации о субъектах и объектах

доступа.

«Ревизор 1 XP» выполняется администратором АРМ

54. Ревизор

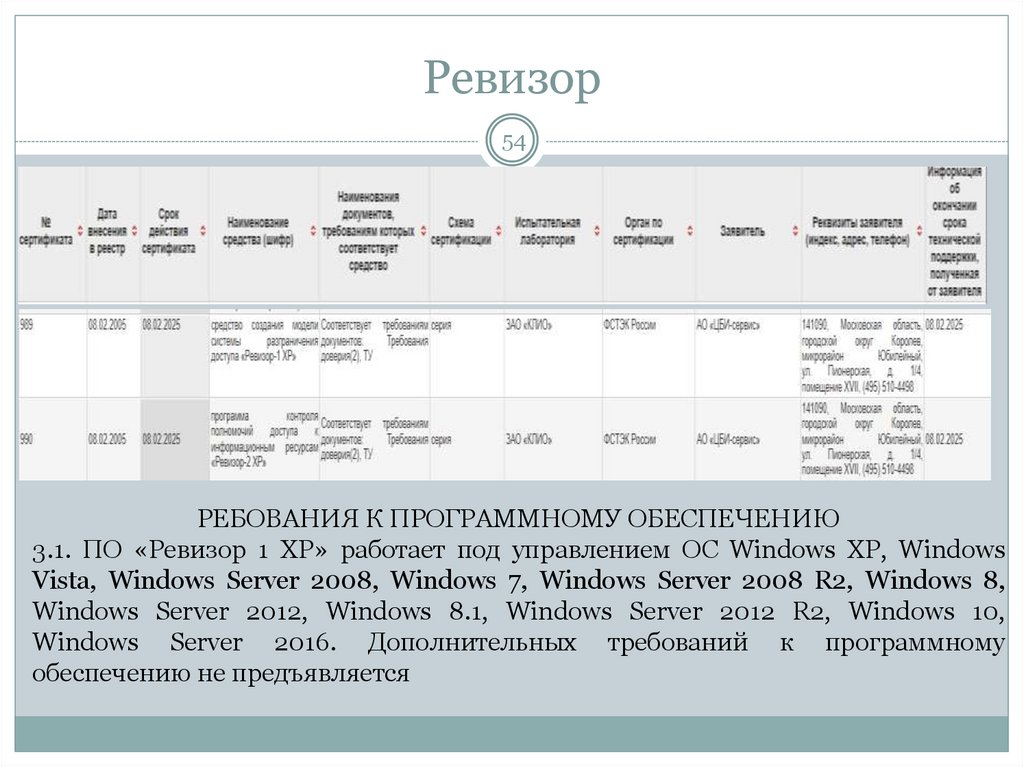

54РЕБОВАНИЯ К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ

3.1. ПО «Ревизор 1 ХР» работает под управлением ОС Windows XP, Windows

Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8,

Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10,

Windows Server 2016. Дополнительных требований к программному

обеспечению не предъявляется

55. Ревизор 1 X

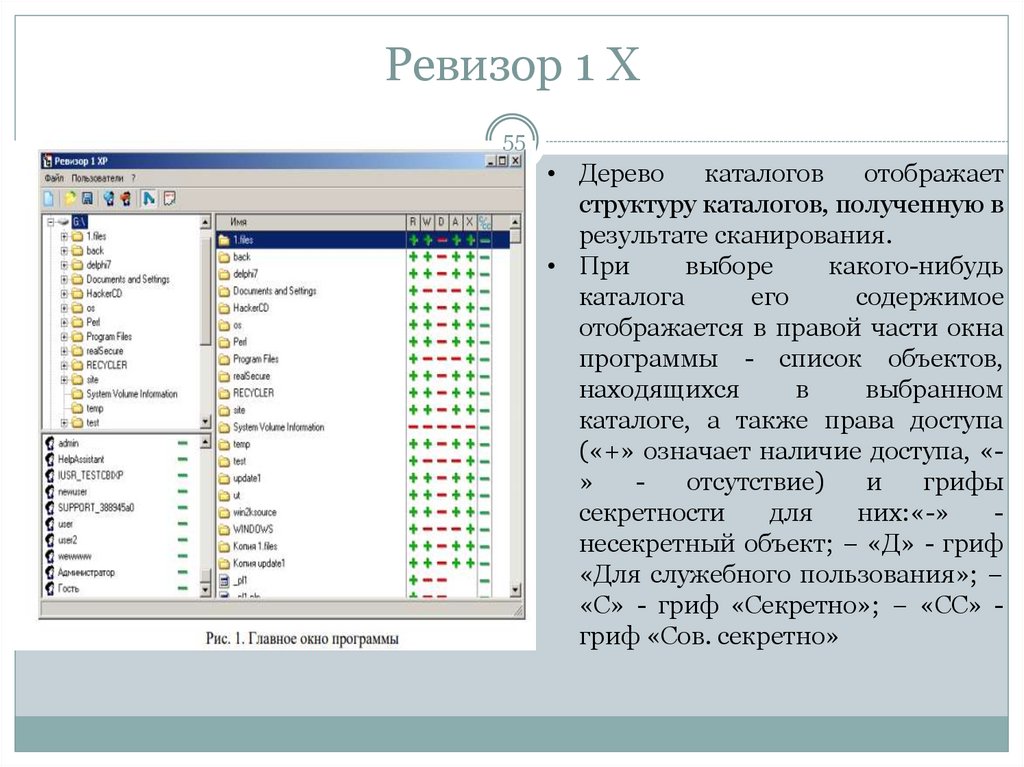

55• Дерево

каталогов

отображает

структуру каталогов, полученную в

результате сканирования.

• При

выборе

какого-нибудь

каталога

его

содержимое

отображается в правой части окна

программы - список объектов,

находящихся

в

выбранном

каталоге, а также права доступа

(«+» означает наличие доступа, «»

отсутствие)

и

грифы

секретности

для

них:«-»

несекретный объект; − «Д» - гриф

«Для служебного пользования»; −

«С» - гриф «Секретно»; − «СС» гриф «Сов. секретно»

56. Ревизор 2 XP

56• Предназначен для автоматизированной проверки соответствия прав

пользователей по доступу к ресурсам, описанных в модели системы

разграничения доступа (СРД), реальным правам доступа, предоставляемым

установленной

на

АРМ

системой

защиты

информации,

либо

соответствующей операционной системой.

• «Ревизор 2 XP» выполняет:

отображение всей информации, содержащейся в ПРД (только просмотр);

сравнение структуры ресурсов АРМ, описанной в ПРД, с реальной структурой

ресурсов;

создание отчета по результатам сравнения;

построение плана тестирования объектов АРМ;

проверка реальных прав доступа пользователей к объектам доступа;

создание отчета по результатам тестирования.

Ввиду большого объема информации, содержащейся в ПРД, отчеты должны

иметь выборочный характер

57. Ревизор 2 XP

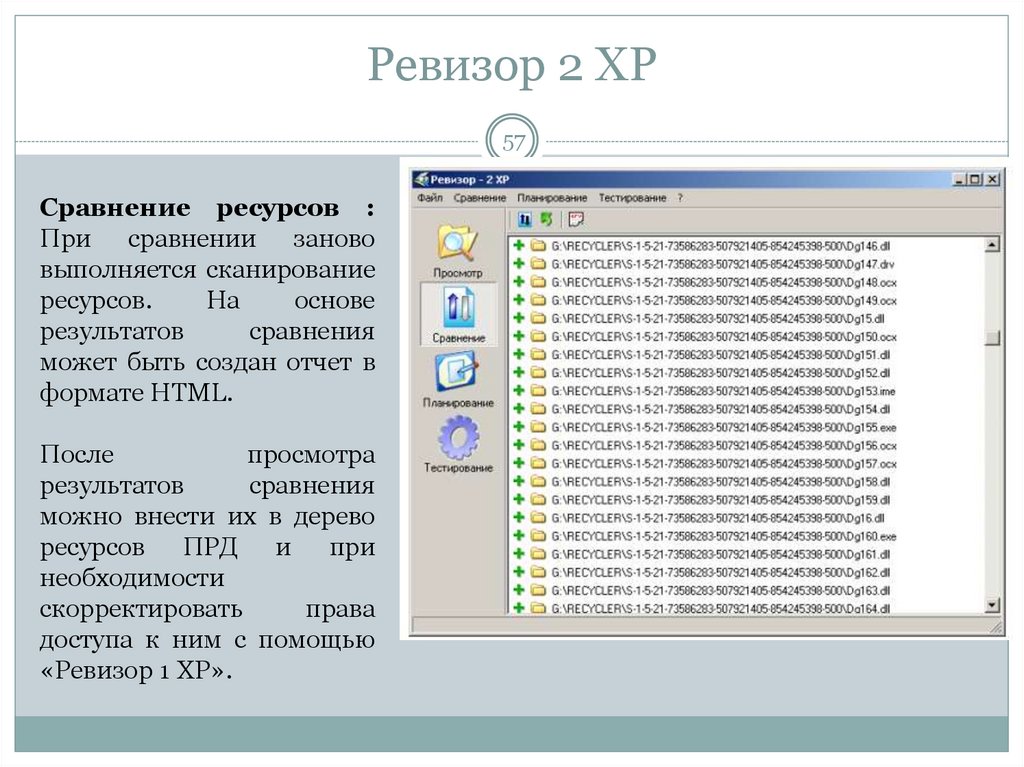

57Сравнение ресурсов :

При сравнении заново

выполняется сканирование

ресурсов.

На

основе

результатов

сравнения

может быть создан отчет в

формате HTML.

После

просмотра

результатов

сравнения

можно внести их в дерево

ресурсов ПРД и при

необходимости

скорректировать

права

доступа к ним с помощью

«Ревизор 1 ХР».

58. Ревизор 2 XP

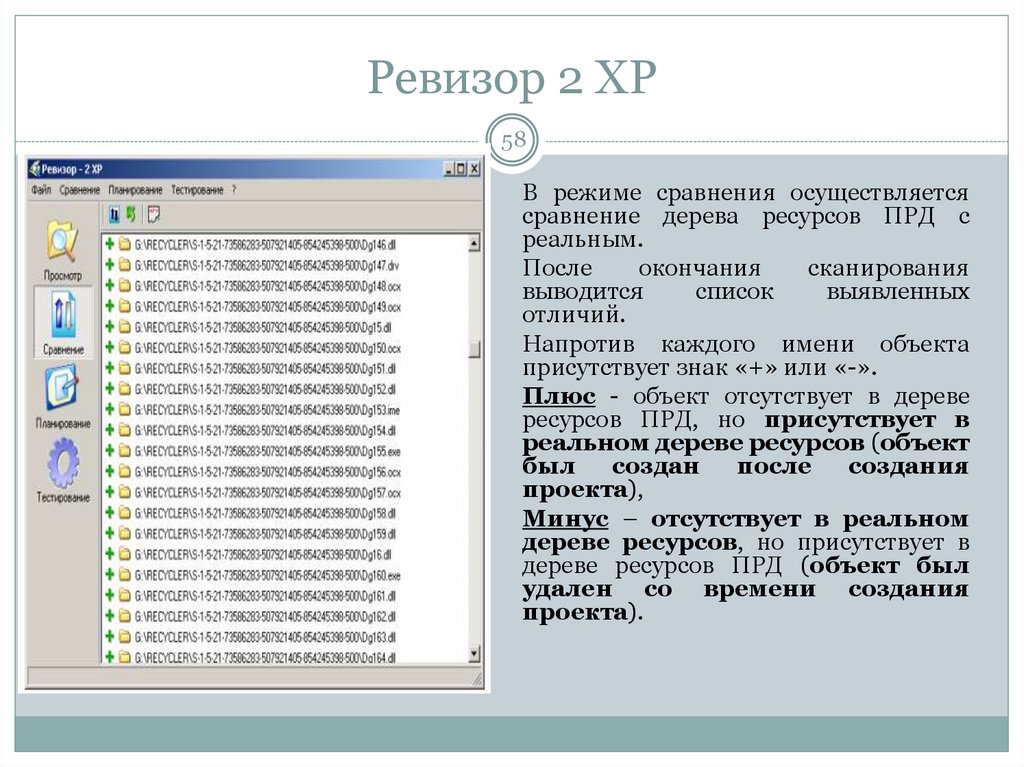

58В режиме сравнения осуществляется

сравнение дерева ресурсов ПРД с

реальным.

После

окончания

сканирования

выводится

список

выявленных

отличий.

Напротив каждого имени объекта

присутствует знак «+» или «-».

Плюс - объект отсутствует в дереве

ресурсов ПРД, но присутствует в

реальном дереве ресурсов (объект

был

создан

после

создания

проекта),

Минус – отсутствует в реальном

дереве ресурсов, но присутствует в

дереве ресурсов ПРД (объект был

удален со времени создания

проекта).

59. Ревизор 2 XP

59• Тестирование представляет собой моделирование доступа

пользователя к объектам АРМ (Чтение (R), Запись (W) ,

Удаление (D) , Добавление (А)- , Исполнение (X).

• В случае успешного запуска файла его выполнение

автоматически прерывается.

• Выполнение

тестирования

начинается

с

построения плана тестирования – списка объектов

АРМ с указанием, какие виды доступа к ним должны

моделироваться в ходе тестирования.

• Помимо этого в плане тестирования сохраняется имя

пользователя, на основе списка ресурсов которого был

создан план.

60. Ревизор 2 XP

60• Для удобства в «Ревизор 2 ХР» существует возможность

автоматического построения плана тестирования.

• Построение плана осуществляется двумя способами: случайная

выборка объектов и выбор объектов, чьи разрешения отличаются

от родительских.

• Возможно тестирование разрешительной системы без учета

грифов секретности объектов.

• Рекомендуем удаление из плана тестирования файлов,

наличие которых жизненно важно для функционирования

ОС или файлов установленных средств ЗИ. Вместо удаления

можно

отменить

проведение

для

этих

файлов

деструктивных тестов, таких как запись и удаление.

• После автоматического формирования плана администратор

добавляет в него объекты, которые не попали в план при

автоматическом формировании.

61. Ревизор 2 XP

61• В «Ревизор 2 ХР» есть средство автоматического проведения

операций корректировки плана тестирования – фильтрация

элементов плана.

Существует три вида фильтров:

• Фильтр для каталога – удаляет из плана все файлы, находящиеся в

указанном каталоге и имя которых соответствует заданной маске.

Применяется также для удаления из плана конкретного файла. В

качестве маски имени указывается имя файла.

• Фильтр для каталога и его подкаталогов – удаляет из плана все

файлы, находящиеся в указанном каталоге или его подкаталогах и

имя которых соответствует заданной маске (например *.dll в

каталоге C:\WINNT\system32 ).

• Глобальный фильтр - удаляет из плана все файлы, имя которых

соответствует заданной маске.

После завершения формирования плана следующей стадией является

тестирование.

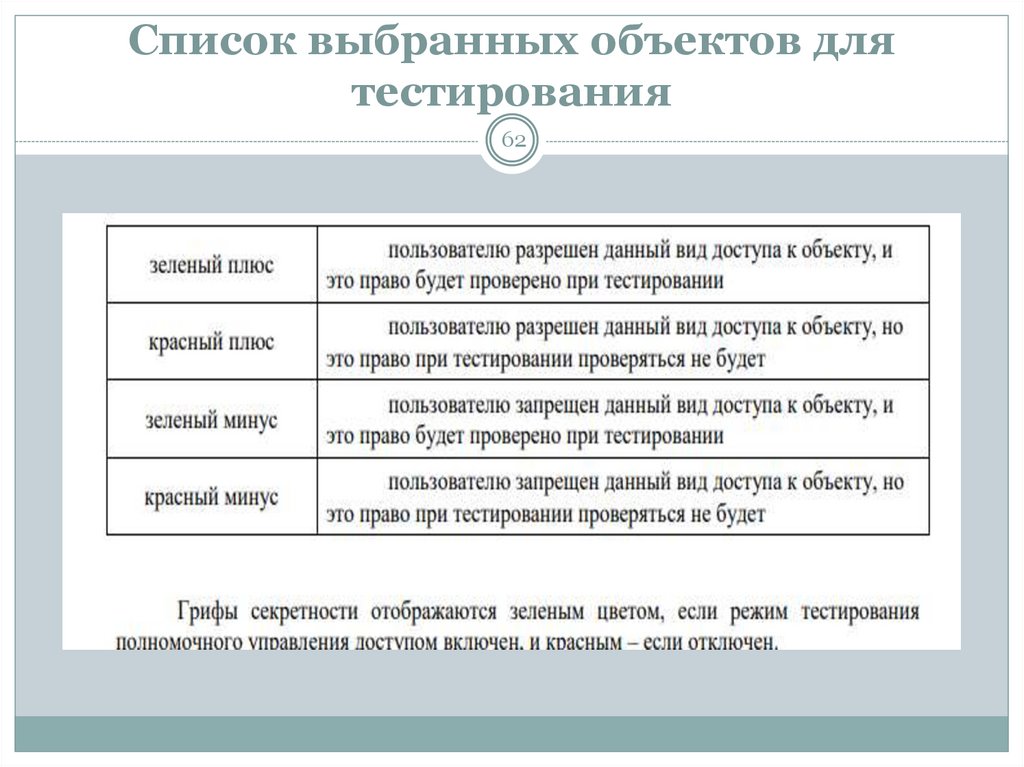

62. Список выбранных объектов для тестирования

6263. Ревизор 2 XP

63Тестирование включает в себя:

1. Резервное копирование файлов, по отношению к

которым будут проведены деструктивные тесты.

2. Тестирование - выполняется моделирование доступа

к объектам, включенным в план тестирования.

«Ревизор 2 ХР» фиксирует результат попыток

доступа к объекту (был ли получен доступ данного

вида или нет) и впоследствии сравнивает с матрицей

доступа пользователя.

3. Восстановление файлов, которые были удалены или

изменены в ходе тестирования.

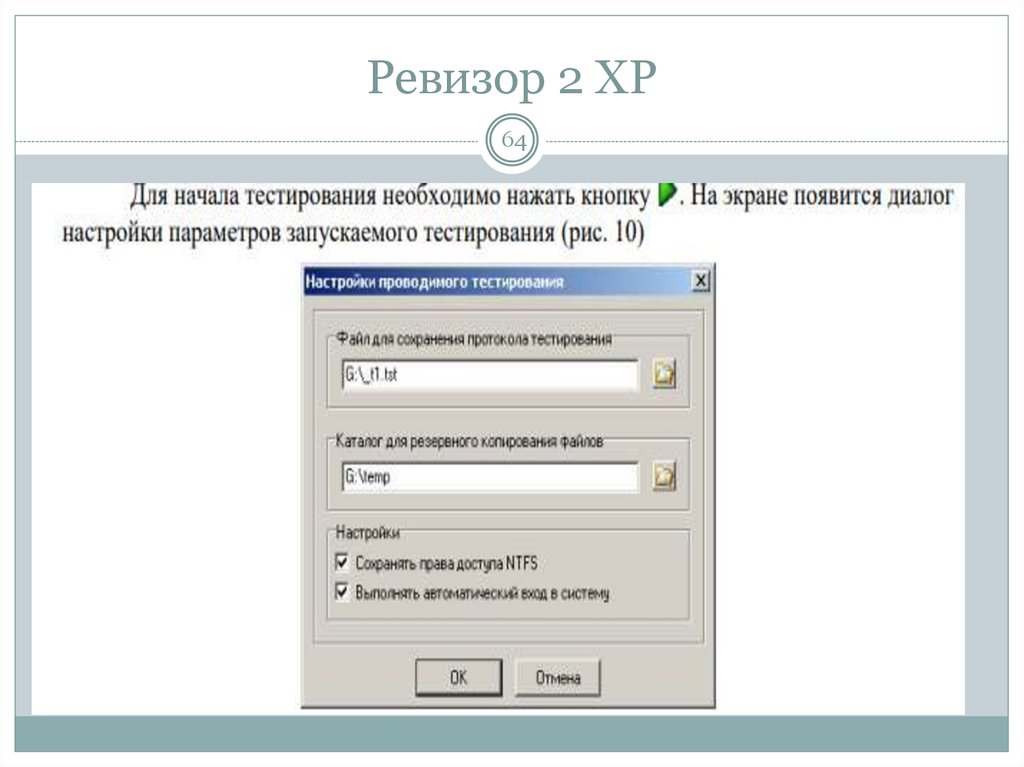

64. Ревизор 2 XP

6465. Ревизор 2 XP

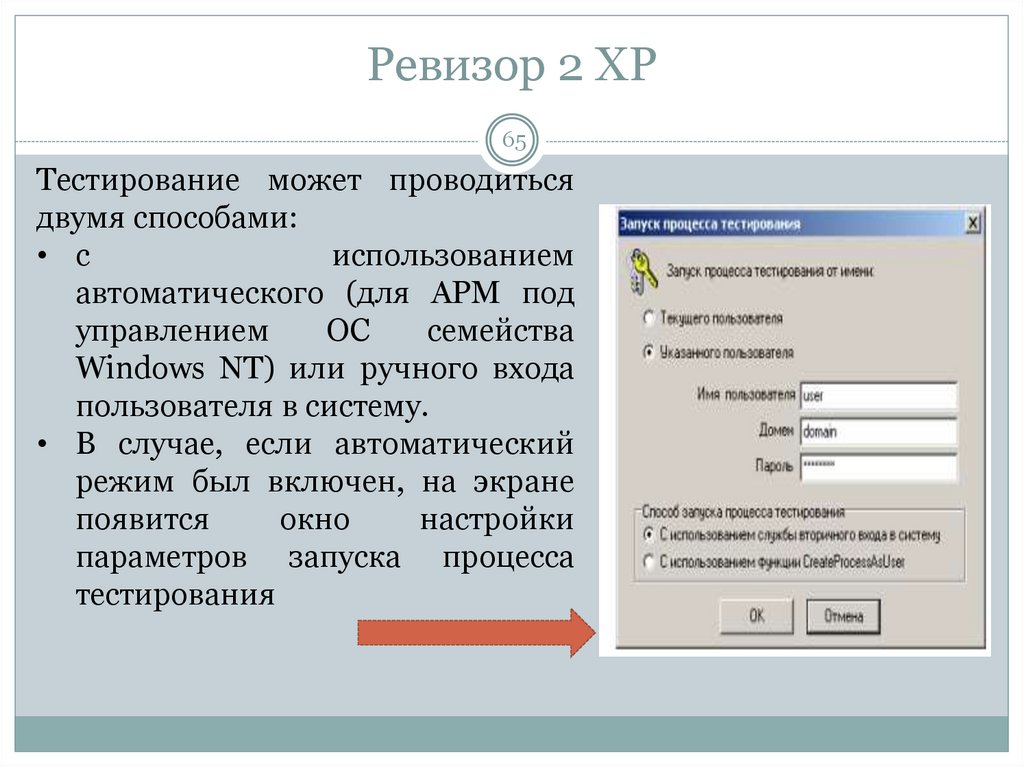

65Тестирование может проводиться

двумя способами:

• с

использованием

автоматического (для АРМ под

управлением

ОС

семейства

Windows NT) или ручного входа

пользователя в систему.

• В случае, если автоматический

режим был включен, на экране

появится

окно

настройки

параметров запуска процесса

тестирования

66. Ревизор 2 XP

66«Выполнять автоматический вход в систему» - данный

режим позволяет провести тестирование без необходимости

выполнять выход из программы и ручной вход в систему.

Использование

данного

метода

невозможно,

если

установленная СЗИ использует собственную процедуру

регистрации в системе (например, с использованием

аппаратных идентификаторов), а не стандартную процедуру

Windows. Этот режим доступен для АРМ под управлением

ОС семейства Windows NT.

67. Тестирование с использованием ручного режима входа в систему

67Порядок его выполнения следующий:

После резервного копирования, выполняется выход из

программы и ручной вход в систему с правами

пользователя, для которого проводится тестирование.

Выполняется запуск «Ревизор 2 ХР» и выполняется

команда «Открыть протокол тестирования» (путем

нажатия на кнопку ). После открытия протокола,

выполняется команда «Приступить к тестированию» ( ).

В окне параметров запуска процесса тестирования следует

выбрать «Запуск от имени текущего пользователя» и

нажать «ОК».

После завершения процесса тестирования, выполняется

выход из программы и ручной вход в систему с правами

администратора.

68. Ревизор 2 XP

68При тестировании систем с полномочным управлением доступом

необходимо учитывать следующие положения:

В случае обращения к файлу, гриф секретности которого выше

степени секретности программы, степень секретности программы

повышается до грифа секретности файла.

Программа не может осуществлять запись в файлы, гриф

секретности которых ниже, чем степень секретности программы.

Невозможно копирование файлов в каталоги, гриф секретности

которых ниже грифа секретности файлов.

В некоторых системах защиты информации файл при копировании

наследует гриф секретности от каталога, в который он копируется.

Из этого возникают сложности, приводящие к невозможности

полноценного тестирования файлов с разными уровнями секретности.

69. Ревизор 2 XP

69• Для разрешения этих проблем в программе есть

возможность тестирования объектов с одинаковыми

грифами секретности.

• Отбор

таких

объектов

осуществляется

при

автоматическом построении плана путем указания

требуемого грифа секретности.

• При

выполнении

тестирования

каталог,

предназначенный для резервного копирования

файлов и файл протокола тестирования, должны

иметь тот же гриф секретности, что и тестируемые

файлы.

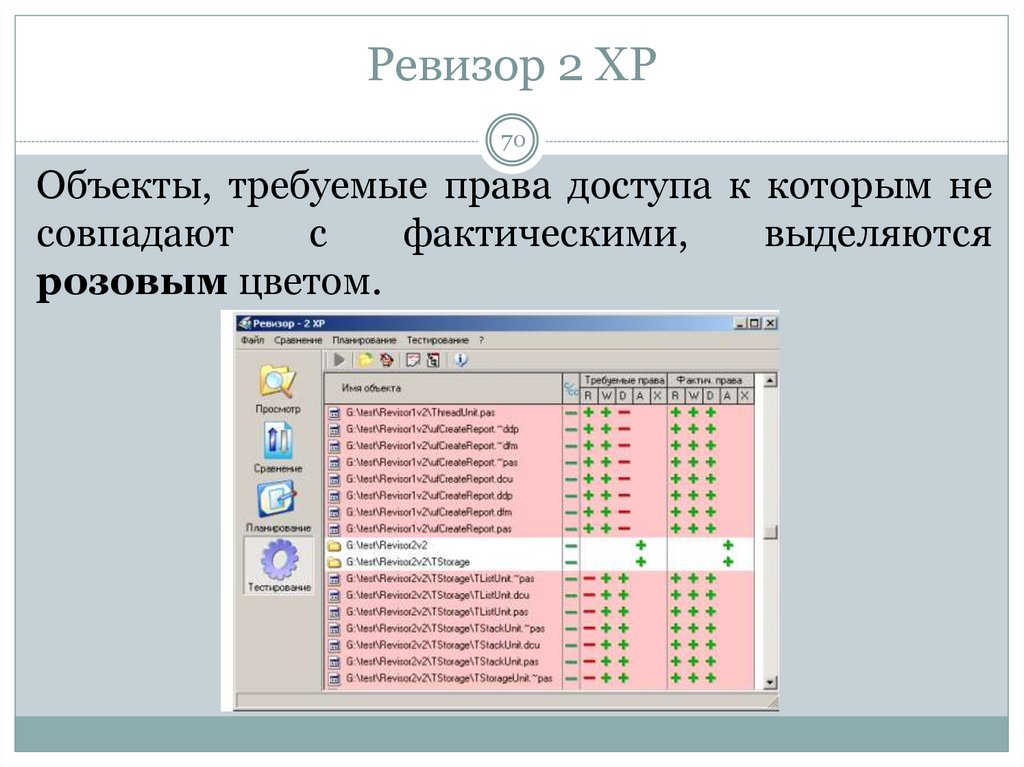

70. Ревизор 2 XP

70Объекты, требуемые права доступа к которым не

совпадают

с

фактическими,

выделяются

розовым цветом.

71. Ревизор 2 XP

71После завершения тестирования становятся

доступными его результаты, на основе которых

может быть сформирован отчет в формате

HTML.

72. ПРОГРАММА ФИКСАЦИИ И КОНТРОЛЯ ИСХОДНОГО СОСТОЯНИЯ ПРОГРАММНОГО КОМПЛЕКСА

72Программа фиксации и контроля исходного состояния

программного комплекса (ФИКС 2.0.2) предназначена для :

фиксации исходного состояния файлов программного

комплекса;

Под «файлами программного комплекса», в данном

режиме понимаются также и записи реестра. В этом случае

понятие «каталог» отождествляется с понятием «ключ

реестра».

контроля исходного состояния программного комплекса;

фиксации и контроля каталогов;

контроля различий в заданных файлах;

контроля целостности файлов программного комплекса

73. ФИКС

7374. ФИКС

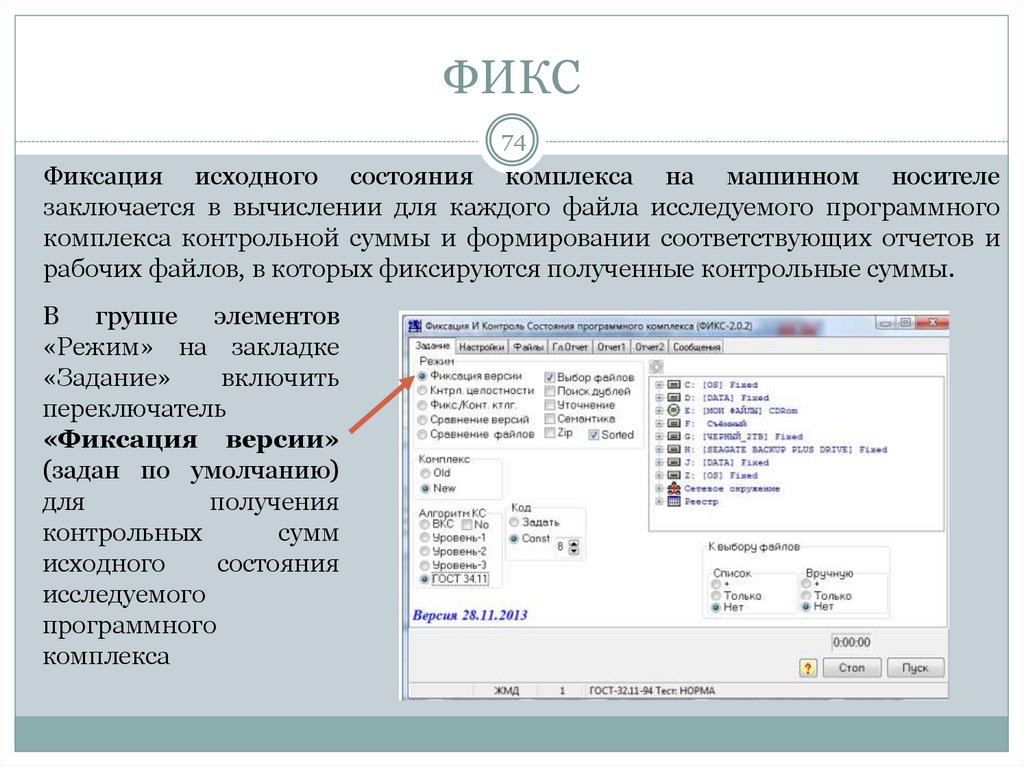

74Фиксация исходного состояния комплекса на машинном носителе

заключается в вычислении для каждого файла исследуемого программного

комплекса контрольной суммы и формировании соответствующих отчетов и

рабочих файлов, в которых фиксируются полученные контрольные суммы.

В группе элементов

«Режим» на закладке

«Задание»

включить

переключатель

«Фиксация версии»

(задан по умолчанию)

для

получения

контрольных

сумм

исходного

состояния

исследуемого

программного

комплекса

75. ФИКС

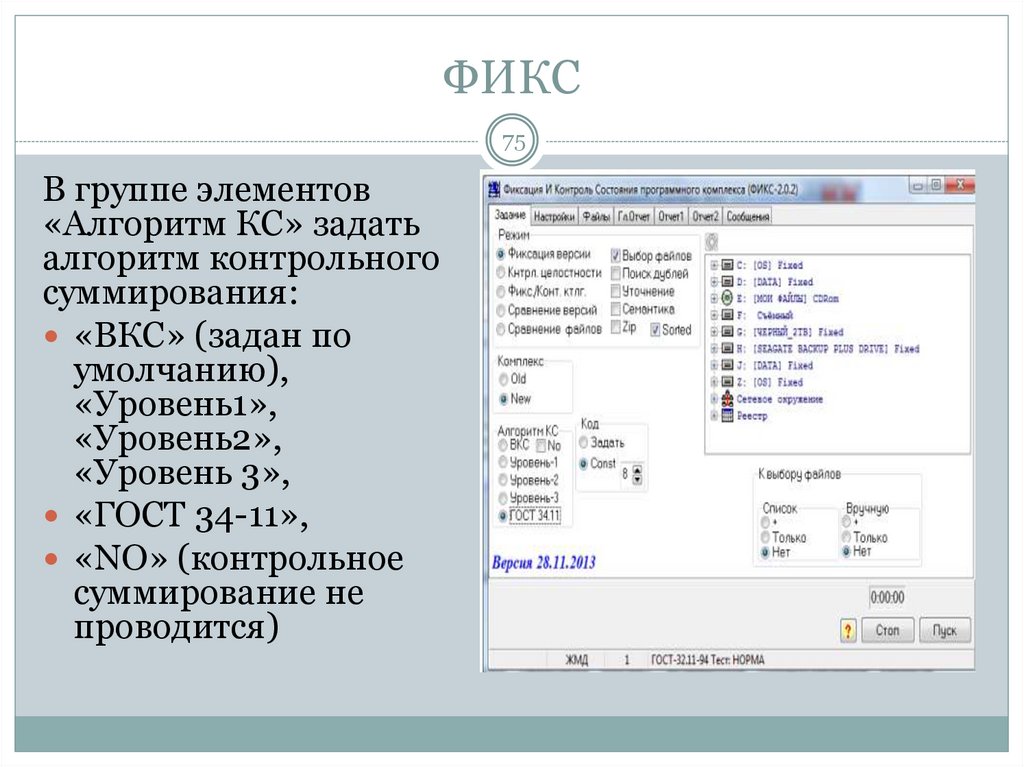

75В группе элементов

«Алгоритм КС» задать

алгоритм контрольного

суммирования:

«ВКС» (задан по

умолчанию),

«Уровень1»,

«Уровень2»,

«Уровень 3»,

«ГОСТ 34-11»,

«NO» (контрольное

суммирование не

проводится)

76. ФИКС

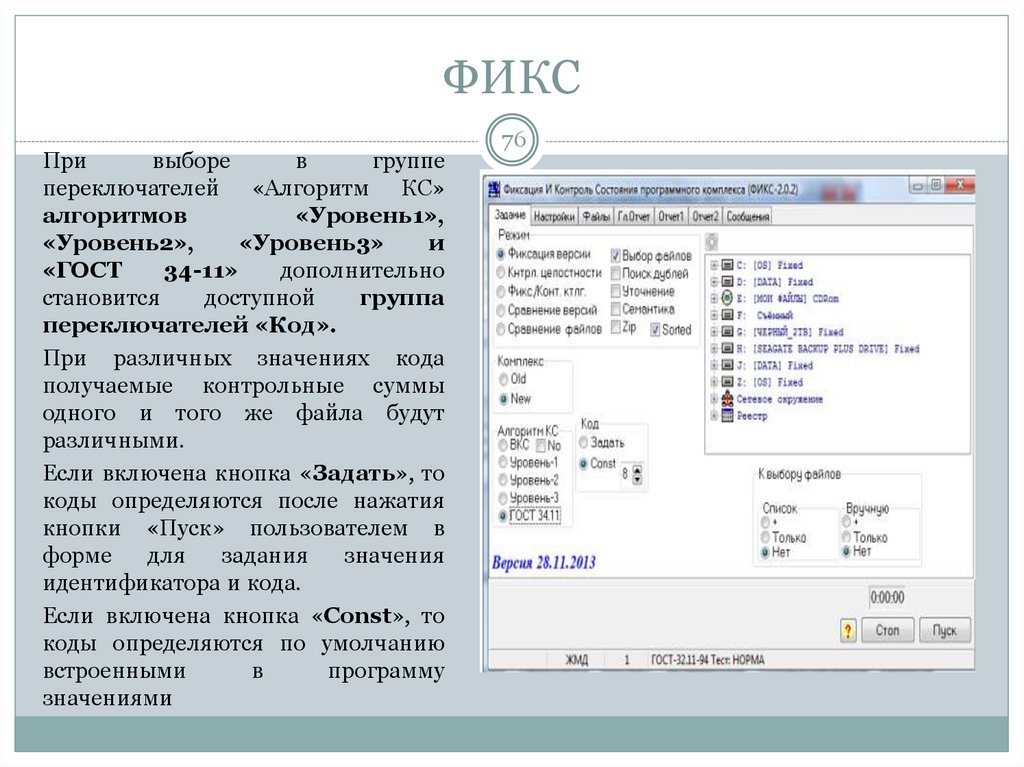

Привыборе

в

группе

переключателей «Алгоритм КС»

алгоритмов

«Уровень1»,

«Уровень2»,

«Уровень3»

и

«ГОСТ

34-11»

дополнительно

становится

доступной

группа

переключателей «Код».

При различных значениях кода

получаемые контрольные суммы

одного и того же файла будут

различными.

Если включена кнопка «Задать», то

коды определяются после нажатия

кнопки «Пуск» пользователем в

форме

для

задания

значения

идентификатора и кода.

Если включена кнопка «Const», то

коды определяются по умолчанию

встроенными

в

программу

значениями

76

77. ФИКС

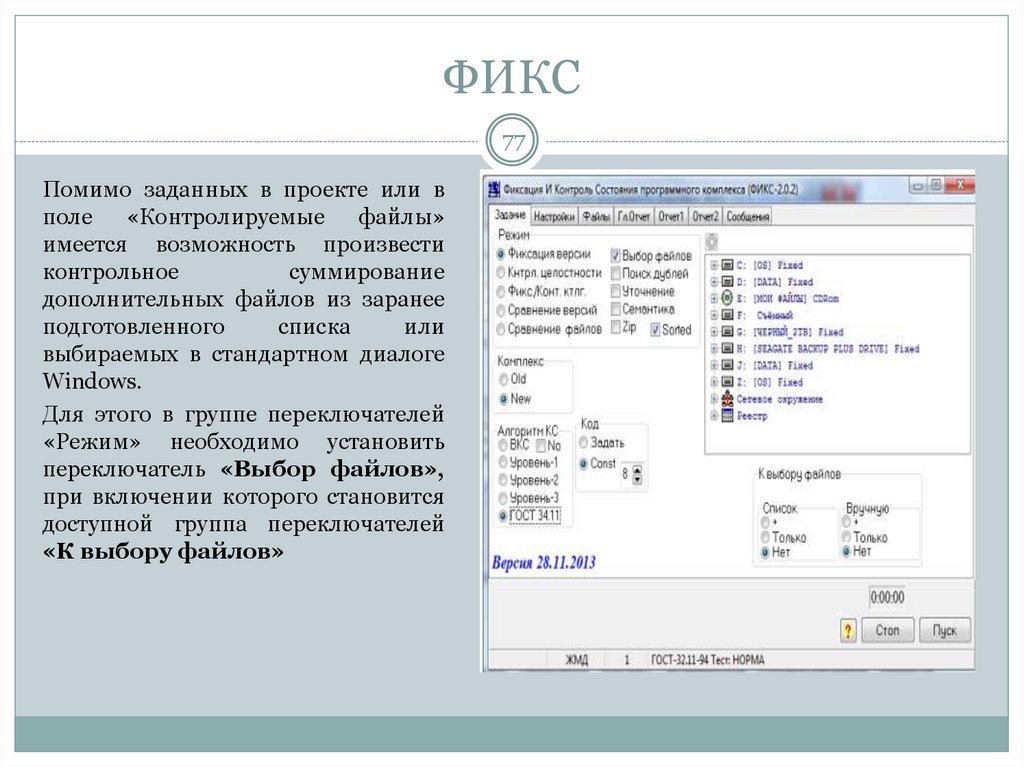

77Помимо заданных в проекте или в

поле «Контролируемые файлы»

имеется возможность произвести

контрольное

суммирование

дополнительных файлов из заранее

подготовленного

списка

или

выбираемых в стандартном диалоге

Windows.

Для этого в группе переключателей

«Режим» необходимо установить

переключатель «Выбор файлов»,

при включении которого становится

доступной группа переключателей

«К выбору файлов»

78. ФИКС

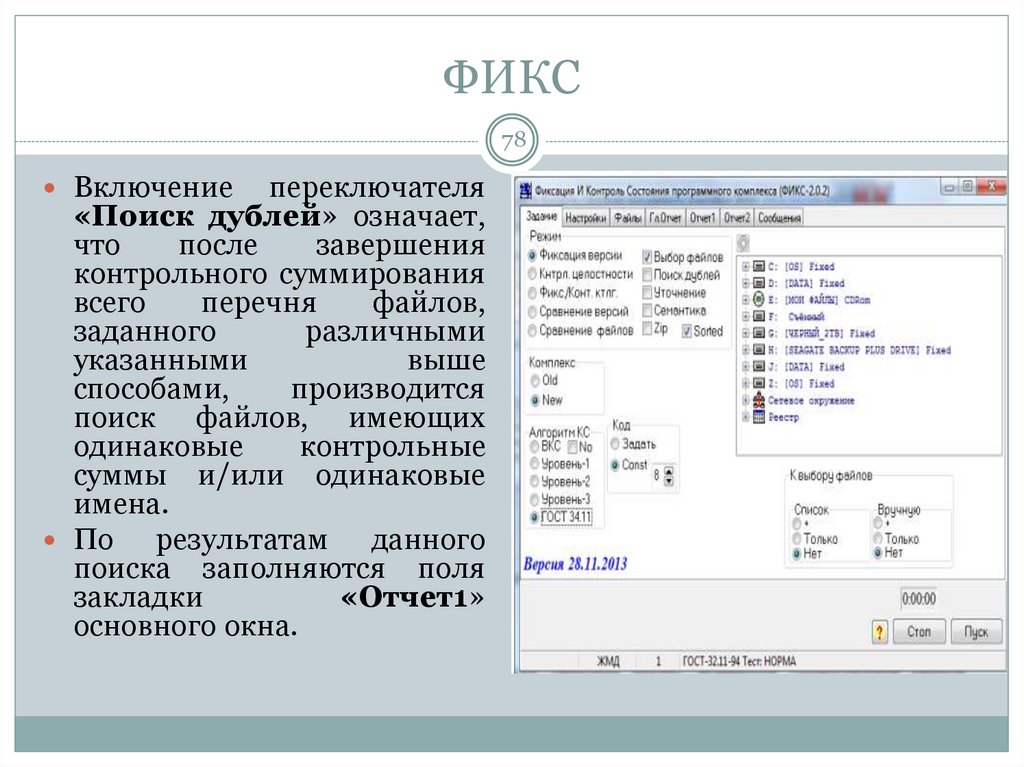

78Включение

переключателя

«Поиск дублей» означает,

что

после

завершения

контрольного суммирования

всего

перечня

файлов,

заданного

различными

указанными

выше

способами,

производится

поиск файлов, имеющих

одинаковые

контрольные

суммы и/или одинаковые

имена.

По

результатам данного

поиска заполняются поля

закладки

«Отчет1»

основного окна.

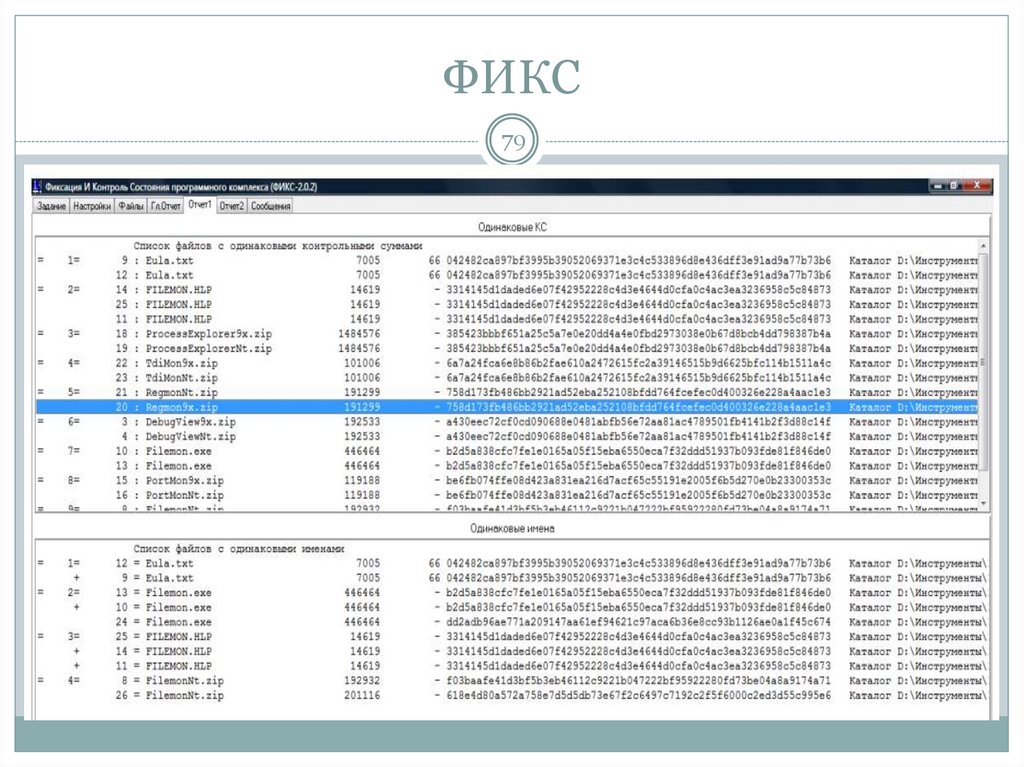

79. ФИКС

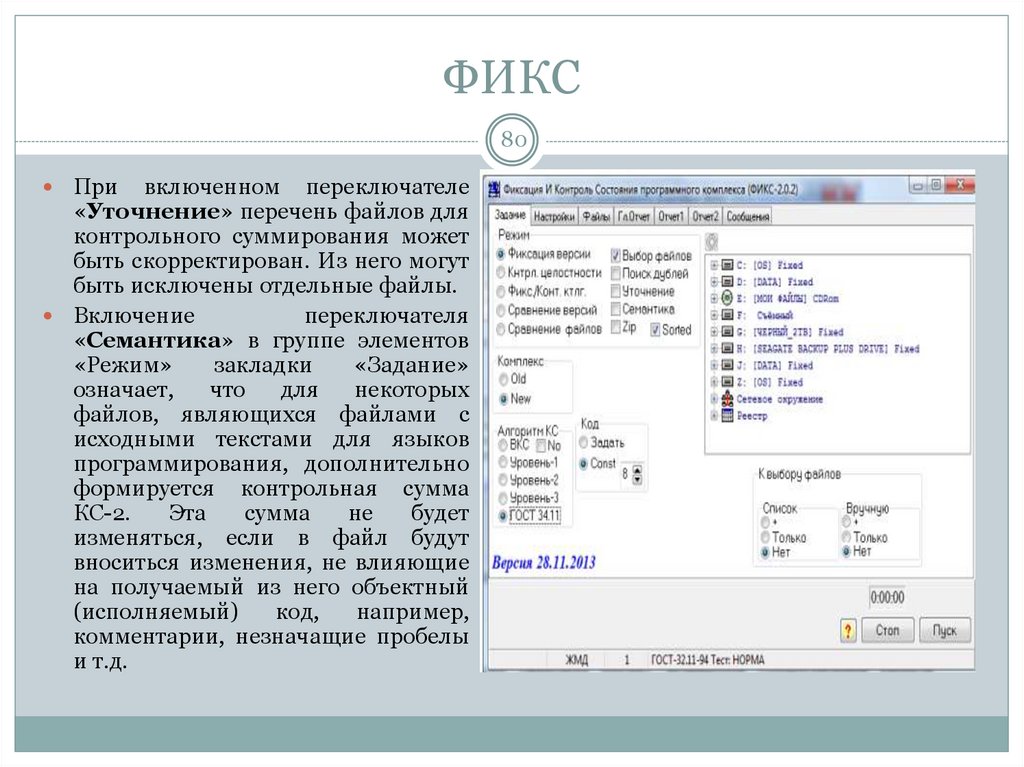

7980. ФИКС

80При включенном переключателе

«Уточнение» перечень файлов для

контрольного суммирования может

быть скорректирован. Из него могут

быть исключены отдельные файлы.

Включение

переключателя

«Семантика» в группе элементов

«Режим»

закладки

«Задание»

означает,

что

для

некоторых

файлов, являющихся файлами с

исходными текстами для языков

программирования, дополнительно

формируется контрольная сумма

КС-2.

Эта

сумма

не

будет

изменяться, если в файл будут

вноситься изменения, не влияющие

на получаемый из него объектный

(исполняемый)

код,

например,

комментарии, незначащие пробелы

и т.д.

81. ФИКС

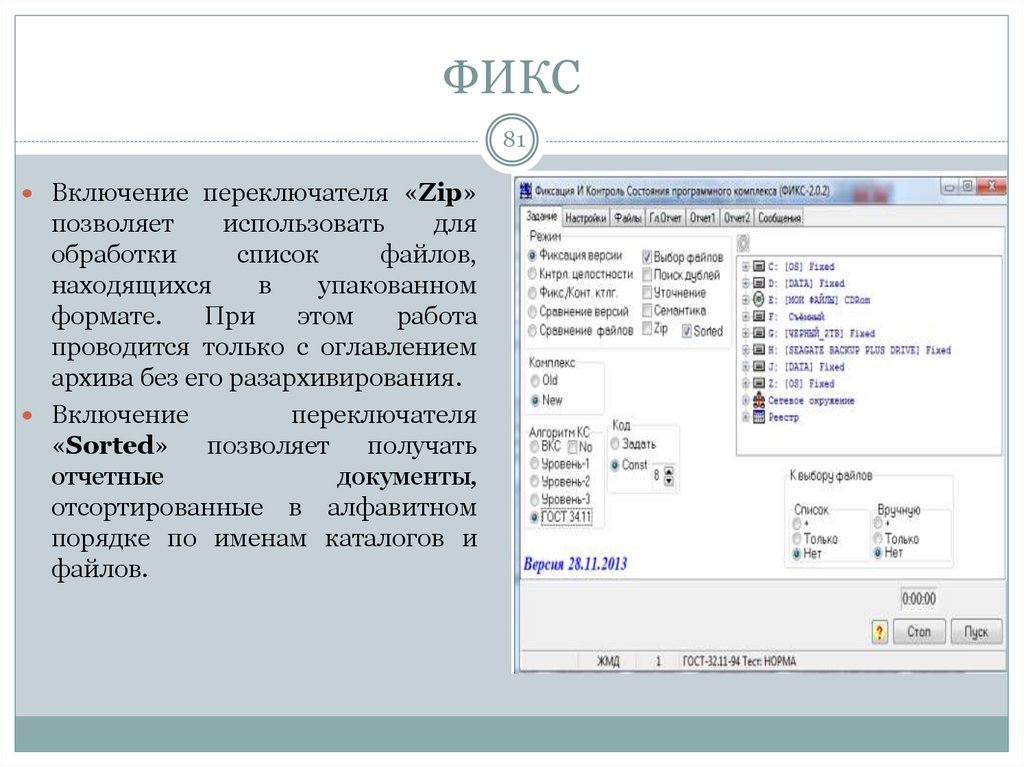

81Включение переключателя «Zip»

позволяет

использовать

для

обработки

список

файлов,

находящихся

в

упакованном

формате.

При

этом

работа

проводится только с оглавлением

архива без его разархивирования.

Включение

переключателя

«Sorted» позволяет получать

отчетные

документы,

отсортированные в алфавитном

порядке по именам каталогов и

файлов.

82. ФИКС

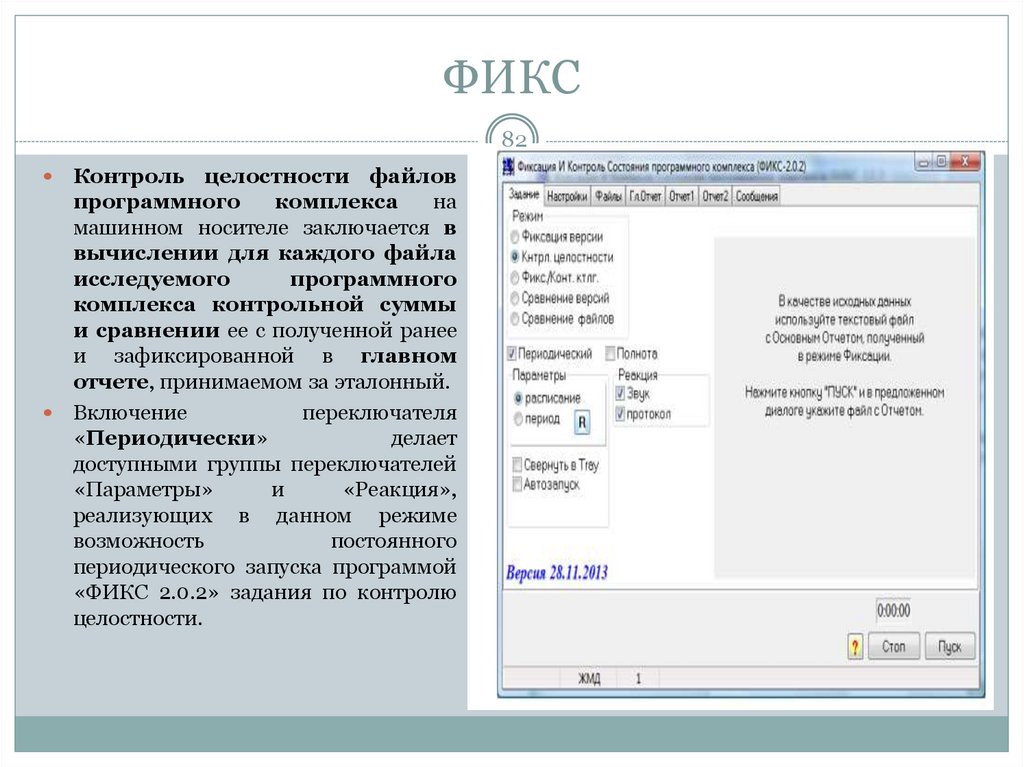

82Контроль целостности файлов

программного

комплекса

на

машинном носителе заключается в

вычислении для каждого файла

исследуемого

программного

комплекса контрольной суммы

и сравнении ее с полученной ранее

и зафиксированной в главном

отчете, принимаемом за эталонный.

Включение

переключателя

«Периодически»

делает

доступными группы переключателей

«Параметры»

и

«Реакция»,

реализующих в данном режиме

возможность

постоянного

периодического запуска программой

«ФИКС 2.0.2» задания по контролю

целостности.

83. ФИКС

83При

установке

переключателя

«Полнота» предполагается, что в

эталонный отчет были включены все

файлы просуммированных каталогов,

даже если часть из этих файлов, на

самом

деле,

не

подвергалась

суммированию в задании режима

фиксации.

В этом случае программа производит

поиск не только измененных и

отсутствующих файлов в текущем

каталоге, но также добавленных или

не суммировавшихся ранее. Факт

обнаружения «лишних» файлов

в

контролируемом

каталоге

трактуется

как

нарушение

целостности.

84. ФИКС

84Режим «Сравнение файлов

определяет

задание

работы

программы

по

выполнению

сравнения

заданной

пары

файлов.

В процессе работы программы

«ФИКС 2.0.2» заполняются поля

закладок «Файлы», «Гл.Отчет»

(рис. 10), «Отчет1», «Отчет2»,

«Сообщения».

85. Работа с персоналом

85• Большинство

утечек данных в РФ в 2021 г.

происходят по вине рядовых сотрудников компаний.

• Непривилегированные сотрудники, как правило,

склонны интересоваться персональными данными.

• Привилегированные (топ-менеджеры, линейные

руководители, системные администраторы), имея

расширенные

права,

чаще

похищают

конфиденциальную информацию, относящуюся к

категории «коммерческая тайна».

86. Организационные меры для защиты от утечек. Работа с персоналом

86• фиксировать

в трудовых и гражданско-правовых

договорах обязанности персонала по соблюдению

конфиденциальности, в том числе лиц, работающих по

совместительству;

• распределять основные функции между сотрудниками

так, чтобы ни одна операция не могла быть выполнена

одним человеком от начала до конца;

• обеспечивать строгий режим пропуска и порядка в

служебных

помещениях,

устанавливать

жесткий

порядок пользования средствами связи и передачи

информации;

87. Организационные меры для защиты от утечек. Работа с персоналом

• регулярно87

проводить

оценку

всей

имеющейся

информации и выделять из нее конфиденциальную в

целях ее защиты;

иметь нормативные правовые документы по вопросам

защиты информации;

постоянно повышать квалификацию сотрудников,

знакомить их с новейшими методами обеспечения

информационной безопасности;

создать базу данных для фиксирования попыток

несанкционированного доступа к конфиденциальной

информации;

проводить служебные расследования в каждом случае

нарушения политики безопасности.

88. Необходимо:

88• специальное тестирование кандидатов при приеме на

работу;

тщательная проверка рекомендаций и всех фактов

биографии кандидата;

периодические проверки сотрудников на лояльность,

включая провокационные методы;

создание системы взаимного контроля сотрудников

(добровольные осведомители);

эффективная мотивация сотрудника на долговременное

сотрудничество с компанией.

89. ЭФФЕКТИВНОСТЬ ЗАЩИТЫ ОТ ИНСАЙДЕРСКИХ УГРОЗ - ПОДБОР, ПЕРЕПРОВЕРКИ И РАССТАНОВКА КАДРОВ

ЭФФЕКТИВНОСТЬ ЗАЩИТЫ ОТ ИНСАЙДЕРСКИХ УГРОЗ ПОДБОР, ПЕРЕПРОВЕРКИ И РАССТАНОВКА КАДРОВ89

Традиционная

проверка граждан США, получающих

доступ к секретной информации, обычно включает:

- обязательную проверку на детекторе лжи (полиграфе);

- глубокое и всестороннее изучение досье кандидата на

работу;

- проверка его биографических данных за последние 10 лет;

- выяснение целей и обстоятельств поездок за рубеж.

В Америке служащие многих фирм и всех специальных

учреждений проходят проверку на детекторе не реже

одного раза в полгода, причем всегда неожиданно.

Это обязательное условие оговорено в контракте. По

традиции первым подвергает себя проверке глава фирмы.

90. Технологическая цепочка приема сотрудников, работа которых будет связана с владением ценной и (или) конфиденциальной

информацией:90

подбор предполагаемой кандидатуры, получение резюме;

знакомство (предварительное собеседование) руководства фирмы,

структурного подразделения и секретаря-референта с отобранными

кандидатами;

изучение секретарем-референтом достоверности представленных

кандидатами документов, собеседование по документам, при

необходимости

подтверждение

тех

или

иных

сведений

представлением дополнительных документов;

опрос секретарем-референтом авторитетных для фирмы лиц, лично

знающих кандидата на должность, протоколирование опроса;

собеседование экспертов-психологов с кандидатами на должность с

целью определения их личных и моральных качеств, собеседование

с кандидатами руководителя структурного подразделения с целью

определения их профессиональных способностей;

рассмотрение медицинской справки;

91. Вопросы к кандидату от работодателя

91Одной из главных задач собеседования и тестирования является

выявление несоответствия мотивации в различных логических

группах вопросов.

Например: несоответствие - хочет получать большую зарплату,

но раньше ее уже получал, работал близко от дома, а хочет

работать на предприятии, находящемся на значительном

отдалении и т.п.

ПРИМЕРЫ ВОПРОСОВ К КАНДИДАТАМ

- не имеет ли кандидат на вакантную должность вредных

наклонностей (алкоголизм, наркомания);

- не скрывает ли сведения о совершенных в прошлом уголовно

наказуемых деяниях;

- верно ли сообщил данные о прежних местах работы;

- лоялен ли по отношению к руководству фирмы;

- не имеет ли каких-либо связей с конкурирующими фирмами;

- не вынашивает ли криминальные замыслы.

92. Технологическая цепочка приема сотрудников, работа которых будет связана с владением ценной и (или) конфиденциальной

информацией:92

по совокупности собранных материалов и их анализа принятие

решения руководством фирмы о возможности предложить ему

работу, связанную с владением тайной фирмы;

заключительное собеседование с претендентом на должность,

получение от него принципиального согласия на работу с

конфиденциальной информацией;

в случае согласия работника - подписание претендентом

обязательства о неразглашении тайны фирмы, в частности,

сообщенных ему конфиденциальных сведений о характере

информации, с которой он будет работать, о наличии системы

защиты этой информации и тех ограничениях, которые

придется учитывать работнику в служебной и неслужебной

обстановке;

93. Технологическая цепочка приема сотрудников, работа которых будет связана с владением ценной и (или) конфиденциальной

93 информацией:беседа-инструктаж руководителя структурного подразделения,

руководителя службы безопасности и секретаря-референта с

претендентом на должность; ознакомление претендента с

должностной

инструкцией,

рабочими

технологическими

инструкциями, инструкцией по обеспечению информационной

безопасности фирмы и другими аналогичными материалами;

составление

проекта

контракта

(трудового

соглашения),

содержащего пункт об обязанности работника не разглашать

конфиденциальные и ценные сведения фирмы и ответственности

за разглашение;

оформление и подписание контракта (трудового соглашения);

заведение личного дела на вновь принятого работника и

заполнение на него необходимых учетных форм, в том числе

личной карточки формы Т-2;

94. Технологическая цепочка приема сотрудников, работа которых будет связана с владением ценной и (или) конфиденциальной

информацией:94

Материалы, связанные с профессиональным и психологическим

анализом данного работника (протоколы собеседований, тесты,

протоколы бесед и опросов и т.п.), подшиваются в дело

"Материалы по приему сотрудников на работу", но не в личное дело

сотрудника. Дело с материалами имеет гриф конфиденциальности

"Строго конфиденциально".

• Обучение работника правилам работы с конфиденциальной

информацией и документами, инструктажи, проверка знаний;

• Оформление

допуска

сотрудника

информации и документам фирмы

должностными обязанностями.

к

конфиденциальной

в соответствии с его

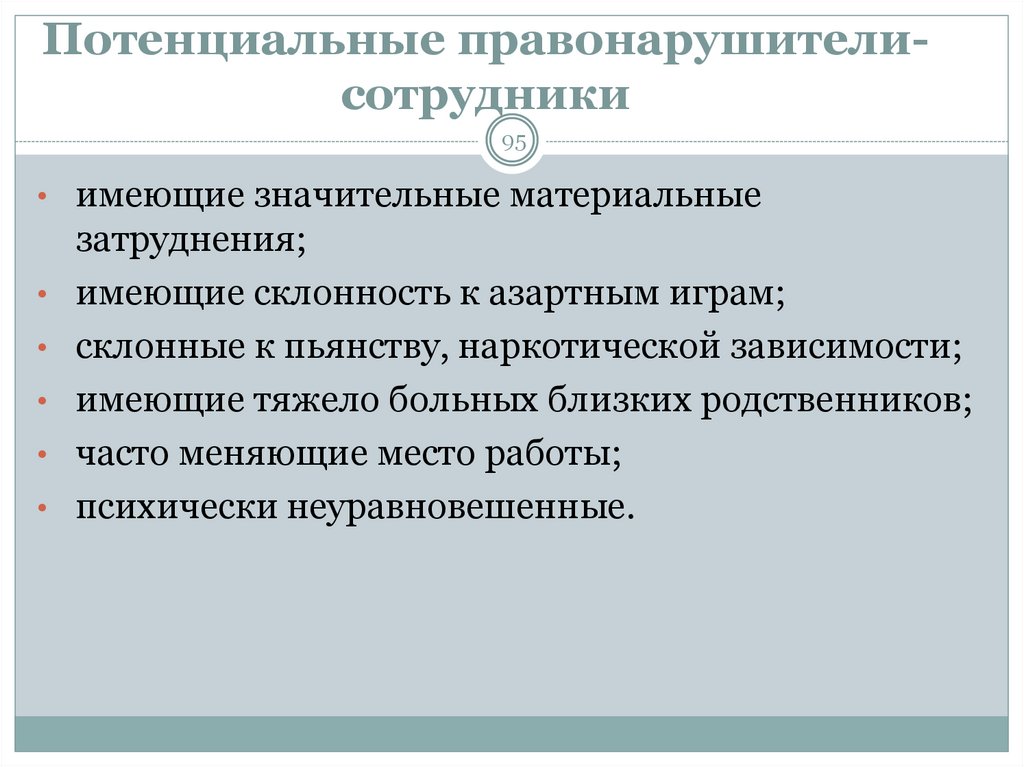

95. Потенциальные правонарушители-сотрудники

Потенциальные правонарушителисотрудники95

• имеющие значительные материальные

затруднения;

имеющие склонность к азартным играм;

склонные к пьянству, наркотической зависимости;

имеющие тяжело больных близких родственников;

часто меняющие место работы;

психически неуравновешенные.

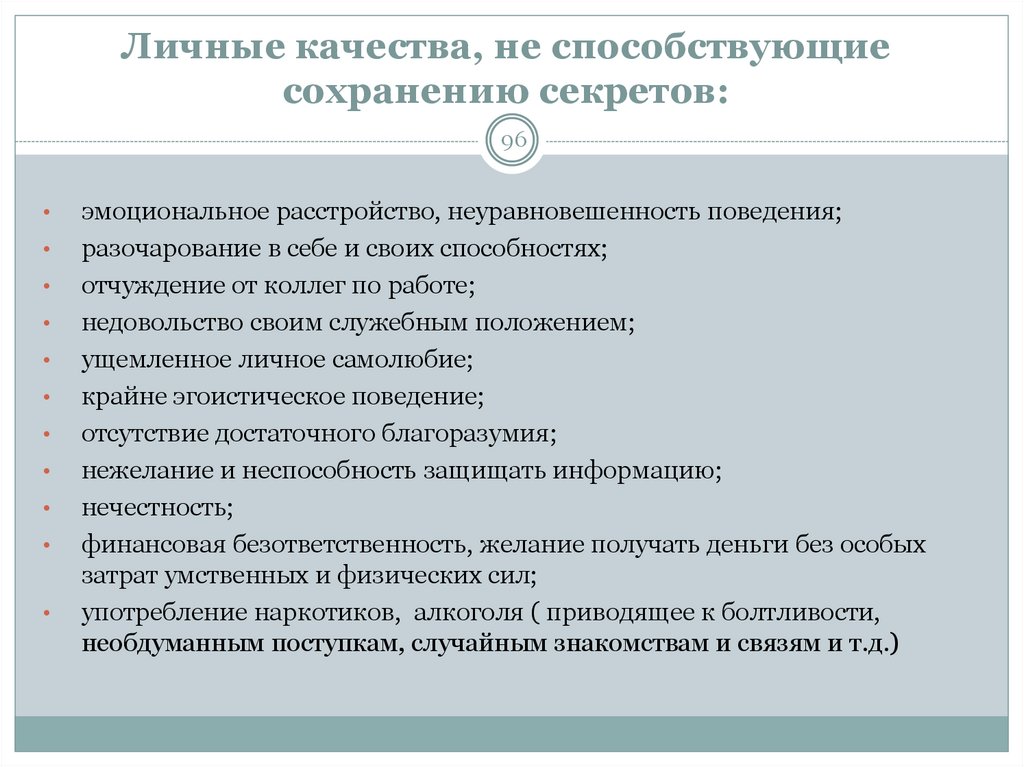

96. Личные качества, не способствующие сохранению секретов:

96эмоциональное расстройство, неуравновешенность поведения;

разочарование в себе и своих способностях;

отчуждение от коллег по работе;

недовольство своим служебным положением;

ущемленное личное самолюбие;

крайне эгоистическое поведение;

отсутствие достаточного благоразумия;

нежелание и неспособность защищать информацию;

нечестность;

финансовая безответственность, желание получать деньги без особых

затрат умственных и физических сил;

употребление наркотиков, алкоголя ( приводящее к болтливости,

необдуманным поступкам, случайным знакомствам и связям и т.д.)

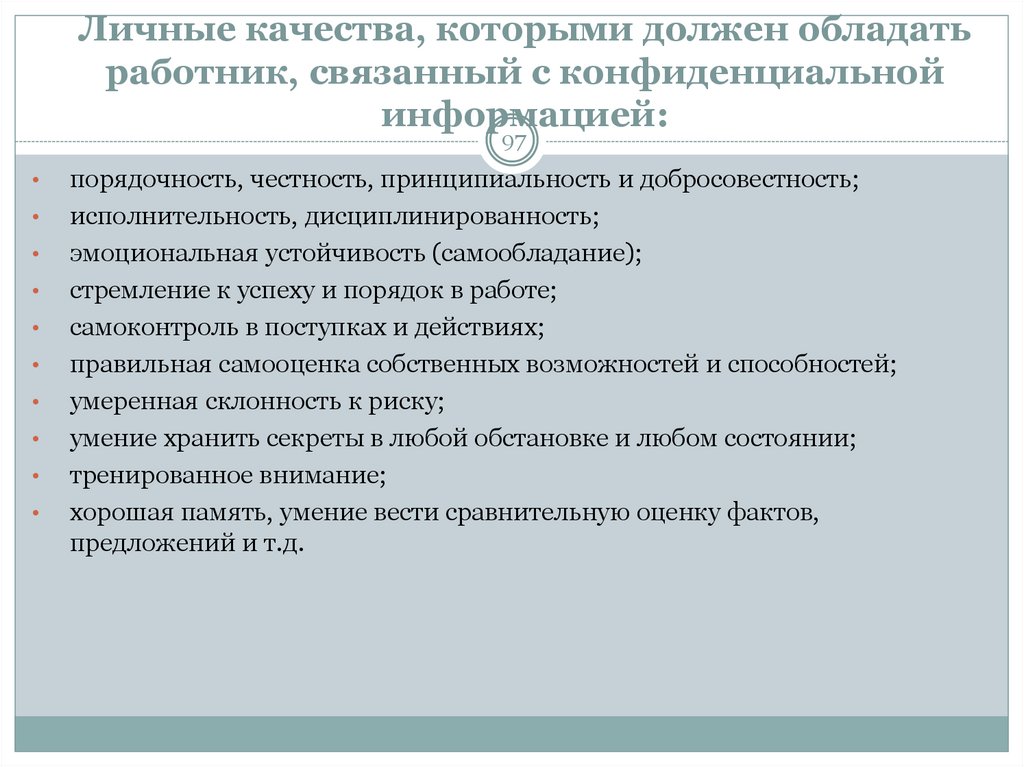

97. Личные качества, которыми должен обладать работник, связанный с конфиденциальной информацией:

97порядочность, честность, принципиальность и добросовестность;

исполнительность, дисциплинированность;

эмоциональная устойчивость (самообладание);

стремление к успеху и порядок в работе;

самоконтроль в поступках и действиях;

правильная самооценка собственных возможностей и способностей;

умеренная склонность к риску;

умение хранить секреты в любой обстановке и любом состоянии;

тренированное внимание;

хорошая память, умение вести сравнительную оценку фактов,

предложений и т.д.

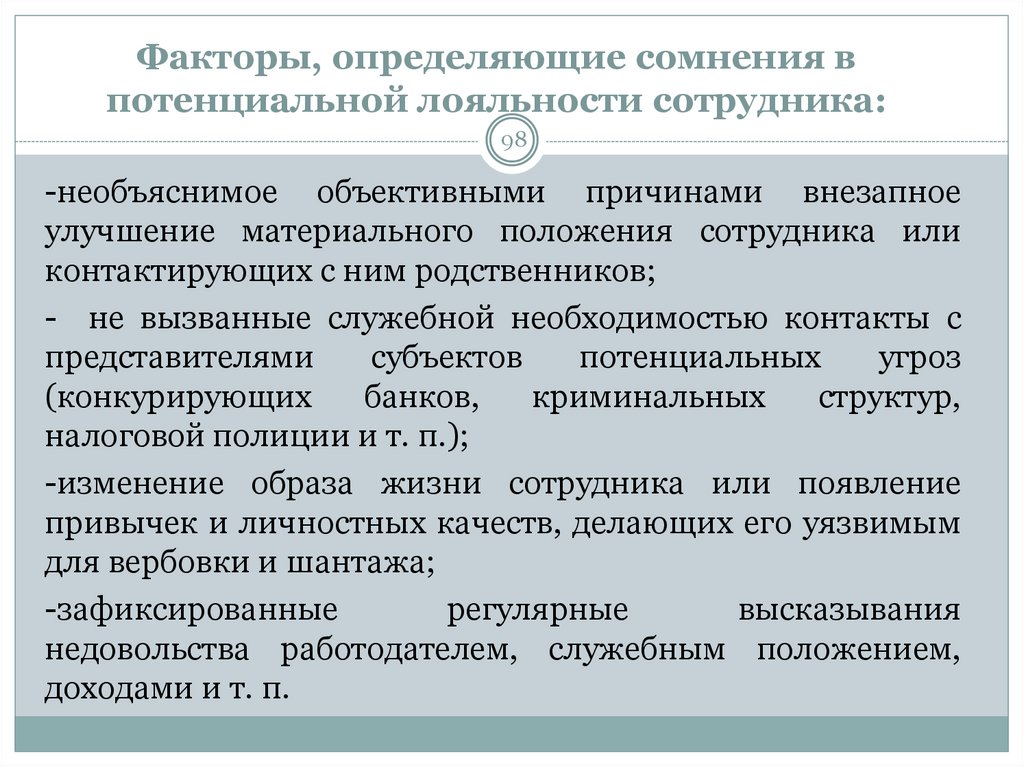

98. Факторы, определяющие сомнения в потенциальной лояльности сотрудника:

98-необъяснимое объективными причинами внезапное

улучшение материального положения сотрудника или

контактирующих с ним родственников;

- не вызванные служебной необходимостью контакты с

представителями

субъектов

потенциальных

угроз

(конкурирующих

банков,

криминальных

структур,

налоговой полиции и т. п.);

-изменение образа жизни сотрудника или появление

привычек и личностных качеств, делающих его уязвимым

для вербовки и шантажа;

-зафиксированные

регулярные

высказывания

недовольства работодателем, служебным положением,

доходами и т. п.

99.

99Спасибо за внимание

informatics

informatics life safety

life safety