Similar presentations:

Обеспечение безопасности объектов. Физическая защита

1.

Владимир УшаковОбеспечение безопасности объектов. Физическая защита

2.

ISBN 9785449021472Аннотация

Материалы предназначены для сотрудников сил обеспечения безопасности (охраны),

обеспечивающих физическую защиту различных объектов.

Обеспечение безопасности объектов

Физическая защита

Владимир Ушаков

© Владимир Ушаков, 2018

ISBN 978-5-4490-2147-2

Создано в интеллектуальной издательской системе Ridero

Введение

В современных условиях проблемы обеспечения безопасности (охраны) объектов

(зданий, сооружений, комплексов) становятся актуальными и требуют новых подходов для

их решения. Особого внимания требуют такие объекты как: объекты военного назначения,

промышленные комплексы, транспортные комплексы, торгово-развлекательные комплексы,

банки, объекты культурного и социального значения (спортивные, развлекательные

и другие). Угрозы террористических актов на таких объектах могут привести

к катастрофическим последствиям.

Для обеспечения безопасного функционирования объектов необходима эффективная

система физической защиты (СФЗ). СФЗ на объекте представляет собой комплекс

мероприятий, включающий организационные мероприятия, технические средства и действия

сил обеспечения безопасности (охраны). Следует отметить, что в материале используется

термин «силы обеспечения безопасности (охраны)» , как наиболее общий. На практике

встречается достаточно много названий, сходных по выполнению задач. Под силами

обеспечения безопасности (охраны) подразумеваются все подразделения, службы,

предприятия, организации, в задачу которых входит обеспечение безопасности (охрана)

любых объектов: ведомственная, вневедомственная охрана, частные охранные предприятия,

службы безопасности, подразделения безопасности и др.

Во многих документах применяется понятие «акт незаконного вмешательства». Так,

3.

в Федеральном законе «О транспортной безопасности» под актом незаконноговмешательства понимается противоправное действие (бездействие), в том числе

террористический акт, угрожающее безопасной деятельности объекта транспортной

инфраструктуры или транспортного средства, повлекшее за собой причинение вреда жизни

и здоровью людей, материальный ущерб либо создавшее угрозу наступления таких

последствий.

Несанкционированное действие (НСД) – действие лица, осуществляемое без

предусмотренного специального разрешения или вопреки запрету.

Нерегламентированное воздействие (НРВ) – воздействия на объекты внешних

факторов с уровнями, превышающими допустимые для нормальных условий эксплуатации.

В наши дни практически все охраняемые объекты оборудованы инженерными

и техническими средствами физической защиты (ТСФЗ). Начало истории развития

технических средств для обеспечения безопасности (охраны) объектов было положено

в 1920-е годы. Тогда были созданы первые контактные и резистивные системы. Датчики

таких систем представляли собой совокупность параллельных металлических проводов (или

лучей колючей проволоки), которые подключены к блоку, измеряющему сопротивление

в сигнальном шлейфе. При условии обрыва шлейфа или замыкании соседних проводов

система посылала сигнал тревоги. Несмотря на то, что долгое время надежность контактных

и резистивных систем оставалась недопустимо низкой (под влиянием атмосферных осадков

проводники быстро окислялись, на их поверхности образовывался непроводящий ток слой,

и датчики часто срабатывали при замыкании), системы имели широкое применение. Позднее

их сменили проводно-натяжные системы, где в качестве датчиков использовались натянутая

проволока и подключенный к ней дискретный тензометрический тензор.

В 1922 году русский изобретатель Л. С. Термен создал первый в мире электронный

охранный сигнализатор емкостного принципа действия. Это было первое средство

обнаружения из серии приборов параметрического типа, контролирующих параметры

электрической линии (емкость, индуктивность, проводимость). Принцип действия такого

датчика основан на обнаружении изменения электрической емкости при приближении

к нему нарушителя. Появление первых промышленных емкостных средств обнаружения

относится к середине 1960-х годов, когда на охраняемых объектах начали устанавливаться

емкостные датчики для защиты металлических оград и козырьков. Современные разработки

емкостных периметровых средств находят широкое применение. Емкостные объектовые

средства обнаружения – прямые наследники изобретения Термена – используются для

охраны металлических предметов (главным образом, сейфов), помещений для хранения

ценностей, оружия.

Развитие средств обнаружения привело к созданию инфракрасных (ИК) систем для

охраны объектов. Идея использовать в качестве датчика ИК-лучевую систему возникла

довольно давно. Еще в 1927 году английская компания «Radiovisor» впервые предложила

использовать невидимый луч для охраны границ объектов, а в 1931 году первые лучевые

4.

ИК-датчики этой фирмы уже использовались для охраны ювелирных коллекций Британскойкоролевской семьи. С тех пор ИК-системы прошли долгий путь технического развития,

а по-настоящему массовыми они стали только в 1970-е годы после появления надежных

и экономичных полупроводниковых светоизлучающих диодов, работающих в ближнем

ИК-диапазоне.

Наиболее широкое распространение ТСФЗ получили начиная с 1970-х годов. В это

время начали проводиться исследования по использованию для охраны объектов

радиотехнических систем. В частности, в это время были разработаны первые образцы

радиолучевых средств, принцип действия которых основан на анализе изменений амплитуды

и фазы электромагнитного сигнала при появлении в зоне обнаружения нарушителя.

Внедрение радиолучевых средств обнаружения было обусловлено созданием компактных

и экономичных твердотельных источников СВЧ-излучения, промышленный выпуск которых

был начат в 1980-х годах.

Все большее распространение получают радиоволновые системы, чувствительными

элементами которых являются два или несколько расположенных параллельно проводников

(кабелей), к которым подключены передатчик и приемник радиосигналов. Разработки

радиоволновых систем начались достаточно давно. Первая модель была выпущена

в 1973 году в США и применялась для защита атомных электростанций.

Логическим развитием технологии контактных и проводно-натяжных систем явилось

создание вибрационно-чувствительных средств с сенсорными кабелями. Активные

разработки по этому вопросу начались в начале 1970-х годов, а первое серийное

производство средств, работающих на трибоэлектрическом эффекте было организовано

в Канаде

в 1973 году.

К наиболее

совершенным

вибрационно-чувствительным

распределенным сенсорам относятся специальные электромагнитные микрофонные кабели,

которые впервые были выпущены в 1984 году английской компанией.

Начиная с 1990-х годов, для производства средств обнаружения стали использоваться

новые технологии. В качестве датчика предлагается использовать волоконно-оптические

кабель, деформация которого изменяет его оптические параметры (показатель преломления

и др.) и, как следствие, характеристики прошедшего через волокно излучения. Одна

из первых отечественных волоконно-оптических систем «Ворон» была разработана

в середине 1990-х годов и предназначалась для защиты эластичных металлических оград.

Волоконно-оптические системы нашли применение для защиты подводных рубежей.

Дальнейшее развитие ТСФЗ в 1990-х годах привело к созданию систем охранной

сигнализации, которые формируются на объектах путем оптимального выбора

промышленных образцов средств обнаружения, объединяемых в систему с помощью единой

системы энергопитания, съема сигнальной информации с использованием аппаратуры

системы сбора и обработки информации в составе специализированных пультов и систем

контроля и управления доступом (СКУД).

СКУД нашли широкое применение в охране отдельных зданий, сооружений,

5.

помещений, а также защиты от несанкционированного доступа на территории объектов.Простейшими и наиболее древними СКУД были обычный забор и амбарный замок

на двери. Для прохода нужен был ключ, который стал прототипом идентификатора.

А прародителем современной биометрической системы можно считать проходную

с контролером, который принимает решение о пропуске на основе визуальной информации.

Первые разработки СКУД на базе полупроводниковой техники, первых интегральных

микросхем и первых моделей вычислительной техники возникли в начале 1990-х годов. Код

пропуска был просто перфорированным, открытым или закрытым, разрешение прохода

осуществлялось в результате пересечения лучей от инфракрасного источника.

Основной задачей СКУД являлась защита от попыток несанкционированного доступа

посторонних лиц в здания, сооружения, отдельные помещения, а также контроль

перемещения (входа/выхода людей, въезда/выезда транспорта) на территорию объектов. Эти

задачи остаются актуальными и для современных СКУД, основными тенденциями развития

которых являются:

переход от изготовления, поставки и монтажа отдельных устройств к полному

комплексу СКУД;

применение более сложных и защищенных идентификационных признаков;

разработка программного обеспечения для расширения функций СКУД;

выбор и применение управляемых преграждающих устройств с улучшенными

характеристиками устойчивости к различным видам НСД;

реализация требований по защите от НСД к информации;

создание интегрированных систем физической защиты на базе СКУД.

Цель настоящего пособия – дать основные понятия, рассмотреть организацию СФЗ,

принципы ее построения, инженерные и технические средства ФЗ, проанализировать

современное состояние СФЗ и методические подходы к оценке уязвимости объектов

различного назначения.

Концептуальные основы физической защиты объектов

Цели и задачи физической защиты объектов

Физическую защиту (ФЗ) объекта необходимо рассматривать, как способ обеспечения

безопасности. Средством обеспечения безопасности является система физической защиты

(СФЗ).

Под СФЗ понимается комплекс организационных мероприятий, технических

и инженерных средств, а также действий подразделений сил обеспечения безопасности

(охраны) объекта, направленных на предотвращение несанкционированного доступа

к объектам и исключение НРВ на них. Другими словами, СФЗ – это система

6.

организационно-технических мер и мероприятий, направленных на предупреждениеи предотвращение несанкционированных и нерегламентированных действий, которые могут

привести к захвату, шантажу, терроризму, создать угрозу безопасности, прямо или косвенно

привести к аварийной ситуации и создать угрозу возникновения нежелательных

последствий.

СФЗ предназначена для выполнения следующих задач:

предупреждение НСД и НРВ;

своевременное обнаружение НСД;

задержка (замедление) проникновения нарушителя;

пресечение НСД, исключение или снижение НРВ (ответные действия);

задержание лиц, причастных к подготовке и совершению НСД.

Таким образом, предупреждение, обнаружение, задержка и ответные действия сил

обеспечения безопасности (охраны) – основные функции, определяющие эффективность

СФЗ объектов. Эти функции выполняются в определенной последовательности

и на протяжении времени, продолжительность которого должна быть меньше, чем

продолжительность времени, необходимого нарушителям для выполнения их задач.

Предупреждение несанкционированного доступа на объекты осуществляется

проведением конкретных организационных мероприятий в соответствии с действующей

документацией по обеспечению их безопасности (охраны).

Обнаружение определяется как раскрытие НСД, совершаемых нарушителями,

и предоставление информации силам обеспечения безопасности (охраны). Для того, чтобы

действия нарушителей были раскрыты, необходимо, чтобы произошли следующие события

в указанной последовательности:

срабатывание ТСФЗ;

подача сигнала тревоги и прием его регистрирующим устройством;

оценка тревожной ситуации дежурным оператором.

Функционирование

ТСФЗ

обеспечивает

также

пропускной

контроль

и организационно-технические мероприятия разрешительной (допускной) системы.

Разрешительная система пропускного контроля означает допуск на территорию объекта или

в конкретное здание (помещение) лиц, имеющих соответствующие полномочия,

обнаружение и запрещение попыток проникновения на территорию неуполномоченных лиц

или попыток вноса (выноса) на территорию неразрешенных материалов (оружия,

взрывчатых веществ и т. д.).

Функция обнаружения может быть выполнена также силами обеспечения безопасности

(охраны) или персоналом объекта. Силы обеспечения безопасности (охраны), находящиеся

на стационарных постах или патрулирующие объект, могут сыграть определяющую роль

в процессе обнаружения нарушителей. Персонал также может участвовать в процессе

обнаружения, если на важных защищаемых участках объекта выполняется правило

одновременного присутствия не менее двух лиц.

7.

Задержка (замедление) продвижения нарушителя – затруднение продвижениянарушителя при помощи физических барьеров, инженерных заграждений, ограждений,

препятствий и замков. Силы обеспечения безопасности (охраны) могут рассматриваться

в качестве элементов задержки, если они занимают стационарные и хорошо защищенные

позиции. Эффективность функции задержки измеряется продолжительностью времени,

необходимого нарушителю после его обнаружения для преодоления каждого рубежа

задержки. Несмотря на то, что задержка нарушителей может иметь место до их

обнаружения, такая задержка не повышает эффективности СФЗ, так как она

не предоставляет службе безопасности (охране) или силам реагирования никакого

дополнительного времени на развертывание и перехват.

Ответные (упреждающие) действия – пресечение НСД нарушителя. Функция ответных

действий определяется как действия (меры, тактические приемы), предпринимаемые силами

службы безопасности (охраны) для предотвращения выполнения нарушителем своих целей.

Практически ответные действия состоят в перехвате и нейтрализации нарушителя. Перехват

определяется как прибытие сил службы безопасности (охраны) на тот участок территории

объекта, где они могут остановить продвижение нарушителей.

В качестве показателя эффективности выполнения функции ответного действия в этом

случае выбирается продолжительность времени от получения информации о нарушении

рубежа обнаружения до момента нейтрализации действий нарушителя.

Развертывание определяется как операции сил обеспечения безопасности (охраны),

осуществляемые с момента получения информации о действиях нарушителей до момента

занятия этими силами позиции, позволяющей нейтрализовать нарушителей.

Основные функции СФЗ тесно взаимосвязаны между собой. Для эффективной СФЗ эти

функции должны выполняться на протяжении периода времени, продолжительность

которого меньше, чем продолжительность времени, требуемого для достижения

нарушителем поставленной цели.

Нормативно-правовая база обеспечения физической защиты

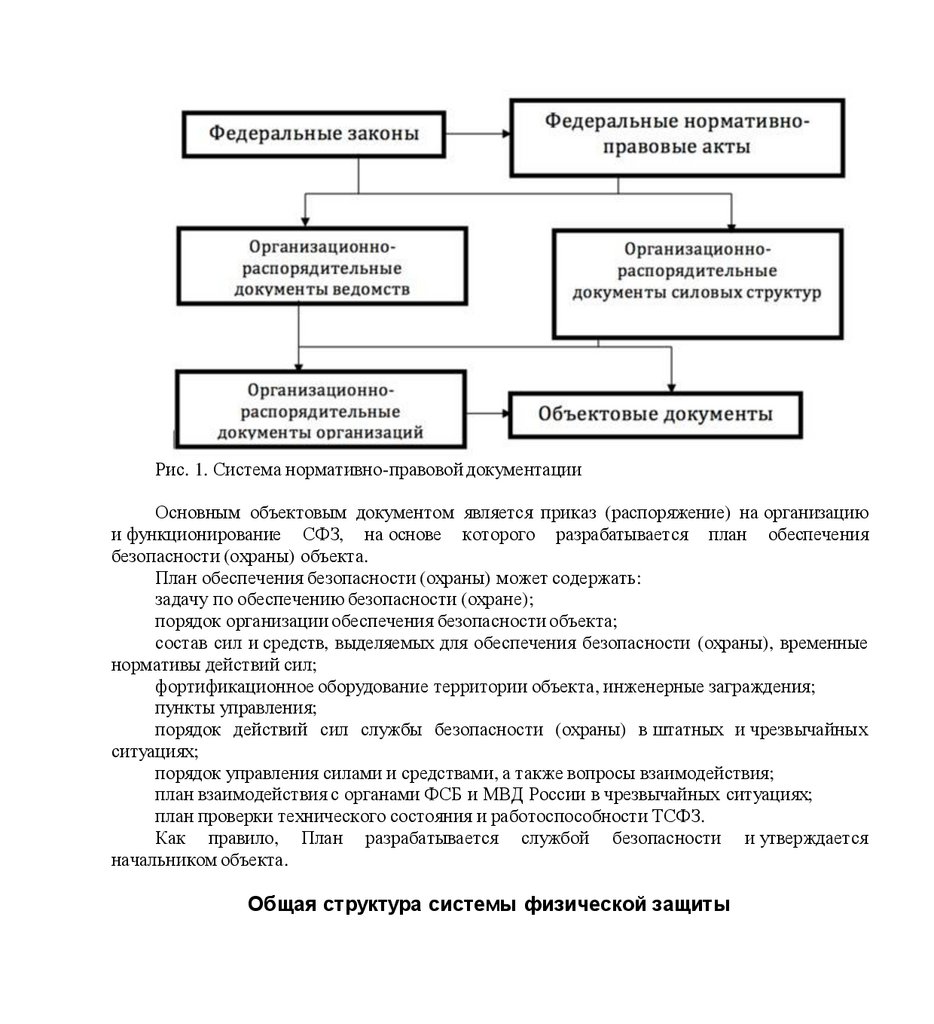

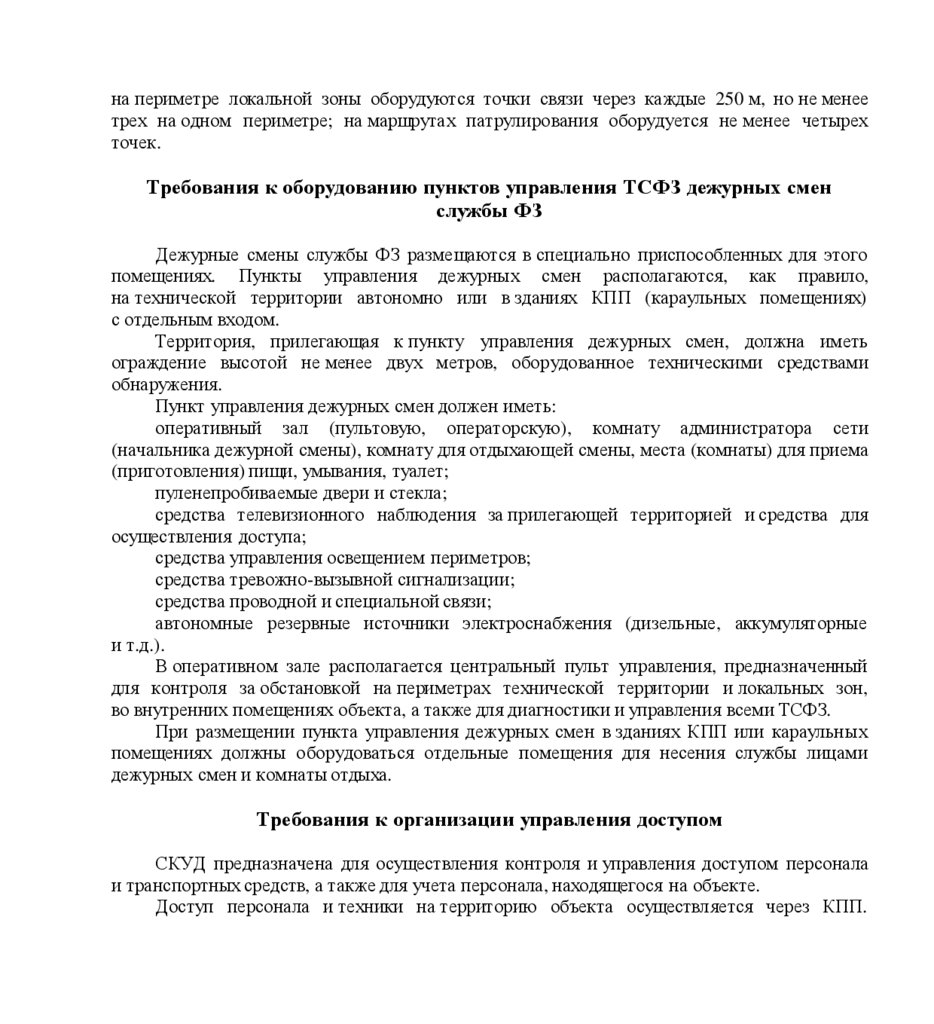

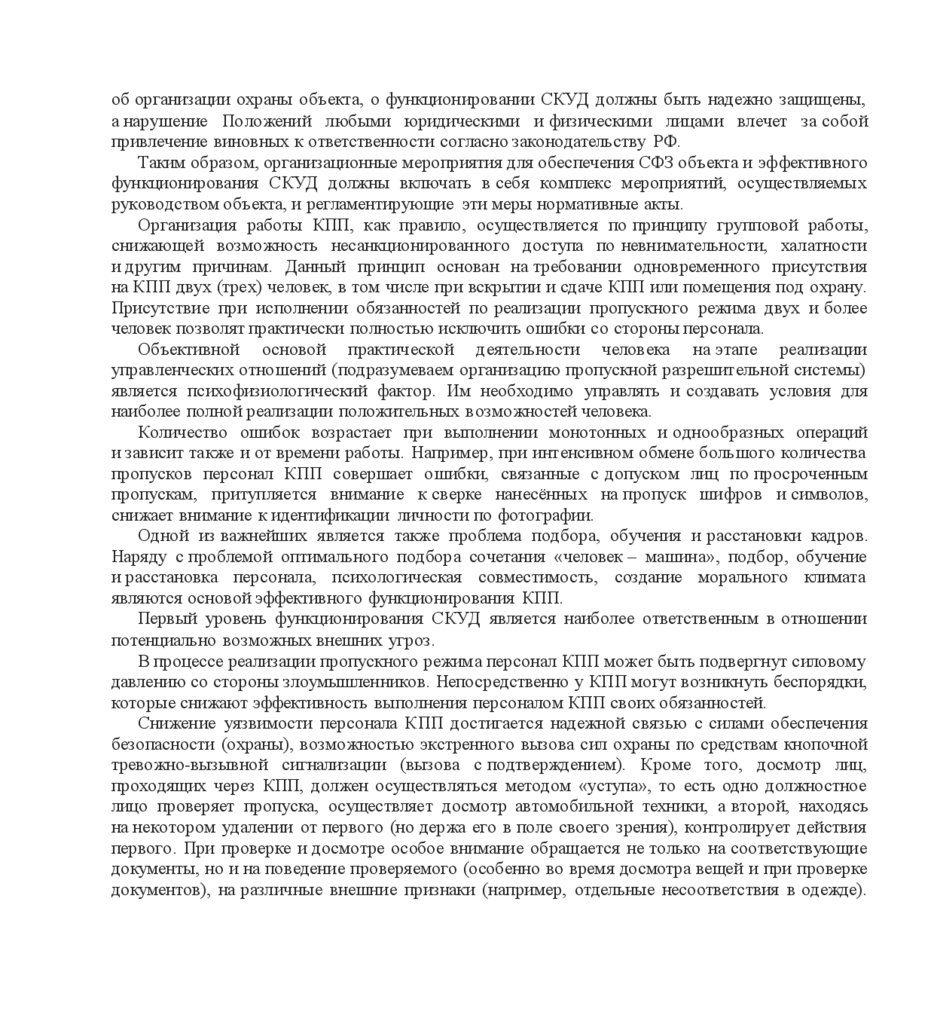

Нормативно-правовая документация по вопросам

на несколько уровней, которые представлены на рис. 1.

обеспечения

ФЗ

делится

8.

Рис. 1. Система нормативно-правовой документацииОсновным объектовым документом является приказ (распоряжение) на организацию

и функционирование СФЗ, на основе которого разрабатывается план обеспечения

безопасности (охраны) объекта.

План обеспечения безопасности (охраны) может содержать:

задачу по обеспечению безопасности (охране);

порядок организации обеспечения безопасности объекта;

состав сил и средств, выделяемых для обеспечения безопасности (охраны), временные

нормативы действий сил;

фортификационное оборудование территории объекта, инженерные заграждения;

пункты управления;

порядок действий сил службы безопасности (охраны) в штатных и чрезвычайных

ситуациях;

порядок управления силами и средствами, а также вопросы взаимодействия;

план взаимодействия с органами ФСБ и МВД России в чрезвычайных ситуациях;

план проверки технического состояния и работоспособности ТСФЗ.

Как правило, План разрабатывается службой безопасности и утверждается

начальником объекта.

Общая структура системы физической защиты

9.

ФЗ объекта достигается своевременным планированием мероприятий по обеспечениюбезопасности (охране), осуществлением контроля за их выполнением, выделением

необходимых сил и средств, применением ТСФЗ и инженерным оборудованием охраняемых

объектов.

СФЗ объекта строятся таким образом, чтобы максимально ограничить и обеспечить

контроль доступа людей и их перемещения в защищенные и особо важные зоны объекта

и из этих зон наружу.

Построение СФЗ предусматривает:

осуществление

организационных

мероприятий

и использование

инженерно-технических средств;

создание защищенных зон;

рассмотрение вопросов ФЗ при проектировании, строительстве и проведении работ

на объекте;

учет в СФЗ предусмотренных мер безопасности;

построение СФЗ таким образом, чтобы отказ какого-либо элемента не приводил

к отказу другого элемента и системы в целом;

применение для выполнения тех или иных функций технических устройств,

основанных на разных физических принципах действия;

использование принципа структурной, функциональной и временной избыточности;

использование принципа групповой работы (правила двух и трех лиц);

исследование террористической устойчивости объекта.

Система ФЗ объекта может включать:

организационные мероприятия;

инженерно-технические средства;

действия подразделений обеспечения безопасности (охраны).

Организационные мероприятия в рамках обеспечения ФЗ должны включать в себя

комплекс мер, осуществляемых руководством объекта, а также регламентирующие эти меры

нормативные акты.

Руководство объекта обеспечивает:

а) разработку, создание и функционирование СФЗ;

б) проведение с привлечением специализированных организаций анализа уязвимости

объекта с целью определения внутренних и внешних угроз и вероятных способов их

осуществления, а также выявления уязвимых мест объекта; порядок проведения анализа

уязвимости объекта и СФЗ определяется ведомственными нормативными актами;

в) оценку возможного ущерба при реализации внутренних и внешних угроз;

г) оценку эффективности действующей или проектируемой СФЗ и определение путей

ее совершенствования;

д) разработку и утверждение в установленном порядке следующих нормативных актов:

10.

положения о пропускном режиме и о разрешительной системе допуска и доступа,определяющего организацию пропускного режима и порядок предоставления (отмены,

продления, восстановления) права допуска и доступа персоналу, сотрудников подразделений

обеспечения безопасности (охраны), командированным лицам и транспортным средствам

в охраняемые зоны;

плана обеспечения безопасности (охраны) объекта, определяющего порядок действий

и численность

подразделений

обеспечения

безопасности

(охраны)

в штатных

и чрезвычайных ситуациях;

плана взаимодействия подразделений обеспечения безопасности (охраны) объекта

с органами ФСБ РФ и МВД РФ в штатных и чрезвычайных ситуациях;

плана проверки технического состояния и работоспособности инженерно-технических

средств ФЗ;

е) контроль за соблюдением требований документов, указанных в настоящем пункте.

Инженерно-технические средства ФЗ состоят из ТСФЗ и инженерных средств

(физических барьеров).

ТCФЗ включают в себя:

систему (системы) охранной сигнализации, расположенной по периметру охраняемых

зон, зданий, сооружений, помещений и внутри них;

средства для осуществления контроля и управления доступом, установленные

на контрольно-пропускных пунктах (КПП) и в охраняемых зданиях, сооружениях,

помещениях;

систему технического (оптико-электронного) наблюдения за периметрами охраняемых

зон, КПП, охраняемыми зданиями, сооружениями, помещениями;

систему сбора и обработки информации, поступающей от ТСФЗ;

систему связи;

средства обнаружения проноса (провоза) взрывчатых веществ, радиоактивных

материалов и предметов из металла;

системы обеспечения (электропитание, освещение и др.).

Периметры охраняемых зон, охраняемые здания, сооружения и помещения, КПП

оборудуются:

средствами обнаружения;

средствами контроля и управления доступом;

средствами технического (оптико-электронного) наблюдения;

средствами проводной связи;

системами обеспечения.

ТСФЗ – вид техники, предназначенный для использования с целью повышения

надежности обнаружения нарушителей и обеспечения санкционированного доступа

на охраняемые объекты.

Средства обнаружения (СО) – это устройства, предназначенные для автоматической

11.

выдачи сигнала тревоги при несанкционированных действиях.Технические средства наблюдения

(ТСН) – устройства, предназначенные для

визуального контроля обстановки в заданной области пространства.

СКУД – устройства, предназначенные для контроля и управления доступом лиц,

транспортных средств и другой техники на объект.

Средства сбора, обработки и отображения информации (ССОИ) – устройства,

осуществляющие прием, обработку, отображение и регистрацию информации, поступающей

от средств обнаружения, а также формирование команд управления и контроля

работоспособности ТСФЗ.

Технические средства предупреждения

(ТСП) включают в себя устройства,

предупреждающие нарушителя о запрете преодоления зоны обнаружения и проникновения

на объект (плакаты, надписи, звуковая сигнализация и др.).

К техническим средствам воздействия (ТСВ) относятся устройства воздействия

на нарушителя, затрудняющие (исключающие) преодоление зоны обнаружения

(проникновения на объект охраны).

Все технические средства, входящие в СФЗ, в случае отключения основного

электропитания должны сохранять работоспособность, что обеспечивается путем их

автоматического переключения на резервные источники.

Физическими барьерами являются строительные конструкции объекта (стены,

перекрытия, ворота, двери), специально разработанные конструкции (заграждения,

противотаранные устройства, решетки, усиленные двери, контейнеры) и другие физические

препятствия.

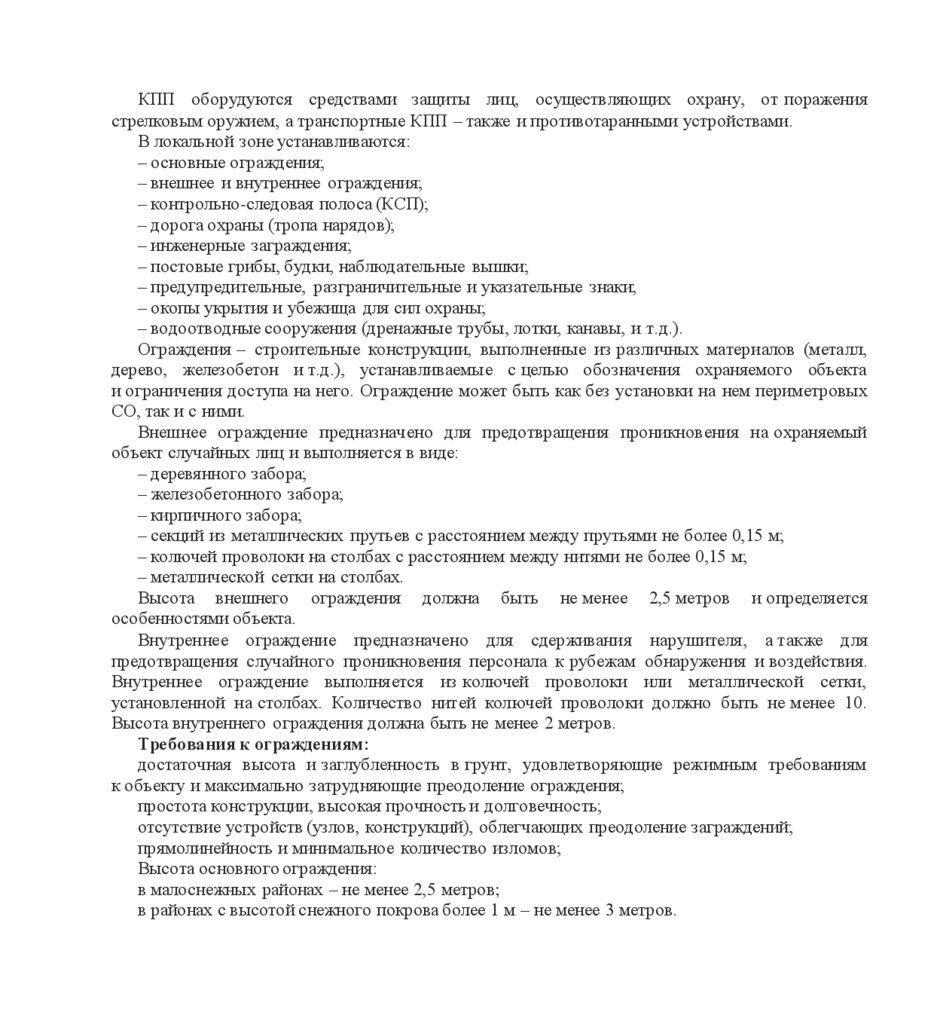

КПП могут оборудоваться средствами защиты лиц, осуществляющих охрану,

от поражения стрелковым оружием, а транспортные КПП – также и противотаранными

устройствами.

Все входы (выходы) в здания, сооружения и помещения оборудуются замками

(замковыми устройствами), в том числе кодоблокирующими, а также техническими

средствами обнаружения, средствами оптико-электронного наблюдения и управления

доступом.

Силы охраны объектов могут включать в себя:

вооруженные караулы;

дежурных по объектам;

наряд КПП;

дежурные подразделения (группы быстрого реагирования).

На объекте за организацию обеспечения безопасности (охраны) отвечает начальник

объекта. Он организует охрану, обеспечение объекта техническими средствами охраны.

Организовывает проведение мероприятий по повышению надежности охраны объектов

и поддержание в исправном состоянии ТСО и инженерных заграждений.

СФЗ объекта должна обеспечивать:

12.

объединение сил и средств СФЗ в единую систему;применение не менее двух зон обеспечения безопасности (охраны) (на периметрах

технической территории и в локальных зонах) с развертыванием на них не менее трех

рубежей обнаружения;

скрытое наблюдение за охраняемыми объектами и территориями;

контроль доступа персонала и транспортных средств на объекты;

несение службы сотрудниками службы безопасности (охраны) по внешнему периметру

локальных зон;

усиление охраны подвижными подразделениями (группами быстрого реагирования);

применение ТСФЗ, инженерных заграждений по периметру охраняемой зоны;

усиление защитных свойств объектов от проникновения нарушителей;

обнаружение факта проникновения нарушителя;

применение ТСВ;

проведение мероприятий по противодействию нарушителям.

Для усиления безопасности (охраны) на территории объекта могут оборудоваться

наблюдательные вышки. Места их расположения должны обеспечивать видимость подходов

к объекту. Посты и наблюдательные вышки обеспечиваются прямой связью между собой

и помещением дежурного.

Требования к системам физической защиты

Общие требования

СФЗ объекта может предусматривать наличие следующих зон:

технической территории;

защищенной зоны;

внутренней зоны;

особо важной зоны.

Требования к обеспечению безопасности (охране) этих зон различны, при этом

защитные меры должны усиливаться от периферии к центру.

Техническая территория – участок местности, на котором расположены сооружения,

технологические здания, ангары, павильоны, другие объекты, обеспечивающие

эксплуатацию объекта.

Защищенная зона – локальная зона внутри технической территории, на которой

расположены комплексы, сооружения, здания объекта, доступ в которую ограничен.

Внутренняя зона – комплексы, сооружения объекта, вход в которые строго ограничен

для посетителей (например, технологический сектор транспортного комплекса).

Особо важная зона – здания, помещения с особым режимом обеспечения

13.

безопасности (например, хранилища ценностей, опасных материалов, оружия, боеприпасов,критические элементы транспортных комплексов).

На объектах с малыми размерами технических территорий допускается объединение

периметров защищенных зон и технической территории. В этом случае в защищенных зонах

оборудуются КПП.

В зависимости от особенностей объекта, охраняемые зоны оборудуются техническими

средствами воздействия и тревожно-вызывной сигнализацией.

СФЗ объекта должна обеспечивать:

контроль доступа в защищенную зону;

наличие физического барьера внутренней зоны с ограниченным числом входов

с соответствующим контролем доступа, в том числе с помощью электронных устройств;

постоянное наблюдение силами службы безопасности (охраны) периметра внутренней

зоны, которая должна быть обеспечена оперативной связью с силами усиления охраны

объектов (в соответствии с оперативными планами);

доступ во внутреннюю и особо важную зону лиц, чья благонадежность установлена.

СФЗ

должна

быть

оснащена

техническими

средствами

обнаружения,

обеспечивающими выявление проникновения нарушителя в охраняемые зоны, проноса

(провоза) запрещенных предметов (оружия, взрывчатых веществ, радиоактивных

материалов) на объект и выноса (вывоза) материальных средств с объекта, техническое

наблюдение за обстановкой в зонах с помощью телевизионных и других средств,

автоматизированное управление доступа и учет пребывания персонала в особо важной зоне,

бесперебойную связь между всеми подразделениями обеспечения безопасности (охраны),

связанными с функционированием СФЗ.

Комплекс технических средств обнаружения должен обеспечить :

использование современных технических средств с параметрами, обеспечивающими

высокую вероятность обнаружения, минимальную частоту ложных срабатываний, высокую

надежность в эксплуатации;

достаточную освещенность и контроль доступа к охраняемым зонам;

дублирование средств, применение оборудования, функционирующего на основе

различных технических принципов, наличие автономных дублируемых источников питания;

периодичность и объем проверок средств, порядок технического обслуживания,

наличие актов (журналов) проверок;

наличие и функционирование средств индикации сигналов тревоги, средств сбора,

хранения, обработки и отображения информации о состоянии средств (основных

и дублирующих);

наличие утвержденных методов контроля и порядок проверки эффективности средств;

наличие технических средств обнаружения и инженерных средств в направлениях

возможного проникновения нарушителей на объект.

СФЗ должна быть оборудована комплексом физических барьеров на пути совершения

14.

возможных несанкционированных (злоумышленных) действий в отношении объекта – егосистем, элементов, оборудования и т. д. Физические препятствия должны создавать

временную задержку проникновению нарушителя.

Общие требования к организационному обеспечению СФЗ должны включать:

постоянное функционирование системы пропускного режима, ограничение доступа лиц

и грузов в охраняемые зоны, в том числе с использованием технических средств для

обнаружения радиоактивных веществ и металлов;

учет ключей, использование наборных кодов, периодическое изменение цифровых

наборов последних;

проверку благонадежности персонала, а также других лиц, допускаемых

во внутреннюю, особо важную зону и в помещения ограниченного доступа;

порядок доступа и наблюдения за лицами во внутренней (особо важной) зоне –

выполнение правила двух (трех) лиц в зоне, строгий учет лиц, уполномоченных на вскрытие

помещений, хранилищ;

наличие утвержденной системы учетной и отчетной документации при передачах

и перемещениях материальных объектов;

наличие плана мероприятий по обеспечению безопасности (охране) объекта на случай

чрезвычайных ситуаций;

наличие средств связи и оповещения на случай внешнего воздействия.

Кроме этого, предъявляются требования к силам вооруженной охраны для организации

и контроля за выполнением мероприятий по обеспечению ФЗ, а также для выполнения ряда

других специальных функций.

Силы обеспечения безопасности (охраны) могут быть укомплектованы и вооружены

огнестрельным оружием в соответствии с Федеральным законом «О ведомственной охране».

Должны быть обеспечены регулярные и внезапные проверки эффективности действий

сил обеспечения безопасности (охраны), практические проверки действий подразделений

обеспечения безопасности (охраны) с момента получения сигнала тревоги.

Требования к оборудованию технической территории

Периметр технической территории должен быть оборудован:

внешним и внутренним ограждениями высотой не менее двух метров;

КПП.

При необходимости периметр технической территории оборудуется ТСФЗ.

Техническая территория оборудуется в инженерном отношении. Создается система

инженерных заграждений по периметру и в глубину, рекогносцируются участки местности.

На участках местности, где периметр технической территории пересекают ручьи

и овраги, их берега (склоны) для предотвращения размыва укрепляются устройствами

15.

паводкового водосброса, которые прикрываются инженерными заграждениями.По линии внешнего ограждения должно быть ограждение под водой с установкой

заграждений (металлические решетки, спирали, гирлянды), оборудованное ТСФЗ.

Взаимное расположение помещений сил обеспечения безопасности (охраны), дорог,

инженерных заграждений и маршрутов движения наряда охраны должно обеспечивать

своевременное прибытие резервных (контрольно-охранных) групп, групп быстрого

реагирования, дежурных подразделений, специалистов службы физической защиты

к объектам охраны.

Требования к оборудованию защищенной зоны

Периметр защищенной зоны должен быть оборудован:

внешним и внутренним ограждениями высотой не менее двух метров, при этом

расстояние между внешним и внутренним ограждениями определяется типами

и количеством применяемых ТСФЗ, требованиями проектной и эксплуатационной

документации на них и должно быть не менее 10 м; расстояние от ограждений до границ

лесного массива должно превышать высоту стоящих вблизи деревьев;

техническими средствами обнаружения, работающими не менее чем на двух

физических принципах;

транспортными и пешеходными шлюзовыми сооружениями;

средствами для осуществления доступа;

средствами обнаружения проноса (провоза) радиоактивных веществ, взрывчатых

веществ и предметов из металла.

Оборудование защищенной зоны, кроме того, должно предусматривать:

средства оптико-электронного и/или радиолокационного наблюдения за территорией;

средства проводной связи;

системы обеспечения (электропитания, освещения и т.д.).

Для усиления обеспечения безопасности (охраны) в защищенной зоне должны

оборудоваться охранные сооружения и наблюдательные вышки. Места их расположения

должны обеспечивать визуальную видимость подходов к объекту охраны. Охранные

сооружения и наблюдательные вышки должны иметь прямую связь с дежурным

подразделением.

Требования к оборудованию внутренней зоны

Внутренняя зона должна быть оборудована:

техническими средствами обнаружения;

средствами оптико-электронного наблюдения;

16.

средствами для осуществления доступа;средствами обнаружения проноса (провоза) радиоактивных веществ, взрывчатых

веществ и предметов из металла;

средствами проводной связи;

системами обеспечения (электропитания, освещения и т.д.).

Требования к оборудованию особо важной зоны

Особо важная зона должна быть оборудована:

техническими средствами обнаружения;

средствами оптико-электронного наблюдения;

средствами для осуществления доступа;

средствами обнаружения проноса (провоза) радиоактивных материалов, взрывчатых

веществ и предметов из металла;

системами обеспечения (электропитания, освещения и т.д.);

средствами пожарной сигнализации и автоматического пожаротушения.

Требования к оборудованию караульного помещения

Караульное помещение сил охраны располагается, как правило, на технической

территории. Ограждение территории, прилегающей к караульному помещению, должно быть

оборудовано техническими средствами обнаружения.

Караульное помещение оборудуется средствами наблюдения за территорией,

прилегающей к караульному помещению, и средствами для осуществления доступа

в караульное помещение.

Караульное помещение должно быть оборудовано системой связи по двум

независимым каналам:

с дежурным;

часовыми (патрульными, контрольно-охранными группами);

дежурной сменой службы физической защиты;

дежурными по КПП.

При этом по одному из каналов должна обеспечиваться возможность установления

места выхода абонентов (дежурных по КПП, зданиям, дежурных смен службы физической

защиты, других караулов) на связь.

Для связи патрульных, контрольно-охранных (резервных групп) с караульным

помещением могут применяться средства радио или проводной связи. В качестве

радиосредств должны использоваться малогабаритные радиостанции, обеспечивающие

устойчивую связь на расстоянии не менее 5 км. Для обеспечения проводной связи

17.

на периметре локальной зоны оборудуются точки связи через каждые 250 м, но не менеетрех на одном периметре; на маршрутах патрулирования оборудуется не менее четырех

точек.

Требования к оборудованию пунктов управления ТСФЗ дежурных смен

службы ФЗ

Дежурные смены службы ФЗ размещаются в специально приспособленных для этого

помещениях. Пункты управления дежурных смен располагаются, как правило,

на технической территории автономно или в зданиях КПП (караульных помещениях)

с отдельным входом.

Территория, прилегающая к пункту управления дежурных смен, должна иметь

ограждение высотой не менее двух метров, оборудованное техническими средствами

обнаружения.

Пункт управления дежурных смен должен иметь:

оперативный зал (пультовую, операторскую), комнату администратора сети

(начальника дежурной смены), комнату для отдыхающей смены, места (комнаты) для приема

(приготовления) пищи, умывания, туалет;

пуленепробиваемые двери и стекла;

средства телевизионного наблюдения за прилегающей территорией и средства для

осуществления доступа;

средства управления освещением периметров;

средства тревожно-вызывной сигнализации;

средства проводной и специальной связи;

автономные резервные источники электроснабжения (дизельные, аккумуляторные

и т.д.).

В оперативном зале располагается центральный пульт управления, предназначенный

для контроля за обстановкой на периметрах технической территории и локальных зон,

во внутренних помещениях объекта, а также для диагностики и управления всеми ТСФЗ.

При размещении пункта управления дежурных смен в зданиях КПП или караульных

помещениях должны оборудоваться отдельные помещения для несения службы лицами

дежурных смен и комнаты отдыха.

Требования к организации управления доступом

СКУД предназначена для осуществления контроля и управления доступом персонала

и транспортных средств, а также для учета персонала, находящегося на объекте.

Доступ персонала и техники на территорию объекта осуществляется через КПП.

18.

Доступ персонала и техники в защищенную зону может осуществляться через пешеходные(транспортные)

шлюзовые

сооружения.

Организация

и осуществление

доступа

в защищенную зону возлагается на дежурную службу (технологических зданий, павильонов,

ангаров, причалов, пирсов и т.д.).

Пешеходные (транспортные) шлюзовые сооружения должны быть оборудованы:

техническими средствами обнаружения;

средствами оптико-электронного наблюдения;

средствами обнаружения проноса (провоза) радиоактивных веществ, взрывчатых

веществ и предметов из металла.

Помещение КПП должно обеспечивать защиту персонала от огня стрелкового оружия

и иметь прямую связь по двум независимым каналам с караульным помещением и дежурным

(начальником дежурной смены).

Между внешними и внутренними транспортными воротами КПП (шлюзовых

сооружений) должна быть предусмотрена зона досмотра транспортных средств

и сопровождающего персонала.

Транспортные КПП должны быть оборудованы противотаранными устройствами.

Оборудование КПП (шлюзовых сооружений) для прохода персонала должно

блокировать сквозной проход без санкции наряда по КПП (дежурной службы) более чем

по одному человеку. На КПП должны постоянно находиться не менее двух лиц сил

обеспечения безопасности (охраны).

Наличие людей и транспортных средств в охраняемых зонах должно контролироваться,

а во внутренних и особо важных зонах должно учитываться.

Входы во внутреннюю и особо важную зоны должны оборудоваться не менее чем

двумя замками (замковыми устройствами), в том числе, кодоблокирующими.

Порядок хранения и выдачи ключей (кодов) к замкам должен исключать возможность

получения одним человеком ключей (кодов) от нескольких замков, установленных в одном

месте, одновременно. Во внутренней зоне должно выполняться правило двух лиц, а в особо

важной зоне – трех лиц.

Требования к системе освещения

Система освещения должна обеспечивать возможность наблюдения за охраняемым

объектом и эффективное выполнение силами обеспечения безопасности (охраны) своих

обязанностей в темное время суток. Освещением оборудуются периметр защищенной зоны,

КПП и входы во внутреннюю зону.

Управление освещением осуществляется из пункта управления ТСФЗ, караульного

помещения, помещения дежурного по объекту.

Возможность автоматического включения участков периметра защищенной зоны,

19.

на которых произошло срабатывание ТСФЗ, определяется проектной документацией.Особенности несения караульной службы

Караульная служба по охране объекта организуется внутренними караулами.

В состав караула включается специально подготовленный и допущенный персонал

от штатного подразделения обеспечения безопасности (охраны).

Запрещается привлекать к охране объекта силы, предназначенные для охраны других

объектов.

Способ охраны объекта и места несения службы (патрульными, контрольно-охранными

группами) определяется исходя из конкретных физико-географических и других условий

размещения объекта, его оснащенности ТСФЗ.

Личный состав караула должен быть обеспечен средствами защиты (стальные шлемы,

бронежилеты, фильтрующие противогазы).

В темное время суток силы обеспечения безопасности (охраны) могут обеспечиваться

средствами ночного видения.

Время прибытия резервных групп (групп быстрого реагирования) к объектам охраны

должно быть меньше времени, необходимого нарушителю для преодоления расстояния

до особо важной зоны с момента его обнаружения на периметре защищенной зоны.

Требования к организации дежурства на ТСФЗ

Дежурство на ТСФЗ организуется круглосуточно с целью обеспечения постоянного

контроля за обстановкой на объекте, своевременного доведения обстановки до должностных

лиц объекта и поддержания ТСФЗ в работоспособном состоянии.

Дежурство на ТСФЗ организуется и осуществляется:

в помещении для дежурных смен службы физической защиты – дежурным оператором

и сменным инженером;

в здании – дежурным (оператором);

на КПП – помощником дежурного по КПП (оператором).

Ответственность за подготовку персонала, привлекаемого для дежурства на средствах

физической защиты, возлагается на начальника службы физической защиты,

а за организацию несения службы – на начальников соответствующих подразделений.

Варианты структурного построения ФЗ

Рассмотрим вариант гипотетического объекта. Объект, по возможности, должен

20.

обеспечивать минимально необходимое количество точек доступа, в том числе аварийного,во внутренние объемы. Внутри любого объекта, как правило, имеется ряд технологических

помещений, в которых установлено оборудование систем жизнеобеспечения. Объект имеет

основной и запасной входы. Основной вход оборудован приемным зданием,

представляющим собой технологическое помещение, являющееся элементом сооружения.

Доступ персонала в может осуществляться через основной вход. Управление транспортными

воротами основного и запасного входа осуществляется специальными средствами,

размещенными внутри.

Охрана объекта осуществляется сотрудником сил обеспечения безопасности (охраны)

в пределах примыкающей к нему территории. На данной территории оборудованы

подъездные пути ко входам в здание, а по периметру установлено ограждение. Ограждение

локальной зоны имеет основные и запасные въездные ворота.

Локальные зоны зданий размещены в пределах одной технической территории. Охрана

локальных зон зданий осуществляется силами обеспечения безопасности (охраны),

размещенного в помещении на технической территории. Доступ на техническую территорию

ограничен и осуществляется через КПП, имеющий людской и транспортный участки.

На технической

территории

силами

обеспечения

безопасности

организовано

патрулирование. Оно осуществляется патрульной группой на транспортном средстве

круглосуточно с определенной периодичностью. Периметр технической территории

оборудован ограждением (системой ограждений). Помимо КПП периметр технической

территории имеет запасные ворота.

В организации доступа на территории и в здании можно выделить несколько уровней:

доступ на техническую территорию;

доступ в локальную зону;

доступ в здание первого уровня (доступ в приемное здание – доступ к основному входу

в здание);

доступ в здание второго уровня (доступ в технологические помещения);

доступ в здания третьего уровня (доступ в основные объемы здания – залы

погрузки-выгрузки, доступ ко входам в хранилища и др.);

доступ в здание четвертого уровня (доступ в хранилища и др.).

Каждый уровень характеризуется:

правами персонала по пребыванию на данной территории, в здании и его помещении;

полномочиями персонала на территории на выполнение определенного вида работ,

обеспечения и осуществления определенных мероприятий;

организацией контроля со стороны уполномоченных лиц за персоналом, выполняющим

работы.

Доступ персонала на техническую территорию осуществляется по специальным

пропускам, выдаваемым на КПП и возвращаемым при выходе из нее.

Двери периметра локальной зоны и здания, через которые осуществляется доступ

21.

персонала, оборудован замками, ключи от которых постоянно хранятся в помещенииперсонала службы безопасности и выдаются дежурным.

Ключи от дверей в хранилища находятся в сейфе дежурного.

Контроль параметров среды обеспечивается комплексом измерительных средств

(измерение температуры и влажности в здании), данные от которого поступают

на диспетчерский пункт, размещенный на технической территории.

Здание оборудовано системой пожарных извещателей, сигналы от которых в случае

возникновения передаются в помещение сил обеспечения безопасности объекта и пожарную

часть.

Интегрированные СФЗ

Под термином интегрированных систем физической защиты (ИСФЗ) понимается

совокупность

технических

подсистем,

объединенных

по организационному,

информационному, программному и эксплуатационному принципам. Основное приложение

ИСФЗ – построение комплексных систем безопасности крупных и средних объектов.

По принципу построения систем можно выделить:

системы на базе компьютера и программируемых контроллеров, обеспечивающих сбор,

предварительную обработку и передачу информации от ТСФЗ в компьютер;

системы на базе компьютера и интеллектуальных специализированных панелей,

объединенных вместе с ТСФЗ и исполнительными устройствами в отдельные подсистемы;

системы класса «интеллектуальное здание», как наиболее высокоинтеллектуальная

и совершенная реализация данной задачи.

ИСФЗ может включать в себя следующие составляющие: подсистему обнаружения

проникновения, подсистему охранной и пожарной сигнализации, подсистему технического

наблюдения, подсистему контроля и управления доступом, подсистему оповещения

и некоторые дополнительные подсистемы, обеспечивающие индивидуальную защиту

объекта. Данные подсистемы в ИСФЗ собраны в едино функционирующий программно –

аппаратный комплекс.

Интеллектуальную основу ИСФЗ, как правило, составляет локальная вычислительная

сеть с архитектурой клиент – сервер, обеспечивающая взаимодействие системы с общей

базой данных. Центральное ядро системы образовано мощным компьютером – выделенным

сервером базы данных системы, обрабатывающим запросы автоматизированных рабочих

мест (АРМ) на базе персональных компьютеров, оснащенных специальным программным

обеспечением.

В зависимости от требований в систему включаются АРМ администратора системы,

АРМ охраны, АРМ бюро пропусков, АРМ отдела кадров и другие АРМ, определяемые

требованиями и задачами системы. Реализация АРМ в наиболее привычной и понятной для

22.

человеческого восприятия форме многоуровневого восприятия объекта со звуковыми цветовым выделением различного состояния элементов системы способствует задаче

простого и качественного процесса обеспечения безопасности (охраны).

АРМ администратора системы, решающее задачи общего управления и конфигурации

системы в целом, обычно размещается на центральном посту охраны.

АРМ охраны располагаются непосредственно на постах охраны объекта

и обеспечивают оперативную информацию о состоянии системы в целом в реальном

времени.

АРМ бюро пропусков, предназначенное для организации и ведения базы данных

пропускного режима объекта, дополнительно может оснащаться оборудованием для

нанесения изображения на пластиковые карточки, одновременно выполняющих роль как

электронного, так и визуального идентификатора личности.

Иерархическая модульная структура, многофункциональность, возможность связи

с удаленными объектами, цифрового управления и передачи данных обеспечивают высокое

качество и надежность.

В состав комплекса могут входить следующие системы:

1. Система сетевого компьютерного управления комплексом.

2. Система контроля и управления доступом.

3. Система обнаружения проникновения в составе:

– периметровых подсистем обнаружения проникновения;

– объектовых подсистем обнаружения проникновения.

4. Система защиты от проникновения в составе:

– подсистемы активизируемых средств защиты;

– комплекта пассивных заградительных инженерных средств.

5. Система тревожной сигнализации в составе:

– комплекта периметровых средств сигнализации;

– комплекта объектовых средств сигнализации.

6. Система технического наблюдения в составе:

– подсистема телевизионного наблюдения;

– подсистема радиолокационного наблюдения.

7. Система контроля параметров среды обитания в составе:

– подсистемы радиационного контроля;

– подсистемы обнаружения и тушения возгораний;

– подсистемы контроля параметров климата.

Система сетевого компьютерного управления интегрированным комплексом

предназначена для информационного взаимодействия подсистем и компьютерных пультов

управления в едином информационном пространстве. Данная система выполняет следующие

функции: формирование запросов на получение информации, получение и анализ

информации от систем комплекса, формирование и отображение тревожных сообщений

23.

в доступной для быстрого понимания оператором мнемографической форме на рабочеммониторе центрального пульта управления службы ФЗ (либо периферийных пультах

управления) в виде ограниченного набора графических мнемосхем охраняемых локальных

зон и объектов;

хранение информации в центральной базе данных комплекса и локальных базах

данных компьютерных пультов управления;

взаимодействие оператора с системой посредством клавиатуры с использованием

минимального количества клавиш либо манипулятора;

документирование действий оператора и результатов работы всех систем комплекса;

кодировку, криптографирование и транспортирование на определенное расстояние

по линиям связи между пультами управления служебных, речевых и телевизионных

сигналов в режиме реального времени с воспроизведением их на центральном пульте

управления либо на периферийных;

функционирование режима «телеконференция» между всеми пультами управления;

поддержка работы оператора службы ФЗ рекомендациями на экране рабочего монитора

в виде «подсказок» с планом действий и принятием решений при отработке им всех сигналов

«тревога»;

автоматический контроль (без участия оператора) работоспособности подсистем

и систем, входящих в состав комплекса;

автоматизированный контроль (с участием оператора) работоспособности комплекса;

отображение результатов контроля работоспособности подсистем, систем и комплекса

в целом на центральном и (или) периферийных пультах управления;

документирование результатов контроля работоспособности.

Мнемосхемы, используемые для отображения информации на компьютерных пультах

управления, представляют собой для локальных зон схематические изображения планировок

территорий локальных зон с нанесенными на них местами установки ТСФЗ, а для объектов –

схематические изображения планировок внутренних помещений объектов с нанесенными

на них местами установки технических средств подсистем и систем комплекса.

СКУД предназначена для осуществления контроля и регулирования доступа персонала

и транспортных средств на техническую территорию, в локальные зоны, здания. СКУД

обеспечивает управление доступом по маршрутно-путевому принципу, заключающемуся

в последовательной регистрации прохода персоналом рубежей контроля при осуществлении

доступа на контролируемые и охраняемые территории, в здания и хранилища и выхода

из них.

СКУД включает:

распределенную систему управления доступом;

технические средства сопряжения системы с пультами управления и распределенной

компьютерной сетью;

общее и специальное программное обеспечение.

24.

ОсноваСКУД –

высокоинтеллектуальные

контроллеры

верхнего

уровня,

разнообразные интерфейсные модули, обеспечивающие возможность подключения

к системе различных считывающих и исполнительных устройств (автоматические тамбуры,

шлюзы, лифты, турникеты, электрические замки).

Наличие панелей сигнализации различной конфигурации и сложности, модулей вывода

дискретных сигналов, возможность аппаратной логики решают задачу обмена информацией

между смежными подсистемами ИСФЗ путем ввода информации о состоянии различных

частей системы и вывода информационных и управляющих сигналов. Процедура

постановки/снятия с охраны охранных шлейфов решается различными способами (карта,

код, автоматический режим).

Система обнаружения проникновения (СОП) предназначена для обнаружения

фактов (попыток) несанкционированного доступа в помещения, к внешним элементам

и во внутренние объемы зданий, автоматического либо автоматизированного включения

активизируемых средств задержки доступа.

СОП включает:

периметровую подсистему обнаружения проникновения, имеющую однорубежный,

двухрубежный и трехрубежный вариант действия;

объектовую подсистему обнаружения проникновения;

общее и специальное программное обеспечение.

Система защиты от проникновения (СЗП) предназначена для задержки доступа

нарушителя в зоны территории и внутренние объемы зданий. СЗП включает:

активизируемые средства газогенераторного действия с нелетальным исходом;

активизируемые средства светозвукового воздействия;

средства электризуемой защиты;

инженерные заграждения;

активизируемые исполнительные механизмы (замковые устройства с электромагнитной

блокировкой);

средства сопряжения исполнительных механизмов и средств светозвукового

воздействия с системой сетевого компьютерного управления.

Система тревожной сигнализации

(CТС) предназначена для формирования

и выдачи световых и звуковых сигналов предупреждения нарушителя и оповещения сил

обеспечения безопасности (охраны). СТС включает:

периметровую подсистему световой и звуковой тревожной сигнализации;

периметровую подсистему сигнально-вызывной сигнализации;

объектовую подсистему световой и звуковой тревожной сигнализации;

средства сопряжения периметровой и объектовой подсистем с системой сетевого

компьютерного управления;

подсистему формирования и отображения тревожной информации на экранах дисплеев

на центральном и периферийных пультах управления;

25.

общее и специальное программное обеспечение.Периметровые световые устройства тревожной сигнализации генерируют яркие

вспышки фиолетового цвета, различимые в солнечный день на открытой местности.

Звуковые устройства тревожной сигнализации воспроизводят различные по тембру

и режиму звучания громкие звуковые сигналы тревоги при срабатывании следующих систем

(подсистем):

обнаружения проникновения периметровыми и объектовыми ТСФЗ;

управления и контроля доступом;

радиационного контроля;

обнаружения и тушения возгораний.

Система технического наблюдения (СТН) предназначена для визуального контроля

обстановки, складывающейся на периметрах локальных зон и входах в них, на входах

в здания и во внутренних объемах, на КПП; для охраны территории локальной зоны объкта

и прилегающей к ней территории и определения направления проникновения нарушителя

в локальную зону и его перемещения по локальной зоне с целью идентификации факта

нерегламентированной ситуации и оценки степени ее опасности. СТН включает в себя

телевизионные и радиолокационные средства наблюдения в составе:

комплекта телевизионных камер и оборудования, расположенных внутри объекта

и на периметре;

комплекта осветительных устройств;

комплекта приемопередающих антенн, расположенных на периметре;

волоконно-оптических и радиочастотных кабельных линий связи;

комплекта аппаратуры, обеспечивающего работоспособность системы (средства

сопряжения, кодировщики телевизионного изображения, видеоменеджеры, источники

питания);

общего и специального программного обеспечения.

СТН может быть построена как на аналоговом оборудовании, так и на цифровом.

Телевизионная система наблюдения помимо стандартных задач наблюдения, регистрации

и последующего воспроизведения событий предполагает также возможность взаимодействия

со смежными системами интегрированного комплекса. Так, при возникновении сигнала

тревоги возможна инициализация телевизионного наблюдения тревожной зоны на АРМ

охраны. Использование цифровых систем еще более расширяет возможности, связанные

с интеграцией видеоинформации. Процесс цифровой передачи информации ведет

к упрощению представления и использования этой информации в различных подсистемах

ИСФЗ и, следовательно, к росту надежности и вероятности принятия верного решения при

возникновении тревоги или чрезвычайной ситуации.

Система контроля параметров среды обитания включает:

объектовую подсистему радиационного контроля;

периметровую подсистему радиационного контроля;

26.

объектовую подсистему контроля параметров среды внутри здания – температуры,влажности и давления;

периметровую подсистему контроля климатических параметров атмосферы –

температуры, влажности и давления;

объектовую подсистему автоматизированного обнаружения и тушения возгораний;

средства сопряжения подсистем с системой компьютерного управления;

общее и специальное программное обеспечение.

Подсистемы радиационного контроля предназначены для регистрации, обработки

и анализа параметров радиационной обстановки.

Подсистема обнаружения и тушения возгораний обеспечивает:

обнаружение возгораний, охватывающее все внутренние объемы помещений объектов;

тушение возгораний, ориентированное только на тушение внутренних объемов

помещений.

Программно – аппаратное ядро ИСФЗ, благодаря гибкости программного включения

в систему широкого класса различных устройств, допускает многовариантность построения

системы при реализации поставленной задачи путем применения различных технических

решений.

Современное состояние систем физической защиты объектов

Базовые принципы построения СФЗ

Обеспечение безопасности объектов строится на основе создания СФЗ, обеспечивающей

высокую вероятность обнаружения и противодействия нарушителю и включающей в себя

взаимосвязанные технические средства, организационные и оперативные мероприятия.

Оснащение объекта современным комплексом инженерных средств и ТСФЗ требует учета

многих факторов. К настоящему времени разработан перечень базисных требований,

являющихся основой для построения СФЗ различных объектов.

При выборе и обосновании конкретного варианта оснащения объекта СФЗ необходимо

проанализировать следующие факторы:

особенности функционирования объекта, степень важности, решаемые задачи и характер

возможных последствий при реализации потенциальных угроз;

местоположение объекта, характеристика оперативной, криминогенной и культурной

обстановки на объекте и вокруг него;

рельеф и характер местности;

климатические, географические и геологические условия;

животный и растительный мир;

27.

помеховая обстановка, наличие дестабилизирующих факторов и другое.Приступая к построению СФЗ объекта, необходимо соблюдать комплексный подход,

обеспечивающий оптимальное сочетание и правильное взаимодействие всех средств, систем

и процедур функционирования СФЗ. При этом применяемые инженерные средства и ТСФЗ,

методы должны быть достаточны и адекватны возможной угрозе. Меры противодействия

нарушителям должны быть сбалансированы, то есть распределены в соответствии

с вероятностью угрозы и важностью защищаемого объекта. Сигнал тревоги, свидетельствующий

о возникновении внештатной ситуации на рубеже охраны, должен поступать как можно раньше,

чтобы было достаточно времени для принятия ответных мер. При этом устанавливаемые

инженерные средства и ТСФЗ не должны препятствовать нормальному функционированию

объекта.

СФЗ объектов строятся на следующих принципах:

– определение предполагаемых угроз и обеспечение своевременного противодействия

потенциально возможным угрозам и последствиям;

– зональный принцип, эшелонирование рубежей защиты;

– принцип «равнопрочности» защиты уязвимых мест охраняемого объекта;

– принцип постоянного автоматизированного контроля функционирования инженерных

средств и ТСФЗ;

– принцип обеспечения надежности и живучести, реализуемый за счёт: блочно-модульного

построения инженерных средств и ТСФЗ; резервирования средств и систем, важных для

безопасности;

– принцип адаптивности функционирования инженерных средств и ТСФЗ в различных

условиях.

ТСФЗ являются важнейшей составляющей СФЗ. Их задача заключается в обнаружении

с высокой вероятностью действий нарушителя и отображении (представлении) информации

о НСД в отношении объекта.

Функционирование

ТСФЗ

обеспечивает

также

пропускной

контроль

и организационно-технические

мероприятия

разрешительной

(допускной)

системы.

Разрешительная система пропускного контроля означает допуск на территорию объекта или

в конкретное здание лиц, имеющих соответствующие полномочия, обнаружение и запрещение

попыток проникновения на территорию неуполномоченных лиц или попыток вноса (выноса)

неразрешенных материалов (оружия, взрывчатых веществ и т. д.).

Эффективность выполнения функции обнаружения нарушителя может быть оценена

с помощью ряда показателей.

Во-первых, это вероятность обнаружения действий нарушителя, то есть вероятность выдачи

сигнала тревоги при вторжении или пересечении нарушителем зоны обнаружения ТСФЗ. Для

средств обнаружения, работающих на различных физических принципах, а также в зависимости

от условий эксплуатации, этот показатель будет различным. Очевидно, что чем выше численное

значение этого показателя, тем эффективнее ТСФЗ и лучше его тактико-технические показатели.

28.

Во-вторых, это частота ложных срабатываний – показатель, во многом определяющий общуюэффективность всего комплекса ТСФЗ. Этот показатель также является вероятностным

и в значительной степени зависит от климатических условий, индустриальных (промышленных)

помех и иных воздействий (дестабилизирующих факторов). Минимальная частота ложных

срабатываний средств обнаружения и датчиков характеризует высокую достоверность сигнала

ТСФЗ.

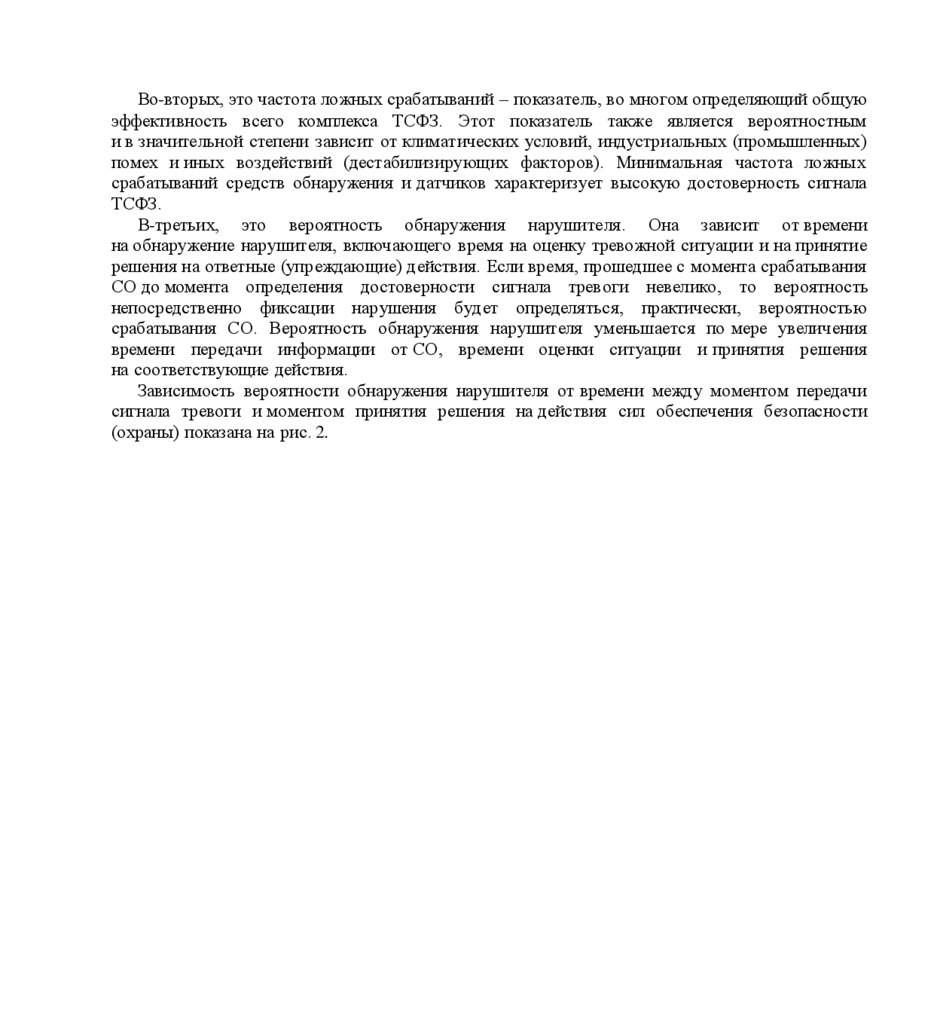

В-третьих, это вероятность обнаружения нарушителя. Она зависит от времени

на обнаружение нарушителя, включающего время на оценку тревожной ситуации и на принятие

решения на ответные (упреждающие) действия. Если время, прошедшее с момента срабатывания

СО до момента определения достоверности сигнала тревоги невелико, то вероятность

непосредственно фиксации нарушения будет определяться, практически, вероятностью

срабатывания СО. Вероятность обнаружения нарушителя уменьшается по мере увеличения

времени передачи информации от СО, времени оценки ситуации и принятия решения

на соответствующие действия.

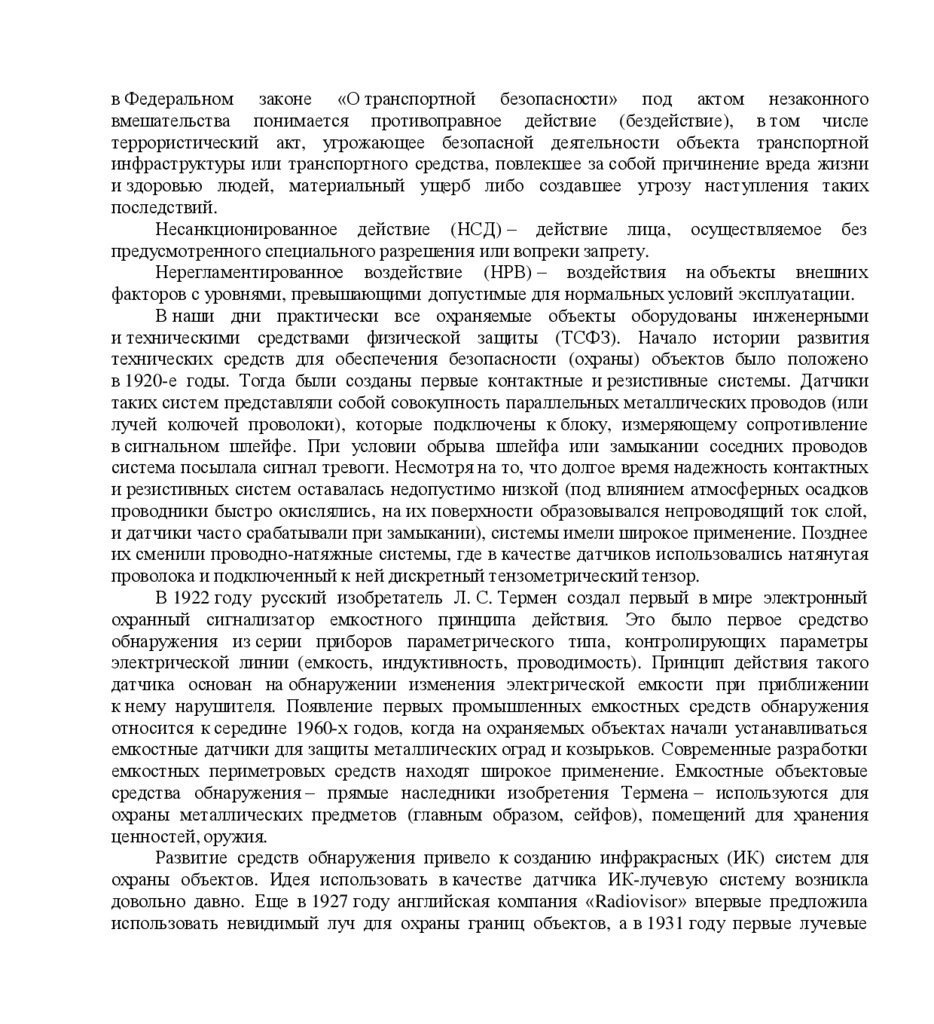

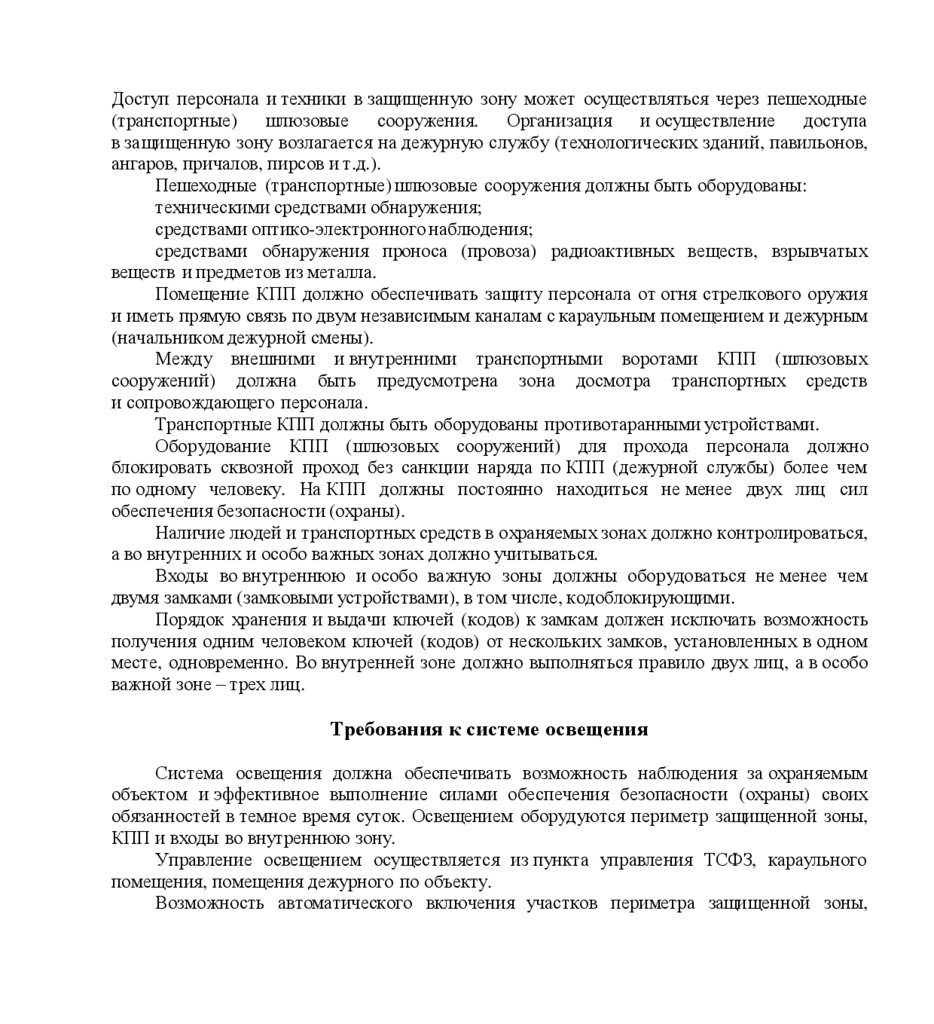

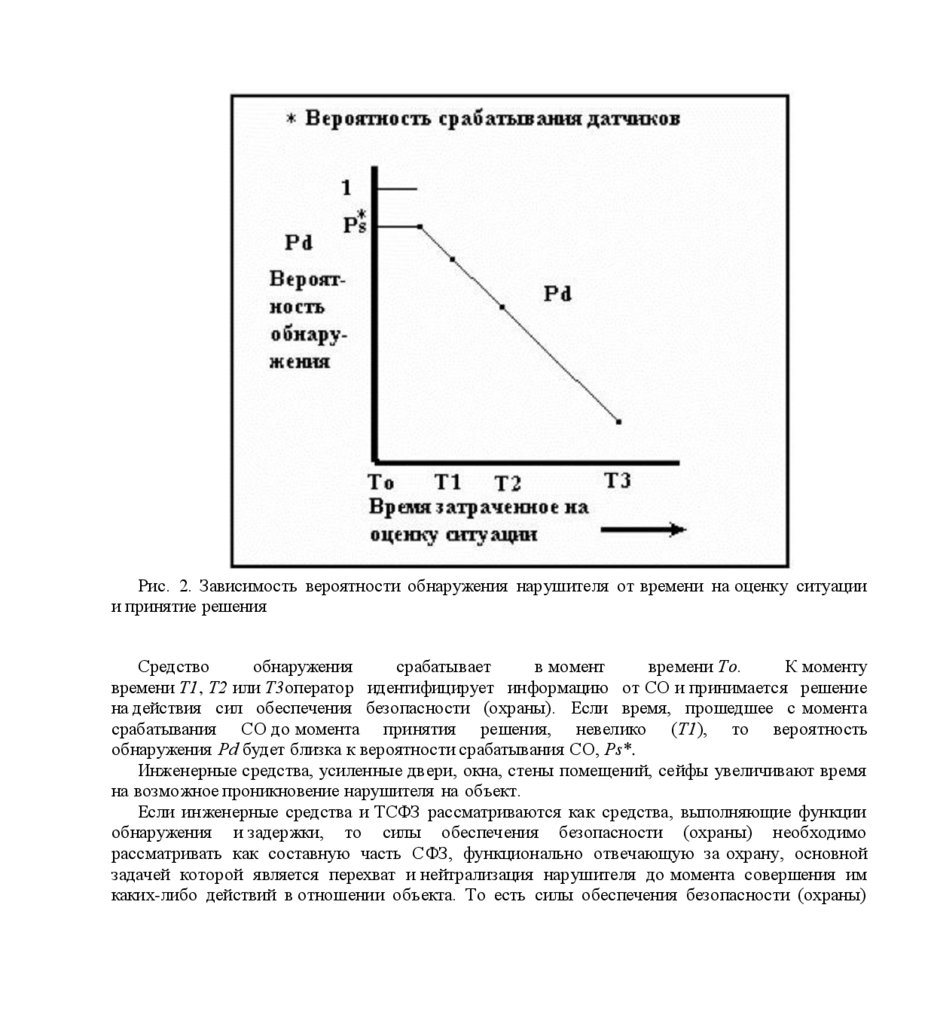

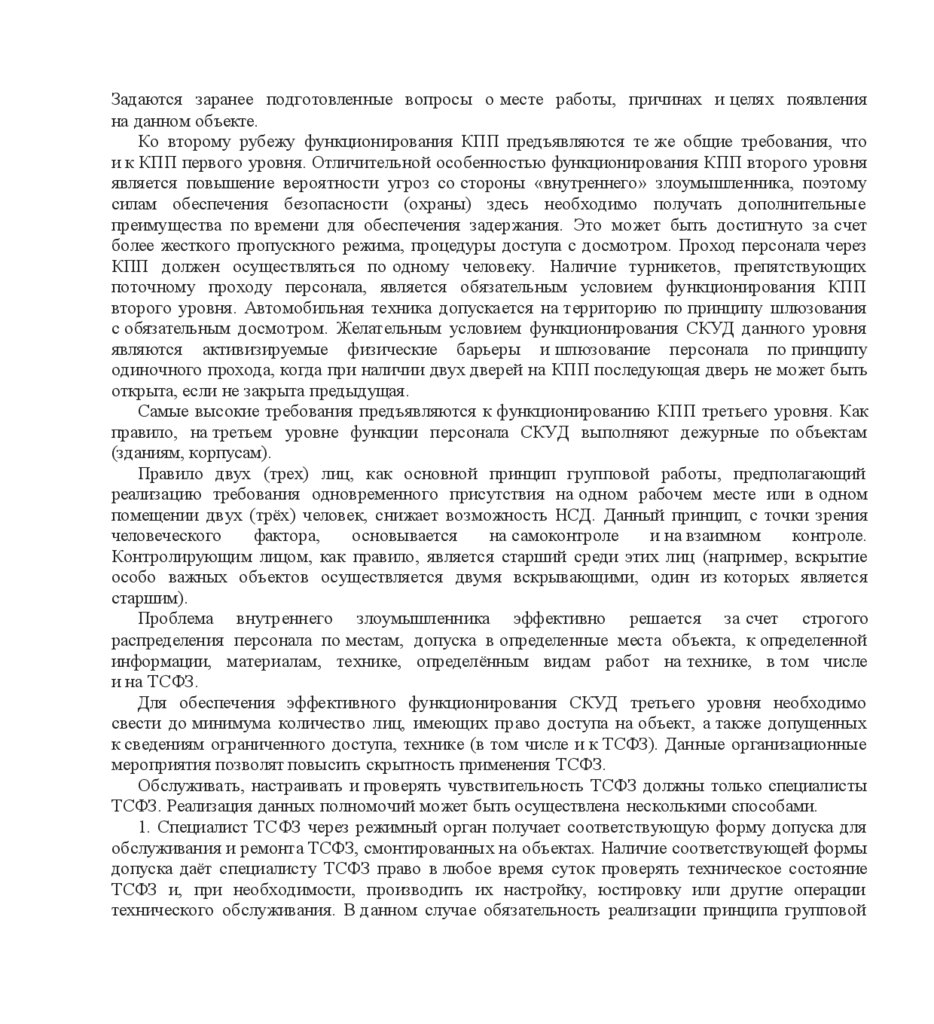

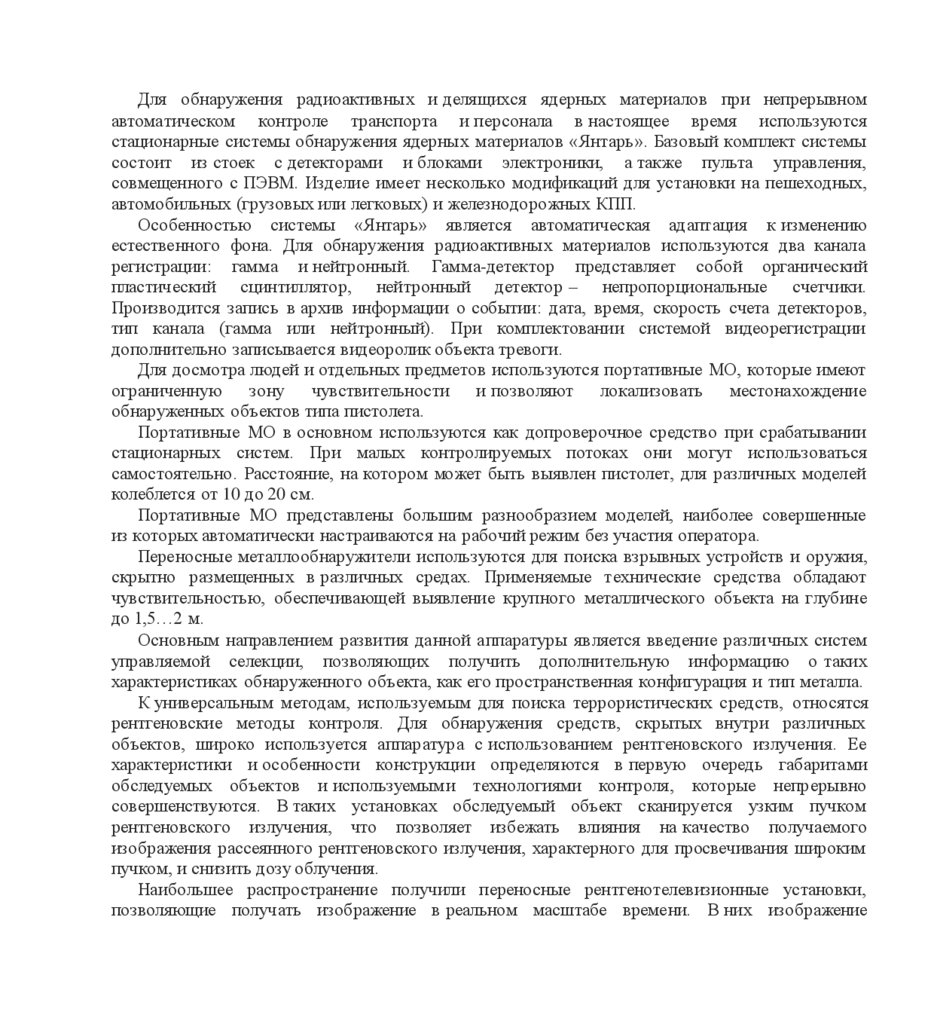

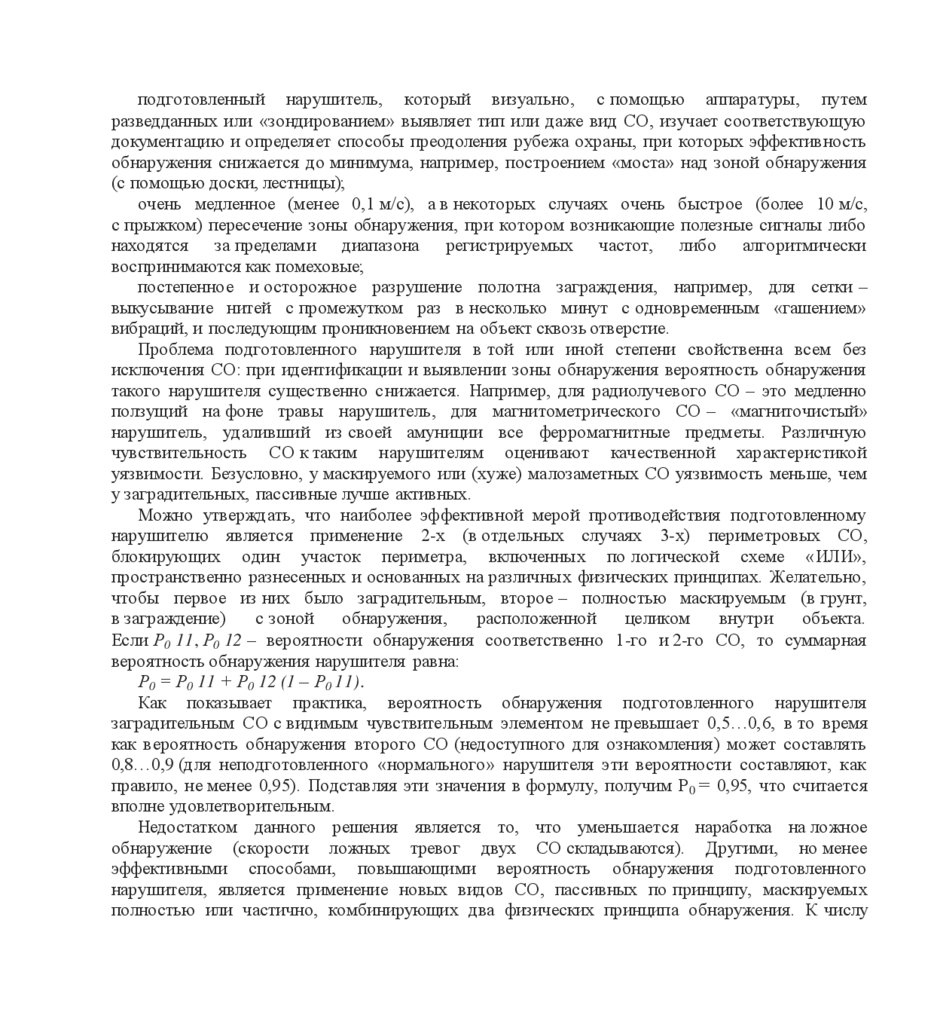

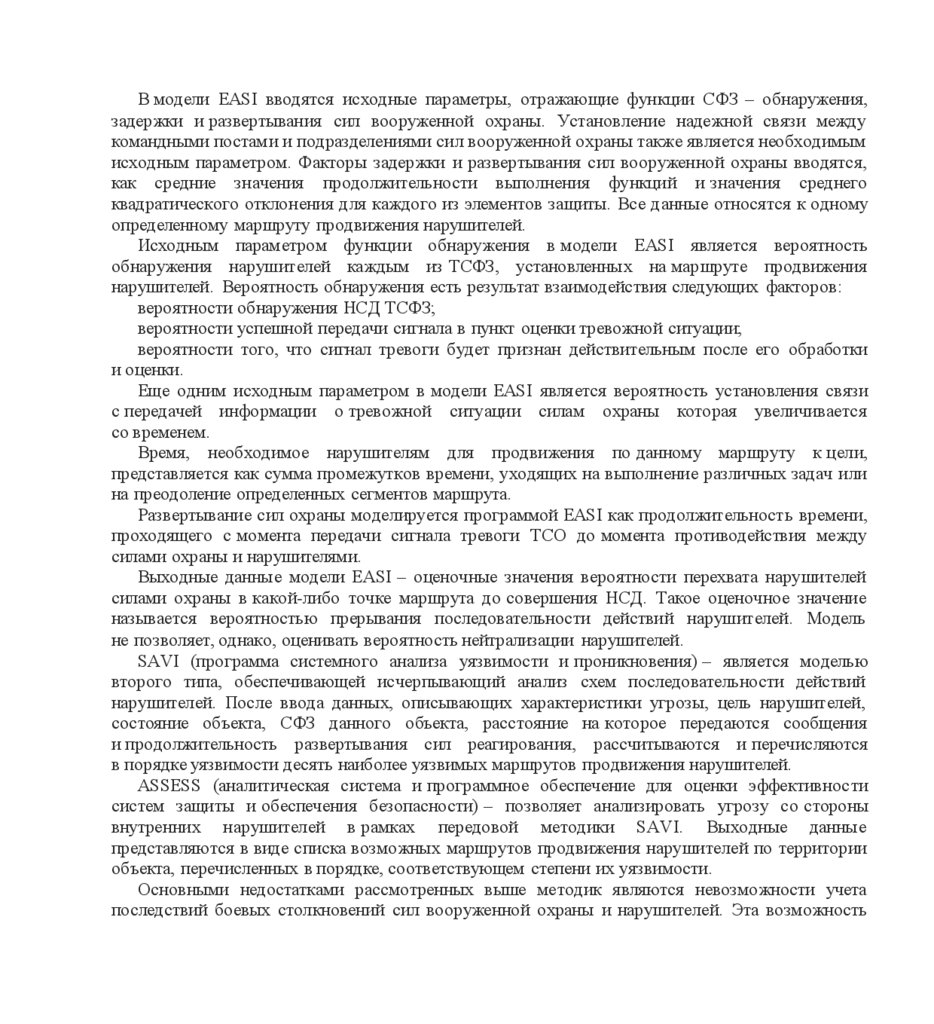

Зависимость вероятности обнаружения нарушителя от времени между моментом передачи

сигнала тревоги и моментом принятия решения на действия сил обеспечения безопасности

(охраны) показана на рис. 2.

29.

Рис. 2. Зависимость вероятности обнаружения нарушителя от времени на оценку ситуациии принятие решения

Средство

обнаружения

срабатывает

в момент

времени То.

К моменту

времени Т1, Т2 или Т3оператор идентифицирует информацию от СО и принимается решение

на действия сил обеспечения безопасности (охраны). Если время, прошедшее с момента

срабатывания СО до момента принятия решения, невелико (Т1), то вероятность

обнаружения Рd будет близка к вероятности срабатывания СО, Рs*.

Инженерные средства, усиленные двери, окна, стены помещений, сейфы увеличивают время

на возможное проникновение нарушителя на объект.

Если инженерные средства и ТСФЗ рассматриваются как средства, выполняющие функции

обнаружения и задержки, то силы обеспечения безопасности (охраны) необходимо

рассматривать как составную часть СФЗ, функционально отвечающую за охрану, основной

задачей которой является перехват и нейтрализация нарушителя до момента совершения им

каких-либо действий в отношении объекта. То есть силы обеспечения безопасности (охраны)

30.

необходимо рассматривать как силы предупреждения, противостояния и ликвидации различныхугроз объекту.

Выполнение задач по созданию на объекте надежной и высокоэффективной СФЗ или оценка

данной системы уже действующего объекта начинается с анализа возможных угроз и выбора

адекватных средств и методов ФЗ.

Возможные угрозы классифицируются как:

квалифицированные;

неквалифицированные;

угрозы организованной силой;

внутренние угрозы;

комбинированные угрозы.

Оценка возможных угроз проводится по следующим направлениям:

угрозы технике, материальным ценностям, имуществу, оборудованию, инженерным

средствам и ТСФЗ, в том числе акции саботажа, захват или хищение;

безопасность информации;

безопасность персонала службы безопасности (охраны) и персонала объекта.

Определение приоритетов в вышеперечисленных направлениях зависит от категории

(степени важности) объекта и решаемых задач.

Последовательность в оценке угроз достигается за счет:

выявления наиболее уязвимых мест в СФЗ, анализа статистики происшествий на объекте

и подсчета возможного ущерба по каждому виду угроз;

моделирования действий нарушителя;

анализа режима и графиков работы объекта, процедуры доступа;

наблюдения за взаимоотношениями в коллективе, устранения различного рода конфликтов.

Таким образом, рассмотрение проблемы в следующей последовательности: что необходимо

защищать, от кого защищать и как защищать, – позволит объективно определить критерии

возможных угроз и принять меры по уменьшению (минимизации) НСД и уменьшению

возможных последствий.

Чем сложнее и разветвленнее СФЗ объекта, тем больше времени потребуется на ее

преодоление, и тем больше вероятность того, что угроза будет обнаружена и ликвидирована.

Использование комплексов современных инженерных средств и ТСФЗ позволяет с высокой

достоверностью представить силам обеспечения безопасности (охраны) информацию о месте

нарушения, направлении движения и возможном замысле действий нарушителя. Высокое

качество организации безопасности, умелые и слаженные действия сил обеспечения

безопасности (охраны), их подготовка позволяют значительно повысить вероятность того, что

угрозы будут предупреждены или нейтрализованы до совершения каких-либо НСД.

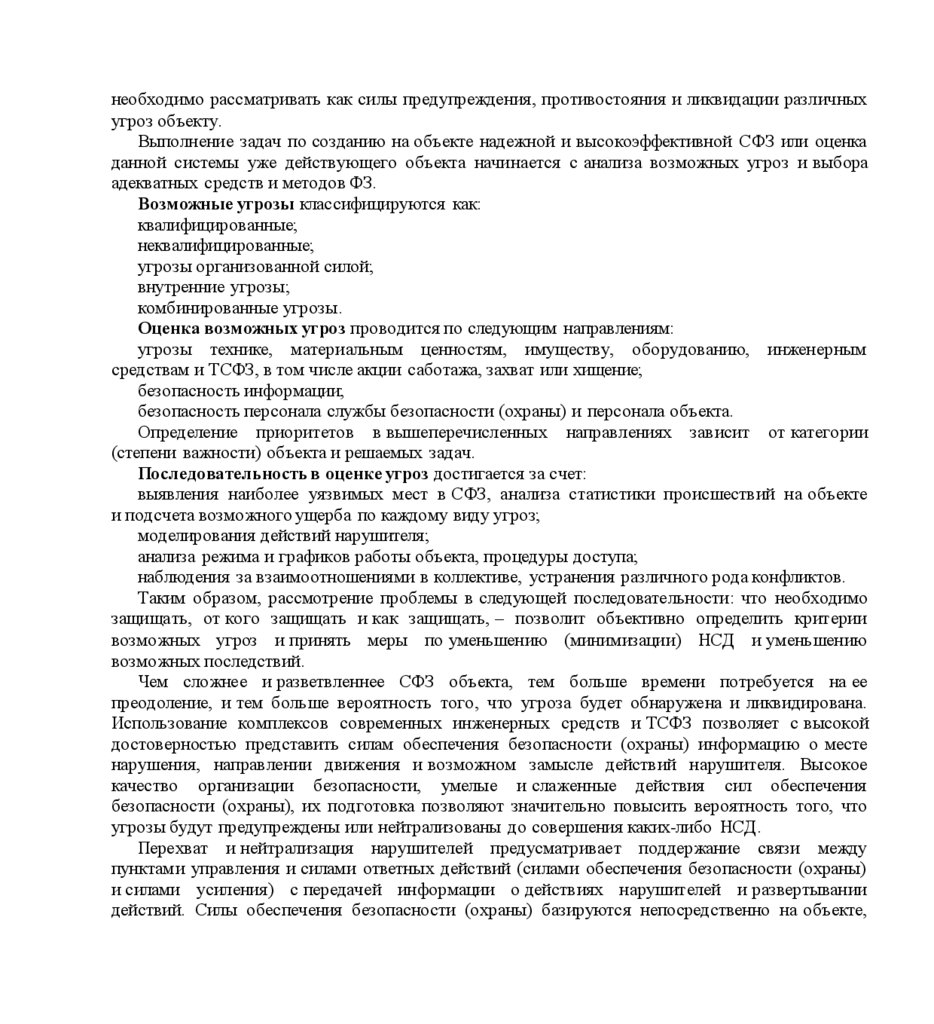

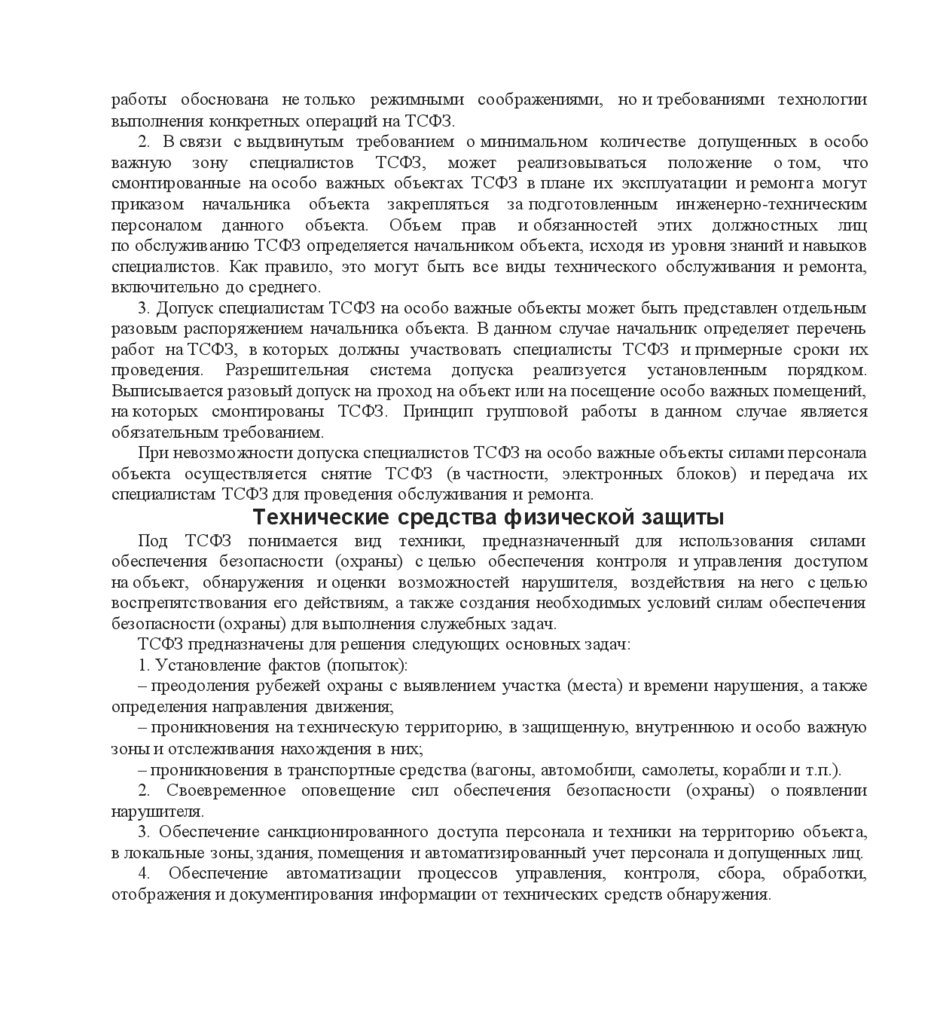

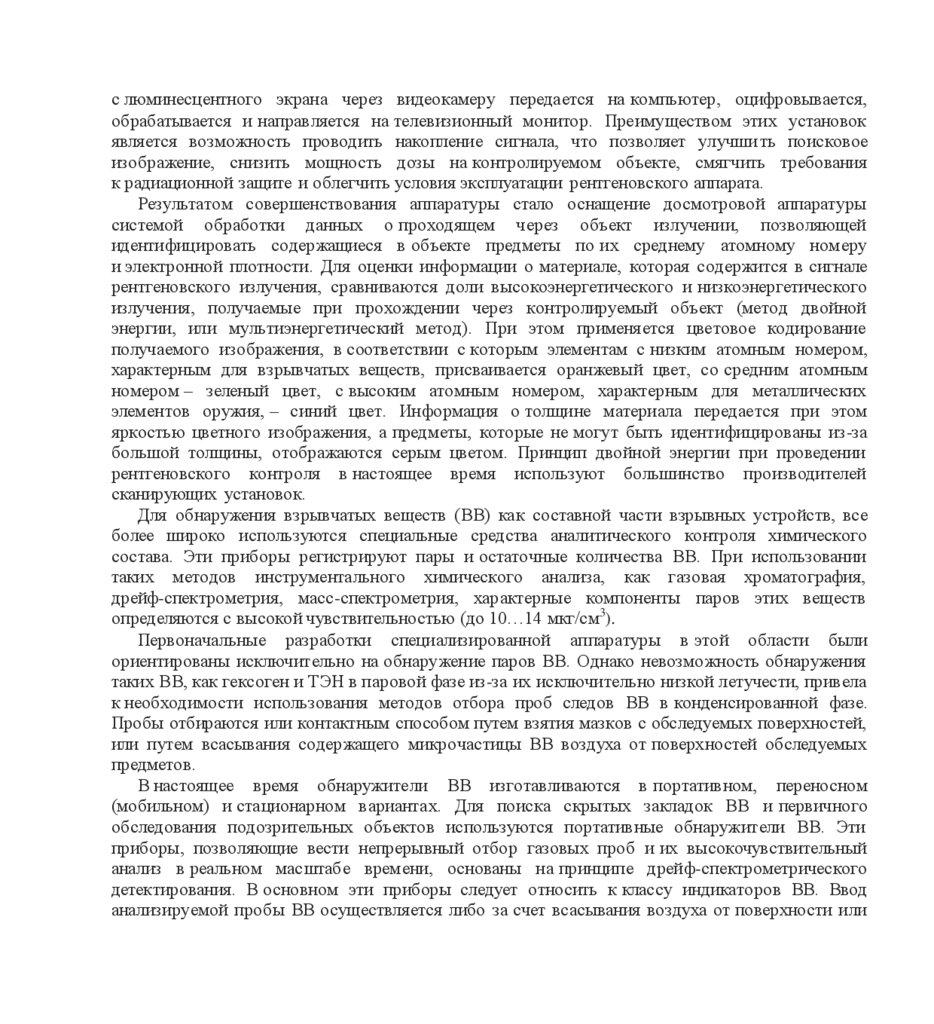

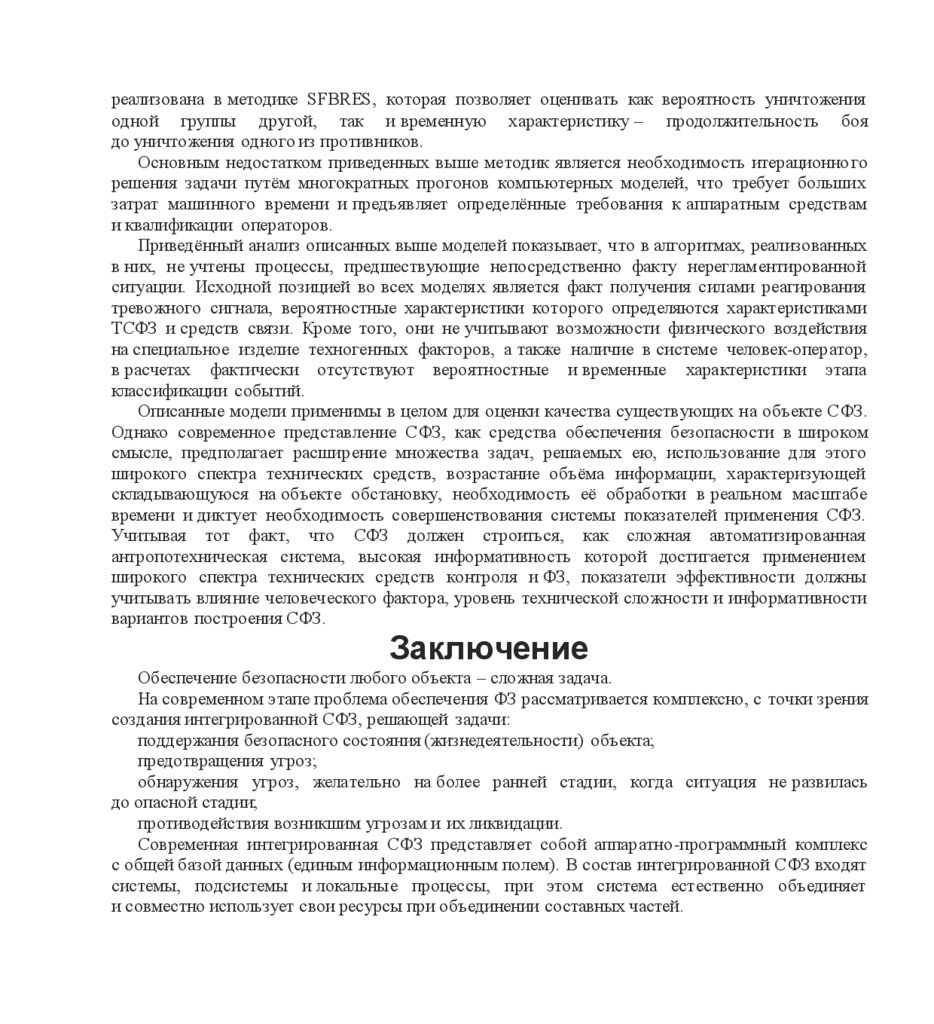

Перехват и нейтрализация нарушителей предусматривает поддержание связи между

пунктами управления и силами ответных действий (силами обеспечения безопасности (охраны)

и силами усиления) с передачей информации о действиях нарушителей и развертывании

действий. Силы обеспечения безопасности (охраны) базируются непосредственно на объекте,

31.

а силы усиления (группы быстрого реагирования), как правило, на удаленной территории.Эффективность поддержания связи с силами ответных действий определяется вероятностью

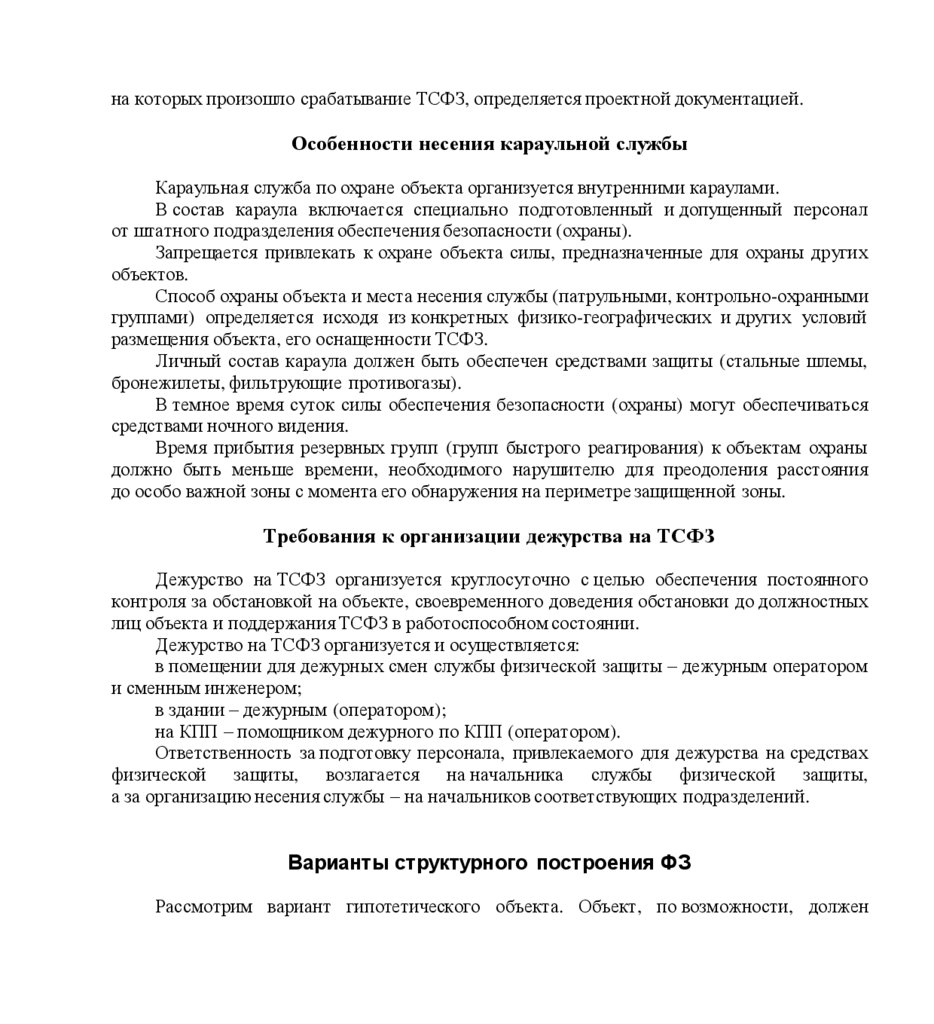

поддержания бесперебойной связи и продолжительностью времени, необходимого для передачи

сообщений. Зависимость вероятности установления и поддержания бесперебойной связи

от времени связи между пунктами управления представлена на рис.3.

Рис. 3. Зависимость вероятности установления и поддержания бесперебойной связи с силами

реагирования от времени связи между пунктами управления

Продолжительность времени, проходящего с момента передачи первоначального сообщения,

может значительно изменяться в зависимости от метода поддержания связи. По прошествии

этого первоначального периода вероятность поддержания бесперебойной связи начинает быстро

возрастать. С каждым повторением сообщения вероятность передачи точной информации

возрастает.

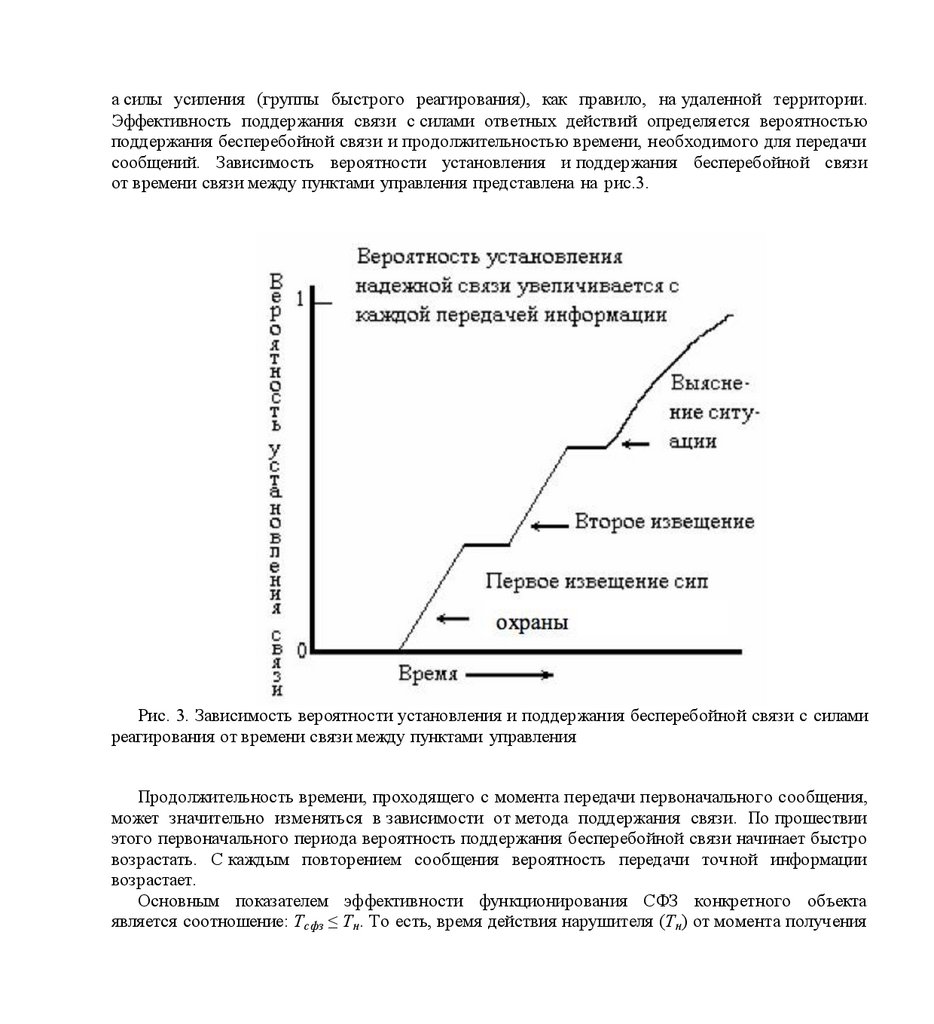

Основным показателем эффективности функционирования СФЗ конкретного объекта

является соотношение: Тсфз ≤ Тн. То есть, время действия нарушителя (Тн) от момента получения

32.

сигнала ТСФЗ о его проникновении на охраняемую территорию (данный факт определяется какобнаружение проникновения) до момента ликвидации угрозы должно быть большим или,

в крайнем случае, равным времени реакции СФЗ (Тсфз) по обнаружению и пресечению действий

нарушителя.

Таким образом, для эффективной СФЗ ее функции должны быть выполнены в течение

периода времени (Тсфз) меньшего, чем период времени, необходимого нарушителю для

выполнения своих задач (Тн).

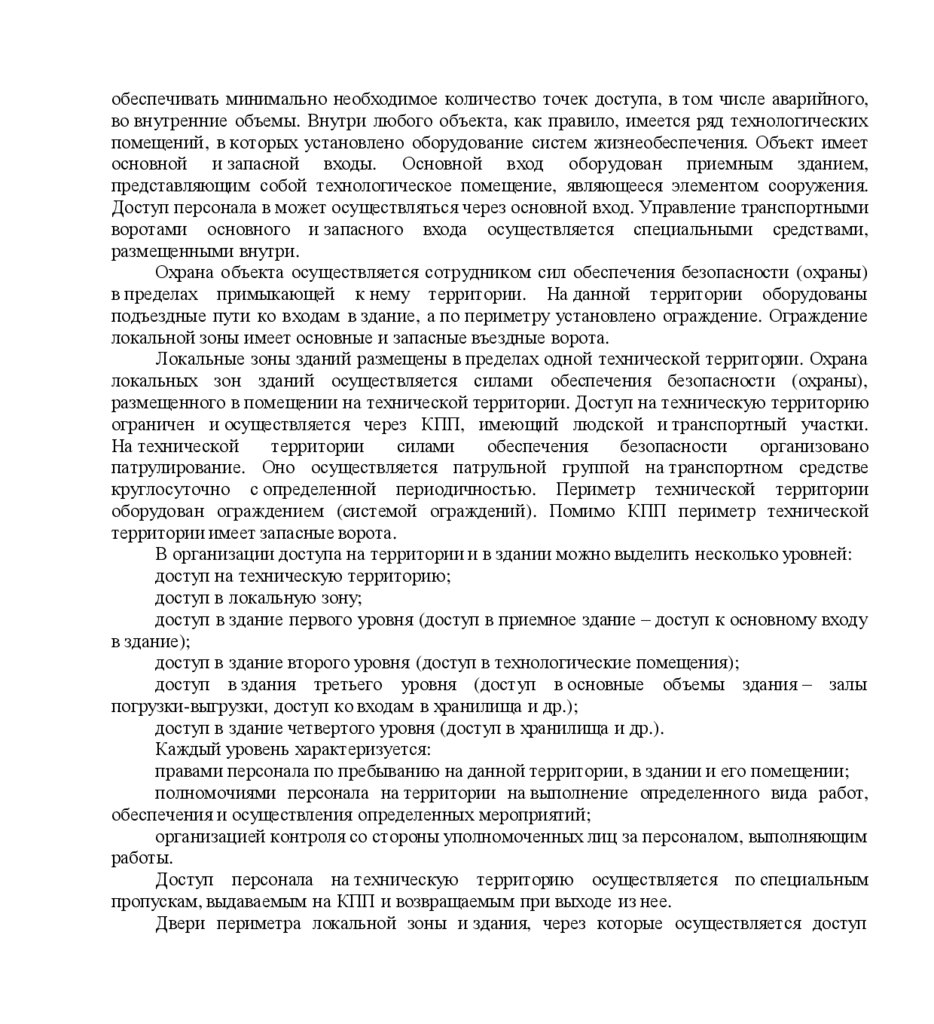

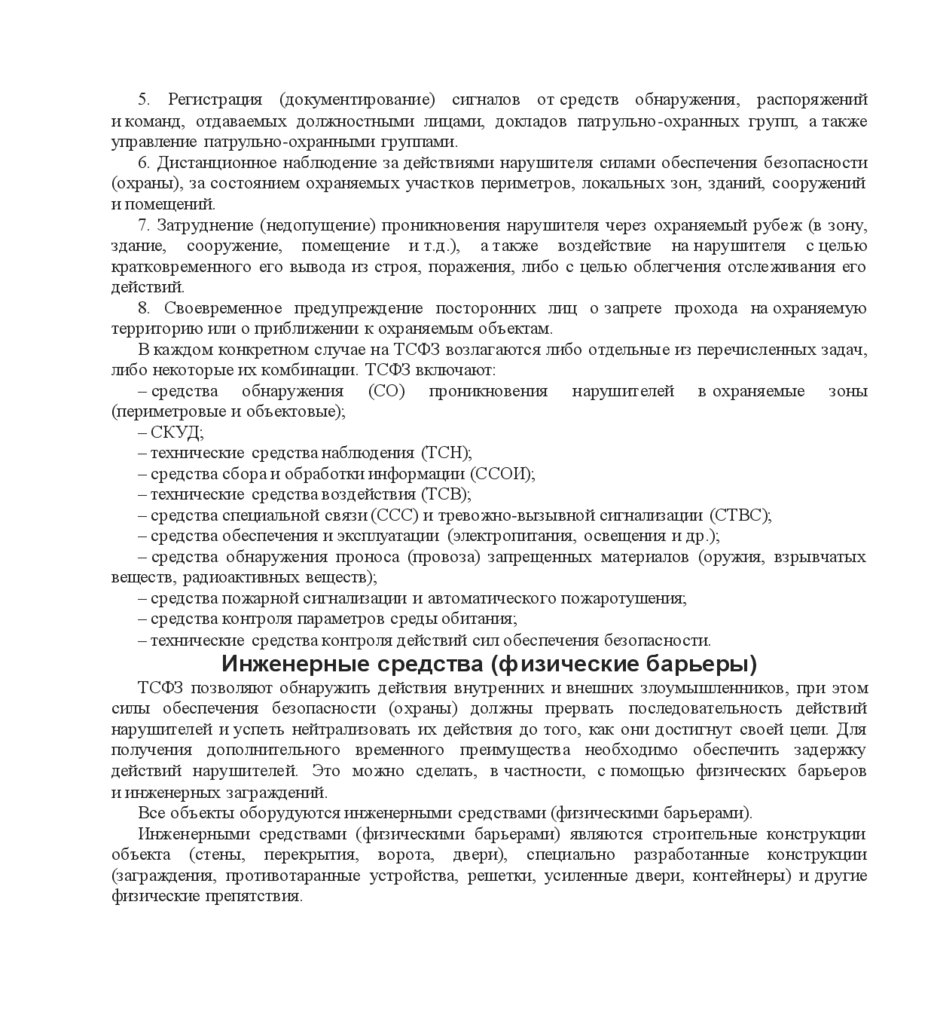

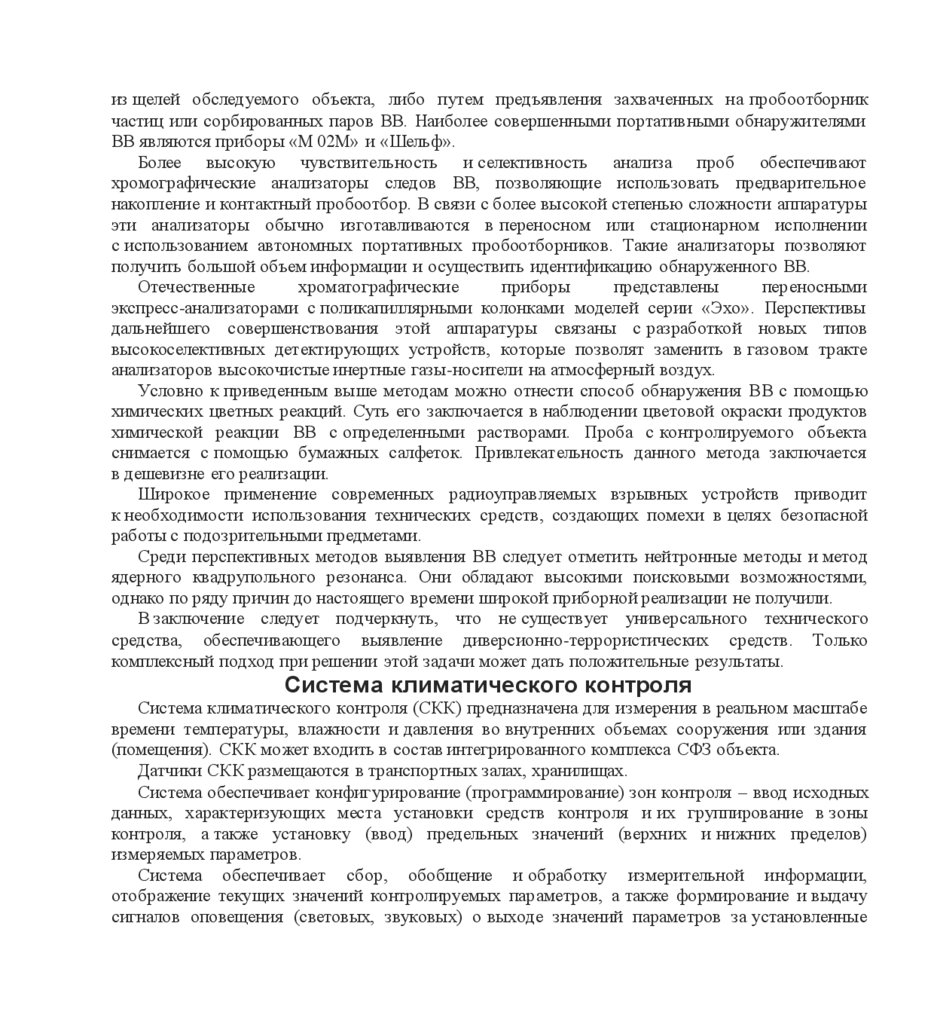

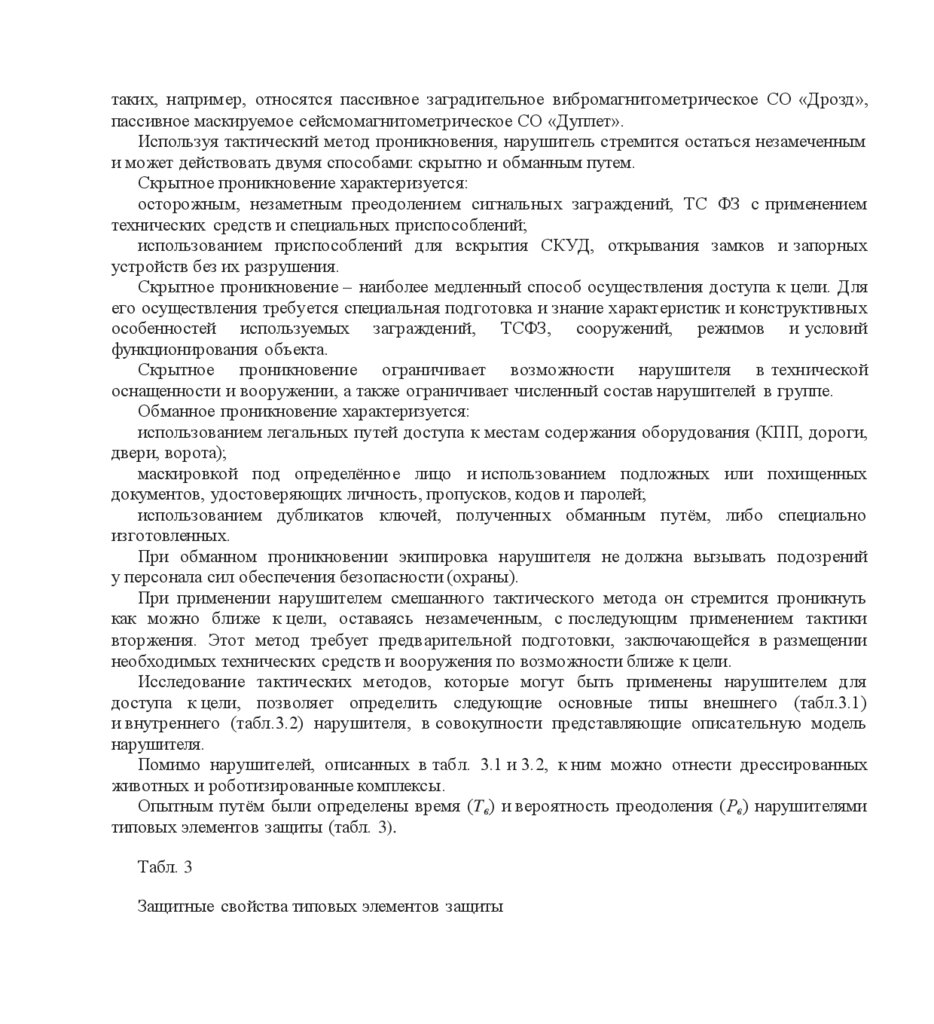

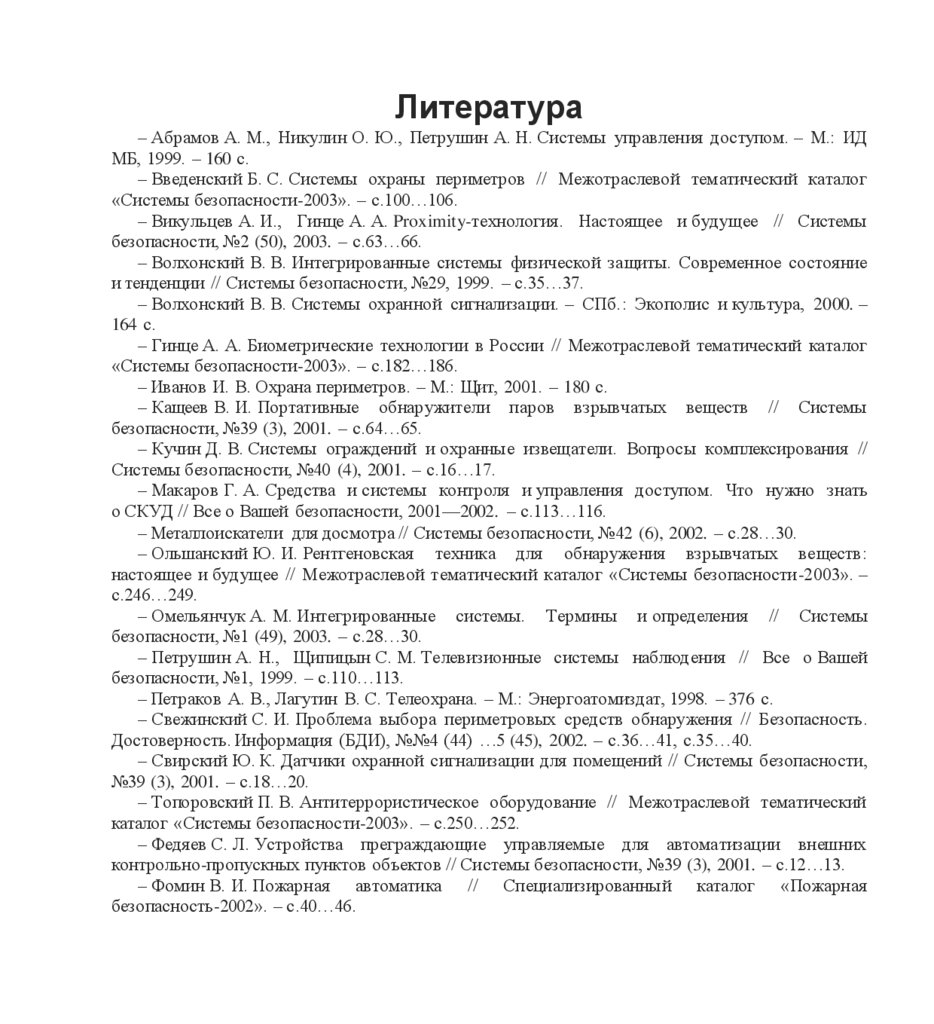

На рис. 4 показана временная структура выполнения задач нарушителем и СФЗ.

Рис. 4. Временная структура выполнения задач нарушителем и СФЗ

Из рис. 4 видно, что продолжительность времени, необходимого нарушителю для

выполнения задач, зависит от эффективности задержки, обеспечиваемой СФЗ объекта.

Нарушители могут начать выполнение своей задачи несколько ранее подачи первого сигнала

тревоги, в момент, обозначенный временем То. Время выполнения задачи нарушителями

до момента То показано прерывистой линией, поскольку, как отмечалось выше, функция

33.

задержки до обнаружения действий нарушителя практически не играет роли. После передачипервого сигнала тревоги полученная информация должна быть зарегистрирована и определена

достоверность тревожного сигнала. Время окончания оценки достоверности сигнала тревоги

обозначено как момент времени Та. В этот момент информация о местонахождении нарушителя

на рубеже обнаружения должна быть передана силам обеспечения безопасности (охраны). Затем

необходимо время для принятия решения, постановки задач и развертывания (экипирования

и прибытия или доставки) сил обеспечения безопасности (охраны) для перехвата

и нейтрализации нарушителя.

При наличии в СФЗ активизируемых физических барьеров, заграждений и средств,

основанных на нелетальных технологиях, а также других средств воздействия, необходимо

учитывать время, отводимое на их активизацию (разворачивание). При наличии в СФЗ

телевизионных средств наблюдения достоверность сигнала тревоги сигнала резко возрастает.

При этом силы обеспечения безопасности (охраны) не будут разворачиваться на возможные

ложные сигналы ТСФЗ, так как информация о состоянии рубежа охраны (о наличии или

отсутствии нарушителя), будет поступать на монитор оператора в реальном времени.

Момент, в который силы ответного действия перехватывают и нейтрализуют нарушителя,

обозначается как Т1, а момент выполнения нарушителям своих задач обозначается как Тс. Для

того, чтобы СФЗ могла успешно выполнить свои функции, момент перехвата и нейтрализации

нарушителя Т1должен наступить раньше момента выполнения нарушителем задачи Тс.

Обнаружение нарушения рубежа охраны (передача первого сигнала тревоги), должно произойти

как можно раньше, а моменты времени То, Та и Т1 должны находиться в точках, расположенных

как можно ближе к началу оси отсчета времени.

Типовой объект обычно представляет собой совокупность охраняемых площадок различного

назначения. СФЗ объекта предусматривает наличие технической территории, защищенной,

внутренней и особо важных зон, требования к охране которых различны, при этом защитные

меры усиливаются от периферии к центру.

Важнейшим элементом СФЗ объекта является техническая территория, на которой

расположены технологические здания, ангары, павильоны, другие объекты. Внутри технической

территории создаются защищенные (локальные) зоны, в которых расположены охраняемые

здания. Периметр каждой защищенной зоны оборудуется инженерными и техническими СФЗ,

СКУД, средствами обнаружения проноса (провоза) радиоактивных веществ, взрывчатых

веществ, металла. По периметру защищенной зоны устанавливается не менее двух физических

барьеров.

Здания, их внутренние помещения, объемы и площади оборудуются техническими

средствами.

Должностные лица сил обеспечения безопасности (службы безопасности, охраны) должны

быть наделены соответствующими полномочиями для принятия решений в чрезвычайных

ситуациях. Силы обеспечения безопасности (охраны) в тактике действий по сигналам ТСФЗ

должны действовать на опережение НСД нарушителя.

34.

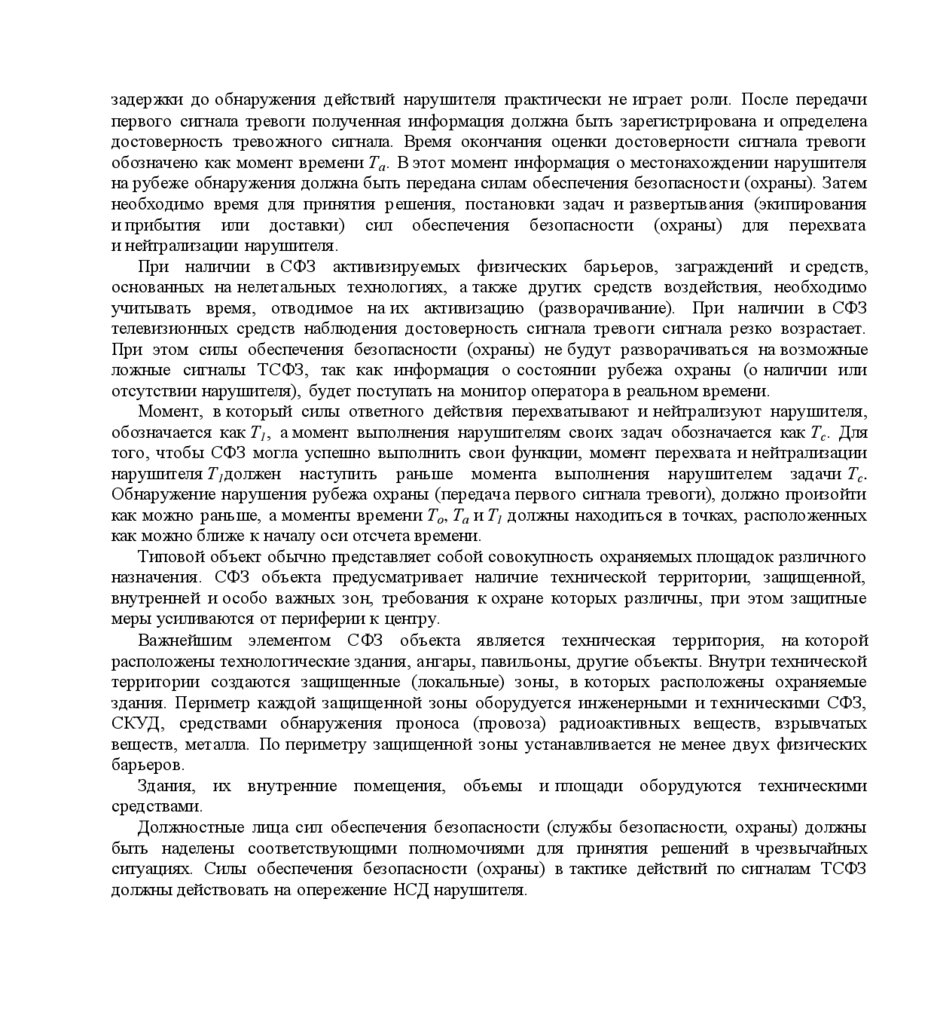

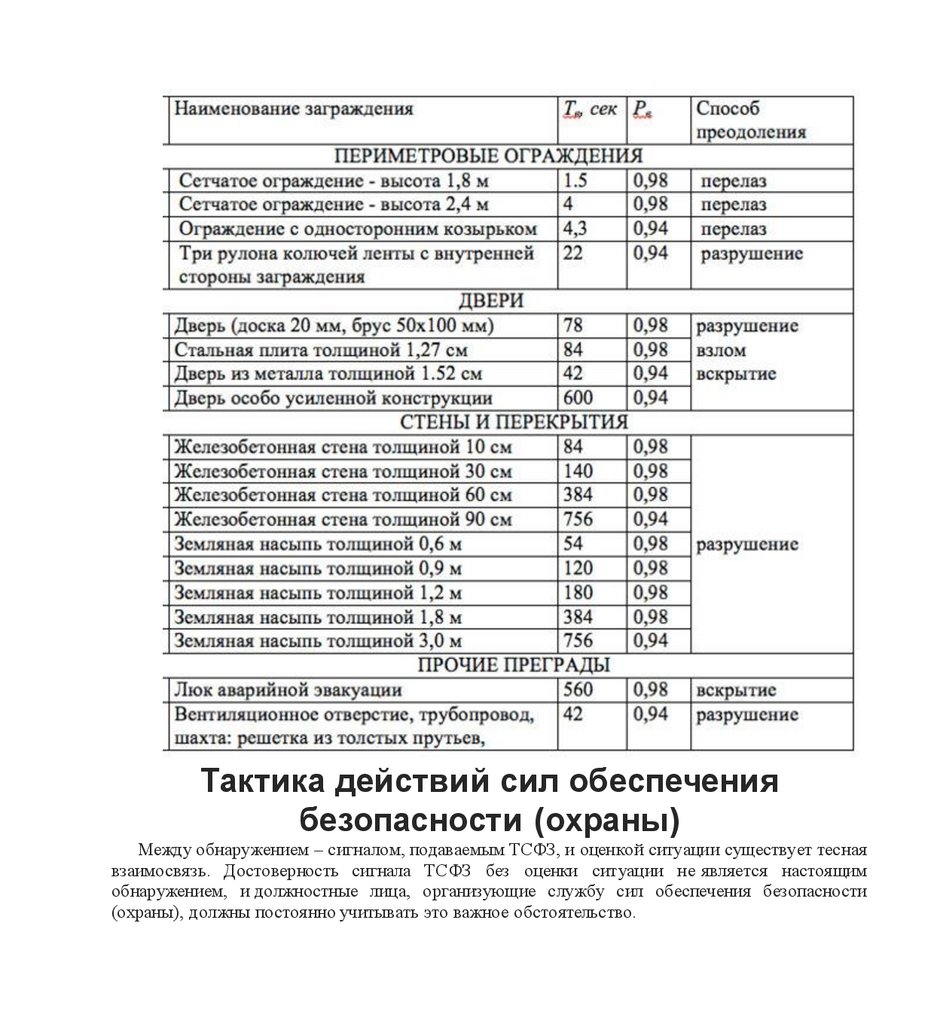

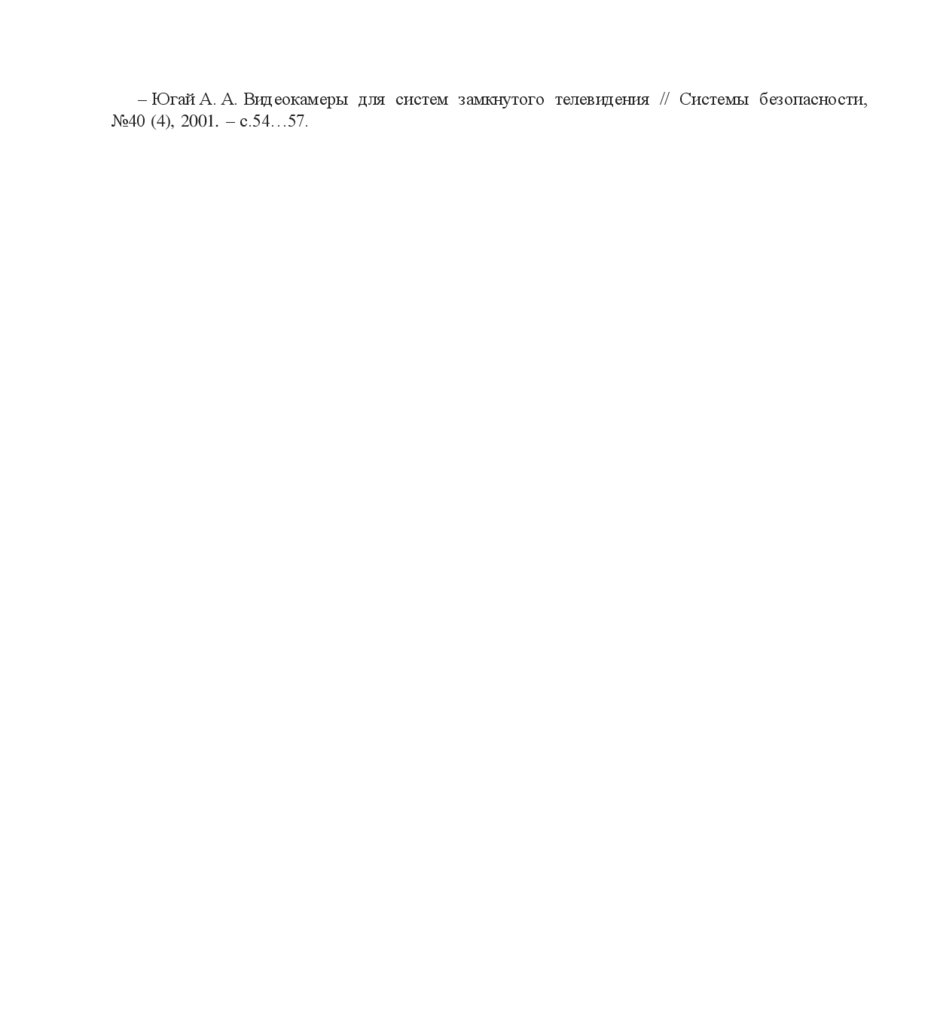

Зональный принцип построения СФЗ предполагает создание «вложенных» друг в друга зонФЗ (защищенная зона, внутренняя зона, особо важная зона – зона недоступности), как это

показано на рис. 5. Каждая зона имеет «кольцо» защиты вокруг охраняемого объекта, плотность

и полнота которого возрастает в соответствии со вложенностью зоны.

Рис. 5. Зональный принцип построения СФЗ

Доступ персонала в каждую зону осуществляется через специально оборудованные СКУД

внешние и внутренние КПП. Входы (выходы) в оборудуются замковыми, в том числе

кодоблокировочными устройствами.

СФЗ объекта включает несколько рубежей обнаружения, которые оснащаются техническим

средствами обнаружения, работающими на различных физических принципах. Рубежи

обнаружения могут комплексироваться, как правило, на двух (первом и втором), рубежах

охраны.

Степень защищенности объекта с увеличением числа и качества физических барьеров (в том

числе с размещением на них средств обнаружения) значительно возрастает за счет увеличения

времени на их преодоление и внесения большей неопределенности о СФЗ в целом. Наиболее

полно отвечает требованиям обеспечения высокой степени защищенности объекта

многорубежная глубокоэшелонированная СФЗ. Она включает в себя несколько различных

рубежей обнаружения на рубежах охраны. При оснащении рубежей охраны средствами

обнаружения, исходят из требования о том, что плотность и качество ТСФЗ должны возрастать

35.

по мере приближения нарушителя к цели. Охраняемые здания оборудуются объектовымисредствами обнаружения, причём блокируются различные элементы – окна, двери, объёмы,

площади, стены, перегородки, сейфы. Возможно устройство блокирования особо ценных

материальных объектов на изъятие.

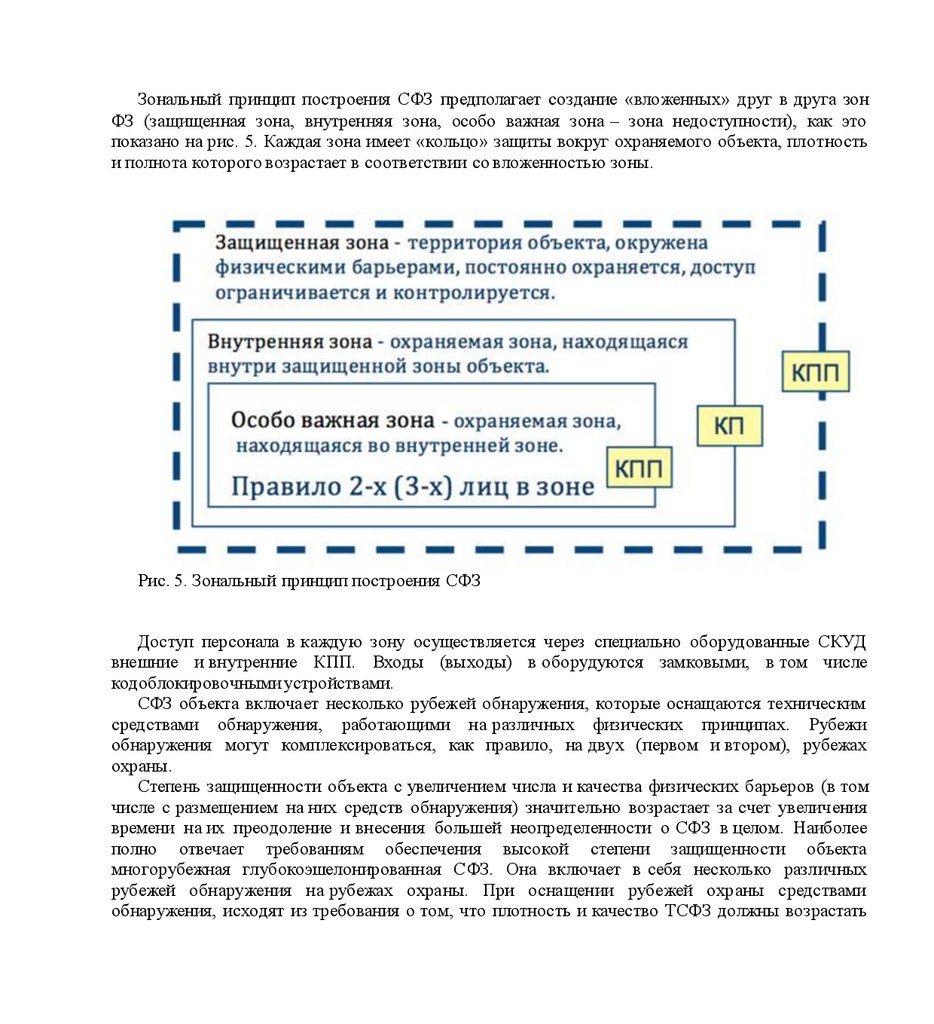

К СФЗ объектов выдвигается требование повышенной живучести, то есть возможности

автономного функционирования отдельных частей при выходе из строя центрального пульта

системы сбора и обработки информации, пропадании электроснабжения, обрыве линий связи

и т. п.

Для обеспечения живучести системы следует выделять группу инженерных средств и ТСФЗ,

используемых для физической защиты отдельной охраняемой зоны. Для управления работо й

указанной группы ТСФЗ должен организовываться локальный пульт управления (ЛПУ),

имеющий все необходимые элементы индикации и связи и обеспечивающий ФЗ охраняемой

зоны в автономном режиме.

СФЗ следует строить на базе унифицированных модулей, совместимых между собой.

Управление ТСФЗ (например, СКУД) осуществляется с центрального пульта управления (ЦПУ)

или с ЛПУ СФЗ. Информация с ЛПУ должна дублироваться на ЦПУ.

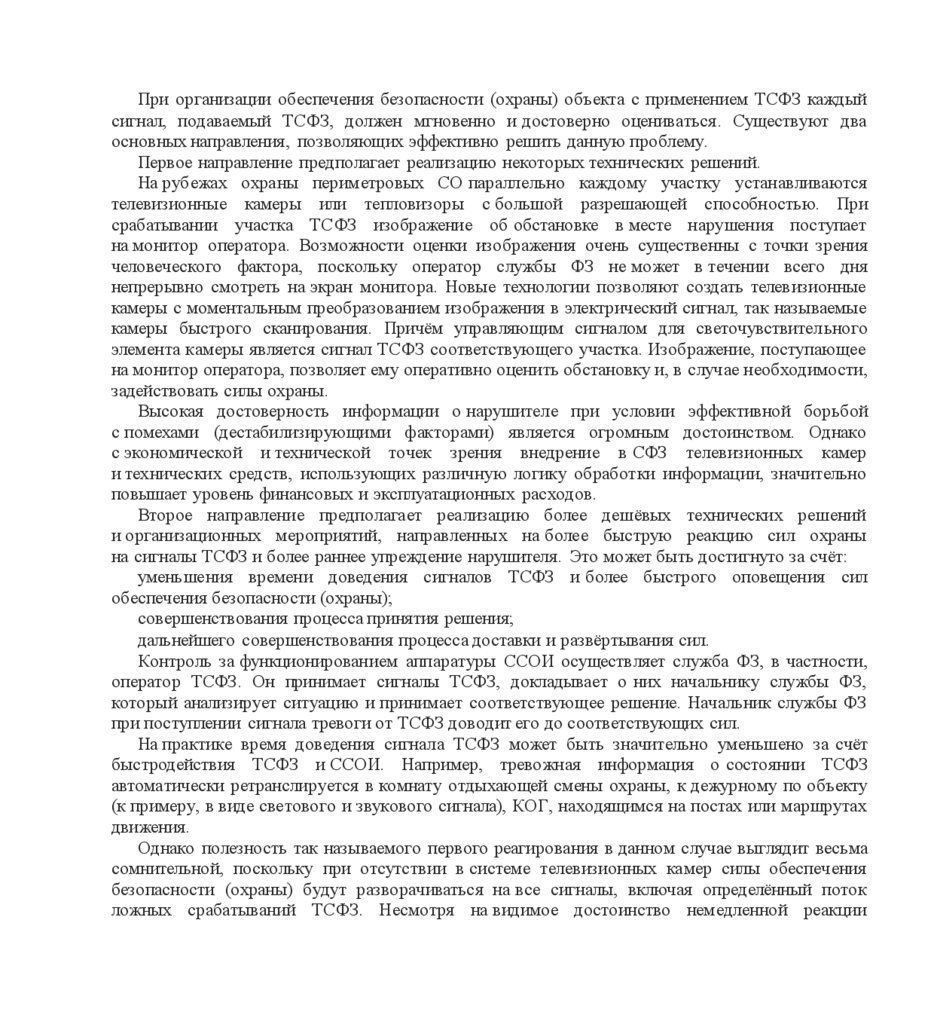

На рис. 6 приведён пример построения СФЗ объекта по блочно-модульному принципу.

Каждая подсистема («Проходные» и «Здания») сохраняет работоспособность в автономном

режиме под управлением ЛПУ.

Рис. 6. Пример блочно-модульного построения СФЗ

36.

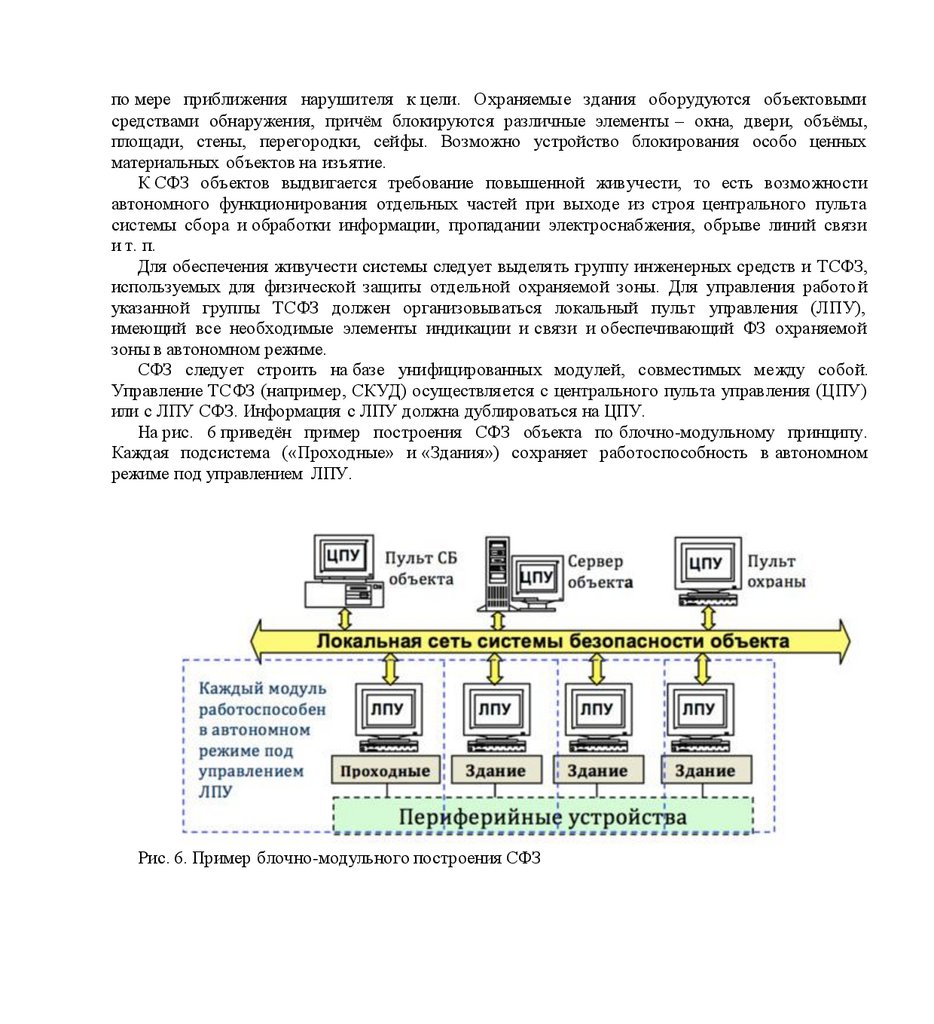

Нарушение функционирования отдельных элементов СФЗ не должно приводитьк нарушениям функционирования СФЗ в целом. Резервирование отдельных функций может

осуществляться за счет компенсационных мероприятий. На рис. 7 приведен пример

резервирования ЦПУ в интегрированной СФЗ объекта.

При выходе из строя рабочего сервера его функции немедленно берёт на себя резервный

сервер, который постоянно работает в «горячем резерве» и содержит всю необходимую

информацию.

Рис. 7. Пример резервирования элементов СФЗ

Важным принципом построения СФЗ является постоянный автоматизированный контроль

функционирования СФЗ. Данный принцип предполагает, что все события, распознаваемые СФЗ

объекта, сохраняются в памяти компьютера. К ним относятся проходы через КПП, отклонения

от режима, тревожные ситуации, неисправности, действия операторов и администраторов

системы, специфические события. Вся информация о событиях должна быть доступна службе

безопасности и может быть использована для расследования или контроля. Эти меры

значительно затрудняют НСД внутреннего нарушителя, в том числе из числа персонала,

сотрудников службы ФЗ объекта и сил обеспечения безопасности (охраны).

Принцип резервирования элементов СФЗ состоит в обеспечении условия – нарушение

функционирования отдельных элементов СФЗ не должно приводить к нарушениям

функционирования СФЗ в целом. Резервирование отдельных функций может осуществляться

за счет компенсационных мероприятий. Например, в интегрированной СФЗ при выходе из строя

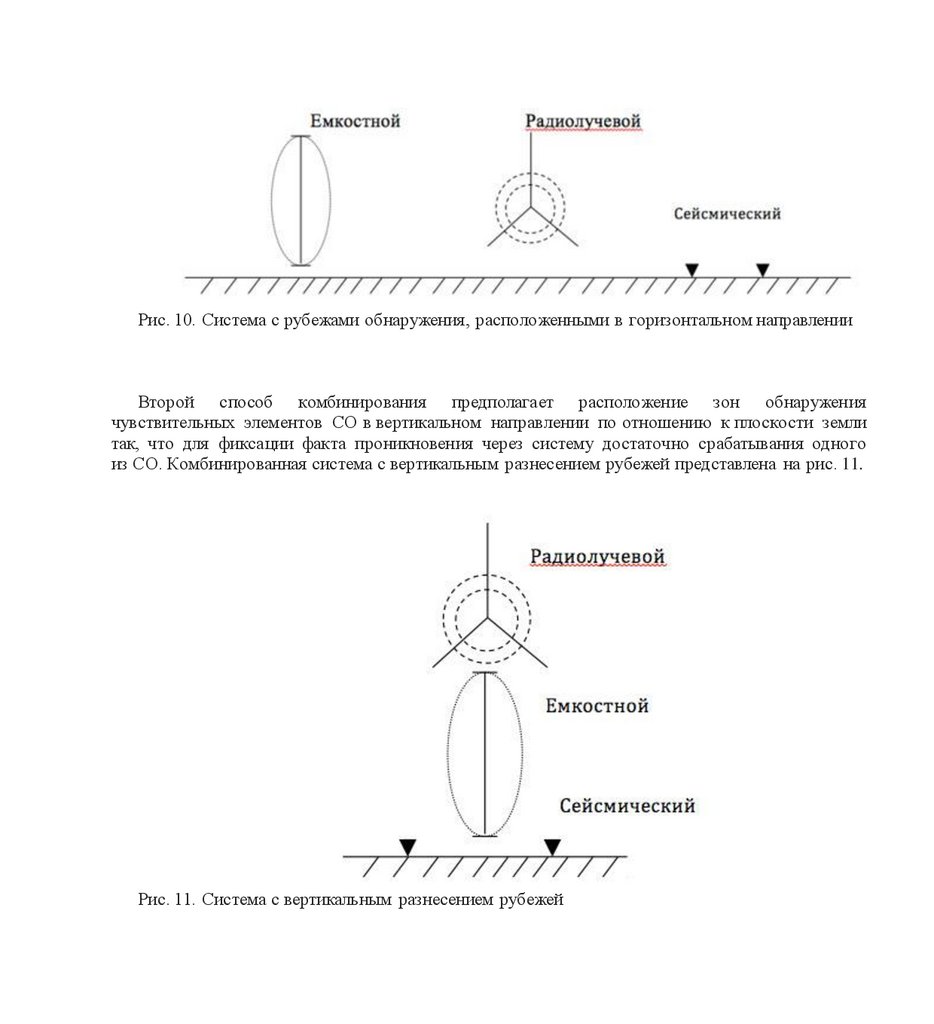

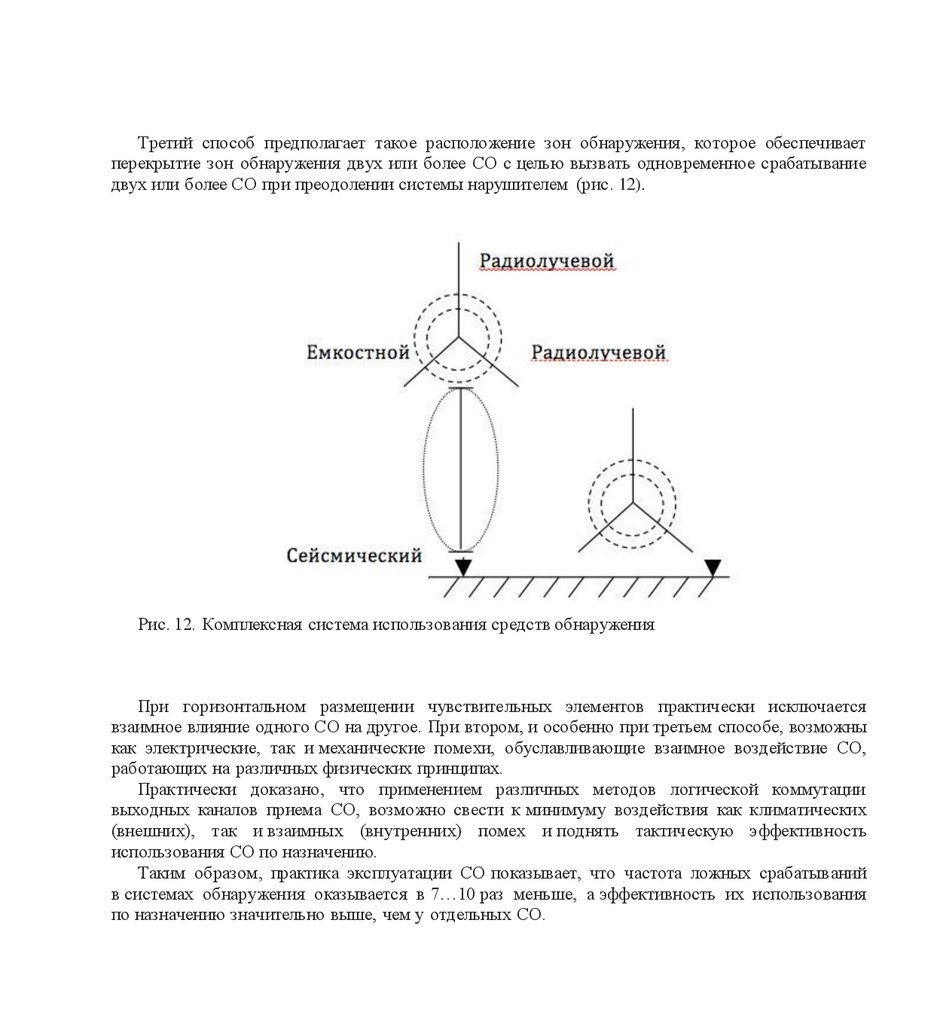

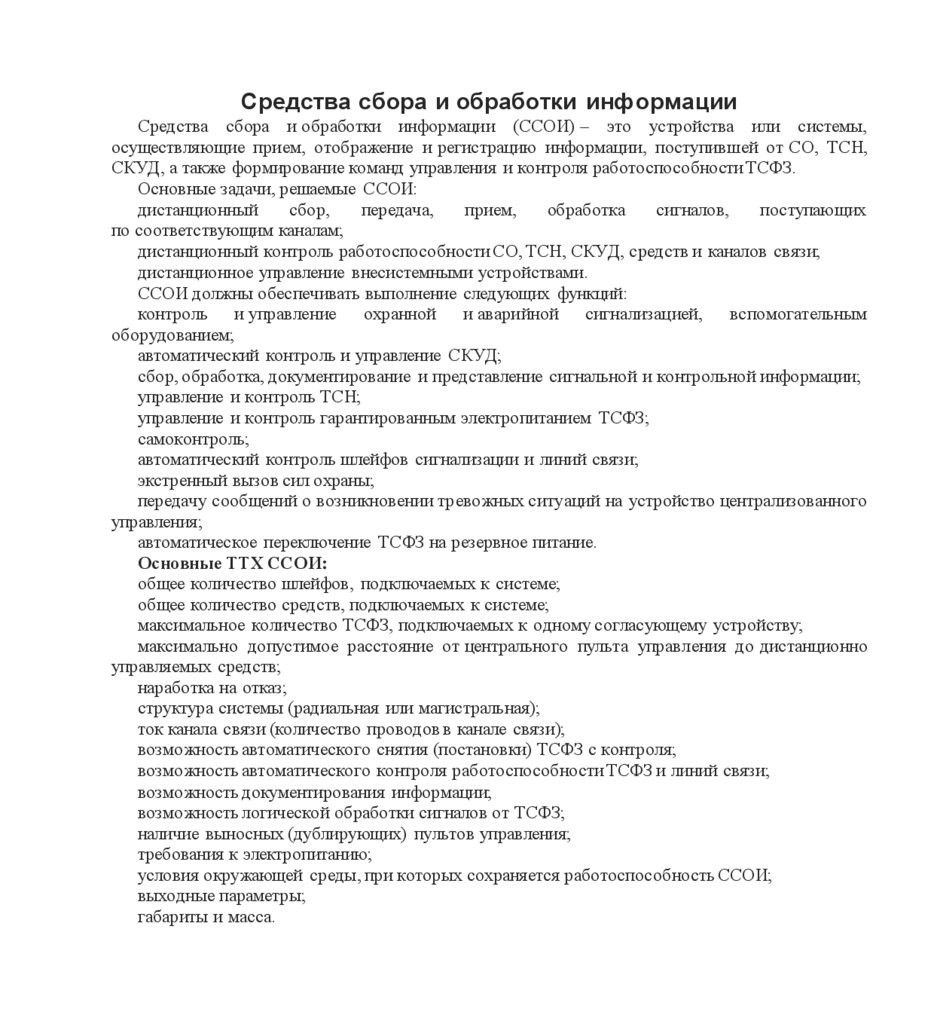

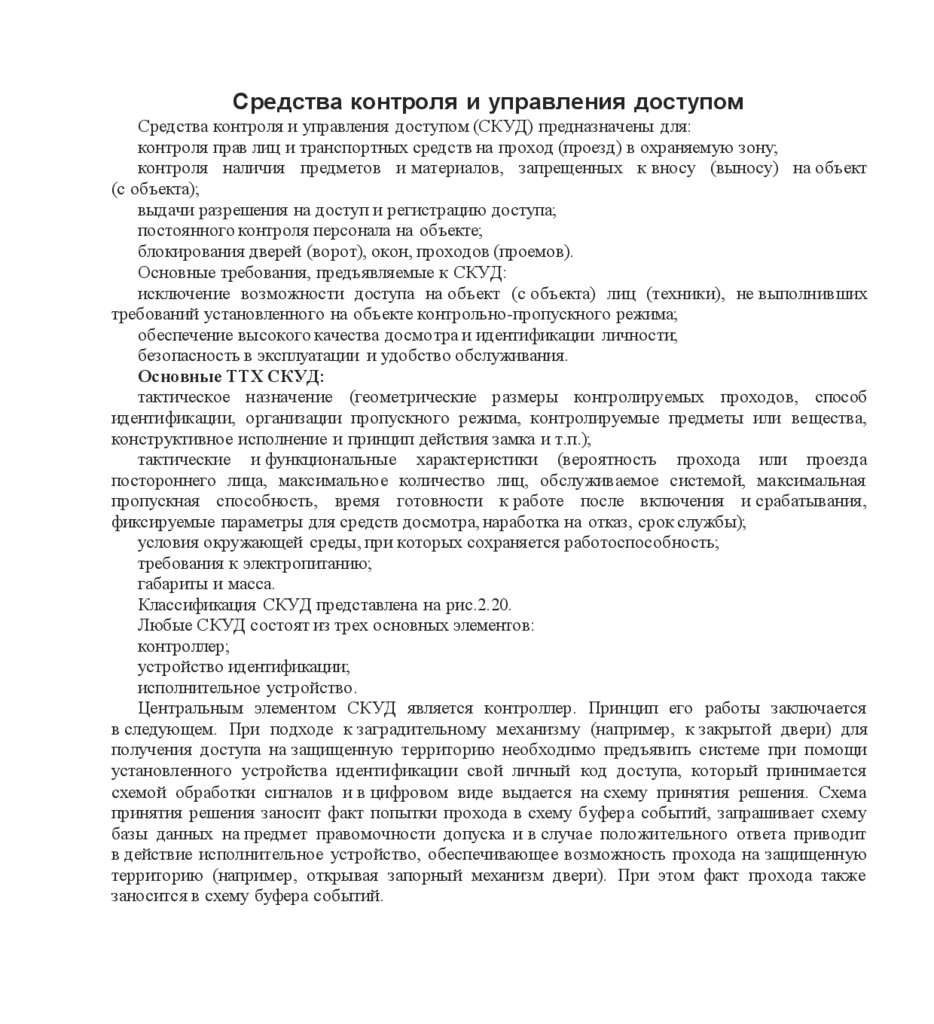

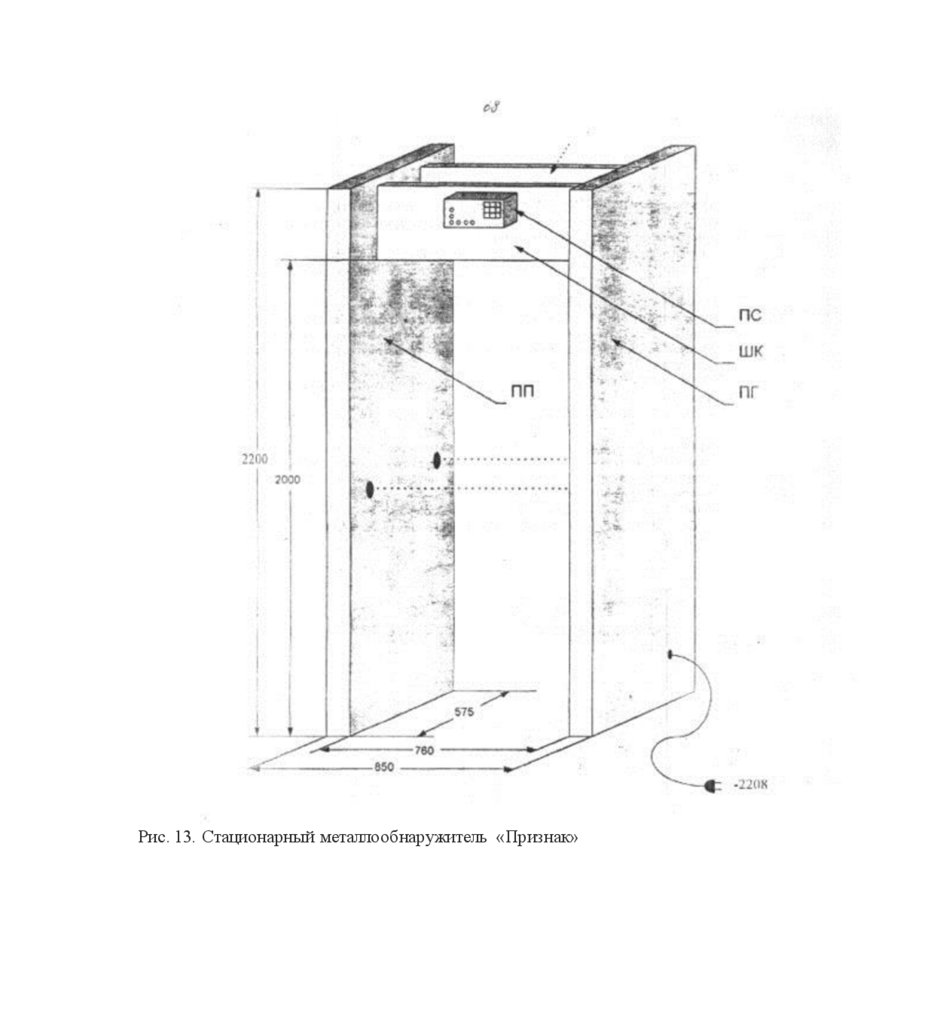

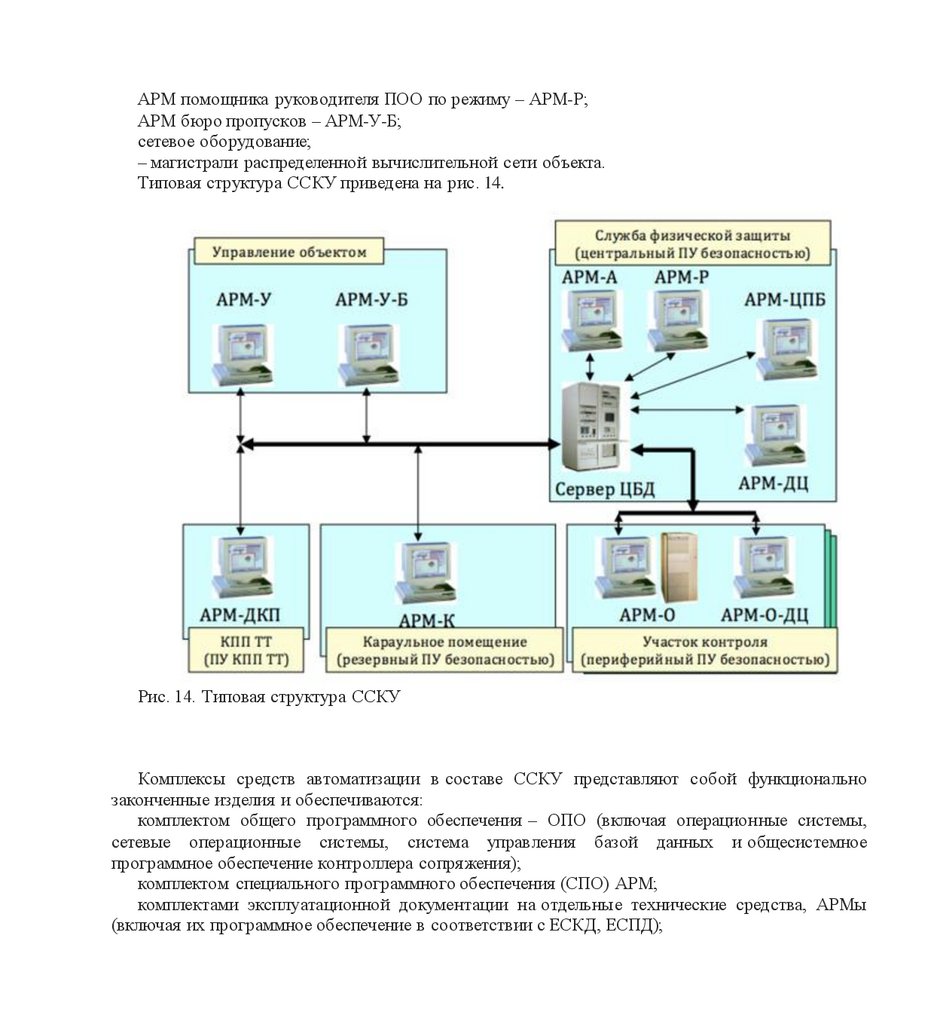

рабочего сервера ЦПУ его функции немедленно берет на себя резервный сервер, который