Similar presentations:

Забезпечення інформаційної та кібербезпеки держави

1.

Міністерство освітиі науки УкраїниНаціональний університет «Львівська політехніка»

Кафедра захисту інформації

Опірський І.Р.

КОНСПЕКТ ЛЕКЦІЙ З КУРСУ

«ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ ТА

КІБЕРБЕЗПЕКИ ДЕРЖАВИ»

Для студентів спеціальності 125 «Кібербезпека» та 6.170103 «Управління

інформаційною безпекою»

Львів-2018

2.

ДЛЯ НОТАТОК2

3.

ЗмістПЕРЕЛІК УМОВНИХ СКОРОЧЕНЬ

5

РОЗДІЛ 1.

ОРГАНІЗАЦІЙНО-ПРАВОВЕ

ТА

АНАЛІТИЧНЕ

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

6

Глава 1. Забезпечення інформаційної безпеки:

поняття та основні напрямки

6

Глава 2. Забезпечення інформаційної безпеки людини і суспільства 15

Глава 3. Інформаційне протиборство

19

Глава 4. Аналітичне забезпечення інформаційної безпеки

29

Глава 5. Забезпечення інформаційної безпеки в провідних

країнах світу

40

Запитання для самоконтролю

49

РОЗДІЛ 2. СУЧАСНІ ЗАСОБИ ЗАБЕЗПЕЧЕННЯ

ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

50

Глава 6. Класифікація засобів забезпечення інформаційної безпеки 50

Глава 7. Загрози безпеці та їх класифікація

64

Глава 8. Системна класифікація та характеристика

технічних засобів забезпечення інформаційної безпеки

73

Глава 9. Технічні засоби забезпечення фізичної

цілісності елементів обчислювальних систем

83

Глава 10. Комп’ютерні технічні засоби захисту інформації

94

Глава 11. Аутентифікація користувачів комп’ютерних систем

100

Глава 12. Засоби електронної ідентифікації

109

Глава 13. Найпростіші та складні технічні засоби,

що використовуютьс для захисту інформації

116

Глава 14. Побудова систем технічного захисту інформації

126

Запитання для самоконтролю

140

Глава 15. Державні стандарти України щодо

забезпечення інформаційної безпеки

141

Глава 16. Міжнародні стандарти щодо

забезпечення інформаційної безпеки

154

3

4.

ПЕРЕЛІК УМОВНИХ СКОРОЧЕНЬАС

ДМУ

ЕОМ

ЕОТ

ЗІ

ЗМІ

ЗОТ

ЗП

ІАР

ІБ

ІЗОД

ІС

ІТС

КСЗІ

ОС

ОТ

ПЗ

ПЦС

ПЗЗУ

РЕБ

РКД

СУБД

СБ

СЗІ

СОТ

СПТВ

ТСЗІ

автоматизована система

державне та муніципальне управління

електронно-обчислювальна машина

електронно-обчислювальна техніка

захист інформації

засоби масової інформації

засоби обчислювальної техніки

запам’ятовуючий пристрій

інформаційно-аналітична робота

інформаційна безпека

інформація з обмеженим доступом

інформаційна система

інформаційно-телекомунікаційна система

комплексна система захисту інформації

операційна система

обчислювальна техніка

програмне забезпечення

пульт центрального спостереження

пам’ять на зовнішніх запам’ятовуючих пристроях

радіоелектронна боротьба

рольове керування доступом

системи управління базами даних

система безпеки

система захситу інформації

системи обчислювальної техніки

спеціальний програмно-технічний вплив

технічна система захисту інформації

4

5.

РОЗДІЛ 1 ОРГАНІЗАЦІЙНО-ПРАВОВЕ ТА АНАЛІТИЧНЕЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

Глава 1. Забезпечення інформаційної безпеки: поняття та основні

напрямки

Словосполучення "інформаційна безпека" у різних контекстах може мати

різне значення.

У даному курсі наша увага буде зосереджена на зберіганні, обробці та

передачі інформації незалежно від того, якою мовою (російською чи якоюнебудь іншою) вона закодована, хто або що є її джерелом та який психологічний

вплив вона має на людей. Тому термін "інформаційна безпека" використовується

у вузькому змісті, так, як це прийнято, наприклад, в англомовній літературі.

Під інформаційною безпекою ми будемо розуміти захищеність

інформації й інфраструктури, яка її підтримує від випадкових або навмисних

впливів природного або штучного характеру, які можуть завдати неприйнятної

шкоди суб'єктам інформаційних відносин, у тому числі власникам і

користувачам інформації й підтримуючої інфраструктури. Далі ми пояснимо,

що варто розуміти під підтримуючою інфраструктурою.

Захист інформації – це комплекс заходів, спрямованих на забезпечення

інформаційної безпеки.

Таким чином, правильний з методологічної точки зору підхід до проблем

інформаційної безпеки починається з виявлення суб'єктів інформаційних

відносин й інтересів цих суб'єктів, пов'язаних з використанням інформаційних

систем (ІС). Загрози інформаційної безпеки – це зворотний бік використання

інформаційних технологій.

Із цього положення можна вивести два важливих висновки:

1 Трактування проблем, пов'язаних з інформаційною безпекою, для

різних категорій суб'єктів може істотно розрізнятися. Для ілюстрації досить

зіставити режимні державні організації й навчальні інститути. У першому

випадку "нехай краще все зламається, ніж ворог довідається хоч один

секретний біт", у другому – "так немає в нас ніяких секретів, аби тільки все

працювало".

2 Інформаційна безпека не зводиться винятково до захисту від

несанкціонованого доступу до інформації, це принципово більш широке

поняття. Суб'єкт інформаційних відносин може постраждати (зазнати збитків

й/або одержати моральний збиток) не тільки від несанкціонованого доступу,

але й від поломки системи, що викликала перерву в роботі. Більше того, для

5

6.

багатьох відкритих організацій (наприклад, навчальних) закладів власне захиствід несанкціонованого доступу до інформації стоїть по важливості аж ніяк не на

першому місці.

Повертаючись до питань термінології, відзначимо, що термін

"комп'ютерна безпека" (як еквівалент або замінник ІБ) здається нам занадто

вузьким. Комп'ютери – тільки одна зі складових інформаційних систем, і хоча

наша увага буде зосереджена в першу чергу на інформації, що зберігається,

обробляється й передається за допомогою комп'ютерів, її безпека визначається

всією сукупністю складових й, у першу чергу, найслабшою ланкою, якою в

переважній більшості випадків є людина, яка (написала, наприклад, свій пароль

на "гірчичнику", наклеєному на монітор).

Відповідно до визначення інформаційної безпеки, вона залежить не тільки

від комп'ютерів, але й від інфраструктури, яка її підтримує, до якої можна

віднести системи електро-, водо- і теплопостачання, кондиціонери, засоби

комунікацій і, звичайно, обслуговуючий персонал. Ця інфраструктура має

самостійну цінність, але нас цікавить не лише те, як вона впливає на виконання

інформаційною системою запропонованих їй функцій.

Інформаційна безпека – багатогранна, можна навіть сказати, багатомірна

область діяльності, у якій успіх може принести лише систематичний,

комплексний підхід.

Спектр інтересів суб'єктів, пов'язаних з використанням інформаційних

систем, можна розділити на наступні категорії: забезпечення доступності,

цілісності й конфіденційності інформаційних ресурсів і підтримуючої

інфраструктури.

Іноді в сукупність основних складових ІБ включають захист від

несанкціонованого копіювання інформації, але, на наш погляд, це занадто

специфічний аспект із сумнівними шансами на успіх, тому ми не будемо його

виділяти.

Пояснимо поняття доступності, цілісності й конфіденційності.

Доступність – це можливість за прийнятний час одержати необхідну

інформаційну послугу.

Під цілісністю мається на увазі актуальність і несуперечність інформації, її

захищеність від руйнування й несанкціонованої зміни.

Нарешті, конфіденційність – це захист від несанкціонованого доступу до

інформації.

Інформаційні системи створюються (купуються) для одержання певних

інформаційних послуг. Якщо з тих або інших причин надати ці послуги

6

7.

користувачам стає неможливо, це, мабуть, завдає шкоди всім суб'єктамінформаційних відносин. Тому, не протиставляючи доступність іншим

аспектам, ми виділяємо її як найважливіший елемент інформаційної безпеки.

Особливо яскраво провідна роль доступності виявляється в різного роду

системах керування – виробництвом, транспортом і т.п. Зовні менш

драматичні, але також досить неприємні наслідки – і матеріальні, і моральні –

може бути тривала недоступність інформаційних послуг, якими користується

велика кількість людей (продаж залізничних та авіаквитків, банківські послуги

й т.п.).

Цілісність можна підрозділити на статичну (що розуміється як незмінність

інформаційних об'єктів) і динамічну (яка стосується коректного виконання

складних дій (транзакцій)). Засоби контролю динамічної цілісності

застосовуються, зокрема, при аналізі потоку фінансових повідомлень із метою

виявлення крадіжки, перевпорядкування або дублювання окремих повідомлень.

Цілісність виявляється є найважливішим аспектом ІБ у тих випадках, коли

інформація слугує "керівництвом до дії". Рецептура ліків, запропоновані медичні

процедури, набір і характеристики комплектуючих виробів, хід технологічного

процесу – все це приклади інформації, порушення цілісності якої може

виявитися в буквальному значенні смертельним. Неприємно й перекручування

офіційної інформації, будь-то текст закону або сторінка Web-сервера якої-небудь

урядової організації.

Конфіденційність – найпроблемніший у нас у країні аспект інформаційної

безпеки. На жаль, практична реалізація засобів по забезпеченню

конфіденційності сучасних інформаційних систем натрапляє в Україні на

серйозні труднощі. По-перше, відомості про технічні канали витоку інформації є

закритими, так що більшість користувачів позбавлені можливості скласти

уявлення про потенційні ризики. По-друге, на шляху використовуваної

криптографії як основного засобу забезпечення конфіденційності стоять

численні законодавчі перепони й технічні проблеми.

Якщо повернутися до аналізу інтересів різних категорій суб'єктів

інформаційних відносин, то майже для всіх, хто реально використовує ІС, на

першому місці стоїть доступність. Практично не поступається їй по важливості

цілісність – який сенс в інформаційній послузі, якщо вона містить перекручені

відомості?

Нарешті, конфіденційні моменти є також у багатьох організацій (навіть у

згадуваних вище навчальних інститутах намагаються не розголошувати відомості

про зарплату співробітників) і окремих користувачів (наприклад, паролі).

7

8.

Інформаційна безпека є одним з найважливіших аспектів інтегральноїбезпеки, на якому б рівні ми не розглядали останню – національному,

галузевому, корпоративному або персональному.

Зрозуміло, що прикладів безліч, можна згадати й інші випадки – недоліків в

порушеннях ІБ немає й не передбачається. Чого коштує одна тільки "Проблема

2000" – сором і ганьба програмного співтовариства!

При аналізі проблематики, пов'язаної з інформаційною безпекою, необхідно

враховувати специфіку даного аспекту безпеки, що полягає у тому, що

інформаційна безпека є складовою частиною інформаційних технологій –

області, що розвивається надзвичайно високими темпами. Тут важливі не

стільки окремі рішення (закони, навчальні курси, програмно-технічні засоби),

що перебувають на сучасному рівні, скільки механізми генерації нових рішень,

що дозволяють жити в темпі технічного прогресу.

На жаль, сучасна технологія програмування не дозволяє створювати

безпомилкові програми, що не сприяє швидкому розвитку засобів забезпечення

ІБ. Варто виходити з того, що необхідно конструювати надійні системи

(інформаційної безпеки) із залученням ненадійних компонентів (програм). У

принципі, це можливо, але вимагає дотримання певних архітектурних

принципів і контролю стану захищеності протягом усього життєвого циклу ІС.

У таких умовах системи інформаційної безпеки повинні вміти протистояти

різноманітним атакам, як зовнішнім, так і внутрішнім, атакам автоматизованим і

скоординованим. Іноді напад триває долі секунди; часом промацування

уразливих місць ведеться повільно й розтягується на години, так що підозріла

активність практично непомітна. Метою зловмисників може бути порушення всіх

складових ІБ – доступності, цілісності або конфіденційності.

Сучасний багатосторонній аналіз результатів творчих і практичних робіт

дає вагомі підстави стверджувати, що в даний час дозріли як об'єктивна

необхідність, так і об'єктивні передумови реалізації концепції захисту інформації

(ЗІ). Раціональна її реалізація дозволить забезпечити необхідний рівень

захищеності інформації, без чого не можуть бути вирішені актуальні проблеми

інформатизації суспільства.

Тому під ЗІ розуміється сукупність організаційно-технічних заходів і

методів відповідно до обраного критерію оптимізації й обмеженнями,

спрямованими на захист інформації в процесі її формування, передачі, прийому,

обробки, накопичення і використання з метою забезпечення необхідної

надійності.

8

9.

Центральнимрезультатом,

отриманим

у

рамках

системноконцептуального підходу до проблеми захисту інформації, явився висновок, що

ефективний ЗІ не може бути забезпечений простим застосуванням деяких

механізмів роботи, ЗІ необхідно управляти.

Як слідує з цього висновку, управління ЗІ являє собою складну сукупність

взаємозалежних процесів безперервного створення й удосконалення

механізмів ЗІ. При цьому істотно важливою є та обставина, що зазначені

питання повинні бути регулярними, тобто постійно керованими, причому

управління повинне здійснюватися з метою досягнення необхідного рівня захисту

при мінімальних затратах сил або з метою досягнення максимального рівня

захисту при заданих затратах сил і засобів.

На підставі методології системно-концептуального підходу розглянемо

узагальнену структуру уніфікованої концепції ЗІ.

Конструктивними елементами концепції є функції, завдання, засоби і

системи захисту. Названі елементи визначаються таким чином:

Функція захисту – сукупність однорідних у функціональному

відношенні заходів, регулярно здійснюваних з метою створення, підтримки і

забезпечення умов, об'єктивно необхідних для надійної ЗІ.

Засоби захисту – пристрої, програми і заходи, спеціально призначені для

вирішення завдань захисту інформації.

Завдання захисту – організовані можливості засобів, методів і заходів з

метою реалізації функцій захисту.

Система ЗІ – організована сукупність усіх засобів, методів і заходів, що

передбачаються з метою ЗІ.

Зі сказаного очевидно, що перераховані елементи концепції складають

логічно струнку і повну послідовність рішень, реалізація яких і створює

об'єктивні передумови до надійного ЗІ.

У суворій відповідності з основною передумовою про необхідність

регулярного управління процесами ЗІ, всі елементи зазначеної послідовності

розділені на дві частини: створення механізмів захисту й управління механізмами

захисту.

Під загрозою інформації будемо розуміти засіб виникнення на якомунебудь етапі життєдіяльності інформації такого явища або події, наслідком якого

можуть бути небажані впливи на неї: порушення (або небезпека порушення)

фізичної цілісності, несанкціонована модифікація (або загрози такої

модифікації), несанкціоноване одержання (або загрози такого одержання)

інформації.

9

10.

Джерелами дестабілізуючих чинників, тобто середовищем їхньої появи,можуть бути як компоненти технічних засобів, так і зовнішнє середовище. До

повної множини джерел можна віднести:

1. Люди – окремі особи або групи осіб, дії яких можуть бути причиною

порушення ЗІ.

2. Технічні пристрої – технічні засоби.

3. Моделі, алгоритми і програми.

4. Технологія функціонування – сукупність засобів, прийомів, правил,

заходів і угод, які використовуються у процесі опрацювання і передачі

інформації.

5. Зовнішнє середовище – сукупність елементів, що можуть впливати на ЗІ.

Основою програми є політика безпеки, що відбиває підхід організації до

захисту своїх інформаційних активів. Керівництво кожної організації повинно

усвідомити необхідність підтримки режиму безпеки й виділити значні ресурси

впровадження цих заходів.

Політика безпеки будується на основі аналізу ризиків, які визнаються

реальними для інформаційної системи організації. Коли ризики проаналізовані

й стратегія захисту визначена, складається програма забезпечення

інформаційної безпеки. Під цю програму виділяються ресурси, призначаються

відповідальні, визначається порядок контролю виконання програми й т.п.

Термін "політика безпеки" є не зовсім точним перекладом англійського

словосполучення "security policy", однак у цьому випадку калька краще

відбиває зміст цього поняття, ніж лінгвістично більш вірні "правила безпеки".

Ми матимемо на увазі не окремі правила або їхні набори (такого роду рішення

виносяться на процедурний рівень, мова про який попереду), а стратегію

організації в області інформаційної безпеки. Для вироблення стратегії й

провадження її в життя потрібні, безсумнівно, політичні рішення, прийняті на

найвищому рівні.

Під політикою безпеки ми будемо розуміти сукупність документованих

рішень, прийнятих керівництвом організації й спрямованих на захист

інформації й асоційованих з нею ресурсів.

Таке трактування, звичайно, набагато ширше, ніж набір правил

розмежування доступу (саме це означав термін "security policy" в

"Помаранчевій книзі" в побудованих на її основі нормативних документах

інших країн).

ІС організації й пов'язані з нею інтереси суб'єктів – це складна система,

для розгляду якої необхідно застосовувати об'єктно-орієнтований підхід і

10

11.

поняття рівня деталізації. Доцільно виділити, принаймні, три таких рівні, що мивже робили в прикладі й зробимо ще раз далі.

Щоб розглядати ІС предметно, з використанням актуальних даних, варто

скласти карту інформаційної системи. Ця карта, зрозуміло, повинна бути

виготовлена в об'єктно-орієнтованому стилі, з можливістю варіювати не тільки

рівень деталізації, але й видимі межі об'єктів. Технічним засобом складання,

супроводу й візуалізації подібних карт може слугувати вільно

розповсюджуваний каркас якої-небудь системи керування.

Із практичної точки зору політику безпеки доцільно розглядати на трьох

рівнях деталізації. До верхнього рівня можна віднести рішення, що стосуються

організації в цілому. Вони носять досить загальний характер й, як правило,

виходять від керівництва організації. Зразковий список подібних рішень може

містити в собі наступні елементи:

• рішення сформувати або переглянути комплексну програму

забезпечення інформаційної безпеки, призначення відповідальних за

впровадження програми;

• формулювання цілей, які переслідує організація в області

інформаційної безпеки, визначення загальних напрямків у досягненні цих

цілей;

• забезпечення бази для дотримання законів і правил;

• формулювання адміністративних рішень з питань реалізації програми

безпеки, які повинні розглядатися на рівні організації в цілому.

Для політики верхнього рівня мети організації в області інформаційної

безпеки формулюються в термінах цілісності, доступності й конфіденційності.

Якщо організація відповідає за підтримку критично важливих баз даних, на

першому плані може стояти зменшення числа втрат, ушкоджень або

перекручувань даних. Для організації, що займається продажем комп'ютерної

техніки, імовірно, важлива актуальність інформації про надавані послуги й ціни

і її доступність максимальній кількості потенційних покупців. Керівництво

режимного підприємства в першу чергу піклується про захист від

несанкціонованого доступу, тобто про конфіденційність.

На верхній рівень виноситься керування захисними ресурсами й

координація використання цих ресурсів, виділення спеціального персоналу для

захисту критично важливих систем і взаємодія з іншими організаціями, що

забезпечують або контролюють режим безпеки.

Політика верхнього рівня повинна чітко окреслювати сферу свого впливу.

Можливо, це будуть усі комп'ютерні системи організації (або навіть більше,

11

12.

якщо політика регламентує деякі аспекти використання співробітниками своїхдомашніх комп'ютерів). Можлива, однак, і така ситуація, коли в сферу впливу

включаються лише найбільш важливі системи.

У політиці повинні бути визначені обов'язки посадових осіб з вироблення

програми безпеки й впровадження її в життя. У цьому сенсі політика безпеки є

основою підзвітності персоналу.

Політика верхнього рівня має справу із трьома аспектами

законослухняності й виконавчої дисципліни. По-перше, організація повинна

дотримуватися існуючих законів. По-друге, варто контролювати дії осіб,

відповідальних за вироблення програми безпеки. Нарешті, необхідно

забезпечити певний ступінь виконавчості персоналу, а для цього потрібно

виробити систему заохочень і покарань.

Загалом кажучи, на верхній рівень варто виносити мінімум питань.

Подібне винесення доцільно, коли воно обіцяє значну економію засобів або

коли інакше вчинити просто неможливо.

Тобто необхідно включати в документ, що характеризує політику безпеки

організації, наступні розділи:

• вступний, підтверджуючий занепокоєність вищого керівництва

проблемами інформаційної безпеки;

• організаційний, який має опис підрозділів, комісій, груп і т.д.,

відповідальних за роботу в області інформаційної безпеки;

• класифікаційний, що описує наявні в організації матеріальні й

інформаційні ресурси й необхідний рівень їхнього захисту;

• штатний, що характеризує заходи безпеки, які застосовуються до

персоналу (опис посад з погляду інформаційної безпеки, організація навчання й

перепідготовки персоналу, порядок реагування на порушення режиму безпеки й

т.п.);

• розділ, що висвітлює питання фізичного захисту;

• керівний розділ, що описує підхід до керування комп'ютерами й

комп'ютерними мережами;

• розділ, що описує правила розмежування доступу до виробничої

інформації;

• розділ, що характеризує порядок розробки й супроводу систем;

• розділ, що описує заходи, спрямовані на забезпечення безперервної

роботи організації;

• юридичний розділ, що підтверджує відповідність політики безпеки

чинному законодавству.

12

13.

До середнього рівня можна віднести питання, що стосуються окремихаспектів інформаційної безпеки, але важливі для різних експлуатованих

організацією систем. Приклади таких питань – відношення до передових (але,

можливо, недостатньо перевірених) технологій, доступ в Internet (як поєднати

можливість доступу до інформації із захистом від зовнішніх загроз),

використання

домашніх

комп'ютерів,

застосування

користувачами

неофіційного програмного забезпечення й т.д.

Політика безпеки нижнього рівня стосується конкретних інформаційних

сервісів. Вона містить у собі два аспекти – мету й правила їхнього досягнення,

тому її часом важко відокремити від питань реалізації. На відміну від двох

верхніх рівнів, розглянута політика повинна визначатися більш докладно. Є

багато речей, специфічних для окремих видів послуг, які не можна одним

чином регламентувати в рамках всієї організації. У той же час, ці речі на

стільки важливі для забезпечення режиму безпеки, що рішення, які їх

стосуються повинні прийматися на управлінському, а не технічному рівні.

Наведемо кілька прикладів питань, на які варто дати відповідь щодо політики

безпеки нижнього рівня:

• хто має право доступу до об'єктів, підтримуваним сервісом?

• за яких умов можна читати й модифікувати дані?

• як організований вилучений доступ до сервісу?

При формулюванні цілей політики нижнього рівня можна виходити з

міркувань цілісності, доступності й конфіденційності, але не можна на цьому

зупинятися. Її мета повинна бути більш конкретною. Наприклад, якщо мова йде

про систему розрахунку заробітної плати, можна поставити мету, щоб тільки

співробітникам відділу кадрів і бухгалтерії дозволялося вводити й

модифікувати інформацію. У більш загальному випадку мета повинна

зв'язувати між собою об'єкти сервісу й дії з ними.

Із цілей виводяться правила безпеки, що описують, хто, що й при яких

умовах може робити. Що докладніше правила, що більш формально вони

викладені, тим простіше підтримати їхнє виконання програмно-технічними

засобами. З іншого боку, занадто жорсткі правила можуть заважати роботі

користувачів, імовірно, їх доведеться часто переглядати. Керівництво повинно

знайти розумний компроміс, коли за прийнятну ціну буде забезпечений

прийнятний рівень безпеки, а співробітники не виявляться надмірно зв'язані.

Зазвичай найбільш формально висуваються права доступу до об'єктів через

особливу важливість даного питання.

13

14.

Після того, як сформульована політика безпеки, можна приступати доскладання програми її реалізації і безпосередньо до реалізації.

Щоб зрозуміти й реалізувати яку-небудь програму, її потрібно

структурувати по рівнях, звичайно у відповідності зі структурою організації. У

найпростішому й найпоширенішому випадку досить двох рівнів – верхнього,

або центрального, котрий охоплює всю організацію, і нижнього, або

службового, котрий стосується окремих послуг або груп однорідних сервісів.

У рамках програми верхнього рівня приймаються стратегічні рішення із

забезпечення безпеки, оцінюються технологічні новинки. Інформаційні

технології розвиваються дуже швидко, і необхідно мати чітку політику

відстеження й впровадження нових засобів.

Контроль діяльності в області безпеки має двосторонню спрямованість.

По-перше, необхідно гарантувати, що дії організації не суперечать законам.

При цьому варто підтримувати контакти із зовнішніми контролюючими

організаціями. По-друге, потрібно постійно відслідковувати стан безпеки

усередині організації, реагувати на випадки порушень і доопрацьовувати

захисні заходи з урахуванням зміни обстановки.

Варто підкреслити, що програма верхнього рівня повинна займати певне

місце в діяльності організації, вона повинна офіційно прийматися й

підтримуватися керівництвом, а також мати певний штат і бюджет.

Ціль програми нижнього рівня – забезпечити надійний й економічний

захист конкретного сервісу або групи однорідних сервісів. На цьому рівні

вирішується, які варто використовувати механізми захисту; закуповуються й

установлюються технічні засоби; виконується повсякденне адміністрування;

відслідковується стан слабких місць і т.п. Звичайно за програму нижнього рівня

відповідають адміністратори сервісів.

Якщо синхронізувати програму безпеки нижнього рівня з життєвим

циклом захищуваного сервісу, можна домогтися більшого ефекту з меншими

витратами. Програмісти знають, що додати нову можливість до вже готової

системи на порядок складніше, ніж з нуля спроектувати й реалізувати її. Та ж

умова виконується для інформаційної безпеки.

Глава 2. Забезпечення інформаційної безпеки людини і суспільства

Сьогодні досягнення в сфері забезпечення якості роботи інформаційної,

телекомунікаційної техніки і різних систем передачі інформації

спостерігаються у всіх складових галузі зв'язку та інформатизації. Вона є

однією з найбільш перспективних і динамічно розвинутих базових

14

15.

інфраструктурних галузей, що володіють потенціалом довгостроковогозростання. Основним рушійним чинником даної галузі є розвиток ринку послуг

зв'язку та інформатизації, однак, поряд із забезпеченням потреб суспільства,

одним з основних завдань є завдання забезпечення національної безпеки.

Під інформаційною безпекою розуміється захищеність інформації і

підтримуючої інфраструктури від випадкових або навмисних впливів

природного або штучного характеру, які можуть завдати неприйнятного збитку

суб'єктам інформаційних відносин, у тому числі власникам і користувачам

інформації і підтримуючої інфраструктури.

Проблеми інформаційної безпеки багатогранні і вимагають вирішення

питань від забезпечення безпеки на окремому робочому місці до забезпечення

безпеки функціонування глобальних систем і мереж зв'язку.

Інформаційні системи і технології покликані зробити наше життя більш

ефективним. У багатьох розвинених країнах безробіття та інші проблеми

економіки ефективно вирішуються шляхом відповідного використання

інформаційних технологій. Однак такий підхід до інформаційних технологій

має свої наслідки. Кожен день суспільство стає все більш і більш залежним від

комунікаційних систем, таких як телекомунікації, електронний банкінг,

міжнародні сировинні ринки, інтернаціональні транспортні системи,

електричне, газове та ядерне виробництво і розповсюдження, радіо і

телебачення, системи безпеки тощо. Всі ці інфраструктури використовують

інформаційні системи, щоб керувати і надавати свої послуги і є базисом для

створення багаторівневої економіки в сучасному суспільстві. Створюючи та

впроваджуючи надійні центральні інфраструктури суспільство може потім

використовувати свою енергію для більш високоуровнего технологічного

зростання, подальшого розвитку інновацій і просування прогресу. Як було

заявлено Committee on Disarmament and International Security (UNISCA):

«Високорозвинені країни все більше і більше залежать від коректної та

захищеної роботи всіх цих систем. Будь-яке проникнення, маніпулювання,

саботаж, поломка або навіть руйнування однієї з цих систем або мереж матиме

ефекти, які будуть відчутні не тільки в самій атакованої системі». Тому, при

розвитку суспільства для реалізації його економічної переваги, воно повинно

захищати та підтримувати інфраструктуру. Як показує історія, коли в системі

присутні уразливості, протиборчі сили будуть однозначно використовувати їх

для власної переваги і нанесення збитку опоненту.

15

16.

Існує цілий ряд проблем підвищення безпеки інформаційних систем,включаючи мережі зв'язку, протидії загрозам інформаційної безпеки. До

основних проблем інформаційної безпеки можна віднести наступні:

відсутні єдині стандарти та вимоги;

відсутня чітка категоризація об'єктів за рівнем забезпечення

інформаційної безпеки;

відсутня процедура контролю дотримання вимог інформаційної

безпеки та атестації об'єктів на предмет відповідності їм;

відсутня єдина система контролю і протоколювання дії

користувачів та адміністраторів ключових державних інформаційних ресурсів;

існуючий рівень забезпечення інформаційної безпеки залишається

вкрай низьким і недостатнім для ефективного розвитку державних

інформаційних систем і ресурсів.

Крім того, дослідження показали, що наступні елементи часто впливають

(знижують) на рівень безпеки підприємств:

1.

Розбіжність між реальними загрозами та їх відображенням у

прийнятій моделі захисту (втрата адекватності політики безпеки).

2.

Ігнорування вимог з безпеки при виборі архітектури і побудові

інформаційної системи.

3.

Порушення, у ході експлуатації, конфігурації та налаштувань

активного мережевого обладнання.

4.

Неконтрольоване втручання в програмні комплекси, що

забезпечують виконання функціональних завдань.

5.

Порушення технологічних і адміністративних процедур управління

безпекою.

6.

Порушення персоналом технологічних процесів і регламентів

роботи.

7.

Втрата контролю за кріптофункціей:

Втрата контролю за ключами підпису.

Ранку та контролю за цілісністю кріптопродукта.

Зневага до контролю вищеописаних компонентів призводить до цілого

ряду протиправних дій, що впливають в цілому на рівень ІБ.

Важко оцінити шкоду в разі, якщо виводиться з ладу стратегічно

важливий сегмент інформаційної інфраструктури країни. Враховуючи, що в

сучасних комутаційних і керуючих системах, а також у допоміжних засобах,

якими оснащуються вузли зв'язку і керуючі структури організацій зв'язку

основними компонентами є мікропроцесорні системи з підтримуючим

16

17.

програмним забезпеченням, особливу значимість для об'єктів електрозв'язкунабуває можливість попередження небезпечного впливу на них шкідливих

програм - вірусів.

Як показують останні політичні події, все частіше масовані атаки

"хакерів" використовуються з метою блокування, злому інтернет-мереж. Це

викликає підвищену стурбованість, особливо з приводу уразливості перед

можливою "комп'ютерною атакою" на системи життєзабезпечення, засекречені

джерела інформації, як з боку зловмисників-одинаків, так і технічно грамотних

терористів.

Існує значне число проблем в області захисту інфраструктури. В стороні

від чисто технічних, правових та фінансових аспектів визначають захист

інфраструктури, існує також різна кількість неврегульованих елементів між

комерційними структурами і урядовими організаціями щодо того які

компоненти інфраструктури вимагають захисту і методи дій до зловмисників.

Ці процеси виникають з бізнесом, основними цілями якого є попередження

атак, на відміну від урядових структур з цілями виявити, нейтралізувати і

захопити зловмисників. Це висуває різні концепції відповідальності,

поширення інформації та вразливості в національній інформаційній

інфраструктурі. Інша проблема полягає в поступовому переході контролю над

елементами критичної інфраструктури від уряду до комерційних організацій,

що, як наслідок, обмежує можливості забезпечення захисту даних елементів.

Природно інформаційна безпека держави безпосередньо переплітається з

інформаційною безпекою особистості, яка характеризується захищеністю

психіки і свідомості від небезпечних інформаційних впливів: маніпулювання,

дезінформування та ін. Існує цілий ряд громадських положень (наприклад,

проект «Етичного кодексу для інформаційного суспільства»), що описують

інформаційну безпеку особистості , які в цілому є рекомендаційними і часто не

розглядаються в аспекті державних інтересів.

Дуже гостро стоїть проблема використання глобальних мереж для

розповсюдження інформації про місця збуту наркотичних засобів, описи

рецептів їх виготовлення, способів одержання вибухових і отруйних речовин, а

також інформації, що містить пропаганду воєн, культу насильства і

жорстокості.

Подібні дії заподіюють шкоду як правам особистості, так і суспільним

цінностям. При цьому використовується можливість опублікування в

глобальних комп'ютерних мережах інформації практично в будь-якій формі та

об'ємі без отримання спеціального дозволу при широкому охопленні аудиторії і

17

18.

збереженні анонімності автора, хоча використання мереж може бути і цілкомлегальним.

Однією з найбільш небезпечних загроз безпеки є все більш широке

використання транснаціональними терористичними організаціями (поряд з

традиційними засобами вчинення підривних дій) можливостей відкритих

телекомунікаційних мереж для надання пропагандистського впливу світовій

громадськості, залучення через можливості комп'ютерних мереж нових членів,

координування своєї діяльності і збору фінансових коштів для її здійснення.

Сайти терористичного характеру, що містять заклики до національної та

релігійної ворожнечі, що закликають до здійснення актів тероризму і диверсій,

регулярно виявляються в мережі Інтернет. На території України невідкладно

вживаються заходи до їх закриття, в результаті в даний час факти появи таких

сайтів в українському сегменті мережі Інтернет носять одиничний характер.

Разом з тим, особливість сучасного інформаційного простору в тому, що

поширення інформації в ньому не обмежена національними кордонами. Сайти,

що пропогандують ідеї тероризму, в тому числі російською та українською

мовами, створюються і функціонують на території інших країн. Тому особливе

значення в боротьбі з пропагандистською діяльністю терористичних

організацій в мережі Інтернет набуває міжнародне співробітництво, що

здійснюється на рівні спецслужб і правоохоронних органів.

Цілком очевидно, що вирішення питань інформаційної безпеки вимагає

комплексного підходу, включаючи питання вдосконалення правового,

методичного, науково-технічного і організаційного забезпечення інформаційної

безпеки, як особистості, так і держави, можливого на основі тісної взаємодії та

співпраці науково-освітніх установ, бізнесу та органів державної влади.

Глава 3. Інформаційне протиборство

Класифікація включає дві підгрупи інформаційної зброї.

Перша підгрупа включає в себе:

засоби масової інформації (ЗМІ);

психотронні генератори;

психотропні препарати.

Інформаційна зброя даної підгрупи призначена для негативного впливу

на людину. Зокрема, цей вплив може здійснюватися через різні ЗМІ. У

відповідності з Законом «Про засоби масової інформації» під цими коштами

розуміється періодичне друковане видання, радіо-, теле-, відеопрограма,

кінохронікальна програма, інша форма періодичного поширення масової

18

19.

інформації. Під масовою інформацією розуміються призначені длянеобмеженого кола осіб друковані, аудіо-, аудіовізуальні та інші повідомлення

та матеріали. Хронологія багатьох військових конфліктів останніх років

включала, як правило, на початку їх розвитку етап психологічної обробки

світової громадськості через ЗМІ. Психотропні генератори - це пристрої, що

здійснюють вплив на людину шляхом передачі інформації через

неусвідомлюване сприйняття.

Вже давно встановлено, що різні органи людини мають власні резонансні

частоти, використовуючи які можна впливати на психико-фізіологічний стан

індивіда або коллектива людей, викликаючи у них страх, або інші почуття.

Ці та інші особливості людського організму використовуються при

побудові та підборі параметрів (частотний діапазон, потужність

випромінювання, тривалість роботи тощо) психотропних генераторів.

Психотропні препарати - це лікарські (наркотичні) засоби, які здатні

викликати стан залежності, надавати стимулюючий або депресивний вплив на

центральну нервову систему, викликаючи галюцинації або порушення моторної

функції організму, під впливом яких відбувається порушення мислення,

змінюється настрій, поведінка.

Засоби радіоелектронної боротьби (РЕБ) - це засоби для виявлення та

радіоелектронного придушення систем управління військами та зброєю

противника, його систем розвідки і навігації, а також засоби для забезпечення

стійкої роботи своїх систем.

Кошти спеціального програмно-технічного впливу (СПТВ) - програмні,

апаратні або програмно-апаратні засоби, з використанням яких може бути

здійснено несанкціоноване копіювання, спотворення, знищення інформації, її

передача за межі контрольованої зони або блокування доступу до неї.

В даний час в число сфер ведення бойових дій, крім землі, моря, повітря і

космосу, додалася і інформаційна сфера. Як підкреслюють військові експерти,

основними об'єктами поразки в нових війнах будуть інформаційна

інфраструктура і психологія супротивника (з'явився навіть термін «human

network»).

В якості основних об'єктів впливу в інформаційній війні виступають:

1.

Мережі

зв'язку

та

інформаційно-обчислювальні

мережі,

використовувані державними організаціями при виконанні своїх управлінських

функцій;

2.

Військова інформаційна інфраструктура, вирішальне завдання

управління військами;

19

20.

3.Інформаційні та керуючі структури банків, транспортних і

промислових підприємств;

4.

ЗМІ (в першу чергу електронні).

Зараз є безліч визначень інформаційної війни. Зупинимося на одному з

них. У серпні 1995 р. Національний інститут оборони США опублікував роботу

Мартіна Лібікі «Що таке інформаційна війна?». У ній автор визначив 7

різновидів інформаційної війни: командно-управлінська, розвідувальна,

психологічна, хакерська, економічна, електронна та кібервійна.

Командно-управлінська (Command-and-control) війна в якості основного

об'єкта впливу розглядає канали зв'язку між командуванням і виконавцями.

Перерізаючи «шию» (канали зв'язку), нападник ізолює «голову» від «тулуба».

Стверджується, що це краще, ніж просто вбивати «голову». Вважається, що

Інтернет народився як оборонний варіант цієї війни («розосереджена шия»).

Розвідувальна війна має на меті збір важливої у військовому відношенні

інформації та захист власної.

Електронна війна об'єктом свого впливу має засоби електронних

комунікацій - радіозв'язку, радарів, комп'ютерних мереж. Її важлива складова криптографія, що дозволяє здійснювати шифрування і розшифровку

електронної інформації.

Психологічна війна - здійснюється шляхом пропаганди, «промивання

мізків» і іншими методами інформаційної обробки населення.

Лібікі виділяє 4 складові психологічної війни: підрив громадянського

духу; деморалізація збройних сил; дезорієнтація командування; війна культур.

Хакерська війна має цілями тотальний параліч мереж, перебої зв'язку,

введення помилок в пересилку даних, розкрадання інформації, розкрадання

послуг за рахунок несанкціонованих підключень до мереж, їх таємний

моніторинг, несанкціонований доступ до закритих даних. Для досягнення цих

цілей використовуються різні програмні засоби: віруси, «троянські коні»,

«логічні бомби», сніфери («нюхалкі», «следілкі»).

Економічна інформаційна війна. Лібікі виділяє дві її форми інформаційну блокаду (спрямована проти США) і інформаційний імперіалізм

(метод самих США).

Світ продовжує стрімко змінюватися і ставить багато нових питань перед

людством.

Революційні зміни видно в багатьох галузях світової економіки, в першу

чергу це область інформатизації суспільства. Хвиля «цифрової революції»

створила абсолютно новий економічний сектор, якого раніше просто не було.

20

21.

Це провокує зростання інтенсивності конфліктів з метою захоплення іутримання переваги в даному секторі нової світової економіки. Капіталом, який

відіграє чільну роль в «цифрової революції», є інтелектуальний капітал,

насамперед у галузі інформаційних технологій.

І.

Нарешті основний продукт цього сектора - інформація - володіє

унікальними властивостями, не властивими іншим секторам економіки.

Інформація на відміну від всіх інших ресурсів придатна для багаторазового

використання та для численних користувачів, при цьому чим більше вона

застосовується, тим ціннішою стає. Те ж саме можна сказати про мережі, що

зв'язують різні джерела інформації.

Такий один з підходів до визначення сутності та змісту інформаційної

війни.

Безліч визначень інформаційної війни пов'язано, мабуть, із складністю, і

багатогранністю такого явища, як інформаційна війна, труднощами побудови

аналогій з традиційними війнами. Якщо спробувати трансформувати

визначення в поняття «інформаційна війна», то навряд чи що конструктивне

вийде. Це пов'язано з рядом особливостей інформаційної війни.

Для війни в її звичайному розумінні суб'єкти (конфронтуючі сторони)

чітко визначені, існують поняття початку і закінчення війни, лінії фронту. Різні

сторони, як правило, описуються однаковими моделями. Результат війни багато

в чому визначається співвідношенням військових потенціалів сторін.

Для інформаційної війни зазвичай чітко визначена оборона, поняття

початку і закінчення можна застосувати лише до окремих операцій

інформаційної війни, лінія фронту не визначена, оборона і наступ описуються

різними моделями. Успіх проведених інформаційних операцій не має прямого

зв'язку з співвідношенням військових потенціалів сторін. Забезпечення

інформаційної безпеки в сфері державного та муніципального управління

(ДМУ) грунтується на детальному аналізі структури та змісту ДМУ, а також

інформаційних процесів і використовуваних при управлінні технологій.

При цьому визначальними факторами при розробці засобів інформаційної

зброї стають саме індивідуальні особливості елементів. Це зрозуміло. Для того

щоб змоделювати поведінку базових елементів, необхідно знати саме

індивідуальні особливості та переваги.

Часовий інтервал, на якому системи намагаються здобути перемогу в

інформаційній війні, в даному випадку порівняємо з часом життя елементів (з

часом знаходження їх в системі управління), а це означає, що мова йде про

21

22.

незначні з точки зору зміни поколінь в часовому інтервалі. Тому для конкретноїситуації на якийсь час стає дозволеним говорити про перемогу алгоритму.

Однак при всьому при цьому треба пам'ятати, що час життя системи і час

навчання постійно змінюються. З'являються нові технології навчання і

змінюються характеристики навколишнього інформаційного середовища.

Сказане означає, що порівнювати час життя елементів з тимчасовим інтервалом

активного ведення інформаційної війни може бути і не зовсім коректно. Тут же

хотілося в першу чергу відзначити наступне: інтенсивність модифікації

навколишнього світу часто не залишає інформаційній системі можливості

вийти з запропонованих їй сценаріїв поведінки.

Спираючись на сказане про модельований базових елементів, можна

сформулювати відповідне твердження: чим більше потужність безлічі базових

елементів і їх зв'язків, тим система стійкіша до цілеспрямованого

інформаційного впливу.

В умовах, коли час інформаційної протидії між системами малий

(наприклад, не перевищує середнього часу життя елемента системи) і системасупротивник володіє модельованими базовими елементами, можна

запропонувати наступний алгоритм, що здавалося би «завжди перемагає»:

1)

визначення базових елементів інформаційного простору системисупротивника;

2)

вивчення індивідуальних особливостей і потенційних можливостей

базових елементів;

3)

моделювання різних варіантів поведінки базових елементів при

різних вхідних впливах;

4)

вибір найбільш переважного сценарію ведіння базових елементів;

5)

підготовка середовища, в якій функціонують базові елементи

(громадської думки), і їх самих;

6)

реалізація.

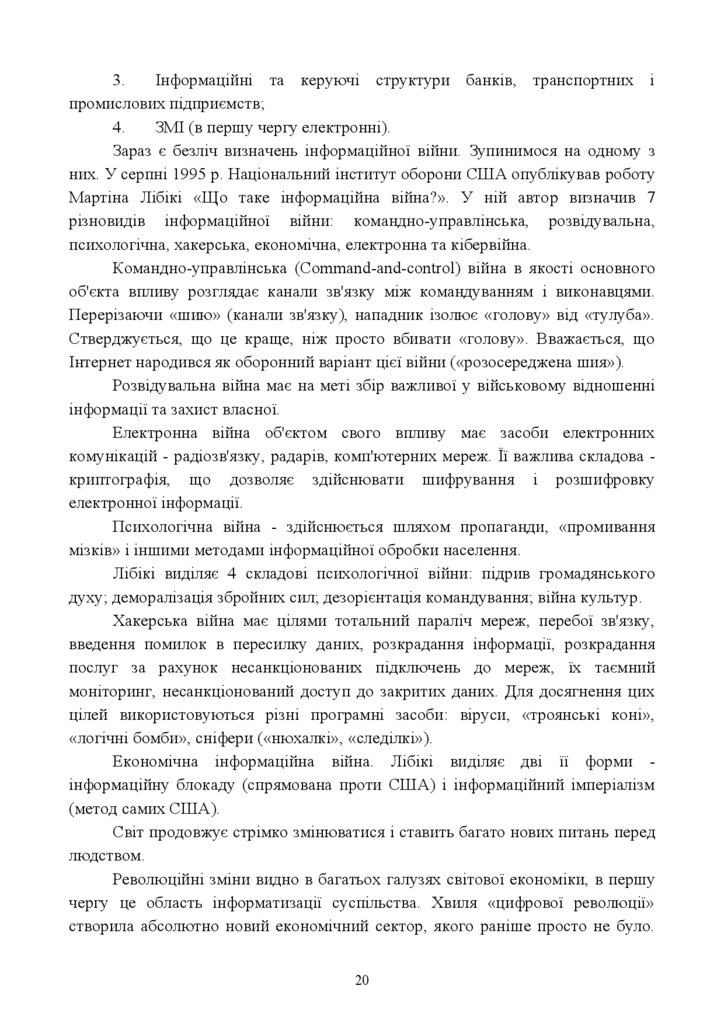

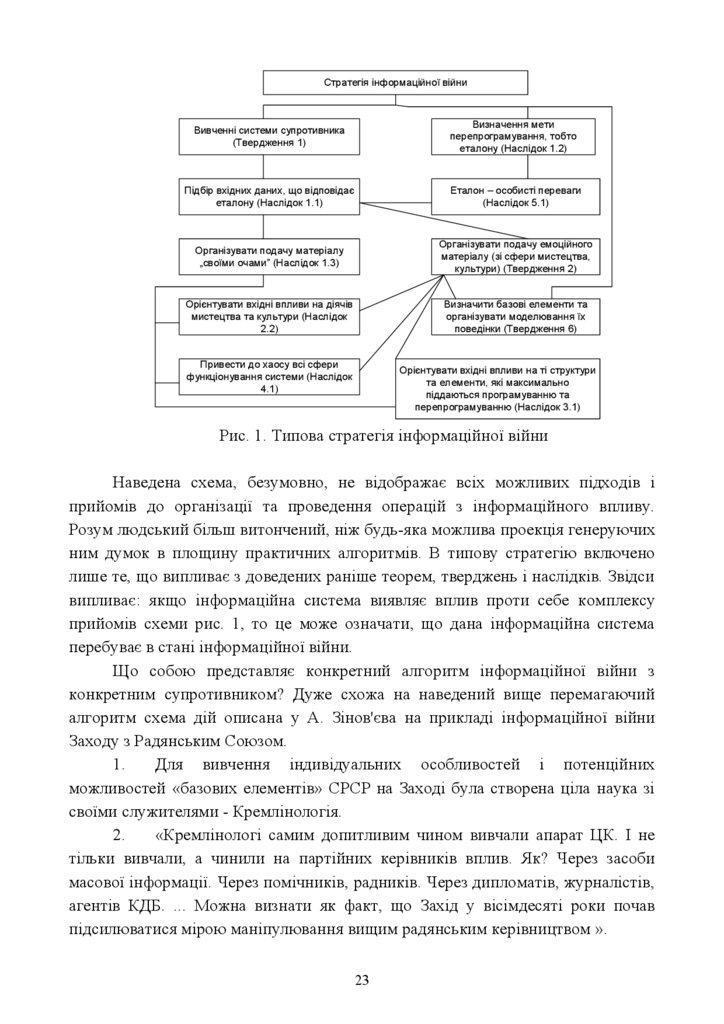

З урахуванням вище сказаного загальна схема інформаційної війни могла

би виглядати як на рис. 1.

22

23.

Стратегія інформаційної війниВивченні системи супротивника

(Твердження 1)

Визначення мети

перепрограмування, тобто

еталону (Наслідок 1.2)

Підбір вхідних даних, що відповідає

еталону (Наслідок 1.1)

Еталон – особисті переваги

(Наслідок 5.1)

Організувати подачу матеріалу

„своїми очами” (Наслідок 1.3)

Організувати подачу емоційного

матеріалу (зі сфери мистецтва,

культури) (Твердження 2)

Орієнтувати вхідні впливи на діячів

мистецтва та культури (Наслідок

2.2)

Визначити базові елементи та

організувати моделювання їх

поведінки (Твердження 6)

Привести до хаосу всі сфери

функціонування системи (Наслідок

4.1)

Орієнтувати вхідні впливи на ті структури

та елементи, які максимально

піддаються програмуванню та

перепрограмуванню (Наслідок 3.1)

Рис. 1. Типова стратегія інформаційної війни

Наведена схема, безумовно, не відображає всіх можливих підходів і

прийомів до організації та проведення операцій з інформаційного впливу.

Розум людський більш витончений, ніж будь-яка можлива проекція генеруючих

ним думок в площину практичних алгоритмів. В типову стратегію включено

лише те, що випливає з доведених раніше теорем, тверджень і наслідків. Звідси

випливає: якщо інформаційна система виявляє вплив проти себе комплексу

прийомів схеми рис. 1, то це може означати, що дана інформаційна система

перебуває в стані інформаційної війни.

Що собою представляє конкретний алгоритм інформаційної війни з

конкретним супротивником? Дуже схожа на наведений вище перемагаючий

алгоритм схема дій описана у А. Зінов'єва на прикладі інформаційної війни

Заходу з Радянським Союзом.

1.

Для вивчення індивідуальних особливостей і потенційних

можливостей «базових елементів» СРСР на Заході була створена ціла наука зі

своїми служителями - Кремлінологія.

2.

«Кремлінологі самим допитливим чином вивчали апарат ЦК. І не

тільки вивчали, а чинили на партійних керівників вплив. Як? Через засоби

масової інформації. Через помічників, радників. Через дипломатів, журналістів,

агентів КДБ. ... Можна визнати як факт, що Захід у вісімдесяті роки почав

підсилюватися мірою маніпулювання вищим радянським керівництвом ».

23

24.

3.«Кремлінологі вивчили ситуацію у вищому радянському

керівництві ще за Брежнєва ... Андропов і Черненко були хворі, довго

протягнути не могли.

... Так що головну роль так чи інакше належало зіграти комусь із двох Романову або Горбачову. Вивчивши досконально якості того й іншого (а

можливо, вже якось «підчепивши на гачок» Горбачова раніше), у відповідних

службах Заходу вирішили усунути Романова і розчистити шлях Горбачову ».

4.

«У засобах масової інформації була винайдена і пущена в хід

наклеп на Романова (ніби він на весілля дочки наказав принести дорогоцінний

сервіз із Зимового палацу), і почалася його всіляка дискредитація ... Причому

винахідники наклепу були впевнені, що "соратники" Романова його не

захистять. Так воно і сталося. Навіть Андропов, який вважався одним з друзів

Романова, не вжив заходів, щоб спростувати наклеп. Мовляв, не варто на таку

дрібницю реагувати. А між тим це була не дрібниця, а початок

великомасштабної операції з далекосяжними наслідками.

5.

«Візьми тепер самі вибори Генсека! У тому, що вони були явно

частиною операції відповідних служб США, навіть на Заході багато хто добре

розуміли. Все було підлаштовано навмисно так, що обирало всього 8 осіб.

Затримали під якимось приводом виліт з США члена Політбюро Щербицького,

який проголосував би проти Горбачова. Не повідомили про вибори іншому

члену Політбюро, котрий перебував у відпустці. Це був сам Романов, який теж

напевно проголосував би проти Горбачова. Якби хоча б ці двоє голосували,

Горбачов не став би Генсеком, - він пройшов з перевагою в один голос! »

Причому,

що

цікаво,

подібний

алгоритм

цілеспрямованого

інформаційного впливу, можна сказати, в зародковому прообразі сьогоднішньої

інформаційної війни був викладений майже сто років тому в документі під

назвою «Протоколи зборів сіонських мудреців». Не вдаючись у суперечки про

причини і джерела даного документа, хотілося б помститися, що його автора

безперечно слід назвати серйозним теоретиком в області побудови типових

тактик і стратегій ведення інформаційних війн.

У названому документі можна прочитати наступне:

«Щоб привести наш план до такого результату, ми будемо

підлаштовувати вибори таких президентів, у яких в минулому є якесь не

розкрите темну справу, яка-небудь" панама "- тоді вони будуть вірними

виконавцями наших приписів з боязні викриттів і з властивого кожному

людині, яка досягла влади, прагнення утримати за собою привілеї, переваги і

шана, пов'язаний зі званням президента ».

24

25.

«В руках сучасних держав є велика сила, яка створює рух думки в народі- це преса».

«Жодне сповіщення не буде проникати в суспільство без нашого

контролю. Це і тепер уже нами досягається тим, що всі новини виходять

декількома агентствами, в яких вони централізуються з усіх кінців світу. Ці

агентства будуть тоді вже цілком нашими установами і будуть оголошувати

тільки те, що ми їм предпішем.

... Кожен побажав бути видавцем, бібліотекарем або типографщика буде

змушений добути на це діло встановлений диплом, який, у разі провини,

негайно ж буде відібраний ».

«Ви говорите, що на нас піднімуться зі зброєю в руках, якщо розкусять в

чому справа завчасно; але для цього у нас в запасі є такий тероризмом маневр,

що найхоробріші душі здригнуться: метрополітеновие підземні ходи - коридори

будуть до того часу проведені під всіх столицях, звідки вони будуть підірвані з

усіма своїми організаціями та документами країн »(Протокол 9).

Коротко і точно в «Протоколах ...» сказано практично про всі аспекти

інформаційної війни:

- Система управління (контроль владних структур);

- Кошти перепрограмування населення (засоби масової інформації);

- Тероризм;

- Економічні війни, засоби економічного управління:

- Фінансова програма (Протокол 20);

- Загальне голосування і т. д.

Дані протоколи носять методичний характер. Вони складені так, що їх

може використовувати будь-який, розуміючий значимість таємної війни, - і

зовсім не обов'язково обмежувати їх застосування тільки мудрецями і тільки

тим далеким часом. З точки зору значущості для теорії інформаційної війни

дані протоколи, напевно, в чомусь аналогічні перші боязкі дослідженням з

теорії ядерної зброї, до речі, відноситься приблизно до того ж часу.

Змінилися багато методи і прийоми, вони отримали наукове

обгрунтування. Виникли цілі наукові дисципліни про те, як управляти

поведінкою людини, колективу, суспільства. До них відносяться: соціологія,

психоаналіз, теорія реклами, Суггестология, NLP-програмування, діанетика і т.

п. Отримав своє теоретичне обгрунтування гіпноз, і були зроблені спроби

перенесення методів гіпнотичного впливу з окремого індивідуума на колективи

і на цілі людські суспільства Виробництво та розповсюдження інформації

поставлено на конвеєр. Всього цього ще не було навіть в минулому столітті - не

25

26.

було достатньо ефективних засобів масової інформації, не було науковообгрунтованих алгоритмів управління соціумом; а виникнути ці алгоритми

могли лише з появою теорії програмування для сьогоднішніх засобів

обчислювальної техніки. Тому що, ще раз повторимо, здійснити інформаційну

операцію - це значить так підібрати вхідні дані для системи, щоб активізувати в

ній певні алгоритми, а в разі їх відсутності активізувати алгоритми генерації

потрібних алгоритмів.

Наявна на сьогоднішній день теорія алгоритмів цілком дозволяє

пояснити, яким чином може здійснюватися автоматичне написання програм для

певних предметних областей.

Застосування гіпнотичного стану на окремого індивідуума описується у

вигляді алгоритму так:

1)

розслабити тіло (мета даної дії: організм як ціле повинен зникнути в

якості об'єкта свідомості);

2)

слухати тільки гіпнотизера, не звертаючи уваги на якісь інші думки

або відчуття (мета: процес вантаження свідомості і дії формуючих сил

послаблюються);

3)

не розмірковувати над тим, що говорить гіпнотизер (мета: сприяє

гальмуванню безперервного потоку думок);

4)

зосередити увагу на якомусь предметі крім голосу самого

гіпнотизера (мета: підсистема свідомості, відповідальна за обробку почуттєвої

інформації, виявляється не в змозі виконувати свою функцію і як би

розбудовується);

5)

гіпнотизер вселяє, що ви спите або засинаєте (мета: навіювання сну

послаблює пам'ять і почуття самоототожнення, якими характеризується стан

неспання);

6)

гіпнотизер переконує людину, що цей сон - не зовсім справжній сон

(мета: створення пасивного, подібного сну стану свідомості, в якому

зберігається можливість контакту з гіпнотизером). '

За аналогією процес наведення гіпнотичного стану на окреме суспільство

міг би, напевно, виглядатиме таким чином:

1)

розслабити суспільство - вселяти через засоби масової інформації,

що ворогів немає, при цьому обговорювати окремі історичні періоди і інтереси

окремих народностей (мета-суспільство як ціле повинно зникнути в якості

об'єкта свідомості суспільства);

2)

змусити суспільство слухати тільки супротивника, не звертаючи

уваги на якісь інші думки або відчуття, наприклад акцентувати засоби масової

26

27.

інформації виключно на якійсь одній парадигмі суспільного розвитку(наприклад західній), виключивши будь-який інший досвід: Китай, Японію,

мусульманський світ (мета - процес вантаження суспільної свідомості і дію

формуючих сил послаблюються);

3)

змусити суспільство не розмірковувати над тим, що говорить

супротивник, для цього виключити із засобів масової інформації серйозні

аналітичні дослідження проблем (мета-сприяти гальмуванню безперервного

потоку думок);

4)

зосередити увагу суспільства на якомусь предметі крім вхідного

інформаційного потоку, наприклад внутрішні катаклізми, війни, акти терору

(мета - підсистема захисту, відповідальна за обробку вхідної інформації,

виявляється не в змозі виконувати свою функцію і як би розбудовується);

5)

постійно навіювати, що саме суспільство стає краще і краще, що всі

навколишні ставляться до нього краще й краще (мета - подібне навіювання

послаблює історичну пам'ять і почуття самоотождсствленності, якими

характеризується нормальний стан суспільства);

6)

засоби масової інформації одночасно повинні переконувати членів

суспільства, що викликало стан - це не зовсім те, що повинно бути (мета створення пасивного стану свідомості, в якому зберігається можливість

залежності від інформаційного впливу супротивника).

Наведений алгоритм в загальних рисах відображає роботу засобів масової

інформації в Росії часів 1990-1997 років.

Будь-яка система, відповідальна за обробку вхідних даних, повинна

«харчуватися», тобто повинна споживати енергію для того, щоб приводити в

дію закладені в ній алгоритми обробки вхідних даних і генерувати нові. Базові

елементи кожної системи мають певну фізичну природу, яка багато в чому

визначає час реакції, а значить і вибір того чи іншого алгоритму вирішення

конкретного завдання.

У разі розгляду в якості інформаційних самообучающихся систем держав

під "іншими видами впливу» у світлі вищесказаного слід розуміти в першу

чергу економічну війну. Але не у вузькому плані, пов'язаному виключно з

економічними санкціями типу «це не можна і це не можна», а в більш

широкому, що включає в себе «економічні інтервенції» у вигляді товарів і

продуктів по демпінговим цінами:

Час інформаційних та економічних воєн прийшло ще й тому, що

сьогоднішньому світу вже не властивий дефіцит інформації і промислових

товарів, навпаки, його відрізняє саме їх надлишок. А це значить, що як і у

27

28.

випадку інформаційної війни, коли система більше повинна думати не прозахист інформації, а про захист від інформації та просуванні свого бачення

світу, Так і в умовах економічної війни мова повинна йти-про захист від чужих

товарів і нав'язуванні своїх

Грамотне поєднання усіх допустимих видів впливу на супротивника

являє собою комплексну стратегію впливу.

Під допустимими видами впливу тут розуміються такі дії, які «грубо» не

порушують прийняті в суспільстві на поточний час норми і правила поведінки.

Дотримання принципу комплексності при формуванні загальної стратегії

впливу на супротивника дозволяє підсилити ефект від застосування

інформаційної зброї і тим самим може бути ще однією ознакою інформаційної

війни.

Глава 4. Аналітичне забезпечення інформаційної безпеки

Інформаційно-аналітична робота (ІАР) - це визначення необхідної

інформації, її пошук, систематизація, складання висновків і їх поширення.

ІАР включає в себе весь процес створення аналітичної інформації, що

складається з декількох етапів: організація збору та первинної обробки

матеріалу, власне аналіз і виборче поширення інформації.

Етапи ІАР:

• визначення необхідної інформації і напрямків її пошуку;

• збір інформації;

• первинна обробка інформації;

• аналіз (тобто знаходження причинно-наслідкових та інших зв'язків між

фактами, явищами тощо);

• оцінка інформації і виробництво аналітичного продукту (відсівання

несуттєвих фактів, сортування і визначення достовірності фактів і подій,

формулювання висновків);

• дозоване поширення інформації (підготовка аналітичних записок та

звітів). На даному етапі пріоритетними є питання переконливості

підготовленого документа, встановлення рамок допуску та вміння зацікавити

особу (або організацію), на адресу якої направлено документ.

Перший та другий етапи називаються інформаційною роботою. У

результаті інформаційної роботи структура отримує необхідний для виконання,

розробки масив інформації - інформаційний масив, який являє собою розрізнені

відомості з цікавих питань. Наступні етапи - власне аналітична робота, в

результаті якої інформаційний масив перетворюється в строго доказовий

28

29.

продукт діяльності аналітика – висновок. Висновок повинен бути доказовим,перевіряємим, кратким, необхідним.

Функції та завдання ІАР

1

Збір упереджувальної інформації для виявлення осіб і організацій,

що спеціалізуються на зазіханнях в сфері інтересів підприємства. Що

охороняэться.

2

Відстеження оперативної обстановки, що виникає навколо

охоронюваного підприємства, тобто фіксація подій і осіб, що дозволяє виявити

ознаки підготовки недружніх акцій.

3

Приховані методи розслідування, виявлення розкрадачів серед

співробітників охоронюваного підприємства, відстеження каналів витоку

конфіденційної інформації.

4

Створення системи взаємовідносин і контактів з офіційними

структурами та ЗМІ, що дозволяє отримувати випереджаючу інформацію про

підготовку недружніх акцій.

5

Аналіз відкритих і конфіденційних джерел на предмет встановлення

витоку інформації, забезпечення охорони інтересів підприємства, встановлення

та запобігання спроб проникнути в конфіденційну інформацію.

Організація ІАР на підприємстві

В даний час існує два погляди на організацію ІАР на підприємстві.

Перший варіант - ведення ІАР власне підприємством. Аналітична група є

структурним підрозділом підприємства, має прямий вихід на директора і зв'язок

з іншими структурними підрозділами, в тому числі службою безпеки.

Такий варіант роботи характерний для великих корпорацій, що

займаються виробництвом і реалізацією продукції. Це пов'язано з тим, що

більшість ризиків пов'язане з комерційною діяльністю конкурентів і зміною

стану ринку.

У цьому випадку аналітичну роботу ведуть грамотні спеціалісти,

економісти, маркетологи, фінансисти та ін. Служба безпеки лише повідомляє

про можливі загрози з боку кримінальних структур.

Другий варіант - замикання ІАР на службі безпеки підприємства. У цьому

випадку аналітична група структурно входить до СБ, який підпорядковується

безпосередньо начальнику СБ, який має прямий вихід на директора.

Крім фахівців сфери діяльності для проведення аналітичних експертиз

часто залучаються (або перебувають у штаті аналітичної групи) вузькі фахівці:

психологи, інженери і технологи, кримінологи тощо. При будь-якій організації

роботи варто враховувати, що ІАР для підприємства повинна вестися однією (!)

29

30.

структурою. Паралельна аналітична діяльність СБ і підприємства практичнонеприпустима. Це пов'язано з тим, що інформаційне поле зазвичай буває досить

обмеженим, і робота кількох структурних підрозділів за одним напрямком

може бути легко виявлена, розрахована і присічена.

Досить поширений варіант організації інформаційно-аналітичної роботи аналітична група на правах самостійного структурного підрозділу

підприємства, що підкоряється паралельно директору підприємства та

начальнику СБ. Назва групи легендірується: «група вивчення ринку», «відділ

маркетингу», «інформаційно-довідкова служба» тощо.

У залежності від призначення інформацію класифікують на стратегічнутактичну і сигнальну-тактичну-доказову. Стратегічна інформація - це

інформація, що дає підстави приймати рішення про притягнення до

співробітництва, джерела витоку конфіденційної інформації, спрямованості

об'єкта інтересу, форми залежності та підконтрольності виносити судження,

прогнози в сфері комерційних, політичних та інших інтересів. Стратегічна

інформація дозволяє робити довгострокові прогнози, і це основне її завдання.

Тактична інформація - це оперативне встановлення фактів недружніх дій,

джерел витоку інформації, організації сумлінності потенційних партнерів і т.п.

Тактична інформація дійсна протягом невеликого проміжку часу і дозволяє

скорегувати діяльність підприємства (СБ) шляхом виведення короткострокових

прогнозів або прогнозів на дану операцію (отримання кредиту, висновок

конкретного контракту).

Сигнальна (попереджувальна) інформація - це інформація, яка достовірно

вказує на події, які мають статися.

Тактична інформація носить характер, зазначений вище. Діє нетривалий

проміжок часу і вимагає негайного реагування на ситуацію.

Доказова інформація - це інформація, що дозволяє з великою часткою

ймовірності довести зв'язок між подіями, об'єктами. Використовується для

створення таблиці зв'язків об'єкта, а також в аналітичному розслідуванні фактів

витоку інформації і т.п.

Джерела отримання інформації можна розділити на три категорії:

відкриті, напіввідкриті, закриті.

Відкритими джерелами називаються будь-які джерела інформації,

ознайомлення з якими вільно для всіх категорій громадян. До такої відносяться:

• газети;

• журнали;

• теле-і радіопередачі та інші засоби масової інформації;

30

31.

• рекламні проспекти та матеріали;• призначена для відкритої торгівлі продукція, відкрито утилізовані

відходи;

• інформація, отримана на виставках і презентаціях.

Засоби масової інформації (ЗМІ) надають величезний масив інформації з

різних напрямків діяльності. Завдання аналітика полягає в виокремленні

інформації, що цікавить. При цьому необхідно відзначити, що досить надійною

може вважатися тільки інформація, що стосується основного факту

повідомлення, репортажу тощо. Всі подробиці, апріорі повинні визнаватися

недостовірними або вимагають спеціальної перевірки. Тільки після

достовірного підтвердження вони можуть вважатися прийнятими до розгляду.

Це пов'язано з особливостями журналістської роботи, необхідно зрадити риси,

характерні для видання або такі, що дозволяють зацікавити читача. Тому всі

подробиці в більшості випадків є надуманими. При регулярному отриманні

інформації з одного джерела спочатку визначається категорія надійності

видання та журналіста. На основі такої інформації можливе підвищення класу

надійності супутньої інформації. Зі ЗМІ можна отримати інформацію

тактичного сигнального і доказового плану. Відкритий друк традиційно є

найбільш ємним і найбільш використовуваним каналом отримання інформації.

Цей факт, у своїх творах відзначав ще В.І. Ленін - найбільший авторитет в

царській Росії з області організації підпільної інформаційної роботи. Легальний

матеріал особливо важливий. Не буде перебільшенням сказати, що по одному

легальному матеріалу можна написати професійну брошуру, а по одному

нелегальному - неможливо. Збираючи нелегальний матеріал неможливо і

придбати таких знань, які у масі розсіяні в дрібних газетних кореспонденціях та

в спеціальних промислових, санітарних земських виданнях.

Всe це актуально і сьогодні, коли на думку колишнього директора

центральної розвідки США Р. Хілленкеттера 80% розвідувальної інформації

виходить з таких звичайних джерел, як іноземні книги, журнали, наукові і

технічні огляди, фотографії, дані комерційного аналізу, газети, радіопередачі, а

також із загальних відомостей, отриманих від осіб, що мають уявлення про

справи за кордоном.

Так. наприклад, проведений ФБР аналіз дешифрованих радіограм

радянського розвідника Рудольфа Абеля показав, що основну канву для своїх

політичних і економічних повідомлень у московський центр (інформація про

атомну бомбу, тема для окремої розмови) він черпав з публікацій "Нью-Йорк

31

32.

Таймс" і "Сайентифик Америкен", доповнюючи окремі неясні місця,агентурною інформацією.

У зв'язку з цим Шерман Кент, американський історик працював в

Центральному розвідувальному управлінні США, зробивши поправку на

відкритість американського суспільства і піднявши планку ще вище, до 95

відсотків. Щоб довести свою точку зору, Кент запропонував п'яти професорам

Йельського університету підготувати звіт про стан збройних сил США,

чисельності бойових частин і з'єднань не нижче рівня дивізії, мощі військовоморського флоту і бойової авіації (з описами кораблів і літаків), дозволивши

користуватися при цьому тільки відкритими джерелами інформації. Робота

тривала близько трьох місяців. У результаті учені представили Кенту декілька

сотень сторінок даних, супроводивши їх 30-сторінкової узагальнюючої

довідкою. Оцінка Кента була наступна: на 90 відсотків звіт вчених відповідав

істинному стану речей. За іронією долі ЦРУ негайно засекретило результати

проведеної роботи, що отримала назву Єльського звіту

Про те, що у відкритій радянській пресі, також містилося чимало цікавої

інформації, свідчать дані дослідження.

Обробка інформації Бази даних

Обробка одержуваної інформації - справа, що вимагає скрупульозності в

обліку найдрібніших деталей і точності в оформленні. Оброблений масив

інформаційної документації повинен відповідати кільком вимогам: доступність,

інваріантність, коректування.

Під доступністю розуміється можливість роботи з інформацією для

людини не створювати базу даних. Наприклад, директора підприємства,

уточнюючого інформацію, або нового аналітика, що прийшов на зміну,

наприклад, загиблому в автокатастрофі.

Інваріантність припускає доступ до інформаційних осередків, що

об’єднані різними класифікаторами. Наприклад, доступ до інформації певного

джерела, доступ до інформації з певної справи з різним сортуванням, доступ до

джерел з вищою категорією надійності тощо.

Коректування припускає можливість модифікації бази даних. Під

модифікацією можуть розумітися видалення, що стали непотрібними або

небезпечними, відомостей додавання нової інформації, внесення змін в

кодування і т.п.

Таким чином інформаційний масив проходить первинну обробку і

перетворюється в базу даних або доповнює її.

32

33.

База даних є великим і первинно систематизованим наборомфактографічної інформації, яка вимагає ретельної обробки і аналізу, для того,

щоб отримати висновок з того чи іншого питання.

Накопичення бази даних - досить тривалий і трудомісткий етап. Тим

більше що зазвичай бази даних починають накопичуватися не відразу, а через

якийсь час після початку досліджуваних подій.

Бази даних можливі в двох варіантах: картотека і цифрова база даних.

Картотека - це база даних, оформлена на паперових (пластикових і т.п.)

картках. Яскравий приклад таких картотек - бібліотечні каталоги. На кожній

картці вказується один інформаційний факт.

Картка обов'язково містить таку інформацію: подія, джерело отримання

інформації та код його достовірності, номер в картотеці та розділу. Подія

описується максимально стисло, максимально можливим рівнем конкретизації.

Плюси картотек: легке оформлення, надійність збереження інформації. Мінуси:

у великих картотеках досить незручно орієнтуватися, великий об'єм займаного

місця: картотеки задовольняють принципам доступності конкретизації, але

суперечать принципу інваріантності. Картки зберігають у спеціальних

картотечних шухлядках в місці (щоб уникнути крадіжки видозміни).

Обов'язкова надійна пожежна безпека.

Цифрова база даних - це база даних оформлена у вигляді комп'ютерної

програми. В даному випадку все залежить від професійного рівня програми або

користувача. Інформаційний зміст в цифровій базі даних аналогічно

картотекам. Плюси цифрових баз даних: легка орієнтація, велика швидкість

роботи. Мінуси: обов'язково наявність необхідних навичок у користувача (тим

більше у програміста), велика ймовірність мимовільного псування інформації.

Таким чином, цифрові бази даних задовольняють правилу інваріантності і

конкретизації, але можуть суперечити правилу доступності. Цифрові бази

даних зберігаються повністю в автономному комп'ютері (не приєднаному до

локальної комп'ютерної мережі) на окремому жорсткому диску (вінчестері).

Для зручності користування інформацією та швидкості знаходження

необхідних даних потрібна як можна більш повне сортування інформації.

Спочатку інформація поділяється на сектори, розділи, підрозділи, теми.

Всі методи ІАР крутяться навколо основних параметрів: аналіз - синтез.

Під аналізом розуміється розчленування події на деталі, оцінка кожного

фрагмента. Синтезом є складання всіх фрагментів в струнку структуру

аналізованої події. Ці два параметри нерозривні і обов'язкові.

33

34.

Як зокрема аналізу і синтезу застосовуються поняття індукції та дедукції,абстракції та аналогії.

Індукція передбачає роботу від часткового до загального, будучи

варіантом синтезу. Дедукція передбачає шлях від загального до приватного,

моделюючи аналіз. Абстракція припускає спрощення ситуації і приведення її до

ряду подібних. Методом абстракції користуються при моделюванні ситуацій.

По суті, це синтез. Аналогія - це розчленування ситуації на складові і

порівняння їх з існуючими. По суті аналогія є аналіз. Таким чином аналіз,

дедукція і аналогія складають аналітичні методи дослідження, а синтез,

індукція і абстракція - синтетичні.

Виділяють дві основні групи методів: стратегічні і тактичні. Стратегічні

методи інакше називають узагальненими. Вони дозволяють розглянути

ситуацію цілком. По суті вони є аналітичними. Тактичні методи дозволяють

деталізувати картину того, що відбувається і виділити ключові події, тобто є синтетичними методами пізнання.

Основні стратегічні методи аналітичної роботи моделювання і системний

аналіз.

Моделювання - створення узагальнених і спрощених моделей ситуацій.

Часто подія (набір фактів) складно аналізувати як таке. У випадку підбирається

подія, що відповідає основними характеристики в основному, але більш проста

для аналізу.

Одним з типових принципів моделювання є статистика - числова або

математична модель. Статистики дозволяють зробити узагальнюючий висновок

по вже відомій ситуації виходячи з якої можна припускати ситуацію майбутню.

Найпростіший і всім відомий приклад статистики - статистика МВС до

кількості злочинів і розкриття – суть: спрощена схема кримінальної ситуації по

досліджуваному регіону. Проаналізувавши моделі можна перенести результати

на досліджувану подію і припустити результат. Природно, чим точніше буде

підібрана модель, тим точніше буде результат аналізу основної події.

Модель може бути не тільки статистичною (тобто математичною), але

будь-яка інша. Можливі моделі істеричні, бібліографічні. Важливо зрозуміти,

що моделювання є найпростішим способом визначити ймовірний вихід або

причину аналізованої події, а тип моделі вибирається виходячи з доступності і

зручності.

Таким чином, моделювання є типовим випадком аналітичного методу

дослідження. Близьким за формою йому є системний аналіз. Системний аналіз

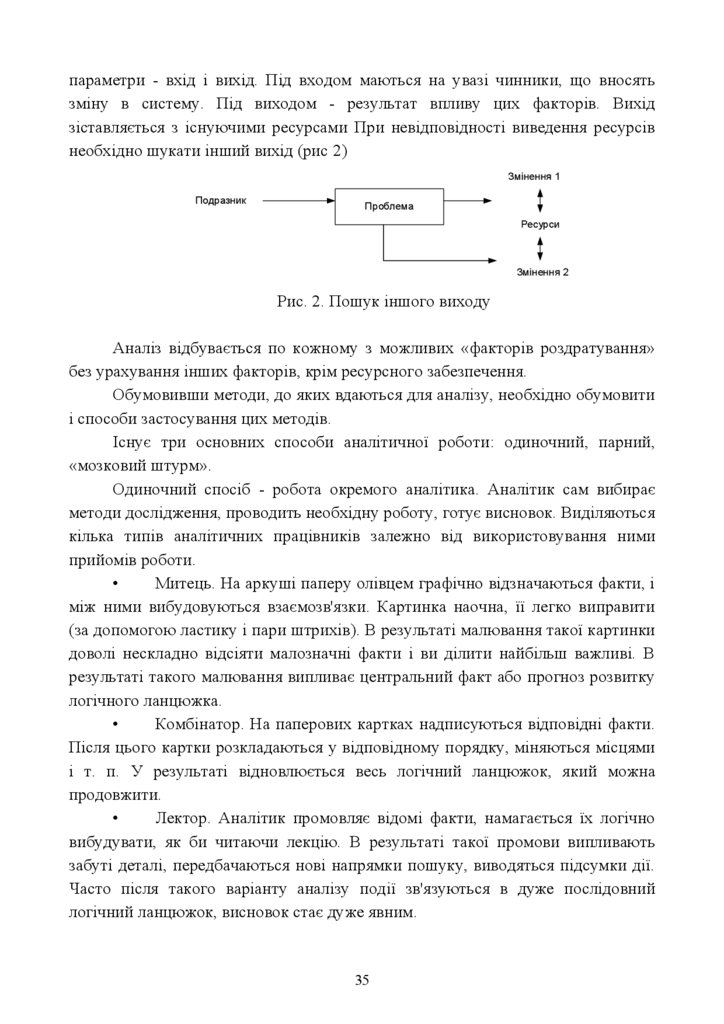

передбачає оцінку ситуації як самостійної системи, що має два основних

34

35.

параметри - вхід і вихід. Під входом маються на увазі чинники, що вносятьзміну в систему. Під виходом - результат впливу цих факторів. Вихід

зіставляється з існуючими ресурсами При невідповідності виведення ресурсів

необхідно шукати інший вихід (рис 2)

Змінення 1

Подразник

Проблема

Ресурси

Змінення 2

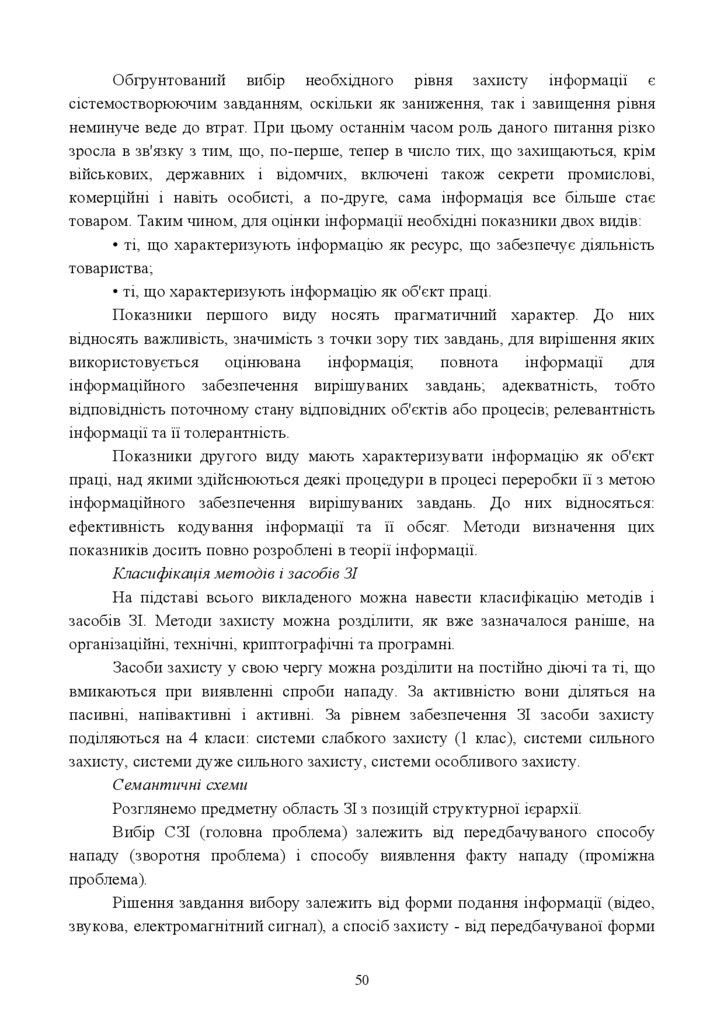

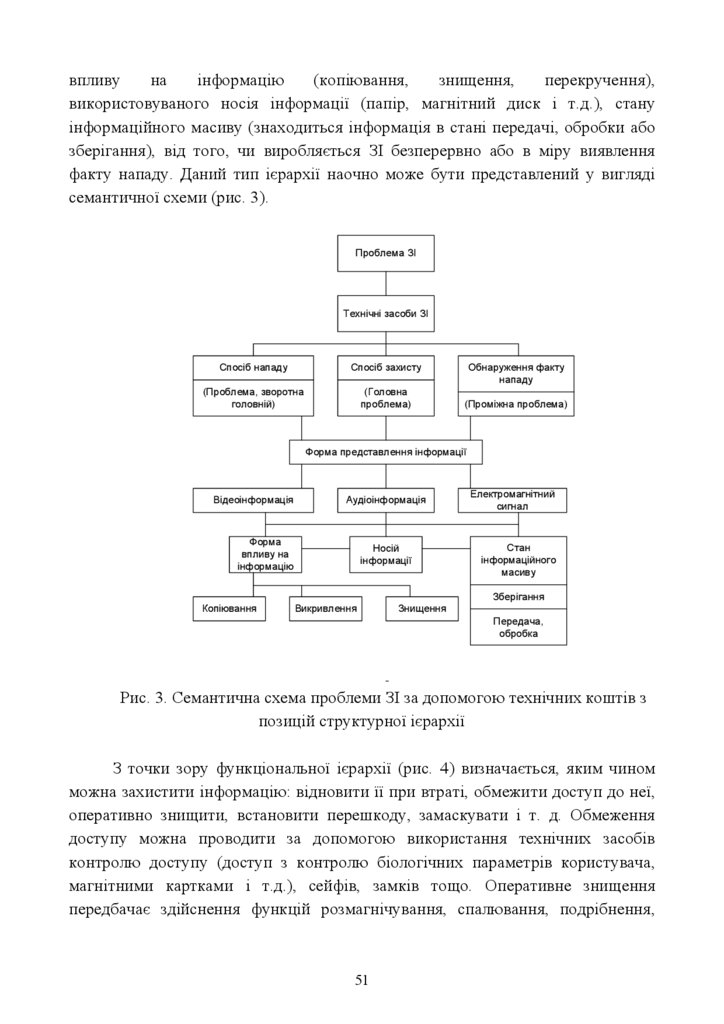

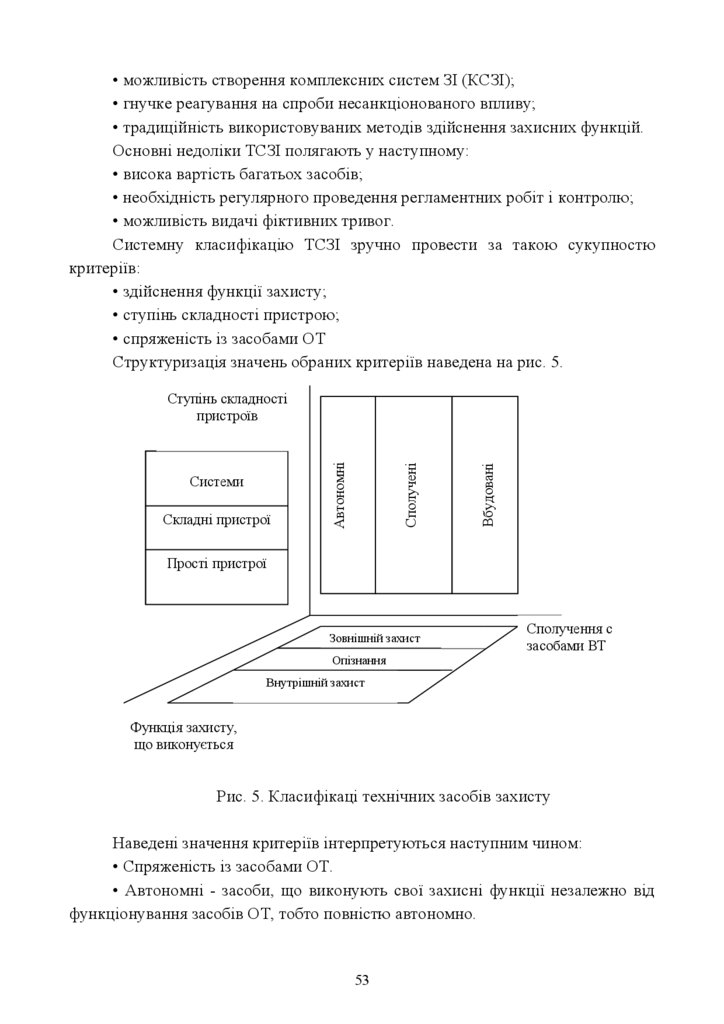

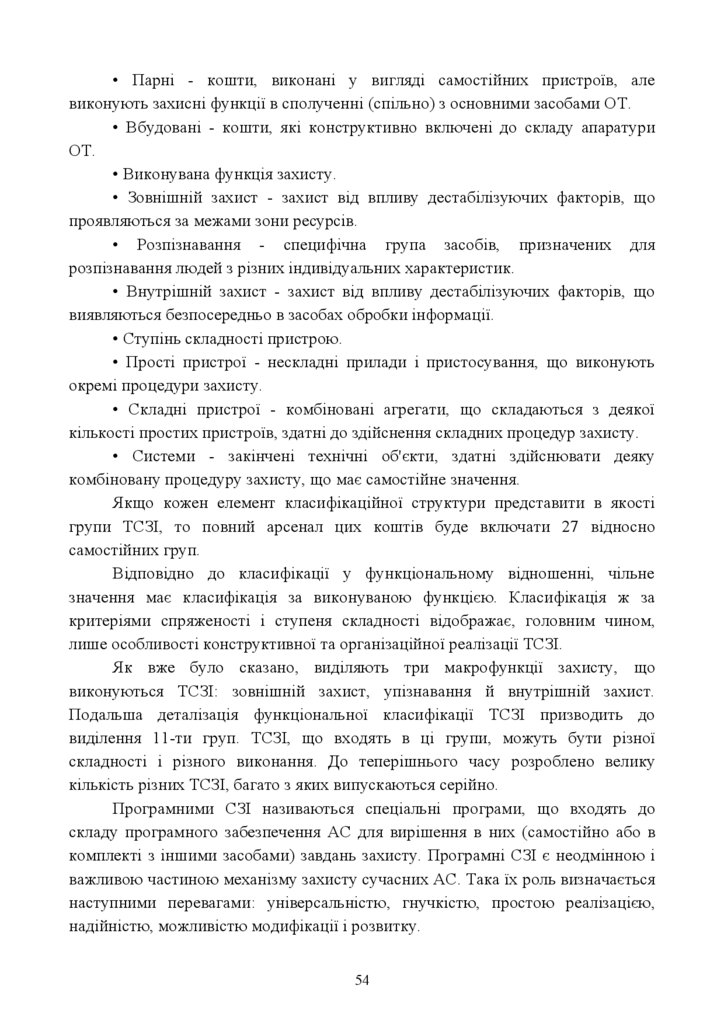

Рис. 2. Пошук іншого виходу

Аналіз відбувається по кожному з можливих «факторів роздратування»

без урахування інших факторів, крім ресурсного забезпечення.

Обумовивши методи, до яких вдаються для аналізу, необхідно обумовити

і способи застосування цих методів.

Існує три основних способи аналітичної роботи: одиночний, парний,

«мозковий штурм».

Одиночний спосіб - робота окремого аналітика. Аналітик сам вибирає

методи дослідження, проводить необхідну роботу, готує висновок. Виділяються

кілька типів аналітичних працівників залежно від використовування ними

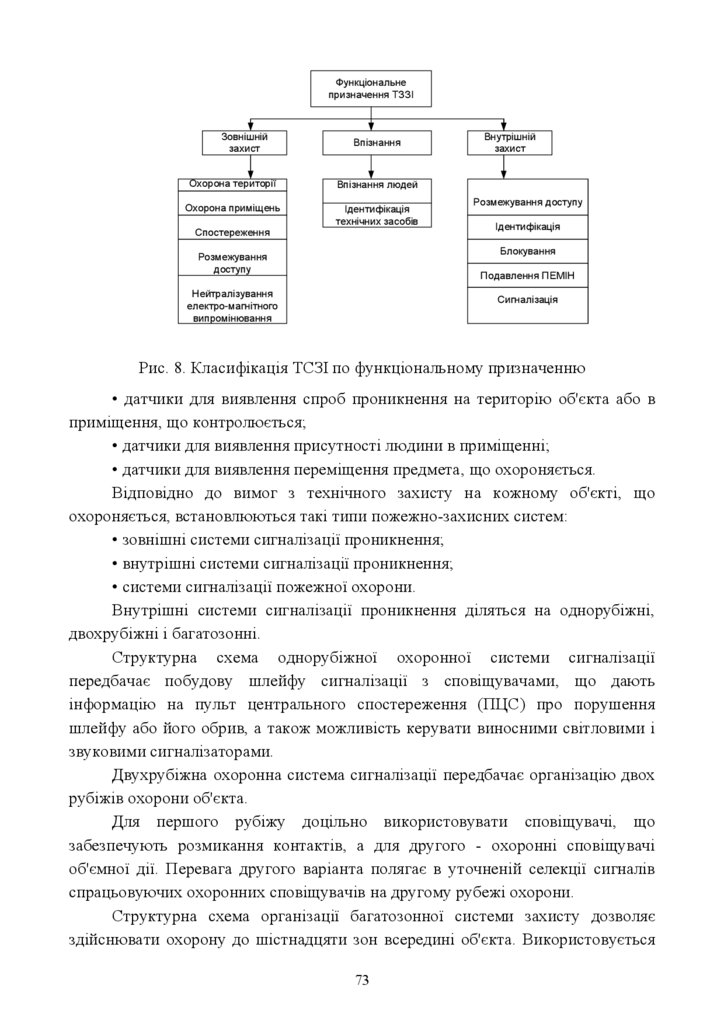

прийомів роботи.