Similar presentations:

CTF. Вводная лекция

1.

CTFВводная лекция

2.

Кто мы?● Иногда играем в CTFки

● Организуем KaiCTF

● Студенты (в основном)

● Скрипт-киддисы

● Работаем в ИБ

3.

● FUNЗачем это нам?

● Коммунити это важно

● Хорошая строчка в CV

● Это полноценная работа

● (Нам не платят)

4.

WTF is CTF?5.

Виды CTF● Jeopardy (task-based)

● Attack-defence

● Mixed

6.

Jeopardy7.

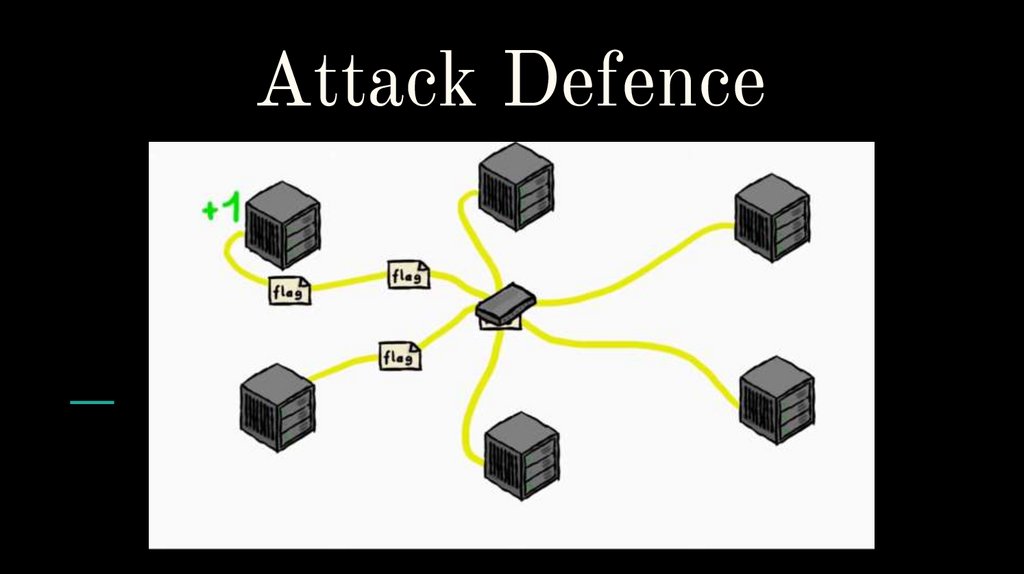

Attack Defence8.

9.

10.

11.

12.

Зачем CTF?13.

Зачем тебе CTF?● В ИБ много направлений и соревы помогают понять что тебе

интересно и в какой области развиваться

● Дает начальные навыки для получения первой работы (почти во всех

вакансиях указывается в пожеланиях)

● Развивает навыки в разных направления (иногда приходиться делать

не свои задачи и адаптироваться к ситуации)

● Самое главное - это друзья, знакомства и коммунити

● Приятно пить в компании умных людей

14.

15.

16.

Секрет успеха?17.

М - мотивация18.

19.

20.

Что делал?● Решал таски

● Не понимал что

происходит

● Участвовал в

мероприятиях

● Гуглил

Что получил?

● Работа

● Начал понимать что

происходит

● Завел знакомства

● Гуглю дальше

21.

Ну так с чего жемне начать?

Давай ближе к делу!

22.

Достаточно начать играть в CTF(одномубудет грустно), собрать тиму и иметь цель.

23.

Где играть?24.

https://kaictf.ru25.

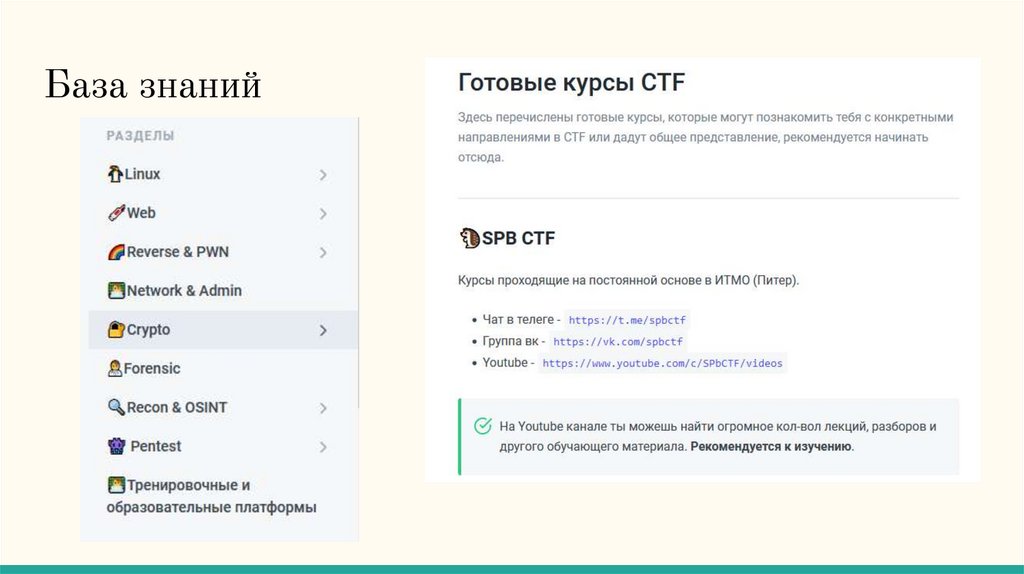

База знаний26.

База знаний27.

https://tryhackme.com28.

ctftime.org29.

Направления CTF30.

Crypto31.

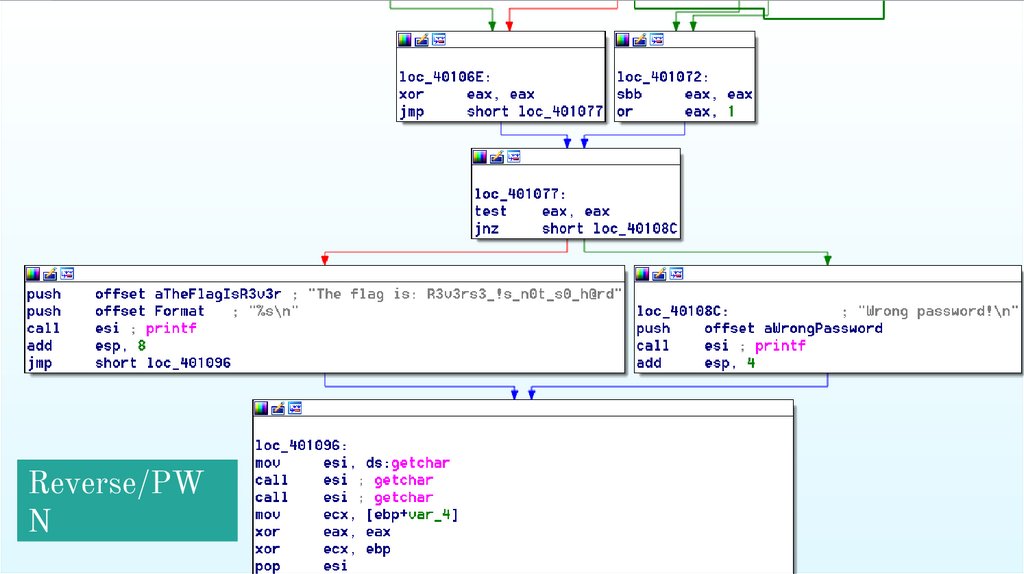

Reverse/PWNРеверс — процесс восстановления исходников из конечного

продукта с целью понять «как оно там устроено». С возрастом

это проходит. Но не у всех.

Применение:

● Изготовление пиратских серверов серверных игр вроде

WoW и допилка их рубанком до сходства с официальным.

● Разработка кейгенов для ПО и читов к играм.

● Анализа вирусов/троянов/червей и прочего с целью

создания средств защиты.

● Поиска дырок в закрытом софте.

● Создание аналогов продукта.

● Создания описаний для форматов данных/протоколов,

используемых в программах.

32.

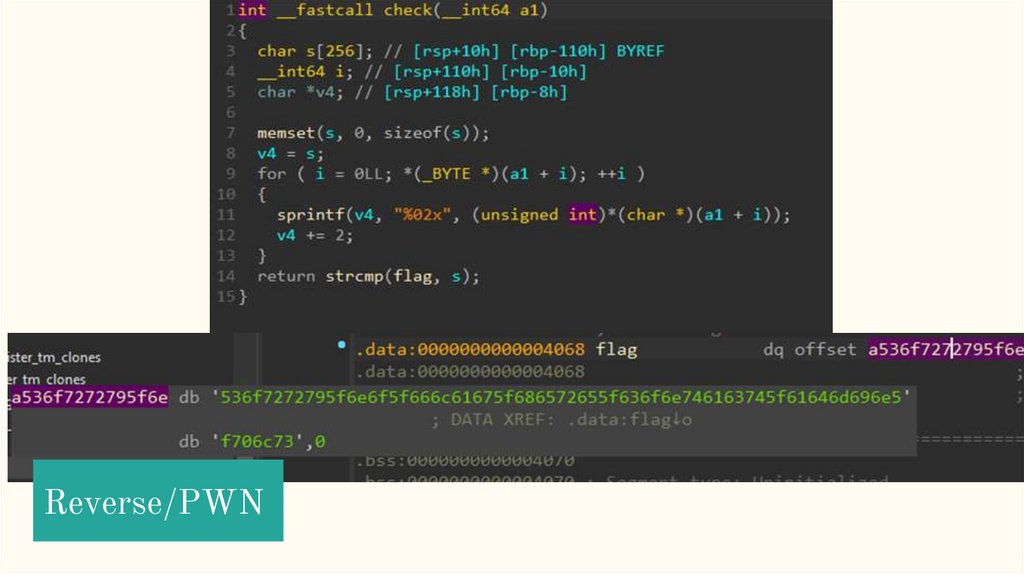

Reverse/PWN

33.

Reverse/PWN34.

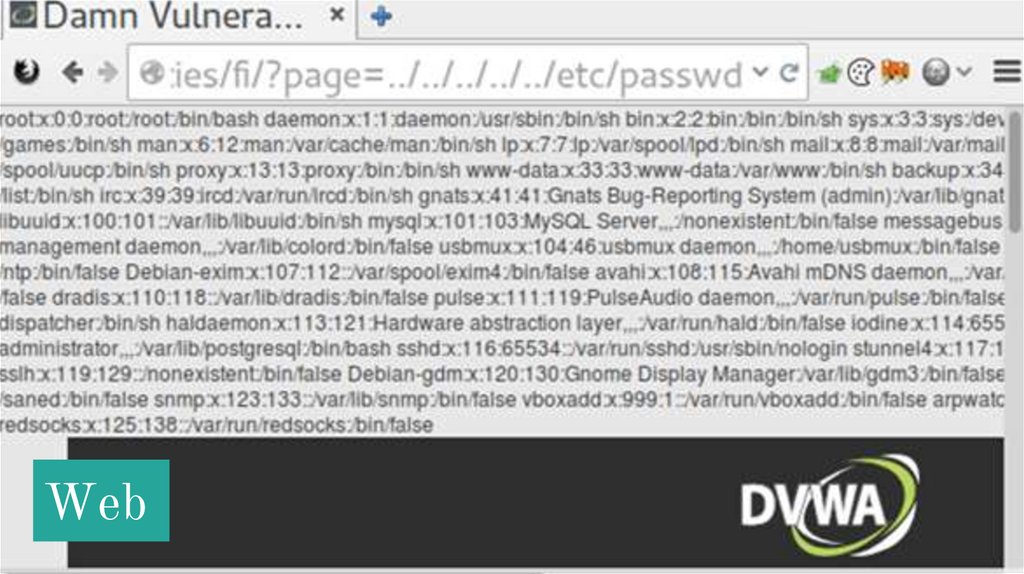

Web35.

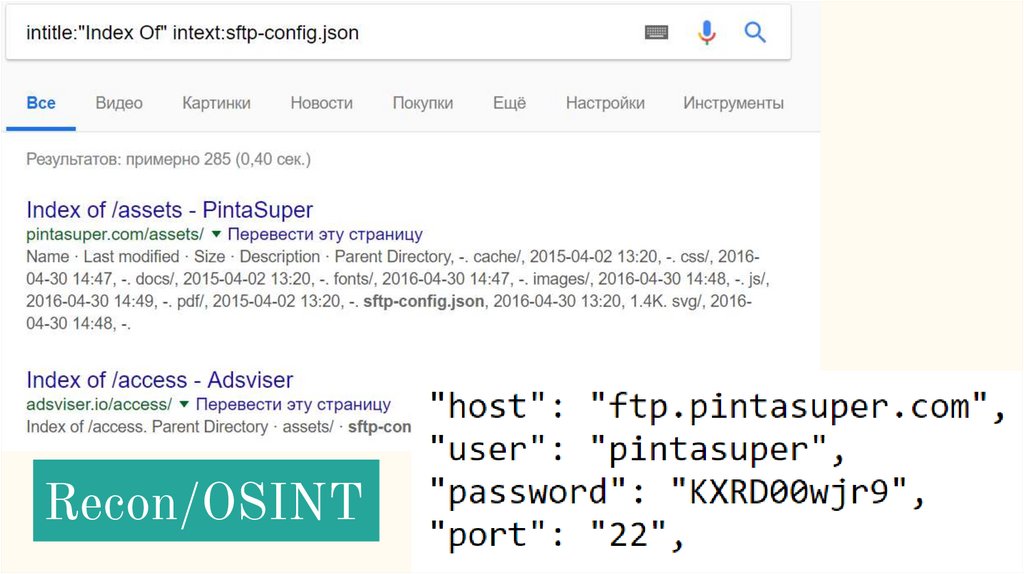

Recon/OSINT36.

Recon/OSINT37.

Stego38.

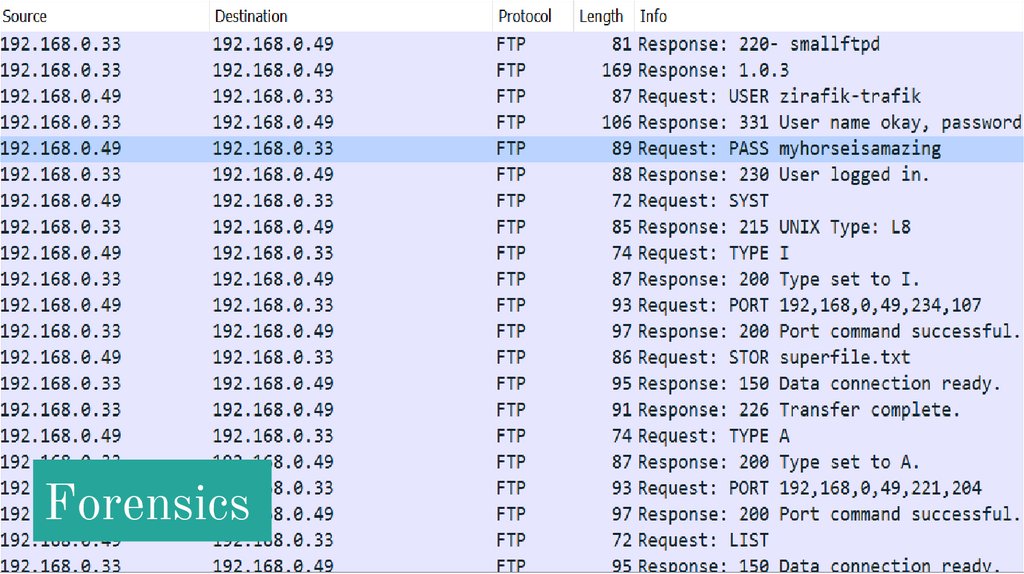

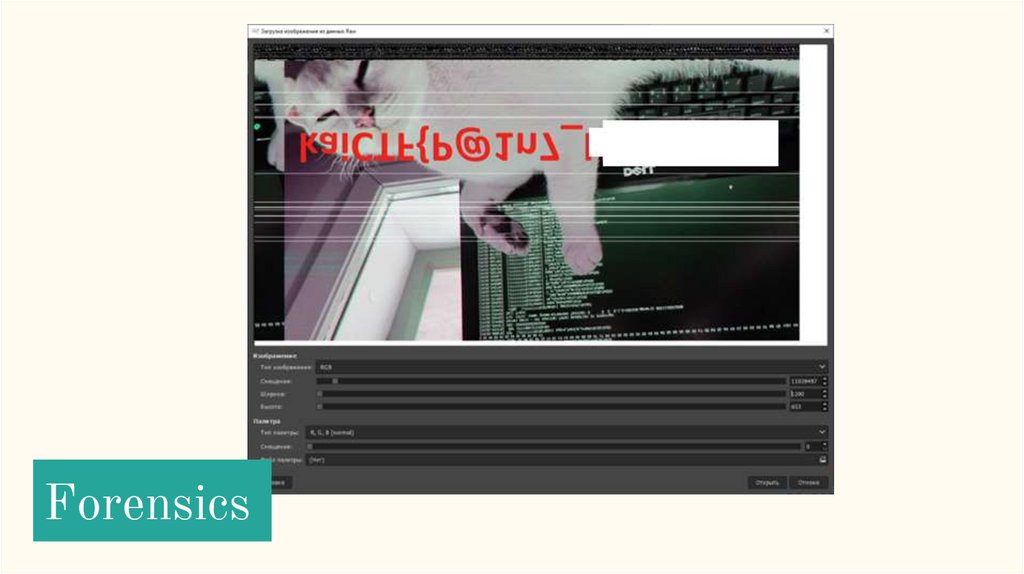

Forensics39.

Forensics40.

Joy41.

Joy42.

Какое отношениеэто имеет к

безопасности?

43.

● Существует куча разных CTF не только для студентов(GoogleCTF, Flare-on, BIZoneCTF, DEFCON CTF и др)

● Большинство конференций строиться вокруг CTFсоревнований и финалистам дают бесплатный доступ к

ним

● Иногда задания в CTF взяты из реальной жизни (но не

всегда)

● На крупных CTFах иногда находят 0-day)

● На конференции pwn2own вы можете показать как

взломать Tesla и забрать ее себе)

● Повод встретиться с друзьями и похекать по фану

44.

Немного реальной жизни45.

Checkm8Уязвимость в механизме BootROM,

который играет ключевую роль в процессе

загрузки айфонов и айпадов. Пофиксить

ее программными заплатками

невозможно.

46.

Dirty COW (CVE-2016-5195)● уязвимость присутствовала в составе любых

дистрибутивов почти десять лет => 2.6.22. (до

2016 года)

● связана с обработкой подсистемой памяти ядра

механизма copy-on-write (COW). Уязвимость

относится к privilege escalation (повышение

привилегий).

● до сих пор можно найти оборудование со

старыми ядрами, на которых данная уязвимость

актуальна

● POC:

https://github.com/dirtycow/dirtycow.github.io/blob/

master/dirtyc0w.c

47.

ETERNALBLUE (CVE-2017-0144)Изначально эксплоит был опубликован в сети хакерской группировкой The Shadow Brokers. Хакеры

заявляют, что похитили этот и многие другие инструменты у Equation Group – группировки, за которой,

по утверждениям многих специалистов, стоят «правительственные хакеры» из АНБ.

Эксплоит направлен на эксплуатацию уязвимости в протоколе SMB и использовался для

распространения шифровальщика WannaCry в мае 2017 года.

48.

Не совсем CTF49.

Курсыhackerone.com

coursera.org

cybrary.it

stepic.org

opensecuritytraining.info

50.

● PHDaysКонференции

● ZeroNights

● BlackHat

● DefCon

● Offzone

51.

● Лекция (краткая теория потеме)

Формат наших

посиделок

● Формат воркшопа – на ноутах

решаем таски

● Любой может провести занятие

(не стесняйтесь, рассказывайте

то что вы нашли интересным,

другие этого скорее всего не

знают)

52.

А как же домашка?Мне скучно дома

53.

Пройти Linux комнату на tryhackmeПодготовить виртуалку с Kali Linux

Прийти в следующую субботу :-)

Установить VirtualBox, Wireshark и BurpSuite

https://www.owasp.org/images/1/19/OTGv4.pdf

https://ctftime.org/event/list/

Не бросайте, если что-то не получается, изучайте новое, развивайтесь и рассказывайте об этом (но

не забывайте отдыхать)

sport

sport advertising

advertising