Similar presentations:

Программно-аппаратная защита (Лекция №2)

1.

Программноаппаратная защитаЛекция на тему: «Модели безопасности защиты от

несанкционированного доступа»

ФИО преподавателя: Оцоков Ш.А.

2021

online.mirea.ru

2.

Алгоритмическая разрешимостьПроблема распознавания выводимости

Алгоритмическая неразрешимость некоторого класса задач:

- Решение уравнения в радикалах и др

Уточнить понятие алгоритма, Тьюринг 1937 г

online.mirea.ru

3.

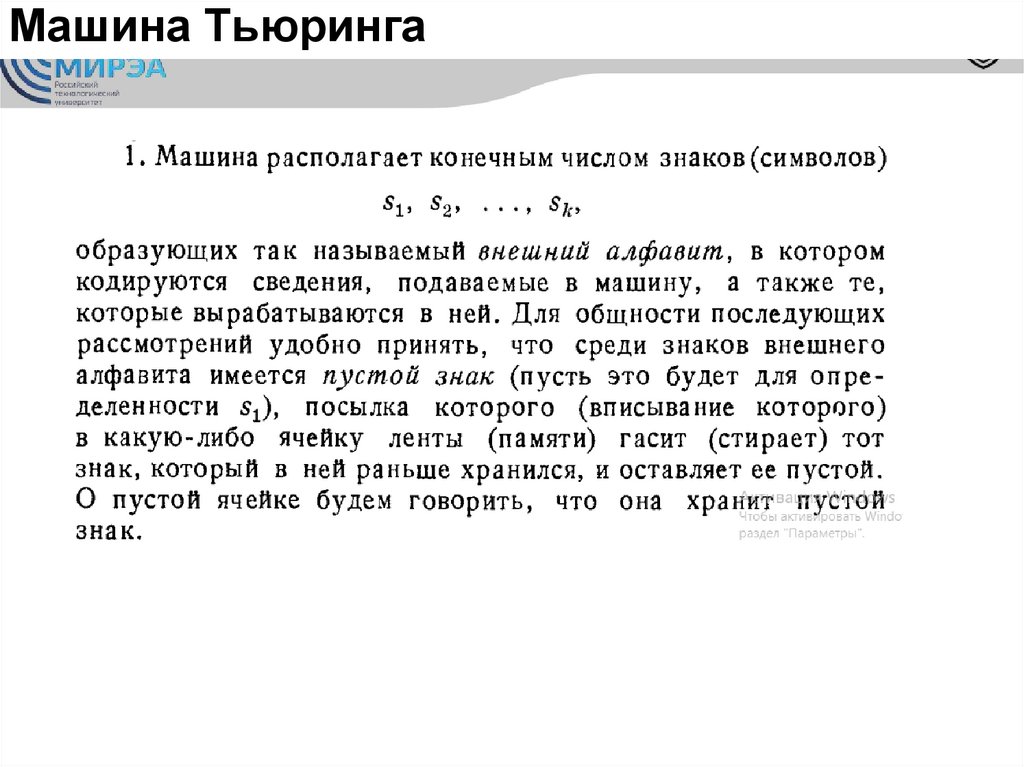

Машина Тьюрингаonline.mirea.ru

4.

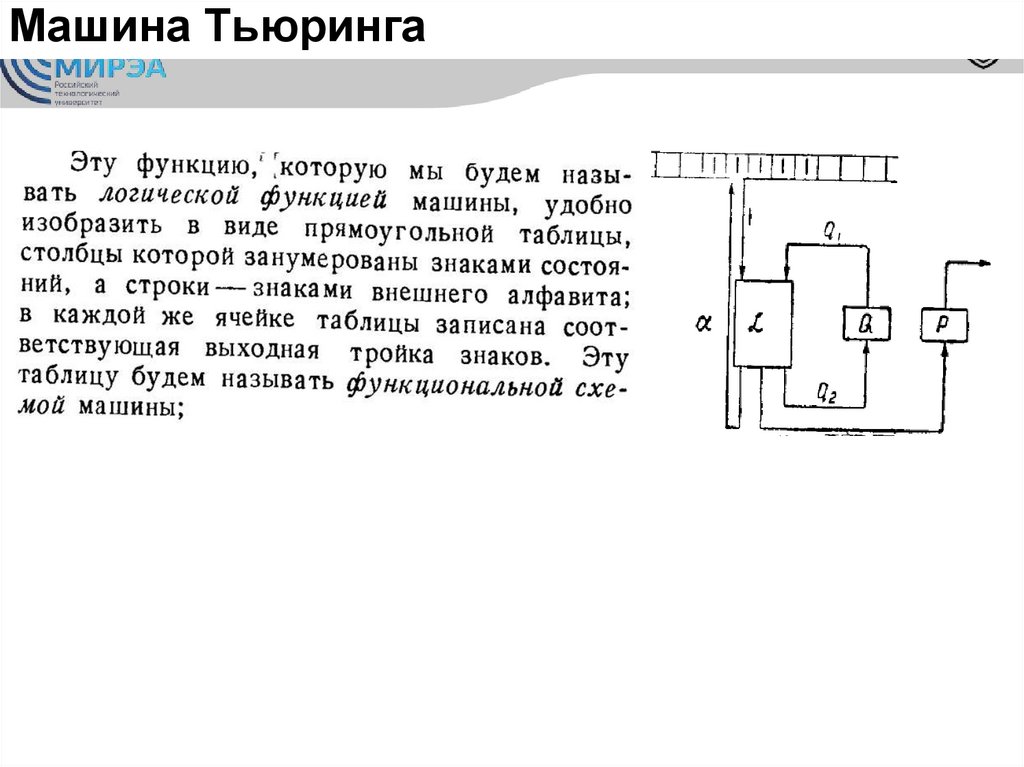

Машина Тьюринга- В каждой ячейке хранится не более одного знака

- Каждое сведение, хранящееся на ленте, изображается конечным

набором знаков внешнего алфавита,

- К началу работы машины на ленту подается начальное сведение

- В качестве начальной информации на ленту можно подать любое слово

в этом алфавите

online.mirea.ru

5.

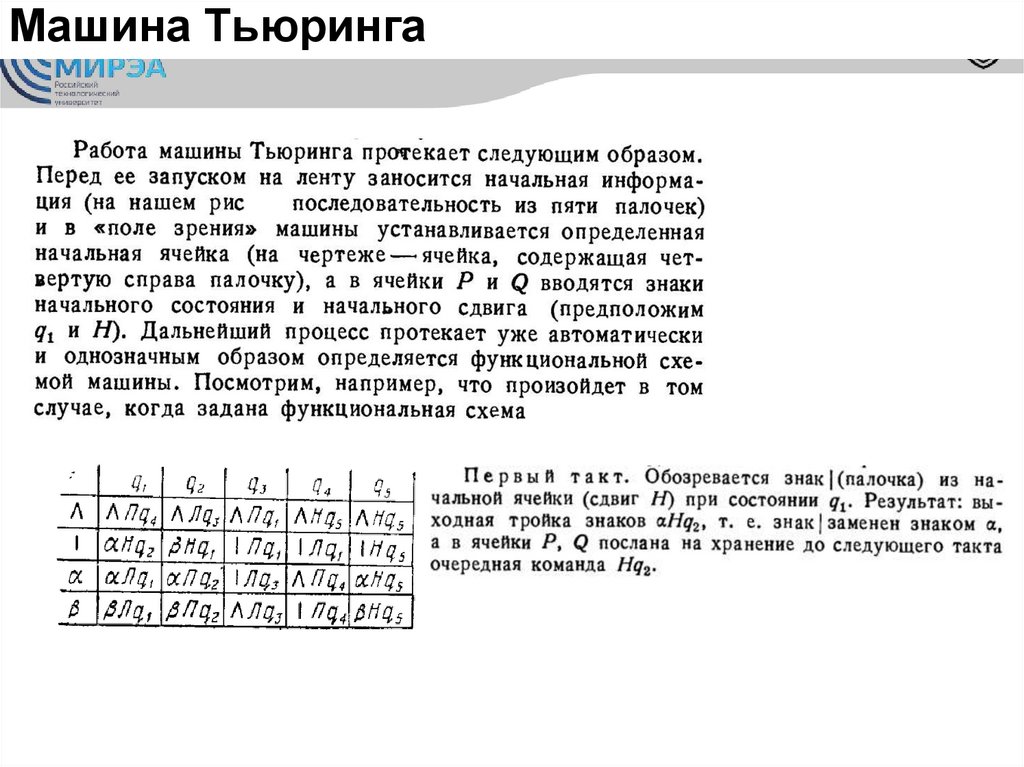

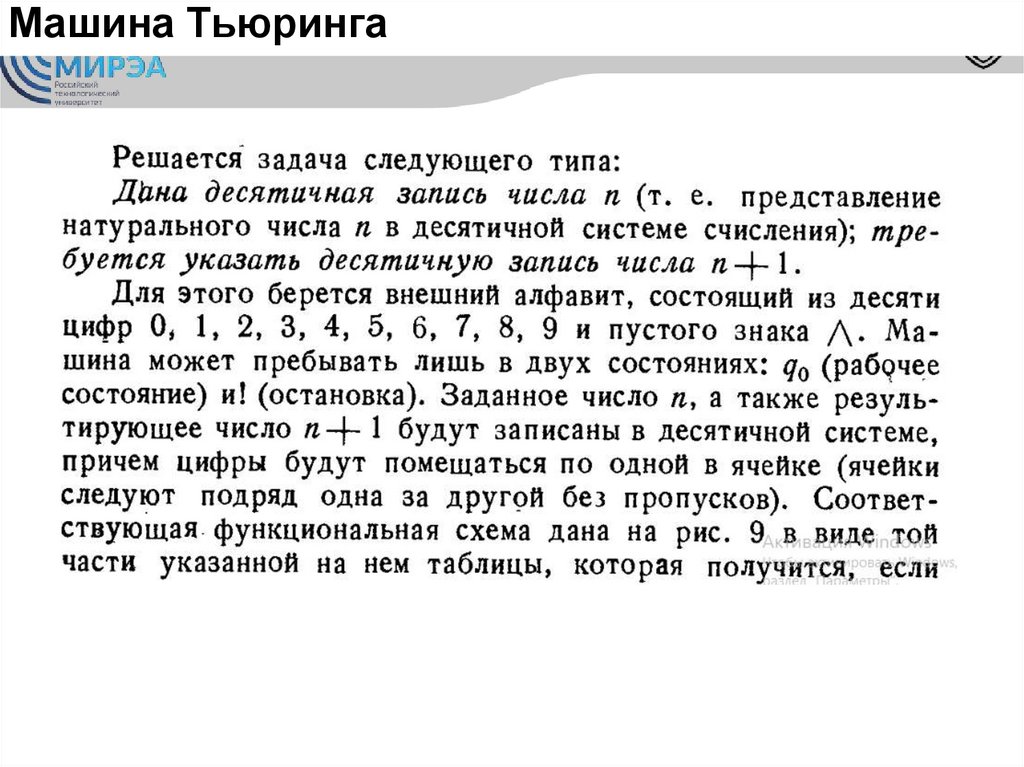

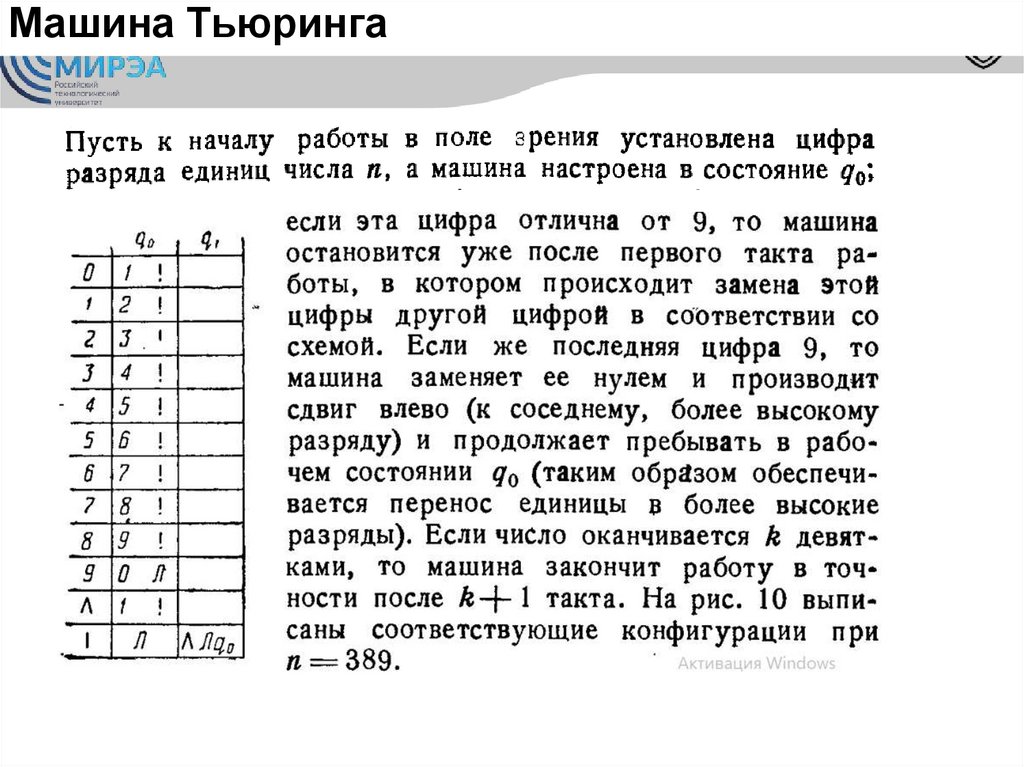

Машина Тьюрингаonline.mirea.ru

6.

Машина Тьюрингаonline.mirea.ru

7.

Машина Тьюрингаonline.mirea.ru

8.

Машина Тьюрингаonline.mirea.ru

9.

Машина Тьюрингаonline.mirea.ru

10.

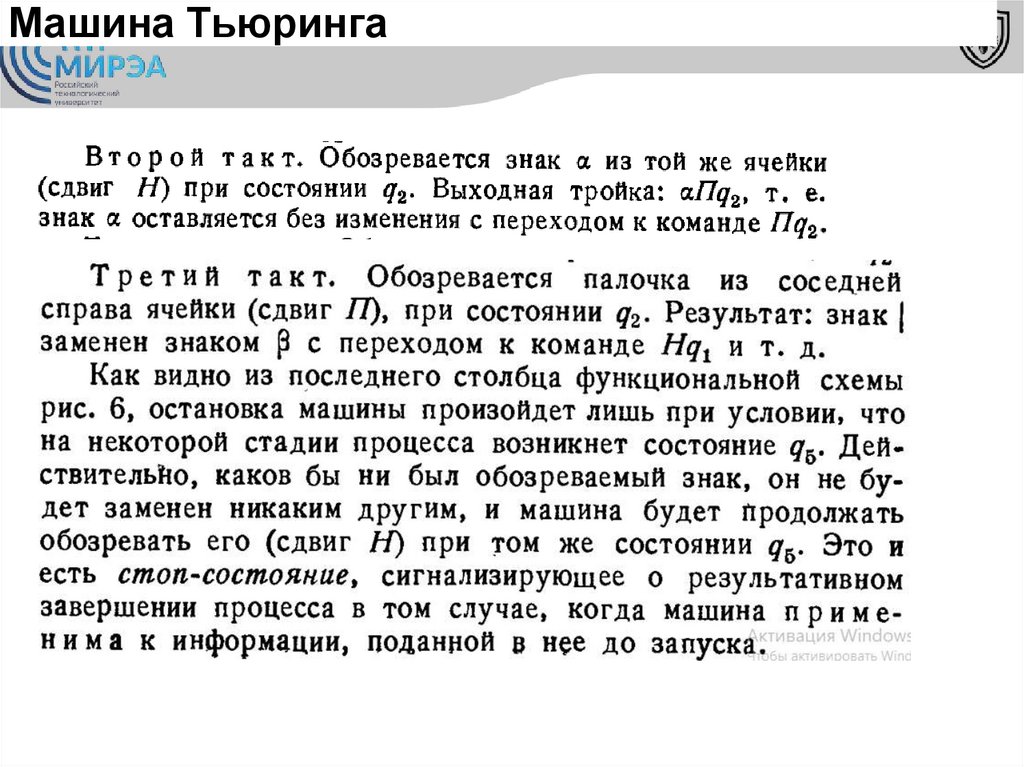

Машина Тьюрингаonline.mirea.ru

11.

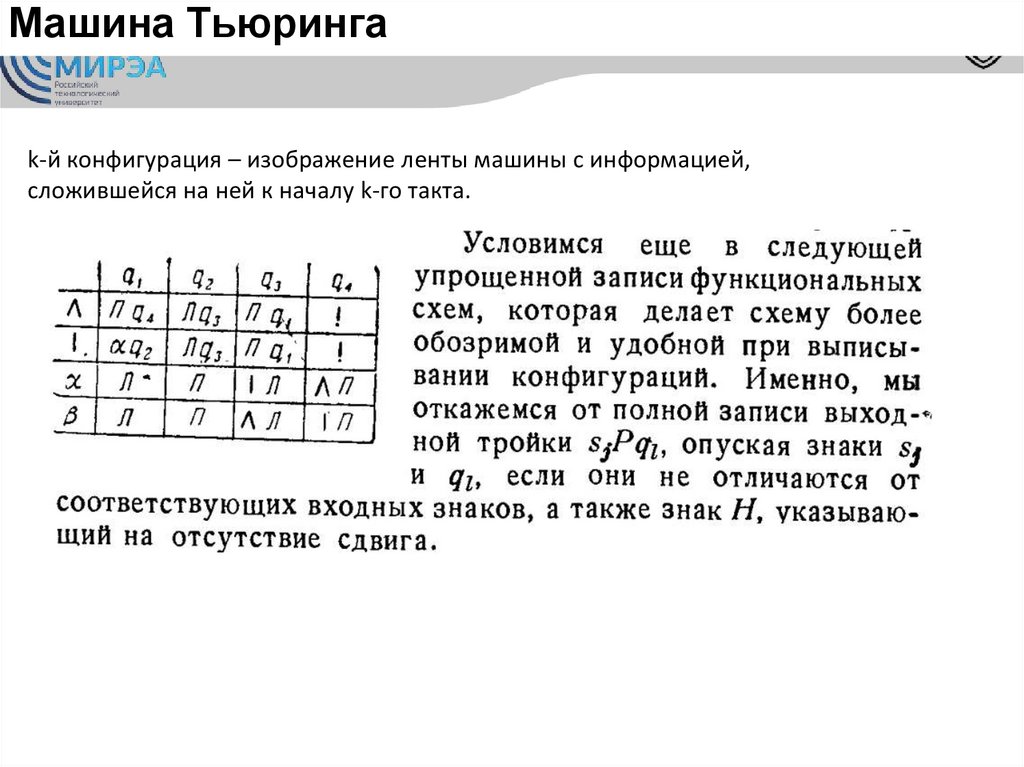

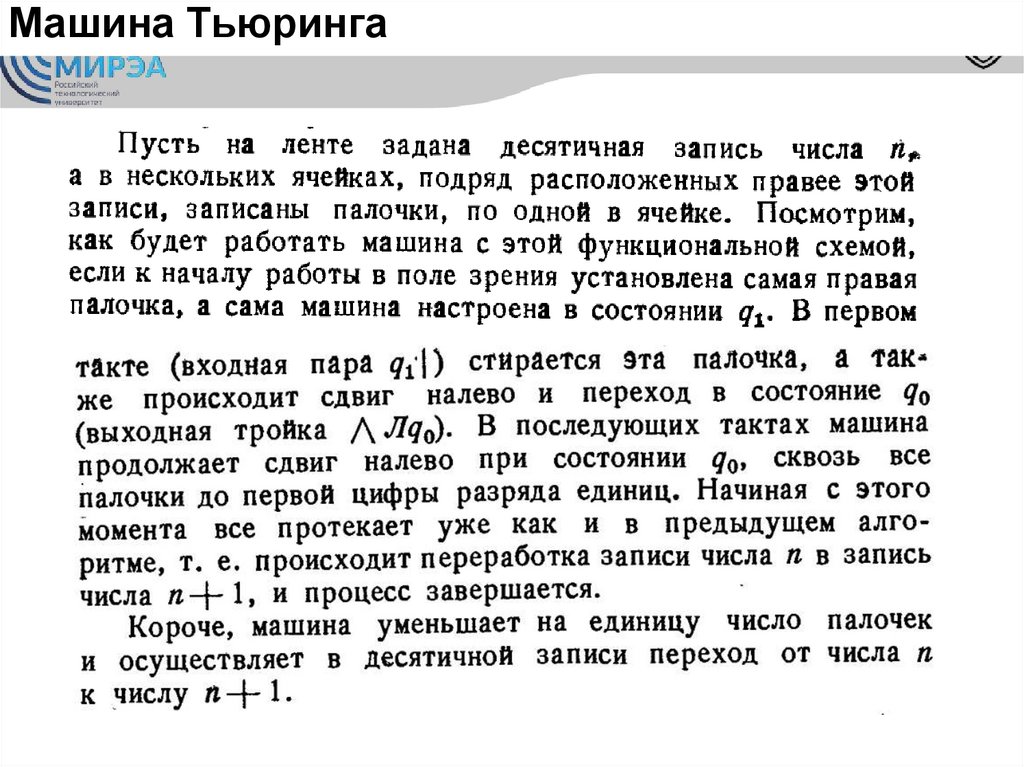

Машина Тьюрингаk-й конфигурация – изображение ленты машины с информацией,

сложившейся на ней к началу k-го такта.

online.mirea.ru

12.

Машина Тьюрингаonline.mirea.ru

13.

Машина Тьюрингаonline.mirea.ru

14.

Машина Тьюрингаonline.mirea.ru

15.

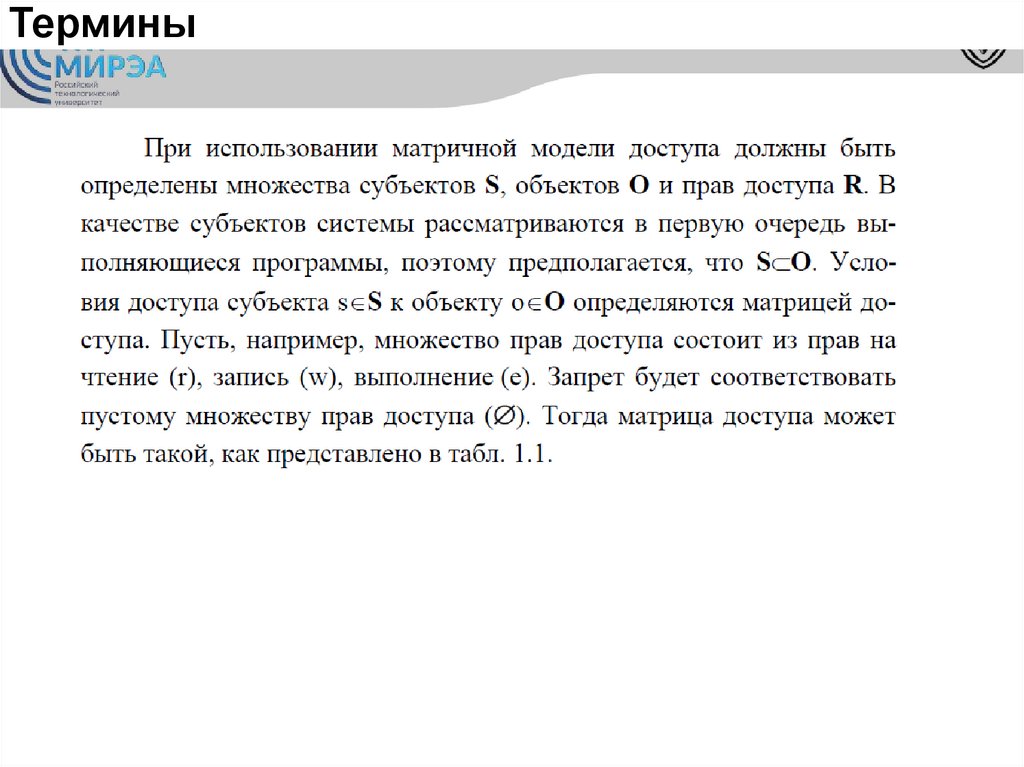

Терминыonline.mirea.ru

16.

Терминыonline.mirea.ru

17.

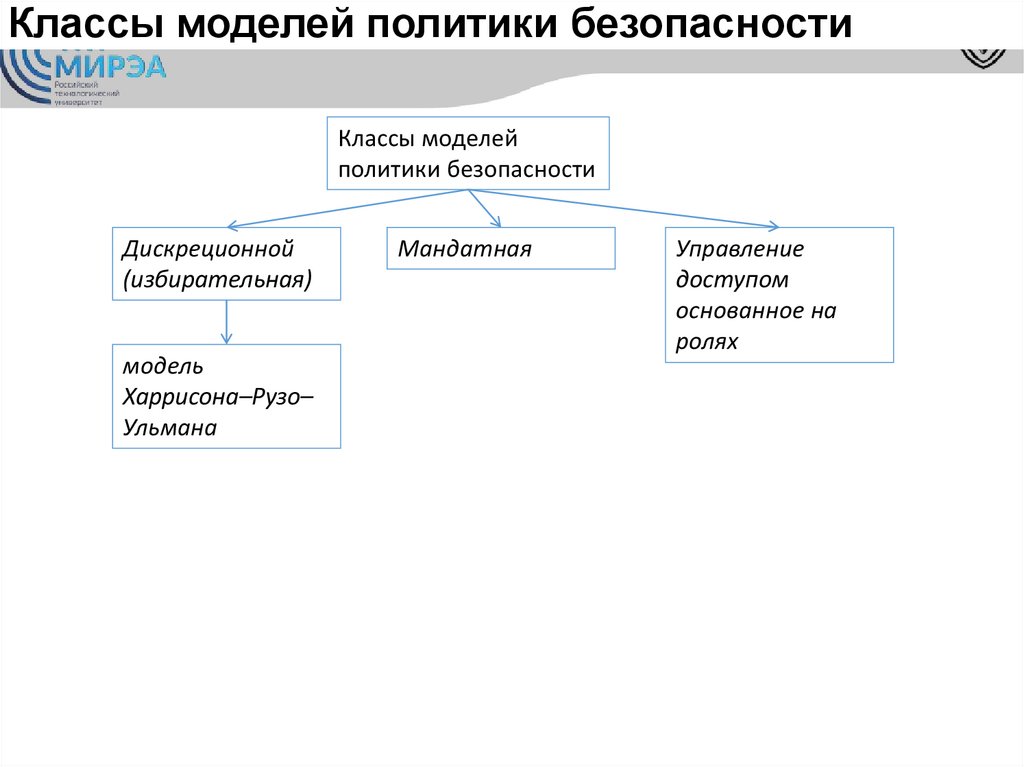

Классы моделей политики безопасностиКлассы моделей

политики безопасности

Дискреционной

(избирательная)

модель

Харрисона–Рузо–

Ульмана

Мандатная

Управление

доступом

основанное на

ролях

online.mirea.ru

18.

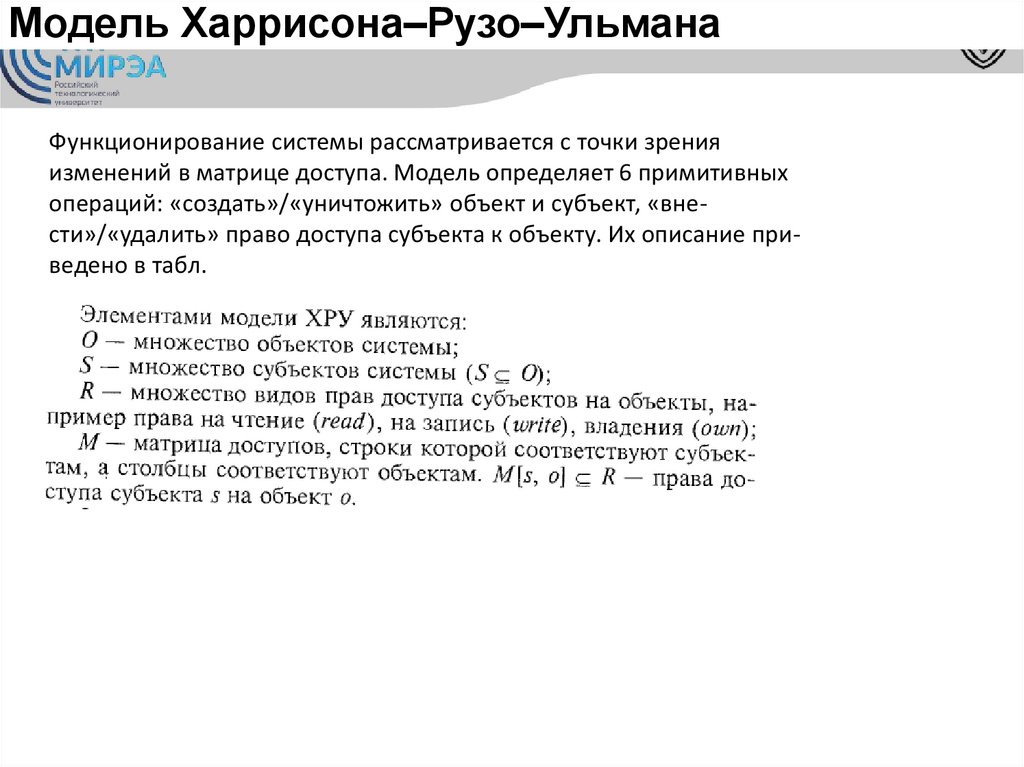

Модель Харрисона–Рузо–Ульманаonline.mirea.ru

19.

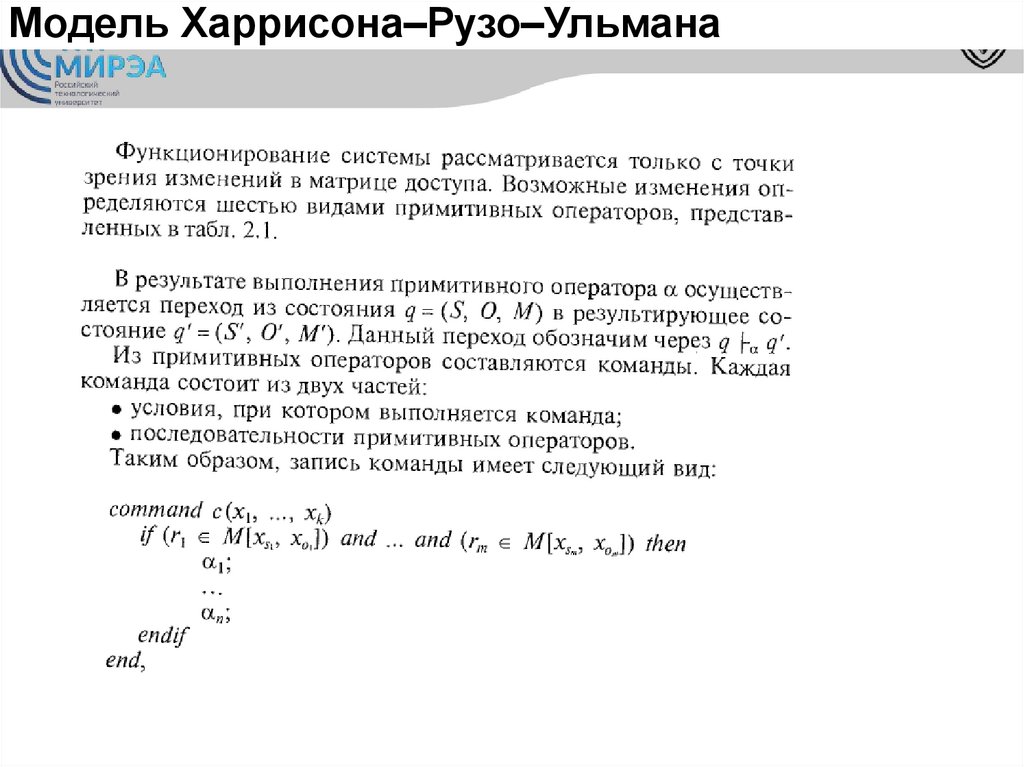

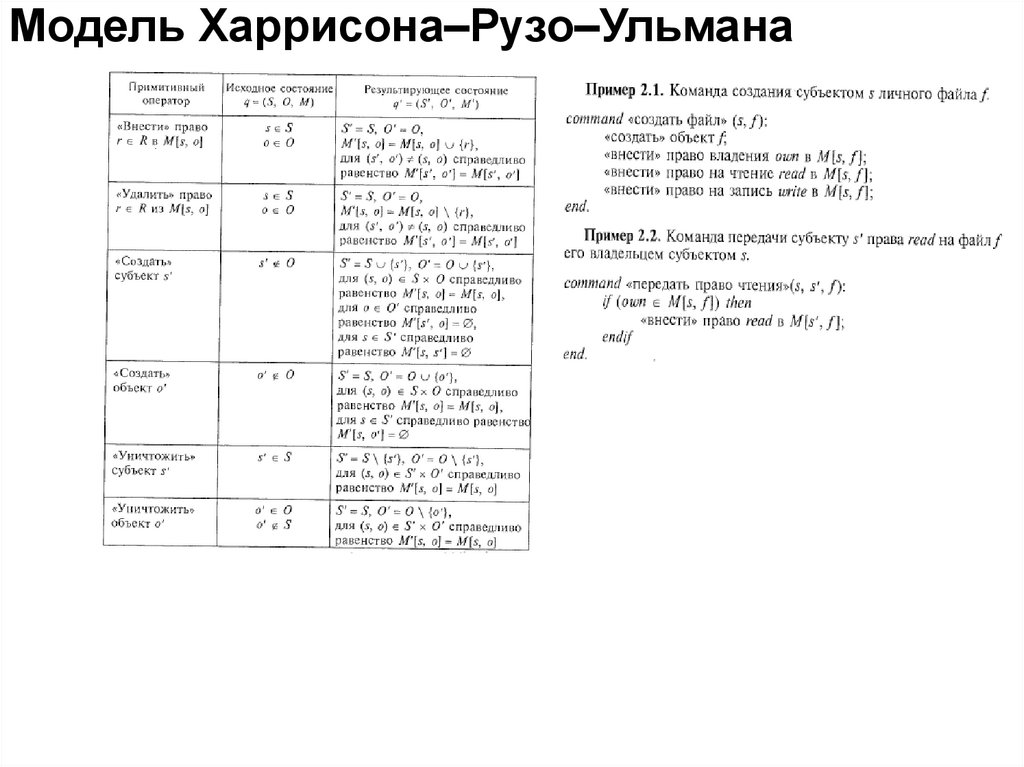

Модель Харрисона–Рузо–УльманаФункционирование системы рассматривается с точки зрения

изменений в матрице доступа. Модель определяет 6 примитивных

операций: «создать»/«уничтожить» объект и субъект, «внести»/«удалить» право доступа субъекта к объекту. Их описание приведено в табл.

online.mirea.ru

20.

Модель Харрисона–Рузо–Ульманаonline.mirea.ru

21.

Модель Харрисона–Рузо–Ульманаonline.mirea.ru

22.

Модель Харрисона–Рузо–Ульманаonline.mirea.ru

23.

Модель Харрисона–Рузо–Ульмана- Общая модель Харрисона– Рузо–Ульмана может выражать большое

разнообразие политик дис креционного доступа, но при этом не существует

общего алгоритма проверки их безопасности.

- Для монооперационных систем алгоритм проверки безопасности

существует, но данный класс является узким

online.mirea.ru

24.

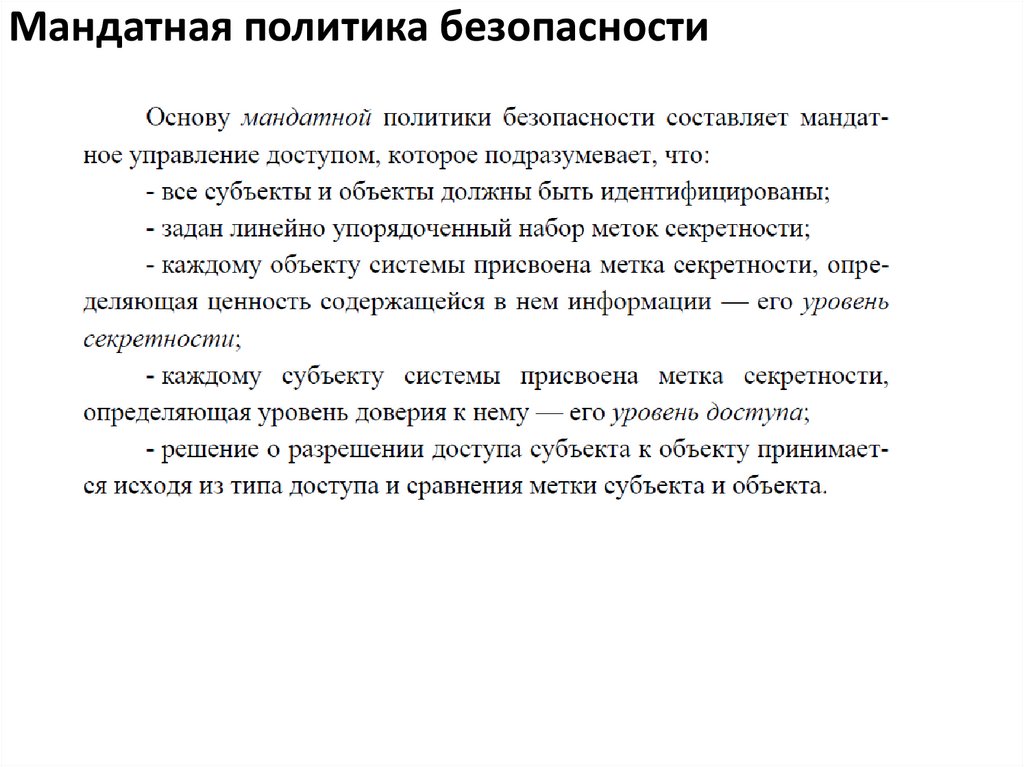

Мандатная политика безопасностиonline.mirea.ru

25.

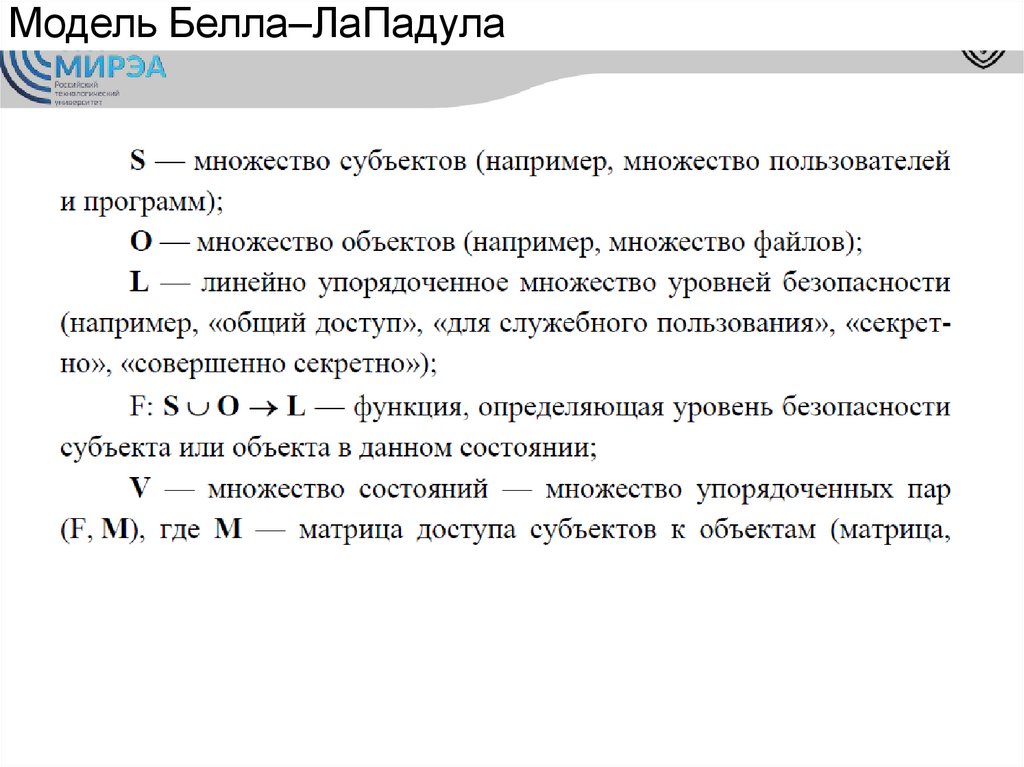

Модель Белла–ЛаПадулаonline.mirea.ru

26.

Модель Белла–ЛаПадулаonline.mirea.ru

27.

Модель Белла–ЛаПадулаonline.mirea.ru

28.

Модель Белла–ЛаПадулаonline.mirea.ru

29.

Модель Белла–ЛаПадулаonline.mirea.ru

30.

Модель Белла–ЛаПадулаonline.mirea.ru

31.

Недостатки модели Белла–ЛаПадулаonline.mirea.ru

32.

Недостатки модели Белла–ЛаПадулаonline.mirea.ru

33.

Ролевая модельonline.mirea.ru

34.

Ролевая модельonline.mirea.ru

35.

Ролевая модельonline.mirea.ru

36.

Ролевая модельonline.mirea.ru

37.

Ролевая модельonline.mirea.ru

38.

Литература1. Нестеров С.А. Основы информационной безопасности, Санкт-Петербург,

2014 г.

2. Девянин П.Н. Модели безопасности компьютерных систем. – М.:

Издательский центр «Академия», 2005.

3. Трахтенброт Б.А. Алгоритмы и машинное решение задач. – М.: 1957

4. https://habr.com/ru/company/solarsecurity/blog/509998/. Строим

ролевую модель управления доступом. Часть первая, подготовительная

online.mirea.ru

39.

Спасибо завнимание!

online.mirea.ru

programming

programming electronics

electronics