Similar presentations:

Разработка программно-аппаратного комплекса оценки несанкционированных действий

1.

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕВЫСШЕГО ОБРАЗОВАНИЯ МОСКОВСКОЙ ОБЛАСТИ

«ТЕХНОЛОГИЧЕСКИЙ УНИВЕРСИТЕТ»

«Участник молодежного научно-инновационного конкурса»

«У.М.Н.И.К.»

Разработка программно-аппаратного комплекса

оценки несанкционированных действий

злоумышленников в системе физической

защиты информационных объектов

Цвырко Снежана Олеговна,

студентка III курса МГОТУ

2. Защита информационных объектов

УгрозыХищение

По

с

НСД

ле

дс Защита

тв

ия

ЧС

2

3. Цель проекта

Снижение ожидаемого ущерба(рисков) от действий злоумышленника

за счет моделирования оптимальных

действий служб безопасности

3

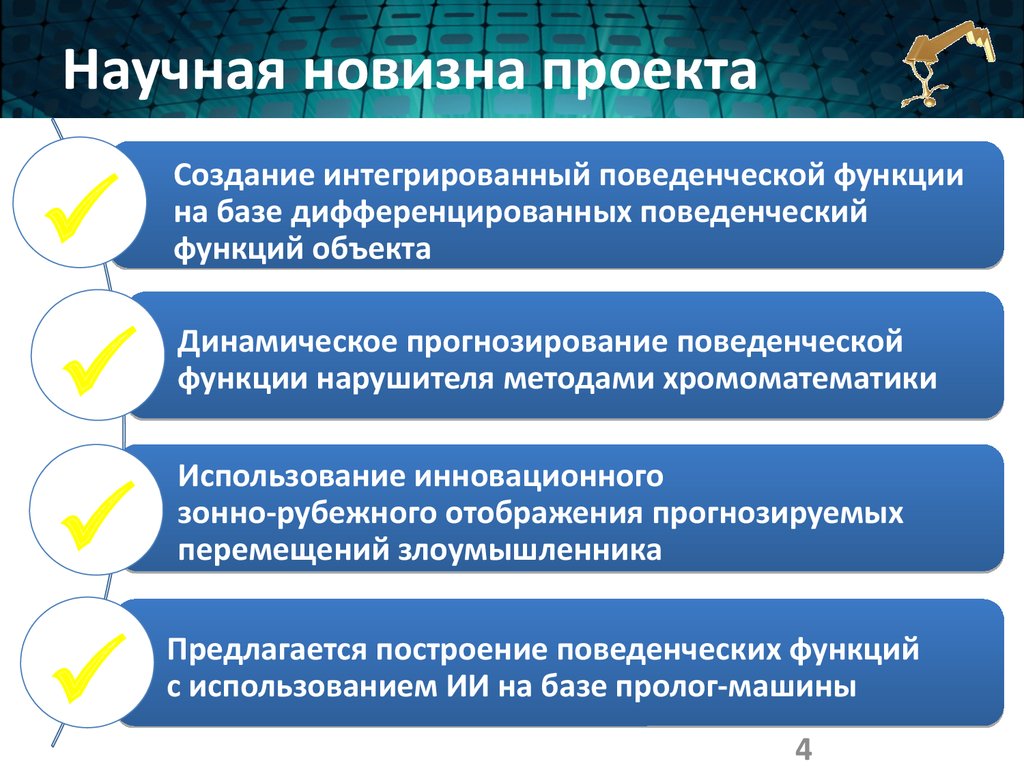

4. Научная новизна проекта

Создание интегрированный поведенческой функциина базе дифференцированных поведенческий

функций объекта

Использование инновационного

зонно-рубежного отображения прогнозируемых

перемещений злоумышленника

Динамическое прогнозирование поведенческой

функции нарушителя методами хромоматематики

Предлагается построение поведенческих функций

с использованием ИИ на базе пролог-машины

4

5. Актуальность идеи

Повышение требовании эффективностифизической защиты информационных

объектов в условиях современных

агрессивных воздействий

Многофакторность условий и высокая

оперативность выходных решений в области

противодействия несанкционированному

доступу злоумышленника к защищаемым

информационным объектам требуют

автоматизации процессов моделирования

5

6. Использование программы

РежимыМоделирование

проникновения

Реальное

Прогнозируемое

Статистическое

6

7. Исходные данные для оценки НСД

сходные данные для оценки НСДБолото

Лес

Здания

Озеро

7

8.

Исходные данные для оценки НСДБолото

Ограждения

Лес

Барьеры

Здания

Камеры

Озеро

8

9. Исходные данные для оценки НСД

сходные данные для оценки НСДСтарт

Цели

9

10. Техническая значимость

ЗданиеСтарт

Здание

Вероятность

Цель

Прогноз

на

перехвата

5Здание

минут

0,94

Ранг IV

Ранг III

Ранг II

Охрана

Действия

нарушителя:

Колючая

проволока4. Взлом внешней

Забор двери

1

1. Первый забор

5. Проникновение в кабинет

2. Колючая проволока

6. Взлом сейфа

Забор 2

Лес забор

Дверь7. Уход с объекта

3. Второй

10

11. План реализации

Проведениеиспытаний.

Демонстрация

продукта

Получение

сертификатов и

лицензий

Определение

направлений

исследований

Программа

У.М.Н.И.К.

Сравнительная

оценка вариантов

решений

Создание

прототипа

Расчетнотеоретическое

подтверждение

Методические

работы,

разработка

технологий

Оформление

авторских прав

Расширение круга

потребителей и

рынка

Анализ мирового

опыта

Апробация на

предприятии

Выход на рынок

Дальнейшее

развитие проекта

Сейчас

1 год

Поиск и

привлечение

инвесторов

2 год

Использование

проекта

на практике

Будущее

11

12. Использование средств (план реализации)

Затраты \ № кварталаСоздание ПК

Начало создания ПА

комплекса

1 год

1

2

2 год

3

4

5

150 000

100 000

Проведение

испытаний

50 000

Выход на рынок

8

Прототип готов

Синхронизация

средств

обнаружения и ПО

Сертификация,

патенты

7

40 000

Приобретение

типовых средств

обнаружения

Устранение

найденных

недостатков

6

Реализован

программноаппаратный

комплекс

40 000

Привлечение сторонних инвестиций

20 000

12

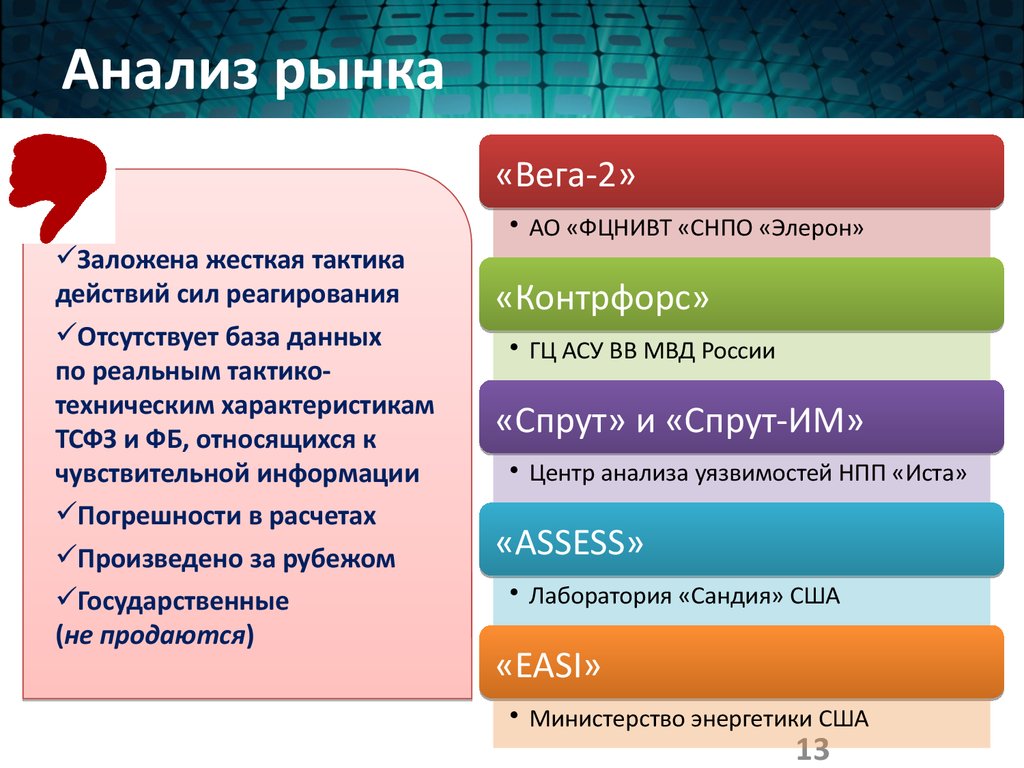

13. Анализ рынка

«Вега-2»Заложена жесткая тактика

действий сил реагирования

Отсутствует база данных

по реальным тактикотехническим характеристикам

ТСФЗ и ФБ, относящихся к

чувствительной информации

Погрешности в расчетах

Произведено за рубежом

Государственные

(не продаются)

• АО «ФЦНИВТ «СНПО «Элерон»

«Контрфорс»

• ГЦ АСУ ВВ МВД России

«Спрут» и «Спрут-ИМ»

• Центр анализа уязвимостей НПП «Иста»

«ASSESS»

• Лаборатория «Сандия» США

«EASI»

• Министерство энергетики США

13

14. Совокупная стоимость владения

25,000,00020,000,000

20,650,000

17,600,000

Затраты, руб.

15,000,000

12,300,000

10,000,000

5,000,000

0

Текущие

Эталонные

Целевые

14

15. ROSI

14,000,00011,000,000

12,000,000

10,000,000

7,160,000

8,000,000

6,000,000

Денежный поток, руб.

3,500,000 2,000,000

4,000,000

1,500,000

2,000,000

500,000 500,000

0

-5,000,000

-2,000,000

-4,000,000

1 1,4

2

3

4

Время, годы

Программно-аппаратный

комплекс окупит себя

через 1 год и 4 месяца

15

16. Перспективы коммерциализации

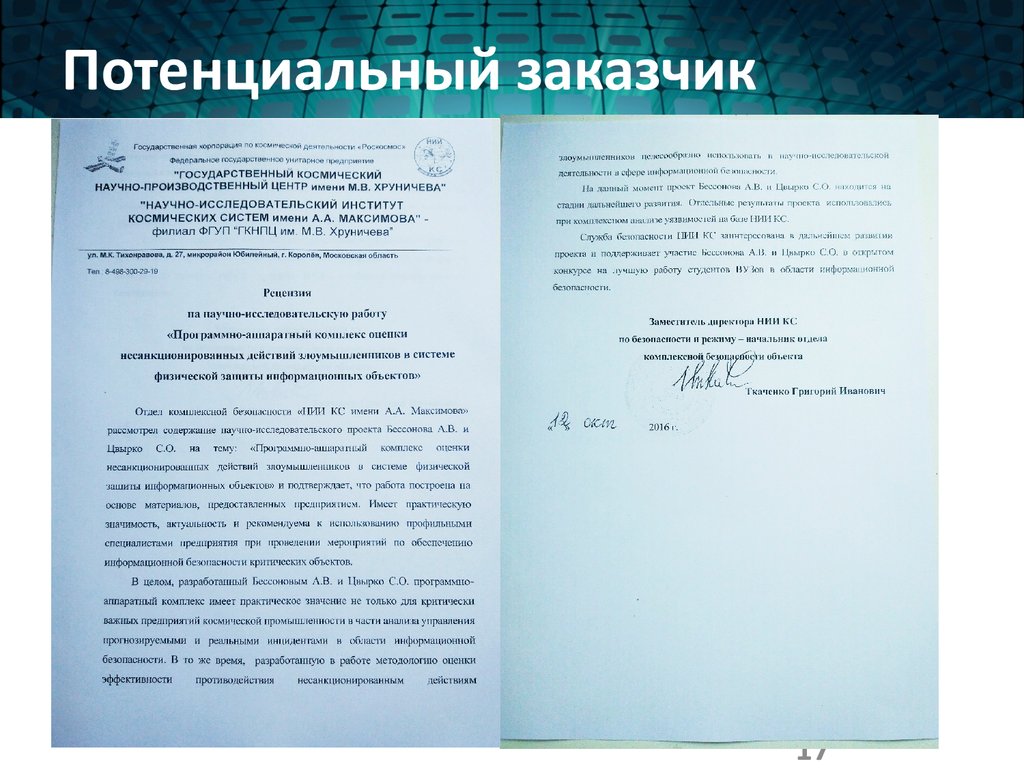

1617. Потенциальный заказчик

1718. ??

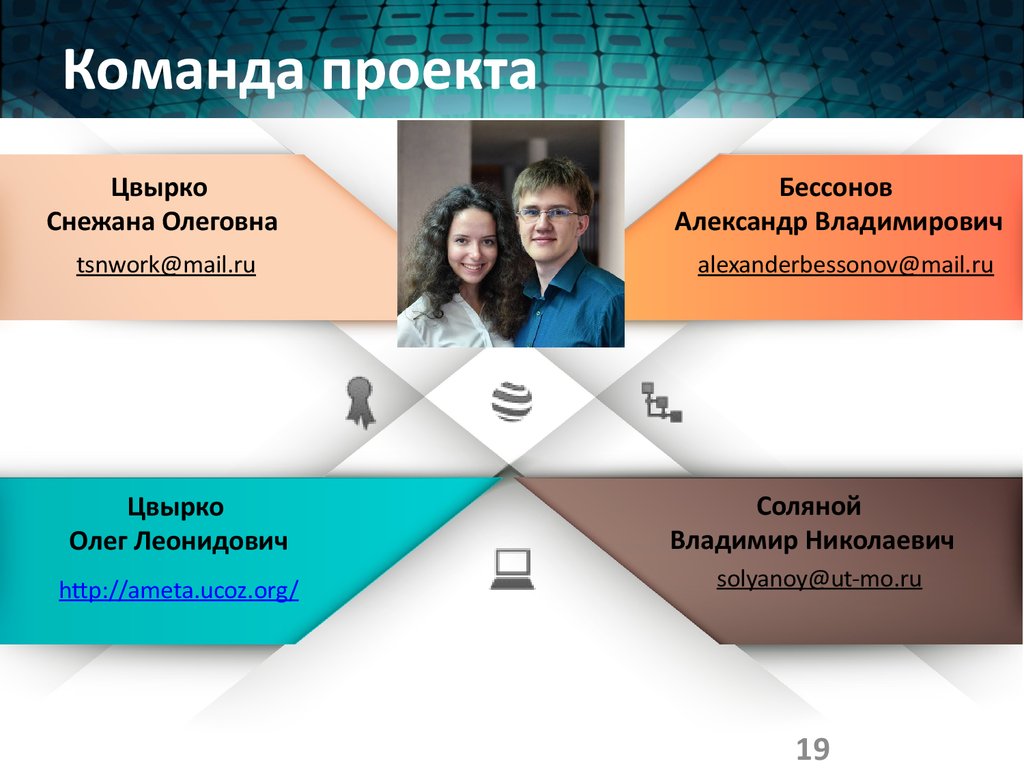

1819. Команда проекта

ЦвыркоСнежана Олеговна

Бессонов

Александр Владимирович

tsnwork@mail.ru

alexanderbessonov@mail.ru

Цвырко

Олег Леонидович

Соляной

Владимир Николаевич

http://ameta.ucoz.org/

solyanoy@ut-mo.ru

19

20.

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕВЫСШЕГО ОБРАЗОВАНИЯ МОСКОВСКОЙ ОБЛАСТИ

«ТЕХНОЛОГИЧЕСКИЙ УНИВЕРСИТЕТ»

«Участник молодежного научно-инновационного конкурса»

«У.М.Н.И.К.»

Разработка программно-аппаратного комплекса

оценки несанкционированных действий

злоумышленников в системе физической

защиты информационных объектов

Цвырко Снежана Олеговна,

tsnwork@mail.ru

+7 985 855 97 89

Благодарю за внимание

21. Структура модулей программного комплекса

Разработанный программный комплекспрогнозирования действий нарушителя

в системе физической защиты

информационных объектов

Структура модулей

программного комплекса

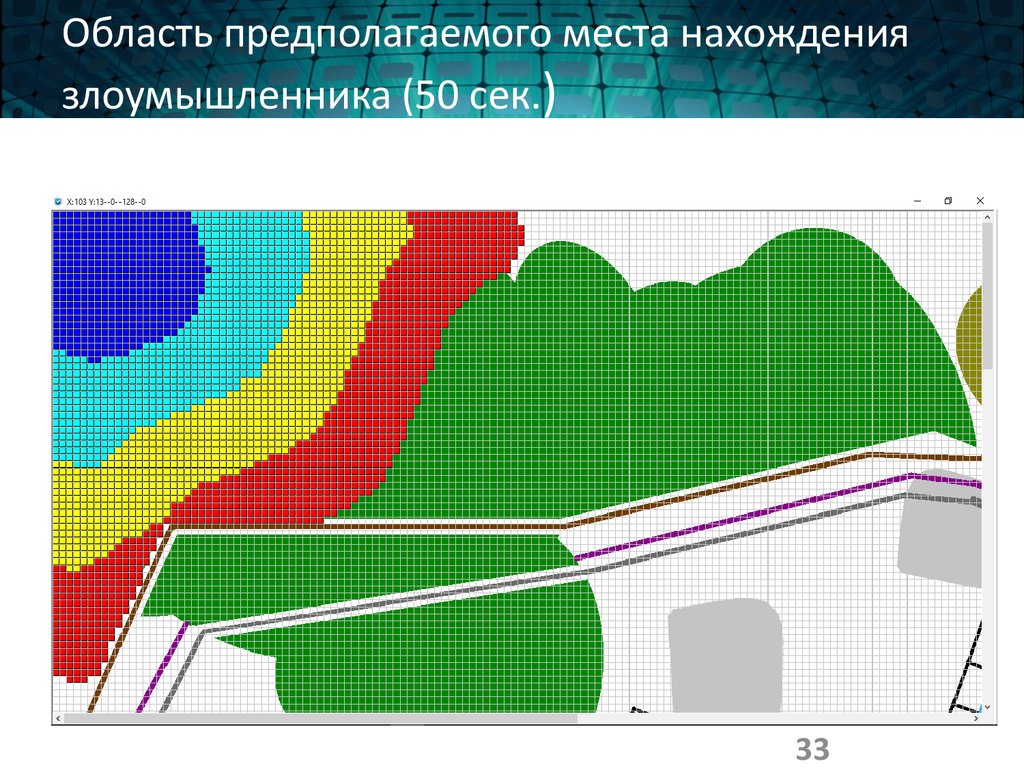

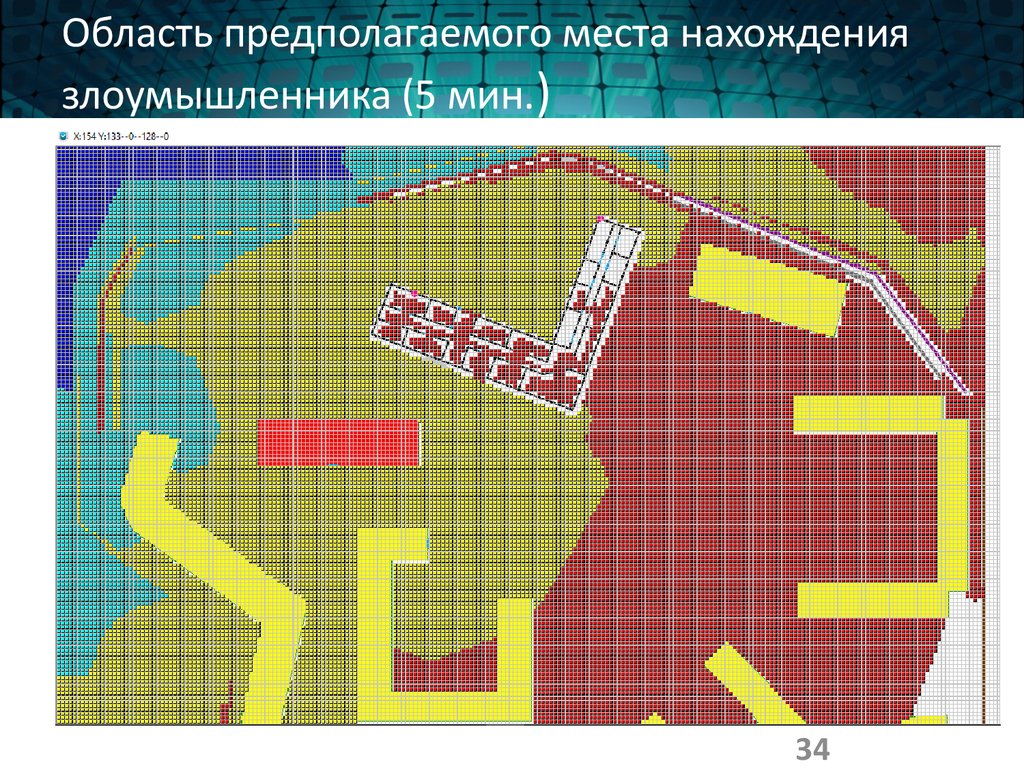

Построение области предполагаемого

местонахождения злоумышленника

1

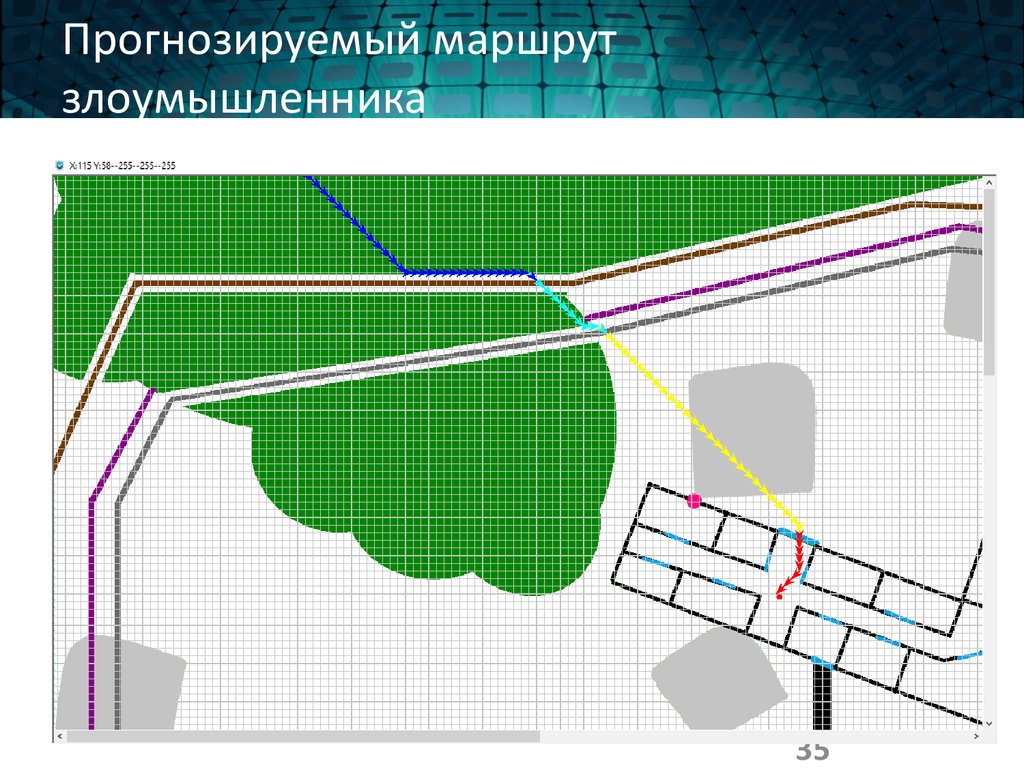

Построение предполагаемых маршрутов

возможных перемещений злоумышленника

2

Расчет времени и вероятностей перехвата

нарушителя на каждом из возможных маршрутов

предполагаемого перемещения

3

Выдача рекомендаций по перехвату нарушителя

группами экстренного реагирования

4

21

22. Выводы

1. Создан авторский алгоритм моделированияобласти предполагаемого нахождения и

прогнозирования перемещения

злоумышленника на защищаемой

территории.

2. Разработан прототип программного

комплекса, позволяющий на первом этапе

прогнозировать во времени действия

злоумышленника с графическим

отображением.

22

23. Выводы (продолжение)

3. Основой предложенного проекта поусовершенствованию подсистемы

физической защиты информационных

объектов предприятия является

использование мероприятий на основе

внедрения разработанного программного

комплекса.

23

24. Выводы (продолжение)

4. Функциональная оценка эффективностиподсистемы физической защиты с учетом

предложенных мер повысилась и достигла

требуемого уровня (вероятность защиты

информации) 0,89.

При этом вероятность защиты информации

всей ИБ предприятия достигла требуемого

уровня и составила 0,87.

Экономическая оценка проекта составила

12 300 000 руб. (экономически выгодна для

предприятия).

24

25. Выводы (продолжение)

5. Была уточнена Политика безопасностиНИИ КС путем дополнения и добавления

пунктов в части:

• правовой базы;

• задач;

• мер обеспечения безопасности.

6. Цели проекта достигнуты.

25

26. Действия злоумышленника

ЗлоумышленникНСД не совершены

Отказ от совершения НСД

I

II

III

IV

V

VI

VII

Система охраны на основе управления

техническими средствами воздействия на

злоумышленника

НСД совершены

26

27. Принцип многослойности графического представления

2728. Система с ограждением и барьером

М.Гарсиа«Проектирование и

оценка систем

физический защиты»,

Мир: Москва, 2003

Время задержки

≈ 6 минут

28

29. Публикации по проекту

• Монография• Цвырко О.Л., Цвырко С.О. Основы

хромоматематики. Монография. –

Ишим: Изд-во ИГПИ им. П.П. Ершова,

2013. – 122 с.

• Статьи

Цвырко О.Л., Цвырко С.О.

Основы хромоматематики

• Бессонов А.В., Цвырко С.О. Создание

прикладного программного комплекса

прогнозирования

перемещения

нарушителя. /сб. тезисов работ XV

научной конференции студентов ФТА

«Ресурсам области – эффективное

использование», 2015.

• Бессонов А.В., Цвырко С.О. Создание

прикладного программного комплекса

прогнозирования

перемещения

нарушителя. /сб. тезисов работ

участников всероссийских конкурсов

«Инновация», 2015.

29

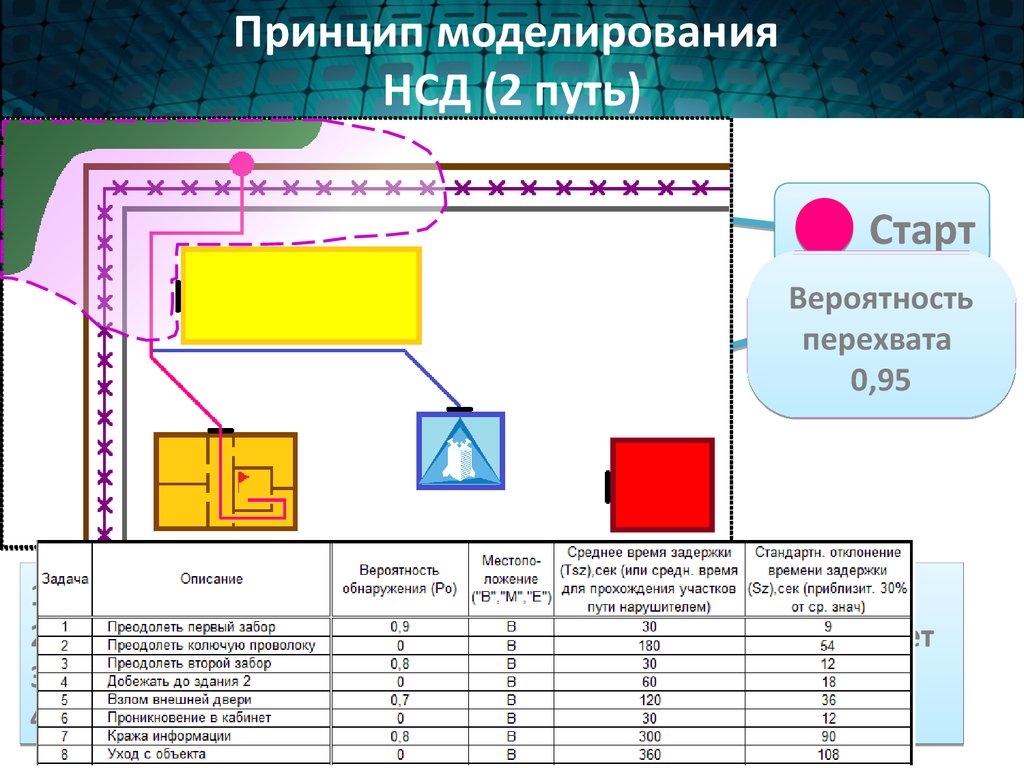

30.

Принцип моделированияНСД (2 путь)

Старт

Вероятность

Прогноз на

перехвата

Цель

5 минут

0,95

1.

2.

3.

4.

Первый забор

Колючая проволока

Второй забор

Добежать до здания

5. Взлом внешней двери

6. Проникновение в кабинет

7. Кража информации

8. Уход с объекта

30

31. Принцип моделирования НСД (3 путь)

СтартВероятность

Прогноз

на

Цель

перехвата

5 минут

0,92

1. Первый забор

2. Колючая проволока

3. Второй забор

4. Добежать до здания

5. Взлом внешней двери

6. Диверсия

31

32. Возможные автоматизированные противодействия по НСД

Ранг IVРанг III

Вероятность

Вероятность

перехвата

перехвата

0,86

0,65

Ранг II

32

software

software