Similar presentations:

Розмежування доступу та аудит в операційній системі LINUX. Заняття 3

1.

ВІЙСЬКОВИЙ ІНСТИТУТ ТЕЛЕКОМУНІКАЦІЙ ТА ІНФОРМАТИЗАЦІЇімені ГЕРОЇВ КРУТ

viti.edu.ua

Тема 3. Захист операційних систем сімейства Linux.

Заняття 3. Розмежування доступу та аудит в операційній

системі LINUX.

Викладач кафедри № 33

старший лейтенант Цьопко І.Е.

КИЇВ-2020

2.

Навчальні питання1. Ідентифікація, автентифікація й

авторизація користувачів в LINUX.

2. Аудит в LINUX.

3. Модульна контрольна робота.

2

3.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Механізми захисту ОС Linux

Криптографічні функції

Автентифікація

Firewall

Контроль

Контроль

доступу

доступу

Аудит

Мережна

безпека

3

4.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Безпека в системах Linux основана на засобах управління доступом

UNIX.

Сучасні середовища та інтерфейси робочого столу Linux спрощують

створення та управління користувачами та часто автоматизують призначення

керування доступом. Однак важливо розуміти основні поняття операційної

системи Linux.

Облікові записи в Linux

Безпека включає багато концепцій, однією з найпоширеніших є загальна

концепція контролю доступу.

Перш ніж вирішити питання контролю доступу до файлів, необхідно

зрозуміти основні поняття облікових записів користувачів Linux, які розбиті на

кілька типів.

Кожен користувач системи Linux має відповідний обліковий запис, який крім

інформації для входу (наприклад, імені користувача та пароля) також визначає,

як і де користувач може взаємодіяти з системою. Привілеї та засоби контролю

доступу визначають “межі”, в межах яких кожен користувач може працювати.

4

5.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Ідентифікатори (UID / GID)

Ідентифікатори користувачів (UID - User Identifiers або User ID)

Ідентифікатори груп (GID) (Group Identifiers або Group ID)

Це основні перераховані посилання на облікові записи.

Ранні версії ОС були обмежені 16-розрядними (значення від 0 до 65535) цілими

числами, але системи 21 століття підтримують 64-розрядні UID та GID.

Користувачі та групи перелічуються незалежно, тому чи може один і той же

ідентифікатор означати як користувача, так і групу.

Кожен користувач має не тільки UID, але і основний GID. Первинний GID для

користувача може бути унікальним лише для цього користувача і може в кінцевому

підсумку не використовуватися іншими користувачами. Але також може бути

групою, якою користуються численні користувачі.

За замовчуванням в системах Linux кожен користувач призначається групі з тим

самим іменем, що й ім'я користувача, і тим самим GID, що і його UID.

Наприклад, якщо створити нового користувача з ім’ям newuser, то його групою за

замовчуванням також є newuser.

5

6.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.6

Обліковий запис суперкористувача

В Linux акаунт суперкористувача - root, який завжди має UID 0. Суперкористувача

іноді називають системним адміністратором і він має необмежений доступ та контроль

над системою, включаючи інших користувачів.

Група за замовчуванням для суперкористувача має GID 0 і також називається root.

Домашній каталог суперкористувача - це спеціальний каталог верхнього рівня, /root,

доступний лише самому користувачеві root.

Стандартні облікові записи користувачів

Усі облікові записи, крім root, технічно є звичайними (непривілейованими)

обліковими записами користувачів. Вони, як правило, мають такі властивості:

• UID, починаючи з 1000 (4 цифри), хоча деякі застарілі системи можуть починатись з 500.

• Визначений домашній каталог, як правило, підкаталог /home.

• Визначена оболонка для входу. У Linux оболонкою за замовчуванням зазвичай є

оболонка Bourne Again (/bin/bash), хоча і інші можуть бути доступні.

Якщо обліковий запис користувача не має дійсної оболонки в своїх атрибутах, користувач не

зможе відкрити інтерактивну оболонку. Зазвичай /sbin/nologin використовується як недійсна

оболонка.

7.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.7

Системні облікові записи

Зазвичай системні облікові записи попередньо створюються під час встановлення

системи. Вони призначені для об'єктів, програм та послуг, які не працюватимуть

від імені суперкористувача. Це все виконується операційною системою.

Системні облікові записи відрізняються, але їх атрибути включають:

• UID зазвичай менше 100 (2-значний) або 500-1000 (3-значний).

• немає виділеного домашнього каталогу, або каталогу, який зазвичай не

знаходиться в /home.

• немає дійсної оболонки для входу (зазвичай /sbin/nologin)

Більшість системних облікових записів в Linux ніколи не проходять процес

«login» і не потребують визначеної оболонки в своїх атрибутах. Багато

процесів, що належать і виконуються системними обліковими записами,

впроваджується у власне середовище управління системою, що працює із

зазначеними системними користувачами. Ці користувачі зазвичай мають

обмежені або, частіше за все, не мають взагалі привілеїв.

8.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.8

Службові облікові записи

Службові облікові записи зазвичай створюються при встановленні та

налаштуванні служб. Подібно до системних облікових записів, вони стосуються

засобів, програм та послуг, які не працюють від імені суперкористувача.

Системні та службові облікові записи схожі та часто взаємозамінні. Сюди

входить розташування домашніх каталогів, які, як правило, знаходяться за

межами /home, якщо вони взагалі визначені і відсутні дійсні оболонки входу.

Хоча чіткого визначення не існує, основна різниця між обліковими записами

системи та службовими обліковими записами – це різниця в їх UID / GID.

Системний обліковий запис – має UID / GID <100 (2-значний) або <500-1000

(3-значний)

Службовий обліковий запис – має UID / GID> 1000 (4+ цифри), але це не

"стандартний" або "звичайний" обліковий запис користувача.

Деякі дистрибутиви Linux все ще мають заздалегідь зарезервовані облікові записи

служб під UID <100, і їх також можна вважати системними обліковими записами,

навіть якщо вони не створюються під час встановлення системи.

9.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Оболонки входу та домашні директорії

Деякі облікові записи мають оболонку для входу, а інші – ні, це зроблено з

цілей безпеки, оскільки вони не потребують інтерактивного доступу.

Оболонка входу за замовчуванням у більшості дистрибутивів Linux - це

оболонка Bourne Again, або bash, але можуть бути доступні й інші оболонки,

такі як оболонка C Shell (csh), оболонка Korn (ksh) або оболонка Z Shell(zsh).

У файлі /etc/shells знаходиться інформація про оболонки, присутні у системі.

Користувач може змінити свою оболонку входу за допомогою команди

chsh.

Більшість облікових записів мають визначений домашній каталог. У Linux

це, як правило, єдине місце, де цей обліковий запис користувача має

гарантований доступ до запису, за деякими винятками (наприклад,

тимчасові області файлової системи). Однак деякі облікові записи

спеціально налаштовані на відсутність доступу для запису навіть до

власного домашнього каталогу з міркувань безпеки.

9

10.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Отримання інформації про користувачів

Для того щоб дізнатись поточну інформації про користувача в командному

рядку використовується проста команда- id (ідентифікатор).

Результат буде залежати від вашого ідентифікатора для входу:

$ id

uid=1024(emma) gid=1024(emma)

1024(emma),20(games),groups=10240(netusers),20480(netadmin)

context=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

У даному прикладі користувач (emma) має ідентифікатори, які

розподіляються наступним чином:

• 1024 = ідентифікатор користувача (UID), за яким в дужках йде ім’я

користувача (загальне ім’я, також ім’я користувача).

• 1024 = первинний ідентифікатор групи (GID), за яким в дужках йде назва

групи (загальна назва).

• Список додаткових GID (імен груп), до яких також належить користувач.

10

11.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Отримання інформації про користувачів

Вивести останні випадки входу користувачів в систему, виконується за

допомогою команди last

$ last

emma

reboot

reboot

reboot

reboot

reboot

root

pts/3

system

system

system

system

system

tty2

...

boot

boot

boot

boot

boot

::1

5.0.17-300.fc30.

5.0.17-300.fc30.

5.0.17-300.fc30.

5.0.16-100.fc28.

5.0.9-100.fc28.x

Fri

Fri

Wed

Sat

Sat

Sun

Fri

Jun

Jun

Jun

May

May

May

May

14

14

5

25

25

12

10

04:28

04:03

14:32

18:27

16:44

14:32

21:55

-

still logged in

still running

15:19 (00:46)

19:11 (00:43)

17:06 (00:21)

14:46 (00:14)

21:55 (00:00)

Інформація, вказана в стовпцях, може відрізнятися, але розглянемо детальніше деякі

записи наведені у попередньому переліку:

• Користувач (emma) увійшла в систему через мережу (псевдо TTY pts/3) і все ще

знаходиться в системі.

• Наведено час поточного завантаження разом із ядром. У наведеному вище прикладі

приблизно за 25 хвилин до входу користувача.

• Суперкористувач (root) увійшов через віртуальну консоль (TTY tty2), у середині

травня і пробув у системі зовсім не довго.

11

12.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.12

Отримання інформації про користувачів

Варіантом останньої команди є команда lastb, яка перелічує всі останні помилкові

спроби входу.

Команди, who і w перелічують лише активні логіни в системі:

$ who

emma pts/3

$ w

05:43:41 up

USER

TTY

emma pts/3

2019-06-14 04:28 (::1)

1:40,

1 user, load average: 0.25, 0.53, 0.51

LOGIN@

IDLE

JCPU

PCPU WHAT

04:28

1:14m 0.04s 0.04s -bash

В обох командах перелічена однакова інформація. Наприклад, один користувач

(emma) увійшов у систему за допомогою псевдо TTY-пристрою (pts/3), а час

входу - 04:28.

Команда w перелічує додаткову інформацію, зокрема таку:

• Поточний час та час роботи системи

• Скільки користувачів підключено

• Навантаження в середньому за останні 1, 5 та 15 хвилин

Обидві команди мають додаткові опції для переліку різної додаткової інформації.

13.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

Майже у всіх ОС є набір місць, що використовуються для зберігання засобів контролю

доступу.

У Linux це, як правило, текстові файли, розташовані в каталозі /etc, де зберігаються

конфігураційні файли системи. За замовчуванням цей каталог читається кожним

користувачем системи, але доступний для запису лише для користувача root.

Основними файлами, які пов’язані з контролем доступу, обліковими записами

користувачів та їх атрибутами є:

/etc/passwd - цей файл зберігає основну інформацію про користувачів у системі,

включаючи UID та GID, домашній каталог, оболонку тощо. Незважаючи на назву,

паролі тут не зберігаються.

/etc/group - цей файл зберігає основну інформацію про всі групи користувачів у

системі, такі як ім'я групи, GID та члени групи.

/etc /shadow - тут зберігаються паролі користувачів. Їх хешують, для безпеки.

/ etc/gshadow - цей файл зберігає більш детальну інформацію про групи, включаючи

хешований пароль, який дозволяє користувачам тимчасово стати членами групи,

список користувачів, які можуть стати членами групи в будь-який час та список

групи адміністраторів.

13

14.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

За замовчуванням кожен користувач може зайти до директорі /etc та прочитати

файли /etc/passwd та /etc/group.

А також за замовчуванням жоден користувач, крім root, не може читати файли

/etc/shadow або /etc/gshadow.

У системах Linux також є файли, пов’язані з нарощуванням базових привілеїв,

наприклад команди su та sudo. За замовчуванням вони доступні лише користувачеві

root.

/etc/sudoers - цей файл визначає, хто і як може використовувати команду sudo.

/etc/sudoers.d - цей каталог може містити файли, які доповнюють налаштування

у файлі sudoers.

Незважаючи на те, що /еtc/sudoers - це текстовий файл, його ніколи не слід

редагувати безпосередньо. Якщо потрібні внести якісь зміни до його вмісту, їх слід

внести за допомогою утиліти visudo.

14

15.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

/etc/passwd – цей файл зазвичай називають «файлом пароля». Кожен рядок

містить кілька полів, завжди розділених двокрапкою (:). Незважаючи на назву,

фактичний хеш пароля на сьогоднішній день не зберігається у цьому файлі.

Типовий синтаксис рядка у цьому файлі:

USERNAME:PASSWORD:UID:GID:GECOS:HOMEDIR:SHELL

•USERNAME - ім'я користувача, також логін (ім'я), наприклад - root, nobody, emma.

•PASSWORD - майже завжди x, що вказує на те, що пароль зберігається у файлі

/etc/shadow.

•UID - ідентифікатор користувача (UID), наприклад 0, 99, 1024.

•GID - ідентифікатор групи за замовчуванням (GID), наприклад 0, 99, 1024.

•GECOS - список інформації про користувача, включаючи ім’я, місцезнаходження, номер

телефону. Наприклад: Емма Сміт, вул. Дугласа, 42, 555.555.5555.

•HOMEDIR - шлях до домашнього каталогу користувача, наприклад /root, /home /emma.

•SHELL - оболонка за замовчуванням для цього користувача, наприклад /bin/bash,

/sbin/nologin, /bin/ksh тощо.

15

16.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

Що таке поле GECOS

Поле GECOS містить три (3) або більше полів, розділених комою (,), тобто це списк

значень розділених комами (Comma Separated Values - CSV). Хоча не існує єдиного

стандарту, поля, як правило, мають такий порядок:

NAME,LOCATION,CONTACT

•NAME - це «повне ім’я користувача» або «назва програмного забезпечення» у випадку якшо це

службовий обліковий запис.

•LOCATION - це, як правило, фізичне місцезнаходження користувача в будівлі, номер кімнати або

відділу

•CONTACT – у цьому полі відображена контактна інформація, така як домашній або робочий номер

телефону.

Додаткові поля можуть містити додаткову контактну інформацію, таку

як домашній номер або адресу електронної пошти. Щоб змінити

інформацію в полі GECOS, використовується команда chfn

$ chfn

Changing the user information for emma

Enter the new value, or press ENTER for the default

Full Name: Emma Smith

Room Number []: 42

Work Phone []: 555.555.5555

Home Phone []: 555.555.6666

16

17.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

/etc/group – цей файл містить поля, завжди розмежовані двокрапкою (:), що зберігає

основну інформацію про групи в системі. Іноді його називають “груповим файлом”.

Типовий синтаксис рядка у цьому файлі:

NAME:PASSWORD:GID:MEMBERS

•NAME - це

назва групи, наприклад - root, users, emma та інші.

•PASSWORD - майже завжди x, що вказує на те, що пароль зберігається у файлі

/etc/gshadow.

•GID – ідентифікатор групи (GID), наприклад 0, 99, 1024.

•MEMBERS - список імен користувачів, розділених комами, які є членами групи,

наприклад jsmith, emma.

У прикладі нижче показано рядок, що містить інформацію про групу студентів:

students:x:1023:jsmith,emma

17

18.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Файли контролю доступу

/etc/shadow

У прикладі нижче наведений зразок запису з файлу / etc / shadow.

emma:$6$nP532JDDogQYZF8I$bjFNh9eT1xpb9/n6pmjlIwgu7hGjH/eytSdttbmVv

0MlyTMFgBIXESFNUmTo9EGxxH1OT1HGQzR0so4n1npbE0:18064:0:99999:7:::

Файл shadow призначений для читання лише суперкористувачем та основними

службами автентифікації системи, які перевіряють одноcторонній хеш

пароля під час входу в систему.

Хоча існують різні рішення для автентифікації, елементарним методом

зберігання паролів є одностороння хеш-функція. Це зроблено для того, щоб

пароль ніколи не зберігався в оригінальному вигляді у системі, оскільки

функція хешування – це незворотня функція. Тому перетворити пароль на хеш

можливо, але (в ідеалі) неможливо перетворити хеш назад на пароль.

Щоб зменшити можливість злому хешу паролів в одній системі, системи Linux

використовують метод "соління паролів" для кожного хешу пароля користувача.

Тож хеш пароля користувача в одній системі Linux, як правило, не буде таким, як

в іншій системі Linux, навіть якщо пароль однаковий.

18

19.

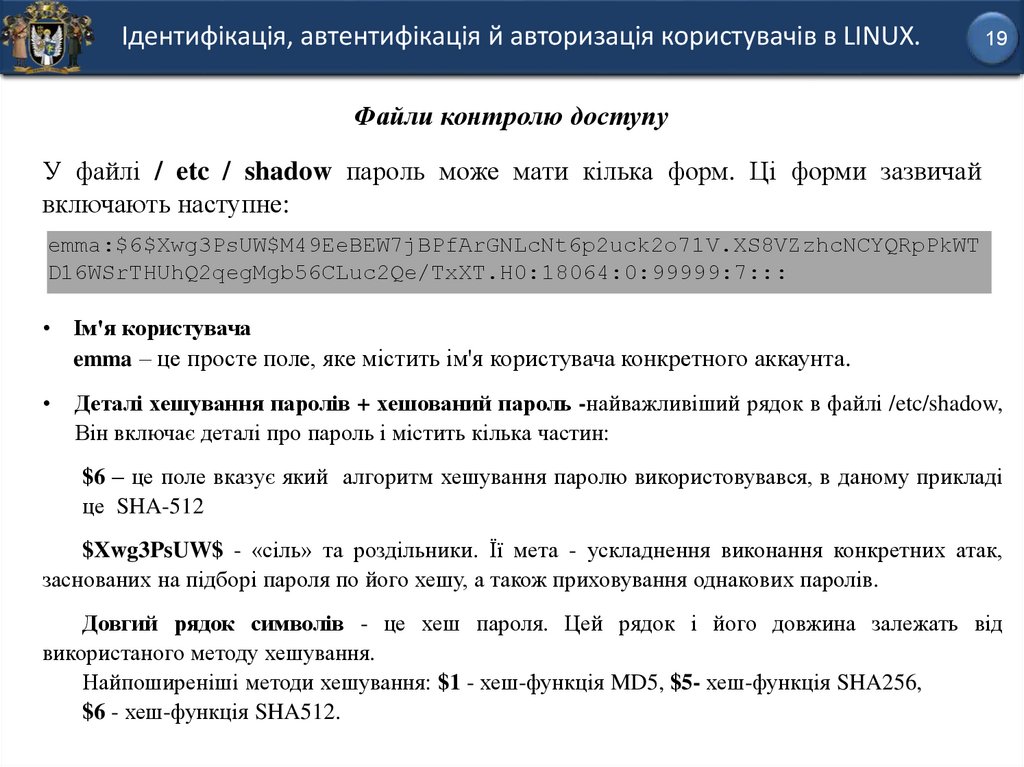

Ідентифікація, автентифікація й авторизація користувачів в LINUX.19

Файли контролю доступу

У файлі / etc / shadow пароль може мати кілька форм. Ці форми зазвичай

включають наступне:

emma:$6$Xwg3PsUW$M49EeBEW7jBPfArGNLcNt6p2uck2o71V.XS8VZzhcNCYQRpPkWT

D16WSrTHUhQ2qegMgb56CLuc2Qe/TxXT.H0:18064:0:99999:7:::

Ім'я користувача

emma – це просте поле, яке містить ім'я користувача конкретного аккаунта.

Деталі хешування паролів + хешований пароль -найважливіший рядок в файлі /etc/shadow,

Він включає деталі про пароль і містить кілька частин:

$6 – це поле вказує який алгоритм хешування паролю використовувався, в даному прикладі

це SHA-512

$Xwg3PsUW$ - «сіль» та роздільники. Її мета - ускладнення виконання конкретних атак,

заснованих на підборі пароля по його хешу, а також приховування однакових паролів.

Довгий рядок символів - це хеш пароля. Цей рядок і його довжина залежать від

використаного методу хешування.

Найпоширеніші методи хешування: $1 - хеш-функція MD5, $5- хеш-функція SHA256,

$6 - хеш-функція SHA512.

20.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.20

Файли контролю доступу

У файлі / etc / shadow пароль може мати кілька форм. Ці форми зазвичай

включають наступне:

emma:$6$Xwg3PsUW$M49EeBEW7jBPfArGNLcNt6p2uck2o71V.XS8VZzhcNCYQRpPkWT

D16WSrTHUhQ2qegMgb56CLuc2Qe/TxXT.H0:18064:0:99999:7:::

Коли поле пароля містить ! або *, це означає, що обліковий запис заблоковано. Подвійний ! (!!)

сигналізує, що пароль ніколи не був встановлений.

• 18064- номер показує, коли пароль був змінений останній раз. Номер відображає номер

дня, відрахувавши з початку епохи (1 січня 1970). Прямо зараз це проміжок 16000+.

• 0 - число днів до зміни пароля. Це поле визначає, скільки повинно пройти, поки пароль

може бути змінений. У нашому випадку це нуль, тобто пароль можна поміняти прямо

зараз.

• 99999 - число днів до необхідної зміни пароля.

• 7 - поріг попередження в днях. Це поле описує, за скільки днів до необхідної зміни

пароля будуть даватися попередження. У цьому прикладі це один тиждень.

• «пусто» - дата закінчення терміну облікового запису.

• «пусто» - зарезервоване поле.

21.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Розмежування доступу

До об'єктів в операційних системах сімейства UNIX (файлів,

каталогів, посилань (лінків) і спеціальних файлів) –

здійснюється на основі відомостей, що зберігаються в індексі

відповідного об'єкта, про власника об'єкта і його групу, а також

про вектор доступу до об'єкта.

Вектор доступу являє собою список контролю доступу

фіксованої (а не довільної, як у захищених версіях Windows)

довжини. Перший елемент списку визначає права доступу до

об'єкта його власника, другий – членів його первинної групи, а

третій – всіх інших користувачів системи. Суперкористувач root

має повний доступ до всіх об'єктів у системі. Кожний елемент

вектора доступу має довжину 3 або 4 біти.

21

22.

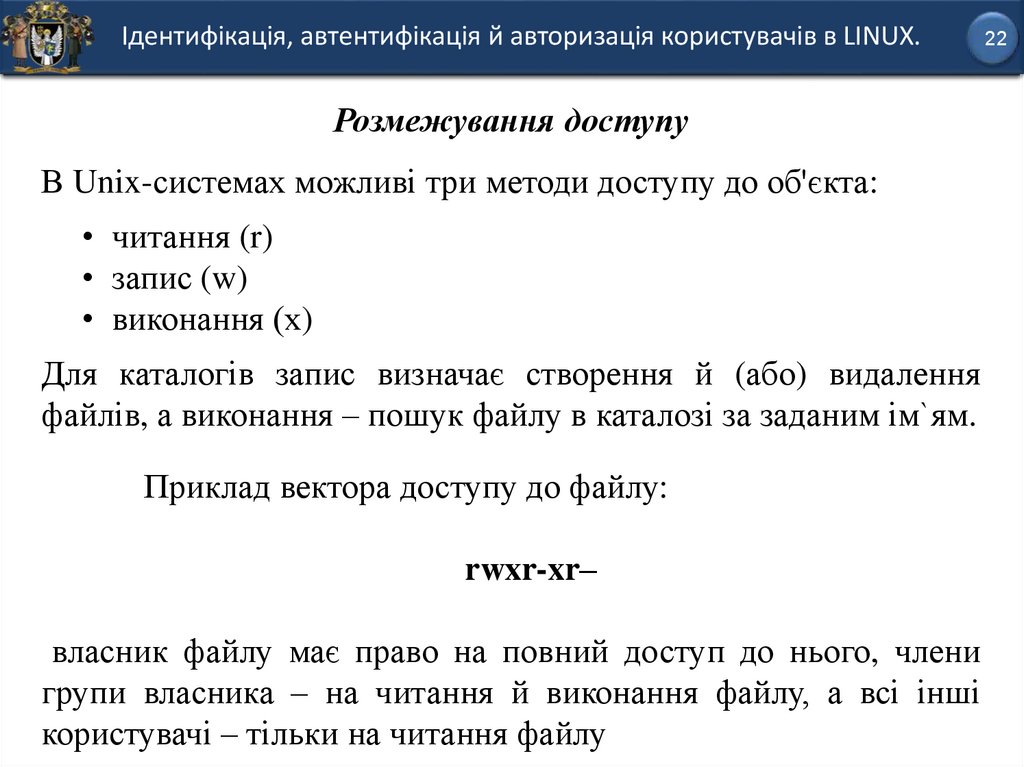

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Розмежування доступу

В Unix-системах можливі три методи доступу до об'єкта:

• читання (r)

• запис (w)

• виконання (х)

Для каталогів запис визначає створення й (або) видалення

файлів, а виконання – пошук файлу в каталозі за заданим ім`ям.

Приклад вектора доступу до файлу:

rwxr-xr–

власник файлу має право на повний доступ до нього, члени

групи власника – на читання й виконання файлу, а всі інші

користувачі – тільки на читання файлу

22

23.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Право

доступу

23

Значення для файлу

Значення для каталогу

r - read

Дозвіл на просмотр

(читання) вмісту файла

Дозвіл на перегляд вмісту

каталогу.

w - write

Дозвіл на зміну вмісту

Дозвіл на створення і

файлу і видалення файлу. видалення файлів в цьому

каталозі

x - execute

Дозвіл на виконання

(запуск) файлу. Наявність

права "х" хоча б в одному

з трьох "rwx" елементів

означає, що даний файл є

виконуємим.

Дозвіл на перехід в

каталог. Дає можливість

зробити каталог поточним,

но не означає можливість

просмотру його вмісту.

24.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Принци мінімальних привілеїв –

суб'єкт в системі для виконання певних

дій над об'єктом повинен мати

мінімальну

необхідну

кількість

привілеїв.

Рівно стільки привілеїв, скільки для

виконання даної дії потрібно і не

більше.

24

25.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Криптографічні функції

Автентифікація

Firewall

Контроль

доступу

Аудит

Мережна

безпека

25

26.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Модулі автентифікації PAM

Linux використовує модулі автентифікації підключення PAM (pluggable

authentication modules) у процесі автентифікації як рівень, який є посередником

між користувачем та додатком.

PAM – набір роздільних бібліотек, які дозволяють інтегрувати різні

низкорівневі методи аветентифікації у вигляді єдиного високорівневого API.

Модулі PAM класифікуються за типом модуля:

1. Модуль автентифікації використовується для автентифікації користувачів або

створення й видалення облікових даних.

2. Модуль управління обліковими записами виконує дії, пов'язані з доступом,

закінченням облікових даних або записів, правилами й обмеженнями для

паролів і т. д.

3. Модуль управління сеансами використовується для створення й завершення

сеансів.

4. Модуль управління паролями виконує дії, пов'язані зі зміною і відновленням

пароля.

26

27.

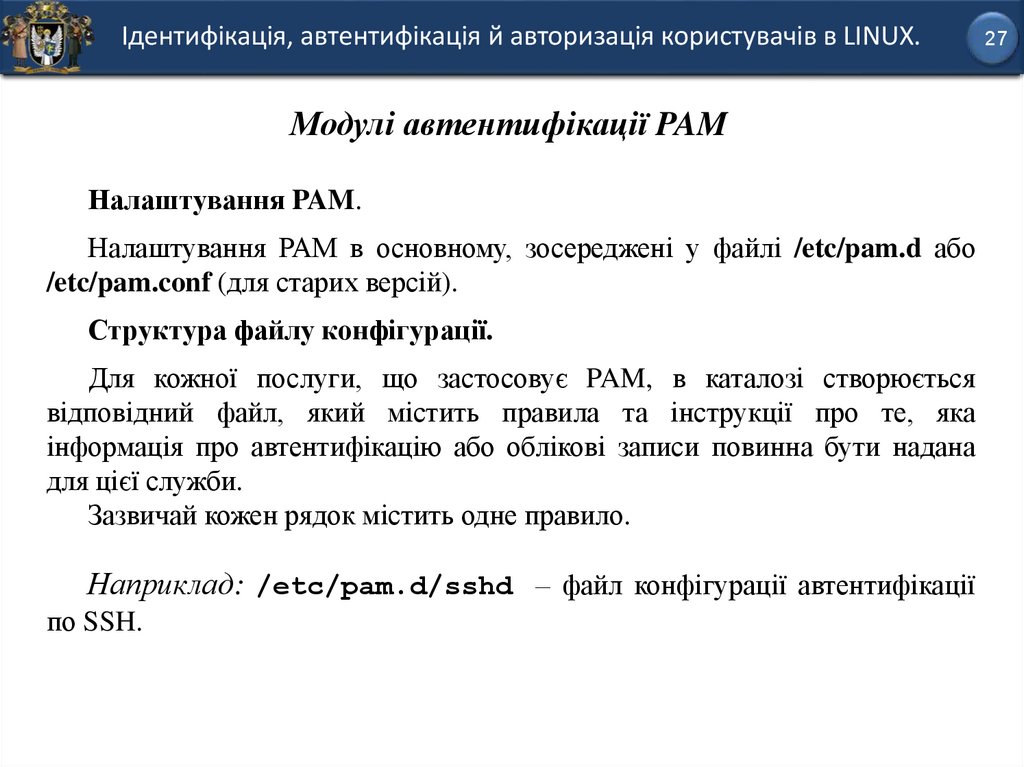

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Модулі автентифікації PAM

Налаштування PAM.

Налаштування РАМ в основному, зосереджені у файлі /etc/pam.d або

/etc/pam.conf (для старих версій).

Структура файлу конфігурації.

Для кожної послуги, що застосовує PAM, в каталозі створюється

відповідний файл, який містить правила та інструкції про те, яка

інформація про автентифікацію або облікові записи повинна бути надана

для цієї служби.

Зазвичай кожен рядок містить одне правило.

Наприклад: /etc/pam.d/sshd – файл конфігурації автентифікації

по SSH.

27

28.

Ідентифікація, автентифікація й авторизація користувачів в LINUX.Модулі автентифікації PAM

28

29.

Аудит в LINUX.29

Криптографічні функції

Автентифікація

Firewall

Аудит

Контроль

Мережна

доступу

безпека

30.

Аудит в LINUX.Аудит та ведення логів

Функція системного журналювання (логування) –

основне джерело інформації про роботу системи,

події та помилки.

Журналювання може здійснюватись на локальній

системі та відправлятись на віддалену систему.

Основні засоби журналювання:

• Rsyslogd,

• Auditd,

• Logrotate.

30

31.

Аудит в LINUX.Аудит та ведення логів

Функція системного журналювання (логування) –

основне джерело інформації про роботу системи,

події та помилки.

Журналювання може здійснюватись на локальній

системі та відправлятись на віддалену систему.

Основні засоби журналювання:

• Rsyslogd,

• Auditd,

• Logrotate.

31

32.

Аудит в LINUX.Syslogd / Rsyslog

Конфігураційний файл syslog.conf є набором

правил. Кожне правило - стрічка, яка складається з

селектора та дії, які розділені пробілом чи табуляцією.

Селектор - це запис у вигляді джерело.пріорітет.

Селектор може складатись з декількох записів

джерело.пріорітет, які розділені символом ";". Можна

вказувати декілька джерел в одному секторі через

кому.

Поле дія - встановлює дію яка журналюється для

селектора.

32

33.

Аудит в LINUX.Syslogd / Rsyslog

# Надсилає всі повідомлення ядра в /var/log/kernel.

# Надсилає всі повідомлення рівня critical и higher на

віддалену машину sysloger та на консоль

# Надсилає всі повідомлення рівня info, notice і

warning в /var/log/kernel-info

#

kern.*

/var/log/kernel

kern.crit

@sysloger

kern.crit

/dev/console

kern.info;kern.!err

/var/log/kernel-info

# Надсилає всі повідомлення поштової системи, окрім

ріня info в /var/log/mail.

mail.*;mail.!=info

/var/log/mail

33

34.

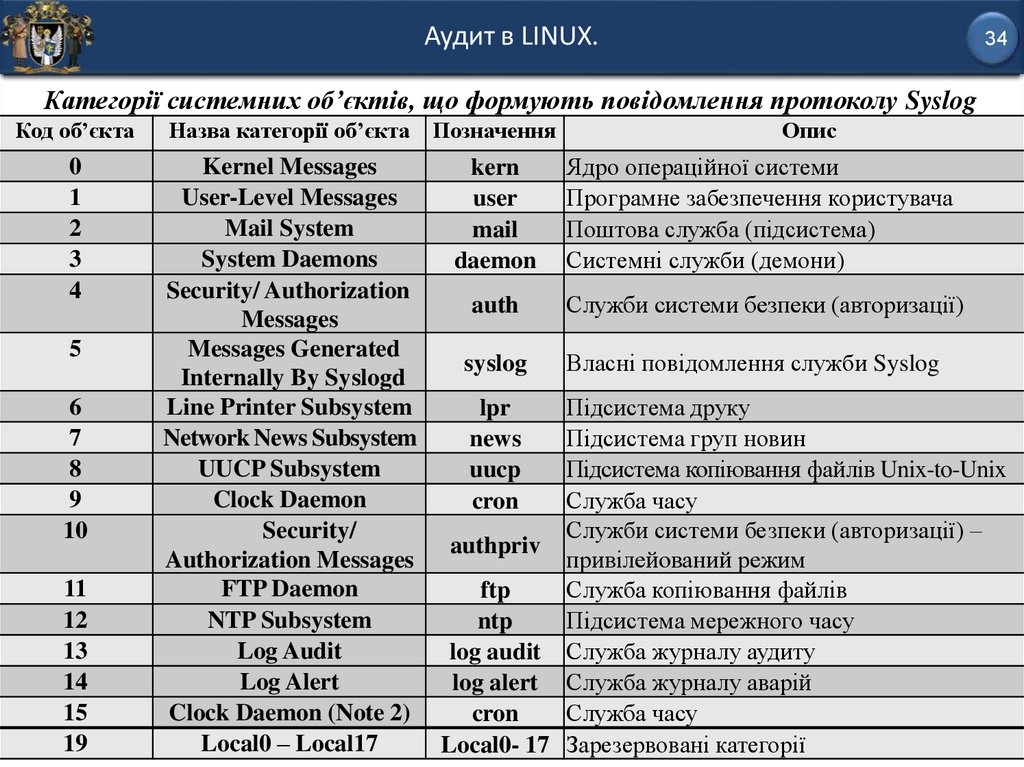

Аудит в LINUX.34

Категорії системних об’єктів, що формують повідомлення протоколу Syslog

Код об’єкта

Назва категорії об’єкта Позначення

0

1

2

3

4

Kernel Messages

kern

User-Level Messages

user

Mail System

System Daemons

daemon

Security/ Authorization

auth

Messages

Messages Generated

syslog

Internally By Syslogd

Line Printer Subsystem

lpr

Network News Subsystem

news

UUCP Subsystem

uucp

Clock Daemon

cron

Security/

authpriv

Authorization Messages

FTP Daemon

ftp

NTP Subsystem

ntp

Log Audit

log audit

Log Alert

log alert

Clock Daemon (Note 2)

cron

Local0 – Local17

Local0- 17

5

6

7

8

9

10

11

12

13

14

15

19

Опис

Ядро операційної системи

Програмне забезпечення користувача

Поштова служба (підсистема)

Системні служби (демони)

Служби системи безпеки (авторизації)

Власні повідомлення служби Syslog

Підсистема друку

Підсистема груп новин

Підсистема копіювання файлів Unix-to-Unix

Служба часу

Служби системи безпеки (авторизації) –

привілейований режим

Служба копіювання файлів

Підсистема мережного часу

Служба журналу аудиту

Служба журналу аварій

Служба часу

Зарезервовані категорії

35.

Аудит в LINUX.Пріорітет повідомлень Syslogd / Rsyslog

Повідомлення протоколу Syslog мають 8 рівнів

важливості (Sys-log Message Severities).

Встановлення рівня важливості повідомлення здійснюється

на основі типу і важливості умов виникнення помилки чи події

у системі.

Чим нижче значення рівня важливості, тим важливішим є

повідомлення.

35

36.

Аудит в LINUX.36

Пріорітет повідомлень Syslogd / Rsyslog

Рівень

важливості

Назва

Позначення

Опис

0

Emergency

EMERG*

1

Alert

ALERT

2

Critical

CRIT

3

Error

ERR**

4

Warning

WARNING***

5

Notice

NOTICE

6

Informational

INFO

Повідомлення про

непрацездатність системи

Повідомлення про потребу

термінового втручання

Повідомлення про критичний стан

системи

Повідомлення про виникнення

помилки у системі

Повідомлення про умови, які

потребують уваги

Повідомлення про нормальні, але

важливі події

Інформаційне повідомлення

7

Debug

DEBUG

Повідомлення налагодження

Примітка: * – стара назва PANIC; ** – стара назва ERROR; *** – стара назва WARN.

37.

Аудит в LINUX.37

Auditd

Підсистема аудиту складається з наступних компонентів:

модуль ядра — перехоплює системні виклики (syscalls) і

реєструє події;

даемон auditd — пише зареєстровані події на диск в файл;

даемон audispd — здійснює пересилку повідомлень (диспетчер)

ішному додатку;

Ряд допоміжних утиліт:

auditctl — утиліта управління демоном auditd;

aureport — утиліта для складання звітів;

ausearch — дозволяє вибрати події по заданому критерію;

autrace — утиліта дозволюяє виконати трасування окремого

додатку.

38.

Аудит в LINUX.Auditd

Конфігураційні файли:

/etc/sysconfig/auditd — налаштування які використовуються

при старті демона auditd;

/etc/audit/auditd.conf — налаштування поведінки демона

auditd;

/etc/audit/audit.rules — файл з правилами аудиту.

38

39.

Аудит в LINUX.39

Криптографічні функції

Автентифікація

Firewall

Аудит

Контроль

Мережна

доступу

безпека

40.

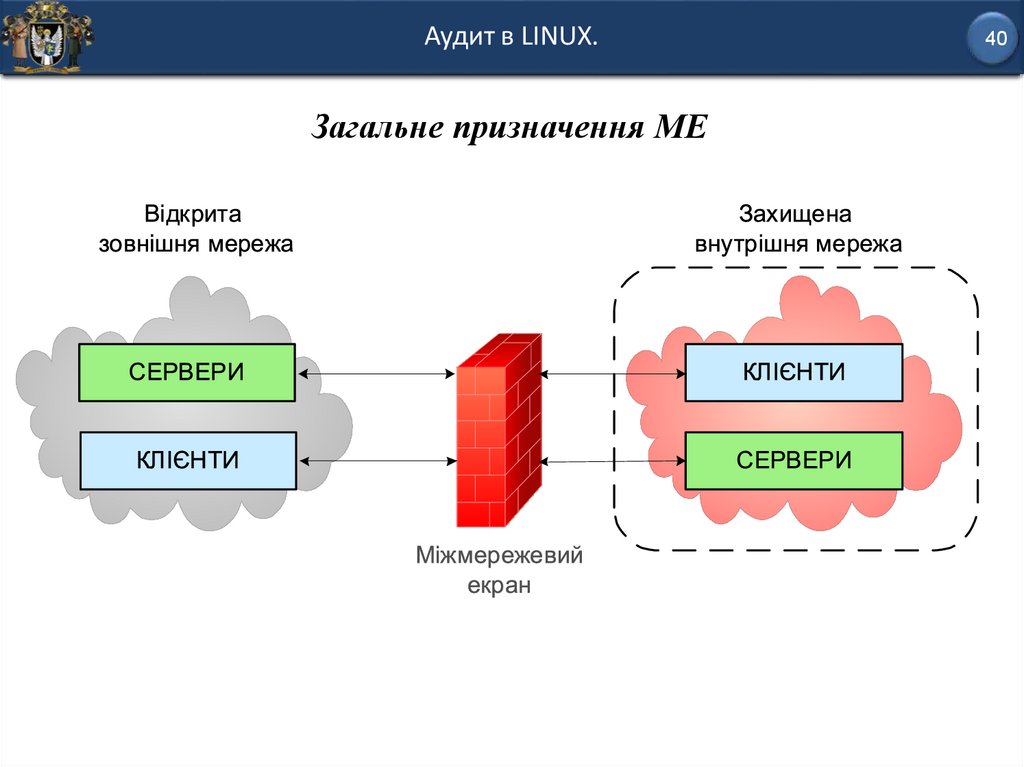

Аудит в LINUX.Загальне призначення МЕ

40

41.

Аудит в LINUX.41

Сервер

Робоча станція

Прикладний

Представницький

Представницький

Сеансовий

Транспортний

Телекомунікацій

не обладнання

Транспортний

Фаєрвол

прикладного

рівня

Прикладний

Сеансовий

Транспортний

Мережний

Мережний

Мережний

Хост-фаєрвол

Хост-фаєрвол

Хост-фаєрвол

Канальний

Канальний

Канальний

Фізичний

Фізичний

Фізичний

41

42.

Аудит в LINUX.42

Види МЕ в Linux:

Ipchains

Netfilter

Iptables

43.

Аудит в LINUX.43

Криптографічні функції

Автентифікація

Firewall

Аудит

Контроль

Мережна

доступу

безпека

44.

Аудит в LINUX.Криптографічні функції:

Автентифікаційні протоколи

(S/Key, Kerberos, TACAСK)

Цифрові сертифікати

Протоколи криптографічного захисту при передачі

інформації (IPsec, PPTP, L2TP, SSH)

Криптографічний захист при зберіганні інформації

(AES, 3DES, MD5, SHA2)

Захист електронної пошти (TLS)

Захист web (TLS)

44

45.

Аудит в LINUX.45

Криптографічні функції

Автентифікація

Firewall

Аудит

Контроль

Мережна

доступу

безпека

46.

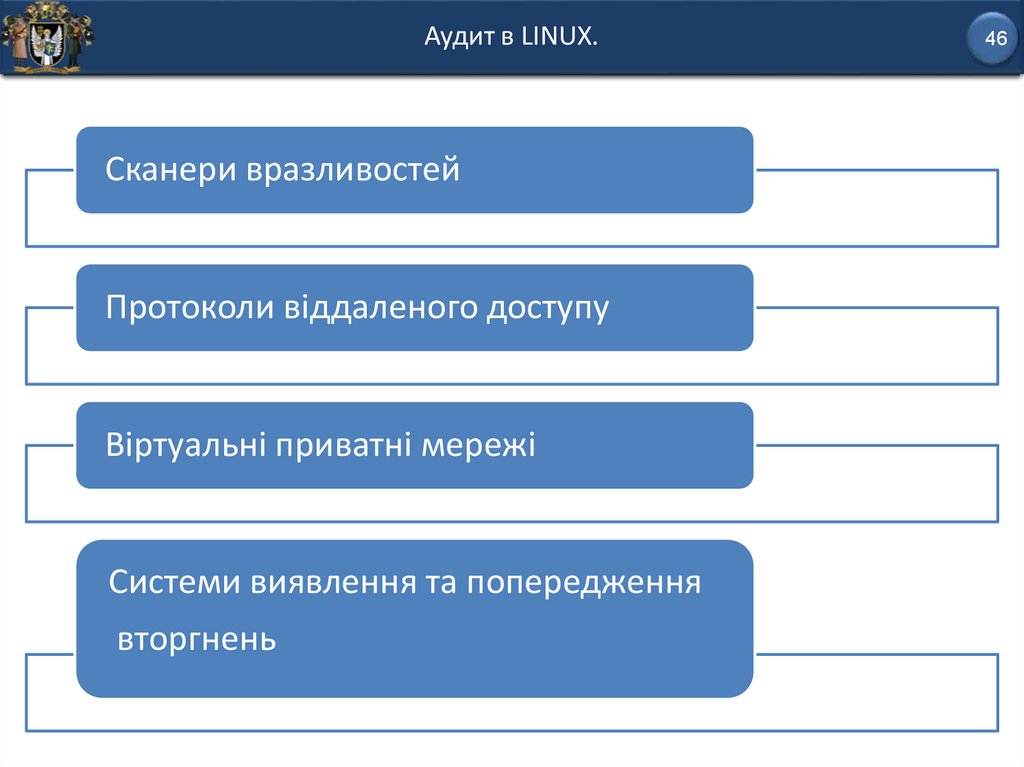

Аудит в LINUX.Сканери вразливостей

Протоколи віддаленого доступу

Віртуальні приватні мережі

Системи виявлення та попередження

вторгнень

46

47.

ВІЙСЬКОВИЙ ІНСТИТУТ ТЕЛЕКОМУНІКАЦІЙ ТА ІНФОРМАТИЗАЦІЇімені ГЕРОЇВ КРУТ

viti.edu.ua

ДЯКУЮ ЗА УВАГУ!

Викладач кафедри № 33

старший лейтенант Цьопко І.Е.

КИЇВ-2020

software

software