Similar presentations:

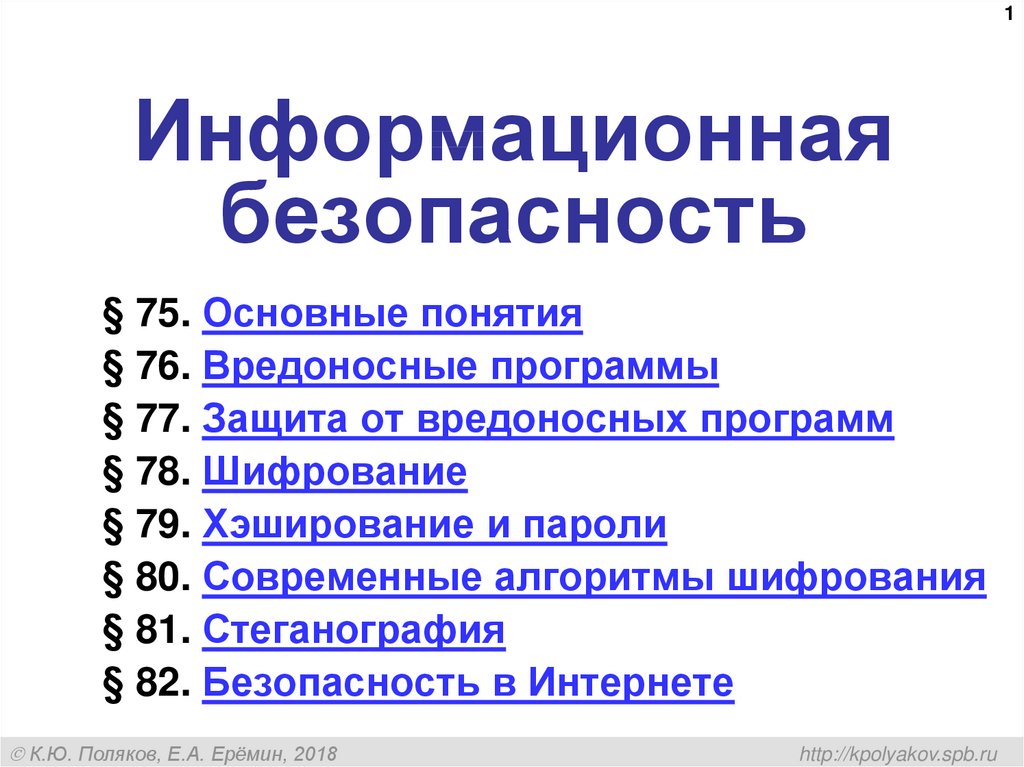

Информационная безопасность (§ 75 - § 82) - 2018

1. Информационная безопасность

1Информационная

безопасность

§ 75. Основные понятия

§ 76. Вредоносные программы

§ 77. Защита от вредоносных программ

§ 78. Шифрование

§ 79. Хэширование и пароли

§ 80. Современные алгоритмы шифрования

§ 81. Стеганография

§ 82. Безопасность в Интернете

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

2. Информационная безопасность

2Информационная

безопасность

§ 75. Основные понятия

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

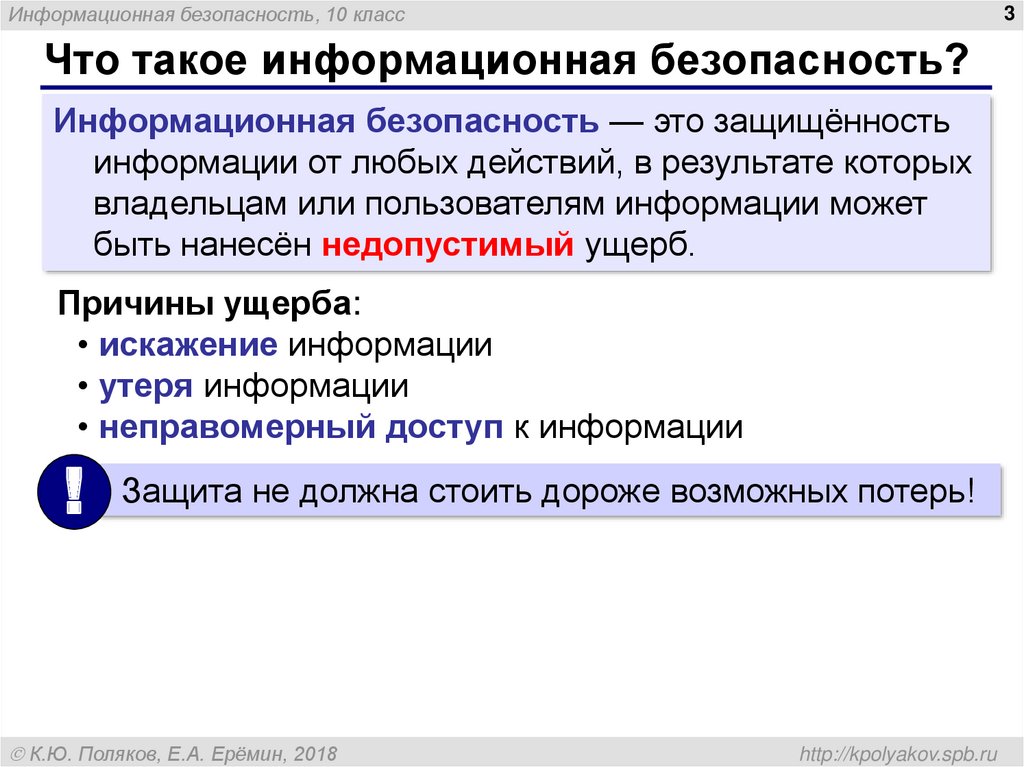

3. Что такое информационная безопасность?

Информационная безопасность, 10 класс3

Что такое информационная безопасность?

Информационная безопасность — это защищённость

информации от любых действий, в результате которых

владельцам или пользователям информации может

быть нанесён недопустимый ущерб.

Причины ущерба:

• искажение информации

• утеря информации

• неправомерный доступ к информации

!

Защита не должна стоить дороже возможных потерь!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

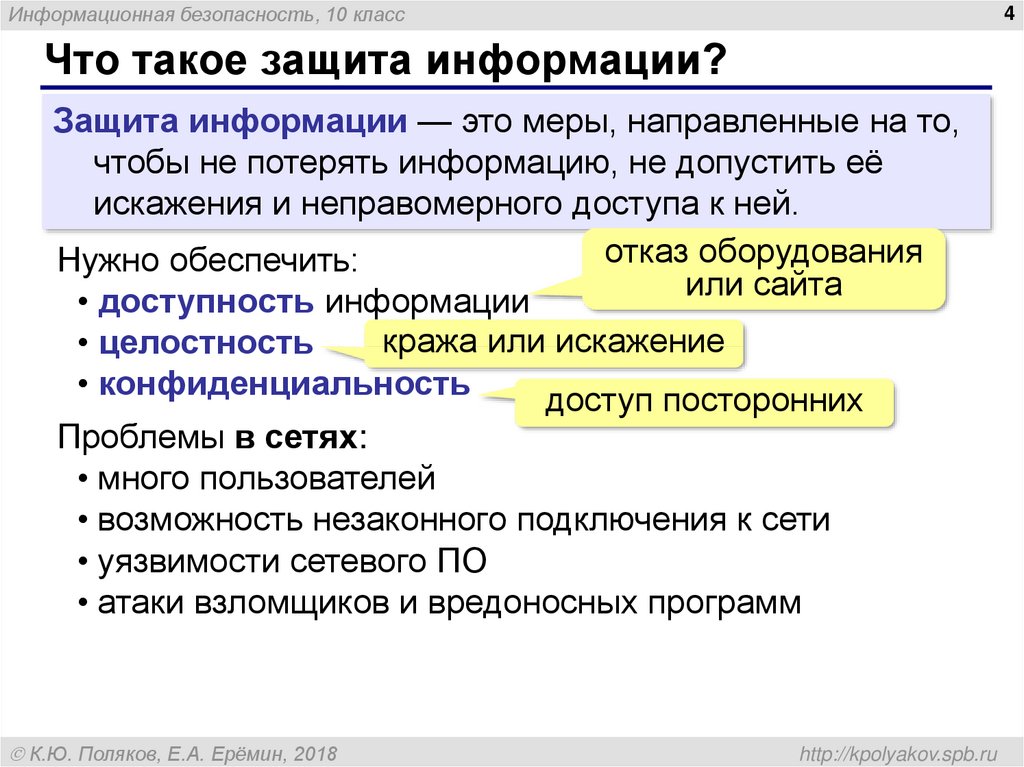

4. Что такое защита информации?

Информационная безопасность, 10 класс4

Что такое защита информации?

Защита информации — это меры, направленные на то,

чтобы не потерять информацию, не допустить её

искажения и неправомерного доступа к ней.

отказ оборудования

Нужно обеспечить:

или сайта

• доступность информации

кража или искажение

• целостность

• конфиденциальность

доступ посторонних

Проблемы в сетях:

• много пользователей

• возможность незаконного подключения к сети

• уязвимости сетевого ПО

• атаки взломщиков и вредоносных программ

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

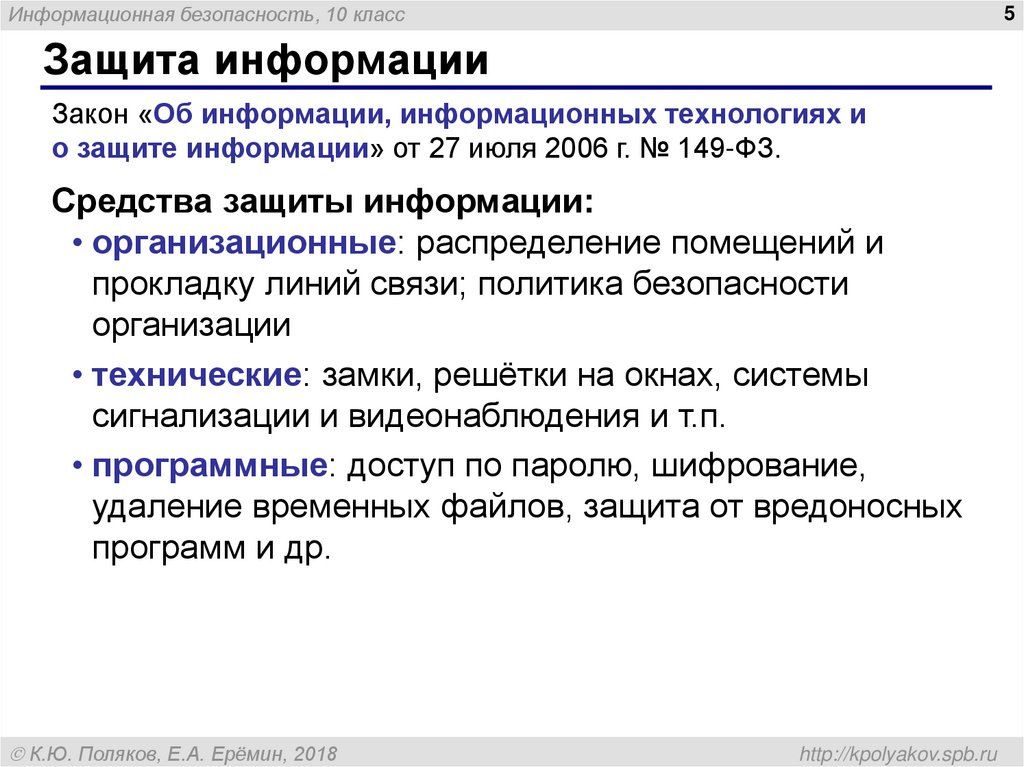

5. Защита информации

Информационная безопасность, 10 класс5

Защита информации

Закон «Об информации, информационных технологиях и

о защите информации» от 27 июля 2006 г. № 149-ФЗ.

Средства защиты информации:

• организационные: распределение помещений и

прокладку линий связи; политика безопасности

организации

• технические: замки, решётки на окнах, системы

сигнализации и видеонаблюдения и т.п.

• программные: доступ по паролю, шифрование,

удаление временных файлов, защита от вредоносных

программ и др.

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

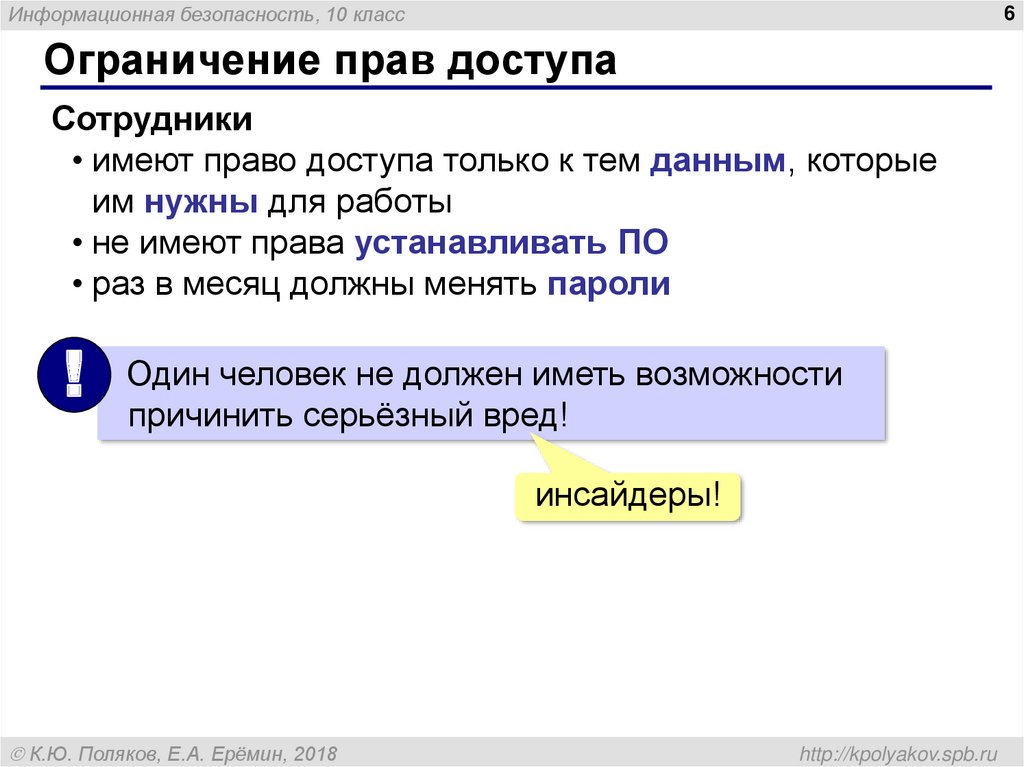

6. Ограничение прав доступа

Информационная безопасность, 10 класс6

Ограничение прав доступа

Сотрудники

• имеют право доступа только к тем данным, которые

им нужны для работы

• не имеют права устанавливать ПО

• раз в месяц должны менять пароли

!

Один человек не должен иметь возможности

причинить серьёзный вред!

инсайдеры!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

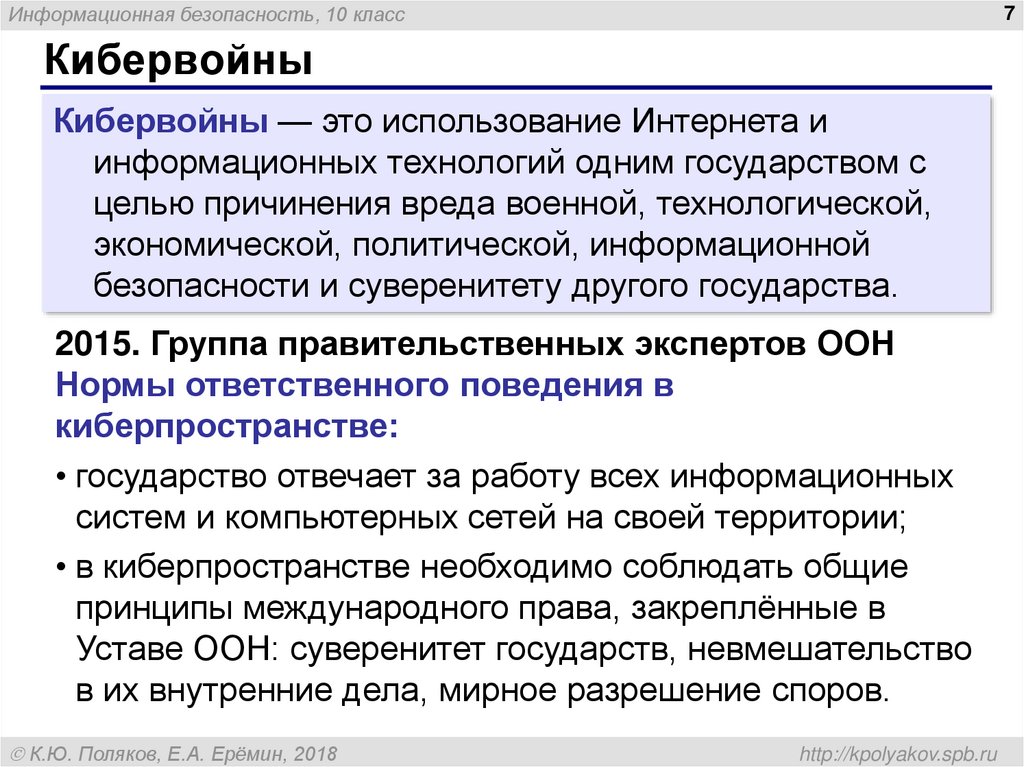

7. Кибервойны

Информационная безопасность, 10 класс7

Кибервойны

Кибервойны — это использование Интернета и

информационных технологий одним государством с

целью причинения вреда военной, технологической,

экономической, политической, информационной

безопасности и суверенитету другого государства.

2015. Группа правительственных экспертов ООН

Нормы ответственного поведения в

киберпространстве:

• государство отвечает за работу всех информационных

систем и компьютерных сетей на своей территории;

• в киберпространстве необходимо соблюдать общие

принципы международного права, закреплённые в

Уставе ООН: суверенитет государств, невмешательство

в их внутренние дела, мирное разрешение споров.

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

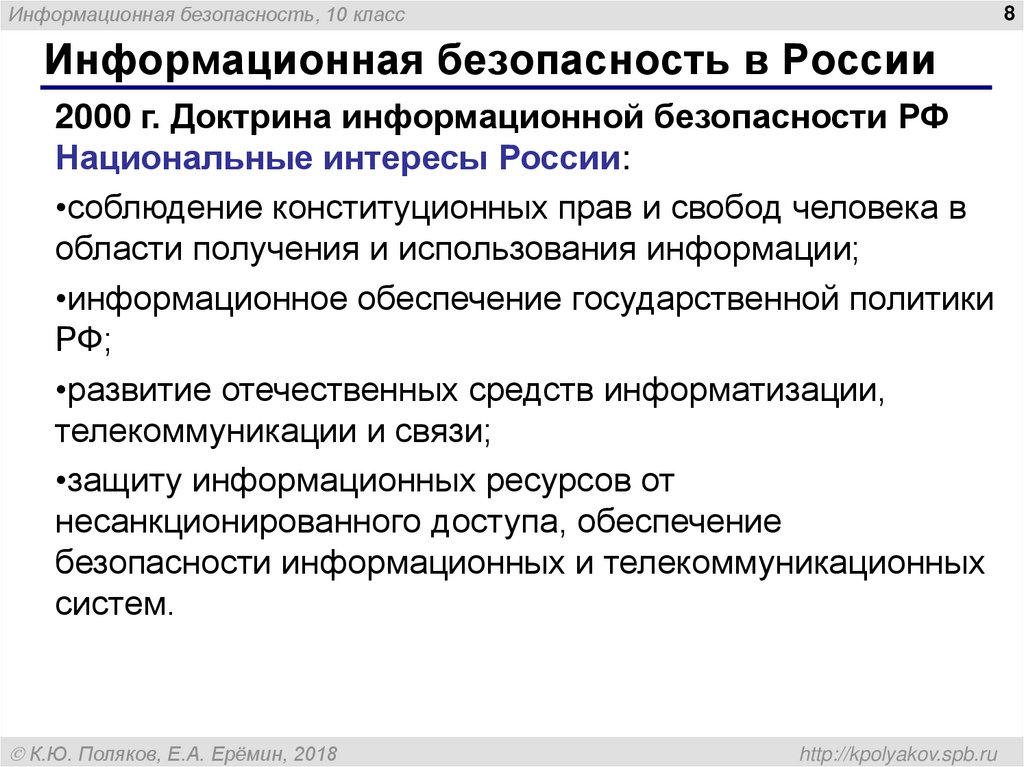

8. Информационная безопасность в России

Информационная безопасность, 10 класс8

Информационная безопасность в России

2000 г. Доктрина информационной безопасности РФ

Национальные интересы России:

•соблюдение конституционных прав и свобод человека в

области получения и использования информации;

•информационное обеспечение государственной политики

РФ;

•развитие отечественных средств информатизации,

телекоммуникации и связи;

•защиту информационных ресурсов от

несанкционированного доступа, обеспечение

безопасности информационных и телекоммуникационных

систем.

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

9. Информационная безопасность

9Информационная

безопасность

§ 76. Вредоносные программы

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

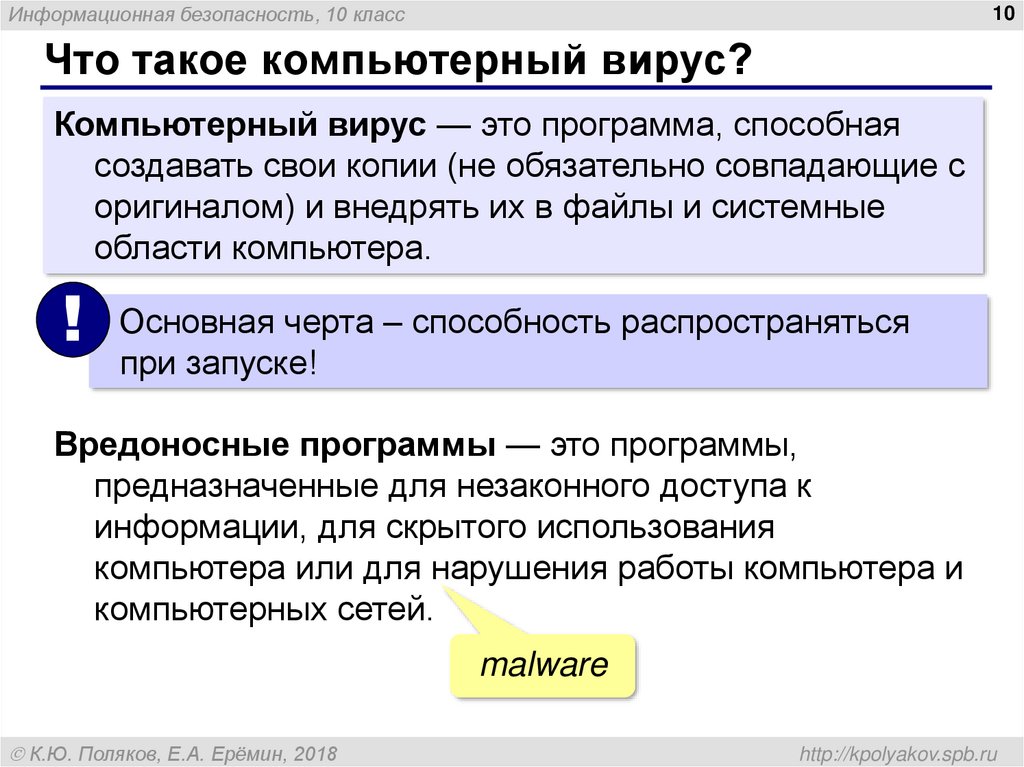

10. Что такое компьютерный вирус?

Информационная безопасность, 10 класс10

Что такое компьютерный вирус?

Компьютерный вирус — это программа, способная

создавать свои копии (не обязательно совпадающие с

оригиналом) и внедрять их в файлы и системные

области компьютера.

!

Основная черта – способность распространяться

при запуске!

Вредоносные программы — это программы,

предназначенные для незаконного доступа к

информации, для скрытого использования

компьютера или для нарушения работы компьютера и

компьютерных сетей.

malware

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

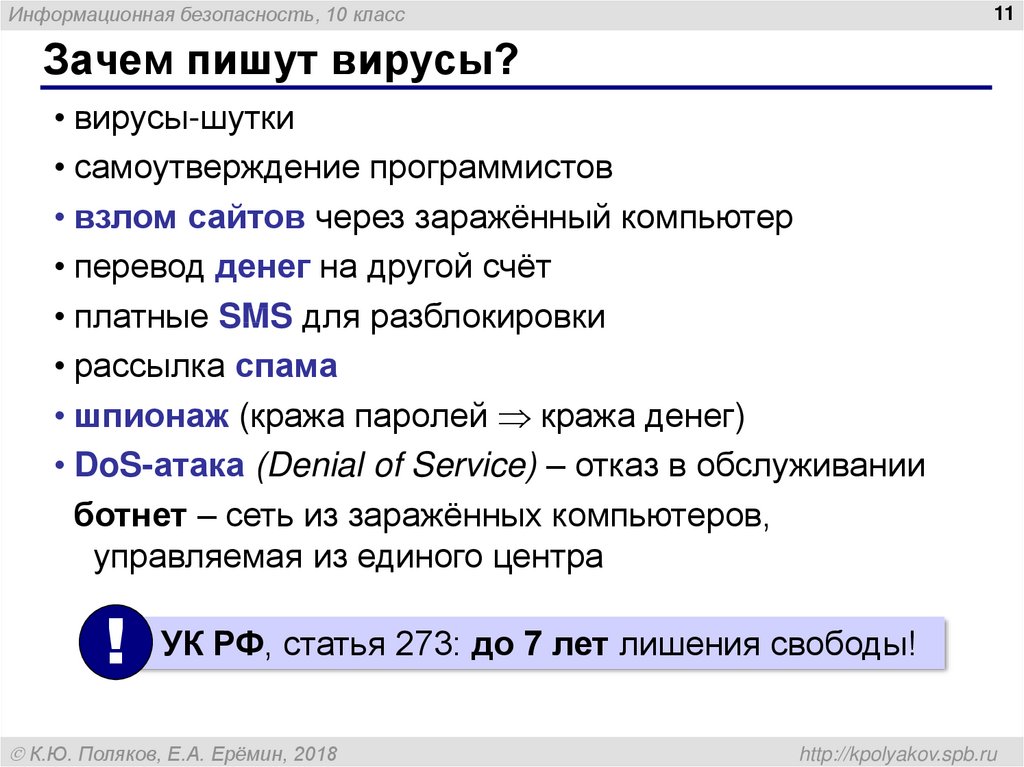

11. Зачем пишут вирусы?

Информационная безопасность, 10 класс11

Зачем пишут вирусы?

• вирусы-шутки

• самоутверждение программистов

• взлом сайтов через заражённый компьютер

• перевод денег на другой счёт

• платные SMS для разблокировки

• рассылка спама

• шпионаж (кража паролей кража денег)

• DoS-атака (Denial of Service) – отказ в обслуживании

ботнет – сеть из заражённых компьютеров,

управляемая из единого центра

!

УК РФ, статья 273: до 7 лет лишения свободы!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

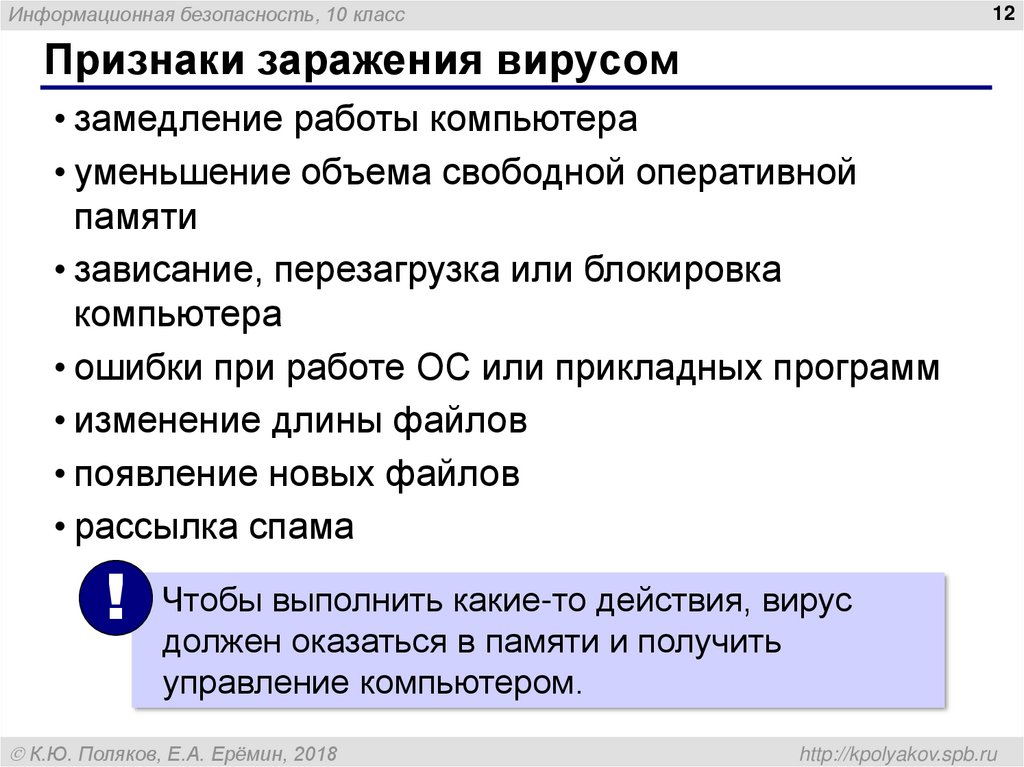

12. Признаки заражения вирусом

Информационная безопасность, 10 класс12

Признаки заражения вирусом

• замедление работы компьютера

• уменьшение объема свободной оперативной

памяти

• зависание, перезагрузка или блокировка

компьютера

• ошибки при работе ОС или прикладных программ

• изменение длины файлов

• появление новых файлов

• рассылка спама

!

Чтобы выполнить какие-то действия, вирус

должен оказаться в памяти и получить

управление компьютером.

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

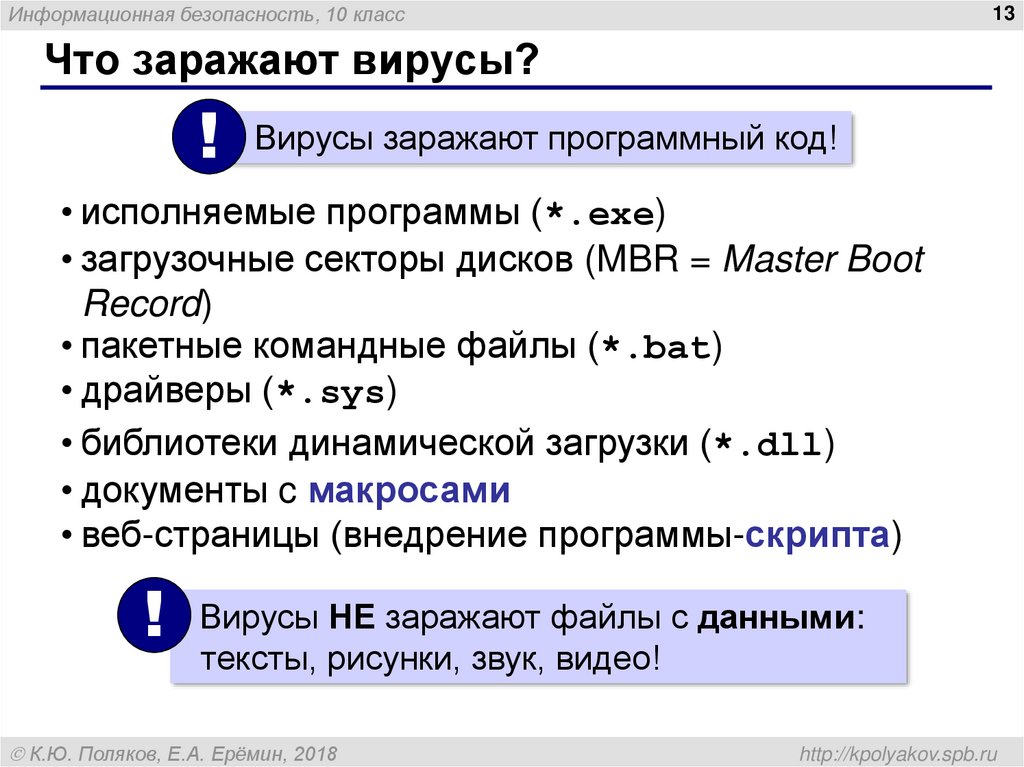

13. Что заражают вирусы?

Информационная безопасность, 10 класс13

Что заражают вирусы?

!

Вирусы заражают программный код!

• исполняемые программы (*.exe)

• загрузочные секторы дисков (MBR = Master Boot

Record)

• пакетные командные файлы (*.bat)

• драйверы (*.sys)

• библиотеки динамической загрузки (*.dll)

• документы c макросами

• веб-страницы (внедрение программы-скрипта)

!

Вирусы НЕ заражают файлы с данными:

тексты, рисунки, звук, видео!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

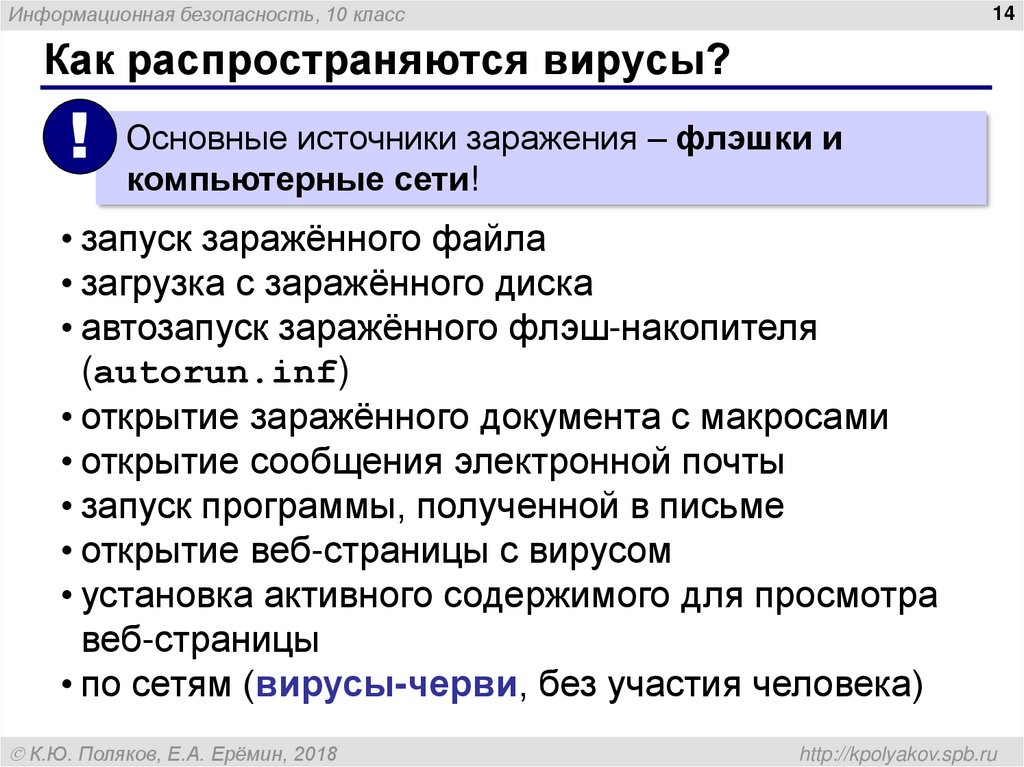

14. Как распространяются вирусы?

Информационная безопасность, 10 класс14

Как распространяются вирусы?

!

Основные источники заражения – флэшки и

компьютерные сети!

• запуск заражённого файла

• загрузка с заражённого диска

• автозапуск заражённого флэш-накопителя

(autorun.inf)

• открытие заражённого документа с макросами

• открытие сообщения электронной почты

• запуск программы, полученной в письме

• открытие веб-страницы с вирусом

• установка активного содержимого для просмотра

веб-страницы

• по сетям (вирусы-черви, без участия человека)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

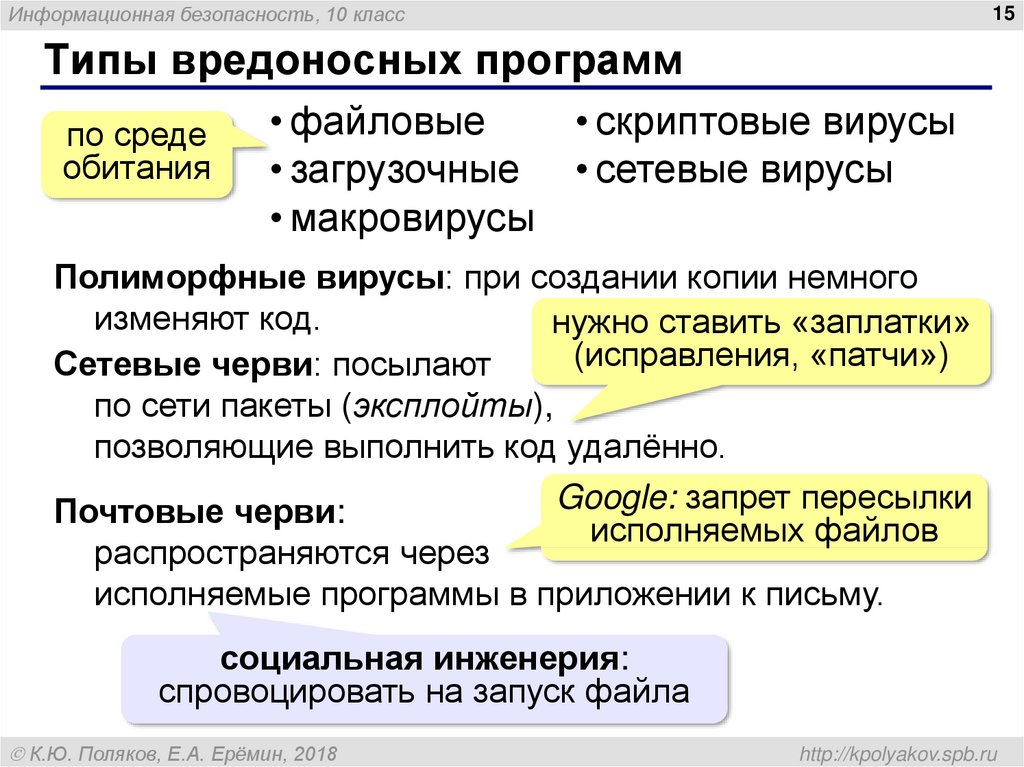

15. Типы вредоносных программ

Информационная безопасность, 10 класс15

Типы вредоносных программ

по среде

обитания

• файловые

• загрузочные

• макровирусы

• скриптовые вирусы

• сетевые вирусы

Полиморфные вирусы: при создании копии немного

изменяют код.

нужно ставить «заплатки»

(исправления, «патчи»)

Сетевые черви: посылают

по сети пакеты (эксплойты),

позволяющие выполнить код удалённо.

Google: запрет пересылки

Почтовые черви:

исполняемых файлов

распространяются через

исполняемые программы в приложении к письму.

социальная инженерия:

спровоцировать на запуск файла

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

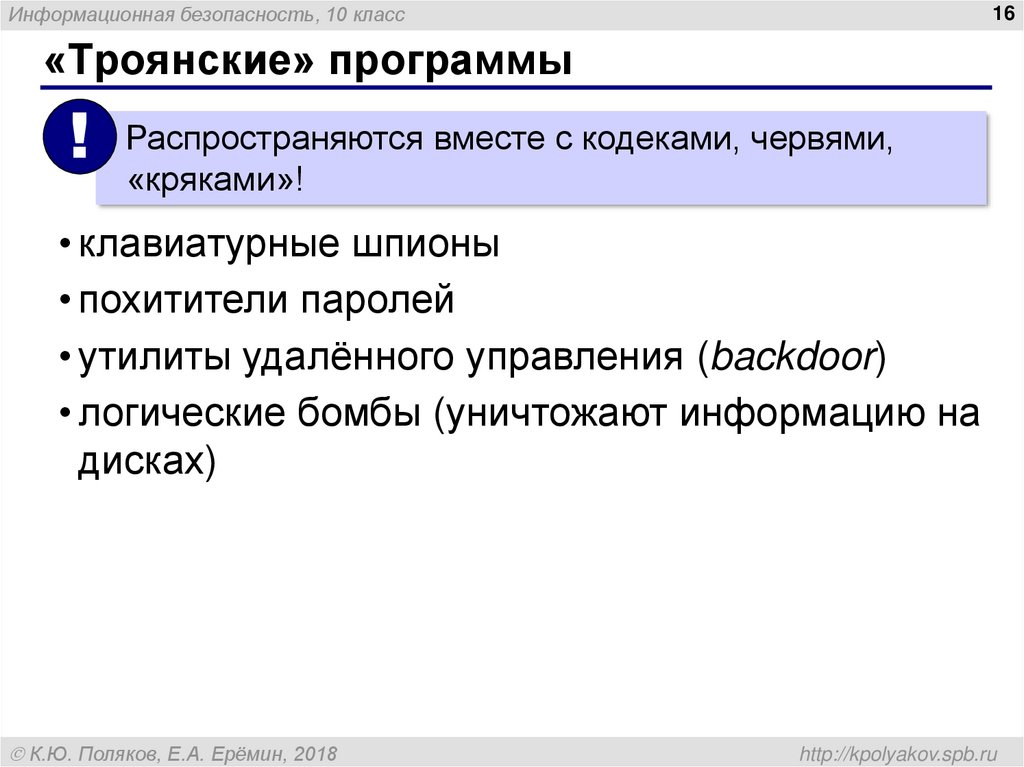

16. «Троянские» программы

Информационная безопасность, 10 класс16

«Троянские» программы

!

Распространяются вместе с кодеками, червями,

«кряками»!

• клавиатурные шпионы

• похитители паролей

• утилиты удалённого управления (backdoor)

• логические бомбы (уничтожают информацию на

дисках)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

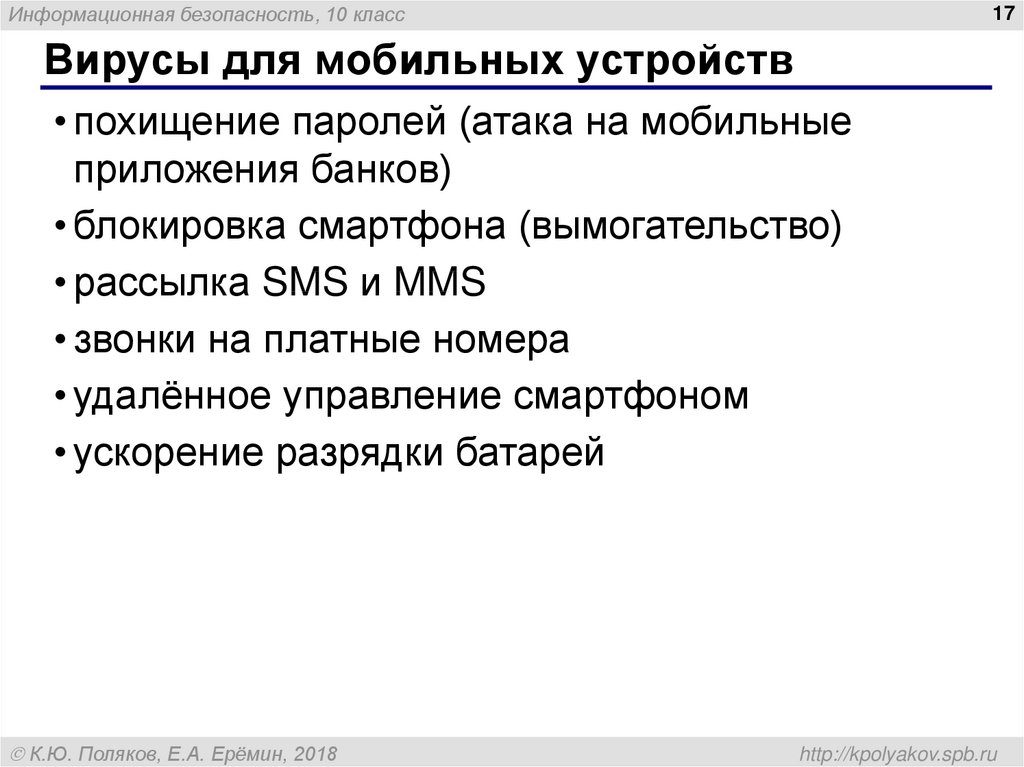

17. Вирусы для мобильных устройств

Информационная безопасность, 10 класс17

Вирусы для мобильных устройств

• похищение паролей (атака на мобильные

приложения банков)

• блокировка смартфона (вымогательство)

• рассылка SMS и MMS

• звонки на платные номера

• удалённое управление смартфоном

• ускорение разрядки батарей

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

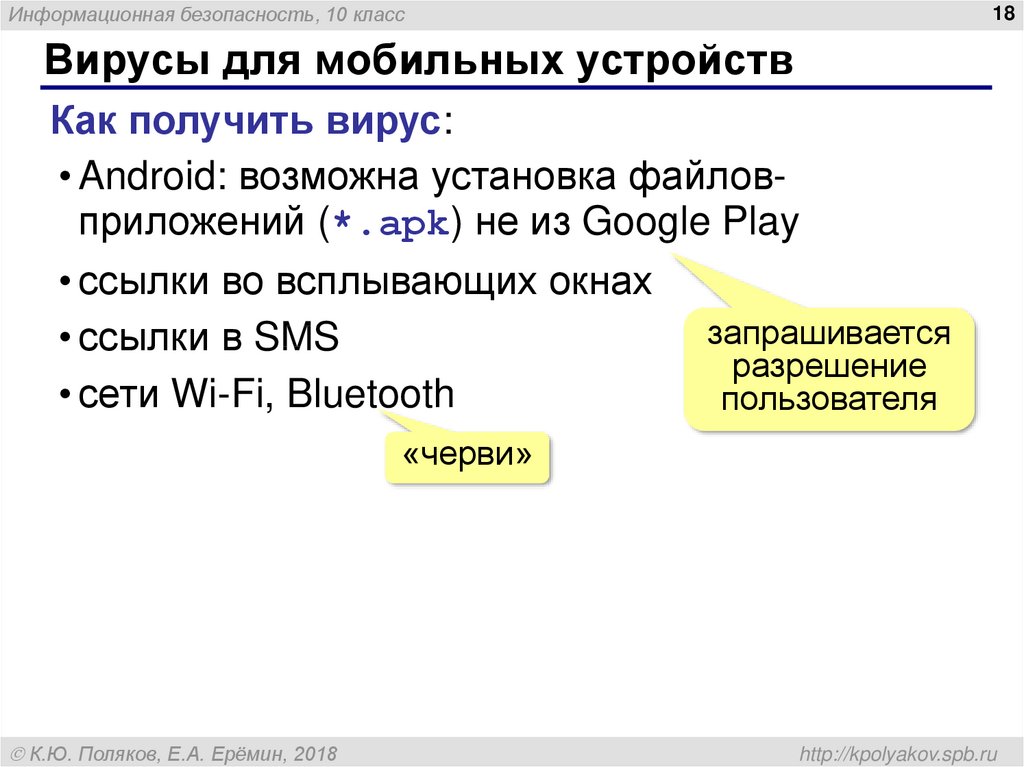

18. Вирусы для мобильных устройств

Информационная безопасность, 10 класс18

Вирусы для мобильных устройств

Как получить вирус:

• Android: возможна установка файловприложений (*.apk) не из Google Play

• ссылки во всплывающих окнах

запрашивается

• ссылки в SMS

разрешение

• сети Wi-Fi, Bluetooth

пользователя

«черви»

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

19. Информационная безопасность

19Информационная

безопасность

§ 77. Защита от вредоносных

программ

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

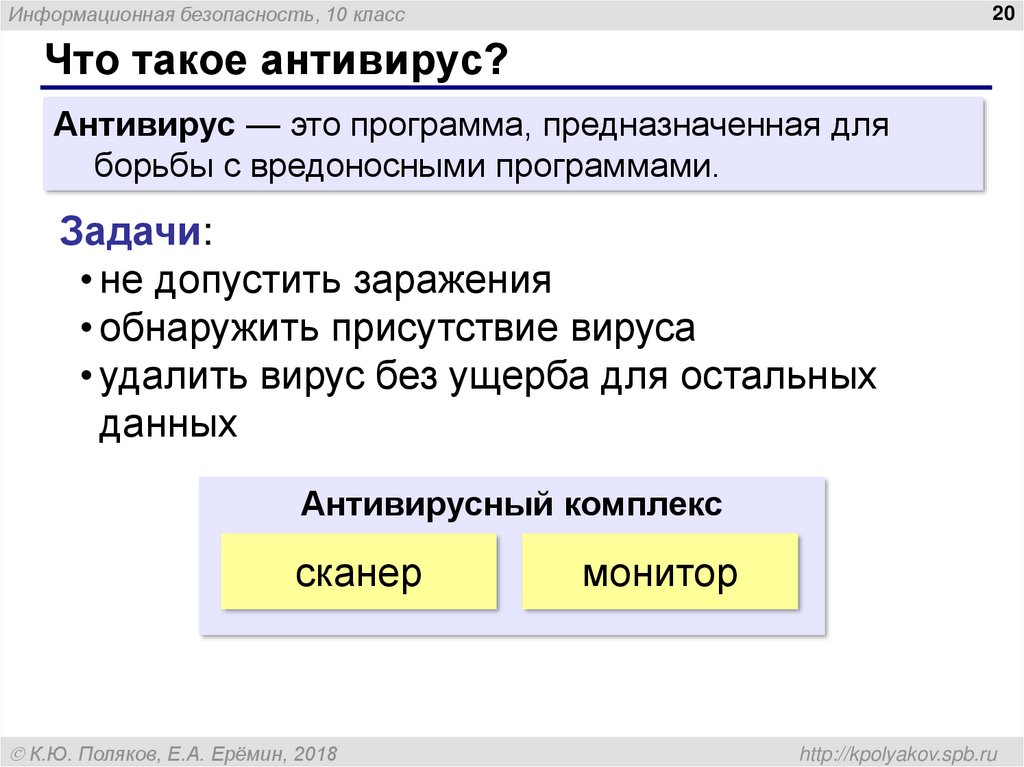

20. Что такое антивирус?

Информационная безопасность, 10 класс20

Что такое антивирус?

Антивирус — это программа, предназначенная для

борьбы с вредоносными программами.

Задачи:

• не допустить заражения

• обнаружить присутствие вируса

• удалить вирус без ущерба для остальных

данных

Антивирусный комплекс

сканер

К.Ю. Поляков, Е.А. Ерёмин, 2018

монитор

http://kpolyakov.spb.ru

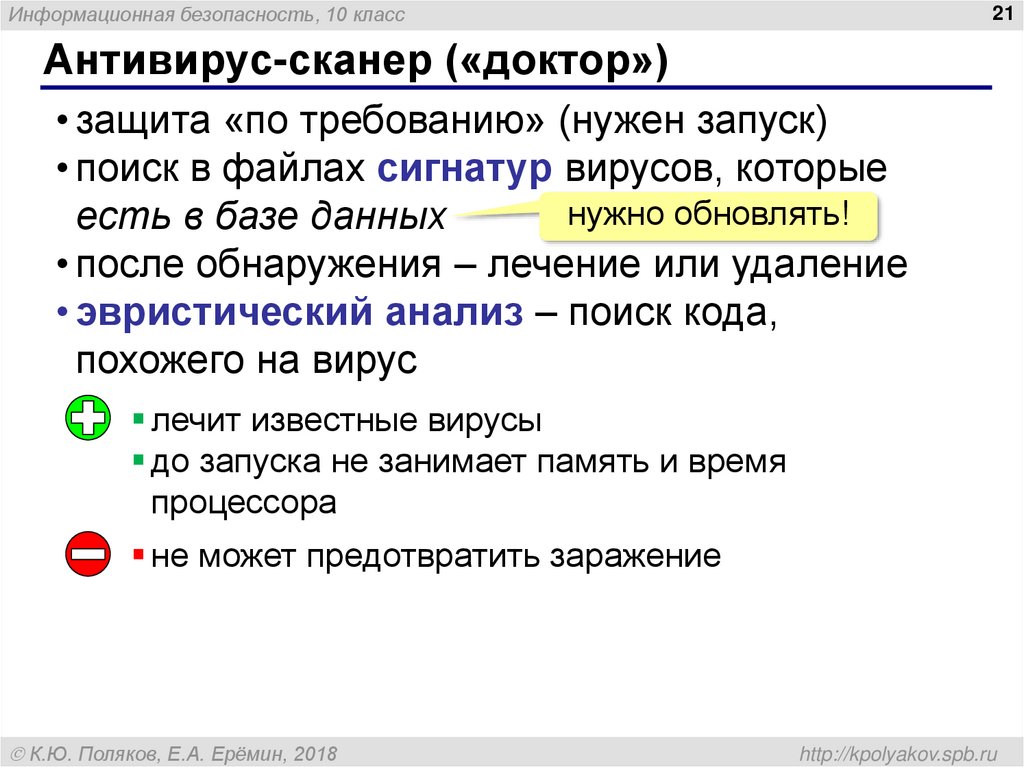

21. Антивирус-сканер («доктор»)

Информационная безопасность, 10 класс21

Антивирус-сканер («доктор»)

• защита «по требованию» (нужен запуск)

• поиск в файлах сигнатур вирусов, которые

нужно обновлять!

есть в базе данных

• после обнаружения – лечение или удаление

• эвристический анализ – поиск кода,

похожего на вирус

лечит известные вирусы

до запуска не занимает память и время

процессора

не может предотвратить заражение

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

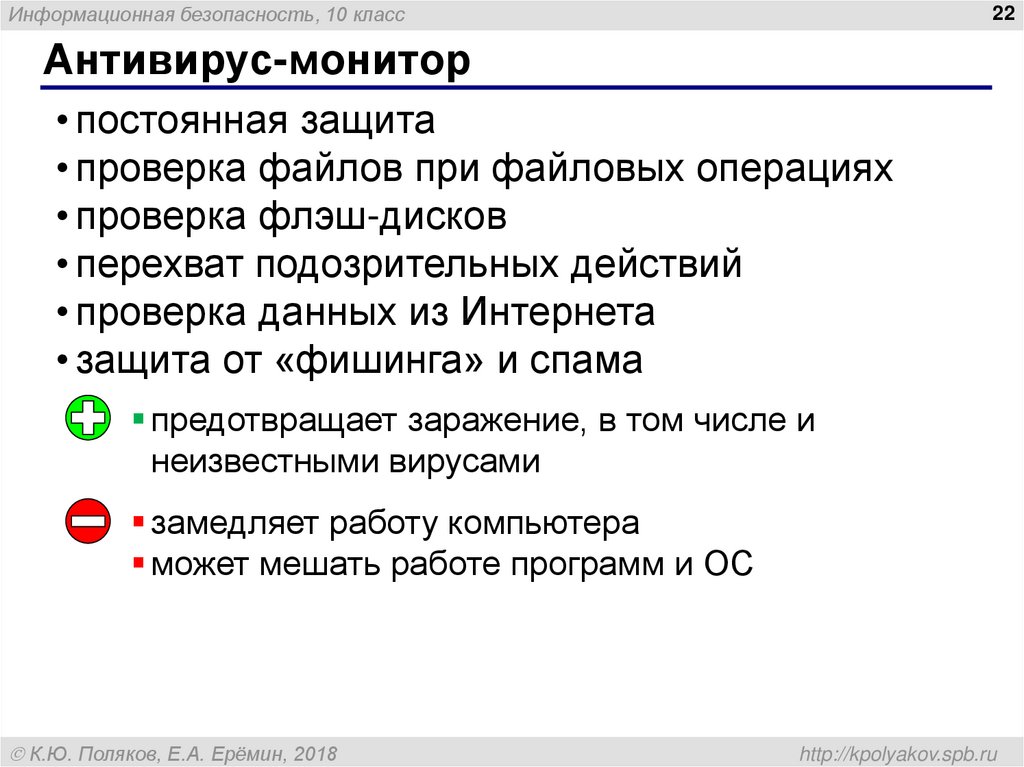

22. Антивирус-монитор

Информационная безопасность, 10 класс22

Антивирус-монитор

• постоянная защита

• проверка файлов при файловых операциях

• проверка флэш-дисков

• перехват подозрительных действий

• проверка данных из Интернета

• защита от «фишинга» и спама

предотвращает заражение, в том числе и

неизвестными вирусами

замедляет работу компьютера

может мешать работе программ и ОС

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

23. Антивирусы

Информационная безопасность, 10 класс23

Антивирусы

Коммерческие

AVP = Antiviral Toolkit Pro (www.avp.ru) – Е. Касперский

DrWeb (www.drweb.com) – И. Данилов

NOD32 (www.eset.com)

shareware

!

Есть бесплатные пробные версии!

Бесплатные

Security Essential

(http://www.microsoft.com/security_essentials/)

Avast Home (www.avast.com)

Antivir Personal (free-av.com)

AVG Free (free.grisoft.com)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

24. Онлайновые антивирусы

Информационная безопасность, 10 класс24

Онлайновые антивирусы

устанавливают на компьютер активный модуль

(ActiveX), который проверяет файлы…

или файл пересылается на сайт разработчика

антивирусов

http://www.kaspersky.ru/virusscanner

http://www.bitdefender.com

http://security.symantec.com

http://us.mcafee.com/root/mfs/default.asp

К.Ю. Поляков, Е.А. Ерёмин, 2018

чаще всего не умеют

лечить, предлагает

купить антивирус

http://kpolyakov.spb.ru

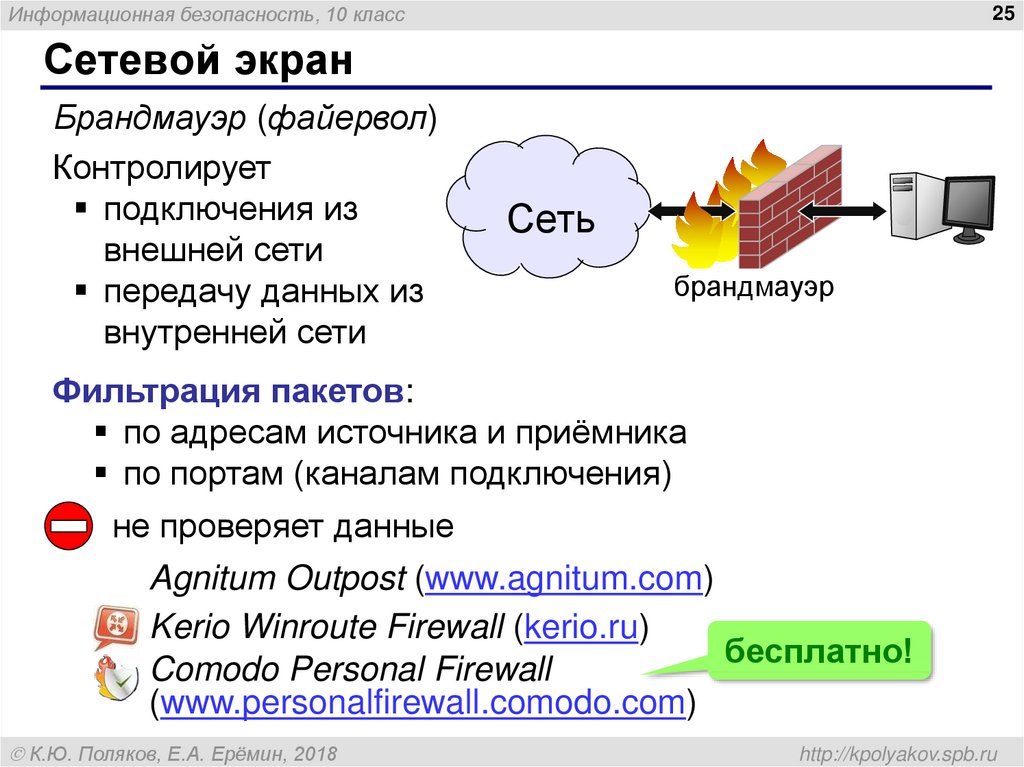

25. Сетевой экран

Информационная безопасность, 10 класс25

Сетевой экран

Брандмауэр (файервол)

Контролирует

подключения из

внешней сети

передачу данных из

внутренней сети

Сеть

брандмауэр

Фильтрация пакетов:

по адресам источника и приёмника

по портам (каналам подключения)

не проверяет данные

Agnitum Outpost (www.agnitum.com)

Kerio Winroute Firewall (kerio.ru)

бесплатно!

Comodo Personal Firewall

(www.personalfirewall.comodo.com)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

26. Меры безопасности

Информационная безопасность, 10 класс26

Меры безопасности

делать резервные копии данных

использовать сетевой экран (брандмауэр)

использовать антивирус-монитор

проверять флэш-диски антивирусом

обновлять базы данных антивируса

отключать автозапуск флэш-дисков

не открывать подозрительные файлы (социальная

инженерия!)

не переходить по ссылкам в письмах

использовать стойкие пароли

менять пароли (раз в месяц)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

27. Информационная безопасность

27Информационная

безопасность

§ 78. Шифрование

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

28. Что такое шифрование?

Информационная безопасность, 10 класс28

Что такое шифрование?

Проблема: передать информацию по

незащищенному каналу связи.

перехват

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Шифрование – это преобразование (кодирование)

открытой информации в зашифрованную,

недоступную для понимания посторонних.

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

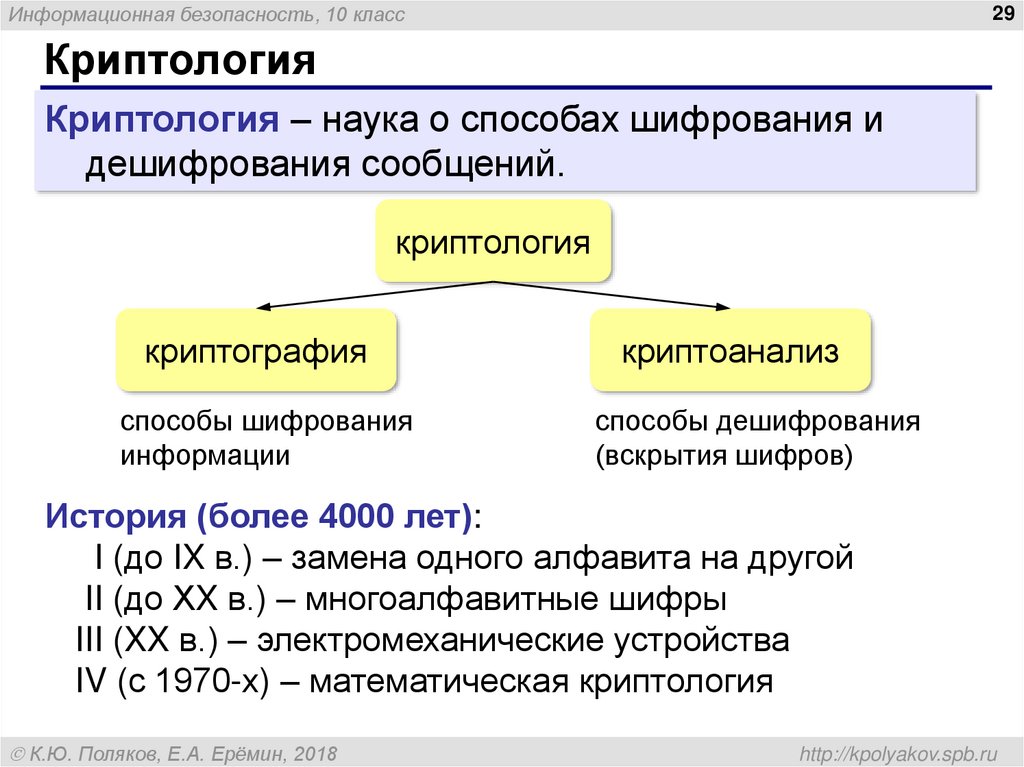

29. Криптология

Информационная безопасность, 10 класс29

Криптология

Криптология – наука о способах шифрования и

дешифрования сообщений.

криптология

криптография

способы шифрования

информации

криптоанализ

способы дешифрования

(вскрытия шифров)

История (более 4000 лет):

I (до IX в.) – замена одного алфавита на другой

II (до ХX в.) – многоалфавитные шифры

III (XX в.) – электромеханические устройства

IV (с 1970-х) – математическая криптология

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

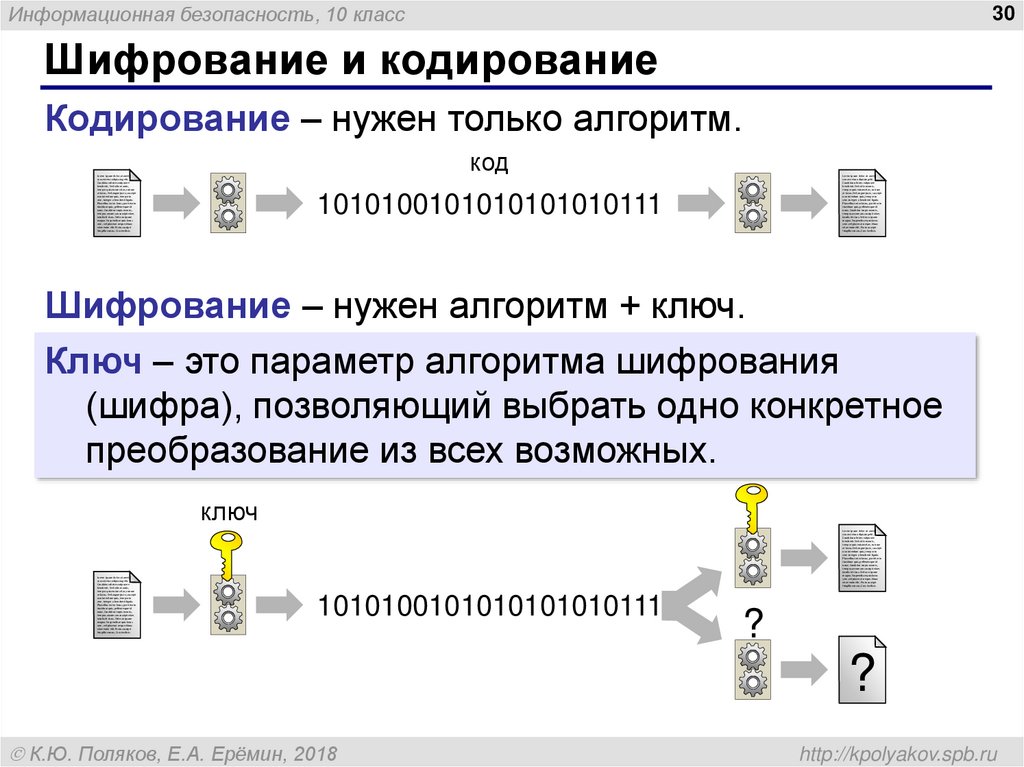

30. Шифрование и кодирование

Информационная безопасность, 10 класс30

Шифрование и кодирование

Кодирование – нужен только алгоритм.

код

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

1010100101010101010111

Шифрование – нужен алгоритм + ключ.

Ключ – это параметр алгоритма шифрования

(шифра), позволяющий выбрать одно конкретное

преобразование из всех возможных.

ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

1010100101010101010111

?

?

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

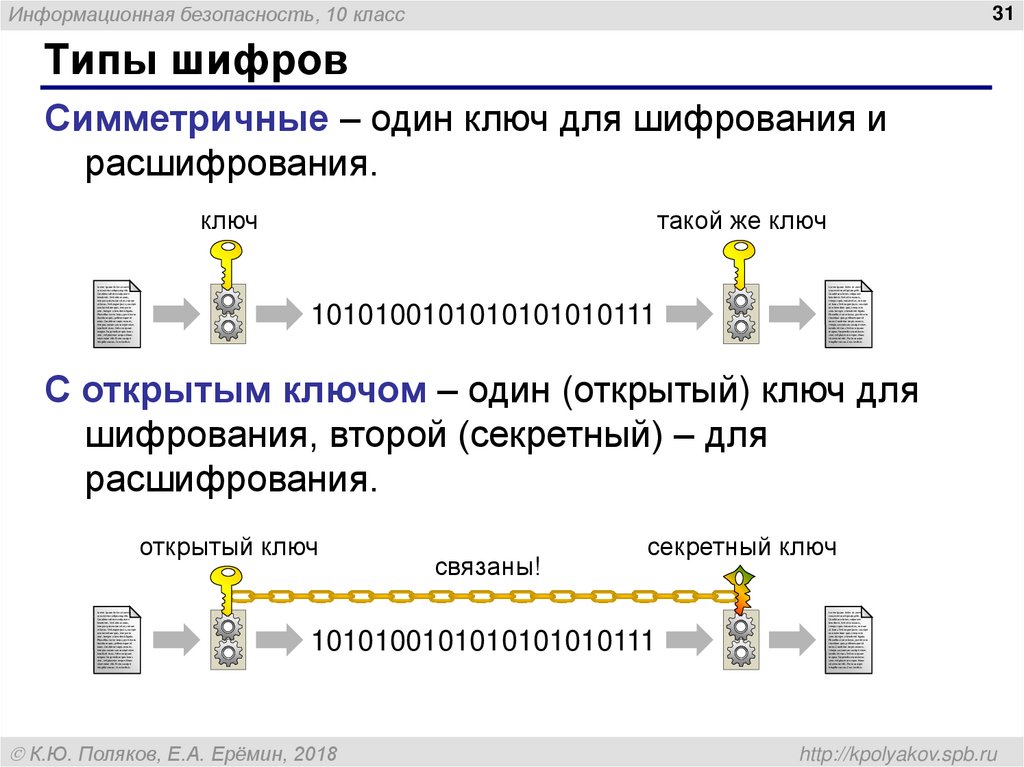

31. Типы шифров

Информационная безопасность, 10 класс31

Типы шифров

Симметричные – один ключ для шифрования и

расшифрования.

ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

такой же ключ

1010100101010101010111

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

С открытым ключом – один (открытый) ключ для

шифрования, второй (секретный) – для

расшифрования.

открытый ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

связаны!

секретный ключ

1010100101010101010111

К.Ю. Поляков, Е.А. Ерёмин, 2018

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

http://kpolyakov.spb.ru

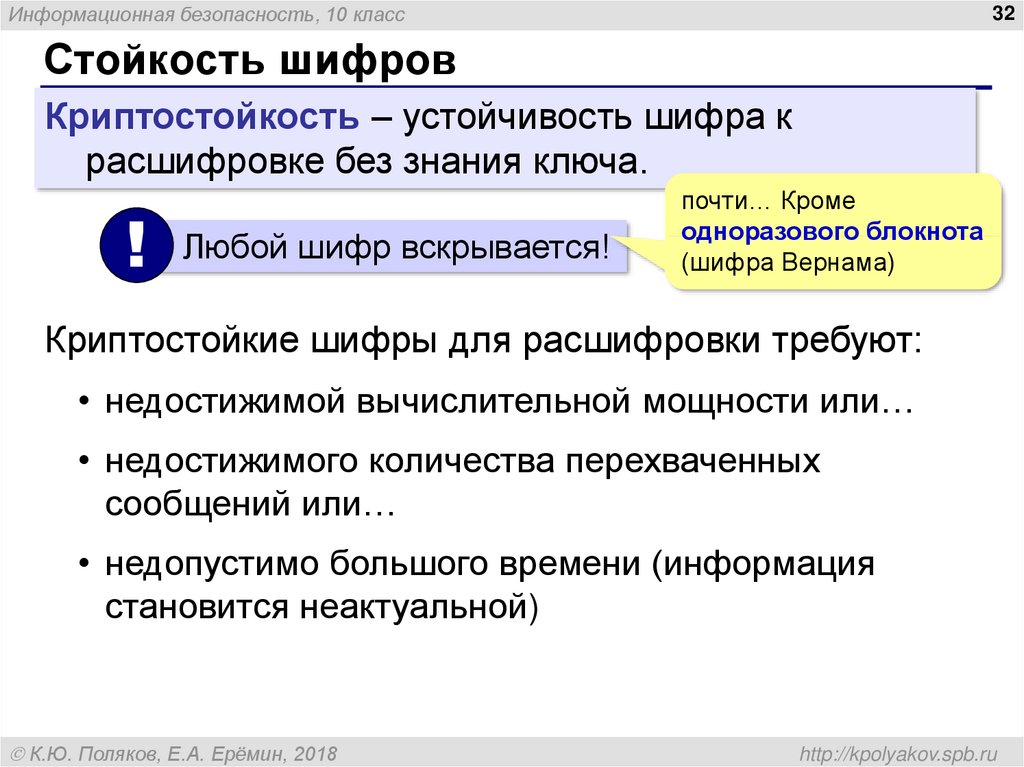

32. Стойкость шифров

Информационная безопасность, 10 класс32

Стойкость шифров

Криптостойкость – устойчивость шифра к

расшифровке без знания ключа.

!

Любой шифр вскрывается!

почти… Кроме

одноразового блокнота

(шифра Вернама)

Криптостойкие шифры для расшифровки требуют:

• недостижимой вычислительной мощности или…

• недостижимого количества перехваченных

сообщений или…

• недопустимо большого времени (информация

становится неактуальной)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

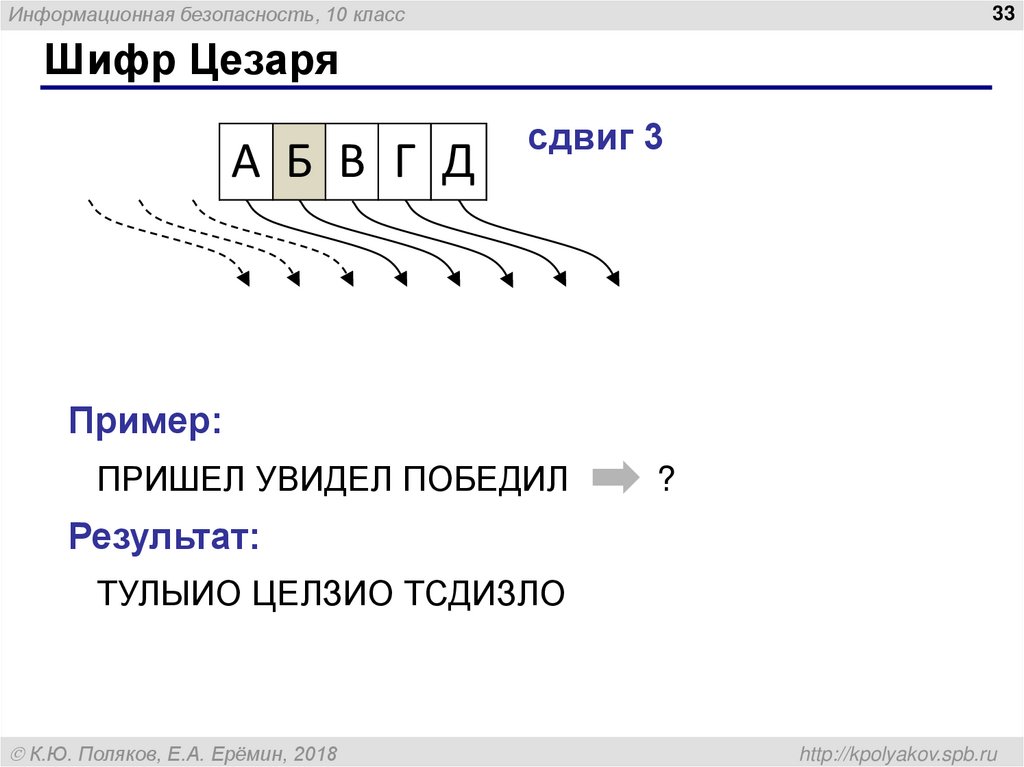

33. Шифр Цезаря

Информационная безопасность, 10 класс33

Шифр Цезаря

Э Ю Я А Б В Г Д

сдвиг 3

… ЭЮЯ

А Б В Г Д Е Ж З

Пример:

ПРИШЕЛ УВИДЕЛ ПОБЕДИЛ

?

Результат:

ТУЛЫИО ЦЕЛЗИО ТСДИЗЛО

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

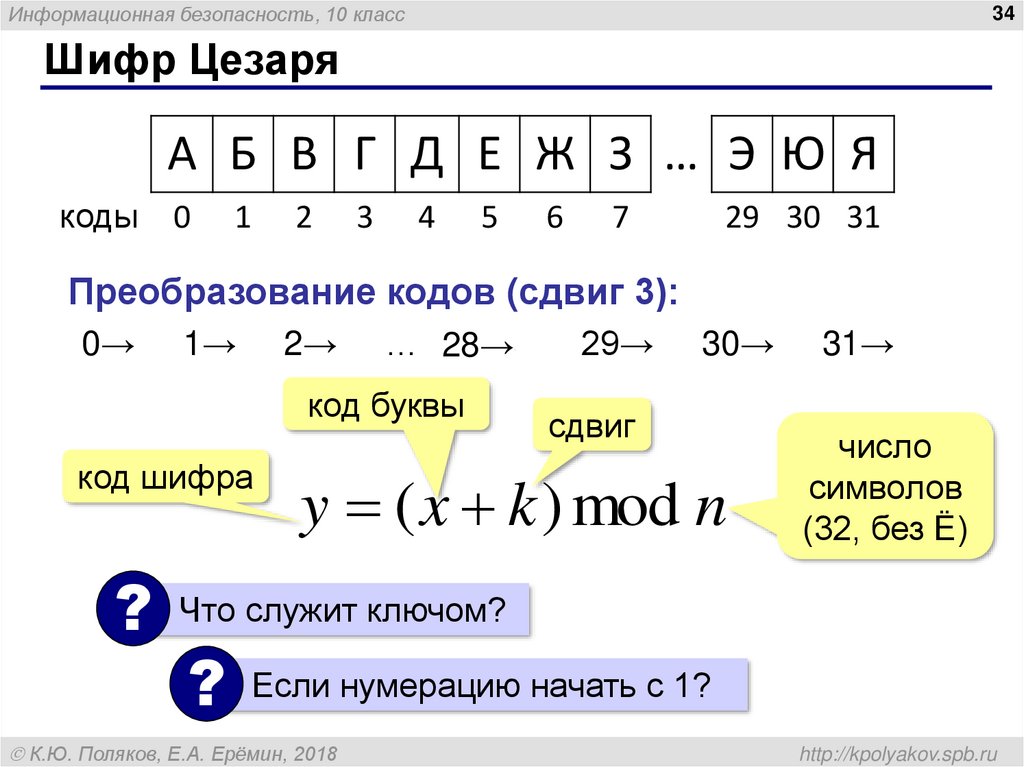

34. Шифр Цезаря

Информационная безопасность, 10 класс34

Шифр Цезаря

А Б В Г Д Е Ж З … Э Ю Я

коды

0

1

2

3

4

5

6

7

29 30 31

Преобразование кодов (сдвиг 3):

0→3 1→4 2→5 … 28→31 29→0 30→1 31→2

код буквы

код шифра

?

сдвиг

y ( x k ) mod n

число

символов

(32, без Ё)

Что служит ключом?

?

Если нумерацию начать с 1?

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

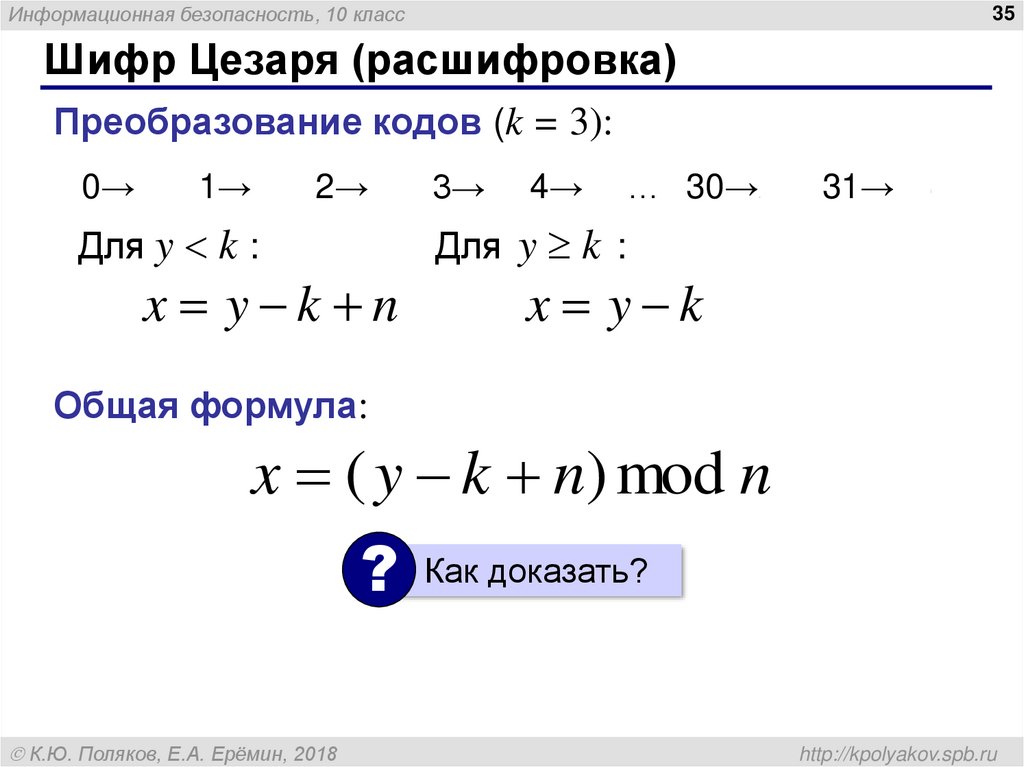

35. Шифр Цезаря (расшифровка)

Информационная безопасность, 10 класс35

Шифр Цезаря (расшифровка)

Преобразование кодов (k = 3):

0→29 1→30 2→31 3→0 4→1 … 30→27 31→28

Для y k :

Для y k :

x y k n

x y k

Общая формула:

x ( y k n) mod n

?

К.Ю. Поляков, Е.А. Ерёмин, 2018

Как доказать?

http://kpolyakov.spb.ru

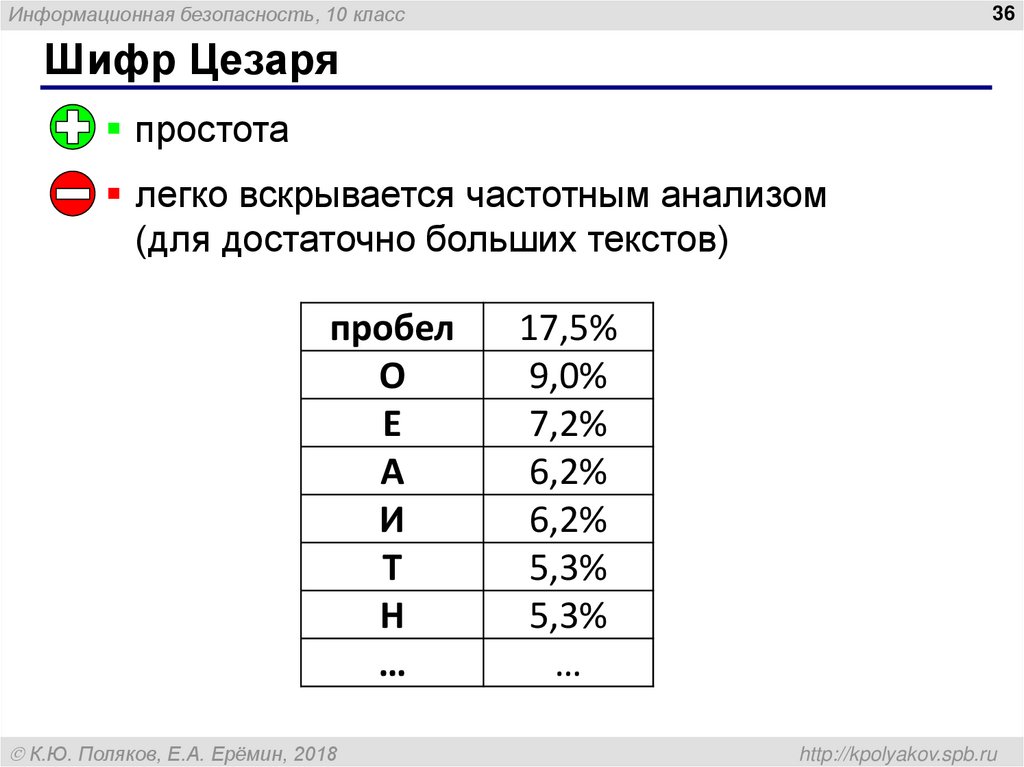

36. Шифр Цезаря

Информационная безопасность, 10 класс36

Шифр Цезаря

простота

легко вскрывается частотным анализом

(для достаточно больших текстов)

пробел

О

Е

А

И

Т

Н

…

К.Ю. Поляков, Е.А. Ерёмин, 2018

17,5%

9,0%

7,2%

6,2%

6,2%

5,3%

5,3%

…

http://kpolyakov.spb.ru

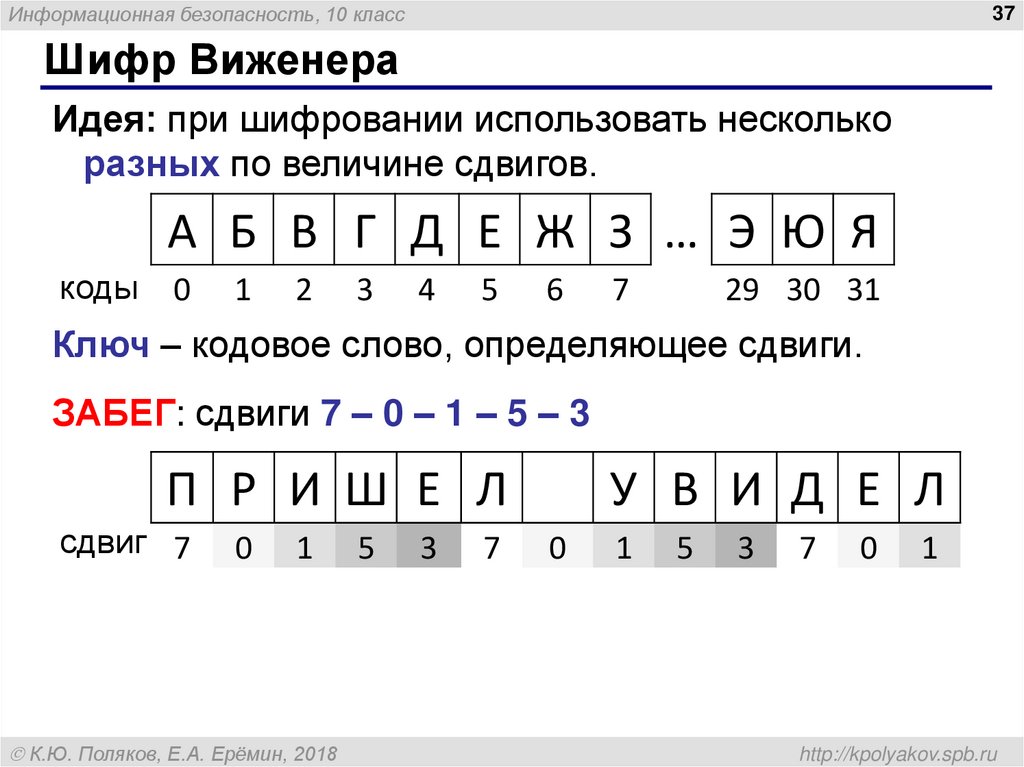

37. Шифр Виженера

Информационная безопасность, 10 класс37

Шифр Виженера

Идея: при шифровании использовать несколько

разных по величине сдвигов.

А Б В Г Д Е Ж З … Э Ю Я

коды

0

1

2

3

4

5

6

7

29 30 31

Ключ – кодовое слово, определяющее сдвиги.

ЗАБЕГ: сдвиги 7 – 0 – 1 – 5 – 3

П Р И Ш Е Л

сдвиг 7

0

1

5

3

7

Ц Р Й Э И Т

К.Ю. Поляков, Е.А. Ерёмин, 2018

У В И Д Е Л

0

1

5

3

7

0

1

Ф З Л Л Е М

http://kpolyakov.spb.ru

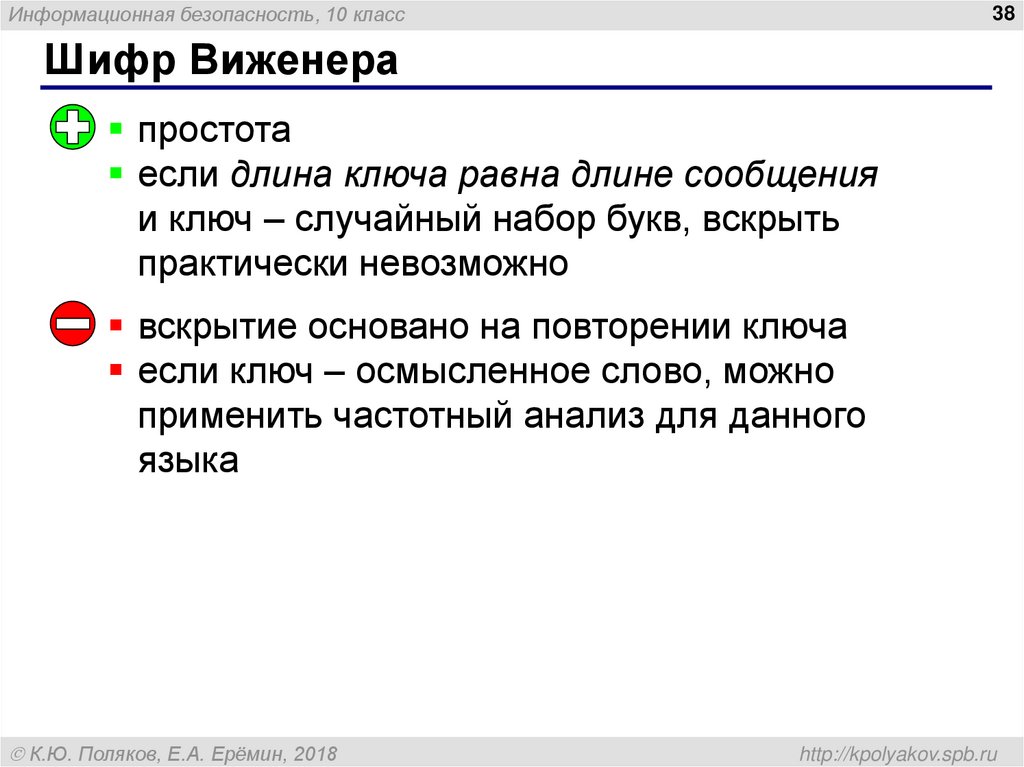

38. Шифр Виженера

Информационная безопасность, 10 класс38

Шифр Виженера

простота

если длина ключа равна длине сообщения

и ключ – случайный набор букв, вскрыть

практически невозможно

вскрытие основано на повторении ключа

если ключ – осмысленное слово, можно

применить частотный анализ для данного

языка

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

39. Информационная безопасность

39Информационная

безопасность

§ 79. Хэширование и пароли

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

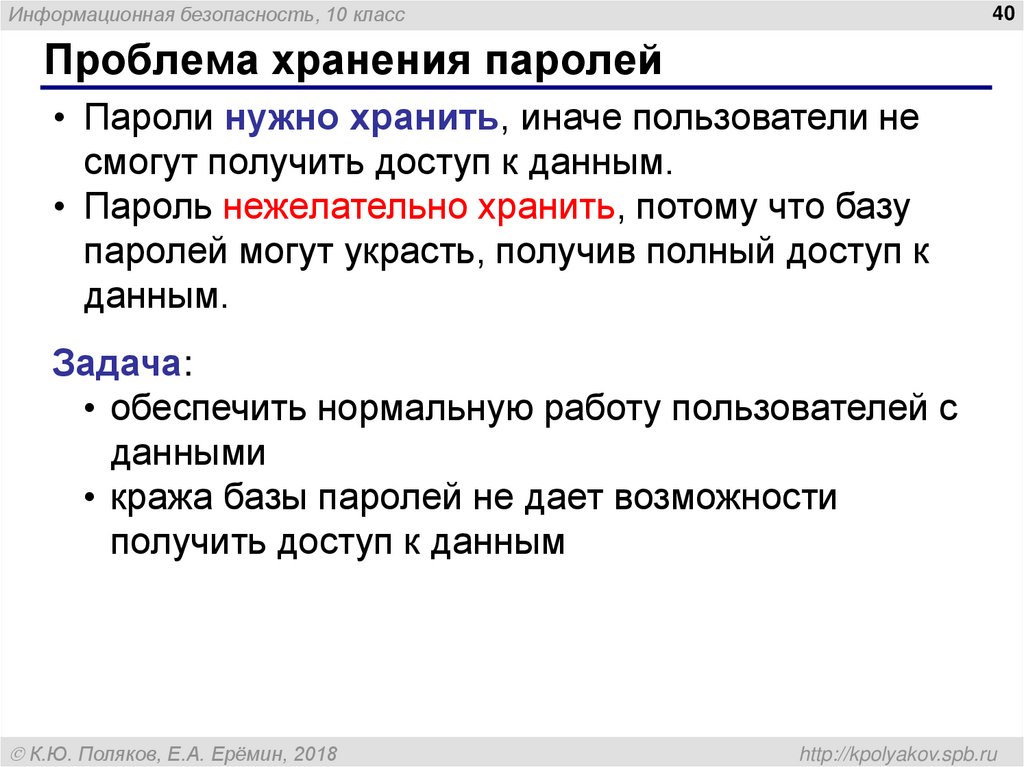

40. Проблема хранения паролей

Информационная безопасность, 10 класс40

Проблема хранения паролей

• Пароли нужно хранить, иначе пользователи не

смогут получить доступ к данным.

• Пароль нежелательно хранить, потому что базу

паролей могут украсть, получив полный доступ к

данным.

Задача:

• обеспечить нормальную работу пользователей с

данными

• кража базы паролей не дает возможности

получить доступ к данным

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

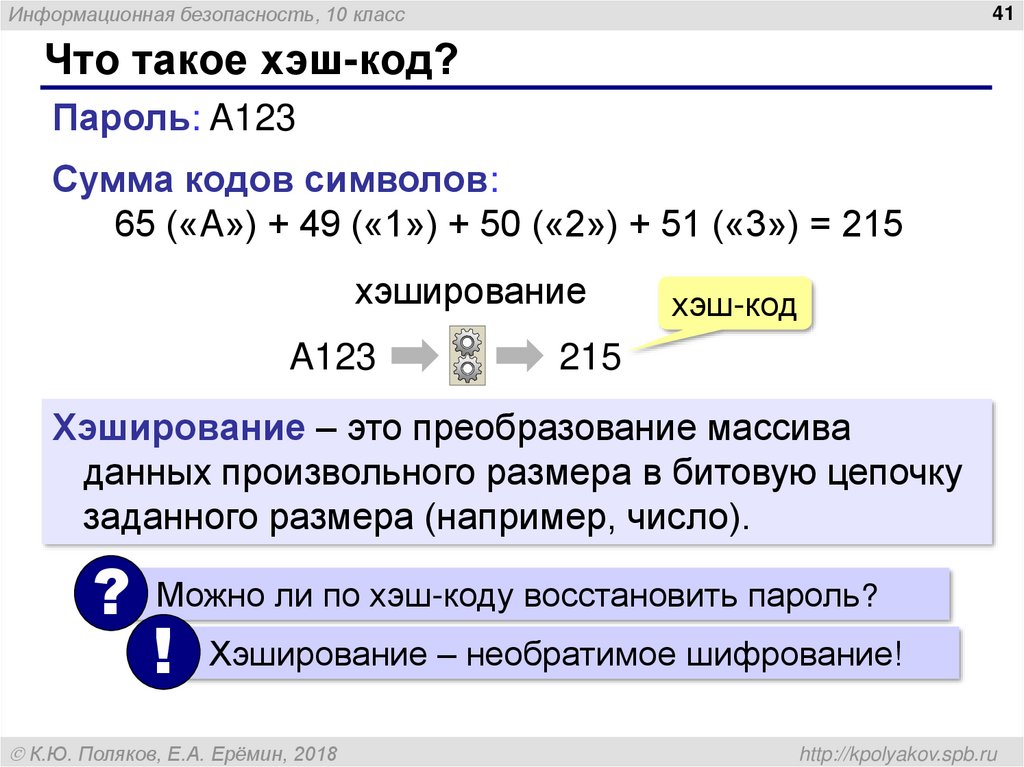

41. Что такое хэш-код?

Информационная безопасность, 10 класс41

Что такое хэш-код?

Пароль: A123

Сумма кодов символов:

65 («A») + 49 («1») + 50 («2») + 51 («3») = 215

хэширование

A123

хэш-код

215

Хэширование – это преобразование массива

данных произвольного размера в битовую цепочку

заданного размера (например, число).

?

Можно ли по хэш-коду восстановить пароль?

!

Хэширование – необратимое шифрование!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

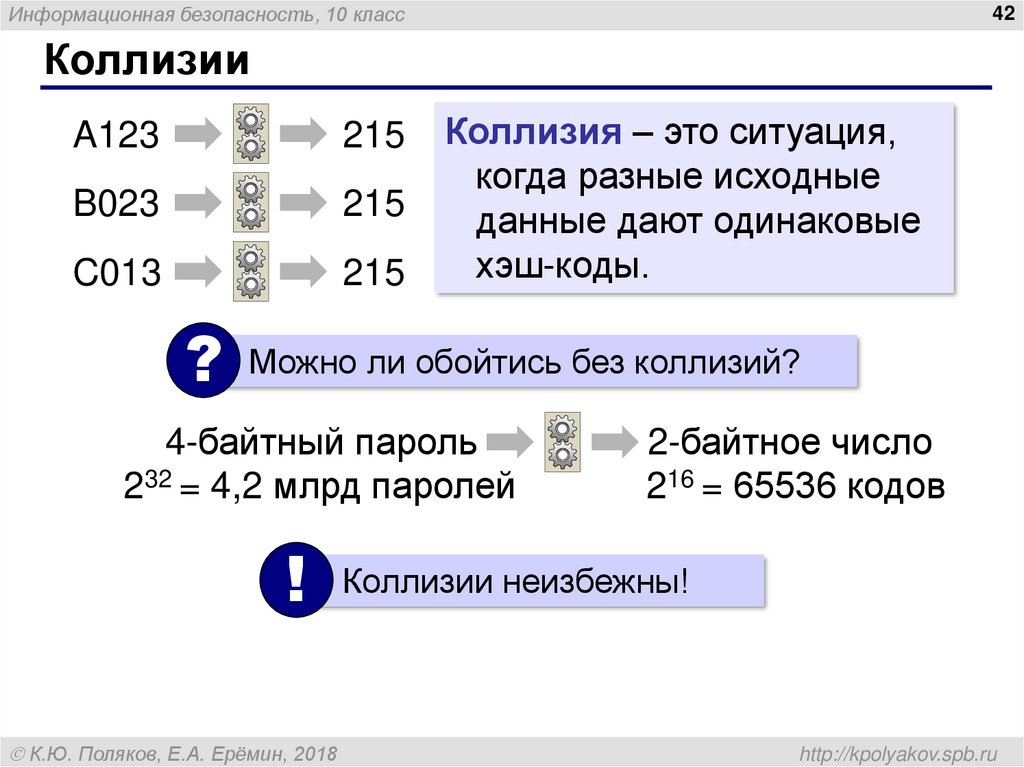

42. Коллизии

Информационная безопасность, 10 класс42

Коллизии

A123

215

B023

215

C013

215

?

Коллизия – это ситуация,

когда разные исходные

данные дают одинаковые

хэш-коды.

Можно ли обойтись без коллизий?

4-байтный пароль

232 = 4,2 млрд паролей

!

К.Ю. Поляков, Е.А. Ерёмин, 2018

2-байтное число

216 = 65536 кодов

Коллизии неизбежны!

http://kpolyakov.spb.ru

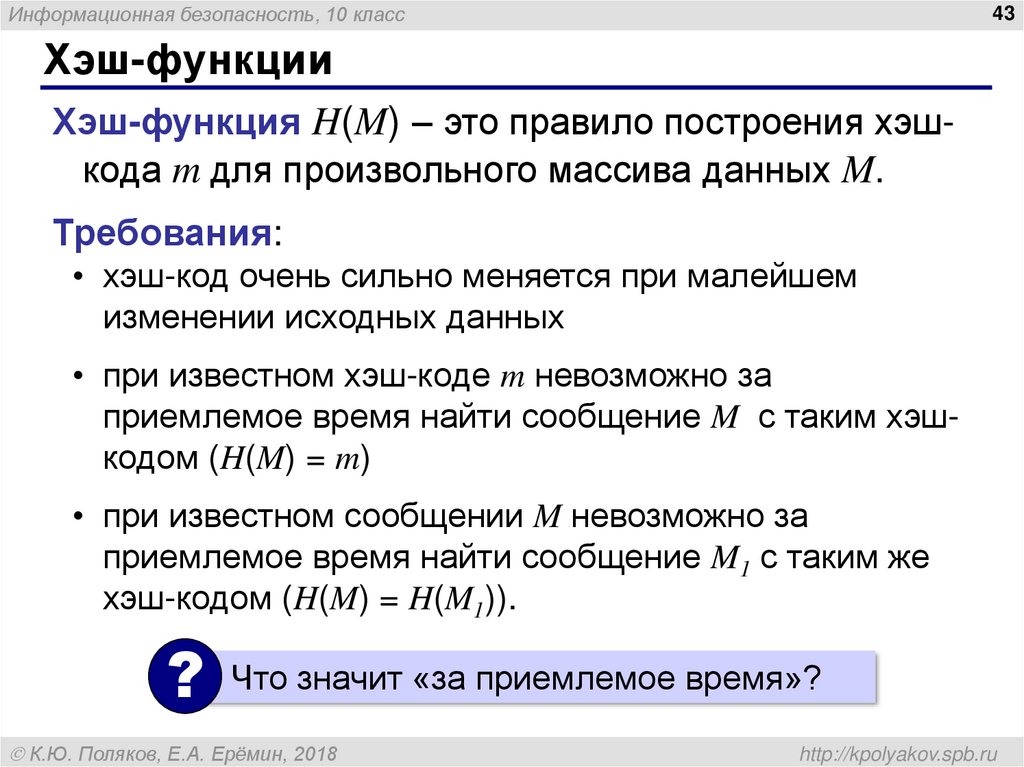

43. Хэш-функции

Информационная безопасность, 10 класс43

Хэш-функции

Хэш-функция H(M) – это правило построения хэшкода m для произвольного массива данных M.

Требования:

• хэш-код очень сильно меняется при малейшем

изменении исходных данных

• при известном хэш-коде m невозможно за

приемлемое время найти сообщение M с таким хэшкодом (H(M) = m)

• при известном сообщении M невозможно за

приемлемое время найти сообщение M1 с таким же

хэш-кодом (H(M) = H(M1)).

?

Что значит «за приемлемое время»?

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

44. Хэширование на практике

Информационная безопасность, 10 класс44

Хэширование на практике

Алгоритмы: MD5, SHA-3, ГОСТ Р 34.11–2012.

Длина хэш-кода: 128, 160 или 256 бит.

Области применения:

криптография (пароли)

проверка правильности передачи данных

(контрольные суммы)

ускорение поиска (хэш-таблицы)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

45. Правильный выбор пароля

Информационная безопасность, 10 класс45

Правильный выбор пароля

длина не менее 7-8 символов

заглавные и строчные буквы + цифры +

знаки (@#$%%^&*())

случайный набор символов

длина менее 7 символов

только цифры

часто используемые последовательности:

«12345», «qwerty»

дата рождения, номер телефона

осмысленные слова

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

46. Информационная безопасность

46Информационная

безопасность

§ 80. Современные алгоритмы

шифрования

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

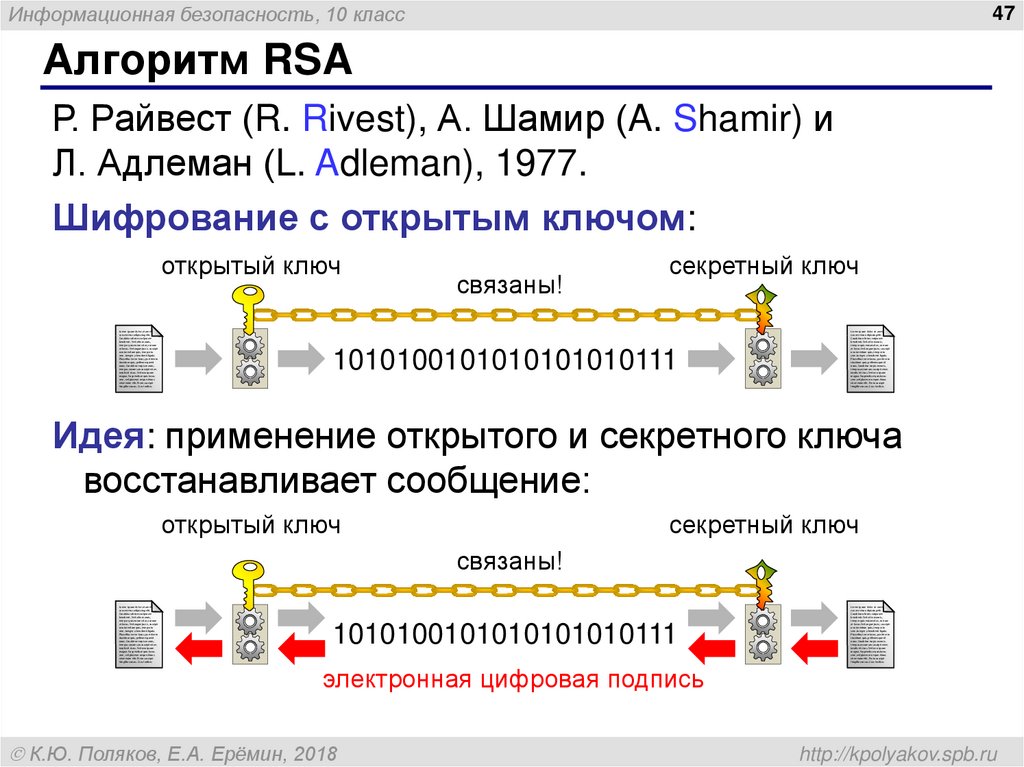

47. Алгоритм RSA

Информационная безопасность, 10 класс47

Алгоритм RSA

Р. Райвест (R. Rivest), А. Шамир (A. Shamir) и

Л. Адлеман (L. Adleman), 1977.

Шифрование с открытым ключом:

открытый ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

связаны!

секретный ключ

1010100101010101010111

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Идея: применение открытого и секретного ключа

восстанавливает сообщение:

открытый ключ

секретный ключ

связаны!

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

1010100101010101010111

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

электронная цифровая подпись

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

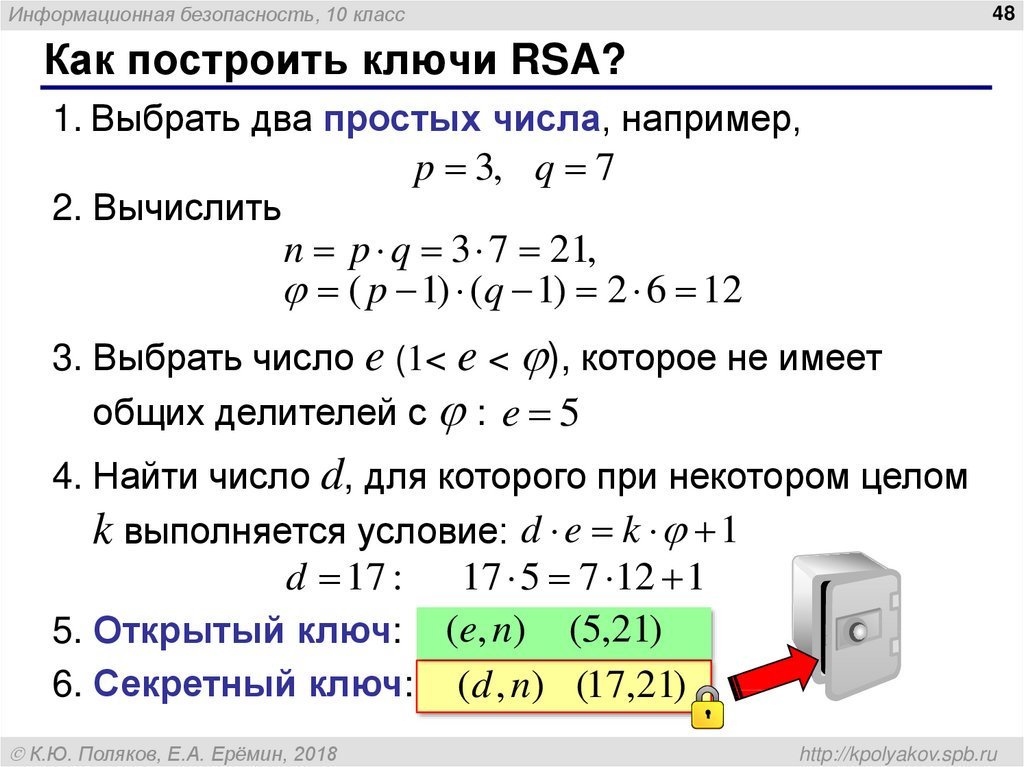

48. Как построить ключи RSA?

Информационная безопасность, 10 класс48

Как построить ключи RSA?

1. Выбрать два простых числа, например,

p 3, q 7

2. Вычислить

n p q 3 7 21,

( p 1) (q 1) 2 6 12

3. Выбрать число e (1< e < ), которое не имеет

общих делителей с : e 5

4. Найти число d, для которого при некотором целом

k выполняется условие: d e k 1

d 17 :

17 5 7 12 1

5. Открытый ключ: (e, n) (5,21)

6. Секретный ключ: (d , n) (17,21)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

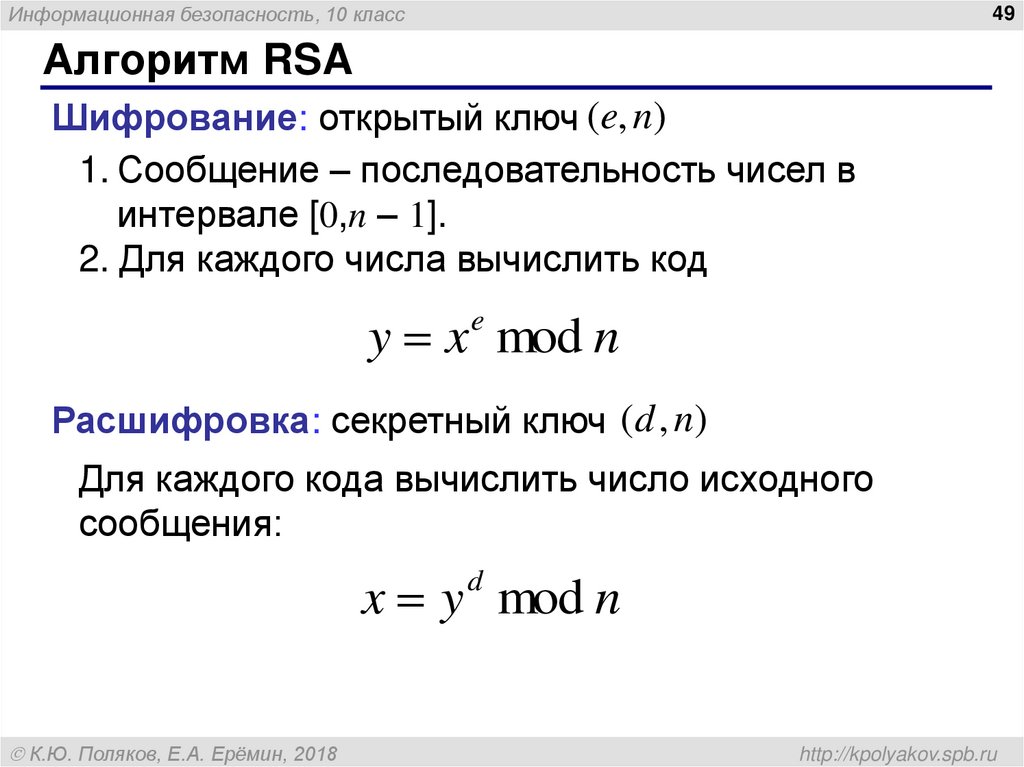

49. Алгоритм RSA

Информационная безопасность, 10 класс49

Алгоритм RSA

Шифрование: открытый ключ (e, n)

1. Сообщение – последовательность чисел в

интервале [0,n – 1].

2. Для каждого числа вычислить код

y x mod n

e

Расшифровка: секретный ключ ( d , n)

Для каждого кода вычислить число исходного

сообщения:

x y mod n

d

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

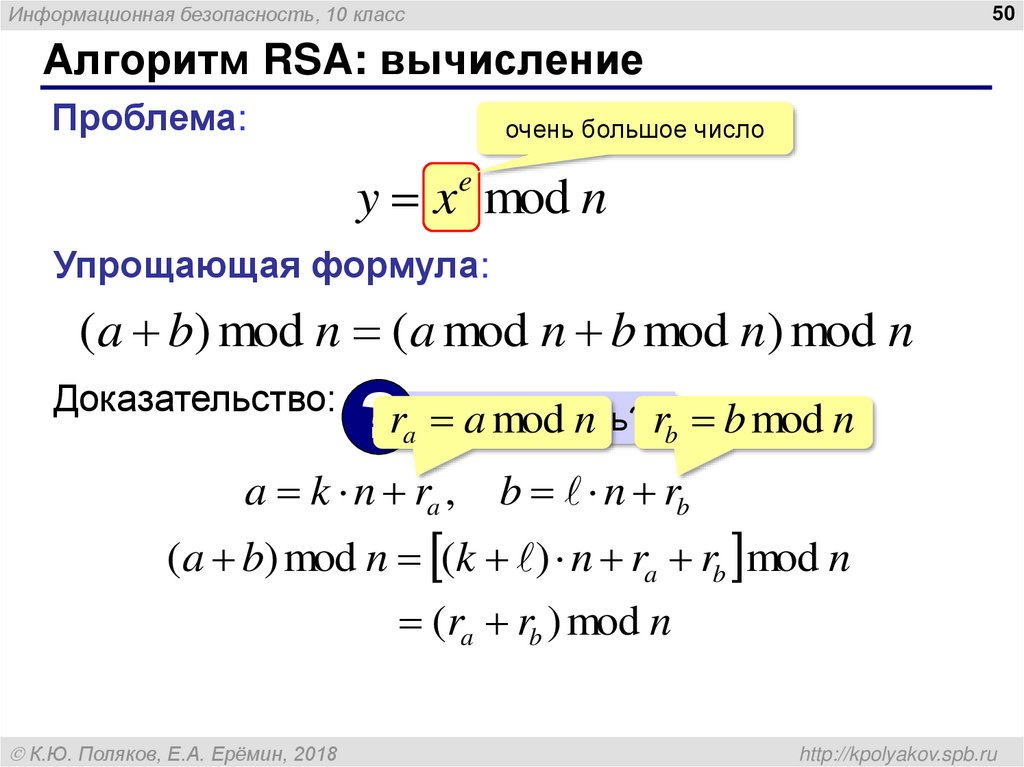

50. Алгоритм RSA: вычисление

Информационная безопасность, 10 класс50

Алгоритм RSA: вычисление

Проблема:

очень большое число

y x mod n

e

Упрощающая формула:

(a b) mod n (a mod n b mod n) mod n

Доказательство:

a доказать?

mod n r

?r Как

a

a k n ra ,

b

b mod n

b n rb

(a b) mod n (k ) n ra rb mod n

(ra rb ) mod n

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

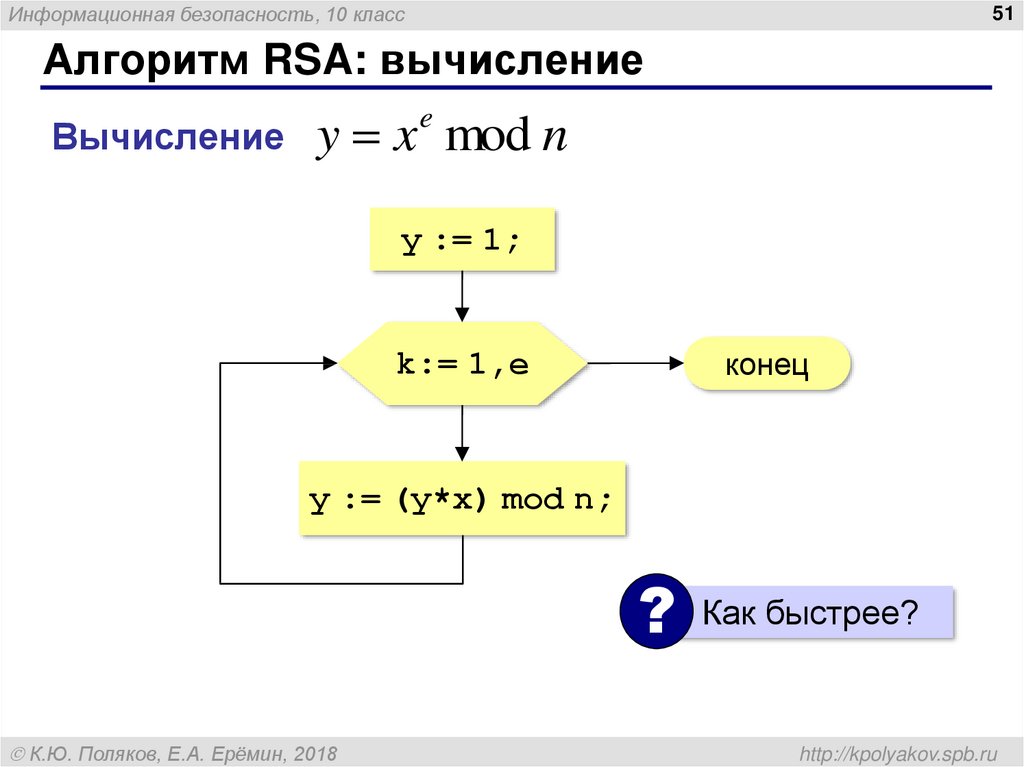

51. Алгоритм RSA: вычисление

Информационная безопасность, 10 класс51

Алгоритм RSA: вычисление

Вычисление

y x mod n

e

y := 1;

k:= 1,e

конец

y := (y*x) mod n;

?

К.Ю. Поляков, Е.А. Ерёмин, 2018

Как быстрее?

http://kpolyakov.spb.ru

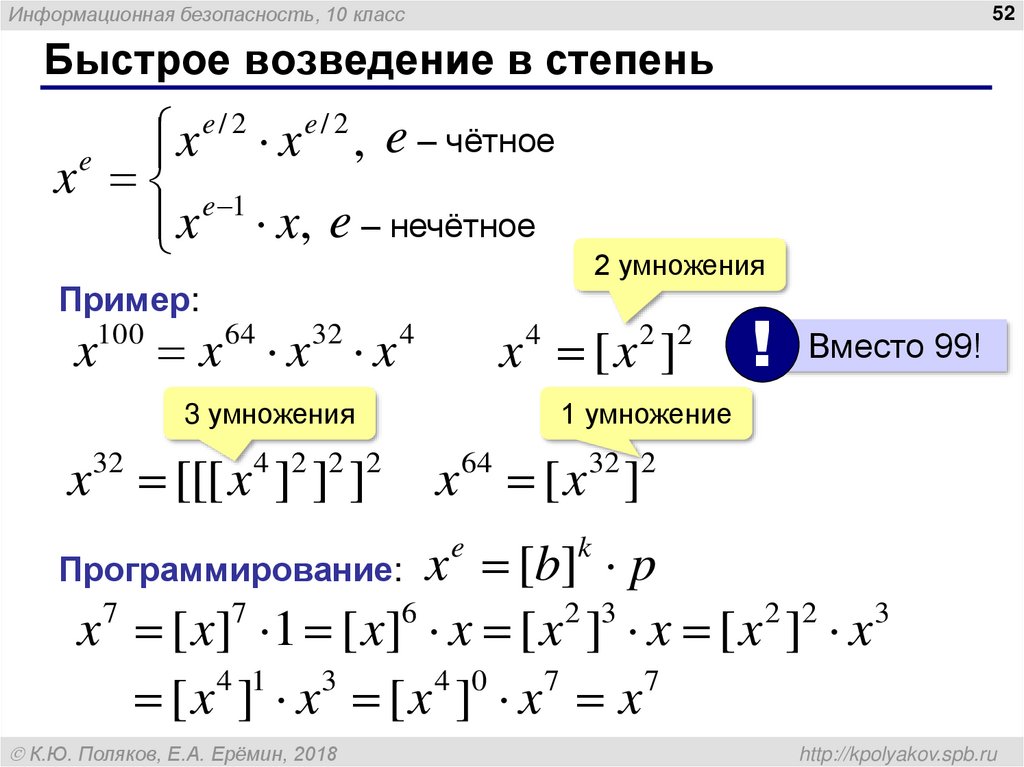

52. Быстрое возведение в степень

Информационная безопасность, 10 класс52

Быстрое возведение в степень

x x , e – чётное

x e 1

x x, e – нечётное

e/2

e/2

e

Пример:

100

x

x x x

64

32

x [x ]

4

4

3 умножения

x [[[x ] ] ]

32

4 2 2 2

2 умножения

2 2

!

Вместо 99!

1 умножение

x [x ]

64

32 2

x [b] p

2 3

2 2

3

7

7

6

x [ x ] 1 [ x ] x [ x ] x [ x ] x

4 1

3

4 0

7

7

[x ] x [x ] x x

Программирование:

К.Ю. Поляков, Е.А. Ерёмин, 2018

e

k

http://kpolyakov.spb.ru

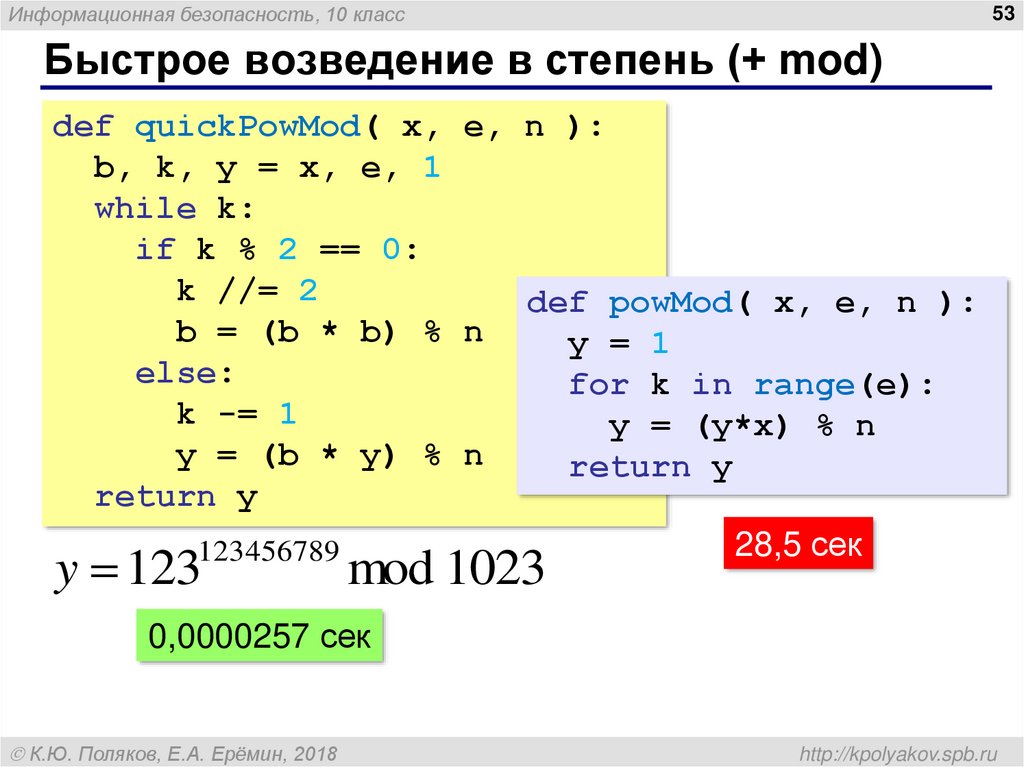

53. Быстрое возведение в степень (+ mod)

Информационная безопасность, 10 класс53

Быстрое возведение в степень (+ mod)

def quickPowMod( x, e, n ):

b, k, y = x, e, 1

while k:

if k % 2 == 0:

k //= 2

def powMod( x, e, n ):

b = (b * b) % n

y = 1

else:

for k in range(e):

k -= 1

y = (y*x) % n

y = (b * y) % n

return y

return y

28,5 сек

123456789

y 123

mod 1023

0,0000257 сек

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

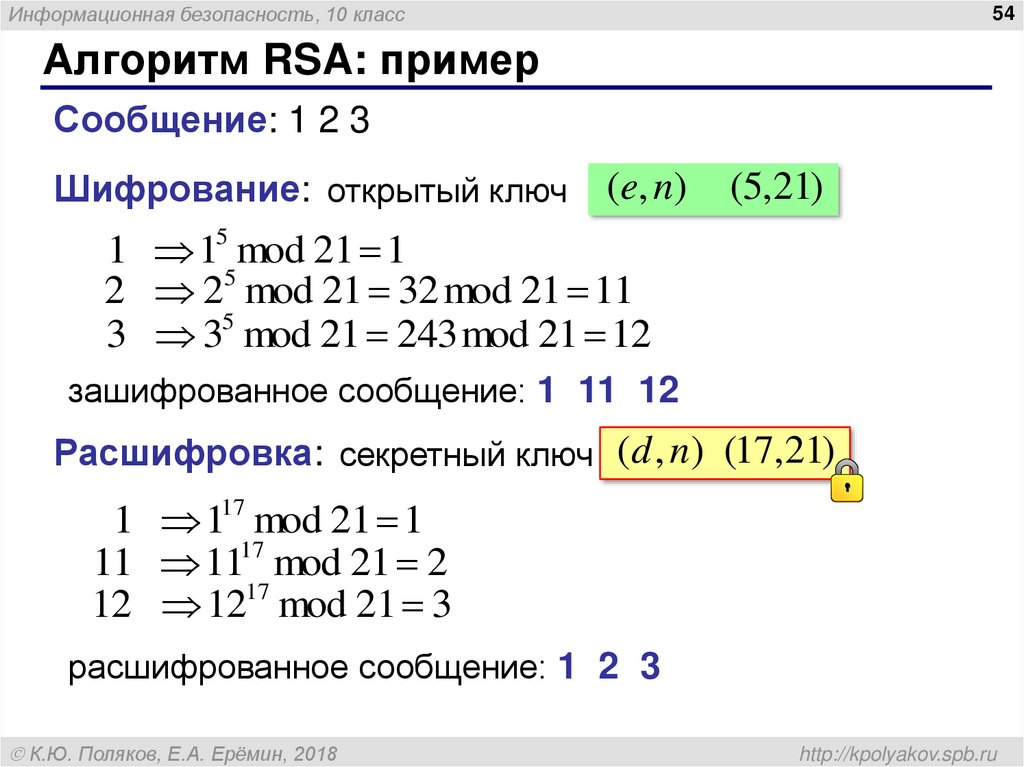

54. Алгоритм RSA: пример

Информационная безопасность, 10 класс54

Алгоритм RSA: пример

Сообщение: 1 2 3

Шифрование: открытый ключ

(e, n)

(5,21)

1 15 mod 21 1

2 25 mod 21 32 mod 21 11

5

3 3 mod 21 243 mod 21 12

зашифрованное сообщение: 1 11 12

Расшифровка: секретный ключ (d , n) (17,21)

1 117 mod 21 1

17

11 11 mod 21 2

12 1217 mod 21 3

расшифрованное сообщение: 1 2 3

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

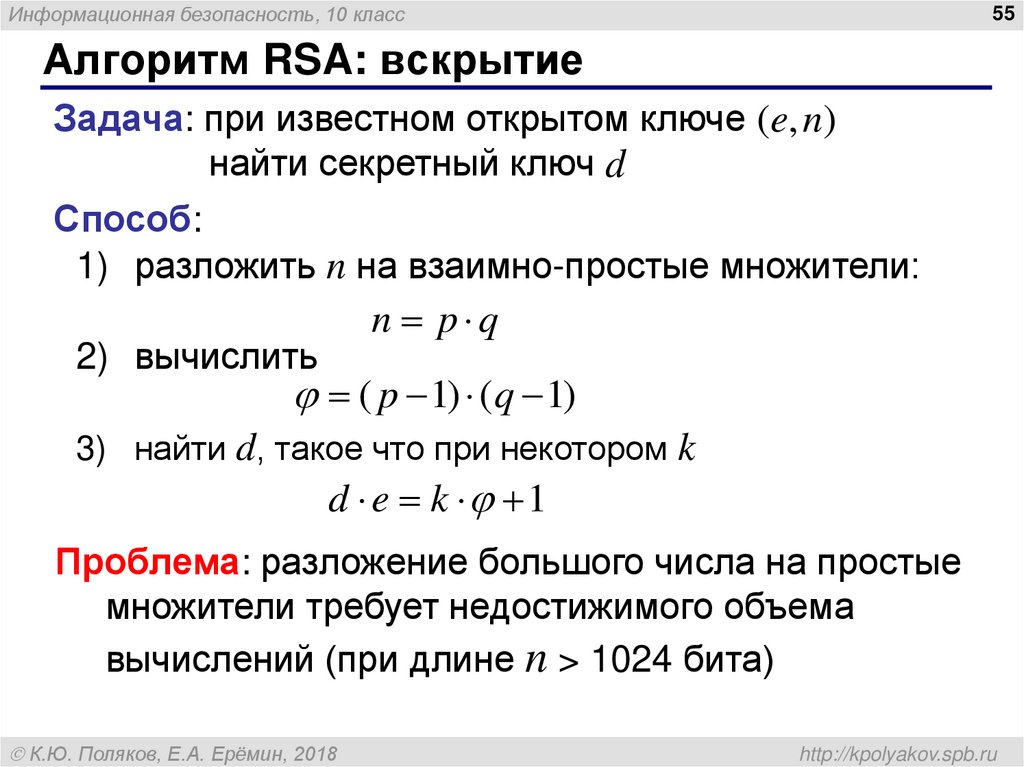

55. Алгоритм RSA: вскрытие

Информационная безопасность, 10 класс55

Алгоритм RSA: вскрытие

Задача: при известном открытом ключе (e, n)

найти секретный ключ d

Способ:

1) разложить n на взаимно-простые множители:

n p q

2) вычислить

( p 1) (q 1)

3) найти d, такое что при некотором k

d e k 1

Проблема: разложение большого числа на простые

множители требует недостижимого объема

вычислений (при длине n > 1024 бита)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

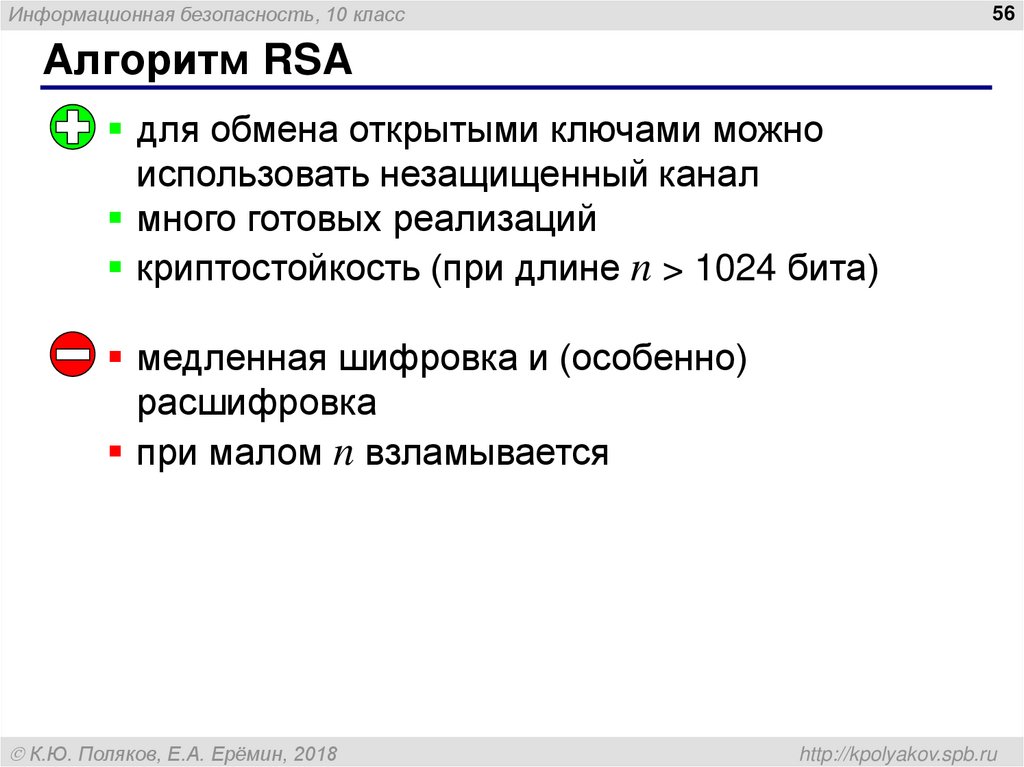

56. Алгоритм RSA

Информационная безопасность, 10 класс56

Алгоритм RSA

для обмена открытыми ключами можно

использовать незащищенный канал

много готовых реализаций

криптостойкость (при длине n > 1024 бита)

медленная шифровка и (особенно)

расшифровка

при малом n взламывается

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

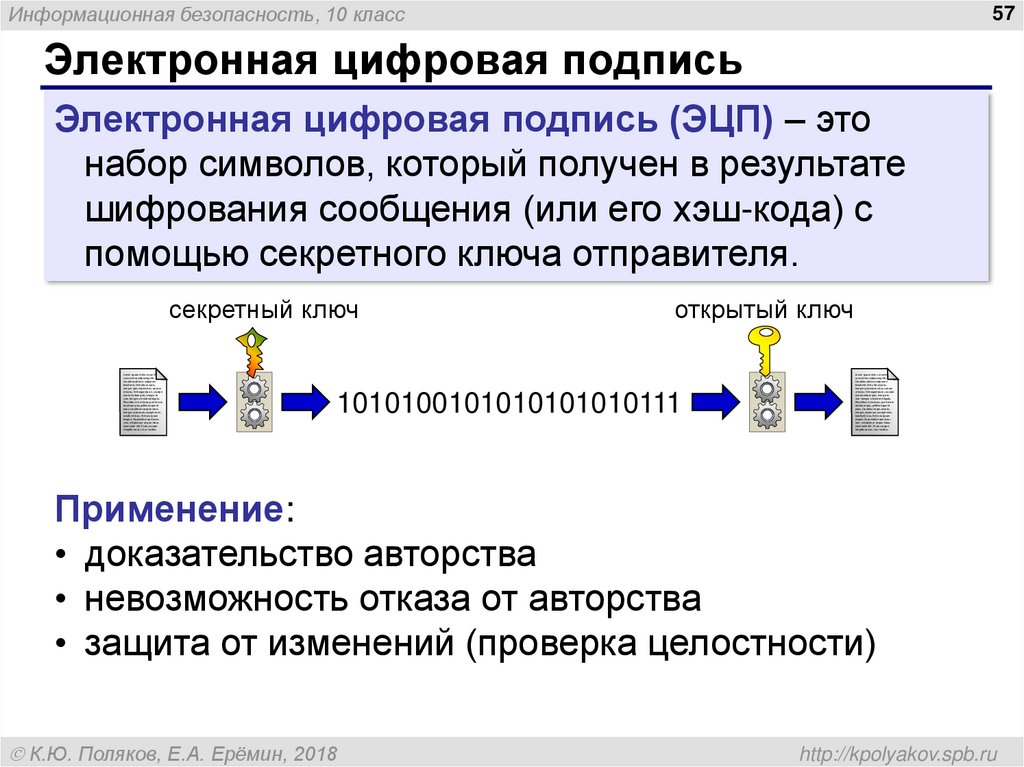

57. Электронная цифровая подпись

Информационная безопасность, 10 класс57

Электронная цифровая подпись

Электронная цифровая подпись (ЭЦП) – это

набор символов, который получен в результате

шифрования сообщения (или его хэш-кода) с

помощью секретного ключа отправителя.

секретный ключ

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

открытый ключ

1010100101010101010111

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

Применение:

• доказательство авторства

• невозможность отказа от авторства

• защита от изменений (проверка целостности)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

58. Информационная безопасность

58Информационная

безопасность

§ 81. Стеганография

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

59. Стеганография

Информационная безопасность, 10 класс59

Стеганография

Стеганография – это наука о скрытой передаче

информации путем скрытия самого факта

передачи информации.

Lorem

ipsum dolor sit

amet

Lorem

ipsum dolor sit

amet

t°

МОЛОКО

Lorem ipsum

dolor sit amet,

consectetur

adipiscing elit.

Cras neque mi,

aliquam id

molestie id

К.Ю. Поляков, Е.А. Ерёмин, 2018

Lorem ipsum

dolor sit amet,

consectetur

adipiscing elit.

Cras neque mi,

aliquam id

molestie id

http://kpolyakov.spb.ru

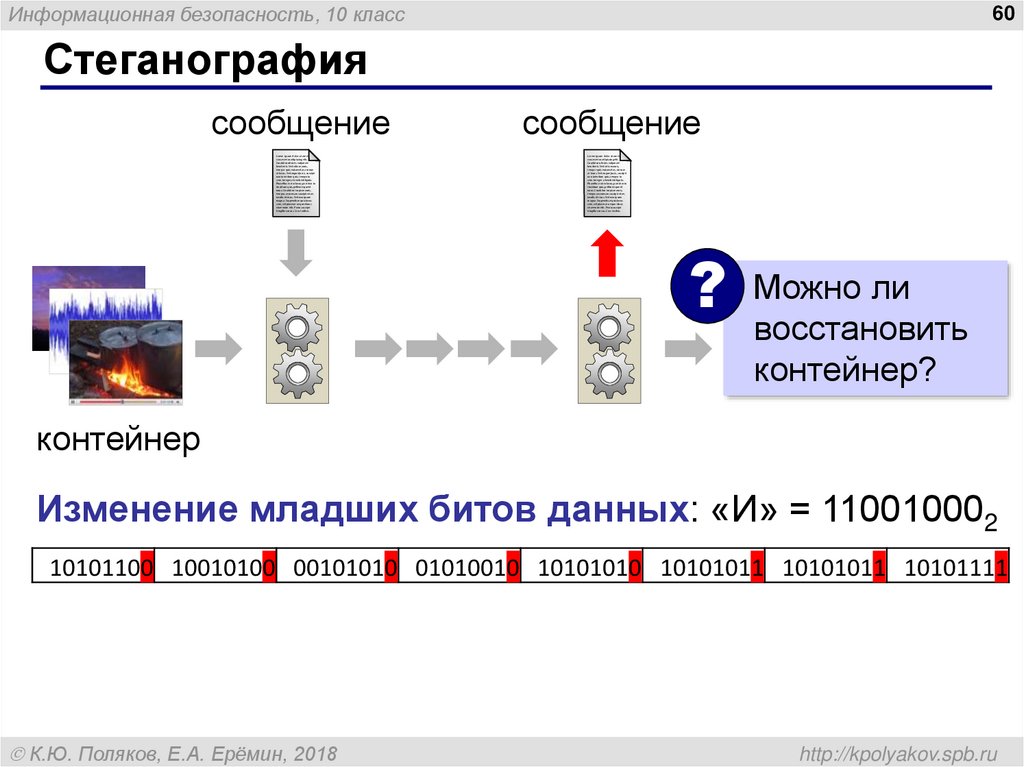

60. Стеганография

Информационная безопасность, 10 класс60

Стеганография

сообщение

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

сообщение

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Curabitur ultrices vulputate

hendrerit. Sed odio mauris,

tempor quis euismod ac, rutrum

at lacus. Sed augue justo, suscipit

non interdum quis, tempor in

sem. Integer a hendrerit ligula.

Phasellus tortor lacus, porttitor in

tincidunt quis, pellentesque id

nunc. Curabitur turpis mauris,

tempus accumsan suscipit vitae,

iaculis id risus. Sed non ipsum

magna. Suspendisse quis lacus

sem, vel placerat neque. Nunc

vitae enim elit. Proin suscipit

fringilla cursus. Cras facilisis

?

Можно ли

восстановить

контейнер?

контейнер

Изменение младших битов данных: «И» = 110010002

10101100 10010100 00101010 01010010 10101010 10101011 10101011 10101111

10101101 10010101 00101010 01010010 10101011 10101010 10101010 10101110

1

1

0

0

1

0

0

0

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

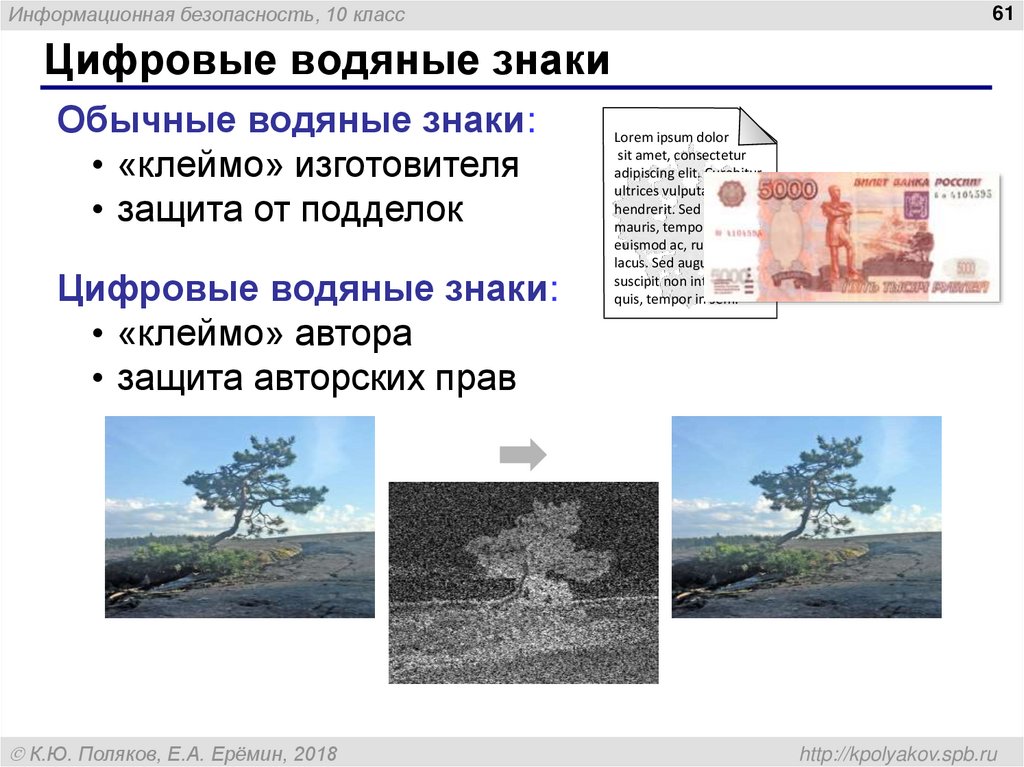

61. Цифровые водяные знаки

Информационная безопасность, 10 класс61

Цифровые водяные знаки

Обычные водяные знаки:

• «клеймо» изготовителя

• защита от подделок

Цифровые водяные знаки:

• «клеймо» автора

• защита авторских прав

К.Ю. Поляков, Е.А. Ерёмин, 2018

Lorem ipsum dolor

sit amet, consectetur

adipiscing elit. Curabitur

ultrices vulputate

hendrerit. Sed odio

mauris, tempor quis

euismod ac, rutrum at

lacus. Sed augue justo,

suscipit non interdum

quis, tempor in sem.

http://kpolyakov.spb.ru

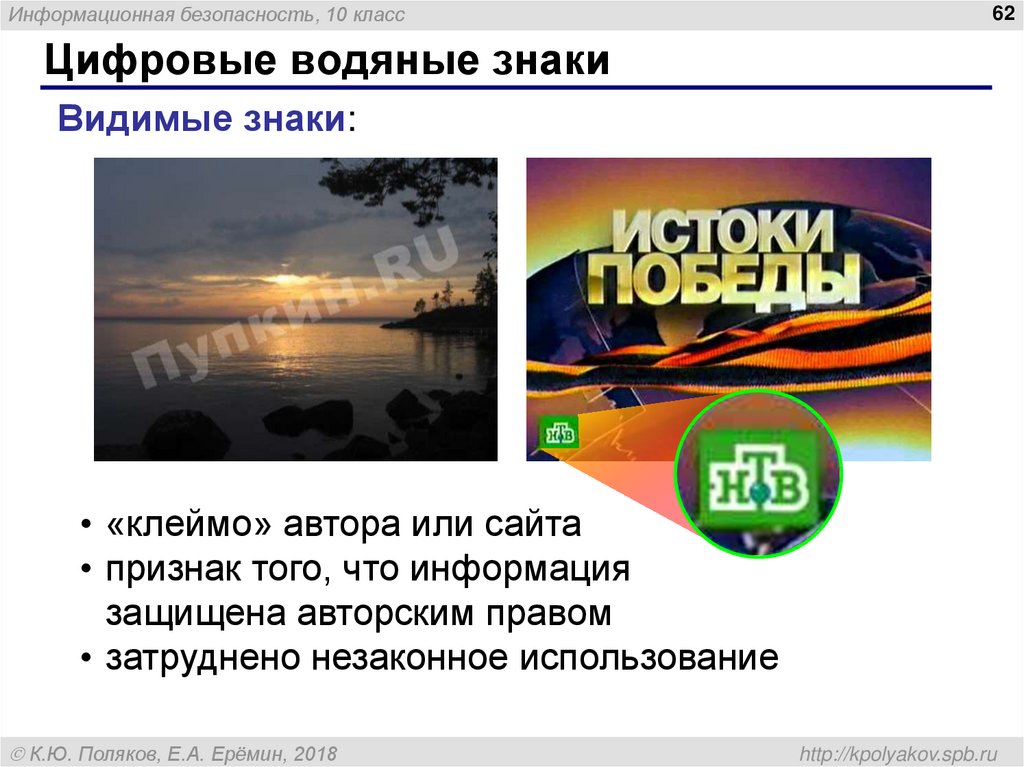

62. Цифровые водяные знаки

Информационная безопасность, 10 класс62

Цифровые водяные знаки

Видимые знаки:

• «клеймо» автора или сайта

• признак того, что информация

защищена авторским правом

• затруднено незаконное использование

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

63. Информационная безопасность

63Информационная

безопасность

§ 82. Безопасность в Интернете

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

64. Угрозы безопасности

Информационная безопасность, 10 класс64

Угрозы безопасности

Цели злоумышленников:

• использование компьютера для взлома других

компьютеров, атак на сайты, рассылки спама,

подбора паролей

• кража секретной информации — данных о

банковских картах, паролей

• мошенничество (хищение путём обмана)

– «нигерийские» письма (хищение денег)

– «фишинг» (выманивание паролей через

подставные сайты)

– блокировка с требованием SMS

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

65. Правила личной безопасности

Информационная безопасность, 10 класс65

Правила личной безопасности

не работать с правами администратора

не запоминать пароли в браузере

использовать флажок «Чужой компьютер»

не использовать стандартные секретные

вопросы (любимое блюдо, кличка собаки, девичья

фамилия матери и т.п.)

• не размещать информацию, которая может

повредить

• шифровать данные (архив с паролем)

• денежные операции – по протоколу HTTPS

(Hypertext Transfer Protocol Secure)

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

66. Пароли

Информационная безопасность, 10 класс66

Пароли

Методы взлома:

• личная информация

• подбор ответа на контрольный вопрос

• подбор слова по словарю

• полный перебор (brute force – метод грубой

силы)

Плохие пароли:

• фамилия

• телефон

• слово из словаря

• только цифры

• последовательность букв с клавиатуры (qwerty)

• длина < 6 символов

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

67. Пароли

Информационная безопасность, 10 класс67

Пароли

Хорошие пароли:

• не менее 7-8 символов

• заглавные и строчные буквы

• + цифры

• + специальные знаки

• не осмысленное слово

!

Лучше – случайная цепочка символов!

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

68. Конец фильма

Информационная безопасность, 10 класс68

Конец фильма

ПОЛЯКОВ Константин Юрьевич

д.т.н., учитель информатики

ГБОУ СОШ № 163, г. Санкт-Петербург

kpolyakov@mail.ru

ЕРЕМИН Евгений Александрович

к.ф.-м.н., доцент кафедры мультимедийной

дидактики и ИТО ПГГПУ, г. Пермь

eremin@pspu.ac.ru

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

69. Источники иллюстраций

Информационная безопасность, 10 класс69

Источники иллюстраций

1.

2.

3.

4.

www.ntv.ru

en.wikipedia.org

иллюстрации художников издательства «Бином»

авторские материалы

К.Ю. Поляков, Е.А. Ерёмин, 2018

http://kpolyakov.spb.ru

informatics

informatics