Similar presentations:

Разработка способа противодействия атакам, осуществляемым с помощью устройств, подключаемых через интерфейс USB

1.

РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ГУМАНИТАРНЫЙ УНИВЕРСИТЕТИНСТИТУТ ИНФОРМАЦИОННЫХ НАУК И ТЕХНОЛОГИЙ БЕЗОПАСНОСТИ

КАФЕДРА КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ

выпускная квалификационная работа

РАЗРАБОТКА СПОСОБА ПРОТИВОДЕЙСТВИЯ

АТАКАМ, ОСУЩЕСТВЛЯЕМЫМ С ПОМОЩЬЮ

УСТРОЙСТВ, ПОДКЛЮЧАЕМЫХ ЧЕРЕЗ

ИНТЕРФЕЙС USB

ВЫПОЛНИЛ:

Ю.Р. Мамедов, ФИСБ4-

НАУЧНЫЙ РУКОВОДИТЕЛЬ:

А.С. Забабурин

КЗОИ

2.

Целью данной работы являетсяразработка эффективного способа

противодействия атакам

осуществляемым через интерфейс USB.

2

3.

АКТУАЛЬНОСТЬИнтерфейс USB (универсальная последовательная

шина) широко распространен во всех областях в

которых используется компьютерная техника.

Каждое современное компьютерное устройство

поддерживает данный интерфейс, следовательно

атакам реализуемым с его использованием

подвержено почти каждое устройство.

3

4.

РЕШАЕМЫЕ ЗАДАЧИ4

1. Провести анализ интерфейса USB и HIDустройств.

2. Изучить и воспроизвести атаку типа BadUSB.

3. Рассмотреть способы противодействия атакам

типа BadUSB.

4. Разработать утилиту, реализующую

идентифицированные подходы к контролю

доступа к портам;

5. Предложить подход к созданию программноаппаратного комплекса контроля доступа к

USB-портам.

5.

USB ИНТЕРФЕЙСРаботой устройства управляет записанная в

USB

– это промышленный

стандарт,

микроконтроллер

производителем

разработанный в–середине

1990-х годов,

микропрограмма

она определяет

такие

который определяет

разъемы и

данные кабели,

как:

коммуникационные протоколы, используемые

для подключения

и электропитания между

● Тип устройства

компьютерами

и электронными

устройствами.

● Необходимый

драйвер

● Наименование производителя

● И т.д.

5

6.

УЯЗВИМОСТЬ BADUSBBadUSB пользуется тем фактом, что производители

не защищают свои устройства от перезаписи или

обновления микропрограммы, а хосты не

проверяют USB устройства на подлинность.

Благодаря этому злоумышленник может

перепрограммировать микроконтроллер и выдать

одно устройство за другое.

6

7.

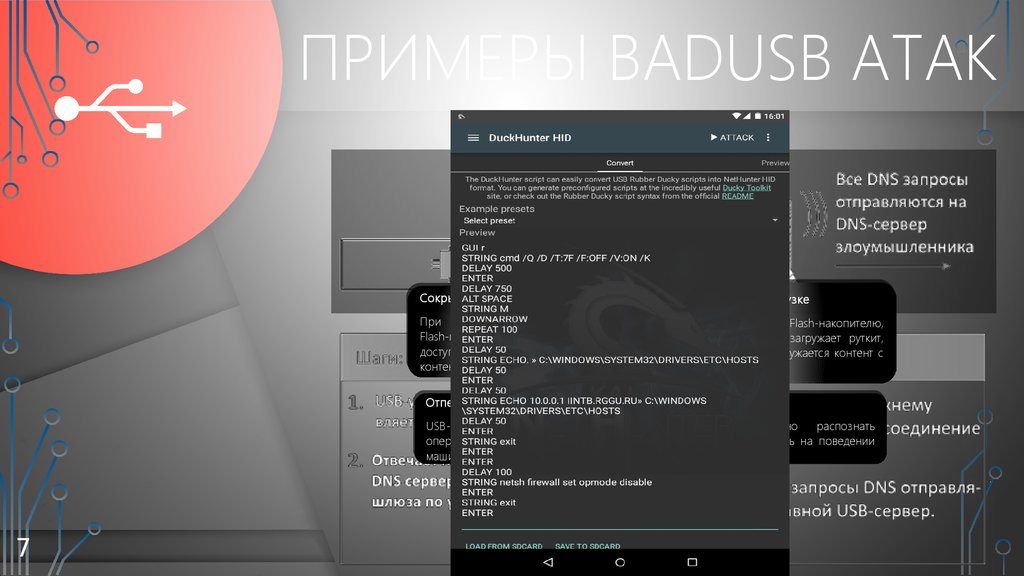

ПРИМЕРЫ BADUSB АТАКUSB

USB –– Контент

Контент доступный

доступный для

для

просмотра

просмотра

Скрыт

Скрыт

ый

ый

образ

образ

Сокрытие

Сокрытие руткита

руткита от

от ОС/АВ

ОС/АВ

Заражение

Заражение машины

машины при

при загрузке

загрузке

При

При получении

получении

Flash-накопителю,

Flash-накопителю,

доступ

доступ только

только кк

контенту.

контенту.

Когда

Когда BIOS

BIOS получает

получает доступ

доступ кк Flash-накопителю,

Flash-накопителю,

скрытый

образ

активируется,

загружает

скрытый образ активируется, загружает руткит,

руткит,

заражает

заражает машину,

машину, аа затем

затем загружается

загружается контент

контент сс

видимого

видимого раздела.

раздела.

доступа

доступа кк

ОС

ОС имеет

имеет

видимому

видимому

Отпечаток

Отпечаток OS/BIOS

OS/BIOS

USB-устройство

сс

изменённой

микропрограммой

способно

распознать

USB-устройство

изменённой

микропрограммой

способно

распознать

операционную

систему

(BIOS,

MacOS,

Windows.

LInux),

основываясь

на

операционную систему (BIOS, MacOS, Windows. LInux), основываясь на поведении

поведении

машины

машины при

при загрузке.

загрузке.

7

8.

СРЕДСТВА ЗАЩИТЫНесмотря

на высокую

сложность

обнаружения

Среди

методов

контроля

реализуемых

средствами

вредоносного

USB-устройства

существуют

некоторые

ОС, можно

перечислить

следующие:

предупреждающие

Они не

могут

• Разграничение методы

доступа защиты.

к системному

реестру

гарантировать

защиту

от данной

уязвимости,

• Контрольполную

INF файлов

хранящих

информацию

однако снеобходимую

их помощью можно

предотвратить

атаки,

для установки

устройств.

направленные

непосредственно

загруженную

и

• Защита средствами

групповыхнаполитик

Windows.

работающую ОС.

8

9.

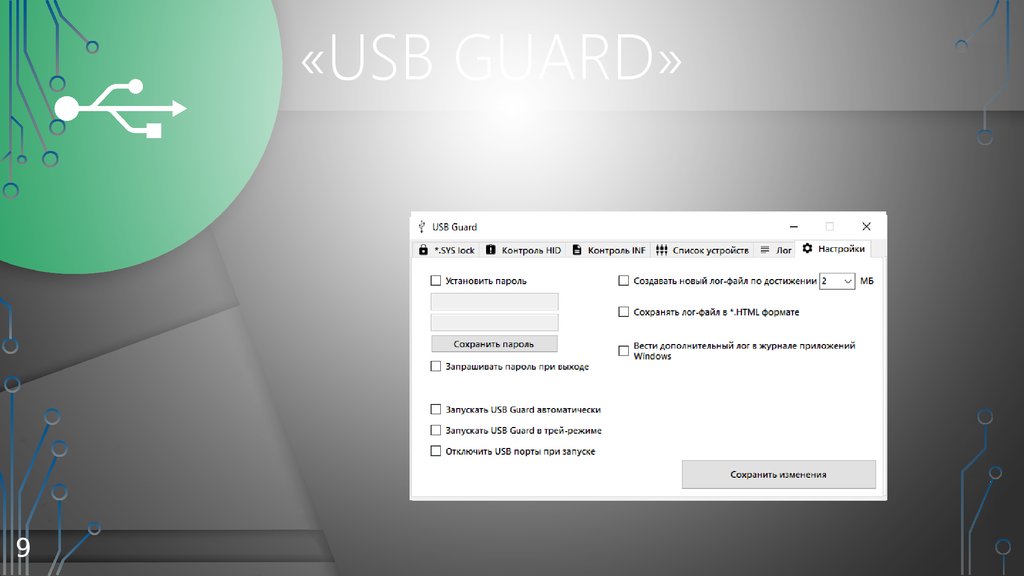

«USB GUARD»9

10.

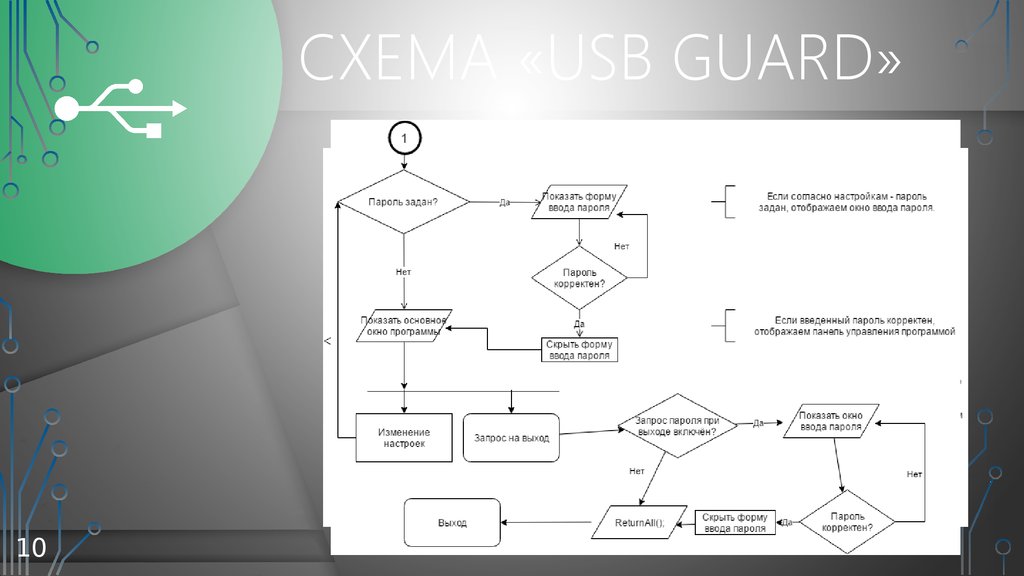

CХЕМА «USB GUARD»10

11.

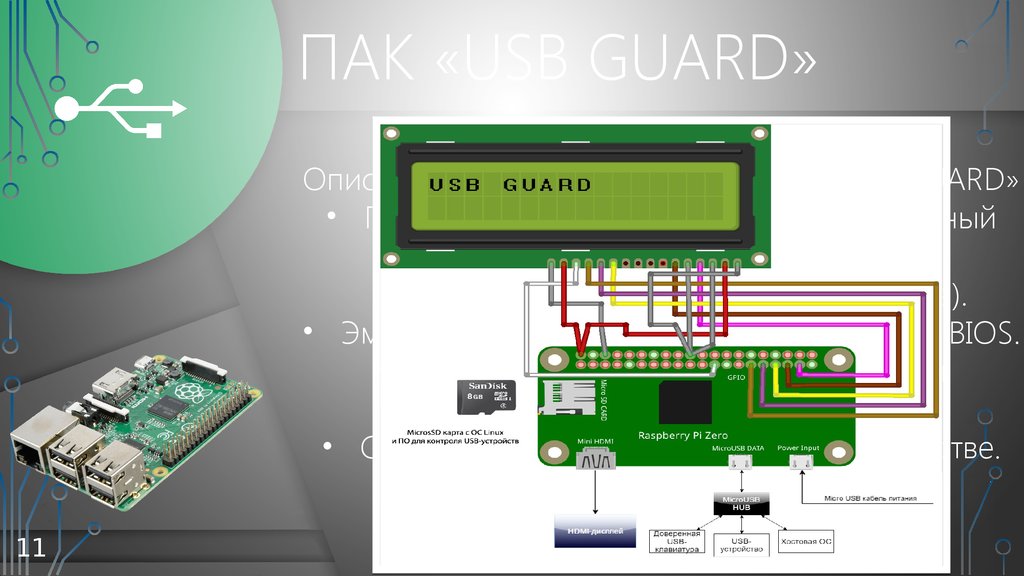

ПАК «USB GUARD»Описание функционала модели ПАК «USB GUARD»

• Политика контроля устройств(белый, черный

списки, ограничение на количество

подключенных устройств одного класса).

• Эмуляция поведения ОС Windows, MacOS, BIOS.

• Перехват информации передаваемой

подключенным устройством.

• Сбор подробной информации об устройстве.

11

12.

РЕЗУЛЬТАТЫ1. Рассмотрены и проанализированы возможные

способы защиты от атаки BadUSB.

2. Разработано программное обеспечение для

контроля подключаемых USB-устройств.

12

3. Разработана модель программно-аппаратного

комплекса для контроля подключаемых USBустройств с использованием устройств

доступных в свободной продаже.

electronics

electronics