Similar presentations:

Защита информации

1.

2. Основные определения

Защита информации – это комплексмероприятий, направленных на

обеспечение информационной

безопасности.

Информационная безопасность –

защита целостности, доступности и

конфиденциальности информации.

3. Доступность

- возможность за приемлемое времяполучить требуемую информационную

услугу.

4. Целостность

- актуальность и непротиворечивостьинформации, ее защищенность от

разрушения и несанкционированного

изменения.

5. Конфиденциальность

- защита от несанкционированногодоступа к информации.

6. Угрозы

Угроза – потенциальная возможностьопределенным образом нарушить

информационную безопасность.

Попытка реализации угрозы называется

атакой, а тот, кто предпринимает такую

попытку, - злоумышленником.

7. Угрозы доступности

Самыми частыми и самыми опасными сточки зрения размера ущерба являются

непреднамеренные ошибки штатных

пользователей.

8. Угрозы доступности

Повреждение или разрушениеоборудования (в том числе носителей

данных).

9. Угрозы доступности

Программные атаки на доступность:SYN-наводнение.

XSS-атака.

DDoS-атака.

Вредоносные программы (вирусы).

10. Угрозы целостности

Кражи и подлоги.Дублирование данных.

Внесение дополнительных сообщений.

Нарушение целостности программ

(внедрение вредоносного кода).

11. Угрозы конфиденциальности

Раскрытие паролей.Перехват данных.

Кража оборудования.

Маскарад – выполнение действий под

видом лица, обладающим

полномочиями для доступа к данным.

12. Способы защиты информации

Безопасность зданий, где хранитсяинформация.

Контроль доступа.

Разграничение доступа.

Дублирование канала связи и создание

резервных копий.

Криптография.

Использование специальных программ.

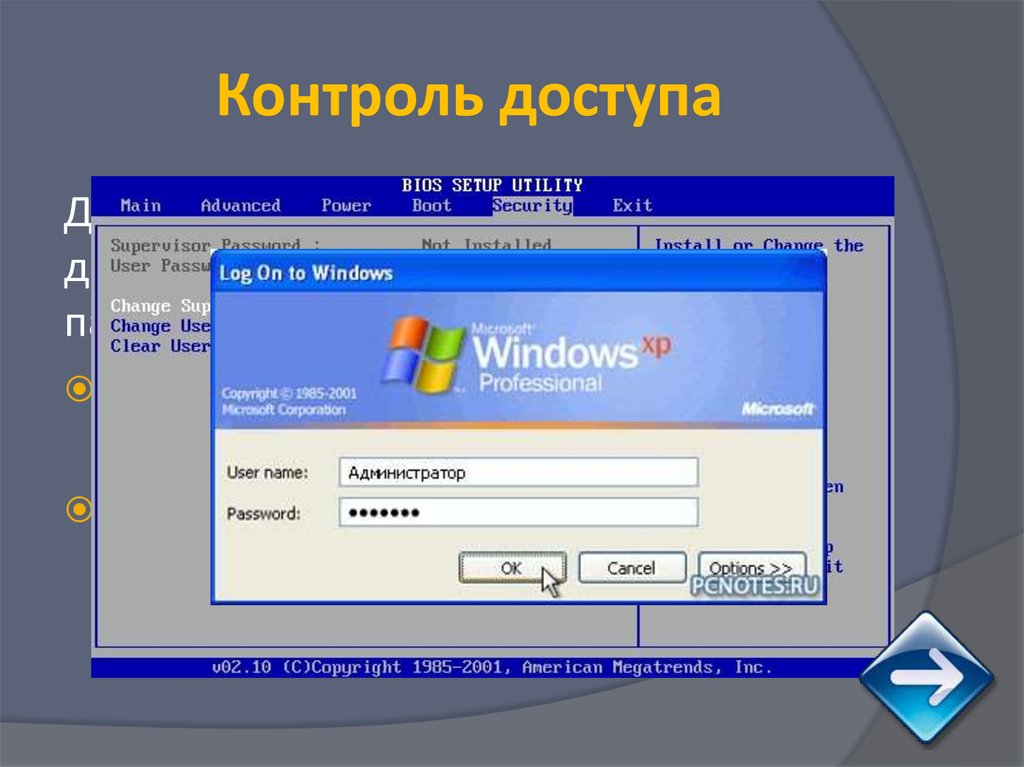

13. Контроль доступа

Для защиты от несанкционированногодоступа к информации используются

пароли:

Вход по паролю может быть

установлен в программе BIOS.

Пароль при загрузке операционной

системы (может быть установлен для

каждого пользователя).

14. Разграничение доступа

От несанкционированного доступаможет быть защищен каждый диск,

папка или файл. Для них могут быть

установлены определенные права

доступа, причем они могут быть

различными для разных пользователей.

15. Биометрические системы защиты

К ним относятся системы идентификациипо:

Отпечаткам пальцев.

Характеристикам речи.

Радужной оболочке глаз.

Изображению лица.

Геометрии ладони руки.

16. Идентификация по отпечаткам пальцев

Оптические сканеры считыванияотпечатков

пальцев

устанавливаются на ноутбуки,

мыши, клавиатуры, флэш-диски,

а также применяются в виде

отдельных внешних устройств и

терминалов

(например,

в

аэропортах и банках).

Если узор отпечатка пальца не

совпадает с узором допущенного

к информации пользователя, то

доступ

к

информации

невозможен.

17. Идентификация по характеристикам речи

Идентификация человека поголосу

—

один

из

традиционных

способов

распознавания, интерес к

этому методу связан и с

прогнозами

внедрения

голосовых интерфейсов в

операционные системы.

Голосовая

идентификация

бесконтактна и существуют

системы

ограничения

доступа к информации на

основании

частотного

анализа речи.

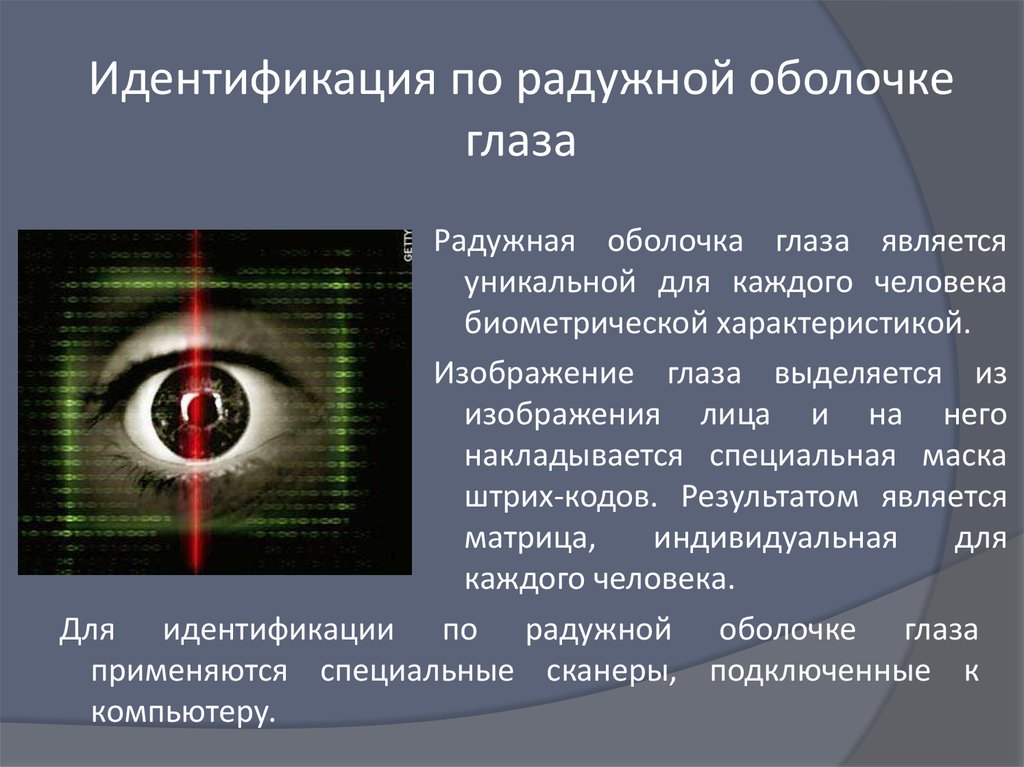

18. Идентификация по радужной оболочке глаза

Радужная оболочка глаза являетсяуникальной для каждого человека

биометрической характеристикой.

Изображение глаза выделяется из

изображения лица и на него

накладывается специальная маска

штрих-кодов. Результатом является

матрица,

индивидуальная

для

каждого человека.

Для идентификации по радужной оболочке глаза

применяются специальные сканеры, подключенные к

компьютеру.

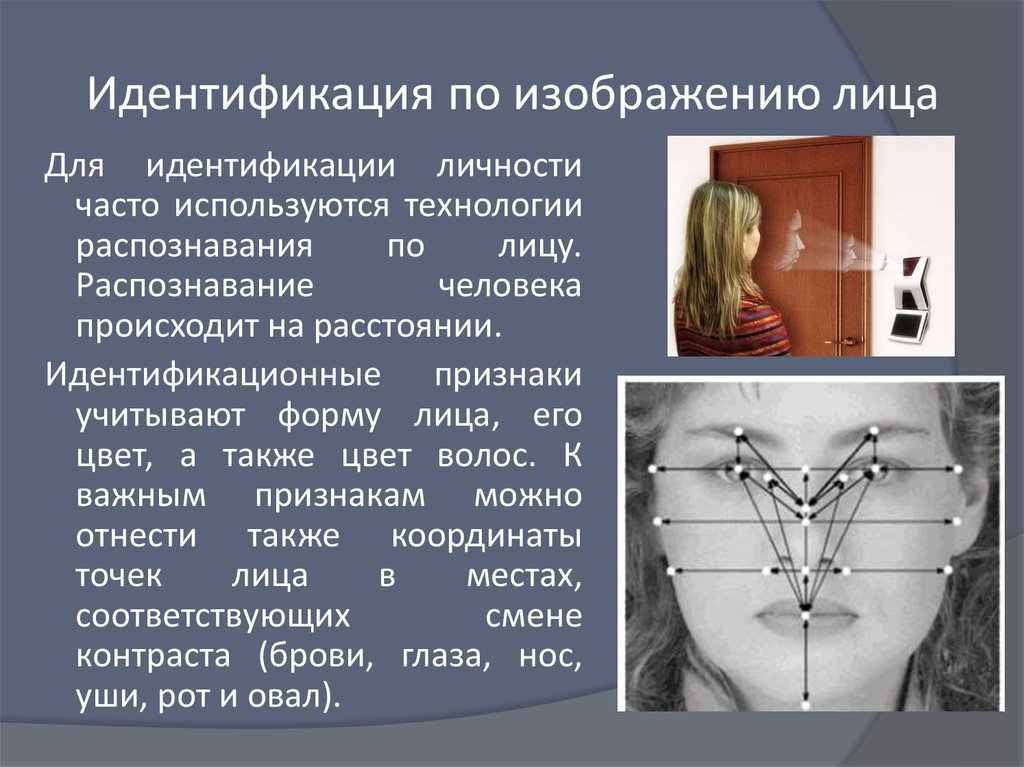

19. Идентификация по изображению лица

Для идентификации личностичасто используются технологии

распознавания

по

лицу.

Распознавание

человека

происходит на расстоянии.

Идентификационные признаки

учитывают форму лица, его

цвет, а также цвет волос. К

важным признакам можно

отнести также координаты

точек

лица

в

местах,

соответствующих

смене

контраста (брови, глаза, нос,

уши, рот и овал).

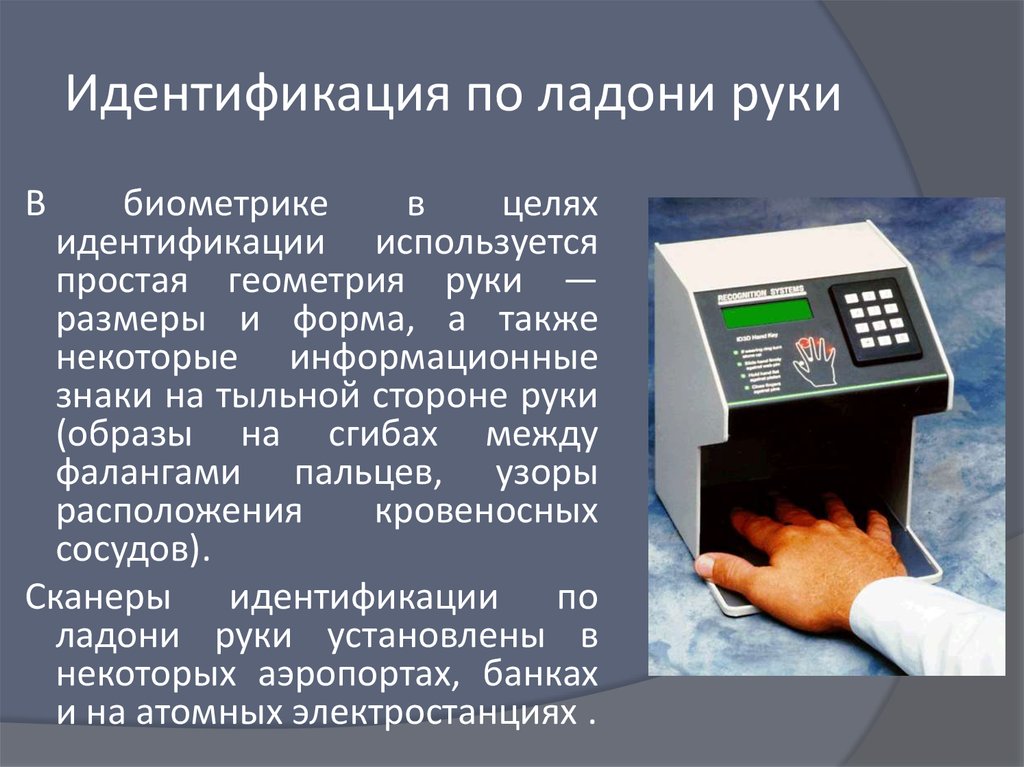

20. Идентификация по ладони руки

Вбиометрике

в

целях

идентификации используется

простая геометрия руки —

размеры и форма, а также

некоторые информационные

знаки на тыльной стороне руки

(образы на сгибах между

фалангами пальцев, узоры

расположения

кровеносных

сосудов).

Сканеры идентификации по

ладони руки установлены в

некоторых аэропортах, банках

и на атомных электростанциях .

informatics

informatics