Similar presentations:

Криптография. Основные задачи криптографии

1. КРИПТОГРАФИЯ

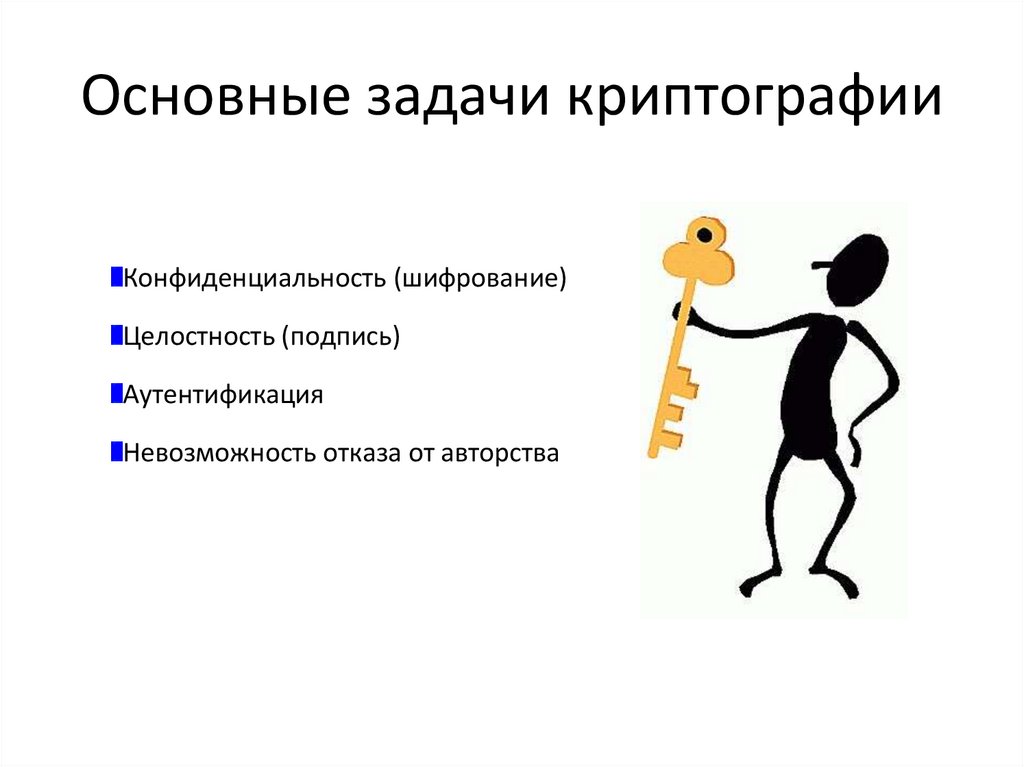

2. Основные задачи криптографии

Конфиденциальность (шифрование)Целостность (подпись)

Аутентификация

Невозможность отказа от авторства

3.

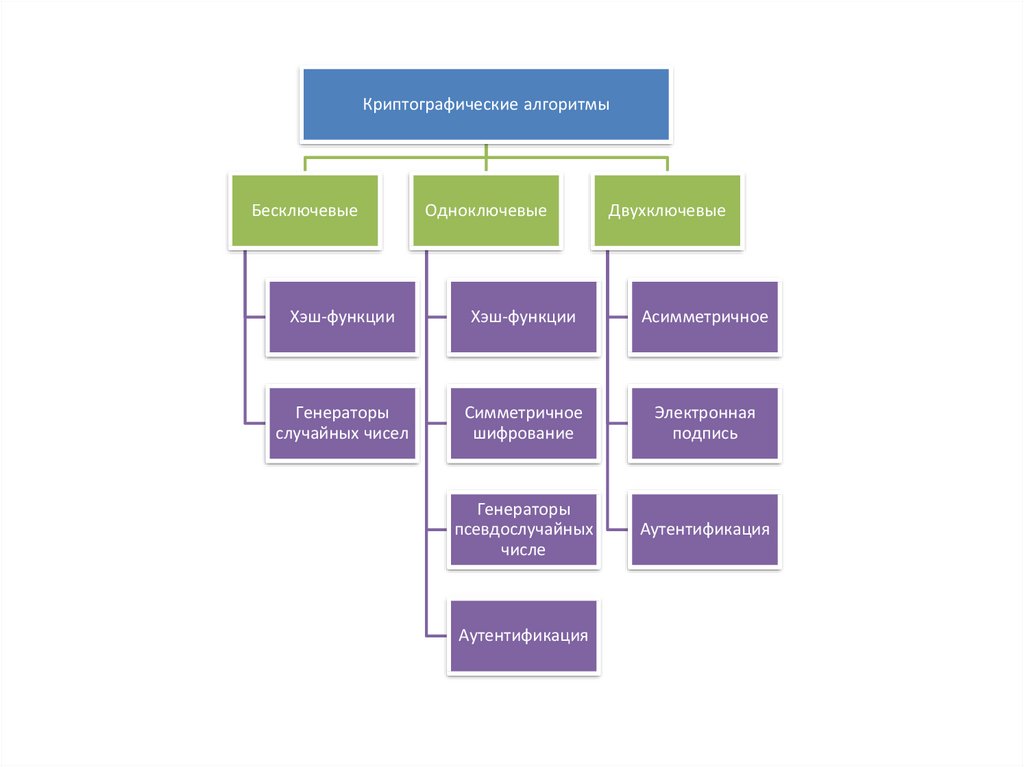

Криптографические алгоритмыБесключевые

Одноключевые

Двухключевые

Хэш-функции

Хэш-функции

Асимметричное

Генераторы

случайных чисел

Симметричное

шифрование

Электронная

подпись

Генераторы

псевдослучайных

числе

Аутентификация

Аутентификация

4. Принцип Керкхоффса

Надежность системы шифрования не должна основываться на еесекретности. Система должна оставаться надежной даже если все

ее компоненты, кроме ключа стали известны атакующему.

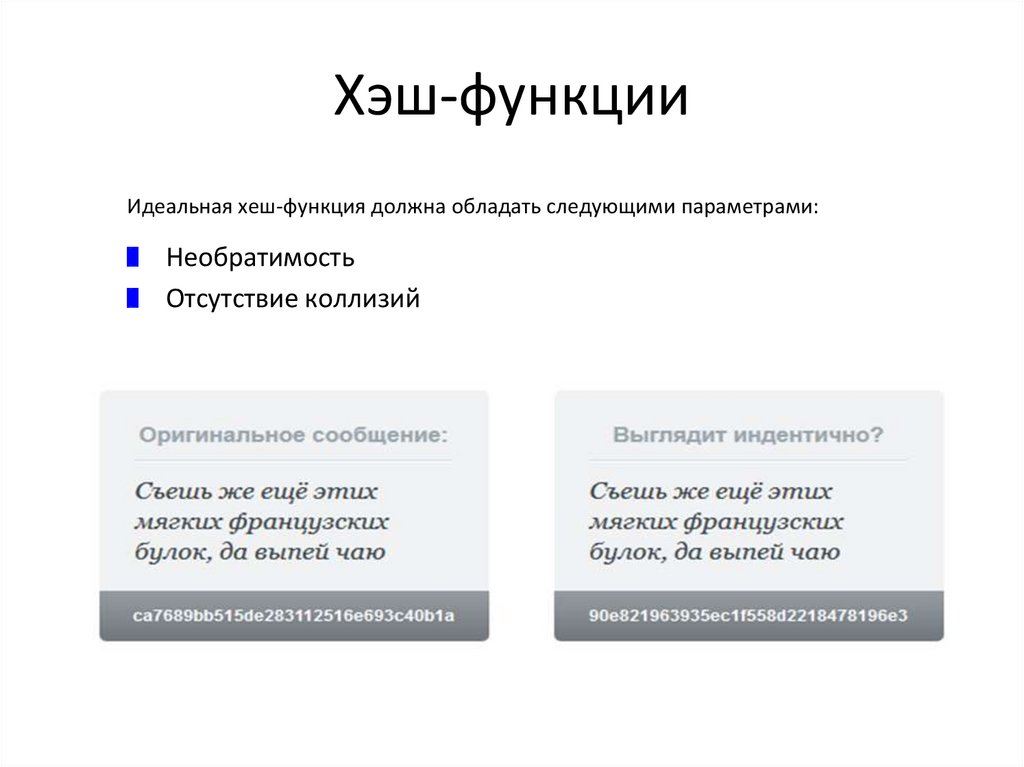

5. Хэш-функции

Идеальная хеш-функция должна обладать следующими параметрами:Необратимость

Отсутствие коллизий

6. Хэш-функции

АлгоритмыСчитаются ненадежными:

MD5

SHA-1

ГОСТ Р 34.11-94

Считаются надежными:

SHA-2

SHA-3

ГОСТ Р 34.11-2012

7. Применение хеш-функций

Хранение паролейУникальные ID для набора данных

Контрольные суммы

Поиск дубликатов

8. Генераторы случайных чисел

Генератор настоящих случайныхчисел в зависимости от некоторого

инициализирующего

значения

выдает последовательность, которая

не может быть впоследствии

повторена.

9. Генератор псевдослучайных чисел

ГПСЧ не являются истинно случайными, поскольку генерируютпоследовательность чисел по некоторому алгоритму.

10. Симметричное шифрование

Для шифрования и расшифрования применяется один ключКлюч известен обеим сторонам и должен сохраняться в секрете

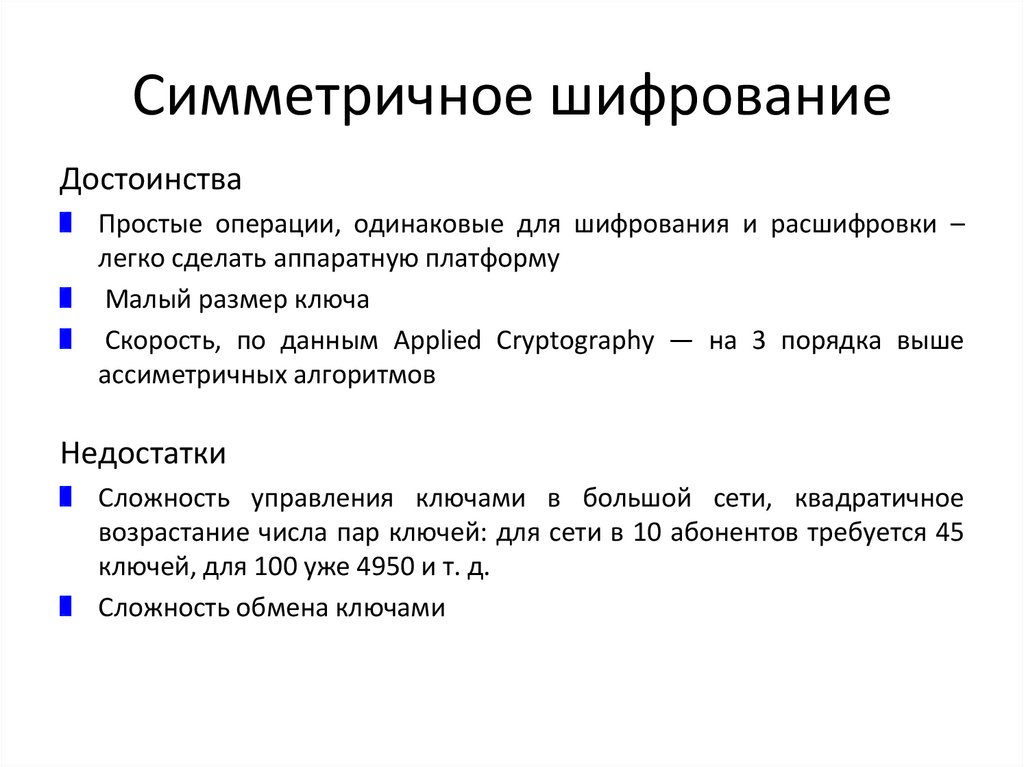

11. Симметричное шифрование

ДостоинстваПростые операции, одинаковые для шифрования и расшифровки –

легко сделать аппаратную платформу

Малый размер ключа

Скорость, по данным Applied Cryptography — на 3 порядка выше

ассиметричных алгоритмов

Недостатки

Сложность управления ключами в большой сети, квадратичное

возрастание числа пар ключей: для сети в 10 абонентов требуется 45

ключей, для 100 уже 4950 и т. д.

Сложность обмена ключами

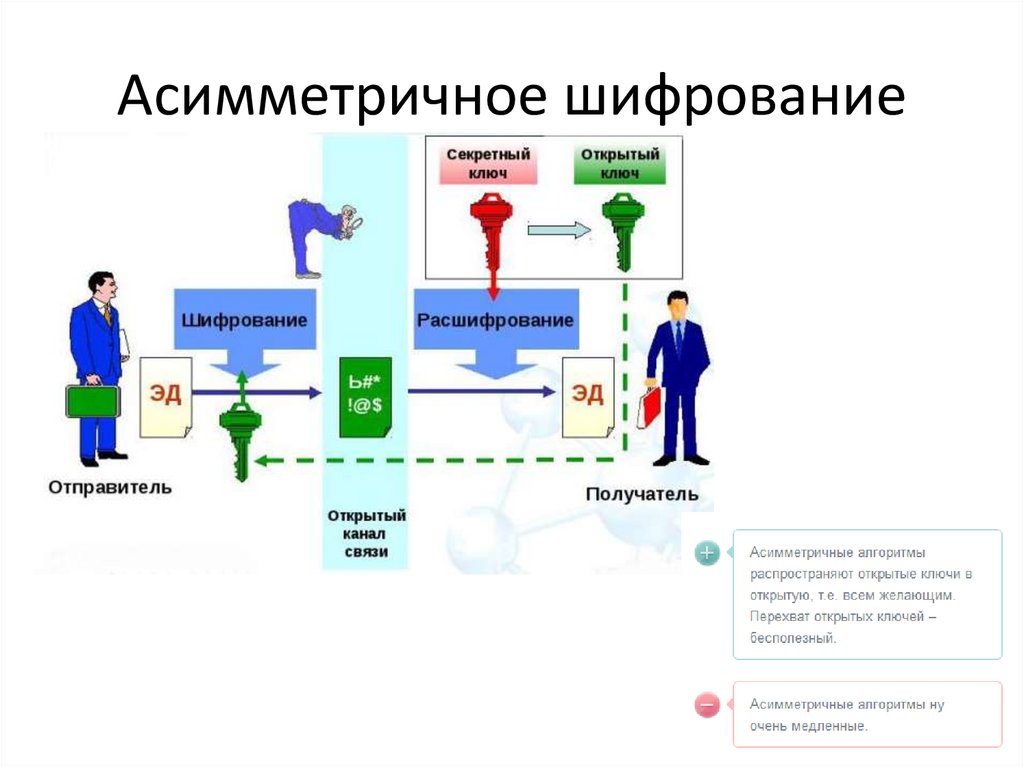

12. Асимметричное шифрование

13. Цифровая подпись

14. Цифровой Сертификат

Открытый ключ субъекта, подписанный закрытым ключомУдостоверяющего центра

Сертификаты могут использоваться для подписи, шифрования,

аутентификации клиента или сервера

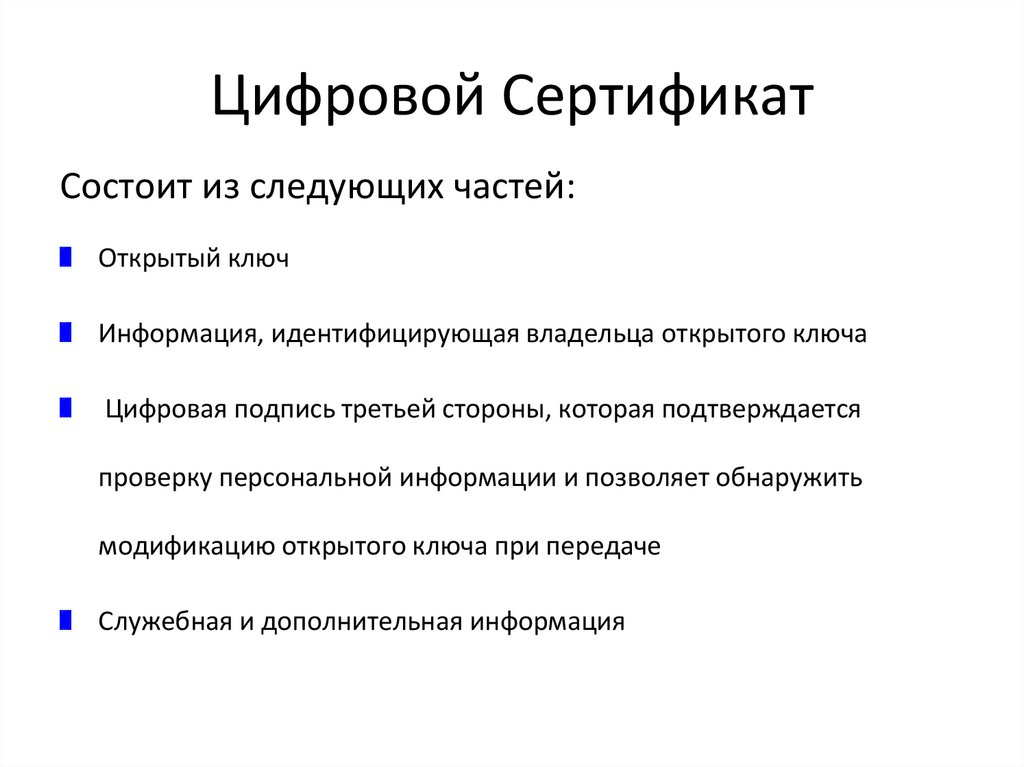

15. Цифровой Сертификат

Состоит из следующих частей:Открытый ключ

Информация, идентифицирующая владельца открытого ключа

Цифровая подпись третьей стороны, которая подтверждается

проверку персональной информации и позволяет обнаружить

модификацию открытого ключа при передаче

Служебная и дополнительная информация

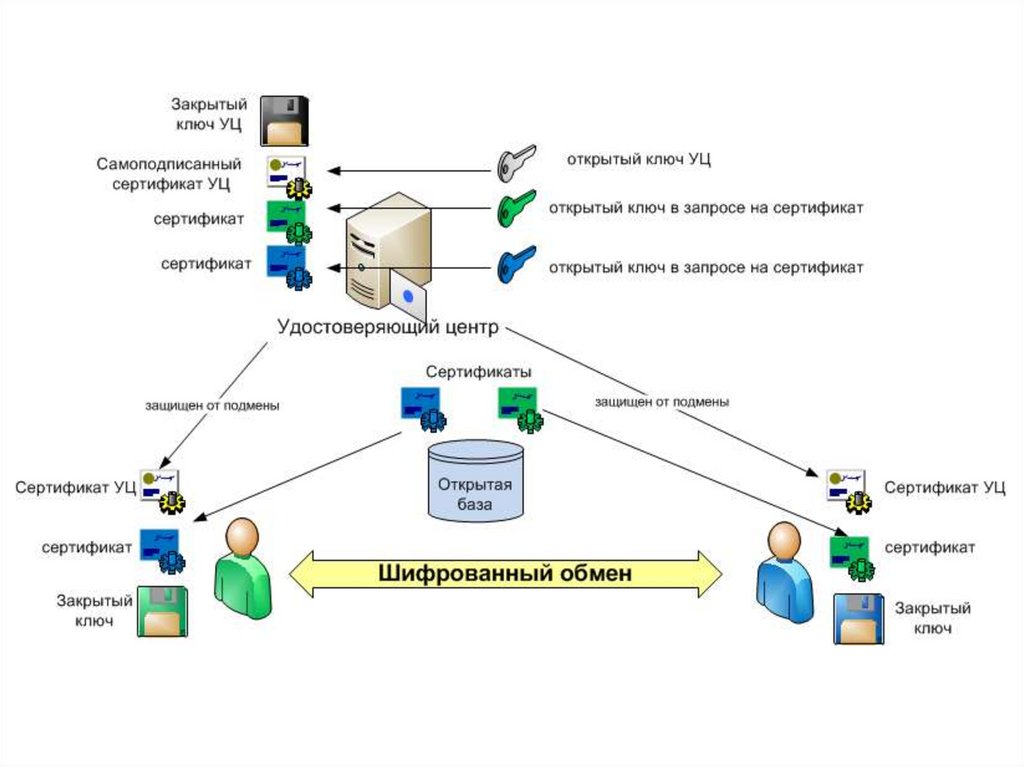

16. Удостоверяющий центр

Юридическоелицо

или

индивидуальный

предприниматель, осуществляющие функции по

созданию и выдаче сертификатов ключей проверки

электронных подписей

17.

18.

19.

20. Концепция PKI

Назначение PKI – облегчение использования криптографии соткрытым ключом посредством создания и распространения

сертификатов открытых ключей и списков отозванных сертификатов

21. Модели доверия

Одиночный центр сертификацииИерархическая модель

Одноранговая модель

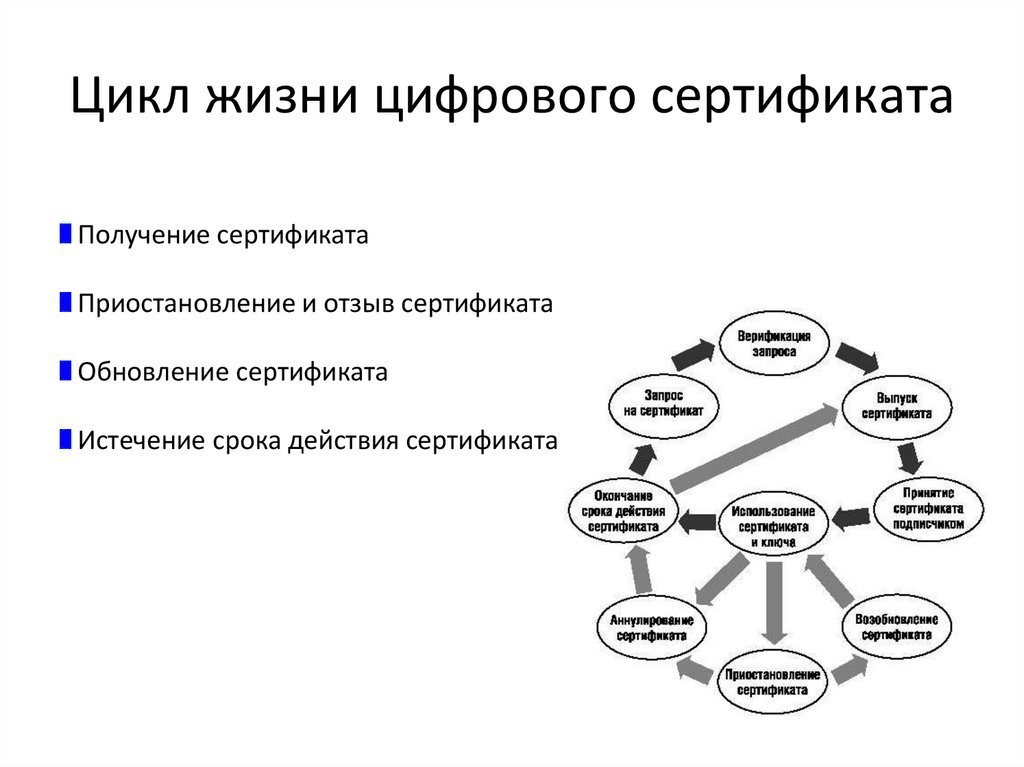

22. Цикл жизни цифрового сертификата

Получение сертификатаПриостановление и отзыв сертификата

Обновление сертификата

Истечение срока действия сертификата

23. Модель генерации ключей

ЦентрализованнаяДецентрализованная

24. Хранение ключевой пары

ДискАппаратное устройство

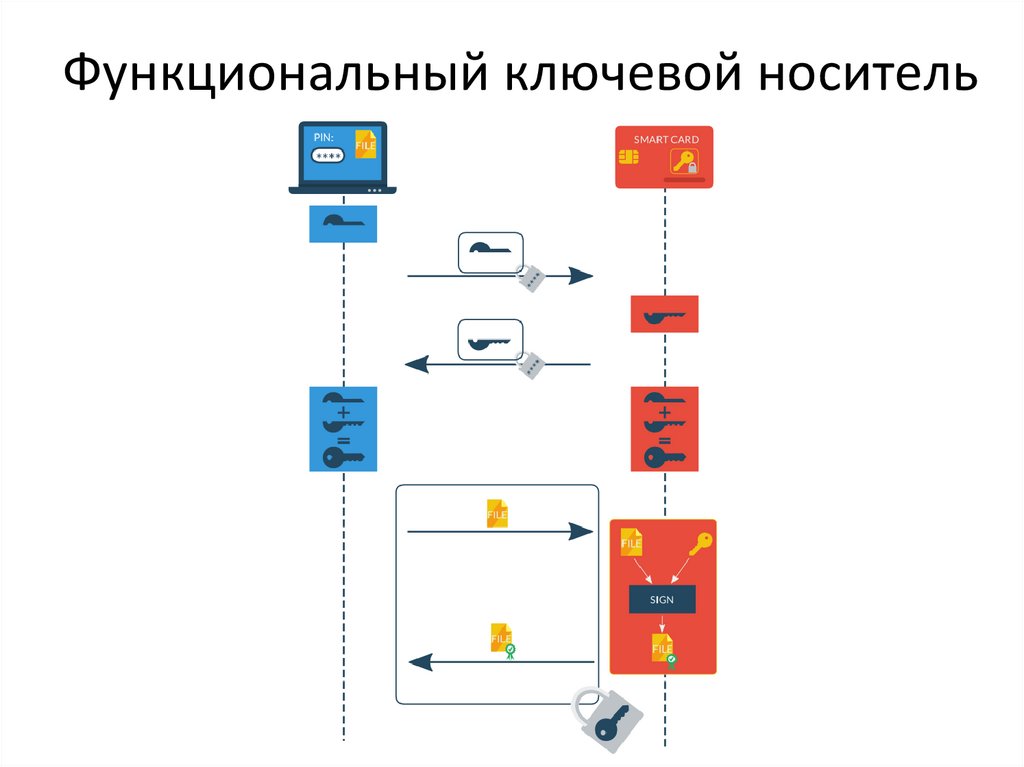

25. Типы ключевых носителей

Пассивный носительАктивный носитель

Функционально ключевой носитель

26. Пассивный носитель

27. Активный носитель

28. Функциональный ключевой носитель

29. Где криптография используется в ДБО?

• Подпись документов;• Аутентификация

– SRP (Secure Remote Password Protocol);

– Двухфакторная аутентификация

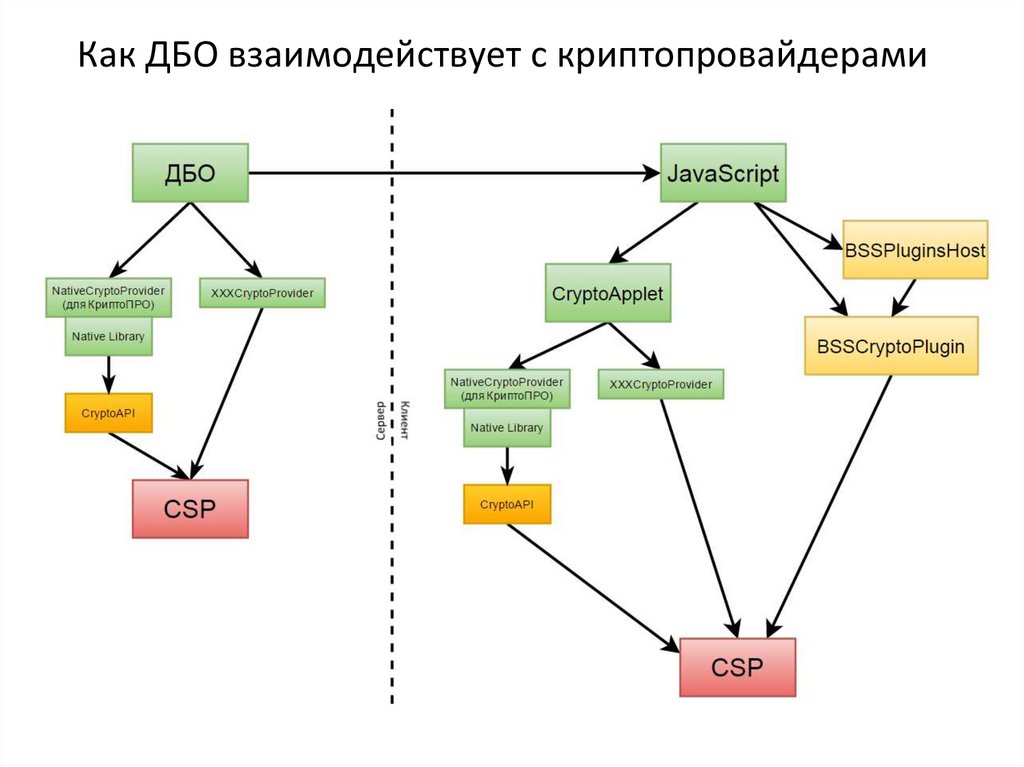

30. Криптопровайдер

Криптопровайдер (Cryptography Service Provider, CSP) - посредник междусистемой и исполнителем криптографических операций

31.

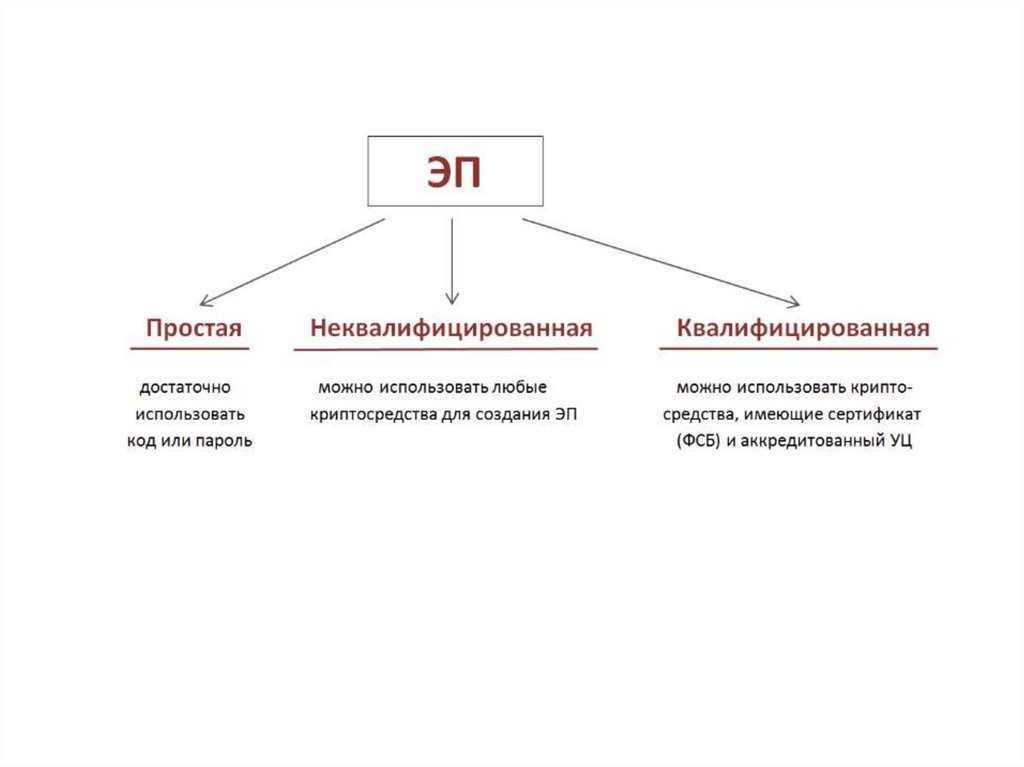

Как ДБО взаимодействует с криптопровайдерами32. Средства подписи

КриптоПроМессаджПро

КриптоКом

Зачем столько? Чем отличаются?

informatics

informatics