Similar presentations:

Информационная безопасность как объект моделирования

1. Информационная безопасность как объект моделирования

Занятие 1Маковецкая-Абрамова О.В.

2. Вопросы по теме

Сущность и основные вопросыинформационной безопасности

Виды

угроз

информационной

безопасности

Методы

и

средства

защиты

информации

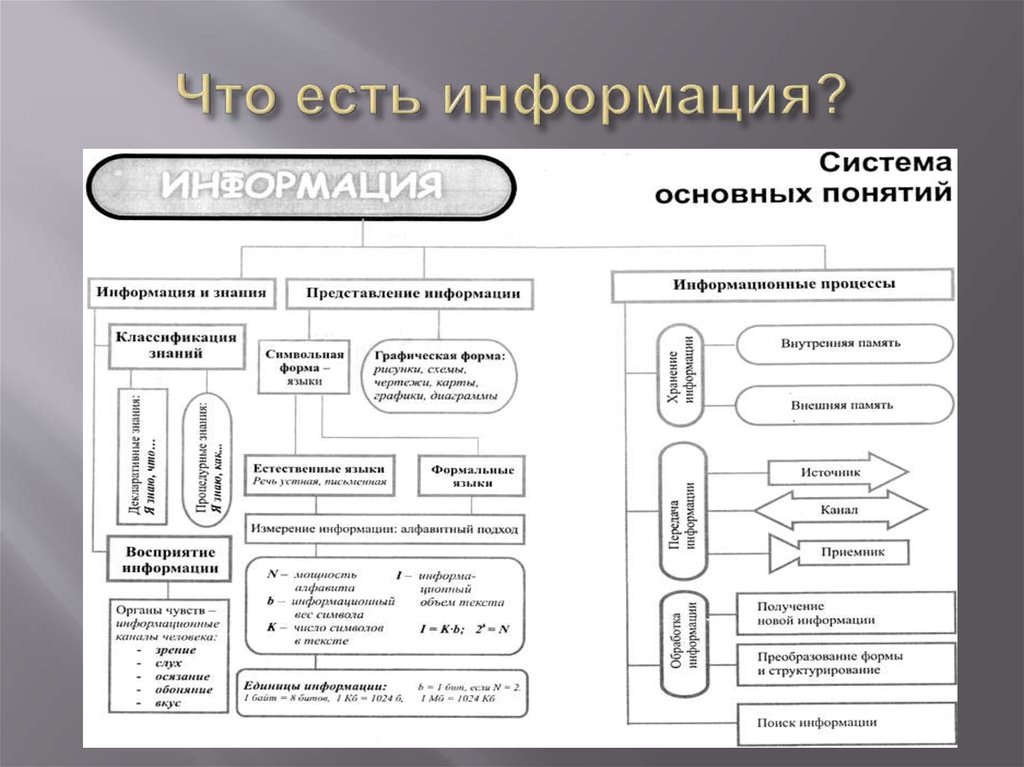

3. Что есть информация?

4. Сенсорная информация

5. Сенсорная информация

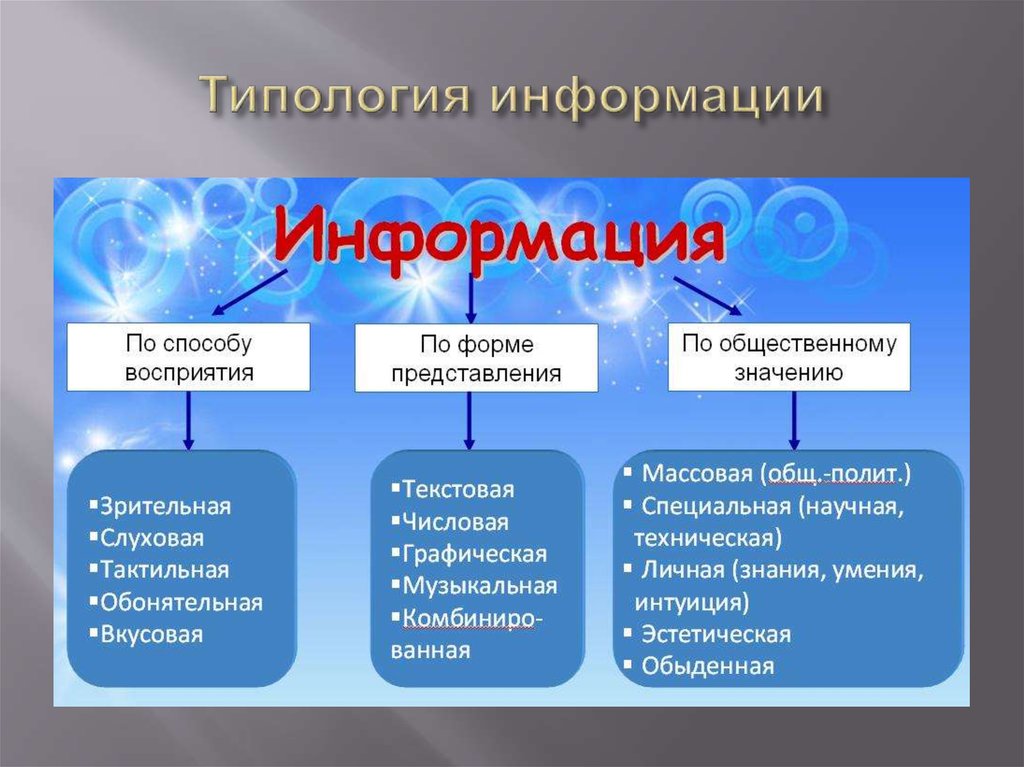

6. Типология информации

7. Доступность информации

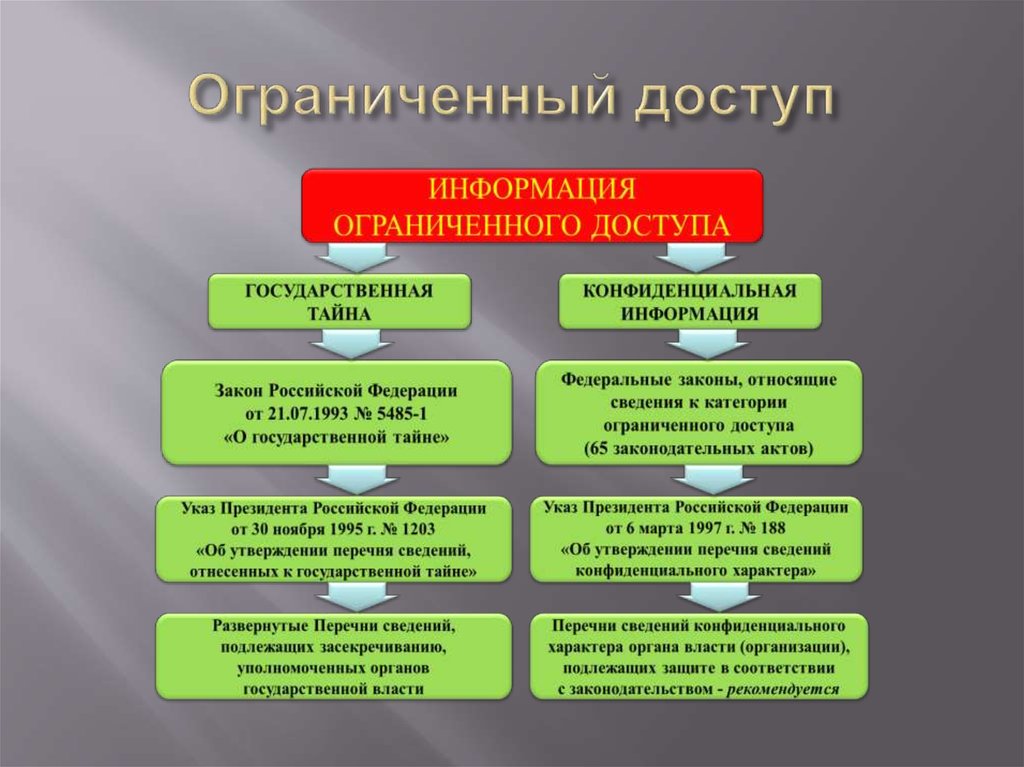

8. Ограниченный доступ

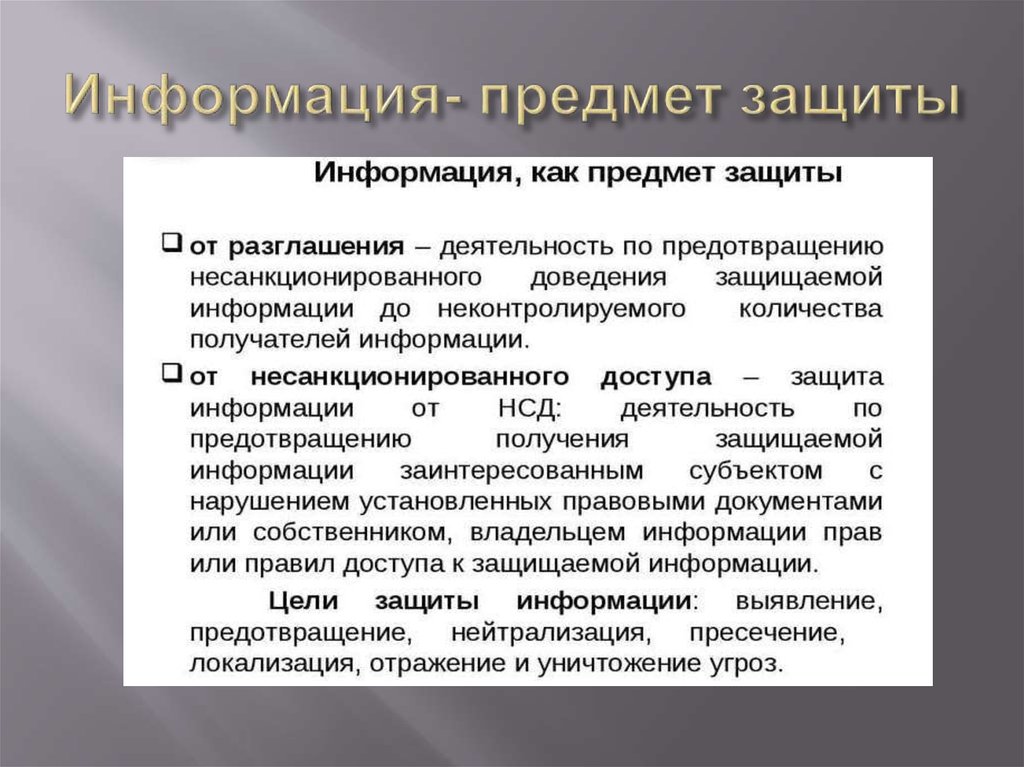

9. Информация- предмет защиты

10. Обработка инфомации

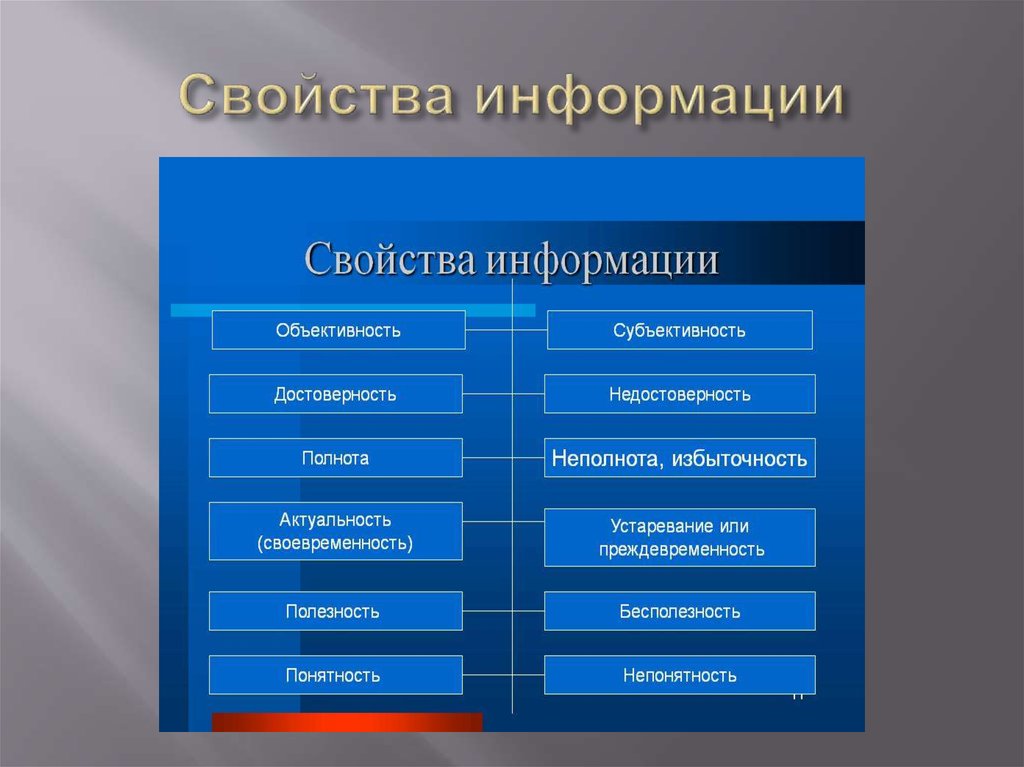

11. Свойства информации

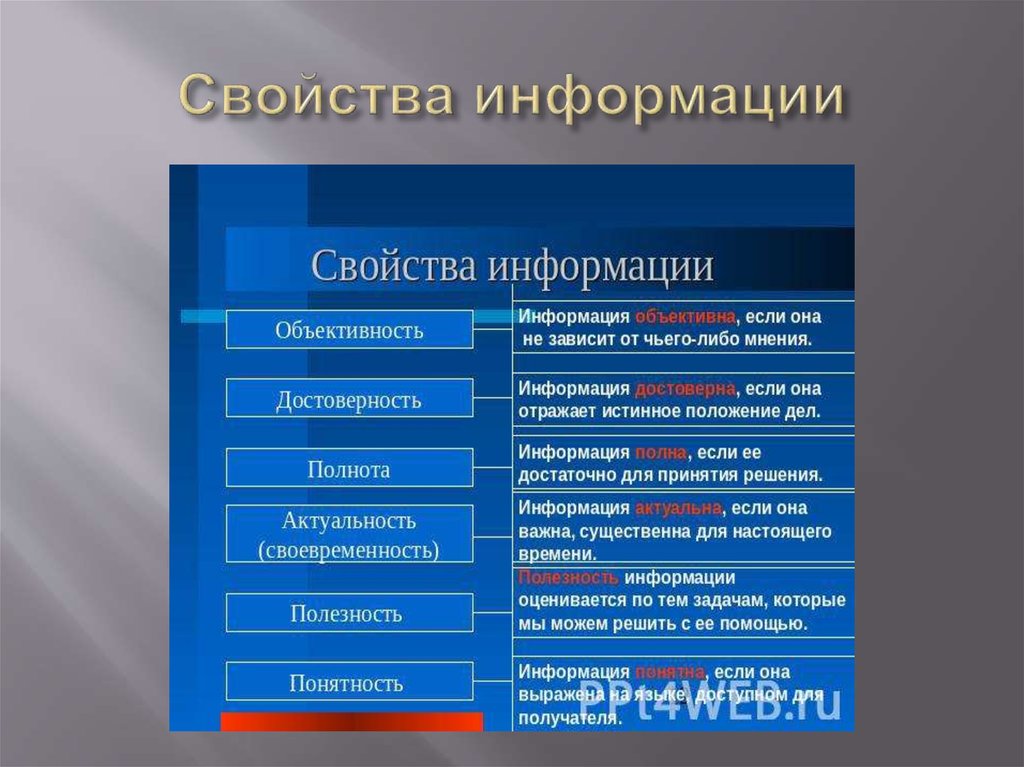

12. Свойства информации

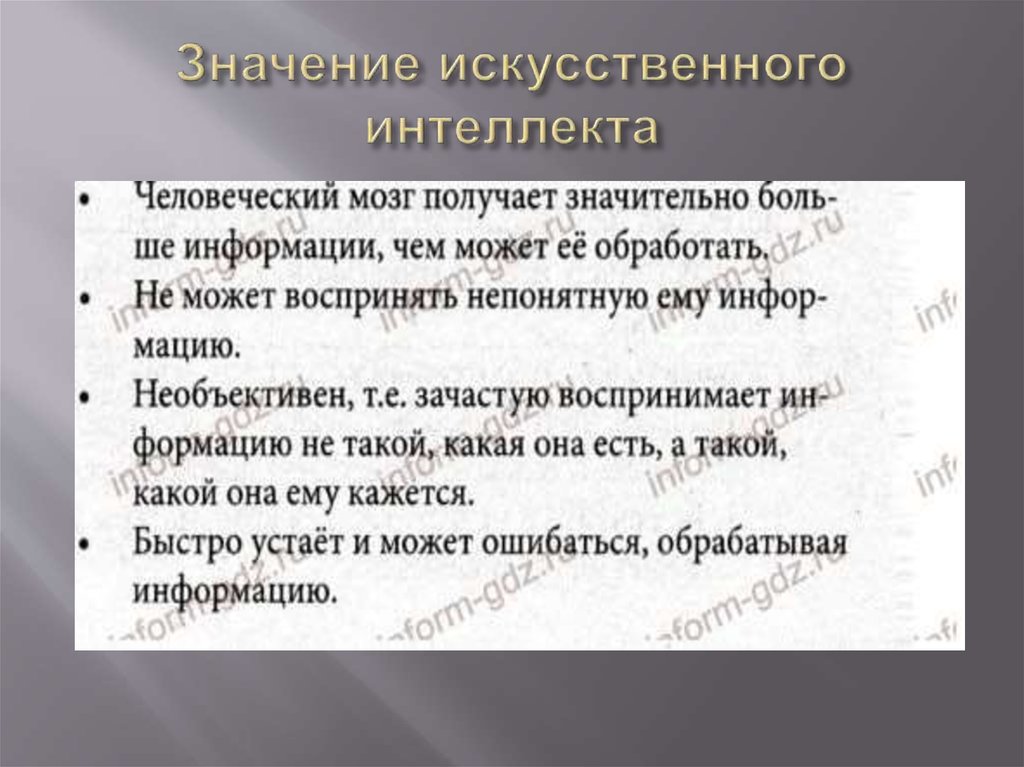

13. Значение искусственного интеллекта

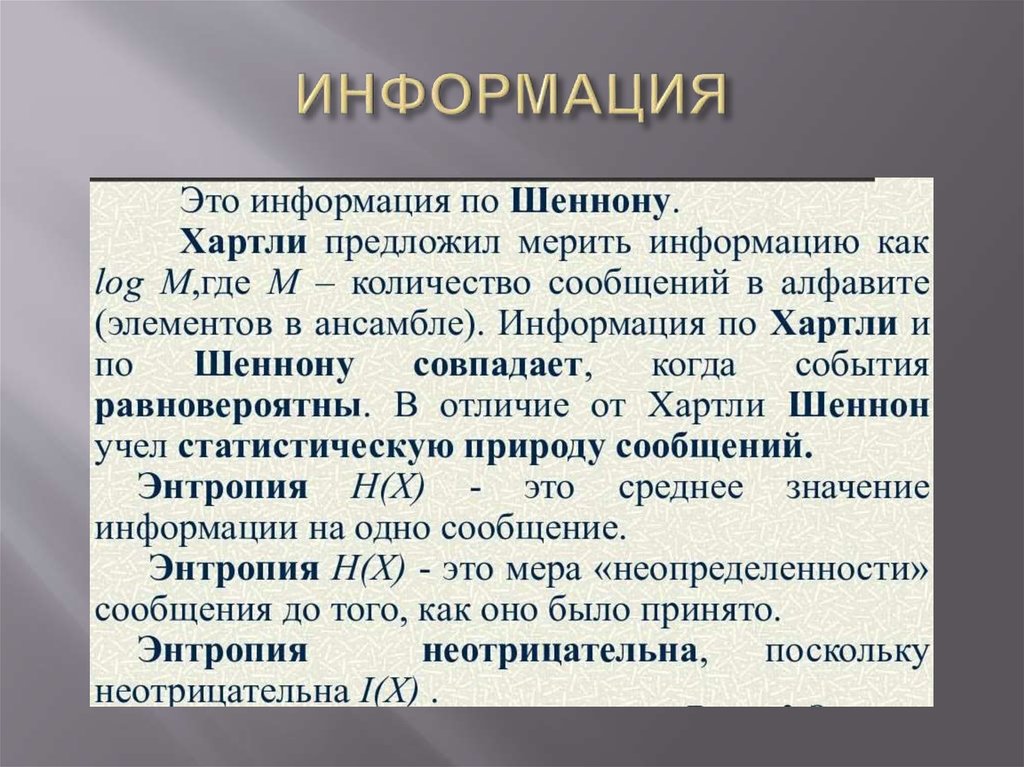

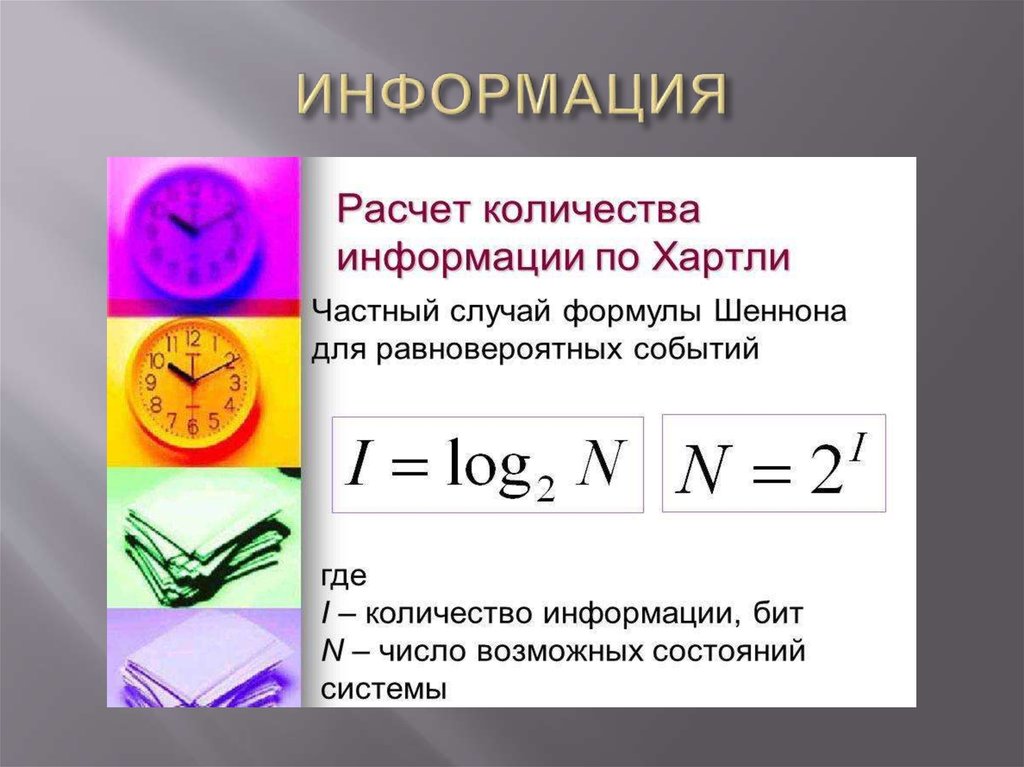

14. ИНФОРМАЦИЯ

15. ИНФОРМАЦИЯ

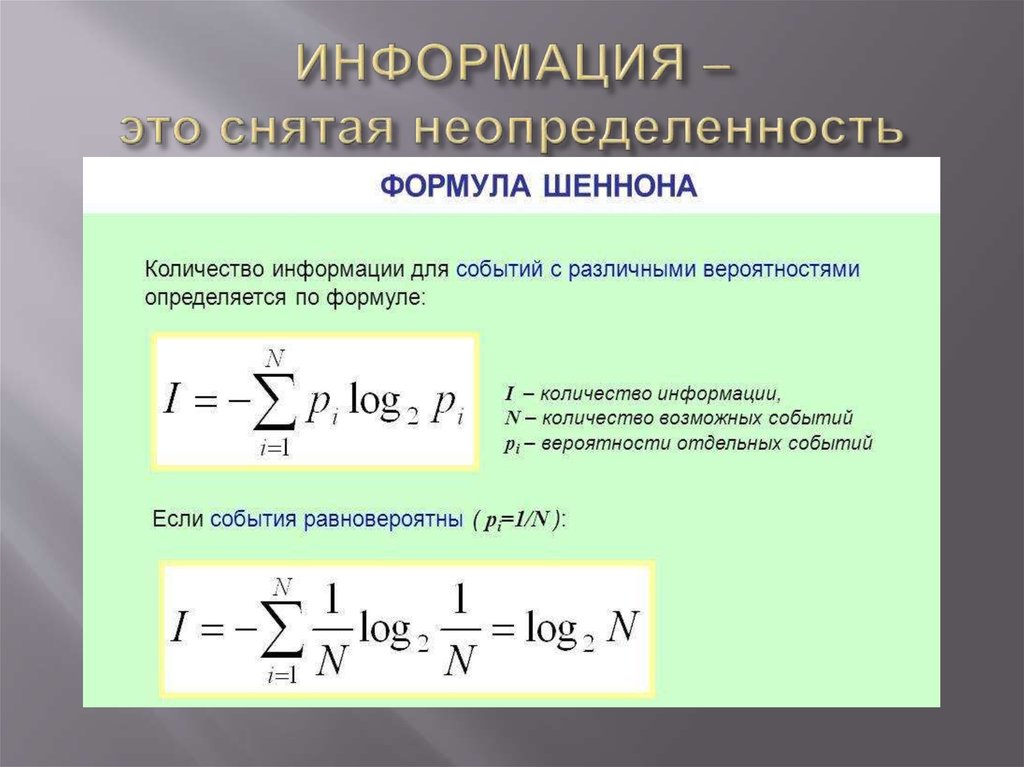

16. ИНФОРМАЦИЯ – это снятая неопределенность

17. ИНФОРМАЦИЯ

18. Безопасность

19. Информационная безопасность

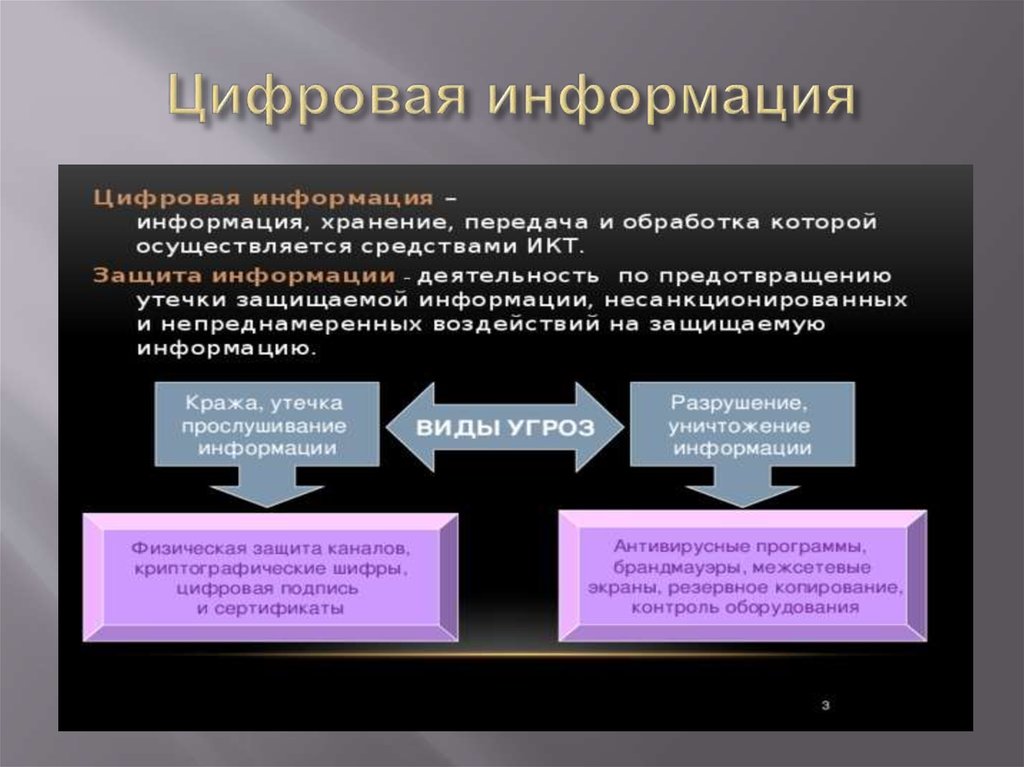

20. Цифровая информация

21. Модель информационной безопасности

22. Пирамида Маслоу

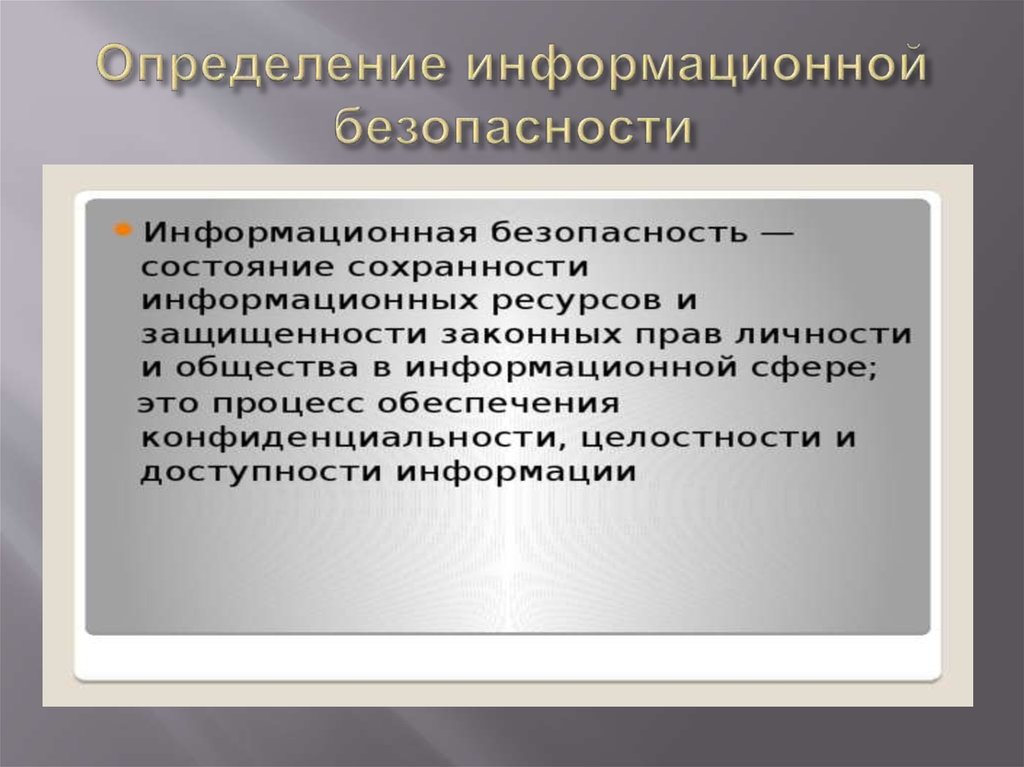

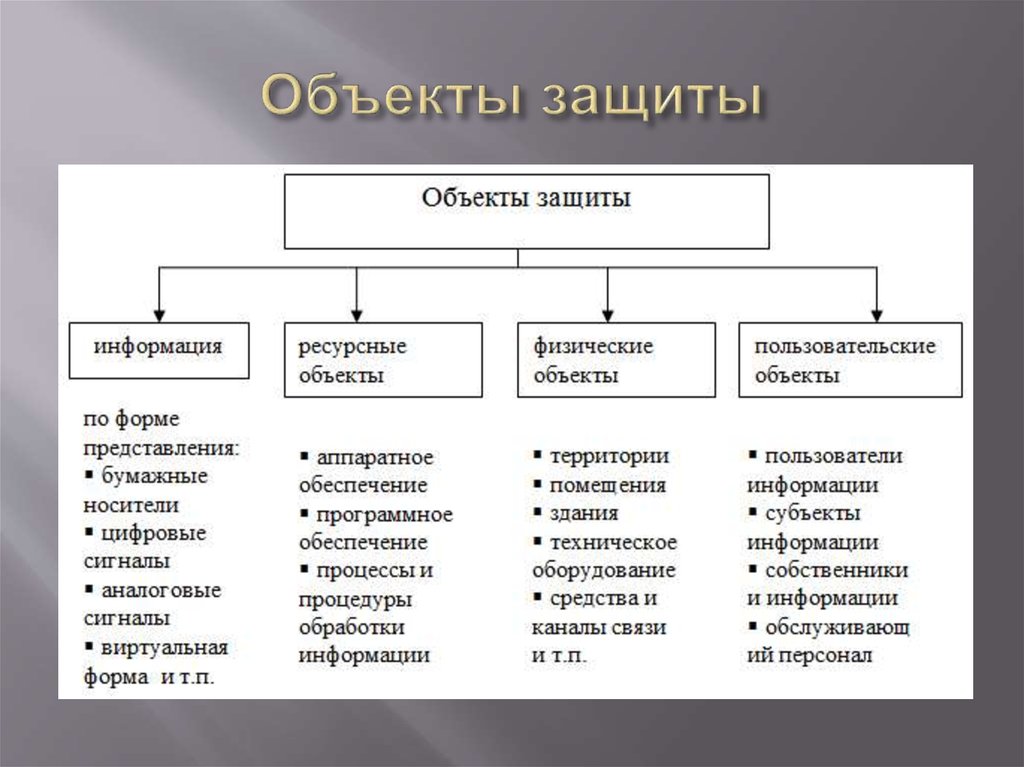

23. Определение информационной безопасности

24. Категории ИБ

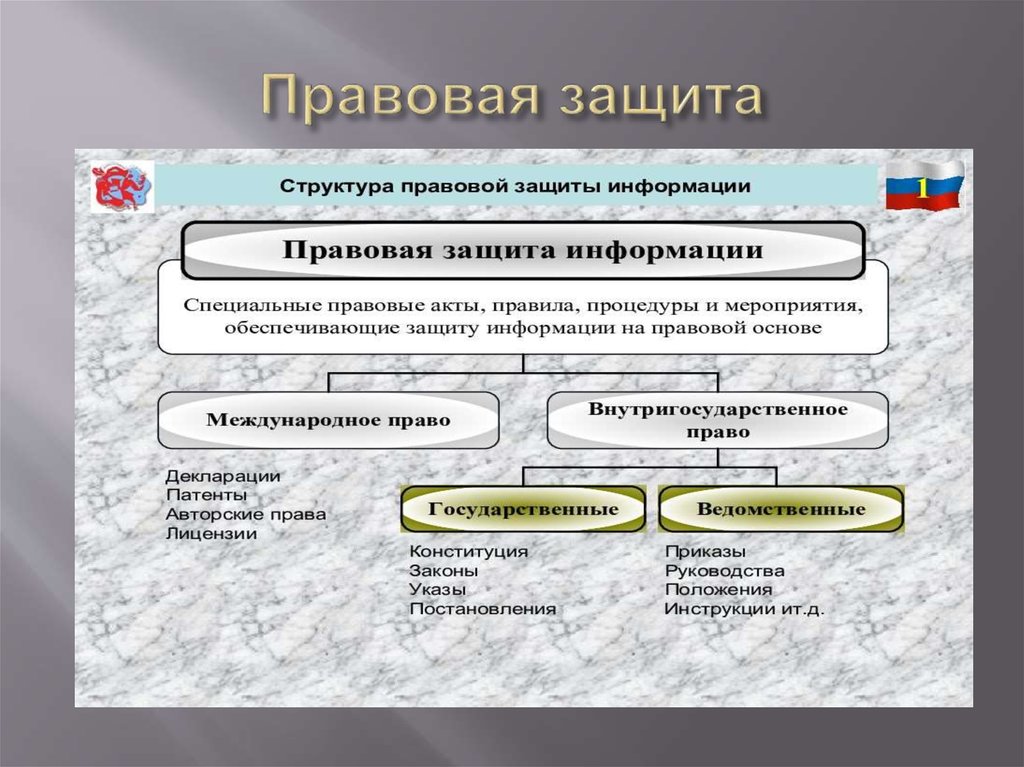

25. Правовая защита

26. Какие угрозы безопасности существуют?

27. Угрозы

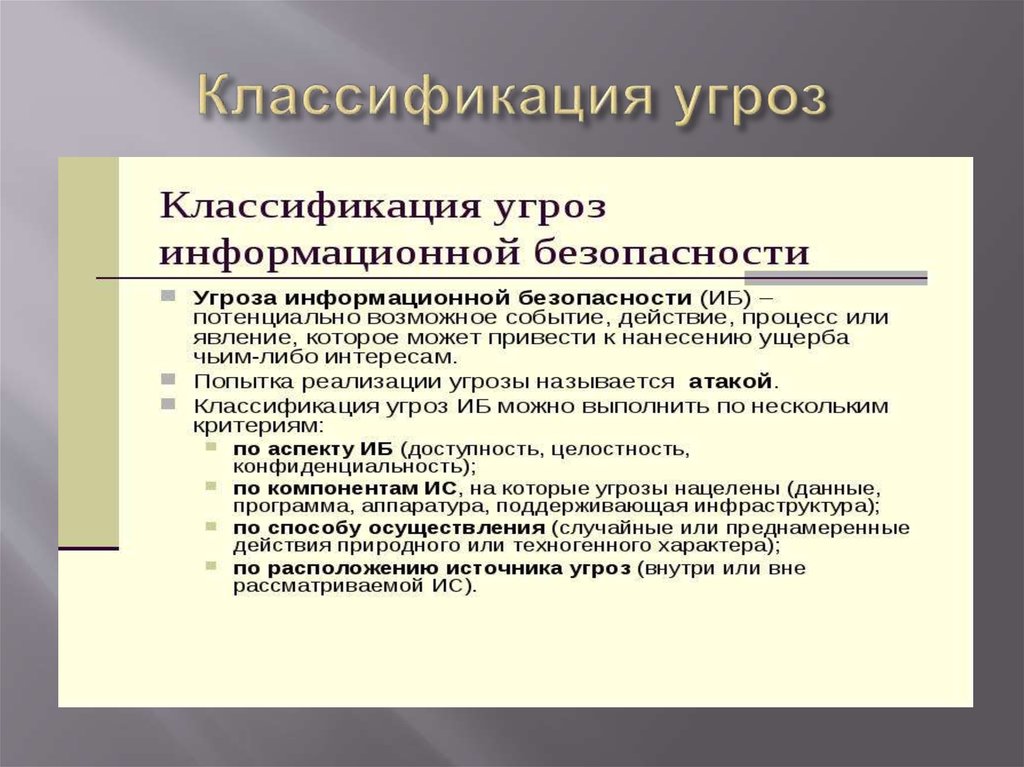

28. Классификация угроз

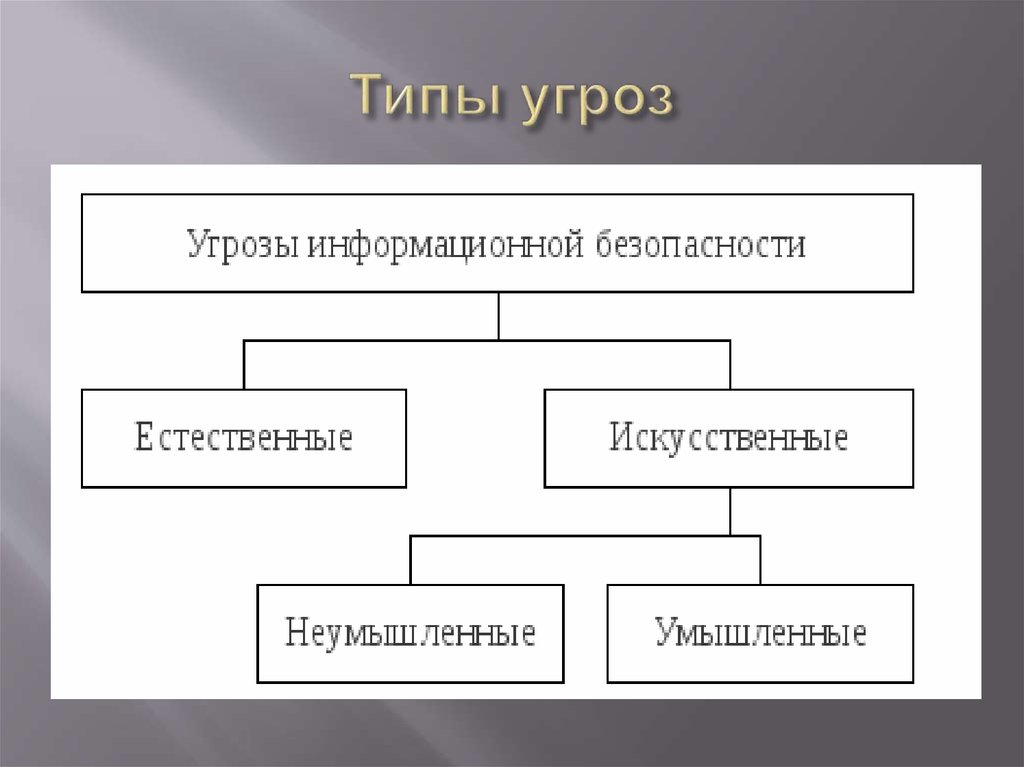

29. Типы угроз

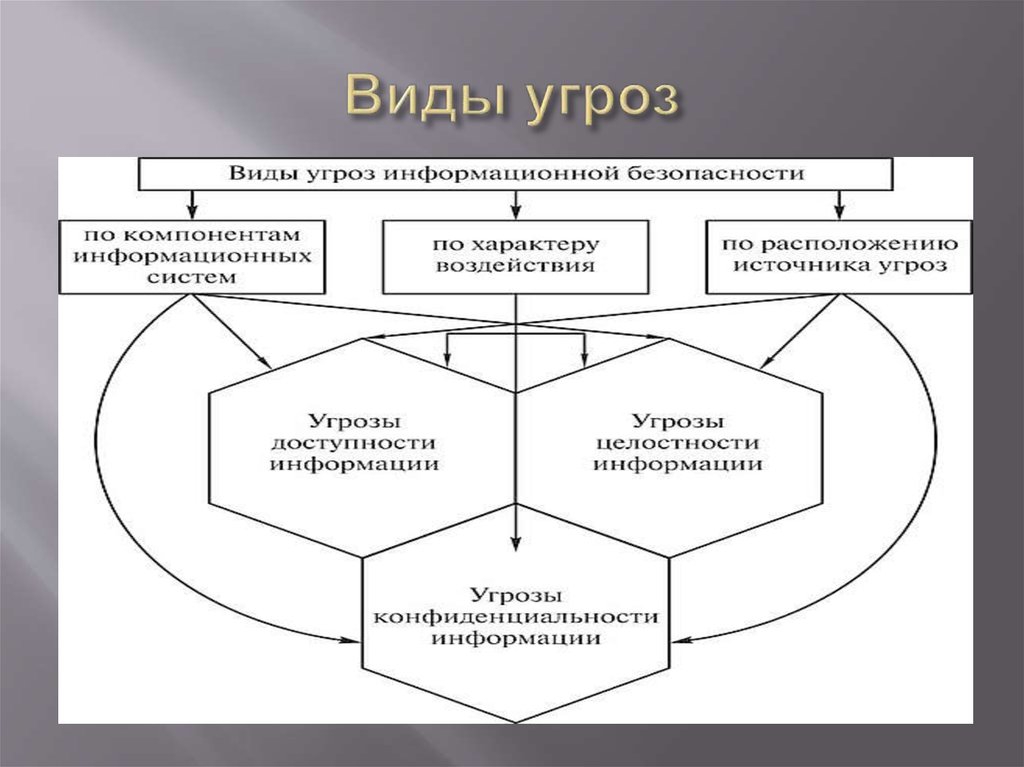

30. Виды угроз

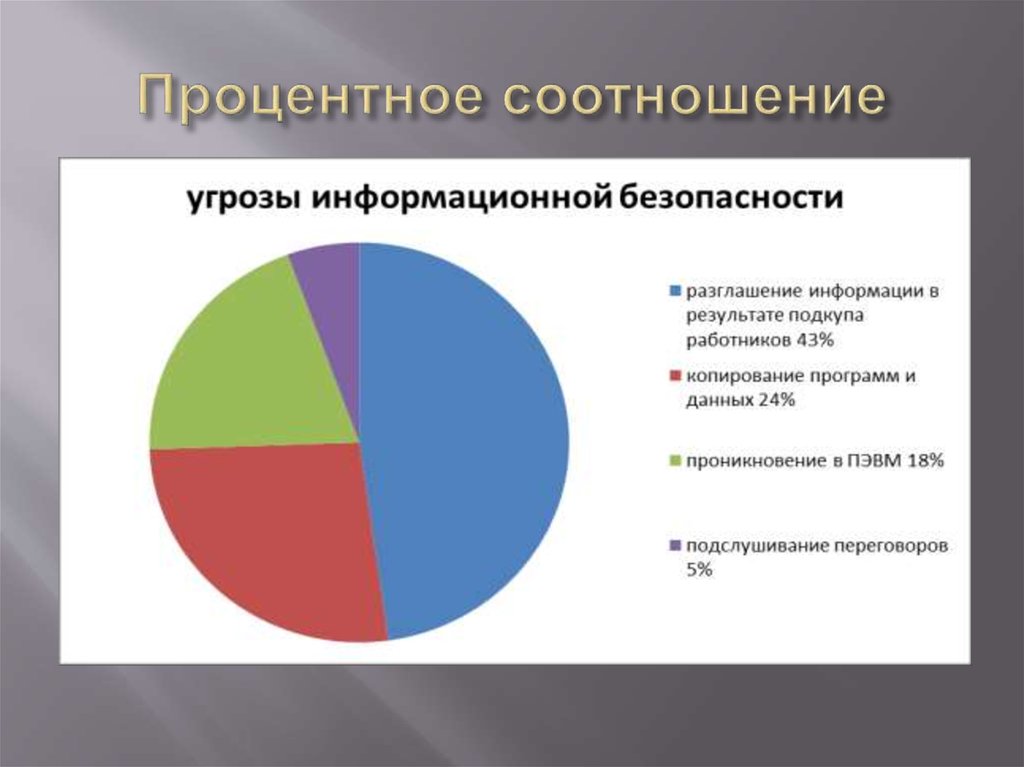

31. Процентное соотношение

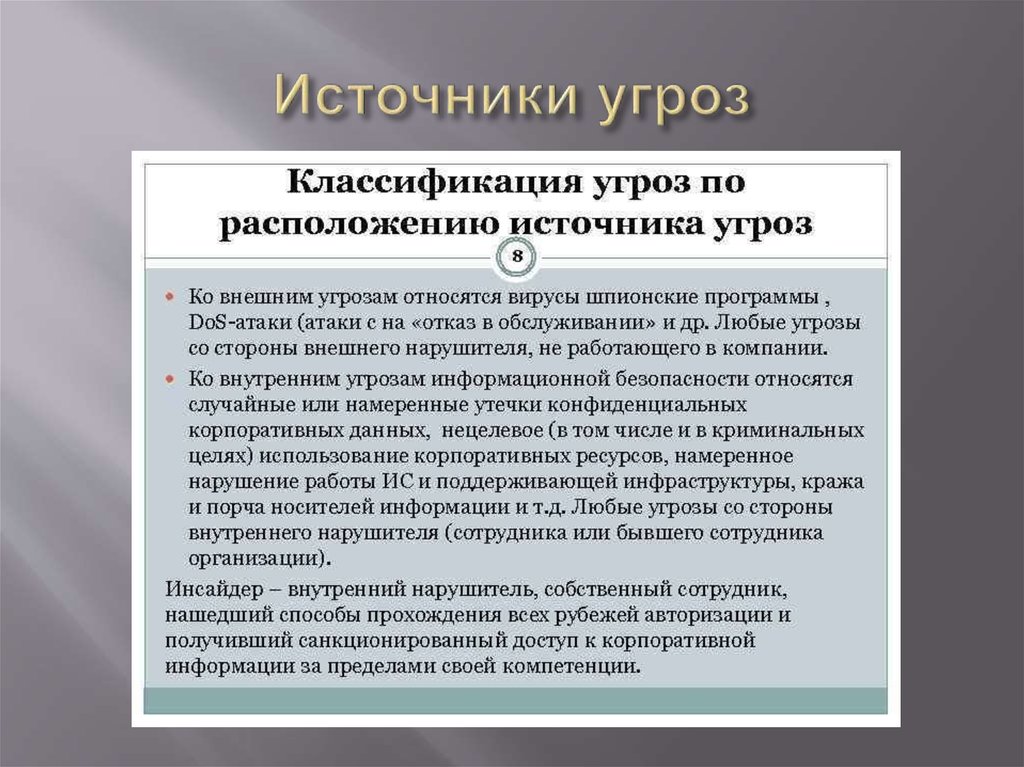

32. Источники угроз

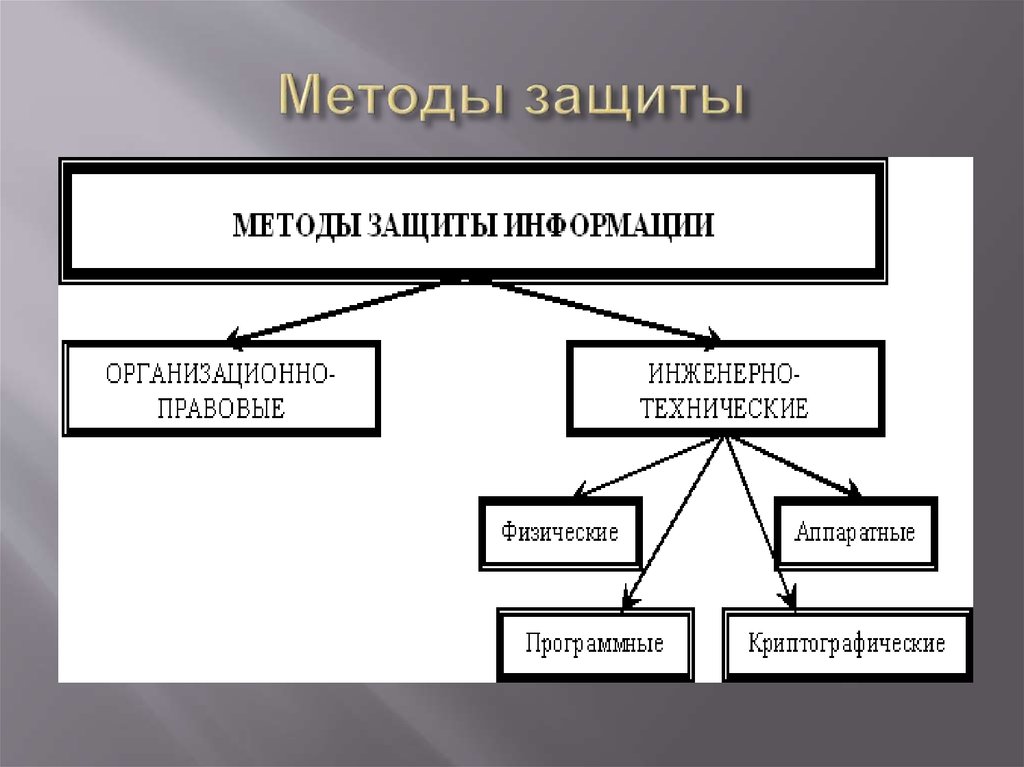

33. Методы защиты

34. Правовая защита

35. Объекты защиты

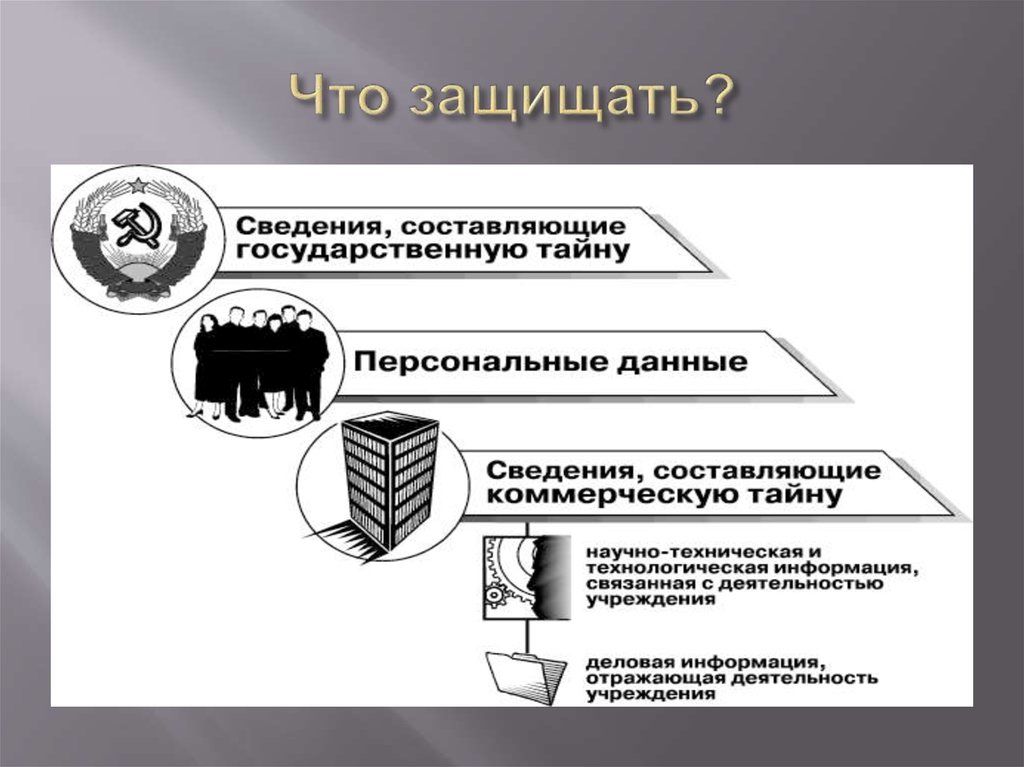

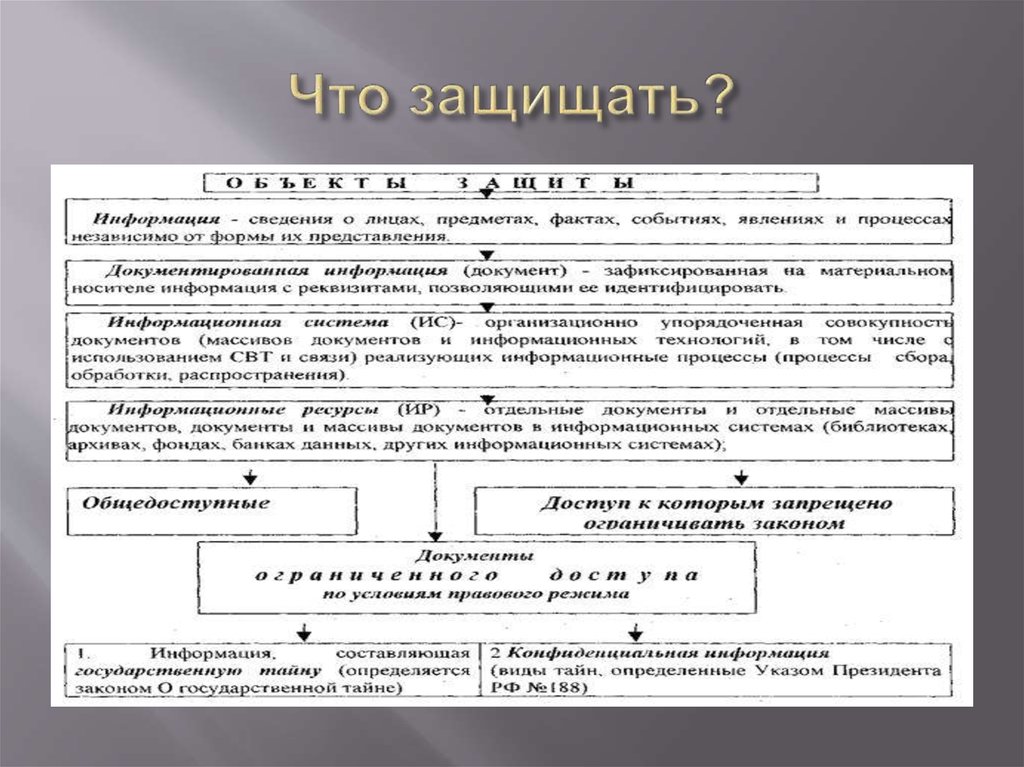

36. Что защищать?

37. Что защищать?

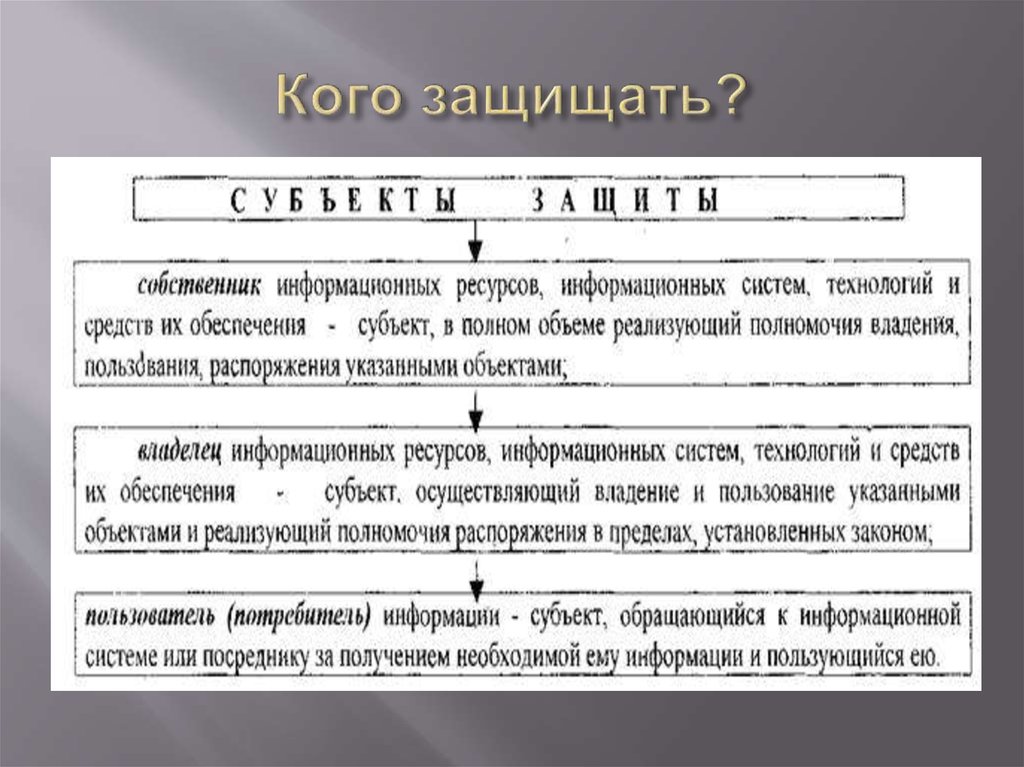

38. Кого защищать?

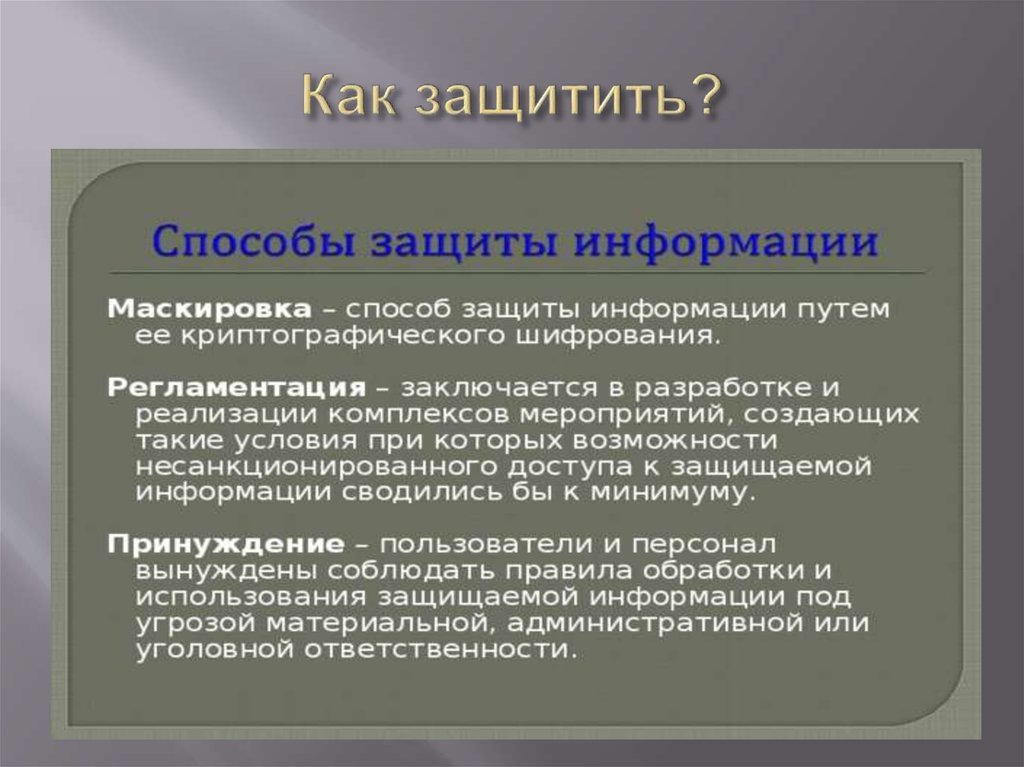

39. Как защитить?

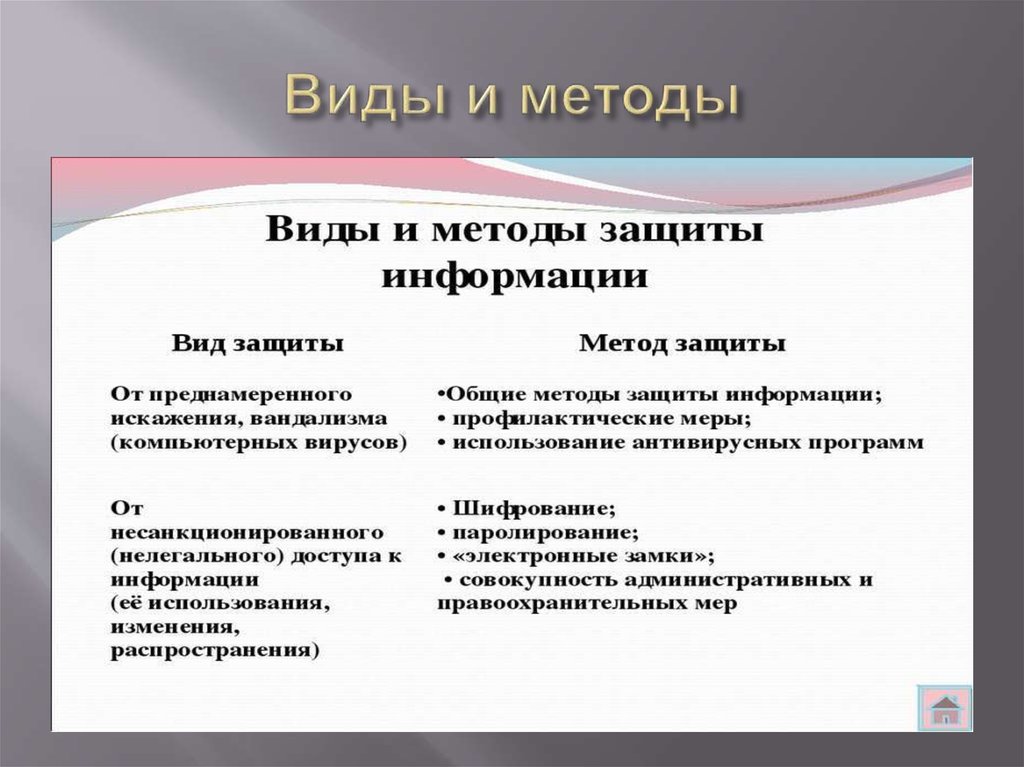

40. Виды и методы

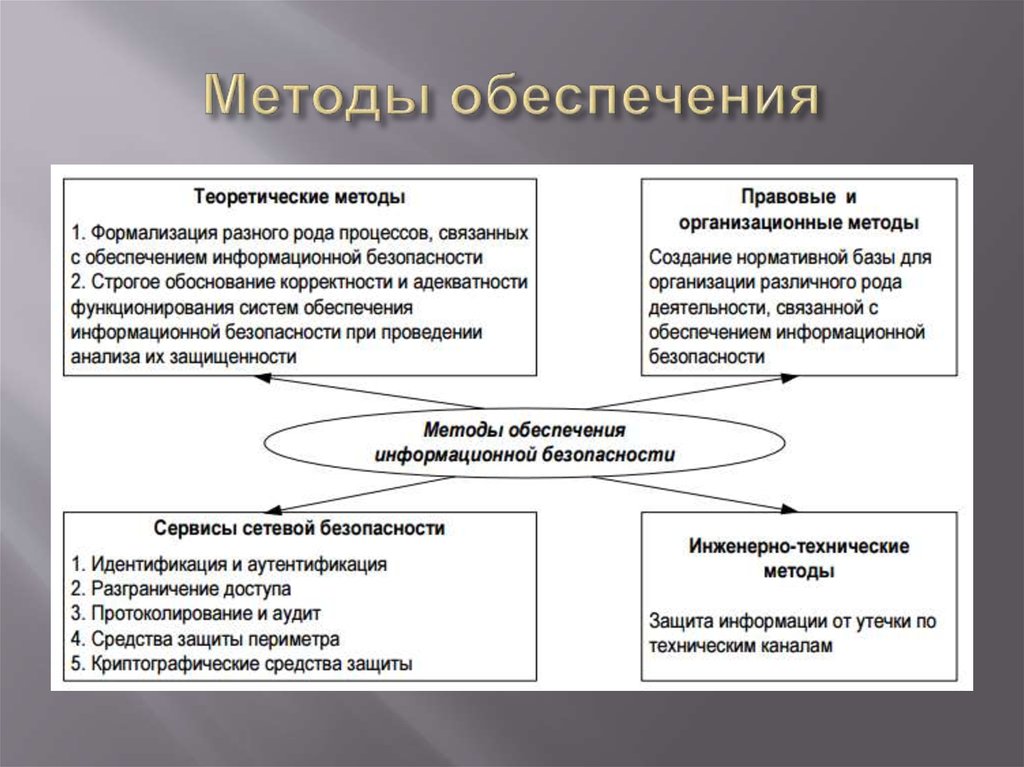

41. Методы обеспечения

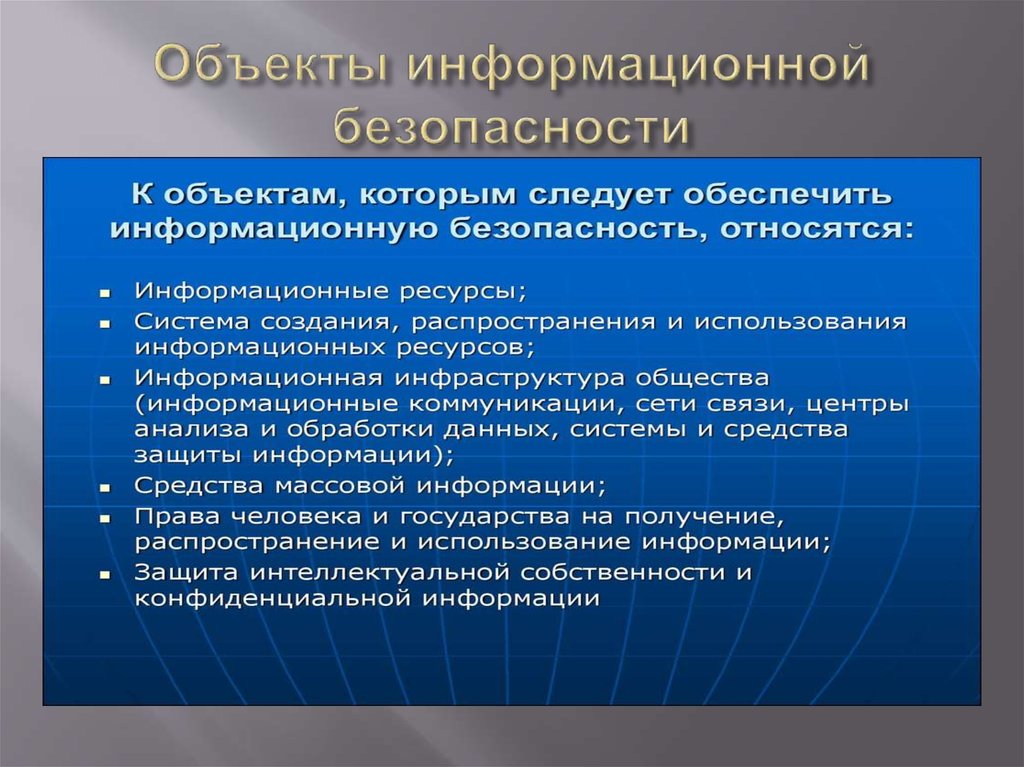

42. Объекты информационной безопасности

43. Понятия ИБ

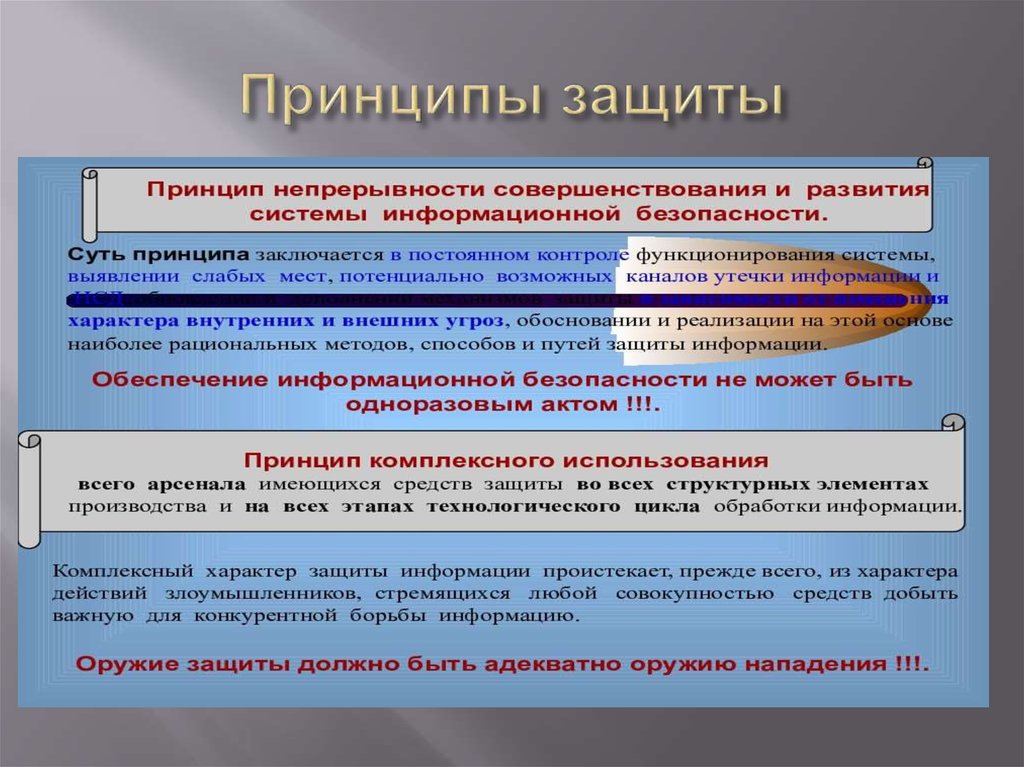

44. Принципы защиты

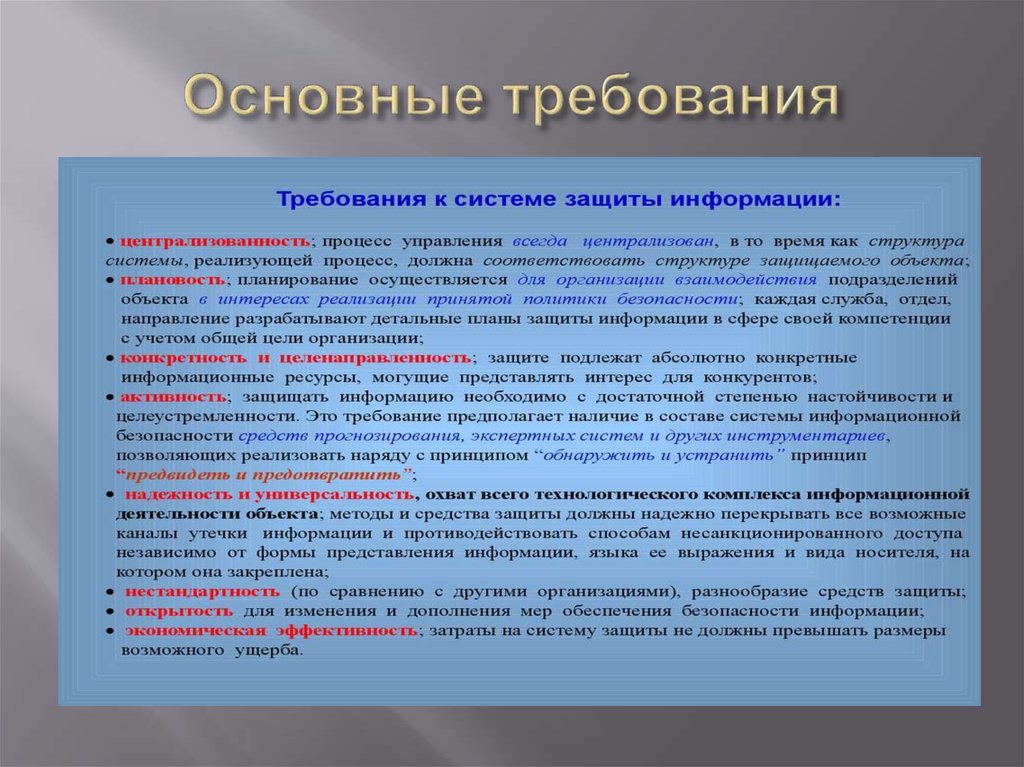

45. Основные требования

46. Моделирование ИБ

Исследованиеинформационной

безопасности существующими в науке методами

моделирования следует рассматривать как

процесс объективно обусловленный, имеющий

целью разработать научное обеспечение для

концепции информационной безопасности как

составляющей национальной безопасности и

путем внедрения новых информационных

технологий

повысить

результативность

деятельности по ее реализации.

47. Исследование операций

—применение

математических, количественных методов для

обоснования

решений

во

всех

областях

целенаправленной

человеческой

деятельности.

Исследование операций начинается тогда, когда для

обоснования решений применяется тот или другой

математический аппарат.

Цель исследования операций — предварительное

количественное обоснование оптимальных решений

с опорой на показатель эффективности. Само

принятие решения выходит за рамки исследования

операций и относится к компетенции ответственного

лица (лиц).

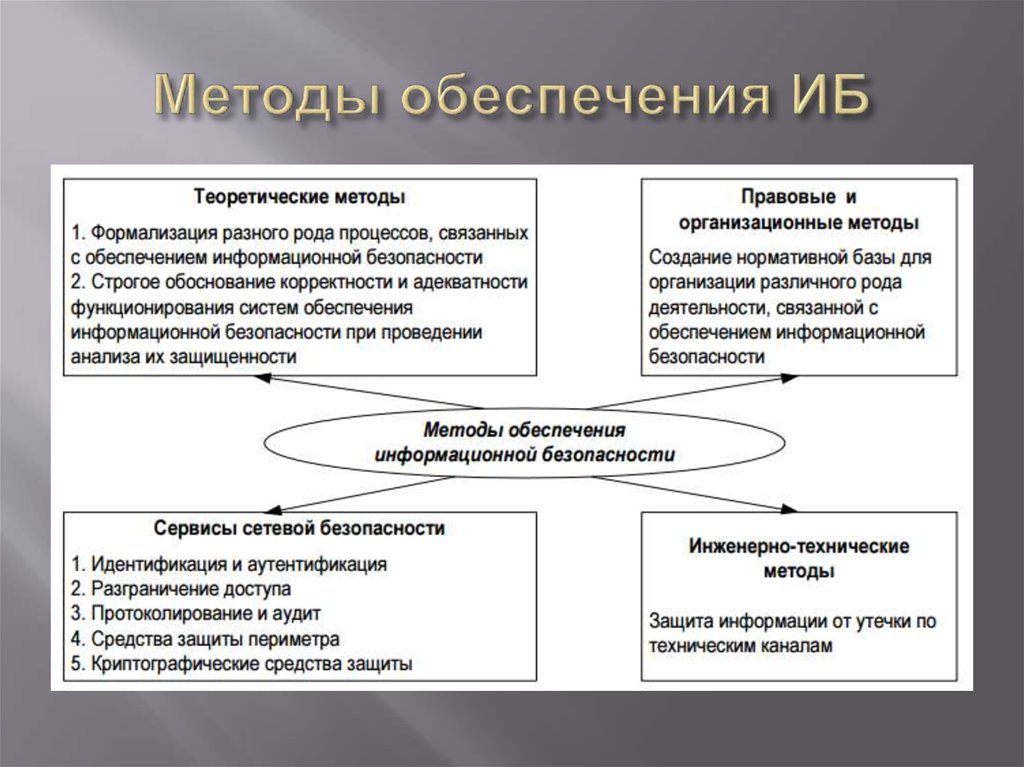

48. Методы обеспечения ИБ

49. Теория игр - один из методов определения эффективного поведения.

Обеспечение информационной безопасности спомощью теории игр.

Для выбора средства эффективной защиты от

различного рода атак можно использовать методы

теории игр. Теория игр предполагает наличие

продавца и покупателя. Взаимосвязь между ними

определяется платежной матрицей . Матричная игра,

в которой игрок взаимодействует с окружающей

средой и решает задачу определения наиболее

выгодного

варианта

поведения,

называется

статистической игрой.

Игрок в таком случае – лицо, принимающее

решение

informatics

informatics