Similar presentations:

Исследование методов и технологий защиты мобильных устройств

1. Исследование методов и технологий защиты мобильных устройств

Выполнил:Студент группы ИБС-161

Лобызов Виктор Викторович

Научный руководитель:

Доцент, к.н.

Бахрачёва Юлия Сагидулловна

2.

Цель:Выбор мобильного устройства и организация оптимальной защиты от возможных угроз.

Задачи:

1.

2.

Анализ терминологии предметной области на основе библиографического списка.

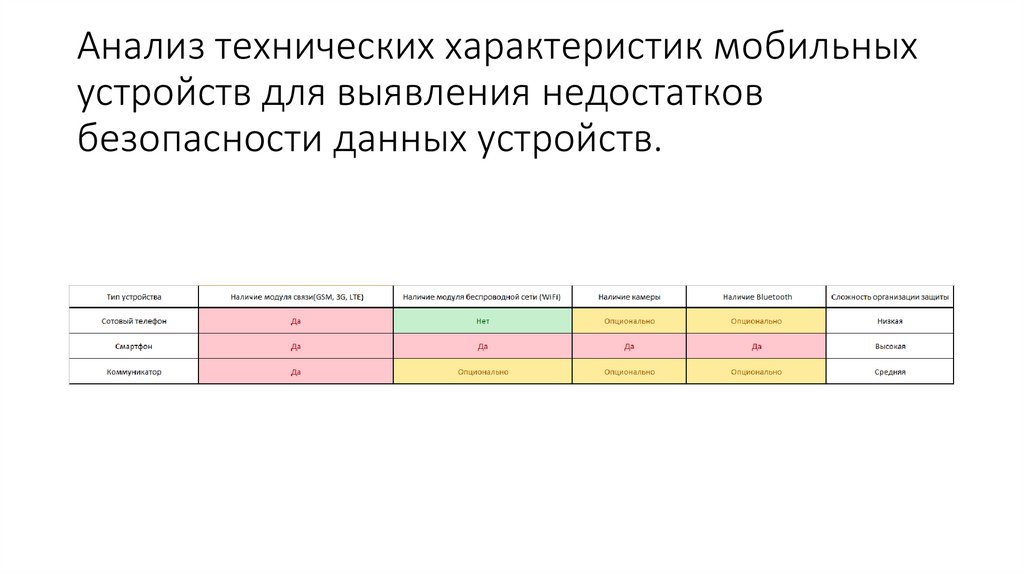

Анализ технических характеристик мобильных устройств для выявления недостатков безопасности

данных устройств.

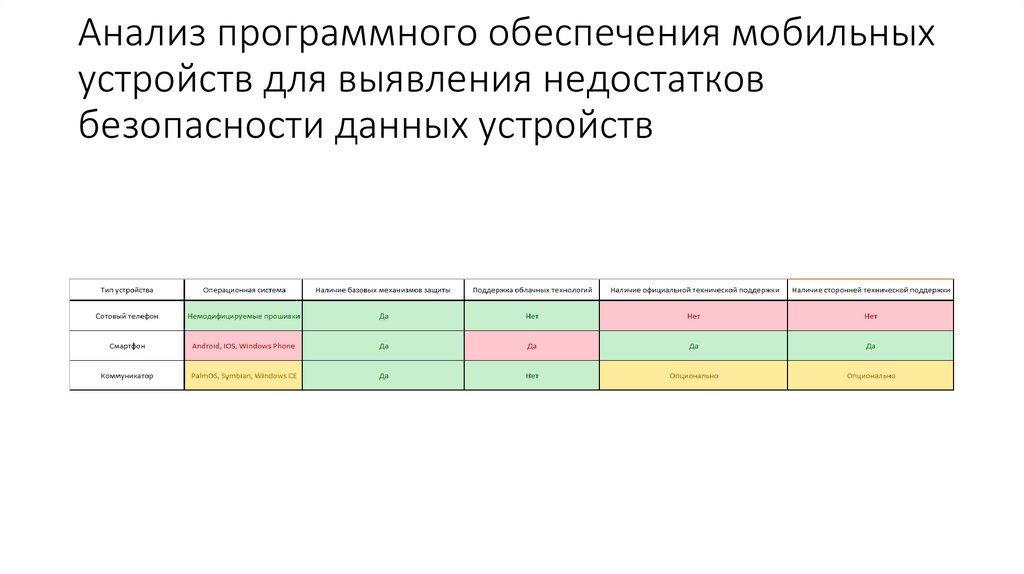

3. Анализ программного обеспечения мобильных устройств для выявления недостатков безопасности

данных устройств.

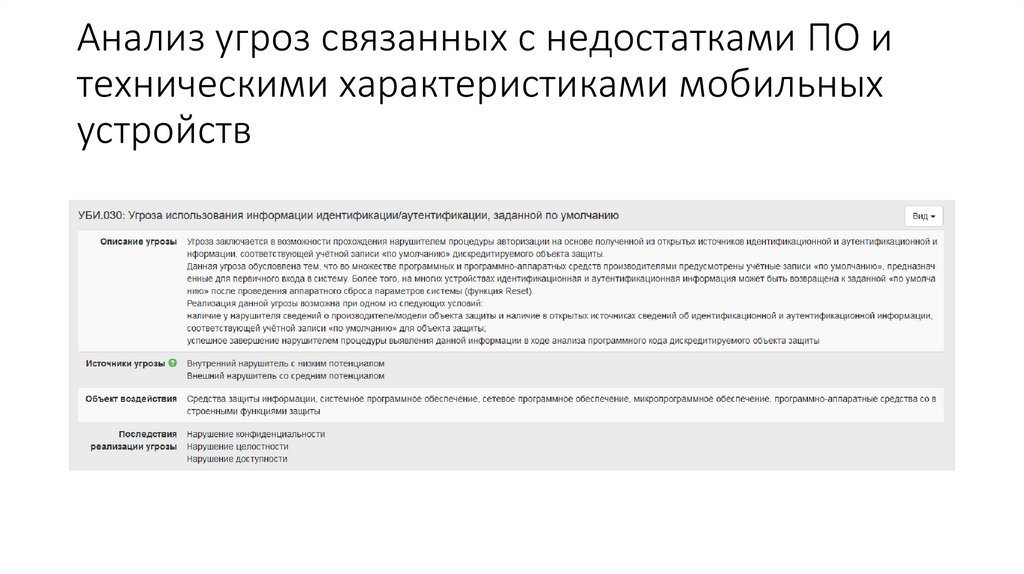

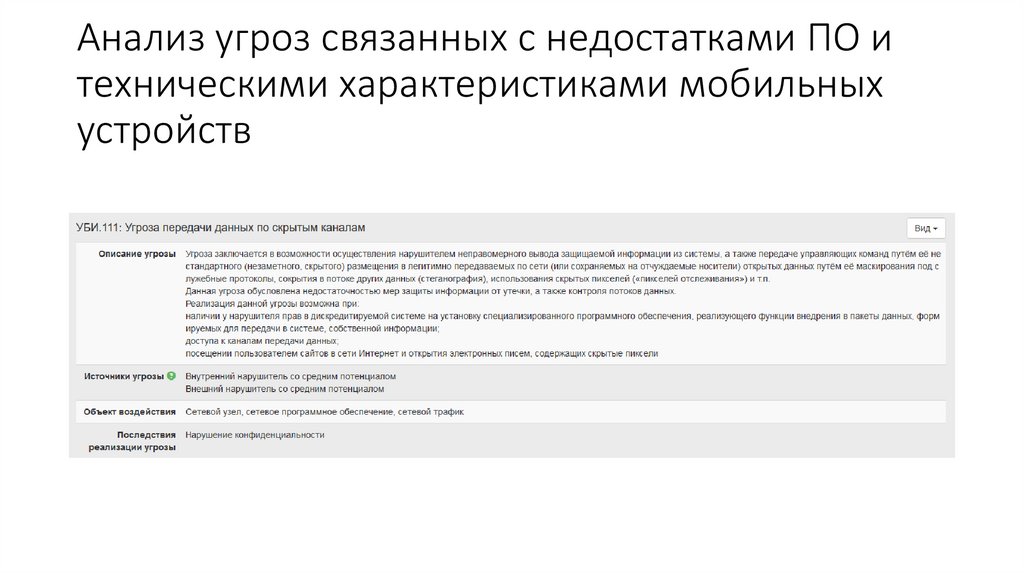

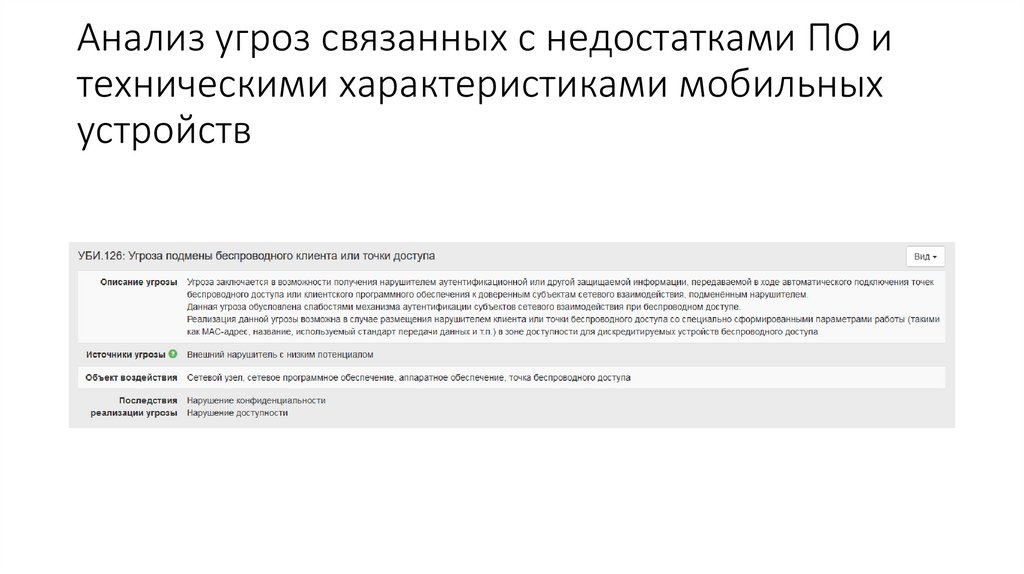

4. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных

устройств.

5. Определение критериев оценки и их возможных значений.

6. Разработка формальной модели выбора мобильного устройства и организации его защиты.

7. Определение технических средств по защите мобильного устройства.

8. Определение программных средств по защите мобильного устройства.

9. Постановка задачи проведения экспериментального исследования, определение методов

проведения экспериментальных исследований.

10. Проведение экспериментальных исследований.

11. Анализ результатов экспериментальных исследований.

3. Анализ технических характеристик мобильных устройств для выявления недостатков безопасности данных устройств.

4. Анализ программного обеспечения мобильных устройств для выявления недостатков безопасности данных устройств

5. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

6. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

7. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

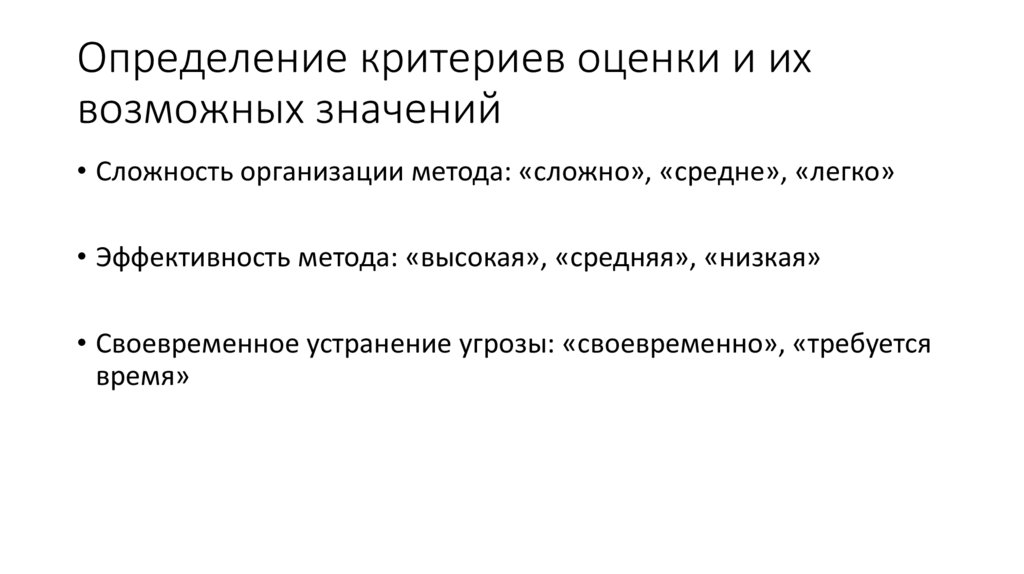

8. Определение критериев оценки и их возможных значений

• Сложность организации метода: «сложно», «средне», «легко»• Эффективность метода: «высокая», «средняя», «низкая»

• Своевременное устранение угрозы: «своевременно», «требуется

время»

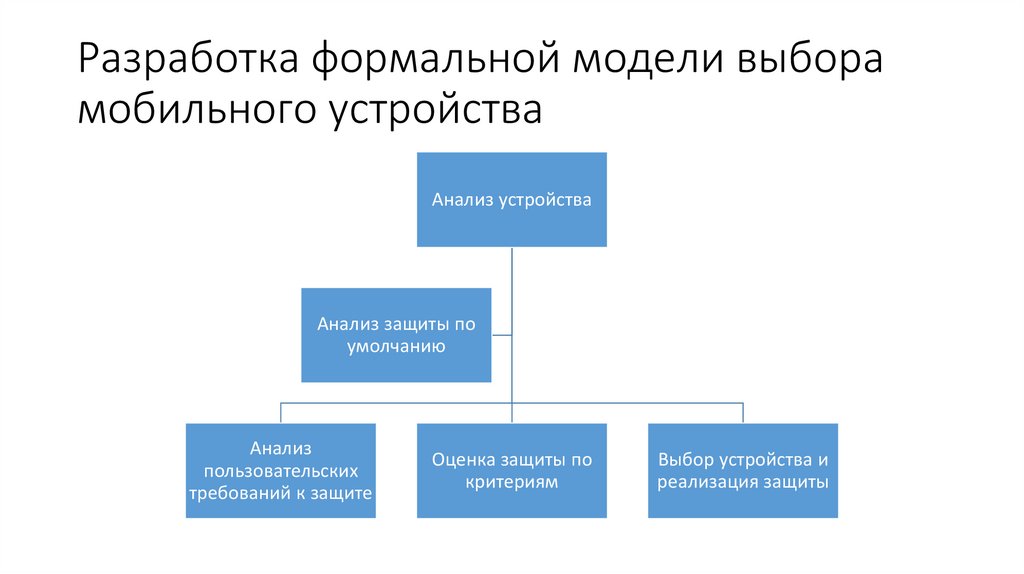

9. Разработка формальной модели выбора мобильного устройства

Анализ устройстваАнализ защиты по

умолчанию

Анализ

пользовательских

требований к защите

Оценка защиты по

критериям

Выбор устройства и

реализация защиты

10. Список используемых источников

1.2.

3.

4.

5.

6.

7.

8.

Определение «Мобильное устройство»:

https://ru.wikipedia.org/wiki/Мобильное_устройство

Определение «Смартфон»:

https://ru.wikipedia.org/wiki/Смартфон

Определение «iOS»:

https://ru.wikipedia.org/wiki/IOS

Определение «Android»:

https://ru.wikipedia.org/wiki/Android

Открытое программное обеспечение(open-source software):

https://ru.wikipedia.org/wiki/Открытое_программное_обеспечение

Защита личных данных на Android:

https://habr.com/ru/post/379107/

Определение «GSM»:

https://ru.wikipedia.org/wiki/GSM

OpenBTS – Первое знакомство:

https://habr.com/ru/post/259733/

11. Список используемых источников

8.9.

10.

11.

12.

13.

14.

Мобильные телефоны для/против спецслужб:

https://habr.com/ru/company/neuronspace/blog/264235/

Прослушивание мобильных телефонов и их защита:

https://habr.com/ru/post/238923/

Анализ трафика GSM сетей в Wireshark:

https://habr.com/ru/company/pentestit/blog/332778/

Про мобильную приватность и Open Source:

https://habr.com/ru/post/440280/

Как защитить смартфон от прослушивания и слежки? Советы хакеров и экспертов по

безопасности:

https://www.macdigger.ru/news/post/kak-zashhitit-smartfon-ot-proslushivaniya-i-slezhkisovety-xakerov-i-ekspertov-po-bezopasnosti

Безопасность мобильного интернета изнутри и снаружи:

https://habr.com/ru/company/pt/blog/188574/

Эксплуатация концептуальных недостатков беспроводных сетей:

https://habr.com/ru/post/225059/

12. Список используемых источников

15. Атака со смартфона: знакомимся с Kali NetHunter:https://xakep.ru/2015/04/07/195-kalinethunter/

16. Антивирусы:

https://xakep.ru/2013/10/11/61408/

17. Безопасный смартфон. Защита:

https://www.youtube.com/SunandreaS

18. Replicant:

https://ru.wikipedia.org/wiki/Replicant

19. LineageOS:

https://ru.wikipedia.org/wiki/LineageOS

20. Безопасноть iOS:

https://www.securitylab.ru/contest/428454.php

electronics

electronics