Similar presentations:

Address Resolution Protocol. Работа ARP

1. Address Resolution Protocol

2.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

3.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

4.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

5. Работа ARP

Хост отправляет широковещательный (broadcast) запрос:“ Какой MAC-адрес имеет 10.109.11.67? Ответьте на 10.109.11.32 - 8A:5F:3C:23:45:13 ”

Хост, у которого IP-адрес 10.109.11.67 отвечает:

“ Мой IP+MAC 10.109.11.67 – 8A:5F:3C:23:45:56 ответ отправляю на 8A:5F:3C:23:45:13 ”

Broadcast довольно затратные (время/ресурс).

ARP ответы кэшируются (ARP-cache).

Хост обновляет кэш-таблицу, если получает ARP-broadcast.

6.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

7. Визуальная работа ARP

8.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

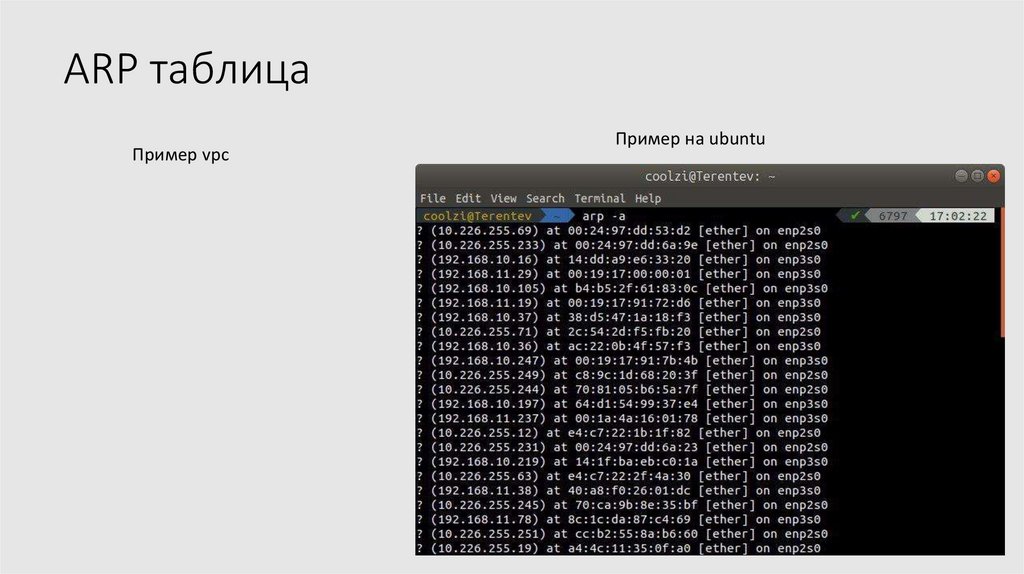

9. ARP таблица

Протокол имеет ARP-таблицу, в которой хранятся пары адресов (IP == MAC) с цельюуменьшения количества посылаемых запросов, следовательно, экономии трафика и

ресурсов.

Слева – IP-адреса, справа – MAC-адреса.

10. ARP таблица

Пример vpcПример на ubuntu

11.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

12. Структура пакета

Ниже показана структура пакета, используемого в запросах и ответах ARP.В сетях Ethernet в этих пакетах используется EtherType 0x0806, и запросы рассылаются на

широковещательный MAC-адрес — FF:FF:FF:FF:FF:FF.

13.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

14.

BROADCAST STORM15.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

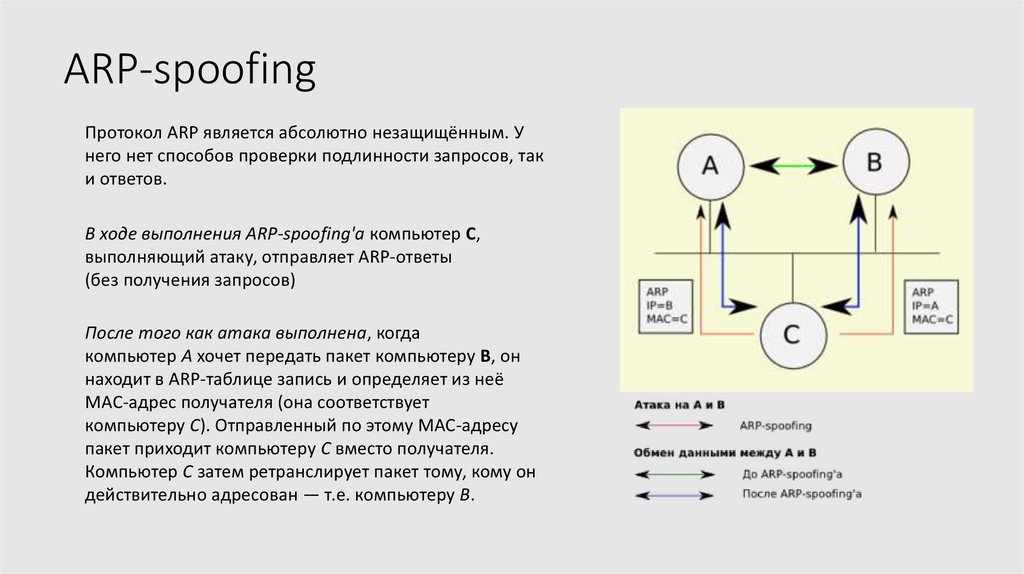

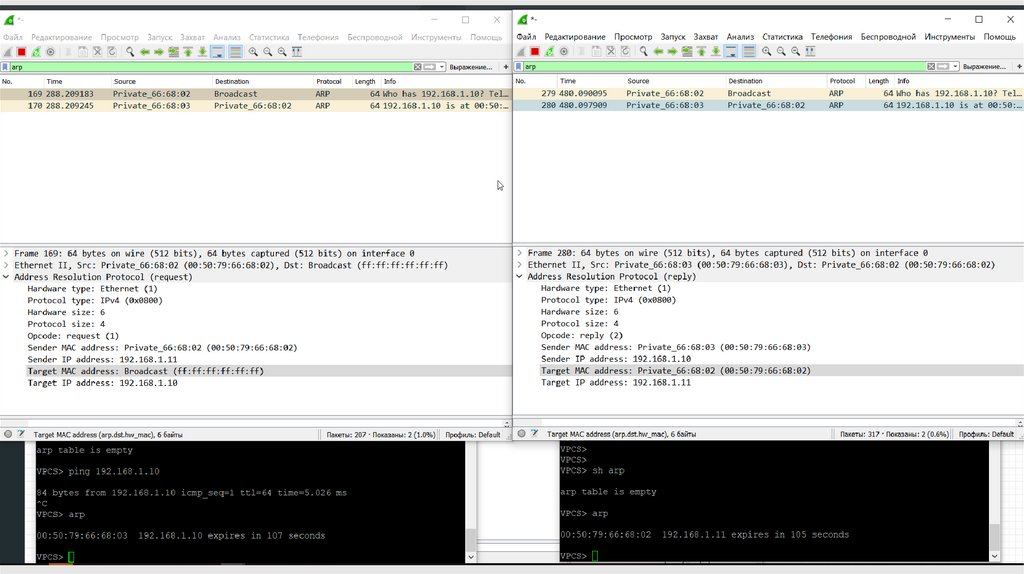

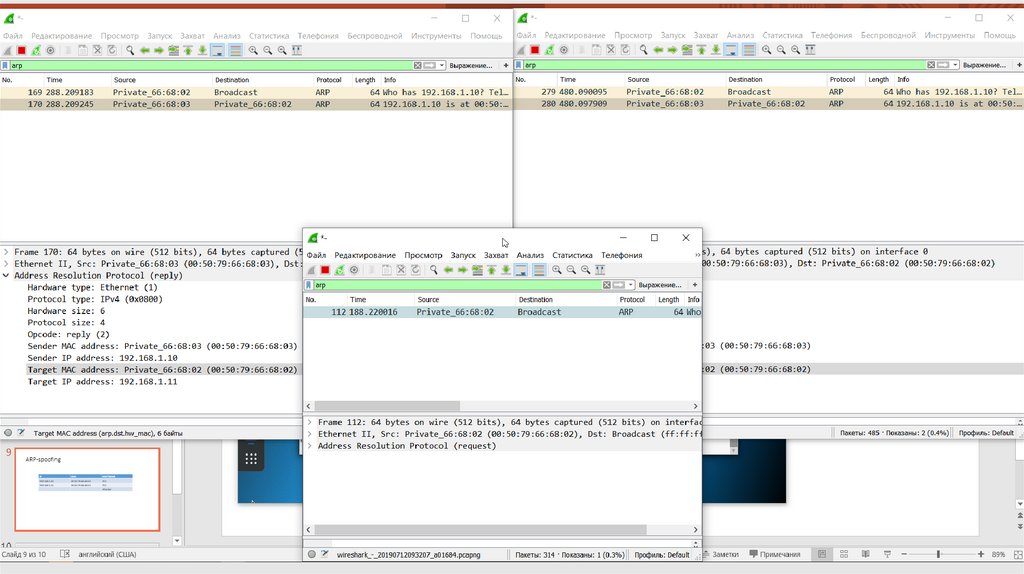

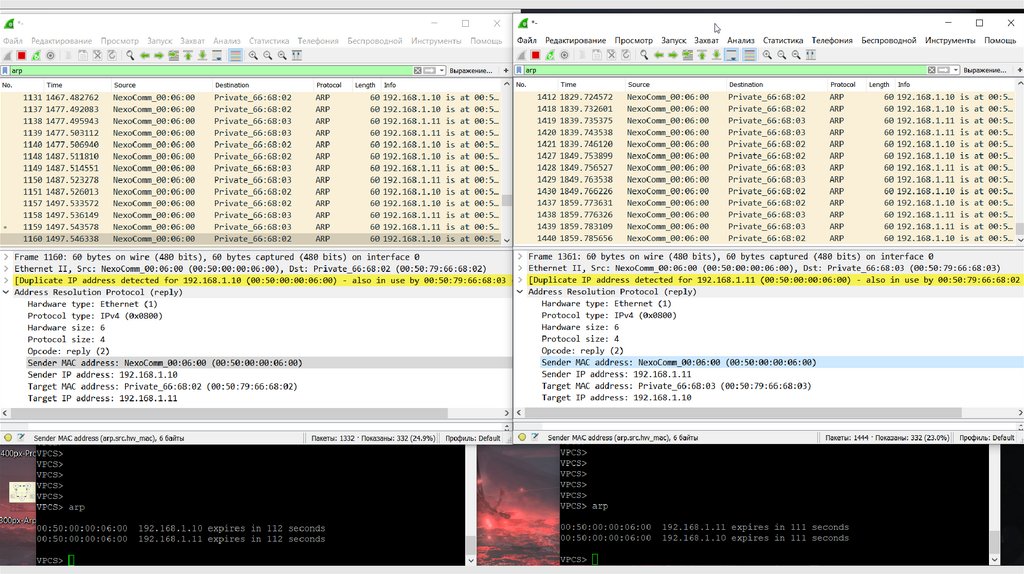

16. ARP-spoofing

Протокол ARP является абсолютно незащищённым. Унего нет способов проверки подлинности запросов, так

и ответов.

В ходе выполнения ARP-spoofing'а компьютер C,

выполняющий атаку, отправляет ARP-ответы

(без получения запросов)

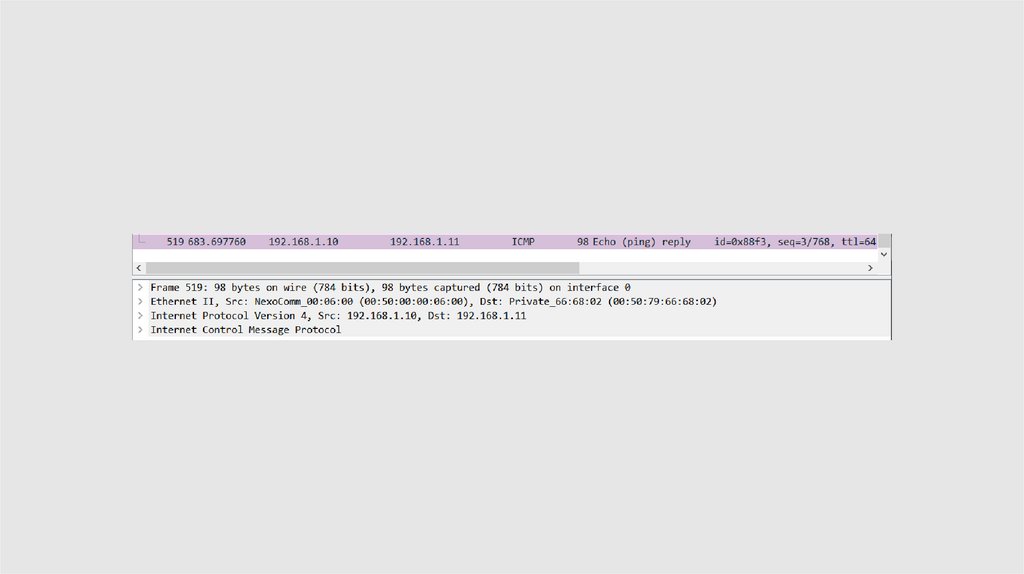

После того как атака выполнена, когда

компьютер A хочет передать пакет компьютеру B, он

находит в ARP-таблице запись и определяет из неё

MAC-адрес получателя (она соответствует

компьютеру C). Отправленный по этому MAC-адресу

пакет приходит компьютеру C вместо получателя.

Компьютер C затем ретранслирует пакет тому, кому он

действительно адресован — т.е. компьютеру B.

17.

ARP-spoofingIP

MAC

HOSTNAME

192.168.1.10

00:50:79:66:68:03

PC1

192.168.1.11

00:50:79:66:68:02

PC2

192.168.1.50

00:50:00:00:06:00

Attacker

18.

19.

20.

21.

22.

• ARP1. Описание протокола

2. Для чего это нужно

3. Механизм работы

1. Алгоритм

2. Графически

3. ARP таблица

4. Структура пакета

4. Недостатки

1. Петля

2. ARP-spoofing

5. Proxy ARP

23.

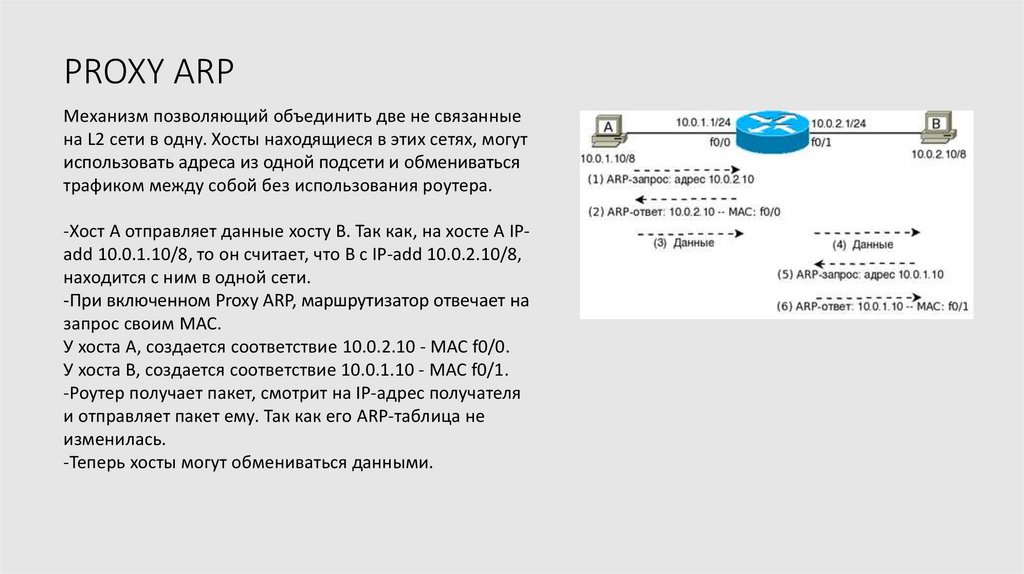

PROXY ARPМеханизм позволяющий объединить две не связанные

на L2 сети в одну. Хосты находящиеся в этих сетях, могут

использовать адреса из одной подсети и обмениваться

трафиком между собой без использования роутера.

-Хост A отправляет данные хосту B. Так как, на хосте A IPadd 10.0.1.10/8, то он считает, что B с IP-add 10.0.2.10/8,

находится с ним в одной сети.

-При включенном Proxy ARP, маршрутизатор отвечает на

запрос своим MAC.

У хоста A, создается соответствие 10.0.2.10 - MAC f0/0.

У хоста B, создается соответствие 10.0.1.10 - MAC f0/1.

-Роутер получает пакет, смотрит на IP-адрес получателя

и отправляет пакет ему. Так как его ARP-таблица не

изменилась.

-Теперь хосты могут обмениваться данными.

internet

internet