Similar presentations:

Киберэтика. Понятие и основные положения киберэтики. Правила безопасного поведения в Интернете

1. Алиханова В. Сысоев М.

АЛИХАНОВА В.СЫСОЕВ М.

2. Вопросы доклада

ВОПРОСЫ ДОКЛАДАПонятие и основные положения

киберэтики

Правила безопасного поведения в

Интернете

Основные проблемы киберэтики

Общая характеристика кибербуллинга

3. КИБЕРЭТИКА – РАЗНОВИДНОСТЬ ЭТИКИ

КИБЕРЭТИКА В УЗКОМ И ШИРОКОМ СМЫСЛЕЭТИКА

ПОЛЬЗОВАТЕЛЕЙ

КИБЕРЭТИКА

Кв. 1

Кв. 2

Кв. 3

КОМПЬЮТЕРНАЯ

ЭТИКА

ИНФОРМАЦИОННАЯ

ЭТИКА

Кв. 4

4. Киберэтика – два определения

КИБЕРЭТИКА – ДВА ОПРЕДЕЛЕНИЯобласть этики, относящаяся к

компьютерам, охватывающая поведение

пользователей, то, на что

запрограммированы компьютеры, и

каким образом это влияет на отдельных

людей и общество в целом.

совокупность правил поведения в сети.

5. Кодексы этики в интернете

КОДЕКСЫ ЭТИКИ В ИНТЕРНЕТЕRFC 1087 создан в январе 1989

года Советом по архитектуре Интернета;

Кодекс справедливого использования

информации базируется на пяти

принципах, подчёркивающих требования

к системам учёта. Эти требования были

введены Министерством здравоохранения

и социальных служб США в 1973 году.

6. КОДЕКСЫ ЭТИКИ В ИНТЕРНЕТЕ

Кодекс нравственного ипрофессионального поведения от ACM

(Association fir Computing Machinery);

Кодекс Американской Психоло-гической

Ассоциации (АРА);

Этический кодекс (ISC)2 и др.

7.

Исследования, которые были проведены вкалифорнийском городе Сан-Диего,

продемонстрировали, что студенты

университетов с готовностью идут на ложь

в Интернете, получая при это весьма

незначительную выгоду.

8.

Исследования показали:на процесс нравственного выбора в ИТ-среде

влияют различные комбинации юридических и

профессиональных факторов или факторов,

относящихся к сфере личных убеждений

(религиозные, нравственные ценности, опыт) и

социальному окружению.

9.

Исследователи Энг и Ло показали в своей работе:отношение к незаконному копированию ПО

определяется тремя факторами: субъективно

воспринимаемым личным выигрышем

(например, социальное приятие, возврат

долга, благосклонность), альтруизмом и

субъективно воспринимаемыми

негативными последствиями – если опустить

вопрос о незаконности этого действия.

10. Методы защиты от вредоносных программ:

МЕТОДЫ ЗАЩИТЫ ОТ ВРЕДОНОСНЫХПРОГРАММ:

Современные операционные системы, имеющие

серьёзный уровень защиты от вредоносных

программ;

Патчи и другие обновления своей операционной

системы;

Антивирусные программные продукты известных

производителей, с автоматическим обновлением

баз;

Ограничение физического доступ к компьютеру

для посторонних лиц;

Не следует открывать компьютерные файлы,

полученные из ненадёжных источников.

11. БЕЗОПАСНАЯ работА в сетях Wi-fI:

БЕЗОПАСНАЯ РАБОТА В СЕТЯХ WI-FI:Не передавайте свою личную информацию через общедоступные

Wi-Fi сети;

Используйте и обновляйте антивирусные программы и

брандмауер;

При использовании Wi-Fi отключите функцию «Общий доступ к

файлам и принтерам». Данная функция закрыта по умолчанию,

однако некоторые пользователи активируют её для удобства

использования в работе или учебе;

Не используйте публичный WI-FI для передачи личных данных,

например для выхода в социальные сети или в электронную почту;

Используйте только защищенное соединение через HTTPS, а не

НТТР, т.е. при наборе веб-адреса вводи именно «https://»;

В мобильном телефоне отключите функцию «Подключение к Wi-Fi

автоматически». Не допускай автоматического подключения

устройства к сетям Wi-FI;

12. БЕЗОПАСНОСТЬ В СОЦИАЛЬНЫХ СЕТЯХ:

Ограничение списка друзей, где не должно быть случайных инезнакомых людей;

Защищайте свою частную жизнь.

Защищай свою репутацию.

При общении с людьми, которых не знаете, не используйте свое

реальное имя и другую личную информации: имя, место

жительства, место учебы и прочее;

Избегай размещения фотографий в Интернете, где ты

изображен на местности, по которой можно определить твое

местоположение;

При регистрации в социальной сети необходимо использовать

сложные пароли, состоящие из букв и цифр и с количеством

знаков не менее 8;

Для социальной сети, почты и других сайтов необходимо

использовать разные пароли.

13. Электронные деньги:

ЭЛЕКТРОННЫЕ ДЕНЬГИ:Привяжи к счету мобильный телефон.;

Используй одноразовые пароли.;

Выбери сложный пароль.;

Не вводи свои личные данные на сайтах,

которым не доверяешь.

14. Безопасность электронной почты

БЕЗОПАСНОСТЬ ЭЛЕКТРОННОЙ ПОЧТЫНадо выбрать правильный почтовый сервис. В интернете есть

огромный выбор бесплатных почтовых сервисов, однако

лучше доверять тем, кого знаешь и кто первый в рейтинге;

Не указывай в личной почте личную информацию.

Используй двухэтапную авторизацию;

Выбери сложный пароль;

Если есть возможность написать самому свой личный вопрос,

используй эту возможность;

Используй несколько почтовых ящиков с разными паролями;

Не открывай файлы и другие вложения в письмах даже если

они пришли от твоих друзей;

После окончания работы необходимо выходить из аккаунта.

15. БЕЗОПАСНОСТЬ ПРИ РАБОТЕ С АККАУНТОМ:

Следи за своим аккаунтом и блокируй егопри необходимости;

Используй безопасные веб-сайты;

Используй сложные и разные пароли;

Если тебя взломали, то необходимо

предупредить всех своих знакомых, которые

добавлены у тебя в друзьях;

Установи надежный пароль (PIN) на

мобильный телефон;

Отключи сохранение пароля в браузере;

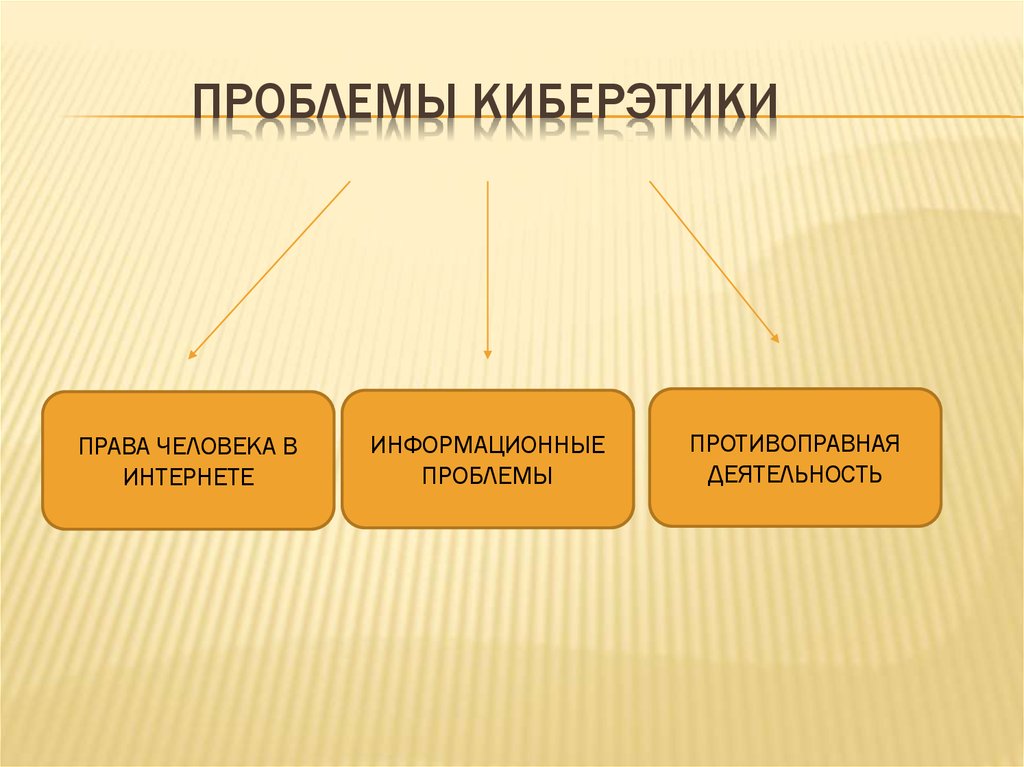

16. ПРОБЛЕМЫ КИБЕРЭТИКИ

ПРАВА ЧЕЛОВЕКА ВИНТЕРНЕТЕ

ИНФОРМАЦИОННЫЕ

ПРОБЛЕМЫ

ПРОТИВОПРАВНАЯ

ДЕЯТЕЛЬНОСТЬ

17. СОБЛЮДЕНИЕ ПРАВ ЧЕЛОВЕКА В СЕТИ:

Свобода информации, как отражениепроблемы свободы слова;

Проблемы сексуальности и порнографии;

Проблемы интернет-безопасности;

Сбор личных данных и их охрана;

Конфиденциальность и ответственность.

Проблема законности пиринговых (P2P)

сетей.

18. СОБЛЮДЕНИЕ ПРАВ ЧЕЛОВЕКА В СЕТИ:

Цифровые права как продолжение прававне интернета;

Право собственности в интернете;

Интеллектуальная собственность (оборот,

охрана)

Защита авторских прав;

Проблема права собственности на вещи в

интернете.

19. ИНФОРМАЦИОННЫЕ ПРОБЛЕМЫ:

Проблемы доступности интернета(цифровые барьеры);

Проблемы точности информации;

Проблемы цензурирования;

Проблемы фильтрации;

Проблемы технологий защиты данных и

безопасности;

Флуд, флейм, оффтоп (проблема чистоты

информации и общения).

20. ПРОТИВОПРАВНАЯ ДЕЯТЕЛЬНОСТЬ В СЕТИ:

Кибербуллинг (интернет-травля);Киберсталкинг (преследование, системная

клевета);

Сетевой экстремизм и терроризм;

Киберсквоттинг;

Пиратство и плагиат;

Кардинг;

Фишинг;

Троллинг;

Спаминг.

21. КИБЕРБУЛЛИНГ

обычно проявляется в отправке жертвесообщений с угрозами или публикации

унижающих достоинство жертвы фотографий и

видео в социальных сетях или даже в создании

поддельных веб-сайтов с унижающей жертву

информацией.

22. МЕСТО ДЕЙСТВИЯ КИБЕРБУЛЛИНГА:

Через информационно-коммуникационныеканалы и средства в сети Интернет;

посредством электронной почты, программ

для мгновенного обмена сообщениями в

социальных сетях;

через размещения на видеохостингах

непристойных видеоматериалов;

посредством мобильного телефона

(например, с помощью SMS-сообщений или

надоедливых звонков).

23. Формы травли по ненси виллард:

ФОРМЫ ТРАВЛИ ПО НЕНСИ ВИЛЛАРД:Оскорбление (англ. Flaming)

Домогательство (англ. Harassment).

Очернение и распространение слухов (англ. Denigration).

Использование фиктивного имени (англ. Impersonation).

Публичное разглашение личной

информации (англ. Outing and Trickery).

Социальная изоляция (англ. Exclusion).

Продолжительное домогательство

преследование(англ. Cyberstalking).

Открытая угроза физической

расправы (англ. Cyberthreats).

24. отличия от оффлайн-травли:

ОТЛИЧИЯ ОТ ОФФЛАЙН-ТРАВЛИ:Круглосуточное вмешательство в личную жизнь.

Травля не имеет временного или географического

ограничения. Нападки не заканчивается после

школы или рабочего дня.

Неограниченность аудитории, быстрота

распространения информации. Сообщения или

изображения, пересылаемые электронными

техническими средствами, очень трудно

контролировать, как только они оказались

онлайн.

Анонимность преследователя.

25. Способы борьбы в сети:

СПОСОБЫ БОРЬБЫ В СЕТИ:Заблокировать учетные записи агрессоров;

Сообщать о фактах кибербуллинга провайдерам

услуг;

Индивидуальная защита с помощью мер

безопасности и специальных программ.

Однако самыми

эффективными

вариантами остаются

внесетевые.

26. ПРИМЕРЫ СИТУАЦИЙ:

Ситуация с запретом Telegram;Криптовалюты;

Китайский firewall;

Концепция свободного интернета;

Darknet – и есть свободный интернет или это

ответ на запретительные меры?

internet

internet