Similar presentations:

Анализ моделей в контексте потребностей вашей организации

1.

Анализ моделей в контекстепотребностей вашей организации

2.

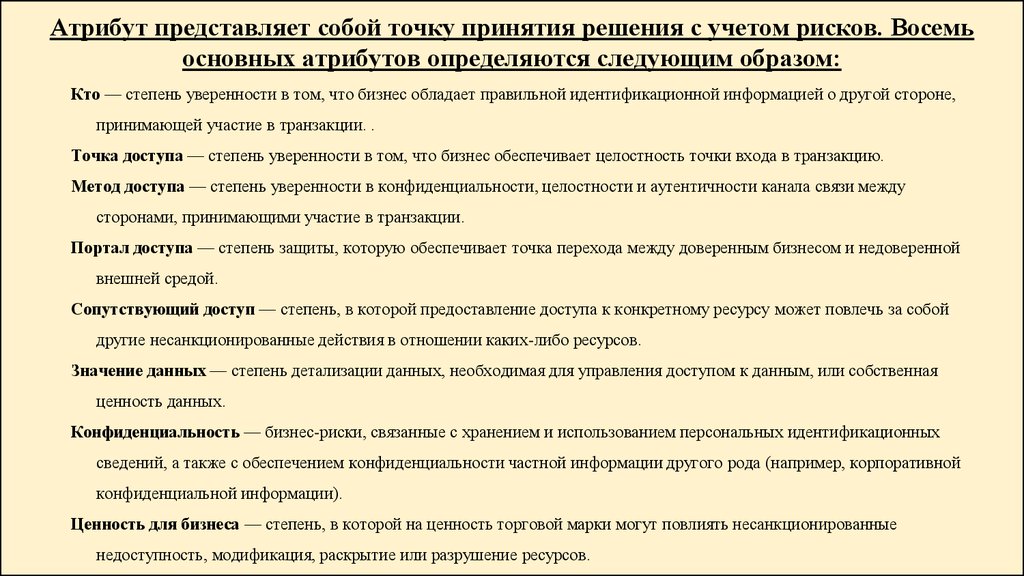

Атрибут представляет собой точку принятия решения с учетом рисков. Восемьосновных атрибутов определяются следующим образом:

Кто — степень уверенности в том, что бизнес обладает правильной идентификационной информацией о другой стороне,

принимающей участие в транзакции. .

Точка доступа — степень уверенности в том, что бизнес обеспечивает целостность точки входа в транзакцию.

Метод доступа — степень уверенности в конфиденциальности, целостности и аутентичности канала связи между

сторонами, принимающими участие в транзакции.

Портал доступа — степень защиты, которую обеспечивает точка перехода между доверенным бизнесом и недоверенной

внешней средой.

Сопутствующий доступ — степень, в которой предоставление доступа к конкретному ресурсу может повлечь за собой

другие несанкционированные действия в отношении каких-либо ресурсов.

Значение данных — степень детализации данных, необходимая для управления доступом к данным, или собственная

ценность данных.

Конфиденциальность — бизнес-риски, связанные с хранением и использованием персональных идентификационных

сведений, а также с обеспечением конфиденциальности частной информации другого рода (например, корпоративной

конфиденциальной информации).

Ценность для бизнеса — степень, в которой на ценность торговой марки могут повлиять несанкционированные

недоступность, модификация, раскрытие или разрушение ресурсов.

3.

Эффективная интеграция механизмов аутентификации, авторизации иуправления доступом требует наличия соответствующих процесса и технологии,

которые позволили бы управлять идентификацией пользователей, групп и

сообществ между всеми моделями.

Упростив «правила игры» для пользователей и создав удобную универсальную

реализацию управления жизненным циклом, охватывающую все модели,

организации могут повысить эффективность инфраструктуры за счет

основанного на моделях подхода к управлению безопасностью.

4.

Создание интегрированного процесса анализа безопасности бизнесаБизнес может построить

эффективную и рациональную

систему безопасности с помощью

методологии анализа состояния дел

в сфере безопасности, основанной

на моделях безопасности бизнеса,

которые тесно связаны с целевыми

ценностями бизнеса.

5.

Решения для обеспечения безопасности ИТ-инфраструктуры на базепрограммного обеспечения IBM

В настоящее время задача обеспечения безопасности усложняется влиянием следующих

факторов:

• быстрый рост числа пользователей усложняет работу администраторов, которые должны

управлять ими, открывая и закрывая доступ к ресурсам;

• гетерогенные системы, приложения и системы, хранящие несогласованную

идентификационную информацию о пользователях, содержат данные, которым вы не можете

доверять;

• уязвимость информационных систем для внутренних и внешних угроз безопасности может

подорвать репутацию вашей компании и снизить уровень доверия к ней;

• необходимость соблюдения нормативных требований и обеспечения аудита заставляет вас

внедрять надежные политики контроля бизнес-деятельности и хранения данных.

6.

Решения для обеспечения безопасности ИТ-инфраструктуры на базепрограммного обеспечения IBM

Решения IBM Tivoli в области обеспечения безопасности

направлены на решение двух ключевых задач электронного

бизнеса:

автоматизированного управления учетными записями ;

управления событиями в сфере безопасности.

7.

РешенияIBM для управления безопасностью обеспечивают единый взгляд на все системыпредприятия, позволяя вам решать проблемы по обеспечению безопасности и в полной мере

использовать возможности для развития бизнеса:

• добиться максимальной производительности и готовности важнейших бизнес-приложений защитить ИТресурсы в масштабах всего предприятия;

• освободить ИТ-персонал, ресурсы и бюджеты для реализации важных для развития бизнеса инициатив —

обеспечить централизацию, автоматизацию и упрощение задач управления безопасностью;

• наладить прочные деловые взаимоотношения с клиентами и бизнес-партнерами — обеспечить эффективное

предоставление ресурсов пользователям и управлять доступом к данным;

• обеспечить максимально быструю реакцию на потребности конечных пользователей — предлагать им

простой механизм однократной регистрации и возможности самообслуживания;

• направить денежные средства, усилия и ресурсы на быструю и эффективную реализацию возможностей для

развития бизнеса — а не на выполнение рутинных, повторяющихся задач по программированию и

администрированию системы безопасности;

• упростить задачу соблюдения корпоративных и правительственных требований — интегрировать управление

идентификационными данными и доступом.

8.

Используя решения IBM для управления безопасностью в сочетании с другимикомпонентами управления инфраструктурой, вы можете выявлять и соответствующим образом

реализовывать ваши лучшие методики:

разработать политики — как для информационных систем, так и для бизнес-деятельности;

определить процессы внедрения и соблюдения этих политик;

установить потоки работ — определите конкретные задачи, которые будут автоматизированы

для выполнения определенного процесса;

совместно использовать данные, чтобы обеспечить гладкое взаимодействие процессов;

автоматизировать рабочие потоки и обмен данными.

9.

В настоящее время управление безопасностью — это не один интегрированный процесс, анабор тесно связанных видов деятельности, охватывающих множество процессов. Ассортимент

решений IBM позволяет вам обеспечивать управление безопасностью в рамках многочисленных

процессов.

Это процессы из таких категорий, обычно выделяемых аналитиками, как:

управление идентификационными данными и доступом.

управление уязвимостями системы безопасности.

управление соответствием ИТ-инфраструктуры предъявляемым к ней

требованиям.

10.

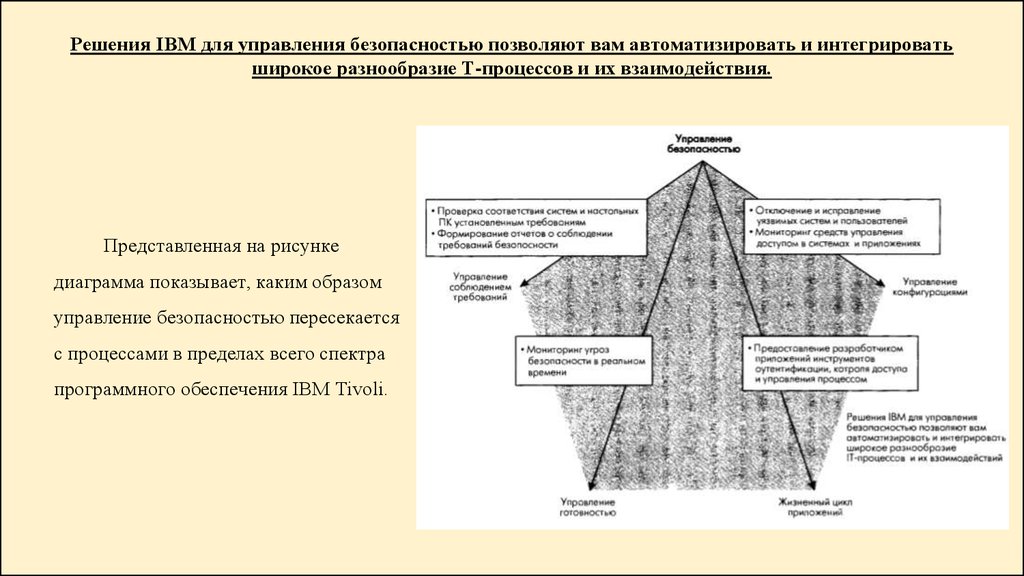

Решения IBM для управления безопасностью позволяют вам автоматизировать и интегрироватьширокое разнообразие Т-процессов и их взаимодействия.

Представленная на рисунке

диаграмма показывает, каким образом

управление безопасностью пересекается

с процессами в пределах всего спектра

программного обеспечения IBM Tivoli.

software

software business

business