Similar presentations:

Атаки изнутри системы

1.

5. АТАКИ ИЗНУТРИСИСТЕМЫ

2.

5.1 ТРОЯНСКИЕ КОНИ3.

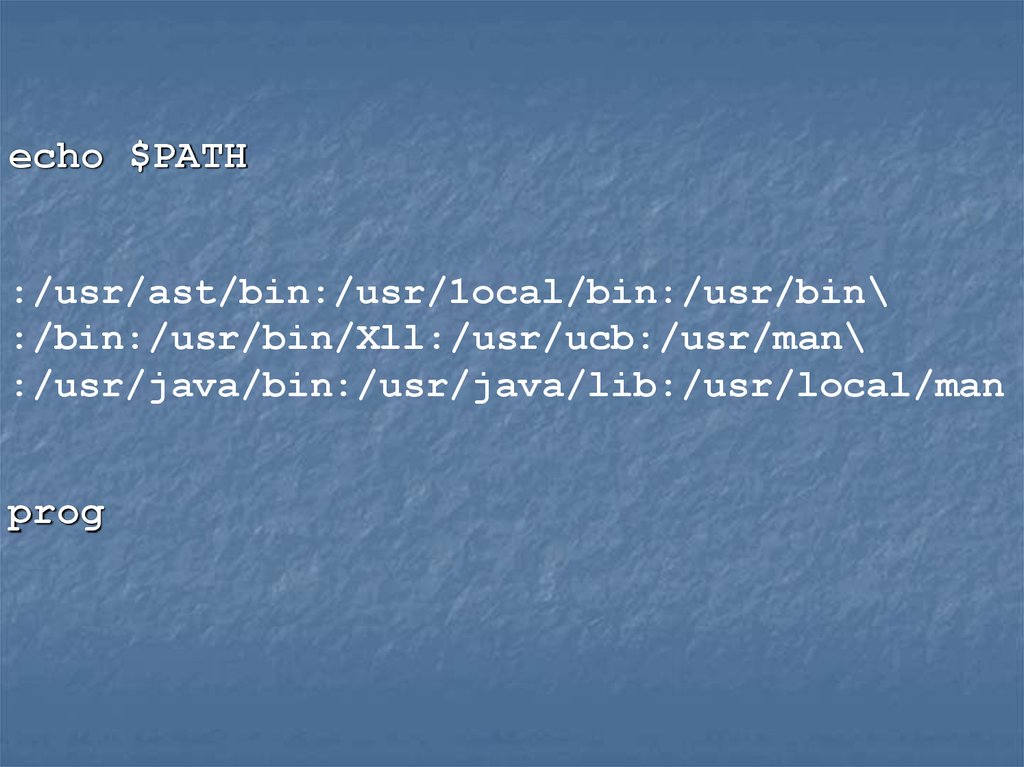

echo $PATH:/usr/ast/bin:/usr/1ocal/bin:/usr/bin\

:/bin:/usr/bin/Xll:/usr/ucb:/usr/man\

:/usr/java/bin:/usr/java/lib:/usr/local/man

prog

4.

cd/usr/antonls -1

5.

5.2 ФАЛЬШИВАЯПРОГРАММА

РЕГИСТРАЦИИ

6.

Настоящий экран регистрации(а);

фальшивый экран регистрации

(б)

7.

5.3 ЛОГИЧЕСКИЕБОМБЫ

8.

5.4 ПОТАЙНЫЕДВЕРИ

9.

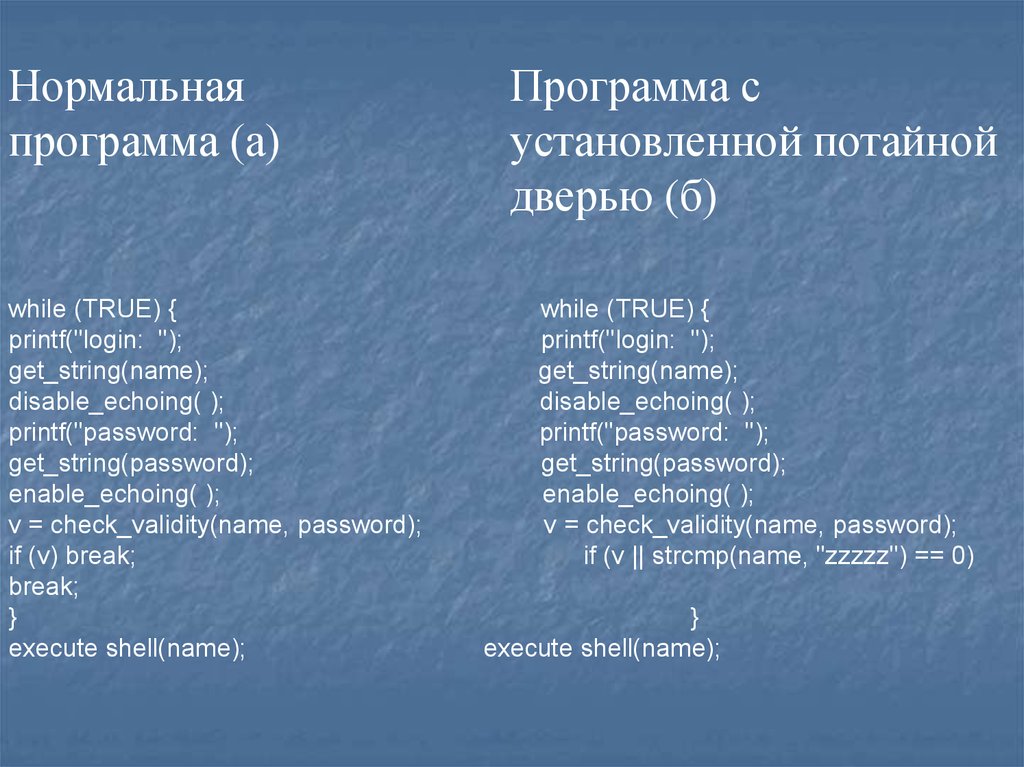

Нормальнаяпрограмма (а)

while (TRUE) {

printf("login: ");

get_string(name);

disable_echoing( );

printf("password: ");

get_string(password);

enable_echoing( );

v = check_validity(name, password);

if (v) break;

break;

}

execute shell(name);

Программа с

установленной потайной

дверью (б)

while (TRUE) {

printf("login: ");

get_string(name);

disable_echoing( );

printf("password: ");

get_string(password);

enable_echoing( );

v = check_validity(name, password);

if (v || strcmp(name, "zzzzz") == 0)

}

execute shell(name);

10.

5.5 ПЕРЕПОЛНЕНИЕБУФЕРА

11.

int i;char c[1024];

i = 12000;

c[i] = 0;

12.

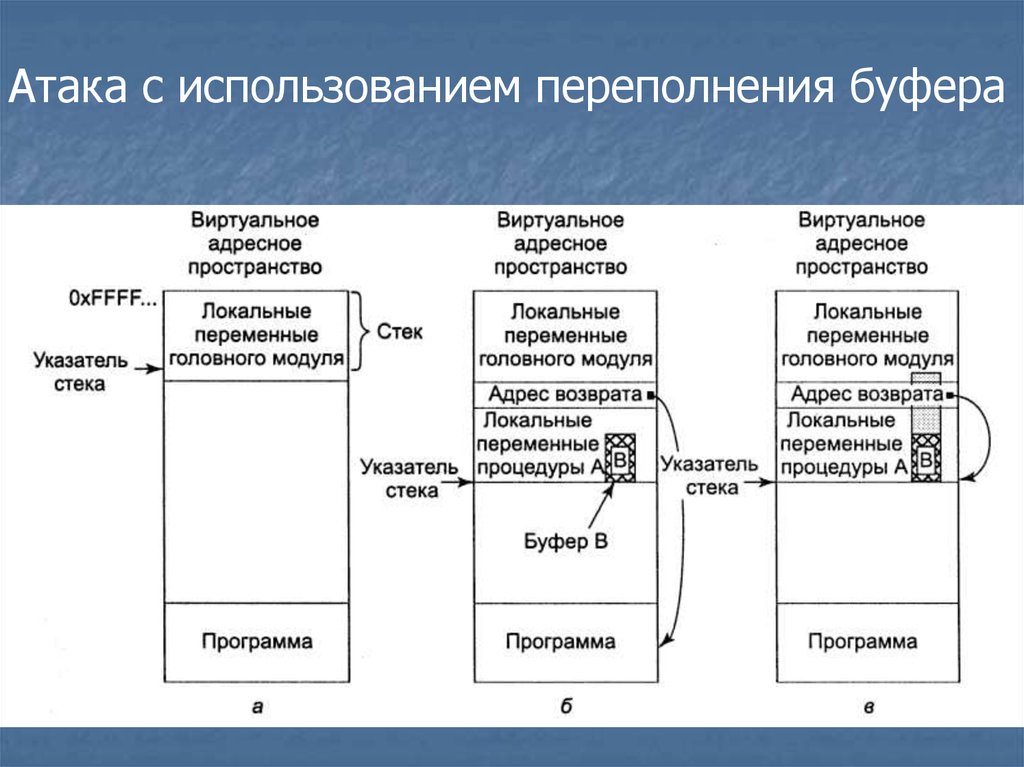

Атака с использованием переполнения буфера13.

5.6 ТЕСТОВОЕПРОНИКНОВЕНИЕ

14.

Айрэ Винклер15.

Пять видов атак, применённых Винклером:поиск по открытым источникам;

маскарад;

превышение прав доступа;

хакерство штатного сотрудника;

внутренняя координация действий

внешних сообщников.

16.

5.6.1 Поиск по открытымисточникам

17.

5.6.2 Маскарад18.

5.6.3 Превышение правдоступа

19.

5.6.4 Хакерство штатногосотрудника

20.

5.6.5 Внутренняя координациядействий внешних

сообщников

21.

5.7 ПРОВЕРКАНАДЕЖНОСТИ

СИСТЕМЫ

БЕЗОПАСНОСТИ

22.

5.8 ПЕЧАЛЬНОЗНАМЕНИТЫЕ

ДЕФЕКТЫ

СИСТЕМЫ

БЕЗОПАСНОСТИ

23.

5.8.1 Знаменитые дефектысистемы безопасности

UNIX

24.

lprcore

mkdir foo

mknod

chown

25.

5.8.2 Знаменитые дефектысистемы безопасности

TENEX

26.

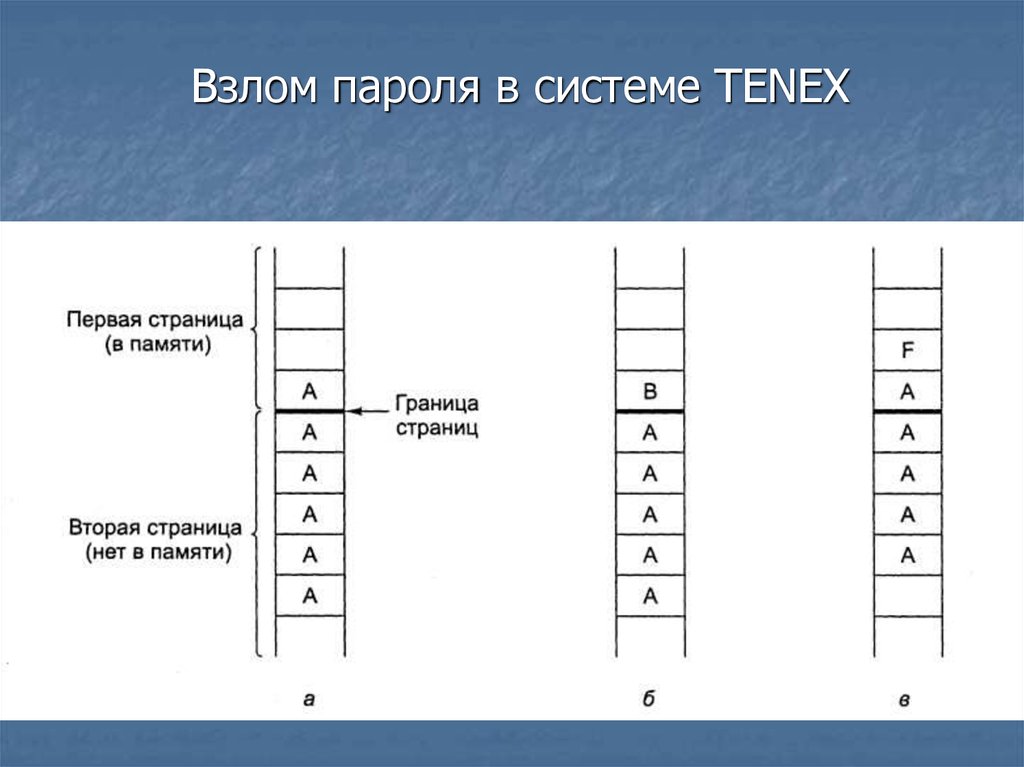

Взлом пароля в системе TENEX27.

5.8.3 Знаменитые дефектысистемы безопасности

OS/360

28.

5.8.4 Дефектысистемы безопасности

Linux

29.

5.8.5 Дефектысистемы безопасности

Windows

30.

5.8.6 Самые безопасные ОС31.

5.9 ПРИНЦИПЫПРОЕКТИРОВАНИЯ

СИСТЕМ

БЕЗОПАСНОСТИ

informatics

informatics