Similar presentations:

Обеспечение целостности информации в системе «Банк»

1. Министерство образования и науки КК Государственное бюджетное профессиональное образовательное учреждение Краснодарского края «Красно

Министерство образования и науки ККГосударственное бюджетное профессиональное образовательное учреждение

Краснодарского края

«Краснодарский колледж электронного приборостроения»

«Обеспечение целостности информации в

системе «Банк»»

Подготовил

Студент группы 516-Д9-3ИНБ

Дубинин Артём Александрович

2.

НАЗНАЧЕНИЕ И ЦЕЛИ СОЗДАНИЯ СИСТЕМЫНазначением АСЗИ является обеспечение информационной безопасности

персональных данных и коммерческих данных, обрабатываемых в

информационной системе. АСЗИ должна обеспечивать

конфиденциальность, целостность и доступность данных в

информационной системе

НАЗНАЧЕНИЯ И ЦЕЛИ СОЗДАНИЯ ПОДСИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ:

Назначение АИС:

-автоматизация контроля оперирования информации в предприятии

«Банк», для защиты информации от внутренних и внешних угроз;

-данное предприятие требуется защитить в целях сохранения

коммерческой тайны и персональных данных клиентов,

использующих данное предприятие.

Цели АИС:

-предотвращение утечки, хищения, утраты, искажения, подделки

информации в предприятии «Банк»;

-обеспечение прав субъекта в предприятии «Банк во время работы,

данной АИС.

3.

Организационная структураВажнейшую роль в деятельности Банка выполняет организационная

структура управления. От уровня организационной структуры

непосредственно зависит, качественная характеристика комплексной ЗИ в

БС востребованность и на рынке и достижение поставленных перед ним

задач. Выбор организационной структуры в соответствии с внутренними

и внешними факторами, которые определяют деятельность центра Банка,

является одной из наиболее важных и ответственных задач.

СТРУКТУРА ПРЕДПРИЯТИЯ ОСНОВАНА НА РАБОТЕ СОТРУДНИКОВ ДАННОГО

ПРЕДПРИЯТИЯ МЕЖДУ СОБОЙ И С КЛИЕНТАМИ, ИЗ ЭТОГО МОЖНО ВЫВЕСТИ

СЛЕДУЮЩЕЕ:

Директор банка – просматривает годовые отчеты сотрудников банка.

Сотрудник Банка – работает с персональными данным клиентов,

составляет отче о работе за день;

Администратор – наблюдает за работой сервера и ведет его починку в

случае его поломки;

Охранник – контролирует вход и выход всех сотрудников и клиентов в

Банк.

4.

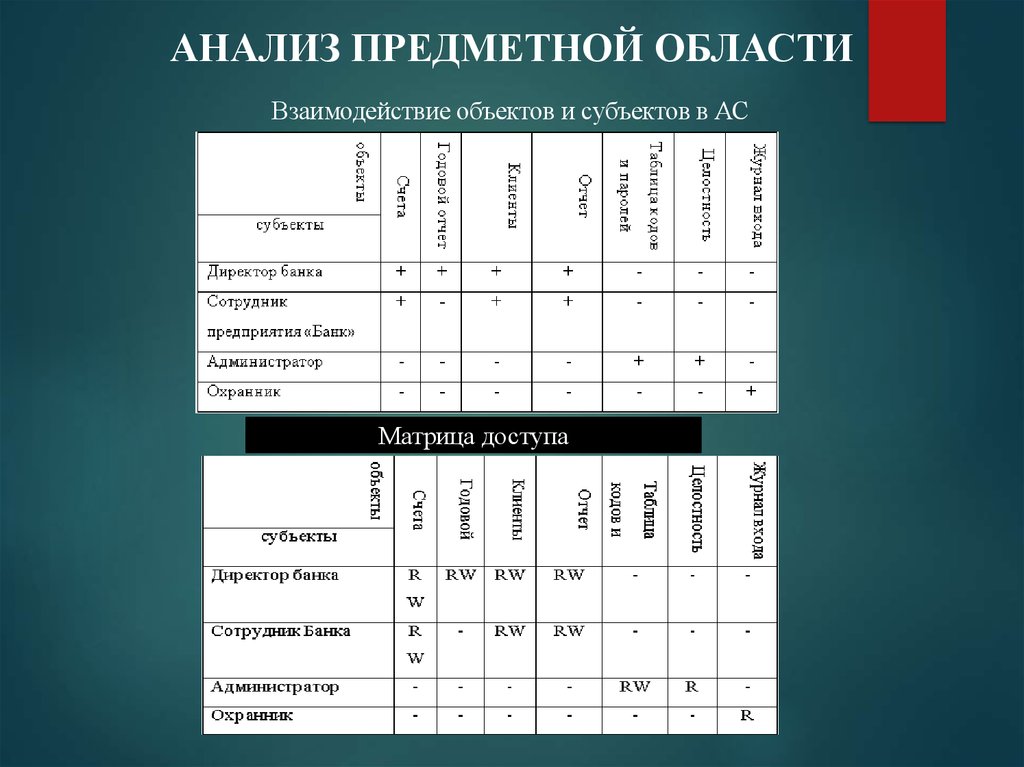

АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИВзаимодействие объектов и субъектов в АС

Матрица доступа

5.

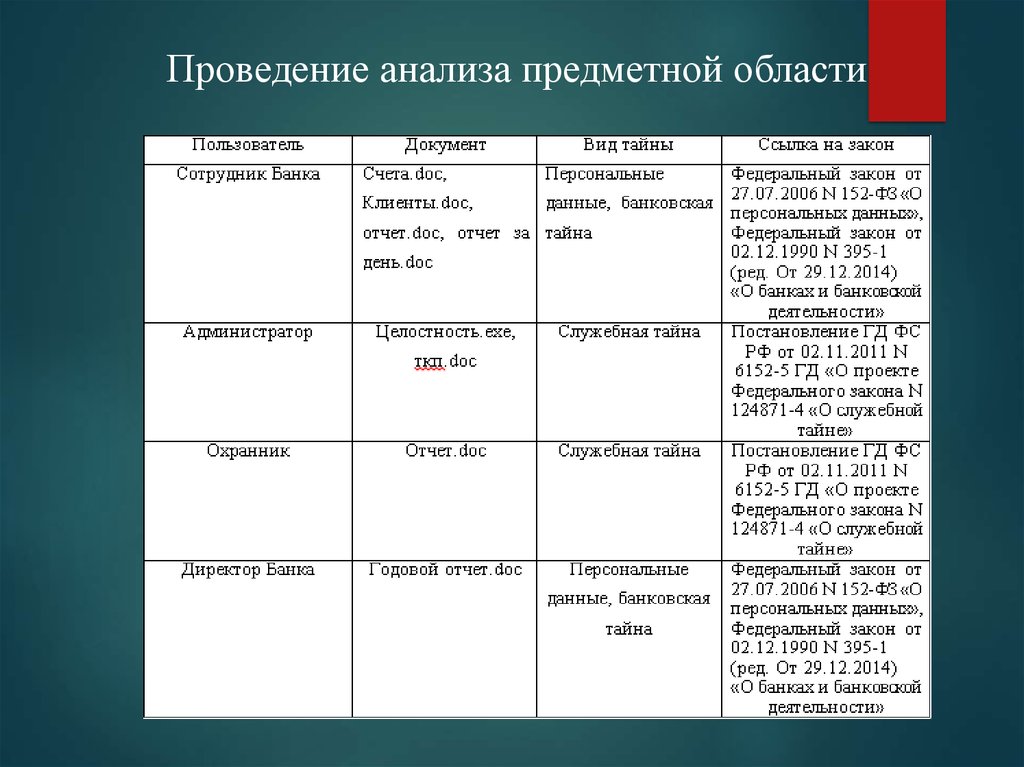

Проведение анализа предметной области6.

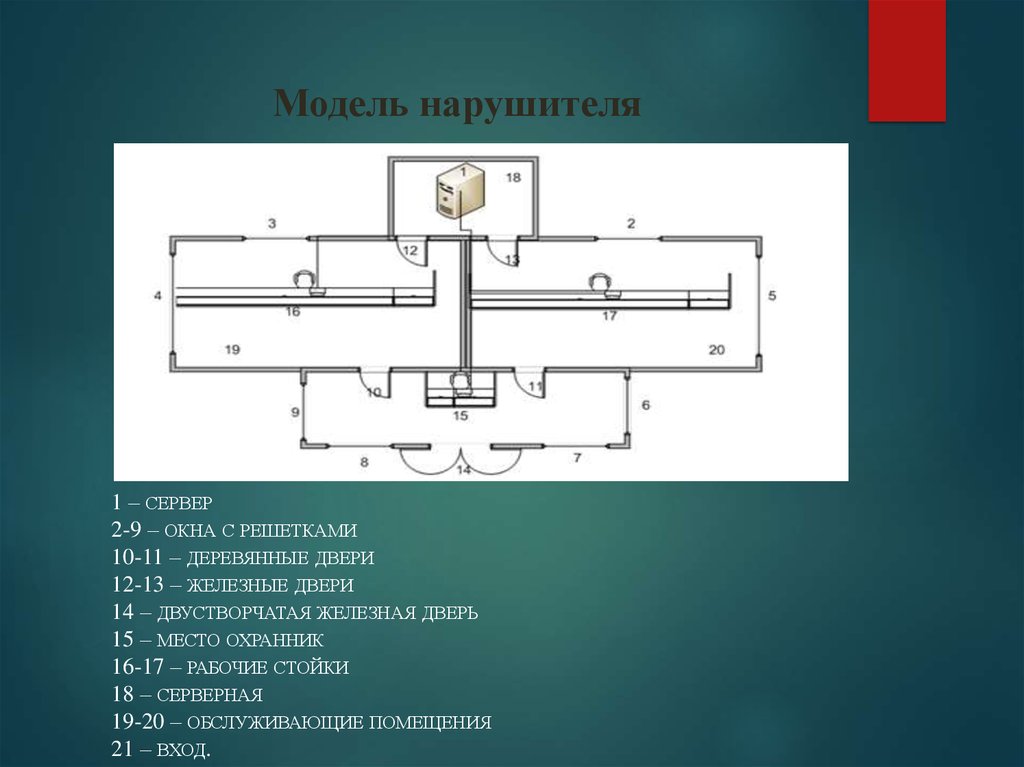

Модель нарушителя1 – СЕРВЕР

2-9 – ОКНА С РЕШЕТКАМИ

10-11 – ДЕРЕВЯННЫЕ ДВЕРИ

12-13 – ЖЕЛЕЗНЫЕ ДВЕРИ

14 – ДВУСТВОРЧАТАЯ ЖЕЛЕЗНАЯ ДВЕРЬ

15 – МЕСТО ОХРАННИК

16-17 – РАБОЧИЕ СТОЙКИ

18 – СЕРВЕРНАЯ

19-20 – ОБСЛУЖИВАЮЩИЕ ПОМЕЩЕНИЯ

21 – ВХОД.

7.

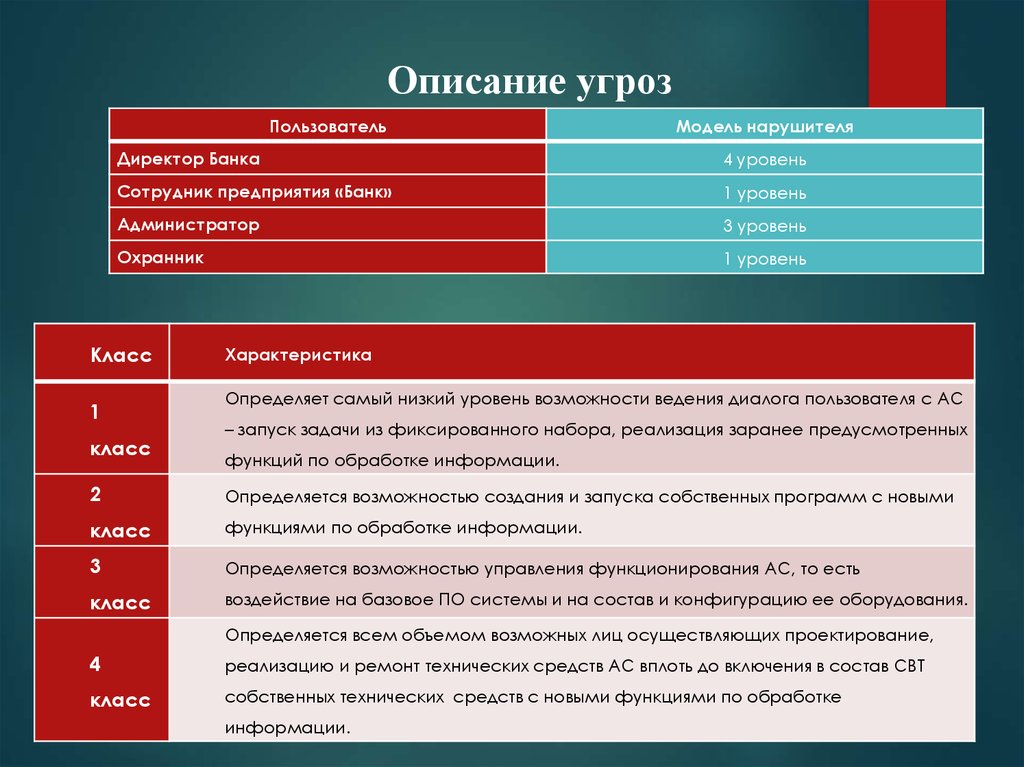

Описание угрозПользователь

Модель нарушителя

Директор Банка

4 уровень

Сотрудник предприятия «Банк»

1 уровень

Администратор

3 уровень

Охранник

1 уровень

Класс

1

класс

Характеристика

Определяет самый низкий уровень возможности ведения диалога пользователя с АС

– запуск задачи из фиксированного набора, реализация заранее предусмотренных

функций по обработке информации.

2

Определяется возможностью создания и запуска собственных программ с новыми

класс

функциями по обработке информации.

3

Определяется возможностью управления функционирования АС, то есть

класс

воздействие на базовое ПО системы и на состав и конфигурацию ее оборудования.

Определяется всем объемом возможных лиц осуществляющих проектирование,

4

реализацию и ремонт технических средств АС вплоть до включения в состав СВТ

класс

собственных технических средств с новыми функциями по обработке

информации.

8.

Оценка рисковСистеме требуется присвоить уровень угроз С3.

9.

Выбор класса защищённости• Для данной ИС будет установлен класс защищенности К1, т.к. она имеет

УЗ1 в объектовом масштабе. УЗ1 определен, т.к. возможность ущерба по

конфиденциальности, доступности или целостности –высокая.

Информационная система имеет федеральный масштаб, т.к. функционирует

на объектах одного федерального органа государственной власти.

• Т.к. в системе работает 4 пользователя и каждый из них имеет

различный доступ к информации, за счет различного уровня

конфиденциальности этой информации, поэтому системе присваивается

класс защищенности «1Г».

• В системе используется дискреционный принцип доступа в систему и

производится работа с СВТ, то класс защищенности СВТ будет присвоен 3.

10.

Выбор программно-аппаратных средств.ДЛЯ ЗАЩИТЫ ПРЕДПРИЯТИЯ «БАНК» БЫЛА ВЫБРАНА ПРОГРАММНОАППАРАТНАЯ СИСТЕМА ЗАЩИТЫ «SECRET NET».

ВОЗМОЖНОСТИ «SECRET NET»:

-Аутентификация пользователей.

-Разграничение доступа пользователей к информации и ресурсам

автоматизированной системы.

-Доверенная информационная среда.

-Контроль утечек и каналов распространения конфиденциальной

информации.

-Контроль устройств компьютера и отчуждаемых носителей информации на

основе централизованных политик, исключающих утечки

конфиденциальной информации.

-Централизованное управление системой защиты, оперативный

мониторинг и аудит безопасности.

-Масштабируемая система защиты, возможность применения Secret Net

(сетевой вариант) в организации с большим количеством филиалов.

-Защита терминальной инфраструктуры и поддержка технологий

виртуализации рабочих столов (VDI).

11. Реализация политики безопасности

КОНТРОЛЬУСТРОЙСТВ ОБЕСПЕЧИВАЕТ ЗАЩИТУ ОТ УТЕЧЕК

КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ (НАПРИМЕР, ПРИ ОТЧУЖДЕНИИ

ИНФОРМАЦИИ

НЕИЗМЕННОСТЬ

НА

ВНЕШНИЙ

(ЦЕЛОСТНОСТЬ)

НАКОПИТЕЛЬ),

АППАРАТНОЙ

А

ТАКЖЕ

-

КОНФИГУРАЦИИ

КОМПЬЮТЕРА.

ТИПЫ КОНТРОЛИРУЕМЫХ УСТРОЙСТВ:

ЛОКАЛЬНЫЕ УСТРОЙСТВА (ВКЛЮЧАЯ ПОРТЫ ВВОДА/ВЫВОДА)

УСТРОЙСТВА USB

УСТРОЙСТВА PCMCIA

УСТРОЙСТВА IEEE1394

УСТРОЙСТВА SECURE DIGITAL

12. Реализация политики безопасности

КОНТРОЛЬ ПОТОКОВ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ ПРЕДОТВРАЩАЕТНЕСАНКЦИОНИРОВАННОЕ РАСПРОСТРАНЕНИЕ КОНФИДЕНЦИАЛЬНОЙ

ИНФОРМАЦИИ.

ПРИ ВКЛЮЧЕННОМ РЕЖИМЕ КОНТРОЛЯ ПОТОКОВ

ВОЗМОЖНОСТЬ ДОСТУПА ПОЛЬЗОВАТЕЛЯ К КОНФИДЕНЦИАЛЬНЫМ ФАЙЛАМ

ОПРЕДЕЛЯЕТСЯ УРОВНЕМ КОНФИДЕНЦИАЛЬНОСТИ СЕССИИ, КОТОРЫЙ

УСТАНАВЛИВАЕТСЯ ПРИ ВХОДЕ ПОЛЬЗОВАТЕЛЯ В СИСТЕМУ.

КОНТРОЛЬ ПЕЧАТИ – ПРЕДОТВРАЩАЕТ НЕСАНКЦИОНИРОВАННУЮ ПЕЧАТЬ

КОНФИДЕНЦИАЛЬНЫХ ДОКУМЕНТОВ.

13.

Реализация политики безопасностиТЕХНИЧЕСКИЕ

ВОЗМОЖНОСТИ

SECRET

NET

В

КОНТЕКСТЕ

КОНТРОЛЯ УТЕЧЕК КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ:

РАЗГРАНИЧЕНИЕ ПРАВ ДОСТУПА ПОЛЬЗОВАТЕЛЕЙ К УСТРОЙСТВАМ

КОМПЬЮТЕРОВ, ПРАВА ДОСТУПА УСТАНАВЛИВАЮТСЯ КАК ДЛЯ

ОТДЕЛЬНЫХ УСТРОЙСТВ, ТАК И ДЛЯ ГРУПП (КЛАССОВ).

ИДЕНТИФИКАЦИЯ

КОНТРОЛИРУЕМОГО

УСТРОЙСТВА

ПО

СЕРИЙНОМУ НОМЕРУ.

КОНТРОЛЬ

НЕИЗМЕННОСТИ

АППАРАТНОЙ

КОНФИГУРАЦИИ

КОМПЬЮТЕРА.

КОНТРОЛЬ

РАСПРОСТРАНЕНИЯ/ОТЧУЖДЕНИЯ КОНФИДЕНЦИАЛЬНОЙ

ИНФОРМАЦИИ.

ЦЕНТРАЛИЗОВАННАЯ

ПОЛИТИКА

КОНТРОЛЯ УСТРОЙСТВ В ОРГАНИЗАЦИИ.

СОЗДАНИЯ

ПОЛИТИКИ,

БЕЗОПАСНОСТИ

ДЛЯ

НАПРИМЕР, ВОЗМОЖНОСТЬ

ОПРЕДЕЛЯЮЩЕЙ

ОТЧУЖДАЕМЫХ НОСИТЕЛЕЙ В ОРГАНИЗАЦИИ.

ИСПОЛЬЗОВАНИЕ

14. Реализация политики безопасности

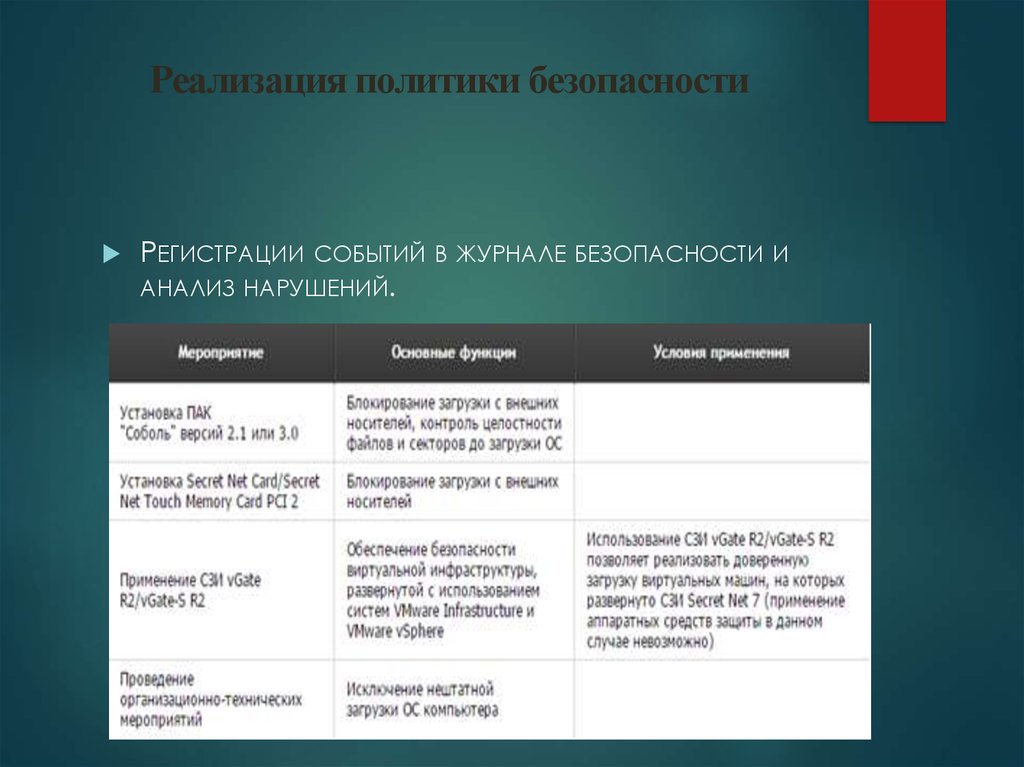

РЕГИСТРАЦИИСОБЫТИЙ В ЖУРНАЛЕ БЕЗОПАСНОСТИ И

АНАЛИЗ НАРУШЕНИЙ.

15.

ОРГАНИЗАЦИЯ РАБОТЫ С SECRET NET на рабочих местахИнструкция для администратора:

Администратор должен добавить и проверить список пользователей,

проверить работоспособность системы

Основными функциями администратора безопасности являются:

• настройка механизмов защиты, гарантирующая требуемый уровень

безопасности ресурсов компьютеров;

контроль

выполняемых

пользователями

действий

предотвращения нарушений информационной безопасности.

с

целью

16.

Инструкция для пользователя1. Запустить компьютер.

2.Пользователю вовремя работы запрещается:

подключать к компьютеру носители информации, не

проверенные на наличие вирусов;

при поломке компьютера пытаться его самостоятельно

починить;

самостоятельно

удалять/устанавливать

программное

обеспечение с компьютера;

ставить посторонние предметы на системный блок,

монитор, рабочее место;

самостоятельно извлекать из принтера непригодную

бумагу;

открывать системный блок.

17.

ЗаключениеВ ПРОЦЕССЕ ВЫПОЛНЕНИЯ КУРСОВОГО ПРОЕКТА БЫЛА ЦЕЛЬ УСТАНОВИТЬ

ЗАЩИТУ ИНФОРМАЦИЕЙ ПОСРЕДСТВОМ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ.

ДАННАЯ СИСТЕМА В ПОЛНОЙ МЕРЕ ОТВЕЧАЕТ ПОСТАВЛЕННЫМ ЗАКАЗЧИКОМ

ЦЕЛЯМ: ПРОСТОЙ И ПОНЯТНЫЙ ДЛЯ ПОЛЬЗОВАТЕЛЕЙ ИНТЕРФЕЙС,

ФОРМИРОВАНИЕ ВСЕЙ НЕОБХОДИМОЙ ОТЧЕТНОЙ ДОКУМЕНТАЦИИ, ФУНКЦИИ

ДОБАВЛЕНИЯ, РЕДАКТИРОВАНИЯ, УДАЛЕНИЯ И ПОИСКА НЕОБХОДИМЫХ

ДАННЫХ, ЗАЩИТА ОТ НСД.

ПРОЦЕСС СОЗДАНИЯ СИСТЕМЫ ПРОИЗВОДИТСЯ СОГЛАСНО РАЗДЕЛАМ

ПОЯСНИТЕЛЬНОЙ ЗАПИСКИ: БЫЛИ ПРОАНАЛИЗИРОВАНЫ И ИЗУЧЕНЫ

ПОСТАВЛЕННЫЕ ЗАКАЗЧИКОМ ЦЕЛИ, ПРЕДМЕТНАЯ ОБЛАСТЬ, ВЫПОЛНЕНА

ПОСТАНОВКА ЗАДАЧИ И КОНЦЕПТУАЛЬНОЕ ПРОЕКТИРОВАНИЕ, РАЗРАБОТАНА

ТЕХНОЛОГИЧЕСКАЯ ЦЕПОЧКА ОБРАБОТКИ ИНФОРМАЦИИ, БЫЛИ ОБОСНОВАНЫ

ВЫБРАННЫЕ МЕТОДЫ РЕШЕНИЯ СОЗДАНИЯ АС, ПОСТРОЕНЫ ЛОГИЧЕСКАЯ И

ФИЗИЧЕСКАЯ МОДЕЛИ ДАННЫХ, СОЗДАНИЕ ПРОГРАММНО-ИНФОРМАЦИОННОГО

КОМПОНЕНТА.

internet

internet