Similar presentations:

Лекция 7-8

1. Лекции 7-8 Безопасность и защита ОС

Преподаватель: доцент кафедры АСУРодионова Людмила Евгеньевна

1

2. Основные понятия информационной безопасности

Защита - система мер по обеспечению безопасности сцелью сохранения государственных и коммерческих

секретов. Защита обеспечивается соблюдением режима

секретности,

применением

охранных

систем

сигнализации и наблюдения, использованием шифров и

паролей.

2

3.

Защита информации представляетсобой деятельность по предотвращению

утечки защищаемой информации,

несанкционированных и

непреднамеренных воздействий на

защищаемую информацию, то есть

процесс, направленный на достижение

этого состояния.

3

4.

БезопасностьКонфиденциальность

Доступность

Целостность

4

5. Информационная безопасность – это совокупность мер по защите данных от несанкционированного доступа, изменений, уничтожения или

потери. Защита обеспечивается с помощьюспециальных инструментов и подходов.

В вычислительной технике понятие безопасности подразумевает

надежность работы компьютера;

сохранность ценных данных;

защиту информации от внесения в нее изменений неуполномоченными

лицами;

сохранение тайны переписки в электронной связи.

Во всех цивилизованных странах на безопасности граждан стоят законы, но в

вычислительной технике правоприменительная практика пока не развита, а

законотворческий процесс не успевает за развитием технологий, и

надежность работы компьютерных систем во многом опирается на меры

самозащиты.

5

6. Несанкционированный доступ

Несанкционированный доступ - действия, нарушающиеустановленный порядок доступа или правила разграничения, доступ

к программам и данным, который получают абоненты, которые не

прошли регистрацию и не имеют права на ознакомление или работу с

этими ресурсами.

Для предотвращения несанкционированного доступа осуществляется

контроль доступа.

6

7. Защита с использованием паролей

Для защиты от несанкционированного доступа к программам и данным,хранящимся на компьютере, используются пароли.

Компьютер разрешает доступ к своим ресурсам только тем пользователям,

которые зарегистрированы и ввели правильный пароль.

Каждому конкретному пользователю может быть разрешен доступ только к

определенным информационным ресурсам.

При

этом

может

производиться

регистрация

всех

попыток

несанкционированного доступа.

7

8.

Защита с использованием пароля используется при загрузкеоперационной системы

Вход по паролю может быть установлен в программе BIOS Setup,

компьютер не начнет загрузку операционной системы, если не введен

правильный пароль. Преодолеть такую защиту нелегко.

От несанкционированного доступа может быть защищены

• каждый диск,

• каждая папка,

• каждый файл локального компьютера.

Для них могут быть установлены определенные права доступа

• полный доступ,

• возможность внесения изменений,

• только чтение,

• запись и др.

Права могут быть различными для различных пользователей.

8

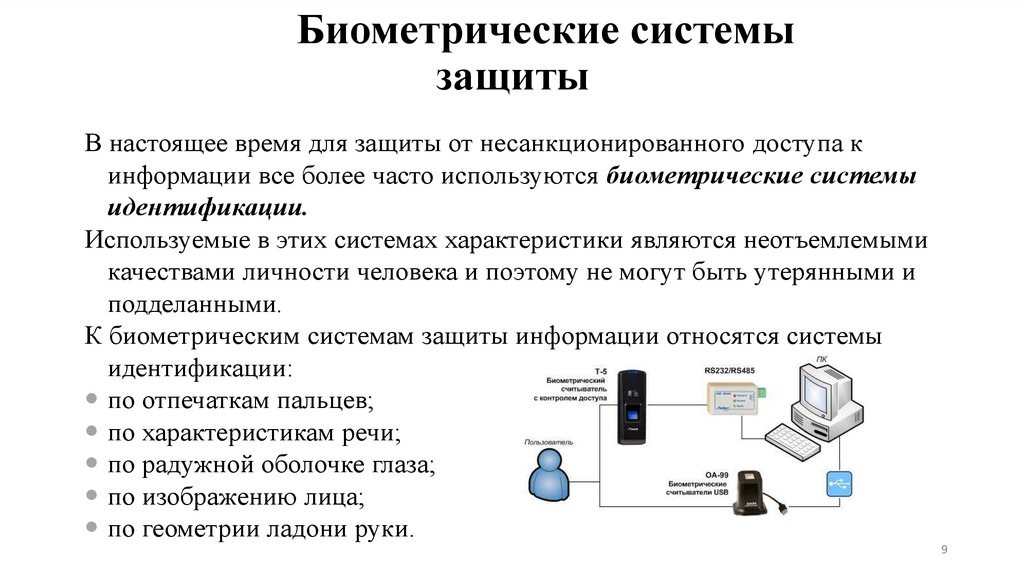

9. Биометрические системы защиты

В настоящее время для защиты от несанкционированного доступа кинформации все более часто используются биометрические системы

идентификации.

Используемые в этих системах характеристики являются неотъемлемыми

качествами личности человека и поэтому не могут быть утерянными и

подделанными.

К биометрическим системам защиты информации относятся системы

идентификации:

по отпечаткам пальцев;

по характеристикам речи;

по радужной оболочке глаза;

по изображению лица;

по геометрии ладони руки.

9

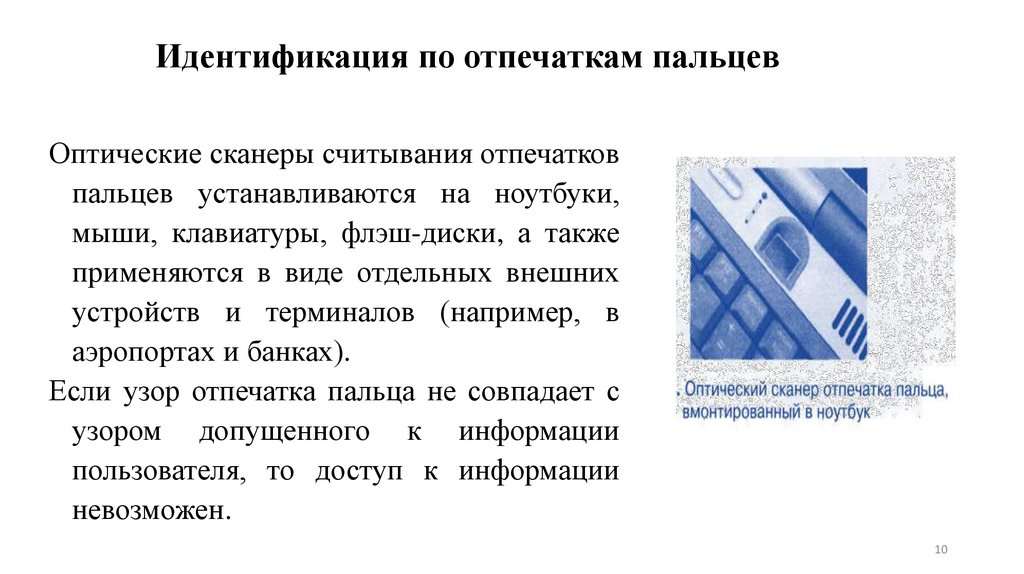

10. Идентификация по отпечаткам пальцев

Оптические сканеры считывания отпечатковпальцев устанавливаются на ноутбуки,

мыши, клавиатуры, флэш-диски, а также

применяются в виде отдельных внешних

устройств и терминалов (например, в

аэропортах и банках).

Если узор отпечатка пальца не совпадает с

узором допущенного к информации

пользователя, то доступ к информации

невозможен.

10

11. Идентификация по характеристикам речи

Идентификация человека по голосу —один из традиционных способов

распознавания, интерес к этому методу

связан и с прогнозами внедрения

голосовых интерфейсов в

операционные системы.

Голосовая идентификация бесконтактна и

существуют системы ограничения

доступа к информации на основании

частотного анализа речи.

11

12. Идентификация по радужной оболочке глаза

Радужная оболочка глаза является уникальнойдля каждого человека биометрической

характеристикой.

Изображение

глаза

выделяется

из

изображения лица и на него накладывается

специальная маска штрих-кодов. Результатом

является матрица, индивидуальная для

каждого человека.

Для идентификации по радужной оболочке глаза применяются специальные сканеры,

подключенные к компьютеру.

12

13. Идентификация по изображению лица

Для идентификации личности часто используются технологиираспознавания по лицу. Распознавание человека происходит на

расстоянии.

Идентификационные признаки учитывают форму лица, его цвет, а также

цвет волос. К важным признакам можно отнести также координаты точек

лица в местах, соответствующих смене контраста (брови, глаза, нос,

уши, рот и овал).

В настоящее время начинается выдача

новых загранпаспортов, в микросхеме

которых хранится цифровая фотография

владельца.

13

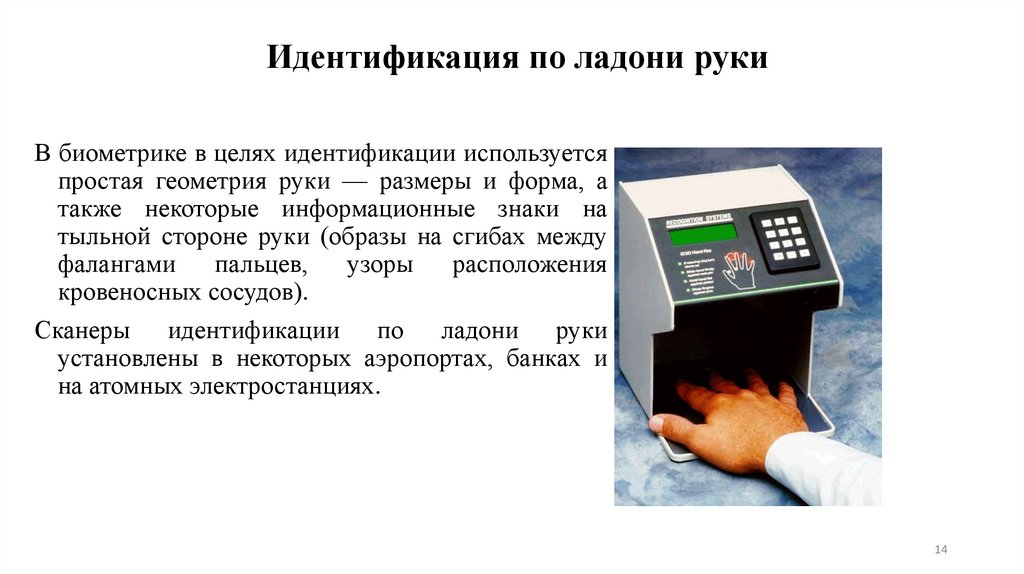

14. Идентификация по ладони руки

В биометрике в целях идентификации используетсяпростая геометрия руки — размеры и форма, а

также некоторые информационные знаки на

тыльной стороне руки (образы на сгибах между

фалангами

пальцев,

узоры

расположения

кровеносных сосудов).

Сканеры идентификации по ладони руки

установлены в некоторых аэропортах, банках и

на атомных электростанциях.

14

15. Физическая защита данных на дисках

Для обеспечения большей скорости чтения,записи и надежности хранения данных на

жестких дисках используются RAID-массивы

(Redundant Arrays of Independent Disks избыточный массив независимых дисков).

Несколько жестких дисков подключаются к

RAID -контроллеру, который рассматривает их

как единый логический носитель информации.

15

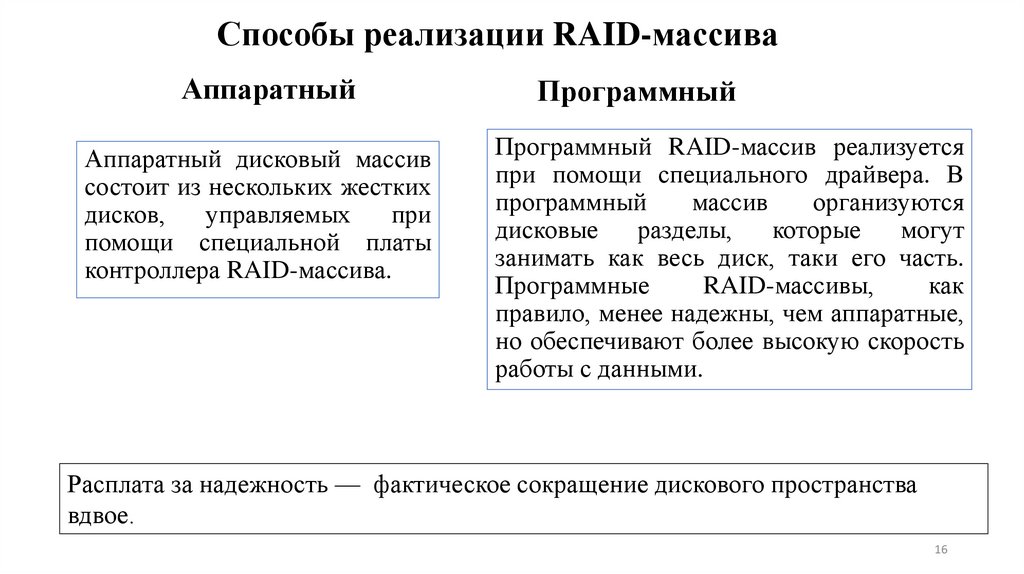

16. Способы реализации RAID-массива

АппаратныйАппаратный дисковый массив

состоит из нескольких жестких

дисков,

управляемых

при

помощи специальной платы

контроллера RAID-массива.

Программный

Программный RAID-массив реализуется

при помощи специального драйвера. В

программный

массив

организуются

дисковые

разделы,

которые

могут

занимать как весь диск, таки его часть.

Программные

RAID-массивы,

как

правило, менее надежны, чем аппаратные,

но обеспечивают более высокую скорость

работы с данными.

Расплата за надежность — фактическое сокращение дискового пространства

вдвое.

16

17.

Массив – это несколько накопителей, которые централизованнонастраиваются, форматируются и управляются.

17

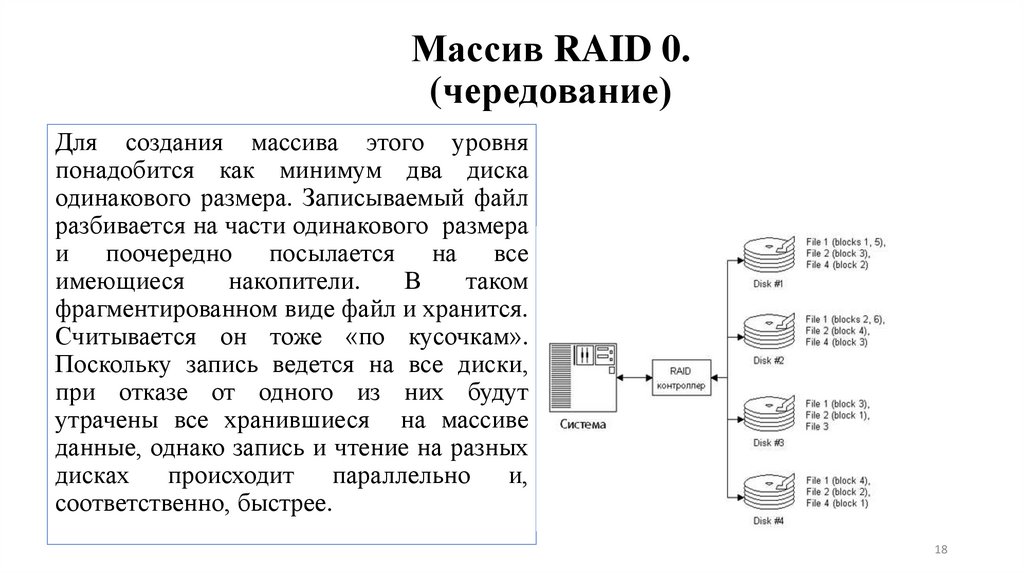

18. Массив RAID 0. (чередование)

Для создания массива этого уровняпонадобится как минимум два диска

одинакового размера. Записываемый файл

разбивается на части одинакового размера

и поочередно посылается на все

имеющиеся

накопители.

В

таком

фрагментированном виде файл и хранится.

Считывается он тоже «по кусочкам».

Поскольку запись ведется на все диски,

при отказе от одного из них будут

утрачены все хранившиеся на массиве

данные, однако запись и чтение на разных

дисках происходит параллельно и,

соответственно, быстрее.

18

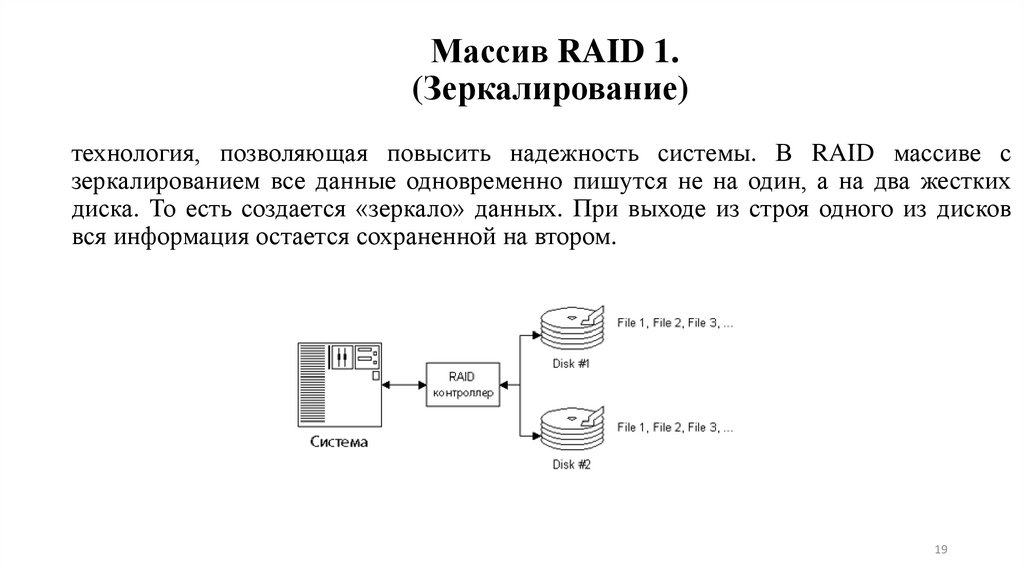

19. Массив RAID 1. (Зеркалирование)

технология, позволяющая повысить надежность системы. В RAID массиве сзеркалированием все данные одновременно пишутся не на один, а на два жестких

диска. То есть создается «зеркало» данных. При выходе из строя одного из дисков

вся информация остается сохраненной на втором.

19

20. Защита от вредоносных программ

Вредоносная программа (буквальный перевод англоязычноготермина Malware, malicious — злонамеренный и software —

программное обеспечение, жаргонное название — «малварь»,

«маловарь», «мыловарь» и даже «мыловарня») —

злонамеренная программа, то есть программа, созданная со

злым умыслом и/или злыми намерениями.

20

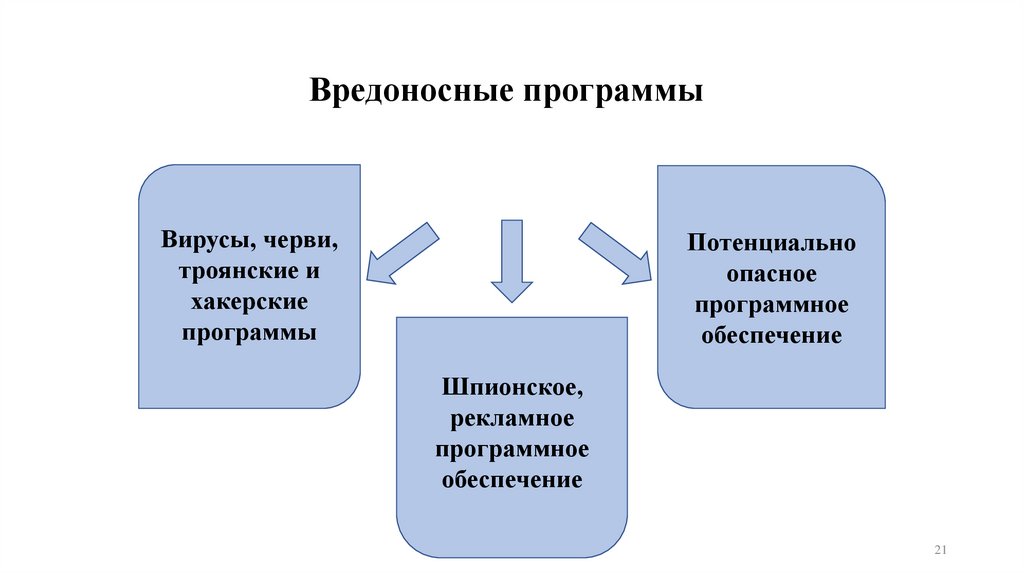

21. Вредоносные программы

Вирусы, черви,троянские и

хакерские

программы

Потенциально

опасное

программное

обеспечение

Шпионское,

рекламное

программное

обеспечение

21

22. Антивирусные программы

Современные антивирусные программы обеспечивают комплексную защитупрограмм и данных на компьютере от всех типов вредоносных программ и

методов их проникновения на компьютер:

• Интернет,

• локальная сеть,

• электронная почта,

• съемные носители информации.

Для защиты от вредоносных программ каждого типа в антивирусе предусмотрены

отдельные компоненты.

Принцип работы антивирусных программ основан на проверке файлов,

загрузочных секторов дисков и оперативной памяти и поиске в них известных и

новых вредоносных программ.

22

23. Антивирусные программы

Для поиска известных вредоносных программиспользуются сигнатуры. Сигнатура — это некоторая

постоянная последовательность программного кода,

специфичная для конкретной вредоносной программы.

Если антивирусная программа обнаружит такую

последовательность в каком-либо файле, то файл

считается зараженным вирусом и подлежит лечению

или удалению.

Для поиска новых вирусов используются алгоритмы

эвристического сканирования,

т. е. анализа

последовательности команд в проверяемом объекте.

Если «подозрительная» последовательность команд

обнаруживается, то антивирусная программа выдает

сообщение о возможном заражении объекта.

23

24.

Большинство антивирусных программ сочетает в себе функции постояннойзащиты (антивирусный монитор) и функции защиты по требованию

пользователя (антивирусный сканер).

Антивирусный монитор запускается автоматически при старте операционной

системы и работает в качестве фонового системного процесса, проверяя на

вредоносность совершаемые другими программами действия. Основная задача

антивирусного монитора состоит в обеспечении максимальной защиты от

вредоносных программ при минимальном замедлении работы компьютера.

Антивирусный сканер запускается по заранее выбранному расписанию или в

произвольный момент пользователем. Антивирусный сканер производит поиск

вредоносных программ в оперативной памяти, а также на жестких и сетевых

дисках компьютера.

24

25. Признаки заражения компьютера

• вывод на экран непредусмотренных сообщений или изображений;• подача непредусмотренных звуковых сигналов;

• неожиданное открытие и закрытие лотка CD/DVD дисковода;

• произвольный запуск на компьютере каких-либо программ;

• частые зависания и сбои в работе компьютера;

• медленная работа компьютера при запуске программ;

• исчезновение или изменение файлов и папок;

• частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

• зависание или неожиданное поведение браузера (например, окно программы

невозможно закрыть).

Некоторые характерные признаки поражения сетевым вирусом через электронную почту:

• друзья или знакомые говорят о полученных от вас сообщениях, которые вы не

отправляли;

• в вашем почтовом ящике находится большое количество сообщений без обратного

адреса и заголовка.

25

26. Действия при наличии признаков заражения компьютера

Прежде чем предпринимать какие-либо действия, необходимо сохранить результатыработы на внешнем носителе (дискете, CD- или DVD-диске, флэш-карте и пр.).

Далее необходимо:

• отключить

компьютер

от

локальной

сети

и

Интернета,

если он к ним был подключен;

• если симптом заражения состоит в том, что невозможно загрузиться с жесткого

диска компьютера (компьютер выдает ошибку, когда вы его включаете),

попробовать загрузиться в режиме защиты от сбоев или с диска аварийной

загрузки Windows;

• запустить антивирусную программу.

26

27. Компьютерные вирусы и защита от них

Компьютерные вирусы являются вредоносными программами, которые могут«размножаться» (самокопироваться) и скрытно внедрять свои копии в файлы,

загрузочные секторы дисков и документы. Активизация компьютерного вируса

может вызывать уничтожение программ и данных.

Название «вирус» по отношению к компьютерным программам пришло из биологии

именно по признаку

способности к саморазмножению.

По «среде обитания» вирусы можно разделить на загрузочные, файловые и

макровирусы.

27

28. Загрузочные вирусы

Загрузочные вирусы заражают загрузочный сектор гибкого или жесткогодиска.

Принцип действия загрузочных вирусов основан на алгоритмах запуска

операционной системы при включении или перезагрузке компьютера.

При заражении дисков загрузочные вирусы «подставляют» свой код

вместо программы, получающей управление при загрузке системы, и

отдают управление не оригинальному коду загрузчика, а коду вируса.

При инфицировании диска вирус в большинстве случаев переносит

оригинальный загрузочный сектор в какой-либо другой сектор диска.

Профилактическая защита от загрузочных вирусов состоит в отказе от

загрузки операционной системы с гибких дисков и установке в BIOS

вашего компьютера защиты загрузочного сектора от изменений.

28

29. Файловые вирусы

Файловые вирусы различными способами внедряются в исполнимые файлы и обычноактивизируются при их запуске. После запуска зараженного файла вирус находится в

оперативной памяти компьютера и является активным (т. е. может заражать другие файлы)

вплоть до момента выключения компьютера или перезагрузки операционной системы.

Практически все загрузочные и файловые вирусы резидентны (стирают данные на

дисках, изменяют названия и другие атрибуты файлов и т. д.).

Лечение от резидентных вирусов затруднено, так как даже после удаления зараженных

файлов с дисков, вирус остается в оперативной памяти и возможно повторное заражение

файлов.

Профилактическая защита от файловых вирусов состоит в том, что не рекомендуется

запускать на исполнение файлы, полученные из сомнительных источников и

предварительно не проверенные антивирусными программами.

29

30. Макровирусы

Существуют макровирусы для интегрированного офисного приложения MicrosoftOffice. Макровирусы фактически являются макрокомандами (макросами), на

встроенном языке программирования Visual Basic for Applications, которые

помещаются в документ.

Макровирусы содержат стандартные макросы, вызываются вместо них и заражают

каждый открываемый или сохраняемый документ.

Макровирусы являются ограниченно резидентными.

Профилактическая защита от макровирусов состоит в предотвращении запуска

вируса. При открытии документа в приложениях Microsoft Office сообщается о

присутствии в них макросов (потенциальных вирусов) и предлагается запретить их

загрузку. Выбор запрета на загрузку макросов надежно защитит ваш компьютер от

заражения макровирусами, однако отключит и полезные макросы, содержащиеся в

документе.

30

31. Сетевые черви и защита от них

Сетевые черви являются вредоносными программами, которые проникают накомпьютер, используя сервисы компьютерных сетей. Активизация сетевого червя может

вызывать уничтожение программ и данных, а также похищение персональных данных

пользователя.

Для своего распространения сетевые черви используют разнообразные сервисы

глобальных и локальных компьютерных сетей: Всемирную паутину, электронную почту

и т. д.

Основным признаком, по которому типы червей различаются между собой, является

способ распространения червя — как он передает свою копию на удаленные

компьютеры. Однако многие сетевые черви используют более одного способа

распространения своих копий по компьютерам локальных и глобальных сетей.

31

32. Web-черви

Отдельную категорию составляют черви, использующие для своегораспространения web-серверы. Заражение происходит в два этапа. Сначала

червь проникает в компьютер-сервер и модифицирует web-страницы сервера.

Затем червь «ждет» посетителей, которые запрашивают информацию с

зараженного сервера (например, открывают в браузере зараженную webстраницу), и таким образом проникает на другие компьютеры сети.

Разновидностью Web-червей являются скрипты — активные элементы

(программы) на языках JavaScript или VBScript.

Профилактическая защита от web-червей состоит в том, что в браузере

можно запретить получение активных элементов на локальный компьютер.

Еще более эффективны Web-антивирусные программы, которые включают

межсетевой экран и модуль проверки скриптов на языках JavaScript или

VBScript

32

33. Межсетевой экран

Межсетевой экран (брандмауэр) — это программное или аппаратноеобеспечение, которое проверяет информацию, входящую в компьютер из

локальной сети или Интернета, а затем либо отклоняет ее, либо пропускает в

компьютер, в зависимости от параметров брандмауэра.

Межсетевой экран обеспечивает проверку всех web-страниц, поступающих на

компьютер пользователя. Каждая web-страница перехватывается и

анализируется межсетевым экраном на присутствие вредоносного кода.

Распознавание вредоносных программ происходит на основании баз,

используемых в работе межсетевого экрана, и с помощью эвристического

алгоритма. Базы содержат описание всех известных на настоящий момент

вредоносных программ и способов их обезвреживания. Эвристический

алгоритм позволяет обнаруживать новые вирусы, еще не описанные в базах.

33

34. Почтовые черви

Почтовые черви для своего распространения используют электронную почту.Червь либо отсылает свою копию в виде вложения в электронное письмо, либо

отсылает ссылку на свой файл, расположенный на каком-либо сетевом ресурсе. В

первом случае код червя активизируется при открытии (запуске) зараженного

вложения, во втором — при открытии ссылки на зараженный файл. В обоих

случаях эффект одинаков — активизируется код червя.

Червь после заражения компьютера начинает рассылать себя по всем адресам

электронной почты, которые имеются в адресной книге пользователя.

Профилактическая защита от почтовых червей состоит в том, что

• не рекомендуется открывать вложенные в почтовые сообщения файлы,

полученные из сомнительных источников.

• рекомендуется своевременно скачивать из Интернета и устанавливать

обновления системы безопасности операционной системы и приложений.

34

35. Троянские программы и защита от них

Троянская программа, троянец (от англ. trojan) —вредоносная программа, которая выполняет

несанкционированную пользователем передачу

управления

компьютером

удаленному

пользователю, а также действия по удалению,

модификации, сбору и пересылке информации

третьим лицам.

35

36. Троянские утилиты удаленного администрирования

Троянские программы этого класса являются утилитами удаленногоадминистрирования компьютеров в сети. Утилиты скрытого управления

позволяют принимать или отсылать файлы, запускать и уничтожать их,

выводить сообщения, стирать информацию, перезагружать компьютер и т.

д.

При запуске троянец устанавливает себя в системе и затем следит за ней, при

этом пользователю не выдается никаких сообщений о действиях троянской

программы в системе. В результате «пользователь» этой троянской

программы может и не знать о ее присутствии в системе, в то время как его

компьютер открыт для удаленного управления.

Являются одним из самых опасных видов вредоносного программного

обеспечения.

36

37. Троянские программы - шпионы

Троянские программы — шпионы осуществляют электронный шпионаж запользователем зараженного компьютера: вводимая с клавиатуры информация,

снимки экрана, список активных приложений и действия пользователя с ними

сохраняются в каком-либо файле на диске и периодически отправляются

злоумышленнику.

Троянские программы этого типа часто используются для кражи информации

пользователей различных систем онлайновых платежей и банковских систем.

37

38. Рекламные программы

Рекламные программы (англ. Adware: Advertisement — реклама иSoftware — программное обеспечение) встраивают рекламу в

основную полезную программу и могут выполнять функцию

троянских программ. Рекламные программы могут скрытно

собирать различную информацию о пользователе компьютера и

затем отправлять ее злоумышленнику.

Защита от троянских программ. Троянские программы часто

изменяют записи системного реестра операционной системы,

который содержит все сведения о компьютере и установленном

программном обеспечении. Для их удаления необходимо

восстановление системного реестра, поэтому компонент,

восстанавливающий системный реестр, входит в современные

операционные системы.

38

39. Хакерские утилиты и защита от них

Сетевые атакиСетевые атаки на удаленные серверы реализуются с помощью

специальных программ, которые посылают на них многочисленные

запросы. Это приводит к отказу в обслуживании (зависанию

сервера), если ресурсы атакуемого сервера недостаточны для

обработки всех поступающих запросов.

Некоторые хакерские утилиты реализуют фатальные сетевые атаки.

Такие утилиты используют уязвимости в операционных системах и

приложениях и отправляют специально оформленные запросы на

атакуемые компьютеры в сети. В результате сетевой запрос

специального вида вызывает критическую ошибку в атакуемом

приложении, и система прекращает работу.

39

40.

Утилиты взлома удалённых компьютеровУтилиты

взлома

удаленных

компьютеров

предназначены для проникновения в удаленные

компьютеры с целью дальнейшего управления ими

(используя методы троянских программ типа утилит

удаленного администрирования) или для внедрения во

взломанную систему других вредоносных программ.

Утилиты взлома удаленных компьютеров обычно

используют уязвимости в операционных системах или

приложениях, установленных на атакуемом компьютере.

Профилактическая защита от таких хакерских утилит

состоит в своевременной загрузке из Интернета

обновлений системы безопасности операционной

системы и приложений.

40

41.

РуткитыРуткит (от англ. root kit — «набор для получения прав root») — программа или

набор программ для скрытого взятия под контроль взломанной системы.

Это утилиты, используемые для сокрытия вредоносной активности. Они

маскируют вредоносные программы, чтобы избежать их обнаружения

антивирусными программами.

Руткиты модифицируют операционную систему на компьютере и заменяют

основные ее функции, чтобы скрыть свое собственное присутствие и действия,

которые предпринимает злоумышленник на зараженном компьютере.

41

42. Защита от хакерских атак, сетевых червей и троянских программ.

Защита компьютерных сетей или отдельных компьютеров отнесанкционированного доступа может осуществляться с помощью

межсетевого экрана.

Межсетевой экран позволяет:

• блокировать хакерские DoS-атаки, не пропуская на защищаемый

компьютер

сетевые

пакеты

с

определенных

серверов (определенных IP-адресов или доменных имен);

• не допускать проникновение на защищаемый компьютер

сетевых червей (почтовых, Web и др.);

• препятствовать троянским программам отправлять конфиденциальную

информацию о пользователе и компьютере.

42

43. Классификация вирусов по особенностям алгоритма

Простейшие вирусы - паразитические, они изменяют содержимое файлов и секторов диска имогут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы,

называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса

сетевых компьютеров и записывают по этим адресам свои копии.

Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и

обезвредить, так как они перехватывают обращения операционной системы к пораженным

файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска.

Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки,

благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки

байтов.

Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не

способны к самораспространению, но очень опасны, так как, маскируясь под полезную

программу, разрушают загрузочный сектор и файловую систему дисков.

43

44.

Информация сегодня стоит дорого и еёнеобходимо

охранять.

Массовое

применение персональных компьютеров, к

сожалению,

оказалось

связанным

с

появлением

самовоспроизводящихся

программ-вирусов,

препятствующих

нормальной

работе

компьютера,

разрушающих файловую структуру дисков

и

наносящих

ущерб

хранимой

в

компьютере информации.

44

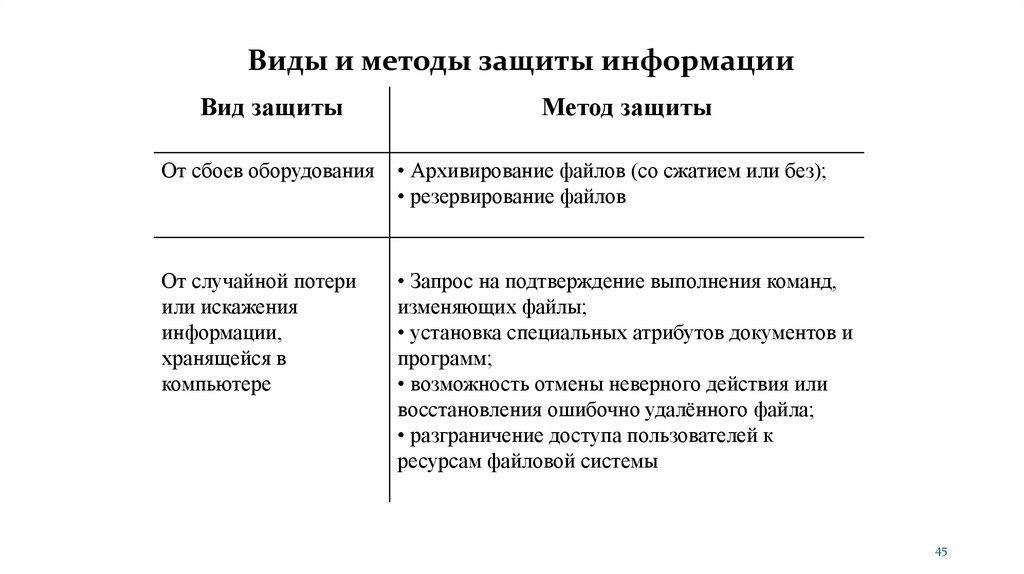

45.

Виды и методы защиты информацииВид защиты

Метод защиты

От сбоев оборудования

• Архивирование файлов (со сжатием или без);

• резервирование файлов

От случайной потери

или искажения

информации,

хранящейся в

компьютере

• Запрос на подтверждение выполнения команд,

изменяющих файлы;

• установка специальных атрибутов документов и

программ;

• возможность отмены неверного действия или

восстановления ошибочно удалённого файла;

• разграничение доступа пользователей к

ресурсам файловой системы

45

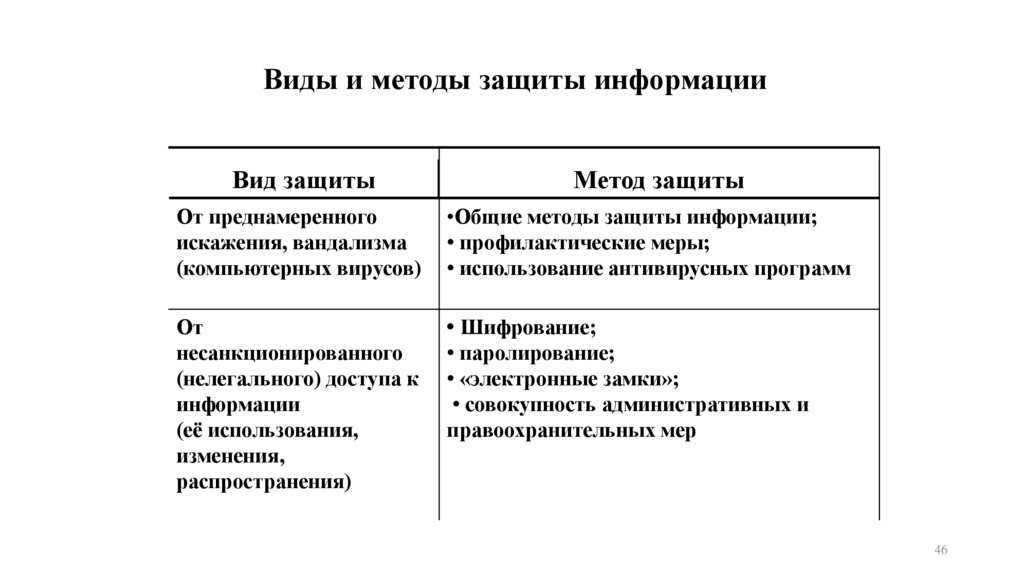

46.

Виды и методы защиты информацииВид защиты

Метод защиты

От преднамеренного

искажения, вандализма

(компьютерных вирусов)

•Общие методы защиты информации;

• профилактические меры;

• использование антивирусных программ

От

несанкционированного

(нелегального) доступа к

информации

(её использования,

изменения,

распространения)

• Шифрование;

• паролирование;

• «электронные замки»;

• совокупность административных и

правоохранительных мер

46

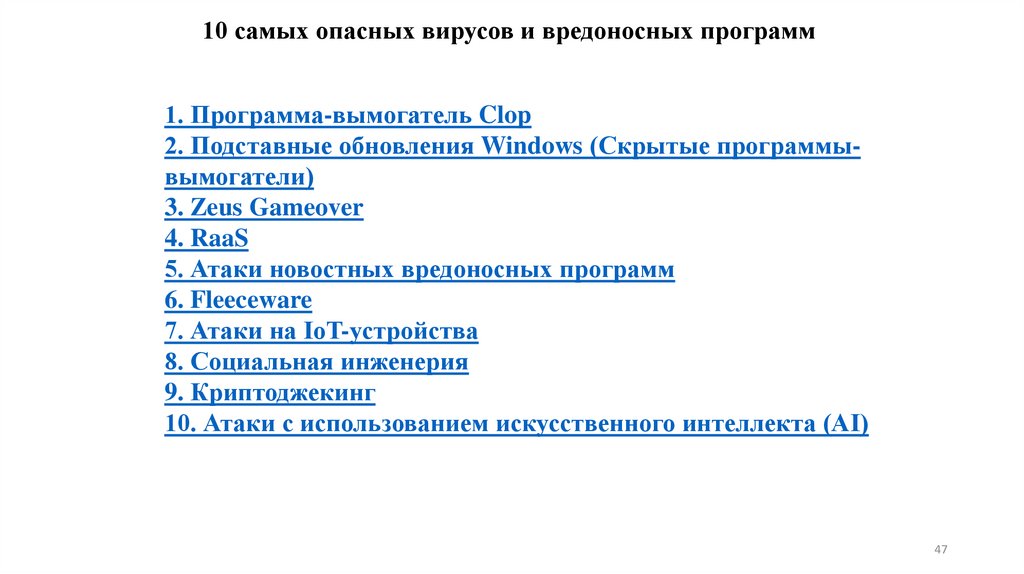

47.

10 самых опасных вирусов и вредоносных программ1. Программа-вымогатель Clop

2. Подставные обновления Windows (Скрытые программывымогатели)

3. Zeus Gameover

4. RaaS

5. Атаки новостных вредоносных программ

6. Fleeceware

7. Атаки на IoT-устройства

8. Социальная инженерия

9. Криптоджекинг

10. Атаки с использованием искусственного интеллекта (AI)

47

48. Методы и средства защиты операционных систем

Защищенная операционная система в своей структуре имеет функционирующие средства имеханизмы защиты данных, в то время как безопасность ОС является состоянием, в момент

которого недопустимо преднамеренное или случайное повреждение функционирования

операционной системы.

Особенности ОС, которые позволяют решают задачу с обеспечением безопасности системы:

- возможность распоряжаться всеми ресурсами ОС;

- сложность и размер ОС;

- присутствие механизмов, которые в той или иной степени влияют на безопасность данных

пользователя и программ, функционирующих в пространстве среды ОС.

Ключевым вопросом обеспечения безопасности ОС считается проблема формирования алгоритма

контроля доступа к ресурсам системы. Порядок контроля доступа осуществляется в соответствии

запроса к предоставленным правам доступа субъекта. Помимо этого, сама ОС имеет

дополнительные возможности защиты, например, средства мониторинга. Последнее выполняет

регулярное ведение регистрационного журнала, записи которого состоят из происходящих в

системе событий.

48

49. Классификация угроз ОС

1. По цели атаки (чтение, изменение, уничтожение информации или разрушение ОС);2. По возможному влиянию на ОС (использование легальных и нелегальных каналов получения

информации, а также создание новых благодаря всевозможным программным закладкам);

3. По типу воздействия на ОС (активное или пассивное воздействие);

4. По фактору уязвимости защиты (ошибки программного обеспечения ОС, ошибки

администратора, введенные программные закладки).

Также классификация угроз безопасности ОС возможна по используемым средствам атаки, выбранным

объектам, способам воздействия на объект и действиям атакующего, а также по состоянию ОС.

49

50. Методы обеспечения безопасности ОС от дефектов

1. Аутентификация.Наиболее популярный метод обеспечения безопасности – аутентификация пользователя при входе в систему. Такой

способ реализуется через логины и пароли, именно их злоумышленнику необходимо иметь для осуществления атаки.

Принимаемые меры для актуального обеспечения безопасности сохранности данных:

· своевременная смена паролей;

· сложность пароля, не связанных с пользователем (даты рождения, ФИО и прочее);

· наличие пороговых значений попыток входа в ОС;

· при наличии списка паролей, хранить их в зашифрованном виде.

2. Системные угрозы.

Уязвимости в системных программах дают осуществить атаку на систему. Возможность получить вредоносные

программы или фрагменты кода, которые встраиваются в обычные программы, увеличивается при несоблюдении

своевременных мер безопасности. Наличие антивирусных программ сможет вовремя обнаружить вирусы в ОС и

устранить их.

3. Права доступа

Во время формирования механизмов контроля доступа важно определить объекты и субъекты доступа. Объектами

могут являться всевозможные файлы, программы, устройства, терминалы, семафоры, в то время как субъектами –

процессы, задания, процедуры или же сам пользователь. Субъекты имеют возможность быть рассмотрены

одновременно и как объекты, поэтому у таких субъектов, при наличии соответствующих полномочий, появляются

права на доступ к другим субъектам.

50

51. Методы обеспечения безопасности ОС от дефектов

Во время формирования механизмов контроля доступа важно определить объекты и субъекты доступа. Объектамимогут являться всевозможные файлы, программы, устройства, терминалы, семафоры, в то время как субъектами –

процессы, задания, процедуры или же сам пользователь. Субъекты имеют возможность быть рассмотрены

одновременно и как объекты, поэтому у таких субъектов, при наличии соответствующих полномочий, появляются

права на доступ к другим субъектам.

Управление правами доступа возможно на принципах одной из модели доступа: многоуровневой или матричной.

Матричная модель заключается в том, чтобы для каждого субъекта был установлен перечень прав по отношению к

объекту. В то время как многоуровневые модели предполагают раздачу мандатов (меток конфиденциальности)

назначаемых объектам и субъектам доступа.

Большинство ОС и СУБД используют произвольное управление доступом.

Недостатки

Во-первых, из разъединенности в управлении доступом следует, что доверенными лицами по отношению к системе

могут быть иные пользователи, помимо системных администраторов и операторов. Из-за недостаточной

компетентности пользователя с доступом, на основе человеческого фактора, возможна случайная утечка секретной

информации. Это ведет к тому, что произвольность управления необходимо полностью контролировать

осуществлением избранной политики.

Во-вторых, данные и права доступа находятся в разных местах. Таким образом, нет никаких ограничений для

пользователя, с повышенным доступом, иметь возможность записать в публичный файл или совершить заражение

системы вредоносными программами. Такая, своего рода «уязвимость», затрудняет проведение системами единой

политики безопасности и не осуществляет продуктивный контроль согласованности.

51

52.

В момент предоставления доступа важна соответствующая информация:1) Свойство субъекта (метка безопасности, являющаяся основой мандатного управления доступа, группа

пользователя и т.д.);

2) Идентификатор субъекта (сетевой адрес компьютера, идентификатор пользователя и другие, являющиеся

основами произвольного управления доступа).

Развитие информационных технологий создало такую информационную среду, которая прямо или косвенно влияет

на все сферы деятельности. Помимо развития технологий, стремительно растут и возможные риски и угрозы,

последствия которых порой невозможно предсказать.

Для реализации определенных информационных технологий необходимы информационные системы, безопасность

которых является одной из главнейших задач. От поддержания целостности, конфиденциальности и доступности

системы зависит итоговый результат жизнеспособности системы.

Операционная система оказывается важнейшим компонентом в любой вычислительной машине, в связи с этим

основополагающую роль играет политика безопасности в каждой определенной ОС, от которой зависит общая

безопасность всей информационной системы.

52

53.

Методы разграничения доступаМетоды разграничения доступа – это способы, с помощью которых осуществляется управление правами

пользователей в системе. Существуют различные методы, которые зависят от выбранной модели

разграничения:

1. Списки контроля доступа (Access Control Lists, ACL) – представляют собой перечень прав доступа к

объектам для каждого пользователя или группы пользователей.

2. Матричное управление доступом – способ, при котором права доступа представляются в виде

матрицы, где строки – это пользователи, столбцы — объекты, а на пересечении указывается уровень

доступа.

3. Метки безопасности – применяются в мандатной модели и устанавливаются на основе классификации

данных и уровня допуска пользователей.

4. Роли и атрибуты – используются в ролевой и атрибутной моделях для автоматического назначения

прав в зависимости от параметров пользователя.

5. Политики безопасности – формализованные правила, определяющие условия предоставления

доступа.

53

54.

Политика безопасности WindowsПараметры политики безопасности Windows важны, потому что они помогают организациям:

Запретить несанкционированный доступ: Политики ограничивают доступ к системным инструментам,

функциям администрирования и конфиденциальным настройкам, снижая риск случайных или

злонамеренных изменений.

Поддерживать согласованность конфигураций: Все устройства используют одну и ту же базовую

конфигурацию, независимо от местоположения или пользователя, что сводит к минимуму расхождения в

настройках.

Сокращать инциденты безопасности: Блокируя рискованные действия, такие как несанкционированная

установка программного обеспечения или небезопасный доступ к сети, политики снижают

подверженность угрозам.

Поддержать требования соответствия: Многие нормативные акты требуют контроля доступа, ведения

журналов и обеспечения безопасности. Политики помогают соответствовать этим стандартам.

Защитить устройства общего пользования и устройства, используемые на передовой: Устройства,

используемые

несколькими

пользователями,

защищены

строгими

средствами

контроля,

предотвращающими неправомерное использование.

54

55.

Типы политик безопасности Windows1. Активные политики безопасности рабочего стола

Активные политики безопасности рабочего стола контролируют визуальные и интерактивные элементы

рабочего стола, такие как обои, веб-компоненты и встроенный контент. Ограничивая эти элементы,

организации могут предотвратить несанкционированные изменения фирменной символики, уменьшить

отвлекающие факторы и заблокировать появление вредоносного или ненадежного контента на рабочем

столе.

2. Политики безопасности панели управления

Политики безопасности панели управления ограничивают доступ пользователей к параметрам

конфигурации системы. Это предотвращает изменение пользователями сетевых настроек, параметров

безопасности или параметров устройств, что может ослабить систему или вызвать проблемы с

поддержкой.

3. Политики безопасности рабочего стола

Политики безопасности рабочего стола регулируют то, что пользователи могут видеть и с чем могут

взаимодействовать на рабочем столе, включая значки и ярлыки. Эти политики помогают поддерживать

чистоту и единообразие рабочего пространства и гарантируют, что пользователи получают доступ только

к утвержденным инструментам и приложениям.

55

56.

Типы политик безопасности Windows4. Политики безопасности Explorer

Политики безопасности проводника файлов определяют, как работает проводник на устройстве. ИТспециалисты могут ограничивать права пользователей на доступ к определенным дискам или папкам,

скрывать системные файлы и запрещать пользователям просматривать или изменять конфиденциальные

данные, хранящиеся на устройстве.

5. Политики безопасности Internet Explorer

Политики безопасности Internet Explorer управляют поведением браузера, таким как загрузки, скрипты и

зоны безопасности. Эти средства контроля снижают риск заражения вредоносным ПО, небезопасных

загрузок и доступа к вредоносным веб-сайтам во время просмотра веб-страниц.

6. Политики безопасности консоли управления Microsoft (MMC)

Политики безопасности MMC ограничивают доступ к административным консолям и инструментам

управления системой. Это гарантирует, что только авторизованные администраторы могут вносить

критически важные изменения в систему, снижая риск случайных или несанкционированных

модификаций.

56

57.

Типы политик безопасности Windows7. Политики сетевой безопасности

Политики сетевой безопасности определяют, как устройства проходят аутентификацию и подключаются

к сетям. Они помогают обеспечить соблюдение безопасных стандартов доступа, защитить устройства в

общедоступных или корпоративных сетях и снизить риск несанкционированных сетевых подключений.

8. Политики безопасности меню «Пуск» и панели задач

Политики безопасности меню «Пуск» и панели задач контролируют приложения, ярлыки и системные инструменты,

видимые пользователям. Ограничивая доступ, организации могут предотвратить неправомерное использование,

уменьшить отвлекающие факторы и направлять пользователей к утвержденным рабочим процессам.

9. Политики безопасности системы

Политики безопасности системы обеспечивают защиту основных функций операционной системы, таких как

политики паролей, включающие сложность паролей, правила блокировки учетных записей и поведение экрана

блокировки. Эти политики составляют основу безопасности устройства и помогают защитить от не авторизованного

доступа.

57

58.

Типы политик безопасности Windows10. Политики безопасности планировщика задач

Политики безопасности планировщика задач регулируют создание и выполнение запланированных задач.

Это помогает предотвратить автоматический запуск вредоносных скриптов или несанкционированных

фоновых процессов на устройстве.

11. Политики безопасности установщика Windows

Политики безопасности установщика Windows контролируют способы установки приложений на устройствах

Windows. Ограничивая методы установки, организации могут повысить безопасность, блокируя

несанкционированное программное обеспечение и гарантируя развертывание только доверенных приложений.

12. Политика компьютерной безопасности

Политики компьютерной безопасности применяют общесистемные правила, которые остаются в силе независимо от

того, какой пользователь вошел в систему. Эти политики гарантируют постоянную активность базовых функций и

настроек безопасности, даже на устройствах, используемых несколькими пользователями.

58

59.

Проблемы при настройке политик безопасности WindowsОдна из самых больших проблем — отсутствие централизованного контроля при ручной настройке

политик или настройке политик для каждого устройства отдельно. По мере увеличения количества

устройств отслеживать, какие политики применяются к какому устройству, становится сложно.

Другие распространенные проблемы включают в себя:

Непоследовательное применение политики в разных местах.

Ошибки при настройке политики вручную и ошибках конфигурации

Изменение политики с течением времени

Ограниченный контроль над удаленными или находящимися вне сети устройствами.

Увеличение нагрузки на ИТ-отдел по мере роста запасов устройств.

Без централизованного подхода политики безопасности Windows часто остаются недоиспользованными или

применяются непоследовательно.

59

60.

Как централизованно управлять политиками безопасностиWindows?

Для эффективного управления политиками безопасности Windows организациям необходима

централизованная консоль управления групповыми политиками.

Решение MDM. Это позволяет ИТ-командам определять и настраивать политики безопасности один

раз и развертывать их на всех устройствах Windows с единой панели управления. Политики можно

применять удаленно, обновлять в режиме реального времени и постоянно отслеживать.

Централизованное управление с помощью MDM обеспечивает следующее:

Правила применяются последовательно.

Устройства сохраняют совместимость даже за пределами корпоративных сетей.

Настройки безопасности не требуют ручного вмешательства.

ИТ-команды сохраняют полную прозрачность в отношении всего парка устройств.

60

61.

Преимущества использования решения MDM для управленияполитиками безопасности Windows

•Централизованное создание и внедрение политики: Политики безопасности можно создать один раз и развернуть

на всех устройствах Windows с помощью единой панели управления. Это исключает необходимость повторной

настройки и гарантирует быстрое и точное применение изменений.

•Единообразное применение правил на всех устройствах: Политики применяются единообразно независимо от

местоположения устройства или роли пользователя. Это помогает поддерживать надежный и предсказуемый уровень

безопасности во всей среде Windows.

•Ускоренное распространение обновлений безопасности: Обновления и изменения в политике могут быть

отправлены удаленно, без ожидания ручного вмешательства. Это снижает риски. уязвимости и обеспечивает защиту

устройств в режиме реального времени.

•Сокращение эксплуатационных расходов: Автоматизация заменяет задачи ручной настройки, освобождая ИТкоманды от рутинной работы по техническому обслуживанию. Это позволяет командам сосредоточиться на более

важных инициативах в области безопасности и инфраструктуры.

•Улучшена прозрачность соблюдения нормативных требований: ИТ-специалисты могут легко определить, какие

устройства соответствуют требованиям, а какие нуждаются во внимании. Централизованная отчетность упрощает

аудиты и помогает выполнять нормативные требования.

•Более удобный контроль над удаленными и совместно используемыми устройствами: Устройства остаются

управляемыми и защищенными даже при использовании за пределами корпоративных сетей или совместном

использовании между пользователями. Политики безопасности продолжают действовать независимо от физического

доступа или границ сети.

61

62.

Политика безопасности Linux1. Ужесточение политики паролей и аутентификации пользователей.

Надежный пароль состоит из набора десяти-двенадцати символов, включающих цифры, символы и

буквы разного регистра.

2. Только необходимые пакеты.

Неиспользуемые пакеты ПО накапливаются в системе, занимая память и увеличивая поверхность атаки.

Поэтому оставьте только компоненты, необходимые для работы сервера, и отключите или удалите

неиспользуемые сервисы и функционал.

3. Регулярные обновления

4. Защита от сетевых атак.

5. Настройка SSH

Протокол Secure Shell (SSH) – гораздо более надежный инструмент по сравнению с telnet rlogin, но для

использования всех его возможностей его нужно правильно настроить.

6. Безопасность в облаке.

Linux — самая популярная ОС для Docker-контейнеров, а LXC (Linux Containers) заняла 33,5% рынка

контейнерных технологий в 2021 году, обогнав Docker. Разработчики отдают предпочтение Linux за

возможности гибкой настройки и безопасность, но дополнительные меры защиты Linux-контейнеров не

помешают.

62

63.

Риски при использовании LinuxУязвимости в системах и софте. Даже с открытым кодом критические уязвимости всё равно регулярно

появляются. Если не обновляться — есть риск взлома.

Ошибки в настройке. Неправильно выставленные права, открытые порты, плохая конфигурация SSH или

sudo могут открыть доступ злоумышленникам.

Нет централизованного управления. В крупных инфраструктурах без систем автоматизации (Ansible,

Puppet и т. д.) сложно поддерживать безопасность на нужном уровне.

Повышение привилегий. Даже если злоумышленник попал в систему с обычной учёткой, он может

попробовать получить права администратора — и тогда откроется весь доступ.

Фишинг и социальная инженерия. Меньше вирусов — не значит, что нет угроз. Пользователь может сам

установить вредоносный скрипт, думая, что это полезная программа.

Маскирующиеся вредоносные программы. Руткиты и бэкдоры умеют прятаться в системе — обычными

средствами их сложно обнаружить.

Компрометация репозиториев. Если в репозиторий подкинут вредоносное обновление, его могут

установить тысячи пользователей.

DDoS с участием ваших серверов. Плохо настроенные сервисы могут быть использованы в ботнетах для

DDoS-атак на другие ресурсы.

Контейнеры и Kubernetes. Если не следить за безопасностью в контейнерной среде, можно нарваться на

утечки данных или атакующие перемещения между контейнерами.

Нет антивируса — но это не всегда хорошо Linux может быть «перевалочным пунктом» для зловредов,

63

особенно если на сервере хранятся файлы, которые потом попадают на Windows-машины.

64.

Политика безопасности Linux1. Ужесточение политики паролей и аутентификации пользователей.

Надежный пароль состоит из набора десяти-двенадцати символов, включающих цифры, символы и

буквы разного регистра.

2. Только необходимые пакеты.

Неиспользуемые пакеты ПО накапливаются в системе, занимая память и увеличивая поверхность атаки.

Поэтому оставьте только компоненты, необходимые для работы сервера, и отключите или удалите

неиспользуемые сервисы и функционал.

3. Регулярные обновления

4. Защита от сетевых атак.

5. Настройка SSH

Протокол Secure Shell (SSH) – гораздо более надежный инструмент по сравнению с telnet rlogin, но для

использования всех его возможностей его нужно правильно настроить.

6. Безопасность в облаке.

Linux — самая популярная ОС для Docker-контейнеров, а LXC (Linux Containers) заняла 33,5% рынка

контейнерных технологий в 2021 году, обогнав Docker. Разработчики отдают предпочтение Linux за

возможности гибкой настройки и безопасность, но дополнительные меры защиты Linux-контейнеров не

помешают.

64

65.

Виды антивирусных программОсновные виды антивирусных программ:

1. Резидентные (фоновые)

- постоянно работают в фоновом режиме;

-проверяют все действия пользователя в режиме реального времени.

2. Сканеры

- проверяют устройство по требованию

- используются для ручной диагностики

3. Комплексные пакеты безопасности.

Включают брандмауэр, антифишинг, защиту электронной почты, родительский контроль

4. Облачные антивирусы

Обрабатывают данные на удалённом сервере, снижая нагрузку на ресурсы компьютера

5. Мобильные антивирусы

Защищают смартфоны и планшеты от вирусов и утечек личной информации. Если вы ещё не используете

антивирус для смартфонов, стоит рассмотреть его установку для дополнительной безопасности.

65

66.

Для чего предназначены антивирусные программыАнтивирус — это программа, которая защищает компьютер от вредоносных программ

Антивирусная программа выполняет множество функций:

Обнаружение и удаление вирусных программ

Блокировка вредоносных веб-сайтов

Защита электронной почты от фишинга

Сканирование подключаемых носителей

Защита в реальном времени

Мониторинг системных процессов

Функции антивирусных программ направлены на всестороннюю защиту данных, приложений, файлов и

системы от вирусов вредоносных и иных угроз.

66

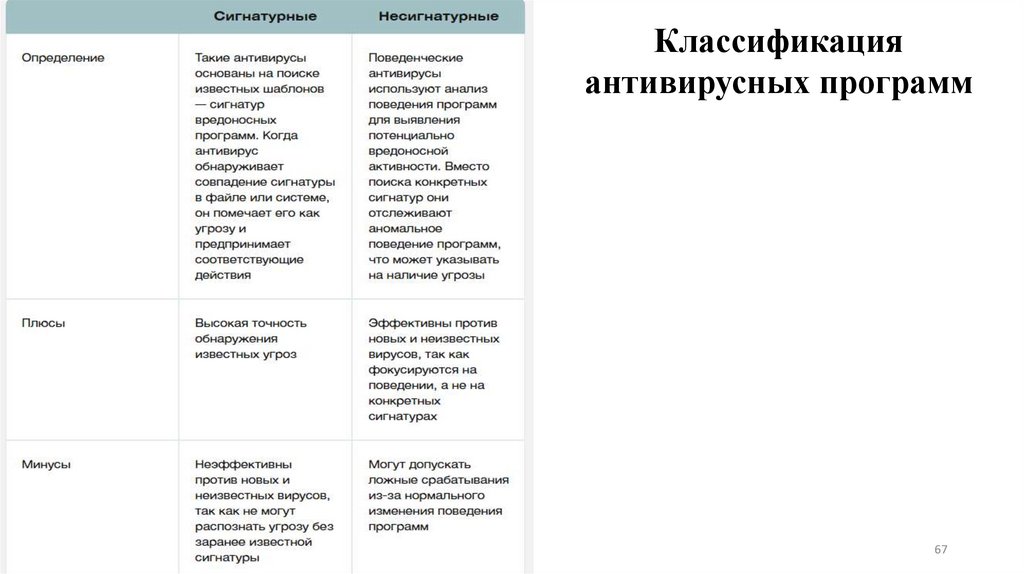

67.

Классификацияантивирусных программ

67

68.

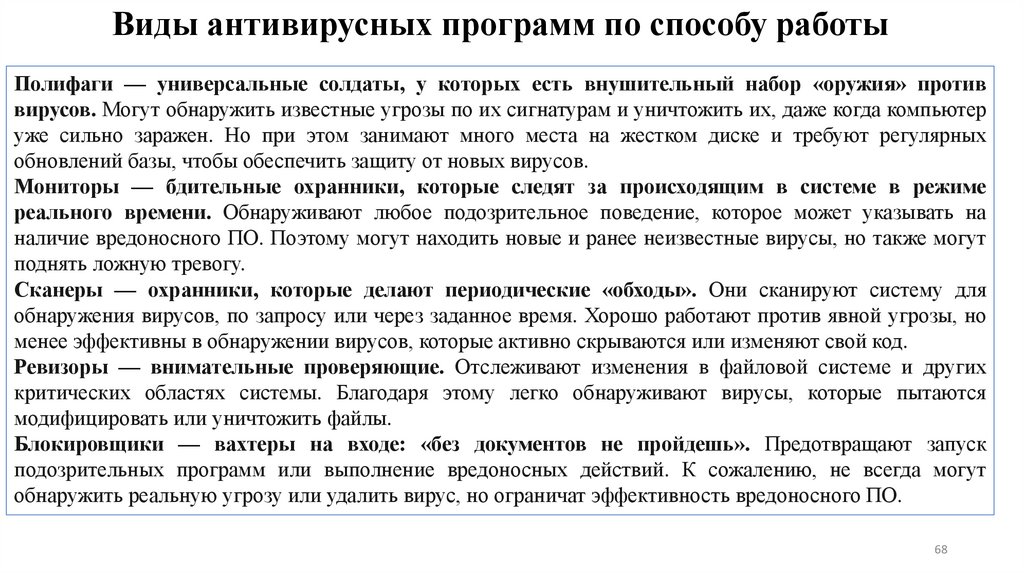

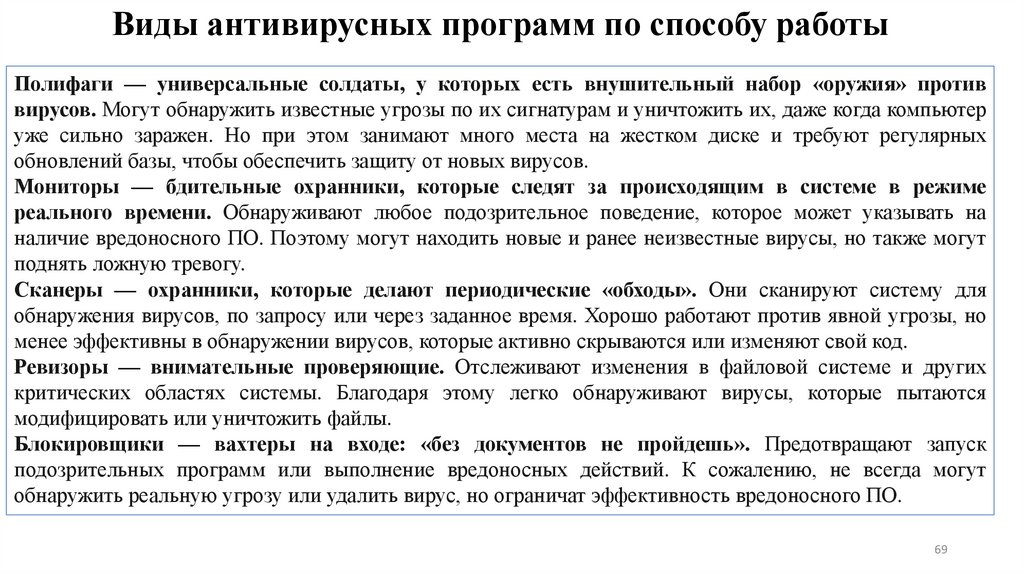

Виды антивирусных программ по способу работыПолифаги — универсальные солдаты, у которых есть внушительный набор «оружия» против

вирусов. Могут обнаружить известные угрозы по их сигнатурам и уничтожить их, даже когда компьютер

уже сильно заражен. Но при этом занимают много места на жестком диске и требуют регулярных

обновлений базы, чтобы обеспечить защиту от новых вирусов.

Мониторы — бдительные охранники, которые следят за происходящим в системе в режиме

реального времени. Обнаруживают любое подозрительное поведение, которое может указывать на

наличие вредоносного ПО. Поэтому могут находить новые и ранее неизвестные вирусы, но также могут

поднять ложную тревогу.

Сканеры — охранники, которые делают периодические «обходы». Они сканируют систему для

обнаружения вирусов, по запросу или через заданное время. Хорошо работают против явной угрозы, но

менее эффективны в обнаружении вирусов, которые активно скрываются или изменяют свой код.

Ревизоры — внимательные проверяющие. Отслеживают изменения в файловой системе и других

критических областях системы. Благодаря этому легко обнаруживают вирусы, которые пытаются

модифицировать или уничтожить файлы.

Блокировщики — вахтеры на входе: «без документов не пройдешь». Предотвращают запуск

подозрительных программ или выполнение вредоносных действий. К сожалению, не всегда могут

обнаружить реальную угрозу или удалить вирус, но ограничат эффективность вредоносного ПО.

68

69.

Виды антивирусных программ по способу работыПолифаги — универсальные солдаты, у которых есть внушительный набор «оружия» против

вирусов. Могут обнаружить известные угрозы по их сигнатурам и уничтожить их, даже когда компьютер

уже сильно заражен. Но при этом занимают много места на жестком диске и требуют регулярных

обновлений базы, чтобы обеспечить защиту от новых вирусов.

Мониторы — бдительные охранники, которые следят за происходящим в системе в режиме

реального времени. Обнаруживают любое подозрительное поведение, которое может указывать на

наличие вредоносного ПО. Поэтому могут находить новые и ранее неизвестные вирусы, но также могут

поднять ложную тревогу.

Сканеры — охранники, которые делают периодические «обходы». Они сканируют систему для

обнаружения вирусов, по запросу или через заданное время. Хорошо работают против явной угрозы, но

менее эффективны в обнаружении вирусов, которые активно скрываются или изменяют свой код.

Ревизоры — внимательные проверяющие. Отслеживают изменения в файловой системе и других

критических областях системы. Благодаря этому легко обнаруживают вирусы, которые пытаются

модифицировать или уничтожить файлы.

Блокировщики — вахтеры на входе: «без документов не пройдешь». Предотвращают запуск

подозрительных программ или выполнение вредоносных действий. К сожалению, не всегда могут

обнаружить реальную угрозу или удалить вирус, но ограничат эффективность вредоносного ПО.

69

70.

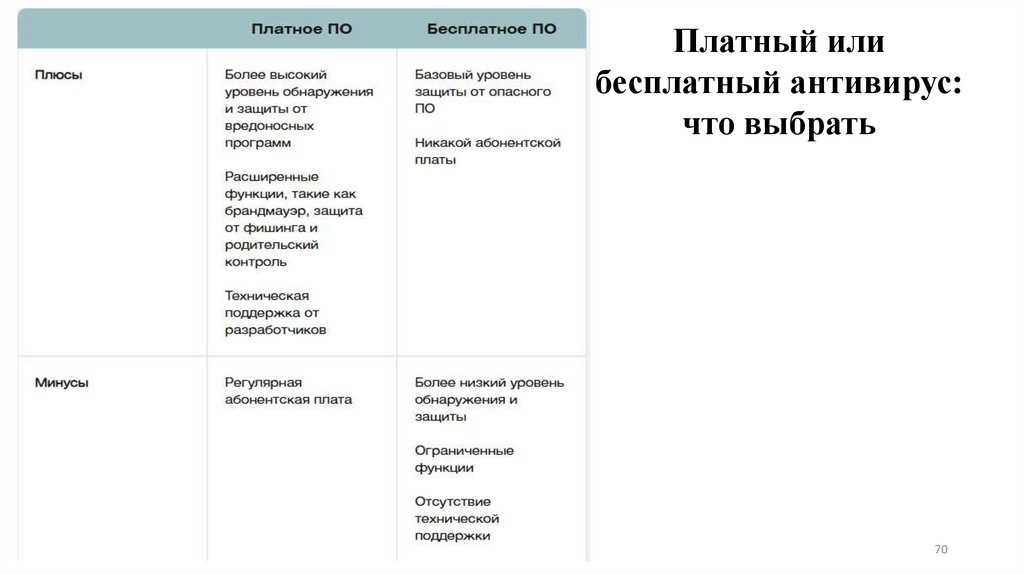

Платный илибесплатный антивирус:

что выбрать

70

71.

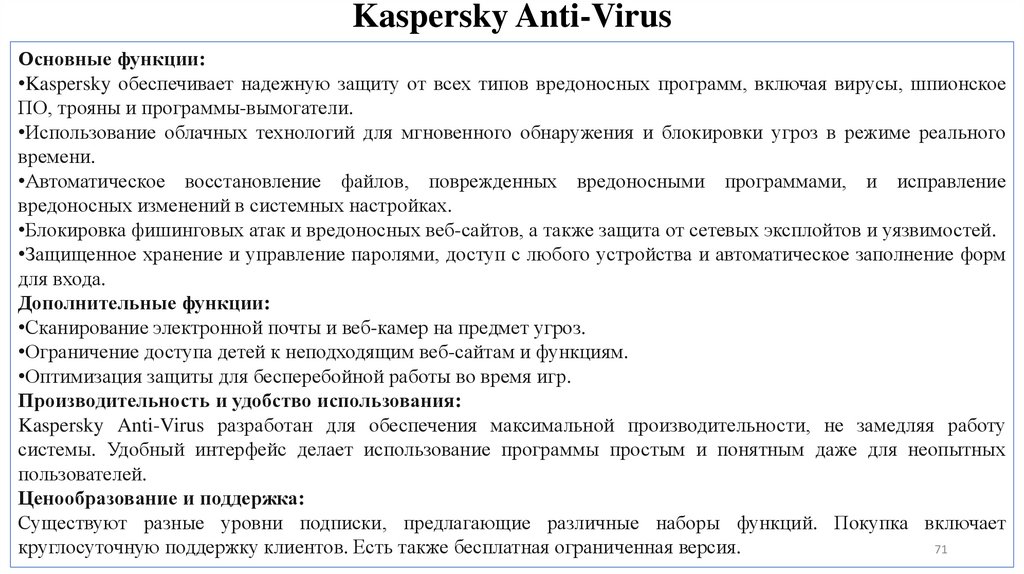

Kaspersky Anti-VirusОсновные функции:

•Kaspersky обеспечивает надежную защиту от всех типов вредоносных программ, включая вирусы, шпионское

ПО, трояны и программы-вымогатели.

•Использование облачных технологий для мгновенного обнаружения и блокировки угроз в режиме реального

времени.

•Автоматическое восстановление файлов, поврежденных вредоносными программами, и исправление

вредоносных изменений в системных настройках.

•Блокировка фишинговых атак и вредоносных веб-сайтов, а также защита от сетевых эксплойтов и уязвимостей.

•Защищенное хранение и управление паролями, доступ с любого устройства и автоматическое заполнение форм

для входа.

Дополнительные функции:

•Сканирование электронной почты и веб-камер на предмет угроз.

•Ограничение доступа детей к неподходящим веб-сайтам и функциям.

•Оптимизация защиты для бесперебойной работы во время игр.

Производительность и удобство использования:

Kaspersky Anti-Virus разработан для обеспечения максимальной производительности, не замедляя работу

системы. Удобный интерфейс делает использование программы простым и понятным даже для неопытных

пользователей.

Ценообразование и поддержка:

Существуют разные уровни подписки, предлагающие различные наборы функций. Покупка включает

круглосуточную поддержку клиентов. Есть также бесплатная ограниченная версия.

71

72.

Dr. WebОсновные функции:

•Dr. Web использует несколько уровней защиты для обнаружения и блокировки всех типов вредоносных

программ, включая вирусы, шпионское ПО, трояны, программы-вымогатели и руткиты.

•Использование облачных технологий для мгновенного обнаружения и блокировки новых и неизвестных

угроз.

•Обнаружение вредоносных программ на основе их поведения и эвристических методов.

•Сканирование всех входящих и исходящих электронных писем на предмет вредоносных вложений и

ссылок.

•Блокировка фишинговых атак, вредоносных веб-сайтов.

Дополнительные функции:

•Ограничение доступа детей к нежелательному контенту и функциям.

•Защищенное хранение и управление паролями.

•Очистка системы от временных файлов и других ненужных данных для улучшения производительности.

•Оптимизация защиты для бесперебойной работы во время игр.

Производительность и удобство использования:

Dr. Web Anti-Virus разработан для обеспечения максимальной производительности, не замедляет работу

системы. Удобный интерфейс делает использование программы простым и понятным даже для неопытных

пользователей.

Ценообразование и поддержка:

Существуют разные уровни подписки, предлагающие различные наборы функций. Покупка

включает круглосуточную поддержку клиентов по телефону, электронной почте и в чате.

72

73.

PRO32Основные функции:

•PRO32 Anti-Virus использует передовые технологии для обнаружения и блокировки всех типов

вредоносных программ, включая вирусы, шпионское ПО, трояны и программы-вымогатели.

•Использование облачных технологий для мгновенного обнаружения и блокировки угроз в режиме

реального времени.

•Обнаружение и удаление руткитов, скрытых угроз, которые могут получить контроль над системой.

•Использование эвристики для обнаружения новых и неизвестных угроз.

•Блокировка фишинговых атак и вредоносных веб-сайтов, а также защита от сетевых эксплойтов и

уязвимостей.

Дополнительные функции:

•Регулярные обновления баз данных вредоносных программ для обеспечения актуальной защиты.

•Предотвращение шифрования файлов программами-вымогателями и восстановление зашифрованных

файлов.

Производительность и удобство использования:

PRO32 Anti-Virus очень легок и работает в фоновом режиме, не замедляя работу системы. Его простой и

понятный интерфейс делает использование программы несложным для пользователей всех уровней.

Ценообразование и поддержка:

PRO32 Anti-Virus доступен по подписке на один или несколько компьютеров. Покупка включает

круглосуточную поддержку клиентов по электронной почте и через систему тикетов.

73

74.

Panda Free AntivirusФункции:

•Защита в режиме реального времени — обнаруживает и блокирует угрозы по мере их возникновения.

•Сканирование файлов и каталогов — проверяет файлы и каталоги на наличие вредоносных программ.

•Защита от фишинга — защищает от мошеннических веб-сайтов и электронных писем, пытающихся

украсть личную информацию.

•Облачное сканирование — использует облачные базы данных для идентификации и блокировки новых

угроз.

Производительность и удобство использования:

Потребляет минимальные системные ресурсы, не замедляет работу компьютера. Есть фоновый режим для

игр и мультимедиа.

Ценообразование и поддержка:

Бесплатный антивирус для базовой защиты. Компания также предлагает расширенную платную версию.

74

75.

NANOФункции:

•Защита в режиме реального времени: обнаруживает и блокирует угрозы при их возникновении.

•Сканирование по запросу: проверяет файлы и каталоги на наличие вредоносных программ.

•Облачное сканирование: использует облачные базы данных для идентификации и блокировки новых угроз.

•Карантин: изолирует подозрительные файлы для дальнейшего анализа.

•Автоматические обновления: обеспечивает постоянную защиту благодаря регулярным обновлениям.

Производительность и удобство использования:

Легкий, не перегружает систему и не мешает работе остальных программ. Минималистичный интерфейс

делает сервис простым в использовании.

Ценообразование и поддержка:

Бесплатный антивирус без круглосуточной поддержки. При необходимости можно приобрести платную

версию по доступной цене от того же производителя.

NANO Antivirus — это легкий бесплатный антивирус, который подходит для защиты компьютеров с

Windows. Он не заставит ваш компьютер «зависнуть» и обеспечит достаточно надежную защиту от

большинства распространенных угроз.

75

76.

Мобильные ОСОт чего может защитить мобильный антивирус:

Фишинг. Вид интернет-мошенничества, основанный на поддельных сайтах. Жертве приходит сообщение

об акции, распродаже или о выигрыше в конкурсе. Кликнув на ссылку, она попадает на ненастоящий сайт

интернет-магазина или банка и при попытке входа в аккаунт теряет свои личные данные. Некоторые письма

кажутся очень привлекательными и правдоподобными, а поддельные сайты практически не отличить от

оригинала, поэтому лучше защитить себя от фишинга антивирусной программой.

Вымогатели. Вредоносное ПО, которое блокирует владельцу доступ к смартфону и требует выкуп.

Заразиться им можно при установке нелицензионных приложений или кликнув по баннеру на ненадежном

сайте. Вредоносная программа сработает только после установки, которую может вовремя предотвратить

антивирус.

Вирусы-шпионы. После установки программа начинают следить за личными данными или ворует пароли

пользователя. Она также может собирать информацию о его интересах и активности в интернете, чтобы

передать или продать ее. Антивирус защищает персональные данные, но в большинстве случаев он даже не

даст шпионской программе попасть на устройство.

Кража денег с SIM-карты. Некоторые вирусы могут звонить с зараженного устройства или отправлять

платные SMS. Для пользователя без антивируса это может обернуться потерей всех денег с SIM-карты.

Рекламное ПО. Скрытая программа для показа рекламы, которая мешает использовать смартфон. Зачастую

отключить рекламу самостоятельно нельзя, но справиться с ней может качественный антивирус. От чего

76

77.

Лучшие антивирусы для телефонов на Android в 2026 годуKaspersky Internet Security для Android

Плюсы

Один из лучших антивирусов для Android по уровню защиты в сети, тщательный мониторинг угроз

в режиме реального времени, низкая нагрузка на систему

Минусы

Нет родительского контроля, которые присутствуют в более доступных антивирусах

Avast Mobile Security Premium

Плюсы

Широкий набор функций и надежная защита от вирусов, минимальная нагрузка на систему и рациональное

использование заряда аккумулятора

Минусы

Из-за отсутствия файрвола ослабляется сетевая защита смартфона, с некоторыми модифицированными

версиями Android программа работает некорректно

Bitdefender Mobile Security for Android

Плюсы

Максимальная защита в режиме реального времени и точное сканирование, отсутствие ложных

срабатываний, низкая нагрузка на систему и аккумулятор

Минусы

Отсутствует фильтр нежелательных звонков и резервное копирование

77

78.

Лучшие антивирусы для телефонов на Android в 2026 годуDr. Web Security Space

Плюсы

Есть все важные функции, надежная защита от вирусов, настраиваемая фильтрация спамрассылок, подозрительных звонков и SMS

Минусы

Не самая удобная система настроек, могут возникать сбои или автоматический запуск некоторых

функций, что увеличивает расход энергии

McAfee Security

Плюсы

Высокий уровень защиты от всех видов угроз(5), множество полезных функций, низкое влияние на систему и

аккумулятор

Минусы

Высокая стоимость – продукт подойдет только тем, кому действительно необходимы все его функции и полная защита

Norton 360: Mobile Security

Плюсы

Высокий уровень защиты от всех угроз, минимальное влияние на систему и

аккумулятор, полезные функции для защиты личных данных

Минусы

Нет пробного периода до привязки карты и оплаты подписки

78

79.

Лучшие антивирусы для телефонов на Android в 2026 годуAvira Security Antivirus

Плюсы

Высокий уровень защиты от новых угроз, оптимизация и очистка системы, широкий функционал, защита микрофона

и камеры

Минусы

За менеджер паролей придется переплатить в несколько раз, в последних тестах(7) снизилось качество защиты

AVG AntiVirus Pro for Android

Плюсы

Широкий набор функций и надежная защита от вирусов, низкая нагрузка на систему и рациональное использование

заряда аккумулятора

Минусы

Из-за отсутствия файрвола ослабляется сетевая защита смартфона

Panda Mobile Security

Плюсы

Быстрая работа и оптимизация ресурсов, большой набор функций с развитой системой «антивор»

Минусы

Не лучшие защитные характеристики, не идеально работает фильтр нежелательных звонков, нет фильтра SMS

79

80.

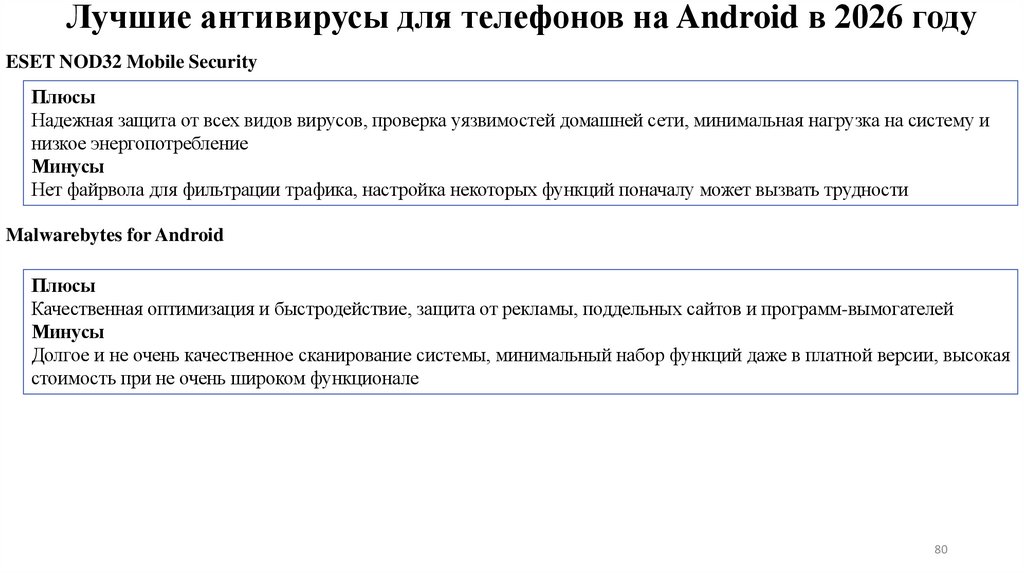

Лучшие антивирусы для телефонов на Android в 2026 годуESET NOD32 Mobile Security

Плюсы

Надежная защита от всех видов вирусов, проверка уязвимостей домашней сети, минимальная нагрузка на систему и

низкое энергопотребление

Минусы

Нет файрвола для фильтрации трафика, настройка некоторых функций поначалу может вызвать трудности

Malwarebytes for Android

Плюсы

Качественная оптимизация и быстродействие, защита от рекламы, поддельных сайтов и программ-вымогателей

Минусы

Долгое и не очень качественное сканирование системы, минимальный набор функций даже в платной версии, высокая

стоимость при не очень широком функционале

80

81. Темы докладов

1. Рейтинг безопасных российских ОС. Описание2. Безопасность данных в зарубежных операционных системах.

3. Безопасность данных в отечественных операционных системах

4. Интересные факты об операционных системах

5. Неудачные операционные системы за всю историю

6. Антивирусные программы для российских ОС

81

informatics

informatics