Similar presentations:

Sertifikatsia_2_tsarstvo_tmy

1. Защита информации (повторение)

2. Защита информации

Важные моменты:- информация должна кому то принадлежать, т.е. являться предметом

собственности (собственник – представить интересов)

- у защищаемой информации должно быть правовое обоснование:

1) требование правовых документов (например, законов)

2) требования, установленные собственником информации

- у защиты информации должна быть цель

- в соответствии с этой целью выделяем объекты, на которые должны

быть направлены наши усилия по защите информации

3.

• Конфиденциальность – свойство информации, заключающееся в еедоступности ограниченному кругу лиц

• Целостность – свойство информации, заключающееся в отсутствии в ней

любых изменений за исключением санкционированных

• Доступность – свойство информации, заключающееся в возможности

легального пользователя получить к ней беспрепятственный доступ,

возможно, при выполнении условий, установленных владельцем

информации

Пример легального доступа при выполнении некоторых условий,

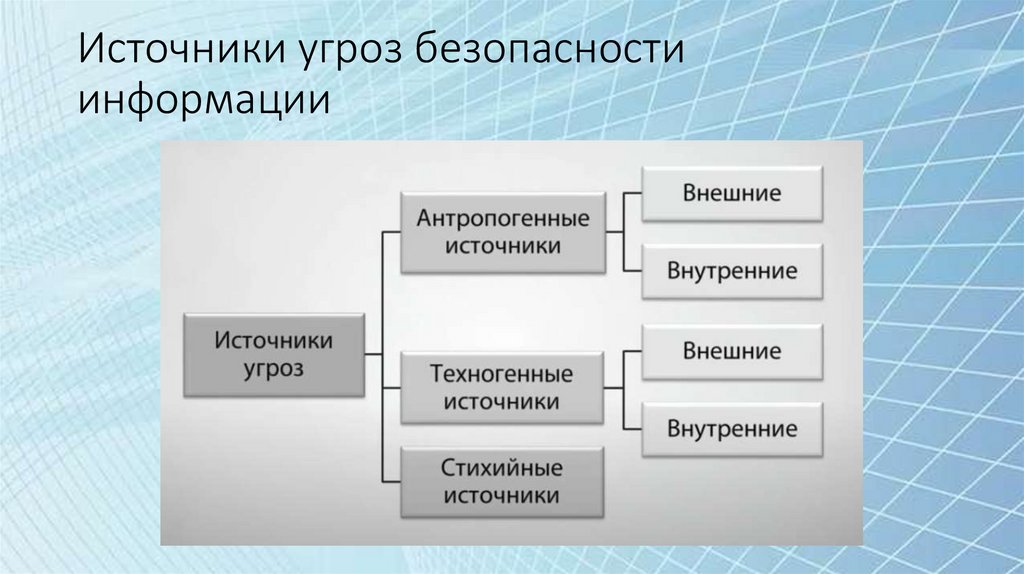

установленных владельцем:

- ввести логин и пароль, чтобы получить доступ к базе данных

- предъявить читательский билет на входе в библиотеку

4. Информационная безопасность

• Информационная безопасность – свойствоинформации сохранять конфиденциальность,

целостность и доступность

• Персональные данные – любая информация,

относящаяся прямо или косвенно к

определенному или определяемому физическому

лицу (субъекту персональных данных)

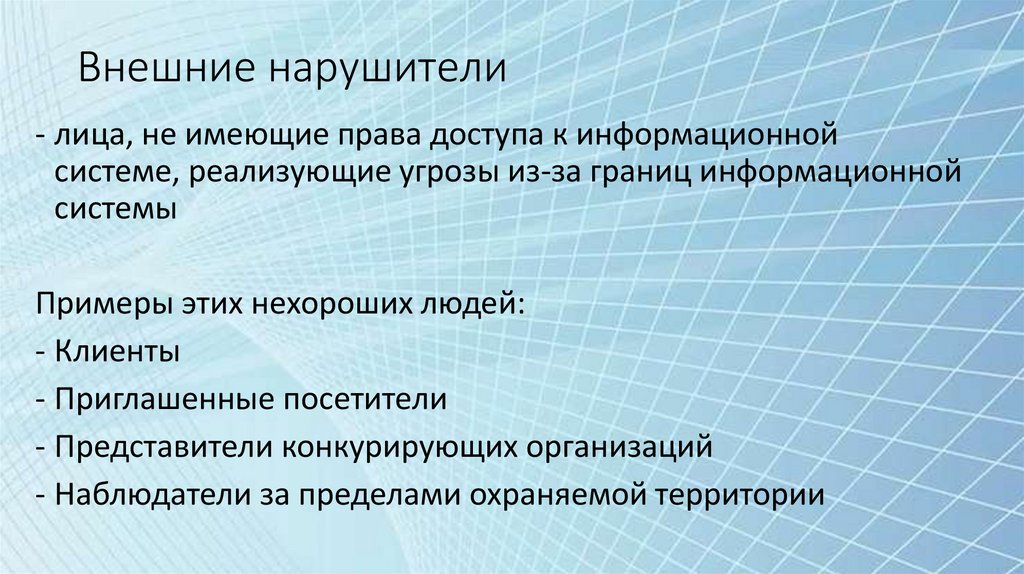

5. Федеральный закон о персональных данных предписывает следующие действия:

• обработка ПД должна осуществляться на законной и справедливойоснове

• обработка ПД должна ограничиваться достижением конкретных,

заранее определенных и законных целей. Не допускается обработка ПД,

несовместимая с целями сбора ПД

• не допускается объединение баз данных, содержащих ПД, обработка

которых осуществляется в целях, несовместных между собой

• обработке принадлежат только ПД, которые отвечают целям обработки

• содержание и объем обрабатываемых ПД должны соответствовать

целям обработки. Обрабатываемые ПД не должны быть избыточными

по отношению к заявленных целям их обработки

6. Федеральный закон о персональных данных предписывает следующие действия:

• при обработке ПД должны быть обеспечены точность ПД, ихдостаточность, а в необходимых случаях и актуальность по отношению к

целям обработки ПД. Оператор должен принимать необходимые меры,

либо обеспечивать их принятие по удалению или уточнению неполных

или неточных данных

• хранение ПД должно осуществляться в форме, позволяющей

определить субъекта ПД не дольше, чем этого требуют цели обработки

ПД, если только срок хранения не обговорен Федеральным законом или

договором

7.

• Уничтожение ПД – действия, в результате которых становитсяневозможно восстановить содержимое ПД в информационной

системе ПД и (или)в результате которых уничтожаются материальные

носители ПД

• Обезличивание ПД - действия, в результате которых становится

невозможно без использовании дополнительной информации

установить, какому субъекту эти ПД принадлежат

8. Национальные интересы РФ в информационной сфере -

- потребности• личности

• общества

• государства

в обеспечении их защищенности и устойчивого развития в части, качающейся ИС.

Национальными интересами являются:

- обеспечение и защита прав и свобод, касающихся получения и использовании

информации

- обеспечения бесперебойного функционирования информационной инфраструктуры

- развитие в РФ отрасли ИТ и электронной промышленности

- доведение до общественности (российской и международной) достоверной

информации о гос.политике РФ и ее официальной позиции по социаально значимым

событиям

9. Угрозы и нарушители безопасности информации

ГОСТ Р 50922 -200610.

• Угроза (безопасности информации) – совокупностьусловий и факторов, создающих потенциальную или

реально существующую опасность нарушения

безопасности информации.

• Источник угрозы безопасности информации – субъект

(физ.лицо, мат. объект или физическое явление),

являющийся непосредственной причиной возникновения

угрозы безопасности информации

11.

• Уязвимость ИС – недостаток, изъян, неустранимоенеизбежное свойство ИС, которые делает возможным

реализацию угрозы.

• Фактор, воздействующий на защищаемую информацию

– явление, действие или процесс, результатом которого

может быть утечка, искажение, уничтожение

информации, потеря доступа к нему.

12.

• Несанкционированный доступ к информации - доступ кинформации, нарушающий правила разграничения

доступа.

13.

14. Виды угроз безопасности информации

15. Виды угроз безопасности информации

• Хищение (копирование информации)• Уничтожение информации

• Модификация (искажение) информации

• Нарушение доступности (блокирование)

информации

• Отрицание подлинности информации

• Навязывание ложной информации

16. Классификация угроз ИБ:

• По аспекту информационной безопасности• По компонентам объекта информатизации

• По способу осуществления угрозы

• По расположению источника угрозы

17. По аспекту информационной безопасности:

• Угроза нарушения доступности• Угроза нарушения целостности

• Угроза нарушения конфиденциальности

18. По компонентам объекта информатизации, на которые нацелены угрозы:

• Данные• Программа

• Аппаратура

• Поддерживающая инфраструктура

19. По способу осуществления угрозы:

• Случайные действия• Преднамеренные действия

• Природного характера

• Техногенного характера

20. По расположению источника угрозы:

• Внутри рассматриваемой автоматизированнойсистемы

• Вне рассматриваемой автоматизированной

системы

21. Источники угроз безопасности информации

22. Антропогенные источники угроз (внутренние):

• Основной персонал (пользователи)• Представители служб защиты информации

• Вспомогательный персонал (уборщики, охрана)

• Технический персонал (жизнеобеспечение,

эксплуатация)

23. Антропогенные источники угроз (внешние):

• Криминальные структуры• Потенциальные нарушители, хакеры

• Недобросовестные партнеры

• Технические персонал провайдеров услуг

• Представители надзорных организаций и аварийных

служб

• Представители силовых ведомств

24. Техногенные устройства (внутренние):

• Некачественные средства (аппаратные ипрограммные)

• Некачественные программные средства

• Вспомогательные средства (охраны, сигнализации,

телефонии)

• Другие технические средства

25. Техногенные устройства (внешние):

• Средства связи• Инженерные коммуникации

• Транспорт

26. Стихийные источники:

• Пожары• Землетрясения

• Наводнения

• Ураганы

• Другие форс-мажорные обстоятельства

27. Нарушители безопасности информации ГОСТ Р 53114 - 2008

28.

Нарушители информационной безопасностиорганизации – лицо или объект, случайно или

преднамеренно совершивший действие, которое

повлекло нарушение безопасности организации

29. Методика определения угроз безопасности информации в информационных системах

• Тип нарушителя:- внешние нарушители (не обладают правами доступа к

информационной системе)

- внутренние нарушители (относятся к персоналу)

Тип определяется на основе прав доступа субъекта

30. Что нужно исследовать для определения прав доступа к объекту потенциального нарушителя (минимальный список внутреннего

нарушителя):• Устройства ввода/вывода информации

• Беспроводные устройства

• Средства обработки информации (программные,

программно-технические, технические)

• Съемные машинные носители и информации

• Активное и пассивное оборудование каналов связи

• Каналы связи, выходящие за пределы контролируемой зоны

31. Внешние нарушители

- лица, не имеющие права доступа к информационнойсистеме, реализующие угрозы из-за границ информационной

системы

Примеры этих нехороших людей:

- Клиенты

- Приглашенные посетители

- Представители конкурирующих организаций

- Наблюдатели за пределами охраняемой территории