Similar presentations:

Новые_технологии_в_криптоанализе_Генетические_алгоритмы

1.

Новые технологии вкриптоанализе

Генетические алгоритмы

Выполнили: Волчанский К.Б Чуваков А.Ю

Проверил: Делок Н.А

Образовательное учреждение: МГГТК ФГБОУ ВО “АГУ“

2.

СодержаниеВведение в криптоанализ

Что такое генетические алгоритмы

Основы науки о взломе шифров и классические методы

Эволюционные методы оптимизации из биологии

Принципы работы ГА

Применение ГА в криптоанализе

Основные этапы: отбор, скрещивание, мутация

Атаки на классические и современные шифры

Преимущества и ограничения

Современные достижения

Сильные и слабые стороны подхода

Новые варианты ГА и гибридные подходы

Перспективы развития

Список использованных источников

Интеграция с ИИ и постквантовая криптография

Русскоязычные научные источники

3.

01 / ВВЕДЕНИЕВведение в криптоанализ

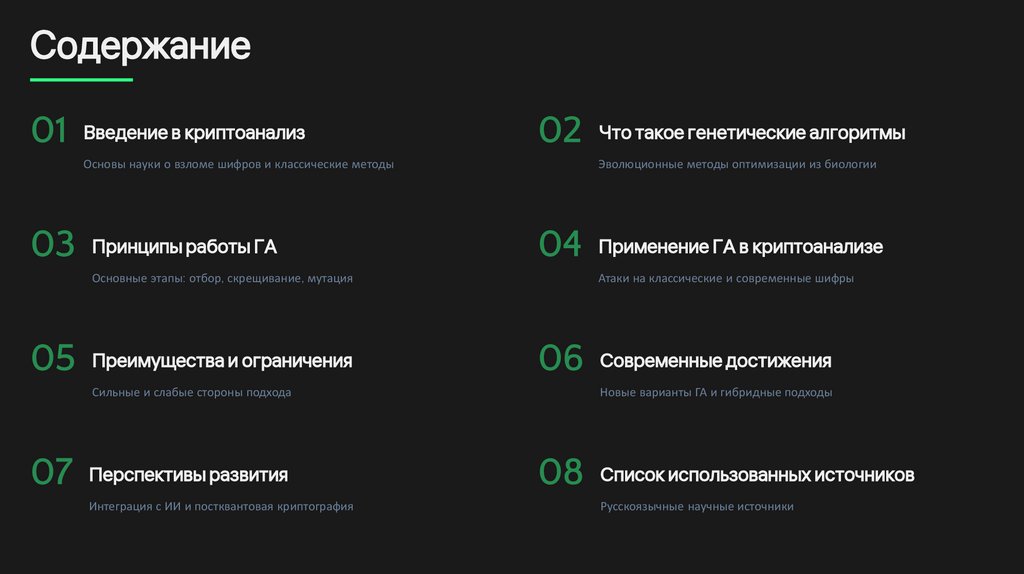

Что такое криптоанализ?

Криптоанализ — это наука о взломе шифров и извлечении зашифрованной информации без

знания секретного ключа. Это противоположность криптографии, которая создаёт защиту данных.

2²⁵⁶

Возможных ключей для AES-256

Классические методы

Частотный анализ — исследование распределения символов в шифротексте

Дифференциальный анализ — изучение изменений при малых изменениях открытого текста

Линейный анализ — построение линейных аппроксимаций работы шифра

Проблема полного перебора

Для современных шифров с длинными ключами перебор всех возможных вариантов

невозможен даже при использовании суперкомпьютеров. Необходимы более эффективные

эвристические методы.

10²⁷

Лет для полного перебора

4.

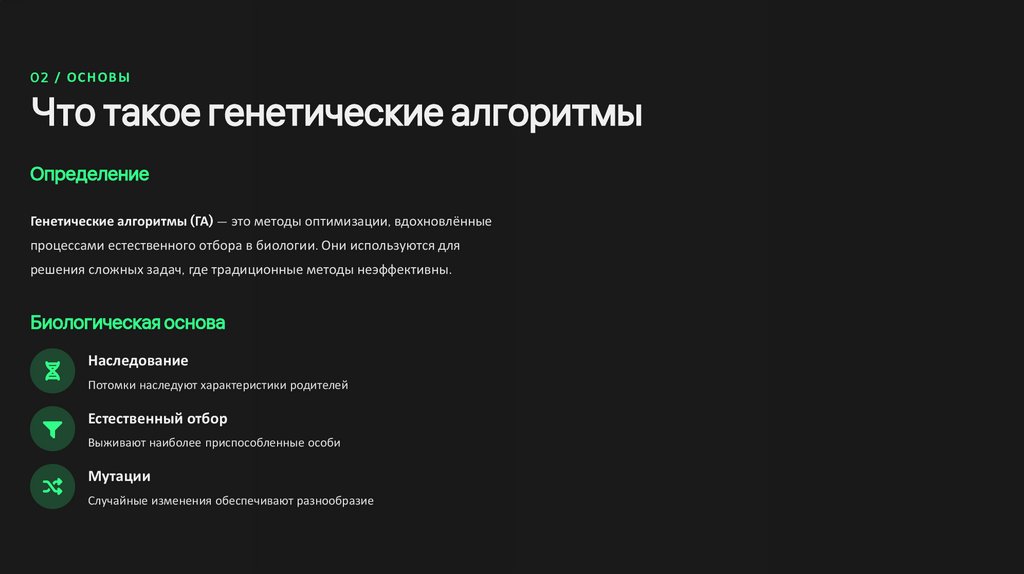

02 / ОСНОВЫЧто такое генетические алгоритмы

Определение

Генетические алгоритмы (ГА) — это методы оптимизации, вдохновлённые

процессами естественного отбора в биологии. Они используются для

решения сложных задач, где традиционные методы неэффективны.

Биологическая основа

Наследование

Потомки наследуют характеристики родителей

Естественный отбор

Выживают наиболее приспособленные особи

Мутации

Случайные изменения обеспечивают разнообразие

5.

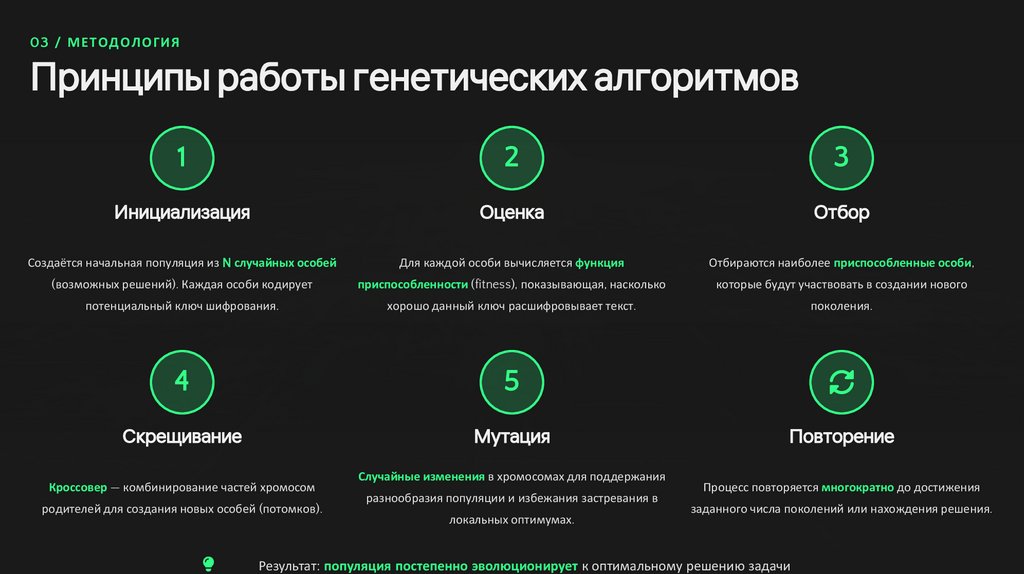

03 / МЕТОДОЛОГИЯПринципы работы генетических алгоритмов

1

2

3

Инициализация

Оценка

Отбор

Создаётся начальная популяция из N случайных особей

Для каждой особи вычисляется функция

Отбираются наиболее приспособленные особи,

(возможных решений). Каждая особи кодирует

приспособленности (fitness), показывающая, насколько

которые будут участвовать в создании нового

потенциальный ключ шифрования.

хорошо данный ключ расшифровывает текст.

поколения.

4

5

Скрещивание

Мутация

Кроссовер — комбинирование частей хромосом

родителей для создания новых особей (потомков).

Случайные изменения в хромосомах для поддержания

разнообразия популяции и избежания застревания в

локальных оптимумах.

Повторение

Процесс повторяется многократно до достижения

заданного числа поколений или нахождения решения.

Результат: популяция постепенно эволюционирует к оптимальному решению задачи

6.

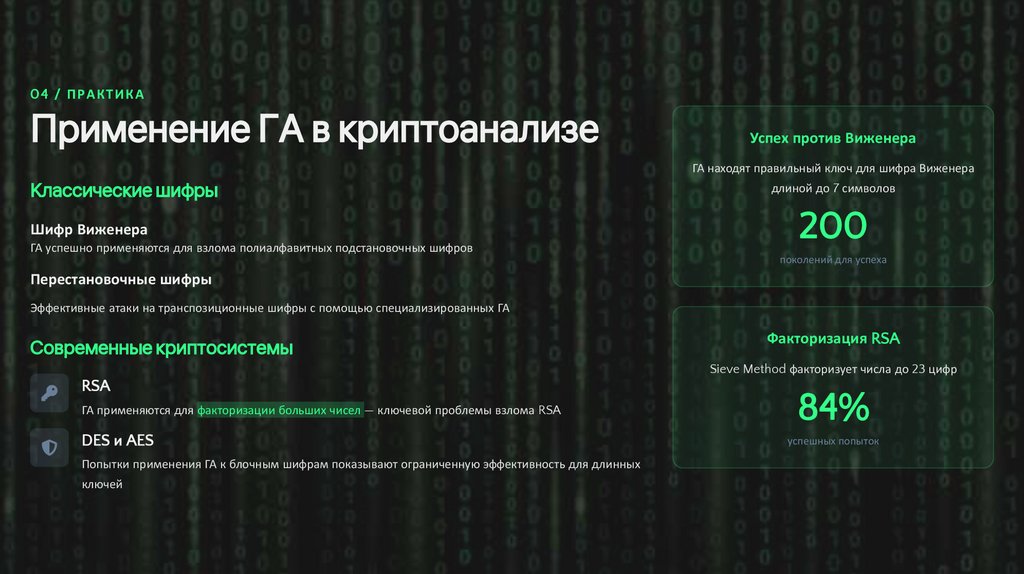

04 / ПРАКТИКАПрименение ГА в криптоанализе

Успех против Виженера

ГА находят правильный ключ для шифра Виженера

Классические шифры

Шифр Виженера

ГА успешно применяются для взлома полиалфавитных подстановочных шифров

длиной до 7 символов

200

поколений для успеха

Перестановочные шифры

Эффективные атаки на транспозиционные шифры с помощью специализированных ГА

Современные криптосистемы

Факторизация RSA

Sieve Method факторизует числа до 23 цифр

RSA

ГА применяются для факторизации больших чисел — ключевой проблемы взлома RSA

DES и AES

Попытки применения ГА к блочным шифрам показывают ограниченную эффективность для длинных

ключей

84%

успешных попыток

7.

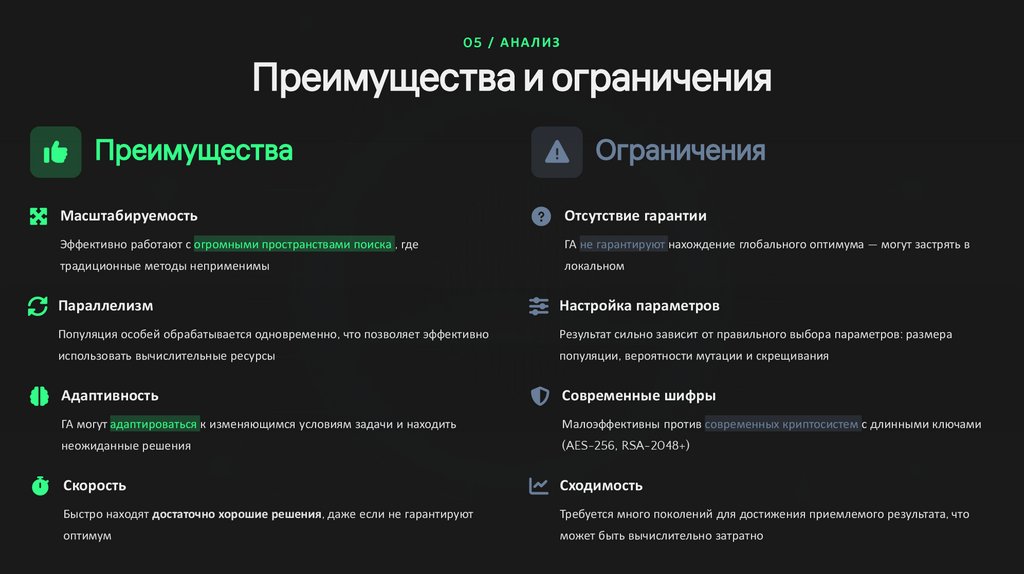

05 / АНАЛИЗПреимущества и ограничения

Преимущества

Ограничения

Масштабируемость

Отсутствие гарантии

Эффективно работают с огромными пространствами поиска , где

ГА не гарантируют нахождение глобального оптимума — могут застрять в

традиционные методы неприменимы

локальном

Параллелизм

Настройка параметров

Популяция особей обрабатывается одновременно, что позволяет эффективно

Результат сильно зависит от правильного выбора параметров: размера

использовать вычислительные ресурсы

популяции, вероятности мутации и скрещивания

Адаптивность

Современные шифры

ГА могут адаптироваться к изменяющимся условиям задачи и находить

Малоэффективны против современных криптосистем с длинными ключами

неожиданные решения

(AES-256, RSA-2048+)

Скорость

Сходимость

Быстро находят достаточно хорошие решения, даже если не гарантируют

Требуется много поколений для достижения приемлемого результата, что

оптимум

может быть вычислительно затратно

8.

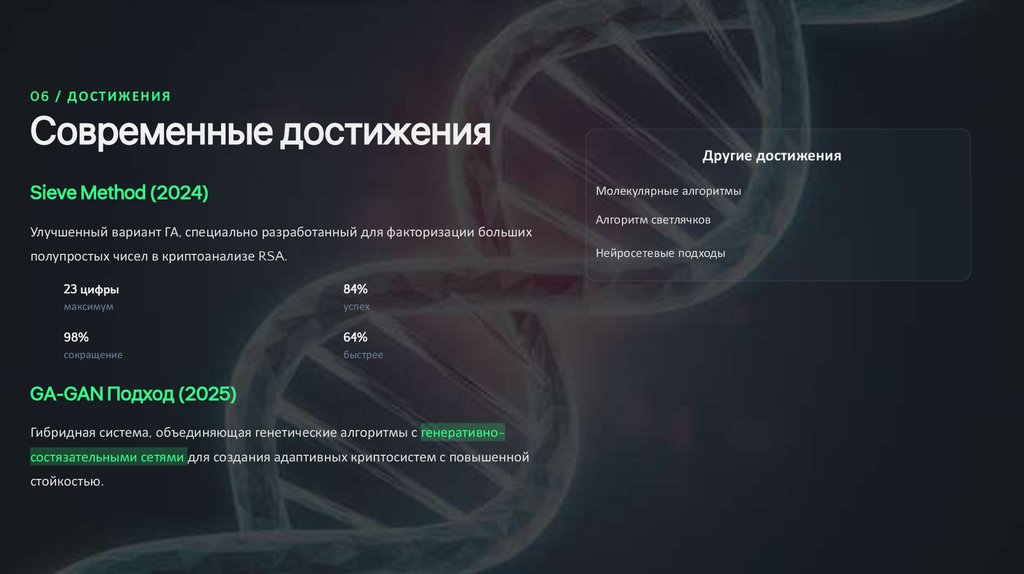

06 / ДОСТИЖЕНИЯСовременные достижения

Sieve Method (2024)

Молекулярные алгоритмы

Улучшенный вариант ГА, специально разработанный для факторизации больших

Алгоритм светлячков

Нейросетевые подходы

полупростых чисел в криптоанализе RSA.

23 цифры

84%

максимум

успех

98%

64%

сокращение

быстрее

GA-GAN Подход (2025)

Гибридная система, объединяющая генетические алгоритмы с генеративносостязательными сетями для создания адаптивных криптосистем с повышенной

стойкостью.

Другие достижения

9.

07 / БУДУЩЕЕПерспективы развития

Интеграция с ИИ

Постквантовая криптография

Рост вычислительной мощности

Объединение генетических алгоритмов с машинным

Разработка квантово-устойчивых алгоритмов с

обучением и нейронными сетями для повышения

помощью ГА, способных противостоять атакам

эффективности криптоанализа.

квантовых компьютеров.

Глубокое обучение

Резистентность

GPU ускорение

Подкрепление

Адаптивность

Облачные вычисления

Эволюционные сети

Долгосрочность

Распределенные системы

С развитием GPU и кластеров потенциал ГА возрастает,

открывая новые возможности для криптоанализа.

10.

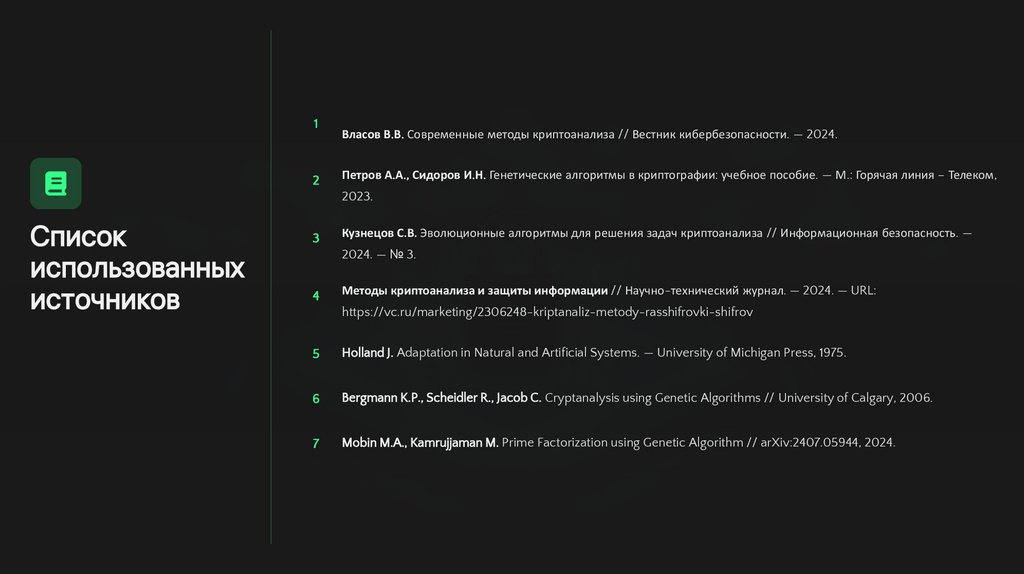

12

Власов В.В. Современные методы криптоанализа // Вестник кибербезопасности. — 2024.

Петров А.А., Сидоров И.Н. Генетические алгоритмы в криптографии: учебное пособие. — М.: Горячая линия – Телеком,

2023.

Список

использованных

источников

3

Кузнецов С.В. Эволюционные алгоритмы для решения задач криптоанализа // Информационная безопасность. —

2024. — № 3.

4

Методы криптоанализа и защиты информации // Научно-технический журнал. — 2024. — URL:

https://vc.ru/marketing/2306248-kriptanaliz-metody-rasshifrovki-shifrov

5

Holland J. Adaptation in Natural and Artificial Systems. — University of Michigan Press, 1975.

6

Bergmann K.P., Scheidler R., Jacob C. Cryptanalysis using Genetic Algorithms // University of Calgary, 2006.

7

Mobin M.A., Kamrujjaman M. Prime Factorization using Genetic Algorithm // arXiv:2407.05944, 2024.

informatics

informatics