Similar presentations:

Презентація_захист_корпоративні_мережі

1.

ТИТУЛЬНИЙ СЛАЙД

2.

Актуальністькіберзагроз у

сучасному світі

• Стрімке зростання загроз: ransomware, трояни,

DDoS-атаки, інсайдерські ризики.

• Фактори ризику: гетерогенність обладнання,

економічні кризи, віддалена робота, IoT-пристрої.

• Перехід до проактивного підходу: впровадження

інтегрованих систем захисту (ISO/IEC 27001, NIST

CSF).

• Проблема: розширення периметру мережі та

вразливості через недостатню обізнаність

персоналу.

3.

Мета тазавдання

дослідження

• Мета: Розробка, адаптація та оцінка методів

захисту для підвищення стійкості корпоративних

мереж до кібератак.

• Завдання:

• Огляд літератури та аналіз сучасного стану

проблеми.

• Вибір технологій (VLAN, IDS/IPS, MFA,

шифрування).

• Експерименти в симуляторах (GNS3, Cisco Packet

Tracer, EVE-NG).

• Формування практичних рекомендацій з

урахуванням стандартів.

4.

Об'єкт тапредмет

дослідження

• Об'єкт: Корпоративна мережа як інтегрована

система (апаратне забезпечення:

маршрутизатори, комутатори; програмне: ОС,

додатки; потоки даних).

• Предмет: Механізми захисту (ACL, 802.1X, NAC,

IDS/IPS, EDR, SIEM, сегментація, шифрування).

• Аналіз: Теоретичний (вивчення стандартів) та

емпіричний (моделювання, тестування

ефективності).

• Вразливості: Виникають у взаємодії компонентів,

експлуатуються зловмисниками.

5.

Методологіядослідження

• Поєднання методів: Якісні (системний аналіз,

синтез літератури) та кількісні (комп'ютерне

моделювання, аналіз трафіку).

• Інструменти: GNS3, Cisco Packet Tracer, EVE-NG,

Wireshark, NetFlow.

• Метрики ефективності: Час виявлення атаки,

кількість заблокованих інцидентів, навантаження

на обладнання, швидкість відновлення.

• Підхід: Забезпечує глибину розуміння та

об'єктивність результатів.

6.

Структурадослідження

1.Вступ: Актуальність, мета, завдання.

2.Розділ 1: Огляд літератури та сучасні підходи

(етапи розвитку, методи захисту).

3.Розділ 2: Порівняльний аналіз технологій (VLAN,

Firewall, VPN тощо).

4.Розділ 3: Експериментальна частина (опис мережі,

тестування, аналіз).

5.Висновки: Підсумки, рекомендації, список джерел.

7.

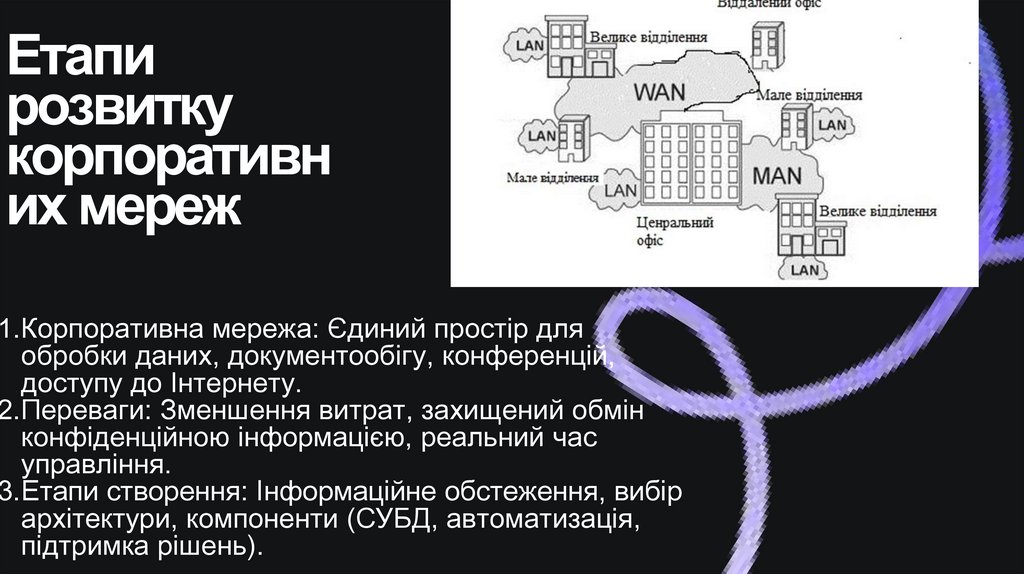

Етапирозвитку

корпоративн

их мереж

1.Корпоративна мережа: Єдиний простір для

обробки даних, документообігу, конференцій,

доступу до Інтернету.

2.Переваги: Зменшення витрат, захищений обмін

конфіденційною інформацією, реальний час

управління.

3.Етапи створення: Інформаційне обстеження, вибір

архітектури, компоненти (СУБД, автоматизація,

підтримка рішень).

8.

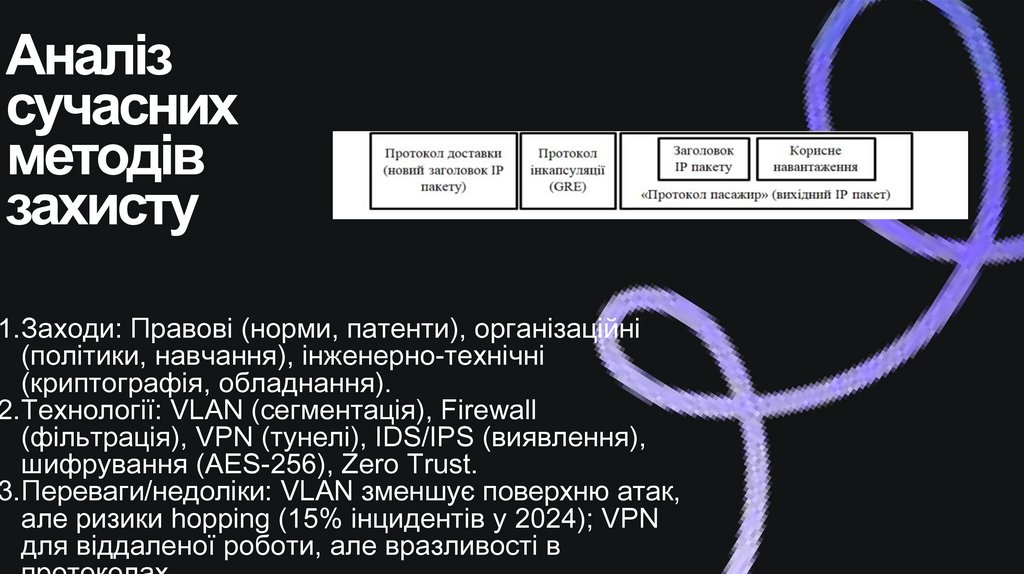

Аналізсучасних

методів

захисту

1.Заходи: Правові (норми, патенти), організаційні

(політики, навчання), інженерно-технічні

(криптографія, обладнання).

2.Технології: VLAN (сегментація), Firewall

(фільтрація), VPN (тунелі), IDS/IPS (виявлення),

шифрування (AES-256), Zero Trust.

3.Переваги/недоліки: VLAN зменшує поверхню атак,

але ризики hopping (15% інцидентів у 2024); VPN

для віддаленої роботи, але вразливості в

9.

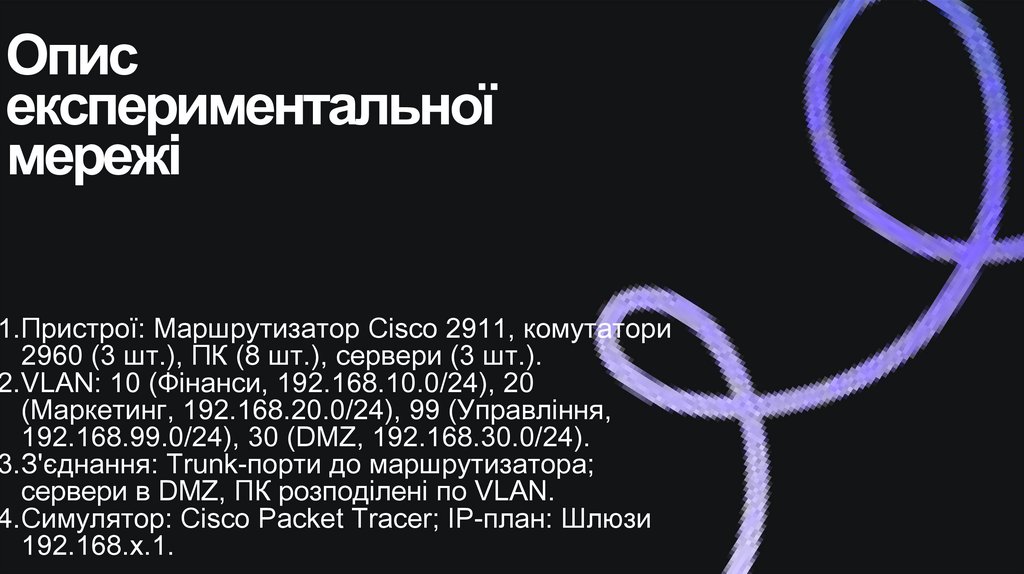

Описекспериментальної

мережі

1.Пристрої: Маршрутизатор Cisco 2911, комутатори

2960 (3 шт.), ПК (8 шт.), сервери (3 шт.).

2.VLAN: 10 (Фінанси, 192.168.10.0/24), 20

(Маркетинг, 192.168.20.0/24), 99 (Управління,

192.168.99.0/24), 30 (DMZ, 192.168.30.0/24).

3.З'єднання: Trunk-порти до маршрутизатора;

сервери в DMZ, ПК розподілені по VLAN.

4.Симулятор: Cisco Packet Tracer; IP-план: Шлюзи

192.168.x.1.

10.

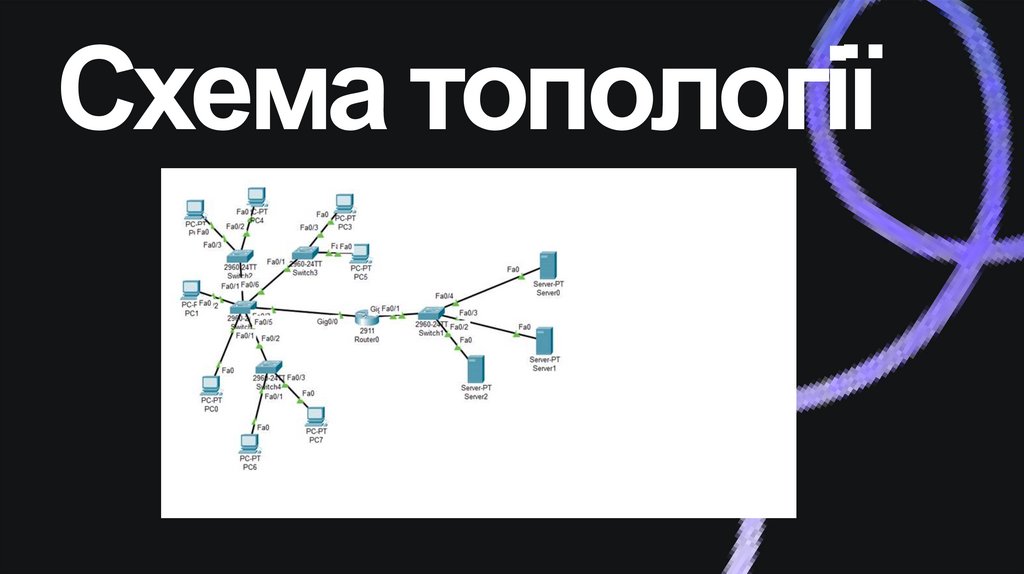

Cхема топології11.

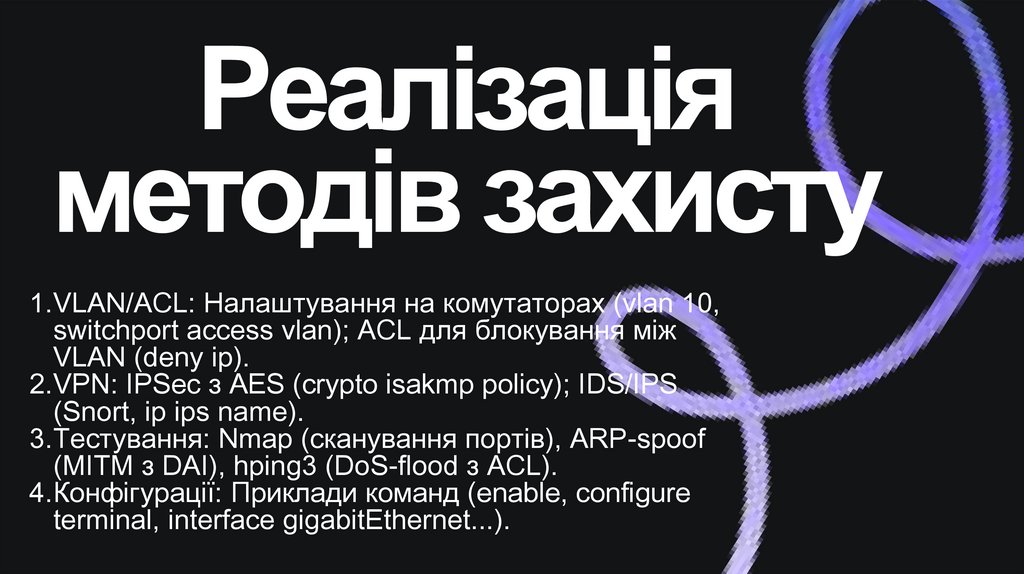

Реалізаціяметодів захисту

1.VLAN/ACL: Налаштування на комутаторах (vlan 10,

switchport access vlan); ACL для блокування між

VLAN (deny ip).

2.VPN: IPSec з AES (crypto isakmp policy); IDS/IPS

(Snort, ip ips name).

3.Тестування: Nmap (сканування портів), ARP-spoof

(MITM з DAI), hping3 (DoS-flood з ACL).

4.Конфігурації: Приклади команд (enable, configure

terminal, interface gigabitEthernet...).

12.

Висновки1.Отже, комплексний підхід (VLAN, VPN, IDS)

підвищує стійкість до загроз (ransomware,

DDoS, APT).

2.До рекомендацій: Інтеграція AI для

моніторингу, навчання персоналу,

адаптація Zero Trust для гібридних мереж,

регулярні оновлення.

3.До подальших напрямків: Квантове

шифрування, оптимізація для IoT,

економічні рішення для малих підприємств.