Similar presentations:

Тема 8.2

1.

НИЖЕГОРОДСКИЙИНСТИТУТ

УПРАВЛЕНИЯ

ТЕМА № 8

МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ

ИНФОРМАЦИИ ОТ

НЕСАНКЦИОНИРОВАННОГО ДОСТУПА.

БЕЗОПАСНОСТЬ КОМПЬЮТЕРНЫХ

СЕТЕЙ

Зав.

кафедрой

информатики

и

информационных технологий, к.т.н, доцент,

заслуженный работник науки и образования

Гребенюк И.И.

Нижний Новгород 2025

2.

Обеспечение защиты корпоративнойинформационной среды от атак на

информационные сервисы

Вопрос 3

2

3.

Защита информации в корпоративных сетях – это комплекс мер по предотвращениюутечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов,

отражение атак на ресурсы компании. Современные методы защиты включают в себя

идентификацию и аутентификацию, разграничение прав доступа и управление

доступом к данным, криптографию и создание межсетевых экранов.

для организаций и предприятий

а также предприятий любого

со сложной административноуровня, использующих

территориальной структурой:

облачные технологии, он-лайн

банков, торговых сетей,

кассы, IP-телефонию, Интернетгосударственных и

банки, системы электронного

транснациональных компаний,

документооборота (ЭДО).

производственных комплексов;

4.

Технологии защиты корпоративной информацииСистема корпоративной защиты

должна отражать любые типы атак:

попытки взлома хакерами;

информации

несанкционированный доступ к конфиденциальным

данным, в т.ч. ПНд;

заражение вредоносным программным обеспечением

(ПО): вирусами, троянскими программами, «червями»;

загрузке и установке шпионских программ, рекламного

софта;

спаму, фишинг-атакам;

взлому сайтов (CMS),

социальных сетях.

корпоративных

групп

в

В целом, система комплексной защиты

корпоративных данных должна отвечать

требованиям:

доступности

для

авторизованных,

идентифицированных пользователей;

целостностью, т.е. полноты и достоверности

возвращаемых на запрос сведений;

конфиденциальностью – предоставлением

данных согласно уровню доступа пользователя.

5.

При этом применяемые средства и технологии защиты корпоративных данных недолжны препятствовать нормальному функционированию информационных систем

(ИС) предприятия, включая доступность данных из ИС для авторизованных

пользователей. В целом, система комплексной защиты корпоративных данных

должна отвечать требованиям:

доступности для

авторизованных,

идентифицированных

пользователей;

целостностью, т.е.

полноты и

достоверности

возвращаемых на

запрос сведений;

конфиденциальностью

– предоставлением

данных согласно

уровню доступа

пользователя.

6.

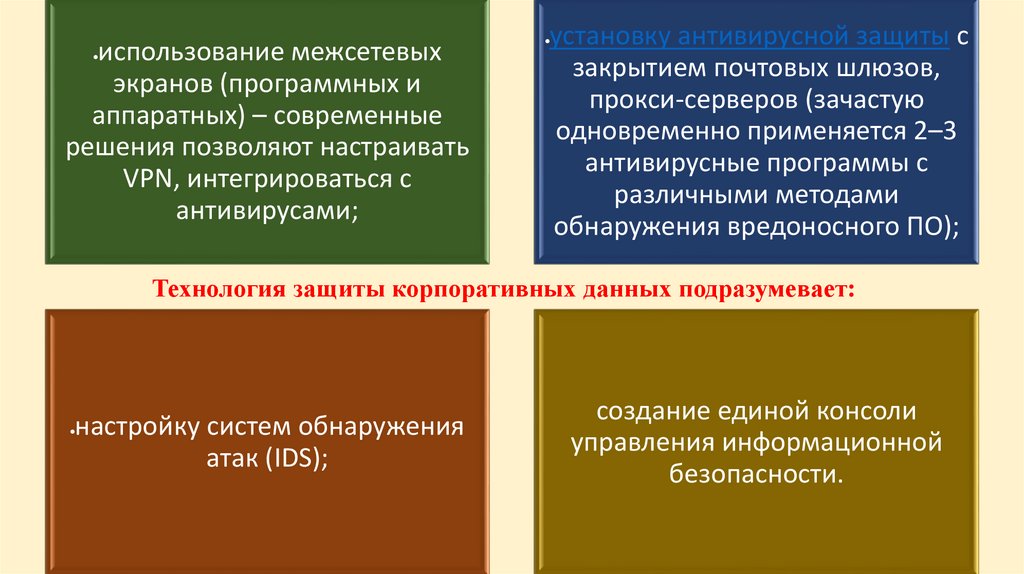

использование межсетевыхэкранов (программных и

аппаратных) – современные

решения позволяют настраивать

VPN, интегрироваться с

антивирусами;

установку антивирусной защиты с

закрытием почтовых шлюзов,

прокси-серверов (зачастую

одновременно применяется 2–3

антивирусные программы с

различными методами

обнаружения вредоносного ПО);

Технология защиты корпоративных данных подразумевает:

настройку систем обнаружения

атак (IDS);

создание единой консоли

управления информационной

безопасности.

7. Комплексная защита корпоративной информации

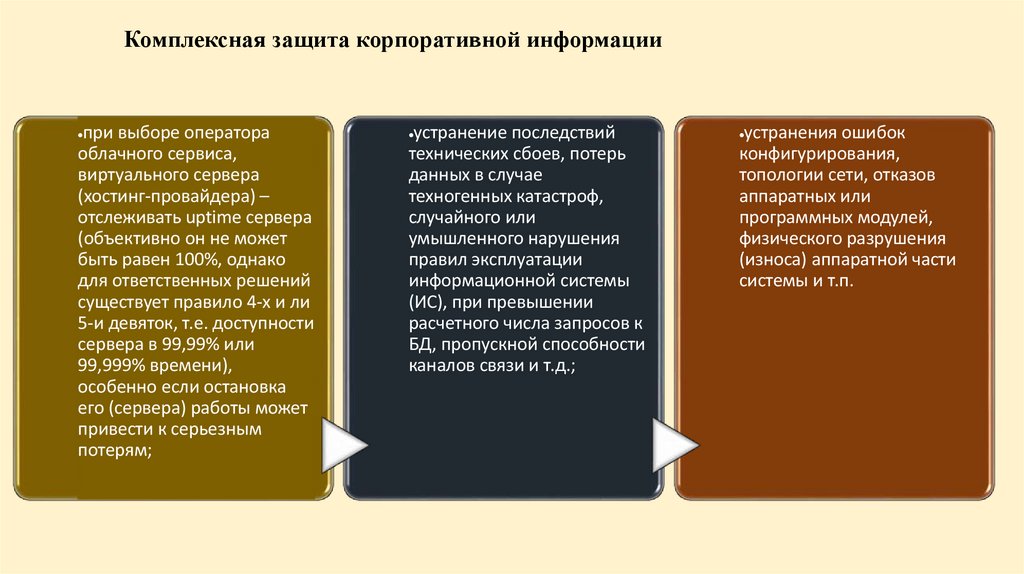

при выборе оператораоблачного сервиса,

виртуального сервера

(хостинг-провайдера) –

отслеживать uptime сервера

(объективно он не может

быть равен 100%, однако

для ответственных решений

существует правило 4-х и ли

5-и девяток, т.е. доступности

сервера в 99,99% или

99,999% времени),

особенно если остановка

его (сервера) работы может

привести к серьезным

потерям;

устранение последствий

технических сбоев, потерь

данных в случае

техногенных катастроф,

случайного или

умышленного нарушения

правил эксплуатации

информационной системы

(ИС), при превышении

расчетного числа запросов к

БД, пропускной способности

каналов связи и т.д.;

устранения ошибок

конфигурирования,

топологии сети, отказов

аппаратных или

программных модулей,

физического разрушения

(износа) аппаратной части

системы и т.п.

8. Задача 1-я: защита корпоративных данных от атак

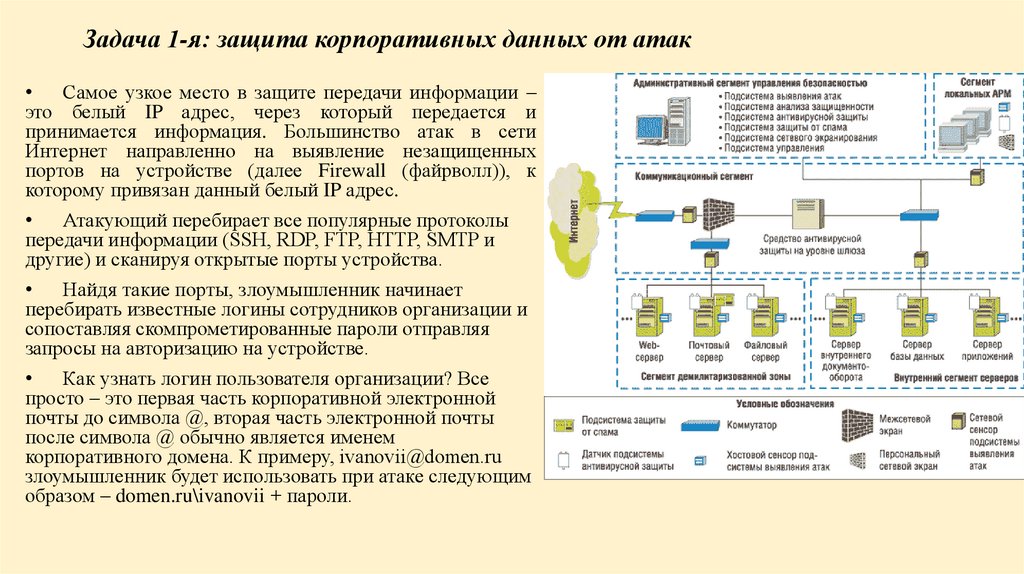

Самое узкое место в защите передачи информации –

это белый IP адрес, через который передается и

принимается информация. Большинство атак в сети

Интернет направленно на выявление незащищенных

портов на устройстве (далее Firewall (файрволл)), к

которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы

передачи информации (SSH, RDP, FTP, HTTP, SMTP и

другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает

перебирать известные логины сотрудников организации и

сопоставляя скомпрометированные пароли отправляя

запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все

просто – это первая часть корпоративной электронной

почты до символа @, вторая часть электронной почты

после символа @ обычно является именем

корпоративного домена. К примеру, ivanovii@domen.ru

злоумышленник будет использовать при атаке следующим

образом – domen.ru\ivanovii + пароли.

9. Задача 2-я: доступ к информации в корпоративных системах

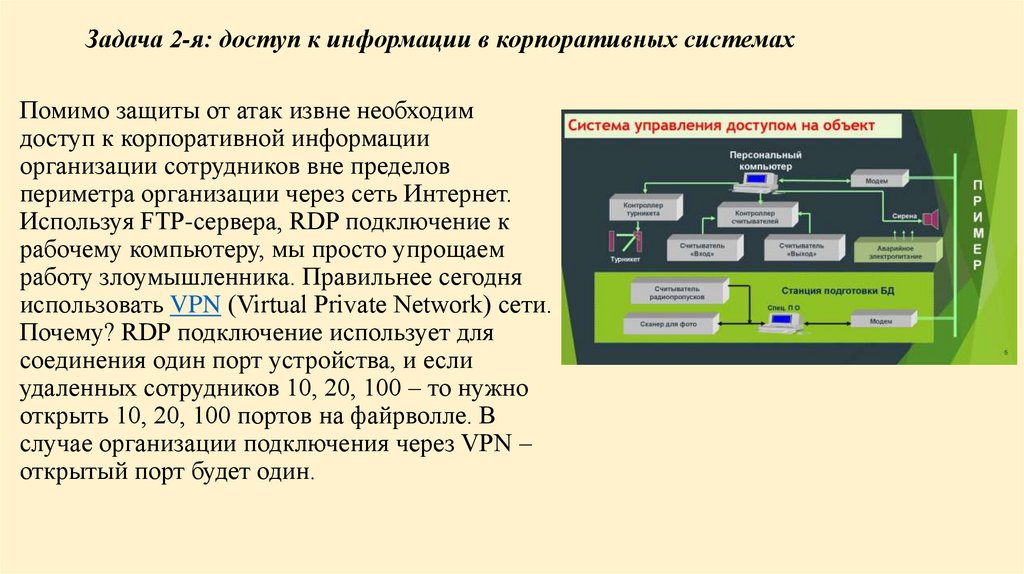

Помимо защиты от атак извне необходимдоступ к корпоративной информации

организации сотрудников вне пределов

периметра организации через сеть Интернет.

Используя FTP-сервера, RDP подключение к

рабочему компьютеру, мы просто упрощаем

работу злоумышленника. Правильнее сегодня

использовать VPN (Virtual Private Network) сети.

Почему? RDP подключение использует для

соединения один порт устройства, и если

удаленных сотрудников 10, 20, 100 – то нужно

открыть 10, 20, 100 портов на файрволле. В

случае организации подключения через VPN –

открытый порт будет один.

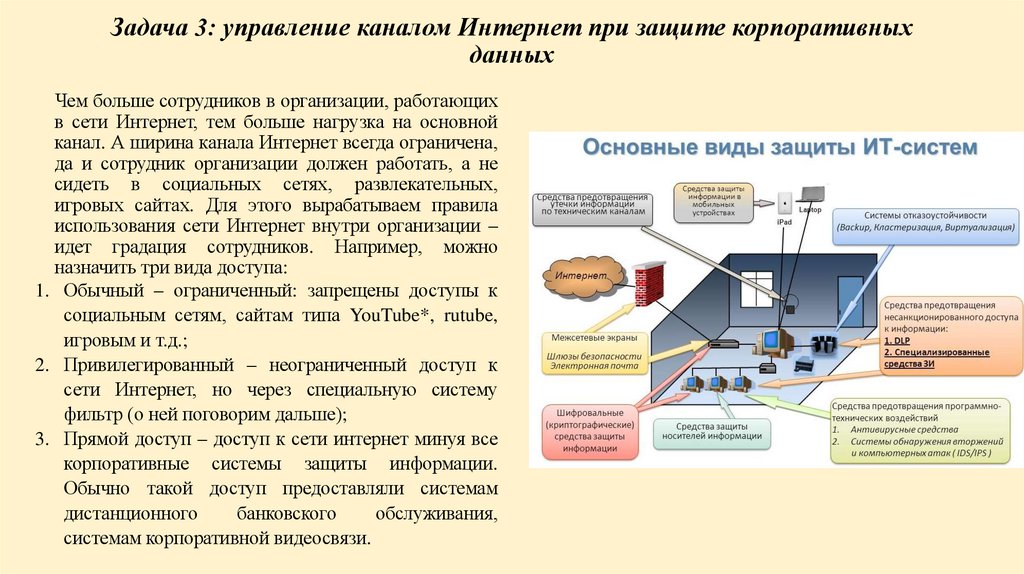

10. Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающихв сети Интернет, тем больше нагрузка на основной

канал. А ширина канала Интернет всегда ограничена,

да и сотрудник организации должен работать, а не

сидеть в социальных сетях, развлекательных,

игровых сайтах. Для этого вырабатываем правила

использования сети Интернет внутри организации –

идет градация сотрудников. Например, можно

назначить три вида доступа:

1. Обычный – ограниченный: запрещены доступы к

социальным сетям, сайтам типа YouTube*, rutube,

игровым и т.д.;

2. Привилегированный – неограниченный доступ к

сети Интернет, но через специальную систему

фильтр (о ней поговорим дальше);

3. Прямой доступ – доступ к сети интернет минуя все

корпоративные системы защиты информации.

Обычно такой доступ предоставляли системам

дистанционного

банковского

обслуживания,

системам корпоративной видеосвязи.

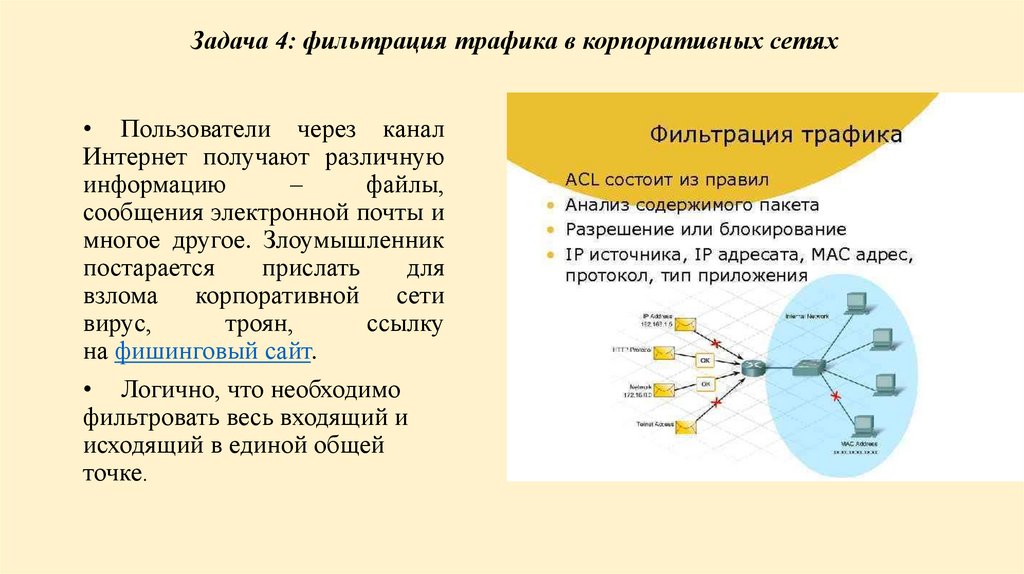

11. Задача 4: фильтрация трафика в корпоративных сетях

• Пользователи через каналИнтернет получают различную

информацию

–

файлы,

сообщения электронной почты и

многое другое. Злоумышленник

постарается

прислать

для

взлома корпоративной сети

вирус,

троян,

ссылку

на фишинговый сайт.

• Логично, что необходимо

фильтровать весь входящий и

исходящий в единой общей

точке.

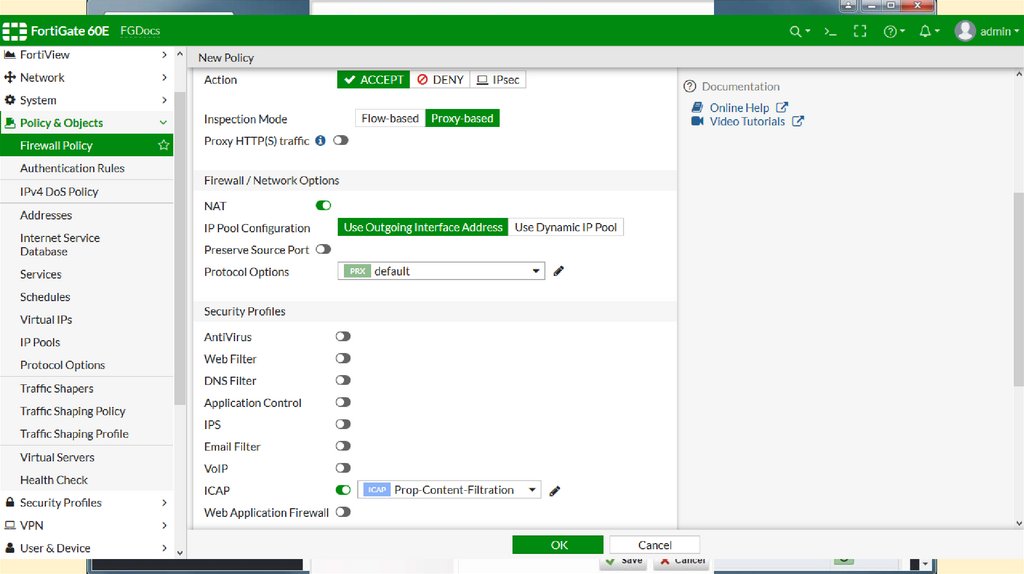

12. Задача 5: анализ данных

• Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. Ксожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у

всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

1. Kerio Control

2. iDeco

3. UserGate

4. CheckPoint

5. Sophos UTM

6. FORTIGATE

• Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint,

Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются

независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения

поддерживают интеграцию с большинством известных антивирусов, содержат мощный

инструмент отчетности и анализа.

13.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровеньзащиты. Более того, пользователь (системный администратор) зачастую не может

повлиять на уязвимости в конкретном продукте (иначе как отказаться от его

использования). Поэтому при выборе инструментов защиты корпоративных данных

следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой

угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

функционал;

требования к аппаратной части;

юзабилити (удобство использования);

возможность анализировать https трафик;

работа без агентов;

интеграция с существующим в организации антивирусом;

обязательно просмотрите встроенную отчетность. в случае Microsoft TMG

докупалась лицензию на систему анализа логов – Internet Access Monitor;

возможность резать канал интернет на полосы;

на возможность решения поставленных перед вами задач.

14.

Защита Интернет-подключений, функциии назначение межсетевых экранов.

Вопрос 4

14

15.

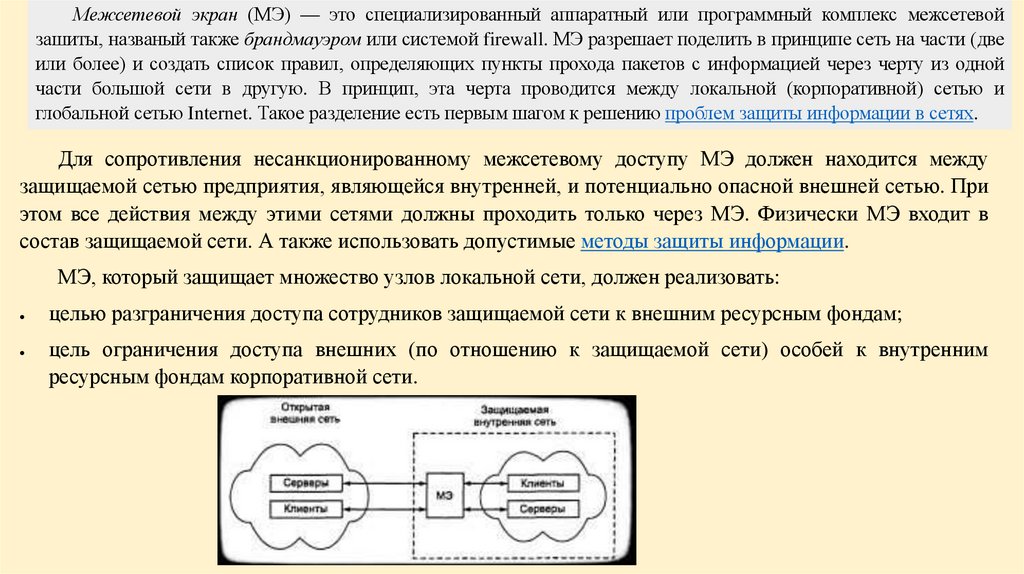

Межсетевой экран (МЭ) — это специализированный аппаратный или программный комплекс межсетевойзашиты, названый также брандмауэром или системой firewall. МЭ разрешает поделить в принципе сеть на части (две

или более) и создать список правил, определяющих пункты прохода пакетов с информацией через черту из одной

части большой сети в другую. В принцип, эта черта проводится между локальной (корпоративной) сетью и

глобальной сетью Internet. Такое разделение есть первым шагом к решению проблем защиты информации в сетях.

Для сопротивления несанкционированному межсетевому доступу МЭ должен находится между

защищаемой сетью предприятия, являющейся внутренней, и потенциально опасной внешней сетью. При

этом все действия между этими сетями должны проходить только через МЭ. Физически МЭ входит в

состав защищаемой сети. А также использовать допустимые методы защиты информации.

МЭ, который защищает множество узлов локальной сети, должен реализовать:

целью разграничения доступа сотрудников защищаемой сети к внешним ресурсным фондам;

цель ограничения доступа внешних (по отношению к защищаемой сети) особей к внутренним

ресурсным фондам корпоративной сети.

16.

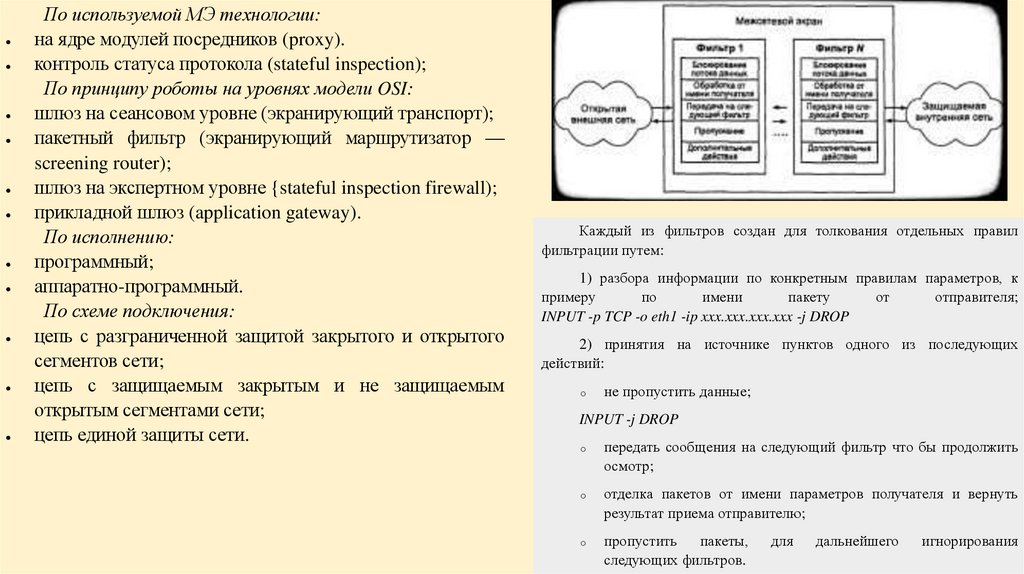

По используемой МЭ технологии:на ядре модулей посредников (proxy).

контроль статуса протокола (stateful inspection);

По принципу роботы на уровнях модели OSI:

шлюз на сеансовом уровне (экранирующий транспорт);

пакетный фильтр (экранирующий маршрутизатор —

screening router);

шлюз на экспертном уровне {stateful inspection firewall);

прикладной шлюз (application gateway).

По исполнению:

программный;

аппаратно-программный.

По схеме подключения:

цепь с разграниченной защитой закрытого и открытого

сегментов сети;

цепь с защищаемым закрытым и не защищаемым

открытым сегментами сети;

цепь единой защиты сети.

Каждый из фильтров создан для толкования отдельных правил

фильтрации путем:

1) разбора информации по конкретным правилам параметров, к

примеру

по

имени

пакету

от

отправителя;

INPUT -p TCP -o eth1 -ip xxx.xxx.xxx.xxx -j DROP

2) принятия на источнике пунктов одного из последующих

действий:

o

не пропустить данные;

INPUT -j DROP

o

передать сообщения на следующий фильтр что бы продолжить

осмотр;

o

отделка пакетов от имени параметров получателя и вернуть

результат приема отправителю;

o

пропустить

пакеты,

следующих фильтров.

для

дальнейшего

игнорирования

17.

Пункты фильтрации могут указывать и дополнительные сферыпроизводительности, которые относятся к задачам посредничества, к

примеру регистрация событий, преобразование данных и др. Конечно

пункты фильтрации создают список параметров, по которым реализуется:

реализация

дополнительных

защитных

функций;

запрещение или

разрешение

последующей

транспортировки

данных.

18.

В качестве параметров рассмотренаинформационного потока данных могут

использоваться следующие критерии:

служебные или

специальные поля

внешние параметры

пакетов данных,

прямое содержимое

канала информации, к

имеющие

пакетов данных,

примеру, частотные

идентификаторы,

например проверяемое

параметры, временные,

сетевые адреса, адреса

на содержание вирусов;

объем данных;

интерфейсов, номера

портов и другие

значимые данные.

19.

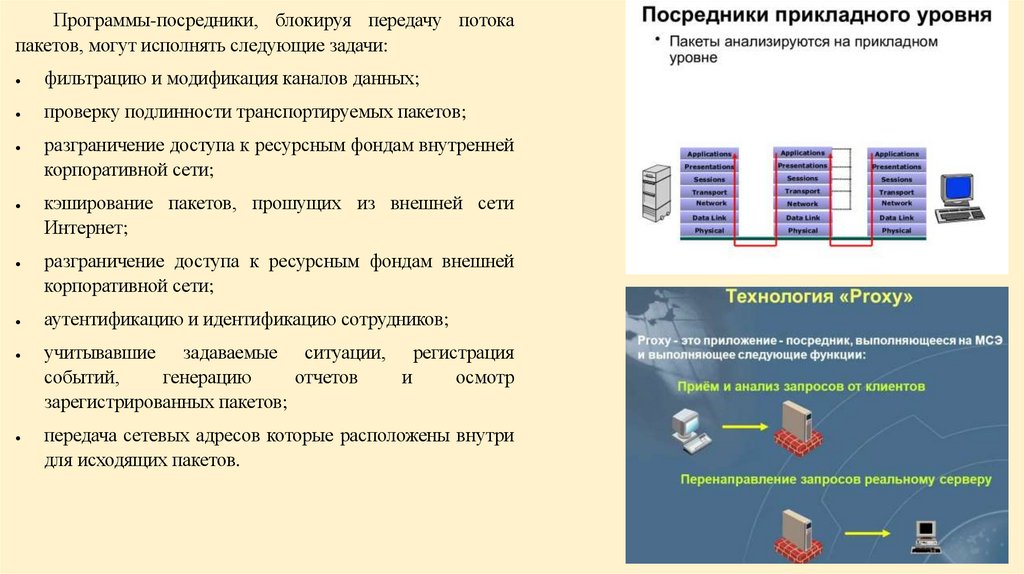

Программы-посредники, блокируя передачу потокапакетов, могут исполнять следующие задачи:

фильтрацию и модификация каналов данных;

проверку подлинности транспортируемых пакетов;

разграничение доступа к ресурсным фондам внутренней

корпоративной сети;

кэширование пакетов, прошущих из внешней сети

Интернет;

разграничение доступа к ресурсным фондам внешней

корпоративной сети;

аутентификацию и идентификацию сотрудников;

учитывавшие задаваемые ситуации, регистрация

событий,

генерацию

отчетов

и

осмотр

зарегистрированных пакетов;

передача сетевых адресов которые расположены внутри

для исходящих пакетов.

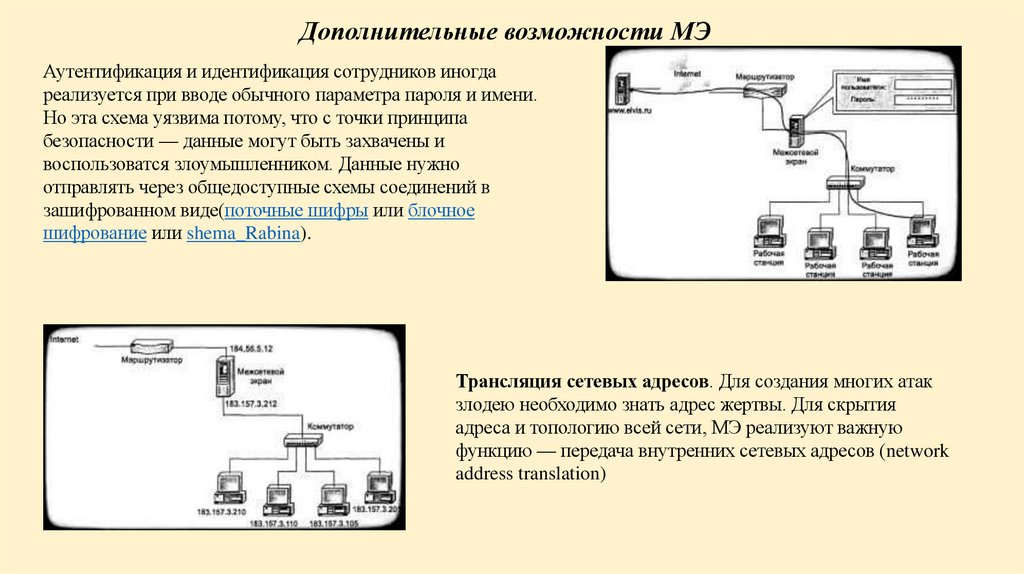

20. Дополнительные возможности МЭ

Аутентификация и идентификация сотрудников иногдареализуется при вводе обычного параметра пароля и имени.

Но эта схема уязвима потому, что с точки принципа

безопасности — данные могут быть захвачены и

воспользоватся злоумышленником. Данные нужно

отправлять через общедоступные схемы соединений в

зашифрованном виде(поточные шифры или блочное

шифрование или shema_Rabina).

Трансляция сетевых адресов. Для создания многих атак

злодею необходимо знать адрес жертвы. Для скрытия

адреса и топологию всей сети, МЭ реализуют важную

функцию — передача внутренних сетевых адресов (network

address translation)

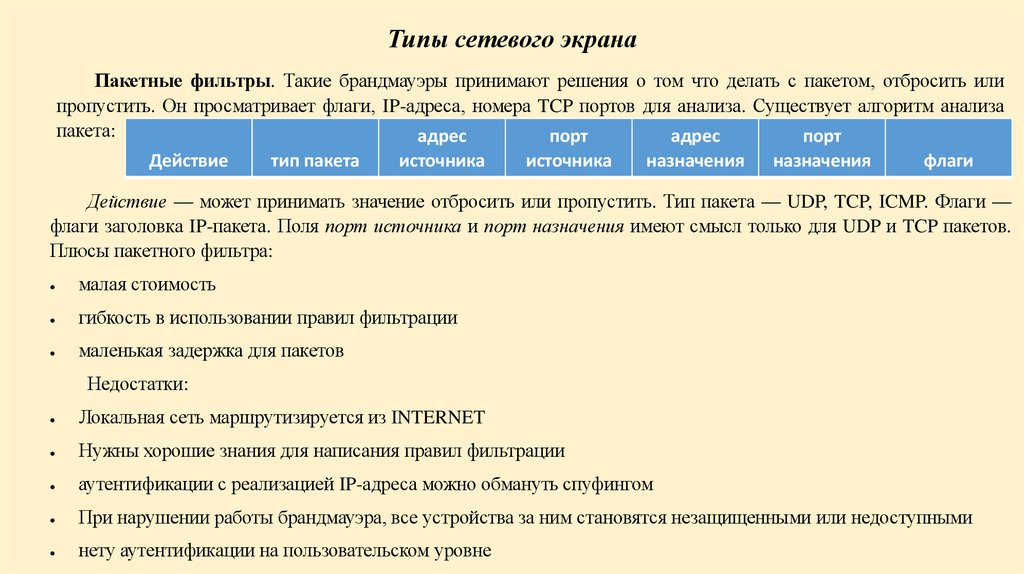

21. Типы сетевого экрана

Пакетные фильтры. Такие брандмауэры принимают решения о том что делать с пакетом, отбросить илипропустить. Он просматривает флаги, IP-адреса, номера TCP портов для анализа. Существует алгоритм анализа

пакета:

адрес

порт

адрес

порт

Действие

тип пакета

источника

источника

назначения

назначения

флаги

Действие — может принимать значение отбросить или пропустить. Тип пакета — UDP, TCP, ICMP. Флаги —

флаги заголовка IP-пакета. Поля порт источника и порт назначения имеют смысл только для UDP и TCP пакетов.

Плюсы пакетного фильтра:

малая стоимость

гибкость в использовании правил фильтрации

маленькая задержка для пакетов

Недостатки:

Локальная сеть маршрутизируется из INTERNET

Нужны хорошие знания для написания правил фильтрации

аутентификации с реализацией IP-адреса можно обмануть спуфингом

При нарушении работы брандмауэра, все устройства за ним становятся незащищенными или недоступными

нету аутентификации на пользовательском уровне

22.

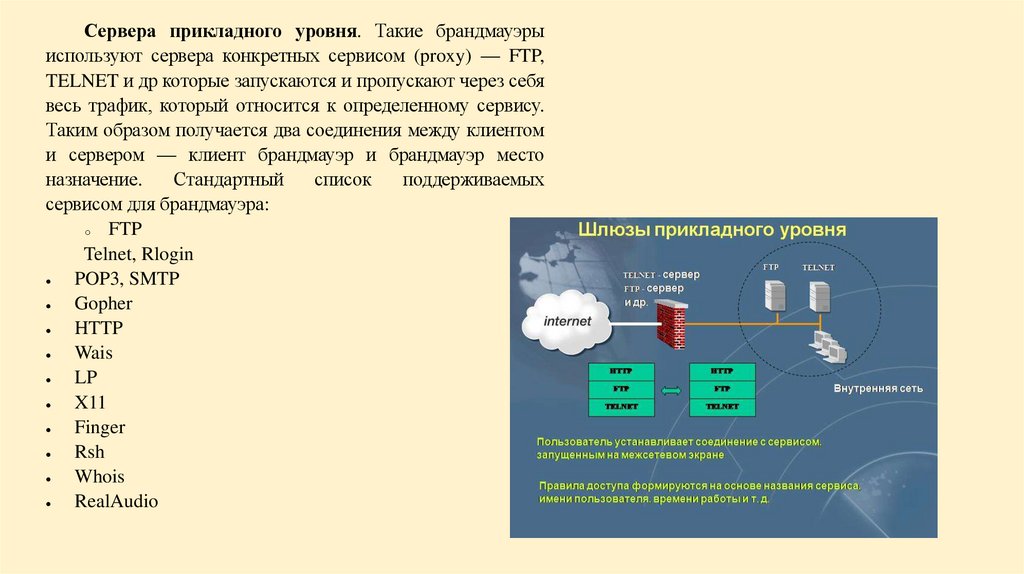

Сервера прикладного уровня. Такие брандмауэрыиспользуют сервера конкретных сервисом (proxy) — FTP,

TELNET и др которые запускаются и пропускают через себя

весь трафик, который относится к определенному сервису.

Таким образом получается два соединения между клиентом

и сервером — клиент брандмауэр и брандмауэр место

назначение.

Стандартный

список

поддерживаемых

сервисом для брандмауэра:

o

FTP

Telnet, Rlogin

POP3, SMTP

Gopher

HTTP

Wais

LP

X11

Finger

Rsh

Whois

RealAudio

23.

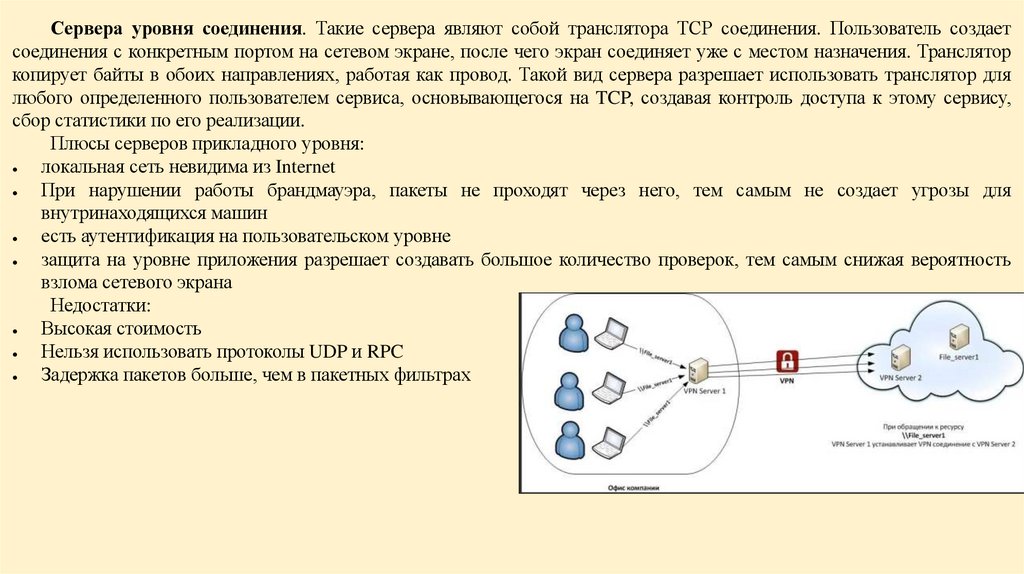

Сервера уровня соединения. Такие сервера являют собой транслятора ТСР соединения. Пользователь создаетсоединения с конкретным портом на сетевом экране, после чего экран соединяет уже с местом назначения. Транслятор

копирует байты в обоих направлениях, работая как провод. Такой вид сервера разрешает использовать транслятор для

любого определенного пользователем сервиса, основывающегося на TCP, создавая контроль доступа к этому сервису,

сбор статистики по его реализации.

Плюсы серверов прикладного уровня:

локальная сеть невидима из Internet

При нарушении работы брандмауэра, пакеты не проходят через него, тем самым не создает угрозы для

внутринаходящихся машин

есть аутентификация на пользовательском уровне

защита на уровне приложения разрешает создавать большое количество проверок, тем самым снижая вероятность

взлома сетевого экрана

Недостатки:

Высокая стоимость

Нельзя использовать протоколы UDP и RPC

Задержка пакетов больше, чем в пакетных фильтрах

24.

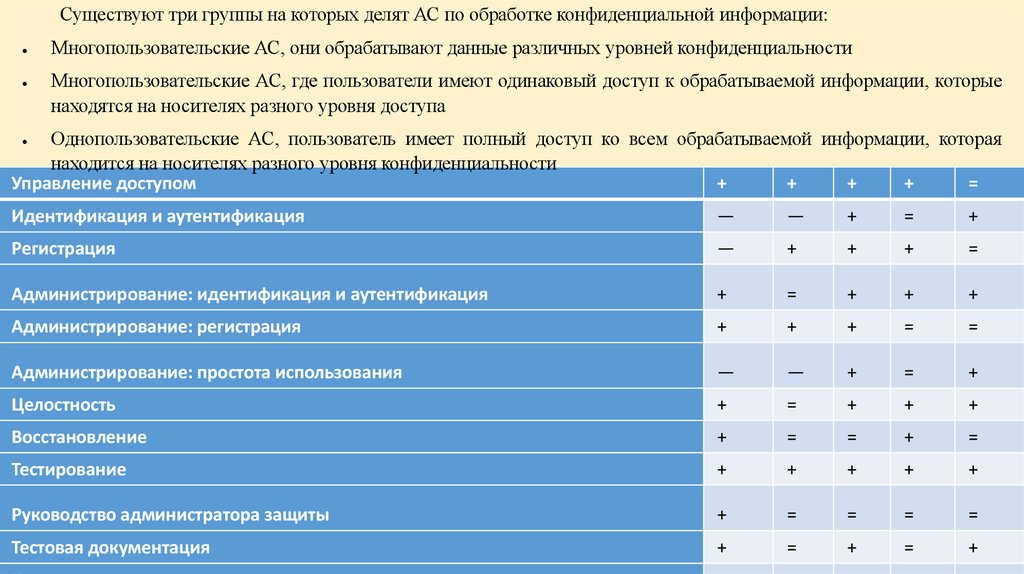

Существуют три группы на которых делят АС по обработке конфиденциальной информации:Многопользовательские АС, они обрабатывают данные различных уровней конфиденциальности

Многопользовательские АС, где пользователи имеют одинаковый доступ к обрабатываемой информации, которые

находятся на носителях разного уровня доступа

Однопользовательские АС, пользователь имеет полный доступ ко всем обрабатываемой информации, которая

находится на носителях разного уровня конфиденциальности

Управление доступом

+

+

+

+

=

Идентификация и аутентификация

—

—

+

=

+

Регистрация

—

+

+

+

=

Администрирование: идентификация и аутентификация

+

=

+

+

+

Администрирование: регистрация

+

+

+

=

=

Администрирование: простота использования

—

—

+

=

+

Целостность

+

=

+

+

+

Восстановление

+

=

=

+

=

Тестирование

+

+

+

+

+

Руководство администратора защиты

+

=

=

=

=

Тестовая документация

+

=

+

=

+

25.

МЭ не может решать все проблемы и погрешности в корпоративной сети. Кроме описанных выше достоинств,есть ущемление в их эксплуатации и угрозы безопасности, от которых МЭ не могут защитить. Наиболее существенные

описаны ниже:

o

o

отсутствие защиты от вирусов. Обычные МЭ не могут защитить от особей, которые загружают зараженные

вирусами программы для ПК из интернета или при передаче таких программ в приложенных в письме,

поскольку эти программы могут быть зашифрованы или сжаты большим числом способов;

возможное ограничение пропускной скорости. Обычные МЭ являются потенциально узким узлом в сети, так

как все пакеты передаваемые из внешней сети во внутреннюю должны проходить через МЭ;

есть смысл ставить несколько МЭ в разных местах, что позволит уменьшить количество правил на каждом из

них и увеличит пропускную скорость передачи.

отсутствие эффективной защиты от опасного содержимого (управляющие элементы ActiveX, апплеты Java,

сценарии JavaScript и т.п.).

Эффективным было бы не только запрещение, но и упреждение атак, т.е. предотвращение предпосылок совершения

вторжений. Для организации предотвращение атак необходимо реализовывать средства поиска уязвимостей и

обнаружения атак, которые будут вовремя раскрывать и рекомендовать меры по изъятию «слабых мест» в системе

защиты.

Общепринятые МЭ являются по существу средствами, только блокирующими атаки. В принципе они защищают от

атак, которые уже находятся в процессе осуществления.

МЭ к сожалению не может защитить от некомпетентности и погрешности пользователей и администраторов;

26.

Виртуальные частные сети (VPN), ихназначение и использование в

корпоративных информационных

системах

Вопрос 5

26

27.

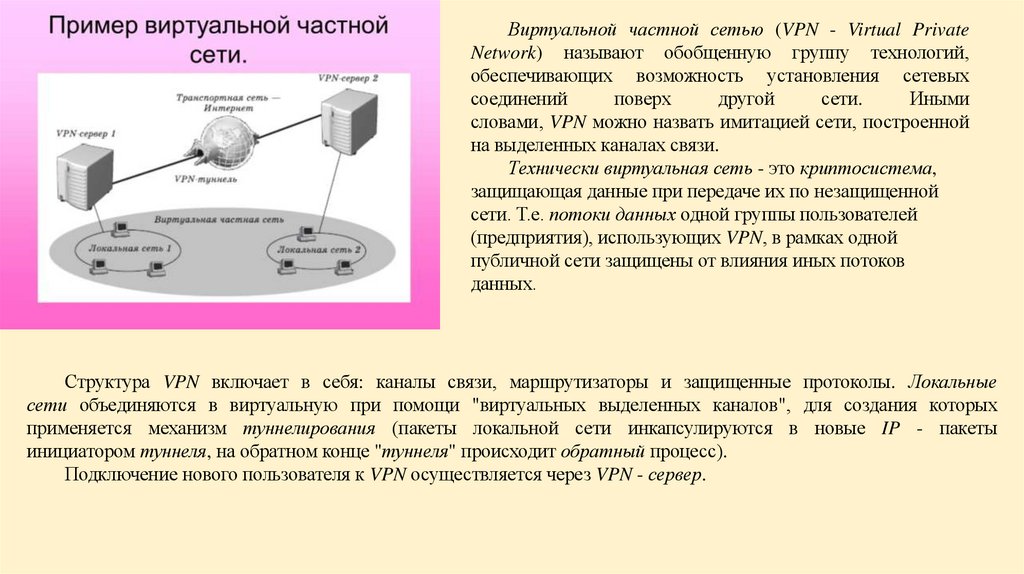

Виртуальной частной сетью (VPN - Virtual PrivateNetwork) называют обобщенную группу технологий,

обеспечивающих возможность установления сетевых

соединений

поверх

другой

сети.

Иными

словами, VPN можно назвать имитацией сети, построенной

на выделенных каналах связи.

Технически виртуальная сеть - это криптосистема,

защищающая данные при передаче их по незащищенной

сети. Т.е. потоки данных одной группы пользователей

(предприятия), использующих VPN, в рамках одной

публичной сети защищены от влияния иных потоков

данных.

Структура VPN включает в себя: каналы связи, маршрутизаторы и защищенные протоколы. Локальные

сети объединяются в виртуальную при помощи "виртуальных выделенных каналов", для создания которых

применяется механизм туннелирования (пакеты локальной сети инкапсулируются в новые IP - пакеты

инициатором туннеля, на обратном конце "туннеля" происходит обратный процесс).

Подключение нового пользователя к VPN осуществляется через VPN - сервер.

28.

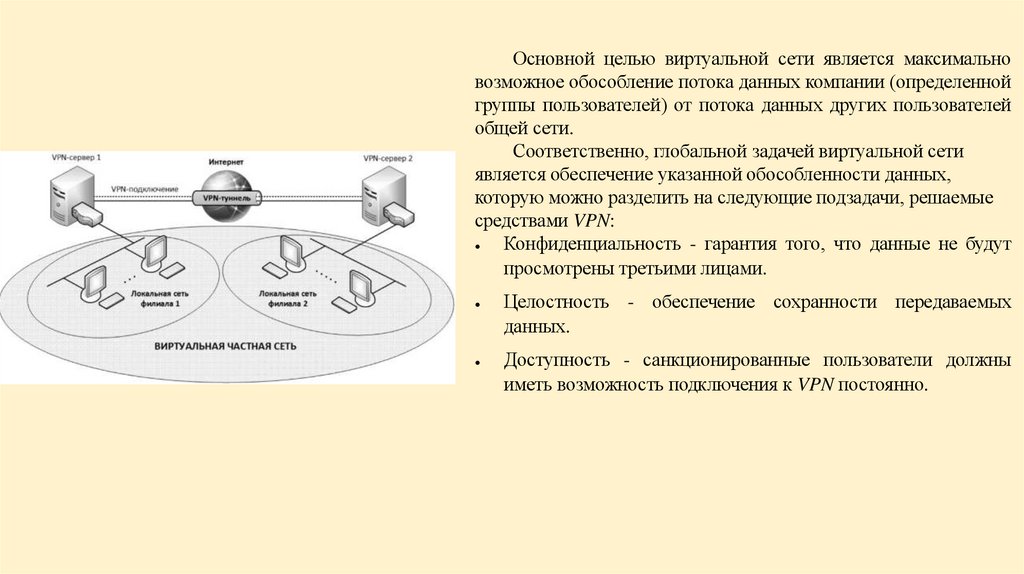

Основной целью виртуальной сети является максимальновозможное обособление потока данных компании (определенной

группы пользователей) от потока данных других пользователей

общей сети.

Соответственно, глобальной задачей виртуальной сети

является обеспечение указанной обособленности данных,

которую можно разделить на следующие подзадачи, решаемые

средствами VPN:

Конфиденциальность - гарантия того, что данные не будут

просмотрены третьими лицами.

Целостность - обеспечение сохранности передаваемых

данных.

Доступность - санкционированные пользователи должны

иметь возможность подключения к VPN постоянно.

29.

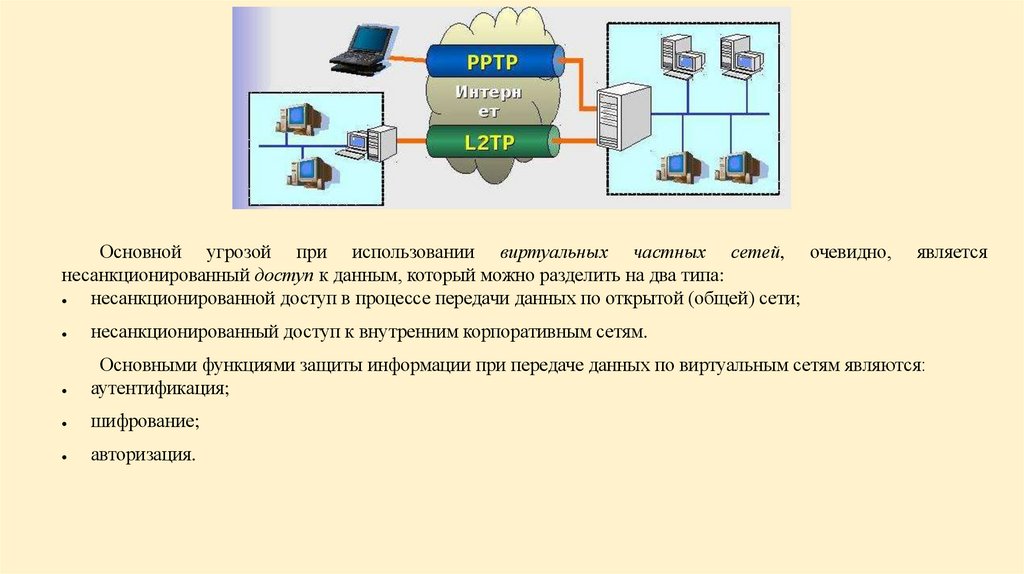

Основной угрозой при использовании виртуальных частных сетей, очевидно,несанкционированный доступ к данным, который можно разделить на два типа:

несанкционированной доступ в процессе передачи данных по открытой (общей) сети;

является

несанкционированный доступ к внутренним корпоративным сетям.

Основными функциями защиты информации при передаче данных по виртуальным сетям являются:

аутентификация;

шифрование;

авторизация.

30.

31.

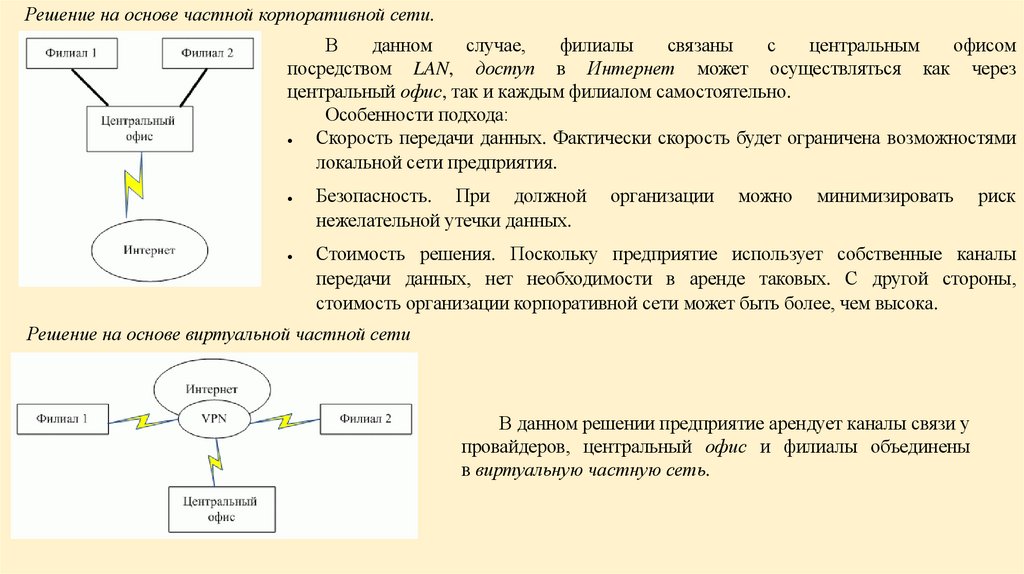

Решение на основе частной корпоративной сети.В

данном

случае,

филиалы

связаны

с

центральным

офисом

посредством LAN, доступ в Интернет может осуществляться как через

центральный офис, так и каждым филиалом самостоятельно.

Особенности подхода:

Скорость передачи данных. Фактически скорость будет ограничена возможностями

локальной сети предприятия.

Безопасность. При должной

нежелательной утечки данных.

организации

можно

минимизировать

риск

Стоимость решения. Поскольку предприятие использует собственные каналы

передачи данных, нет необходимости в аренде таковых. С другой стороны,

стоимость организации корпоративной сети может быть более, чем высока.

Решение на основе виртуальной частной сети

В данном решении предприятие арендует каналы связи у

провайдеров, центральный офис и филиалы объединены

в виртуальную частную сеть.

32.

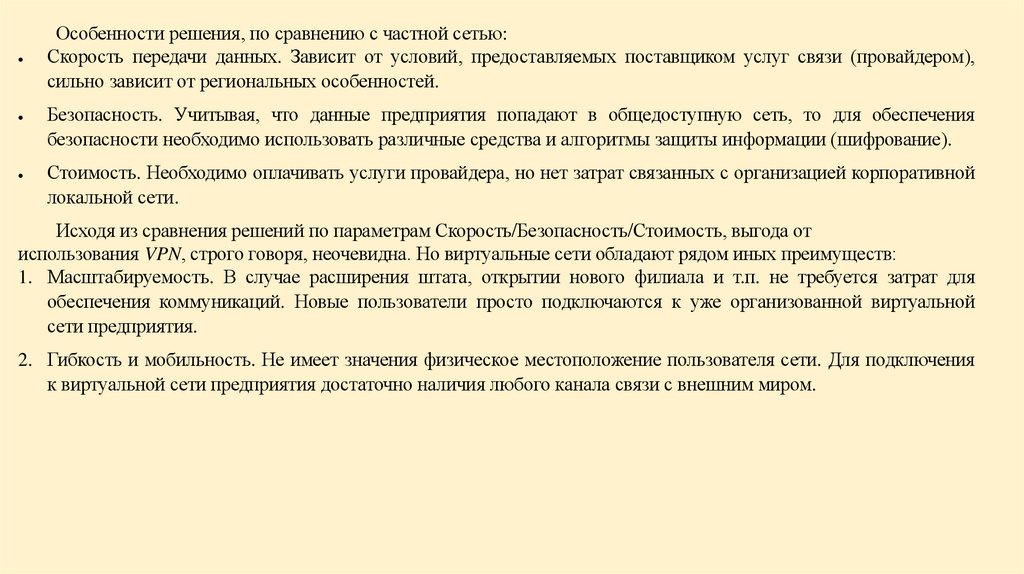

Особенности решения, по сравнению с частной сетью:Скорость передачи данных. Зависит от условий, предоставляемых поставщиком услуг связи (провайдером),

сильно зависит от региональных особенностей.

Безопасность. Учитывая, что данные предприятия попадают в общедоступную сеть, то для обеспечения

безопасности необходимо использовать различные средства и алгоритмы защиты информации (шифрование).

Стоимость. Необходимо оплачивать услуги провайдера, но нет затрат связанных с организацией корпоративной

локальной сети.

Исходя из сравнения решений по параметрам Скорость/Безопасность/Стоимость, выгода от

использования VPN, строго говоря, неочевидна. Но виртуальные сети обладают рядом иных преимуществ:

1. Масштабируемость. В случае расширения штата, открытии нового филиала и т.п. не требуется затрат для

обеспечения коммуникаций. Новые пользователи просто подключаются к уже организованной виртуальной

сети предприятия.

2. Гибкость и мобильность. Не имеет значения физическое местоположение пользователя сети. Для подключения

к виртуальной сети предприятия достаточно наличия любого канала связи с внешним миром.

33.

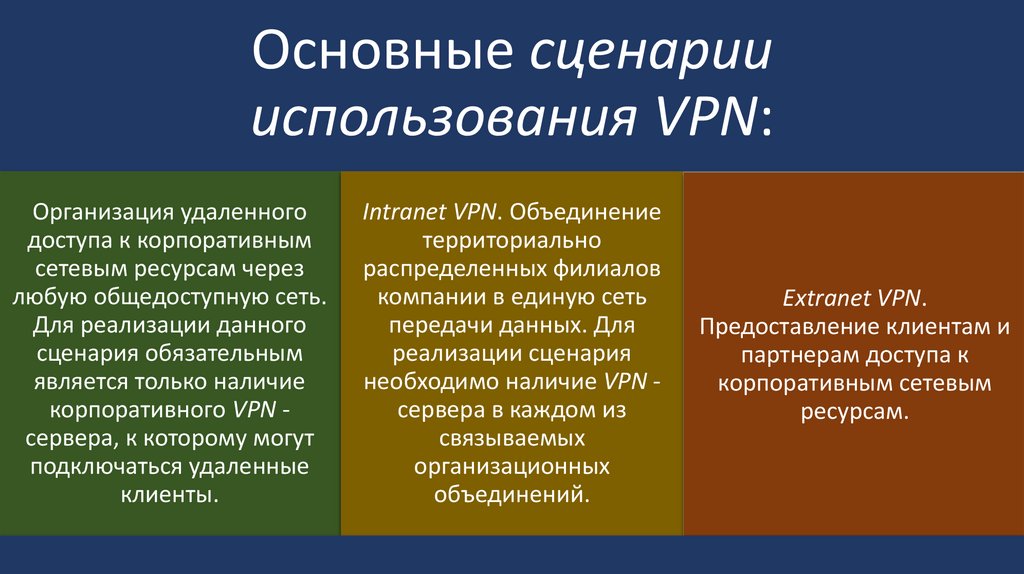

Основные сценариииспользования VPN:

Организация удаленного

доступа к корпоративным

сетевым ресурсам через

любую общедоступную сеть.

Для реализации данного

сценария обязательным

является только наличие

корпоративного VPN сервера, к которому могут

подключаться удаленные

клиенты.

Intranet VPN. Объединение

территориально

распределенных филиалов

компании в единую сеть

передачи данных. Для

реализации сценария

необходимо наличие VPN сервера в каждом из

связываемых

организационных

объединений.

Extranet VPN.

Предоставление клиентам и

партнерам доступа к

корпоративным сетевым

ресурсам.

34.

Грамотная организация VPN во многом зависит от факторов и условий, в которых сеть будет функционировать.Проще всего, разумеется, использовать специализированное оборудование, хотя существуют и иные способы

построения VPN:

1. На базе брандмауэров (межсетевых экранов). Большинство брандмауэров поддерживает туннелирование и

шифрование данных. Основным недостатком является зависимость производительности от аппаратного

обеспечения, т.е. данное решение подходит для небольших сетей с малым объемом передаваемой информации.

2. На базе маршрутизаторов. Поскольку вся исходящая информация сети проходит через маршрутизатор,

целесообразным представляется переложить на маршрутизатор функции шифрования.

3. На базе программного обеспечения. Как видно из названия, особенностью данного метода построения VPN является

использование специализированного программного обеспечения, которое устанавливается, как правило, на

выделенном компьютере. Данный компьютер может быть расположен за брандмауэром.

4. На базе сетевой операционной системы. Одно из наиболее простых, удобных, а иногда и дешевых

решений. VPN строится и управляется средствами операционной системы. В качестве недостатка, можно отметить

отсутствие проверки целостности данных и невозможность смены ключей во время соединения.

5. На базе аппаратных средств.

35.

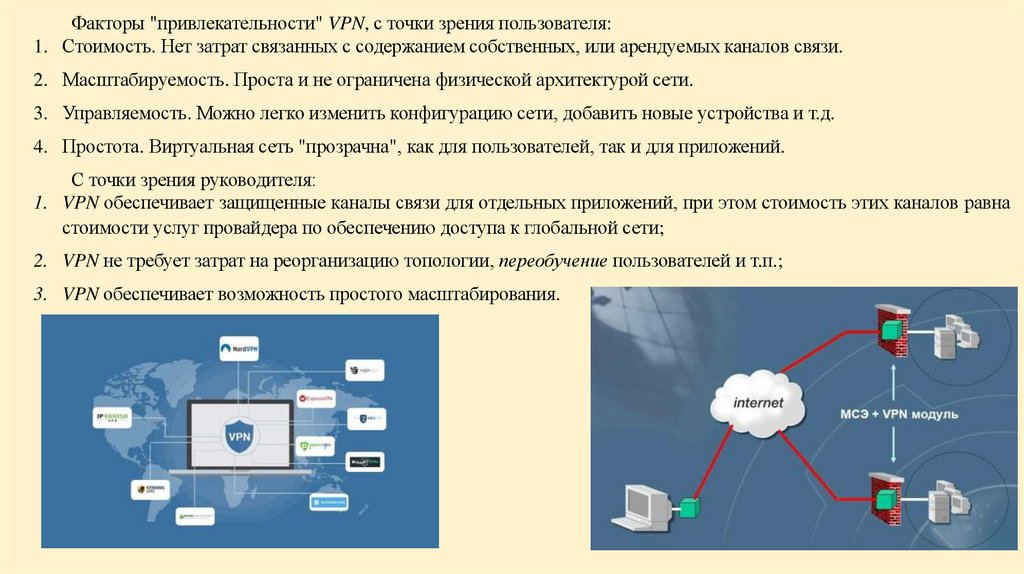

Факторы "привлекательности" VPN, с точки зрения пользователя:1. Стоимость. Нет затрат связанных с содержанием собственных, или арендуемых каналов связи.

2. Масштабируемость. Проста и не ограничена физической архитектурой сети.

3. Управляемость. Можно легко изменить конфигурацию сети, добавить новые устройства и т.д.

4. Простота. Виртуальная сеть "прозрачна", как для пользователей, так и для приложений.

С точки зрения руководителя:

1. VPN обеспечивает защищенные каналы связи для отдельных приложений, при этом стоимость этих каналов равна

стоимости услуг провайдера по обеспечению доступа к глобальной сети;

2. VPN не требует затрат на реорганизацию топологии, переобучение пользователей и т.п.;

3. VPN обеспечивает возможность простого масштабирования.

36.

Компьютерные вирусы и ихклассификация

Вопрос 6

36

37.

Компьютерный вирус - это специально написанная небольшая по размерам программа, имеющаяспецифический алгоритм, направленный на тиражирование копии программы, или её модификацию и выполнению

действий развлекательного, пугающего или разрушительного характера.

К числу наиболее характерных признаков заражения компьютера вирусами относятся следующие:

· некоторые ранее исполнявшиеся программы перестают запускаться или внезапно останавливаются в процессе

работы;

· увеличивается длина исполняемых файлов;

· быстро сокращается объём свободной дисковой памяти;

· на носителях появляются дополнительные сбойные кластеры, в которых вирусы прячут свои фрагменты или

части повреждённых файлов;

· замедляется работа некоторых программ;

· в текстовых файлах появляются бессмысленные фрагменты;

· наблюдаются попытки записи на защищённую дискету;

· на экране появляются странные сообщения, которые раньше не наблюдались;

· появляются файлы со странными датами и временем создания (несуществующие дни несуществующих

месяцев, годы из следующего столетия, часы, минуты и секунды, не укладывающиеся в общепринятые интервалы и т.

д.);

· операционная система перестаёт загружаться с винчестера;

· появляются сообщения об отсутствии винчестера;

· данные на носителях портятся.

38.

39.

40.

41.

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их однихнедостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы

можно разделить на несколько видов:

1. Программы-детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

2. Программы-доктора, или фаги, восстанавливают зараженные программы, убирая из них тело вируса, т.е.

программа возвращается в то состояние, в котором она находилась до заражения вирусом.

3. Программы-ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а

затем сравнивают их состояние с исходным. При выявлении несоответствий об этом сообщается пользователю.

4. Доктора-ревизоры - это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают

изменения в файлах и системных областях дисков, но и могут автоматически вернуть их в исходное состояние.

5. Программы-фильтры располагаются резидентно в оперативной памяти компьютера, перехватывают те обращения к

операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них

пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции

42.

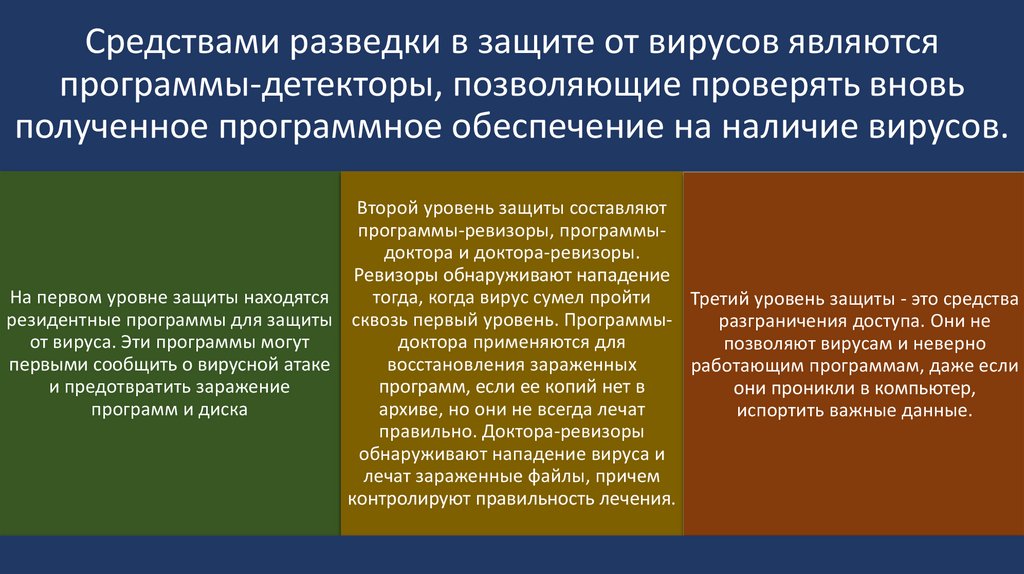

Средствами разведки в защите от вирусов являютсяпрограммы-детекторы, позволяющие проверять вновь

полученное программное обеспечение на наличие вирусов.

Второй уровень защиты составляют

программы-ревизоры, программыдоктора и доктора-ревизоры.

Ревизоры обнаруживают нападение

На первом уровне защиты находятся

тогда, когда вирус сумел пройти

Третий уровень защиты - это средства

резидентные программы для защиты сквозь первый уровень. Программыразграничения доступа. Они не

от вируса. Эти программы могут

доктора применяются для

позволяют вирусам и неверно

первыми сообщить о вирусной атаке

восстановления зараженных

работающим программам, даже если

и предотвратить заражение

программ, если ее копий нет в

они проникли в компьютер,

программ и диска

архиве, но они не всегда лечат

испортить важные данные.

правильно. Доктора-ревизоры

обнаруживают нападение вируса и

лечат зараженные файлы, причем

контролируют правильность лечения.

43.

Среди наиболее распространённых российских антивирусных пакетов следует отметить KasperskyAntivirus, DrWeb, Adinf. Перечисленные средства могут оказать серьёзную помощь в обнаружении

вирусов и восстановлении повреждённых файлов, однако не менее важно и соблюдение сравнительно

простых правил антивирусной безопасности.

1. Следует избегать пользоваться нелегальными источниками получения программ. Наименее же

опасен законный способ покупки фирменных продуктов.

2. Осторожно следует относиться к программам, полученным из сети Internet, так как нередки случаи

заражения вирусами программ, распространяемых по электронным каналам связи.

3. Всякий раз, когда дискета побывала в чужом компьютере, необходимо проверить дискету с

помощью одного или двух антивирусных средств.

4. Необходимо прислушиваться к информации о вирусных заболеваниях на компьютерах в своем

районе проживания или работы и о наиболее радикальных средствах борьбы с ними. Атакам нового

вируса в первую очередь подвергаются компьютеры образовательных учреждений.

5. При передаче программ или данных на электронный носитель её следует обязательно защитить от

записи.

internet

internet