Similar presentations:

tema 11

1. Тема 11 Управление безопасной сетью

Государственное бюджетное профессиональное образовательное учреждение"Пермский машиностроительный колледж"

Тема 11 Управление

безопасной сетью

Преподаватель: Федосеев Данил Александрович

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

2. Цели:

• Тестирование безопасности сети• Разработка комплексной политики безопасности

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

3. Управление безопасной сетью

24.12.2025МДК.03.02 Безопаность компьютерных сетей

4. Анализ рисков

Анализ рисков представляет собойсистематическое исследование рисков и

неопределенных факторов. В рамках этого анализа

оценивается вероятность и серьезность угроз

системе и создается список приоритетов

организации.

Результаты анализа рисков используются для

определения оборудования для безопасности и

программного обеспечения, политик

нейтрализации рисков и дизайна сети.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

5. Тестирование и оценка безопасности сети

24.12.2025МДК.03.02 Безопаность компьютерных сетей

6.

Эффективность решения операционной безопасностиможно проверить, не ожидая появления реальной угрозы.

Тестирование безопасности сети делает это возможным.

Тестирование безопасности сети выполняется в сети,

чтобы проверить надлежащую работу всех механизмов

безопасности. Обычно тестирование безопасности сети

проводится на этапах внедрения и эксплуатации после

разработки, установки и интеграции системы.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

7.

На этапе реализации тестирование безопасностипроводится для определенных частей сети. Когда сеть

полностью интегрирована и начинает работу, проводится

тестирование и оценка безопасности (Security Test and

Evaluation, ST&E).

ST&E – это оценка защитных мер, применяемых в

работающей (готовой) сети.

Тестирование следует повторять через определенные

промежутки времени и каждый раз при внесении

изменений в систему.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

8. Типы сетевых тестов

Многие тесты безопасности можно проводить для оценкиэксплуатационного состояния сети:

• Пробное проникновение в сеть. Тесты на

проникновение в сеть моделируют атаки вредоносных

источников. Цель этих тестов – определить вероятность

атаки и возможные последствия ее проведения.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

9. Типы сетевых тестов

• Сканирование сети. Включает программноеобеспечение, которое может направлять эхо-запросы

на компьютеры, сканировать порты TCP на

прослушивание и отображать доступные ресурсы сети.

Определенное ПО для сканирования также может

обнаруживать имена пользователей, группы и общие

ресурсы. Сетевые администраторы могут использовать

эту информацию для укрепления своих сетей.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

10. Типы сетевых тестов

• Сканирование уязвимостей. Включает программноеобеспечение, способное выявлять потенциальные

недостатки тестируемых систем. В число этих

недостатков могут входить ошибки конфигурации,

использование пустых паролей или паролей по

умолчанию, а также потенциальные цели DoS-атак.

Некоторое программное обеспечение позволяет

администраторам выводить систему из строя

посредством выявляемых уязвимостей.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

11. Типы сетевых тестов

• Взлом пароля. Включает программное обеспечение,используемое для тестирования и обнаружения

ненадежных паролей, которые следует изменить.

Политики паролей должны включать рекомендации по

предотвращению использования ненадежных паролей.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

12. Типы сетевых тестов

• Просмотр журналов. Системные администраторыдолжны проверять журналы безопасности для выявления

потенциальных угроз безопасности. Аномальную

активность следует расследовать с помощью ПО для

фильтрации и сканирования длинных файлов журнала.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

13. Типы сетевых тестов

• Средства проверки целостности. Система проверкицелостности обнаруживает изменения в системе и

отправляет отчеты по ним. В основном мониторинг

проводится для файловой системы. Однако некоторые

системы проверки могут отправлять отчеты по входу в

систему и выходу из нее.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

14. Типы сетевых тестов

• Обнаружение вирусов. ПО для обнаружения вирусовможно использовать, чтобы идентифицировать и удалить

компьютерные вирусы и другое вредоносное ПО.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

15. Применение результатов тестирования сети

Результаты тестирования сетевой безопасности можно использоватьнесколькими способами:

• чтобы определить действия по снижению опасности выявленных

уязвимостей,

• в качестве эталона для отслеживания достижений организации в

соблюдении требований безопасности,

• для оценки статуса выполнения требований к системной

безопасности,

• для анализа расходов и преимуществ с целью оптимизации

безопасности сети,

• в других задачах, в том числе в оценке рисков, сертификации и

авторизации (C&A) и программах оптимизации производительности,

• в качестве исходной точки для корректирующих действий.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

16. Инструменты тестирования сети

Nmap/Zenmap - Обнаруживает компьютеры и службы вкомпьютерной сети, создавая схематическую карту сети.

SuperScan - Программное обеспечение для сканирования

портов, разработанное для обнаружения открытых портов

TCP и UDP, позволяет определять, какие службы работают

на этих портах, а также запускать запросы (whois, ping,

traceroute и поиск имен хостов).

SIEM (Управление информационной безопасностью и

событиями безопасности) - Технология, используемая на

предприятиях для предоставления отчетов в реальном

времени и долгосрочного анализа событий безопасности.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

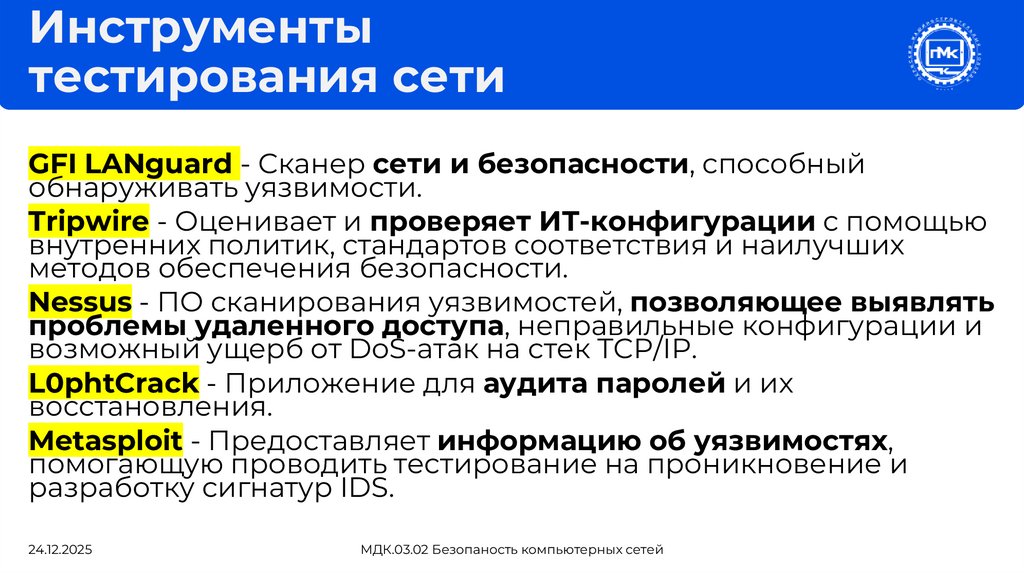

17. Инструменты тестирования сети

GFI LANguard - Сканер сети и безопасности, способныйобнаруживать уязвимости.

Tripwire - Оценивает и проверяет ИТ-конфигурации с помощью

внутренних политик, стандартов соответствия и наилучших

методов обеспечения безопасности.

Nessus - ПО сканирования уязвимостей, позволяющее выявлять

проблемы удаленного доступа, неправильные конфигурации и

возможный ущерб от DoS-атак на стек TCP/IP.

L0phtCrack - Приложение для аудита паролей и их

восстановления.

Metasploit - Предоставляет информацию об уязвимостях,

помогающую проводить тестирование на проникновение и

разработку сигнатур IDS.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

18. Разработка комплексной политики безопасности

24.12.2025МДК.03.02 Безопаность компьютерных сетей

19. Жизненный цикл обеспечения сетевой безопасности

Цикл безопасной эксплуатации сети представляет собойпроцесс оценки и переоценки оборудования и

требований безопасности по мере изменения сети.

Системы сетевой безопасности помогают защитить эти

ресурсы, однако одна лишь система безопасности не

способна защитить ресурсы от угроз. Сообщество

пользователей должно соблюдать политики и процедуры

обеспечения безопасности, в противном случае никакие

технические, административные и физические системы

безопасности не помогут.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

20. Политика безопасности

Политика безопасности представляет собой набор задачбезопасности компании, правил поведения

пользователей и администраторов и системных

требований.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

21. Содержание политики безопасности

Политика безопасности может включать следующее:• Правила идентификации и аутентификации Используются для указания лиц, имеющих право доступа

к ресурсам сети, и для описания процедур верификации.

• Политики паролей - Обеспечивают регулярное

изменение паролей и их соответствие минимальным

требованиям.

• Правила допустимого использования - Определяют

сетевые ресурсы и их использование приемлемым для

организации образом. Также могут указывать

последствия нарушения этой политики.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

22. Содержание политики безопасности

• Политики удаленного доступа - Определяют, какудаленные пользователи могут подключаться к сети и

какие возможности доступны через удаленный доступ.

• Политики технического обслуживания сети Определяют процедуры обновления операционных

систем сетевых устройств и приложений конечных

пользователей.

• Политики обработки инцидентов - Описывают

обработку инцидентов безопасности.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

23. Аудитория политики безопасности

Аудитория политики безопасности включает всех лиц,имеющих доступ к сети.

• Внутренняя аудитория (персонал, в том числе

менеджеров и руководство, подразделения и отделы,

технический персонал и штатных сотрудников)

• Внешняя аудитория (партнеров, клиентов, поставщиков,

консультантов и подрядчиков)

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

24. Иерархия политики безопасности

24.12.2025МДК.03.02 Безопаность компьютерных сетей

25.

Руководящая политика - Общее описание принциповбезопасности, играющих важную роль для всей

компании в целом. Целевая аудитория – менеджеры и

технический персонал. Охватывает все связанные с

обеспечением безопасности процессы взаимодействия

между бизнес-подразделениями и вспомогательными

отделами в компании.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

26.

Техническая политика - Используется персоналомбезопасности при выполнении обязанностей по

обеспечению безопасности системы. Эти политики более

детализированы, чем руководящая политика, и относятся к

конкретным системам или аспектам работы. Например, в

технической политике описываются вопросы, связанные с

контролем доступа и физической безопасностью.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

27.

Политика конечных пользователей - Описывает всеаспекты безопасности, важные для конечных

пользователей. В число конечных пользователей входят

сотрудники, клиенты и все другие индивидуальные

пользователи сети.

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

28. Рефлексия

24.12.2025МДК.03.02 Безопаность компьютерных сетей

29. Рефлексия

• Обзор современных угроз сетевой безопасности• Понятие вирусов, червей и троянских коней

• Методы атак

24.12.2025

МДК.03.02 Безопаность компьютерных сетей

informatics

informatics