Similar presentations:

2609

1. Методы и средства криптографической защиты информации

2. Методы и средства криптографической защиты информации

• Форма контроля Зачёт• Общая трудоемкость дисциплины

составляет 4 зачетные единицы, 144 часа

3. Методы и средства криптографической защиты информации

Формируемые компетенции обучающегося• Способен применять средства

криптографической и технической защиты

информации для решения задач

профессиональной деятельности

4. Методы и средства криптографической защиты информации

Планируемые результаты• Знает основные криптографические

методы, алгоритмы, протоколы,

используемые для защиты информации;

особенности применения средств защиты

информации для решения задач

профессиональной деятельности

5. Методы и средства криптографической защиты информации

Планируемые результаты• Умеет анализировать программные модели

средств криптографической защиты

информации профессиональной

деятельности

6. Методы и средства криптографической защиты информации

Планируемые результаты• Владеет навыками применения различных

криптографических средств защиты

информации и средств защиты для решения

задач профессиональной деятельности.

7. Методы и средства криптографической защиты информации

Тема 1• Основы криптографической защиты

информации.

8. Методы и средства криптографической защиты информации

Тема 1 Содержание:• Место криптографической защиты

информации в обеспечении

информационной безопасности

• Основные понятия криптографической

защиты информации

• Основы криптографических методов

защиты информации

9. Методы и средства криптографической защиты информации

Тема 2• Симметричные и асимметричные

криптосистемы, средства их реализации

10. Методы и средства криптографической защиты информации

Тема 2 Содержание:• Симметричные блочные шифры

• Поточные шифры

• Концепция криптосистем с открытыми

ключами и ее реализация на базе

модулярной арифметики и эллиптических

кривых

• Нормативно-правовые акты

криптографической защиты информации

11. Методы и средства криптографической защиты информации

Тема 3• Криптографические протоколы, хешфункции, электронные подписи средства их

реализации

12. Методы и средства криптографической защиты информации

Тема 3 Содержание:• Криптографические протоколы

• Хеш-функции и электронные подписи

13. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Какой шифр называется блочным?

• Какова длина секретного ключа в шифре

DES? Сколько раундов шифрования

выполняется в DES?

• Какова длина секретного ключа в шифре

ГОСТ? Сколько основных шагов

шифрования выполняется в ГОСТ?

14. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Какова функция таблицы замены в ГОСТ?

• Какие шифры являются государственными

стандартами шифрования в США и России

в настоящее время?

• Почему шифр RSA называется

асимметричным?

• На чем основана стойкость шифра RSA?

15. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Какова функция таблицы замены в ГОСТ?

• Какие шифры являются государственными

стандартами шифрования в США и России

в настоящее время?

• Почему шифр RSA называется

асимметричным?

• На чем основана стойкость шифра RSA?

16. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Опишите общую схему ЭП.

• Каково назначение хеш-функции?

• Какими свойствами противодействия

должна обладать криптографическая хешфункция?

• Функции удостоверяющего центра ЭП?

17. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Какие сведения заносятся в сертификат

ключа проверки ЭП?

• Поясните принципы встраивания средств

криптографической защиты информации в

телекоммуникационную систему

• Назовите преимущества и недостатки

СКЗИ программной, аппаратной и

программно-аппаратной реализации

18. Методы и средства криптографической защиты информации

Пример вопросов к зачету:• Алгоритмы шифрования, которые могут

быть использованы в виртуальных частных

сетях на территории РФ

• Укажите преимущества и недостатки

централизованной и децентрализованной

схемы электронной подписи

• Перечислите основные элементы

инфраструктуры открытых ключей

19. Теоретические основы криптографии

Место криптографии среди других наук20. Теоретические основы криптографии

Место криптографии среди других наукКриптология (1935) - наука, занимающаяся

исследованиями криптографических

преобразований.

Криптология состоит из двух частей криптография и криптоанализ.

21. Теоретические основы криптографии

Криптография занимается разработкойметодов криптографических преобразований

информации

Криптоанализ (1920) - занимается оценкой

сильных и слабых сторон методов

шифрования, а также разработкой методов,

позволяющих взламывать криптосистемы

22. Основные понятия и определения

Криптография («тайнопись») – наука опреобразовании информации с целью ее

защиты при хранении, обработке и передаче

по каналам связи, находящимся под

контролем противника, а также о методах

преодоления соответствующих защитных мер

противника

23. Основные понятия и определения

В качестве информации, подлежащейшифрованию и расшифрованию, а также

электронной подписи будут использоваться

тексты (сообщения), построенные на

некотором алфавите

24. Основные понятия и определения

Алфавит - конечное множество используемыхдля кодирования информации знаков.

Текст (сообщение) - упорядоченный набор из

элементов алфавита.

25. Основные понятия и определения

В качестве примеров алфавитов,используемых в современных ИС можно

привести следующие:

алфавит Z33 - 32 буквы русского алфавита

(исключая «ё») и пробел

алфавит Z256 - символы, входящие в

стандартные коды ASCII и КОИ-8

26. Основные понятия и определения

В качестве примеров алфавитов,используемых в современных ИС можно

привести следующие:

двоичный алфавит Z2 = {0,1}

восьмеричный Z8 или шестнадцатеричный

Z16 алфавит

27. Основные понятия и определения

Зашифрование - процесс преобразованияоткрытых данных в зашифрованные при

помощи шифра

Вместо термина «открытые данные» часто

употребляются термины открытый текст

или исходный текст, а вместо

«зашифрованные данные» - шифрованный

текст

28. Основные понятия и определения

Расшифрование - процесс, обратныйзашифрованию, т.е. процесс преобразования

зашифрованных данных в открытые при помощи

шифра.

В некоторых источниках отдельно выделяют

термин дешифрование, подразумевая под этим

восстановление исходного текста на основе

шифрованного без знания ключа, то есть

методами криптоанализа. Будем считать

расшифрование и дешифрование синонимами.

29. Основные понятия и определения

Под шифрованием понимается процессзашифрования или расшифрования

Также термин шифрование (в узком смысле)

используется как синоним зашифрования.

30. Основные понятия и определения

Шифр (криптографическая система)представляет собой совокупность (семейство

Т* ) обратимых преобразований открытых

данных на множество всевозможных

зашифрованных данных, осуществляемых по

определенным правилам с применением

ключей

31. Основные понятия и определения

*Членам этого семейства можно взаимнооднозначно сопоставить число К, называемое

ключом. Преобразование Т определяется

соответствующим алгоритмом и значением

ключа К.

К

32. Основные понятия и определения

Ключ - конкретное секретное состояниенекоторых параметров алгоритма

криптографического преобразования,

обеспечивающее выбор одного

преобразования из совокупности

всевозможных для данного алгоритма

преобразования

33. Основные понятия и определения

Открытый и закрытый (личный) ключ – параключей, выбираемых таким образом, чтобы

тогда, когда один из них применяется для

зашифрования, второй можно было бы

использовать для расшифрования

34. Основные понятия и определения

Пространство ключей К - набор всехвозможных значений ключа.

Следует отличать понятия ключ и пароль.

Пароль также является секретной

последовательностью знаков алфавита,

однако используется не для шифрования, а

для аутентификации субъектов.

35. Основные понятия и определения

Открытый текст – исходное сообщение илиданные, подаваемые на вход алгоритма

зашифрования.

Шифрованный текст – преобразованное

сообщение или данные, полученные из

открытого текста на выходе алгоритма

зашифрования с помощью соответствующего

ключа.

36. Основные понятия и определения

Алгоритм зашифрования – алгоритм, спомощью которого с использованием

соответствующего ключа обрабатывается

открытый текст, в результате чего получается

шифрованный текст.

37. Основные понятия и определения

Алгоритм расшифрования – алгоритм, спомощью которого с использованием

соответствующего ключа обрабатывается

шифрованный текст, чтобы в результате

получился открытый текст.

38. Основные понятия и определения

Термины распределение ключей и управлениеключами относятся к процессам системы

обработки информации, содержанием

которых является выработка и распределение

ключей между пользователями.

39. Основные понятия и определения

Электронная подпись - присоединяемый ктексту результат его криптографического

преобразования, которое позволяет при

получении текста другим пользователем

проверить авторство и целостность

(подлинность) сообщения.

40. Основные понятия и определения

Шифратор – аппаратное, программноаппаратное или программное средство,реализующее шифр.

Противник – субъект (или физическое лицо),

не знающий ключа или открытого текста и

стремящийся получить его.

41. Основные понятия и определения

Подлинность – принадлежность сообщенияконкретному автору и неизменность

содержания сообщения.

Имитозащита - защита системы

шифрованной связи от навязывания ложных

данных.

42. Основные понятия и определения

Имитовставка - отрезок информациификсированной длины, полученный по

определенному правилу из открытых данных

и ключа и добавленный к зашифрованным

данным для обеспечения имитозащиты.

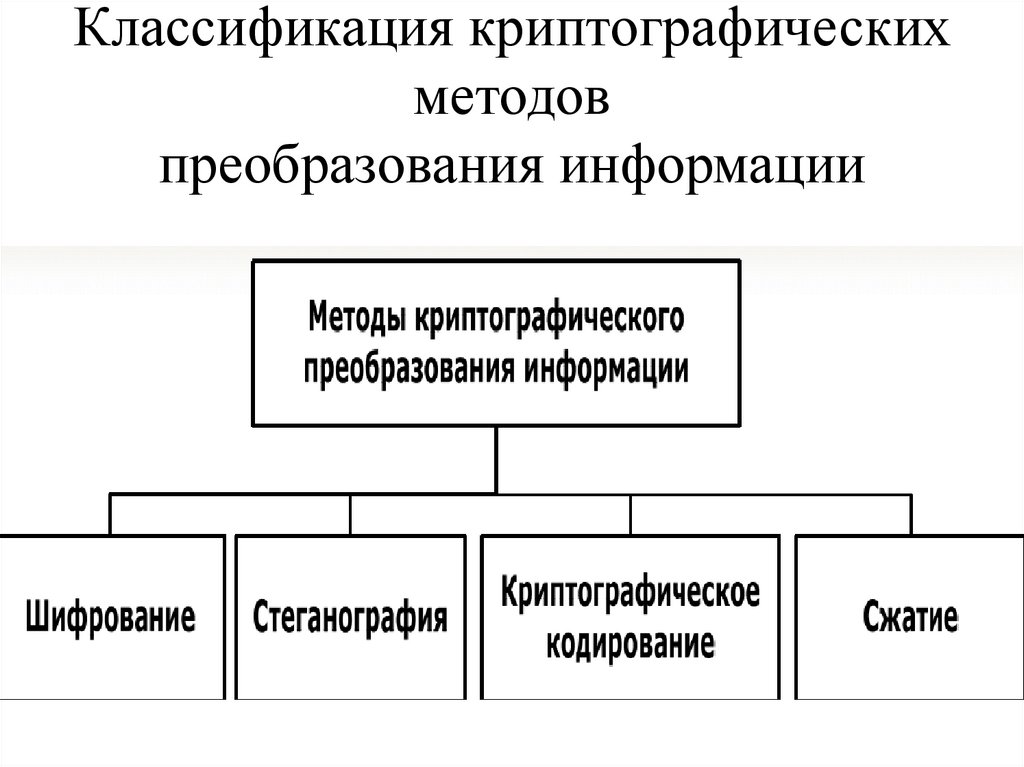

43. Классификация криптографических методов преобразования информации

44. Основные понятия и определения

Математические методы сжатия информации– преобразование информации за счет

уменьшения избыточности.

Кодирование информации – процесс

преобразования сигнала из формы, удобной

для непосредственного использования

информации, в форму, удобную для передачи,

хранения или автоматической переработки.

45. Основные понятия и определения

Стеганография - наука о скрытой передачеинформации путём сохранения в тайне

самого факта передачи.

В отличие от криптографии, которая скрывает

содержимое сообщения, стеганография

скрывает само его существование

46. Основные понятия и определения

ПримерВ V веке до н.э. тиран Гистией, находясь под

надзором царя Дария в Сузах, захотел послать

секретное сообщение своему зятю

Аристагору в анатолийский город Милет.

Он побрил наголо своего раба и вытатуировал

послание на его голове. Когда волосы снова

отросли, раб отправился в путь.

47. Основные понятия и определения

Еще примерзапись внутри вареного яйца (берут смесь

квасцов, чернил и уксуса, записывают ею то,

что необходимо на скорлупе обычного яйца,

которое потом выдерживают в крепком

рассоле или уксусе, чтобы стравить следы с

его поверхности; яйцо затем варят вкрутую,

причем весь текст оказывается сверху белка

под скорлупой)

48. Историческая справка

Проблема защиты информации путем еепреобразования, исключающего ее прочтение

посторонним лицом, волновала человеческий ум с

давних времен.

История криптографии - ровесница истории

человеческого языка.

Более того, первоначально письменность сама по себе

была своеобразной криптографической системой, так

как в древних обществах ею владели только

избранные.

Священные книги древнего Египта, древней Индии в

качестве примеров

49. Историческая справка

Историю криптографии условно можноразделить на 4 этапа:

Наивная криптография. (до начала XVI века)

Формальная криптография. (конец XV века начало XX века )

Научная криптография. (30-е - 60-е годы XX

века)

Компьютерная криптография. (с 70-х годов

XX века)

50. Историческая справка

Для наивной криптографии характерноиспользование любых (обычно примитивных)

способов запутывания противника

относительно содержания шифруемых

текстов.

На начальном этапе для защиты информации

использовались методы кодирования и

стеганографии.

51. Историческая справка

этап формальной криптографииСвязан с появлением формализованных и

относительно стойких к ручному

криптоанализу шифров.

В европейских странах это произошло в

эпоху Возрождения, когда развитие науки и

торговли вызвало спрос на надежные

способы защиты информации.

52. Историческая справка

Последним словом на этапе формальнойкриптографии, которое обеспечило еще более

высокую криптостойкость, а также позволило

автоматизировать (механизировать) процесс

шифрования стали роторные криптосистемы.

53. Историческая справка

Практическое распространение роторныемашины получили только в начале XX века.

Одной из первых практически используемых

машин, стала немецкая ENIGMA.

54. Историческая справка

Роторные системы - вершина формальнойкриптографии, так как относительно просто

реализовывали очень стойкие шифры.

Успешные криптоатаки на роторные системы

стали возможны только с появлением ЭВМ.

55. Историческая справка

научная криптографияПоявление криптосистем со строгим

математическим обоснованием

криптостойкости.

К началу 30-х годов окончательно

сформировались разделы математики,

являющиеся научной основой криптологии:

теория вероятностей и математическая

статистика, общая алгебра, теория чисел, начали

активно развиваться теория алгоритмов, теория

информации, кибернетика.

56. Историческая справка

научная криптографияВ 60-х годах ведущие криптографические

школы подошли к созданию блочных

шифров, еще более стойких по сравнению с

роторными криптосистемами, однако

допускающие практическую реализацию

только в виде цифровых электронных

устройств.

57. Историческая справка

компьютерная криптографияОбязана своим появлением вычислительных

средств с производительностью, достаточной

для реализации криптосистем, обеспечивающих

при большой скорости шифрования на несколько

порядков более высокую криптостойкость, чем

«ручные» и «механические» шифры.

Первым классом криптосистем, практическое

применение которых стало возможно с

появлением мощных и компактных

вычислительных средств, стали блочные шифры.

58. Историческая справка

компьютерная криптографияВ 70-е годы был разработан американский стандарт

шифрования DES (принят в 1978 году).

Один из его авторов Хорст Фейстель (сотрудник IBM),

описал модель блочных шифров, на основе которой

были построены другие, более стойкие симметричные

криптосистемы.

С появлением DES обогатился и криптоанализ, для

атак на алгоритм было создано несколько новых видов

криптоанализа (линейный, дифференциальный и т.д.),

практическая реализация которых возможна только с

применением мощных вычислительных систем.

59. Историческая справка

компьютерная криптографияВ середине 70-х годов произошел настоящий

прорыв в современной криптографии появление асимметричных криптосистем,

которые не требовали передачи секретного

ключа между сторонами.

60. Историческая справка

компьютерная криптографияРон Ривест, Ади Шамир и Леонард Адлеман

разработали систему RSA, первую практическую

асимметричную криптосистему, стойкость

которой была основана на проблеме

факторизации больших простых чисел.

Асимметричная криптография открыла сразу

несколько новых прикладных направлений, в

частности: системы электронной подписи и

электронных денег.

informatics

informatics