Similar presentations:

Tehnicheskie-kanaly-utechki-informacii-ugrozy-i-zashita

1.

Технические каналы утечкиинформации: угрозы и

защита

2.

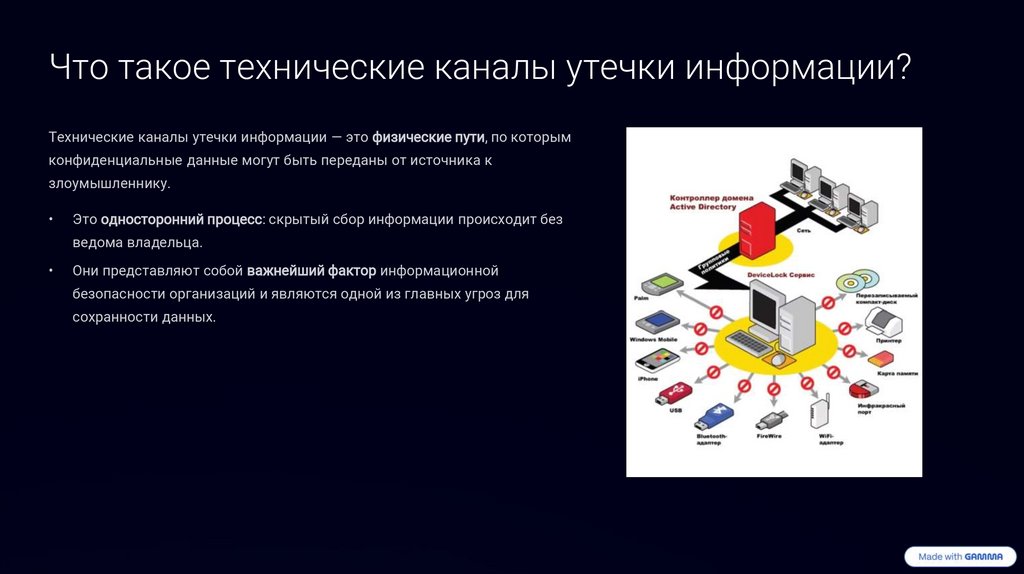

Что такое технические каналы утечки информации?Технические каналы утечки информации — это физические пути, по которым

конфиденциальные данные могут быть переданы от источника к

злоумышленнику.

Это односторонний процесс: скрытый сбор информации происходит без

ведома владельца.

Они представляют собой важнейший фактор информационной

безопасности организаций и являются одной из главных угроз для

сохранности данных.

3.

Классификация технических каналов утечкиАкустические

Электромагнитные

Запись и прослушивание звуков, таких как разговоры,

Перехват излучений и наводок от электронного

шумы и вибрации, с помощью скрытых микрофонов

оборудования, компьютеров и линий связи,

или специальных устройств.

позволяющий восстановить передаваемую

информацию.

Визуально-оптические

Материально-вещественные

Несанкционированное фотографирование,

Утечка информации через физические носители:

видеонаблюдение, прямое наблюдение за экранами,

бумажные документы, флешки, жесткие диски,

документами или деятельностью людей.

забытые или украденные устройства.

4.

Примеры технических каналов утечки1

2

Индукционные датчики

Телефонные «закладки»

Снимают сигналы с кабелей без физического контакта,

Скрытые устройства, встроенные в телефонные

перехватывая данные.

аппараты для прослушивания разговоров.

3

4

Виброакустические каналы

Оптические каналы

Передача звука через стены, окна и другие конструкции

Скрытая фото- или видеосъемка информации с

зданий, позволяющая прослушивать помещения.

экранов мониторов, документов на столах или из

других источников.

5.

Реальный кейс: утечка данных через оборудованиеСОРМ в России

Масштабная утечка 2018–2019 гг.

В 2018–2019 годах в России был выявлен инцидент, когда открытый

доступ к трафику сотен российских пользователей стал возможен из-за

критической уязвимости.

IP-адреса провайдеров транслировали личные данные в открытую

сеть.

Причиной стала ошибка в программном обеспечении компании

«МФИ Софт» — одного из ключевых поставщиков систем СОРМ

(Система Технических Средств для Обеспечения Функций

Оперативно-Разыскных Мероприятий).

Уязвимость была закрыта после публичного доклада программиста

Леонида Евдокимова, который привлек внимание к проблеме.

6.

Современные угрозы: хакерские атаки наинфраструктуру связи

Взлом «Ростелекома» группировкой Silent Crow

(2024)

В 2024 году произошел крупный инцидент: группировка Silent

Crow заявила о взломе инфраструктуры «Ростелекома», что

привело к похищению баз данных с 154 000 адресов

электронной почты и 101 000 телефонных номеров.

Утечка произошла через подрядчика, чья система

безопасности оказалась недостаточно защищенной.

Рекомендуемые меры для пострадавших: немедленная

смена паролей, активация двухфакторной аутентификации и

ожидание результатов официального расследования.

7.

Почему возникают технические каналы утечки?Недостаточная защита

Неправильное

обращение

Устаревшие средства

Человеческий фактор

Использование

Халатность, низкая

Слабая защита и отсутствие

Ошибки или халатность в

неактуальных или

осведомленность или

должного контроля за

обращении с носителями

нелицензионных средств

некомпетентность

оборудованием и

информации и

защиты информации.

сотрудников.

информационными

устройствами.

системами.

8.

Методы защиты от технических каналов утечкиКонтроль носителей

Мониторинг сетей

Безопасная утилизация

Ограничение использования и строгий

Внедрение эшелонированной системы

Правильная утилизация старой

контроль за внешними накопителями

безопасности и постоянный

техники и гарантированное

(USB-флешки, диски).

мониторинг сетевого трафика.

уничтожение конфиденциальных

данных.

Подавление излучений

Обучение персонала

Применение средств подавления электромагнитных

Регулярное обучение сотрудников и внедрение строгой

излучений и наводок (ШИЗО).

политики «чистого стола».

9.

Технологические тренды и вызовыУгрозы IoT и умных офисов

Увеличение числа «закладок» и скрытых устройств в экосистемах Интернета вещей и интеллектуальных офисных

системах.

Развитие методов перехвата

Появление новых и усовершенствованных методов перехвата информации через электромагнитные и

виброакустические каналы.

Комплексный подход

Необходимость применения комплексных мер: технических, организационных и правовых, для эффективной защиты.

Постоянный аудит и обновление

Важность регулярного аудита систем безопасности и их своевременного обновления.

10.

Заключение: защита информации — задача каждогоРеальная угроза

Комплексные меры

Технические каналы утечки информации — это реальная и

Только комплексные меры защиты и высокая

постоянно развивающаяся угроза, требующая внимания.

осознанность всех сотрудников способны минимизировать

риски.

Инвестиции в безопасность

Будьте на шаг впереди

Вложения в информационную безопасность — это залог

Защищайте свои данные сегодня, чтобы быть на шаг

сохранения конфиденциальности и репутации компании.

впереди потенциальных злоумышленников!